現代の企業経営において、ITの活用は事業成長に不可欠な要素となりました。デジタルトランスフォーメーション(DX)の推進により、業務効率化、新たな顧客体験の創出、データに基づいた意思決定などが可能になり、企業の競争力を大きく左右します。しかし、その一方で、IT活用の拡大はサイバー攻撃の標的となる領域を広げ、企業は常に深刻なセキュリティリスクに晒されています。

ランサムウェアによる事業停止、機密情報の漏洩による信頼失墜、サプライチェーンの脆弱性を突いた間接的な攻撃など、サイバーインシデントがもたらす被害は甚大であり、企業の存続そのものを脅かしかねません。このような状況下で、サイバーセキュリティ対策はもはや情報システム部門だけの課題ではなく、経営者が自らの責任で取り組むべき最重要の経営課題となっています。

この課題に取り組むための羅針盤となるのが、経済産業省と独立行政法人情報処理推進機構(IPA)が策定した「サイバーセキュリティ経営ガイドライン」です。本ガイドラインは、経営者がリーダーシップを発揮し、全社的にサイバーセキュリティ対策を推進するための考え方や行動指針を示しています。

特に2023年3月に改訂された「Ver 3.0」では、DXの本格化やランサムウェア攻撃の激化といった最新の動向を踏まえ、より実践的な内容へとアップデートされました。この記事では、「サイバーセキュリティ経営ガイドライン Ver 3.0」の全体像から、経営者が認識すべき「3つの原則」、そして現場に指示すべき「重要10項目」まで、その要点を網羅的に解説します。さらに、最新の改訂ポイントやガイドラインを実践するための具体的な方法についても掘り下げていきます。

目次

サイバーセキュリティ経営ガイドラインとは

「サイバーセキュリティ経営ガイドライン」は、単なる技術的な対策リストではありません。経営者がサイバーセキュリティを経営課題として捉え、組織的な対策を推進するための行動指針です。ITの利活用がビジネスと不可分になった現代において、セキュリティ対策をコストとしてではなく、企業の持続的な成長と価値向上を実現するための「投資」と位置づけることを促しています。

本ガイドラインを理解し、実践することは、サイバー攻撃から企業を守るだけでなく、取引先や顧客からの信頼を獲得し、ひいては企業競争力を強化することに繋がります。ここでは、ガイドラインが持つ本質的な意味合い、策定された背景と目的、そして誰がこのガイドラインを読み解くべきなのかについて解説します。

企業がIT活用を進める上での指針

現代の企業活動は、販売、生産、会計、人事など、あらゆる領域でITシステムに依存しています。クラウドサービスの利用、リモートワークの普及、IoT機器の導入といったデジタルトランスフォーメーション(DX)の潮流は、この依存度をさらに高め、ビジネスに大きな便益をもたらしています。しかし、その裏側では、これらのIT資産が常にサイバー攻撃の脅威に晒されているという現実があります。

サイバーセキュリティ経営ガイドラインは、このような状況下で企業が攻め(IT活用による事業成長)と守り(セキュリティ対策によるリスク管理)のバランスを取りながら、健全な経営を行うための「指針」として機能します。

このガイドラインが示すのは、特定の製品や技術を導入すれば安全という単純な話ではありません。むしろ、経営者自らがリーダーシップを発揮し、自社の事業内容やビジネス環境に応じてサイバーセキュリティリスクを特定・評価し、対策の方向性を決定するという一連のプロセスの重要性を説いています。

例えば、顧客の個人情報を大量に扱う金融業や小売業と、製造ラインの制御システム(OTシステム)が事業の核となる製造業とでは、守るべき情報資産や想定すべき脅威が異なります。ガイドラインは、このような業種や事業規模の違いを乗り越えて、すべての企業に共通する「セキュリティ経営の考え方」を提供します。

具体的には、セキュリティポリシーの策定、リスク管理体制の構築、必要なリソース(人材・予算)の確保、インシデント発生時の対応計画など、経営者が主導すべき項目を体系的に示しています。これにより、経営者はIT担当者やセキュリティ専門家と共通の言語で対話し、実効性のある対策を組織的に推進できるようになります。ガイドラインは、複雑で難解に思われがちなサイバーセキュリティの世界と、経営の世界とを繋ぐ架け橋の役割を果たすのです。

ガイドラインが策定された背景と目的

サイバーセキュリティ経営ガイドラインが初めて策定されたのは2015年。その後、社会情勢や脅威の変化に対応するため、数度の改訂が重ねられてきました。このガイドラインが策定され、更新され続ける背景には、企業を取り巻くサイバー空間の脅威が年々深刻化・巧妙化しているという事実があります。

【策定・改訂の背景】

- サイバー攻撃の高度化とビジネス化:

かつてのサイバー攻撃は、技術力を誇示する愉快犯的なものが少なくありませんでした。しかし現在では、RaaS(Ransomware as a Service)に代表されるように、攻撃手法がサービスとして提供され、金銭の窃取を目的とした犯罪ビジネスとして完全に確立されています。攻撃者は組織化・分業化され、常に新たな脆弱性を探し、より巧妙な手口で企業システムへの侵入を試みています。 - サプライチェーン攻撃の増加:

大企業ではセキュリティ対策が進んでいる一方、その取引先である中小企業が相対的に脆弱なケースが多く見られます。攻撃者はこの「サプライチェーンの弱点」を狙い、セキュリティ対策が手薄な関連会社や取引先を踏み台にして、最終的な標的である大企業へ侵入しようとします。自社だけが万全な対策を講じても、サプライチェーン全体で対策レベルを底上げしなければ、リスクを根本的に排除することはできません。 - DX推進による攻撃対象領域の拡大:

クラウド化、リモートワーク、IoTの普及など、DXの進展は企業の生産性を向上させる一方で、防御すべきIT環境を複雑化させ、攻撃対象領域(アタックサーフェス)を拡大させました。社内と社外の境界が曖昧になり、従来の「境界型防御」だけでは対応が困難になっています。

これらの背景から、ガイドラインは以下の目的を掲げて策定されました。

【ガイドラインの目的】

- 経営者の意識改革: サイバーセキュリティを単なるITの問題ではなく、事業継続やブランド価値に関わる「経営マター」として認識してもらうこと。

- 対策の体系化: 経営者がリーダーシップを発揮し、セキュリティ担当者に具体的な指示を出すための「共通言語」と「行動計画」を提供すること。

- 投資の促進: セキュリティ対策を場当たり的なコストではなく、事業を守り成長させるための戦略的な「投資」として捉え、必要な経営資源を配分することを促すこと。

- サプライチェーン全体の強靭化: 自社だけでなく、取引先を含めたサプライチェーン全体でのセキュリティレベル向上を促し、社会全体の防御力を高めること。

これらの目的を達成することで、企業がサイバーリスクを適切に管理し、安心してITの恩恵を享受できる環境を整備することが、本ガイドラインの最終的なゴールです。

ガイドラインの対象となる経営者

「サイバーセキュリティ経営ガイドライン」という名称から、IT部門の責任者やCISO(最高情報セキュリティ責任者)だけが対象だと思われがちですが、それは誤解です。本ガイドラインが最も重視している読者は、CEO(最高経営責任者)や取締役会をはじめとする「経営層全般」です。

なぜなら、サイバーインシデントがもたらす影響は、システムの一時的な停止といった技術的な問題に留まらないからです。

- 財務的影響: ランサムウェア攻撃による身代金の要求、事業停止による売上機会の損失、システムの復旧費用、顧客への損害賠償、株価の急落など、直接的・間接的に莫大な金銭的損失を被る可能性があります。

- 事業継続への影響: 基幹システムや生産ラインが停止すれば、製品の供給が滞り、サプライチェーン全体に影響が波及します。事業の根幹が揺らぎ、最悪の場合、廃業に追い込まれるリスクもゼロではありません。

- ブランド・信用の失墜: 顧客情報の漏洩は、企業の社会的信用を大きく損ないます。一度失った信頼を回復するには、長い時間と多大な労力が必要です。顧客離れや取引停止に繋がる可能性も十分にあります。

- 法的・規制上の責任: 個人情報保護法などの法令に基づき、監督官庁への報告義務や本人への通知義務が生じます。対応を怠れば、行政からの指導や罰金の対象となる可能性があります。

これらの影響は、いずれも最終的な経営判断が求められる事柄です。インシデント発生時に、どの情報をどこまで公開するのか、事業のどの部分を優先して復旧させるのか、といった重大な決断は、現場の担当者だけでは下せません。サイバーセキュリティ対策とは、こうした経営リスクを事前に管理するための活動そのものなのです。

したがって、本ガイドラインは、CEOが自社の事業におけるサイバーリスクを正しく認識し、CISOやCIO(最高情報責任者)と連携して全社的な対策を主導していくための手引書として位置づけられています。経営者がこのガイドラインを理解することで初めて、セキュリティは「コストセンター」から「ビジネスの成長を支える戦略的投資部門」へと変貌を遂げることができるのです。

経営者が認識すべき3つの原則

サイバーセキュリティ経営ガイドラインは、経営者が具体的な対策を指示する前に、まず心構えとして認識しておくべき普遍的な「3つの原則」を提示しています。これらは、サイバーセキュリティ経営の根幹をなす思想であり、この原則への深い理解が、実効性のある対策の土台となります。複雑な技術論に入る前に、すべての経営者が自社の経営哲学に組み込むべき重要な考え方です。

| 原則 | 要点 | なぜ重要か? |

|---|---|---|

| 原則1:リーダーシップ | サイバーセキュリティは経営問題。経営者が強いリーダーシップを発揮し、自らの責任として対策を推進する。 | 現場任せでは全社的な最適化が図れず、必要なリソースも確保できない。経営者のコミットメントが組織全体の文化を醸成する。 |

| 原則2:サプライチェーン | 自社だけでなく、系列企業や業務委託先、部品供給元など、サプライチェーン全体で対策を講じる。 | 攻撃者はセキュリティの弱い部分を狙う。サプライチェーンの一つの穴が、自社の致命的な弱点となり得る。 |

| 原則3:コミュニケーション | 平時から従業員や関係者と情報共有を図り、有事にはステークホルダーへ迅速・正確な情報開示を行う。 | 平時の啓発はインシデントを未然に防ぎ、有事の適切な情報開示は被害の拡大と信頼失墜を最小限に抑える。 |

これらの原則は、互いに密接に関連し合っています。経営者のリーダーシップがなければ、サプライチェーン対策やステークホルダーとのコミュニケーションは機能しません。ここでは、3つの原則それぞれについて、その本質と実践に向けた考え方を掘り下げていきます。

① 経営者のリーダーシップによる対策推進

第一の原則は、「サイバーセキュリティ対策の推進は、経営者がリーダーシップを発揮して行うべきである」という点です。これは、本ガイドラインが最も強く訴えかけるメッセージであり、他のすべての原則や指示項目の大前提となります。

かつてセキュリティ対策は、情報システム部門が担う専門的で技術的な業務と見なされがちでした。しかし、前述の通り、サイバーインシデントがもたらす影響は事業全体に及び、最終的な責任は経営者が負うことになります。したがって、経営者はセキュリティ対策を「現場任せ」にするのではなく、自らの重要な責務として認識し、主体的に関与する必要があります。

では、経営者のリーダーシップとは具体的に何を指すのでしょうか。それは以下の3つの行動に集約されます。

- 方針の提示と意思表明:

経営者はまず、自社がサイバーセキュリティにどのように取り組むのか、その基本方針(セキュリティポリシー)を明確に策定し、それを社内外に力強く宣言する必要があります。「当社は顧客の情報を何よりも大切にし、その保護のために最大限の投資を行う」といったトップのメッセージは、従業員の意識を高め、組織全体の文化を形成する上で絶大な効果を持ちます。この方針は、具体的な対策の拠り所となり、全社的な取り組みに一貫性をもたらします。 - 体制の構築とリソースの配分:

方針を掲げるだけでは絵に描いた餅です。それを実行するための体制と資源を確保することが、経営者の重要な役割です。具体的には、CISO(最高情報セキュリティ責任者)などの責任者を任命し、その役割と権限を明確にすることが第一歩です。そして、CISOが活動するために必要な予算や人材といった経営資源を、戦略的投資として適切に配分しなければなりません。セキュリティ対策には、ツールの導入費用だけでなく、人材の育成、外部専門家の活用、従業員教育など、継続的なコストがかかります。これを単なる経費として削減対象にするのではなく、未来の事業を守るための不可欠な投資と捉える経営判断が求められます。 - 実行の監督と継続的な改善:

経営者は、対策が計画通りに進んでいるか、その効果は出ているかを定期的に監督する責任を負います。CISOや担当役員から、サイバーセキュリティに関するリスク評価や対策の進捗状況について定期的な報告を受け、経営会議などの場で議論する仕組みを構築することが重要です。これにより、経営層は常に最新のリスク状況を把握し、必要に応じて方針の見直しや追加の投資判断を迅速に行うことができます。このPDCA(Plan-Do-Check-Act)サイクルを回し続けることが、変化し続ける脅威に対応していくための鍵となります。

経営者の強いリーダーシップとコミットメントがあって初めて、サイバーセキュリティは全社的な活動として根付き、企業の強靭な「守り」となるのです。

② サプライチェーン全体での対策

第二の原則は、「自社のみならず、ビジネスパートナーや委託先などを含めたサプライチェーン全体でセキュリティレベルの向上を図るべきである」という考え方です。近年のサイバー攻撃の顕著な傾向として、サプライチェーンの最も脆弱な一点を狙う攻撃が急増しています。

例えば、以下のようなシナリオが現実の脅威となっています。

- 大手製造業A社は強固なセキュリティを誇っていたが、部品を供給する中小企業B社のシステムがランサムウェアに感染。B社からの部品供給が停止し、A社の生産ラインもストップしてしまった。

- 大手サービス業C社は、顧客管理システムの開発を外部のD社に委託していた。D社の開発環境が攻撃を受け、C社の顧客情報が大量に漏洩してしまった。

- 大手企業E社のネットワークに接続している子会社F社のPCがマルウェアに感染。そこを踏み台としてE社の社内ネットワークに侵入され、基幹システムが破壊された。

これらの例が示すように、現代のビジネスは無数の企業が相互に連携し合うことで成り立っており、自社のセキュリティ対策だけが万全でも、取引先の脆弱性がそのまま自社の経営リスクに直結します。自社のセキュリティレベルを「100」にしても、取引先のレベルが「10」であれば、サプライチェーン全体の防御力はその弱い部分に引きずられてしまいます。

この原則に基づき、経営者が推進すべきは、自社の対策強化と並行して、サプライチェーンを構成するパートナー企業全体のセキュリティレベルを底上げする取り組みです。

具体的なアクションとしては、以下のようなものが挙げられます。

- 取引開始時のセキュリティ評価: 新たに取引を開始する際には、価格や品質だけでなく、相手方のセキュリティ対策状況を評価項目に加えることが重要です。チェックリストを用いた自己評価の提出を求めたり、第三者認証(ISMS/ISO27001など)の取得状況を確認したりすることが有効です。

- 契約におけるセキュリティ要件の明記: 業務委託契約や取引基本契約書の中に、遵守すべきセキュリティ基準やインシデント発生時の報告義務、損害賠償責任などを明確に盛り込むことが不可欠です。これにより、双方の責任範囲が明確になり、有事の際の混乱を防ぐことができます。

- 継続的な状況確認と監査: 契約を締結して終わりではなく、委託先が契約通りのセキュリティ対策を維持しているか、定期的に確認するプロセスが必要です。アンケート調査やヒアリング、場合によっては現地監査などを通じて、継続的な管理を行います。

- 支援と協力: 特に、対策が手薄になりがちな中小の取引先に対しては、一方的に要求するだけでなく、セキュリティに関する情報提供や勉強会の開催、共同でのインシデント対応訓練など、協力してレベルアップを図る姿勢も重要です。サプライチェーン全体の強靭化は、自社を守ることに直結する投資と言えます。

サプライチェーン・セキュリティは、もはや他人事ではありません。自社が加害者にも被害者にもならないために、経営者は広い視野でこの問題に取り組む必要があります。

③ 平時と有事における関係者とのコミュニケーション

第三の原則は、「平時から関係者と積極的にコミュニケーションを取り、インシデント発生時には適切な情報開示と対話を行うべきである」というものです。サイバーセキュリティは、技術的な対策だけで完結するものではなく、組織を構成する「人」とのコミュニケーションが極めて重要な役割を果たします。このコミュニケーションは、「平時」と「有事」の両面で考える必要があります。

【平時のコミュニケーション】

インシデントを未然に防ぎ、万が一起こった際に迅速に発見するためには、平時からの継続的なコミュニケーションが欠かせません。

- 従業員とのコミュニケーション:

最大の目的は、全従業員のセキュリティ意識を向上させ、組織内に健全なセキュリティ文化を醸成することです。標的型攻撃メールの見分け方、安全なパスワードの管理方法、不審な挙動を発見した際の報告手順など、定期的な研修や訓練を通じて、従業員一人ひとりが「最初の防衛線」としての役割を担えるようにします。経営者自らが研修の場に立ち、セキュリティの重要性を語りかけることも、従業員の意識を高める上で非常に効果的です。 - サプライチェーンパートナーとのコミュニケーション:

第二の原則とも関連しますが、平時から取引先や委託先とセキュリティに関する情報交換を行うことが重要です。自社のセキュリティ方針を伝え、相手方の状況をヒアリングするなど、双方向の対話を通じて、リスク認識を共有し、協力体制を築いておくことが、サプライチェーン全体のレジリエンス(回復力)を高めます。

【有事のコミュニケーション】

万が一、サイバーインシデントが発生してしまった場合、その後の対応次第で企業の運命は大きく変わります。ここで鍵を握るのが、ステークホルダー(利害関係者)への迅速かつ誠実なコミュニケーションです。

- 影響を受ける顧客や取引先への通知:

情報漏洩やサービス停止など、直接的な被害が及ぶ可能性のある顧客や取引先に対しては、判明している事実を迅速に、そして正直に伝えることが鉄則です。対応の遅れや情報の隠蔽は、憶測を呼び、不信感を増幅させ、企業のブランドイメージに回復不能なダメージを与える可能性があります。たとえ全ての状況が判明していなくても、「現在調査中である」という事実を含め、第一報を速やかに出すことが求められます。 - 株主・投資家への情報開示:

インシデントが事業や業績に与える影響について、株主や投資家に対して適切な情報開示を行う必要があります。これは、上場企業であれば金融商品取引法に基づく適時開示の義務でもあります。被害の状況、対応策、業績への影響見込みなどを、透明性を持って説明することで、市場の混乱を最小限に抑え、長期的な信頼関係を維持することができます。 - 監督官庁や法執行機関への報告・連携:

個人情報保護法では、個人データの漏洩等が発生した場合、個人情報保護委員会への報告が義務付けられています。また、警察などの法執行機関に被害届を提出し、捜査に協力することも重要です。法令遵守はもちろんのこと、公的機関との連携は、原因究明や再発防止に向けた知見を得る上でも不可欠です。

有事のコミュニケーションで最も避けなければならないのは、「隠蔽」と「過小評価」です。不都合な事実であっても誠実に向き合い、透明性の高いコミュニケーションを貫く姿勢こそが、最終的に企業の信頼を守ることに繋がるのです。

経営者が担当者に指示すべき重要10項目

「経営者が認識すべき3つの原則」を踏まえた上で、サイバーセキュリティ経営ガイドラインでは、経営者がCISOや情報システム部門の責任者に対して具体的に指示し、その実施を監督すべき「重要10項目」を挙げています。これらは、サイバーセキュリティ経営を実践するための具体的なアクションプランであり、経営者がセキュリティ担当者と対話する際の「共通言語」となります。

ここでは、経営者が各項目について「何を」「なぜ」指示すべきなのかを、具体的なアクションと共に詳しく解説していきます。

| 指示項目 | 経営者が指示すべきこと(What) | なぜそれが必要か(Why) |

|---|---|---|

| 1. リスク認識と方針策定 | 自社の事業におけるサイバーリスクを分析させ、全社的なセキュリティポリシーを策定・承認する。 | 対策の方向性を明確にし、全社的な取り組みに一貫性を持たせるため。 |

| 2. リスク管理体制の構築 | CISO等の責任者を任命し、部門横断的なセキュリティ推進体制(CSIRT等)の構築を指示する。 | 責任の所在を明確にし、組織的にリスク管理を遂行する基盤を作るため。 |

| 3. 予算・人材の確保 | 対策計画の実行に必要な予算を見積もらせ、戦略的投資として承認・確保する。人材の採用・育成計画を策定させる。 | 方針や計画を絵に描いた餅で終わらせず、実効性のあるものにするため。 |

| 4. リスク把握と対策計画 | 重要情報資産を洗い出し、リスクアセスメントを実施させる。その結果に基づき、優先順位を付けた対策計画(PDCA)を策定・実行させる。 | 限られたリソースを最も重要なリスク対策に集中させ、費用対効果を高めるため。 |

| 5. サプライチェーン対策 | 主要な取引先・委託先のリスクを評価させ、契約へのセキュリティ条項の盛り込みや継続的な管理体制の構築を指示する。 | サプライチェーンの弱点が自社の致命傷になることを防ぎ、ビジネスエコシステム全体を強靭化するため。 |

| 6. インシデント対応体制 | インシデント発生を前提とし、報告フローや役割分担を定めたインシデントレスポンスプラン(IRP)の策定を指示する。 | 有事の際に混乱なく、迅速・的確な初動対応を行い、被害を最小限に抑えるため。 |

| 7. インシデント発生時の対応 | 策定したIRPに基づき、被害の特定・隔離、証拠保全等の初動対応を徹底させる。経営判断に基づきBCPを発動させる。 | 被害の拡大を防ぎ、事業を可能な限り早期に復旧させ、事業継続性を確保するため。 |

| 8. 情報共有活動への参加 | IPAやJPCERT/CC、ISAC等の情報共有の枠組みへの参加を検討させ、得た情報を自社の対策に活かすプロセスを構築させる。 | 他社の事例や最新の脅威情報を早期に入手し、自社の防御策を継続的にアップデートするため。 |

| 9. 外部委託先の管理 | 外部委託先の選定基準を明確化し、契約で責任分界点を定め、定期的な監査を通じて継続的に管理・監督させる。 | クラウドサービス等の利用におけるセキュリティリスクを適切に管理し、責任の所在を明確にするため。 |

| 10. 情報開示の実施 | 平時の取り組みや有事の対応状況について、ステークホルダーへの情報開示方針を策定させ、誠実な開示を実行させる。 | 透明性を確保し、ステークホルダーからの信頼を獲得・維持するため。企業の社会的責任を果たすため。 |

① サイバーセキュリティリスクの認識と全社的な対応方針の策定

重要10項目の出発点となるのが、自社のビジネスに潜むサイバーセキュリティリスクを正しく認識し、それに対処するための全社的な方針を打ち出すことです。経営者は担当者に対し、技術的な視点だけでなく、経営的な視点でリスクを分析し、対策の拠り所となる「サイバーセキュリティポリシー」を策定するよう指示しなければなりません。

【経営者が指示すべきこと】

- 事業に与える影響の分析: 「もし当社の基幹システムが1週間停止したら、事業にどのような影響が出るか?」「もし最重要の技術情報が競合他社に漏洩したら、競争力にどれだけのダメージがあるか?」といった問いを立て、事業インパクトの観点からサイバーリスクを洗い出すよう指示します。この作業には、IT部門だけでなく、営業、製造、開発、法務など、各事業部門の責任者を巻き込むことが不可欠です。

- 守るべき情報資産の特定: 闇雲に対策するのではなく、自社にとって本当に価値のある情報資産(例:顧客情報、個人情報、設計図、ソースコード、財務情報)は何かを特定させます。その上で、それらの情報資産がどこに、どのように保管・利用されているかを棚卸しさせることが重要です。

- 全社的な対応方針(セキュリティポリシー)の策定: 上記の分析結果に基づき、「当社は、事業継続を最優先とし、そのために必要不可欠な情報資産をあらゆる脅威から保護する」といった、全社共通の理念となる基本方針を策定させます。さらに、その基本方針を実現するための具体的な対策基準(例:アクセス管理、暗号化、従業員の責務など)を定めた「対策規程」や、具体的な手順を記した「実施手順書」といった階層的な文書体系を整備するよう指示します。

- 経営会議での承認と社内外への公表: 策定されたセキュリティポリシーは、取締役会や経営会議で正式に承認し、経営の公式な意思決定であることを明確にします。そして、その方針を全従業員に周知徹底するとともに、コーポレートサイトや統合報告書などを通じて、社外のステークホルダーにも公表し、企業の姿勢を明確に示すよう指示します。

この第一の指示項目は、以降のすべての対策の羅針盤となります。明確な方針がなければ、組織はどこへ向かうべきか分からず、対策は場当たり的で一貫性のないものになってしまいます。

② サイバーセキュリティリスク管理体制の構築

明確な方針が定まったら、次はその方針を実行に移すための「組織体制」を構築することが必要です。経営者は、誰がサイバーセキュリティの責任者で、どのような体制でリスクを管理していくのかを明確にするよう指示しなければなりません。

【経営者が指示すべきこと】

- CISO(最高情報セキュリティ責任者)等の任命: サイバーセキュリティ対策を統括する責任者として、CISOまたはそれに準ずる役職を設置し、経営層の一員を任命するよう指示します。責任者には、対策を推進するために必要な権限(予算執行権、各部門への指示権など)と、結果に対する責任を明確に与えることが重要です。これにより、セキュリティ対策が経営マターとして扱われ、部門間の壁を越えて推進力を持つようになります。

- 部門横断的な推進チームの設置: CISOをトップとし、IT部門、法務、広報、人事、各事業部門などからメンバーを集めた部門横断的な委員会やタスクフォースを組成するよう指示します。特に、インシデント発生時に迅速に対応するための専門チームであるCSIRT(Computer Security Incident Response Team)の設置は、多くの企業にとって有効な選択肢です。このチームは、平時には脆弱性情報の収集や訓練を行い、有事にはインシデント対応の司令塔として機能します。

- リスク評価と報告プロセスの確立: 構築した体制が、定期的にサイバーセキュリティリスクを評価し、その結果と対策の進捗状況を経営会議などに報告するプロセスを確立するよう指示します。これにより、経営層は常に現状を把握し、必要な意思決定をタイムリーに行えるようになります。報告は、技術的な詳細に終始するのではなく、「どのリスクが事業にどの程度の影響を与える可能性があるか」「対策によってリスクがどの程度低減されたか」といった、経営者が理解できる言葉でなされるべきです。

しっかりとしたリスク管理体制がなければ、せっかくの方針も形骸化してしまいます。責任と権限が明確な組織を構築することが、継続的なセキュリティ経営の基盤となるのです。

③ セキュリティ対策のための予算や人材の確保

どんなに立派な方針と体制があっても、それを動かすための経営資源、すなわち「予算」と「人材」がなければ、対策は実行できません。経営者は、サイバーセキュリティ対策をコストセンターと見なす旧来の考え方を捨て、事業を守り成長させるための戦略的投資と位置づけ、必要なリソースを確保するよう強く指示しなければなりません。

【経営者が指示すべきこと】

- 必要予算の見積もりと確保: CISOや担当役員に対し、策定した対策計画を実行するために必要な予算を、単年度および中長期的な視点で見積もるよう指示します。この見積もりには、以下のような項目が含まれます。

- 技術的対策費用: ファイアウォール、アンチウイルス、EDR(Endpoint Detection and Response)などのセキュリティ製品の導入・更新費用、脆弱性診断サービスの利用料など。

- 人的対策費用: セキュリティ人材の採用・人件費、全従業員向けの教育・訓練費用、外部コンサルタントやSOC(Security Operation Center)サービスへの委託費用など。

- 物理的対策費用: サーバールームの入退室管理システムの導入費用など。

- インシデント対応準備費用: サイバー保険への加入費用、緊急時に備えた専門家(弁護士、フォレンジック調査会社)とのリテイナー契約費用など。

経営者は、提出された予算案を精査し、事業計画と整合性をとりながら、戦略的投資として承認・確保することが求められます。

- セキュリティ人材の確保と育成:

サイバーセキュリティの専門知識を持つ人材は、社会全体で不足しており、獲得競争が激化しています。経営者は担当部門に対し、自社に必要なセキュリティ人材像を定義し、採用計画を立てるよう指示します。同時に、既存のIT担当者や他部門の従業員を対象とした育成プログラム(資格取得支援、外部研修への参加、OJTなど)を策定・実行させ、内部からの人材育成にも力を入れるべきです。すべての業務を内製化することが困難な場合は、信頼できる外部の専門家やマネージドセキュリティサービス(MSS)を積極的に活用するという判断も重要です。

予算と人材の確保は、経営者のコミットメントが最も試される部分です。ここで適切な投資判断ができるかどうかが、企業のセキュリティレベルを大きく左右します。

④ サイバーセキュリティリスクの把握と対策計画の実行

方針、体制、リソースが揃ったら、いよいよ具体的な対策を実行に移すフェーズです。しかし、やみくもに対策を講じても、効果は限定的です。限られた経営資源を最大限に有効活用するためには、自社のリスクを正確に把握し、優先順位をつけて対策を計画・実行することが不可欠です。経営者は担当者に対し、この一連のプロセスを体系的に進めるよう指示します。

【経営者が指示すべきこと】

- リスクアセスメントの実施:

指示項目①で特定した「守るべき情報資産」に対し、どのような脅威(例:マルウェア感染、不正アクセス、内部犯行)が存在し、どのような脆弱性(例:OSのパッチ未適用、設定不備)があるのかを分析させます。そして、その脅威と脆弱性が組み合わさった場合に、どのくらいの確率で、どの程度のインパクト(損害)を持つインシデントが発生する可能性があるのかを評価させます。この一連の作業が「リスクアセスメント」です。これにより、数あるリスクの中から、自社にとって本当に重大なリスクが可視化されます。 - 対策計画の策定と優先順位付け:

リスクアセスメントの結果に基づき、顕在化したリスクに対して「低減」「保有(受容)」「回避」「移転」のいずれかの対応方針を決定させます。例えば、影響が大きく発生頻度も高いリスクに対しては、セキュリティ製品の導入などで「低減」を図ります。影響も頻度も低いリスクは、対策コストが見合わないため「保有」するという判断もあり得ます。リスクの高い事業から撤退するのは「回避」、サイバー保険に加入するのは「移転」にあたります。

その上で、「どのリスクに」「いつまでに」「どのような対策を」「誰が」「いくらで」実施するのかを具体的に定めた対策計画を策定させます。この際、すべてのリスクに一度に対応することは不可能なため、リスクの大きさに基づいて優先順位を付けることが極めて重要です。 - PDCAサイクルによる継続的な改善:

策定した計画を実行(Do)した後は、その対策が意図した通りに機能しているか、新たなリスクが発生していないかを定期的にチェック(Check)させます。そして、評価結果に基づいて計画を見直し、改善(Act)していく。このPDCAサイクルを継続的に回していく仕組みを構築するよう指示します。サイバー脅威は常に変化するため、一度対策を講じたら終わり、ということはあり得ません。

この体系的なリスク管理プロセスを回すことで、企業は常に変化する脅威環境に対応し、効果的かつ効率的なセキュリティ投資を実現できます。

⑤ サプライチェーン全体でのセキュリティ対策の推進

経営者が認識すべき3原則の一つでもあった「サプライチェーン対策」は、具体的な指示項目としても挙げられています。自社のセキュリティを確保するためには、取引先や業務委託先を含めたサプライチェーン全体のセキュリティレベルを管理・向上させることが不可欠であるという認識のもと、経営者は担当者に具体的なアクションを指示する必要があります。

【経営者が指示すべきこと】

- サプライチェーンの可視化とリスク評価:

まず、自社の事業がどのようなサプライチェーンで構成されているのか、主要な取引先、部品供給元、情報システム開発・運用の委託先などをリストアップさせ、サプライチェーンの全体像を可視化するよう指示します。その上で、各パートナー企業に対し、セキュリティ対策状況に関するアンケート調査やヒアリングを実施し、どこに脆弱性(リスク)が存在するのかを評価させます。特に、自社の機密情報や個人情報にアクセスする委託先や、事業継続に不可欠な部品を供給する取引先は、重点的に評価する必要があります。 - セキュリティ要件の契約への反映:

取引先や委託先との契約を締結・更新する際には、遵守すべきセキュリティ対策基準(例:アンチウイルスソフトの導入、アクセス管理の徹底)、インシデント発生時の報告義務、秘密保持義務、監査への協力義務などを契約書に明確に盛り込むよう指示します。これは、相手方にセキュリティ対策を促すとともに、万が一問題が発生した際の責任分界点を明確にするために極めて重要です。 - 継続的な管理とコミュニケーション:

契約を締結したら終わりではなく、契約内容が遵守されているかを定期的に確認する仕組みを構築させます。これには、定期的なアンケートの再実施や、場合によっては実地監査も含まれます。また、一方的に要求するだけでなく、自社のセキュリティ方針を共有したり、最新の脅威情報を提供したりするなど、平時から良好なコミュニケーションをとり、協力してセキュリティレベルを高めていく姿勢が重要です。中小の取引先に対しては、IPAが公開している「中小企業の情報セキュリティ対策ガイドライン」の活用を推奨するなど、具体的な支援も検討させます。

サプライチェーン・セキュリティは、一社単独では実現できません。経営者は、自社がビジネスエコシステムの一員であるという自覚を持ち、粘り強く全体最適を目指す取り組みを主導する必要があります。

⑥ インシデント発生に備えた体制の構築

どれだけ高度な防御策を講じても、サイバー攻撃を100%防ぎきることは不可能です。したがって、「インシデントはいつか必ず起こる」という前提に立ち、発生してしまった場合にいかに被害を最小限に抑え、迅速に復旧するか、そのための準備を平時から行っておくことが極めて重要です。経営者は担当者に対し、有事に備えた対応体制を構築するよう指示しなければなりません。

【経営者が指示すべきこと】

- インシデントレスポンスプラン(IRP)の策定:

インシデントが発生した際に、「誰が」「何を」「どの順番で」行うのかを時系列で定めた具体的な行動計画(インシデントレスポンスプラン)を策定させます。このプランには、以下の要素を含めるべきです。- 発見と報告: 従業員が不審な事象を発見した際の、CSIRTや上長への報告フロー。

- 初動対応: 被害拡大を防ぐためのネットワークからの隔離、証拠保全(フォレンジック調査に備えるため)、影響範囲の特定といった初期対応の手順。

- 原因究明と封じ込め: インシデントの根本原因を特定し、攻撃を完全に排除するまでの手順。

- 復旧と再発防止: システムを正常な状態に復旧させる手順と、同様のインシデントが再発しないための恒久対策の立案。

- コミュニケーション: 経営層へのエスカレーションルール、社内外のステークホルダーへの広報・通知手順。

- CSIRT等の対応チームの明確化:

上記のプランを実行する中心的な役割を担うCSIRT(インシデント対応チーム)を正式に組織し、メンバーの役割と責任を明確にするよう指示します。メンバーには、ITスキルだけでなく、法務や広報の知見を持つ人材も加えることが望ましいです。 - 外部専門家との連携体制の構築:

インシデント対応には、高度な専門知識が要求される場面が多くあります。特に、法的なアドバイスを行う「弁護士」や、デジタルデータの証拠を解析する「フォレンジック調査会社」とは、平時からリテイナー契約(顧問契約)を結んでおくなど、いざという時にすぐに支援を要請できる体制を構築しておくよう指示します。有事になってから探していては、対応が大きく遅れてしまいます。 - 定期的な訓練の実施:

策定したプランや体制が本当に機能するかを検証するため、標的型攻撃メール訓練や、特定のインシデントシナリオに基づいた机上訓練・実地訓練を定期的に実施するよう指示します。訓練を通じて課題を洗い出し、プランや体制を継続的に見直していくことが重要です。

周到な準備が、有事の際のパニックを防ぎ、冷静で的確な対応を可能にします。

⑦ インシデント発生時の対応と被害拡大の防止

平時の備えが整ったら、次はいよいよ実際にインシデントが発生した際の対応です。このフェーズでは、準備しておいたプランに基づき、パニックに陥ることなく、迅速かつ的確に行動し、被害の拡大を食い止めることが最優先課題となります。経営者は、現場の対応を監督し、必要な経営判断を遅滞なく下す役割を担います。

【経営者が指示すべきこと】

- インシデントレスポンスプラン(IRP)の即時実行:

インシデントの第一報を受けたら、直ちにCSIRTを招集し、事前に策定したIRPに従って初動対応を開始するよう厳命します。ここで重要なのは、「証拠保全」と「被害拡大防止」の2つを同時に進めることです。例えば、感染したPCをすぐにシャットダウンすると、メモリ上の重要な証拠が消えてしまう可能性があります。一方で、ネットワークに繋いだままにしておくと、マルウェアが他の端末に拡散する恐れがあります。CSIRTが、フォレンジックの専門家の助言も得ながら、的確な手順で対応を進めているかを確認します。 - 経営層への迅速なエスカレーション:

インシデントの状況、影響範囲、対応の進捗について、CSIRTから経営層へリアルタイムに近い形で報告が上がるエスカレーションルールが遵守されているかを確認します。経営者は、断片的な情報であっても早期に状況を把握し、ビジネスへの影響を評価し始める必要があります。 - 事業継続計画(BCP)発動の検討:

インシデントによって基幹システムや生産ラインが停止するなど、事業継続に重大な影響が出ると判断された場合、経営者は「事業継続計画(BCP)」の発動を決断します。BCPとは、災害や事故などの緊急事態において、中核となる事業を継続または早期復旧させるための方針や手順を定めた計画です。どの事業を優先して復旧させるか、代替手段はあるか、といった重大な経営判断が求められます。 - ステークホルダーへの情報開示の準備:

並行して、広報部門や法務部門を中心に、顧客、取引先、株主、監督官庁など、各ステークホルダーへの情報開示の準備を進めさせます。何を、いつ、どのように伝えるか。これは極めて重要な経営判断であり、企業の信頼を左右します。

有事の対応は時間との戦いです。経営者は、現場に任せきりにするのではなく、司令塔として全体を俯瞰し、重要な局面で的確な指示と決断を下すことが強く求められます。

⑧ サイバー攻撃に関する情報共有活動への参加と活用

サイバー攻撃者は、常に新しい手法を開発し、情報を共有しながら攻撃を仕掛けてきます。これに対抗するためには、防御する側も孤立せずに、他社や専門機関と連携し、脅威情報を積極的に共有・活用することが不可欠です。経営者は担当者に対し、社内に閉じこもることなく、外部の情報共有の輪に参加するよう指示すべきです。

【経営者が指示すべきこと】

- 情報共有活動への参加検討:

日本国内には、サイバーセキュリティに関する情報共有を行うための様々な枠組みが存在します。経営者は担当者に、自社の業種や事業内容に適した情報共有活動への参加を検討するよう指示します。代表的なものには以下のような組織があります。- IPA(独立行政法人情報処理推進機構): 「サイバー情報共有イニシアティブ(J-CSIP)」などを通じて、参加組織間で機微な脅威情報やインシデント情報を共有しています。

- JPCERT/CC(一般社団法人JPCERTコーディネーションセンター): 日本国内のインシデント対応の調整役(コーディネーション)を担い、脆弱性情報やセキュリティ情報を広く発信しています。

- ISAC(Information Sharing and Analysis Center): 金融(F-ISAC)、ICT(ICT-ISAC)など、特定の業界ごとに設立された情報共有・分析センター。業界特有の脅威情報などが共有されます。

- 日本シーサート協議会: 日本国内のCSIRT間の連携を促進し、情報交換やインシデント対応の協力を行っています。

- 収集した情報の活用プロセスの構築:

情報共有活動に参加して情報を受け取るだけでは意味がありません。入手した他社のインシデント事例や最新の脆弱性情報、攻撃手口などを分析し、自社のセキュリティ対策に具体的に反映させるためのプロセスを構築するよう指示します。例えば、「他社で流行しているマルウェアの侵入経路が判明した場合、直ちに自社システムで同様の経路が塞がれているかを確認し、対策を講じる」といったフローを定着させることが重要です。 - 自社からの情報発信(Give and Take):

情報共有は、受け取る(Take)だけでなく、与える(Give)姿勢も重要です。自社で発生したインシデント(個人情報など機微な情報を除いた攻撃手口や対策など)を、可能な範囲で匿名化してコミュニティに共有することで、社会全体のセキュリティレベル向上に貢献できます。このような貢献活動は、結果として自社に有益な情報が返ってくるという好循環を生み出します。

他社の失敗から学び、未来の攻撃に備える。この協調的なアプローチが、一社単独の努力だけでは到達できない高いレベルのセキュリティを実現します。

⑨ ITシステム管理の外部委託先の適切な選定と管理

現代の企業では、情報システムの開発・運用、データセンター、クラウドサービス(IaaS, PaaS, SaaS)など、ITシステム管理の様々な業務を外部の専門事業者に委託することが一般的です。これにより、コスト削減や専門知識の活用といったメリットが得られますが、同時に委託先のセキュリティレベルが自社のリスクに直結するという新たな課題も生じます。経営者は担当者に対し、この外部委託リスクを適切に管理するよう指示する必要があります。

【経営者が指示すべきこと】

- 委託先選定基準の明確化:

新たに外部委託先を選定する際に、価格や機能だけでなく、セキュリティ体制を評価するための明確な基準を設けるよう指示します。この基準には、以下のような項目が含まれるべきです。- 第三者認証の取得状況: ISMS(ISO/IEC 27001)やSOC2レポートなど、客観的なセキュリティ評価を受けているか。

- セキュリティポリシーと体制: 委託先自身のセキュリティポリシーが明確で、責任体制が構築されているか。

- インシデント対応能力: インシデント発生時の報告体制や対応プロセスが確立されているか。

- 物理的・技術的対策: データセンターの物理セキュリティや、システムのアクセス管理、暗号化などの対策が適切か。

- 契約による責任分界点の明確化:

委託契約を締結する際には、自社と委託先との間で、セキュリティに関する責任範囲(責任分界点)を明確に定義させることが極めて重要です。特にクラウドサービスを利用する場合、インフラのセキュリティはサービス提供事業者が、その上で動作するOSやアプリケーション、データのセキュリティは利用者(自社)が責任を負う、といった「責任共有モデル」を正しく理解し、契約書に明記させる必要があります。 - 継続的なモニタリングと監査:

委託先のセキュリティ管理は、契約時の評価だけで終わりではありません。委託先が契約通りのセキュリティレベルを維持しているかを、継続的に監督・評価する仕組みを構築させます。これには、委託先からの定期的なセキュリティ報告書の提出要求や、必要に応じて自社による監査(書面または実地)の実施などが含まれます。委託先でセキュリティインシデントが発生した場合には、直ちに自社に報告させ、共同で対応にあたる体制を確保しておくことも重要です。

外部委託は、責任を丸投げすることではありません。委託元として、最終的な監督責任を負っているという意識を持ち、委託先を適切に管理することが求められます。

⑩ サイバーセキュリティに関する情報開示の実施

最後の指示項目は、自社のサイバーセキュリティへの取り組みや、万が一インシデントが発生した際の対応について、株主や顧客などのステークホルダーに対して適切に情報開示を行うことです。これは、企業の透明性を高め、社会的な信頼を獲得・維持するための重要な活動であり、経営者の責務です。

【経営者が指示すべきこと】

- 平時における積極的な情報開示方針の策定:

インシデントが起きてから慌てて対応するのではなく、平時からセキュリティへの取り組みを積極的に情報開示する方針を立てさせます。開示する媒体としては、有価証券報告書、統合報告書(アニュアルレポート)、コーポレートガバナンス報告書、企業のウェブサイト(サステナビリティ情報のページなど)が考えられます。開示すべき情報としては、以下のようなものが挙げられます。- サイバーセキュリティに関する基本方針(ポリシー)

- リスク管理体制(CISOの設置状況、委員会の活動など)

- 具体的な取り組み(従業員教育、脆弱性診断、第三者認証の取得状況など)

このような積極的な開示は、投資家が企業を評価する際のE(環境)・S(社会)・G(ガバナンス)の観点からも重要性が高まっています。

- 有事における情報開示プロセスの確立:

インシデント発生時に、誰が、どのタイミングで、どの範囲の情報を、どの媒体で開示するのかを定めた、明確な情報開示プロセスを事前に確立しておくよう指示します。このプロセスには、法務部門や広報部門が中心となり、経営層の承認を得るフローも含まれていなければなりません。個人情報保護法などの法令に基づく報告・通知義務を遵守することはもちろん、たとえ法的義務がなくとも、顧客や社会への影響を考慮し、誠実な情報開示を行うという基本姿勢を明確にしておくことが重要です。 - 誠実かつ透明性のある開示の実行:

実際にインシデントが発生し、情報開示を行う際には、「隠さない」「嘘をつかない」「過小評価しない」という原則を徹底させます。判明している事実、原因、影響範囲、現在の対応状況、今後の見通し、再発防止策などを、可能な限り具体的かつ分かりやすい言葉で説明することが求められます。不誠実な対応は、インシデントそのものよりも大きなダメージを企業に与えかねません。経営者は、この情報開示の最終責任者として、毅然とした態度で臨む必要があります。

情報開示は、単なる義務ではなく、ステークホルダーとの信頼関係を構築するための重要なコミュニケーション活動です。この取り組みを通じて、企業は「セキュリティに真摯に取り組む信頼できる企業」という評価を獲得することができます。

サイバーセキュリティ経営ガイドラインVer 3.0の主な改訂点

サイバーセキュリティ経営ガイドラインは、変化し続ける脅威環境やビジネス環境に対応するため、定期的に見直しが行われています。2023年3月に公開された「Ver 3.0」は、2017年に公開されたVer 2.0以来、約5年半ぶりの大幅な改訂となりました。この改訂は、近年のサイバーセキュリティを巡る情勢の劇的な変化を反映したものであり、経営者はそのポイントを正確に理解しておく必要があります。

ガイドラインが改訂された背景

Ver 2.0が策定されてからの約5年半で、企業を取り巻く環境は大きく変わりました。Ver 3.0への改訂は、主に以下の3つの大きな環境変化に対応する必要性から行われました。

- DX(デジタルトランスフォーメーション)の本格化と新たなリスク:

クラウド利用の一般化、SaaSの浸透、IoT機器の導入拡大、そしてコロナ禍を契機としたリモートワークの常態化など、企業のDXは急速に進展しました。これにより、業務の効率性や柔軟性は飛躍的に向上しましたが、同時に社内外の境界が曖昧になり、従来の「境界型防御」モデルが通用しなくなりました。攻撃対象領域(アタックサーフェス)が拡大・複雑化し、これに対応する新たなセキュリティの考え方が求められるようになりました。 - ランサムウェア攻撃の激化と手口の悪質化:

Ver 2.0の時代と比較して、ランサムウェアによる被害は桁違いに深刻化しています。単にデータを暗号化して身代金を要求するだけでなく、事前に窃取した情報を公開すると脅迫する「二重恐喝(ダブルエクストーション)」や、DDoS攻撃を仕掛ける「三重恐喝」といった手口が一般化しました。これにより、企業は事業停止と情報漏洩という二重の危機に直面することになり、バックアップがあるだけでは済まない、より包括的な対策が急務となりました。 - サプライチェーンの弱点を狙った攻撃の常態化:

サプライチェーン攻撃は、もはや特殊な事例ではなく、サイバー攻撃の主要な手口の一つとして定着しました。セキュリティ対策が手薄な海外拠点や子会社、取引先の中小企業が踏み台にされ、グループ全体やサプライチェーンの上流に位置する大企業が被害を受けるケースが後を絶ちません。自社だけでなく、サプライチェーン全体を俯瞰したリスク管理の重要性が、これまで以上に高まりました。

これらの変化を踏まえ、Ver 3.0は、現代の企業が直面するリアルな課題に対応するための、より実践的で具体的な指針へとアップデートされたのです。

3つの主要な改訂ポイント

サイバーセキュリティ経営ガイドラインVer 3.0では、上記の背景を踏まえ、特に3つの点が重点的に改訂・追記されました。それは、「DXとセキュリティの同時推進」「最新の脅威への対策強化」「サプライチェーン対策の強化」です。

| 改訂ポイント | Ver 2.0からの変化・強調点 | 経営者が理解すべきこと |

|---|---|---|

| ① DXとセキュリティの同時推進 | 「守りのセキュリティ」に加え、DXを安全かつ迅速に進めるための「攻めのセキュリティ」の重要性を強調。企画・設計段階からのセキュリティ組込み(セキュリティ・バイ・デザイン)を推奨。 | セキュリティはDXのブレーキではなくアクセル。ビジネス価値を最大化するために、事業戦略とセキュリティ戦略を一体で考える必要がある。 |

| ② ランサムウェア対策の強化 | 近年の深刻な被害状況を鑑み、ランサムウェアに特化した対策を具体的に追記。「二重恐喝」を念頭に置いた、侵入検知、防御、復旧、情報公開の各段階での対策を明記。 | バックアップだけでは不十分。侵入を早期に検知・対応する仕組み(EDR/XDR等)と、事業継続・復旧計画の重要性が増している。 |

| ③ サプライチェーン対策の強化 | 委託先管理の考え方を拡充。自社がサプライチェーンの「発注側」だけでなく「受注側」として果たすべき責任にも言及。中小企業が取り組むべき対策の具体例も追加。 | サプライチェーンは双方向の関係。自社の対策レベルが取引先や顧客の信頼に直結することを認識し、自社の立ち位置に応じた責任を果たす必要がある。 |

① DX(デジタルトランスフォーメーション)とセキュリティの同時推進

Ver 3.0が打ち出した最も大きな変化の一つが、DXとセキュリティを対立するものとしてではなく、一体で推進すべきものとして捉える視点です。

従来のセキュリティは、外部の脅威から社内システムを守る「守りのセキュリティ」が中心でした。しかし、DX時代においては、新しいデジタル技術を積極的に活用してビジネス価値を創造していく必要があります。このプロセスにおいて、セキュリティが「あれはダメ、これもダメ」というブレーキ役になってしまうと、企業はビジネスチャンスを逃し、競争から取り残されてしまいます。

そこでVer 3.0では、DXによるビジネス変革を安全かつ迅速に実現するための「攻めのセキュリティ」の重要性を強調しています。その核となる考え方が「セキュリティ・バイ・デザイン」と「シフトレフト」です。

- セキュリティ・バイ・デザイン: 新しいシステムやサービスを開発する際に、企画・設計の段階からセキュリティ要件を組み込むという考え方です。後からセキュリティ対策を追加する(後付けする)よりも、手戻りが少なく、コストを抑え、より本質的で堅牢なセキュリティを実装できます。

- シフトレフト: 開発プロセス(左から右へ進む工程図をイメージ)において、セキュリティのテストや脆弱性診断をできるだけ早い段階(左側)で実施するという考え方です。開発の後期やリリース後に重大な脆弱性が発見されると、修正にかかるコストや時間は膨大になります。早期に問題を発見・修正することで、開発スピードを損なうことなく、安全な製品をリリースできます。

経営者は、DX推進担当部門とセキュリティ部門が密に連携し、ビジネスの企画段階から協働するような組織文化を醸成する必要があります。セキュリティはもはやDXの「制約条件」ではなく、DXの価値を最大化し、持続可能にするための「必須要件」であるという認識を持つことが重要です。

② ランサムウェアなど最新の脅威への対策強化

Ver 3.0では、近年の被害の深刻化を受けて、ランサムウェア対策が独立した項目として手厚く記述されました。特に、データ暗号化に加えて情報窃取と公開の脅迫を行う「二重恐喝」が常態化している現実を踏まえ、より多層的で深い対策が求められています。

改訂で強調されている主な対策ポイントは以下の通りです。

- 侵入防止・検知: 従来のウイルス対策ソフトだけでなく、PCやサーバーの不審な挙動を検知して対応するEDR(Endpoint Detection and Response)や、ネットワーク、クラウドなど複数の領域を横断的に監視・分析するXDR(Extended Detection and Response)の導入が推奨されています。攻撃者が内部に侵入した後の活動(ラテラルムーブメント)を早期に検知することが極めて重要です。

- データ保護とバックアップ: 定期的なバックアップの取得は当然として、そのバックアップデータがランサムウェアによって暗号化されないように保護することが強調されています。具体的には、ネットワークから切り離されたオフラインバックアップや、一度書き込んだら変更・削除が不可能なイミュータブル(不変)ストレージへのバックアップが有効な対策として挙げられています。

- 被害発生時の復旧計画: 万が一感染した場合に、どのシステムから、どの手順で復旧させるのかを定めた具体的な復旧計画を事前に策定し、訓練しておくことの重要性が説かれています。また、身代金の支払いについては、攻撃者の活動を助長するものであり、支払ってもデータが復旧される保証はないこと、さらなる攻撃の標的になるリスクがあることなどから、推奨されない旨が明記されています。

- 情報公開への備え: 「二重恐喝」によって情報公開の脅迫を受けた場合に、どの情報を、どのタイミングで、どのように公開する(あるいはしない)のか、法的な観点も踏まえた対応方針を事前に検討しておく必要性が示唆されています。

経営者は、ランサムウェア対策が単なるバックアップ取得に留まらない、包括的な防御・検知・対応・復旧のプロセスであることを理解し、必要な投資を判断する必要があります。

③ サプライチェーンの弱点を狙った攻撃への対策強化

Ver 3.0では、サプライチェーン・セキュリティの重要性が改めて強調され、その内容がより具体化・拡充されました。

Ver 2.0でも委託先管理の重要性は指摘されていましたが、Ver 3.0ではその視点がさらに深まっています。大きな特徴は、自社がサプライチェーンの中で「発注側(委託元)」であると同時に、より大きな企業から見れば「受注側(委託先)」でもあるという双方向の視点が盛り込まれたことです。

- 発注側としての責任の具体化: 委託先に対してセキュリティ対策を要求するだけでなく、中小企業である委託先が対策を実施しやすいように支援することの重要性が示唆されています。例えば、セキュリティに関するガイドラインを提供したり、共同で訓練を実施したりするなど、協力的なアプローチが推奨されています。

- 受注側としての責任の明確化: 自社が大手企業のサプライヤーである場合、取引先(顧客)から求められるセキュリティ基準を遵守し、自社の対策状況を適切に説明する責任があります。自社のセキュリティレベルが低いと、取引を打ち切られるリスク(ビジネスリスク)に直結します。経営者は、自社のセキュリティ対策が、顧客からの信頼を獲得し、ビジネスを維持・拡大するための重要な要素であることを認識しなければなりません。

- 中小企業向けの配慮: 大企業と同じレベルの対策をすべての中小企業に求めるのは現実的ではありません。そこでVer 3.0では、中小企業が自社の実情に合わせて対策を進められるよう、IPA発行の「中小企業の情報セキュリティ対策ガイドライン」との連携が明記されました。これにより、企業は自社の規模や体力に応じた、現実的な第一歩を踏み出しやすくなりました。

経営者は、自社がサプライチェーンの中でどのような立ち位置にあるのかを正確に把握し、それぞれの立場で果たすべき責任を全うするよう、組織を導いていく必要があります。

ガイドラインを実践するための具体的な方法

サイバーセキュリティ経営ガイドラインは、あくまで「考え方」や「指針」を示すものです。これを自社の具体的なアクションに落とし込むためには、いくつかの補助的なツールやサービスを活用することが非常に有効です。ここでは、ガイドラインを絵に描いた餅で終わらせず、実践に移すための具体的な方法を2つ紹介します。

解説書やプラクティス集を活用する

経済産業省とIPAは、ガイドライン本編だけでは伝えきれない詳細な情報や具体例を補うため、いくつかの関連資料を公開しています。これらを併せて読むことで、ガイドラインへの理解が深まり、自社で何から手をつければよいのかが見えてきます。

- 「サイバーセキュリティ経営ガイドラインVer 3.0 解説書」:

この解説書は、ガイドライン本編の各項目(3つの原則や重要10項目)について、その背景にある考え方や、なぜそれが必要なのか、どのような点を考慮すべきなのかを、より詳しく解説したものです。経営者やCISOがガイドラインの意図を深く理解し、自社の状況に当てはめて考える際の助けとなります。「なぜサプライチェーン対策が重要なのか?」といった根本的な問いに対して、豊富な事例やデータを交えながら説明しており、経営層の意識改革を促すための社内説明資料としても活用できます。

(参照:経済産業省、独立行政法人情報処理推進機構(IPA)) - 「サイバーセキュリティ経営ガイドラインVer 3.0 実践のためのプラクティス集」:

こちらは、より実務担当者向けの内容で、ガイドラインで示された項目を具体的に実践するためのベストプラクティス(成功事例)や、活用できるフレームワーク、ツールなどを集めたものです。例えば、「リスクアセスメントをどう進めるか?」という課題に対して、NIST(米国国立標準技術研究所)が発行するサイバーセキュリティフレームワーク(CSF)の活用方法を紹介したり、「ランサムウェア対策としてどんな技術があるか?」という問いに対して、EDRやイミュータブルストレージの仕組みを解説したりしています。

自社の対策を具体化するフェーズで、このプラクティス集を参照することで、ゼロから考える手間が省け、世の中で効果が認められている標準的なアプローチを取り入れることができます。

(参照:独立行政法人情報処理推進機構(IPA))

これらの資料は、いずれも経済産業省やIPAのウェブサイトから無償でダウンロードできます。まずはガイドライン本編と合わせてこれらの資料に目を通し、自社に欠けている視点や、優先的に取り組むべき課題を洗い出すことから始めてみましょう。

自社に合ったセキュリティサービスやソリューションを導入する

サイバーセキュリティ対策をすべて自社の人材だけで賄うことは、特に専門人材が不足している多くの企業にとって現実的ではありません。そこで重要になるのが、外部の専門的なサービスやソリューションを賢く活用することです。ガイドラインで示された対策項目は、様々なセキュリティサービスによって実現・補強できます。

自社の事業規模、リスクの大きさ、予算、そして社内の人材状況などを総合的に勘案し、最適なサービスを組み合わせることが重要です。以下に代表的なサービス・ソリューションの例を挙げます。

- セキュリティコンサルティング:

「何から手をつけていいか分からない」という企業にとって、最初のステップとして有効です。専門のコンサルタントが、ガイドラインに沿って現状のリスクアセスメントを行い、セキュリティポリシーの策定を支援し、中長期的な対策ロードマップを作成してくれます。 - 脆弱性診断サービス:

自社のウェブサイトやサーバーに、攻撃の糸口となるような脆弱性がないかを専門家が診断してくれるサービスです。定期的に診断を受けることで、自社のシステムの健康状態を客観的に把握し、修正すべき点を明確にできます。 - EDR/XDR/MDRサービス:

ランサムウェア対策などで重要性が増している、PCやサーバーでの不審な挙動を24時間365日監視・検知・対応するサービスです。EDR/XDRツールを導入するだけでなく、そのアラートを専門のアナリストが監視・分析し、対応まで行ってくれるMDR(Managed Detection and Response)サービスを利用すれば、社内に高度なセキュリティ人材がいなくても、高度な脅威検知体制を構築できます。 - SOC(Security Operation Center)サービス:

ファイアウォールや侵入検知システムなど、様々なセキュリティ機器から出力される大量のログを、専門家が24時間体制で監視・分析し、インシデントの予兆を検知して通知してくれるサービスです。自社で24時間監視体制を築くのは困難なため、多くの企業が外部のSOCサービスを活用しています。 - 従業員向けセキュリティ教育・訓練サービス:

標的型攻撃メールへの対応訓練や、セキュリティ意識向上のためのeラーニングなどを提供するサービスです。定期的に利用することで、従業員のセキュリティリテラシーを効果的に向上させ、人的なミスによるインシデントを削減できます。

これらのサービスを選定する際は、価格だけでなく、サービス提供事業者の実績、サポート体制、インシデント発生時の対応能力などを十分に比較検討することが重要です。

ガイドラインに関連する公的資料

サイバーセキュリティ経営ガイドラインを深く理解し、実践する上で、経済産業省やIPAが公開している関連資料を参照することは非常に有益です。ここでは、特に重要ないくつかの公的資料について、その位置づけと内容を整理して紹介します。これらの資料は、それぞれの目的と対象者に応じて使い分けることで、より効果的に活用できます。

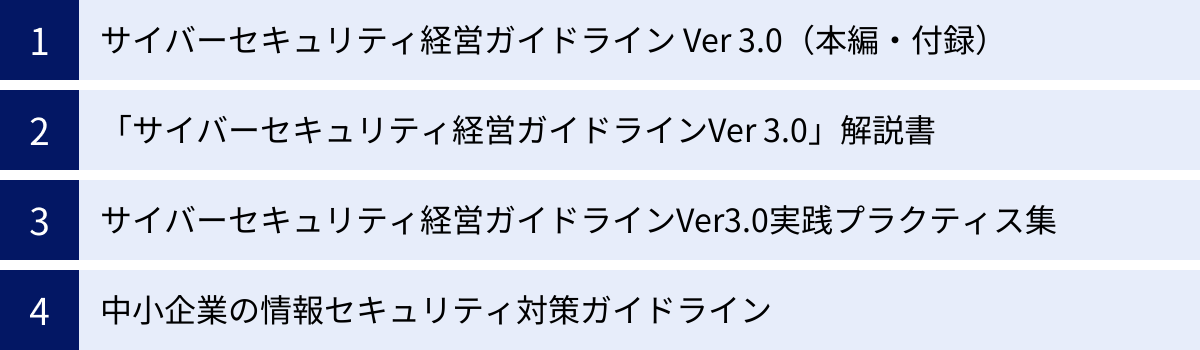

サイバーセキュリティ経営ガイドライン Ver 3.0(本編・付録)

- 位置づけ: すべての基本となる中核文書。

- 対象者: 主に大企業および中堅企業の経営者。

- 内容: 経営者がサイバーセキュリティを経営課題として認識し、リーダーシップを発揮するための基本的な考え方を示しています。「経営者が認識すべき3原則」と「重要10項目」がその中心です。なぜセキュリティ経営が必要なのか、経営者は何をすべきか、という「What」と「Why」を簡潔にまとめています。付録には、用語解説や、重要10項目とNISTサイバーセキュリティフレームワーク(CSF)との対応関係などが記載されており、より専門的な理解を助けます。まずはこの本編に目を通し、全体像を掴むことが第一歩です。

(参照:経済産業省、独立行政法人情報処理推進機構(IPA))

「サイバーセキュリティ経営ガイドラインVer 3.0」解説書

- 位置づけ: ガイドライン本編の公式な解説・補足資料。

- 対象者: 経営者、CISO、セキュリティ担当役員、実務管理者。

- 内容: ガイドライン本編の行間を埋め、各項目が意図するところをより深く、具体的に解説しています。例えば、「経営者のリーダーシップ」という項目について、どのような背景からこの原則が重要視されるようになったのか、海外の動向なども交えながら説明されています。本編を読んだだけでは理解しきれなかった部分や、自社の状況にどう当てはめればよいか迷った際に参照すると、多くの示唆を得ることができます。

(参照:経済産業省、独立行政法人情報処理推進機構(IPA))

「サイバーセキュリティ経営ガイドラインVer 3.0」実践のためのプラクティス集

- 位置づけ: ガイドラインを実践するための具体的な手法・事例集。

- 対象者: CISO、セキュリティ実務担当者、情報システム部門の管理者。

- 内容: ガイドラインで示された「やるべきこと」を、具体的に「どうやるか(How)」に落とし込むためのヒントが満載です。国内外の標準的なフレームワーク(NIST CSF、CIS Controlsなど)や、具体的な対策技術、参考となる他社の取り組み事例などが紹介されています。自社のセキュリティ対策計画を立案・実行する際に、具体的なソリューションやアプローチを検討するための「引き出し」として非常に役立ちます。技術的な内容も多く含まれるため、実務担当者必読の資料と言えます。

(参照:独立行政法人情報処理推進機構(IPA))

中小企業の情報セキュリティ対策ガイドライン

- 位置づけ: 中小企業向けに特化した、より実践的なセキュリティガイド。

- 対象者: 中小企業の経営者、情報システム担当者。

- 内容: 大企業向けのサイバーセキュリティ経営ガイドラインを、リソースの限られる中小企業でも実践できるよう、内容を噛み砕き、具体的な手順を示したものです。「情報セキュリティ5か条」といった分かりやすい目標から始まり、具体的な対策項目をチェックリスト形式で確認できるようになっています。サイバーセキュリティ経営ガイドラインがサプライチェーン対策の重要性を説いていることからも、サプライチェーンを構成する多くの中小企業がこのガイドラインを参照し、対策レベルの底上げを図ることが期待されています。自社が中小企業である場合や、取引先の中小企業に対策を促す際には、こちらのガイドラインが非常に有効です。

(参照:独立行政法人情報処理推進機構(IPA))

まとめ

本記事では、「サイバーセキュリティ経営ガイドライン Ver 3.0」について、その基本的な考え方から、経営者が認識すべき「3つの原則」、担当者に指示すべき「重要10項目」、そして最新の「改訂ポイント」に至るまで、網羅的に解説してきました。

今日のデジタル社会において、サイバーセキュリティはもはやIT部門だけの技術的な課題ではありません。ランサムウェアによる事業停止、情報漏洩によるブランド失墜、サプライチェーンの寸断など、インシデントがもたらす影響は企業経営の根幹を揺るがし、企業の存続そのものを左右する、まぎれもない「経営課題」です。

この現実を前に、経営者はもはや「よく分からない」「担当者に任せている」という姿勢でいることは許されません。本ガイドラインが示すように、経営者自らが強いリーダーシップを発揮し、セキュリティをコストではなく事業継続のための「戦略的投資」と位置づけ、全社的な対策を主導していくことが不可欠です。

特に、Ver 3.0で強調されているように、デジタルトランスフォーメーション(DX)の推進とセキュリティ対策は、決して相反するものではなく、むしろ車の両輪です。セキュリティ・バイ・デザインの考え方を取り入れ、企画・設計段階から安全性を組み込むことで、企業は安心してDXを加速させ、新たなビジネス価値を創出できます。

ガイドラインで示された「3つの原則」と「重要10項目」は、経営者がこの課題に取り組む上での強力な羅針盤となります。自社の現状と照らし合わせ、どこに弱点があるのか、何から着手すべきなのかを検討するための出発点として、ぜひ本ガイドラインをご活用ください。そして、解説書やプラクティス集、外部の専門サービスなども賢く利用しながら、自社の状況に合った、実効性のあるセキュリティ経営を実践していくことが、不確実な時代を乗り越え、持続的な成長を遂げるための鍵となるでしょう。