クラウドコンピューティングのリーディングプラットフォームであるAmazon Web Services (AWS)は、その柔軟性、拡張性、コスト効率の高さから、スタートアップから大企業まで、世界中のあらゆる組織で活用されています。サーバーの構築、データの保存、アプリケーションの開発・実行といった従来のITインフラの役割を、AWSが提供する多様なサービス群で代替・強化できるようになりました。

しかし、この大きな利便性の裏側には、セキュリティという非常に重要な責任が伴います。オンプレミス環境とは異なり、クラウド環境では物理的な管理をAWSに任せる一方で、その上で動作するOSやアプリケーション、データへのアクセス管理など、多くのセキュリティ設定をユーザー自身が管理する必要があります。この設定を一つでも誤ると、不正アクセス、情報漏洩、システムの破壊、そして予期せぬ高額請求といった深刻なインシデントに繋がる危険性があります。

この記事では、AWSを安全に利用するために不可欠なセキュリティの基本概念から、具体的な対策、役立つAWSサービスまでを網羅的に解説します。AWS利用の根幹となる「責任共有モデル」を正しく理解し、アカウント作成直後に行うべき初期設定、そして継続的に実践すべきセキュリティ対策のベストプラクティスを学ぶことで、自社の貴重な情報資産を様々な脅威から守り抜くための知識を身につけることができます。AWSをこれから利用し始める方はもちろん、すでに利用しているがセキュリティに不安を感じている方にとっても、実践的で価値のある情報を提供します。

目次

AWSセキュリティの基本「責任共有モデル」とは

AWSのセキュリティを語る上で、絶対に理解しておかなければならないのが「責任共有モデル(Shared Responsibility Model)」です。これは、クラウド環境のセキュリティを維持するための責任を、AWSとユーザー(お客様)とで分担するという考え方です。AWSを利用するということは、このモデルに合意することを意味します。

簡単に言えば、AWSは「クラウドのセキュリティ(Security of the Cloud)」に責任を持ち、ユーザーは「クラウド内のセキュリティ(Security in the Cloud)」に責任を持つ、という分担です。この境界線を正しく認識していないと、「AWSがすべて安全に管理してくれているはず」という誤解から、ユーザーが本来行うべき対策を怠ってしまい、結果としてセキュリティインシデントを引き起こす原因となります。

このモデルを理解することは、AWSで安全な環境を構築・運用するための第一歩です。どこまでがAWSの責任で、どこからが自分たちの責任なのかを明確にすることで、セキュリティ対策の抜け漏れを防ぎ、効果的な防御策を講じられます。

AWSが責任を負う範囲

AWSが責任を負う「クラウドのセキュリティ」とは、AWSが提供するクラウドサービスを支える物理的なインフラストラクチャ全体の保護を指します。ユーザーが直接触れることのできない、基盤となる部分のセキュリティはすべてAWSが管理しています。

具体的には、以下のような要素が含まれます。

- 物理的なデータセンターのセキュリティ: AWSのデータセンターは、厳重な物理的アクセス制御、監視カメラ、警備員による24時間365日の監視体制など、世界最高水準のセキュリティ対策が施されています。権限のない人物がサーバーに物理的に接触することは極めて困難です。

- ハードウェアインフラストラクチャ: サーバー、ストレージ、ネットワーク機器といった物理的なハードウェアの管理、保守、廃棄に至るまで、AWSが責任を持って行います。

- ネットワークインフラストラクチャ: AWSのグローバルネットワークを構成する基幹ネットワーク(ルーター、スイッチ、ケーブリングなど)の保護と可用性の確保はAWSの責任範囲です。

- 仮想化インフラストラクチャ(ハイパーバイザー): EC2インスタンスなどを動作させるための基盤となる仮想化レイヤー(ハイパーバイザー)のセキュリティパッチ適用や管理もAWSが行います。

AWSは、これらのインフラが安全であることを証明するために、SOC (Service Organization Control) レポート、ISO/IEC 27001、PCI DSS (Payment Card Industry Data Security Standard) といった数多くの第三者認証を取得・維持しており、そのセキュリティレベルの高さを客観的に示しています。(参照:AWS コンプライアンスプログラム)

ユーザーは、これらの堅牢なインフラの上に自社のシステムを構築できるため、物理的なセキュリティ対策に多大なコストやリソースを割く必要がなくなります。これがクラウドを利用する大きなメリットの一つです。

| 責任範囲 | 具体的な項目 | 責任者 |

|---|---|---|

| クラウドのセキュリティ | ・物理データセンターのセキュリティ ・サーバー、ストレージ、ネットワーク機器などのハードウェア ・AWSグローバルインフラストラクチャ(リージョン、アベイラビリティゾーン) ・仮想化レイヤー(ハイパーバイザー) |

AWS |

| クラウド内のセキュリティ | ・OS、ミドルウェア、アプリケーションのパッチ適用と設定 ・データの管理と暗号化 ・IDとアクセス管理(IAM) ・ネットワークトラフィックの保護(セキュリティグループ、ネットワークACL) ・ファイアウォールの設定(AWS WAFなど) ・クライアントサイドのデータ暗号化とデータ整合性の認証 ・サーバーサイドの暗号化(ファイルシステムやデータ) |

ユーザー |

ユーザーが責任を負う範囲

一方で、ユーザーが責任を負う「クラウド内のセキュリティ」とは、AWSが提供するインフラストラクチャの上で、ユーザー自身が構築・管理・運用するすべてのものに対するセキュリティ対策を指します。AWSから提供されるのはあくまで「部品」や「道具」であり、それらをどう組み立て、どう設定し、どう運用するかはすべてユーザーの裁量に委ねられています。

セキュリティインシデントの多くは、このユーザー責任範囲での設定不備や管理ミスが原因で発生します。

具体的にユーザーが責任を負う範囲には、以下のようなものが含まれます。

- OS、ミドルウェア、アプリケーションの管理: EC2インスタンス上にインストールしたOS(Windows, Linuxなど)や、Webサーバー(Apache, Nginxなど)、データベース(MySQL, PostgreSQLなど)、そして自社で開発したアプリケーションのセキュリティパッチ適用、脆弱性管理、設定はユーザーの責任です。

- データの管理と保護: AWS上に保存するすべてのデータ(顧客情報、機密情報、ログデータなど)をどのように管理し、誰がアクセスできるようにし、暗号化するかはユーザーが決定し、実装する必要があります。

- IDとアクセス管理(IAM): AWSリソースへのアクセス権限を管理するIAM(Identity and Access Management)の設定は、セキュリティの要です。誰に、どのリソースに対して、どのような操作を許可するのかを最小権限の原則に基づいて適切に設定する責任はユーザーにあります。

- ネットワークセキュリティ:

- セキュリティグループ: EC2インスタンスレベルで通信を制御する仮想ファイアウォールです。どのポートをどこからの通信に対して開けるかを設定します。

- ネットワークACL (NACL): サブネットレベルで通信を制御するファイアウォールです。セキュリティグループよりも手前でトラフィックを制御します。

- これらの設定を誤ると、意図しない通信を許可してしまい、不正アクセスの侵入口となります。

- Webアプリケーションファイアウォール(WAF): SQLインジェクションやクロスサイトスクリプティングといったWebアプリケーション層への攻撃から保護するためのAWS WAFなどの設定・運用はユーザーが行います。

- 暗号化: 転送中のデータ(SSL/TLSによる暗号化)と、保管されているデータ(サーバーサイド暗号化、クライアントサイド暗号化)の両方を保護するための暗号化戦略の策定と実装はユーザーの責任です。

このように、AWSが提供するサービスの種類によってもユーザーの責任範囲は変動します。例えば、EC2(IaaS)ではOS以上のレイヤーすべてがユーザー責任ですが、RDS(マネージドサービス)ではOSやデータベースソフトウェアのパッチ適用はAWSが管理するため、ユーザーの負担は軽減されます。しかし、RDS内のデータへのアクセス管理や暗号化設定は依然としてユーザーの責任です。

責任共有モデルを正しく理解し、ユーザーが責任を負うべき範囲を明確に把握した上で、適切なセキュリティ対策を講じることが、AWSを安全に利用するための大前提となります。

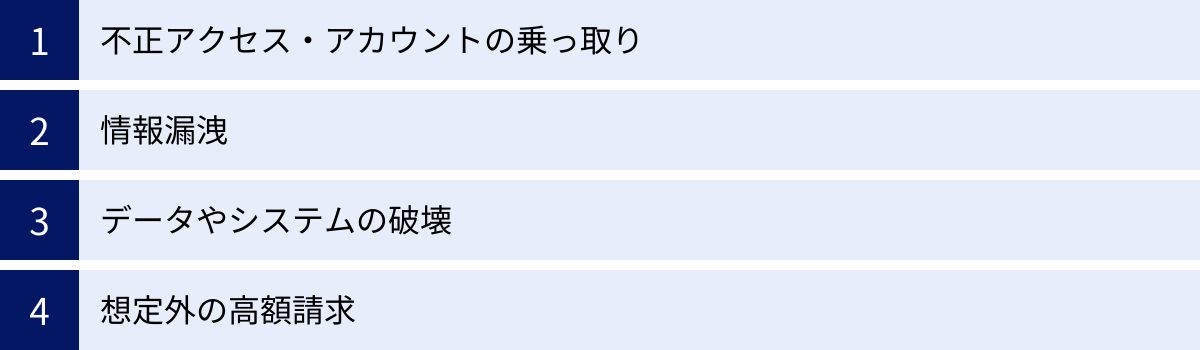

AWSセキュリティ対策を怠った場合のリスク

AWSが提供する強力なインフラと豊富なセキュリティ機能を正しく利用しなければ、その利便性は一転して深刻なリスクとなり得ます。責任共有モデルにおけるユーザー責任範囲の対策を怠った場合、具体的にどのような事態に陥る可能性があるのかを理解することは、セキュリティ意識を高める上で非常に重要です。

不正アクセス・アカウントの乗っ取り

AWSアカウントへの不正アクセスは、最も警戒すべきリスクの一つです。 アカウントが乗っ取られると、攻撃者はそのアカウントの権限を利用して、あらゆる悪意のある活動を行うことが可能になります。

- 原因:

- 弱いパスワード: 推測されやすい単純なパスワード(例:

password123,admin)の使用。 - パスワードの使い回し: 他のサービスで漏洩したパスワードをAWSアカウントでも使用している。

- アクセスキーの漏洩: 開発者が誤ってプログラムのソースコード内にアクセスキーを埋め込んだまま、GitHubなどの公開リポジトリにアップロードしてしまうケースは後を絶ちません。攻撃者は常にこれらの情報をスキャンしており、漏洩後わずか数分でアカウントが侵害されることもあります。

- 多要素認証(MFA)の未設定: パスワードが突破された際の最後の防御策であるMFAが設定されていない場合、容易に不正ログインを許してしまいます。

- フィッシング詐欺により、偽のAWSログインページに認証情報を入力してしまう。

- 弱いパスワード: 推測されやすい単純なパスワード(例:

- 被害:

- 仮想通貨のマイニング: 攻撃者の利益に直結するため、最も頻発する被害の一つです。乗っ取ったアカウントで、大量の高性能なEC2インスタンス(特にGPUインスタンス)を起動し、仮想通貨のマイニング(採掘)を行います。これにより、後述する高額請求に繋がります。

- 他のサーバーへの攻撃の踏み台: 乗っ取ったAWS環境を隠れ蓑にして、他の企業や組織のサーバーへDDoS攻撃や不正アクセスを仕掛けるための基盤として悪用されます。この場合、自社が意図せず加害者となってしまうリスクがあります。

- 機密情報の窃取: サーバー内に保存されている顧客情報や企業の機密データが盗み出されます。

- システムの破壊: 構築したシステムやデータを破壊・削除される可能性があります。

情報漏洩

クラウド利用における最も代表的なセキュリティインシデントが情報漏洩です。AWSでは、特に設定ミスに起因する情報漏洩が頻繁に報告されています。一度情報が漏洩すると、企業の社会的信用の失墜、ブランドイメージの低下、顧客からの損害賠償請求など、事業の存続を揺るがしかねない甚大な被害に繋がります。

- 原因:

- Amazon S3バケットの不適切な公開設定: 最も一般的な原因です。本来は非公開にすべき顧客リストや個人情報、バックアップファイルなどを保存したS3バケットを、誤って「パブリックアクセス可能」に設定してしまうケースです。これにより、URLを知っていれば誰でもデータにアクセスできる状態になります。

- セキュリティグループの不適切な設定: データベースサーバーなど、本来は特定のサーバーからしかアクセスを許可すべきでないリソースのポート(例: MySQLの3306番ポート)を、インターネット全体(

0.0.0.0/0)に公開してしまう。 - IAMポリシーの過剰な権限付与: 必要以上の権限を持つIAMユーザーが侵害された結果、本来アクセスすべきでないデータにまでアクセスされてしまう。

- データの暗号化不備: 重要なデータを暗号化せずに平文のまま保存していたため、万が一ストレージにアクセスされた際に、情報が簡単に読み取られてしまう。

- 被害:

- 個人情報(氏名、住所、電話番号、メールアドレス、クレジットカード情報など)の流出。

- 企業の内部情報(財務データ、開発中の製品情報、営業秘密など)の漏洩。

- 漏洩した情報がダークウェブなどで売買され、さらなる犯罪に悪用される。

データやシステムの破壊

不正アクセスに成功した攻撃者が、金銭目的だけでなく、愉快犯的な動機や特定の企業への妨害工作として、システムそのものを破壊するケースもあります。ビジネスの根幹をなすシステムやデータが失われれば、事業継続が不可能になるという最悪の事態も想定されます。

- 原因:

- アカウント乗っ取り後の悪意ある操作。

- ランサムウェア攻撃。サーバーに侵入され、データを暗号化された上で身代金を要求される。

- 被害:

- EC2インスタンスの停止・削除: 稼働中のWebサーバーやアプリケーションサーバーが予告なく停止、あるいは完全に削除される。

- データベースの削除・破壊: RDSデータベースやDynamoDBテーブルが削除され、顧客データや取引履歴などがすべて失われる。

- S3バケット内のデータの全削除: 保存していたすべてのデータが消去される。

- バックアップの破壊: 復旧の望みを断つために、取得していたバックアップデータ(スナップショットやS3のバックアップ)までもが標的となり、削除される。

これらの被害を防ぐためには、適切なアクセス制御はもちろんのこと、定期的なバックアップと、そのバックアップデータを別のアカウントに保管するなどの多層的な防御策が不可欠です。

想定外の高額請求

「クラウド破産」という言葉で知られるこのリスクは、クラウド特有の従量課金制に起因します。不正アクセスによってアカウントが乗っ取られ、攻撃者が自身の利益のためにリソースを大量に不正利用した結果、アカウントの所有者に数百万円から数千万円、場合によっては億単位の請求が発生する可能性があります。

- 原因:

- 前述の「アカウントの乗っ取り」が直接的な原因です。

- 攻撃者は、検知を逃れるために、普段使われていないリージョン(例: サンパウロ、香港など)で、最も高価で高性能なEC2インスタンスやGPUインスタンスを数百台、数千台規模で起動します。

- これらのリソースは、仮想通貨のマイニングやDDoS攻撃などに利用されます。

- 被害:

- ある日突然、AWSから身に覚えのない高額な請求書が届く。

- 個人や小規模な企業にとっては、事業の継続を断念せざるを得ないほどの金銭的ダメージとなる。

このリスクは、AWSに連絡すれば必ずしも請求が免除されるわけではありません。基本的には、アカウントの管理責任はユーザーにあるため、支払い義務が生じる可能性があります。このような事態を避けるためにも、MFAの設定やアクセスキーの厳重な管理といった基本的な対策と、後述する「請求アラート」の設定は、AWSを利用する上で絶対に行うべき対策と言えます。

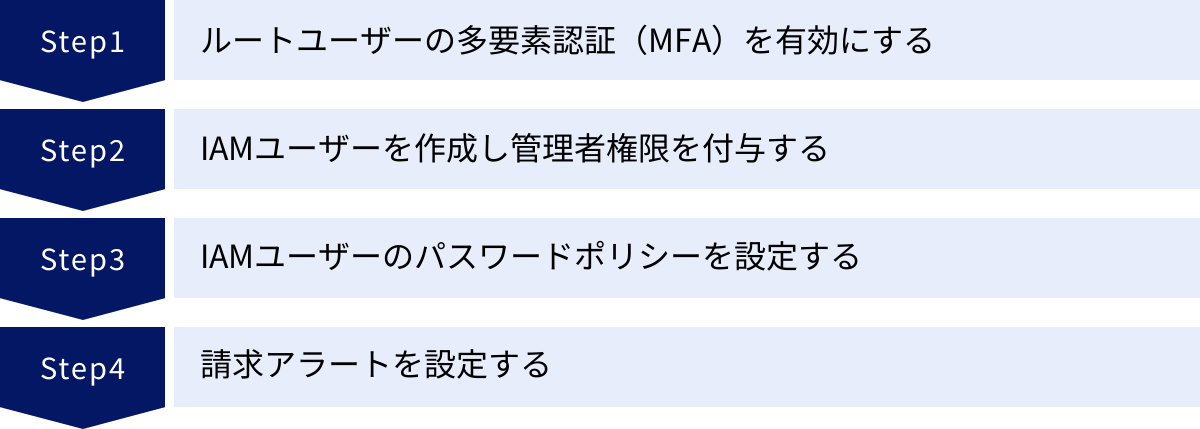

AWSアカウント作成後すぐに行うべき初期セキュリティ設定4選

AWSアカウントを作成したら、すぐにでもサービスを使い始めたくなりますが、その前に必ず実施すべき基本的なセキュリティ設定があります。これらの初期設定は、前述したような深刻なリスクからアカウントを守るための最初の、そして最も重要な防衛線です。ここでは、最低限これだけは設定しておくべき4つの項目を、その理由とともに解説します。

① ルートユーザーの多要素認証(MFA)を有効にする

AWSアカウント作成時に最初に作られる「ルートユーザー」は、そのアカウントにおけるすべてのサービスとリソースに対して完全なアクセス権を持つ、最も強力なユーザーです。 このユーザーの認証情報(メールアドレスとパスワード)が漏洩することは、AWSアカウントのすべてを攻撃者に明け渡すことを意味します。

そのため、ルートユーザーを保護するために多要素認証(MFA: Multi-Factor Authentication)を有効にすることは、AWSセキュリティの絶対的な必須事項です。MFAは、ログイン時に「パスワード(知識情報)」に加えて、「MFAデバイスが生成するワンタイムパスワード(所持情報)」の入力を要求することで、セキュリティを飛躍的に向上させます。たとえパスワードが漏洩したとしても、攻撃者はMFAデバイスを持っていない限りログインできません。

- 設定方法の概要:

- ルートユーザーでAWSマネジメントコンソールにサインインします。

- 画面右上のアカウント名から「セキュリティ認証情報」を選択します。

- 「多要素認証(MFA)」パネルを開き、「MFAの有効化」をクリックします。

- MFAデバイスを選択します。スマートフォンアプリを利用する「仮想MFAデバイス」が最も手軽で推奨されます。 Google AuthenticatorやMicrosoft Authenticatorなどのアプリをスマートフォンにインストールしておきます。

- 画面に表示されるQRコードをスマートフォンのMFAアプリでスキャンします。

- アプリに表示される2回分の連続したワンタイムパスワードを入力し、MFAの割り当てを完了します。

- 注意点:

- ルートユーザーは、MFAを設定した後、日常的な操作には一切使用しないでください。課金情報の変更など、ルートユーザーでしかできない特定のタスクを実行する場合にのみ利用します。

- MFAデバイス(スマートフォン)を紛失した場合に備え、アカウント復旧手順を確認しておくことが重要です。

② IAMユーザーを作成し管理者権限を付与する

前述の通り、最強の権限を持つルートユーザーを日常的に使用するのは非常に危険です。そこで、日常的な管理作業を行うための管理者権限を持つIAM(Identity and Access Management)ユーザーを別途作成し、今後はそのユーザーでログインして作業を行うようにします。これは、セキュリティの基本原則である「最小権限の原則」を実践する第一歩です。

ルートユーザーとIAMユーザーを分離することで、万が一IAMユーザーの認証情報が漏洩した場合でも、ルートユーザーの権限(請求情報の変更やアカウントの解約など)は保護されます。

- 設定方法の概要:

- ルートユーザーでAWSマネジメントコンソールにサインインします。

- IAMのダッシュボードに移動します。

- 「ユーザー」メニューから「ユーザーを追加」をクリックします。

- ユーザー名(例:

admin-user)を入力し、「AWS マネジメントコンソールへのアクセス」にチェックを入れます。パスワードを設定します。 - 次の「許可を設定」画面で、「ポリシーを直接アタッチ」を選択します。

- ポリシーのリストから「AdministratorAccess」というポリシーを探してチェックを入れます。このポリシーは、ルートユーザーとほぼ同等の、すべてのAWSサービスに対する完全なアクセス権限を付与します。

- 設定内容を確認し、ユーザーを作成します。

- 運用上のポイント:

- この管理者IAMユーザーを作成した後は、速やかにルートユーザーからサインアウトし、新しく作成したIAMユーザーでサインインし直してください。

- 今後のAWSの操作は、原則としてすべてこの管理者IAMユーザーで行います。ブックマークなども、IAMユーザー用のログインURLに変更しておきましょう。

③ IAMユーザーのパスワードポリシーを設定する

個人利用だけでなく、組織でAWSを利用する場合、複数の開発者や運用者がIAMユーザーを持つことになります。各ユーザーが脆弱なパスワードを設定してしまうと、そこがセキュリティホールになり得ます。そこで、アカウント全体で強制力のあるパスワードポリシーを設定し、IAMユーザーが強力なパスワードを使用するように義務付けることが重要です。

強力なパスワードポリシーを適用することで、組織全体のセキュリティレベルのベースラインを引き上げ、推測や総当たり攻撃(ブルートフォース攻撃)による不正ログインのリスクを低減できます。

- 設定方法の概要:

- (作成した管理者IAMユーザーで)IAMのダッシュボードに移動します。

- 左側のナビゲーションペインから「アカウント設定」を選択します。

- 「パスワードポリシー」セクションの「変更」をクリックします。

- 以下の項目について、自社のセキュリティポリシーに合わせた要件を設定します。

- パスワードの最小長: 少なくとも8文字以上、推奨は12文字以上。

- パスワードの強度: 大文字、小文字、数字、英数字以外の記号(! @ # $など)のうち、少なくとも1つ以上を含むように要求する。

- パスワードの有効期限: 例えば90日ごとにパスワードの変更を要求する。

- パスワードの再利用の禁止: 過去に使用したパスワードの再設定を禁止する(例: 過去24回分のパスワードは利用不可)。

- パスワードの有効期限が切れたときに管理者がリセットする必要がある設定も可能です。

- ポイント:

- このポリシーは、これから作成するIAMユーザーだけでなく、既存のIAMユーザーにも適用されます。

- 厳しすぎるポリシーはユーザーの利便性を損ない、パスワードのメモ書きといった新たなリスクを生む可能性もあるため、バランスの取れた設定を心がけましょう。

④ 請求アラートを設定する

これは、不正アクセスによる「クラウド破産」のリスクを早期に検知するための非常に効果的な対策です。AWS BudgetsやAmazon CloudWatchを利用して、AWSの利用料金が事前に設定したしきい値(予算)を超過した場合に、メールなどでアラート通知を受け取るように設定します。

たとえ不正アクセスを100%防げなかったとしても、このアラートによって異常なリソース利用を早期に察知し、被害が拡大する前に対処できる可能性が高まります。

- 設定方法の概要(CloudWatchを利用する場合):

- AWSマネジメントコンソールにサインインし、リージョンを「米国東部(バージニア北部)us-east-1」に変更します。請求関連のメトリクスは、このリージョンに集約されています。

- CloudWatchのサービスページに移動します。

- 左側のメニューから「すべてのアラーム」を選択し、「アラームの作成」をクリックします。

- 「メトリクスの選択」で、「請求」→「合計請求額」を選択します。

- 通貨を「USD」のままにし、「次へ」をクリックします。

- 「条件」セクションで、「しきい値の種類」を「静的」に、「より大きい」を選択し、アラートを発報させたい金額(USD)を入力します(例: 10ドル)。

- 「通知」セクションで、通知を受け取りたいSNS(Simple Notification Service)トピックを選択または新規作成し、通知先のメールアドレスを登録します。

- アラーム名を設定し、アラームを作成します。

- ポイント:

- 最初は非常に低い金額(例: 1ドル)で設定し、正常に通知が届くことを確認するのがおすすめです。

- 通常の利用料金を把握した上で、それを少し上回る程度の現実的なしきい値を設定し直しましょう。

- 複数のしきい値(例: 50ドル、100ドル、500ドル)でアラームを設定し、段階的に警告レベルを上げることも有効です。

これらの4つの初期設定は、複雑な操作を必要とせず、短時間で完了できます。しかし、その効果は絶大です。AWSアカウントを作成したら、何よりも先にこれらの設定を完了させる習慣をつけましょう。

AWSのセキュリティ対策の基本10選

初期設定を完了させた後も、AWSを安全に運用するためには継続的なセキュリティ対策が欠かせません。ここでは、AWSのベストプラクティスとして推奨されている、特に重要な10の対策を具体的に解説します。これらを実践することで、多層的な防御を構築し、システム全体の堅牢性を高めることができます。

① IAMを適切に利用して権限を管理する

初期設定で管理者IAMユーザーを作成しましたが、これはあくまで第一歩です。セキュリティの根幹をなすのは「最小権限の原則(Principle of Least Privilege)」の徹底です。これは、ユーザーやアプリケーション、サービスに対して、その役割を果たすために必要最小限の権限のみを与えるという考え方です。

- なぜ重要か: 過剰な権限を持つユーザーのアカウントが侵害された場合、被害が広範囲に及ぶリスクが高まります。例えば、WebサーバーのログをS3にアップロードするだけのアプリケーションに管理者権限を与えてしまうと、万が一そのアプリケーションの脆弱性を突かれた場合に、データベースの削除や他のEC2インスタンスの停止といった、本来の役割とは無関係な操作まで実行されてしまう可能性があります。

- 具体的な実践方法:

- ユーザーグループの活用: ユーザーを職務内容(例:

Developers,Operators,Testers,Auditors)に応じたグループに分け、各グループに対して適切なIAMポリシーをアタッチします。個々のユーザーに直接ポリシーをアタッチするのではなく、グループに所属させることで権限管理を一元化し、簡素化できます。 - AWS管理ポリシーとカスタマー管理ポリシーの使い分け: 「AdministratorAccess」や「PowerUserAccess」のようなAWSが提供する広範な管理ポリシーは便利ですが、権限が強すぎることが多いため、可能な限り避けるべきです。代わりに、特定のタスクに必要なアクション(例:

s3:GetObject,s3:PutObject)だけを許可するカスタマー管理ポリシーを自作し、きめ細やかな権限制御を行いましょう。 - IAMロールの活用: EC2インスタンスやLambda関数といったAWSサービスに権限を与える場合は、IAMユーザーのアクセスキーを埋め込むのではなく、IAMロールを使用することが強く推奨されます。 IAMロールは、一時的なセキュリティ認証情報を動的に提供する仕組みであり、長期的な認証情報であるアクセスキーをコード内にハードコーディングする必要がなくなります。これにより、アクセスキー漏洩のリスクを根本から排除できます。

- 定期的な権限の棚卸し: 従業員の異動や退職、プロジェクトの終了などに伴い、不要になったIAMユーザーや過剰な権限が残っていないか、定期的に(例えば四半期に一度)棚卸しを実施します。IAM Access Analyzerを利用すると、意図しない外部からのアクセスを許可しているリソースを特定するのに役立ちます。

- ユーザーグループの活用: ユーザーを職務内容(例:

② 多要素認証(MFA)をすべてのユーザーで有効化する

ルートユーザーのMFA有効化は必須ですが、セキュリティレベルをさらに高めるためには、管理者権限を持つユーザーはもちろんのこと、可能な限りすべてのIAMユーザーでMFAを有効化することが理想です。特に、本番環境のリソースを変更できる権限を持つユーザーについては、MFAを必須とすべきです。

- なぜ重要か: パスワードはフィッシング詐欺やキーロガー、他のサイトからの漏洩など、様々な方法で盗まれる可能性があります。MFAは、IDとパスワードが突破された際の「最後の砦」として機能し、アカウントの乗っ取りを効果的に防ぎます。

- 実践方法:

- IAMポリシーを利用して、MFAを有効にしていないユーザーには特定のアクション(例: EC2インスタンスの停止・起動)を許可しないように強制することができます。以下はポリシーの条件(Condition)ブロックの例です。

json

"Condition": { "Bool": { "aws:MultiFactorAuthPresent": "true" } }

この条件をポリシーに追加することで、MFA認証を経ていないセッションからのAPIコールを拒否できます。 - 組織のセキュリティポリシーとして、MFAの有効化を全従業員に義務付け、その設定手順を周知徹底することが重要です。

- IAMポリシーを利用して、MFAを有効にしていないユーザーには特定のアクション(例: EC2インスタンスの停止・起動)を許可しないように強制することができます。以下はポリシーの条件(Condition)ブロックの例です。

③ セキュリティグループの設定を見直して通信を制御する

セキュリティグループは、EC2インスタンスやRDSインスタンスなどのリソースにアタッチする、ステートフルな仮想ファイアウォールです。許可されていない不正な通信がリソースに到達するのを防ぐための、基本的ながら非常に重要なネットワークセキュリティの防壁です。

- なぜ重要か: セキュリティグループの設定ミスは、不正アクセスの直接的な原因となります。例えば、SSH(ポート22)やRDP(ポート3389)といった管理用ポートをインターネット全体(

0.0.0.0/0)に開放すると、世界中の攻撃者から総当たり攻撃を受ける標的となります。 - ベストプラクティス:

- デフォルトDeny: セキュリティグループは、デフォルトですべてのインバウンド通信を拒否します。この状態を基本とし、ビジネス要件上、本当に必要な通信(ポートと送信元IPアドレス)のみを明示的に許可(Allow)します。

- 最小限のポート開放: WebサーバーであればHTTP(80)とHTTPS(443)のみ、データベースサーバーであればアプリケーションサーバーからの通信(例: MySQLの3306)のみを許可するなど、役割に応じて開放するポートを最小限に絞ります。

- 送信元の限定: 可能な限り、送信元IPアドレスを限定します。例えば、管理用ポートへのアクセスは、オフィスの固定IPアドレスや特定の踏み台サーバーのIPアドレスからのみに制限します。IPアドレスが固定できない場合は、VPN接続を必須としたり、AWS Systems Manager Session Managerを利用してポート自体を開放しない運用も検討しましょう。

- 定期的な見直し: 不要になったルールや、「一時的に」開放してそのままになっているルールがないか、定期的にすべてのセキュリティグループの設定内容を監査します。

④ AWS WAFを導入してWebアプリケーションを保護する

セキュリティグループがネットワークレイヤー(IPアドレスやポート)で通信を制御するのに対し、AWS WAF (Web Application Firewall) は、アプリケーションレイヤー(HTTP/HTTPS)の通信を監視し、悪意のあるリクエストからWebアプリケーションを保護します。

- なぜ重要か: SQLインジェクション、クロスサイトスクリプティング(XSS)、OSコマンドインジェクションといった攻撃は、通常のポート(80/443)を通って行われるため、セキュリティグループだけでは防ぐことができません。これらの攻撃を受けると、データベースの情報が盗まれたり、Webサイトが改ざんされたりする可能性があります。

- 主な機能と活用法:

- マネージドルール: AWSやF5, Fortinet, Impervaといったセキュリティベンダーが提供する、専門家によって作成・維持されているルールセットです。OWASP Top 10の脅威に対応するルールセットなどを利用することで、専門知識がなくても迅速に高度な保護を実装できます。

- カスタムルール: IPアドレス、国、HTTPヘッダー、リクエストボディの内容などに基づいて、独自のルールを作成できます。例えば、特定の国からのアクセスをブロックしたり、特定の悪意のあるボットからのアクセスをレートベースで制限(例: 5分間に100回以上のリクエストがあったIPをブロック)したりできます。

- 適用対象: Amazon CloudFront、Application Load Balancer (ALB)、API Gatewayにアタッチして使用します。

⑤ S3バケットのパブリックアクセスをブロックする

Amazon S3の設定ミスは、情報漏洩の最も一般的な原因の一つです。意図せずバケットを公開状態にしてしまうことを防ぐために、強力なセーフガード機能が用意されています。

- なぜ重要か: S3は非常に便利なストレージですが、その手軽さゆえに、アクセス権限の設定を誤解したり、軽視したりしがちです。機密情報を含むバケットが公開されれば、誰でもそのデータをダウンロードできる状態になり、大規模な情報漏洩に繋がります。

- 絶対に行うべき対策:

- 「S3パブリックアクセスブロック」をアカウントレベルで有効化する: AWSアカウントの設定で、すべてのS3バケットとアクセスポイントに対してパブリックアクセスをブロックする設定をデフォルトで有効にしましょう。これにより、個別のバケット設定で誤って公開しようとしても、アカウントレベルの保護設定が優先され、意図しない公開を防ぐことができます。

- 本当に公開が必要な場合: 静的Webサイトホスティングなどでコンテンツを公開する必要がある場合は、S3バケット自体を直接公開するのではなく、Amazon CloudFrontを介してコンテンツを配信する構成を強く推奨します。 これにより、オリジンアクセスアイデンティティ(OAI)やオリジンアクセスコントロール(OAC)を使用して、S3バケットへのアクセスをCloudFrontからのみに制限でき、安全性を高められます。

⑥ 保存する重要なデータは暗号化する

データ保護の基本は暗号化です。AWSでは、転送中のデータ(In-Transit)と保管されているデータ(At-Rest)の両方を簡単に暗号化できます。万が一、データへの不正アクセスが発生した場合でも、暗号化されていればその内容を読み取られることを防げます。

- なぜ重要か: 暗号化は、情報漏洩時の被害を最小限に食い止めるための最後の防衛線です。規制やコンプライアンス要件(GDPR, HIPAAなど)で暗号化が義務付けられている場合も多くあります。

- 具体的な暗号化方法:

- 保管データの暗号化 (At-Rest):

- Amazon S3: バケットのデフォルト暗号化設定を有効にします。SSE-S3(S3が管理するキー)やSSE-KMS(AWS KMSで管理するキー)を選択できます。

- Amazon EBS: EC2インスタンス作成時に、アタッチするEBSボリュームの暗号化を有効にします。

- Amazon RDS: データベースインスタンス作成時に暗号化オプションを有効にします。

- 転送中データの暗号化 (In-Transit):

- クライアントとサーバー間の通信は、SSL/TLSを使用して常に暗号化します。 ロードバランサーでSSL終端を行ったり、アプリケーションレベルでHTTPSを強制したりします。

- キー管理: 暗号化の鍵はAWS Key Management Service (KMS) を使用して安全に管理することがベストプラクティスです。KMSを利用することで、誰がいつどのキーを使用したかの監査ログを取得したり、キーのローテーションを自動化したりできます。

- 保管データの暗号化 (At-Rest):

⑦ AWS CloudTrailを有効化してAPI操作を記録する

AWS CloudTrailは、AWSアカウント内で行われたほぼすべてのAPIコール(操作)を記録するサービスです。 「誰が、いつ、どこから、何に対して、何をしたか」という監査証跡を提供し、セキュリティ分析、リソース変更の追跡、コンプライアンス監査に不可欠です。

- なぜ重要か: セキュリティインシデントが発生した際、CloudTrailのログがなければ、原因の特定や被害範囲の調査が極めて困難になります。不正アクセス者がどのような操作を行ったかを追跡したり、意図しない設定変更の原因を究明したりするための唯一の手がかりとなる場合がほとんどです。

- ベストプラクティス:

- すべてのリージョンで有効化: CloudTrailはリージョンごとのサービスですが、すべてのリージョンを対象とした証跡を作成し、有効化してください。これにより、攻撃者が普段使わないリージョンで活動した場合でも、その操作を記録できます。

- ログファイルの暗号化と整合性検証: CloudTrailのログ自体が改ざんされることを防ぐため、ログファイルをKMSで暗号化し、ログファイルの整合性検証機能を有効にします。

- ログの集約と長期保存: 複数のAWSアカウントを利用している場合は、一つのS3バケットにログを集約し、コンプライアンス要件に従って長期間(例: 7年間)安全に保管します。

⑧ Amazon GuardDutyで脅威を自動で検知する

Amazon GuardDutyは、機械学習と脅威インテリジェンスを利用して、AWSアカウントとワークロードを継続的に監視し、悪意のあるアクティビティや不正な振る舞いを自動で検出する脅威検出サービスです。

- なぜ重要か: 膨大な量のログ(CloudTrail, VPCフローログ, DNSログ)を人間がリアルタイムで監視し、脅威の兆候を見つけ出すのは不可能です。GuardDutyは、このプロセスを自動化し、専門家でなくても脅威を早期に発見できるようにします。

- 検出できる脅威の例:

- 偵察行為: 通常とは異なる場所からのAPIコール、ポートスキャン。

- インスタンス侵害: 仮想通貨マイニングの兆候、マルウェアとの通信、外部へのデータ送信。

- アカウント侵害: 漏洩した認証情報の使用、通常とは異なる時間帯や場所からのログイン試行。

- 活用法:

- GuardDutyは、数クリックで有効化でき、既存のワークロードに影響を与えません。 すべてのアカウントで有効にすることを強く推奨します。

- 検出された結果(Finding)の重要度に応じてアラートを設定し、Slackやメールに通知することで、迅速な対応が可能になります。

⑨ Amazon Inspectorで脆弱性を診断する

Amazon Inspectorは、EC2インスタンスやコンテナイメージに存在するソフトウェアの脆弱性や、意図しないネットワーク到達性を自動的にスキャンし、評価する脆弱性管理サービスです。

- なぜ重要か: OSやミドルウェア、ライブラリに含まれる既知の脆弱性(CVE)は、攻撃者にとって格好の侵入口となります。定期的にパッチを適用することが重要ですが、どのリソースにどのような脆弱性が存在するかを継続的に把握するのは困難です。Inspectorは、この課題を解決します。

- 主な機能:

- ソフトウェア脆弱性スキャン: インストールされているパッケージをスキャンし、CVEデータベースと照合して脆弱性を特定します。

- ネットワーク到達性分析: セキュリティグループやNACLの設定を分析し、EC2インスタンスが意図せずインターネットに公開されているポートがないかを評価します。

- 活用法:

- Inspectorを有効にすると、EC2インスタンスやECR内のコンテナイメージを継続的にスキャンし、脆弱性が発見されるとダッシュボードに表示されます。

- 発見された脆弱性の深刻度(Critical, Highなど)に基づいて、パッチ適用の優先順位を決定し、迅速に対処します。

⑩ AWS Configで設定変更を追跡する

AWS Configは、AWSリソースの設定を評価、監査、審査できるサービスです。 リソースの設定変更を継続的に監視・記録し、その設定が定義したルール(あるべき姿)に準拠しているかを評価します。

- なぜ重要か: セキュリティは一度設定すれば終わりではありません。日々の運用の中で、意図せず安全でない設定に変更されてしまうことがあります。AWS Configは、そのような「設定ドリフト」を検知し、コンプライアンスを維持するのに役立ちます。

- 活用法:

- 設定変更履歴の記録: 「どのリソースが、いつ、どのように変更されたか」という詳細な履歴を記録します。トラブルシューティングや、特定の変更がいつ行われたかを調査する際に非常に役立ちます。

- コンフォーマンスパック: 「S3バケットは公開されていてはならない」「EBSボリュームは暗号化されていなければならない」といったベストプラクティスに基づいたルールを定義し、それに違反するリソースを自動的に検出します。

- 違反が検出された際に、SNSで通知したり、AWS Systems Manager Automationドキュメントを実行して自動的に修正したりすることも可能です。

これらの10の対策を組み合わせることで、予防(IAM, セキュリティグループ)、検知(GuardDuty, Inspector)、対応(CloudTrail, Config)の各段階でセキュリティ体制を強化し、AWS環境をより安全に運用できます。

セキュリティ対策に役立つ主要AWSサービス

AWSは、ユーザーがクラウド内のセキュリティを確保できるよう、多種多様なセキュリティサービスを提供しています。ここでは、これまでの解説で登場した主要なサービスを、その役割ごとに分類して整理します。これらのサービスを適切に組み合わせることが、堅牢なセキュリティ体制の構築に繋がります。

ID・アクセス管理

AWSリソースへのアクセスを制御し、適切なユーザーが適切な権限で操作できるようにするためのサービス群です。

| サービス名 | 概要 |

|---|---|

| AWS Identity and Access Management (IAM) | AWSのユーザー、グループ、ロールを作成し、各エンティティにきめ細かなアクセス権限を付与する、AWSセキュリティの根幹をなすサービス。 |

| AWS IAM Identity Center (旧 AWS SSO) | 複数のAWSアカウントや、Salesforce、Microsoft 365などのビジネスアプリケーションへのシングルサインオン(SSO)アクセスを一元管理するサービス。 |

AWS Identity and Access Management (IAM)

IAMは、AWSにおける認証(Authentication)と認可(Authorization)を司る中心的なサービスです。 認証とは「誰であるか」を確認するプロセスであり、認可とは「何ができるか」を制御するプロセスです。IAMを使用することで、「Aさん(ユーザー)は、開発環境(リソース)のEC2インスタンスを起動・停止(アクション)できるが、本番環境のデータベースは閲覧しかできない」といった詳細な権限設定が可能です。最小権限の原則を実現するための基盤となります。

AWS IAM Identity Center

旧称AWS Single Sign-On (SSO) として知られていたサービスです。特に複数のAWSアカウントを運用する企業において、ユーザー管理を大幅に簡素化します。Active Directoryなどの既存のIDプロバイダーと連携し、従業員が普段使っているIDとパスワードで、割り当てられた複数のAWSアカウントやSaaSアプリケーションにログインできるようになります。これにより、アカウントごとにIAMユーザーを作成・管理する手間が省け、セキュリティポリシーの一貫性を保ちやすくなります。

脅威検出

AWS環境内で発生する潜在的な脅威や不正なアクティビティを自動的に検出・警告するサービス群です。

| サービス名 | 概要 |

|---|---|

| Amazon GuardDuty | 機械学習を利用し、AWSアカウントとワークロードに対する脅威(不正アクセス、マルウェア、偵察行為など)を継続的に監視・検出するサービス。 |

| AWS Security Hub | 複数のAWSセキュリティサービス(GuardDuty, Inspector, Macieなど)やサードパーティ製品からのアラートを一元的に集約、表示、管理するダッシュボード。 |

Amazon GuardDuty

GuardDutyは、有効にするだけでAWS CloudTrailログ、VPCフローログ、DNSログといった膨大なログデータを自動的に分析し、脅威の兆候を検出します。例えば、「TorネットワークからのAPIコール」や「既知の悪意のあるIPアドレスとの通信」といった脅威インテリジェンスに基づいた検出や、「通常とは異なる場所からのログイン」といった異常検知を行います。ユーザーは複雑な設定をすることなく、プロアクティブな脅威検出を実現できます。

AWS Security Hub

AWS環境が大規模になるにつれて、様々なセキュリティサービスからアラートが発せられるようになります。Security Hubは、これらのアラート(Findings)を1つの画面に集約し、優先順位付けを行うことで、セキュリティ担当者が最も重要な問題に集中できるように支援します。また、CIS AWS Foundations Benchmarkなどの業界標準に基づいた自動セキュリティチェックを実行し、ベストプラクティスからの逸脱を指摘する機能も備えています。

ネットワーク・アプリケーション保護

ネットワーク境界やアプリケーション層を外部の攻撃から保護するためのサービス群です。

| サービス名 | 概要 |

|---|---|

| Amazon VPC | AWSクラウド内に論理的に分離されたプライベートなネットワーク空間を構築するサービス。サブネット、ルートテーブル、ネットワークACLなどで構成される。 |

| AWS WAF | SQLインジェクションやクロスサイトスクリプティング(XSS)など、一般的なWebの脆弱性を悪用した攻撃からWebアプリケーションを保護するファイアウォール。 |

| AWS Shield | 分散サービス妨害(DDoS)攻撃からアプリケーションを保護するマネージドサービス。 |

Amazon VPC

Amazon Virtual Private Cloud (VPC) は、ユーザー専用の仮想ネットワークです。このVPC内にEC2インスタンスなどのリソースを配置することで、オンプレミスのデータセンターと同様のネットワーク設計(パブリックサブネット、プライベートサブネットなど)をクラウド上で実現できます。セキュリティグループやネットワークACL(NACL)を使って、VPC内外のトラフィックを厳密に制御することが、ネットワークセキュリティの基本となります。

AWS WAF

前述の通り、WebアプリケーションをSQLインジェクションなどの攻撃から守るためのサービスです。Application Load BalancerやCloudFront、API Gatewayと連携して動作し、悪意のあるHTTP/HTTPSリクエストをブロックします。マネージドルールを活用することで、最新の脅威に迅速に対応できます。

AWS Shield

DDoS攻撃は、大量のトラフィックを送りつけてサービスを停止に追い込む攻撃です。AWS Shield Standardは、すべてのAWSユーザーに追加料金なしで自動的に適用され、一般的なネットワークレイヤー(レイヤー3/4)のDDoS攻撃から保護します。より大規模で高度な攻撃に対する保護や、24時間365日のDDoS対応チーム(DRT)のサポートが必要な場合は、有料版のAWS Shield Advancedを利用します。

データ保護

保管中および転送中のデータを保護し、機密データを特定・分類するためのサービス群です。

| サービス名 | 概要 |

|---|---|

| AWS Key Management Service (KMS) | 暗号化キーの作成と管理を容易にするマネージドサービス。多くのAWSサービスと統合されており、データの暗号化を簡素化する。 |

| Amazon Macie | 機械学習を利用してAmazon S3に保存されている機密データ(個人情報、財務情報、認証情報など)を自動的に検出、分類、保護するサービス。 |

AWS Key Management Service (KMS)

データの暗号化には鍵が必要ですが、その鍵を安全に管理することは非常に重要です。KMSは、暗号化キーのライフサイクル(作成、有効化/無効化、ローテーション、削除)を安全に管理します。FIPS 140-2に検証されたハードウェアセキュリティモジュール(HSM)でキーを保護しており、ユーザーはキー自体に直接アクセスすることなく、暗号化・復号の操作のみを実行できます。誰がいつキーを使用したかの監査ログはCloudTrailで取得できます。

Amazon Macie

S3に保存されているデータの中に、意図せず個人情報やAPIキーなどの機密情報が含まれていないかをチェックするのは大変な作業です。Macieは、機械学習とパターンマッチングを用いてS3バケットをスキャンし、個人識別情報(PII)や認証情報といった機密データを自動で発見します。また、不適切なアクセス許可が設定されているバケットや、暗号化されていないバケットを警告する機能もあり、S3からの情報漏洩リスクを低減するのに役立ちます。

ログ取得・設定管理

AWS環境でのアクティビティを記録し、リソース設定の変更を追跡・評価するためのサービス群です。

| サービス名 | 概要 |

|---|---|

| AWS CloudTrail | AWSアカウントに対するAPIコールをすべて記録し、操作ログ(監査証跡)を提供するサービス。インシデント調査やコンプライアンス監査に不可欠。 |

| AWS Config | AWSリソースの設定を継続的に監視・記録し、定義したルールに基づいて設定のコンプライアンスを評価するサービス。 |

AWS CloudTrail

インシデント発生時の原因究明や、不正操作の追跡に不可欠な「監視カメラ」の役割を果たします。いつ、誰が、どのIPアドレスから、どのリソースに対して、何のアクションを実行したかが詳細に記録されます。

AWS Config

セキュリティポリシーや運用手順書で定めた「あるべき設定」が、実際にAWS環境に反映されているかを継続的にチェックする「監査役」の役割を担います。「S3バケットは公開禁止」「EC2インスタンスには特定のタグが付与されていること」といったルールを定義し、違反したリソースを自動的に検出します。

脆弱性管理

システムに存在する既知の脆弱性を発見し、管理するためのサービスです。

| サービス名 | 概要 |

|---|---|

| Amazon Inspector | EC2インスタンスやコンテナイメージを自動的にスキャンし、ソフトウェアの脆弱性や意図しないネットワーク到達性を検出するサービス。 |

Amazon Inspector

OSやライブラリに潜むセキュリティホールをプロアクティブに発見し、パッチ適用の必要性を知らせてくれます。脆弱性を放置することは、攻撃者に侵入の扉を開けておくようなものです。Inspectorを活用して継続的なスキャンを行うことで、システムの脆弱性を可視化し、リスクベースで対応の優先順位付けを行うことができます。

これらのサービスはそれぞれ異なる目的を持っていますが、互いに連携させることで、より強固で多層的なセキュリティを実現できます。例えば、Inspectorで脆弱性を発見し、GuardDutyがその脆弱性を悪用しようとする攻撃を検知し、CloudTrailのログで攻撃者の行動を追跡し、Security Hubでそれらの情報を一元管理する、といった連携が可能です。

AWSのセキュリティに関するよくある質問

ここでは、AWSのセキュリティに関してユーザーから頻繁に寄せられる質問とその回答をまとめます。

AWSのセキュリティは安全ですか?

この質問に対する最も的確な答えは、「責任共有モデルを理解し、ユーザーが責任を負う範囲で適切な対策を講じれば、非常に安全である」となります。

AWS自体のインフラストラクチャ(データセンター、ハードウェア、ネットワーク基盤など)は、世界最高水準の物理的・論理的セキュリティ対策によって保護されています。多くの企業が自社で構築するオンプレミス環境よりも、はるかに高いレベルのセキュリティと可用性を実現していると言えるでしょう。AWSは、ISO 27001、SOC 1/2/3、PCI DSSなど、多数の国際的なコンプライアンス認証を取得しており、その安全性は第三者機関によっても証明されています。

しかし、AWSが提供するこの堅牢なインフラは、あくまで土台に過ぎません。 その上でユーザーが構築するアプリケーションや、管理するデータ、設定するアクセス権限といった「クラウド内のセキュリティ」は、完全にユーザーの責任です。

- 安全になるケース:

- IAMの最小権限の原則を徹底している。

- ルートユーザーおよびすべてのIAMユーザーでMFAを有効にしている。

- セキュリティグループで通信を必要最小限に絞っている。

- S3バケットのパブリックアクセスを原則ブロックしている。

- 重要なデータはすべて暗号化している。

- CloudTrailやGuardDutyなどの監視・検知サービスを有効にしている。

- 定期的に脆弱性スキャンとパッチ適用を行っている。

- 危険になるケース:

- ルートユーザーを日常的に使用し、MFAも設定していない。

- IAMユーザーに過大な権限(AdministratorAccess)を与えている。

- 安易にSSHポート(22)やS3バケットを全公開(

0.0.0.0/0)している。 - アクセスキーをソースコードにハードコーディングしている。

- OSやミドルウェアのセキュリティパッチを適用していない。

結論として、AWSは非常に安全な環境を構築するための強力なツールとサービスを提供していますが、その安全性を最大限に引き出せるかどうかは、ユーザーの知識と運用次第です。AWSの機能を正しく理解し、ベストプラクティスに沿った設定と運用を継続することで、オンプレミス環境を上回る高度なセキュリティを実現することが可能です。

AWSのセキュリティ診断とは何ですか?

AWSのセキュリティ診断とは、専門知識を持つ第三者が、ユーザーのAWS環境におけるセキュリティ設定や構成を評価し、脆弱性や設定不備、改善点を洗い出して報告するサービスのことです。健康診断のように、現在のAWS環境のセキュリティ状態を客観的に把握し、潜在的なリスクを顕在化させることを目的とします。

診断には、大きく分けて以下のような種類があります。

- プラットフォーム診断(設定レビュー):

- AWSの各種サービスの設定が、セキュリティのベストプラクティスに準拠しているかを確認します。

- チェック項目例:

- IAMポリシーが最小権限になっているか

- MFAが適切に設定されているか

- セキュリティグループで不要なポートが開放されていないか

- S3バケットが意図せず公開されていないか

- CloudTrailやGuardDutyなどの監視サービスが有効か

- データの暗号化が適切に行われているか

- パスワードポリシーが設定されているか

- 主にAWS Config、AWS Trusted Advisor、AWS Security Hubなどのツールや、手動での設定確認によって行われます。

- 脆弱性診断(スキャン):

- EC2インスタンス上で動作するOSやミドルウェア、アプリケーションに既知の脆弱性(CVE)が存在しないかをスキャンツールを用いて調査します。

- Amazon InspectorのようなAWSサービスや、サードパーティ製の脆弱性スキャンツールが利用されます。

- Webアプリケーション診断:

- Webアプリケーションそのものに潜む脆弱性(SQLインジェクション、クロスサイトスクリプティングなど)を、手動やツールを組み合わせて診断します。これはAWSのインフラ設定だけでなく、アプリケーションのコードレベルの脆弱性を対象とします。

セキュリティ診断を受けるメリットは、自社だけでは気づきにくい設定ミスや、最新の攻撃手法に対する脆弱性を専門家の視点から発見できる点にあります。 診断結果のレポートには、発見された問題点のリスクレベル評価と、具体的な改善策が提示されるため、効率的にセキュリティレベルを向上させることができます。定期的に(例えば年1回)診断を受けることで、継続的に安全な状態を維持することが推奨されます。

無料でできるセキュリティ対策はありますか?

はい、AWSでは追加料金なしで利用できる、非常に効果的なセキュリティ対策が数多く存在します。 コストをかけずにセキュリティの基本を固めることは十分に可能です。以下に代表的なものを挙げます。

- AWS Identity and Access Management (IAM): ユーザー、グループ、ロール、ポリシーの作成や利用自体に料金はかかりません。最小権限の原則に基づくアクセス管理は、コストゼロで実現できる最も重要な対策です。

- 多要素認証 (MFA): ルートユーザーやIAMユーザーにMFAを設定する機能は無料です。仮想MFAデバイス(スマートフォンアプリ)を利用すれば、デバイス費用もかかりません。

- Amazon VPC: VPCの作成や、セキュリティグループ、ネットワークACLの設定に料金はかかりません(NATゲートウェイやVPN接続など、一部のコンポーネントは有料)。

- AWS CloudTrail: 各リージョンで最初の証跡(92日間)の管理イベントのコピーは無料でS3に配信されます。セキュリティインシデントの基本的な調査には十分役立ちます。

- AWS Shield Standard: すべてのAWS顧客に自動的かつ無料で提供されるDDoS保護です。追加の設定は不要です。

- AWS Trusted Advisor: 基本的なセキュリティチェック項目(例: S3バケットのアクセス許可、セキュリティグループの特定ポートの開放、MFAの設定状況など)は、すべてのユーザーが無料で利用できます。ダッシュボードから簡単に確認できるため、定期的にチェックする習慣をつけましょう。

- AWS Security Hub: 30日間の無料トライアルがあります。また、無料利用枠が設定されており、小規模な環境であれば継続的に無料で利用できる可能性があります。(参照:AWS Security Hub の料金)

- Amazon Inspector: 15日間の無料トライアルがあります。

- S3パブリックアクセスブロック: この機能の利用自体は無料です。

これらの無料機能を最大限に活用するだけでも、アカウント乗っ取り、意図しない通信の許可、情報漏洩といった基本的なリスクを大幅に低減できます。まずはこれらの対策を確実に実施し、ビジネスの成長や要件に応じて、GuardDutyやWAFといったより高度な有料サービスの導入を検討していくのが現実的なアプローチです。