現代のビジネスにおいて、クラウドサービスの利用はもはや不可欠な要素となっています。業務効率化やコスト削減、柔軟な働き方の実現など、クラウドがもたらす恩恵は計り知れません。しかしその一方で、オンプレミス環境とは異なる、クラウド特有の情報セキュリティリスクも増大しています。データの管理やアクセス制御、サービス提供者の信頼性など、利用する側も提供する側も、これまで以上に高度なセキュリティ対策が求められています。

このような背景から、クラウド環境における情報セキュリティの信頼性を客観的に示す指標として注目されているのが、国際規格「ISO/IEC 27017」(以下、ISO27017)です。

この記事では、ISO27017とはどのような規格なのか、その基本から、よく比較されるISO27001との違い、取得することで得られるメリットや注意点、具体的な取得プロセスに至るまで、網羅的かつ分かりやすく解説します。クラウドサービスの提供事業者の方はもちろん、クラウドサービスを利用して事業を展開している方にとっても、自社のセキュリティレベルを向上させ、競争力を強化するための重要な知識となるでしょう。

目次

ISO27017とは?

ISO27017は、クラウドサービスに特化した情報セキュリティ管理策に関する国際規格です。まずは、この規格がどのような目的で策定され、誰を対象としているのか、その基本的な概念から理解を深めていきましょう。

クラウドセキュリティに特化した国際規格

ISO27017の正式名称は「ISO/IEC 27017:2015 Information technology — Security techniques — Code of practice for information security controls based on ISO/IEC 27002 for cloud services」です。日本語では「情報技術-セキュリティ技術-ISO/IEC 27002に基づくクラウドサービスのための情報セキュリティ管理策の実践の規範」と訳されます。

この規格の最も重要なポイントは、情報セキュリティマネジメントシステム(ISMS)の国際規格である「ISO/IEC 27001」を基盤とし、そこにクラウドサービス特有のセキュリティリスクに対応するための具体的な管理策(ルール)と実施の手引き(ガイダンス)を追加している点です。

従来のオンプレミス環境とは異なり、クラウドサービスには以下のような特有の課題が存在します。

- マルチテナント環境: 一つの物理的なサーバーやストレージを複数の利用者(テナント)で共有するため、他の利用者からの不正アクセスや情報漏洩のリスクを考慮する必要があります。

- データの所在地: データが物理的にどこに保管されているのかが不明確な場合があり、国や地域による法規制の違いが問題となることがあります。

- 責任共有モデル: セキュリティ対策の責任範囲が、サービスを提供する事業者(プロバイダ)と利用する企業(カスタマ)とで分担されるため、その境界線を明確にする必要があります。

- 仮想化技術: サーバーやネットワークが仮想化されているため、物理的なセキュリティ対策だけでは不十分であり、仮想環境そのもののセキュリティ確保が重要になります。

- サービス終了時のデータ消去: クラウドサービスの利用を終了する際に、自社のデータが完全に、かつ復元不可能な形で消去されるかどうかの保証が求められます。

ISO27017は、こうしたクラウドならではの課題に対し、「クラウドサービスの安全な提供と利用」 を実現するための具体的な指針を提供します。この規格に準拠することで、組織はクラウド環境における情報セキュリティリスクを体系的に管理し、その対策が国際的なベストプラクティスに沿っていることを内外に示すことができます。

対象となる組織(クラウドサービス事業者と利用者)

ISO27017のもう一つの大きな特徴は、クラウドサービスを提供する「プロバイダ(CSP:Cloud Service Provider)」と、それを利用する「カスタマ(CSC:Cloud Service Customer)」の両方の立場からセキュリティ要件を定めている点です。

1. クラウドサービスプロバイダ(CSP)

Amazon Web Services (AWS)やMicrosoft AzureのようなIaaS(Infrastructure as a Service)、Google App EngineのようなPaaS(Platform as a Service)、SalesforceやMicrosoft 365のようなSaaS(Software as a Service)など、あらゆる形態のクラウドサービスを提供する事業者が対象です。

プロバイダに対して、ISO27017は以下のような管理策を求めています。

- 顧客データが他の顧客からアクセスされないように、仮想環境を安全に分離・保護すること。

- 顧客が自身のセキュリティ状況を把握できるように、必要な情報(監視ログなど)を提供すること。

- 顧客がサービスの利用を終了した際に、そのデータを確実に消去するプロセスを確立すること。

プロバイダがISO27017認証を取得することは、自社サービスのセキュリティレベルの高さを客観的に証明し、顧客からの信頼を獲得するための強力な手段となります。

2. クラウドサービスカスタマ(CSC)

業界や規模を問わず、外部のクラウドサービスを利用して業務を行っているすべての企業や組織が対象です。

カスタマに対して、ISO27017は以下のような管理策を求めています。

- 利用するクラウドサービスのセキュリティ機能や体制を事前に調査・評価すること。

- プロバイダとの間で、セキュリティに関する責任範囲を明確にした上で契約(SLAなど)を締結すること。

- クラウド上で扱う自社のデータについて、適切なアクセス管理や暗号化を行うこと。

カスタマがISO27017認証を取得することは、「責任共有モデル」における自社の責任を適切に果たしていることを示します。これにより、取引先や顧客に対して、自社がクラウドを安全に活用していることをアピールでき、サプライチェーン全体におけるセキュリティリスクの低減に貢献します。

このように、ISO27017はプロバイダとカスタマの双方がそれぞれの立場で取り組むべきセキュリティ対策を具体的に示しており、両者が連携してクラウド全体の安全性を高めていくことを目指す規格です。

ISO27001との違いを解説

ISO27017について語る上で、その土台となるISO27001との違いを正確に理解することは不可欠です。両者は密接に関連していますが、その目的や対象、位置づけは明確に異なります。ここでは、両者の違いを多角的に解説します。

ISO27001は情報セキュリティ全般の基本ルール

ISO/IEC 27001(以下、ISO27001)は、情報セキュリティマネジメントシステム(ISMS: Information Security Management System)に関する国際規格です。この規格の目的は、組織が保有する情報資産の機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)を維持し、情報セキュリティリスクを適切に管理するための枠組みを構築・運用することにあります。

ISO27001が対象とする「情報資産」は、クラウド上のデータに限りません。紙の書類、USBメモリ、パソコン、サーバーといった物理的な媒体から、従業員の知識やノウハウといった無形の資産まで、組織が価値を持つと判断したすべての情報が含まれます。

その運用の中核をなすのが、PDCAサイクル(Plan-Do-Check-Act) です。

- Plan(計画): 組織の情報資産を洗い出し、リスクを評価して、情報セキュリティ方針と目標を設定し、具体的な管理策を計画します。

- Do(実行): 計画した管理策を実施・運用します。従業員への教育や意識向上活動もここに含まれます。

- Check(評価): 実施した管理策が有効に機能しているか、内部監査や監視活動を通じて評価します。

- Act(改善): 評価結果に基づき、マネジメントシステムを継続的に改善します。

このように、ISO27001は組織全体の情報セキュリティガバナンスを確立するための、包括的かつ基本的なルールと言えます。

ISO27017はクラウドに特化した追加ルール(アドオン認証)

一方、ISO27017は、ISO27001という土台の上に成り立つ、クラウドサービスに特化した追加のセキュリティ要件を定めた規格です。その位置づけは「アドオン認証」と呼ばれます。

具体的には、ISO27001が「付属書A」で定めている114項目の汎用的な管理策に対し、ISO27017は以下の2種類を追加します。

- クラウド固有の実施の手引き(ガイダンス): ISO27001の既存の管理策をクラウド環境で適用する際に、どのような点に注意すべきか、具体的な解釈や実践方法を示します。例えば、「物理的及び環境的セキュリティ」という管理策は、クラウド利用者の立場ではデータセンターに直接アクセスできないため、「プロバイダが提供する物理セキュリティの情報をどのように入手し、評価するか」という観点で実施の手引きが追加されます。

- 新しい管理策の追加: クラウド環境特有のリスクに対応するため、ISO27001にはない全く新しい管理策が7つ追加されています。これには、プロバイダ向けの「顧客の仮想環境の分離」や、カスタマ向けの「クラウドサービスのセキュリティ機能に関する情報の収集」などが含まれます。

つまり、ISO27001が組織全体のセキュリティの「骨格」を作る規格であるのに対し、ISO27017はクラウドという特定の領域における「肉付け」を行い、より強固なセキュリティ体制を築くための規格と理解すると分かりやすいでしょう。

ISO27017単独での取得はできない

前述の通り、ISO27017はISO27001に対するアドオン認証であるため、極めて重要な原則があります。それは、ISO27017認証を単独で取得することはできないという点です。

認証を取得するためには、まず組織がISO27001に準拠したISMSを構築し、その認証を取得していることが大前提となります。その上で、ISO27017が要求するクラウド特有の追加管理策を導入し、審査を受けるという流れになります。

これから両方の認証取得を目指す組織は、

- ステップ1: ISO27001の認証を取得する

- ステップ2: ISO27017の追加認証を取得する

という二段階で進めるか、あるいは、ISO27001とISO27017の審査を同時に受けることも可能です。同時審査は、準備の工数が集中するものの、審査期間の短縮や費用の削減につながる場合があります。

この仕組みは、クラウドセキュリティという専門的な対策も、組織全体の包括的な情報セキュリティ基盤の上に成り立って初めて意味を持つ、という規格の思想を反映しています。

認証範囲の違い

ISO27001とISO27017では、認証が適用される「範囲」の考え方も異なります。

- ISO27001の認証範囲: 組織が自ら定義するISMSの適用範囲が対象となります。これは「本社ビル全体」「特定の事業部」「特定の業務プロセス」など、組織の状況に応じて柔軟に設定できます。

- ISO27017の認証範囲: 組織が提供または利用する「特定のクラウドサービス」が対象となります。

例えば、ある企業が全社でISO27001認証を取得していたとしても、ISO27017の認証範囲は「自社で開発・提供しているSaaS製品A」や「AWSを利用して構築している顧客管理システム」のように、より具体的に限定されます。

この違いを明確に理解するために、以下の表にまとめます。

| 項目 | ISO/IEC 27001 | ISO/IEC 27017 |

|---|---|---|

| 目的 | 組織全体の情報セキュリティマネジメントシステム(ISMS)の構築・運用 | クラウドサービスに関する情報セキュリティ管理策の強化 |

| 対象 | 組織が保有するすべての情報資産(物理、電子、人など) | クラウドサービスの提供および利用に関連する情報資産 |

| 位置づけ | ISMSの基本となる独立したマネジメントシステム規格 | ISO27001に追加して認証されるアドオン認証規格 |

| 単独取得 | 可能 | 不可能(ISO27001の取得が前提) |

| 認証範囲 | 組織が定めた範囲(例:全社、東京本社、開発部門など) | 組織が定めた特定のクラウドサービス(例:SaaS製品A、AWS上の基幹システム) |

| 管理策 | 付属書Aに114の汎用的な管理策を規定 | ISO27001の管理策に加え、7つの新しい管理策と37のクラウド固有の実施の手引きを追加 |

このように、両者は補完関係にあり、セットで取り組むことで、組織はオンプレミスからクラウドまで一貫した、高水準の情報セキュリティ体制を構築できます。

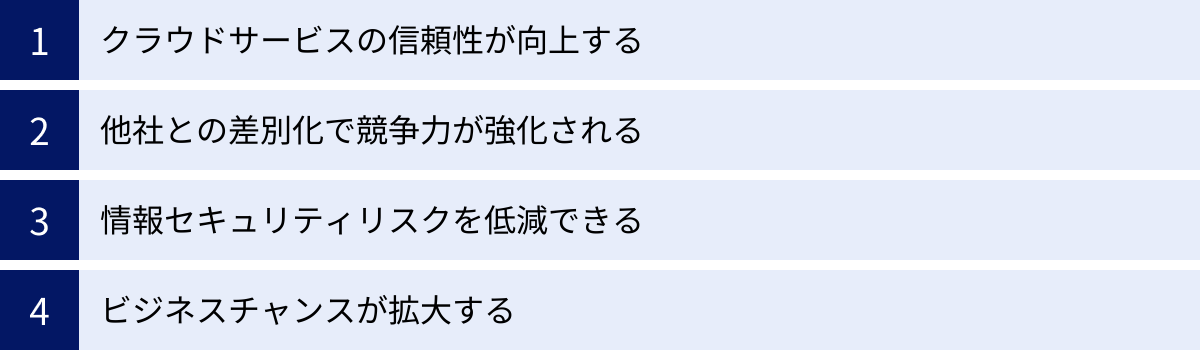

ISO27017を取得する4つのメリット

ISO27017の認証取得には、相応のコストと労力がかかりますが、それを上回る多くのメリットが期待できます。特にクラウドを事業の核とする企業にとって、その価値は計り知れません。ここでは、取得によって得られる主要な4つのメリットを具体的に解説します。

① クラウドサービスの信頼性が向上する

最大のメリットは、自社のクラウドサービス、またはクラウド利用環境の安全性が、国際基準を満たしていることを客観的に証明できる点です。

口頭で「弊社はセキュリティ対策を万全に行っています」と説明するのと、国際規格であるISO27017の認証ロゴを提示するのとでは、顧客や取引先が受ける印象は大きく異なります。「第三者認証」は、自社の主張を裏付ける強力な証拠となり、事業活動における信頼性の基盤を築きます。

特に、金融、医療、公共分野など、機密性の高い情報を取り扱う業界では、取引先の選定においてセキュリティ認証の有無が厳しく問われることが少なくありません。また、BtoBのクラウドサービスでは、導入検討時に詳細なセキュリティチェックシートの提出を求められるケースが頻繁にあります。ISO27017を取得していれば、これらの要求にスムーズかつ的確に対応でき、商談を有利に進めることが可能になります。

顧客から見れば、ISO27017認証を取得しているサービスは、「セキュリティリスクが専門機関によって評価・管理されている安心なサービス」と映ります。この安心感は、顧客満足度の向上や継続利用(リテンション)にも直結する重要な要素です。

② 他社との差別化で競争力が強化される

クラウドサービス市場は年々拡大し、多くのプレイヤーが参入する激しい競争環境にあります。このような状況下で、機能や価格だけで他社と差別化を図ることはますます困難になっています。そこで重要になるのが、「セキュリティ」という付加価値です。

多くの企業がクラウド移行を進める一方で、セキュリティへの懸念から導入をためらうケースも依然として存在します。ISO27017の取得は、こうした潜在顧客層に対して「安全であること」を明確にアピールし、競合他社に対する強力な差別化要因となります。

例えば、同程度の機能と価格を持つ二つのSaaSがあった場合、一方がISO27017認証を取得していれば、情報漏洩や事業継続へのリスクを重く見る企業にとっては、そちらを選ぶインセンティブが働きます。特に、まだ認証取得企業が少ないニッチな市場においては、先行して取得することで「この分野で最も安全なサービス」というブランドイメージを確立し、市場での優位性を築くことができます。

この競争力は、国内市場だけでなく、グローバルなビジネス展開においても大きな武器となります。国際規格であるISO27017は世界中で通用するため、海外企業との取引や海外市場への進出を目指す際に、信頼を得るためのパスポートの役割を果たします。

③ 情報セキュリティリスクを低減できる

ISO27017の認証取得プロセスは、単に審査に合格するための作業ではありません。それは、自社のクラウド環境における情報セキュリティリスクを体系的に見直し、管理体制を根本から強化する絶好の機会です。

規格の要求事項に従って準備を進める中で、組織は以下の活動を行うことになります。

- リスクアセスメント: 自社が利用または提供するクラウドサービスに関連する情報資産をすべて洗い出し、それぞれに潜む脅威(不正アクセス、マルウェアなど)と脆弱性(設定ミス、不十分な暗号化など)を網羅的に特定・評価します。

- 責任範囲の明確化: クラウドの「責任共有モデル」に基づき、サービスプロバイダと自社(利用者)のどちらがどのセキュリティ対策に責任を負うのかを明確に文書化します。これにより、「どちらかがやってくれるだろう」といった思い込みによる対策の漏れや抜けを防ぎます。

- 管理策の導入: 特定されたリスクに対し、ISO27017が示す具体的な管理策を適用します。これにより、場当たり的ではない、体系的で網羅的なセキュリティ対策が実現します。

- 従業員教育: 認証取得の過程で、従業員に対してクラウドセキュリティに関する教育を実施します。これにより、組織全体のセキュリティ意識が向上し、設定ミスやフィッシング詐欺といったヒューマンエラーに起因するセキュリティインシデントの発生を抑制する効果が期待できます。

結果として、組織は漠然とした不安から解放され、具体的な根拠に基づいて「自社のリスクはコントロールされている」という状態に至ることができます。これは、万一のインシデント発生時にも迅速かつ適切な対応を可能にし、事業への影響を最小限に食い止めるレジリエンス(回復力)の向上にも繋がります。

④ ビジネスチャンスが拡大する

ISO27017の取得は、守りのセキュリティ強化に留まらず、新たな事業機会を創出する「攻めの投資」としての側面も持ち合わせています。

近年、国内外の政府機関や地方自治体の調達案件、あるいは大手企業の入札案件において、ISO27017やISO27001の認証取得が参加資格の必須条件、もしくは評価における加点項目とされるケースが著しく増加しています。認証がなければ、そもそもビジネスのスタートラインに立つことすらできない場面が増えているのです。

これまでセキュリティ要件の厳しさから参入が難しかった業界(例:金融、医療、重要インフラ)へのアプローチも可能になります。ISO27017認証は、そうした業界の厳しいセキュリティ基準をクリアしていることの証明となり、新規顧客開拓の扉を開く鍵となり得ます。

また、サプライチェーン全体でセキュリティを確保しようという動きが加速する中、取引先から自社のクラウド利用状況についてセキュリティ監査を受ける機会も増えています。ISO27017を取得していれば、監査にスムーズに対応できるだけでなく、むしろ自社を起点として、取引先に対してより安全なサプライチェーンの構築を提案するといった、主導的な立場を築くことも可能です。

このように、ISO27017認証は、単なるコンプライアンス対応ではなく、事業の成長と拡大を直接的に後押しする戦略的な投資として捉えるべきものなのです。

ISO27017を取得する際の注意点(デメリット)

多くのメリットがある一方で、ISO27017の取得には相応の覚悟と準備が必要です。事前に注意点、すなわちデメリットとなりうる側面を正確に把握し、現実的な計画を立てることが成功の鍵となります。

取得と維持に費用と工数がかかる

最も直接的なデメリットは、認証の取得と維持に継続的なコストと人的リソース(工数)が発生することです。これらは大きく「外部コスト」と「内部コスト」に分けられます。

1. 外部コスト(金銭的費用)

- 取得費用(初期費用):

- コンサルティング費用: 自社にノウハウがない場合、外部のコンサルティング会社の支援を受けるのが一般的です。支援範囲によりますが、数十万円から数百万円の費用がかかります。

- 審査費用: 認証機関に支払う費用です。組織の規模や認証範囲によって変動しますが、こちらも数十万円から百万円以上になることがあります。第一段階審査と第二段階審査の費用が含まれます。

- 維持・更新費用(ランニングコスト):

- 維持審査費用: 認証を維持するためには、年に1回「サーベイランス審査」を受ける必要があります。取得時の審査よりは安価ですが、毎年数十万円の費用が発生します。

- 更新審査費用: 認証の有効期間は3年間です。3年後には、より詳細な「更新審査」を受ける必要があり、初回取得時と同程度の費用がかかる場合があります。

これらの費用は決して安価ではないため、事前に複数のコンサルティング会社や審査機関から見積もりを取得し、費用対効果を慎重に検討する必要があります。

2. 内部コスト(人的工数)

金銭的な費用以上に、組織にとって大きな負担となる可能性があるのが、従業員が費やす時間と労力、すなわち「内部工数」です。

- 専門担当者のアサイン: 認証取得プロジェクトを推進する中心人物(ISMS事務局)が必要です。通常業務と兼務する場合、業務負荷が大幅に増加し、プロジェクトの遅延や品質低下を招くリスクがあります。

- 文書作成・整備: 情報セキュリティ方針、各種規程、手順書、リスクアセスメントシート、適用宣言書など、作成・整備すべき文書は多岐にわたります。

- 各部門との調整: ISMSは全社的な取り組みであるため、関連部署へのヒアリング、説明、協力依頼など、多くの調整業務が発生します。

- 内部監査の実施: 規格では、審査機関による外部審査の前に、組織自身で内部監査を行うことが要求されます。内部監査員の育成や監査の実施にも工数がかかります。

これらの作業は、認証を取得して終わりではなく、維持・更新のために継続的に発生します。この内部コストをあらかじめ見積もり、経営層の理解を得た上で、計画的にリソースを配分することが極めて重要です。

専門知識を持つ人材が必要になる

ISO27017は、情報セキュリティとクラウド技術という、二つの専門領域にまたがる規格です。そのため、認証取得と運用を成功させるには、両方の分野に精通した専門知識を持つ人材が不可欠となります。

具体的には、以下のようなスキルや知識が求められます。

- ISO規格の読解力: ISO27001およびISO27017の要求事項を正しく理解し、抽象的な記述を自社の具体的な状況に落とし込んで解釈する能力。

- クラウド技術への理解: 自社が利用・提供するクラウドサービス(AWS, Azure, GCP, SaaSなど)のアーキテクチャ、セキュリティ機能、責任共有モデルなどを深く理解していること。

- リスクマネジメントスキル: クラウド環境に特有の脅威や脆弱性を特定し、その影響度と発生可能性を評価して、適切な対策を立案・実行する能力。

- プロジェクトマネジメントスキル: 認証取得という長期プロジェクトを計画通りに進めるための、タスク管理、進捗管理、関係者調整能力。

社内にこれらのスキルセットをすべて兼ね備えた人材がいるケースは稀です。特に、リスクアセスメントや適用宣言書の作成といった中核的なプロセスは、経験がなければ適切に実施することが困難です。

この人材不足を補うために多くの企業が外部のコンサルタントを活用しますが、その際にも注意が必要です。コンサルタントに「丸投げ」してしまうと、認証は取得できても、社内にノウハウが一切蓄積されません。その結果、コンサルタントがいなければISMSを維持できなくなり、長期的に依存し続けることになってしまいます。

理想的なのは、コンサルタントの支援を受けながらも、自社の担当者が主体的に関与し、知識やスキルを積極的に吸収していく姿勢です。取得プロセスを通じて社内の人材を育成することが、形骸化しない、生きたマネジメントシステムを運用するための鍵となります。

ISO27017で追加される要求事項(管理策)

ISO27017の核心は、ISO27001の管理策をクラウド環境向けに拡張・補強する点にあります。具体的にどのような要求事項(管理策)が追加されるのかを理解することは、規格対応の勘所を掴む上で非常に重要です。ここでは、ISO27001の管理策への追加項目、プロバイダ向け、カスタマ向けの新しい管理策をそれぞれ解説します。

ISO27001の管理策に追加される項目

ISO27017は、ISO27001の付属書Aに規定されている114の管理策のうち、37項目について「クラウドサービスのための実施の手引き」を追加しています。これは、既存のルールをクラウドという文脈でどう解釈し、適用すべきかを具体的に示したものです。これにより、管理策がより実践的で有効なものになります。

いくつかの代表的な例を見てみましょう。

- A.8.1.1 資産の目録:

- ISO27001の要求: 組織の情報資産を特定し、目録を作成する。

- ISO27017の追加手引き: クラウド環境では、仮想マシン、仮想ネットワーク、ストレージといった仮想資産も目録に含める必要がある。また、プロバイダが提供する資産と、カスタマが管理する資産を明確に区別して記載することが求められる。

- A.9.4.1 情報へのアクセス制限:

- ISO27001の要求: 利用者の職務に応じて、情報やシステムへのアクセス権を必要最小限に制限する(最小権限の原則)。

- ISO27017の追加手引き: クラウドの管理コンソールへのアクセス権限は特に強力であるため、その割り当てとレビューを厳格に行う。特権IDの管理の重要性が強調される。

- A.12.1.4 開発環境、試験環境及び運用環境の分離:

- ISO27001の要求: 開発・試験環境と本番の運用環境を分離し、意図しない変更やデータ漏洩のリスクを低減する。

- ISO27017の追加手引き: 物理的な分離が困難なクラウド環境においては、VLAN(仮想LAN)やセキュリティグループ、IAM(Identity and Access Management)ポリシーなどを用いて、論理的に環境を厳密に分離することの重要性が示される。

- A.16.1.7 情報セキュリティインシデントからの学習:

- ISO27001の要求: 発生したインシデントの原因を分析し、再発防止策を講じる。

- ISO27017の追加手引き: プロバイダ側で発生したインシデント(例:大規模障害)についても、その情報を収集・分析し、自社のインシデント対応計画やBCP(事業継続計画)に反映させることが求められる。

このように、ISO27017は既存の管理策にクラウドならではの視点を加えることで、より実効性の高いセキュリティ対策へと導きます。

クラウドサービス事業者(プロバイダ)向けの追加管理策

ISO27017では、ISO27001にはない全く新しい7つの管理策が追加されており、その多くはプロバイダとカスタマの役割分担を明確にするものです。ここではプロバイダ向けの管理策を解説します。

- CLS.6.3.1 顧客の仮想環境の分離:

マルチテナント環境において、ある顧客の仮想マシンやデータが、他の顧客からアクセスされたり影響を受けたりしないように、ハイパーバイザ(仮想化ソフトウェア)レベルでの堅牢な分離メカニズムを実装することを要求します。これは、クラウドサービスの根幹をなすセキュリティ要件です。 - CLS.8.1.5 顧客の管理者への運用上のセキュリティの報告:

顧客が自社のセキュリティ責任(責任共有モデルにおける顧客側の責任)を果たすためには、プロバイダからの情報提供が不可欠です。この管理策は、プロバイдаが、顧客のセキュリティ状態の監視に必要な情報(例:アクセスログ、パフォーマンスデータ、構成情報など)を、顧客が利用できる形で提供することを求めています。 - CLS.9.5.1 仮想コンピューティング資源の安全な削除:

顧客がクラウドサービスの利用を終了した際に、その顧客が使用していたストレージ領域や仮想マシン上のデータが、後から他の顧客によって復元されることのないよう、安全かつ確実に消去する手順を確立し、実行することを要求します。 - CLS.12.3.1 管理者による運用の監視及び記録:

プロバイダの特権管理者によるクラウド基盤への操作は、システム全体に広範な影響を及ぼす可能性があります。そのため、特権管理者によるすべての操作を記録し、定期的に監視・レビューして、不正な操作や意図しない変更がないかを確認する体制を整備することが求められます。 - CLS.15.1.4 顧客環境の監視:

プロバイダは、顧客が自身の利用環境(仮想マシン、ネットワークトラフィックなど)のセキュリティを監視できるように、必要なツールやAPI、情報アクセス手段を提供する必要があります。これにより、顧客は自身の責任範囲で異常検知やインシデント対応を行うことができます。

これらの管理策は、プロバイダの透明性を高め、顧客が安心してサービスを利用できる基盤を築く上で極めて重要です。

クラウドサービス利用者(カスタマ)向けの追加管理策

カスタマ側にも、クラウドを安全に利用するために果たすべき責任があり、それに対応する新しい管理策が定められています。

- CLS.9.5.2 仮想化セキュリティの強化に関する合意:

カスタマは、プロバイダがどのような仮想化セキュリティ対策(前述のCLS.6.3.1など)を講じているかを理解し、それが自社のセキュリティ要件を満たしているか評価した上で、SLA(Service Level Agreement)などの契約文書を通じて、その内容に合意する必要があります。「プロバイダ任せ」にせず、自社のデータを守るための対策が十分であるかを能動的に確認する責任を負います。 - CLS.13.2.3 クラウドサービスのセキュリティ機能に関する情報の収集:

これは、カスタマがクラウドサービスを選定・利用する際のデューデリジェンス(適正評価手続き)に関する管理策です。利用を検討しているサービスのセキュリティ機能(暗号化、アクセス制御、ログ管理、認証方式など)に関する情報を積極的に収集・評価し、自社のセキュリティポリシーや要件と比較検討することが求められます。

これらの管理策は、カスタマが「責任共有モデル」を正しく理解し、受動的な利用者ではなく、能動的な管理者としてクラウドサービスに関わることを促すものです。

以下の表は、ISO27017で追加される7つの新しい管理策をまとめたものです。

| 管理策番号 | 管理策の名称 | 主な対象者 | 概要 |

|---|---|---|---|

| CLS.6.3.1 | 顧客の仮想環境の分離 | プロバイダ | 顧客ごとに仮想マシンやストレージを論理的・物理的に分離し、相互の干渉や情報漏洩を防ぐ。 |

| CLS.8.1.5 | 顧客の管理者への運用上のセキュリティの報告 | プロバイダ | 顧客が自身のセキュリティ状況を把握できるよう、必要な運用情報(監視ログ等)を提供する。 |

| CLS.9.5.1 | 仮想コンピューティング資源の安全な削除 | プロバイダ | 顧客が利用を終了した仮想リソース上のデータを、復元不可能な方法で安全に削除する。 |

| CLS.9.5.2 | 仮想化セキュリティの強化に関する合意 | カスタマ | プロバイダが講じる仮想化セキュリティ対策の内容を理解し、それが自社の要件を満たすことを確認・合意する。 |

| CLS.12.3.1 | 管理者による運用の監視及び記録 | プロバイダ | クラウド基盤に対する特権管理者による操作ログをすべて記録・監視し、不正操作を検知する。 |

| CLS.13.2.3 | クラウドサービスのセキュリティ機能に関する情報の収集 | カスタマ | 利用するクラウドサービスのセキュリティ機能を調査・評価し、自社のセキュリティ要件を満たすか確認する。 |

| CLS.15.1.4 | 顧客環境の監視 | プロバイダ | 顧客が自身の利用環境のセキュリティを監視できるよう、必要なツールや情報アクセス手段を提供する。 |

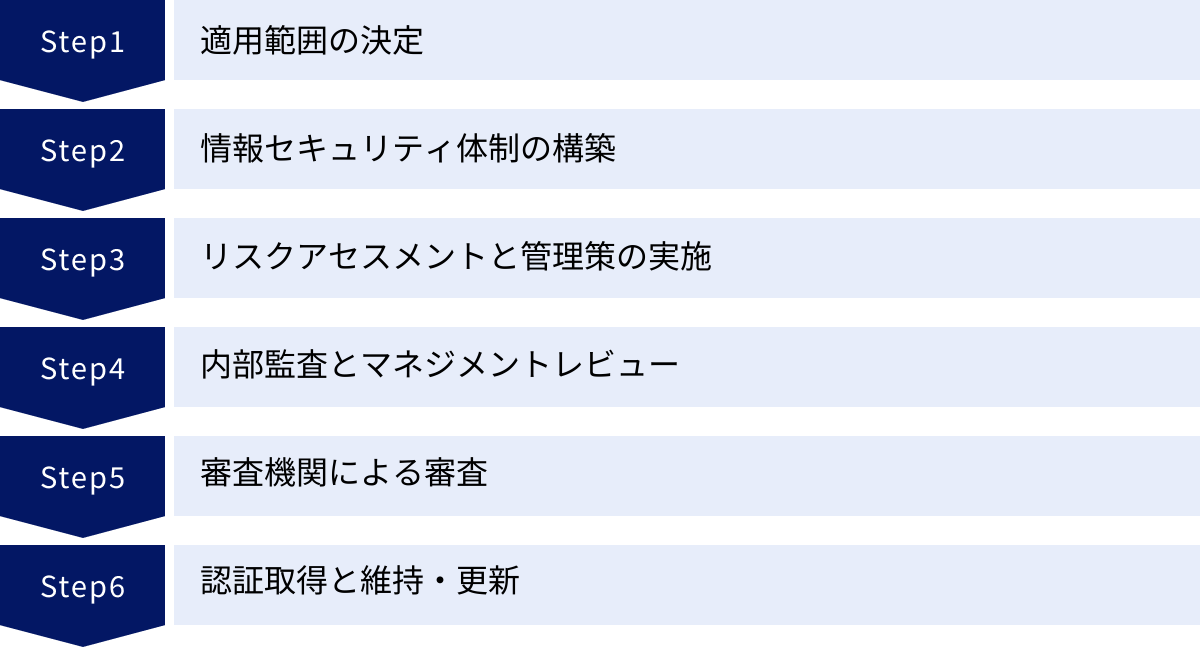

ISO27017認証の取得プロセス6ステップ

ISO27017認証の取得は、計画的なアプローチが求められるプロジェクトです。ここでは、準備開始から認証取得に至るまでの標準的なプロセスを6つのステップに分けて解説します。

① 適用範囲の決定

すべての活動の出発点となるのが、「どのクラウドサービスを認証の対象とするか」を明確に定義することです。この「適用範囲」が、後のすべてのプロセス(リスクアセスメント、管理策の適用、審査など)の対象を決定するため、非常に重要なステップとなります。

- プロバイダの場合: 提供している複数のSaaS製品の中から「会計SaaSプロダクトA」を対象とする、あるいは「自社データセンターで提供しているIaaS基盤全体」を対象とする、といったように具体的に定義します。

- カスタマの場合: 「Microsoft Azure上で稼働させている当社の基幹業務システムB」や「全社で利用しているSalesforce環境の運用管理」のように、利用しているサービスとその用途を特定します。

適用範囲を定義する際には、サービスそのものだけでなく、そのサービスに関連する部署、人員、物理的な所在地(オフィスなど)、利用しているサーバーやネットワーク機器、管理用PCといった情報資産も合わせて洗い出し、文書化します。この定義が曖昧だと、後のプロセスで手戻りが発生する原因となります。

② 情報セキュリティ体制の構築

適用範囲が決定したら、認証取得とISMSの運用を推進するための組織体制を構築します。

まず最も重要なのは、経営層の積極的な関与(コミットメント)です。経営層が情報セキュリティの重要性を理解し、必要なリソース(人、モノ、金)を提供することを社内外に宣言します。これに基づき、組織のクラウドセキュリティに関する基本方針となる「情報セキュリティ方針」を策定・文書化します。

次に、プロジェクトを具体的に推進する「ISMS推進チーム(事務局)」を設置し、責任者と各部門からの担当者を任命します。このチームが中心となり、規格要求事項に基づいた規程や手順書(例:クラウド利用規程、アクセス管理手順書、インシデント対応手順書など)の作成や改訂を進めます。

③ リスクアセスメントと管理策の実施

このステップは、ISMS構築の中核をなす最も重要なプロセスです。

まず、ステップ①で定めた適用範囲内にある情報資産(データ、ソフトウェア、インフラなど)をすべてリストアップします。次に、それぞれの情報資産に対して、どのような「脅威」(例:不正アクセス、マルウェア感染、内部不正)と「脆弱性」(例:弱いパスワード、設定ミス、OSの未修正パッチ)が存在するかを洗い出します。

洗い出した脅威と脆弱性が組み合わさって発生する「リスク」について、「発生可能性」と「発生した場合の影響度」の2つの軸で評価し、対応の優先順位を決定します。

そして、優先度の高いリスクに対して、それを低減するための具体的な対策(管理策)を、ISO27001の付属書AおよびISO27017の追加管理策の中から選定し、実施計画を立てて実行していきます。

この一連のプロセスと結果をまとめたものが「リスクアセスメントシート」です。また、どの管理策を採用し、どの管理策を採用しないのか、その理由を明記した「適用宣言書」を作成します。この適用宣言書は、審査において最も重要視される文書の一つです。

④ 内部監査とマネジメントレビュー

構築したISMSが、計画通り、かつ有効に機能しているかを確認するために、組織内部でチェックを行います。

「内部監査」では、ISMS推進チームとは独立した立場にある内部監査員が、規程通りに運用されているか、記録は適切に残されているかなどを客観的な視点で監査します。監査によって発見された規格要求事項との不適合や改善すべき点は、是正処置を行い、改善を図ります。

「マネジメントレビュー」では、ISMS推進チームが、ISMSの運用状況、内部監査の結果、リスクアセスメントの結果などを経営層に報告します。報告を受けた経営層は、ISMSの有効性を評価し、方針の見直しやリソースの再配分など、必要な指示を出します。このマネジメントレビューによって、PDCAサイクルが一周し、継続的な改善の仕組みが確立されます。

⑤ 審査機関による審査

内部での準備が整ったら、いよいよ外部の審査機関による審査を受けます。審査は通常、二段階で実施されます。

- 第一段階審査(文書審査): 審査員が組織を訪問(またはオンラインで実施)し、作成した情報セキュリティ方針、規程類、適用宣言書などの文書が、ISO規格の要求事項を網羅し、適切に整備されているかを確認します。ここでの指摘事項は、第二段階審査までに修正する必要があります。

- 第二段階審査(実地審査): 審査員が再度組織を訪問し、ISMSが文書通りに実際に運用されているかを、現場の担当者へのヒアリングや、PCの設定、各種記録(ログ、会議議事録など)の確認を通じて審査します。ISMSが形骸化せず、現場に根付いているかが評価のポイントとなります。

⑥ 認証取得と維持・更新

第二段階審査で重大な不適合がなければ、審査機関から認証取得の推薦を受け、正式にISO27017認証が発行されます。

しかし、認証取得はゴールではありません。ISMSは継続的に運用・改善していく必要があります。認証の有効期間は3年間ですが、その間、毎年1回「維持審査(サーベイランス審査)」を受け、ISMSが適切に維持されていることを証明しなければなりません。そして、3年後には「更新審査」を受け、認証を更新します。このサイクルを通じて、組織のセキュリティレベルは継続的に向上していきます。

ISO27017取得にかかる期間と費用の目安

認証取得を検討する上で、具体的な期間と費用は最も気になるポイントの一つです。これらは組織の状況によって大きく変動しますが、ここでは一般的な目安と、その内訳について解説します。

取得にかかる期間の目安

ISO27017認証の取得準備を開始してから、実際に認証を取得するまでの期間は、一般的に8ヶ月から1年半程度が目安とされています。これは、前提となるISO27001を未取得の組織が、両方を同時に取得する場合を想定しています。

期間が変動する主な要因は以下の通りです。

- 組織の規模と適用範囲: 従業員数が多く、適用範囲が広いほど、リスクアセスメントや文書整備に時間がかかります。

- 既存のセキュリティ体制: すでにプライバシーマークやISO27001(別範囲で)を取得しているなど、情報セキュリティに関する規程や体制がある程度整っている場合は、期間を短縮できます。

- 担当者のリソース: 専任の担当者を置けるか、兼任かによって進捗スピードは大きく変わります。

- コンサルティング会社の活用: 経験豊富なコンサルタントの支援を受けることで、手戻りをなくし、効率的にプロジェクトを進めることができ、結果的に期間短縮につながります。

以下に、標準的な取得スケジュールのモデルケースを示します。

| フェーズ | 主な活動 | 期間の目安 |

|---|---|---|

| 準備・計画 | 適用範囲の決定、体制構築、コンサルタント・審査機関の選定 | 1~2ヶ月 |

| ISMS構築 | リスクアセスメント、規程類作成、管理策の計画・実施 | 3~6ヶ月 |

| 運用・定着 | 従業員教育の実施、ISMSの運用開始、記録の蓄積 | 2~4ヶ月 |

| 内部監査・レビュー | 内部監査の実施、是正処置、マネジメントレビュー | 1~2ヶ月 |

| 審査・取得 | 審査機関による第一段階・第二段階審査、不適合の是正、認証登録 | 1~2ヶ月 |

| 合計 | 8ヶ月~16ヶ月 |

あくまでこれは一般的な目安であり、組織の準備状況や努力次第で、これより短い期間での取得も不可能ではありません。

取得にかかる費用の内訳

取得にかかる費用は、大きく「コンサルティング費用」「審査費用」、そして見落としがちな「内部コスト」に分けられます。

1. コンサルティング費用

自社に専門知識を持つ人材がいない場合に、外部の専門家の支援を受けるための費用です。

- 費用の目安: 50万円~200万円程度

- 変動要因: 支援範囲によって大きく異なります。文書テンプレートの提供のみといった安価なプランから、リスクアセスメントの実施支援、内部監査員の養成研修、審査への立ち会いまで、フルサポートのプランまで様々です。自社の状況に合わせて、必要な支援範囲を見極めることが重要です。

2. 審査費用

審査機関に支払う費用です。審査費用は、ISMSの適用範囲に含まれる「従業員数」によって決まることがほとんどです。

- 取得審査(初回)の費用の目安: 50万円~150万円程度

- 数十人規模の組織であれば50万~80万円、数百人規模になると100万円を超えることが一般的です。

- 維持・更新費用の目安:

- 維持審査(年1回): 20万円~60万円程度

- 更新審査(3年に1回): 30万円~100万円程度

ISO27001とISO27017を同時に審査する場合、審査工数が若干増えるため費用は上がりますが、別々に審査を受けるよりは割安になるプランを用意している審査機関が多いです。

3. 内部コスト(人件費など)

直接的な支払いではないため見過ごされがちですが、実質的に最も大きなコストとなる可能性があります。ISMS事務局の担当者や各部門の協力者が、認証取得・維持活動に費やす時間(人件費)がこれにあたります。その他、セキュリティ対策ツール(EDR、ID管理システムなど)の導入費用や、従業員教育にかかる費用なども考慮に入れる必要があります。

費用を抑えるポイントとしては、複数のコンサルティング会社や審査機関から相見積もりを取ること、自社で対応できる部分は内製化してコンサルタントへの依頼範囲を絞ることなどが挙げられます。

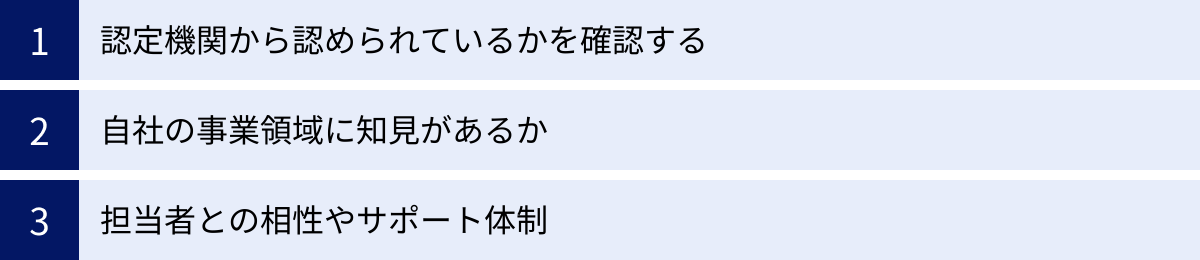

ISO27017の審査・認証機関の選び方

認証取得の成否や、その後の運用コスト、得られる効果は、パートナーとなる審査・認証機関の選び方に大きく左右されます。ここでは、自社に合った機関を選ぶための3つの重要なポイントを解説します。

認定機関から認められているかを確認する

まず、基本的ながら最も重要なのが、「認定機関」から正式に認定を受けている「認証機関(審査機関)」を選ぶことです。

ここで、「認定機関」と「認証機関」の違いを理解しておく必要があります。

- 認定機関: 審査を行う「認証機関」が、公平かつ客観的に審査を実施する能力があるかどうかを評価し、「認定」を与える機関です。いわば、審査機関を審査する機関です。日本国内では、情報マネジメントシステム認定センター(ISMS-AC)がその役割を担っています。

- 認証機関(審査機関): 認定機関から認定を受けた上で、実際に企業や組織を訪れてISMSを審査し、「認証」を与える機関です。(例:JQA, BSIなど)

市場には、認定機関から認定を受けていない「非認定」の審査機関も存在します。非認定機関による認証は、審査基準が不透明であったり、国際的な相互承認の枠組みに入っていなかったりするため、その認証の信頼性や国内外での通用性が低いと見なされる可能性があります。せっかくコストと工数をかけて取得しても、取引先から認められないという事態になりかねません。

したがって、必ずISMS-ACのウェブサイトなどで、認定を受けている認証機関のリストを確認し、その中から選定するようにしましょう。(参照:情報マネジメントシステム認定センター 公式サイト)

自社の事業領域に知見があるか

認証機関によって、得意とする業種や事業規模は異なります。自社のビジネスや技術的な背景を深く理解してくれる審査機関を選ぶことは、よりスムーズで有益な審査を受けるために不可欠です。

例えば、自社が提供するクラウドサービスが、SaaSなのか、PaaSなのか、IaaSなのか。あるいは、金融業界向けなのか、医療業界向けなのか、製造業向けなのか。それぞれのビジネスモデルや業界特有の規制、リスクには違いがあります。

選定の際には、以下の点を確認すると良いでしょう。

- 同業他社の審査実績: その審査機関が、自社と同じような業種・規模の企業の審査をどのくらい手掛けているか。

- 審査員の専門性: 担当する可能性のある審査員が、クラウド技術や自社の事業ドメインに関する知識・経験を持っているか。

自社のビジネスを理解している審査員であれば、規格の要求事項を形式的にチェックするだけでなく、「貴社のこのビジネスモデルの場合、特にこの部分のリスクが高いので、このような対策が考えられます」といった、本質的で実践的な指摘やアドバイスが期待できます。これは、単に認証を取得する以上の価値を組織にもたらします。

担当者との相性やサポート体制

審査は一度きりで終わるものではなく、最低でも3年間、その後も更新を重ねていく長期的な付き合いになります。そのため、審査機関の窓口担当者や審査員とのコミュニケーションのしやすさ、いわゆる「相性」も非常に重要な要素です。

契約前の問い合わせや見積もり依頼の段階から、以下の点に注目してみましょう。

- レスポンスの速さと丁寧さ: 質問に対して迅速かつ的確に回答してくれるか。

- 説明の分かりやすさ: 専門用語ばかりでなく、こちらのレベルに合わせて分かりやすく説明してくれるか。

- 柔軟な対応: 審査日程の調整や、規格の解釈に関する相談などに、柔軟に対応してくれる姿勢があるか。

多くの審査機関が無料の説明会や個別相談会を実施しています。これらに参加して、複数の機関の担当者と直接話し、その雰囲気や対応を比較検討することをおすすめします。信頼できるパートナーを見つけることが、ストレスの少ない、効果的なISMS運用の第一歩となります。

日本国内の主要なISO27017審査・認証機関

日本国内には、ISMS-ACから認定を受けた多くの審査・認証機関が存在します。ここでは、その中でも特に実績が豊富で、代表的な3つの機関の特徴を客観的に紹介します。自社に合った機関を選ぶ際の参考にしてください。

一般財団法人日本品質保証機構(JQA)

特徴:

一般財団法人日本品質保証機構(JQA)は、日本で最大級の規模と実績を誇る審査・認証機関です。ISO9001(品質)やISO14001(環境)など、情報セキュリティ以外のマネジメントシステム規格の審査でもトップクラスのシェアを持ち、その知名度と信頼性は非常に高いものがあります。

強み:

- 幅広い対応力: 大企業から中小企業まで、また製造業、サービス業、公共機関など、あらゆる業種・規模の審査に対応できる豊富なノウハウを持っています。

- 全国的なネットワーク: 東京本部のほか、全国各地に拠点を構えており、地方に本社を置く企業でも地域に密着した審査サービスを受けやすいのが魅力です。

- 統合審査の実績: 複数のISO規格(例:ISO27001とISO9001)を同時に審査する「統合審査」の実績が豊富で、効率的な審査を希望する企業に適しています。

- 長年の実績に裏打ちされた、安定感と信頼性のある審査を期待する企業におすすめの機関です。(参照:一般財団法人日本品質保証機構(JQA)公式サイト)

BSIグループジャパン株式会社(BSI)

特徴:

BSIグループジャパン株式会社(BSI)は、世界初の国家規格協会である英国規格協会(BSI)を母体とする、グローバルな審査・認証機関です。BSIはISO規格の策定にも深く関与しており、規格の背景や意図を深く理解した上での審査を強みとしています。

強み:

- グローバルな視点: 世界中に広がるネットワークを活かし、国際的な最新の動向やベストプラクティスに基づいた審査を提供します。外資系企業や、これから海外展開を目指す企業にとって、そのグローバルなブランド力は大きなメリットとなります。

- 規格への深い知見: 規格開発の源流にいる組織として、規格の要求事項を本質的に理解し、なぜその要求があるのかという背景から解説できる審査員が多数在籍しています。

- 情報提供力: 規格に関するセミナーや研修、最新情報の発信を積極的に行っており、認証取得後も継続的なレベルアップを図りたい企業にとって有益な情報源となります。

- 国際標準の審査を重視し、グローバルなビジネス展開を視野に入れている企業に適した機関です。(参照:BSIグループジャパン株式会社(BSI)公式サイト)

一般財団法人日本情報経済社会推進協会(JIPDEC)

特徴:

一般財団法人日本情報経済社会推進協会(JIPDEC)は、「プライバシーマーク(Pマーク)」制度の付与機関として広く知られており、日本の情報セキュリティおよび個人情報保護分野における第一人者的な存在です。ISMS認証においては、自らが認定機関(ISMS-AC)の運営母体でもあります。

強み:

- 情報保護分野への特化: 情報セキュリティと個人情報保護に特化しているため、この分野における深い専門性と権威性を持っています。

- Pマークとの連携: すでにPマークを取得している企業がISMS認証を目指す場合、両方の制度に精通したJIPDECの審査は、効率的で親和性が高いと言えます。重複する管理項目などを考慮した、スムーズな審査が期待できます。

- 国内法規制への知見: 個人情報保護法をはじめとする日本の法規制に精通しており、国内でのコンプライアンスを重視する企業にとって、信頼できるパートナーとなります。

- 個人情報保護と情報セキュリティを一体として高いレベルで管理したいと考える企業に特におすすめの機関です。(参照:一般財団法人日本情報経済社会推進協会(JIPDEC)公式サイト)

これら3つの機関以外にも、それぞれに特色を持つ優れた審査機関が多数存在します。各機関のウェブサイトを確認したり、資料請求や相談会に参加したりして、自社の目的や文化に最も合うパートナーをじっくりと選ぶことが重要です。

まとめ

本記事では、クラウドセキュリティの国際規格であるISO27017について、その基本概念からISO27001との違い、取得のメリット・デメリット、具体的な取得プロセスに至るまで、詳細に解説してきました。

最後に、重要なポイントを改めて整理します。

- ISO27017は、クラウドサービスの「提供者」と「利用者」の双方を対象とし、クラウド特有のセキュリティリスクに対応するための国際規格です。

- 情報セキュリティ全般の基本ルールであるISO27001の認証取得が前提となる「アドオン認証」であり、単独での取得はできません。

- 取得するメリットとして、①信頼性の向上、②競争力の強化、③情報セキュリティリスクの低減、④ビジネスチャンスの拡大が挙げられ、単なるコストではなく戦略的な投資と捉えることができます。

- 一方で、取得・維持には費用と工数がかかり、専門知識を持つ人材が必要となるため、計画的なリソース配分と体制構築が不可欠です。

- 取得プロセスは、適用範囲の決定から始まり、リスクアセスメント、内部監査、そして審査機関による審査を経て認証に至る、体系的なステップを踏みます。

- 認証取得はゴールではなく、PDCAサイクルを通じて継続的にISMSを運用・改善していくプロセスそのものに価値があります。

クラウドの利用がビジネスの成否を左右する現代において、そのセキュリティを確保し、顧客や社会からの信頼を勝ち取ることは、すべての企業にとって最重要課題の一つです。ISO27017は、そのための羅針盤となる、極めて有効なツールです。

取得への道のりは決して平坦ではありませんが、本記事で解説した内容を参考に、自社の状況を整理し、信頼できるパートナー(コンサルタントや審査機関)を見つけることから、その第一歩を踏み出してみてはいかがでしょうか。その取り組みは、間違いなく組織のセキュリティ文化を成熟させ、持続的な成長の礎となるはずです。