現代のビジネス環境において、デジタルデータの活用は企業活動の根幹をなす要素となりました。しかし、その利便性と裏腹に、情報漏洩やサイバー攻撃といった脅威は増大し、企業の存続そのものを揺るがしかねない重大な経営リスクとなっています。情報セキュリティ対策は、もはや一部のIT部門だけの課題ではなく、経営層から全従業員までが一体となって取り組むべき必須事項です。

この記事では、情報セキュリティの基本的な考え方から、企業が直面する具体的な脅威、そして実践すべき20の対策までを網羅的に解説します。さらに、対策を導入・運用するためのステップや、中小企業が活用できる支援サービスについても詳しく紹介します。自社のセキュリティ体制を見直し、強化するための一助として、ぜひ最後までご覧ください。

目次

情報セキュリティ対策とは

情報セキュリティ対策とは、企業が保有する情報資産を様々な脅威から守り、安全に活用できる状態を維持するための取り組み全般を指します。ここでいう「情報資産」とは、顧客情報や取引先情報、技術ノウハウ、財務情報といった電子データだけでなく、それらが記録された書類やUSBメモリ、さらには情報を扱う従業員やシステムそのものも含まれます。

そして、これらの情報資産を守る上で最も基本的な考え方となるのが、情報セキュリティの3つの要素、通称「CIA」です。これは「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の頭文字をとったもので、効果的なセキュリティ対策を構築するための礎となります。

情報セキュリティの3つの要素(CIA)

情報セキュリティを考える上で、このCIAの3つの要素をバランス良く維持することが極めて重要です。どれか一つでも欠けてしまうと、セキュリティレベルは著しく低下し、重大なインシデントにつながる可能性があります。それぞれの要素について、具体的に見ていきましょう。

| 要素 | 英語表記 | 概要 | 脅威の例 |

|---|---|---|---|

| 機密性 | Confidentiality | 認可された者だけが情報にアクセスできる状態を保証すること。 | 不正アクセス、情報漏洩、盗聴、ソーシャルエンジニアリング |

| 完全性 | Integrity | 情報が破壊、改ざん、消去されることなく、正確かつ最新の状態に保たれていること。 | データ改ざん、ウイルス感染、不正なデータ入力、設定ミス |

| 可用性 | Availability | 認可された者が、必要な時にいつでも情報やシステムを利用できる状態を保証すること。 | DoS/DDoS攻撃、システム障害、自然災害、ランサムウェア |

機密性(Confidentiality)

機密性とは、「許可された正規のユーザーだけが情報にアクセスできる状態」を確保することです。言い換えれば、アクセス権限を持たない者に対して、情報を非公開にする特性を指します。企業が扱う情報の中には、個人情報、顧客リスト、新製品の開発情報、財務データなど、外部に漏洩すれば甚大な被害をもたらすものが数多く存在します。

機密性が損なわれる具体例

- 不正アクセス: 攻撃者がサーバーに不正侵入し、保管されている顧客情報を盗み出す。

- 情報漏洩: 従業員が機密情報の入ったUSBメモリを紛失し、第三者の手に渡ってしまう。

- 通信の盗聴: 暗号化されていないWi-Fi通信を盗聴され、やり取りされているメールの内容が漏洩する。

- 標的型攻撃: 従業員が偽装メールの添付ファイルを開いてしまい、マルウェアに感染。PC内の情報が外部に送信される。

これらの脅威から機密性を守るためには、アクセス制御の徹底が基本となります。誰が、どの情報に、どこまでアクセスできるのかを厳密に管理し、不要な権限を与えない「最小権限の原則」を適用することが重要です。また、万が一情報が盗まれても中身を読み取られないようにするためのデータの暗号化や、不正な侵入を防ぐファイアウォールの設置なども機密性を高めるための重要な対策です。

完全性(Integrity)

完全性とは、「情報が正確であり、改ざんや破壊がされていない状態」を保証することです。データが作成されてから保管、利用されるまでの全過程で、その内容が正しく維持されていることを意味します。たとえ情報が漏洩しなくても、その内容が知らぬ間に書き換えられてしまえば、誤った情報に基づいて業務が進められ、大きな混乱や損害を引き起こす可能性があります。

完全性が損なわれる具体例

- Webサイトの改ざん: 企業の公式サイトが何者かに改ざんされ、虚偽の情報が掲載されたり、ウイルスを仕込まれたりする。

- データの改ざん: 経理担当者が悪意を持って、取引データを不正に書き換え、会社の資金を着服する。

- ウイルス感染: ランサムウェアに感染し、重要なファイルが暗号化されて利用できなくなる(破壊される)。

- 設定ミス: システム管理者が誤った設定を行い、重要なデータベースの内容が意図せず更新・削除されてしまう。

完全性を維持するためには、機密性と同様に厳格なアクセス制御が不可欠です。誰がデータを変更できるのかを明確にし、変更履歴を記録(ログ取得)することで、不正な改ざんを検知・追跡できるようにします。また、デジタル署名を用いてデータの作成者と非改ざん性を証明する技術や、定期的なバックアップによって万が一データが破損しても復元できる体制を整えることも、完全性を確保する上で極めて重要な対策となります。

可用性(Availability)

可用性とは、「許可された正規のユーザーが、必要な時にいつでも情報やシステムを利用できる状態」を保証することです。企業のWebサイトやオンラインサービス、社内システムなどが、障害や攻撃によって停止することなく、安定して稼働し続ける能力を指します。いくら機密性や完全性が保たれていても、肝心な時にシステムが使えなければ、ビジネスは停滞し、顧客からの信頼を失うことになります。

可用性が損なわれる具体例

- DDoS攻撃: 大量のアクセスを送りつけられてサーバーがダウンし、企業のWebサイトやECサイトが閲覧できなくなる。

- ランサムウェア攻撃: 社内の共有サーバーが暗号化され、全従業員が業務に必要なファイルにアクセスできなくなる。

- ハードウェア障害: サーバーのディスクが故障し、社内システムが停止する。

- 自然災害: 地震や水害によってデータセンターが被災し、サービス提供が不可能になる。

可用性を確保するためには、システムの冗長化が鍵となります。サーバーやネットワーク機器を二重化・三重化しておくことで、一部に障害が発生しても、待機系のシステムに切り替えてサービスを継続できます。また、DDoS攻撃対策サービスの導入や、信頼性の高いデータセンターの利用、そして定期的なバックアップと迅速な復旧手順の確立(事業継続計画:BCP)も、可用性を高める上で欠かせない要素です。

このように、情報セキュリティはCIAの3要素を柱として成り立っています。効果的なセキュリティ対策とは、自社が守るべき情報資産に対して、CIAの観点からどのような脅威が存在するのかを分析し、それらのリスクを適切なレベルまで低減させるための、バランスの取れた取り組みであると言えます。

なぜ企業に情報セキュリティ対策が重要なのか

情報セキュリティ対策の重要性は、年々高まる一方です。その背景には、サイバー攻撃の巧妙化・多様化や、テレワークといった働き方の変化があります。対策を怠ることは、もはや単なる「備え不足」ではなく、企業の存続を脅かす「経営上の重大な過失」と見なされる時代になっています。ここでは、企業が直面する脅威と、対策を怠った場合に起こりうる深刻なリスクについて詳しく解説します。

企業が直面する情報セキュリティの脅威

企業を狙う脅威は、もはや「対岸の火事」ではありません。大企業だけでなく、サプライチェーンの脆弱な部分を狙って中小企業が標的になるケースも急増しています。脅威は大きく「外部からの脅威」と「内部からの脅威」に大別でき、近年では働き方の変化に伴う新たなリスクも顕在化しています。

外部からの脅威(サイバー攻撃の多様化)

サイバー攻撃の手口は日々進化し、より巧妙かつ悪質になっています。攻撃者は金銭の窃取、機密情報の奪取、事業活動の妨害など、様々な目的を持って企業を狙います。

- ランサムウェア: 企業のシステムに侵入し、データを暗号化して身代金を要求する攻撃。近年では、データを暗号化するだけでなく、事前に盗み出したデータを公開すると脅す「二重恐喝(ダブルエクストーション)」の手口が主流となっており、被害が深刻化しています。

- 標的型攻撃(APT攻撃): 特定の企業や組織を狙い、長期間にわたって潜伏しながら執拗に攻撃を仕掛け、機密情報を盗み出す攻撃。業務に関係する内容を装った巧妙なメール(スピアフィッシングメール)でマルウェアに感染させ、内部ネットワークへの侵入の足がかりとします。

- –フィッシング詐欺: 金融機関や大手ECサイトなどを装った偽のWebサイトへ誘導し、IDやパスワード、クレジットカード情報などを盗み取る詐欺。従業員が業務で利用するクラウドサービスのアカウント情報が狙われるケースも増えています。

- サプライチェーン攻撃: セキュリティ対策が比較的脆弱な取引先や子会社を踏み台にして、本来の標的である大企業へ侵入する攻撃。自社だけでなく、取引先全体のセキュリティレベルが問われるようになっています。

- Emotet(エモテット)などのマルウェア: 感染したPCから過去のメールのやり取りを盗み出し、その内容を悪用して「なりすましメール」を送信することで感染を拡大させるマルウェア。取引先からのメールを装うため、受信者が騙されやすく、爆発的に感染が広がることがあります。

これらの攻撃は、もはや従来のウイルス対策ソフトだけでは防ぎきれないレベルにまで高度化しているのが実情です。

内部からの脅威(内部不正やヒューマンエラー)

情報セキュリティの脅威は、必ずしも外部からだけもたらされるわけではありません。むしろ、セキュリティインシデントの原因として大きな割合を占めるのが、組織内部に起因するものです。これらは「悪意のある内部不正」と「悪意のないヒューマンエラー」に分けられます。

- 内部不正:

- 情報の持ち出し・漏洩: 退職間際の従業員が、転職先での利用や金銭目的で、顧客リストや技術情報などの機密データを不正に持ち出す。

- データの改ざん・破壊: 会社に不満を持つ従業員が、腹いせに重要な業務データを削除したり、改ざんしたりする。

- 権限の不正利用: システム管理者が、自身の特権IDを悪用して個人情報などを不正に閲覧する。

- ヒューマンエラー:

- メールの誤送信: 宛先を間違え、本来送るべきでない相手に機密情報を含んだファイルを送信してしまう。

- デバイスの紛失・盗難: PCやスマートフォン、USBメモリなどを外出先で紛失し、情報漏洩につながる。

- 設定ミス: クラウドストレージの共有設定を誤り、「全員に公開」の状態で機密情報をアップロードしてしまう。

- 安易なパスワード設定: 推測されやすいパスワード(例:「password123」)を設定したり、複数のサービスで同じパスワードを使い回したりする。

「人は過ちを犯すもの」という前提に立ち、技術的な仕組みでミスを防いだり、ミスが起きても被害を最小限に抑えたりする対策が求められます。

テレワーク普及によるリスク拡大

新型コロナウイルス感染症の拡大を機に、多くの企業でテレワークが普及しました。柔軟な働き方を実現する一方で、従来のオフィスを中心としたセキュリティモデルでは対応しきれない、新たなリスクが生まれています。

- VPN機器の脆弱性: 自宅から社内ネットワークに接続するために利用されるVPN機器の脆弱性を狙った攻撃が増加しています。

- 家庭内ネットワークのセキュリティ: セキュリティ対策が不十分な家庭のWi-Fiルーターを経由して、業務用のPCがマルウェアに感染するリスクがあります。

- 私物端末の利用(BYOD): 会社が許可していない私物のPCやスマートフォンで業務を行うことで、マルウェア感染や情報漏洩のリスクが高まります。

- 物理的なセキュリティの低下: 自宅やカフェなど、オフィスと比べて覗き見(ショルダーハッキング)や盗難のリスクが高い環境で業務を行う機会が増えます。

- コミュニケーション不足によるインシデント対応の遅れ: 不審なメールを受信した際などに、気軽に同僚や上司に相談しにくく、判断を誤ってしまう可能性があります。

オフィスという「城」の中で情報を守る境界型防御モデルが通用しなくなり、どこで業務を行っても安全を確保できる「ゼロトラスト」という考え方に基づいたセキュリティ対策への移行が急務となっています。

対策を怠った場合に起こりうるリスク

情報セキュリティ対策を怠り、万が一インシデントが発生した場合、企業は計り知れないダメージを被る可能性があります。そのリスクは、単なる金銭的損失に留まりません。

企業の社会的信用の失墜

情報漏洩やサービス停止といったインシデントは、ニュースやSNSを通じて瞬く間に拡散します。その結果、「セキュリティ意識の低い会社」「顧客情報を大切にしない会社」というレッテルを貼られ、長年かけて築き上げてきた社会的信用を一瞬で失うことになります。

- 顧客離れ: 個人情報を漏洩された顧客は、不安や不信感からサービス利用を停止し、競合他社に流れてしまうでしょう。

- 取引の停止・見直し: サプライチェーン攻撃のリスクを懸念する取引先から、契約を打ち切られたり、新規取引を敬遠されたりする可能性があります。

- ブランドイメージの低下: 企業のブランド価値が大きく損なわれ、採用活動や資金調達にも悪影響を及ぼす可能性があります。

一度失った信用を回復するには、多大な時間とコスト、そして努力が必要です。

損害賠償などの金銭的損害

インシデントの発生は、直接的・間接的に様々な金銭的損害をもたらします。

- 損害賠償: 漏洩した個人情報の対象者や、被害を受けた取引先から、損害賠償を求める訴訟を起こされる可能性があります。

- インシデント対応費用: 原因調査や復旧作業を外部の専門業者に依頼するための費用、顧客への通知やお詫び(見舞金・見舞品)にかかる費用、コールセンター設置費用など、多額のコストが発生します。

- 事業停止による逸失利益: ランサムウェア攻撃によって工場や店舗の操業が停止したり、ECサイトが閉鎖に追い込まれたりした場合、その間の売上をすべて失うことになります。

- 行政からの制裁金: 個人情報保護法などの法令に違反した場合、国から高額な課徴金を科される可能性があります。

これらの金銭的損害は、特に経営基盤の弱い中小企業にとっては、事業の存続を揺るがす致命的な打撃となり得ます。

事業継続が困難になる

インシデントの規模や内容によっては、事業そのものの継続が困難になるケースも少なくありません。

- 基幹システムの停止: 生産管理や販売管理といった基幹システムが長期間停止すれば、企業の事業活動は完全に麻痺します。

- 重要データの完全な喪失: バックアップがなかったり、バックアップごと暗号化されたりして、顧客データや設計図面などの重要な情報資産が完全に失われた場合、事業の再開は絶望的です。

- 許認可の取り消し: 特定の業種においては、重大な情報漏洩を理由に、事業に必要な許認可が取り消されるリスクもあります。

情報セキュリティ対策は、火災保険や地震保険と同様に、万が一の事態に備えるための「経営保険」です。対策にかかるコストは「費用」ではなく、未来の事業を守るための「投資」であるという認識を、経営層が持つことが何よりも重要です。

企業が取り組むべき情報セキュリティ対策20選

企業の貴重な情報資産を守るためには、多角的かつ多層的なアプローチが必要です。セキュリティ対策は、大きく「技術的対策」「物理的対策」「人的対策」「組織的対策」の4つに分類されます。ここでは、企業が最低限取り組むべき20の具体的な対策を、それぞれのカテゴリに分けて詳しく解説します。

技術的対策10選

技術的対策は、ITシステムやツールを活用して、サイバー攻撃や不正アクセスから情報資産を直接的に保護するものです。これらは情報セキュリティの根幹をなす対策と言えます。

① ウイルス対策ソフトを導入する

PCやサーバーにウイルス対策ソフト(アンチウイルスソフト)を導入することは、セキュリティ対策の最も基本的な第一歩です。マルウェア(ウイルス、ワーム、トロイの木馬など)の侵入を検知・駆除し、感染の拡大を防ぎます。近年のウイルス対策ソフトは、既知のウイルスを検出する「パターンマッチング方式」に加え、未知のウイルスの不審な振る舞いを検知する「ヒューリスティック方式」や「ビヘイビア(振る舞い)検知」などの機能を搭載し、防御能力を高めています。法人向けの製品では、全端末の状況を管理者が一元的に把握できる管理機能も提供されています。

② ファイアウォールを設置する

ファイアウォールは、社内ネットワークと外部のインターネットとの境界に設置され、不正な通信を遮断する「防火壁」の役割を果たします。あらかじめ定められたルール(ポリシー)に基づき、通過させる通信と遮断する通信を判断します。これにより、外部からの不正アクセスや、内部から外部への意図しない通信を防ぎます。近年では、複数のセキュリティ機能を統合したUTM(後述)を導入し、ファイアウォール機能と合わせて多層的な防御を実現する企業が増えています。

③ OSやソフトウェアを常に最新の状態に保つ

OS(Windows, macOSなど)や、Webブラウザ、Officeソフトといった各種ソフトウェアには、セキュリティ上の欠陥である「脆弱性」が発見されることがあります。攻撃者はこの脆弱性を悪用してシステムに侵入します。ソフトウェアの提供元は、脆弱性が発見されると、それを修正するための更新プログラム(パッチ)を配布します。ソフトウェアを常に最新の状態に保ち、速やかにパッチを適用すること(パッチマネジメント)は、脆弱性攻撃を防ぐ上で極めて重要です。

④ パスワードを強化し適切に管理する

推測されやすい単純なパスワードは、不正アクセスの大きな原因となります。「長く(例: 12文字以上)」「複雑に(英大文字・小文字・数字・記号を組み合わせる)」「使い回さない」という3つの原則を全従業員に徹底させましょう。さらにセキュリティを高めるためには、ID/パスワードに加えて、スマートフォンアプリやSMS、生体情報など、本人しか持ち得ない要素で追加認証を行う「多要素認証(MFA)」の導入が非常に効果的です。

⑤ 不正侵入検知・防御システム(IDS/IPS)を導入する

IDS(Intrusion Detection System:不正侵入検知システム)とIPS(Intrusion Prevention System:不正侵入防御システム)は、ネットワークやサーバーへの不正なアクセスやその兆候を検知・防御するシステムです。ファイアウォールが通信の「宛先」や「送信元」で判断するのに対し、IDS/IPSは通信の「中身(データパターン)」を監視し、攻撃特有のパターン(シグネチャ)を検知します。IDSは検知して管理者に通知するまでですが、IPSは検知した上でその通信を自動的に遮断するところまで行います。

⑥ Webアプリケーションファイアウォール(WAF)を導入する

WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を狙った攻撃に特化したファイアウォールです。SQLインジェクション(データベースを不正操作する攻撃)やクロスサイトスクリプティング(XSS、悪意のあるスクリプトを埋め込む攻撃)など、従来のファイアウォールやIDS/IPSでは防ぐことが難しい攻撃からWebサイトを保護します。ECサイトや会員向けサイトなど、個人情報や決済情報を扱うWebサイトを運営している場合には必須の対策と言えます。

⑦ 重要なデータを暗号化する

暗号化は、万が一データが漏洩・盗難に遭った際の「最後の砦」です。データを特定のルールに基づいて意味のない文字列に変換することで、正規の鍵を持つ者以外は内容を読み取れないようにします。

- 通信の暗号化: SSL/TLSを用いて、PCとサーバー間の通信経路を暗号化する。

- ファイルの暗号化: 機密情報を含むファイル自体をパスワードなどで暗号化する。

- ディスクの暗号化: PCやサーバーのハードディスク全体を暗号化する。

これらの対策を組み合わせることで、データの機密性を高めることができます。

⑧ アクセス制御・認証を強化する

「誰が」「いつ」「どの情報に」アクセスできるのかを厳密に管理することは、内部不正や情報漏洩を防ぐ基本です。従業員の役職や職務内容に応じて必要最小限の権限のみを付与する「最小権限の原則」を徹底しましょう。また、退職や異動があった際には、速やかにアカウントを削除・変更することも重要です。前述の多要素認証の導入も、認証を強化する上で非常に有効な手段です。

⑨ 重要なデータのバックアップを定期的にとる

ランサムウェア攻撃やシステム障害、人為的ミス、自然災害などによってデータが失われる事態に備え、定期的なバックアップは不可欠です。バックアップ戦略のベストプラクティスとして「3-2-1ルール」が知られています。これは、「データを3つコピーし(原本+2つの複製)」「2種類の異なる媒体に保存し」「そのうち1つはオフサイト(遠隔地)に保管する」という考え方です。これにより、あらゆる事態に対応できる可用性と完全性を確保します。

⑩ ログを取得・監視する

サーバーやネットワーク機器、PCなどから出力される操作履歴や通信履歴(ログ)を取得・保管することは、セキュリティインシデントの発生時に原因を究明したり、不正アクセスの兆候を早期に発見したりするために極めて重要です。「いつ、誰が、何をしたか」を追跡できるようにしておくことで、不正行為に対する抑止力にもなります。取得したログを統合的に分析・監視するSIEM(Security Information and Event Management)のようなツールを導入することも有効です。

物理的対策3選

サイバー空間だけでなく、物理的な世界でのセキュリティ対策も忘れてはなりません。PCやサーバー、書類などの物理的な盗難や紛失を防ぐための対策です。

① オフィスの入退室を管理する

サーバー室や資料保管室といった重要区画への立ち入りを制限することは、物理的対策の基本です。ICカードや生体認証(指紋、静脈など)による入退室管理システムを導入し、「いつ、誰が入室したか」の記録を残しましょう。また、来訪者の受付手順を定め、安易に部外者がオフィス内を徘徊できないようにすることも重要です。監視カメラの設置も、不正行為の抑止と事後の状況確認に役立ちます。

② PCや記録媒体の持ち出し・管理ルールを徹底する

ノートPCやスマートフォン、USBメモリといった記録媒体の紛失・盗難は、情報漏洩の主要な原因の一つです。社外への持ち出しに関するルールを明確に定め、必要な場合は上長の許可制とします。また、誰がどのデバイスを利用しているかを管理台帳で管理し、定期的に棚卸しを行うことも有効です。デバイス管理ツール(MDM:Mobile Device Management)を導入すれば、遠隔でのロックやデータ消去(リモートワイプ)も可能になります。

③ 書類やデータの保管場所を施錠し盗難・紛失を防ぐ

機密情報が記載された書類や、バックアップデータが保存されたテープ媒体などは、施錠可能なキャビネットや書庫で厳重に保管しましょう。デスクの上に機密書類を放置したまま退社・離席しない「クリアデスク・ポリシー」を徹底することも重要です。不要になった書類や記録媒体は、シュレッダーや物理的破壊、専門業者による溶解処理などで、確実に復元不可能な状態にしてから廃棄します。

人的対策4選

セキュリティ対策において「最も弱い環(リンク)」は、しばしば「人」であると言われます。どれだけ高度な技術的対策を導入しても、従業員の意識が低ければ、その穴からインシデントは発生します。

① 従業員へのセキュリティ教育・訓練を実施する

全従業員を対象に、情報セキュリティに関する定期的な教育や研修を実施することが不可欠です。情報セキュリティポリシーの内容や、社内ルール、近年のサイバー攻撃の手口、インシデント発生時の報告手順などを周知徹底します。また、知識として学ぶだけでなく、実際に標的型攻撃を模したメールを送信する「標的型攻撃メール訓練」などを実施し、実践的な対応能力を養うことも非常に効果的です。

② 内部不正を防止するルールを設ける

内部不正を完全に防ぐことは困難ですが、発生しにくい環境を整えることは可能です。例えば、重要な業務を一人の担当者に任せきりにせず、複数の担当者でチェックする「相互牽制」の仕組みや、担当者ごとに権限を分離する「職務分掌」を導入することが有効です。これにより、不正行為が発覚しやすくなり、抑止効果が期待できます。

③ 入退社時の情報管理を徹底する

従業員の入社時と退社時には、特に情報管理を徹底する必要があります。

- 入社時: 情報管理に関する誓約書に署名をもらい、セキュリティ意識を高めてもらう。付与するアカウントの権限は必要最小限にする。

- 退社時: 退職日をもって、社内システムへの全アカウントを速やかに削除・無効化する。貸与していたPCやスマートフォンなどの情報機器はすべて返却させ、データの初期化を行う。

④ 不審なメールやWebサイトを開かないよう周知する

標的型攻撃やフィッシング詐欺の多くは、メールやWebサイトを入り口とします。「身に覚えのないメールの添付ファイルは開かない」「メール本文中のURLを安易にクリックしない」「少しでも怪しいと感じたら、すぐに情報システム部門や上長に報告・相談する」といった基本的な行動原則を、繰り返し周知徹底することが重要です。

組織的対策3選

組織的対策は、企業全体として情報セキュリティに取り組むための体制やルールを整備するものです。技術・物理・人的対策を支える土台となります。

① 情報セキュリティポリシーを策定し周知する

情報セキュリティポリシーは、企業の情報セキュリティ対策における「憲法」のようなものです。企業として情報セキュリティにどう取り組むかという基本方針を定め、全社的な意思統一を図ります。一般的に、「基本方針」「対策基準」「実施手順」の3階層で構成され、企業のセキュリティ対策の拠り所となります。策定するだけでなく、全従業員にその内容を周知し、理解させることが重要です。

② インシデント発生時の対応体制を構築する

万が一セキュリティインシデントが発生してしまった場合に、被害を最小限に食い止めるためには、迅速かつ適切な初動対応が不可欠です。そのために、インシデント発生時の報告フロー、各部門の役割分担、意思決定プロセスなどを明確にした対応体制(CSIRT:Computer Security Incident Response Team など)をあらかじめ構築しておく必要があります。また、定期的にインシデント対応訓練を実施し、いざという時にスムーズに行動できるよう備えておくことも重要です。

③ 委託先の管理体制を構築する

システムの開発・運用やデータ処理などを外部の業者に委託している場合、その委託先がセキュリティインシデントを起こせば、委託元である自社の責任が問われます。委託先を選定する際には、セキュリティ体制が信頼できるかどうかを評価し、契約書には遵守すべきセキュリティ要件を明記する必要があります。また、契約後も定期的に委託先のセキュリティ対策状況を監査するなど、サプライチェーン全体でのセキュリティレベルを維持・向上させる取り組みが求められます。

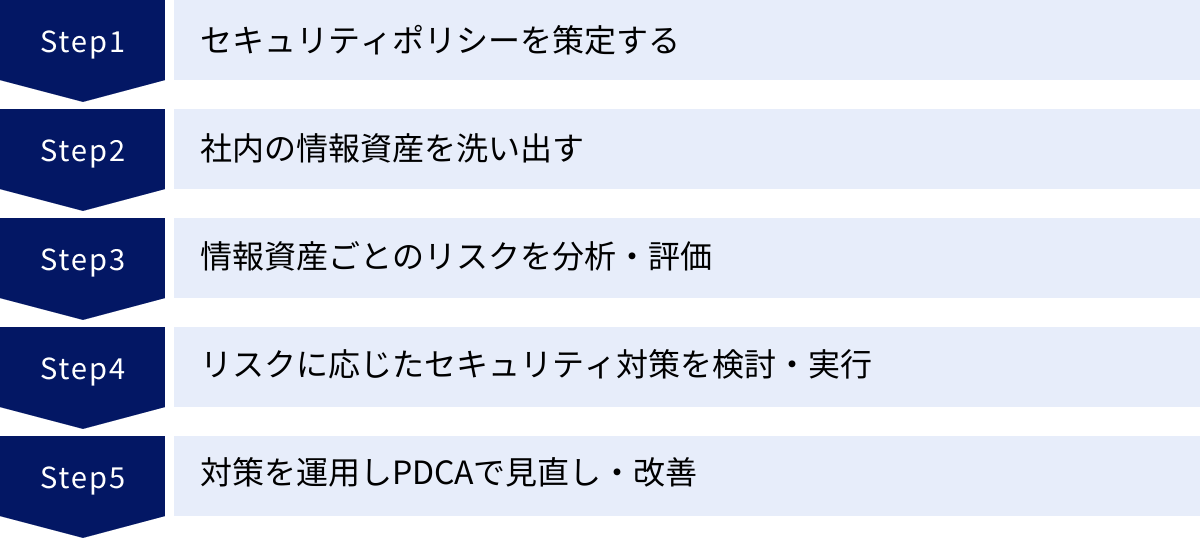

情報セキュリティ対策を導入・運用する5ステップ

効果的な情報セキュリティ対策は、一度導入して終わりではありません。新たな脅威の出現やビジネス環境の変化に対応し、継続的に見直しと改善を続けていく必要があります。ここでは、体系的にセキュリティ対策を導入し、運用していくための5つのステップを、マネジメントサイクルである「PDCA(Plan-Do-Check-Act)」に沿って解説します。

① セキュリティポリシーを策定する(Plan)

すべての活動の出発点となるのが、セキュリティポリシーの策定です。これは、組織として情報セキュリティにどのように取り組むのか、その基本方針と目標を文書化するプロセスです。

- 目的の明確化: なぜ情報セキュリティ対策に取り組むのか(顧客の信頼獲得、法令遵守、事業継続など)を明確にします。

- 経営層のコミットメント: セキュリティ対策は経営課題であるという認識のもと、経営層が主導して推進することを内外に宣言します。これにより、全社的な協力体制を築きやすくなります。

- 適用範囲の定義: ポリシーが適用される範囲(全従業員、役員、業務委託先など)と、対象となる情報資産(個人情報、技術情報、財務情報など)を定義します。

- 体制の構築: 誰が責任者となり、どのような体制でセキュリティ対策を推進していくのか(情報セキュリティ委員会の設置など)を決定します。

この段階で策定された「基本方針」が、以降のすべてのステップの拠り所となります。

② 社内の情報資産を洗い出す(Do)

次に、自社が「守るべきものは何か」を具体的に把握するステップです。どのような情報資産を保有しており、それらがどこに、どのような形態で存在しているのかを洗い出します。

- 情報資産のリストアップ: 顧客情報、個人情報、技術情報、経理情報、人事情報などの電子データから、契約書や企画書といった紙媒体まで、組織内のあらゆる情報資産をリストアップします。

- 保管場所と管理者の特定: 各情報資産がどのサーバー、どのPC、どのキャビネットに保管されているのか、そしてその管理責任者は誰なのかを明確にします。

- 重要度の分類: 洗い出した情報資産を、その価値や漏洩・改ざん・紛失した場合の影響の大きさに応じて分類します(例:「極秘」「秘」「社外秘」「公開」など)。すべての情報を同じレベルで守るのではなく、重要度に応じて対策の優先順位と強度を決めることが、効率的かつ効果的なセキュリティ投資につながります。

③ 情報資産ごとのリスクを分析・評価する(Do)

情報資産の洗い出しと重要度の分類ができたら、次はその情報資産にどのような危険が潜んでいるのか(リスク)を分析・評価します。リスクは「脅威」と「脆弱性」、そして「資産価値」の3つの要素から評価されます。

- 脅威の特定: 各情報資産に対して、どのような脅威(不正アクセス、マルウェア感染、内部不正、紛失、災害など)が存在するかを特定します。

- 脆弱性の特定: それらの脅威を現実のものとしてしまう可能性のある、システムや管理体制上の弱点(脆弱性)を洗い出します(例:パッチが未適用、パスワードが単純、入退室管理が甘いなど)。

- 影響度の評価: 脅威が脆弱性を突いてインシデントが発生した場合に、事業にどの程度の損害(金銭的損失、信用の失墜など)が及ぶかを評価します。

- リスクレベルの算定: 特定した「脅威」と「脆弱性」、そして「影響度」を総合的に評価し、各情報資産のリスクレベルを「高」「中」「低」のように判定します。これにより、どのリスクに優先的に対処すべきかが明確になります。

④ リスクに応じたセキュリティ対策を検討し実行する(Do)

リスク評価の結果に基づき、具体的なセキュリティ対策を計画し、実行に移します。リスクへの対応方針は、主に以下の4つに分類されます。

- リスク低減: 最も一般的な対応策。セキュリティ対策(本記事で紹介した20選など)を実施して、リスクの発生可能性や影響度を許容できるレベルまで下げる。

- リスク保有(受容): リスクが非常に小さい、または対策コストが見合わない場合に、そのリスクを認識した上で受け入れる。

- リスク回避: リスクの原因となる活動そのものを中止する(例:リスクの高いシステムの利用をやめる)。

- リスク移転: サイバー保険に加入するなどして、リスクが発生した場合の金銭的損害を第三者に転嫁する。

リスク分析で「高」と判定されたリスクから優先的に、「リスク低減」のための具体的な対策(ウイルス対策ソフトの導入、アクセス制御の強化など)を計画し、予算と人員を確保して実行していきます。

⑤ 対策を運用しPDCAサイクルで見直し・改善する(Check/Act)

セキュリティ対策は、導入して終わりではありません。その対策が意図した通りに機能しているかを継続的に監視・評価し、状況の変化に合わせて改善していく必要があります。これがいわゆるPDCAサイクルです。

- 監視・測定(Check): 導入した対策が遵守されているか、有効に機能しているかを定期的に監査します。ウイルス対策ソフトの定義ファイルは更新されているか、アクセスログに不審な点はないか、バックアップは正しく取得できているかなどをチェックします。

- 評価(Check): 監査結果や、新たに発生したインシデント、社会の新たな脅威動向などを踏まえ、現在のセキュリティ対策が十分であるかを評価します。

- 改善(Act): 評価の結果、不十分な点や改善すべき点が見つかれば、セキュリティポリシーや対策計画を見直します。例えば、新たなマルウェアの流行に対応するためにEDRを導入したり、テレワークの普及に合わせてゼロトラストの考え方を取り入れたりします。

このPDCAサイクルを継続的に回し続けることで、組織の情報セキュリティレベルをスパイラルアップさせ、変化し続ける脅威に常に対応できる強固な体制を築くことができます。

企業の情報セキュリティ対策における3つの課題

情報セキュリティの重要性を理解し、対策を進めようとしても、多くの企業が共通の課題に直面します。ここでは、代表的な3つの課題「人材不足」「コスト確保」「従業員の意識」について、その背景と対策の方向性を解説します。

① セキュリティ人材の不足

サイバー攻撃の高度化・巧妙化に伴い、それに対抗できる専門的な知識やスキルを持つセキュリティ人材への需要は急速に高まっています。しかし、その需要に対して供給が全く追いついていないのが現状です。

- 採用の困難さ: 多くの企業がセキュリティ人材を求めているため、優秀な人材の獲得競争は激化しています。特に、経験豊富な専門家を採用するには高い報酬が必要となり、中小企業にとっては大きなハードルとなります。

- 育成の難しさ: セキュリティ分野は技術の進歩が非常に速く、常に最新の知識を学び続ける必要があります。社内で一から人材を育成するには、体系的な教育プログラムや実践的な訓練の場、そして時間とコストがかかります。また、育成した人材が他社に流出してしまうリスクもあります。

- 一人情シス問題: 中小企業では、情報システム部門の担当者が一人しかいない、あるいは他業務と兼任している「一人情シス」の状態が多く見られます。日常業務に追われ、専門的なセキュリティ対策まで手が回らないのが実情です。

【対策の方向性】

自社だけですべてを賄おうとせず、外部の専門サービスを積極的に活用することが現実的な解決策となります。

- セキュリティ監視サービス(SOCサービス): 24時間365日、専門家がネットワークやシステムのログを監視し、インシデントの兆候を検知・通知してくれるサービス。

- 情報セキュリティコンサルティング: ポリシー策定からリスク分析、対策の導入まで、専門家が伴走して支援してくれるサービス。

- 各種支援ツールの導入: 運用を自動化・効率化できるセキュリティツール(UTMやEDRなど)を導入し、担当者の負担を軽減する。

② コストの確保

情報セキュリティ対策には、ソフトウェアやハードウェアの導入費用、サービスの利用料、人材の育成費用など、様々なコストがかかります。しかし、これらの投資は直接的な売上や利益に結びつくわけではないため、経営層の理解を得て予算を確保することが難しい場合があります。

- 投資対効果の不明瞭さ: セキュリティ対策は「何も起こらないこと」が成果であるため、その効果を金額で示すことが困難です。「どれだけ儲かるか」ではなく「どれだけの損失を防げるか」という視点での説明が求められます。

- 短期的な視点での判断: 目先の業績を優先するあまり、将来起こるかもしれないリスクへの備えが後回しにされがちです。

- 「うちは大丈夫」という楽観論: 特にインシデントを経験したことのない企業では、「自社が攻撃されるはずがない」という根拠のない楽観論から、投資に消極的になるケースが見られます。

【対策の方向性】

コストの確保には、セキュリティリスクを経営層に「自分ごと」として認識してもらうための工夫が必要です。

- リスクの可視化と金額換算: 自社で情報漏洩が起きた場合に、どれくらいの損害賠償や対応費用、逸失利益が発生するかを試算し、具体的な金額で提示する。対策コストが、想定される損害額に比べていかに小さいかを訴求する。

- 他社の事故事例の共有: 同業種や同規模の企業が、どのようなサイバー攻撃を受け、どのような被害を被ったのか、具体的な事例を共有し、リスクの現実味を伝える。

- スモールスタートの提案: 最初から大規模な投資を求めるのではなく、まずは最もリスクの高い部分から対策を始める「スモールスタート」を提案し、実績を積み重ねながら段階的に投資を拡大していく。

③ 従業員のセキュリティ意識の向上

どれだけ高価なセキュリティシステムを導入し、厳格なルールを策定しても、それを運用する従業員の意識が低ければ、セキュリティは確保できません。ヒューマンエラーやルール違反が、セキュリティインシデントの最大の原因となることは少なくありません。

- 「自分ごと」として捉えられない: セキュリティ対策を「情報システム部門がやるべきこと」「面倒なルール」と捉え、当事者意識が欠如している従業員が多い。

- 知識不足と形骸化: 何が危険な行為なのかを知らないため、無意識にリスクのある行動をとってしまう。また、年に一度の研修だけでは内容がすぐに忘れられ、形骸化してしまう。

- 利便性とのトレードオフ: 強固なパスワード設定や多要素認証など、セキュリティを高めるための対策は、従業員の利便性を損なう場合があります。そのため、「面倒だから」という理由でルールが守られなかったり、抜け道を探されたりすることがあります。

【対策の方向性】

従業員の意識向上は、一方的な押し付けではなく、継続的かつ双方向的なアプローチが求められます。

- 継続的な教育と訓練: 年に一度の形式的な研修だけでなく、定期的にミニテストを実施したり、最新の脅威に関する情報を社内報で共有したりするなど、繰り返し啓発を行う。標的型攻撃メール訓練などを通じて、危険を体感させることも有効。

- ポジティブな動機付け: 「〜してはいけない」という禁止事項だけでなく、「なぜこのルールが必要なのか」「これを守ることで会社や自分自身がどう守られるのか」を丁寧に説明し、納得感を醸成する。

- インシデント報告の文化醸成: ミスを隠さず、すぐに報告できる風通しの良い文化を作ることが重要。「怪しいと思ったら、まず報告・相談する」ことを奨励し、報告したことを責めるのではなく、むしろ評価するような雰囲気作りを心がける。

これらの課題は相互に関連しており、一つを解決すれば他も改善に向かうことがあります。経営層、IT部門、そして全従業員が三位一体となって、これらの課題に粘り強く取り組む姿勢が不可欠です。

中小企業におすすめのセキュリティ対策支援

「セキュリティ対策の重要性は分かっているが、どこから手をつけていいか分からない」「専門人材も予算も限られている」といった悩みを抱える中小企業は少なくありません。幸い、日本では独立行政法人情報処理推進機構(IPA)などが、中小企業向けに様々な支援策を提供しています。これらを活用することで、コストを抑えながら効果的なセキュリティ対策の第一歩を踏み出すことができます。

IPAのガイドラインやツールを活用する

IPAは、情報セキュリティに関する様々な調査研究や情報提供を行っており、特に中小企業向けの分かりやすい資料やツールを無料で公開しています。これらは専門家でなくても理解しやすく、自社の現状把握や対策の検討に非常に役立ちます。

- 『中小企業の情報セキュリティ対策ガイドライン』: 中小企業が情報セキュリティ対策に取り組む上で、「経営者が認識し、実施すべき指針」と「社内において対策を実践する際の手順や手法」を具体的に解説しています。まずはこのガイドラインに目を通し、自社に何が足りないのかを把握することから始めるのがおすすめです。(参照:独立行政法人情報処理推進機構)

- 『5分でできる!情報セキュリティ自社診断』: 25の簡単な質問に「はい」「いいえ」で答えるだけで、自社のセキュリティレベルを診断できるWebツールです。診断結果とともに、取り組むべき対策のアドバイスも表示されるため、具体的なアクションプランを立てるきっかけになります。(参照:独立行政法人情報処理推進機構)

- 各種注意喚起情報: IPAのWebサイトでは、Emotetの感染再拡大や新たな脆弱性情報など、最新のセキュリティ脅威に関する注意喚起が随時発表されています。定期的にチェックすることで、世の中の動向を把握し、迅速な対応につなげることができます。

これらの公的で信頼性の高い情報を活用しない手はありません。まずはIPAのサイトを訪れ、自社で活用できそうな資料を探してみることを強く推奨します。

SECURITY ACTION(セキュリティ対策自己宣言)に取り組む

SECURITY ACTIONは、中小企業自らが「情報セキュリティ対策に取り組む」ことを自己宣言する制度で、IPAが創設しました。この制度に取り組むことで、自社のセキュリティレベルを段階的に向上させることができるだけでなく、その取り組みを外部にアピールし、取引先からの信頼向上につなげることができます。

| 段階 | 主な取り組み目標 | メリット |

|---|---|---|

| 一つ星(★) | 「情報セキュリティ5か条」に取り組むことを宣言する。 1. OSやソフトウェアは常に最新の状態に! 2. ウイルス対策ソフトを導入! 3. パスワードを強化! 4. 共有設定を見直し! 5. 脅威や攻撃の手口を知る! |

・まず取り組むべき基本的な対策が明確になる。 ・宣言するだけでロゴマークが使用でき、セキュリティ意識の高さをアピールできる。 |

| 二つ星(★★) | 「情報セキュリティ基本方針」を定め、外部に公開することを宣言する。 (『中小企業の情報セキュリティ対策ガイドライン』を参考に策定) |

・組織としての方針が明確になり、従業員の意識統一が図れる。 ・より高いレベルでの取り組みをアピールでき、社会的信用が高まる。 |

申請はWebサイトから簡単に行え、費用もかかりません。宣言後は、自社のWebサイトや名刺、パンフレットなどにSECURITY ACTIONのロゴマークを使用できます。特にサプライチェーン攻撃が問題となる中、取引先からセキュリティ体制について問われる機会が増えており、このロゴマークは自社の取り組みを示す有効な証明となります。(参照:独立行政法人情報処理推進機構)

サイバーセキュリティお助け隊サービスを利用する

「自社だけでは専門的な対応が難しい」「インシデントが起きた時に相談できる相手がいない」といった中小企業の悩みに応えるため、IPAの審査を経て登録された「サイバーセキュリティお助け隊サービス」があります。これは、中小企業のニーズに合わせて、複数のセキュリティサービスをワンパッケージで安価に提供するものです。

提供されるサービスの主な内容(サービス事業者により異なる)

- 相談窓口(見守り): セキュリティに関する日頃の疑問や不安について、専門家に気軽に相談できます。

- 緊急時対応支援(駆けつけ): ランサムウェア感染などのインシデントが発生した際に、電話での指示や現地での復旧支援など、専門家によるサポートが受けられます。

- 各種セキュリティ対策ツールの提供: UTMやEDRといったセキュリティ機器・ソフトウェアの導入・運用支援を提供します。

- 簡易サイバー保険: インシデント発生時の調査費用や損害賠償費用などを補償する保険が付帯していることが多く、万が一の際の金銭的負担を軽減できます。

サービス内容は提供事業者によって様々ですが、いずれも中小企業が導入しやすい価格設定になっています。どの事業者を選べばよいか分からない場合は、IPAのWebサイトに「サイバーセキュリティお助け隊サービスリスト」が公開されているため、自社の業種や地域、予算に合ったサービスを探すことができます。(参照:独立行政法人情報処理推進機構)

これらの公的支援やサービスを組み合わせることで、リソースが限られる中小企業でも、大企業に劣らない効果的なセキュリティ体制を構築していくことが可能です。

セキュリティ製品・サービスを選ぶ際の3つのポイント

情報セキュリティ対策を強化するために、何らかの製品やサービスの導入を検討する企業は多いでしょう。しかし、市場にはUTM、EDR、WAF、ウイルス対策ソフトなど、多種多様な選択肢があり、どれが自社に最適なのかを見極めるのは容易ではありません。ここでは、製品・サービス選定で失敗しないための3つの重要なポイントを解説します。

① 企業の規模や課題に合っているか

セキュリティ製品・サービスは、その機能や価格帯によって、想定されるユーザー層(大企業向け、中小企業向けなど)が異なります。他社で評判が良いからという理由だけで安易に選ぶのではなく、自社の現状に合っているかを冷静に判断する必要があります。

- リスク分析結果との整合性: 前述の「導入・運用5ステップ」で実施したリスク分析の結果と照らし合わせ、自社にとって最も優先度の高いリスクを低減できる機能が備わっているかを確認します。例えば、Webサイトへの攻撃リスクが高いのであればWAFが、標的型攻撃による内部侵入のリスクを懸念するならEDRが、といった具合です。

- オーバースペック/機能不足の回避: 大企業向けの高性能な製品は、中小企業にとっては機能が過剰(オーバースペック)で、コストも高くなりがちです。逆に、機能が不十分では、導入しても期待した効果が得られません。自社の従業員数やサーバー台数、ネットワーク環境などを考慮し、過不足のない製品を選びましょう。

- 運用体制との適合性: 高度な製品ほど、運用にも専門的な知識が求められます。自社に専門のIT担当者がいない場合は、設定が容易であったり、ベンダーによる運用代行サービスがあったりするなど、運用負荷の低い製品・サービスを選ぶことが重要です。

② 導入実績は豊富か

製品・サービスの信頼性や効果を判断する上で、導入実績は重要な指標の一つです。多くの企業に選ばれているということは、それだけ製品の品質やベンダーの信頼性が高いことの証左と言えます。

- 同業種・同規模での実績: 自社と同じ業種や、同じくらいの従業員数の企業での導入実績があるかを確認しましょう。業種が同じであれば、抱えているセキュリティ課題も似ている可能性が高く、その製品が自社の課題解決に有効であると期待できます。

- 具体的な導入事例の確認: 単純な導入社数だけでなく、具体的な導入事例(ケーススタディ)が公開されていれば、必ず目を通しましょう。「どのような課題を抱えていた企業が」「その製品を導入したことで」「どのように課題が解決されたのか」を知ることで、自社に導入した場合の効果を具体的にイメージできます。

- 第三者機関による評価: GartnerやForresterといった調査会社によるレポートや、国内のセキュリティ関連アワードでの受賞歴など、第三者機関による客観的な評価も、製品の信頼性を測る上で参考になります。

ただし、導入実績がすべてではありません。新しい製品でも、革新的な技術で優れた機能を提供している場合もあります。 実績はあくまで判断材料の一つとして、総合的に評価することが大切です。

③ サポート体制は充実しているか

特に専門知識を持つ人材が社内にいない場合、ベンダーのサポート体制は製品選定における極めて重要な要素となります。製品を導入したものの、使い方が分からなかったり、トラブル発生時に対応してもらえなかったりすれば、宝の持ち腐れになってしまいます。

- 導入時の支援: 製品の設置や初期設定などを、ベンダーが支援してくれるかを確認します。スムーズな導入は、その後の安定した運用のための第一歩です。

- 運用開始後の問い合わせ対応: 操作方法に関する質問や、設定変更の相談などに、迅速かつ丁寧に対応してくれる窓口があるかを確認します。対応時間(平日日中のみか、24時間365日か)や、対応方法(電話、メール、チャットなど)も重要なチェックポイントです。

- インシデント発生時の緊急サポート: 万が一セキュリティインシデントが発生した際に、専門家による緊急サポートを受けられるかは、事業継続の観点から非常に重要です。ログの解析や原因特定、復旧支援など、どのようなレベルのサポートが提供されるのかを、契約前に必ず確認しておきましょう。

製品の機能や価格だけでなく、これらのサポート体制も含めたトータルコストと価値で、どの製品・サービスが自社にとって最適かを判断することが、後悔のない選択につながります。

注目されているセキュリティソリューション

サイバー攻撃の手口が巧妙化し、働き方も多様化する中で、従来のセキュリティ対策だけでは不十分になってきています。ここでは、近年の脅威動向に対応するために注目されている、いくつかの新しいセキュリティソリューションを紹介します。

UTM(統合脅威管理)

UTM(Unified Threat Management)は、複数の異なるセキュリティ機能を一つのハードウェア(アプライアンス)に統合した製品です。従来は個別に導入する必要があった以下のような機能を、一元的に管理・運用できます。

- ファイアウォール

- アンチウイルス/アンチスパム

- IPS/IDS(不正侵入検知・防御)

- Webフィルタリング(危険なサイトへのアクセスブロック)

- アプリケーションコントロール

【メリット】

- 導入・運用コストの削減: 個別に製品を導入するよりもコストを抑えられます。

- 管理負荷の軽減: 一つの管理画面で複数の機能を設定・監視できるため、IT担当者の負担が大幅に軽減されます。

- 省スペース: 一台のアプライアンスで済むため、設置場所を選びません。

これらのメリットから、特に専門のIT担当者を置くことが難しい中小企業において、UTMはコストパフォーマンスの高い効果的なソリューションとして広く普及しています。

EDR(Endpoint Detection and Response)

EDRは、PCやサーバーといった「エンドポイント」における脅威の検知と対応に特化したソリューションです。従来のウイルス対策ソフト(EPP:Endpoint Protection Platform)が、主にマルウェアの侵入を防ぐ「入り口対策」であるのに対し、EDRは「侵入されること」を前提とし、侵入後の不審な振る舞いを検知して、迅速な対応を支援する「内部対策」と位置づけられます。

【EDRの主な機能】

- 脅威の検知: エンドポイントの操作ログ(プロセスの起動、ファイルアクセス、通信など)を常時監視し、攻撃の兆候となる不審な動きを検知します。

- 影響範囲の特定: マルウェアがどの端末に感染し、どこに拡散したかを可視化します。

- 封じ込めと復旧: 感染した端末をネットワークから隔離したり、不正なプロセスを強制終了させたりするなど、被害の拡大を防ぐための対応を遠隔から実行できます。

巧妙化する標的型攻撃やランサムウェアは、EPPをすり抜けて侵入してくるケースが増えています。EPPで侵入を防ぎつつ、万が一侵入された場合に備えてEDRで早期に検知・対応するという多層防御の考え方が、現在のエンドポイントセキュリティの主流となっています。

セキュリティ診断

セキュリティ診断(脆弱性診断)は、専門家が攻撃者と同じ視点・手法でシステムやネットワークを調査し、セキュリティ上の弱点(脆弱性)を発見・報告するサービスです。人間ドックのように、自社のシステムの「健康状態」を定期的にチェックすることで、自覚症状のない問題を早期に発見し、重大なインシデントにつながる前に対策を打つことができます。

【主な診断の種類】

- プラットフォーム診断: サーバーのOSやミドルウェアに、既知の脆弱性や設定ミスがないかを診断します。

- Webアプリケーション診断: 自社で開発・運用しているWebサイトに、SQLインジェクションやクロスサイトスクリプティングなどの脆弱性がないかを診断します。

- ペネトレーションテスト(侵入テスト): 実際にシステムへの侵入を試み、どこまで侵入できるか、どのような情報が窃取できるかを検証し、総合的な耐性を評価します。

自社では気づきにくいセキュリティホールを客観的な視点で洗い出せるため、定期的に実施することが推奨されます。

情報セキュリティコンサルティング

情報セキュリティコンサルティングは、専門的な知識と経験を持つコンサルタントが、企業のセキュリティ対策全般を支援するサービスです。

【主な支援内容】

- 現状分析とリスク評価: 企業のセキュリティ体制を評価し、潜在的なリスクを洗い出します。

- ポリシー・規程類の策定支援: 企業の実態に合った情報セキュリティポリシーや各種規程の策定をサポートします。

- ISMS/Pマーク認証取得支援: ISO 27001(ISMS)やプライバシーマークといったセキュリティ認証の取得を支援します。

- CSIRT構築・運用支援: インシデント対応チームの構築や、対応プロセスの整備、訓練の実施などを支援します。

社内にセキュリティの専門家がいない、何から手をつければ良いか分からない、あるいは客観的な第三者の視点で自社の体制を評価してほしい、といった場合に非常に有効な選択肢となります。

これらのソリューションを自社の状況に合わせて適切に組み合わせることで、企業は変化し続ける脅威環境に対応し、事業を安全に継続していくための強固な基盤を築くことができるでしょう。