サイバー攻撃の手口が年々巧妙化する現代において、企業や組織にとって「標的型攻撃メール」は深刻な脅威となっています。一見すると業務に関係する普通のメールに見えるため、多くの従業員が騙されてしまい、マルウェア感染や情報漏洩といった重大なインシデントに繋がるケースが後を絶ちません。

この記事では、標的型攻撃メールの基礎知識から、その巧妙な手口、具体的な見分け方、そして効果的な対策までを網羅的に解説します。実際のメール文面に近い例文や、企業が導入すべき具体的なセキュリティソリューションも紹介するため、自社のセキュリティ体制を見直し、強化するための具体的なアクションに繋げられるでしょう。標的型攻撃は、もはや他人事ではありません。組織全体で正しい知識を身につけ、適切な対策を講じることが、企業の資産と信頼を守るための第一歩です。

目次

標的型攻撃メールとは

標的型攻撃メールは、特定の企業、組織、あるいは個人を狙い撃ちにするサイバー攻撃の一種です。攻撃者は事前に標的の情報を入念に調査し、業務内容、取引先、組織構成、さらには従業員の役職や氏名まで把握した上で、受信者が本物のメールであると信じ込んでしまうような、極めて巧妙なメールを作成して送りつけます。

このメールには、マルウェア(ウイルスなどの悪意のあるソフトウェア)が仕込まれたファイルが添付されていたり、偽のウェブサイト(フィッシングサイト)へ誘導するリンクが記載されていたりします。受信者が不用意に添付ファイルを開いたり、リンクをクリックしたりすることで、コンピュータがマルウェアに感染し、攻撃者の意図する様々な被害が発生します。

不特定多数に同じ内容のメールを大量に送りつける「ばらまき型」の迷惑メールとは異なり、標的型攻撃メールは受信者一人ひとりに合わせてカスタマイズされているため、見分けることが非常に困難です。そのため、多くの企業がこの攻撃の被害に遭っており、現代のビジネス環境において最も警戒すべき脅威の一つとされています。

標的型攻撃メールの目的

攻撃者が手間と時間をかけて標的型攻撃メールを送るのには、明確な目的があります。その目的は多岐にわたりますが、主に以下の3つに大別できます。

機密情報や個人情報の窃取

攻撃の最も一般的な目的は、標的の組織が保有する機密情報や個人情報を盗み出すことです。これには、以下のような情報が含まれます。

- 技術情報・知的財産: 製品の設計図、ソースコード、研究開発データなど、企業の競争力の源泉となる情報。

- 経営情報: 経営戦略、財務情報、M&Aに関する情報など、企業の意思決定に関わる重要情報。

- 顧客情報: 氏名、住所、電話番号、クレジットカード情報などの個人情報。これが流出すれば、企業の信頼は失墜し、多額の賠償金が発生する可能性もあります。

- 従業員情報: 従業員の個人情報や人事評価データなど。

これらの情報を盗み出すことで、攻撃者は競合他社に情報を売却したり、情報を元に脅迫を行ったり、あるいは別のサイバー攻撃に悪用したりします。特に国家が背後にあるとされる攻撃グループの場合、特定の産業の競争力を削ぐ目的で、執拗に技術情報を狙うケースも見られます。

金銭の要求(ランサムウェアなど)

近年、被害が急増しているのが、金銭を直接要求するタイプの攻撃です。その代表例がランサムウェアです。

ランサムウェアは、感染したコンピュータやサーバー内のファイルを勝手に暗号化し、使用できない状態にしてしまうマルウェアの一種です。攻撃者はファイルを元に戻すこと(復号)と引き換えに、「身代金(Ransom)」を要求します。

標的型攻撃メールは、このランサムウェアを組織のネットワーク内に侵入させるための入り口として悪用されます。一度侵入を許してしまうと、ランサムウェアはネットワークを通じて次々と他のコンピュータにも感染を広げ、最終的には組織全体のシステムが停止に追い込まれるという甚大な被害に繋がる可能性があります。

さらに、最近のランサムウェア攻撃は「二重の脅迫(ダブルエクストーション)」と呼ばれる手口が主流です。これは、ファイルを暗号化するだけでなく、事前に盗み出した機密情報を「公開する」と脅迫し、身代金の支払いを強要するという、より悪質なものです。たとえバックアップからデータを復旧できたとしても、情報漏洩のリスクが残るため、企業は非常に困難な判断を迫られます。

サプライチェーン攻撃の足がかり

サプライチェーン攻撃とは、セキュリティ対策が比較的強固な大企業(標的企業)を直接狙うのではなく、その取引先であるセキュリティの脆弱な中小企業などをまず攻撃し、そこを踏み台にして最終的な標的企業へ侵入する攻撃手法です。

例えば、攻撃者は部品供給元や業務委託先といった関連会社に標的型攻撃メールを送りつけ、その会社のネットワークに侵入します。そして、その会社の正規のメールアカウントを乗っ取り、標的である大企業に対して「本物の取引先」になりすましてメールを送ります。普段からやり取りのある取引先からのメールであるため、標的企業の担当者は疑うことなく添付ファイルを開いてしまい、結果としてマルウェアに感染してしまうのです。

このように、自社だけでなく、取引先を含めたサプライチェーン全体でセキュリティレベルを維持しなければ、思わぬところから攻撃を受けるリスクがあることを認識する必要があります。

ばらまき型メールとの違い

標的型攻撃メールと、一般的な迷惑メールである「ばらまき型メール」は、似ているようでその性質は全く異なります。両者の違いを理解することは、脅威のレベルを正しく認識する上で非常に重要です。

| 比較項目 | 標的型攻撃メール | ばらまき型メール(スパムメール) |

|---|---|---|

| ターゲット | 特定の組織や個人 | 不特定多数 |

| 目的 | 機密情報の窃取、金銭要求、システム破壊など明確で悪質 | 広告宣伝、フィッシング詐欺、マルウェアの拡散など |

| メールの内容 | 業務内容や人間関係に合わせ巧妙に偽装 | 定型的で誰にでも当てはまるような内容 |

| 文面の質 | 自然な日本語で、本物のメールと見分けがつきにくい | 不自然な日本語や機械翻訳のような表現が多い |

| 攻撃者の労力 | 事前調査に時間とコストをかける | 自動化されたツールで大量に送信 |

| 見抜く難易度 | 非常に高い | 比較的容易 |

最大の違いは、「攻撃の個別性」と「文面の巧妙さ」です。 ばらまき型メールは「数打てば当たる」方式で、内容も稚拙なものが多いため、多くの人は迷惑メールだと直感的に判断できます。一方、標的型攻撃メールは、攻撃者があなたの会社の業務内容や取引先、上司の名前まで知った上で「あなた」のためだけに作成したメールです。そのため、受信者は「自分に関係のある重要なメールだ」と錯覚しやすく、被害に遭う確率が格段に高くなります。

Emotet(エモテット)との違い

Emotet(エモテット)は、非常に強力な感染力と拡散力を持つマルウェアの一種です。メディアで頻繁に取り上げられるため、名前を聞いたことがある方も多いでしょう。Emotetと標的型攻撃メールは混同されがちですが、その関係性を正確に理解しておく必要があります。

- 標的型攻撃メール: 攻撃の「手法」や「戦術」を指す言葉です。特定の相手を狙って、マルウェア付きのメールなどを送る行為そのものです。

- Emotet: 標的型攻撃メールなどによって送り込まれる「マルウェア(ウイルス)の名前」です。

つまり、「標的型攻撃メールという手法を使って、Emotetというマルウェアを送り込む」という関係になります。Emotetは、標的型攻撃で利用される代表的なマルウェアの一つ、と考えると分かりやすいでしょう。

Emotetの特に厄介な点は、感染したPCからメールアカウントの情報や過去のメール本文、アドレス帳などを盗み出し、それを悪用してさらに感染を拡大させる自己増殖機能を持つことです。盗み出した情報を使って、過去に実際にやり取りした相手への返信を装ったメールを自動生成するため、受信者は本物のメールの続きであると信じ込み、添付ファイルを開いてしまいます。

このように、Emotetに一度感染すると、自社が被害者になるだけでなく、取引先などを攻撃する「加害者」にもなってしまうという深刻な事態を引き起こします。Emotetは、標的型攻撃の脅威を象徴する存在であり、その対策は急務と言えます。

標的型攻撃メールの巧妙な手口と攻撃の流れ

標的型攻撃メールがなぜこれほどまでに成功率が高いのか。それは、攻撃者が人間の心理的な隙や業務上の慣習を巧みに利用して、周到な準備の上で攻撃を仕掛けてくるからです。ここでは、代表的な手口と、実際に攻撃がどのように進行していくのか、その一連の流れを解説します。

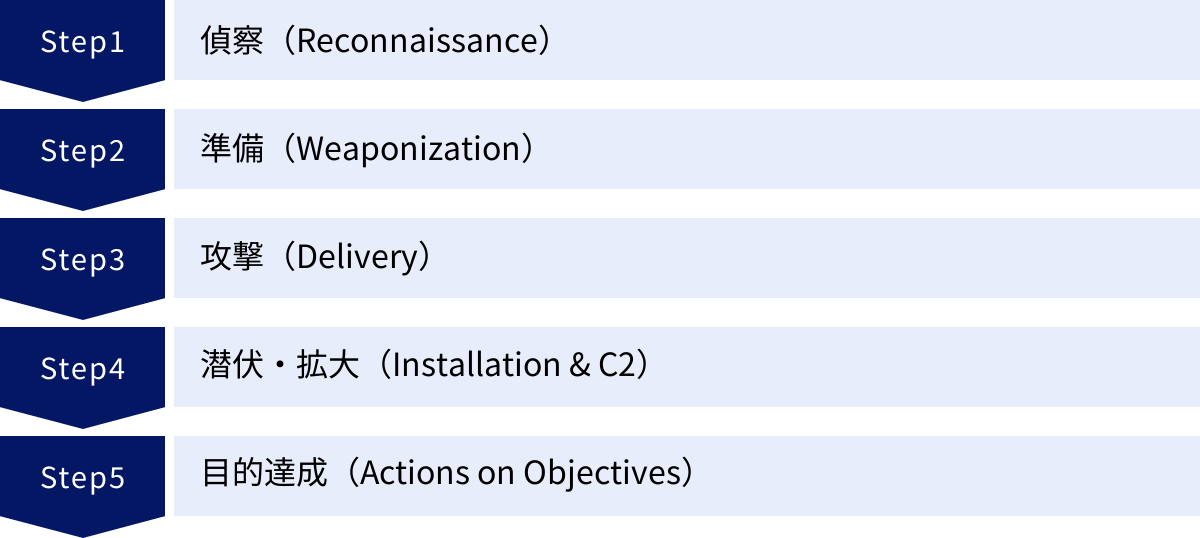

攻撃は単にメールを送るだけでなく、「偵察」→「準備」→「攻撃」→「潜伏・拡大」→「目的達成」という段階的なプロセスを経て実行されます。

- 偵察(Reconnaissance): 攻撃者はまず、標的とする組織の情報を徹底的に収集します。企業のウェブサイト、プレスリリース、SNS、従業員の公開情報などから、組織構造、役職者名、取引先、使用しているシステムなどを調べ上げます。

- 準備(Weaponization): 偵察で得た情報を元に、攻撃用のツールを準備します。受信者が開封しそうなファイル名(例:「〇〇プロジェクト請求書.xlsx」)をつけ、マルウェアを仕込んだ文書ファイルを作成したり、本物そっりのログインページを持つフィッシングサイトを用意したりします。

- 攻撃(Delivery): 準備した標的型攻撃メールを、特定の従業員に送信します。

- 潜伏・拡大(Installation & C2): 受信者がファイルを開いたりリンクをクリックしたりすると、マルウェアがPCにインストールされます。マルウェアはすぐに活動を開始するのではなく、セキュリティソフトに検知されないように潜伏しながら、外部の指令サーバー(C2サーバー)と通信を確立し、次の指示を待ちます。その後、ネットワーク内の他のPCやサーバーへと感染を広げていきます。

- 目的達成(Actions on Objectives): 攻撃者は最終目的を達成するために行動を開始します。機密情報を外部に送信したり、ランサムウェアを起動してファイルを暗号化したりします。

この流れを念頭に置きながら、具体的な手口を見ていきましょう。

手口1:業務連絡を装う

最も一般的で警戒しにくいのが、社内の業務連絡を装った手口です。攻撃者は、あたかも情報システム部門や人事部、経理部などの管理者からの連絡であるかのように見せかけます。

- 件名の例:

- 「【情報システム部】セキュリティソフト更新のお願い」

- 「【人事部】年末調整の書類提出について(再送)」

- 「【経理部】経費精算システムのURL変更通知」

これらのメールは、多くの従業員にとって対応が必須だと思わせる内容であるため、疑念を抱きにくいという特徴があります。本文には「添付のマニュアルに従って至急ご対応ください」「以下のリンクから新しいシステムにログインしてください」といった指示が書かれており、受信者はそれに従ってしまいます。

特に巧妙なのは、組織の繁忙期やイベントに合わせて送られてくるケースです。例えば、全社的なシステム移行のタイミングで「移行に伴うパスワード再設定のお願い」というメールが届けば、多くの従業員は本物の通知だと信じてしまうでしょう。攻撃者は、標的組織の内部事情をある程度把握した上で、最適なタイミングを狙って攻撃を仕掛けてくるのです。

手口2:取引先や関係者を装う

自社の従業員になりすますだけでなく、日常的にやり取りのある取引先や顧客、協力会社を装う手口も非常に多く見られます。

- 件名の例:

- 「【株式会社〇〇】お見積もりの件」

- 「RE: 〇月〇日のお打ち合わせ議事録送付」

- 「請求書送付のご案内(株式会社△△)」

これらのメールは、実際の業務の文脈に沿って送られてくるため、極めて見分けがつきにくいのが特徴です。攻撃者は、前述のEmotetのように、本物のメールアカウントを乗っ取って正規のメールスレッドに割り込む形で返信してくることさえあります。

例えば、経理担当者が取引先と請求書のやり取りをしている最中に、その取引先になりすました攻撃者が「先ほどお送りした請求書に誤りがありましたので、修正版を添付します」というメールを送ってきたらどうでしょうか。担当者は、何の疑いもなく添付ファイルを開いてしまう可能性が非常に高いでしょう。

このような攻撃を防ぐためには、「いつもと少しでも違う」と感じる点(例えば、普段はPDFで送られてくる請求書がWordファイルで送られてきた、など)に気づく注意力と、メールの内容に少しでも疑問があれば電話や別のコミュニケーション手段で本人に直接確認するというルールを徹底することが不可欠です。

手口3:公的機関や有名企業を装う

信頼性の高い公的機関や、誰もが知っている有名企業になりすます手口も古典的ですが、依然として有効です。

- 送信者を装う組織の例:

- 公的機関: 国税庁、年金機構、保健所、警察庁など

- 金融機関: 主要な銀行、クレジットカード会社など

- インフラ企業: 大手通信キャリア、電力会社など

- IT企業: 大手ソフトウェアベンダー、クラウドサービス提供会社など

これらの組織からのメールは、「税金の未納通知」「不正利用の検知」「アカウントのロック」といった、受信者の不安や義務感を煽る内容であることが多いです。

- 件名の例:

- 「【国税庁】所得税の未払いに関する重要なお知らせ」

- 「【重要】お客様の銀行口座に異常な取引が検知されました」

- 「Microsoftアカウントのセキュリティ警告」

本文には、「放置すると法的措置を取る」「24時間以内に対応しないとアカウントが永久に停止される」といった緊急性を強調する文言が並び、受信者を冷静な判断ができない状態に追い込みます。そして、「詳細はこちらのリンクから確認してください」と、偽のウェブサイト(フィッシングサイト)へ誘導します。

誘導先のフィッシングサイトは、本物の公式サイトと瓜二つのデザインで作られており、そこでIDやパスワード、クレジットカード情報などを入力させて情報を盗み取ります。公的機関や金融機関が、メールで直接個人情報の入力を求めたり、添付ファイルで重要な通知を送ったりすることは原則としてない、という基本を理解しておくことが重要です。

【例文付き】実際の標的型攻撃メールの文面

ここでは、前述の手口を元にした、より具体的な標的型攻撃メールの例文を紹介します。これらの例文と解説を通じて、どのような点に注意すればよいのか、実践的な感覚を掴んでいきましょう。

取引先を装った請求書送付メールの例

経理担当者や営業担当者が受け取る可能性が高い、典型的なパターンです。

件名:

【株式会社ABC商事】請求書(No.20231031-01)送付のご案内

送信元:

suzuki.ichiro@abc-shoji.co.jp.biz

本文:

株式会社XYZ 御中

経理部ご担当者様

いつもお世話になっております。

株式会社ABC商事の鈴木です。

大変お待たせいたしました。

10月分のご請求書(No.20231031-01)を添付ファイルにてお送りいたします。

お手数ですが、ご確認の上、期日までにお支払い手続きをお願いいたします。

添付ファイル:請求書_20231031.zip

内容にご不明な点がございましたら、本メールにご返信いただくか、

下記までお気軽にご連絡ください。

署名

株式会社ABC商事

営業部 鈴木 一郎

〒100-0001 東京都千代田区〇〇1-2-3

TEL: 03-1234-5678

FAX: 03-1234-5679

Email: suzuki.ichiro@abc-shoji.co.jp

【見分けるポイントと解説】

- 送信元メールアドレス:

suzuki.ichiro@abc-shoji.co.jp.bizとなっています。署名欄の正しいアドレスsuzuki.ichiro@abc-shoji.co.jpと比較すると、末尾に.bizが付け加えられています。このように、正規のドメインに似せた巧妙な偽装は非常に多い手口です。一見しただけでは見逃しがちなので、ドメインの末尾までしっかり確認する癖をつけましょう。 - 添付ファイル: ファイルが

請求書_20231031.zipというZIP形式で圧縮されています。請求書のような文書ファイルはPDFやExcelで送られてくるのが一般的です。ZIPファイルは、マルウェアをセキュリティソフトのスキャンから隠すためによく悪用されます。特に、ZIPファイル内に.exeや.js、.scrといった実行形式のファイルが含まれている場合は極めて危険です。安易に解凍・開封してはいけません。 - 確認方法: 少しでも不審に感じたら、このメールに返信するのではなく、過去にやり取りした正規のメールアドレス宛に確認のメールを送るか、電話で直接本人に確認することが最も安全で確実な対処法です。

システム管理者を装った通知メールの例

社内の情報システム部門からの通知を装い、従業員に不正な操作を促すパターンです。

件名:

【緊急】社内ネットワークセキュリティ強化に伴うパスワードの再設定依頼

送信元:

情報システム部 admin@xyz-corp.com

本文:

従業員の皆様

お疲れ様です。情報システム部です。

昨今のサイバー攻撃の増加を受け、社内ネットワークのセキュリティを強化いたします。

つきましては、全従業員の皆様にパスワードの再設定をお願いしております。

本日17:00までに、以下の専用リンクよりパスワードの再設定を完了させてください。

期限までに再設定が行われない場合、明日以降、社内システムにアクセスできなくなりますのでご注意ください。

▼パスワード再設定はこちら

hxxps://portal.xyz-corp-security.net/reset_password

ご多忙のところ恐縮ですが、ご協力のほどよろしくお願いいたします。

署名

株式会社XYZ 情報システム部

内線: 1234

【見分けるポイントと解説】

- 緊急性を煽る表現: 「緊急」「本日17:00までに」「アクセスできなくなります」といった言葉で、受信者に冷静に考える時間を与えず、すぐに行動させようとするのは、詐欺メールの常套手段です。本当に重要な全社的な連絡であれば、もっと早い段階で、複数の手段(ポータルサイトの掲示板、朝礼など)を使って周知されるはずです。

- リンク先のURL: リンクの文字列

hxxps://portal.xyz-corp-security.net/reset_passwordをよく見てみましょう。仮に会社の正規のドメインがxyz-corp.co.jpだとすると、このURLはxyz-corp-security.netという全く別のドメインになっています。正規ドメインに似た単語(security)を加えたり、トップレベルドメイン(.net)を変えたりすることで、本物らしく見せかけています。メール本文中のリンクにカーソルを合わせると表示される実際の飛び先URLを必ず確認し、安易にクリックしないことが重要です。 - 不自然な署名: 担当者名が記載されておらず、「情報システム部」と部署名だけになっている点も不自然です。通常、社内連絡であっても責任の所在を明らかにするため、担当者名や連絡先が明記されていることが多いです。

公的機関を装った注意喚起メールの例

国税庁や法務省といった、権威ある機関の名前を騙ることで受信者を信用させようとするパターンです。

件名:

【最終警告】電子申告(e-Tax)に関する重要なお知らせ

送信元:

国税庁 support@e-tax.nta.go-jp.info

本文:

納税者様

国税庁からのお知らせです。

あなたの電子申告(e-Tax)において、申告内容に不備が見つかりました。

このまま放置されますと、税務法に基づき、資産の差し押さえ等の手続きに移行する可能性があります。

速やかに以下のリンクからログインし、申告内容の修正を行ってください。

▼e-Tax ログインページ

hxxps://www.e-tax.nta-go.jp.com/login

なお、本件に関するお問い合わせは、システムの都合上、メールでは受け付けておりません。

上記リンクより内容をご確認ください。

署名

国税庁

【見分けるポイントと解説】

- 送信元メールアドレス:

support@e-tax.nta.go-jp.infoとなっています。国税庁(NTA)の正規ドメインはnta.go.jpです。この偽アドレスは、正規ドメインの後に.infoを付け加えることで偽装しています。.go.jpは日本の政府機関のみが使用できるドメインであり、その後に別のドメインが続くことはあり得ません。 - 不安を煽る脅迫的な内容: 「最終警告」「資産の差し押さえ」といった強い言葉で受信者を脅し、パニック状態に陥らせようとしています。公的機関が、このような高圧的な内容のメールを一方的に送りつけることはまずありません。

- リンク先のURL: リンク先のドメインも

nta-go.jp.comとなっており、正規のnta.go.jpとは異なります。ハイフン(-)の位置が違ったり、.comが付いていたりする点に注意が必要です。 - 問い合わせの拒否: 「メールでは受け付けておりません」と記載し、受信者が外部に確認することを妨げようとしています。これは、嘘が発覚するのを防ぐための攻撃者の策略です。

これらの例文のように、標的型攻撃メールは一見すると本物と見分けがつきません。しかし、細部を注意深く観察すれば、必ずどこかに矛盾や不審な点が見つかります。

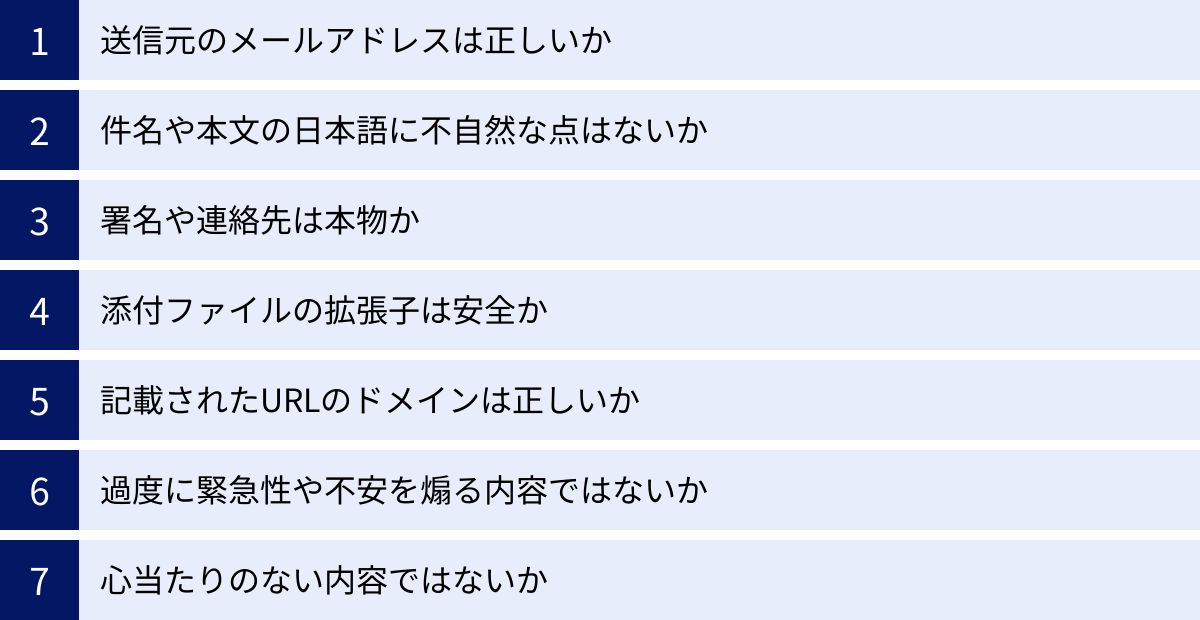

標的型攻撃メールを見分ける7つのチェックポイント

巧妙な標的型攻撃メールから身を守るためには、日頃からメールを注意深く確認する習慣を身につけることが不可欠です。ここでは、受信したメールが本物かどうかを判断するための、具体的な7つのチェックポイントを解説します。これらのポイントを一つひとつ確認することで、被害に遭うリスクを大幅に減らせます。

① 送信元のメールアドレスは正しいか

まず最初に確認すべき最も重要なポイントは、送信元のメールアドレスです。多くの標的型攻撃メールは、この部分を巧妙に偽装しています。

- 表示名とアドレスの不一致: メールソフトでは、送信者名(表示名)と実際のメールアドレスが別に表示されます。例えば、表示名が「情報システム部」となっていても、アドレス部分を見ると

infomation-system@hotmail.comのようなフリーメールアドレスになっている場合があります。必ずアドレス部分まで確認しましょう。 - ドメインの偽装:

- タイプミス(タイポスクワッティング):

microsft.com(oが抜けている)、googgle.com(gが一つ多い)のように、有名企業のドメイン名を微妙に間違えている。 - サブドメインの悪用:

security.microsoft.com.malware.netのように、本物のドメイン名をサブドメインとして利用し、全く別のドメインで送信している。正規のドメインは通常、アドレスの@の直後、または末尾に現れます。 - トップレベルドメイン(TLD)の変更:

example.co.jpが本物なのに対し、example.comやexample.orgのように、末尾の部分だけを変えている。

- タイプミス(タイポスクワッティング):

対策: 知っている相手からのメールであっても、送信元アドレスに少しでも違和感があれば、偽装を疑うべきです。特に、重要な依頼や個人情報の入力を求めるメールの場合は、アドレスの文字列を一字一句確認する慎重さが必要です。

② 件名や本文の日本語に不自然な点はないか

かつての迷惑メールは機械翻訳を使ったような不自然な日本語が目立ちましたが、最近の標的型攻撃メールは非常に流暢で自然な文章で書かれています。しかし、それでも注意深く読めば、細かな不自然さが見つかることがあります。

- 不自然な敬語や言い回し: 普段のやり取りでは使わないような、過度に丁寧すぎる、あるいは逆に不自然に馴れ馴れしい言葉遣い。

- 漢字やフォントの違和感: 日本では通常使われない中国語の簡体字や繁体字が混じっている。一部の文字だけフォントが違う。

- 句読点や記号の誤用: 句読点の位置がおかしい(例:「、」と「,」が混在している)。不必要なスペースが入っている。

- 文脈の不一致: 返信メールを装っているのに、前後の文脈が全く合っていない。

対策: 「緊急」「重要」といった件名に惑わされず、まずは本文を落ち着いて読んでみましょう。普段のコミュニケーションスタイルと比べて、少しでも「ん?」と感じる部分があれば、それは危険信号かもしれません。

③ 署名や連絡先は本物か

メールの末尾にある署名は、送信者の身元を確認する上で重要な情報源です。攻撃者は署名も偽装しますが、ここに綻びが出ることがあります。

- 情報の欠如: 会社名や部署名だけで、担当者名、電話番号、住所といった詳細な情報が記載されていない。

- 情報の不一致: メールアドレスは偽装しているのに、署名欄の電話番号や住所は本物の情報を記載している(ウェブサイトなどからコピーしているため)。この場合、電話をかけて本人確認をすれば、偽メールであることがすぐに発覚します。

- 古い情報: 会社の住所が移転前のものだったり、電話番号が古かったりする。

対策: 署名に記載されている情報が、過去に受け取った正規のメールや、公式ウェブサイトに掲載されている情報と一致するかを確認しましょう。特に、電話番号が記載されている場合は、有効な確認手段となります。

④ 添付ファイルの拡張子は安全か

標的型攻撃メールによるマルウェア感染の多くは、添付ファイルを開くことで発生します。そのため、添付ファイルの拡張子(ファイル名の末尾にある .pdf や .xlsx などの部分)を確認することは極めて重要です。

| 危険度が特に高い拡張子 | 説明 |

|---|---|

.exe, .scr, .com, .bat |

プログラムの実行ファイル。最も危険。 |

.js, .vbs, .ps1 |

スクリプトファイル。実行するとPC上で悪意のある処理が動く。 |

.zip, .rar, .lzh |

圧縮ファイル。中に危険なファイルが隠されていることが多い。 |

.docm, .xlsm, .pptm |

マクロ有効Office文書。マクロ実行でマルウェアに感染する。 |

対策:

- 心当たりのない添付ファイルは絶対に開かない。

- 特に上記リストにあるような危険な拡張子のファイルには最大限の注意を払う。

- たとえ相手が知っている取引先でも、パスワード付きZIPファイルが送られてきて、別メールでパスワードが送られてくる「PPAP」形式の場合は注意が必要です。この方法はセキュリティ対策をすり抜けるために悪用されることがあります。

- WordやExcelファイルを開いた際に「コンテンツの有効化」を求める警告が表示された場合、それは悪意のあるマクロが仕込まれている可能性が非常に高いです。安易に「有効化」ボタンをクリックしてはいけません。

⑤ 記載されたURLのドメインは正しいか

メール本文に記載されたリンク(URL)は、フィッシングサイトへ誘導するための罠です。クリックする前に、そのリンク先が安全かを確認する必要があります。

- URLの確認方法: PCの場合、リンクの上にマウスカーソルを合わせる(クリックはしない)と、画面の左下などに実際の飛び先URLが表示されます。スマートフォンの場合は、リンクを長押しすると確認できます。

- URL短縮サービス:

bit.lyやt.coなどのURL短縮サービスが使われている場合、見ただけでは本当のリンク先が分かりません。非常に危険なので、クリックは避けるべきです。 - ドメインの確認: 表示されているリンク文字列と、実際の飛び先URLが一致しているか、そしてそのドメインが正規のものであるかを、前述の①のポイントと同様に確認します。

対策: メール本文中のリンクはクリックせず、ブックマーク(お気に入り)に登録している公式サイトや、検索エンジンで検索した公式サイトからアクセスする習慣をつけましょう。これがフィッシング詐 ঠ欺を回避する最も確実な方法です。

⑥ 過度に緊急性や不安を煽る内容ではないか

「至急」「本日中」「警告」「アカウント停止」――。これらの言葉は、受信者の正常な判断力を奪うための心理的なトリックです。

- 緊急性の強調: 対応を急がせることで、メールの内容を吟味したり、誰かに相談したりする時間を与えないようにします。

- 不安の増幅: 「法的措置」「不正利用」「情報漏洩」といった言葉で恐怖心を煽り、慌ててリンクをクリックさせようとします。

- 好奇心の刺激: 「当選おめでとうございます」「あなただけの特別オファー」といった内容で、受信者の射幸心を煽る手口もあります。

対策: メールの内容がどれだけ緊急そうに見えても、まずは一呼吸置きましょう。「これは本当だろうか?」と一度立ち止まって考えるだけで、騙されるリスクは大きく減少します。本当に緊急で重要な用件であれば、電話など別の手段でも連絡が来るはずです。

⑦ 心当たりのない内容ではないか

最後の、そして最も基本的なチェックポイントは、「そのメールの内容に心当たりがあるか?」です。

- 注文した覚えのない商品の発送通知。

- 登録した覚えのないサービスのパスワードリセット通知。

- 全く関わりのない部署からの業務依頼。

- 普段やり取りのない海外の取引先からの連絡。

たとえメールの体裁が完璧に見えても、自分自身の業務や行動と全く関係のない内容であれば、それは標的型攻撃メールである可能性が極めて高いです。

対策: 自分の記憶やスケジュールを再確認し、少しでも「おかしいな」と思ったら、メールを無視するか、送信元とされる組織の公式窓口に電話などで直接問い合わせて事実確認を行いましょう。 メールに返信して問い合わせるのは、相手が本物の攻撃者だった場合に、あなたがアクティブなユーザーであることを教えてしまうことになるため避けるべきです。

標的型攻撃メールへの効果的な対策5選

標的型攻撃メールの被害を未然に防ぐためには、個人の注意力を高めるだけでなく、組織としてシステム的な対策とルール作りを組み合わせた多角的なアプローチが不可欠です。ここでは、すべての企業が実施すべき基本的かつ効果的な5つの対策を紹介します。

① OS・ソフトウェアを常に最新の状態にする

標的型攻撃メールに添付されたファイルやリンクが悪用するのは、OS(WindowsやmacOSなど)や、Officeソフト、ウェブブラウザ、PDF閲覧ソフトといったアプリケーションの脆弱性(セキュリティ上の欠陥)です。

ソフトウェアの開発元は、脆弱性が発見されると、それを修正するための更新プログラム(パッチ)を配布します。この更新プログラムを速やかに適用し、OSやソフトウェアを常に最新の状態に保つことが、セキュリティ対策の基本中の基本です。

- なぜ重要か: 脆弱性を放置していると、たとえ怪しいファイルを開かなかったとしても、メールをプレビューしただけでマルウェアに感染する、といったケースさえ起こり得ます。脆弱性は、攻撃者にとって格好の侵入口となります。

- 具体的な対策:

- OSの自動更新機能を有効にする。

- Microsoft Office、Adobe Acrobat Reader、Javaなど、業務で使用する主要なソフトウェアの自動更新も有効にするか、定期的に手動で更新を確認する。

- 組織内で使用しているソフトウェアをリスト化し、更新状況を管理する体制を整える(パッチマネジメント)。

脆弱性対策は、標的型攻撃だけでなく、あらゆるサイバー攻撃に対する防御の土台となります。どんなに高価なセキュリティ製品を導入しても、この基本が疎かになっていては意味がありません。

② セキュリティ対策ソフトを導入し更新する

アンチウイルスソフトや統合セキュリティソフトと呼ばれる製品の導入は、もはや必須です。これらのソフトは、既知のマルウェアを検知・駆除する基本的な機能を持っています。

- パターンマッチング: 過去に発見されたマルウェアの特徴を記録したデータ(パターンファイル、定義ファイル)と、PC内のファイルを照合し、一致するものがあれば警告・駆除します。

- ヒューリスティック検知: ファイルの挙動やプログラムの構造を分析し、未知のマルウェアであっても「怪しい動き」をするものを検知します。

- Webフィルタリング: 危険なウェブサイトやフィッシングサイトへのアクセスをブロックします。

重要なのは、セキュリティソフトを導入するだけでなく、その定義ファイルを常に最新の状態に保つことです。定義ファイルが古いと、次々と登場する新しいマルウェアに対応できません。ほとんどの製品には自動更新機能が備わっているので、必ず有効にしておきましょう。また、ライセンスの有効期限が切れていないかも定期的に確認が必要です。

③ 従業員へのセキュリティ教育や訓練を実施する

技術的な対策をどれだけ講じても、最終的にメールを開いてしまうのは「人」です。そのため、従業員一人ひとりのセキュリティ意識(セキュリティリテラシー)を向上させることが、標的型攻撃対策において最も重要な要素の一つと言えます。

- セキュリティ教育:

- 標的型攻撃メールの仕組み、手口、見分け方、被害に遭った場合の対処法などを学ぶ研修を定期的に実施する。

- 新入社員研修の必須項目にセキュリティ教育を組み込む。

- 最近の攻撃事例や注意喚起情報を社内で共有し、常に意識を高く保つ。

- 標的型攻撃メール訓練:

- 従業員に対して、模擬的な標的型攻撃メールを送信し、誰が開封・クリックしてしまうかを測定する訓練です。

- 訓練を通じて、従業員は「自分も騙される可能性がある」ということを実感でき、当事者意識が向上します。

- 訓練結果を分析し、開封率が高かった部署や従業員に対して追加の教育を実施するなど、組織の弱点を特定し、改善に繋げることができます。

教育と訓練は一度実施して終わりではありません。攻撃の手口は常に進化するため、継続的に実施し、組織全体の対応能力を継続的に向上させていくことが重要です。

④ 多要素認証(MFA)を設定する

多要素認証(Multi-Factor Authentication, MFA)とは、システムやサービスにログインする際に、2つ以上の異なる要素を組み合わせて本人確認を行う仕組みです。

- 認証の3要素:

- 知識情報(Something you know): パスワード、PINコードなど、本人だけが知っている情報。

- 所持情報(Something you have): スマートフォン、ICカード、ハードウェアトークンなど、本人だけが持っている物。

- 生体情報(Something you are): 指紋、顔、静脈など、本人の身体的な特徴。

例えば、IDとパスワード(知識情報)に加えて、スマートフォンの認証アプリに表示されるワンタイムコード(所持情報)の入力を求めるのが、一般的な多要素認証です。

標的型攻撃メールによってIDとパスワードが盗まれてしまったとしても、多要素認証を設定していれば、攻撃者は2つ目の認証要素を突破できないため、不正ログインを防ぐことができます。 これは、情報漏洩の被害を水際で食い止めるための、非常に効果的な対策です。メールシステム、クラウドサービス、VPNなど、重要なシステムには必ず多要素認証を設定しましょう。

⑤ 不審なメールへの対応ルールを定める

従業員が「このメールは怪しい」と感じたときに、どう行動すればよいのか。その手順を明確にルール化し、全社で共有しておくことが、インシデントの早期発見と被害拡大の防止に繋がります。

- ルールに含めるべき項目:

- 行動の原則: 不審なメールの添付ファイルやリンクは絶対に開かない。メールに返信しない。

- 報告フロー: 誰に(例:情報システム部門、直属の上司)、どのように(例:専用の報告用メールアドレス、内線電話)報告するかを明確にする。

- エスカレーションルール: 報告を受けた情報システム部門が、どのように調査し、対応するかを定める。

- 「報・連・相」の徹底: 従業員が「報告したら怒られるかもしれない」と萎縮しないよう、不審なメールの報告を推奨し、報告者を評価する文化を醸成することが重要です。「空振りでもいいから、少しでも怪しいと思ったらすぐに報告する」という意識を徹底させましょう。

明確なルールがないと、従業員は自己判断でメールを削除してしまったり、同僚に相談するだけで終わってしまったりして、組織として脅威を把握する機会を失ってしまいます。全従業員が迷わず行動できるシンプルなルールを整備することが、組織的な防御力を高める鍵となります。

企業で実施すべき技術的・組織的な追加対策

基本的な対策に加えて、より強固なセキュリティ体制を築くためには、一歩進んだ技術的・組織的な対策が求められます。ここでは、特に重要な追加対策について解説します。これらの対策は「多層防御」の考え方に基づいています。多層防御とは、一つの防御層が破られても、次の層で攻撃を食い止められるように、複数のセキュリティ対策を重ねて配置するアプローチです。

技術的対策(多層防御)

標的型攻撃は、従来のアンチウイルスソフトだけでは防ぎきれないケースが増えています。そのため、侵入されることを前提とした「侵入後対策」を含めた、多層的な技術的防御が不可欠です。

EDR(Endpoint Detection and Response)

EDRは、PCやサーバーといった「エンドポイント」における、マルウェア感染後の不審な活動を検知し、迅速に対応するためのソリューションです。

従来のアンチウイルスソフト(EPP: Endpoint Protection Platform)が「侵入を防ぐ(入口対策)」ことを主眼に置いているのに対し、EDRは「侵入された後の被害拡大を防ぐ(出口対策・内部対策)」に重点を置いています。

- EDRの主な機能:

- 監視と記録: エンドポイント上のプロセス起動、ファイル操作、ネットワーク通信といったアクティビティを常時監視し、ログとして記録します。

- 脅威検知: 記録されたログをAIや機械学習を用いて分析し、マルウェア感染や不正アクセスなどの異常な振る舞い(脅威)を検知します。

- 調査と分析: 検知した脅威について、いつ、どこから、どのように侵入し、どのような活動を行ったのか、被害の範囲などを可視化し、分析を支援します。

- 対応(Response): 管理者が遠隔から、感染が疑われる端末をネットワークから隔離したり、不審なプロセスを停止させたりといった対応を迅速に実行できます。

EDRを導入することで、万が一マルウェアの侵入を許してしまったとしても、その後の活動を早期に検知し、情報漏洩やランサムウェアによる暗号化といった最悪の事態に至る前に対処できる可能性が高まります。

サンドボックス

サンドボックスは、日本語で「砂場」を意味します。その名の通り、外部から隔離された安全な仮想環境(砂場)の中で、メールの添付ファイルやダウンロードしたファイルなどを実際に実行させ、その挙動を分析する仕組みです。

- サンドボックスの仕組み:

- 受信メールに添付ファイルがある場合、メールサーバーやセキュリティゲートウェイがそのファイルを一旦受け取ります。

- ファイルをサンドボックス環境に転送します。

- サンドボックス内でファイルを開いたり、実行したりします。

- その際の挙動(特定のファイルを作成する、外部のサーバーと通信しようとするなど)を監視します。

- もし悪意のある動き(マルウェア特有の挙動)が検知されれば、そのファイルは危険だと判断し、受信者に届く前にブロック・隔離します。

サンドボックスは、パターンファイルに登録されていない未知のマルウェアや、巧妙に偽装されたマルウェアを発見するのに非常に有効な技術です。特に、ゼロデイ攻撃(脆弱性が発見されてから修正パッチが提供されるまでの期間に行われる攻撃)に対して高い効果を発揮します。

メールフィルタリングサービス

メールフィルタリングサービスは、企業のメールサーバーの手前(クラウド上)で、送受信されるすべてのメールを検査し、スパムメール、フィッシングメール、そして標的型攻撃メールなどをフィルタリング(選別)してブロックするサービスです。

- 主な機能:

- アンチスパム/アンチウイルス: 既知のスパムやウイルスを高い精度でブロックします。

- URLフィルタリング: メール本文中のURLを検査し、危険なサイトへのリンクが含まれていればアクセスをブロックしたり、無害化したりします。

- 添付ファイル検査: 添付ファイルをスキャンし、マルウェアが含まれていないかを確認します。前述のサンドボックス機能を搭載しているサービスも多くあります。

- 送信ドメイン認証: SPF, DKIM, DMARCといった技術を用いて、送信元が偽装されていないかを検証します。

クラウド型のサービスを利用することで、自社でサーバーを構築・運用する手間なく、常に最新の脅威情報に基づいた高度なフィルタリングを導入できます。危険なメールが従業員の手元に届く前に遮断できるため、標的型攻撃対策の第一防衛ラインとして極めて重要です。

組織的対策

技術的な対策を効果的に機能させるためには、それを運用する「人」と「プロセス」からなる組織的な対策が不可欠です。

ログの監視・分析体制の構築

EDRやファイアウォール、プロキシサーバーなどのセキュリティ機器は、日々膨大な量のログを生成します。これらのログは、サイバー攻撃の兆候やインシデントの痕跡を示す宝の山です。

- ログ監視の重要性:

- インシデントの早期発見: 定期的にログを監視・分析することで、「深夜に特定のサーバーへのアクセスが急増している」「通常ではありえない国からのアクセスがある」といった攻撃の予兆を早期に捉えることができます。

- 被害範囲の特定: インシデント発生時にログを遡って調査することで、いつ、誰が、どこから侵入し、どの情報にアクセスしたのか、被害の全容を正確に把握できます。これは、後の復旧作業や関係各所への報告に不可欠です。

ログの監視・分析には専門的な知識が必要となるため、自社での対応が難しい場合は、SOC(Security Operation Center)サービスを利用するのも有効な選択肢です。SOCは、セキュリティの専門家が24時間365日体制でログを監視・分析し、脅威を検知した際には迅速に通知・対応してくれるサービスです。

インシデント発生時の報告・対応体制の整備

どれだけ対策を講じても、サイバー攻撃の被害に遭う可能性をゼロにすることはできません。そのため、万が一インシデントが発生してしまった場合に、誰が、何を、どのような手順で対応するのかを事前に定めた「インシデントレスポンス計画」を策定し、組織内に周知しておくことが極めて重要です。

- CSIRT(Computer Security Incident Response Team)の設置:

- CSIRTは、インシデント発生時に中心となって対応する専門チームです。情報システム部門、法務部門、広報部門、経営層など、各部門の担当者で構成されます。

- 平時には、脆弱性情報の収集やセキュリティ教育の企画を行い、有事には、被害状況の把握、原因調査、復旧作業、関係機関への報告などを指揮します。

- 報告・連絡体制の明確化:

- インシデントを発見した従業員が、迷わず迅速に報告できる連絡先(CSIRT窓口など)を定めます。

- 経営層への報告、監督官庁や警察への届出、顧客や取引先への公表など、状況に応じたエスカレーションフローを明確にしておきます。

- 定期的な訓練(インシデント対応演習)を実施し、計画の実効性を検証・改善していくことが望ましいです。

インシデント発生後の初動対応の速さと的確さが、被害の大きさを左右します。 事前に準備された体制があるかどうかで、企業の受けるダメージは大きく変わってくるのです。

おすすめの標的型攻撃メール訓練サービス3選

従業員のセキュリティ意識を効果的に向上させるためには、座学だけでなく、実践的な「標的型攻撃メール訓練」が不可欠です。ここでは、国内で実績のある代表的な訓練サービスを3つ紹介します。サービス選定の際の参考にしてください。

注意:サービス内容や料金は変更される可能性があるため、導入を検討する際は必ず各社の公式サイトで最新の情報をご確認ください。

| サービス名 | 提供会社 | 特徴 |

|---|---|---|

| 標的型メール訓練サービス | グローバルセキュリティエキスパート株式会社 | 業界最大手の一つ。豊富な訓練テンプレートと専任担当者による手厚いコンサルティングが強み。カスタマイズ性が高く、大規模組織にも対応可能。 |

| 標的型攻撃メール訓練サービス | 株式会社ラック | 日本のセキュリティ業界を牽引する企業。実際の攻撃で使われた手口を分析・反映したリアルな訓練シナリオが特徴。セキュリティ監視(JSOC)との連携も強み。 |

| セキュリオ | LRM株式会社 | クラウド型のセキュリティプラットフォーム。eラーニング、脆弱性診断などとセットで提供。低コストで手軽に始められ、訓練の準備から結果分析までを自動化できる。 |

① グローバルセキュリティエキスパート株式会社

グローバルセキュリティエキスパート(GSX)は、情報セキュリティ分野のコンサルティングや教育サービスで高い実績を持つ専門企業です。同社の標的型メール訓練サービスは、長年のノウハウに基づいた質の高いコンサルティングと、柔軟なカスタマイズ性が特徴です。

- 主な特徴:

- 豊富な訓練テンプレート: 実際の攻撃で悪用された事例を元にした、多種多様なメールテンプレートが用意されており、自社の状況に合わせた訓練が可能です。

- 専任コンサルタントによるサポート: 訓練の計画立案から、メール文面の作成、実施、結果の分析、報告書の作成、改善提案まで、専任のコンサルタントが一貫してサポートします。

- 高度なカスタマイズ: 業界の特性や組織の課題に応じて、オリジナルの訓練シナリオを作成することもできます。経営層向けなど、特定の役職を狙った訓練も実施可能です。

- 多言語対応: 海外拠点を持つグローバル企業向けに、英語や中国語など多言語での訓練にも対応しています。

手厚いサポートを受けながら、自社に最適化された質の高い訓練を実施したいと考える企業におすすめです。

参照:グローバルセキュリティエキスパート株式会社 公式サイト

② 株式会社ラック

株式会社ラックは、日本最大級のセキュリティ監視センター「JSOC」や、サイバー救急センターを運営する、セキュリティ業界のリーディングカンパニーです。同社の標的型攻撃メール訓練サービスは、日々JSOCで観測される最新の攻撃トレンドや実際のインシデント対応で得られた知見が反映されている点が最大の強みです。

- 主な特徴:

- リアルな攻撃シナリオ: 実際の攻撃者が用いる巧妙な手口を忠実に再現した、リアリティの高い訓練メールを提供します。

- 攻撃者目線の分析: なぜ従業員がメールを開封してしまったのか、その心理的な要因まで踏み込んだ詳細な分析レポートを提供し、具体的な改善策に繋げます。

- インシデント対応との連携: 訓練だけでなく、万が一のインシデント発生時には、同社のサイバー救急センターによる専門的な支援を受けることも可能です。

- 多様なオプション: 訓練後のフォローアップ研修や、経営層向けの報告会など、様々なオプションサービスが用意されています。

最新の脅威に基づいた、より実践的でリアリティのある訓練を求める企業に適しています。

参照:株式会社ラック 公式サイト

③ セキュリオ(LRM株式会社)

セキュリオは、LRM株式会社が提供するクラウド型の情報セキュリティ教育・管理プラットフォームです。標的型攻撃メール訓練は、このプラットフォームの一機能として提供されています。手軽さとコストパフォーマンスの高さが魅力です。

- 主な特徴:

- オールインワンのプラットフォーム: 標的型メール訓練だけでなく、eラーニング、ミニテスト、セキュリティ意識調査、脆弱性診断(オプション)など、従業員のセキュリティ教育に必要な機能が一つにまとまっています。

- 運用の自動化: 訓練メールの作成から配信、結果の集計、未開封者へのリマインドまで、多くのプロセスが自動化されており、管理者の負担を大幅に軽減します。

- 低コストでスモールスタート: ユーザー数に応じた月額課金制で、比較的安価な料金から利用を開始できます。まずは小規模な部署から試してみたい、といったニーズにも対応しやすいです。

- 豊富なコンテンツ: 200種類以上のeラーニング教材や、50種類以上の訓練メールテンプレートが標準で用意されており、すぐに運用を開始できます。

専任の担当者を置くのが難しい中小企業や、教育から訓練までを効率的に一元管理したい企業に最適なサービスと言えるでしょう。

参照:セキュリオ 公式サイト

おすすめのセキュリティ対策ソフト(EDR製品)

侵入後の脅威を検知・対応するEDR(Endpoint Detection and Response)は、現代の標的型攻撃対策に欠かせないソリューションです。ここでは、市場で高い評価を得ている代表的なEDR製品を3つ紹介します。

注意:各製品の機能や特徴はアップデートされるため、導入検討の際は必ず各ベンダーの公式サイトで最新情報をご確認ください。

| 製品名 | 提供会社 | 特徴 |

|---|---|---|

| Cybereason EDR | サイバーリーズン合同会社 | AIを活用した高度な攻撃検知能力と、攻撃の全体像を可視化するグラフィカルな管理画面が特徴。MDRサービスも提供。 |

| CrowdStrike Falcon | クラウドストライク合同会社 | クラウドネイティブなアーキテクチャで軽量な動作を実現。EDRだけでなく、次世代アンチウイルス(NGAV)や脅威ハンティングなど多機能を提供。 |

| Microsoft Defender for Endpoint | 日本マイクロソフト株式会社 | Windowsに標準搭載のセキュリティ機能を拡張したもの。Microsoft 365との親和性が高く、統合的なセキュリティ環境を構築可能。 |

Cybereason EDR

Cybereason EDRは、イスラエル軍のサイバーセキュリティ部隊(8200部隊)出身者が設立したサイバーリーズン社によって開発された製品です。AIを活用した独自の分析エンジンにより、攻撃の兆候をリアルタイムに検知し、攻撃の全体像(MalOp: Malicious Operation)を自動で相関分析して可視化する能力に優れています。

- 主な特徴:

- 攻撃の全体像を可視化: 個別の怪しいアラートを羅列するのではなく、一連の攻撃活動を時系列で関連付け、ストーリーとして表示します。これにより、セキュリティ担当者は攻撃の根本原因や影響範囲を直感的に把握できます。

- 高度な分析能力: AIエンジンがエンドポイントから収集した膨大なデータを分析し、人手では見逃してしまうような巧妙な攻撃の痕跡も検知します。

- MDRサービスの提供: 専門のアナリストが24時間365日体制で監視・分析・対応を行うMDR(Managed Detection and Response)サービスも提供しており、自社に専門家がいない場合でも高度な運用が可能です。

攻撃の分析にかかる時間を大幅に短縮し、迅速な対応を実現したい企業に適しています。

参照:サイバーリーズン合同会社 公式サイト

CrowdStrike Falcon

CrowdStrike Falconは、完全にクラウドネイティブなアーキテクチャで設計されたエンドポイントセキュリティプラットフォームです。単一の軽量なエージェントを導入するだけで、次世代アンチウイルス(NGAV)、EDR、脅威ハンティング、脆弱性管理など、幅広い機能を利用できる点が大きな特徴です。

- 主な特徴:

- クラウドネイティブで軽量: サーバーを自社で構築する必要がなく、エージェントも軽量なため、エンドポイントのパフォーマンスへの影響を最小限に抑えられます。

- 単一エージェントで多機能: EDRだけでなく、マルウェア対策、脅威インテリジェンス、デバイス制御など、複数のセキュリティ機能を一つのプラットフォームで統合管理できます。

- グローバルな脅威インテリジェンス: 全世界のFalconプラットフォームから収集される脅威情報をリアルタイムで分析・共有しており、新たな脅威にも迅速に対応できます。

- プロアクティブな脅威ハンティング: Falcon OverWatchチームという専門家集団が、顧客環境を24時間365日体制でプロアクティブに監視し、潜伏している脅威を探し出して通知します。

導入や運用の手間を抑えつつ、包括的なエンドポイントセキュリティを実現したい企業におすすめです。

参照:クラウドストライク合同会社 公式サイト

Microsoft Defender for Endpoint

Microsoft Defender for Endpointは、Windowsに標準で組み込まれているセキュリティ機能(Microsoft Defender Antivirus)を大幅に強化し、EDR機能などを追加した企業向けの統合セキュリティソリューションです。Microsoft 365 E5などのライセンスに含まれており、他のMicrosoft製品とのシームレスな連携が最大の強みです。

- 主な特徴:

- OSとの統合: Windows OSに深く統合されているため、カーネルレベルでの監視が可能で、安定した動作と高い検知能力を発揮します。追加のエージェントを導入する必要がありません。

- Microsoft 365との連携: Microsoft Defender for Office 365(メールセキュリティ)やAzure Active Directoryなど、他のMicrosoftセキュリティ製品と連携し、ID、エンドポイント、メール、クラウドアプリを横断した脅威の検知と対応(XDR)を実現します。

- 自動調査・修復機能: 脅威を検知すると、AIが自動的に関連するイベントを調査し、マルウェアの削除や設定の変更といった修復アクションを自動で実行する機能があり、運用負荷を軽減します。

既にMicrosoft 365を導入しており、Microsoftのエコシステムの中で統合的なセキュリティを構築したい企業にとって、非常に有力な選択肢となります。

参照:日本マイクロソフト株式会社 公式サイト

もし標的型攻撃メールの被害に遭ってしまった場合の対処法

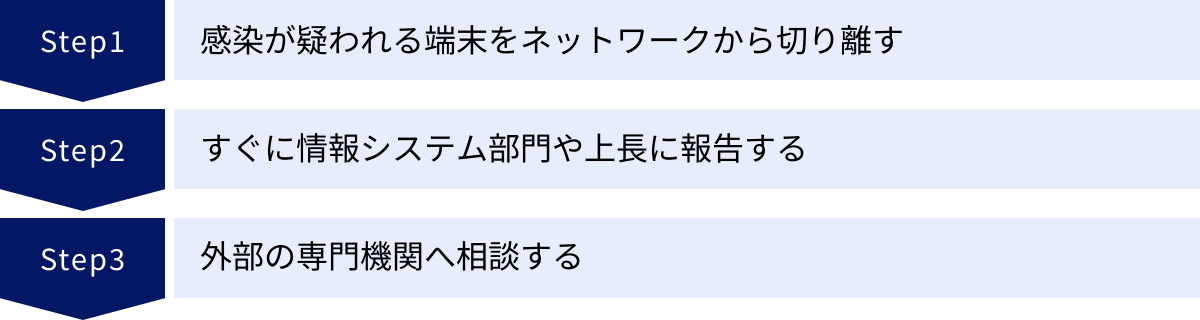

どれだけ注意していても、巧妙な標的型攻撃メールの罠にかかってしまう可能性はゼロではありません。万が一、添付ファイルを開いてしまったり、リンク先のサイトで情報を入力してしまったりした場合、パニックにならず、冷静かつ迅速に行動することが被害を最小限に食い止める鍵となります。

感染が疑われる端末をネットワークから切り離す

マルウェアへの感染が疑われる、あるいは感染してしまったと気づいた場合に、最初に行うべき最も重要な行動は、その端末をネットワークから物理的に切り離すことです。

- 具体的な方法:

- 有線LANの場合: PCに接続されているLANケーブルを抜きます。

- 無線LAN(Wi-Fi)の場合: PCのWi-Fi機能をオフにします。OSの設定画面からオフにするか、PCによっては物理的なスイッチで切り替えが可能です。

これにより、マルウェアが社内ネットワークを通じて他のPCやサーバーに感染を広げたり、外部の攻撃者のサーバーに機密情報を送信したりするのを防ぎます。これは、火事における延焼防止と同じくらい重要な初動対応です。自分で解決しようとしてシャットダウンや再起動を行うと、証拠が消えたり、マルウェアの活動をかえって活発化させたりする可能性があるため、まずはネットワークからの隔離を最優先してください。

すぐに情報システム部門や上長に報告する

ネットワークから端末を切り離したら、直ちに、事前に定められた報告ルートに従って、情報システム部門や直属の上長に事実を報告します。

- 報告時に伝えるべき情報:

- いつ、どのようなメールを受け取ったか。

- どのような操作をしてしまったか(例:「〇〇という件名のメールの添付ファイルを開いた」「リンクをクリックしてIDとパスワードを入力した」など)。

- PCにどのような異変が起きているか(例:「画面に不審なメッセージが表示された」「ファイルが開けなくなった」など)。

- 可能であれば、原因となった不審なメールを(転送などせず)保全しておく。

「自分のミスを報告しづらい」「怒られるかもしれない」といった気持ちから報告をためらったり、事実を隠したりすることは、事態をさらに悪化させるだけです。報告が遅れるほど、攻撃者はネットワークの奥深くまで侵入し、被害は指数関数的に拡大していきます。 迅速で正直な報告こそが、組織全体を守るための最善の行動であることを理解し、ためらわずに報告することが求められます。

外部の専門機関へ相談する

自社の情報システム部門だけでは対応が困難な場合や、被害が広範囲に及んでいる場合は、速やかに外部の専門機関に相談することが重要です。

- 主な相談先:

- IPA(情報処理推進機構)「情報セキュリティ安心相談窓口」: コンピュータウイルスや不正アクセスに関する技術的な相談を受け付けています。初動対応のアドバイスなどを得ることができます。

- JPCERT/CC(JPCERTコーディネーションセンター): インシデントに関する報告を受け付け、状況に応じて国内外のCSIRTや関係機関との連携を調整し、対応を支援してくれます。

- 契約しているセキュリティベンダー: EDRやSOCサービスを契約している場合は、そのベンダーのインシデントレスポンスチームに連絡し、専門的な支援を要請します。

- 都道府県警察本部のサイバー犯罪相談窓口: 犯罪被害に遭った場合は、警察への相談も必要です。証拠の保全方法などについて指導を受けることができます。

特にランサムウェアの被害に遭った場合など、高度なフォレンジック調査(デジタル鑑識)や復旧作業が必要になるケースでは、これらの専門機関や民間のインシデントレスポンス専門企業の力を借りることが不可欠です。自社だけで抱え込まず、早期に専門家の助けを求めることが、迅速な事態収拾への近道です。

まとめ:標的型攻撃メールの脅威を理解し、組織全体で対策を徹底しよう

本記事では、標的型攻撃メールの基礎知識から、その巧妙な手口、見分け方の具体的なチェックポイント、そして個人レベルから組織レベルまで多岐にわたる効果的な対策を解説してきました。

標的型攻撃メールは、もはや一部の大企業だけを狙った対岸の火事ではありません。企業の規模や業種を問わず、あらゆる組織が標的となりうる、現代ビジネスにおける最も深刻な脅威の一つです。その手口は日々進化しており、従業員一人ひとりの注意深さだけに頼る対策には限界があります。

成功するセキュリティ対策の鍵は、「技術」「人」「プロセス」の三位一体で取り組むことです。

- 技術的対策: EDRやサンドボックス、メールフィルタリングといったソリューションを多層的に組み合わせ、侵入の防御と、侵入後の迅速な検知・対応ができる体制を構築する。

- 人的対策: 定期的なセキュリティ教育と実践的な標的型攻撃メール訓練を通じて、全従業員のセキュリティリテラシーを底上げし、脅威に対する「気づき」の感度を高める。

- プロセスの整備: 不審メールの報告ルールやインシデント発生時の対応計画を明確に定め、全社で共有・訓練することで、有事の際に組織として迅速かつ的確に行動できる体制を整える。

これらの対策は、一度導入して終わりではありません。攻撃者が新たな手口を生み出し続ける以上、私たちも常に最新の脅威情報を収集し、自社の防御体制を継続的に見直し、改善していく必要があります。

標的型攻撃メールとの戦いは、終わりなきマラソンのようなものです。しかし、この記事で紹介した知識と対策を組織全体で実践し、セキュリティ文化を醸成していくことで、そのリスクを大幅に低減し、企業の重要な情報資産と社会的な信頼を守り抜くことは可能です。 まずは自社の現状を把握し、できることから対策を始めてみましょう。