現代のビジネス環境において、デジタル技術の活用は不可欠です。しかし、その利便性の裏側には、常に「セキュリティインシデント」という重大なリスクが潜んでいます。一度インシデントが発生すれば、金銭的な損失はもちろん、企業の社会的信用を根底から揺るがしかねません。

この記事では、セキュリティインシデントの基本的な知識から、その原因、具体的な種類、そして万が一の事態に備えるための対策と対応フローまでを網羅的に解説します。自社の情報資産を守り、事業を継続的に発展させるため、本記事で解説する内容をぜひご活用ください。

目次

セキュリティインシデントとは

セキュリティインシデントについて正しく理解することは、効果的な対策を講じるための第一歩です。ここでは、その定義や背景、関連用語との違いについて詳しく解説します。

まず、セキュリティインシデントとは、情報セキュリティを脅かす、またはその可能性のある好ましくない事象全般を指します。これは、JIS Q 27002(情報セキュリティ、サイバーセキュリティ及びプライバシー保護―情報セキュリティ管理策)においても定義されている考え方です。重要なのは、実際に被害が発生したケースだけでなく、「情報漏えいの可能性があった」「不正アクセスされかけた」といった未遂の事象や、将来的にリスクとなりうる状態も含まれる点です。

具体的には、以下のような事象がセキュリティインシデントに該当します。

- マルウェア(ウイルス、ランサムウェアなど)への感染

- 外部からの不正アクセスによるサーバーへの侵入

- 顧客情報や従業員情報などの機密情報の漏えい・紛失

- DoS/DDoS攻撃によるWebサイトやサービスの停止

- 公式Webサイトの改ざん

- 従業員による機密情報の不正な持ち出し

- メールの宛先間違いによる情報漏えい

- 機密情報が入ったPCやスマートフォンの紛失・盗難

- セキュリティポリシー(社内ルール)の違反

このように、悪意のある第三者によるサイバー攻撃だけでなく、従業員の不注意や誤操作、さらにはルール違反といった内部的な要因によって引き起こされる事象も、すべてセキュリティインシデントの範疇に含まれます。

【よくある質問】サイバー攻撃とセキュリティインシデントの違いは何ですか?

これは非常によくある質問です。「サイバー攻撃」と「セキュリティインシデント」は混同されがちですが、その関係性を理解することが重要です。

- サイバー攻撃: マルウェアの送付、不正アクセス、DDoS攻撃など、悪意を持って情報システムやネットワークに対して行われる攻撃行為そのものを指します。これはインシデントを引き起こす「原因」の一つです。

- セキュリティインシデント: サイバー攻撃を受けた結果、情報資産(情報、システム、サービスなど)の機密性・完全性・可用性が損なわれた状態や、その恐れがある状態を指します。つまり、「結果」や「状態」を示す言葉です。

例えば、「フィッシングメールが送られてきた」という事象はサイバー攻撃です。そして、そのメールを従業員が開いてしまい「マルウェアに感染した」という状態がセキュリティインシデントとなります。また、前述の通り、サイバー攻撃だけでなく、従業員のミスによる情報漏えいなどもインシデントに含まれるため、セキュリティインシデントはサイバー攻撃よりも広範な概念であると理解しておきましょう。

なぜ今、セキュリティインシデント対策が重要なのか?

近年、セキュリティインシデント対策の重要性はますます高まっています。その背景には、以下のような社会や技術の変化があります。

- DX(デジタルトランスフォーメーション)の推進: あらゆる業務でデジタル技術の活用が進み、守るべき情報資産が爆発的に増加しました。クラウドサービスの利用拡大も、新たなセキュリティリスクを生んでいます。

- テレワークの普及: オフィス外で業務を行う機会が増えたことで、社内ネットワークという「壁」による防御が通用しなくなりました。自宅の安全でないWi-Fi環境や私物端末の利用(BYOD)が、新たな侵入経路となる可能性があります。

- サイバー攻撃の巧妙化・高度化: 攻撃者はAIなどの最新技術を悪用し、より巧妙で検知しにくい攻撃を仕掛けてきます。また、金銭目的のランサムウェア攻撃はますます悪質化・組織化しており、特定の企業を狙い撃ちにする標的型攻撃も後を絶ちません。

- サプライチェーンのリスク増大: 自社だけでなく、取引先や委託先など、関連する企業全体のセキュリティレベルが問われる時代になりました。セキュリティ対策が手薄な子会社や取引先を踏み台にして、本丸である大企業を攻撃する「サプライチェーン攻撃」が深刻な脅威となっています。

これらの変化により、もはやセキュリティインシデントは「対岸の火事」ではなく、あらゆる組織にとって事業継続を脅かす現実的な経営課題となっています。インシデントはいつ、どこで、誰にでも起こりうるという前提に立ち、その影響を正しく理解し、備えることが不可欠です。次の章では、インシデントが企業に与える具体的な影響について詳しく見ていきましょう。

セキュリティインシデントが企業に与える2つの重大な影響

セキュリティインシデントが発生すると、企業は深刻なダメージを受けます。その影響は、大きく分けて「直接的・金銭的な損害」と「社会的な信用の低下」の2つに分類できます。これらは相互に関連し合い、企業の存続を危うくするほどのインパクトを持つ可能性があります。

① 直接的・金銭的な損害

インシデントが発生した際に、まず目に見えて発生するのが金銭的な損害です。これは単に「お金が盗まれる」といった直接的な被害に留まりません。インシデントの対応と復旧には、様々なコストが発生します。

| 損害の種類 | 具体的な内容 |

|---|---|

| 調査・復旧費用 | 原因究明のためのフォレンジック調査費用、マルウェア駆除費用、システムの復旧や再構築にかかる人件費・外注費など。 |

| 損害賠償・見舞金 | 情報漏えいにより被害を受けた顧客や取引先への損害賠償金、お詫びとして支払う見舞金や商品券など。 |

| 法的費用・罰金 | 弁護士への相談費用、訴訟に対応するための費用。個人情報保護法などの法令違反があった場合の課徴金や罰金。 |

| 事業停止による機会損失 | ECサイトやオンラインサービスが停止した場合の売上損失、工場の生産ラインが停止した場合の逸失利益など。 |

| コンサルティング費用 | 再発防止策の策定やセキュリティ強化のために、専門のコンサルティング会社に支払う費用。 |

| 広報・通知費用 | 顧客や関係者への通知にかかる郵送費、コールセンターの設置・運営費用、記者会見の開催費用など。 |

| 従業員の超過労働コスト | インシデント対応のために発生する、情報システム部門や関連部署の従業員の残業代。 |

これらの費用は、インシデントの規模や種類によって大きく変動します。例えば、ランサムウェア攻撃を受けた場合を考えてみましょう。

【架空のシナリオ:製造業A社の場合】

ある日、製造業A社のサーバーがランサムウェアに感染し、設計データや顧客情報など、業務に必要なファイルがすべて暗号化されてしまいました。

- 初動対応と調査: まず、被害の拡大を防ぐためにネットワークを遮断。外部の専門業者にフォレンジック調査を依頼し、侵入経路や被害範囲の特定を開始します。この調査費用だけで数百万円かかることも珍しくありません。

- 身代金の要求: 攻撃者からは「データを元に戻したければビットコインで5,000万円支払え」という要求が届きます。警察や専門家は身代金の支払いを推奨しませんが、経営陣は事業継続のために支払うべきか苦悩します。(※支払ってもデータが戻る保証はありません)

- 復旧作業: 身代金の支払いを拒否し、バックアップからの復旧を試みます。しかし、バックアップデータも一部感染していることが判明。システムの完全な再構築が必要となり、数週間にわたって生産ラインが停止。この間の機会損失は数億円に上りました。復旧作業のための人件費や新たなハードウェア購入費もかさみます。

- 顧客への対応: 取引先への納期が遅れる事態となり、信頼関係が悪化。一部の取引先からは契約を打ち切られ、長期的な売上減少につながりました。

このように、一つのインシデントが引き起こす金銭的損害は、雪だるま式に膨れ上がっていく可能性があります。特に体力のない中小企業にとっては、一度のインシデントが倒産の引き金になることも十分に考えられるのです。

② 社会的な信用の低下

金銭的な損害と同様、あるいはそれ以上に深刻なのが、社会的な信用の低下という無形のダメージです。お金で測ることは難しいですが、企業の未来に長期的な影響を及ぼします。

信用低下は、以下のような形で具体化します。

- 顧客離れ・不買運動: 「個人情報をずさんに扱う企業」「セキュリティが甘い会社」というレッテルを貼られ、顧客が競合他社に流出してしまいます。特にBtoCビジネスでは、ブランドイメージの毀損が直接売上に響きます。

- 取引の停止・見直し: BtoBビジネスにおいても、取引先から「あの会社と取引を続けるのはリスクが高い」と判断され、契約を打ち切られたり、新規の取引を敬遠されたりする可能性があります。サプライチェーン全体でセキュリティが重視される現代では、この傾向はより顕著です。

- 株価の下落: 上場企業の場合、インシデントの公表は株価の急落に直結します。投資家からの信頼を失い、資金調達が困難になることもあります。

- 採用活動への悪影響: 「ブラック企業」「将来性のない会社」といったイメージが定着し、優秀な人材が集まらなくなります。特に若い世代は企業のコンプライアンス意識に敏感であり、採用競争力が著しく低下する恐れがあります。

- 従業員の士気低下: インシデント対応による疲弊や、社会からの批判に晒されることで、従業員のモチベーションが低下し、離職率が高まる可能性があります。

一度失った信用を回復するのは、極めて困難です。 金銭的な損害は保険や内部留保でカバーできるかもしれませんが、失われた信頼は時間と多大な努力をかけて少しずつ取り戻していくしかありません。インシデント発生後の対応が不誠実であったり、情報開示が遅れたりすると、さらなる信用の失墜を招き、回復がより一層難しくなります。

セキュリティインシデント対策は、単なるコストではなく、企業のブランド価値や事業継続性を守るための重要な「投資」です。目先の利益や効率を優先して対策を怠ることが、結果的に計り知れない損失につながるということを、経営層から現場の従業員まで、組織全体で認識する必要があります。

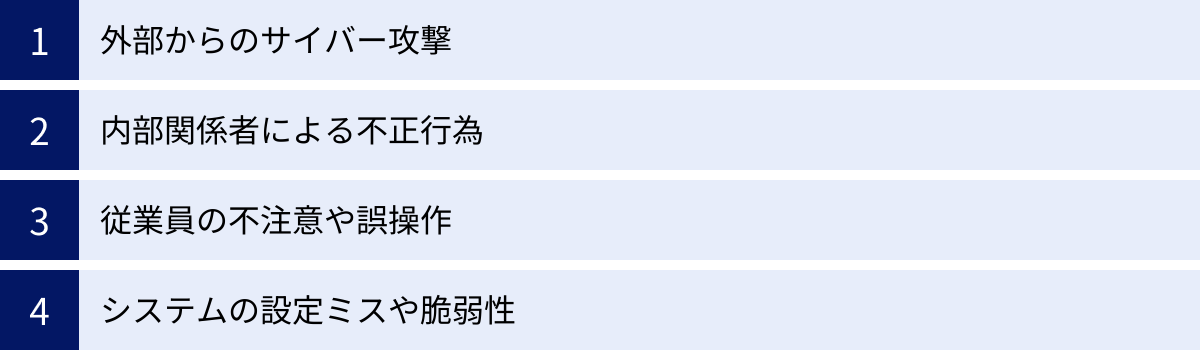

セキュリティインシデントを引き起こす4つの主な原因

セキュリティインシデントは、なぜ発生するのでしょうか。その原因は多岐にわたりますが、大きく4つのカテゴリーに分類できます。これらの原因を理解することは、効果的な予防策を講じる上で不可欠です。

① 外部からのサイバー攻撃

最も一般的で、多くの人がイメージするのがこの原因です。悪意を持った第三者が、インターネットなどを経由して組織のシステムや情報資産を狙う攻撃行為を指します。その手口は年々巧妙化・多様化しています。

- マルウェア: ウイルスやランサムウェア、スパイウェアなどの不正なソフトウェアを、メールの添付ファイルや不正なWebサイトを通じて送り込み、感染させる手口です。感染すると、情報を盗まれたり、システムを破壊されたり、身代金を要求されたりします。

- 不正アクセス: サーバーやシステムの脆弱性(セキュリティ上の欠陥)を突いたり、盗み出したIDとパスワードを使ったりして、正規の権限なく内部ネットワークに侵入します。侵入後は、機密情報を盗み出したり、システムを改ざんしたりします。

- 標的型攻撃: 特定の企業や組織を狙い撃ちにし、周到な準備のもとで仕掛けられる攻撃です。業務に関係があるかのような巧妙なメールを送りつけ、受信者を騙してマルウェアに感染させようとします。

- DoS/DDoS攻撃: 大量のデータやアクセスを送りつけることで、サーバーやネットワークに過大な負荷をかけ、Webサイトやサービスを停止に追い込みます。

- サプライチェーン攻撃: セキュリティ対策が比較的脆弱な取引先や子会社を踏み台にして、本命であるターゲット企業のネットワークへ侵入する攻撃です。

これらの攻撃の動機は、金銭の窃取、機密情報の売買、政治的・思想的な主張、あるいは単なる愉快犯など様々です。攻撃者は常に新しい技術や手法を取り入れており、防御側も継続的な対策が求められます。

② 内部関係者による不正行為

外部からの脅威だけでなく、組織の内部にいる人間が原因となるインシデントも深刻です。従業員や元従業員、業務委託先の担当者など、正規のアクセス権限を持つ人物が、その権限を悪用して意図的に不正を働くケースです。

- 情報の持ち出し・漏えい: 顧客リストや技術情報、財務情報といった企業の機密情報を、USBメモリや個人のクラウドストレージなどにコピーして外部に持ち出し、競合他社に売却したり、転職先で利用したりします。

- データの改ざん・破壊: 個人的な恨みや不満から、社内の重要なデータを削除したり、改ざんしたりして業務を妨害します。

- 権限の不正利用: 自身に与えられたシステム管理者権限などを悪用し、同僚のメールを盗み見たり、人事評価データを不正に操作したりします。

内部不正の動機は、金銭的な困窮、会社への不満や恨み、ヘッドハンティングされた際の「手土産」など、個人的なものがほとんどです。内部関係者は、防御システムの内側におり、正規の権限を持っているため、その不正行為は外部からの攻撃よりも発覚しにくいという特徴があります。このため、被害が長期化・深刻化しやすい危険な脅威と言えます。

③ 従業員の不注意や誤操作

悪意はなくても、従業員の「うっかりミス」が重大なインシデントを引き起こすことも少なくありません。これはヒューマンエラーと呼ばれ、情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」でも、毎年のように上位にランクインする主要な原因です。(参照:情報処理推進機構「情報セキュリティ10大脅威」)

- メールの誤送信: 最も典型的な例です。BCCに入れるべき顧客のメールアドレスをTOやCCに入れて一斉送信してしまったり、A社に送るべき見積書を間違えてB社に送ってしまったりするケースです。

- PC・記憶媒体の紛失、置き忘れ: 顧客情報が入ったノートPCやUSBメモリ、スマートフォンなどを、電車やカフェに置き忘れたり、盗難に遭ったりすることで情報が漏えいします。

- 不審なメールやURLのクリック: サイバー攻撃の知識が不足している従業員が、フィッシングメールのリンクを安易にクリックしたり、添付ファイルを開いたりしてしまい、マルウェア感染の起点となるケースです。

- 重要情報の不用意な公開: 社内の機密情報を、誤ってWebサイトの公開領域にアップロードしてしまったり、SNSに投稿してしまったりするミスです。

これらのヒューマンエラーは、「自分は大丈夫」という思い込みや、業務の多忙による注意力の低下、セキュリティ知識の欠如などから発生します。重要なのは、ミスをした個人を責めるだけでなく、誰でも間違いを犯す可能性があるという前提に立ち、ミスが起きにくい仕組みや、ミスが起きても被害が広がらないような対策を講じることです。

④ システムの設定ミスや脆弱性

技術的な不備がインシデントの直接的な原因となることもあります。これらは、システム構築時や運用時の人為的なミス、あるいはソフトウェア自体の欠陥に起因します。

- 設定ミス:

- アクセス制御の不備: 本来はアクセスを制限すべき共有フォルダやクラウドストレージが、誰でも閲覧・編集できる「公開」設定になっている。

- デフォルトパスワードの使用: サーバーやネットワーク機器の初期設定パスワード(admin/passwordなど)を変更せずに使い続けており、簡単に侵入されてしまう。

- 不要なサービスの開放: Webサーバーで、本来は不要な管理用のポート(通信の出入り口)が外部に開かれており、攻撃の足がかりにされる。

- 脆弱性:

- ソフトウェアの欠陥: OS(Windowsなど)やアプリケーション(Webブラウザ、Officeソフトなど)に存在する、設計上の不具合やセキュリティ上の弱点のこと。この脆弱性を放置していると、攻撃者にそこを突かれてシステムに侵入されたり、マルウェアに感染させられたりします。開発元からは、この脆弱性を修正するための更新プログラム(パッチ)が提供されますが、それを適用しないままでいると非常に危険な状態になります。

- ゼロデイ脆弱性: ソフトウェアの脆弱性が発見されてから、開発元が修正パッチを提供するまでの間に、その脆弱性を悪用して行われる攻撃を「ゼロデイ攻撃」と呼びます。防御側が対策を取る術がないため、非常に深刻な脅威となります。

これらの技術的な不備は、専門知識がなければ気づきにくい場合も多く、定期的なシステムの点検や脆弱性診断が欠かせません。インシデントは、これら4つの原因が単独で、あるいは複雑に絡み合って発生します。そのため、対策も一つの側面に偏るのではなく、複合的な視点で行う必要があります。

知っておきたいセキュリティインシデントの代表的な種類

セキュリティインシデントには様々な種類が存在します。ここでは、企業が直面する可能性の高い代表的なインシデントについて、その手口や被害を解説します。自社がどのような脅威に晒されているかを理解し、対策の優先順位を考える上で役立ちます。

| インシデントの種類 | 概要 | 主な手口・原因 | 想定される被害 |

|---|---|---|---|

| マルウェア感染 | 不正なプログラムにより、システムやデータに被害が及ぶこと。 | 添付ファイル、不正サイト、USBメモリ経由での感染。 | 情報窃取、データ暗号化・破壊、業務停止、他者への攻撃の踏み台化。 |

| 不正アクセス | 権限のない者がシステムやデータに侵入すること。 | ID/パスワードの窃取・推測、脆弱性を利用した侵入。 | 機密情報の漏えい、Webサイト改ざん、システムの不正利用。 |

| 情報漏洩 | 保護すべき情報が外部に流出すること。 | 不正アクセス、内部不正、メール誤送信、PC等の紛失・盗難。 | 損害賠償、信用の失墜、事業機会の損失。 |

| DoS/DDoS攻撃 | 大量のアクセスでサーバー等を麻痺させ、サービスを妨害すること。 | 多数のPCから一斉に大量のデータを送信。 | Webサイトやサービスの停止、機会損失、信用の低下。 |

| Webサイトの改ざん | 意図しない内容にWebサイトを書き換えられること。 | CMSの脆弱性、サーバーへの不正アクセス。 | 偽情報の掲載、訪問者のマルウェア感染(水飲み場攻撃)、信用の失墜。 |

| 標的型攻撃 | 特定の組織を狙い、巧妙な手口で侵入を試みること。 | 業務に関連する内容を装ったメール(スピアフィッシング)。 | 機密情報や知的財産の窃取、長期的な潜伏による被害拡大。 |

| フィッシング詐欺 | 正規のサービスを装い、IDやパスワード、個人情報を騙し取ること。 | 実在の企業を騙る偽のメールやSMS、偽のログインサイト。 | アカウント乗っ取り、金銭的被害、不正送金。 |

マルウェア感染

マルウェアとは、悪意を持って作成されたソフトウェアやプログラムの総称です。代表的なものに、ウイルス、ワーム、トロイの木馬、そして近年猛威を振るっているランサムウェアがあります。

- 手口: 主な感染経路は、メールの添付ファイル、不正なWebサイトの閲覧、ソフトウェアの脆弱性、USBメモリなどの外部記憶媒体です。

- 被害: ランサムウェアに感染すると、PCやサーバー内のファイルが勝手に暗号化され、元に戻すことと引き換えに高額な身代金を要求されます。 スパイウェアに感染すれば、キーボードの入力情報やID・パスワードが外部に送信され続けます。

不正アクセス

正規のアクセス権限を持たない第三者が、サーバーや情報システムに不正に侵入する行為です。

- 手口: 漏えいしたIDとパスワードのリストを使った「パスワードリスト攻撃」、簡単なパスワードを試す「ブルートフォース攻撃」、システムの脆弱性を突いた侵入などがあります。

- 被害: 侵入したサーバーから顧客情報や技術情報などの機密データを盗み出したり、Webサイトを改ざんしたり、他のシステムへの攻撃の踏み台として悪用したりします。

情報漏洩

組織が管理する機密情報や個人情報が、意図せず外部に流出してしまうインシデントです。原因は多岐にわたります。

- 原因: 外部からの不正アクセスやマルウェア感染だけでなく、内部関係者による意図的な持ち出し(内部不正)や、メールの誤送信、機密情報が入ったノートPCの紛失・盗難といったヒューマンエラーも大きな原因です。

- 被害: 顧客や取引先への損害賠償、社会的な信用の失墜、ブランドイメージの低下など、企業の存続を揺るがす甚大な被害につながります。

DoS/DDoS攻撃(サービス妨害攻撃)

Webサイトやサーバーに対し、大量の処理要求やデータを送りつけることで過剰な負荷をかけ、サービスを提供できない状態に追い込む攻撃です。

- 手口: DoS(Denial of Service)攻撃は単一のコンピュータから、DDoS(Distributed Denial of Service)攻撃はマルウェアに感染させた多数のコンピュータ(ボットネット)から一斉に攻撃を仕掛けます。

- 被害: ECサイトやオンラインサービスが長時間停止し、莫大な機会損失が発生します。また、「サービスを止められた企業」として信頼性が低下します。

Webサイトの改ざん

Webサイトの内容が、攻撃者によって意図しないものに書き換えられてしまうインシデントです。

- 手口: WordPressなどのCMS(コンテンツ管理システム)の脆弱性や、サーバーへの不正アクセスによって行われます。

- 被害: 企業への誹謗中傷や、政治的なメッセージが表示されることによる信用の失墜が起こります。さらに深刻なのは、サイトにマルウェアを仕掛けられ、訪問したユーザーを感染させてしまう「水飲み場攻撃」の踏み台にされることです。これにより、自社が加害者となってしまうリスクがあります。

標的型攻撃

不特定多数を狙うのではなく、特定の企業や組織が持つ機密情報(設計図、研究データ、顧客情報など)を狙って、周到に準備された上で実行される攻撃です。

- 手口: ターゲット企業の業務内容や取引先、担当者名を事前に調査し、業務連絡や公的機関を装った極めて巧妙なメール(スピアフィッシングメール)を送りつけます。受信者が本物のメールと信じて添付ファイルを開いたり、URLをクリックしたりすることでマルウェアに感染させ、内部ネットワークへの侵入口を確保します。

- 被害: 一度侵入を許すと、攻撃者は長期間にわたって内部に潜伏し、気づかれないように活動範囲を広げながら、目的の情報を探し出し、外部に送信し続けます。被害の発覚が遅れやすく、気づいた時には大量の情報が盗まれているケースも少なくありません。

フィッシング詐欺

金融機関、ECサイト、宅配業者、公的機関などを装った偽のメールやSMS(スミッシング)を送りつけ、本物そっくりの偽サイトに誘導し、ID、パスワード、クレジットカード情報、個人情報などを入力させて騙し取る詐欺です。

- 手口: 「アカウントがロックされました」「セキュリティ更新が必要です」といった緊急性を煽る件名で、受信者の不安をかき立てて正常な判断を奪い、リンクをクリックさせようとします。

- 被害: 従業員が騙されて社内システムの認証情報を入力してしまうと、不正アクセスの足がかりを与えてしまいます。また、経理担当者が騙されて不正送金してしまうといった金銭的被害に直結するケースもあります。

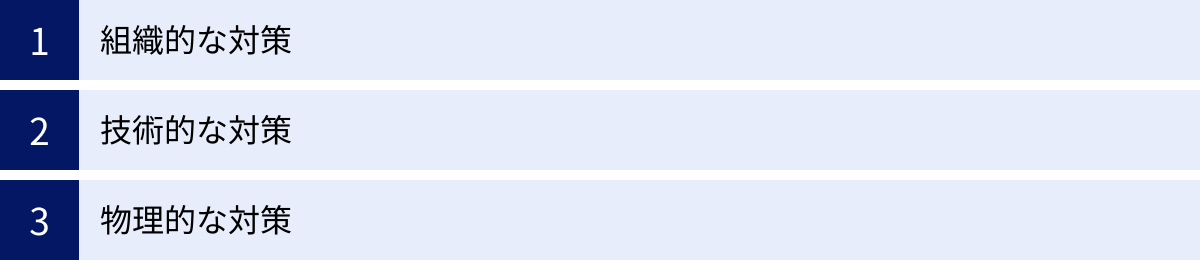

セキュリティインシデントを防ぐための3つの対策

セキュリティインシデントを完全にゼロにすることは困難ですが、適切な対策を講じることで、その発生リスクを大幅に低減し、万が一発生した際の被害を最小限に抑えることが可能です。対策は「技術」だけに頼るのではなく、「組織的対策」「技術的対策」「物理的対策」の3つの側面から総合的にアプローチする「多層防御」の考え方が重要です。

① 組織的な対策

技術やツールを導入する以前に、組織としての体制やルールを整備することが全ての基本となります。

情報セキュリティポリシーを策定し周知する

情報セキュリティポリシーとは、企業の情報セキュリティに関する基本的な考え方と、守るべきルールを明文化したものです。これは、インシデント対策における「憲法」のような存在です。

- 策定: 経営層が主導し、「自社がどのような情報資産を、どのような脅威から、どのレベルで守るのか」という基本方針を定めます。その上で、パスワード管理、ソフトウェアの利用、情報の取り扱いなど、従業員が遵守すべき具体的な対策基準や実施手順を策定します。

- 周知: ポリシーは作成して終わりではありません。研修や社内ポータルなどを通じて、全従業員にその内容を周知徹底し、なぜそのルールが必要なのかを理解させることが不可欠です。定期的な見直しと改訂も必要です。

インシデント対応体制(CSIRT)を構築する

インシデントが発生した際に、誰が、何を、どのように対応するのかをあらかじめ決めておくことが、迅速で適切な初動対応につながります。その中核となるのがCSIRT(Computer Security Incident Response Team)です。

- 構築: CSIRTは、インシデントの報告を受け付け、分析、対応、復旧までを指揮する専門チームです。情報システム部門だけでなく、法務、広報、人事など、関連部署のメンバーを含めて構成することが理想です。責任者と各担当者の役割、緊急時の連絡網を明確に定めておきます。中小企業などで専門チームの設置が難しい場合でも、少なくとも担当者と緊急時の対応手順は決めておくべきです。

従業員へのセキュリティ教育を定期的に行う

多くのインシデントは、従業員の不注意や知識不足といったヒューマンエラーに起因します。これを防ぐためには、継続的な教育が欠かせません。

- 実施: 全従業員を対象に、情報セキュリティポリシーの内容、最新のサイバー攻撃の手口、不審なメールの見分け方、インシデント発生時の報告手順などを教える研修を定期的に実施します。eラーニングや、実際に偽の攻撃メールを送って対応を訓練する「標的型攻撃メール訓練」なども非常に効果的です。「自分は大丈夫」という意識をなくし、セキュリティを「自分ごと」として捉えさせることが教育の目的です。

② 技術的な対策

組織的な基盤の上に、具体的な技術を用いて脅威の侵入を防ぎ、検知し、対応する仕組みを構築します。

OSやソフトウェアを常に最新の状態に保つ

ソフトウェアの脆弱性は、サイバー攻撃の主要な侵入口となります。これを塞ぐための修正プログラム(セキュリティパッチ)を速やかに適用することが極めて重要です。

- 徹底: Windows UpdateなどのOSの更新はもちろん、Adobe ReaderやJava、Webブラウザ、各種業務アプリケーションなど、社内で使用しているすべてのソフトウェアのバージョンを管理し、常に最新の状態を維持する「パッチマネジメント」を徹底します。

IDとパスワードを厳重に管理する

不正アクセスの多くは、脆弱なパスワードや漏えいしたパスワードが原因です。

- 対策:

- 複雑なパスワードの設定: 英大文字、小文字、数字、記号を組み合わせた、推測されにくいパスワードの使用を義務付けます。

- パスワードの使い回し禁止: 複数のシステムで同じパスワードを使い回さないことを徹底させます。

- 多要素認証(MFA)の導入: パスワードに加えて、スマートフォンアプリへの通知やSMSで送られる確認コードなど、複数の要素を組み合わせなければログインできない仕組みです。MFAは、IDとパスワードが漏えいした場合でも不正アクセスを効果的に防げるため、特に重要なシステムには必須の対策です。

アクセス権限を適切に設定する

従業員には、業務上必要最小限のデータやシステムにしかアクセスできないように権限を設定します。

- 最小権限の原則: これを「最小権限の原則(Principle of Least Privilege)」と呼びます。例えば、営業担当者は顧客情報にはアクセスできるが、人事情報にはアクセスできないように設定します。これにより、万が一アカウントが乗っ取られたり、内部不正が発生したりした場合でも、被害を限定的な範囲に留めることができます。

セキュリティツールを導入する

様々な脅威に対応するため、多層的にセキュリティツールを導入します。

- 代表的なツール:

- アンチウイルスソフト: マルウェアの侵入を検知・駆除する基本的な対策です。

- ファイアウォール: 外部ネットワークからの不正な通信を遮断する「壁」の役割を果たします。

- WAF (Web Application Firewall): Webアプリケーションの脆弱性を狙った攻撃からWebサイトを守ります。

- EDR (Endpoint Detection and Response): PCやサーバー(エンドポイント)での不審な挙動を検知し、侵入後の迅速な対応を支援します。

③ 物理的な対策

サイバー空間だけでなく、現実世界での情報資産の保護も忘れてはなりません。

サーバールームなどの入退室を管理する

重要なサーバーやネットワーク機器が設置されている部屋への不正な侵入を防ぎます。

- 対策: 関係者以外の立ち入りを禁止し、施錠を徹底します。さらにセキュリティレベルを高めるには、監視カメラの設置や、ICカードや生体認証による入退室管理システムの導入が有効です。

機器の盗難防止や施錠を徹底する

ノートPCやスマートフォン、USBメモリなどの紛失・盗難は、情報漏えいの直接的な原因となります。

- 対策: オフィスでは、ノートPCをワイヤーロックで固定したり、離席時にはスクリーンロックをかけたりすることを徹底します。また、持ち運ぶデバイスは、ハードディスク/SSD全体を暗号化(BitLockerなど)しておくことで、万が一盗難に遭っても第三者にデータを読み取られるリスクを大幅に低減できます。

これらの組織的、技術的、物理的対策を組み合わせることで、堅牢なセキュリティ体制を構築することができます。

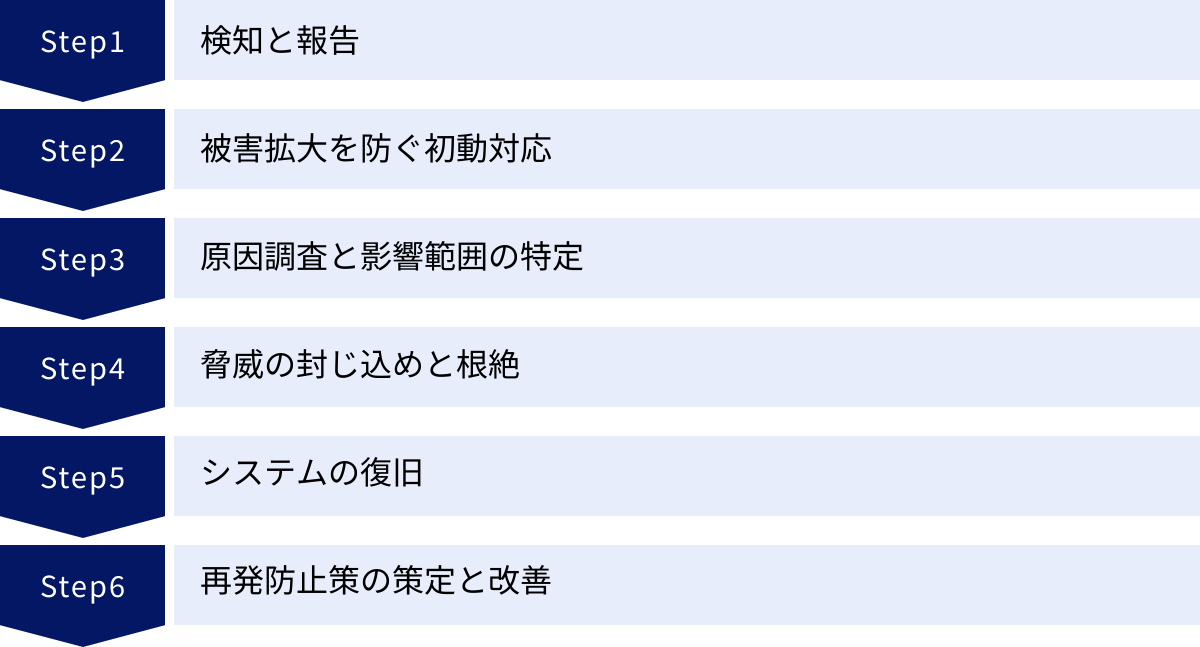

万が一の時に!セキュリティインシデント発生時の対応フロー6ステップ

どれだけ万全な対策を講じていても、セキュリティインシデントの発生を100%防ぐことは不可能です。そのため、「インシデントは起こりうるもの」という前提に立ち、発生した際にいかに被害を最小限に食い止め、迅速に復旧できるかという「事後対応(インシデントレスポンス)」のプロセスを確立しておくことが極めて重要です。ここでは、インシデント発生時の標準的な対応フローを6つのステップで解説します。

① 検知と報告

すべての対応は、インシデントの「兆候」を検知することから始まります。

- 検知: 兆候には、セキュリティツールからのアラート、サーバーの急な高負荷、身に覚えのないファイルの生成、ユーザーからの「システムがおかしい」という報告など、様々なものがあります。重要なのは、これらの些細な異常を見過ごさず、インシデントの可能性として捉えることです。

- 報告: インシデントを発見した従業員は、速やかに定められた報告ルート(通常は情報システム部門やCSIRT)に連絡します。この時、「いつ、どこで、何が、どのように」起こったかを正確に伝えることが重要です。報告の遅れは、初動対応の遅れに直結するため、「おかしいと思ったら、まず報告する」という文化を組織に根付かせることが不可欠です。

② 被害拡大を防ぐ初動対応

報告を受けたら、まず被害がそれ以上広がらないようにするための応急処置を講じます。これを「トリアージ」とも呼び、状況の深刻度を判断し、対応の優先順位を決定します。

- 具体的な対応:

- マルウェアに感染した疑いのあるPCを、物理的にLANケーブルを抜く、あるいは無線LANをオフにしてネットワークから切り離す。

- 不正アクセスが疑われるアカウントを一時的にロックする。

- DDoS攻撃を受けている場合は、不要なトラフィックを遮断する。

- 目的: この段階での目的は、原因を根絶することではなく、あくまで被害の封じ込めと拡大防止です。冷静かつ迅速な判断が求められます。

③ 原因調査と影響範囲の特定

応急処置と並行して、インシデントの全体像を把握するための調査を開始します。

- 調査内容:

- 原因の究明: なぜインシデントが発生したのか(マルウェア感染、不正アクセス、設定ミスなど)を特定します。

- 影響範囲の特定: どのサーバー、どのPC、どのデータが影響を受けたのか、被害の範囲を正確に把握します。個人情報や機密情報の漏えいの有無は、最優先で確認すべき事項です。

- 証拠保全: 調査にあたっては、原因究明の手がかりとなるログファイルやディスクイメージなどの証拠を保全(フォレンジック)することが非常に重要です。むやみに再起動したり、ファイルを削除したりすると、重要な証拠が失われてしまう可能性があります。

④ 脅威の封じ込めと根絶

原因と影響範囲が特定できたら、脅威をシステムから完全に取り除くための作業を行います。

- 封じ込め (Containment): 影響を受けているシステムを正常なシステムから隔離し、脅威がさらに拡散しないようにします。

- 根絶 (Eradication): システムからマルウェアを完全に駆除したり、攻撃者によって仕掛けられたバックドア(再侵入のための裏口)を塞いだり、不正に作成されたアカウントを削除したりします。中途半端な対応では脅威が再発する可能性があるため、確実な根絶が必要です。

⑤ システムの復旧

脅威が完全に取り除かれたことを確認した後、システムやサービスを正常な状態に戻します。

- 復旧手順:

- 安全性が確認されているバックアップデータから、システムやデータをリストアします。

- OSやアプリケーションをクリーンな状態から再インストールします。

- 変更されたパスワードをすべてリセットし、新しいパスワードを設定します。

- 確認: 復旧後は、システムが正常に動作するか、脆弱性が残っていないかを十分にテストしてから、サービスを再開します。焦って復旧を急ぐと、脅威が残ったままサービスを再開してしまい、二次被害を引き起こす危険性があります。

⑥ 再発防止策の策定と改善

インシデント対応は、システムを復旧して終わりではありません。今回の経験を次に活かすためのフェーズが最も重要です。

- 報告と情報公開: 調査結果や対応の経緯を報告書にまとめ、経営層に報告します。個人情報の漏えいなど、法令で報告が義務付けられている場合は、個人情報保護委員会などの監督官庁へ速やかに報告します。また、顧客や取引先など、影響を受ける関係者に対しても、誠実な情報開示と謝罪を行います。

- 再発防止策の策定: なぜインシデントを防げなかったのか、対応に問題はなかったかを分析し、具体的な再発防止策を策定します。これには、新たなセキュリティツールの導入、セキュリティポリシーの見直し、アクセス権限の強化、従業員教育の再徹底などが含まれます。

- PDCAサイクル: この一連のプロセスは、Plan(計画)- Do(実行)- Check(評価)- Act(改善)のPDCAサイクルそのものです。インシデント対応を通じて得られた教訓を組織の資産とし、セキュリティレベルを継続的に向上させていく姿勢が求められます。

インシデント対応の中核組織「CSIRT」の役割

セキュリティインシデントが発生した際、場当たり的な対応では被害の拡大を招きかねません。迅速かつ的確なインシデントレスポンスを実現するためには、その司令塔となる専門組織「CSIRT(シーサート)」の存在が不可欠です。

CSIRTは “Computer Security Incident Response Team” の略で、その名の通り、コンピュータセキュリティに関わるインシデントに対応するための専門チームを指します。CSIRTの最大の目的は、インシデントの発生を予防し、万が一発生した際には被害を最小限に抑え、迅速な復旧を支援することにあります。

CSIRTの活動は、インシデント発生後の「事後対応」だけではありません。インシデントを未然に防ぐための「事前対応」も、その重要な役割です。

CSIRTの主な活動内容

| 活動フェーズ | 活動内容 | 具体例 |

|---|---|---|

| プロアクティブ活動(事前対応) | インシデントの発生を予防し、備えるための活動。 | ・セキュリティに関する脆弱性情報の収集と分析、注意喚起 ・セキュリティパッチ適用の管理と推奨 ・社内システムやネットワークのセキュリティ監査、脆弱性診断 ・全従業員に対するセキュリティ教育や訓練の企画・実施 ・セキュリティ関連ツールの導入検討と評価 |

| リアクティブ活動(事後対応) | インシデントが発生した際に、被害を最小化し復旧するための活動。 | ・インシデント報告の受付窓口(単一窓口) ・インシデントのトリアージ(優先順位付けと深刻度判断) ・インシデントの調査、原因分析、影響範囲の特定 ・関係部署への指示と対応のコーディネーション ・復旧作業の支援 ・経営層や外部機関への報告 |

なぜCSIRTが必要なのか?

インシデント対応には、高度な技術的知識だけでなく、法務、広報、人事など、組織横断的な連携が求められます。

例えば、個人情報が漏えいした場合、

- 技術チームは、侵入経路の特定とシステムの復旧を行います。

- 法務チームは、個人情報保護法に基づく監督官庁への報告や、法的責任について検討します。

- 広報チームは、顧客や社会への公表内容やタイミングを検討します。

- 人事チームは、内部不正が原因であれば、当該従業員の処分を検討します。

これらの活動がバラバラに行われると、情報が錯綜し、対応に遅れや矛盾が生じます。CSIRTは、これらの活動全体のハブとなり、情報を集約し、各部署と連携しながら一貫した対応を指揮する「司令塔」の役割を担います。これにより、組織として統制の取れた、迅速で効果的なインシデント対応が可能になるのです。

【よくある質問】中小企業でもCSIRTは必要ですか?

「CSIRTは大企業が作るもので、うちのような中小企業には無理だ」と考えるかもしれません。しかし、インシデントのリスクは企業の規模に関係なく存在します。専任のチームを常設することが難しくても、CSIRTの「機能」を社内に持つことは可能です。

- 兼任担当者の任命: まずは情報システム部門の担当者などを中心に、インシデント対応の主担当者と副担当者を決めます。

- 役割分担の明確化: インシデント発生時に、誰が技術対応し、誰が経営層に報告し、誰が外部に連絡するのか、といった役割分担をあらかじめ決めておきます。

- 外部専門家との連携: 自社だけですべてを対応するのは困難です。平時からセキュリティベンダーや地域の商工会議所、JPCERT/CCのような公的機関と連携し、いざという時に相談できる体制を整えておくことが重要です。セキュリティ監視を外部に委託するSOC(Security Operation Center)サービスを利用するのも有効な選択肢です。

CSIRTは、単なるインシデント発生時の「火消し役」ではありません。平常時から組織のセキュリティレベルを監視し、継続的に強化していくためのプロアクティブな活動を通じて、企業全体のセキュリティ文化を醸成する中核的な存在と言えます。

インシデント対策におすすめのセキュリティツール2選

組織的・物理的対策と並行して、適切な技術的対策、すなわちセキュリティツールを導入することは、インシデント対策において不可欠です。ここでは、数あるツールの中でも特に重要性が高まっている2つのカテゴリ「EDR」と「統合セキュリティソフト」について、その役割と代表的な製品を紹介します。

① EDR(Endpoint Detection and Response)

EDRは、PCやサーバーといった「エンドポイント」における脅威の検知と対応に特化したセキュリティソリューションです。従来のアンチウイルスソフト(EPP: Endpoint Protection Platform)がウイルスの侵入を「防ぐ」ことを主目的としているのに対し、EDRは、巧妙化する攻撃によって侵入を許してしまった後の脅威を「いち早く検知し、対応する」ことを目的としています。

EDRの主な機能

- 脅威の可視化: エンドポイントの操作ログ(プロセスの起動、通信、ファイル操作など)を常時監視・記録し、不審な挙動を検知・可視化します。

- インシデント調査: 攻撃者がいつ、どこから侵入し、どのような活動を行ったのかをログから追跡し、被害の全容解明を支援します。

- 迅速な対応: 管理コンソールから遠隔で、感染が疑われる端末をネットワークから隔離したり、不審なプロセスを強制終了させたりするなどの対処が可能です。

EPPとEDRは競合するものではなく、EPPで入り口を守り、それをすり抜けてきた脅威をEDRで仕留めるという、補完しあう関係にあります。

CrowdStrike Falcon

CrowdStrike社が提供するクラウドネイティブなエンドポイント保護プラットフォームです。軽量な単一エージェントで、次世代アンチウイルス(NGAV)、EDR、脅威ハンティングなどの機能を包括的に提供します。

- 特徴: AIとクラウド上の脅威インテリジェンスを活用した高度な検知能力が強みです。管理サーバーを自社で構築する必要がなく、導入・運用が比較的容易な点も評価されています。

- こんな企業におすすめ: クラウド活用に積極的で、最新の脅威に迅速に対応したい企業。専任のセキュリティ管理者が少ない企業。

(参照:CrowdStrike社 公式サイト)

Cybereason EDR

Cybereason社が提供するEDRソリューションです。AIを活用した独自の分析エンジンが、エンドポイントから収集した膨大なデータを相関分析し、単体の不審な挙動だけでなく、一連の攻撃キャンペーン(Malop: Malicious Operation)全体を可視化することに長けています。

- 特徴: 攻撃の全体像をグラフィカルに表示し、管理者が状況を直感的に把握しやすいインターフェースが特徴です。専門家による監視・分析サービス(MDRサービス)も提供しています。

- こんな企業におすすめ: 高度な標的型攻撃などを想定し、攻撃の全体像を深く分析したい企業。24時間365日の監視体制を外部委託したい企業。

(参照:Cybereason社 公式サイト)

SentinelOne

SentinelOne社が提供する自律型のエンドポイント保護プラテットフォームです。特許取得済みのAI技術により、マルウェアの検知から隔離、修復、ロールバック(攻撃前の状態への復元)までを、人の手を介さずに自律的に実行できる点を強みとしています。

- 特徴: リアルタイムでの自律的な対応能力により、インシデント対応にかかる時間と管理者の負荷を大幅に削減できる可能性があります。EPPとEDRの機能を単一のエージェントで提供します。

- こんな企業におすすめ: インシデント対応の自動化を進め、運用効率を高めたい企業。ランサムウェア対策を特に重視する企業。

(参照:SentinelOne社 公式サイト)

| 製品名 | 提供元 | 特徴 | こんな企業におすすめ |

|---|---|---|---|

| CrowdStrike Falcon | CrowdStrike | クラウドネイティブで軽量。AIと脅威インテリジェンスによる高い検知能力。 | クラウド中心で、最新の脅威に迅速に対応したい企業。 |

| Cybereason EDR | Cybereason | 攻撃の全体像(Malop)を可視化。グラフィカルで直感的なUI。 | 攻撃の背景や手法を深く分析したい、専門家による監視も活用したい企業。 |

| SentinelOne | SentinelOne | 検知から復旧までをAIで自律的に実行。ランサムウェア対策に強み。 | インシデント対応の自動化・効率化を重視する企業。 |

② 統合セキュリティソフト(ウイルス対策)

統合セキュリティソフトは、従来からあるアンチウイルス(ウイルス対策)機能を中核としつつ、パーソナルファイアウォール、迷惑メール対策、フィッシング対策、脆弱性対策など、エンドポイントを守るための基本的な機能をパッケージ化した製品です。EPP(Endpoint Protection Platform)とも呼ばれます。

EDRとの使い分け

統合セキュリティソフト(EPP)は、既知のマルウェアや攻撃パターンを検知して侵入を「未然に防ぐ」役割を担います。一方で、未知のマルウェアや巧妙な攻撃はすり抜けてしまう可能性があります。そこで、侵入を許してしまった脅威をEDRが検知し、対処するという多層防御が有効になります。まず基本的な防御として統合セキュリティソフトを導入し、さらなる強化策としてEDRの導入を検討するのが一般的なアプローチです。

ノートン 360

ノートンライフロック社が提供する、個人向け・家庭向けセキュリティソフトの代表格です。法人向けにも「ノートン™ スモールビジネス」などの製品を展開しています。

- 主な機能: ウイルス対策、ファイアウォール、パスワード管理、VPN、保護者機能など多岐にわたります。AIと機械学習を活用した高度な脅威検出技術が特徴です。

- 特徴: 世界最大級の民間脅威情報ネットワークを活用し、新たな脅威に迅速に対応します。オールインワンで包括的な保護を提供します。

(参照:ノートンライフロック社 公式サイト)

ウイルスバスター クラウド

トレンドマイクロ社が提供するセキュリティソフトです。個人向け市場で高いシェアを誇り、法人向けにも「ウイルスバスター™ ビジネスセキュリティサービス」などを提供しています。

- 主な機能: AI技術を活用した多層防御により、ウイルス、ランサムウェア、不正サイトなど多様な脅威に対応。個人情報保護や決済保護機能も備えています。

- 特徴: 日本国内でのサポート体制が充実しており、初心者にも分かりやすいインターフェースが特徴です。軽快な動作にも定定評があります。

(参照:トレンドマイクロ社 公式サイト)

ESET インターネット セキュリティ

ESET社が提供するセキュリティソフトです。低いシステム負荷(動作の軽さ)と高い検出率を両立させていることで知られています。個人向けだけでなく、法人向けの「ESET PROTECT」シリーズも広く利用されています。

- 主な機能: ウイルス・スパイウェア対策、ランサムウェア保護、ネットワーク保護、ネットバンキング保護などを搭載。ヒューリスティック技術による未知のウイルスの検出に強みを持ちます。

- 特徴: 軽快な動作が求められる環境や、スペックの低いPCでも快適に利用できる点が大きなメリットです。法人向け製品では、管理コンソールによる集中管理も可能です。

(参照:ESET社 公式サイト)

| 製品名 | 提供元 | 主な機能 | 特徴 |

|---|---|---|---|

| ノートン 360 | ノートンライフロック | ウイルス対策, VPN, パスワード管理など | 世界最大級の脅威情報網を活用した包括的な保護。 |

| ウイルスバスター クラウド | トレンドマイクロ | AIを活用した多層防御, 決済保護機能 | 日本国内でのサポートが手厚く、初心者にも分かりやすい。 |

| ESET インターネット セキュリティ | ESET | ウイルス対策, ネットバンキング保護 | 動作が非常に軽快で、高い検出率を両立。 |

まとめ

本記事では、セキュリティインシデントの基本的な定義から、それが企業に与える甚大な影響、主な原因と種類、そして具体的な予防策と発生時の対応フローまでを網羅的に解説してきました。

改めて重要なポイントを振り返ります。

- セキュリティインシデントは、サイバー攻撃だけでなく、従業員のミスや内部不正など、情報セキュリティを脅かすあらゆる事象を指す広範な概念です。

- インシデントが発生すると、直接的な金銭的損害と社会的な信用の低下という二重のダメージを受け、企業の存続そのものが危うくなる可能性があります。

- 原因は、外部攻撃、内部不正、ヒューマンエラー、システム不備など多岐にわたるため、対策も多角的に行う必要があります。

- 予防策の基本は、「組織的」「技術的」「物理的」な対策を組み合わせた多層防御です。特に、セキュリティポリシーの策定や従業員教育といった組織的な基盤が不可欠です。

- インシデントの発生を100%防ぐことは不可能です。そのため、発生を前提とした対応体制(CSIRT)と対応フローを確立し、迅速に被害を最小化する準備が極めて重要です。

セキュリティ対策は、一度行えば終わりというものではありません。攻撃手法は日々進化し、ビジネス環境も変化し続けます。セキュリティインシデント対策とは、自社の情報資産を守り、事業を継続させるための、終わりなき旅であり、重要な経営課題です。

この記事を読み終えた今、ぜひ自社の状況を振り返ってみてください。セキュリティポリシーは存在しますか?従業員への教育は十分でしょうか?万が一の時の連絡網は明確ですか?

まずは小さな一歩からでも構いません。自社の弱点を洗い出し、対策の優先順位をつけ、できることから始めてみましょう。その継続的な取り組みこそが、見えない脅威からあなたの会社を守る最も確実な方法です。