現代のビジネス環境において、サイバーセキュリティは企業の存続を左右する極めて重要な経営課題となっています。特に「ランサムウェア」による被害は年々深刻化・巧妙化しており、企業規模や業種を問わず、すべての組織がその脅威に晒されています。

ランサムウェアに感染すると、業務の停止や機密情報の漏洩、莫大な復旧コストの発生といった甚大な被害につながりかねません。しかし、その手口や適切な対策について、十分に理解できている企業はまだ少ないのが現状です。

この記事では、法人向けにランサムウェアの基礎知識から最新の攻撃手口、主な感染経路、そして明日からでも始められる具体的な12の対策を徹底的に解説します。さらに、万が一感染してしまった場合の冷静な対処法や、対策に役立つツール・サービス、公的な相談窓口まで網羅的にご紹介します。

本記事を通じて、ランサムウェアの脅威を正しく理解し、自社のセキュリティ体制を強化するための具体的なアクションプランを描くことを目指します。

目次

ランサムウェアとは

ランサムウェア対策を講じる上で、まず敵であるランサムウェアそのものを正しく理解することが不可欠です。ここでは、ランサムウェアの基本的な定義から、感染した場合に想定される具体的な被害、そして近年巧妙化する最新の攻撃手口について詳しく解説します。

身代金を要求する悪質なソフトウェア

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語であり、感染したコンピュータやサーバー上のデータを勝手に暗号化し、そのデータを元に戻す(復号する)ことと引き換えに金銭を要求する悪質なソフトウェア(マルウェア)の一種です。

攻撃者は、企業のシステムに侵入すると、業務に不可欠なファイルサーバー内の文書ファイル、データベース、顧客情報、設計図など、価値の高いデータを標的にして暗号化処理を行います。暗号化されたファイルは、特殊な「鍵」がなければ開くことができなくなり、実質的に利用不能な状態に陥ります。

その後、攻撃者は感染したコンピュータの画面に脅迫メッセージ(ランサムノート)を表示します。メッセージには通常、以下のような内容が含まれています。

- 「あなたのファイルは強力な暗号でロックされました」

- 「ファイルを元に戻したければ、指定された期日までに〇〇ドル(またはビットコイン)を支払いなさい」

- 「期日を過ぎると身代金の額は2倍になります」

- 「期日までに支払いがなければ、ファイルは永久に失われます(または、盗んだ情報を公開します)」

身代金の支払いには、追跡が困難なビットコインなどの暗号資産(仮想通貨)が要求されるのが一般的です。攻撃者は、被害者が支払いに応じるまで、心理的なプレッシャーをかけ続けます。このように、データを人質に取り金銭を脅し取る手口から、ランサムウェアは「身代金要求型ウイルス」とも呼ばれています。

初期のランサムウェアは、個人をターゲットに無差別に感染を広げる「ばらまき型」が主流でした。しかし、近年では特定の企業や組織を入念に調査し、より高額な身代金を獲得することを目的とした「標的型ランサムウェア攻撃」が急増しています。これらの攻撃は、単にマルウェアを送りつけるだけでなく、ネットワークの脆弱性を突いて内部に侵入し、時間をかけて権限を奪取し、最も効果的なタイミングで攻撃を実行するなど、非常に高度で組織的な犯行となっています。

ランサムウェアに感染した場合の被害

ランサムウェアに感染した場合の被害は、単に「ファイルが使えなくなる」というレベルに留まりません。事業活動の根幹を揺るがし、時には企業の存続すら危うくするほどの、多岐にわたる深刻な被害を引き起こす可能性があります。

業務の停止

ランサムウェアによって基幹システムやファイルサーバーが暗号化されると、企業の主要な業務が完全に停止してしまいます。

- 製造業: 生産管理システムが停止し、工場のラインがストップする。

- 小売業: 販売管理(POS)システムや在庫管理システムが使えなくなり、店舗運営が不可能になる。

- 医療機関: 電子カルテシステムが暗号化され、診療行為に重大な支障をきたす。

- 物流業: 受発注システムや配送管理システムが停止し、物流網が麻痺する。

このように、あらゆる業種で事業継続が困難な状況に陥ります。業務停止期間が長引けば長引くほど、売上の逸失だけでなく、サプライチェーン全体に影響を及ぼし、取引先にも多大な迷惑をかけることになります。

機密情報の漏洩と公開

近年のランサムウェア攻撃では、データを暗号化する前に、攻撃者がまず企業の機密情報を窃取するのが一般的です。これには、顧客の個人情報、従業員情報、財務データ、製品の設計図、研究開発データ、M&Aに関する情報など、企業の競争力の源泉となるあらゆる情報が含まれます。

そして、被害者が身代金の支払いを拒否した場合、攻撃者は「盗んだ情報をダークウェブ(匿名性の高いインターネット空間)で公開・売買する」と脅迫します。これは「二重恐喝(ダブルエクストーション)」と呼ばれる手口で、後ほど詳しく解説します。

機密情報が漏洩すれば、個人情報保護法などの法令に基づく報告義務や、被害者への損害賠償責任が発生する可能性があります。また、技術情報や顧客リストが競合他社に渡れば、企業の競争力は著しく低下します。

高額な復旧費用

ランサムウェア被害からの復旧には、莫大なコストがかかります。注意すべきなのは、その費用が身代金だけではないという点です。

| 費用の種類 | 具体的な内容 |

|---|---|

| 調査費用 | 感染原因や被害範囲を特定するためのフォレンジック調査にかかる費用。専門のセキュリティ企業に依頼する場合、数百万から数千万円に及ぶこともあります。 |

| システム復旧費用 | 暗号化されたシステムの再構築、バックアップからのデータリストア、脆弱性の修正などにかかる人件費や機材費。 |

| 事業停止による損失 | 業務が停止している間の売上減少や機会損失。 |

| 法的対応費用 | 弁護士への相談費用、監督官庁への報告、顧客への通知、損害賠償請求への対応費用など。 |

| コンサルティング費用 | 再発防止策の策定やセキュリティ強化のための専門家へのコンサルティング費用。 |

| 広報・PR費用 | 信頼回復のための広報活動にかかる費用。 |

たとえ身代金を支払わなかったとしても、これらの復旧費用は必ず発生します。多くの場合、身代金の額をはるかに上回る経済的損失を被ることになるのです。

社会的信用の失墜

ランサムウェア被害が公になると、企業の社会的信用は大きく損なわれます。「セキュリティ管理が杜撰な会社」というレッテルを貼られ、顧客や取引先からの信頼を失うことになります。

- 顧客離れ: 個人情報を預けていた顧客が離れていく。

- 取引の停止: サプライチェーンへの影響を懸念した取引先から、契約を打ち切られる可能性がある。

- ブランドイメージの低下: 長年かけて築き上げてきたブランドイメージが一瞬で地に落ちる。

- 株価の下落: 上場企業の場合、被害の公表によって株価が大きく下落するリスクがある。

一度失った信頼を回復するには、長い時間と多大な努力が必要です。金銭的な損失以上に、この無形の資産である「信用」の失墜が、企業にとって最も深刻なダメージとなる場合も少なくありません。

最新の攻撃手口

ランサムウェア攻撃者は、防御策をかいくぐるために常に手口を進化させています。ここでは、特に警戒すべき最新の攻撃トレンドを2つ紹介します。

二重恐喝(ダブルエクストーション)

前述の通り、二重恐喝(ダブルエクストーション)とは、「①データの暗号化」と「②データの公開・暴露」という二重の脅迫を組み合わせた攻撃手口です。

従来のランサムウェア攻撃は、データを暗号化し、その復号と引き換えに身代金を要求する「単一の恐喝」でした。この場合、企業側が適切なバックアップさえ持っていれば、身代金を支払わずにデータを復旧させ、攻撃を無力化することが可能でした。

しかし、二重恐喝では、攻撃者はデータを暗号化する前に、まず機密情報を自らのサーバーに窃取します。そして、身代金の支払いを拒否する企業に対し、「支払わなければ盗んだデータをインターネット上で公開する」と脅します。これにより、バックアップを持っている企業であっても、情報漏洩を防ぐために身代金を支払わざるを得ない状況に追い込まれるのです。

さらに、この手口は以下のようにエスカレートする傾向があります。

- 三重恐喝(トリプルエクストーション): 暗号化とデータ公開の脅迫に加え、DDoS攻撃(大量のデータを送りつけてサーバーをダウンさせる攻撃)を仕掛け、ウェブサイトやオンラインサービスを停止させると脅す。

- 四重恐喝(クアッドエクストーション): 上記の脅迫に加え、被害企業の顧客や取引先、メディアなどに直接連絡し、情報漏洩の事実を暴露すると脅す。

このように、攻撃者はあらゆる手段を使って被害者にプレッシャーをかけ、身代金の支払いを強要しようとします。

RaaS(サービスとしてのランサムウェア)

RaaSとは、「Ransomware as a Service」の略で、高度なサイバー攻撃のスキルを持たない者でも、SaaS(Software as a Service)のように手軽にランサムウェア攻撃を実行できるプラットフォームを提供するビジネスモデルです。

RaaSの運営者は、ランサムウェア本体の開発、脅迫メッセージのテンプレート作成、身代金の交渉や回収を行うインフラなどを一式提供します。一方、RaaSを利用する攻撃者(アフィリエイトと呼ばれる)は、標的のネットワークへの侵入やランサムウェアの実行といった「実務」を担当します。そして、得られた身代金は、運営者とアフィリエイトの間で、事前に決められた割合(例:運営者30%、アフィリエイト70%)で分配されます。

このRaaSの登場により、以下のような問題が生じています。

- 攻撃者の急増: 高度な技術力を持たない個人でも、容易にランサムウェア攻撃者になれるため、攻撃の総数が爆発的に増加した。

- 攻撃の分業化・効率化: 開発、侵入、実行、交渉といった各プロセスが分業化されることで、攻撃全体の質と効率が向上している。

- 捜査の困難化: 攻撃の実行犯とランサムウェアの開発者が異なるため、犯罪組織の全体像を掴むのが難しくなっている。

RaaSは、ランサムウェア攻撃の「産業化」を推し進め、被害が世界中で拡大する大きな要因となっています。もはやサイバー攻撃は、一部のハッカーによる個人的な犯行ではなく、組織化された巨大な犯罪ビジネスであると認識する必要があります。

法人が注意すべきランサムウェアの主な感染経路

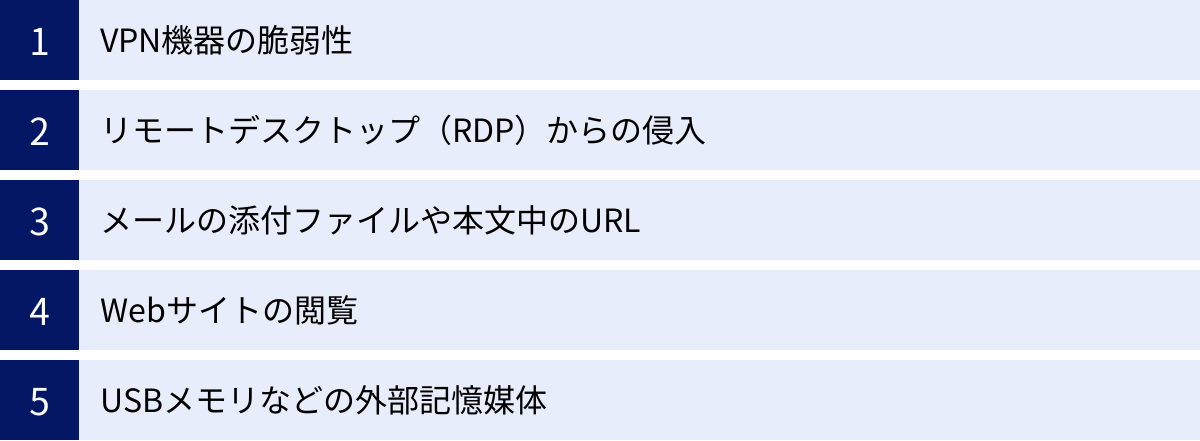

ランサムウェアの脅威から企業を守るためには、攻撃者がどのような手口で組織のネットワークに侵入してくるのか、その「感染経路」を正確に理解することが不可欠です。ここでは、法人が特に注意すべき代表的な5つの感染経路について、その仕組みとリスクを詳しく解説します。これらの経路を把握することで、より効果的な防御策を講じることが可能になります。

VPN機器の脆弱性

テレワークやハイブリッドワークの普及に伴い、多くの企業が社外から社内ネットワークへ安全に接続するための手段としてVPN(Virtual Private Network)を導入しています。VPNは、インターネット上に仮想的な専用線を構築し、通信を暗号化することで安全なアクセスを実現する仕組みです。しかし、このVPN機器自体に存在する「脆弱性」が、ランサムウェア攻撃の主要な侵入口となっています。

VPN機器もソフトウェアの一種であり、開発段階で意図せず含まれてしまったセキュリティ上の欠陥、すなわち脆弱性が発見されることがあります。ソフトウェアベンダーは、脆弱性が発見されると、それを修正するための更新プログラム(パッチやファームウェアアップデート)を速やかに提供します。しかし、企業のシステム管理者がこの更新プログラムを適用せずにVPN機器を放置していると、攻撃者はその既知の脆弱性を悪用して、いとも簡単に社内ネットワークへの侵入を果たしてしまうのです。

警察庁が公表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、令和5年に報告されたランサムウェア被害のうち、感染経路が特定できたものの約7割がVPN機器からの侵入であったとされています。この事実は、VPN機器の脆弱性対策が、現在の法人向けランサムウェア対策において最も重要なポイントの一つであることを示しています。(参照:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」)

攻撃者は、脆弱性情報を収集するツールを使い、インターネット上でパッチが適用されていないVPN機器を常に探索しています。ひとたび脆弱な機器を発見すれば、それを踏み台にして正規のユーザーになりすまし、堂々とネットワーク内部に侵入し、ランサムウェアを展開します。

リモートデスクトップ(RDP)からの侵入

リモートデスクトッププロトコル(RDP)は、Windowsに標準で搭載されている機能で、遠隔地にあるコンピュータのデスクトップ画面を、手元のコンピュータに表示して操作するための仕組みです。サーバーのメンテナンスや、従業員が自宅から会社のPCを操作する際などに広く利用されています。この利便性の高さの一方で、RDPの設定不備がランサムウェアの格好の侵入口となるケースが後を絶ちません。

最も典型的な攻撃手法は、IDとパスワードに対する総当たり攻撃(ブルートフォースアタック)や、他のサービスから漏洩したID・パスワードのリストを使ってログインを試みるパスワードリスト攻撃です。特に、以下のような設定は非常に危険です。

- ユーザー名が「Administrator」など、推測しやすいものである。

- パスワードが「password」「12345678」といった単純な文字列である。

- パスワードが短く、複雑さの要件を満たしていない。

- RDPの接続ポート(デフォルトでは3389番)が、インターネットに対して無防備に公開されている。

攻撃者は、自動化されたツールを使って、インターネットに公開されているRDPサーバーを常に探し出し、機械的にログイン試行を繰り返します。一度でも認証を突破されてしまうと、攻撃者は正規のユーザーとしてシステムにログインし、そこから内部ネットワークの偵察、権限昇格、そして最終的にランサムウェアの展開へと進んでいきます。VPN機器からの侵入と並び、RDPは標的型ランサムウェア攻撃で非常に多用される侵入経路です。

メールの添付ファイルや本文中のURL

古典的でありながら、今なお非常に効果的な感染経路が、業務連絡や取引先を装った「フィッシングメール」です。攻撃者は、受信者が疑いを持たないように、巧妙に偽装したメールを送りつけてきます。

- 添付ファイル型:

- 請求書、注文書、見積書、履歴書などを装ったWord、Excel、PDF、ZIPファイルが添付されている。

- これらのファイルには、悪意のあるマクロやスクリプトが埋め込まれており、受信者がファイルを開き、「コンテンツの有効化」をクリックするなど特定の操作を行うと、マルウェアがダウンロード・実行される。

- 近年では、パスワード付きZIPファイルとそのパスワードを別々のメールで送る「PPAP」の手法を悪用し、ウイルス対策ソフトのスキャンを回避しようとする手口も見られます。

- URLリンク型:

- メール本文に「荷物の配送状況をご確認ください」「アカウント情報が変更されました」「セキュリティ警告」といった文言とともにURLが記載されている。

- このURLをクリックすると、正規のウェブサイトを模倣した偽のログインページに誘導され、IDとパスワードを窃取されたり、アクセスしただけでマルウェアに感染(ドライブバイダウンロード)させられたりする。

これらのメールは、実在する企業名や担当者名をかたり、緊急性を煽るような件名(例:「【至急】請求書送付のお願い」)が付けられていることが多く、多忙な業務の中でつい騙されてしまう従業員は少なくありません。一人の従業員の不注意なクリックが、組織全体のセキュリティを脅かす最初の突破口となり得るのです。

Webサイトの閲覧

従業員が日常的に行うWebサイトの閲覧行為も、ランサムウェアの感染経路となり得ます。これには大きく分けて2つのパターンがあります。

- 改ざんされた正規サイトからの感染:

攻撃者は、セキュリティ対策が不十分な企業のウェブサイトや、個人ブログなどに不正に侵入し、サイトにマルウェアを仕掛けます。訪問者は、いつも通り信頼しているサイトを閲覧しただけで、気づかないうちにマルウェアをダウンロードさせられてしまう(ドライブバイダウンロード攻撃)。OSやブラウザ、プラグイン(Java、Adobe Flash Playerなど)に脆弱性が残っていると、この攻撃の被害に遭うリスクが高まります。 - マルバタイジング(悪意のある広告)による感染:

攻撃者は、正規の広告配信ネットワークを悪用し、マルウェアを仕込んだ広告を配信します。ユーザーがニュースサイトや情報サイトなどを閲覧している際に、その悪意のある広告が表示されただけで、あるいはクリックしてしまっただけでマルウェアに感染させられます。広告配信ネットワークは多くのウェブサイトで利用されているため、信頼できる有名なサイトを閲覧していても、このリスクから逃れることはできません。

これらの手口の恐ろしい点は、ユーザーが怪しいサイトを訪問したり、不審なファイルをダウンロードしたりといった、危険を伴うと認識できる行動を取っていなくても感染してしまう可能性があることです。

USBメモリなどの外部記憶媒体

クラウドストレージの普及により利用機会は減少しつつありますが、依然としてUSBメモリや外付けハードディスクといった外部記憶媒体も、ランサムウェアの重要な感染経路の一つです。

- 意図的な持ち込み:

攻撃者が意図的にマルウェアを仕込んだUSBメモリを企業の敷地内や周辺に落としておき、従業員が興味本位で拾って社内のPCに接続するのを待つ、というソーシャルエンジニアリングの手法があります。 - 意図しない持ち込み:

従業員が自宅のPC(セキュリティ対策が不十分な場合が多い)で使用したUSBメモリがマルウェアに感染し、それを会社のPCに接続することで、社内ネットワークにマルウェアを持ち込んでしまうケースです。また、イベントや展示会で配布されたノベルティのUSBメモリが、すでに感染している可能性もゼロではありません。

USBメモリは、Autorun(自動実行)機能を悪用して、PCに接続しただけでマル-ウェアを実行させるように設定されていることがあります。オフライン環境であっても、物理的な媒体を介してマルウェアは侵入できるため、外部記憶媒体の取り扱いに関する厳格なルール策定と、従業員への周知徹底が不可欠です。

【法人向け】今すぐできるランサムウェア対策12選

ランサムウェアの脅威は深刻ですが、適切な対策を多層的に講じることで、そのリスクを大幅に低減させることが可能です。ここでは、法人が今すぐ取り組むべき12の具体的なランサムウェア対策を、技術的な側面と組織的な側面の両方から詳しく解説します。

① OSやソフトウェアを常に最新の状態に保つ

脆弱性対策は、あらゆるサイバー攻撃に対する防御の基本であり、最も重要な対策の一つです。前述の通り、ランサムウェア攻撃の多くは、OS(Windows, macOS, Linuxなど)や、Webブラウザ、VPN機器、業務アプリケーションといったソフトウェアに存在する既知の脆弱性を悪用して侵入します。

ソフトウェアベンダーは、脆弱性が発見されると、それを修正するための更新プログラム(セキュリティパッチ)を配布します。このパッチを迅速かつ確実に適用し、システムを常に最新の状態に保つこと(パッチマネジメント)が、攻撃者に侵入の隙を与えないために不可欠です。

【具体的なアクション】

- 自動更新の有効化: Windows Updateなど、OSや主要なソフトウェアが提供する自動更新機能を有効にし、可能な限りパッチ適用のプロセスを自動化します。

- パッチ管理ツールの導入: 組織内の多数のPCやサーバーの更新状況を一元的に管理し、パッチ適用を強制するツール(例: Microsoft WSUS, SCCMなど)の導入を検討します。

- 脆弱性情報の収集: JPCERT/CCやIPA、各ベンダーが発信する脆弱性情報を定期的にチェックし、自社で利用しているソフトウェアに影響がないかを確認する体制を構築します。

- サポート終了(EOL)製品の使用中止: メーカーのサポートが終了したOSやソフトウェアは、新たな脆弱性が発見されてもパッチが提供されません。非常に危険な状態であるため、速やかに後継製品へ移行する計画を立て、実行します。

② ウイルス対策ソフト(アンチウイルス)を導入する

ウイルス対策ソフト(アンチウイルスソフト、またはEPP: Endpoint Protection Platform)は、マルウェア対策の基本的なツールです。既知のマルウェアを検知・駆除することで、ランサムウェアの感染を未然に防ぐ役割を果たします。

従来のウイルス対策ソフトは、マルウェアの特徴的なコード(シグネチャ)を記録した「定義ファイル(パターンファイル)」と照合して検知するパターンマッチング方式が主流でした。しかし、毎日数多くの新種・亜種のマルウェアが登場する現代では、この方式だけでは対応が追いつきません。

そのため、近年のウイルス対策ソフトは、以下のような高度な検知技術を搭載しています。

- ヒューリスティック検知: プログラムの挙動や構造を分析し、マルウェア特有の不審な動き(例: ファイルを次々に暗号化しようとする)を検知する。

- 振る舞い検知(ビヘイビア法): プログラムを仮想環境(サンドボックス)で実際に動かしてみて、その振る舞いを監視し、悪意のあるものかどうかを判断する。

- レピュテーション(評判)分析: ファイルやドメインの「評判」をクラウド上のデータベースで照会し、危険性を評価する。

【具体的なアクション】

- 全端末への導入: サーバー、PCを問わず、社内のすべてのエンドポイントにウイルス対策ソフトを導入し、常に有効な状態にしておきます。

- 定義ファイルの常時更新: パターンマッチング方式も依然として有効なため、定義ファイルが常に最新の状態に保たれるよう、自動更新設定を確認します。

- 定期的なフルスキャン: 定期的にシステム全体のフルスキャンを実行し、潜伏しているマルウェアがないかを確認します。

③ データのバックアップを定期的に行う

もしランサムウェアに感染してしまっても、事業を継続するための最後の砦となるのがデータのバックアップです。暗号化されてしまったデータを、正常な状態のバックアップから復元できれば、身代金を支払う必要はなくなり、迅速に業務を再開できます。

しかし、単にバックアップを取るだけでは不十分です。攻撃者は、ランサムウェアを実行する前に、ネットワーク上でアクセス可能なバックアップデータも探し出し、一緒に暗号化または削除しようとします。そのため、ランサムウェア攻撃を想定した、堅牢なバックアップ戦略が求められます。

バックアップの3-2-1ルールとは

バックアップ戦略のベストプラクティスとして広く知られているのが「3-2-1ルール」です。

- 【3】3つのデータコピーを保持する: オリジナルのデータに加え、少なくとも2つのバックアップを作成し、合計3つのデータコピーを持つ。

- 【2】2種類の異なる媒体に保存する: 3つのコピーを、2種類以上の異なるメディア(例: 内蔵HDDと外付けHDD、NASとテープメディアなど)に保存する。これにより、特定のメディアに障害が発生しても、他のメディアから復旧できます。

- 【1】1つのコピーはオフサイト(遠隔地)に保管する: 3つのコピーのうち、少なくとも1つは物理的に離れた場所(例: 別の事業所、データセンター、クラウドストレージ)に保管する。これにより、火災や地震といった災害や、本社への物理的な攻撃からもデータを守ることができます。

【具体的なアクション】

- バックアップ計画の策定: どのデータを、どのくらいの頻度で、どこにバックアップするのかを明確に定義します。

- オンラインとオフラインの併用: 日常的なバックアップはNASなどのオンラインストレージに行い、世代管理された重要なバックアップはテープメディアや外付けHDDなど、普段はネットワークから切り離しておくオフライン(エアギャップ)環境に保管します。

- クラウドストレージの活用: クラウドバックアップサービスを利用するのも有効なオフサイト保管手段です。特に、一度書き込んだら変更・削除ができない「イミュータブル(不変)ストレージ」機能を持つサービスは、ランサムウェア対策として非常に強力です。

- リストア(復旧)テストの実施: バックアップは、いざという時に確実に復元できなければ意味がありません。定期的にリストアテストを実施し、手順の確認と、復旧にかかる時間(RTO: 目標復旧時間)の計測を行います。

④ EDRを導入して侵入後の検知・対応を強化する

従来のウイルス対策ソフト(EPP)が「侵入を防ぐ」ことを主目的とするのに対し、EDR(Endpoint Detection and Response)は、「侵入されることを前提」とし、侵入後の脅威を迅速に検知・対応することに特化したソリューションです。

巧妙化する標的型攻撃は、ウイルス対策ソフトをすり抜けて侵入してくるケースが少なくありません。EDRは、PCやサーバー(エンドポイント)の操作ログ(プロセスの起動、ファイルアクセス、ネットワーク通信など)を常時監視・記録し、そのデータを分析することで、マルウェア感染後の不審な振る舞いや、攻撃者の潜伏活動の痕跡を検知します。

【EDRの主な機能】

- 検知とアラート: ウイルス対策ソフトでは見逃されるような、不審な挙動(例: PowerShellを使った不審なコマンド実行)を検知し、管理者に警告します。

- 調査と可視化: 攻撃が「いつ」「どこから」「どのように」行われ、「どの範囲まで」影響が及んでいるのかを可視化し、迅速な原因究明を支援します。

- 対応と修復: 感染した端末をネットワークから自動的に隔離したり、不審なプロセスを強制終了させたりするなど、被害拡大を防ぐための初動対応を遠隔から実行できます。

ウイルス対策ソフト(EPP)による「入口対策」と、EDRによる「侵入後対策」を組み合わせることで、より強固な多層防御を実現できます。

⑤ ID・パスワードの管理を強化する

リモートデスクトップやVPNアカウントの認証情報が破られることは、ランサムウェアの主要な侵入経路の一つです。強固なID・パスワード管理は、基本的かつ極めて効果的な対策です。

【具体的なアクション】

- 複雑なパスワードの設定: 長さ(例: 12文字以上)、文字種(大文字、小文字、数字、記号を組み合わせる)、過去のパスワードとの非類似性など、厳格なパスワードポリシーを定め、従業員に遵守させます。

- パスワードの使い回し禁止: システムごとに異なるパスワードを設定することを徹底させます。パスワード管理ツールを利用することも有効です。

- 多要素認証(MFA)の導入: IDとパスワードに加えて、スマートフォンアプリへの通知、SMSコード、セキュリティキーなど、本人しか持ち得ない要素を組み合わせる多要素認証(MFA)は、不正ログイン対策として非常に強力です。特に、VPN、リモートデスクトップ、クラウドサービスなど、外部からアクセス可能なシステムの管理者権限アカウントには、MFAの導入が必須と言えます。

- 特権ID管理: Administratorやrootなどの特権IDは、攻撃者に奪われると被害が甚大になります。利用者を限定し、使用時は申請・承認プロセスを必須とする、パスワードを定期的に変更するなどの厳格な管理を行います。

⑥ データへのアクセス権限を最小化する

「最小権限の原則」とは、ユーザーやシステムに対して、業務を遂行するために必要最低限の権限のみを与えるというセキュリティの基本原則です。

例えば、経理部の担当者が、人事部のデータや開発部門のソースコードにアクセスできる必要はありません。もし、この経理担当者のアカウントが攻撃者に乗っ取られた場合、アクセス権限が適切に設定されていれば、被害は経理データだけに限定されます。しかし、全社員が社内の全データにアクセスできるような状態だと、一つのアカウントが侵害されただけで、組織全体のデータが危険に晒されてしまいます。

【具体的なアクション】

- アクセス権限の見直し: ファイルサーバーや業務アプリケーションのアクセス権限設定を定期的に見直し、「誰が」「どのデータに」「どのような操作(読み取り、書き込み、削除など)」ができるのかを精査し、不要な権限を削除します。

- 部署・役職ごとの権限設定: 部署や役職に応じてアクセス権限のテンプレートを作成し、入社・異動・退職時に適切に権限を付与・変更・削除する運用を徹底します。

⑦ ゼロトラストの考え方を導入する

従来のセキュリティモデルは、「社内ネットワークは安全、社外は危険」という境界型の考え方に基づいていました。しかし、クラウド利用の拡大やテレワークの普及により、社内と社外の境界は曖昧になっています。

そこで注目されているのが「ゼロトラスト」という考え方です。ゼロトラストは、その名の通り「何も信頼しない(Trust No One, Verify Everything)」を前提とし、社内・社外を問わず、すべてのアクセス要求を信用せず、その都度検証・認証するというアプローチです。

【ゼロトラスト実現の要素】

- 強力な認証: すべてのユーザーとデバイスに対して、MFAなどを用いた厳格な認証を要求します。

- マイクロセグメンテーション: ネットワークを小さなセグメントに分割し、セグメント間の通信を厳しく制御することで、万が一侵入されても、攻撃者がネットワーク内を横移動(ラテラルムーブメント)して被害を拡大させるのを防ぎます。

- 最小権限のアクセスポリシー: ユーザーの役割、デバイスの状態、場所といったコンテキストに基づいて、データやアプリケーションへのアクセスを動的に制御します。

ゼロトラストは単一の製品で実現できるものではなく、様々な技術と運用を組み合わせた継続的な取り組みですが、この考え方をセキュリティ戦略の根幹に据えることが、現代の脅威に対抗する上で重要です。

⑧ メールセキュリティを強化する

フィッシングメールは依然として主要な感染経路であるため、メールセキュリティの強化は不可欠です。

【具体的なアクション】

- メールセキュリティゲートウェイの導入: クラウド型またはアプライアンス型のメールセキュリティ製品を導入し、受信メールを多層的にフィルタリングします。迷惑メールフィルタ、ウイルススキャン、サンドボックス(添付ファイルを仮想環境で実行して安全性を確認する機能)、URLリンクの書き換え・検査機能などを活用します。

- 送信ドメイン認証技術の導入: 自社になりすましたメール(詐称メール)を防ぐため、SPF、DKIM、DMARCといった送信ドメイン認証技術を設定します。これにより、取引先や顧客をフィッシングメールの脅威から守り、自社のブランドを保護することにも繋がります。

⑨ 従業員へのセキュリティ教育を実施する

どれだけ高度な技術的対策を講じても、セキュリティの最後の砦は「人」です。従業員一人ひとりのセキュリティ意識が低ければ、そこが脆弱性となり、攻撃の糸口を与えてしまいます。

【具体的なアクション】

- 定期的なセキュリティ研修: 全従業員を対象に、最新のサイバー攻撃の手口、不審なメールの見分け方、パスワード管理の重要性、インシデント発生時の報告ルールなどについて、定期的に研修を実施します。

- 標的型攻撃メール訓練: 訓練用の疑似フィッシングメールを従業員に送信し、実際に開封やクリックをしてしまうかどうかをテストします。訓練結果を基に、個別のフォローアップや、全体の研修内容の改善に繋げます。

- インシデント発生時の報告訓練: 「怪しいと思ったら、まずは報告・相談する」という文化を醸成することが重要です。報告した従業員を責めるのではなく、むしろ賞賛するような雰囲気作りが、早期発見・早期対応に繋がります。

⑩ セキュリティポリシーを策定し周知する

セキュリティポリシーとは、組織として情報セキュリティにどう取り組むかという基本方針や、従業員が遵守すべき行動規範(ルール)を明文化したものです。ポリシーを策定し、全従業員に周知徹底することで、組織全体のセキュリティレベルを統一し、向上させることができます。

【ポリシーに含めるべき主な項目】

- 情報資産の分類と管理方法

- パスワードポリシー(複雑さ、変更周期など)

- PCやスマートデバイスの利用ルール

- ソフトウェアのインストールに関するルール

- 外部記憶媒体(USBメモリなど)の利用ルール

- インシデント発生時の報告・対応手順

⑪ インシデント対応計画を策定する

実際にランサムウェア感染などのセキュリティインシデントが発生した際に、誰が、何を、どのように行うのかを定めた具体的な行動計画が「インシデント対応計画(CSIRP: Computer Security Incident Response Plan)」です。

パニック状態に陥らず、冷静かつ迅速に対応するためには、この計画を事前に策定し、関係者間で共有しておくことが極めて重要です。

【計画に含めるべき主な項目】

- インシデント対応チーム(CSIRT)の編成と役割分担

- インシデントの発見から収束までのフェーズ別(準備、検知、封じ込め、根絶、復旧、事後対応)の具体的な手順

- 経営層、法務部門、広報部門などへの報告フロー

- 外部専門機関(セキュリティベンダー、弁護士など)や公的機関(警察、IPAなど)への緊急連絡先リスト

⑫ 外部のセキュリティ専門家やサービスを活用する

すべてのセキュリティ対策を自社の人材だけで担うのは、特に中小企業にとっては困難な場合があります。そのような場合は、外部の専門家の知見やサービスを積極的に活用することも有効な選択肢です。

- SOC(Security Operation Center)サービス: 24時間365日体制でネットワークやデバイスを監視し、脅威の検知・分析・通知を行うサービス。

- MDR(Managed Detection and Response)サービス: EDRなどのツールを専門家が運用代行し、脅威検知から対応までを支援するサービス。

- 脆弱性診断サービス: 専門家がシステムやネットワークの脆弱性を網羅的に洗い出し、具体的な対策を提案するサービス。

- インシデント対応支援サービス: 実際にインシデントが発生した際に、原因調査(フォレンジック)や復旧作業を支援するサービス。

自社のリソースやスキルレベルに応じて、これらのサービスを適切に組み合わせることが、現実的で効果的なセキュリティ体制の構築に繋がります。

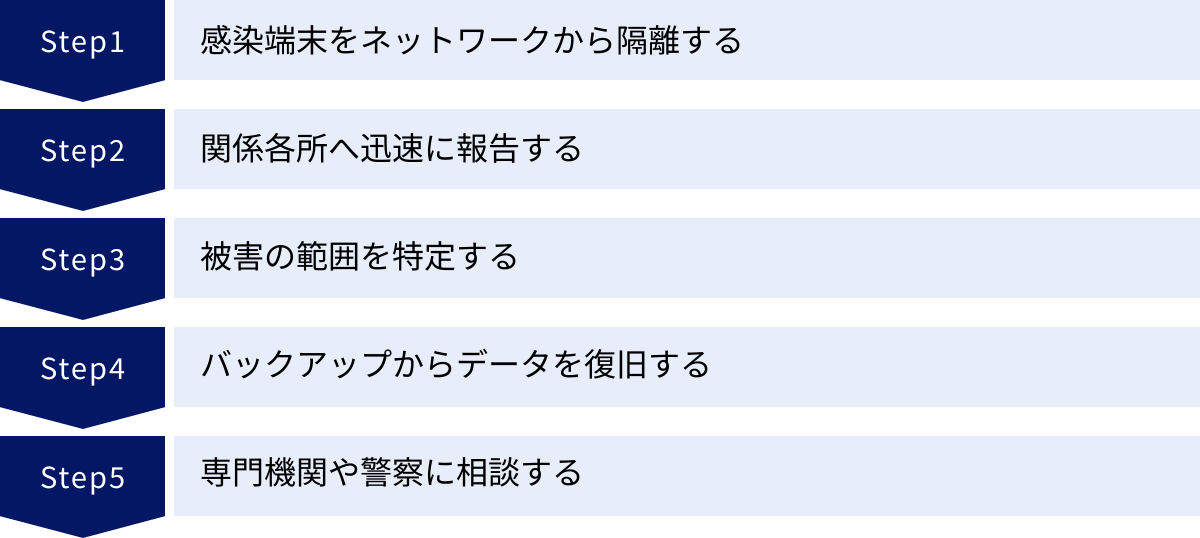

万が一ランサムウェアに感染した場合の対処法

どれだけ万全な対策を講じていても、ランサムウェアに感染するリスクをゼロにすることはできません。重要なのは、インシデントが発生した際にパニックに陥らず、事前に定められた手順に従って、冷静かつ迅速に行動することです。ここでは、感染が疑われる場合の初動対応から復旧までの具体的なステップと、絶対にやってはいけないNG行動について解説します。

ステップ1:感染端末をネットワークから隔離する

ランサムウェア感染の疑いを発見した場合、最初に行うべき最も重要な行動は、感染した可能性のある端末をネットワークから物理的に隔離することです。これは、ランサムウェアがネットワークを介して他のPCやサーバーに感染を拡大させる(ワーム活動)のを防ぐための最優先事項です。

- 有線LANの場合: LANケーブルをPCから引き抜きます。

- 無線LAN(Wi-Fi)の場合: PCのWi-Fi機能をオフにするか、機内モードを有効にします。

可能であれば、ルーターやスイッチの電源を落とすことも検討しますが、まずは感染が疑われる端末を隔離することが先決です。この初動の速さが、被害を最小限に食い止められるかどうかを大きく左右します。

ステップ2:関係各所へ迅速に報告する

端末を隔離したら、次に事前に定められたインシデント対応計画(CSIRP)に従い、速やかに関係各所へ報告します。報告をためらったり、自己判断で隠蔽したりすることは、対応を遅らせ、被害をさらに深刻化させる最悪の行為です。

- 報告先:

- 直属の上長

- 情報システム部門(またはセキュリティ担当者)

- インシデント対応チーム(CSIRT)

- 経営層

- 報告内容(わかる範囲で):

- いつ、どの端末で、どのような異常(例: 脅迫メッセージの表示、ファイルが開けない)を発見したか。

- 発見後、どのような対処(例: LANケーブルを抜いた)を行ったか。

- 表示されている脅迫メッセージのスクリーンショットや写真。

「自分のせいかもしれない」という不安から報告を躊躇してしまう気持ちは理解できますが、サイバー攻撃は組織全体の問題です。迅速な報告こそが、組織への貢献であるという文化を平時から醸成しておくことが重要です。

ステップ3:被害の範囲を特定する

報告を受けた情報システム部門やインシデント対応チームは、被害の全体像を把握するための調査を開始します。

- 感染範囲の特定: どの端末、どのサーバー、どのデータが暗号化されたのかを特定します。EDRのログやネットワーク機器の通信ログ、認証ログなどを分析し、他に感染が拡大していないかを確認します。

- 侵入経路の特定: 攻撃者がどこから、どのように侵入してきたのか(VPNの脆弱性、RDP、フィッシングメールなど)を調査します。原因を特定しなければ、同じ手口で再攻撃されるリスクが残ります。

- 情報漏洩の有無の確認: ログの分析などから、データが外部に送信された痕跡がないかを確認します。二重恐喝の可能性を念頭に置いた調査が必要です。

この調査には高度な専門知識が求められるため、自社での対応が困難な場合は、速やかに外部のセキュリティ専門家(インシデントレスポンス専門チームなど)に支援を要請することをためらってはいけません。

ステップ4:バックアップからデータを復旧する

被害範囲の特定と、侵入経路となった脆弱性の修正が完了したら、いよいよシステムの復旧作業に入ります。

- 感染端末の初期化: ランサムウェアに感染した端末は、マルウェアが潜伏している可能性があるため、安易に駆除しようとせず、OSごとクリーンインストール(初期化)するのが最も安全で確実な方法です。

- バックアップからのデータリストア: 初期化したシステムに、事前に取得しておいた安全なバックアップデータから業務データを復元します。この際、バックアップデータ自体がマルウェアに感染していないか、十分に確認することが重要です。どの時点のバックアップまで遡れば安全かを慎重に判断する必要があります。

- 段階的な復旧: 全システムを一度に復旧させるのではなく、業務上の優先度が高いシステムから段階的に復旧させ、正常に動作するかを都度確認しながら進めます。

このステップを確実に行うためにも、日頃から「対策12選」で述べたような定期的なバックアップ取得とリストアテストが不可欠となります。

ステップ5:専門機関や警察に相談する

インシデント対応と並行して、外部の専門機関や警察へ相談・報告することも重要です。

- IPA(情報処理推進機構)や JPCERT/CC: 技術的な助言や、他の組織で発生している同様のインシデントに関する情報提供を受けられる場合があります。

- 弁護士: 特に情報漏洩が発生した可能性がある場合、個人情報保護法などの法的要件への対応や、顧客・取引先への通知、損害賠償リスクなどについて、法的な助言を求める必要があります。

- 警察: ランサムウェア攻撃はれっきとした犯罪(電子計算機損壊等業務妨害罪、不正アクセス禁止法違反など)です。管轄の都道府県警察のサイバー犯罪相談窓口に被害を届け出ることで、捜査や証拠保全に関する協力を得られます。また、警察に届け出ることで、社会的な説明責任を果たす上でも重要な意味を持ちます。

これらの機関と連携することで、自社だけでは困難な対応も、より適切に進めることができます。

感染時に絶対にやってはいけないこと

パニックになると、かえって事態を悪化させる行動をとってしまいがちです。以下の2点は、絶対に避けるべきNG行動として覚えておきましょう。

身代金の要求には応じない

脅迫メッセージに従い、身代金を支払うことは絶対に避けるべきです。その理由は以下の通りです。

- データが復旧される保証がない: 支払っても復号キーが送られてこない、送られてきたキーが壊れていて使えない、といったケースは珍しくありません。

- 情報漏洩を防げるとは限らない: 二重恐喝の場合、支払った後で「追加で支払わなければデータを公開する」と再度の脅迫を受ける可能性があります。一度支払うと「支払いに応じる企業」としてリスト化され、別の攻撃グループの標的になるリスクも高まります。

- 犯罪組織への資金提供になる: 身代金は、攻撃グループのさらなる活動資金となり、新たなランサムウェアの開発や、他の企業への攻撃に使われます。身代金を支払うことは、犯罪に加担し、社会全体の脅威を増大させる行為に他なりません。

- 政府機関も非推奨: 日本政府や警察庁、米国のFBIをはじめ、世界中の法執行機関が身代金を支払わないよう強く勧告しています。

自己判断でPCを再起動・シャットダウンしない

「とりあえず再起動すれば直るかもしれない」と考えるのは危険です。

- 証拠の消失: PCのメモリ(RAM)上には、攻撃の痕跡を示す重要な情報(揮発性データ)が記録されています。再起動やシャットダウンを行うと、これらの貴重な証拠が消えてしまい、その後の原因調査(フォレンジック)が著しく困難になります。

- 暗号化プロセスの完了: ランサムウェアの種類によっては、再起動をトリガーとして、暗号化のプロセスが再開・完了するように設計されているものもあります。むやみな再起動が、被害を確定させてしまう可能性があるのです。

感染に気づいたら、まずはネットワークから隔離し、PCの電源は入れたままの状態で専門家の指示を仰ぐのが鉄則です。

ランサムウェア対策に役立つおすすめツール・サービス

ランサムウェア対策を効果的に進めるためには、適切なツールやサービスの活用が欠かせません。ここでは、特に重要な役割を果たす「EDR」と「バックアップ・復旧」のカテゴリから、代表的な製品・サービスをいくつか紹介します。これらはあくまで一例であり、自社の環境や要件に最も適したものを選ぶことが重要です。

| ツール・サービスカテゴリ | 製品名 | 主な特徴 |

|---|---|---|

| EDR (Endpoint Detection and Response) | CrowdStrike Falcon | クラウドネイティブなプラットフォームで、導入・運用が容易。AIと振る舞い分析による高度な脅威検知・防御能力が特徴。専門家による24時間365日の脅威ハンティングサービスも提供。 |

| EDR (Endpoint Detection and Response) | Cybereason EDR | AIを活用した独自の相関分析エンジン「MalOp(Malicious Operation)」が、断片的なアラートを統合し、攻撃の全体像を時系列で可視化。サイバー攻撃の根本原因の特定と迅速な対応を支援。 |

| EDR (Endpoint Detection and Response) | Microsoft Defender for Endpoint | Windows OSに深く統合されており、OSレベルでの詳細な可視性と強力な対応能力を提供。Microsoft 365の他のセキュリティ製品群との連携により、ID、メール、クラウドアプリまで含めた包括的な保護を実現。 |

| バックアップ・復旧 | Veeam Backup & Replication | 仮想(VMware, Hyper-V)、物理、クラウド(AWS, Azure)など多様な環境を単一のコンソールで統合管理できる。ランサムウェア対策として、一度書き込んだデータを変更・削除不能にする「不変(イミュータブル)バックアップ」機能が強力。 |

| バックアップ・復旧 | Arcserve UDP | イメージバックアップ技術をベースに、システムの迅速な復旧(ベアメタル復旧)を実現。継続的データ保護(CDP)機能により、障害発生直前の状態まで復旧可能。多様なプラットフォームに対応する柔軟性も特徴。 |

| バックアップ・復旧 | Acronis Cyber Protect | バックアップ・復元機能と、AIベースの高度なマルウェア対策、脆弱性評価、URLフィルタリングといったサイバーセキュリティ機能を一つのソリューションに統合。バックアップデータ自体をランサムウェアから保護する機能も備える。 |

EDR(Endpoint Detection and Response)製品

EDRは、侵入を前提とした「事後対策」の要です。従来のウイルス対策ソフトをすり抜ける巧妙な攻撃を検知し、迅速な対応を可能にします。

CrowdStrike Falcon

クラウドベースで提供されるため、サーバー構築が不要で迅速に導入できるのが大きな利点です。軽量なエージェントがエンドポイントのあらゆるアクティビティを監視し、クラウド上のAIが脅威を分析・検知します。脅威インテリジェンスと専門家によるプロアクティブな脅威ハンティングサービス「Falcon OverWatch」が、高度な標的型攻撃の兆候を早期に発見します。(参照:CrowdStrike公式サイト)

Cybereason EDR

Cybereasonの最大の特徴は、攻撃の全体像を「MalOp(Malicious Operation)」という単位で可視化する点にあります。個別の不審なイベントを自動で相関分析し、一連の攻撃キャンペーンとしてストーリー仕立てで表示するため、セキュリティ担当者は攻撃の背景や影響範囲を直感的に理解し、優先順位をつけて効率的に対応できます。(参照:Cybereason公式サイト)

Microsoft Defender for Endpoint

Windows 10/11やWindows Serverに標準で組み込まれているセキュリティ機能と緊密に連携し、OSのカーネルレベルから情報を収集できるため、非常に深い可視性を持ちます。Microsoft 365 Defenderスイートの一部として、ID保護(Azure AD)、メールセキュリティ(Defender for Office 365)などと連携し、組織全体で脅威情報を共有・連動させた自動対応(XDR: Extended Detection and Response)を実現できるのが強みです。(参照:Microsoft公式サイト)

バックアップ・復旧サービス

堅牢なバックアップは、ランサムウェア被害からの事業復旧における生命線です。攻撃による暗号化や削除からデータを守る機能が重要になります。

Veeam Backup & Replication

仮想化環境のバックアップで高い評価を得ており、物理サーバーやクラウド環境にも対応範囲を広げています。ランサムウェア対策として特に注目されるのが「堅牢化されたリポジトリ(Hardened Repository)」機能です。これはLinuxベースのストレージを利用して、指定した期間、バックアップデータの変更や削除を一切不可能にするもので、攻撃者によるバックアップ破壊を防ぐ極めて有効な手段となります。(参照:Veeam Software公式サイト)

Arcserve UDP

Arcserve Unified Data Protection (UDP)は、継続的データ保護(CDP)やイメージバックアップ技術により、システム全体を迅速に復旧させることに強みを持ちます。仮想環境への即時復旧(インスタントVM)機能を使えば、物理サーバーがダウンしても、バックアップデータから数分で仮想マシンを起動させ、業務を仮再開させることができます。事業継続計画(BCP)の観点からも非常に有効なソリューションです。(参照:Arcserve Japan公式サイト)

Acronis Cyber Protect

「サイバープロテクション」という独自の概念を掲げ、データ保護(バックアップ)とサイバーセキュリティを単一の製品に統合しているのが最大の特徴です。AIベースのマルウェア対策エンジンがランサムウェアの不審な挙動を検知してブロックすると同時に、影響を受けたファイルをバックアップから自動復元する機能も備えています。バックアップソリューション自体がセキュリティ機能を持つことで、より包括的な保護を実現します。(参照:Acronis公式サイト)

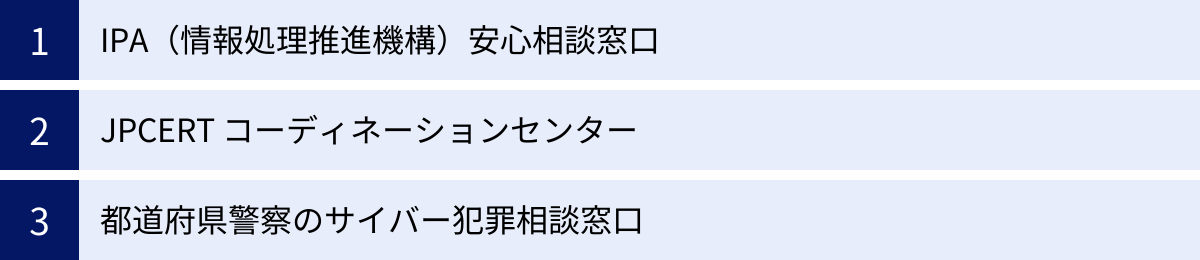

ランサムウェア被害に関する相談窓口

万が一ランサムウェアの被害に遭ってしまった場合、自社だけで抱え込まずに、公的な専門機関へ相談することが重要です。これらの窓口は、技術的な助言や法的な対応、情報共有など、様々な側面から被害組織を支援してくれます。

IPA(情報処理推進機構)安心相談窓口

独立行政法人情報処理推進機構(IPA)が運営する相談窓口で、コンピュータウイルスや不正アクセス、その他情報セキュリティに関する様々な相談を無料で受け付けています。

特に中小企業にとっては、どこに相談すればよいかわからない場合の最初の駆け込み寺として非常に頼りになる存在です。被害の状況を伝えることで、どのような初動対応を取るべきか、次にどこへ相談すべきかといった具体的なアドバイスを受けることができます。被害の届出を行うことで、IPAが集約した情報が、国内の注意喚起や対策強化に活かされます。(参照:独立行政法人情報処理推進機構公式サイト)

JPCERT コーディネーションセンター (JPCERT/CC)

JPCERT/CC(ジェーピーサート・コーディネーションセンター)は、日本国内のCSIRT(Computer Security Incident Response Team)として、特定の政府機関や企業に属さない中立な立場で、インターネット上のセキュリティインシデントに対応するチームです。

ランサムウェア被害のようなインシデントが発生した際に、その報告を受け付け、国内外の関連組織(ISP、セキュリティベンダー、法執行機関など)と連携して、インシデント対応の調整や支援を行います。技術的な分析や、マルウェアの検体提供、攻撃者の手口に関する情報共有など、より技術的な側面での支援を求める場合に相談する窓口となります。(参照:一般社団法人JPCERTコーディネーションセンター公式サイト)

都道府県警察のサイバー犯罪相談窓口

ランサムウェアによる被害は、威力業務妨害や不正アクセス禁止法違反などに該当する明らかな犯罪行為です。そのため、被害に遭った際は、必ず最寄りの警察署、または各都道府県警察本部に設置されているサイバー犯罪相談窓口に相談・通報しましょう。

警察に相談することで、以下のような対応が期待できます。

- 被害届の受理と捜査: 正式に被害届を提出すれば、犯罪事件として捜査が行われます。

- 証拠保全に関する助言: 捜査に必要なログなどの証拠をどのように保全すべきかについて、専門的なアドバイスを受けられます。

- 情報提供: 他の被害事例から得られた攻撃者の情報などを提供してもらえる可能性があります。

サイバー犯罪は国境を越えて行われるため、国際的な捜査協力も不可欠です。警察への通報は、犯罪組織の撲滅に向けた第一歩となります。(参照:警察庁公式サイト「サイバー犯罪対策」)

まとめ

本記事では、法人を対象に、ランサムウェアの基礎知識から最新の攻撃手口、主な感染経路、具体的な対策、そして万が一の際の対処法までを包括的に解説しました。

ランサムウェアの脅威は、もはや他人事ではありません。その手口は日々巧妙化・凶悪化しており、従来の「入口対策」だけでは防ぎきれないのが現実です。現代のランサムウェア対策は、侵入を防ぐための「防御」と、侵入されても迅速に事業を復旧させるための「回復力(レジリエンス)」の両輪で考える必要があります。

この記事で紹介した「今すぐできるランサムウェア対策12選」は、その両輪を支えるための重要な柱です。

| 対策のカテゴリ | 具体的な対策例 |

|---|---|

| 技術的対策 | ①パッチ管理、②ウイルス対策ソフト、③堅牢なバックアップ、④EDR、⑤ID・パスワード管理、⑥アクセス権限の最小化、⑧メールセキュリティ |

| 組織的対策 | ⑦ゼロトラストの導入、⑨従業員教育、⑩セキュリティポリシー策定、⑪インシデント対応計画、⑫外部専門家の活用 |

これらの対策を単体で行うのではなく、複数の対策を組み合わせた「多層防御」のアプローチを取ることが、堅牢なセキュリティ体制を構築する上で不可欠です。

最後に、最も重要なことは、セキュリティ対策は「一度やったら終わり」のプロジェクトではないということです。脅威が変化し続ける限り、自社のセキュリティ体制もまた、継続的に見直し、評価し、改善していく必要があります。

本記事が、貴社のセキュリティ体制を見つめ直し、ランサムウェアという深刻な脅威に立ち向かうための一助となれば幸いです。まずは自社に何が足りないのかを把握し、できることから一歩ずつ対策を始めてみましょう。