現代のデジタル社会において、サイバー攻撃は日々巧妙化し、企業や個人にとって深刻な脅威となっています。このような状況下で、情報システムやデータを守るために不可欠な存在が「ホワイトハッカー」です。

本記事では、ホワイトハッカーとは何か、その仕事内容や必要なスキル、そして未経験からホワイトハッカーを目指すための具体的なステップまで、網羅的に解説します。サイバーセキュリティの世界に興味がある方、専門家としてのキャリアを考えている方は、ぜひ最後までご覧ください。

目次

ホワイトハッカーとは?

ホワイトハッカーとは、サイバーセキュリティに関する高度な知識や技術を、善良な目的、すなわちシステムやネットワークの防御、セキュリティ強化のために活用する専門家のことを指します。「ホワイトハットハッカー」や「倫理的ハッカー(Ethical Hacker)」とも呼ばれ、その存在は今日のデジタル社会を守る上で欠かせないものとなっています。

彼らの主な役割は、攻撃者の視点から自社のシステムを分析し、サイバー攻撃を受ける前に潜在的な脆弱性(セキュリティ上の欠陥)を発見・修正することです。企業や政府機関などの組織に所属し、その組織が保有する情報資産を、悪意のある攻撃者から守るための活動を合法的に行います。

ハッカーと聞くと、システムに不正侵入したり、データを盗んだりする犯罪者のイメージが強いかもしれません。しかし、それは本来の意味とは異なります。本来「ハッカー」という言葉は、コンピュータやネットワークに対して極めて高い技術力を持つ人物を指す敬称でした。その技術を悪用する者が現れたことで、ネガティブなイメージが広まってしまったのです。

そこで、その目的や倫理観によってハッカーを区別するために、「ホワイトハッカー」「ブラックハッカー」「グレーハッカー」といった言葉が使われるようになりました。ホワイトハッカーは、その卓越した技術力を社会の安全と発展のために使う「正義の味方」と言えるでしょう。

ブラックハッカー・グレーハッカーとの違い

ホワイトハッカーの役割をより深く理解するためには、対極に位置する「ブラックハッカー」や、その中間にあたる「グレーハッカー」との違いを明確に把握することが重要です。彼らの違いは、主に「目的」「活動の合法性」「倫理観」にあります。

| 種類 | 目的 | 活動内容 | 合法性 |

|---|---|---|---|

| ホワイトハッカー | 防御・セキュリティ強化 | 組織の許可を得て、脆弱性の発見・報告、セキュリティ対策の構築を行う。 | 合法的 |

| ブラックハッカー | 金銭窃取、情報漏洩、システム破壊、愉快犯など | 組織の許可なく、システムへの不正侵入、マルウェア感染、情報窃取、DDoS攻撃などを行う。 | 違法 |

| グレーハッカー | 知的好奇心、義賊的行為、自己顕示欲など | 組織の許可なく脆弱性を発見し、善意で報告する場合や、脆弱性を公表して警告する場合がある。 | 違法となる可能性が高い |

ブラックハッカー

ブラックハッカーは、サイバーセキュリティに関する技術を悪用し、不正な目的のためにサイバー攻撃を仕掛ける人物です。「クラッカー」とも呼ばれ、一般的に「ハッカー」と聞いて多くの人が想像する犯罪者像そのものです。

彼らの動機は多岐にわたります。

- 金銭目的: 個人情報や企業の機密情報を盗み出して売買する、ランサムウェア(身代金要求型ウイルス)を用いて金銭を要求する、オンラインバンクから不正に送金するなど。

- スパイ・妨害活動: 特定の国家や企業を標的に、機密情報を盗み出したり、社会インフラを機能不全に陥らせたりする。

- 思想的・政治的目的: 特定の主張を掲げる集団(ハクティビスト)が、抗議活動の一環として政府機関や企業のウェブサイトを改ざん・停止させる。

- 愉快犯・自己顕示欲: 自身の技術力を誇示するため、あるいは単なる面白半分でシステムに侵入し、混乱を引き起こす。

彼らの行う行為は、不正アクセス禁止法や電子計算機損壊等業務妨害罪など、明確な法律違反であり、社会に甚大な被害をもたらす犯罪です。

グレーハッカー

グレーハッカーは、ホワイトハッカーとブラックハッカーの中間に位置する存在です。彼らはブラックハッカーのような明確な悪意を持つわけではありませんが、ホワイトハッカーのように組織から正式な許可を得て活動するわけでもありません。

グレーハッカーの行動は、その動機によって様々です。

- 義賊的な行為: 企業のウェブサイトの脆弱性を許可なく探し出し、「セキュリティが甘い」と警告するために、発見した脆弱性を企業に(時には公に)報告する。彼ら自身は善意のつもりかもしれませんが、許可のないアクセスは法に触れる可能性があります。

- 知的好奇心・探求心: 純粋な技術的興味から、許可なくシステムの内部を調査する。

- バグバウンティ(脆弱性報奨金制度)との関連: 脆弱性を発見し、企業に報告することで報奨金を得るプログラムがありますが、そのルールを逸脱した行動を取る場合、グレーな領域に入ることがあります。

グレーハッカーの最も大きな問題点は、その行為が本人の意図に関わらず違法と見なされるリスクがあることです。許可なく他人のシステムに侵入したり、脆弱性をテストしたりする行為は、不正アクセス禁止法に抵触する可能性があります。善意のつもりで行った行為が、結果的に企業に混乱を招き、法的措置の対象となるケースも少なくありません。

ホワイトハッカーが「正義の騎士」であるならば、ブラックハッカーは「破壊者」、グレーハッカーは「義賊にもならず者にもなりうる浪人」と例えることができるでしょう。ホワイトハッカーとして活動するためには、高度な技術力だけでなく、法を遵守し、高い倫理観を持って行動することが絶対的な条件となります。

ホワイトハッカーの主な仕事内容

ホワイトハッカーの仕事は、単に「ハッキングして弱点を見つける」だけではありません。その業務は多岐にわたり、サイバーセキュリティの様々な側面から企業や組織を守る役割を担っています。ここでは、ホワイトハッカーが従事する代表的な仕事内容を詳しく解説します。

脆弱性診断

脆弱性診断は、ホワイトハッカーの最も基本的かつ重要な業務の一つです。これは、ウェブアプリケーション、スマートフォンアプリ、サーバ、ネットワーク機器などに潜むセキュリティ上の弱点(脆弱性)を網羅的に洗い出す作業を指します。

診断には、専用のツールを用いて自動的に検査する「ツール診断」と、専門家が手動で様々な疑似攻撃を試みる「手動診断」があります。多くの場合、これらを組み合わせて実施することで、診断の精度を高めます。

- 診断の流れ:

- ヒアリング・計画: 診断対象の範囲やシステムの仕様、想定される脅威などについて顧客と打ち合わせを行い、診断計画を策定します。

- 診断の実施: 計画に基づき、ツールや手動による診断を実施します。SQLインジェクション、クロスサイトスクリプティング(XSS)、OSコマンドインジェクションなど、既知の脆弱性パターンを試しながら、未知の欠陥も探します。

- 報告: 発見された脆弱性の内容、危険度、再現手順、そして具体的な対策方法をまとめた報告書を作成し、顧客に提出・説明します。

- 再診断・対策支援: 顧客が対策を施した後、その対策が有効であるかを確認するための再診断を行ったり、対策に関する技術的な助言を行ったりします。

脆弱性診断は、いわばシステムの「健康診断」です。定期的に実施することで、攻撃者に悪用される前に問題点を特定し、修正することが可能になります。

ペネトレーションテスト(侵入テスト)

ペネトレーションテストは、脆弱性診断よりもさらに一歩踏み込んだ、より実践的なセキュリティテストです。日本語では「侵入テスト」と呼ばれます。

脆弱性診断が「個々の部品に欠陥がないか」を網羅的に調べるのに対し、ペネトレーションテストは「実際に攻撃者が目的を達成できてしまうか」を検証するテストです。攻撃者と同じ視点、同じ思考で、事前に定めたゴール(例:個人情報の窃取、機密文書の入手、サーバの乗っ取りなど)を目指して、あらゆる手段を用いてシステムへの侵入を試みます。

- ペネトレーションテストの特徴:

- シナリオベース: 「退職した元従業員が内部情報を利用して侵入する」「標的型攻撃メールを開いた社員のPCを足がかりに、基幹システムへ侵入する」といった具体的なシナリオを設定してテストを行います。

- 複数の脆弱性の組み合わせ: 一つの脆弱性だけでは大きな脅威にならなくても、複数の脆弱性を組み合わせることで深刻な被害につながるケースがあります。ペネトレーションテストでは、こうした連鎖的な攻撃が可能かどうかも検証します。

- 経営層へのインパクト提示: 「この脆弱性を放置すると、最終的に顧客情報がすべて漏洩し、事業継続に深刻な影響が出ます」といった形で、発見された問題がビジネスに与える具体的なリスクを提示できるため、経営層のセキュリティ投資への理解を得やすくなります。

ペネトレーションテストは、組織の防御態勢が実際の攻撃にどこまで耐えられるかを試す「実戦演習」と言えるでしょう。

セキュリティ対策製品の開発・実装

ホワイトハッカーは、防御側の視点からセキュリティ製品の開発や導入にも深く関わります。

- 製品開発: WAF(Web Application Firewall)、IPS/IDS(不正侵入防止/検知システム)、EDR(Endpoint Detection and Response)といったセキュリティ製品やサービスの企画・開発を行います。攻撃者の手口を熟知しているからこそ、それを効果的に防ぐためのロジックや機能を設計できるのです。

- 製品実装: 既存のセキュリティ製品を顧客の環境に合わせて導入し、最適な設定(チューニング)を行います。製品を導入しただけでは効果を最大限に発揮できません。環境に合わせて誤検知を減らし、本当に危険な通信だけをブロックするよう調整するには、高度な専門知識が求められます。

セキュリティコンサルティング

技術的な業務だけでなく、経営的な視点から組織全体のセキュリティレベル向上を支援するのもホワイトハッカーの重要な仕事です。

セキュリティコンサルタントは、顧客企業のビジネス内容や組織体制、情報システムの全体像を把握した上で、以下のような業務を行います。

- リスクアセスメント: 組織が抱える情報資産を洗い出し、それぞれにどのような脅威(サイバー攻撃、内部不正、災害など)が存在し、どの程度のリスクがあるのかを評価・分析します。

- セキュリティポリシーの策定: 評価したリスクに基づき、組織全体で遵守すべき情報セキュリティに関する基本方針や行動規範(セキュリティポリシー)を策定します。

- ISMS/Pマーク認証取得支援: ISMS(情報セキュリティマネジメントシステム)やプライバシーマークといった第三者認証の取得を支援し、組織のセキュリティ体制の信頼性を高めます。

- 従業員教育・訓練: 全従業員のセキュリティ意識を向上させるための研修を企画・実施したり、標的型攻撃メールを想定した訓練を行ったりします。

技術的な対策(点)だけでなく、組織的な対策(面)を組み合わせることで、初めて堅牢なセキュリティが実現します。 セキュリティコンサルタントは、その全体設計を担う戦略家です。

インシデント対応(CSIRT/SOC)

どれだけ万全な対策を講じても、サイバー攻撃のリスクをゼロにすることはできません。万が一、セキュリティインシデント(事故)が発生してしまった際に、迅速かつ的確に対応するのもホワイトハッカーの重要な役割です。

- SOC (Security Operation Center): ネットワークやサーバのログを24時間365日体制で監視し、サイバー攻撃の兆候をいち早く検知する専門チームです。検知したアラートが本当にインシデントなのかを分析し、CSIRTへ報告します。

- CSIRT (Computer Security Incident Response Team): SOCからの報告を受け、具体的なインシデント対応を行う専門チームです。主な活動は以下の通りです。

- 初動対応: 被害の拡大を防ぐため、感染した端末をネットワークから隔離するなどの措置を講じます。

- 原因調査: なぜ侵入されたのか、どのような経路で攻撃されたのか、被害範囲はどこまでかを調査します。

- 復旧作業: システムを正常な状態に戻し、業務を再開させます。

- 再発防止策の策定: 調査結果に基づき、同様のインシデントが二度と起こらないための恒久的な対策を立案・実行します。

インシデント対応は、火事における消防士や救急隊員の役割に例えられます。冷静な判断力と迅速な行動力、そして高度な技術力が求められる、非常に専門性の高い業務です。

デジタルフォレンジック調査

デジタルフォレンジックは、サイバー犯罪や社内不正の調査において、コンピュータやスマートフォンなどに残された電磁的記録(デジタルデータ)を収集・分析し、法的な証拠性を明らかにする技術や手法のことです。

インシデント対応と密接に関連しており、不正アクセスの原因究明や被害範囲の特定のためにフォレンジック調査が行われることがよくあります。

- 主な調査内容:

- 削除されたファイルの復元

- Webサイトの閲覧履歴やメール送受信履歴の解析

- マルウェアの感染経路の特定

- 不正なデータ持ち出しの痕跡調査

デジタルフォレンジックでは、データの保全性(収集したデータが改ざんされていないこと)を証明することが非常に重要です。そのため、法的な手続きに関する知識も必要とされ、ホワイトハッカーの専門性が活かされる分野の一つです。

ホワイトハッカーに求められるスキル・知識

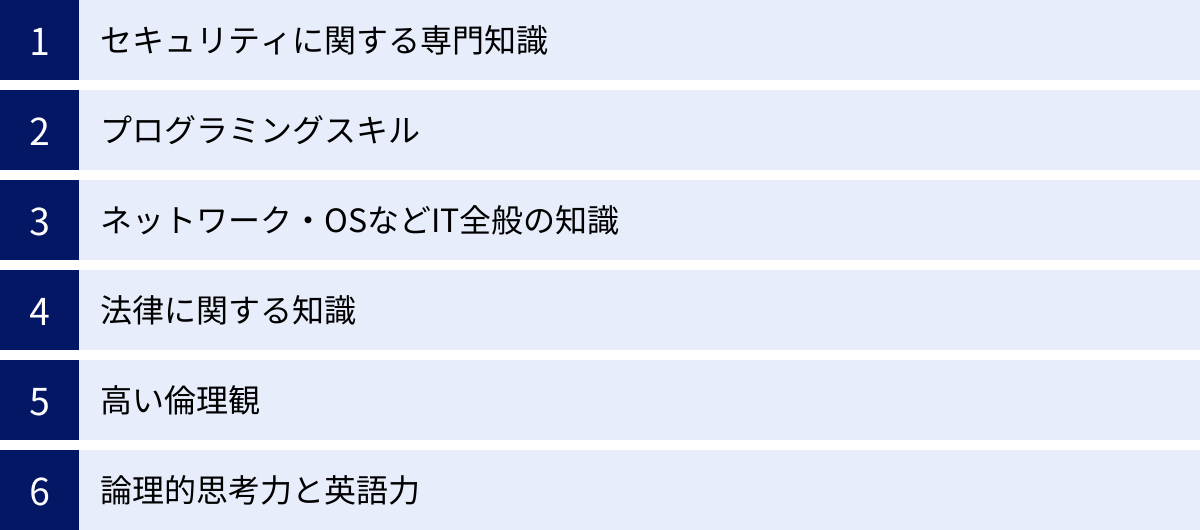

ホワイトハッカーとして活躍するためには、特定の技術だけでなく、非常に広範かつ深い知識・スキルセットが求められます。ここでは、ホワイトハッカーに不可欠な要素を6つに分けて解説します。

セキュリティに関する専門知識

これは当然ながら最も中核となるスキルです。単に「ウイルス対策ソフトを知っている」というレベルではなく、攻撃と防御の両面から、サイバーセキュリティの原理・原則を体系的に理解している必要があります。

- 攻撃手法の知識: SQLインジェクション、クロスサイトスクリプティング(XSS)、CSRF、OSコマンドインジェクションといった代表的なWebアプリケーションの脆弱性から、バッファオーバーフロー、リバースエンジニアリング、マルウェアの動作原理、標的型攻撃の手口まで、攻撃者が用いる様々なテクニックを熟知している必要があります。

- 防御技術の知識: ファイアウォール、WAF、IDS/IPS、EDR、SIEMといったセキュリティ製品の仕組みと役割を理解し、それらを効果的に運用する知識が求められます。

- 暗号技術: 通信の暗号化(SSL/TLS)、データの暗号化、ハッシュ関数、公開鍵暗号方式など、現代のセキュリティを支える暗号技術の基礎理論と実装に関する知識は不可欠です。

- 認証技術: パスワード認証、多要素認証(MFA)、生体認証、SAMLやOAuthといった認証連携の仕組みなど、本人確認に関する技術知識も重要です。

これらの知識は、脆弱性診断やペネトレーションテストで弱点を発見するため、またインシデント発生時に原因を究明し、適切な対策を講じるための土台となります。

プログラミングスキル

現代のホワイトハッカーにとって、プログラミングスキルは必須と言えます。コードが読めなければ、アプリケーションに潜む脆弱性の本質的な原因を理解することは困難です。

- コードレビュー: ソースコードを読み解き、セキュリティ上の問題点(脆弱性)を指摘する能力。

- ツールの開発・カスタマイズ: 脆弱性診断やペネトレーションテストを効率化・自動化するための独自のツールを作成したり、既存のツールを特定の環境に合わせてカスタマイズしたりする能力。

- エクスプロイトコードの理解: 攻撃者が脆弱性を悪用するために作成する「エクスプロイトコード」を読み解き、その挙動を分析する能力。

特に、スクリプト言語であるPythonは、汎用性が高く、セキュリティ関連のライブラリも豊富なため、多くのホワイトハッカーに利用されています。 その他、Web系の脆弱性を診断するならPHPやJavaScript、低レイヤーの脆弱性を扱うならC/C++、システム開発で広く使われるJavaなど、対象とする領域に応じて複数の言語に精通していることが望ましいです。

ネットワーク・OSなどIT全般の知識

サイバー攻撃の多くは、ネットワークやOSの仕組みを悪用して行われます。そのため、これらITインフラ全般に関する深い知識がなければ、攻撃の挙動を正確に理解したり、根本的な対策を立てたりすることはできません。

- ネットワーク: TCP/IPプロトコルスイート(HTTP, DNS, SMTP, TCP, UDP, IPなど)の仕組みをパケットレベルで理解している必要があります。また、ルーター、スイッチ、プロキシ、DNSサーバーなどの役割と設定に関する知識も不可欠です。

- OS: WindowsやLinuxといった主要なOSのアーキテクチャ、プロセス管理、メモリ管理、ファイルシステム、権限管理の仕組みを深く理解している必要があります。これにより、OSの脆弱性を突いた攻撃や、マルウェアがシステム内部でどのように活動するかを分析できます。

- Webサーバー・DB: ApacheやNginxといったWebサーバー、MySQLやPostgreSQLといったデータベースサーバーの仕組みや設定に関する知識も、Webアプリケーションのセキュリティを考える上で重要です。

セキュリティは、堅牢なITインフラという土台の上に成り立つものです。 この土台がぐらついていると、どれだけ高度なセキュリティ対策を施しても意味がありません。

法律に関する知識

ホワイトハッカーの活動は、一歩間違えれば違法行為になりかねません。そのため、自身の行動が法律の範囲内に収まっているかを常に意識する必要があります。

- 不正アクセス行為の禁止等に関する法律(不正アクセス禁止法): 他人のID・パスワードを無断で使用したり、セキュリティホールを攻撃してシステムに侵入したりする行為を禁じる法律。ペネトレーションテストなどを行う際は、必ず顧客から書面による明確な許可を得る必要があります。

- 個人情報の保護に関する法律(個人情報保護法): 業務上、顧客の個人情報に触れる機会も多いため、その取り扱いに関するルールを厳守する必要があります。

- 電子計算機損壊等業務妨害罪(刑法): コンピュータウイルスに感染させたり、大量のデータを送りつけてサーバーをダウンさせたりして、業務を妨害する行為を罰する法律。

これらの法律を正しく理解し、「どこまでが許される正当な業務で、どこからが違法行為なのか」という境界線を明確に認識していることが、ホワイトハッカーとして活動する上での大前提となります。

高い倫理観

ホワイトハッカーに求められる最も重要な資質は、技術力以上に「高い倫理観」です。 彼らは、システムに侵入し、重要な情報を閲覧できるほどの強力な技術と権限を持っています。その力を決して悪用せず、社会の安全のためにのみ行使するという強い意志と道徳観がなければ、ホワイトハッカーを名乗る資格はありません。

「技術は諸刃の剣」という言葉の通り、同じ技術でも使う人間の倫理観次第で、人を守る盾にも、傷つける矛にもなり得ます。好奇心にかられて許可されていないシステムを覗き見したり、発見した脆弱性を悪用して利益を得ようとしたりする誘惑に打ち勝つ精神的な強さが不可欠です。企業は、自社の重要なシステムを任せる相手として、技術力はもちろんのこと、その人物の信頼性や倫理観を厳しく評価します。

論理的思考力と英語力

- 論理的思考力: セキュリティインシデントが発生した際、断片的な情報(ログ、アラートなど)から原因を特定し、仮説を立て、検証を繰り返して結論を導き出すプロセスには、極めて高い論理的思考力が求められます。複雑に絡み合った事象を整理し、因果関係を正確に捉える能力は、あらゆる業務の基礎となります。

- 英語力: 最新の脆弱性情報、攻撃手法に関する技術論文、先進的なセキュリティツールのドキュメントの多くは、まず英語で公開されます。日本語に翻訳されるのを待っていては、変化の速いサイバーセキュリティの世界では後れを取ってしまいます。最新の脅威に対抗するためには、英語の技術文書を迅速かつ正確に読解できる能力が必須と言えるでしょう。

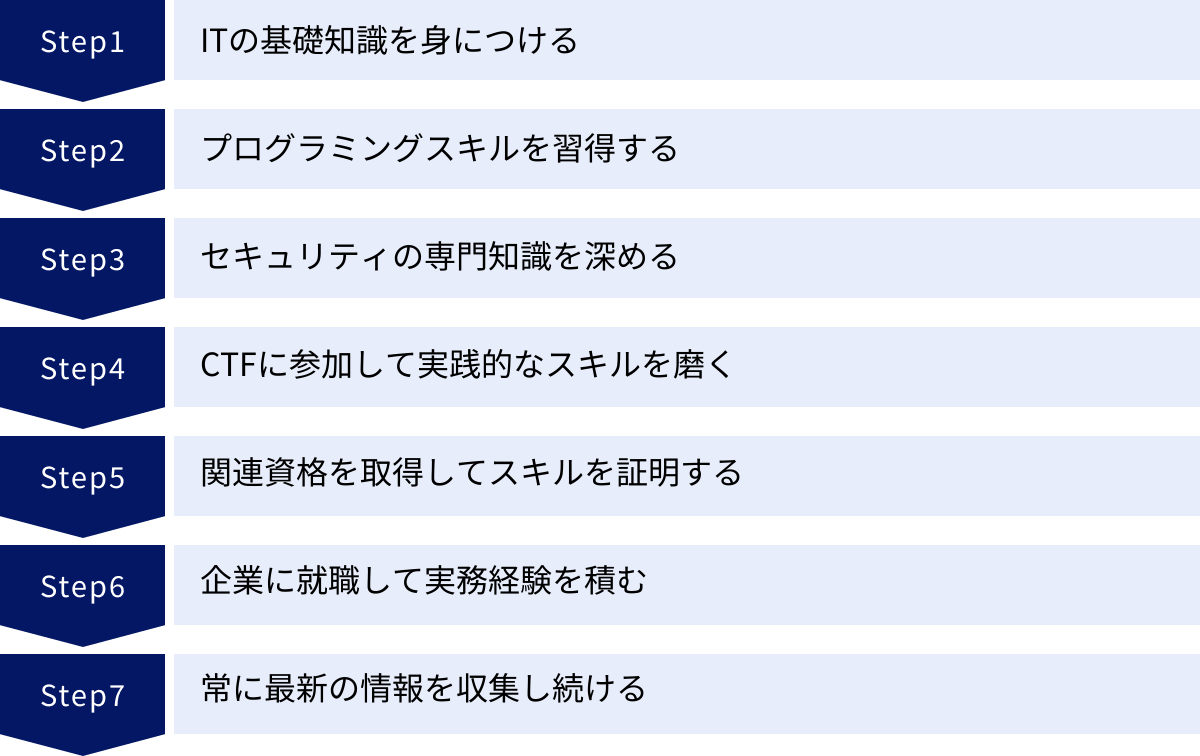

ホワイトハッカーになるための7ステップ

「ホワイトハッカー」という響きには、特別な才能が必要な、選ばれた人だけの職業というイメージがあるかもしれません。しかし、正しいステップを踏んで学習と経験を重ねれば、誰でも目指すことが可能です。ここでは、未経験からホワイトハッカーになるための現実的なロードマップを7つのステップで紹介します。

① ITの基礎知識を身につける

何よりもまず、全ての土台となるITの基礎知識を固めることから始めましょう。いきなりセキュリティの専門分野に飛び込むのは、建物の基礎工事をせずに上物を建てようとするようなものです。

- 学習すべき分野:

- コンピュータサイエンスの基礎: コンピュータがどのように動作するのか、2進数、データ構造、アルゴリズムといった基本的な概念を学びます。

- ネットワーク: TCP/IPモデル、IPアドレス、ポート番号、DNS、HTTPなど、インターネットがどのような仕組みで動いているのかを理解します。

- OS(オペレーティングシステム): WindowsやLinuxがどのようにメモリやプロセスを管理し、ファイルシステムを構築しているのか、基本的なコマンド操作とともに学びます。

- 学習方法:

- 書籍: 初心者向けのIT入門書や、ネットワーク、Linuxの教科書などを一冊通読してみましょう。

- 学習サイト: Progateやドットインストール、Udemyといったオンライン学習プラットフォームには、ITの基礎を体系的に学べるコースが豊富にあります。

- 資格の活用: 「ITパスポート試験」や「基本情報技術者試験」といった国家資格の勉強は、ITの幅広い基礎知識を網羅的に習得するのに役立ちます。

② プログラミングスキルを習得する

ITの基礎と並行して、プログラミングの学習を進めましょう。前述の通り、ソースコードを理解し、ツールを作成する能力はホワイトハッカーに不可欠です。

- どの言語から学ぶか:

- Pythonが最もおすすめです。文法が比較的シンプルで学びやすく、データ分析からWeb開発、そしてセキュリティ分野の自動化ツール作成まで、非常に幅広い用途で使われています。セキュリティ関連のライブラリも充実しており、最初に学ぶ言語として最適です。

- 学習方法:

- オンラインチュートリアル: まずは無料のチュートリアルサイトで基本的な文法を学びます。

- 簡単なツール作成: 学習した知識を使って、実際に動く小さなプログラムを作成してみましょう。例えば、「Webサイトの情報を自動で収集するスクレイピングツール」や「単純な計算を行うツール」など、身近な課題を解決するツールを作ることで、実践的なスキルが身につきます。

- 他人のコードを読む: GitHubなどで公開されているコードを読んでみるのも、良い学習になります。

③ セキュリティの専門知識を深める

IT基礎とプログラミングの土台ができたら、いよいよサイバーセキュリティの専門分野に足を踏み入れます。非常に範囲が広い分野なので、体系的に学ぶことが重要です。

- 学習すべき分野:

- 暗号技術、認証技術の基礎

- 代表的なサイバー攻撃の手法(SQLインジェクション、XSSなど)とその対策

- ファイアウォール、IDS/IPSなどセキュリティ機器の役割

- マルウェアの種類と感染メカニズム

- 関連する法律(不正アクセス禁止法など)

- 学習方法:

- 専門書籍: 「ハッキング・ラボのつくりかた」や「体系的に学ぶ 安全なWebアプリケーションの作り方(徳丸本)」など、評価の高い専門書をじっくり読み込みましょう。

- 学習プラットフォーム: TryHackMeやHack The Boxといった、実際に手を動かしながらハッキング技術を学べるオンラインプラットフォームは非常に有効です。仮想環境で合法的に攻撃手法を試し、防御策を考えることができます。

- セキュリティニュースサイト: The Hacker NewsやBleepingComputer(英語)、ScanNetSecurity(日本語)などのサイトを日常的にチェックし、最新の脅威や脆弱性情報を追いかける習慣をつけましょう。

④ CTFに参加して実践的なスキルを磨く

CTF(Capture The Flag)は、サイバーセキュリティの技術を競うコンテストです。参加者は、問題として与えられたサーバーやファイルに隠された「Flag」と呼ばれる文字列を見つけ出すことで得点を獲得します。

- CTFのメリット:

- 実践的なスキル向上: 座学で得た知識を、実際に問題を解くことでアウトプットし、定着させることができます。

- ゲーム感覚で学べる: 謎解きやパズルのような要素があり、楽しみながらスキルを磨けます。

- コミュニティとの繋がり: CTFを通じて同じ目標を持つ仲間と出会い、情報交換をすることができます。

- 参加方法:

- 常設CTF: 「CpawCTF」や「ksnctf」など、いつでも挑戦できる初心者向けの常設CTFサイトから始めてみるのがおすすめです。

- イベント型CTF: 国内最大のCTFである「SECCON」をはじめ、世界中で様々なCTFイベントが開催されています。まずはチームを組んで参加してみましょう。

CTFは、知識を「知っている」レベルから「使える」レベルへと引き上げるための絶好のトレーニングの場です。

⑤ 関連資格を取得してスキルを証明する

学習を進め、ある程度の知識とスキルが身についたら、それを客観的に証明するために資格取得を目指しましょう。資格は、就職・転職活動において、自身のスキルレベルを第三者にアピールするための強力な武器となります。

どの資格を目指すべきかは、自身のキャリアプランや興味のある分野によって異なりますが、後の章で紹介する「認定ホワイトハッカー(CEH)」や「情報処理安全確保支援士試験(SC)」などが代表的な目標となります。資格取得を目標に設定することで、学習のモチベーションを維持しやすくなるというメリットもあります。

⑥ 企業に就職して実務経験を積む

独学やCTFで得られるスキルには限界があります。プロのホワイトハッカーとして成長するためには、企業に就職し、実務経験を積むことが不可欠です。

- 目指すべき職種:

- 未経験からのスタートであれば、まずはSOCアナリストやセキュリティエンジニア(運用・監視担当)、脆弱性診断員のアシスタントといった職種を目指すのが現実的です。

- いきなりホワイトハッカー(ペネトレーションテスターなど)として採用されるのは難易度が高いため、まずはセキュリティ関連業務の実務経験を積むことを第一目標にしましょう。

- 実務でしか得られない経験:

- 大規模で複雑な実際の商用システムに触れる機会

- チームで連携してインシデントに対応する経験

- 顧客への報告や説明といったコミュニケーションスキル

- 最新のセキュリティ製品やツールを扱う経験

実務を通じて、これまで学んできた知識がどのように現場で活かされているのかを肌で感じることができます。

⑦ 常に最新の情報を収集し続ける

ホワイトハッカーになったら、それで学習が終わりというわけではありません。むしろ、そこからが本当のスタートです。サイバーセキュリティの世界は日進月歩であり、昨日まで安全だったシステムが、今日には新たな脆弱性の発見によって危険に晒されることも日常茶飯事です。

攻撃者は常に新しい手法を編み出しており、防御側もそれに対応し続けなければなりません。

- 情報収集の方法:

- 国内外のセキュリティ専門ニュースサイト、ブログ

- TwitterなどのSNSで著名なセキュリティ研究者をフォローする

- 国内外のセキュリティカンファレンス(Black Hat, DEF CON, CODE BLUEなど)に参加・視聴する

- 最新の脆弱性情報が公開されるCVE(共通脆弱性識別子)データベースをチェックする

プロのホワイトハッカーであり続けるためには、好奇心を持ち続け、生涯にわたって学習を続ける姿勢が何よりも重要です。

ホワイトハッカーになるためにおすすめの資格5選

ホワイトハッカーを目指す上で、資格取得は自身のスキルを客観的に証明し、キャリアを有利に進めるための有効な手段です。ここでは、国際的に認知されているものから日本の国家資格まで、特におすすめの資格を5つ厳選して紹介します。

| 資格名 | 認定団体 | 特徴 | 主な対象者 |

|---|---|---|---|

| 認定ホワイトハッカー(CEH) | EC-Council | 攻撃者の視点や手法を体系的に学ぶ、国際的に有名な資格。 | セキュリティ担当者、脆弱性診断員、ペネトレーションテスター |

| 情報処理安全確保支援士(SC) | IPA(情報処理推進機構) | 日本の国家資格。技術とマネジメントの両面を問う、国内での信頼性が高い資格。 | セキュリティエンジニア、コンサルタント、情報システム管理者 |

| OSCP | Offensive Security | 24時間の実技試験のみ。極めて実践的なペネトレーションテストのスキルを証明。 | ペネトレーションテスター、セキュリティ研究者 |

| CISSP | (ISC)² | セキュリティに関する8つのドメインを網羅。マネジメント層向けの国際資格。 | セキュリティマネージャー、コンサルタント、CISO候補者 |

| CompTIA Security+ | CompTIA | 実務で必要となる基礎的なセキュリティスキルを網羅。国際的なエントリー資格。 | IT技術者全般、セキュリティキャリアの第一歩を踏み出す方 |

① 認定ホワイトハッカー(CEH)

CEH (Certified Ethical Hacker)は、米国のEC-Councilが認定する、ホワイトハッカー関連資格の中で最も有名な国際資格の一つです。その最大の特徴は、「攻撃者の思考を理解し、攻撃者と同じツールやテクニックを学ぶ」というコンセプトにあります。

- 概要: 防御を固めるためには、まず敵(ブラックハッカー)の手口を知る必要があるという考えに基づき、フットプリンティングや偵察、スキャン、システムハッキング、マルウェア、ソーシャルエンジニアリングなど、攻撃の一連のフェーズで使われる多種多様な技術やツールを体系的に学びます。

- 試験内容: 試験は多肢選択式の知識問題で構成されています。トレーニングを受講することが推奨されており、実環境での演習を通じて実践的なスキルも養います。

- 取得メリット: 国際的に広く認知されているため、グローバルに活躍したい場合に有利です。また、攻撃者の視点を学ぶことで、より効果的な防御策を立案する能力が身につきます。

(参照:EC-Council公式サイト)

② 情報処理安全確保支援士試験(SC)

情報処理安全確保支援士(通称:登録セキスペ)は、日本の経済産業省が所管するIPA(情報処理推進機構)が実施する、サイバーセキュリティ分野唯一の国家資格です。

- 概要: サイバーセキュリティに関する技術的な知識だけでなく、セキュリティマネジメント、関連法規、インシデント対応体制の構築など、組織を守るための幅広い知識が問われます。合格後、所定の登録手続きを行うことで「情報処理安全確保支援士」という名称独占資格を取得できます。

- 試験内容: 午前I・II(多肢選択式)と午後I・II(記述式)の4部構成で、長文のシナリオ問題を読み解き、具体的な対策や課題を記述する能力が求められます。

- 取得メリット: 日本国内での信頼性が非常に高く、官公庁や大手企業の入札要件に含まれることもあります。技術とマネジメントの両面をバランス良く学べるため、セキュリティエンジニアからコンサルタント、管理者まで幅広いキャリアパスに繋がります。

(参照:独立行政法人情報処理推進機構(IPA)公式サイト)

③ Offensive Security Certified Professional(OSCP)

OSCPは、ペネトレーションテストの分野で世界的に高い評価を受けている、Offensive Security社が認定する資格です。その最大の特徴は、知識を問う選択問題が一切なく、24時間ぶっ通しの実技試験のみで合否が決まる点にあります。

- 概要: 受験者は、仮想ネットワーク上に用意された複数のサーバーに実際に侵入し、権限を奪取(ルート権限/管理者権限の取得)することを目指します。試験後は、侵入の過程や手法を詳細に記述したレポートの提出も求められます。

- 試験内容: まさに実践そのものです。脆弱なサービスを見つけ、公開されているエクスプロイトコードを改変したり、自らスクリプトを作成したりして、能動的に攻撃を仕掛けるスキルが試されます。

- 取得メリット: 「OSCPホルダーは、自力でシステムに侵入できる本物の実践スキルを持っている」という証明になります。ペネトレーションテスターとしてキャリアを築きたいのであれば、最も価値のある資格の一つと言えるでしょう。ただし、その難易度は非常に高いことで知られています。

(参照:Offensive Security公式サイト)

④ CISSP(Certified Information Systems Security Professional)

CISSPは、米国の非営利団体(ISC)²が認定する、情報セキュリティ・プロフェッショナル認定資格です。技術的な側面に偏るのではなく、組織全体の情報セキュリティを包括的に管理するための知識体系を問うのが特徴です。

- 概要: 「セキュリティとリスクマネジメント」「資産のセキュリティ」「アイデンティティとアクセスの管理」など、CBK(Common Body of Knowledge)と呼ばれる8つのドメインから広範な知識が問われます。マネジメント層やコンサルタント向けの色彩が強い資格です。

- 試験内容: 長時間(最大4時間)の多肢選択式テストです。認定には、試験合格に加えて、関連分野での5年以上の実務経験(大卒の場合は4年以上)が必要です。

- 取得メリット: 情報セキュリティに関する包括的な知識を持つ証明となり、セキュリティ管理者やマネージャー、CISO(最高情報セキュリティ責任者)といった上位の役職を目指す上で非常に有利です。

(参照:(ISC)²公式サイト)

⑤ CompTIA Security+

CompTIA Security+は、IT業界団体であるCompTIAが提供する国際的な認定資格です。特定のベンダー製品に依存しない中立的な内容で、セキュリティ実務に必要となるコアな知識とスキルを網羅的に証明できます。

- 概要: 脅威・攻撃・脆弱性の分析、セキュリティアーキテクチャ、インシデント対応、ガバナンス・リスク・コンプライアンスなど、セキュリティ担当者が現場で直面する様々なトピックをカバーしています。

- 試験内容: 多肢選択式問題に加え、シミュレーション環境で実際に設定を行ったり、問題を解決したりする「パフォーマンスベーステスト」が含まれており、実践的なスキルが問われます。

- 取得メリット: 世界中の企業や政府機関で認められているエントリーレベルの資格であり、IT業界でのキャリアをスタートさせたい方や、他分野からセキュリティ分野へ転身したい方にとって最初の目標として最適です。この資格で基礎を固め、より専門的な上位資格(CEHやCISSPなど)へステップアップしていくキャリアパスが一般的です。

(参照:CompTIA公式サイト)

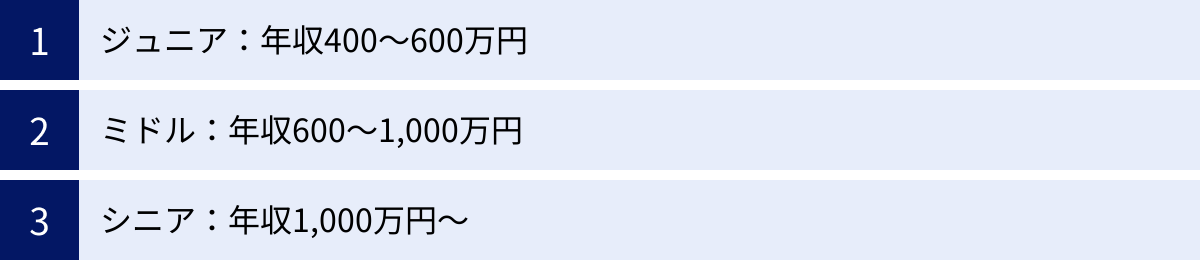

ホワイトハッカーの年収

ホワイトハッカーは、その高度な専門性と社会的な需要の高さから、IT業界の中でも比較的高水準の年収が期待できる職種です。ただし、年収は個人のスキルレベル、実務経験、保有資格、所属する企業の業種や規模によって大きく変動します。

複数の求人情報サイトや転職エージェントの公開データを総合すると、日本国内におけるホワイトハッカー(セキュリティエンジニアや脆弱性診断員など関連職種を含む)の年収レンジは以下のように考えられます。

- ジュニアレベル(経験1〜3年程度): 年収400万円〜600万円

- SOCアナリストとしてログ監視を担当したり、シニアエンジニアの指導のもとで脆弱性診断の補助業務を行ったりする段階です。まずは実務経験を積み、基礎的なスキルを固めていく時期となります。

- ミドルレベル(経験3〜7年程度): 年収600万円〜1,000万円

- 自律的に脆弱性診断やペネトレーションテストを実施でき、報告書の作成や顧客への説明まで一人で担当できるレベルです。チーム内で中核的な役割を担い、後輩の指導を行うこともあります。OSCPや情報処理安全確保支援士といった難関資格を保有していると、このレンジに到達しやすくなります。

- シニアレベル/エキスパート(経験7年以上): 年収1,000万円〜2,000万円以上

- 特定の分野(例:マルウェア解析、フォレンジック、IoTセキュリティなど)で国内トップクラスの専門性を持つエキスパートや、セキュリティチーム全体を率いるマネージャー、セキュリティコンサルタントなどがこの層にあたります。中には、希少なスキルセットを持つ人材として年収2,000万円を超えるオファーを受けるケースも珍しくありません。

年収を上げるためのポイント:

- 専門性の深化: 誰もができる業務ではなく、「自分にしかできない」と言える専門分野を確立することが高年収への鍵です。

- マネジメントスキルの習得: 技術スキルに加えて、チームやプロジェクトを管理するマネジメント能力を身につけることで、キャリアの幅が広がり、より上位の役職を目指せます。

- 英語力: 海外の最新情報にアクセスし、グローバルな案件に対応できる英語力は、市場価値を大きく高める要因となります。

- 実績のアピール: CTFでの入賞経験、脆弱性発見の報告実績(CVE番号の取得など)、技術ブログやカンファレンスでの登壇といった社外での活動も、自身のスキルを証明し、評価を高める上で非常に有効です。

海外、特に米国では、サイバーセキュリティ人材の需要がさらに高く、年収水準も日本より高い傾向にあります。スキルと経験次第では、海外で活躍し、より高い報酬を得ることも可能な職業です。

ホワイトハッカーの将来性と需要

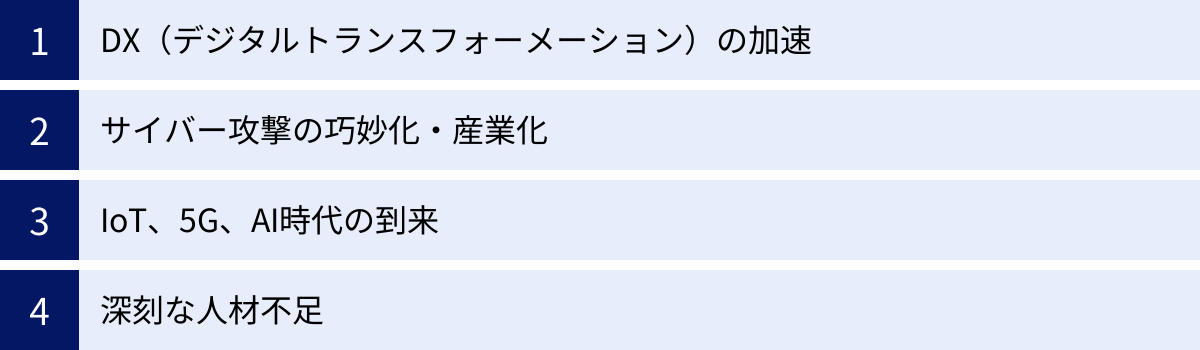

結論から言えば、ホワイトハッカーの将来性は極めて明るく、その需要は今後も増大し続けると断言できます。 その背景には、現代社会が抱える構造的な要因が複数存在します。

- DX(デジタルトランスフォーメーション)の加速:

あらゆる企業が業務効率化や新たな価値創造のために、デジタル技術の導入を進めています。これにより、企業の重要な情報資産がネットワーク上に置かれる機会が爆発的に増加しました。守るべき対象が増えれば、当然それを狙う攻撃も増え、防御を担うホワイトハッカーの重要性も高まります。 - サイバー攻撃の巧妙化・産業化:

かつてのサイバー攻撃は、技術力を誇示したい個人の愉快犯的なものが主流でした。しかし現在では、金銭を目的とした犯罪組織や、国家が背後についた攻撃者集団が活動しており、攻撃はより巧妙化・執拗化しています。ランサムウェア攻撃による事業停止や、サプライチェーンの脆弱性を突いた攻撃など、その被害は甚大です。このような高度な脅威に対抗できる専門家として、ホワイトハッカーの需要は高まる一方です。 - IoT、5G、AI時代の到来:

インターネットに接続されるデバイスは、PCやスマートフォンだけではありません。工場内の機械、自動車、家電、医療機器など、あらゆるモノがインターネットに繋がるIoT(Internet of Things)時代が本格化しています。これは、サイバー攻撃の新たな標的(アタックサーフェス)が飛躍的に増大することを意味します。また、AIを活用した高度な攻撃が登場する一方で、AIを用いた防御技術の開発も進んでおり、こうした最先端技術を扱えるホワイトハッカーが求められています。 - 深刻な人材不足:

こうした需要の高まりに対し、高度なスキルを持つセキュリティ人材の供給は全く追いついていません。独立行政法人情報処理推進機構(IPA)が発行した「サイバーセキュリティ経営ガイドライン Ver 3.0 実践に向けた手引書」の中でも、多くの企業でセキュリティ人材が不足していることが指摘されており、これは日本だけでなく世界的な課題となっています。

(参照:独立行政法人情報処理推進機構(IPA)「サイバーセキュリティ経営ガイドライン Ver 3.0 実践に向けた手引書」)

需要と供給の大きなギャップがあるため、スキルを持つホワイトハッカーは極めて高い市場価値を持つことになります。 これは、高い年収や良好な労働条件に繋がりやすく、キャリアを築く上で大きなアドバンテージとなります。今後、社会のデジタル化が進めば進むほど、そのインフラを根底で支えるホワイトハッカーの役割はさらに重要になり、なくてはならない存在として社会に貢献し続けることができるでしょう。

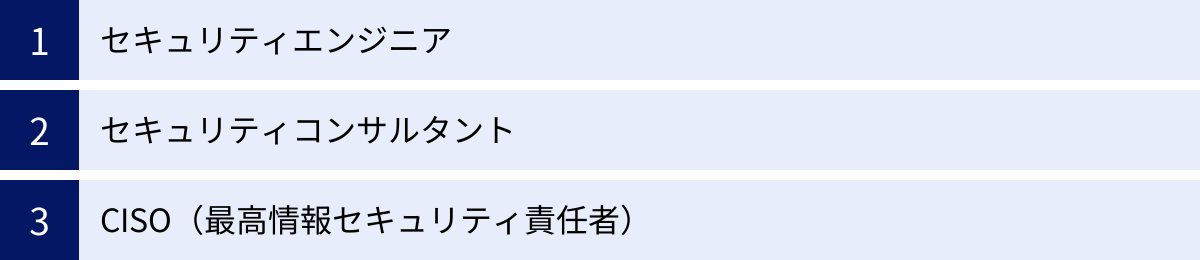

ホワイトハッカーのキャリアパスと主な就職先

ホワイトハッカーとしてのスキルを身につけた後には、多岐にわたるキャリアパスと活躍の場が広がっています。技術を極めるスペシャリストの道もあれば、組織を動かすマネジメントの道もあり、自身の適性や志向に応じて柔軟なキャリアを設計することが可能です。

キャリアパスの例

ホワイトハッカーとしてのキャリアは、一つのゴールに向かう直線的な道ではなく、様々な専門職へと分岐・発展していくのが一般的です。

セキュリティエンジニア

多くの人が最初に目指すキャリアであり、ホワイトハッカーのキャリアの基盤となる職種です。主な業務は、ファイアウォールやWAF、IDS/IPSといったセキュリティ製品の設計・構築・運用です。また、脆弱性診断やペネトレーションテストを実施する専門チームに所属することもあります。現場の最前線で技術力を磨き、組織の防御力を直接的に高める役割を担います。

セキュリティコンサルタント

数年間の実務経験を積んだ後、より上流工程に関わるキャリアパスとして人気が高いのがセキュリティコンサルタントです。技術的な知見をベースに、顧客企業の経営課題や事業戦略と結びつけて、以下のようなコンサルティングサービスを提供します。

- 全社的なセキュリティ戦略の立案

- 情報セキュリティポリシーや各種規定の策定支援

- インシデント対応体制(CSIRT)の構築支援

- ISMSなどの国際認証取得支援

技術力に加えて、高いコミュニケーション能力やドキュメンテーション能力、プロジェクトマネジメント能力が求められます。

CISO(最高情報セキュリティ責任者)

CISO (Chief Information Security Officer) は、経営陣の一員として、企業全体の情報セキュリティに関する最終的な意思決定と責任を負う役職です。技術、マネジメント、コンプライアンス、そしてビジネス戦略のすべてに精通している必要があり、ホワイトハッカーとしてのキャリアの頂点の一つと言えるでしょう。CISOは、セキュリティを単なるコストではなく、事業継続と企業価値向上に不可欠な「投資」として経営層に説明し、予算を獲得し、全社的なセキュリティ文化を醸成するリーダーシップが求められます。

この他にも、特定の攻撃手法やマルウェアを深く分析する「セキュリティリサーチャー(研究者)」、インシデント対応を専門に行う「インシデントレスポンダー」、セキュリティ製品を開発する「デベロッパー」など、多様な道が存在します。

主な就職先の例

ホワイトハッカーが活躍する場は、特定の業界に限定されません。デジタルデータを持つすべての組織が、彼らの知識とスキルを必要としています。

ITベンダー

セキュリティ製品やサービスを提供している企業です。トレンドマイクロやラック、NRIセキュアテクノロジーズといった大手セキュリティベンダーから、特定の分野に特化したスタートアップまで様々です。自社製品の開発、顧客へのコンサルティング、脆弱性診断サービスの提供など、多様な業務に携わることができます。最先端の技術に触れる機会が多いのが特徴です。

コンサルティングファーム

アクセンチュアやデロイト トーマツ、PwCといった総合コンサルティングファームや、ITに特化したコンサルティングファームにも、サイバーセキュリティ専門の部門があります。様々な業界の大手企業をクライアントとし、経営的な視点からセキュリティ課題の解決を支援します。多様な業界の事例に触れ、課題解決能力を磨きたい人に向いています。

事業会社

金融(銀行、証券、保険)、通信、製造、EC、ゲーム、インフラなど、あらゆる業界の企業が、自社の情報資産を守るためにセキュリティ部門を設置しています。「社内ホワイトハッカー」として、自社サービスの脆弱性診断や、社内システムのセキュリティ監視、インシデント対応、従業員教育などを担います。自社のビジネスに深くコミットし、長期的な視点でセキュリティ強化に貢献できるのが魅力です。

官公庁

内閣サイバーセキュリティセンター(NISC)や警察庁のサイバー犯罪対策部門、防衛省のサイバー防衛隊など、国の安全保障をサイバー空間で守るという極めて重要な役割を担います。国民の生活や社会インフラを守るという、非常に大きな使命感を持って働くことができます。国家レベルの機密情報を取り扱うため、高い倫理観と責任感が求められます。

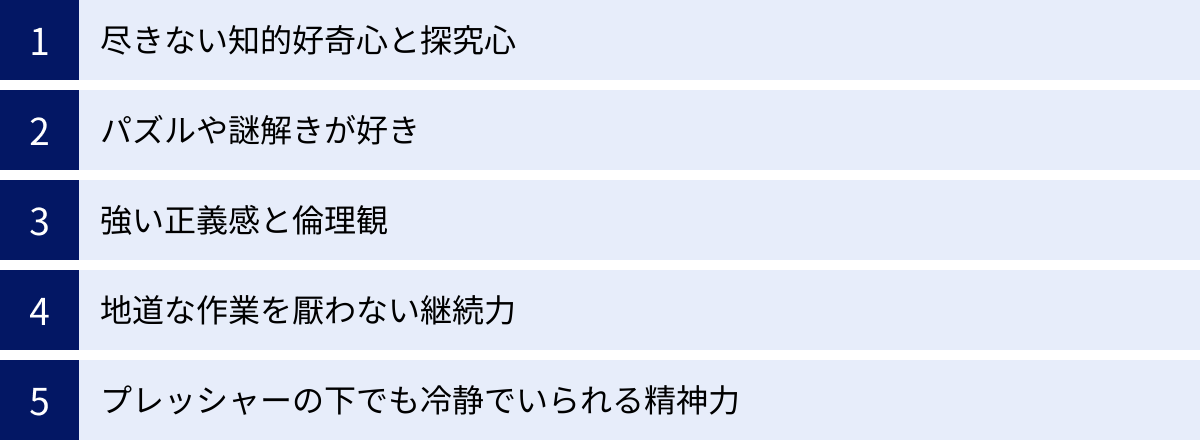

ホワイトハッカーに向いている人とやりがい

ホワイトハッカーは、高い専門性が求められる一方で、非常に大きなやりがいと魅力に満ちた仕事です。ここでは、どのような人がこの職業に向いているのか、そしてどのような点にやりがいを感じられるのかを解説します。

ホワイトハッカーに向いている人の特徴

技術力はもちろん重要ですが、それ以外にも特有の素養や性格が求められます。

- 尽きない知的好奇心と探究心: 「このシステムはなぜこう動くのか?」「この脆弱性はどのように悪用できるのか?」といった、物事の仕組みや本質をとことん突き詰めたいという強い探究心は、ホワイトハッカーの原動力です。新しい技術や未知の課題にワクワクできる人は、この仕事に非常に向いています。

- パズルや謎解きが好き: 複雑なログの山から攻撃の痕跡を見つけ出したり、複数の脆弱性を組み合わせて侵入経路を組み立てたりする作業は、高度な論理パズルを解くことに似ています。粘り強く試行錯誤を繰り返し、答えにたどり着くプロセスを楽しめる人は、ペネトレーションテストやインシデント対応で才能を発揮できるでしょう。

- 強い正義感と倫理観: 「自分の技術で社会を守りたい」という純粋な気持ちが根底にあることが重要です。強力な力を持ちながらも、決してそれを私利私欲のために使わないという固い意志がなければ、この仕事を続けることはできません。

- 地道な作業を厭わない継続力: ハッカーと聞くと華やかなイメージがあるかもしれませんが、実際の仕事は膨大なログの分析や、地道なコードレビュー、詳細な報告書の作成など、泥臭い作業の連続です。こうした地道な努力をコツコツと続けられる忍耐力と継続力が不可欠です。

- プレッシャーの下でも冷静でいられる精神力: サイバー攻撃という緊急事態の最前線で対応にあたることもあります。システムが停止し、事業に多大な影響が出ているプレッシャーの中で、冷静に状況を分析し、的確な判断を下せる精神的な強さが求められます。

ホワイトハッカーとして働くやりがい

ホワイトハッカーの仕事は困難も多いですが、それを上回る大きなやりがいがあります。

- 明確な社会貢献性: 自分の仕事が、企業の事業継続や、人々の個人情報、ひいては社会インフラの安全をサイバー攻撃の脅威から守っているという実感は、何物にも代えがたいやりがいです。「社会の守護者」として、直接的に世の中の役に立っていると感じられる瞬間が数多くあります。

- 終わりなき知的な挑戦: 攻撃者は常に新しい手法を生み出してきます。それに対抗するため、ホワイトハッカーも学び続け、常に自分をアップデートし続ける必要があります。この、攻撃者との終わりのない「知恵比べ」は、知的好奇心が旺盛な人にとっては最高の刺激であり、飽きることのない挑戦の場です。

- 高い専門性と市場価値: ホワイトハッカーとして身につけたスキルは、一朝一夕で習得できるものではなく、代替の効かない高度な専門性です。この専門性により、IT業界の中で非常に高い市場価値を持つ人材となることができ、キャリアの安定と発展に繋がります。

- 多様なキャリアの可能性: 前述の通り、技術を極めるスペシャリストから、組織を導くマネジメント層、独立してコンサルタントになる道まで、キャリアパスは多岐にわたります。自分の成長に合わせて、様々なキャリアを選択できる自由度の高さも大きな魅力です。

まとめ

本記事では、ホワイトハッカーとは何かという基本的な定義から、具体的な仕事内容、求められるスキル、なるためのステップ、そしてその将来性ややりがいに至るまで、包括的に解説してきました。

ホワイトハッカーは、高度なサイバーセキュリティ技術を駆使して、悪意ある攻撃者から社会を守る「正義のハッカー」です。彼らの仕事は、脆弱性診断やペネトレーションテスト、インシデント対応など多岐にわたり、その全ての活動は、企業や個人の大切な情報資産を守るという重要な使命に基づいています。

ホワイトハッカーになる道は決して平坦ではありません。プログラミング、ネットワーク、OSといった広範なIT知識を土台に、セキュリティの専門知識を深く学び、さらに法律知識や高い倫理観を身につける必要があります。そして何より、日進月歩で変化する脅威に対応するため、生涯にわたって学習を続けるという強い意志が求められます。

しかし、その困難を乗り越えた先には、大きなやりがいと明るい将来が待っています。深刻な人材不足を背景にその需要は高まり続けており、社会に直接貢献しているという実感を得ながら、専門家として高い市場価値を確立できる、非常に魅力的な職業です。

もしあなたが、知的好奇心に溢れ、社会の安全に貢献したいという情熱を持っているなら、ホワイトハッカーというキャリアは素晴らしい選択肢となるでしょう。この記事で紹介した7つのステップやおすすめの資格を道しるべとして、ぜひサイバーセキュリティの世界への第一歩を踏み出してみてはいかがでしょうか。