現代社会において、インターネット上には膨大な情報が溢れています。個人や企業が発信する情報、公的機関が公開するデータなど、その種類は多岐にわたります。こうした誰でもアクセスできる公開情報(Open Source)から、特定の目的達成に役立つ知見(Intelligence)を導き出す手法が「OSINT(オシント)」です。

OSINTは、もともと軍事や諜報活動の世界で発展してきた手法ですが、インターネットとSNSの普及により、その重要性はサイバーセキュリティ、企業調査、マーケティングなど、民間分野にも急速に拡大しています。攻撃者はOSINTを悪用してサイバー攻撃の標的を探し、企業はOSINTを活用して競争優位性を築こうとします。

この記事では、OSINTの基礎知識から、具体的な調査手法、活用場面、悪用事例と対策、そして実践に役立つ無料ツールまで、網羅的に解説します。OSINTは、情報を制するための強力な武器であると同時に、自らを守るための盾にもなり得ます。 この記事を通じて、OSINTの全体像を理解し、その力を正しく活用するための第一歩を踏み出しましょう。

目次

OSINTとは

OSINT(オシント)とは、「Open Source Intelligence(オープンソース・インテリジェンス)」の略称です。新聞、雑誌、テレビ、ラジオといった従来のマスメディアに加え、インターネット上のWebサイト、ブログ、SNS、公的機関が公開するデータベースなど、合法的に誰でもアクセスできる公開情報源(オープンソース)から情報を収集・分析し、特定の目的達成に役立つインテリジェンス(知見や洞察)を生成する一連の活動を指します。

OSINTは、決してハッキングやクラッキングのような非合法な手段で情報を盗み出す行為ではありません。あくまでも公開されている情報を丹念に収集し、それらを組み合わせ、分析することで、単独の情報からは見えてこなかった新たな事実や文脈、示唆を発見することに本質があります。

OSINTの目的

OSINTが活用される目的は非常に幅広く、分野によってその内容は異なります。しかし、共通しているのは「意思決定の質を高める」という点です。公開情報から得られたインテリジェンスは、個人や組織がより的確な判断を下すための重要な判断材料となります。

主な目的としては、以下のようなものが挙げられます。

- サイバーセキュリティの強化: 攻撃者の視点で自社の公開情報を調査し、セキュリティ上の弱点(脆弱性)や攻撃の足がかりとなり得る情報を特定・修正します。これを「サイバー攻撃対象領域管理(Attack Surface Management)」と呼びます。また、サイバー脅威に関する情報を収集・分析し、将来の攻撃を予測・防御するための「脅威インテリジェンス(Threat Intelligence)」活動にもOSINTは不可欠です。

- 企業・団体の信用調査: 取引先やM&A(合併・買収)の対象となる企業の財務状況、事業内容、評判、訴訟リスク、反社会的勢力との関わりの有無などを調査し、ビジネスリスクを評価します。

- マーケティング・競合分析: 競合他社の新製品情報、価格戦略、キャンペーン活動、顧客からの評判などを分析し、自社のマーケティング戦略や製品開発に活かします。市場のトレンドや消費者のニーズを把握するためにも利用されます。

- 不正・犯罪調査: 法執行機関が犯罪捜査の一環として、容疑者のSNS活動やオンライン上の足跡を追跡したり、企業が内部不正の証拠を収集したりする場合に活用されます。

- 採用候補者の評価: 採用候補者が公開している情報(技術ブログ、SNS、過去の実績など)を参考に、その人物のスキルや経験、人柄などを多角的に評価します(リファレンスチェック)。ただし、プライバシーへの配慮と、差別につながらないような倫理的な運用が強く求められます。

- ジャーナリズム・研究: 事件や社会問題の真相を報道するため、あるいは学術的な研究のために、公開情報を収集・分析する際にもOSINTの手法が用いられます。

このように、OSINTの目的は、単なる情報収集に留まらず、その情報を分析・加工して、具体的なアクションや意思決定に繋がる「インテリジェンス」を創出することにあります。

インテリジェンスとの違い

OSINTを正しく理解する上で、「情報(Information)」と「インテリジェンス(Intelligence)」の違いを区別することが極めて重要です。この二つはしばしば混同されますが、その意味は明確に異なります。

| 項目 | 情報(Information) | インテリジェンス(Intelligence) |

|---|---|---|

| 定義 | 加工されていない生のデータや断片的な事実。 | 情報を分析・評価・加工し、特定の目的達成に役立つように体系化された知識や洞察。 |

| 性質 | 大量に存在し、玉石混交。単独では価値が低い場合がある。 | 目的志向で、行動や意思決定の指針となる。付加価値が高い。 |

| 具体例 | ・A社のWebサイトに新製品Xのプレスリリースが掲載された。 ・SNSで「製品Xは使いにくい」という投稿があった。 ・B社の決算資料が公開された。 |

・A社の新製品Xは、SNSでの初期評価が芳しくない。これはUI/UXに課題がある可能性を示唆しており、自社製品開発の参考になる。 ・B社の決算内容と市場の反応を分析した結果、B社は今後、特定事業への投資を加速させる可能性が高い。 |

簡単に言えば、「情報」は素材であり、「インテリジェンス」は料理に例えられます。世界中に散らばる玉石混交の「情報」という素材を集め、目的というレシピに従って整理・分析・評価という調理を行い、最終的に意思決定の役に立つ「インテリジェンス」という料理を完成させる。この一連のプロセス全体がOSINTなのです。

したがって、OSINT担当者には、単に情報を検索する能力だけでなく、収集した情報の真偽を確かめる批判的思考力、情報間の関連性を見抜く分析力、そして最終的な結論を分かりやすく報告する構成力といった、複合的なスキルが求められます。

OSINTの重要性

なぜ今、OSINTがこれほどまでに重要視されているのでしょうか。その背景には、現代社会の構造的な変化が深く関わっています。

- デジタル化と公開情報の爆発的増加:

インターネット、特にSNSやブログの普及により、個人や企業が情報発信するハードルは劇的に下がりました。その結果、かつては限られた範囲でしか共有されなかった情報が、誰でもアクセスできる形で大量に公開されるようになりました。 この「情報の民主化」は、OSINTの対象となる情報源を質・量ともに飛躍的に増大させました。企業のプレスリリース、従業員のSNS投稿、個人のブログ、製品レビュー、フォーラムでの議論など、あらゆるものが分析の対象となります。 - サイバー攻撃の高度化・巧妙化:

サイバー攻撃者は、攻撃を実行する前に、標的について徹底的な事前調査を行います。OSINTは、この偵察活動(Reconnaissance)において極めて強力な武器となります。攻撃者はOSINTを用いて、標的企業のシステム構成、利用しているソフトウェア、従業員のメールアドレスや役職、さらには個人的な趣味嗜好まで調査し、標的型攻撃(スピアフィッシングなど)の成功率を格段に高めます。 企業側としては、こうした攻撃者の手法を理解し、自らもOSINTを行って防御策を講じる「プロアクティブ・ディフェンス(積極的防御)」が不可欠となっています。 - ビジネス環境の複雑化とスピード化:

グローバル化が進み、市場の変化はますます速く、複雑になっています。このような環境で企業が生き残るためには、競合他社の動向、技術トレンド、顧客ニーズなどを迅速かつ正確に把握し、素早い意思決定を下さなければなりません。OSINTは、公開情報からリアルタイムに近い形でビジネス環境を分析し、データに基づいた意思決定(Data-Driven Decision Making)を支援するための有効な手段です。 - 透明性と信頼性の要求の高まり:

消費者や投資家は、企業に対してより高い透明性を求めるようになっています。企業のコンプライアンス違反や不祥事は、SNSなどを通じて瞬く間に拡散し、ブランド価値を大きく毀損する可能性があります。企業はOSINTを活用して自社やサプライチェーンに関する評判(レピュテーション)を監視し、リスクを早期に検知・対応する必要があります。

これらの背景から、OSINTはもはや一部の専門家だけのものではなく、デジタル社会を生きる上で、企業にとっても個人にとっても必須の知識・スキルとなりつつあるのです。情報を正しく収集・分析し、活用する能力が、そのままリスク管理能力や競争力に直結する時代と言えるでしょう。

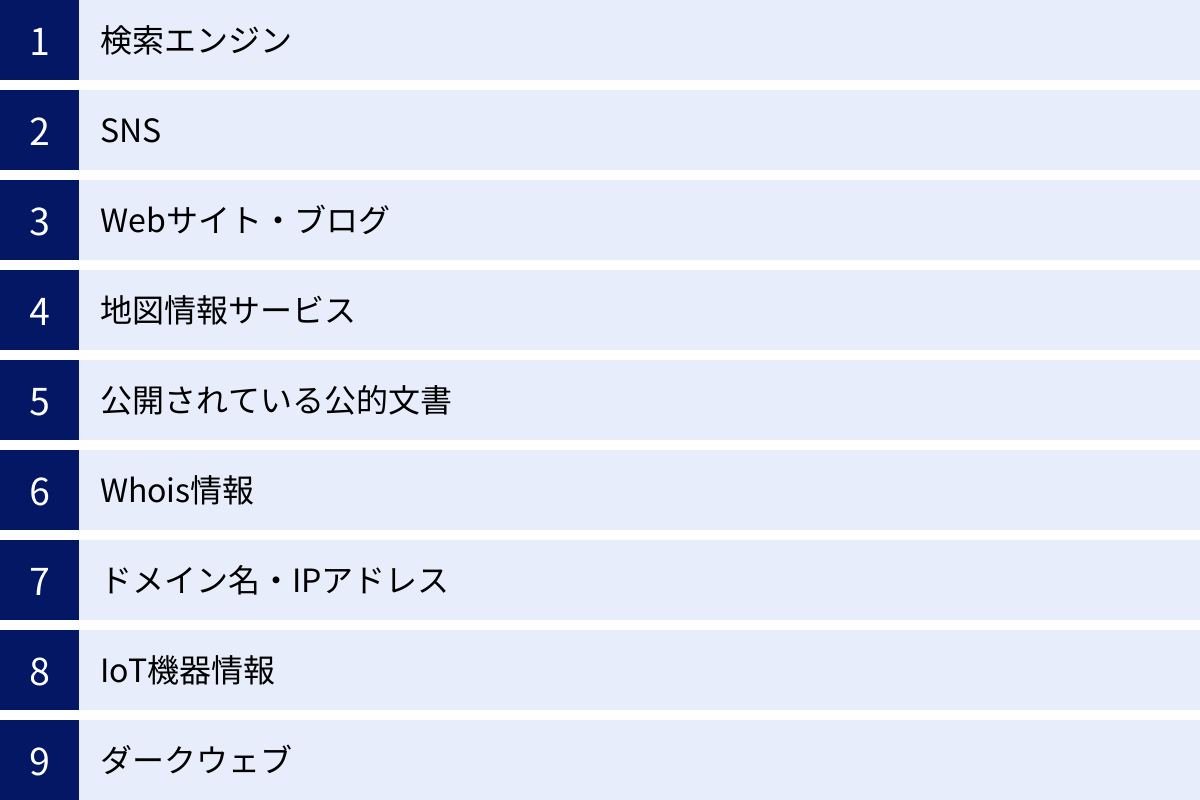

OSINTで調査できる情報の種類

OSINTの対象となるのは、合法的にアクセスできるあらゆる公開情報です。インターネットの普及により、その範囲は日々拡大しており、想像以上に多様な情報を収集できます。これらの情報は、単独では意味をなさなくても、複数組み合わせることで驚くほど詳細な人物像や企業像を浮かび上がらせることがあります。

ここでは、OSINTで調査できる情報の種類を、いくつかのカテゴリに分けて具体的に解説します。

1. 個人に関する情報

個人に関する情報は、SNSやブログ、フォーラムなど、本人が意図的または無意識に公開しているケースが多く見られます。

- 基本情報: 氏名、ニックネーム、年齢、生年月日、性別、住所(市区町村レベル)、出身地、学歴、職歴など。

- 連絡先情報: メールアドレス、電話番号、SNSアカウントID(X, Facebook, Instagram, LinkedInなど)。

- オンライン活動: SNSの投稿内容、写真・動画、コメント、「いいね」した投稿、交友関係(友人リスト、フォロー/フォロワー)、所属しているコミュニティやグループ、ブログやWebサイトの運営履歴。

- 趣味・嗜好: 投稿内容や参加しているグループから推測される趣味、興味関心、支持する政党や思想など。

- 位置情報: 写真に付与されたExifデータ(ジオタグ)、SNSのチェックイン機能、投稿文に含まれる地名などから、自宅、勤務先、よく訪れる場所などの行動パターンが特定される可能性があります。

- 漏洩情報: 過去に情報漏洩事件を起こしたサービスに登録していたメールアドレスやパスワード。

具体例:

ある人物のX(旧Twitter)アカウントが見つかったとします。プロフィール欄の自己紹介、過去の投稿内容、フォローしているアカウントなどから、その人物の興味関心や専門分野が推測できます。投稿された写真に写り込んだ風景や建物の特徴から撮影場所を特定したり、写真のExifデータから正確な位置情報や撮影日時を割り出したりすることも可能です。さらに、同じユーザーIDを他のSNSやフォーラムで検索することで、異なる側面からの情報を得られる場合もあります。

2. 企業・組織に関する情報

企業や組織は、株主や顧客、社会に対して情報を公開する義務や必要性があるため、個人よりも多くの情報が意図的に公開されています。

- 公式情報: 会社名、所在地、設立年月日、資本金、役員構成、事業内容、企業理念。これらは公式サイトの会社概要や、国の登記情報提供サービスなどで確認できます。

- 財務情報: 上場企業であれば、決算短信、有価証券報告書などのIR情報が公開されており、売上、利益、資産状況などの詳細な財務データを入手できます。

- 広報・採用情報: プレスリリース、ニュース、イベント情報、採用情報(募集職種、求めるスキル、給与水準など)。これらから、企業が現在注力している事業領域や今後の戦略を読み取ることができます。

- 評判・口コミ: ニュース記事、業界レポート、製品・サービスのレビューサイト、転職サイトの口コミ、SNS上の評判など。企業のブランドイメージや従業員満足度を測る指標となります。

- 従業員に関する情報: LinkedInなどのビジネスSNSに登録された従業員のプロフィール、従業員個人のブログやSNSでの発言。企業の内部文化や特定のプロジェクトに関する情報が垣間見えることがあります。

3. 技術的な情報(テクニカルインテリジェンス)

主にサイバーセキュリティの文脈で重要となる情報です。企業のITインフラやWebサイトの構成に関する情報が含まれます。

- ドメイン・IPアドレス関連情報:

- Whois情報: ドメインの登録者名、組織名、連絡先メールアドレス、登録年月日、有効期限、利用しているネームサーバー。

- DNSレコード: IPアドレス(Aレコード)、メールサーバー(MXレコード)、サブドメイン情報などを調査することで、その企業が利用しているサービスやサーバー構成を推測できます。

- Webサイトの構成情報:

- 使用技術: Webサイトがどのような技術(CMS(WordPressなど)、プログラミング言語(PHP, JavaScriptなど)、Webサーバー(Apache, Nginxなど)、各種ライブラリやフレームワーク)で構築されているか。

- ディレクトリ構造: Webサイト内にどのようなディレクトリやファイルが存在するか。

- robots.txt: 検索エンジンのクローラーに対して、どのページを巡回しないように指示しているか。ここから、管理者が隠したいと考えているページの存在が示唆されることがあります。

- ネットワーク・サーバー情報:

- 公開されているサーバーのIPアドレス、開いているポート番号、稼働しているサービス(Web, FTP, SSHなど)とそのバージョン情報。

- SSL/TLS証明書情報: 証明書の発行者、有効期限、関連するドメイン名など。

- 脆弱性情報: 利用しているソフトウェアやミドルウェアのバージョンが特定できれば、それに関連する既知の脆弱性情報(CVE)を検索し、攻撃の可否を判断する材料となります。

- ソースコード: WebページのHTML/CSS/JavaScriptソースコード内に、開発者向けのコメントや古いAPIキー、内部のファイルパスなどが残されている場合があります。

4. その他の情報

- 地理空間情報 (GEOINT): Google Maps、Google Earth、商用の衛星画像など。特定の施設の物理的なレイアウト、監視カメラの位置、侵入経路の可能性などを分析できます。

- 公的文書・記録: 官報、特許情報、裁判記録、不動産登記、政府や自治体の公開データなど。信頼性が非常に高い情報源です。

- ダークウェブ上の情報: Torなどの匿名化技術を使ってアクセスするダークウェブ上では、過去に漏洩したID・パスワードのリスト、企業の内部情報、マルウェアなどが違法に売買されていることがあります。ただし、アクセスには高いリスクが伴います。

情報の組み合わせがインテリジェンスを生む

重要なのは、これらの情報が単独で存在するのではなく、互いに関連しあっているという点です。例えば、企業の採用情報から「AWSの専門家を募集」していることが分かれば、その企業がAWSを積極的に利用していると推測できます。次に、その企業のIPアドレス範囲を調べ、AWSのIPアドレスと一致するか確認します。さらに、従業員のLinkedInでAWS関連のスキルを持つ人物を探し出すこともできるかもしれません。

このように、点と点であった断片的な情報を繋ぎ合わせ、線や面にすることで、より立体的で価値の高いインテリジェンスを導き出すのがOSINTの醍醐味です。

OSINTの3つのメリット

OSINTは、特別な権限や高価な機材を必要とせず、誰でも実践できる情報収集・分析手法です。その手軽さと有効性から、多くの分野で活用されており、主に3つの大きなメリットが挙げられます。

① コストを抑えて情報を集められる

OSINTの最大のメリットは、情報収集にかかるコストを大幅に抑えられる点です。OSINTの基本的な考え方は、あくまで「公開されている情報」を対象とすることです。そのため、情報収集の大部分は、Googleなどの一般的な検索エンジンや、無料で利用できるSNS、公開データベース、そして本記事の後半で紹介するような無料のOSINTツールを用いて行われます。

- 高価な機材やソフトウェアが不要: OSINTを始めるために必要なものは、基本的にはインターネットに接続されたパソコン一台です。非合法なハッキングツールや、専門家向けの高度な解析ソフトウェアを導入する必要はありません。もちろん、より効率的で高度な分析を行うための有料ツールやサービスも存在しますが、多くの調査は無料のツールを組み合わせることで十分に可能です。

- 人件費の抑制: 物理的な調査、例えば対象企業への潜入や関係者への聞き込みなどと比較して、OSINTはオフィスや自宅からリモートで実施できます。これにより、交通費や出張費といった経費がかからず、調査に必要な時間も大幅に短縮できるため、人件費の抑制に繋がります。

- 情報源への支払い不要: OSINTが対象とする新聞、テレビ、Webサイト、公的文書などの情報源は、そのほとんどが無料または非常に安価でアクセスできます。内部情報を得るために情報提供者に対価を支払ったり、非公開のデータベースに高額な利用料を払ったりする必要はありません。

このように、OSINTはコストパフォーマンスが非常に高い情報活動と言えます。特に、予算が限られている中小企業やスタートアップ、あるいは個人の研究者にとって、低コストで有益なインテリジェンスを得られる強力な手段となります。サイバーセキュリティ対策においても、まずは自社に関する情報をOSINTで調査し、低コストでできる範囲の対策から始めることは、非常に合理的で効果的なアプローチです。

② 迅速に情報を収集できる

現代のビジネスやセキュリティの世界では、情報の鮮度が意思決定の質を左右します。その点で、OSINTは極めて高い即時性と迅速性を備えています。

- 時間と場所の制約が少ない: インターネット環境さえあれば、24時間365日、世界中のどこからでも情報収集を開始できます。深夜に発生したセキュリティインシデントに関する情報を即座に収集したり、海外の競合企業の動向をリアルタイムで追跡したりすることも可能です。物理的な移動を伴う調査のように、時間や場所の制約を受けることがありません。

- リアルタイム情報の取得: SNS(特にX(旧Twitter)など)やニュース速報サイトを活用することで、事件、事故、企業の発表、市場の反応といった、発生したばかりの出来事に関する情報をリアルタイムに近い形で収集できます。 例えば、自社サービスに障害が発生した際、SNS上のユーザーの反応をOSINTで監視することで、影響範囲や原因究明のヒントを迅速に得られる場合があります。

- 自動化による効率化: OSINTツールの中には、特定のキーワードや対象に関する情報収集を自動化できるものが数多く存在します。一度設定しておけば、ツールが継続的に情報を収集し、新しい情報が見つかった際にアラートで通知してくれます。これにより、人間が常に監視していなくても、重要な情報の見逃しを防ぎ、調査プロセス全体を大幅にスピードアップさせることができます。

伝統的なインテリジェンス活動(HUMINT:ヒューミント、人手による情報収集など)が、情報の入手までに数週間から数ヶ月を要することもあるのに対し、OSINTは数時間、場合によっては数分で重要なインテリジェンスを得ることも可能です。このスピード感は、変化の激しい現代において極めて大きなアドバンテージとなります。

③ 収集できる情報量が多い

OSINTの3つ目のメリットは、アクセスできる情報源の多様性と、そこから得られる情報量の膨大さにあります。インターネットの指数関数的な成長に伴い、OSINTでカバーできる範囲は広がり続けています。

- 情報源の多様性: OSINTの情報源は、単一のデータベースやメディアに限定されません。

- Web: 全世界の数十億を超えるWebサイト、ブログ、ニュースサイト、フォーラム。

- SNS: 数十億人以上が利用するFacebook, X, Instagram, LinkedIn, TikTokなど。

- 公的機関: 政府、自治体、司法機関が公開する統計データ、登記情報、特許情報、判例など。

- 学術情報: 大学や研究機関が公開する論文、研究報告書、学術データベース。

- マルチメディア: YouTube, Vimeoなどの動画共有サイト、Flickrなどの写真共有サイト、ポッドキャスト。

- 地理空間情報: Google Mapsなどの地図サービス、衛星画像。

- 多角的な分析が可能: 情報源が多様であるため、一つの事象に対して多角的な視点から情報を集め、分析することが可能です。例えば、ある企業の新製品について調査する場合、企業の公式発表(一次情報)、ニュースメディアの報道(二次情報)、専門家のブログでのレビュー(専門的見解)、SNSでの一般ユーザーの口コミ(市場の反応)といった異なる種類の情報を組み合わせることで、製品の評価をより立体的かつ客観的に把握できます。

- 思わぬ情報の発見: 調査対象が意図しない形で公開してしまった情報や、異なる情報源の情報を組み合わせることで初めて見えてくる「情報の隙間」を発見できる可能性があります。例えば、従業員が何気なく投稿したオフィスの写真に、未発表製品のポスターやホワイトボードに書かれた機密情報が写り込んでいるかもしれません。

このように、OSINTは広大な情報の海から、必要な情報を汲み上げる活動です。収集できる情報量が多ければ多いほど、分析の精度は高まり、より信頼性の高いインテリジェンスを生成できる可能性が高まります。 もちろん、情報が多すぎることによる「情報の洪水」という課題もありますが、それを乗り越えて価値あるインテリジェンスを創出できることこそ、OSINTの強力なメリットと言えるでしょう。

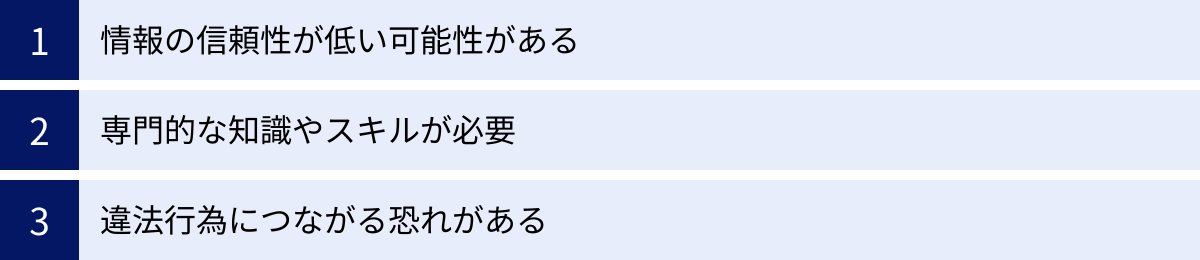

OSINTの3つのデメリットと注意点

OSINTは低コストで迅速に大量の情報を収集できる強力な手法ですが、その手軽さゆえに看過できないデメリットや注意点も存在します。これらのリスクを十分に理解し、対策を講じながら慎重に活用しなければ、誤った結論を導いたり、法的な問題に発展したりする可能性があります。

① 情報の信頼性が低い可能性がある

OSINTが扱う「公開情報」は、誰でも自由に発信できるという性質上、その信頼性は玉石混交です。これがOSINTにおける最大のリスクと言えるでしょう。

- 誤情報・偽情報(ディスインフォメーション/ミスインフォメーション): インターネット上には、意図的に嘘の情報を流布させる「ディスインフォメーション(偽情報)」や、悪意はないものの結果的に誤った内容が広まってしまう「ミスインフォメーション(誤情報)」が溢れています。特にSNSでは、感情に訴えかけるような扇動的な偽情報が、事実よりも速く、広く拡散する傾向があります。これらの情報を鵜呑みにしてしまうと、事実とは異なる前提で意思決定を行ってしまう危険性があります。

- 情報の陳腐化: Webサイトやデータベースの情報は、必ずしも最新の状態に保たれているとは限りません。古い情報に基づいて分析を行えば、当然、現状とは乖離した結論に至ってしまいます。例えば、企業の役員情報を調査する際、古い会社概要ページを参照してしまい、既に退任した人物が現役であると誤認するケースなどが考えられます。

- バイアスのかかった情報: 情報発信者には、必ず何らかの意図や立場があります。特定の製品を宣伝したい、特定の思想を広めたい、競合他社をおとしめたい、といったバイアスがかかった情報は、一見客観的に見えても、都合の良い事実だけを切り取っていたり、不利な情報を隠していたりする可能性があります。

【対策】ファクトチェックとクロスチェックの徹底

このデメリットを克服するためには、収集した情報を無批判に受け入れるのではなく、常にその信頼性を疑う批判的な視点が不可欠です。

- ファクトチェック: 情報の出所(ソース)はどこか?信頼できる情報源(公的機関、主要メディア、公式サイトなど)か?根拠となるデータは示されているか?といった点を確認し、情報の真偽を検証します。

- クロスチェック(裏付け調査): 単一の情報源に頼らず、必ず複数の、できれば性質の異なる情報源(例:公式サイトと第三者のニュース記事とSNSの評判)を比較検討し、内容が一致するかを確認します。情報源ごとに内容が矛盾する場合は、どちらが正しいのか、あるいはどちらも間違っているのかを慎重に見極める必要があります。

信頼性の低い情報に基づいて生成されたインテリジェンスは、価値がないどころか、有害でさえあります。OSINTを実践する者は、情報収集能力と同じくらい、情報の真偽を見抜く「メディアリテラシー」を高いレベルで備えている必要があります。

② 専門的な知識やスキルが必要

「OSINTは誰でも始められる」と前述しましたが、それはあくまで入り口の話です。質の高いインテリジェンスを継続的に生み出すためには、単なるWeb検索以上の専門的な知識とスキルが求められます。

- 高度な検索技術: Google Dorks(検索演算子)のような高度な検索テクニックを駆使して、通常の検索では見つけにくい情報を効率的に探し出す能力が必要です。

- 各種ツールの習熟: 本記事で後述するような多種多様なOSINTツールが存在しますが、それぞれのツールの特性を理解し、目的に応じて適切に使い分けるスキルが求められます。ツールのインストールや設定、コマンドライン操作に慣れていることも有利に働きます。

- データ分析能力: 収集した膨大な情報の中から、ノイズ(無関係な情報)を取り除き、重要なパターンや関連性を見つけ出す分析力が必要です。統計的な知識や、データを可視化するスキルも役立ちます。

- 対象分野のドメイン知識: 例えば、サイバーセキュリティ目的でOSINTを行うのであれば、ネットワーク、サーバー、脆弱性に関する知識がなければ、収集した技術情報が何を意味するのかを理解できません。同様に、金融市場の分析であれば金融の知識、企業調査であれば会計や法律の知識が不可欠です。ドメイン知識がなければ、情報はただの文字列や数字の羅列に過ぎません。

- 忍耐力と探究心: 必要な情報がすぐに見つかるとは限りません。地道な作業を長時間続け、わずかな手がかりから次の調査へと繋げていく粘り強さが求められます。

これらのスキルは一朝一夕に身につくものではなく、継続的な学習と実践を通じて磨かれていくものです。OSINTは「魔法の杖」ではなく、専門技術であるという認識を持つことが重要です。

③ 違法行為につながる恐れがある

OSINTは合法的な活動ですが、その境界線は非常に曖昧であり、一歩間違えればプライバシーの侵害や法律違反といった深刻な問題を引き起こす可能性があります。

- プライバシーの侵害とストーキング: 個人の情報を過度に収集・分析し、本人が公開を意図していなかったプライベートな情報(自宅の場所、詳細な行動パターンなど)を特定・公開する行為は、プライバシーの侵害にあたります。さらに、その情報を利用して相手につきまとう行為は、ストーカー規制法に抵触する犯罪です。

- 不正アクセス禁止法違反: OSINTとハッキングの境界は明確です。IDとパスワードを入力しなければ閲覧できない情報(非公開のSNSアカウント、会員制サイトの内部など)に、何らかの手段で不正にログインして情報を閲覧する行為は、不正アクセス禁止法違反となります。OSINTは、あくまで認証なしでアクセスできる範囲の情報に限定されなければなりません。

- 名誉毀損・信用毀損: 調査で得た未確認の情報や、悪意のある情報を拡散した場合、対象となる個人や企業の名誉・信用を傷つけ、名誉毀損罪や信用毀損罪で訴えられる可能性があります。

- 差別に繋がる調査: 採用活動などにおいて、人種、信条、社会的身分といった、本人の適性・能力とは関係のない事項を調査し、それを選考基準に用いることは、就職差別に繋がり、職業安定法に抵触する恐れがあります。

【対策】倫理観と法的知識の遵守

こうしたリスクを回避するためには、調査の開始前に「目的の正当性」と「手段の適法性」を常に自問自答する必要があります。

- 目的の明確化: 何のためにその調査を行うのか。その目的に社会的な正当性はあるか。

- 手段の限定: 調査手法は合法的な範囲に留まっているか。不正アクセスやソーシャルエンジニアリング(人を騙して情報を聞き出すこと)を行っていないか。

- 情報の取り扱い: 収集した情報の管理は適切か。不必要に拡散したり、目的外に利用したりしていないか。

特に企業としてOSINT活動を行う場合は、法務部門と連携し、明確なガイドラインを策定・遵守することが不可欠です。OSINTは強力なツールですが、その力は常に法と倫理の枠内でコントロールされなければならないことを、決して忘れてはなりません。

OSINTの具体的なやり方・調査手法

OSINTは、単一の決まった手順があるわけではなく、調査対象や目的に応じて様々な手法を組み合わせて行われます。ここでは、代表的な調査手法と、それぞれでどのような情報が得られるのかを具体的に解説します。

検索エンジン

GoogleやBing、DuckDuckGoといった検索エンジンは、最も基本的かつ強力なOSINTツールです。しかし、単にキーワードを入力するだけでなく、「検索演算子(Google Dorks)」と呼ばれる特殊なコマンドを使いこなすことで、調査の精度と効率を飛躍的に高めることができます。

site:[ドメイン名]:特定のWebサイト内に限定して検索します。- 例:

site:example.com "社外秘"→ example.com内で「社外秘」という単語を含むページを探す。

- 例:

filetype:[拡張子]:特定のファイル形式(PDF, DOCX, XLSX, PPTXなど)に限定して検索します。- 例:

filetype:pdf "事業計画書"→ インターネット上で公開されているPDF形式の事業計画書を探す。

- 例:

inurl:[文字列]/intitle:[文字列]:URLまたはページのタイトルに特定の文字列を含むものを検索します。- 例:

inurl:login→ URLに “login” を含むページ(ログイン画面など)を探す。

- 例:

""(ダブルクォーテーション):囲んだ語句を完全一致で検索します。-(マイナス):特定のキーワードを除外して検索します。

これらの演算子を組み合わせることで、「A社のサイト内にある、”価格表”という単語が含まれるExcelファイル」といった、極めて具体的な条件での検索が可能になります。これにより、通常の検索では埋もれてしまうような重要な情報を発見できる可能性があります。

SNS

X (旧Twitter)、Facebook、Instagram、LinkedInなどのソーシャル・ネットワーキング・サービス(SNS)は、個人や組織のリアルタイムな動向や人間関係、興味関心を知るための宝庫です。

- プロフィール分析: ユーザー名、自己紹介文、プロフィール写真、所在地、リンクされているWebサイトなどから、その人物の基本的な属性を把握します。

- 投稿内容の分析: 投稿されたテキスト、写真、動画を時系列で分析することで、その人物の日常の行動、意見、関心事、交友関係などを推測します。特に、写真に写り込んだ背景や、Exif情報に含まれる位置情報(ジオタグ)は、場所を特定する上で重要な手がかりとなります。

- 人間関係の分析: フォロー/フォロワーリスト、友人リスト、「いいね」やコメントのやり取りを分析することで、その人物がどのようなコミュニティに属し、誰と親しい関係にあるのかを可視化します。

- リスト・グループ機能: 特定のテーマや組織に関する情報を効率的に収集するために、Xのリスト機能やFacebookのグループ機能は非常に有効です。

Webサイト・ブログ

企業や個人の公式サイト、ブログは、意図的に発信された情報が多く含まれる一次情報源です。

- 会社概要・IR情報: 企業の公式な情報を得るための基本です。役員構成の変更や財務状況の推移を追うことで、企業の戦略的な動きを読み取ることができます。

- プレスリリース・採用情報: 企業が今、何に注力しているのかを知るための重要な手がかりです。特に採用情報からは、今後強化したい技術領域や事業内容を推測できます。

- HTMLソースコードの確認: Webページのソースコードには、開発者向けのコメントや、隠された情報、使用されている技術の手がかりなどが残されている場合があります。

- robots.txtファイルの分析:

https://example.com/robots.txtのようにアクセスすると、そのサイトが検索エンジンにクロールされたくないディレクトリやファイルを確認できます。管理者が見られたくない情報(管理画面など)が示唆されている可能性があります。 - Wayback Machineの活用: 過去のWebサイトの姿を保存している「Internet Archive」のサービスです。サイトリニューアルで削除された過去の情報(古い料金体系、退職した役員名など)を閲覧できます。

地図情報サービス

Google MapsやGoogle Earthといった地図情報サービスは、物理的な環境を調査する「地理空間情報(GEOINT)」の分野で強力なツールとなります。

- 衛星写真・航空写真: 対象となる建物や施設の全体像、周辺環境、屋上の設備などを上空から確認できます。

- ストリートビュー: 道路から見える建物の外観、出入り口、窓、監視カメラの位置、駐車場の様子など、物理的なセキュリティレベルを評価するための情報を得られます。

- ユーザー投稿の写真: 特定の場所に関連付けられて投稿された写真から、内部の様子やイベントの雰囲気などを知ることができます。

公開されている公的文書

政府や地方自治体、司法機関などが公開している文書は、信頼性が非常に高い情報源です。

- 商業・法人登記情報: 法務局が提供するサービスで、企業の正式名称、本店所在地、役員、資本金などの正確な情報を取得できます。

- 官報: 国の機関紙であり、法令の公布、会社の解散・合併公告、自己破産者の情報などが掲載されています。

- 特許情報: J-PlatPat(特許情報プラットフォーム)などで、企業が出願・登録している特許を検索できます。企業の技術開発の方向性を知る上で非常に有益です。

- 裁判記録: 過去の訴訟に関する情報を調べることで、企業のコンプライアンス上のリスクなどを評価できます。

- 政府統計: 総務省統計局などが公開する「e-Stat」では、人口、経済、社会に関する様々な統計データを閲覧・利用できます。

Whois情報

ドメイン名(例: example.com)の登録者情報を照会する仕組みです。ドメイン登録サービスを提供している企業のWebサイトや、専門のWhois検索サイトで調査できます。

- 登録者名・組織名: ドメインを誰が所有しているか。

- 連絡先情報: メールアドレスや電話番号が記載されている場合があります(現在はプライバシー保護のため代理公開されていることが多い)。

- 登録日・有効期限・更新日: ドメインがいつ取得され、いつまで有効か。Webサイトの運用期間を推測する手がかりになります。

- ネームサーバー情報: どのDNSサーバーを利用しているか。ホスティングサービスを特定するヒントになります。

ドメイン名・IPアドレス

Webサイトの住所にあたるドメイン名やIPアドレスからも、様々な技術的な情報を引き出すことができます。

- DNSレコードの調査:

nslookupやdigといったコマンド、またはWebサービスを利用して、ドメインに関連付けられたDNSレコードを調査します。Aレコード(IPアドレス)、MXレコード(メールサーバー)、CNAMEレコード(別名)などから、サーバー構成を推測します。 - サブドメインの列挙:

www以外にもblogshopdevといったサブドメインが存在しないか調査します。公開を意図していない開発環境などが見つかることがあります。 - IPアドレスからの逆引き: 特定のIPアドレスがどの組織に割り当てられているか、おおよその地理的な場所はどこか、同じIPアドレスで他にどのようなWebサイトがホストされているかなどを調査します。

IoT機器情報

インターネットに接続されたカメラ、ルーター、プリンター、産業用制御システム(ICS)といったIoT機器を専門に検索するエンジンがあります。代表的なものが Shodan です。

- 脆弱な機器の発見: 初期設定のままのパスワードで外部からアクセス可能になっているウェブカメラや、脆弱性を抱えたままのルーターなどを発見できます。これは、サイバー攻撃の侵入口を探す攻撃者にとっても、自社のセキュリティホールを発見したい防御側にとっても重要な情報です。

ダークウェブ

Tor(トーア)などの匿名化技術を利用しないとアクセスできない、特殊なネットワーク領域です。

- 漏洩情報の調査: 過去に大規模な情報漏洩事件で流出したID・パスワードのリスト、企業の内部文書、クレジットカード情報などが違法に売買されています。自社の情報が流出していないかを調査する目的で利用されることがありますが、ダークウェブへのアクセスはマルウェア感染や犯罪に巻き込まれるリスクが非常に高く、安易なアクセスは絶対に避けるべきです。専門的な知識と厳重なセキュリティ対策が必須となります。

これらの手法は、単独で使うのではなく、目的応じて複数組み合わせ、得られた情報をパズルのピースのようにはめ込んでいくことで、OSINTの効果は最大化されます。

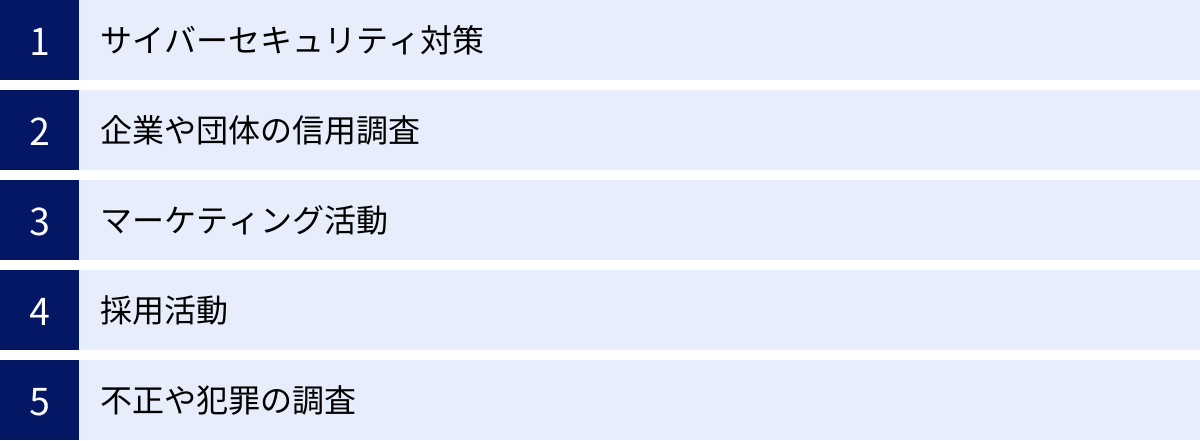

OSINTの主な活用場面

OSINTは、その汎用性の高さから、実に様々な場面で活用されています。ここでは、代表的な5つの活用場面を取り上げ、それぞれにおいてOSINTがどのように役立つのかを具体的に解説します。

サイバーセキュリティ対策

現代のサイバーセキュリティにおいて、OSINTは防御と攻撃の両面で中心的な役割を果たします。特に、自社の防御力を高めるための「プロアクティブ・ディフェンス(積極的防御)」において、その価値は計り知れません。

- 攻撃対象領域(アタックサーフェス)の管理: 攻撃者は、ターゲットの組織を攻撃する前に、必ず外部からアクセス可能なIT資産(Webサイト、サーバー、ドメイン、従業員のSNSアカウントなど)をOSINTで徹底的に調査します。防御側も同様に、攻撃者と同じ視点で自社の情報を調査し、意図せず公開されている情報や設定ミス、脆弱性がないかを洗い出します。 これにより、攻撃者に悪用される前に、セキュリティホールを塞ぐことができます。

- 脅威インテリジェンス(Threat Intelligence)の収集: 新たなマルウェアの情報、特定の業界を狙う攻撃グループの動向、新しい攻撃手法など、サイバー脅威に関する情報を公開情報源から収集・分析します。これにより、自社が直面する可能性のある脅威を予測し、事前に対策を講じることができます。例えば、特定の脆弱性を悪用する攻撃が流行しているという情報を得れば、自社システムにその脆弱性がないか緊急で点検するといった対応が可能になります。

- フィッシングサイトや偽アカウントの検知: 自社のブランドやロゴ、サービス名を不正に利用したフィッシングサイトや、公式になりすましたSNSの偽アカウントをOSINTで監視・発見します。早期に発見し、テイクダウン(閉鎖)要請や顧客への注意喚起を行うことで、被害の拡大を防ぎます。

- 漏洩情報の監視: ダークウェブやハッカーフォーラムを監視し、自社の従業員や顧客の認証情報(ID、パスワード)、機密情報などが漏洩・売買されていないかを確認します。漏洩が確認された場合は、パスワードの強制リセットなどの迅速な対応を取ることができます。

企業や団体の信用調査

ビジネスを行う上で、取引先やパートナー企業の信頼性を見極めることは極めて重要です。OSINTは、デューデリジェンス(適正評価手続き)の一環として、企業の健全性やリスクを評価するための客観的な情報を収集するのに役立ちます。

- 取引前のスクリーニング: 新規に取引を開始する企業の財務状況、事業の安定性、評判などを調査します。公式サイトやIR情報だけでなく、ニュース検索で過去の不祥事や訴訟の有無、SNSでの顧客や元従業員の評判などを多角的に調べることで、契約後に問題が発生するリスクを低減できます。

- M&A(合併・買収)における対象企業評価: M&Aの対象となる企業の価値や潜在的リスクを評価するために、詳細なOSINT調査が実施されます。財務情報はもちろん、技術特許、キーパーソンの経歴、企業文化、コンプライアンス体制など、公開されているあらゆる情報が分析の対象となります。

- 反社会的勢力との関係調査(バックグラウンドチェック): 取引先やその役員が、反社会的勢力と関わりがないかを確認することは、コンプライアンス上、必須の要件です。登記情報、過去のニュース記事、関連する人物のSNSなどを調査し、リスクの兆候がないかを慎重に確認します。

マーケティング活動

変化の激しい市場で競争優位を確立するために、OSINTはマーケティング戦略の立案・実行において強力な武器となります。

- 競合分析(コンペティター・インテリジェンス): 競合他社のWebサイト、プレスリリース、SNS活動、採用情報などを定点観測することで、新製品の投入計画、価格戦略の変更、新たなマーケティングキャンペーンの動向などを早期に察知できます。競合の動きを把握することで、自社の戦略をより効果的に調整できます。

- 市場調査とトレンド分析: SNS、ブログ、レビューサイトなどでの消費者の「生の声」を収集・分析することで、市場の新たなニーズやトレンド、自社製品・サービスに対する不満点や改善要望を把握できます。これは、データに基づいた製品開発やサービス改善(Data-Driven Improvement)に直結します。

- インフルエンサーマーケティング: 自社ブランドと親和性の高いインフルエンサーや専門家を特定し、その影響力やフォロワーの属性を分析するためにOSINTが活用されます。

- 評判管理(レピュテーション・マネジメント): 自社や自社製品に関するオンライン上の評判を常に監視し、ネガティブな口コミや誤情報が拡散した際に、迅速に対応できる体制を整えます。

採用活動

採用候補者の能力や人柄を多角的に評価し、ミスマッチを防ぐ目的でOSINTが活用されることがあります。

- リファレンスチェック・経歴確認: 候補者が提出した履歴書や職務経歴書の内容を裏付けるために、LinkedInなどのビジネスSNSや、本人が公開しているポートフォリオサイト、技術ブログなどを参照します。過去の実績やスキルセットを客観的に評価するのに役立ちます。

- カルチャーフィットの確認: 候補者のSNSでの発言やオンラインでの活動から、その人物の価値観やコミュニケーションスタイルを垣間見ることで、自社の企業文化に適合するかどうか(カルチャーフィット)を判断する材料の一つとすることがあります。

ただし、採用活動におけるOSINTの活用は、候補者のプライバシー権を侵害したり、差別につながったりするリスクを孕んでいます。 調査する情報の範囲を業務に関連するものに限定し、人種や思想信条といった差別的な選考に繋がる情報を収集・利用しないなど、極めて慎重かつ倫理的な運用が求められます。

不正や犯罪の調査

法執行機関や調査会社、企業の法務・監査部門などが、不正行為や犯罪の証拠を収集するためにOSINTを活用します。

- 犯罪捜査: 警察などの捜査機関が、容疑者のSNSアカウントやオンライン上の足跡を追跡し、アリバイを崩したり、共犯者との関係を明らかにしたりする際にOSINTの手法を用います。

- 保険金詐欺の調査: 病気や怪我を理由に保険金を請求している人物が、SNSにアクティブな活動(スポーツや旅行など)の写真を投稿していないか、といった調査が行われることがあります。

- 企業の内部不正調査: 横領や情報漏洩などの内部不正が疑われる場合に、対象者のPCに残されたWeb閲覧履歴や、SNSでの不審な活動などを調査し、証拠を収集します。

これらの活用場面からも分かるように、OSINTは情報を武器に、リスクを低減し、機会を最大化するための実践的なアプローチなのです。

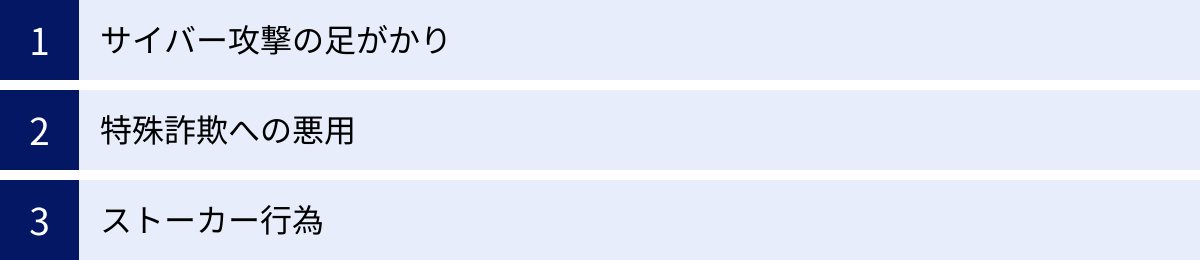

OSINTが悪用される危険な事例

OSINTは正当な目的で活用されれば非常に有益ですが、その技術が悪意を持った人物の手に渡ると、深刻な被害をもたらす危険な凶器へと変貌します。OSINTが持つ負の側面を理解することは、その脅威から身を守るための第一歩です。

サイバー攻撃の足がかり

今日の標的型サイバー攻撃において、OSINTは攻撃の成否を分ける極めて重要なプロセスとなっています。攻撃者は攻撃対象(ターゲット)の組織や個人について、周到な事前調査(偵察活動)を行いますが、その中心となるのがOSINTです。

- 標的型メール(スピアフィッシング)の精度向上: 攻撃者は、企業のWebサイト、プレスリリース、SNSなどから、標的組織の従業員の氏名、役職、所属部署、メールアドレス、さらには取引先の情報まで収集します。そして、「経理部のA様、B社からの請求書の件でご連絡しました」といった、極めて巧妙で信憑性の高い偽装メールを作成します。 従業員は本物の業務連絡だと信じ込み、添付されたマルウェア(ウイルス)を開いてしまったり、偽のログインページにIDとパスワードを入力してしまったりするのです。

- 脆弱性の特定: 攻撃者はOSINTツールを使い、標的が運用するWebサーバーのソフトウェアやバージョン情報を特定します。そして、そのバージョンに既知の脆弱性が存在しないかを調べ、もし脆弱性が見つかれば、そこを突いてシステムへの侵入を試みます。これは、泥棒が家の周りを調べて、鍵のかかっていない窓やドアを探す行為に似ています。

- パスワードの推測: SNSやブログからターゲットの誕生日、ペットの名前、好きな言葉などを収集し、それらを組み合わせてパスワードを推測する「パスワードリスト攻撃」や「ブルートフォース攻撃(総当たり攻撃)」の材料にします。

このように、OSINTによって収集された情報は、サイバー攻撃の精度と成功率を劇的に高めるために悪用されます。

特殊詐欺への悪用

オレオレ詐欺に代表される特殊詐欺グループも、OSINTを巧妙に悪用して被害者を騙します。彼らは、単に不特定多数に電話をかけるだけでなく、事前にターゲットの個人情報を収集し、詐欺のシナリオをよりリアルなものに作り込みます。

- 家族構成や交友関係の把握: 高齢者のSNSや、その子供・孫のSNSを調べることで、家族構成、名前、最近の出来事などを把握します。「おばあちゃん、オレだよ。前に話してた旅行の件なんだけど…」のように、家族しか知らないはずの情報を会話に織り交ぜることで、被害者を完全に信用させてしまいます。

- 行動パターンの把握: SNSの投稿から「今、海外旅行中」といった情報を得て、その留守宅を狙って空き巣に入ったり、「本人が電話に出られない状況」を悪用して詐欺の電話をかけたりします。

- 趣味・嗜好の利用: ターゲットの趣味や関心事を調べ上げ、「あなたの好きなアイドルの限定グッズが当たる」といった口実で偽の懸賞サイトに誘導し、個人情報やクレジットカード情報を盗み出す手口もあります。

何気なく投稿した日常の一コマが、犯罪者にとっては詐欺を成功させるための貴重な情報源となり得るのです。

ストーカー行為

OSINTの悪用事例として、最も深刻かつ身近なものの一つがストーカー行為、特に「デジタルストーカー」です。これは、インターネットやSNS上の情報を駆使して、ターゲットのプライバシーを侵害し、つきまとい行為を行うものです。

- 位置情報の特定: SNSに投稿された写真一枚から、被害者の自宅や勤務先、最寄り駅、よく行くカフェなどを特定することが可能です。写真の背景に写り込んだ特徴的な建物、看板、マンホールのデザインなどをGoogleストリートビューと照合したり、写真に埋め込まれた位置情報(ジオタグ)を抽出したりする手口が使われます。

- 行動パターンの監視: 過去の投稿を時系列で分析することで、ターゲットの生活リズムや行動パターン(何曜日の何時頃にどこにいるか、など)を把握します。これにより、待ち伏せや尾行が容易になります。

- 人間関係への介入: ターゲットのSNSの友人リストやコメントのやり取りから交友関係を把握し、その友人にまで接触を図ったり、ターゲットの悪評を流したりして、社会的に孤立させようとすることもあります。

- なりすましと情報収集: ターゲットになりすましてSNSアカウントを作成し、その友人に接触してさらに詳細な個人情報を聞き出そうとする悪質なケースも存在します。

デジタルストーカーは、物理的なつきまといだけでなく、精神的にも被害者を追い詰める非常に悪質な犯罪です。OSINT技術の普及は、残念ながら、こうした行為をより容易にしてしまった側面があることを認識しなければなりません。

これらの危険な事例からわかるように、公開情報だからといって、その取り扱いを軽視してはなりません。情報の発信者側は「公開した情報がどのように悪用されうるか」を常に意識し、利用者側は「収集した情報を決して不正な目的に使わない」という強い倫理観を持つことが求められます。

OSINTによる被害を防ぐための対策

OSINTは諸刃の剣です。その力を理解した上で、自らがOSINTの被害者にならないための対策を講じることは、現代のデジタル社会において不可欠な自衛策と言えます。対策は、企業・組織として取り組むべきことと、個人として実践すべきことの二つの側面に分けられます。

企業や組織ができる対策

企業や組織は、サイバー攻撃者や競合他社によるOSINTの格好のターゲットです。意図せず公開してしまった情報が、深刻なセキュリティインシデントやビジネス上の損失に繋がる可能性があります。

① 自社の公開情報をOSINTで調査する

「敵を知り、己を知れば百戦殆うからず」という孫子の兵法の言葉通り、まずは攻撃者と同じ視点、同じツールを使って、自社が外部からどのように見えているのかを徹底的に調査することが最も効果的な対策です。

- 定期的なセルフOSINTの実施: 四半期に一度など、定期的に自社に関するOSINT調査(セルフOSINT)を実施する計画を立てます。調査対象は、自社のドメイン、IPアドレス、Webサイト、従業員のSNSアカウント、漏洩情報データベースなど、広範囲にわたります。

- 攻撃対象領域(アタックサーフェス)の可視化: 調査によって、存在を把握していなかった開発用のサーバー、設定ミスのあるクラウドストレージ、公開されたままの社内文書など、攻撃の足がかりとなり得る「意図せぬ公開情報」を洗い出します。

- 発見された問題への対処: 見つかったセキュリティホールや不適切な公開情報は、速やかに修正します。例えば、不要なポートを閉じる、公開されている文書のアクセス権を見直す、脆弱性のあるソフトウェアをアップデートするなど、具体的な対策を講じます。

② 従業員へのセキュリティ教育を徹底する

企業のセキュリティは、システムだけでなく「人」の意識に大きく依存します。従業員一人ひとりがOSINTのリスクを理解し、適切な行動をとることが重要です。

- SNS利用ガイドラインの策定と周知: 業務に関わる情報や、社内の様子がわかる写真(機密情報が書かれたホワイトボードの写り込みなど)をSNSに投稿しない、所属を明かす場合は会社の評判を落とすような発言を慎む、といった明確なルールを定めます。

- フィッシング詐欺への注意喚起: OSINTが悪用された巧妙な標的型メールの実例を示し、安易にリンクや添付ファイルを開かないよう、定期的に訓練や注意喚起を行います。

- プライベートでの情報管理の重要性: プライベートなSNSアカウントであっても、勤務先を推測できるような投稿は、結果的に会社へのリスクに繋がることを教育します。

③ 内部不正への対策を強化する

OSINTによる外部からの脅威だけでなく、内部の人間による情報漏洩も大きなリスクです。

- アクセス権限の最小化: 従業員には、業務上本当に必要な情報システムへのアクセス権限のみを付与する「最小権限の原則」を徹底します。

- ログの監視と分析: 重要な情報へのアクセスログや、システムの操作ログを監視し、不審な挙動がないかを分析します。退職者が発生した場合は、速やかにアカウントを削除・無効化します。

個人ができる対策

個人にとっても、OSINTによるプライバシー侵害や詐欺、ストーカー被害は他人事ではありません。日々の少しの心がけで、リスクを大幅に低減できます。

① SNSで個人情報を公開しすぎない

SNSは便利なコミュニケーションツールですが、同時に個人情報の流出元にもなり得ます。「インターネットに一度公開した情報は、完全に削除できない」という前提で、慎重に利用しましょう。

- 公開範囲の限定: FacebookやInstagramなどのSNSでは、投稿の公開範囲を「友達のみ」に設定することを基本とします。不特定多数に個人情報を晒すリスクを減らせます。

- プロフィールの見直し: プロフィールに本名フルネーム、生年月日、電話番号、住所などを記載するのは避けましょう。

- 投稿内容への注意: 自宅や最寄り駅が特定できるような写真(特徴的な建物、窓からの景色など)の投稿は控えます。旅行やイベントで外出していることをリアルタイムで投稿するのも、空き巣などの犯罪者に情報を提供することになりかねません。

② 使っていないWebサービスは退会する

昔登録したものの、今はもう使っていないWebサービスのアカウントを放置していませんか。そうした休眠アカウントは、自分でも忘れた頃にサービス側で情報漏洩事件が発生し、自分の個人情報が流出するというリスクを抱えています。定期的に利用しているサービスを見直し、不要なものは速やかに退会処理を行いましょう。

③ パスワードを使い回さない

複数のサービスで同じパスワードを使い回していると、一つのサービスでパスワードが漏洩した場合、他のすべてのサービスに不正ログインされてしまう「パスワードリスト攻撃」の被害に遭う危険性が非常に高まります。

- サービスごとに異なる、複雑なパスワードを設定することが鉄則です。

- 多数のパスワードを覚えるのは困難なため、パスワード管理ツール(1Password, Bitwardenなど)の利用を強く推奨します。

④ 位置情報サービスをオフにする

スマートフォンの写真には、撮影した場所の位置情報(緯度・経度)が「Exifデータ」として自動的に記録される設定になっている場合があります。この位置情報付きの写真をSNSにアップロードすると、自宅などのプライベートな場所が他人に知られてしまう可能性があります。

- スマートフォンのカメラアプリの設定で、位置情報(ジオタグ)の付与をオフにしましょう。

- SNSアプリに与えている位置情報へのアクセス権限も、必要最低限(例:「アプリの使用中のみ許可」)に見直しましょう。

これらの対策は、一度行えば終わりというものではありません。定期的に設定を見直し、常にセキュリティ意識を高く保つことが、OSINTの脅威から自身と組織を守るための鍵となります。

OSINTで役立つおすすめ無料ツール20選

OSINT調査を効率的かつ効果的に進めるためには、ツールの活用が不可欠です。ここでは、世界中のセキュリティ専門家や調査員に利用されている、無料で使える代表的なOSINTツールを20種類紹介します。

※ツールの使用にあたっては、各ツールの利用規約を遵守し、法律および倫理の範囲内で活用してください。

| ツール名 | カテゴリ | 概要 |

|---|---|---|

| Maltego | 統合分析プラットフォーム | 情報間の関連性を視覚的なグラフ(マップ)で表示する強力なツール。 |

| theHarvester | 情報収集(ドメイン) | 特定ドメインに関連するメールアドレス、サブドメイン、ホスト名などを収集。 |

| Recon-ng | 偵察フレームワーク | モジュール形式で機能を追加できる、コマンドラインベースの強力なWeb偵察ツール。 |

| Shodan | IoT検索エンジン | インターネットに接続されたサーバー、ウェブカメラ、産業用制御システム等を検索。 |

| Metagoofil | メタデータ抽出 | 公開されているファイル(PDF, DOCX等)を検索・ダウンロードし、メタデータを抽出。 |

| ExifTool | Exif情報解析 | 画像や動画ファイルから撮影日時、位置情報などのExifデータを読み書きする。 |

| Sherlock | SNSユーザー名検索 | 多数のSNSサイトから特定のユーザー名が存在するかを一括で検索する。 |

| Google Dorks | 検索技術 | Googleの高度な検索演算子を使い、特定の情報を効率的に検索する手法。 |

| Wayback Machine | Web魚拓 | 過去のWebサイトのコンテンツを閲覧できるアーカイブサービス。 |

| SpiderFoot | 自動化OSINT | IPアドレス、ドメイン、メールアドレス等から関連情報を自動で収集・分析。 |

| Netcraft | Webサイト技術調査 | Webサーバーの種類、ホスティング履歴、SSL証明書情報などを調査。 |

| BuiltWith | Webサイト技術調査 | Webサイトが使用している技術(CMS, フレームワーク, 解析ツール等)を特定。 |

| Hunter.io | メールアドレス検索 | 特定のドメインに関連するメールアドレスを検索・推測する。 |

| Phonebook.cz | ドメイン情報収集 | 特定ドメインに関するメールアドレス、サブドメイン、URLを一覧表示する。 |

| Tineye | 逆画像検索 | 画像をアップロードし、その画像の出所や類似画像をWeb上から検索する。 |

| Have I Been Pwned? | 漏洩情報確認 | メールアドレス等が過去の情報漏洩に含まれているかを確認できるサービス。 |

| OSINT Framework | ツール・リソース集 | OSINTに役立つ多種多様なツールやWebサイトへのリンクを体系的に整理。 |

| GHunt | Googleアカウント調査 | Gmailアドレスから関連するGoogleアカウント情報(名前, プロフィール写真等)を調査。 |

| Twint | X (Twitter) 情報収集 | X (Twitter) のAPIを使わずに、特定ユーザーのツイート等を大量に収集する。 |

| Social Searcher | SNS横断検索 | 複数のSNSを横断してキーワードやユーザーをリアルタイムで検索できる。 |

① Maltego

情報間の関係性を視覚的なグラフで表示する、OSINTの代表的な統合分析プラットフォームです。ドメイン名、IPアドレス、人物名、SNSアカウントといった様々な情報を「エンティティ」として入力すると、それらに関連する情報を自動で収集し、エンティティ間の繋がりを線で結んで可視化します。これにより、複雑な関係性を直感的に理解できます。(参照:Maltego Technologies GmbH 公式サイト)

② theHarvester

特定のドメインを対象に、公開されているメールアドレス、サブドメイン、ホスト名、従業員名といった情報を、Google、Bing、LinkedInなどの複数の情報源から自動的に収集するコマンドラインツールです。サイバー攻撃の初期偵察フェーズで頻繁に利用されます。

③ Recon-ng

Metasploit(脆弱性検証ツール)に似たインターフェースを持つ、モジュール式のWeb偵察フレームワークです。Whois情報の取得、DNSレコードの検索、SNSの検索など、様々な機能を持つ「モジュール」を組み合わせて、体系的な情報収集を自動化できます。

④ Shodan

「インターネット上のデバイスのための検索エンジン」と称されるツールです。Webサーバーだけでなく、ウェブカメラ、ルーター、プリンター、信号機、産業用制御システムといった、インターネットに接続されたあらゆるIoT機器を検索できます。脆弱な設定のデバイスを発見するのに強力です。(参照:Shodan公式サイト)

⑤ Metagoofil

Google検索を利用して、指定したドメイン内で公開されている特定の種類のファイル(pdf, doc, xls, pptなど)を自動で検索し、ダウンロードします。さらに、ダウンロードしたファイルからユーザー名やファイルパス、ソフトウェアのバージョンといったメタデータを抽出し、リスト化します。

⑥ ExifTool

画像、動画、音声、PDFといった多種多様なファイル形式に対応した、メタデータ(Exif情報)の読み取り・書き込み・編集ツールです。写真から撮影日時、カメラの機種、GPSによる位置情報などを詳細に解析できます。

⑦ Sherlock

一つのユーザー名を指定するだけで、数百の主要なSNSやWebサイトでそのユーザー名が使用されているかを一括でチェックし、プロフィールページへのリンクをリストアップしてくれます。特定の人物のオンライン上での活動範囲(フットプリント)を把握するのに役立ちます。

⑧ Google Dorks

特定のツールではなく、Googleの検索演算子を駆使する「技術」のことです。site: filetype: inurl: などを組み合わせることで、特定のログインページ、公開されている設定ファイル、エラーメッセージなどが含まれるページを意図的に探し出すことができます。

⑨ Wayback Machine

Internet Archiveが提供する、世界中のWebサイトの過去の姿を保存しているデジタルアーカイブです。Webサイトのリニューアルによって削除されたはずの古い情報やページを閲覧することができ、企業の変遷や過去の情報を調べる上で非常に有用です。(参照:Internet Archive公式サイト)

⑩ SpiderFoot

IPアドレス、ドメイン名、メールアドレス、人名などを入力すると、100以上の公開情報源(OSINTモジュール)を使って関連情報を自動的に収集・分析し、相互関係を視覚的に表示してくれるオープンソースの自動化ツールです。

⑪ Netcraft

特定のWebサイトのサーバー情報(Webサーバーの種類、OS)、IPアドレス、ネームサーバー、ホスティング会社の履歴、SSL/TLS証明書情報などを詳細に調査できる老舗のサービスです。フィッシングサイトの検知・報告機能も提供しています。(参照:Netcraft Ltd.公式サイト)

⑫ BuiltWith

Webサイトを訪れるだけで、そのサイトがどのような技術(CMS、Webフレームワーク、アクセス解析ツール、広告ネットワークなど)で構築されているのかを瞬時に特定できるツールです。競合サイトの技術スタックを分析するのに便利です。(参照:BuiltWith Pty Ltd公式サイト)

⑬ Hunter.io

企業のドメイン名を入力すると、そのドメインに関連するメールアドレスをWeb上から検索・特定してくれるサービスです。営業やマーケティングの担当者を見つける目的でよく利用されますが、情報収集にも応用できます。(参照:Hunter Web Services, Inc.公式サイト)

⑭ Phonebook.cz

theHarvesterと同様に、特定のドメインに関連する情報を収集するツールですが、Webインターフェースから手軽に利用できます。ドメインを入力するだけで、収集されたメールアドレス、サブドメイン、URLのリストを閲覧できます。

⑯ Tineye

キーワードではなく、画像をアップロード(または画像のURLを指定)して検索する「逆画像検索エンジン」です。その画像がインターネット上のどこで使用されているか、より高解像度のバージョンは存在するか、いつ頃から存在するかなどを調べることができます。写真の出所や、SNSの偽アカウントの特定に役立ちます。(参照:TinEye公式サイト)

⑯ Have I Been Pwned?

自身のメールアドレスや電話番号を入力すると、それが過去に発生した大規模な情報漏洩事件のデータに含まれているかどうかをチェックできるサービスです。自社や個人の情報漏洩リスクを把握するための第一歩として非常に重要です。(参照:Have I Been Pwned?公式サイト)

⑰ OSINT Framework

特定のツールではなく、OSINT調査に役立つ無数のツールやリソース(Webサイト)へのリンクを、目的(ユーザー名、メールアドレス、ドメイン名など)ごとに体系的にまとめたWebサイトです。何から手をつけていいか分からない時の「地図」として非常に役立ちます。

⑱ GHunt

Googleアカウント(特にGmailアドレス)に特化したOSINTツールです。メールアドレスから、アカウント所有者のGoogle ID、名前、最後のプロフィール編集日時、プロフィール写真、利用しているGoogleサービス(マップ、フォトなど)を特定できる可能性があります。

⑲ Twint

X(旧Twitter)の情報収集に特化したPythonツールです。公式APIの利用制限に縛られることなく、特定ユーザーのツイート、フォロー/フォロワー、お気に入りなどを大量に収集できます。ただし、Xの仕様変更により動作が不安定になることがあります。

⑳ Social Searcher

複数のSNS(X, Facebook, Instagramなど)やニュースサイト、ブログを対象に、特定のキーワード、ハッシュタグ、ユーザー名を横断的に検索できるWebサービスです。リアルタイムでの言及(メンション)を監視するのに便利です。(参照:Social Searcher公式サイト)

これらのツールを目的に応じて組み合わせることで、OSINT調査はより深く、効率的なものになります。

OSINTを効果的に活用するためのポイント

OSINTは、単にツールを使って情報を集めるだけの作業ではありません。収集した情報を価値あるインテリジェンスへと昇華させるためには、戦略的な思考と体系的なアプローチが不可欠です。ここでは、OSINTを効果的に活用するための4つの重要なポイントを解説します。

調査の目的を明確にする

OSINTを始める前に、最も重要なことは「何のために(Why)、何を知りたいのか(What)」という調査の目的を明確に定義することです。目的が曖昧なまま調査を始めると、情報の海で溺れてしまい、無関係な情報の収集に時間を浪費するだけで終わってしまいます。

- 具体的な問いを立てる: 「競合のA社について調べる」という漠然とした目的ではなく、「競合A社は、来年度、どの事業領域に最も投資しようとしているか?」や「自社Webサーバーに、外部から攻撃可能な既知の脆弱性は存在するか?」といった、具体的で検証可能な問いを立てます。

- ゴールの設定: この調査によって、どのようなアウトプット(報告書、脆弱性リストなど)を得たいのか、そしてそのアウトプットがどのような意思決定に繋がるのかを事前にイメージします。

- スコープ(範囲)の限定: 調査対象の範囲を明確にします。例えば、調査対象期間を「過去1年間」に限定したり、調査対象を「特定の製品に関するSNS上の評判」に絞ったりすることで、調査の焦点がぶれるのを防ぎます。

目的が明確であればあるほど、どの情報源にアクセスし、どのツールを使い、どの情報を重点的に収集すべきかが自ずと明らかになり、調査プロセス全体が効率化されます。

複数の情報源を組み合わせる

OSINTの信頼性と精度を高める上で、単一の情報源からの情報を鵜呑みにせず、複数の異なる情報源を組み合わせて多角的に分析(クロスチェック)することが極めて重要です。

- 一次情報と二次情報の比較: 企業の公式発表(一次情報)と、それを報じるニュース記事や専門家のブログ(二次情報)を比較検討します。二次情報には発信者の解釈やバイアスが含まれている可能性があるため、必ず一次情報に立ち返って事実関係を確認する癖をつけましょう。

- 異なる種類の情報を組み合わせる: 例えば、企業の採用情報で「データサイエンティスト募集」という情報を見つけたとします。これに、特許情報で「AI関連の出願が増加」しているという情報を組み合わせ、さらに技術系ニュースサイトで「同社のCTOがAIの重要性について講演した」という記事を見つけることができれば、「この企業がAI事業に本格的に注力し始めた」というインテリジェンスの確度は格段に高まります。

- オンラインとオフラインの情報の統合: 可能であれば、インターネット上の情報(オンライン)と、業界紙や展示会で得た情報(オフライン)を組み合わせることで、より立体的で深い洞察が得られます。

点と点であった断片的な情報を、複数の情報源を駆使して線で結び、全体像(面)を浮かび上がらせることこそが、OSINTの分析フェーズにおける核心です。

ツールを有効活用する

手作業での情報収集には限界があります。本記事で紹介したようなOSINTツールを積極的に活用することで、調査を大幅に効率化・自動化し、人間はより高度な分析や思考に集中することができます。

- 自動化による効率化: aHarvesterやSpiderFootのようなツールを使えば、ドメインに関連する情報の収集を自動化できます。また、SNSのモニタリングツールで特定のキーワードを監視すれば、関連情報が発生した際に即座に通知を受け取ることができます。

- 可視化による直感的な理解: Maltegoのようなツールは、情報間の複雑な関係性をグラフで可視化してくれます。これにより、テキスト情報だけでは見落としてしまいがちな繋がりやパターンを直感的に発見できます。

- ツールの限界を理解する: ツールはあくまで調査を補助する「手段」であり、万能ではありません。最終的に情報の意味を解釈し、インテリジェンスとして結論を導き出すのは人間の分析者です。ツールが出力した結果を無批判に信じるのではなく、必ずその内容を吟味し、裏付けを取る必要があります。

専門家の協力を検討する

OSINTは奥が深く、高度な調査や分析には専門的な知識と経験が求められます。また、調査内容によっては法的なリスクを伴う場合もあります。

- 自社のリソースの限界: 自社内にOSINTの専門知識を持つ人材がいない場合や、緊急性の高い調査が必要な場合には、無理に自社だけで対応しようとせず、外部の専門家の力を借りることも有効な選択肢です。

- 専門調査会社への依頼: サイバーセキュリティインシデントのフォレンジック調査、企業の信用調査、M&Aのデューデリジェンスなど、特定の分野に特化した専門の調査会社が存在します。彼らは高度なツールとノウハウ、経験豊富なアナリストを擁しており、自社では得られないレベルのインテリジェンスを提供してくれます。

- 弁護士など法律専門家への相談: 調査の適法性に不安がある場合や、収集した情報を法的な手続きで利用する可能性がある場合は、事前に弁護士などの法律専門家に相談し、アドバイスを仰ぐことが不可欠です。

OSINTは、単なるテクニックではなく、目的達成のための体系的なアプローチです。これらのポイントを意識して実践することで、情報のノイズの中から真に価値あるインテリジェンスを見つけ出し、ビジネスやセキュリティにおける的確な意思決定に繋げることができるでしょう。