現代のデジタル社会において、私たちは数え切れないほどのWebサービスやアプリケーションを利用しています。そのすべてにおいて、私たちのアカウントと情報を守る最初の砦となっているのが「認証」です。しかし、長年にわたり主流であったパスワードによる認証は、利便性とセキュリティの両面で多くの課題を抱えています。頻繁なパスワードの使い回し、巧妙化するフィッシング詐詐、大規模な情報漏洩事件は後を絶ちません。

このような状況を打開する次世代の認証技術として、今、世界的に注目を集めているのが「FIDO(ファイド)」です。FIDOは、パスワードに依存しない「パスワードレス認証」を実現するための国際的な技術標準です。Apple、Google、Microsoftといった巨大テック企業も推進しており、私たちのオンライン体験をより安全で快適なものへと変える可能性を秘めています。

この記事では、FIDOとは一体何なのか、その基本的な仕組みから、注目される背景、メリット・デメリット、そして将来性までを網羅的に解説します。専門的な内容も含まれますが、初心者の方でも理解できるよう、図解をイメージさせるような平易な言葉で丁寧に説明していきます。この記事を読めば、なぜFIDOが「パスワードの終わり」を告げる技術と呼ばれるのか、その理由が明確にわかるでしょう。

目次

FIDOとは

FIDOは、単なる新しい認証アプリやサービスの名前ではありません。それは、オンラインでの本人確認の方法を根本から変革するために作られた、世界共通の「ルール」や「設計図」のようなものです。このセクションでは、FIDOの基本的な定義と、それを策定したFIDO Allianceについて詳しく解説します。

FIDO Allianceによって策定された国際的な認証技術標準

FIDOの正式名称は「Fast IDentity Online(ファスト・アイデンティティ・オンライン)」です。その名の通り、迅速かつ安全なオンライン認証の実現を目指しています。この技術標準を策定し、普及を推進しているのが「FIDO Alliance(ファイド・アライアンス)」という非営利の業界団体です。

FIDO Allianceは、2012年7月に設立されました。その背景には、従来のパスワード認証がもはや現代のセキュリティリスクに対応しきれていないという強い危機感がありました。パスワードは覚えにくく、使い回されがちで、フィッシング詐欺やサーバー攻撃によって簡単に盗まれてしまう脆弱性を抱えています。この「パスワード問題」を解決し、より強固で、相互運用性があり、使いやすい認証方式を確立するために、業界の垣根を越えて多くの企業が集結したのです。

現在、FIDO Allianceには、Google、Apple、Microsoft、Amazonといったプラットフォーマーをはじめ、Intelのような半導体メーカー、金融機関、通信事業者など、世界中の数百社に及ぶ企業や組織が加盟しています。これだけ多くの有力企業が参加しているという事実は、FIDOが特定の企業による独占的な技術ではなく、業界全体で支えるオープンな国際標準であることを示しています。

FIDO認証の核心的な考え方は、「認証における秘密の情報を、サービス提供者のサーバーに一切保存しない」という点にあります。従来のパスワード認証では、サーバー側でパスワードのハッシュ値(元に戻せないように加工したデータ)を保管し、ログイン時にユーザーが入力したパスワードと照合していました。しかし、この方式では、サーバーが攻撃を受けて情報が漏洩すると、多数のユーザー情報が危険に晒されるリスクが常にありました。

一方、FIDOでは、ユーザーの認証に必要な秘密の情報(具体的には「秘密鍵」や「生体情報」)は、ユーザーが所有するデバイス(スマートフォンやセキュリティキーなど)の中だけで安全に管理されます。そして、認証プロセスもデバイス内で完結します。サーバーには、秘密の情報と対になる「公開鍵」という情報しか登録されません。この公開鍵だけでは個人を特定したり、不正にログインしたりすることは不可能です。この「公開鍵暗号方式」という技術が、FIDOの安全性とプライバシー保護の根幹をなしています。(この仕組みの詳細は後のセクションで詳しく解説します)

FIDOが「標準」であることの重要性は計り知れません。標準化されていることで、異なるメーカーのデバイスや、さまざまなWebサービス間でも同じ仕組みで認証が機能します(これを「相互運用性」と呼びます)。例えば、ユーザーはA社のスマートフォンを使って、B社やC社のWebサービスに安全にログインできます。サービス提供者側も、FIDOという共通のルールに従ってシステムを構築すれば、ユーザーがどのようなFIDO対応デバイスを使っていても受け入れることができます。これにより、認証技術の普及が加速し、エコシステム全体が発展していくのです。

要約すると、FIDOとは、パスワードへの依存をなくすことを目的に、FIDO Allianceによって策定された国際的な認証技術標準です。サーバーに秘密情報を置かず、ユーザーのデバイス内で認証を完結させることで、従来にない高い安全性と利便性を両立させています。

【よくある質問】

- Q. FIDOは誰が作ったのですか?

- A. FIDOは特定の誰かが作ったものではなく、FIDO Allianceという業界団体に加盟する多くの企業が協力して策定した技術標準です。PayPal、Lenovo、Nok Nok Labsなどが初期メンバーとなり、その後Google、Microsoft、Appleなどがボードメンバーとして参加し、今日の普及を牽引しています。

- Q. なぜ国際標準にする必要があったのですか?

- A. 認証はインターネットの基盤となる技術です。もし各社がバラバラの独自仕様でパスワードレス認証を開発してしまうと、ユーザーはサービスごとに異なる認証方法を覚えなければならず、デバイスの互換性もなくなってしまいます。これでは不便で、普及も進みません。そこで、誰もが利用できるオープンな国際標準としてFIDOを策定することで、安全で便利な認証体験を世界中の誰もが享受できるようにしたのです。

FIDOが注目される背景

FIDOという新しい認証技術がなぜ今、これほどまでに大きな注目を集めているのでしょうか。その理由は、私たちが長年使い続けてきた認証方式が、もはや現代のデジタル環境において限界を迎えているからです。ここでは、FIDO登場の背景にある「従来のパスワード認証が抱える根深い課題」と、その対策として導入された「多要素認証(MFA)の限界」について掘り下げていきます。

従来のパスワード認証が抱える課題

パスワードは、デジタル世界の「鍵」として長らく使われてきました。しかし、この鍵は非常に脆弱で、多くの問題点を内包しています。サービス提供者側もユーザー側も、パスワードに起因するさまざまなリスクと負担に悩まされてきました。

ユーザー側の課題

- 記憶と管理の負担:

現代人は、平均して数十から百以上のオンラインアカウントを所有していると言われています。セキュリティの専門家は「サービスごとにユニークで複雑なパスワードを設定すること」を推奨しますが、これをすべて記憶するのは現実的ではありません。結果として、多くのユーザーは以下のような危険な行動に走りがちです。- 単純で推測されやすいパスワードの設定:

password123、qwerty、自分の誕生日、ペットの名前など、第三者が容易に推測できる文字列を設定してしまう。 - パスワードの使い回し: 複数のサービスで同じパスワードを使い回してしまう。これは最も危険な習慣の一つです。なぜなら、一つのサービスからパスワードが漏洩した場合、その情報を元に他のサービスへの不正ログイン(リスト型攻撃)を試みられてしまうからです。

- 単純で推測されやすいパスワードの設定:

- 定期的な変更の強制:

多くの企業ではセキュリティポリシーとして、ユーザーに定期的なパスワード変更を義務付けています。しかし、この措置はかえってセキュリティを低下させるという指摘もあります。頻繁な変更を強いられたユーザーは、記憶の負担を減らすために、「Password2024_Spring」を「Password2024_Summer」にするなど、安易で規則的な変更に留めてしまう傾向があります。これは攻撃者にとっても予測しやすく、セキュリティ強化には繋がりません。

サービス提供者側・技術的な課題

- フィッシング詐欺への脆弱性:

フィッシング詐欺は、正規のサービスを装った偽のWebサイトやメールを使って、ユーザーを騙してIDとパスワードを盗み出す攻撃です。ユーザーが本物と偽物のサイトを見分けるのは非常に困難であり、パスワードを入力してしまった時点で情報は盗まれてしまいます。パスワード認証は、この種のソーシャルエンジニアリング攻撃に対して根本的に無力です。 - サーバー攻撃による情報漏洩リスク:

サービス提供者は、ユーザーのパスワード(通常はハッシュ化された状態)を自社のサーバーに保管しています。しかし、どれだけ強固な対策を施していても、サーバーがサイバー攻撃を受けるリスクはゼロではありません。万が一、サーバーからパスワード情報が漏洩すれば、ユーザーに多大な被害が及ぶだけでなく、企業の信頼は失墜し、事業継続にも関わる甚大な損害を被ることになります。 - 各種攻撃手法の存在:

パスワードを狙った攻撃手法は数多く存在します。- 総当たり攻撃(Brute-force Attack): 考えられるすべての文字列の組み合わせを機械的に試行し、パスワードを特定しようとする攻撃。

- 辞書攻撃(Dictionary Attack): パスワードによく使われる単語や名前をリスト化した「辞書」を用いて、効率的にログインを試みる攻撃。

- リスト型攻撃(Credential Stuffing): 他のサイトで漏洩したIDとパスワードのリストを使い、別のサイトで不正ログインを試みる攻撃。パスワードの使い回しが横行しているため、非常に成功率が高い攻撃とされています。

これらの課題は、パスワードという仕組みそのものが持つ構造的な欠陥に起因しており、小手先の対策では根本的な解決が困難です。パスワードに依存する限り、私たちは常にこれらのリスクと隣り合わせなのです。

多要素認証(MFA)の課題と限界

パスワードの脆弱性を補うために広く普及したのが「多要素認証(Multi-Factor Authentication, MFA)」です。MFAは、認証の三要素と呼ばれる以下の情報のうち、2つ以上を組み合わせて本人確認を行うことで、セキュリティを強化する仕組みです。

- 知識情報 (Something you know): パスワード、PINコード、秘密の質問など、本人だけが知っている情報。

- 所持情報 (Something you have): スマートフォン、セキュリティキー、ICカードなど、本人だけが持っているモノ。

- 生体情報 (Something you are): 指紋、顔、静脈、虹彩など、本人の身体的特徴。

例えば、「ID/パスワード(知識情報)」に加えて、「スマートフォンアプリに表示されるワンタイムパスワード(所持情報)」を入力する方式は、典型的なMFAです。MFAは、仮にパスワードが漏洩しても、攻撃者は第二の要素(スマートフォンなど)を持たないため、不正ログインを防ぐことができます。確かに、MFAはパスワード単独の認証に比べて格段に安全性を高めます。

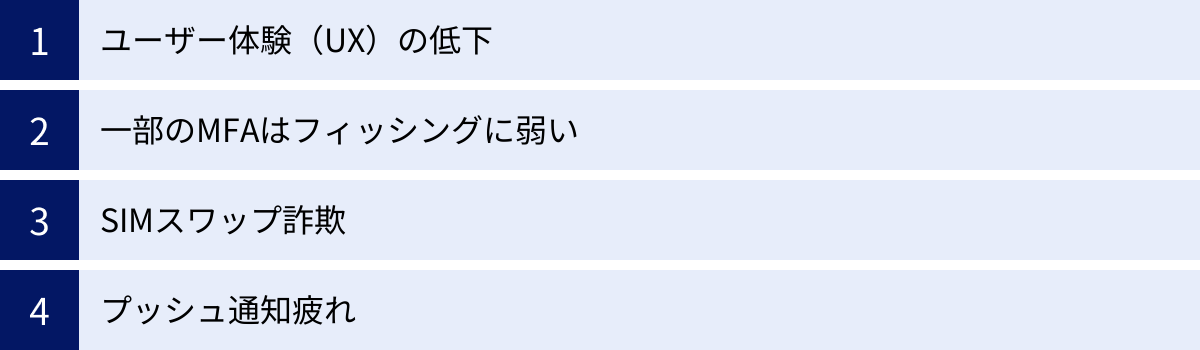

しかし、そのMFAにも課題や限界が存在します。

- ユーザー体験(UX)の低下:

ログインのたびに、パスワード入力に加えて、スマートフォンを取り出してアプリを起動し、表示されたコードを確認して入力する、といった複数のステップが必要になります。この手間がユーザーにとって大きな負担となり、サービスの利用をためらわせたり、離脱に繋がったりする可能性があります。セキュリティと利便性はトレードオフの関係になりがちで、MFAの導入がUXを損なう一因となっていました。 - 一部のMFAはフィッシングに弱い:

SMSや認証アプリで生成されるワンタイムパスワード(OTP)ですら、巧妙なフィッシング詐欺の前では無力化されることがあります。攻撃者は、本物そっくりの偽サイトを用意し、ユーザーにIDとパスワードを入力させます。その後、本物のサイトでそのIDとパスワードを使ってログインを試行すると、ユーザーの元には本物のサービスからOTPが送信されます。ユーザーがそのOTPを偽サイトに入力してしまった瞬間、攻撃者はそのOTPをリアルタイムで奪い取り、正規サイトへのログインを完了させてしまいます。これは中間者攻撃(Man-in-the-Middle Attack)の一種であり、OTPの盗聴を目的としています。 - SIMスワップ詐欺:

SMS認証に依存している場合、攻撃者が携帯電話会社を騙して、標的の電話番号を自分のSIMカードに移し替えてしまう「SIMスワップ」という攻撃のリスクがあります。これにより、SMSで送信される認証コードを攻撃者が受信できるようになり、MFAを突破されてしまいます。 - プッシュ通知疲れ(Push Fatigue):

スマートフォンのプッシュ通知で「承認」をタップするだけのMFAも便利ですが、これを逆手に取った攻撃も現れています。攻撃者は標的のアカウントに対して何度もログイン試行を行い、大量のプッシュ通知を送りつけます。度重なる通知にうんざりしたユーザーが、誤って「承認」をタップしてしまうことを狙った攻撃です。

このように、MFAはセキュリティを向上させる一方で、利便性の問題や、より高度な攻撃に対する脆弱性を依然として抱えています。

FIDOは、これら従来のパスワード認証とMFAが抱える課題を、根本から解決するために設計されました。 パスワードそのものをなくし、フィッシング耐性の高い仕組みを標準化することで、これまで両立が難しいとされてきた「強固なセキュリティ」と「高い利便性」を同時に実現するのです。これが、FIDOが次世代の認証技術として世界的に注目されている最大の理由です。

FIDO認証の仕組み

FIDOがなぜこれほど高い安全性を実現できるのか。その秘密は、古くからある暗号技術を巧みに応用した「公開鍵暗号方式」にあります。この仕組みを理解することが、FIDOの本質を掴む鍵となります。ここでは、その核心的なメカニズムを、登録(Registration)と認証(Authentication)の2つのフェーズに分けて、できるだけ分かりやすく解説します。

公開鍵暗号方式で安全性を確保

FIDO認証の心臓部と言えるのが「公開鍵暗号方式」です。難しく聞こえるかもしれませんが、基本的な考え方は「ペアの鍵」をイメージすると理解しやすくなります。

まず、ユーザーがFIDO認証を利用する際、認証デバイス(スマートフォンやセキュリティキーなど)は、「秘密鍵」と「公開鍵」という2つで一対のデジタルな鍵を自動的に生成します。

- 秘密鍵 (Private Key):

- その名の通り、絶対に他人に知られてはならない、自分だけの秘密の鍵です。

- この鍵は、ユーザーのデバイス内にある非常に安全な領域(セキュアエレメントやTPMチップなど)に生成・保管され、デバイスの外に一切出ることはありません。 サーバーにも、ネットワーク上にも送信されることはありません。これがFIDOのセキュリティにおける最も重要な原則です。

- この秘密鍵は、デジタルな「署名」を作成するために使われます。

- 公開鍵 (Public Key):

- 秘密鍵とペアになる鍵で、こちらは他人に公開されても問題ない鍵です。

- この鍵は、秘密鍵によって作られた「署名」が本物であるかどうかを「検証」するために使われます。

- この公開鍵だけを、サービス提供者のサーバーに登録します。

この2つの鍵には、「秘密鍵で署名したものは、対となる公開鍵でしか検証できない」という数学的な関係があります。この関係性を利用して、FIDOは安全な認証フローを構築します。

では、実際の利用シーンに沿って、この鍵ペアがどのように使われるのかを見ていきましょう。

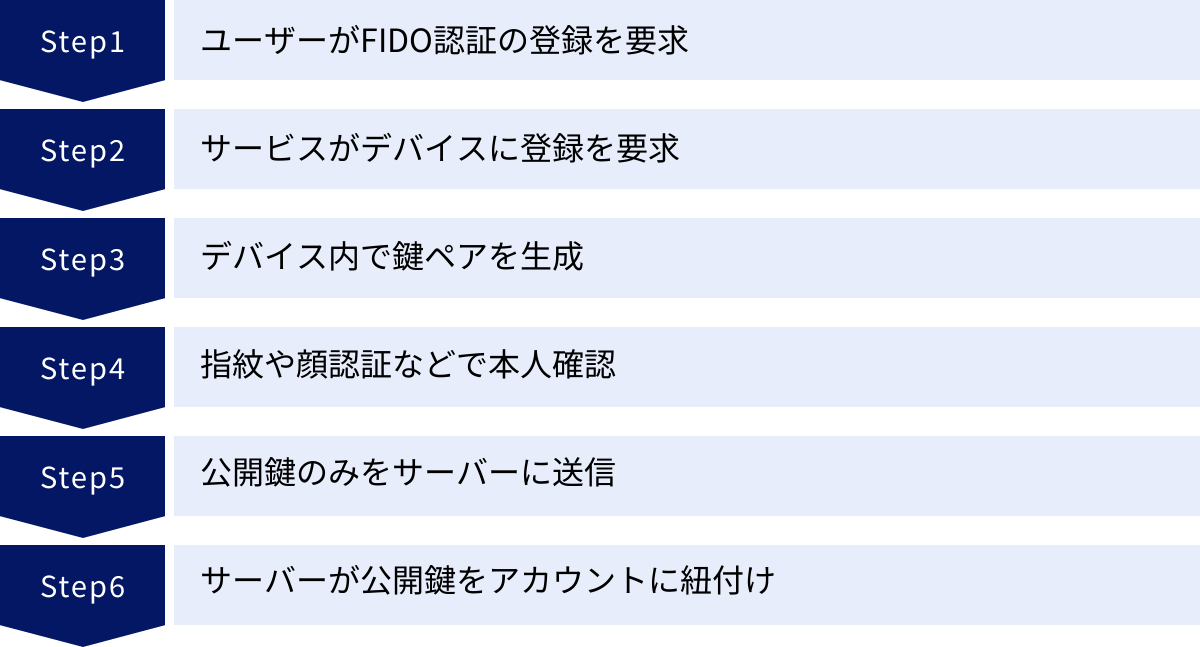

ステップ1:登録(Registration)

ユーザーが初めて、あるWebサービス(例:オンラインバンク)でFIDO認証を使えるように設定するプロセスです。

- ユーザーのアクション: ユーザーはオンラインバンクのサイトで「FIDO認証(またはパスキー)を登録する」といったボタンをクリックします。

- サービスからの要求: サービス(銀行サーバー)は、ブラウザを通じてユーザーの認証デバイスに対し、「新しいFIDO認証を登録してください」と要求します。

- 鍵ペアの生成: 要求を受け取った認証デバイス(例:スマートフォン)は、そのサービス専用の新しい「秘密鍵」と「公開鍵」のペアをデバイス内で生成します。この鍵ペアは、このオンラインバンクのサービスでのみ使用されます。

- 本人確認: デバイスはユーザーに対し、本人であることの確認を求めます。これは、スマートフォンの指紋認証や顔認証、あるいはPINコードの入力などで行われます。この操作は、これから生成される秘密鍵を保護するための「ロックをかける」行為に相当します。

- 公開鍵の送信: 本人確認が成功すると、デバイスは生成した「公開鍵」のみを銀行サーバーに送信します。このとき、秘密鍵はデバイス内に留まり、決して送信されません。

- サーバーでの登録: 銀行サーバーは、受け取った公開鍵をユーザーのアカウント情報と紐づけて保存します。

これで登録は完了です。重要なのは、銀行サーバーはユーザーのパスワードも生体情報も秘密鍵も一切保持していないという点です。サーバーが持っているのは、公開されても安全な「公開鍵」だけです。

ステップ2:認証(Authentication)

後日、ユーザーが再びそのオンラインバンクにログインする際のプロセスです。

- ユーザーのアクション: ユーザーはログイン画面で自分のID(ユーザー名やメールアドレス)を入力します。

- サーバーからの「挑戦状」: 銀行サーバーは、そのユーザーのIDに対応する公開鍵をデータベースから見つけ出し、「チャレンジ」と呼ばれるランダムなデータ(一時的な使い捨てのデータ)を生成して、ユーザーのデバイスに送信します。これは「この挑戦状に、君の秘密鍵で正しく署名して返してくれたら本人だと認めよう」というメッセージのようなものです。

- 本人確認と署名: チャレンジを受け取った認証デバイスは、再びユーザーに本人確認を求めます(指紋認証、顔認証など)。これは、デバイス内に保管されている秘密鍵を使用するための「ロック解除」の操作です。

- 秘密鍵による署名: 本人確認が成功すると、デバイスは保管されている「秘密鍵」を使って、サーバーから送られてきた「チャレンジ」に対してデジタル署名を行います。この署名済みデータ(アサーションと呼びます)をサーバーに返送します。

- サーバーでの検証: 署名済みデータを受け取った銀行サーバーは、事前に登録しておいた「公開鍵」を使って、その署名が正当なものか検証します。秘密鍵と公開鍵はペアなので、正しくペアリングされた秘密鍵で署名されていれば、検証は成功します。また、元のチャレンジデータと一致することも確認します。

- ログイン成功: 検証が成功すれば、サーバーは「このユーザーは正当な本人である」と判断し、ログインを許可します。

この一連の流れにより、FIDOは極めて高い安全性を実現します。

- フィッシング耐性: 認証プロセスでは、どのWebサイト(オリジン)からのリクエストかを検証します。そのため、ユーザーが偽サイトにアクセスしても、その偽サイトのドメインは正規サイトと異なるため、認証デバイスは署名を拒否します。これにより、ユーザーが騙されても認証情報が盗まれることはありません。

- サーバー漏洩リスクの低減: サーバーには価値のある秘密情報(パスワード、秘密鍵、生体情報)が一切ないため、万が一サーバーが攻撃を受けてデータが漏洩しても、攻撃者はその情報を使って不正ログインすることはできません。

- プライバシー保護: 指紋や顔といった生体情報は、デバイス上で本人確認に使われるだけで、デバイスの外に出ることは一切ありません。これにより、ユーザーのプライバシーは強力に保護されます。

- クロスサイトトラッキングの防止: FIDOでは、サービスごとに異なる鍵ペアが生成されます。そのため、仮に複数のサービス運営者が共謀したとしても、あるサービスで使われた認証情報から、ユーザーが他のどのサービスを利用しているかを追跡することはできません。

このように、FIDOの仕組みは、認証の主体をサーバーからユーザーのデバイスへと移し、公開鍵暗号方式を応用することで、パスワードが抱えていた根本的な問題を解決しているのです。

FIDOの3つの認証規格(プロトコル)

FIDOは単一の技術ではなく、その発展の過程でいくつかの異なる規格(プロトコル)が策定されてきました。それぞれに特徴があり、異なるユースケースを想定して設計されています。ここでは、主要な3つの規格である「FIDO UAF」「FIDO U2F」、そして現在の主流である「FIDO2」について、その違いと役割を解説します。

| 項目 | FIDO UAF (Universal Authentication Framework) | FIDO U2F (Universal 2nd Factor) | FIDO2 |

|---|---|---|---|

| 主な目的 | パスワードレス認証の実現 | 既存認証の2要素目としての強化 | Web全体でのパスワードレス認証の普及 |

| パスワードの要否 | 不要 | 必要(1要素目として) | 不要(パスワードレスが基本。2要素目としても利用可) |

| 主な認証器 | スマートフォン(生体認証センサー内蔵) | 外部セキュリティキー(USB、NFC、Bluetooth) | スマートフォン、PC内蔵認証器、外部セキュリティキーなど多彩 |

| 主な利用シーン | モバイルアプリでのログイン・決済 | PCブラウザでのWebサービスログイン | PC/モバイルのブラウザ経由のあらゆるWebサービス |

| 構成技術 | 独自のプロトコル | 独自のプロトコル | WebAuthn (W3C標準) と CTAP |

| 位置づけ | 初期規格(パスワードレスのコンセプトを提示) | 初期規格(2要素認証のシンプル化) | 現行の主流規格(UAFとU2Fを統合・発展) |

① FIDO UAF(Universal Authentication Framework)

FIDO UAFは、FIDO Allianceが最初に策定した規格の一つで、その名の通り「普遍的な認証基盤」を目指したものです。UAFの最大の特徴は、完全にパスワードを使わない「パスワードレス認証」を実現することです。

- 仕組みと特徴:

UAFでは、ユーザーは自身のデバイスに搭載された認証機能(Authenticator)を使って直接サービスにログインします。この認証機能として最も一般的なのが、スマートフォンの指紋認証センサーや顔認証カメラです。ユーザーは、Webサービスにログインする際、パスワードを入力するかわりに、スマートフォンに指を置いたり、顔をかざしたりするだけで認証が完了します。

このとき、デバイス内部では前述の公開鍵暗号方式に基づいた処理が行われ、安全性が確保されます。ユーザーから見れば、パスワードを覚える必要も入力する必要も一切なく、非常にスムーズで直感的なログイン体験ができます。 - 主なユースケース:

UAFは主に、スマートフォンに生体認証機能が標準搭載されるようになった初期段階で、モバイルアプリのログインや決済認証などで広く採用されました。例えば、銀行のアプリで残高を確認する際や、ECアプリで商品を購入する際の本人確認などが典型的な例です。 - 課題:

UAFのコンセプトは画期的でしたが、利用するには生体認証などの機能を内蔵した「FIDO UAF認定デバイス」が必要でした。また、主にネイティブアプリでの利用を想定しており、Webブラウザでの標準的なサポートがなかったため、PC環境などへの普及には限界がありました。

② FIDO U2F(Universal 2nd Factor)

FIDO U2Fは、UAFと同時期に策定されたもう一つの初期規格です。U2Fは「普遍的な第二要素」を意味し、パスワードレスを目指すUAFとは異なるアプローチを取りました。その目的は、既存のID/パスワード認証を、簡単かつ強力に補強することです。

- 仕組みと特徴:

U2Fは、従来のID/パスワードによる認証(第一要素)に加えて、物理的な「セキュリティキー」を第二の認証要素として使用します。セキュリティキーは、USB端子やNFC、Bluetoothなどを備えた小型のデバイスです。

ログインフローは以下のようになります。- ユーザーがWebサイトでIDとパスワードを入力します。

- 次に、サイトから「セキュリティキーを挿入(またはタッチ)してください」という指示が表示されます。

- ユーザーはPCのUSBポートにセキュリティキーを挿入し、キーのボタンに触れます。

- キーが公開鍵暗号方式に基づいた認証を行い、ログインが完了します。

この方式の強みは、ユーザーが物理的にそのキーを「所持」していることを証明できる点です。たとえパスワードが漏洩しても、攻撃者は物理的なキーを持っていないため、アカウントにアクセスできません。また、フィッシングサイトでは認証が機能しないため、フィッシング対策としても極めて有効です。

- 主なユースケース:

U2Fは、特にセキュリティを重視するWebサービス、例えばGoogleアカウントやGitHub、Dropboxなどの2段階認証プロセスとして採用され、技術者やセキュリティ意識の高いユーザーを中心に普及しました。 - 課題:

U2Fはセキュリティを大幅に向上させましたが、あくまでパスワードを前提とした追加の認証であり、パスワード管理の煩わしさ自体はなくなりません。また、ユーザーは別途セキュリティキーを購入し、持ち歩く必要がありました。

③ FIDO2

FIDO2は、これまでのUAFとU2Fの利点を統合し、課題を克服するために登場した、最新かつ現行の主流となる規格です。FIDO2の登場により、FIDO認証は特定のアプリやデバイスに留まらず、Web全体で利用可能なオープンな技術へと大きく飛躍しました。

FIDO2は、以下の2つの主要な技術要素から構成されています。

- WebAuthn (Web Authentication):

これは、WebブラウザとWebサービス(サーバー)との間で、FIDO認証を行うための標準的なAPI(プログラムの呼び出し規約)を定めたものです。WebAuthnは、Web技術の標準化団体であるW3C(World Wide Web Consortium)によって勧告されており、これにより、Chrome, Safari, Firefox, Edgeといった主要なWebブラウザがすべてFIDO認証をネイティブでサポートできるようになりました。WebAuthnの標準化は、FIDOがWebの基盤技術となったことを意味する非常に重要な出来事です。 - CTAP (Client to Authenticator Protocol):

これは、ユーザーのコンピュータ(PCやスマートフォン)と、認証デバイス(Authenticator)との間で通信するためのプロトコルです。認証デバイスには、外部のUSBセキュリティキー(CTAP1/FIDO U2Fの後継)や、スマートフォン自体(CTAP2)が含まれます。CTAP2により、スマートフォンをPCのログインに使う「ローミング認証器」として利用したり、PCに内蔵された認証機能(Windows Helloなど)を利用したりすることが可能になりました。

- FIDO2の提供する体験:

FIDO2は非常に柔軟性が高く、UAFとU2Fが目指した体験の両方を実現できます。- パスワードレス体験(UAF的): スマートフォンやPCの生体認証(Windows Hello, Face ID, Touch ID)を使い、パスワードなしでWebサイトにログインできます。

- 2要素認証体験(U2F的): 従来のID/パスワードと組み合わせて、セキュリティキーやスマートフォンを2要素目の認証として利用することも可能です。

FIDO2は、UAFの「パスワードレス」という理想と、U2Fの「シンプルな強固さ」を両立させ、さらにWebブラウザという最も普遍的なプラットフォームに対応させた、FIDOの集大成と言える規格です。近年話題の「パスキー」も、このFIDO2の技術をベースに、さらに利便性を高めた実装の一つです。

FIDO認証を導入する3つのメリット

FIDO認証の導入は、単にセキュリティを強化するだけでなく、ユーザー体験の向上やビジネスコストの削減といった、多岐にわたるメリットをもたらします。ここでは、サービス提供者とユーザー双方の視点から、FIDOを導入する具体的なメリットを3つに分けて詳しく解説します。

① ユーザーの利便性が向上する

FIDO認証がもたらす最も直接的で分かりやすいメリットは、ユーザー体験(UX)の劇的な向上です。従来の認証プロセスが抱えていた多くの「面倒」を解消し、ログインをスムーズで快適なものに変えます。

- パスワードの記憶・入力・管理からの解放:

多くのユーザーにとって、パスワード管理は大きなストレス源です。サービスごとに異なる、複雑で長いパスワードをいくつも記憶し、定期的に変更し、安全に管理することは非常に困難です。FIDOを導入すれば、ユーザーはこの煩わしいパスワード管理から完全に解放されます。もう「パスワードをお忘れですか?」のリンクをクリックする必要も、パスワード管理ツールに頼る必要もありません。 - 迅速で直感的なログイン体験:

FIDO認証では、ログインは日常的に使い慣れた操作で完了します。例えば、- スマートフォンの指紋センサーに指を置く

- スマートフォンのカメラに顔を向ける

- PCのUSBポートにセキュリティキーを挿す

- PCのPINコードを入力する

といった、わずか数秒で完了するアクションだけで、安全なログインが可能です。キーボードで長いパスワードを打ち込む手間や、タイプミスによる再入力のイライラもありません。この「摩擦のない(Frictionless)」な体験は、ユーザーの満足度を大きく高めます。

- サービス利用の促進と離脱率の低下:

ログインが簡単でスピーディーになることは、ビジネス上の大きなメリットに繋がります。- ECサイト: 購入手続きの途中でパスワードを思い出せずに離脱してしまう「カゴ落ち」を減らし、コンバージョン率の向上が期待できます。

- 金融サービス: オンラインバンキングや証券取引サイトへのログインが億劫で利用頻度が下がっていたユーザーも、手軽にアクセスできるようになり、エンゲージメントの向上が見込めます。

- サブスクリプションサービス: ログインの手間が少ないことで、サービスの利用が習慣化しやすくなり、継続率の改善に貢献します。

セキュリティを強化しながら、同時にこれほど利便性を高められる認証方式は他にありません。 FIDOは、安全であることがユーザーにとって負担ではなく、むしろ快適さにつながるという、新しいパラダイムを実現します。

② 強固なセキュリティを実現できる

利便性の向上と並ぶ、あるいはそれ以上に重要なFIDOのメリットは、その比類なきセキュリティの高さです。FIDOは、従来の認証方式が抱えていた根本的な脆弱性を、その設計思想のレベルで克服しています。

- フィッシング詐欺への完全な耐性:

FIDOのセキュリティにおける最大の強みは、フィッシング耐性の高さです。前述の通り、FIDOの認証プロセスでは「オリジンバインディング」という仕組みが機能します。これは、認証情報が特定のWebサイトのドメイン(オリジン)に紐付けられるというものです。ユーザーが正規サイト(例:mybank.com)で登録したFIDO認証は、そのドメインからのリクエストにしか応答しません。

もしユーザーがフィッシング詐欺に遭い、偽サイト(例:mybank-security.com)にアクセスしてしまっても、ブラウザが偽サイトのドメインを検知し、認証デバイスに正しいオリジン情報を渡します。認証デバイスは、登録されているオリジンと異なるため、署名を拒否し、認証は失敗します。ユーザーがどれだけ巧みに騙されたとしても、技術的に認証情報が盗まれることはありません。これは、ユーザーの注意力に依存していた従来の対策とは一線を画す、根本的なフィッシング対策です。 - サーバー攻撃による情報漏洩リスクの根絶:

従来のシステムでは、サービス提供者のサーバーが悪意ある第三者に攻撃され、パスワード情報がごっそり盗まれるという事件が後を絶ちませんでした。しかし、FIDOの世界ではこのリスクが大幅に低減されます。FIDOでは、サーバーはユーザーのパスワードや秘密鍵、生体情報といったいかなる秘密情報も保持しません。サーバーに保存されているのは、単体では何の価値もない「公開鍵」だけです。したがって、万が一サーバーが侵害され、データベースが丸ごと漏洩したとしても、攻撃者はその情報を使って不正ログインすることは不可能です。これは、サービス提供者にとって事業継続上の重大なリスクを回避できることを意味します。 - 中間者攻撃(MitM)やリプレイ攻撃への耐性:

認証情報をネットワーク上で盗聴する中間者攻撃に対してもFIDOは強力です。認証の際には、サーバーから毎回異なる「チャレンジ」が送られてくるため、たとえ認証のやり取りを傍受されたとしても、そのデータを再利用して不正ログインする「リプレイ攻撃」は成功しません。

これらの技術的特性により、FIDOはパスワードやOTP(ワンタイムパスワード)といった既存の認証方式とは比較にならないほど強固なセキュリティ基盤を提供します。

③ パスワード管理のコストと手間を削減できる

FIDOの導入は、ユーザーだけでなく、サービスを提供する企業側にも直接的なコスト削減効果をもたらします。これは、特に大規模なユーザーを抱える企業にとって見過ごせないメリットです。

- ヘルプデスク・サポートコストの大幅な削減:

企業のカスタマーサポートや社内のITヘルプデスクには、日々「パスワードを忘れました」「アカウントがロックされました」といった問い合わせが大量に寄せられます。これらの問い合わせに対応するには、多くの人件費と時間が必要です。FIDOを導入し、パスワードそのものをなくすことで、パスワードリセット関連の業務を根本からなくすことができます。これにより、サポート部門の業務負荷が劇的に軽減され、より付加価値の高い業務にリソースを集中させることが可能になります。 - インフラ・運用コストの削減:

パスワードを安全に保管・管理するためには、相応のシステム投資が必要です。例えば、パスワードをハッシュ化して保存するための安全なデータベース、不正アクセスを検知・防御するシステム、定期的なセキュリティ監査など、目に見えないコストがかかっています。FIDOに移行すれば、こうしたパスワード管理に特化したインフラや運用体制が不要になり、長期的なコスト削減に繋がります。 - セキュリティインシデント対応コストの削減:

パスワード漏洩などのセキュリティインシデントが発生した場合の損害は計り知れません。ユーザーへの通知、原因調査、システムの復旧、損害賠償、そして何よりもブランドイメージの失墜など、その対応には莫大なコストがかかります。FIDOを導入して漏洩リスクのある情報をサーバーから排除することは、こうした壊滅的な事態を未然に防ぐための最も効果的な投資と言えます。

FIDO認証の導入は、短期的な視点ではシステム改修のコストがかかりますが、長期的にはUX向上による収益増、セキュリティリスクの低減、そして運用コストの削減という、ビジネスのあらゆる側面で大きなリターンが期待できる戦略的な一手なのです。

FIDO認証を導入する2つのデメリット

FIDO認証は多くのメリットをもたらす革新的な技術ですが、導入を検討する上では、いくつかのデメリットや注意点も理解しておく必要があります。ここでは、主に「コスト」と「運用」の観点から、FIDO導入に伴う課題を2つ取り上げ、その対策についても解説します。

① 導入にコストがかかる

FIDO認証を自社のサービスに組み込むには、一定の初期投資と継続的な運用コストが発生します。これは、特に中小企業やスタートアップにとって導入のハードルとなる可能性があります。

- システム改修コスト:

既存の認証システムをFIDOに対応させるためには、バックエンド(サーバーサイド)とフロントエンド(クライアントサイド)の両方でシステム改修が必要になります。- バックエンド: FIDOサーバー(RPサーバーとも呼ばれる)を構築し、公開鍵の登録・管理や、チャレンジ・レスポンスの検証を行うロジックを実装する必要があります。これには、FIDOのプロトコルに精通したエンジニアによる開発が不可欠です。

- フロントエンド: ユーザーがFIDO認証の登録や実行を行うためのユーザーインターフェース(UI)をWebサイトやアプリに組み込む必要があります。これには、WebAuthn APIを利用した開発が含まれます。

これらの開発をすべて自社で行う(スクラッチ開発)場合、相応の開発工数とコストがかかります。代替案として、FIDO認証機能をサービスとして提供する専門ベンダーのソリューション(IDaaS – Identity as a Serviceなど)を利用する方法もあります。この場合、自社での開発負担は軽減されますが、サービスの利用料(月額費用やユーザー数に応じた課金など)が継続的に発生します。

- FIDO認定製品の利用コスト:

FIDOの仕様に準拠し、相互運用性を保証するためには、FIDO Allianceによる「FIDO認定」を受けた製品やライブラリを利用することが強く推奨されます。認定製品は一定の品質とセキュリティレベルが保証されていますが、利用にはライセンス費用などが必要になる場合があります。 - 導入計画と費用対効果の検討:

導入コストは、対象となるサービスの規模、ユーザー数、既存システムの複雑さなどによって大きく変動します。そのため、導入に着手する前に、「なぜFIDOを導入するのか(目的)」を明確にし、それによって得られるメリット(サポートコスト削減額、コンバージョン率向上による売上増など)と比較して、費用対効果を慎重に評価することが重要です。漠然と「セキュリティが向上するから」という理由だけで進めるのではなく、具体的な数値目標を設定し、投資対効果を検証する姿勢が求められます。

② 認証デバイスの紛失・故障リスクがある

FIDO認証は、ユーザーが所有する物理的なデバイス(スマートフォン、セキュリティキーなど)に強く依存しています。これは高いセキュリティを実現する源泉である一方、そのデバイスが利用できなくなった場合の対策を考えておかなければならないという、新たな運用上の課題を生み出します。

- アカウントにアクセスできなくなるリスク:

もしユーザーがFIDO認証の唯一の手段として登録していたスマートフォンを紛失したり、盗難に遭ったり、あるいは故障させてしまった場合、そのアカウントにログインできなくなってしまいます。セキュリティキーの場合も同様で、紛失や破損のリスクは常に付きまといます。これは「アカウントロックアウト」と呼ばれる状態で、ユーザーにとっては非常に深刻な問題です。 - サービス提供者が講じるべき対策(リカバリーフローの設計):

このリスクを回避し、ユーザーが安心してFIDOを利用できるようにするためには、サービス提供者側が堅牢で分かりやすいアカウントの復旧(リカバリー)手段を複数用意しておくことが不可欠です。対策が不十分なままFIDOを導入すると、ユーザーからの問い合わせが殺到し、かえってサポートコストが増大する可能性があります。具体的なリカバリー方法としては、以下のようなものが考えられます。

- 複数の認証デバイスの登録を推奨する:

これが最も基本的かつ効果的な対策です。ユーザーに、メインのスマートフォンだけでなく、予備のセキュリティキーや、タブレット、家族のスマートフォンなど、複数のFIDO認証器を登録してもらうよう促します。一つのデバイスが使えなくなっても、別のデバイスでログインしてアカウントを復旧できます。AppleやGoogleが推進する「パスキー」は、デバイス間で認証情報(パスキー)を同期する仕組みを備えており、この問題を解決する一つのアプローチです。 - 従来の認証方法をバックアップとして残す:

FIDOを導入した後も、当面の間は従来のパスワード認証や、SMS/メールによる本人確認など、別の認証方法をリカバリー専用の手段として残しておくことが考えられます。ただし、このバックアップ手段のセキュリティレベルが低いと、そこが攻撃の標的となる「抜け穴」になってしまうため、慎重な設計が必要です。 - リカバリーコードの発行:

FIDO認証を登録した際に、一度しか表示されない使い捨ての「リカバリーコード」を複数発行し、ユーザーに安全な場所に保管してもらう方法です。デバイスを紛失した際には、このコードを使ってアカウントへのアクセスを回復させます。

- 複数の認証デバイスの登録を推奨する:

FIDO導入の成否は、このリカバリーフローをいかにユーザーフレンドリーかつ安全に設計できるかにかかっていると言っても過言ではありません。導入コストとデバイスの紛失リスクは、FIDOのメリットを享受するために乗り越えるべき重要なハードルであり、事前の十分な計画と準備が成功の鍵となります。

FIDOと他の認証方式との違い

FIDOについて学ぶ中で、「生体認証と同じこと?」「多要素認証(MFA)とは何が違うの?」「最近よく聞くパスキーってFIDOのこと?」といった疑問を持つ方は少なくありません。これらの用語は関連性が高い一方で、その役割や概念は明確に異なります。ここでは、それぞれの違いを整理し、FIDOの位置づけをよりクリアに理解します。

| 項目 | FIDO | 生体認証 (Biometrics) | 多要素認証 (MFA) | パスキー (Passkeys) |

|---|---|---|---|---|

| 分類 | 認証のプロトコル(通信規約) | 認証の要素・手段の一つ | 認証の概念・アプローチ | FIDOベースの具体的な実装・ブランド名 |

| 役割 | サーバーとデバイス間の安全な認証フローを標準化する | デバイス上で利用者を本人確認する | 複数の認証要素を組み合わせてセキュリティを高める考え方 | FIDO認証情報をデバイス間で同期し、利便性を高める |

| 関係性 | 生体認証を利用する。MFAを実現する。パスキーの基盤技術。 | FIDOの一部として使われることが多い。 | FIDOはMFAの一種であり、より強力な実装。 | FIDOの技術を応用したソリューション。 |

| キーポイント | 標準化とフィッシング耐性 | 利便性と利用者の身体的特徴 | 複数要素の組み合わせ | 同期機能とパスワードレス |

生体認証との違い

しばしば混同されがちですが、FIDOと生体認証はイコールではありません。両者の関係を正確に理解することが重要です。

- 生体認証とは:

生体認証は、指紋、顔、虹彩、静脈、声紋といった、個人の身体的または行動的特徴(生体情報)を使って本人確認を行う技術全般を指します。これは認証の三要素における「生体情報 (Something you are)」にあたります。 - FIDOにおける生体認証の位置づけ:

FIDOは、認証の「仕組み(プロトコル)」です。一方、生体認証は、その仕組みの中で利用される「本人確認の手段」の一つに過ぎません。

FIDOの認証フローを思い出してください。デバイスに保管された「秘密鍵」を使って署名を行う前に、デバイスはその持ち主が本当に本人であるかを確認します。この「デバイスのロックを解除する鍵」として、生体認証が非常に便利に使われているのです。指紋や顔で本人確認が成功すると、初めて秘密鍵へのアクセスが許可され、認証プロセスが進みます。

もしデバイスに生体認証機能がなくても、PINコードやパスワードの入力で代用できます。つまり、FIDOにとって生体認証は必須ではなく、数ある本人確認手段の選択肢の一つなのです。 - 決定的な違い:

最大の違いは「生体情報がどこで処理されるか」にあります。- 従来のサーバー認証型生体認証: ユーザーの生体情報をサーバーに登録し、認証のたびにデバイスで読み取った生体情報をサーバーに送って照合する方式も存在します。この場合、サーバーが生体情報という極めて機密性の高い情報を保持するリスクがあります。

- FIDOにおける生体認証: 生体情報はデバイス内で完全に処理が完結し、決してデバイスの外に出ません。 サーバーに送信されることはなく、ネットワーク上を流れることもありません。FIDOは、生体認証をローカルでの本人確認に限定することで、プライバシーとセキュリティを最大限に保護しているのです。

結論として、FIDOは生体認証という便利な技術を、最も安全な形で活用するための優れたフレームワーク(枠組み)であると言えます。

多要素認証との違い

FIDOと多要素認証(MFA)の関係は、「FIDOはMFAを実現するための非常に強力な方法の一つ」と理解するのが適切です。

- 多要素認証(MFA)とは:

MFAは、前述の通り「知識」「所持」「生体」の三要素のうち、2つ以上を組み合わせて認証を行うという概念やアプローチそのものを指します。ID/パスワード(知識)とSMSで届くコード(所持)の組み合わせもMFAですし、ATMでキャッシュカード(所持)と暗証番号(知識)を使うのもMFAです。 - FIDOはMFAの一種か?:

はい、多くの場合、FIDO認証はMFAの要件を満たしています。例えば、スマートフォンを使って指紋でログインする場合、- スマートフォンを持っていること(所持情報)

- 指紋が一致すること(生体情報)

という2つの要素を同時に満たしています。セキュリティキーとPINコードを組み合わせる場合も同様に「所持情報」と「知識情報」の2要素を満たします。

- FIDOと従来のMFA(OTPなど)との違い:

FIDOが従来のMFA(特にSMSやアプリによるワンタイムパスワード)と一線を画すのは、そのセキュリティレベルと利便性です。- 耐フィッシング性: OTPはフィッシングサイトで盗まれて悪用されるリスクがありますが、FIDOはオリジンバインディングによりフィッシング攻撃を原理的に防ぎます。

- 利便性: OTPはコードを確認して手入力する手間がかかりますが、FIDOは指を置くだけ、顔をかざすだけで完了します。

- 安全性: FIDOは公開鍵暗号方式に基づき、サーバーに秘密情報を置かないため、サーバー漏洩のリスクも低減します。

つまり、FIDOはMFAという大きな概念の中で、フィッシング耐性やプライバシー保護といった点で従来の手法を凌駕する、より進化した実装形態と位置づけることができます。

パスキーとの違い

近年、Apple, Google, Microsoftが共同で推進している「パスキー(Passkeys)」は、FIDOの普及を加速させる非常に重要なコンセプトです。

- パスキーとは:

パスキーは、FIDOの技術(特にFIDO2/WebAuthn)をベースにして、ユーザーがより簡単に使えるようにした認証情報のブランド名・愛称のようなものです。技術的な核心部分はFIDOと同一ですが、ユーザー体験を向上させるための重要な機能が追加されています。 - FIDOの課題を解決する「同期」機能:

従来のFIDO(特にパスキー登場前)の課題の一つに、「認証情報(秘密鍵)が特定のデバイスに縛られる」という点がありました。スマートフォンを買い替えると、新しいデバイスで全てのサービスにFIDO認証を再登録する必要があり、非常に手間でした。

パスキーの最大の特徴は、この認証情報をクラウド経由で複数のデバイス間で安全に「同期」する機能です。- Appleのデバイスでは「iCloudキーチェーン」

- Googleのデバイスでは「Googleパスワードマネージャー」

- Microsoftのデバイスでは「Windows Hello」

といったプラットフォーマーのアカウントサービスを通じて、パスキーが自動的に同期されます。これにより、iPhoneで作成したパスキーが、同じApple IDでサインインしているMacやiPadでも自動的に使えるようになります。機種変更をしても、新しいデバイスにサインインするだけで、以前のパスキーが引き継がれます。

- FIDOとパスキーの関係:

FIDOが「技術標準」であるのに対し、パスキーはその技術を使って実現された「ユーザー向けのソリューション」と考えると分かりやすいでしょう。料理に例えるなら、FIDOが「レシピ(調理法)」、パスキーがそのレシピで作られた「料理名(メニュー)」のような関係です。パスキーの登場により、FIDO認証の利便性が飛躍的に向上し、パスワードレス社会の実現がより現実的なものとなりました。

FIDO導入を成功させるための3つのポイント

FIDO認証の導入は、単なる技術的な実装作業ではありません。ユーザー体験や社内の業務フロー、セキュリティポリシー全体に関わる戦略的なプロジェクトです。導入を成功に導き、そのメリットを最大限に引き出すためには、計画段階からいくつかの重要なポイントを押さえておく必要があります。ここでは、実践的な観点から3つの成功ポイントを解説します。

① 導入目的を明確にする

何のためにFIDOを導入するのか。この問いに対する答えを明確にすることが、プロジェクトの羅針盤となります。目的が曖昧なまま進めると、途中で方向性がぶれたり、導入後の効果測定ができなかったりといった事態に陥りがちです。

- 目的の具体化:

FIDO導入の動機は、企業によって様々です。自社が最も解決したい課題は何かを特定しましょう。- セキュリティ強化:

- 「フィッシング詐欺による被害を根絶したい」

- 「パスワードリスト型攻撃による不正ログインをゼロにしたい」

- 「サーバーからのパスワード漏洩リスクを根本的に排除したい」

- ユーザー体験(UX)の向上:

- 「ログインプロセスを簡素化し、ユーザーの離脱率を〇%改善したい」

- 「ECサイトでのカゴ落ち率を減らし、コンバージョン率を向上させたい」

- 「顧客満足度調査における『ログインのしやすさ』のスコアを上げたい」

- コスト削減:

- 「パスワードリセットに関する問い合わせ件数を月間〇件削減したい」

- 「ヘルプデスクの人員を〇名ぶん、より生産的な業務に再配置したい」

- 「パスワード管理サーバーの維持コストを年間〇円削減したい」

- セキュリティ強化:

- KPI(重要業績評価指標)の設定:

目的を具体化したら、その達成度を測るためのKPI(Key Performance Indicator)を設定することが不可欠です。例えば、「ログイン時間」「離脱率」「問い合わせ件数」「不正アクセス試行回数」など、客観的に測定可能な指標を選びます。導入前(Before)の数値を正確に把握し、導入後(After)の数値と比較することで、FIDO導入の投資対効果(ROI)を明確に可視化できます。このデータは、経営層への報告や、今後のさらなる展開を判断する上での重要な根拠となります。 - 目的と導入アプローチの連動:

設定した目的によって、最適な導入アプローチは変わってきます。- 目的が「役員など特定層のセキュリティ強化」であれば、まずは対象者を限定してセキュリティキーを使った厳格な認証を導入するのが適切かもしれません。

- 目的が「ECサイトのUX向上」であれば、一般ユーザーが手軽に利用できるスマートフォンを使ったパスキー認証を優先的に導入すべきでしょう。

「流行っているから」ではなく、「自社のこの課題を解決するために」という明確な意思を持つことが、FIDO導入プロジェクトの第一歩です。

② 小さな範囲から始めて効果を検証する

壮大な目標を掲げることは重要ですが、最初から全社・全サービスに一斉導入しようとするのは賢明ではありません。予期せぬ技術的問題や、ユーザーの混乱を招くリスクが高まります。成功確率を高めるためには、スモールスタートで着実に実績を積み上げる「PoC(Proof of Concept:概念実証)」のアプローチが極めて有効です。

- 対象範囲の限定:

まずは、影響範囲が限定的で、かつ効果を測定しやすい領域をパイロット(試行)の対象として選びましょう。- 社内システムでの試行:

- 情報システム部門のメンバーなど、ITリテラシーの高い従業員を対象に、社内の勤怠管理システムやグループウェアへのログインで試す。

- 技術的な問題点の洗い出しや、運用ノウハウの蓄積が目的です。

- 特定ユーザー層での試行:

- 新規登録ユーザーや、ベータ版への参加を希望する一部の熱心なユーザーに限定して、FIDO認証機能を提供する。

- ユーザーからの直接的なフィードバックを収集し、UI/UXの改善に役立てます。

- 限定的なサービスでの試行:

- 管理者権限を持つアカウントのログインや、BtoBサービスの特定顧客向けポータルサイトなど、対象者が限られるサービスから導入する。

- セキュリティ上のリスクが高い領域から優先的に保護することができます。

- 社内システムでの試行:

- 効果測定とフィードバックの収集:

スモールスタートの期間中は、あらかじめ設定したKPIを継続的にモニタリングします。ログイン成功率、エラー発生率、ユーザーからの問い合わせ内容などを詳細に分析し、問題点を洗い出します。

同時に、アンケートやヒアリングを通じて、利用者の生の声を集めることも重要です。「登録方法が分かりにくい」「この場面でエラーが出た」「もっとこうしてほしい」といった定性的なフィードバックは、本格展開に向けたサービス改善の貴重なヒントになります。 - 段階的な拡大:

パイロット導入で得られた知見とデータに基づき、課題を修正・改善した上で、対象範囲を段階的に拡大していきます。「社内システム → 一部のWebサービス → 全社の主要サービス」といったように、小さな成功体験を積み重ねながら進めることで、リスクを最小限に抑え、関係者の理解と協力を得ながら、着実に全社展開へと繋げていくことができます。

③ 信頼できる専門ベンダーを選ぶ

FIDOの導入、特にサーバーサイドの実装には、認証や暗号技術に関する高度な専門知識が求められます。すべてを自社で開発するのは負担が大きいため、多くの場合は外部の専門ベンダーが提供するソリューションや支援サービスを活用することになります。その際のベンダー選びは、プロジェクトの成否を左右する重要な要素です。

- ベンダー選定のチェックポイント:

複数のベンダーを比較検討する際には、以下の点をチェックしましょう。- FIDO認定の有無: 提供している製品やソリューションが、FIDO Allianceの公式な認定を受けているかは最も基本的な確認事項です。認定製品は、仕様への準拠と相互運用性が保証されており、信頼性の証となります。(参照:FIDO Alliance 公式サイト)

- 導入実績: 自社と同じ業界や、類似したサービス規模での導入実績が豊富かどうかを確認します。特に、金融機関や大規模なプラットフォームなど、高いセキュリティと可用性が求められる環境での実績は、技術力と信頼性を測る良い指標になります。

- 提供形態の柔軟性: 自社のニーズに合わせて、クラウド型のサービス(IDaaS)からオンプレミス型のソフトウェア、あるいは開発を支援するコンサルティングまで、柔軟な提供形態を選べるかも重要です。

- サポート体制: 導入時の技術支援はもちろん、導入後の運用監視、障害発生時の対応、セキュリティの脆弱性に関する情報提供など、継続的なサポート体制が充実しているかを確認します。日本語でのサポートが受けられるかも重要なポイントです。

- 将来性(パスキーへの対応): FIDOの最新トレンドであるパスキーに迅速に対応しているか、また今後のロードマップを明確に示しているかも確認しましょう。将来的な拡張性を見据えたパートナーシップを築けるベンダーを選ぶことが望ましいです。

信頼できるパートナーを見つけることは、技術的なハードルを乗り越え、最新の知見を取り入れながら、安全かつ効率的にFIDO導入を進めるための近道です。

FIDOの普及状況と今後の将来性

FIDOはもはや、一部の先進的な企業だけが採用するニッチな技術ではありません。パスワードレス社会の実現に向けたムーブメントの中心に位置し、私たちのデジタルライフの基盤となるインフラへと急速に進化しています。ここでは、FIDOの現在の普及状況と、今後の展望について解説します。

現在の普及状況:主要プラットフォーマーによる標準サポート

FIDOの普及が近年で劇的に加速した最大の要因は、Apple、Google、Microsoftという、世界のOS・ブラウザ市場を独占する3大プラットフォーマーが足並みをそろえてFIDO(特にパスキー)を標準サポートしたことにあります。

- OSレベルでの統合:

- Microsoft: Windows Hello(顔認証、指紋認証、PIN)は、Windows 10/11に標準搭載されたFIDO2準拠の認証機能です。

- Apple: Face ID(顔認証)やTouch ID(指紋認証)は、iOS、iPadOS、macOSに深く統合されており、FIDO認証器としてシームレスに機能します。

- Google: Androidには指紋認証や顔認証が標準搭載されており、同じくFIDO認証器として利用できます。

このように、世界中のほとんどのPCやスマートフォンが、特別なアプリをインストールすることなく、購入した時点でFIDO認証器として利用できる環境が整っています。

- 主要Webブラウザの完全対応:

Web技術の標準化団体であるW3CがFIDO2のWebAuthnを標準化したことにより、以下の主要なWebブラウザはすべてFIDO認証にネイティブ対応しています。- Google Chrome

- Apple Safari

- Mozilla Firefox

- Microsoft Edge

これにより、Web開発者はブラウザの標準機能を使ってFIDO認証をWebサイトに実装できるようになり、普及の障壁が大きく下がりました。

- 大手サービスによる導入拡大:

これらのインフラ整備を背景に、国内外の多くの先進的なサービスがFIDO/パスキーの導入を進めています。- グローバル: Google、Microsoft、Appleのアカウントはもちろん、PayPal、eBay、GitHub、X(旧Twitter)、TikTokなど、多数のグローバルサービスが対応しています。

- 国内: NTTドコモ、KDDI、ソフトバンクといった大手通信キャリアや、Yahoo! JAPAN、メルカリ、金融機関など、さまざまな業界で導入事例が増加しています。(参照:FIDO Alliance Japan Working Group 公式サイトなど)

もはやFIDOは「使えるサービスを探す」段階から、「多くのサービスで当たり前に使える」段階へと移行しつつあります。

今後の将来性:パスワードレス社会の本格的な到来

FIDO、特にその進化形であるパスキーの普及は、今後さらに加速していくと予想されます。その先に待っているのは、パスワードという概念そのものが過去のものとなる「パスワードレス社会」です。

- パスキーによるシームレスな体験の普及:

デバイス間で認証情報が同期されるパスキーの登場は、FIDO普及のゲームチェンジャーです。デバイスの買い替えや紛失といった、これまでFIDOの課題とされてきた点を解決し、ユーザーにとっての利便性を飛躍的に高めました。今後、対応サービスが増えるにつれて、「パスワードを覚える」という行為自体が時代遅れになっていくでしょう。 - ID連携との融合:

「Googleでサインイン」「Appleでサインイン」といったID連携(ソーシャルログイン)とFIDO/パスキーが融合することで、さらにセキュアで簡単なサインアップ・ログイン体験が実現します。ユーザーは新しいサービスに登録する際、ID連携を選び、指紋や顔で認証するだけで、パスワードレスのアカウントを即座に作成できるようになります。 - IoTデバイスへの応用拡大:

FIDOの応用範囲は、PCやスマートフォンに留まりません。今後、あらゆるモノがインターネットに繋がるIoT(Internet of Things)時代が本格化する中で、スマートホーム機器、コネクテッドカー、医療機器、工場の産業用機械など、多様なデバイスの認証にもFIDOが活用される可能性があります。デバイス間の安全な通信を確立し、不正な操作を防ぐための基盤技術として、その役割はますます重要になります。 - 政府・行政サービスのデジタル化:

マイナンバーカードの活用など、政府や地方自治体が進める行政サービスのデジタル化においても、安全で確実な本人確認は不可欠です。FIDOは、その高いセキュリティと利便性から、デジタルガバメントの認証基盤として採用されるポテンシャルを秘めています。国民が安全かつ手軽にオンラインで行政手続きを行える社会の実現に、FIDOが貢献することが期待されます。

FIDOは、単なる一過性の技術トレンドではなく、インターネットの信頼性と安全性を次のレベルへと引き上げる、社会的なインフラストラクチャーとしての地位を確立しつつあります。パスワードの脆弱性に起因するサイバー犯罪のリスクを劇的に低減し、誰もが安心してデジタル技術の恩恵を受けられる社会を築く上で、FIDOは中心的な役割を担い続けるでしょう。

まとめ

本記事では、次世代の認証技術として注目される「FIDO」について、その基本的な概念から仕組み、メリット・デメリット、そして将来性までを包括的に解説してきました。

最後に、この記事の要点を振り返ります。

- FIDOとは: パスワードへの依存をなくすことを目的に、FIDO Allianceによって策定された国際的な認証技術標準です。「サーバーに秘密情報を保存せず、ユーザーのデバイス内で認証を完結させる」という設計思想が特徴です。

- FIDOの仕組み: 「公開鍵暗号方式」 を利用し、デバイス内の「秘密鍵」で署名を行い、サーバー上の「公開鍵」で検証することで、安全な認証を実現します。この仕組みにより、原理的にフィッシング詐欺を防ぎ、サーバーからの情報漏洩リスクを根絶します。

- FIDOのメリット:

- ユーザーの利便性向上: パスワードの記憶・入力から解放され、指紋や顔認証で迅速にログインできます。

- 強固なセキュリティ: フィッシング耐性が極めて高く、従来の認証方式の脆弱性を根本から解決します。

- コスト削減: パスワードリセット対応などのサポートコストや、セキュリティインシデントのリスクを大幅に削減できます。

- FIDOの規格とパスキー: FIDOにはUAF、U2F、そして現在の主流であるFIDO2(WebAuthn/CTAP)といった規格があります。そして、FIDO2の技術をベースに、デバイス間の認証情報同期機能を加えて利便性を飛躍的に高めたものが「パスキー」です。

- 導入のポイント: FIDO導入を成功させるには、「①目的の明確化とKPI設定」「②スモールスタートによる効果検証」「③信頼できる専門ベンダーの選定」が重要です。

もはやパスワードに依存したセキュリティ対策は限界に達しています。FIDOおよびパスキーは、長年私たちが抱えてきた「セキュリティ」と「利便性」のトレードオフを解消し、両者を高いレベルで両立させる画期的なソリューションです。

Apple、Google、Microsoftといった巨大プラットフォーマーが標準でサポートし、世界中のサービスで導入が進む今、FIDOはデジタル社会における「新しい当たり前」になろうとしています。サービス提供者にとってFIDOの導入は、もはや単なる選択肢の一つではなく、ユーザーの信頼を獲得し、ビジネスを成長させるための不可欠なデジタル戦略と言えるでしょう。この安全で快適なパスワードレスの世界へ移行することは、すべてのインターネットユーザーにとって大きな恩恵をもたらすはずです。