現代のデジタル社会において、個人情報や企業機密をサイバー攻撃から守ることは、個人・法人を問わず最重要課題の一つとなっています。従来のIDとパスワードによる認証は、その脆弱性が度々指摘されており、パスワードリスト攻撃やフィッシング詐欺といった手口によって、いとも簡単に突破されてしまうケースが後を絶ちません。

このような脅威に対抗するための強力なソリューションとして、今、「多要素認証(MFA:Multi-Factor Authentication)」が急速に普及しています。多くのWebサービスや企業システムで導入が推奨、あるいは必須とされており、その名前を耳にする機会も増えたのではないでしょうか。

しかし、「多要素認証って具体的に何?」「二要素認証や多段階認証と何が違うの?」「どんな種類があって、どうやって導入すればいいの?」といった疑問をお持ちの方も少なくないでしょう。

この記事では、多要素認証の基本的な概念から、その仕組み、種類、重要視される理由、導入のメリット・デメリット、さらには具体的なツールの選び方や主要サービスでの設定方法まで、網羅的かつ分かりやすく解説します。セキュリティ対策の第一歩として、多要素認証への理解を深め、ご自身の、そして組織の大切な情報を守るための知識を身につけていきましょう。

目次

多要素認証(MFA)とは

多要素認証(MFA)とは、コンピュータシステムやオンラインサービスへログインする際に、2つ以上の異なる種類の「要素」を組み合わせて本人確認を行う認証方式のことです。英語では「Multi-Factor Authentication」と表記され、その頭文字を取って「MFA」という略称で呼ばれるのが一般的です。

従来の認証方式の主流は、IDとパスワードの組み合わせでした。これは、ユーザーが「知っている情報」だけで本人確認を行う「単要素認証」に分類されます。しかし、この方式には重大な脆弱性が存在します。例えば、以下のようなリスクです。

- パスワードの漏洩: ユーザーが複数のサービスで同じパスワードを使い回している場合、一つのサービスからパスワードが漏洩すると、他のサービスでも不正ログインされる「パスワードリスト攻撃」の被害に遭う可能性があります。

- パスワードの推測: 誕生日や名前など、推測されやすい文字列をパスワードに設定していると、総当たり攻撃(ブルートフォース攻撃)などによって短時間で突破される危険性があります。

- フィッシング詐欺: 正規のサイトを装った偽のログインページにユーザーを誘導し、IDとパスワードを盗み取る手口です。

これらの攻撃手法は年々巧妙化しており、どれだけ複雑で長いパスワードを設定しても、漏洩や盗難のリスクを完全になくすことは困難です。

そこで登場したのが多要素認証です。MFAでは、単一の要素に頼るのではなく、後述する「認証の3要素」と呼ばれる異なる性質を持つ認証情報を複数組み合わせます。

| 認証の3要素 | 説明 |

|---|---|

| 知識情報 (Something you know) | 本人だけが「知っている」情報 |

| 所持情報 (Something you have) | 本人だけが「持っている」物 |

| 生体情報 (Something you are) | 本人「そのもの」が持つ身体的特徴 |

例えば、多くの人が利用しているであろう銀行のATMを考えてみましょう。現金を引き出す際には、「キャッシュカードを挿入する(所持情報)」という行為と、「暗証番号を入力する(知識情報)」という行為の2つが求められます。これも多要素認証の一例です。万が一、暗証番号が第三者に知られてしまっても、キャッシュカードそのものがなければ現金を引き出すことはできません。逆に、キャッシュカードを盗まれても、暗証番号がわからなければ不正利用は困難です。

このように、MFAは、複数の要素を組み合わせることで、仮に一つの要素が突破されても、他の要素が防波堤となり、不正アクセスを極めて困難にする仕組みです。これにより、IDとパスワードのみに依存した認証方式に比べて、セキュリティレベルを飛躍的に向上させることが可能となります。

近年では、テレワークの普及により社外から社内システムへアクセスする機会が増えたり、重要な業務データをクラウドサービス上で扱うことが一般化したりと、企業を取り巻くIT環境は大きく変化しました。こうした変化に伴い、従来の境界型セキュリティモデル(社内は安全、社外は危険という考え方)は通用しなくなり、ゼロトラスト(何も信用しない)という考え方が主流になりつつあります。このゼロトラストセキュリティを実現する上でも、アクセスしてくるユーザーが本当に本人であるかを都度確実に検証するMFAは、中核をなす不可欠な技術として位置づけられています。

二要素認証・多段階認証との違い

多要素認証(MFA)について調べていると、「二要素認証(2FA)」や「多段階認証」といった似た言葉を目にすることがあります。これらはMFAと密接に関連していますが、その意味は厳密には異なります。それぞれの違いを正しく理解することは、適切なセキュリティ対策を講じる上で非常に重要です。

二要素認証(2FA)との違い

二要素認証(2FA: Two-Factor Authentication)とは、その名の通り、「認証の3要素」の中から、異なる2つの要素を組み合わせて認証を行う方式のことです。

具体例を挙げると、以下のようになります。

- パスワード(知識情報)+ SMSで届く認証コード(所持情報)

- PINコード(知識情報)+ 指紋認証(生体情報)

- ICカード(所持情報)+ 顔認証(生体情報)

ここで重要なのは、二要素認証は多要素認証の一種であるという点です。MFAは「2つ以上の要素」を組み合わせる認証方式の総称であり、2FAはMFAという大きな枠組みの中に含まれる、要素数が2つに限定されたケースを指します。

| 項目 | 多要素認証(MFA) | 二要素認証(2FA) |

|---|---|---|

| 要素の数 | 2つ以上 | 厳密に2つ |

| 関係性 | 2FAを含む、より広義の概念 | MFAの一種であり、最も一般的な実装形態 |

| 具体例 | パスワード + SMSコード + 指紋認証 | パスワード + SMSコード |

つまり、「すべての二要素認証は多要素認証である」と言えますが、「すべての多要素認証が二要素認証である」とは限りません。3つ以上の要素(例:パスワード+セキュリティキー+顔認証)を組み合わせる場合は、MFAではありますが2FAではありません。

日常的には、MFAと2FAはほぼ同義で使われることも少なくありません。これは、現在普及している認証強化策の多くが、ID/パスワード(1つ目の要素)に加えて、スマートフォンアプリや生体認証など、もう1つの要素を追加する「二要素認証」の形態をとっているためです。しかし、厳密な定義としては上記のような包含関係があることを覚えておきましょう。セキュリティの文脈で重要なのは、要素の「数」そのものよりも、異なる「種類」の要素を組み合わせているかどうかです。

多段階認証との違い

多段階認証は、MFAや2FAと最も混同されやすい言葉ですが、その概念は大きく異なります。多段階認証とは、認証のプロセスが複数回(複数段階)にわたって行われる認証方式の総称です。

ここでの決定的な違いは、MFAが認証「要素の種類」を重視するのに対し、多段階認証は認証の「回数」や「段階」を重視するという点です。多段階認証では、組み合わせる認証要素が同じ種類のものであっても構いません。

例えば、以下のようなケースは多段階認証ですが、多要素認証ではありません。

- ケース1: ログイン画面でIDとパスワードを入力した後、次の画面で「秘密の質問」に答える。

- ケース2: 1つ目のパスワードを入力した後、2つ目の異なるパスワードの入力を求められる。

これらのケースでは、認証を2段階で行ってはいますが、使われている要素は「パスワード」や「秘密の質問の答え」といった「知識情報」のみです。つまり、同じ種類の要素を複数回使っているに過ぎません。もし攻撃者がフィッシング詐欺やマルウェアによってユーザーの記憶情報(知識情報)をまとめて盗み出してしまえば、この認証は簡単に突破されてしまいます。

一方で、MFAは必ず異なる種類の要素を組み合わせます。

| 項目 | 多要素認証(MFA) | 多段階認証 |

|---|---|---|

| 重視する点 | 認証要素の種類(知識、所持、生体の組み合わせ) | 認証の回数・段階 |

| 要素の組み合わせ | 異なる種類の要素を2つ以上組み合わせる | 同じ種類の要素を組み合わせることも許容される |

| セキュリティ強度 | 高い | 同じ種類の要素を組み合わせた場合は低い |

| 具体例(安全な例) | パスワード(知識情報)+ 指紋認証(生体情報) | (MFAを兼ねる場合)パスワード入力 → スマホにプッシュ通知 |

| 具体例(危険な例) | (該当なし) | パスワード(知識情報)+ 秘密の質問(知識情報) |

セキュリティを強化するという観点では、「多段階」であることよりも「多要素」であることが本質的に重要です。単に認証のステップを増やすだけでは、本当の意味での安全性向上には繋がりません。「知識」「所持」「生体」という、性質の異なる要素を組み合わせることで初めて、どれか一つが破られても他で防御できるというMFAの強みが発揮されるのです。サービスを選ぶ際やセキュリティポリシーを策定する際には、それが単なる「多段階認証」になっていないか、「多要素認証」の要件を正しく満たしているかを確認することが不可欠です。

多要素認証の仕組みを支える認証の3要素

多要素認証(MFA)のセキュリティは、その根幹をなす「認証の3要素」の組み合わせによって成り立っています。この3つの要素はそれぞれ性質が全く異なり、それらを組み合わせることで、単一の認証方法の弱点を補い合い、堅牢なセキュリティを実現します。ここでは、それぞれの要素が具体的に何を指し、どのような特徴(メリット・デメリット)を持つのかを詳しく見ていきましょう。

知識情報(Something you know)

知識情報とは、その人だけが「知っている」はずの、記憶に依存する情報を指します。これは最も古くから使われている認証要素であり、私たちにとって最も馴染み深いものでしょう。

- 具体例:

- パスワード: 最も代表的な知識情報。英数字や記号を組み合わせた文字列です。

- PINコード (Personal Identification Number): 4桁から8桁程度の数字の組み合わせで、主にATMやスマートフォンのロック解除などに使われます。

- 秘密の質問と答え: 「母親の旧姓は?」「初めて飼ったペットの名前は?」といった、本人しか知らないはずの質問への回答。パスワードリマインダーなどで利用されます。

- パスフレーズ: パスワードよりも長い、文章形式の文字列。「I love my dog Spike.」のように、覚えやすく推測されにくいフレーズが推奨されます。

- メリット:

- 導入が容易: 特別なデバイスやソフトウェアが不要で、システム側もユーザー側も手軽に導入・利用できます。

- コストが低い: 物理的な媒体が不要なため、コストをかけずに実装できます。

- 利用者が慣れている: ほとんどの人がパスワード認証に慣れているため、教育コストが低く済みます。

- デメリット:

- 漏洩・盗難のリスク: 知識情報は、一度漏洩すると第三者に容易に悪用されます。 フィッシング詐欺、キーロガー(キーボード入力を記録するマルウェア)、ショルダーハッキング(肩越しに盗み見る行為)など、盗み取られる手段も多様です。

- 推測のリスク: 誕生日や簡単な単語など、推測されやすいパスワードを設定していると、ブルートフォース攻撃(総当たり攻撃)や辞書攻撃によって破られる危険性があります。

- 管理の負担: サービスごとに異なる複雑なパスワードを設定・記憶することはユーザーにとって大きな負担であり、結果としてパスワードの使い回しを誘発しがちです。

- 忘却のリスク: ユーザーがパスワードを忘れてしまうと、ログインできなくなり、再設定の手間やヘルプデスクの負荷増大に繋がります。

このように、知識情報単体ではセキュリティ上の課題が多く、MFAにおける第一の要素として使われることはあっても、これだけに頼るべきではないことが分かります。

所持情報(Something you have)

所持情報とは、その人だけが物理的に「持っている」物を利用する認証要素です。情報そのものではなく、特定の「モノ」の所有を証明することで本人確認を行います。

- 具体例:

- スマートフォン: SMSで受信する確認コード、認証アプリ(Authenticator)が生成するワンタイムパスワード(OTP)、プッシュ通知の承認など、現代のMFAで最も中心的な役割を担います。

- ハードウェアトークン(セキュリティキー): USBポートに接続したり、NFCでかざしたりして使用する小型の物理デバイス。FIDO2/WebAuthnといった標準規格に対応したものが増えています。

- ICカード: 社員証やクレジットカードなどに埋め込まれたICチップ。カードリーダーで読み取って認証します。

- クライアント証明書: 特定のPCやスマートフォンにのみインストールされた電子証明書。この証明書を持つデバイスからのアクセスのみを許可します。

- SIMカード: スマートフォンに挿入されているSIMカード自体を認証要素として利用する技術もあります。

- メリット:

- 高いセキュリティ: 物理的なデバイスの所有が必須となるため、オンライン上での情報漏洩だけで突破されることはありません。攻撃者がパスワードを盗んだとしても、同時にスマートフォンやセキュリティキーを盗むのは極めて困難です。

- 利便性の向上: プッシュ通知やセキュリティキーのように、タップするだけで認証が完了する方式もあり、パスワード入力の手間を省ける場合があります。

- デメリット:

- 紛失・盗難のリスク: スマートフォンやセキュリティキーを紛失・盗難された場合、それ自体が不正利用のリスクとなるほか、正規のユーザーがログインできなくなるという問題が発生します。

- 故障・バッテリー切れのリスク: デバイスが故障したり、スマートフォンのバッテリーが切れたりすると認証ができなくなります。

- 携帯の必要性: 常に認証用のデバイスを持ち歩く必要があり、忘れるとログインできません。

- コスト: ハードウェアトークンやICカードリーダーなどは、購入・配布するための初期コストがかかります。

所持情報は知識情報と組み合わせることで、セキュリティを大幅に強化しますが、物理的なモノに依存するがゆえの管理上の課題も存在します。

生体情報(Something you are)

生体情報とは、利用者自身の身体的特徴や行動的特徴を利用する認証要素です。指紋や顔のように、その人固有で、かつ基本的には変わることのない情報を用います。英語では「Biometrics(バイオメトリクス)」と呼ばれます。

- 具体例:

- 身体的特徴:

- 指紋認証: スマートフォンやPCで最も普及している生体認証。

- 顔認証: カメラで顔の輪郭やパーツの配置を認識する。iPhoneのFace IDなどが有名。

- 虹彩認証: 眼球の虹彩(瞳孔の周りの模様)を読み取る。非常に精度が高いとされます。

- 静脈認証: 手のひらや指の静脈パターンを赤外線で読み取る。偽造が極めて困難。

- 行動的特徴:

- 声紋認証(話者認識): 声の周波数や抑揚のパターンを認識する。

- 署名認証: サインする際の筆圧や速度の癖を認識する。

- 身体的特徴:

- メリット:

- 最高レベルの安全性: 生体情報は偽造や盗難が極めて困難であり、3要素の中で最も安全性が高いとされています。

- 利便性の高さ: パスワードを覚えたり、デバイスを持ち歩いたりする必要がなく、センサーに触れたり顔を向けたりするだけで認証が完了するため、ユーザー体験が非常にスムーズです。

- 忘却・紛失のリスクがない: 身体の一部であるため、忘れたり紛失したりする心配がありません。

- デメリット:

- 情報漏洩時のリスクが甚大: 生体情報は一度漏洩すると、パスワードのように変更することができません。 そのため、生体情報そのものではなく、それを数値化した特徴点データとして安全に保管・管理する仕組みが不可欠です。

- 認証精度の問題: 体調の変化(怪我など)、環境(暗い場所での顔認証など)、加齢によって認証精度が低下する可能性があります。また、双子の顔認証など、誤認識の可能性もゼロではありません。

- 導入コスト: 高度なセンサーやソフトウェアが必要となる場合があり、他の要素に比べて導入コストが高くなる傾向があります。

- 心理的な抵抗感: 自身の身体情報をシステムに登録することに抵抗を感じるユーザーもいます。

MFAの核心は、これら「知識」「所持」「生体」という全く異なる性質を持つ要素の中から、2つ以上を組み合わせて認証を行う点にあります。 例えば「パスワード(知識)と指紋(生体)」、「セキュリティキー(所持)と顔認証(生体)」といった組み合わせにより、どれか一つの要素が侵害されても、残りの要素がセキュリティを確保し、不正アクセスを阻止するのです。

多要素認証の主な種類と具体例

多要素認証(MFA)を実現するための具体的な方法は一つではありません。利用するサービスやセキュリティ要件、ユーザーの利便性に応じて、様々な種類の認証方式が使われています。ここでは、代表的なMFAの種類を5つ挙げ、それぞれの仕組みやメリット・デメリットを具体的に解説します。

| 認証方式 | メリット | デメリット | 主な利用シーン |

|---|---|---|---|

| SMS・音声通話 | 導入が手軽、特別なアプリが不要 | SIMスワップ詐欺のリスク、通信環境への依存 | 一般的なWebサービス、オンラインバンキング |

| 認証アプリ | オフラインで利用可能、SMSより安全性が高い | スマートフォンの紛失・故障リスク、初期設定の手間 | クラウドサービス、金融機関、仮想通貨取引所 |

| 生体認証 | 利便性が非常に高い、パスワードレスを実現しやすい | デバイスへの依存、認証精度の問題、漏洩時のリスク | スマートフォンのロック解除、PCログイン、決済 |

| セキュリティキー | 最高レベルのセキュリティ、フィッシング耐性が極めて高い | 紛失リスク、コスト、常に携帯する必要がある | 機密情報へのアクセス、特権ID管理、開発者アカウント |

| クライアント証明書 | ユーザー操作が不要、特定のデバイスからのアクセスに制限できる | 証明書の管理・運用コスト、デバイス紛失時のリスク | 社内システムへのリモートアクセス(VPN)、VDI |

SMSや音声通話による認証

これは最も手軽で広く普及しているMFA方式の一つです。

- 仕組み: ユーザーがIDとパスワード(知識情報)を入力すると、登録された携帯電話番号宛てに、SMS(ショートメッセージサービス)で6桁程度の数字の確認コードが送信されます。ユーザーはそのコードをログイン画面に入力することで、本人がそのスマートフォンを所持していること(所持情報)を証明します。音声通話の場合は、自動音声でコードが読み上げられます。

- メリット:

- 手軽さ: ほとんどの人がスマートフォンを持っており、特別なアプリをインストールする必要がないため、ユーザーにとって導入のハードルが非常に低いのが最大の利点です。

- 幅広い対応: 多くのWebサービスがこの方式をサポートしています。

- デメリット:

- SIMスワップ詐欺のリスク: 攻撃者が何らかの方法で被害者の個人情報を入手し、携帯電話会社を騙してSIMカードを再発行させ、電話番号を乗っ取る手口です。これによりSMSを傍受され、認証を突破される危険性があります。

- 通信環境への依存: 携帯電話の電波が届かない場所(海外、地下、圏外など)ではSMSを受信できず、ログインできなくなります。

- 遅延・不達のリスク: 通信網の状況によっては、SMSの受信が遅れたり、届かなかったりすることがあります。

- セキュリティレベル: 他のMFA方式と比較すると、セキュリティレベルは相対的に低いと見なされています。

認証アプリ(ワンタイムパスワード)による認証

SMS認証の脆弱性を補う形で普及が進んでいるのが、認証アプリを利用する方式です。

- 仕組み: Google AuthenticatorやMicrosoft Authenticatorといった専用の認証アプリをスマートフォンにインストールします。サービスとの初期設定時に表示されるQRコードをアプリで読み取ると、以降、そのアプリが30秒や60秒ごとに新しいワンタイムパスワード(OTP: One-Time Password)を自動生成するようになります。 この方式は特に「TOTP(Time-based One-Time Password)」と呼ばれます。ユーザーはログイン時に、パスワードに加えて、アプリに表示されている最新のOTPを入力します。

- メリット:

- SMSより安全: OTPはデバイス内で生成されるため、通信を傍受されるリスクがありません。SIMスワップ詐欺の影響も受けません。

- オフラインで利用可能: 一度設定すれば、スマートフォンがインターネットに接続されていない状態でもOTPを生成・確認できるため、電波の届かない場所でも利用できます。

- コスト: 多くの認証アプリは無料で提供されています。

- デメリット:

- スマートフォンの紛失・故障リスク: アプリがインストールされたスマートフォンを紛失したり、故障したりするとOTPを確認できなくなり、ログイン不能に陥ります。事前のバックアップやリカバリーコードの保存が重要です。

- 初期設定の手間: 最初にアプリのインストールとサービスごとのQRコード登録が必要で、ITに不慣れなユーザーには少し手間だと感じられるかもしれません。

- 時刻同期の必要性: TOTPは時刻に基づいてパスワードを生成するため、スマートフォンの時刻が大幅にずれていると認証に失敗することがあります。

生体認証(指紋・顔など)

近年、スマートフォンやPCに生体認証センサーが標準搭載されるようになり、MFAの要素としても活用が広がっています。

- 仕組み: パスワード入力後、あるいはパスワード入力の代わりに、デバイスに搭載されたセンサーで指紋や顔などをスキャンします。これにより、利用者本人であること(生体情報)を証明します。特に、FIDO(Fast IDentity Online)アライアンスが推進する「パスワードレス認証」では、生体認証が中心的な役割を果たします。

- メリット:

- 非常に高い利便性: ユーザーは指を置いたり顔を向けたりするだけで認証が完了するため、パスワードやコードを入力する手間が一切かかりません。

- 高いセキュリティ: 偽造や盗難が極めて困難であり、パスワードのように忘れる心配もありません。

- パスワードレスの実現: 生体認証を主たる認証方法とすることで、パスワードそのものを不要にし、パスワード漏洩のリスクを根本からなくすことも可能です。

- デメリット:

- デバイスへの依存: 生体認証を利用するには、対応するセンサーが搭載されたデバイスが必要です。

- 認証精度の課題: 手が濡れていると指紋を認識しにくい、マスクをしていると顔認証が失敗するなど、状況によって精度が不安定になることがあります。

- 登録情報の漏洩リスク: 万が一、生体情報の特徴データが漏洩した場合、変更ができないため深刻な事態に繋がる可能性があります。そのため、デバイス内で安全に処理・保管される仕組み(セキュアエンクレーブなど)が重要です。

セキュリティキー(物理キー)による認証

最高レベルのセキュリティを求める場合に選択されるのが、物理的なセキュリティキーを利用する方式です。

- 仕組み: USBメモリのような形状をした小型のハードウェアデバイス(セキュリティキー)をPCのUSBポートに挿したり、スマートフォンにNFCでかざしたりして使用します。ログイン時にサービスから要求があると、キー本体のボタンに触れることで認証が完了します。これは、キーを物理的に所有していること(所持情報)を強力に証明するものです。

- メリット:

- 最高レベルのセキュリティ: フィッシング詐欺に対して極めて高い耐性を持ちます。 ユーザーが偽サイトにアクセスしても、セキュリティキーは正規のサイトドメインと通信するため、認証情報が送信されることはありません。

- シンプルな操作: 多くのキーはボタンに触れるだけで認証が完了し、コードの入力などは不要です。

- デメリット:

- コスト: ユーザーごとに物理的なキーを購入・配布する必要があり、導入コストがかかります。

- 紛失・盗難リスク: キーを紛失するとログインできなくなるため、予備のキーを登録しておくなどの対策が必須です。

- 携帯の必要性: 常にキーを持ち歩く必要があり、忘れると認証できません。

クライアント証明書による認証

主に企業システムへのアクセス制御で利用される、高度な認証方式です。

- 仕組み: システム管理者が発行した電子証明書(クライアント証明書)を、会社が許可したPCやスマートフォンなどの特定のデバイスにのみインストールしておきます。ユーザーが社内システムなどにアクセスしようとすると、システム側はデバイスに有効な証明書がインストールされているかを自動的に検証します。これにより、許可されたデバイスからのアクセスであること(所持情報)を証明します。

- メリット:

- 透過的な認証: ユーザーは証明書を意識することなく、通常通りアクセスするだけで認証が完了します。 ログインのたびにパスワード以外の操作を求められないため、利便性を損ないません。

- 厳格なデバイス制限: 会社が管理・許可していない私物端末などからのアクセスを確実にブロックできます。

- デメリット:

- 導入・運用の複雑さ: 証明書の発行・配布・失効といったライフサイクル管理が必要で、専門的な知識と運用コストがかかります。

- デバイス紛失時のリスク: 証明書がインストールされたデバイスを紛失・盗難された場合、不正アクセスの起点となる可能性があるため、速やかに証明書を失効させるプロセスが重要です。

多要素認証が重要視される3つの理由

なぜ今、これほどまでに多要素認証(MFA)の導入が叫ばれているのでしょうか。その背景には、私たちの働き方やIT環境の劇的な変化、そしてそれに伴うサイバーセキュリティ上の脅威の増大があります。ここでは、MFAが現代のビジネスや個人のデジタルライフにおいて不可欠とされる3つの主要な理由を深掘りします。

① 不正アクセスやサイバー攻撃の脅威増加

最も直接的で大きな理由は、IDとパスワードを狙ったサイバー攻撃がかつてないほど巧妙化し、その被害が深刻化していることです。従来のパスワードのみに依存したセキュリティ対策は、もはや限界に達していると言わざるを得ません。

- パスワードリスト攻撃の常態化: 攻撃者は、ダークウェブなどで不正に入手した大量のID・パスワードのリスト(名簿)を使い、様々なWebサイトに対して自動的にログインを試みます。多くのユーザーが複数のサービスで同じパスワードを使い回しているため、この攻撃の成功率は依然として高く、多くの不正ログイン被害の原因となっています。

- フィッシング詐欺の巧妙化: 金融機関や大手ECサイト、公的機関などを装い、本物と見分けがつかないほど精巧な偽のWebサイトへユーザーを誘導し、IDとパスワードを入力させて盗み取る手口です。近年では、SMSを利用した「スミッシング」も増加しており、警戒していても騙されてしまうケースが後を絶ちません。

- マルウェアによる情報窃取: PCやスマートフォンがウイルス(マルウェア)に感染すると、キーボードの入力を記録する「キーロガー」や、ブラウザに保存されたパスワード情報を抜き取る「パスワードスティーラー」によって、ユーザーが気づかないうちに認証情報が盗まれてしまいます。

このような状況において、MFAは極めて有効な防御策となります。たとえ何らかの手段でパスワードが攻撃者に漏洩してしまったとしても、攻撃者は第二、第三の認証要素である「スマートフォン(所持情報)」や「ユーザーの指紋(生体情報)」を手に入れることはできません。この追加の障壁があるだけで、不正アクセスの成功率を劇的に低下させることができるのです。実際に、Microsoft社の調査によると、MFAを有効にすることで、アカウントに対する侵害の99.9%以上を防ぐことができると報告されています。(参照:Microsoft Security Blog)

② テレワークなど多様な働き方の普及

新型コロナウイルスのパンデミックを契機に、テレワークやハイブリッドワークといった、場所にとらわれない働き方が世界的に定着しました。これにより、従業員はオフィスだけでなく、自宅、カフェ、コワーキングスペースなど、様々な場所から社内システムやクラウドサービスにアクセスするのが当たり前になりました。

この変化は、企業のセキュリティモデルに大きな変革を迫りました。従来は、「社内ネットワークは安全、社外(インターネット)は危険」という前提に立ち、オフィスの出入り口にファイアウォールなどの壁を設けて内外を隔てる「境界型防御モデル」が主流でした。

しかし、働く場所が分散した現代では、この「境界」が曖昧になり、もはや通用しません。自宅のWi-Fiネットワークが安全である保証はなく、従業員が利用するPCがマルウェアに感染していないとも限りません。

そこで重要になるのが、「ゼロトラスト」というセキュリティの考え方です。ゼロトラストとは、その名の通り「何も信用しない(Never Trust, Always Verify)」を原則とし、社内・社外を問わず、すべてのアクセス要求を信用せず、その都度厳格に検証するというアプローチです。このゼロトラストモデルを実現するための根幹技術がMFAです。いつ、誰が、どこから、どのデバイスでアクセスしてきても、「そのユーザーは本当に本人なのか?」をMFAによって確実に確認することで、安全なアクセスを担保するのです。多様な働き方を安全に実現するためには、MFAの導入は避けて通れない必須要件となっています。

③ クラウドサービスの利用拡大

現代のビジネスは、Microsoft 365、Google Workspace、Salesforce、Slackといったクラウドサービス(SaaS)なしには成り立ちません。人事、会計、顧客管理、コミュニケーションなど、企業の基幹業務や機密情報がクラウド上に集約されるようになりました。

これは業務効率を飛躍的に向上させた一方で、新たなセキュリティリスクを生み出しました。

- 重要な情報の集約: 企業の最も重要なデータがクラウドサービスに保存されているため、そのサービスのアカウントが乗っ取られた場合の被害は計り知れません。たった一つのアカウントの侵害が、大規模な情報漏洩や事業停止に直結する可能性があります。

- ID管理の複雑化: 従業員は多数のクラウドサービスを利用し、それぞれにIDとパスワードを設定・管理する必要があります。これにより、パスワードの使い回しや安易なパスワード設定が横行しやすく、セキュリティリスクが増大します。

このようなクラウド時代の課題に対し、MFAは極めて重要な役割を果たします。各クラウドサービスのログイン時にMFAを必須とすることで、アカウント乗っ取りのリスクを大幅に低減できます。

さらに、後述するIDaaS(Identity as a Service)とMFAを組み合わせることで、従業員は一つのIDで複数のサービスに安全にログインできる「シングルサインオン(SSO)」を実現しつつ、その入り口をMFAで強固に保護することが可能になります。これにより、ユーザーの利便性を向上させながら、IT管理者が組織全体のアクセス権限とセキュリティポリシーを一元的に管理・統制できるようになるのです。クラウドサービスを安全に活用し、その恩恵を最大限に享受するために、MFAはもはや「推奨」ではなく「必須」のテクノロジーと言えるでしょう。

多要素認証を導入するメリット

多要素認証(MFA)を導入することは、単にセキュリティを強化するだけでなく、企業や個人に様々なメリットをもたらします。ここでは、MFAが提供する4つの主要な利点について詳しく解説します。

セキュリティレベルが飛躍的に向上する

これがMFAを導入する最大のメリットであることは言うまでもありません。従来のIDとパスワードのみの認証(単要素認証)は、一つの鍵で扉を開けるようなものです。その鍵(パスワード)が盗まれたり、コピーされたりすれば、誰でも簡単に侵入できてしまいます。

一方、MFAは、性質の異なる複数の鍵(知識・所持・生体)を要求する仕組みです。例えば、「パスワード(知識情報)」と「スマートフォンに届く認証コード(所持情報)」を組み合わせたとします。攻撃者がフィッシング詐欺であなたのパスワードを盗むことに成功したとしても、同時にあなたのスマートフォンを物理的に盗まない限り、ログインを完了することはできません。

このように、MFAは攻撃者に対して複数の、しかも性質の異なる障壁を設けます。一つの要素が破られても、残りの要素が防御壁として機能するため、不正アクセスの成功確率を限りなくゼロに近づけることができます。 複数の独立したセキュリティレイヤーを重ねることで、単一障害点(Single Point of Failure)をなくし、システム全体の堅牢性を飛躍的に高めることができるのです。

なりすましによる不正ログインを防止できる

不正アクセスの手口として最も多いのが、盗んだり推測したりした認証情報を使って本人になりすます行為です。特に、前述した「パスワードリスト攻撃」は、攻撃者が最小限のコストで大規模なアカウント乗っ取りを試みることができるため、非常に脅威となっています。

MFAは、このような「なりすまし」に対して絶大な効果を発揮します。なぜなら、MFAは「あなたは何を知っているか」だけでなく、「あなたは何を持っているか」「あなたは誰であるか」を同時に問いかけるからです。

- 知識情報(パスワード): 盗まれる可能性があります。

- 所持情報(スマートフォン、セキュリティキー): 物理的に盗む必要があります。

- 生体情報(指紋、顔): 偽造・盗難は極めて困難です。

攻撃者があなたのパスワードを知っていても、あなたのスマートフォンを操作したり、あなたの指紋を使ったりすることはできません。MFAを導入するということは、ログインしようとしているのが本当に「その人本人」であることを、複数の異なる角度から証明させることを意味します。 これにより、単なる情報窃取による安易ななりすましを根本的に防ぎ、アカウントの所有者を確実に保護します。

パスワード管理の負担を軽減できる

「MFAを導入すると、ログインの手間が増えて面倒なのでは?」と感じるかもしれません。確かに認証ステップは増えますが、見方を変えると、そして最新の技術と組み合わせることで、結果的にパスワード管理の煩わしさからユーザーを解放するという大きなメリットにも繋がります。

その鍵となるのが、「パスワードレス認証」という考え方です。これは、FIDO2/WebAuthnといった新しい認証規格によって実現されます。

- パスワードレス認証の仕組み:

- 初回登録時に、PCやスマートフォンで生体認証(指紋、顔)を行うか、セキュリティキーを登録します。

- 次回以降のログインでは、もはやパスワードを入力する必要はありません。代わりに、指紋認証や顔認証を行ったり、セキュリティキーのボタンに触れたりするだけでログインが完了します。

この仕組みでは、より安全な生体情報や所持情報を主たる認証方法とすることで、脆弱なパスワードへの依存度を下げ、あるいは完全になくすことができます。 これにより、ユーザーは以下のようなメリットを得られます。

- 複雑なパスワードをいくつも覚える必要がなくなる。

- 定期的なパスワード変更の煩わしさから解放される。

- フィッシングサイトにパスワードを誤って入力してしまうリスクがなくなる。

このように、MFAは単にセキュリティを強化するだけでなく、より安全で、より利便性の高い認証体験を提供し、長年の課題であったパスワード管理の負担を根本から解決する可能性を秘めているのです。

コンプライアンス要件に対応できる

現代のビジネスにおいて、コンプライアンス(法令遵守)や業界基準への準拠は、企業の信頼性や事業継続性を左右する重要な要素です。そして、多くのセキュリティ関連の規制やガイドラインにおいて、MFAの導入が強く推奨、あるいは義務化されています。

- PCI DSS: クレジットカード情報を扱う事業者が準拠すべきセキュリティ基準。重要なシステムへのアクセスに対してMFAを義務付けています。

- NIST SP800-63: 米国国立標準技術研究所(NIST)が発行する電子認証に関するガイドライン。政府機関などが調達するシステムの基準となっており、MFAの利用を詳細に規定しています。

- サイバーセキュリティ経営ガイドライン: 経済産業省とIPA(情報処理推進機構)が策定したガイドライン。重要システムへのアクセス制御強化策としてMFAを挙げています。

- 各種保険: 近年、サイバー保険に加入する際の要件として、MFAの導入を必須とする保険会社が増えています。

MFAを導入することは、これらのコンプライアンス要件を満たし、規制当局や監査法人、取引先に対して、自社が適切なセキュリティ対策を講じていることを証明するための客観的な証拠となります。 これにより、企業の社会的信用を高め、ビジネスチャンスを拡大することにも繋がるのです。

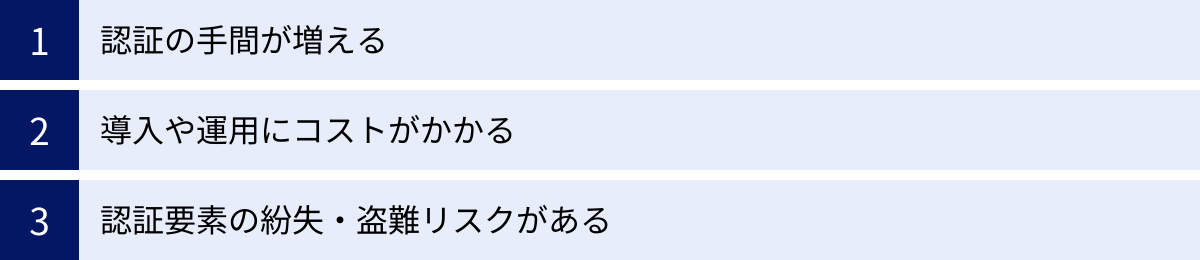

多要素認証を導入するデメリット

多要素認証(MFA)はセキュリティを大幅に向上させる一方で、導入と運用にはいくつかの課題やデメリットも存在します。これらの点を事前に理解し、対策を講じておくことが、スムーズなMFA導入と定着の鍵となります。

認証の手間が増える

ユーザー視点で最も直接的に感じられるデメリットが、ログイン時の手間が増えることによる利便性の低下です。IDとパスワードの入力に加えて、スマートフォンを取り出してコードを確認・入力したり、プッシュ通知を承認したりといった追加のアクションが必要になります。

この一手間が、特にログイン頻度の高い業務システムなどでは、わずらわしく感じられ、生産性の低下を懸念する声が上がることがあります。ユーザーから「面倒だ」という反発が強くなると、MFAの利用が形骸化したり、シャドーIT(管理部門が許可していないツールの利用)を誘発したりするリスクも考えられます。

【対策】

この課題を解決する鍵が「アダプティブ認証(適応型認証)」です。これは、ユーザーのアクセス状況(コンテキスト)に応じて、認証の強度を動的に変更する仕組みです。

- 仕組み: システムは、アクセス元のIPアドレス、国・地域、使用デバイス、時間帯といった様々な情報からリスクレベルを判定します。

- 具体例:

- 低リスクなアクセス: いつもと同じ社内ネットワークから、会社支給のPCで、業務時間内にアクセスしてきた場合は「安全」と判断し、MFAを要求せずID/パスワードのみでログインを許可します。

- 高リスクなアクセス: 海外のIPアドレスから、未登録のデバイスで、深夜にアクセスしてきた場合は「不審」と判断し、パスワードに加えて、より強度の高い生体認証などを追加で要求します。

このように、アダプティブ認証を導入することで、セキュリティを確保しつつ、不要な認証ステップを省略し、ユーザーの利便性との最適なバランスを取ることが可能になります。

導入や運用にコストがかかる

MFAの導入と運用には、金銭的・人的なコストが発生します。

- 導入コスト:

- ライセンス費用: IDaaS(Identity as a Service)製品などを利用する場合、ユーザー数に応じたライセンス費用がかかります。高機能な製品ほどコストは高くなります。

- ハードウェア費用: セキュリティキーやICカードリーダーといった物理デバイスを全従業員に配布する場合、その購入費用が必要になります。

- 構築費用: 既存の社内システムとMFAソリューションを連携させるために、専門のベンダーによる設計・構築作業が必要になる場合があり、そのための初期費用が発生します。

- 運用コスト:

- 管理者の工数: ユーザーの追加・削除、MFA設定の管理、ログの監視といった日常的な運用業務に管理者の工数が割かれます。

- ヘルプデスクの負荷増大: 「スマートフォンを機種変更してログインできなくなった」「セキュリティキーを紛失した」「認証アプリの設定方法がわからない」といった、MFAに起因する問い合わせがヘルプデスクに集中することが予想されます。これらの対応フローを整備し、担当者を教育するためのコストも考慮しなければなりません。

【対策】

まずは、Microsoft 365やGoogle Workspaceといった、利用中のクラウドサービスに付属しているMFA機能を活用することから始めるのが、コストを抑える有効な手段です。スモールスタートで効果と課題を検証し、全社展開やより高機能なソリューションへの移行を検討するのが現実的なアプローチです。また、ユーザー向けの分かりやすいマニュアルやFAQを整備し、セルフサービスで解決できる仕組みを整えることで、ヘルプデスクの負荷を軽減できます。

認証要素の紛失・盗難リスクがある

MFAで利用する「所持情報(スマートフォン、セキュリティキーなど)」は、物理的なモノであるため、常に紛失、盗難、故障といったリスクが伴います。

もし、認証に利用している唯一のスマートフォンを紛失してしまった場合、正規のユーザーであってもシステムにログインできなくなり、業務が完全に停止してしまう可能性があります。これは、セキュリティを強化した結果、可用性が損なわれるというジレンマです。

また、スマートフォンやセキュリティキーが盗難された場合、それが不正アクセスの足がかりにされるリスクもゼロではありません(もちろん、それに加えてパスワードや生体情報も必要ですが)。

【対策】

このリスクに備えるためには、認証手段の冗長化とリカバリープランの整備が不可欠です。

- 複数の認証方法の登録: 認証アプリ(主)、SMS(副)、セキュリティキー(予備)のように、一人のユーザーが複数の認証方法を登録できるようにしておきます。一つの手段が使えなくなっても、別の手段でログインできます。

- リカバリーコードの発行と保管: 多くのサービスでは、MFA設定時に一度だけ表示される「リカバリーコード(バックアップコード)」を発行できます。これは、全ての認証手段を失った場合の最後の切り札となるものです。ユーザーはこれを印刷したり、パスワード管理ツールに保存したりして、安全な場所に保管しておく必要があります。

- 管理者のリセットフロー: ユーザーが自力で復旧できない場合に備え、管理者が本人確認を行った上で、一時的にMFAを無効化したり、再設定を強制したりできる運用フローを確立しておくことが重要です。

多要素認証の導入方法

多要素認証(MFA)を自社に導入しようと考えた際、そのアプローチは大きく分けて2つあります。一つは利用中のクラウドサービスに付属する機能を活用する方法、もう一つは専門のID管理ソリューション(IDaaS)を導入する方法です。それぞれの特徴を理解し、自社の規模やIT環境、セキュリティ要件に合った方法を選択することが重要です。

利用中のクラウドサービス付属の機能を有効化する

現在、多くの主要なクラウドサービス(SaaS)は、標準機能としてMFAを提供しています。例えば、Microsoft 365、Google Workspace、Salesforce、AWSなどがこれに該当します。

- 概要:

これらのサービスを利用している場合、追加の費用なし、あるいは比較的安価なライセンスアップグレードで、MFA機能を有効化できます。管理者は、各サービスの管理コンソールにアクセスし、セキュリティ設定の項目からMFAを有効にし、対象となるユーザーや認証方式(SMS、認証アプリなど)を指定するだけで導入を開始できます。 - メリット:

- 低コスト: 追加の製品購入が不要なため、最も手軽かつ低コストでMFAを導入できます。

- 導入の容易さ: サービスに組み込まれているため、複雑なシステム連携や構築作業なしに、比較的短時間で設定を完了できます。

- スモールスタートに最適: まずは情報システム部門などの一部のユーザーから試行的に導入し、効果や課題を検証する、といった段階的な展開に適しています。

- デメリット:

- 管理のサイロ化: MFAの設定や管理が、サービスごとに独立してしまいます。 例えば、Microsoft 365のMFAとSalesforceのMFAは、それぞれ別の管理画面で設定・運用する必要があり、利用サービスが多いほど管理者の負担が増大します。

- 機能の制限: 提供される認証方式が限定的であったり、前述したアダプティブ認証のような高度なアクセスコントロール機能がなかったりする場合があります。

- オンプレミスへの非対応: この方法は、あくまでそのクラウドサービス内での認証を強化するものです。社内に構築された業務システム(オンプレミスシステム)やVPNなど、他のシステムの認証強化には対応できません。

この方法は、利用しているクラウドサービスが少数に限られており、まずは手軽に特定のサービスのセキュリティを強化したい、という企業におすすめのアプローチです。

IDaaS(Identity as a Service)製品を導入する

より本格的かつ統合的なID管理とセキュリティ強化を目指す場合は、IDaaS製品の導入が有力な選択肢となります。

- IDaaSとは:

IDaaSは、クラウド上でID認証とアクセス管理機能を提供する専門サービスです。代表的な製品には、Microsoft Entra ID (旧Azure AD)、Okta、HENNGE Oneなどがあります。IDaaSは、MFA機能に加えて、複数のサービスに一度のログインでアクセスできる「シングルサインオン(SSO)」や、ユーザー情報のプロビジョニング(自動的な作成・削除)といった多彩な機能を備えています。 - メリット:

- 認証の一元管理: 最大のメリットは、社内で利用している多数のクラウドサービスやオンプレミスシステムの認証基盤をIDaaSに集約し、一元的に管理できる点です。 管理者はIDaaSの管理画面を見るだけで、組織全体のアクセス状況を把握し、MFAポリシーを統一的に適用できます。

- 豊富な認証方式と高度な機能: SMS、認証アプリ、プッシュ通知、生体認証、セキュリティキー、クライアント証明書など、非常に多くの認証方式に対応しています。また、アダプティブ認証によるリスクベースのアクセス制御や、詳細な監査ログの取得といった、高度なセキュリティ機能を利用できます。

- シングルサインオン(SSO)による利便性向上: ユーザーはIDaaSへのログイン時に一度MFAを行えば、その後は連携している各サービスにパスワード入力なしでアクセスできます。これにより、セキュリティを強化しつつ、ユーザーの利便性を大幅に向上させることが可能です。

- デメリット:

- ライセンスコスト: ユーザー数に応じた月額または年額のライセンス費用が発生します。

- 導入の専門性: 既存の様々なシステム(特にActive Directoryなどのオンプレミス環境)と連携させるには、SAMLやOpenID Connectといった認証プロトコルに関する知識や、専門的な設計・構築のノウハウが必要となる場合があります。

この方法は、多数のクラウドサービスを利用している企業、オンプレミスとクラウドが混在するハイブリッド環境を持つ企業、ゼロトラストセキュリティの実現を目指す企業など、包括的なID管理と高度なセキュリティ統制を求める場合に最適なアプローチです。

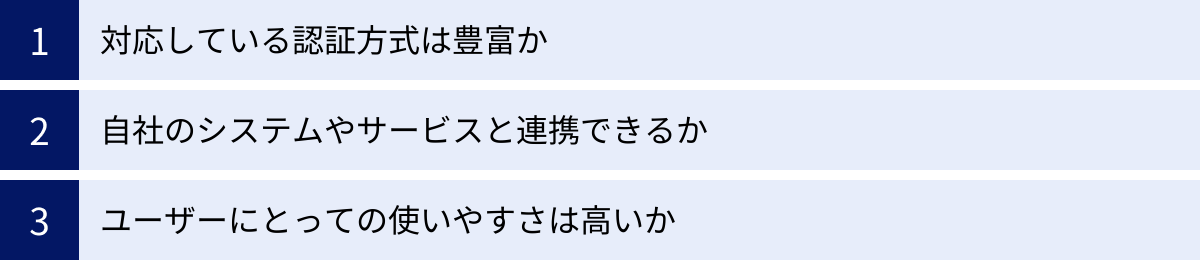

多要素認証(MFA)ツールを選ぶ際の3つのポイント

多要素認証(MFA)を提供するサービスやツールは数多く存在し、どれを選べば良いか迷ってしまうかもしれません。自社の環境や目的に合わないツールを選んでしまうと、導入効果が得られないばかりか、運用が形骸化してしまう恐れもあります。ここでは、MFAツールを選定する際に特に重視すべき3つのポイントを解説します。

① 対応している認証方式は豊富か

MFAを実現する認証方式には、SMS、認証アプリ、プッシュ通知、生体認証、セキュリティキー、クライアント証明書など、様々な種類があります。ツールを選定する上で最も重要なのは、自社が必要とする、あるいは将来的に利用する可能性のある認証方式に幅広く対応しているかという点です。

- なぜ重要か?:

- 多様なユーザーへの対応: 従業員のITリテラシーは様々です。スマートフォン操作に慣れている人もいれば、そうでない人もいます。また、会社のポリシーで私物スマートフォンの業務利用を禁止している場合、認証アプリは使えません。複数の選択肢を用意することで、あらゆるユーザーがスムーズにMFAを利用できる環境を整えられます。

- 業務内容やセキュリティレベルへの適合: 一般的な業務システムへのアクセスには利便性の高いプッシュ通知を、役員や開発者など特に高い権限を持つユーザーのアクセスには最高レベルのセキュリティを誇るセキュリティキーを、というように、対象の重要度に応じて認証方式を使い分ける必要があります。

- 将来的な拡張性: 現在は認証アプリだけで十分でも、将来的にはパスワードレス化を目指して生体認証やセキュリティキー(FIDO2対応)を導入したくなるかもしれません。その際にツールを乗り換えるのは大変なコストと手間がかかります。初めから対応方式が豊富なツールを選んでおくことで、将来の選択肢が広がり、長期的な投資価値が高まります。

【チェックポイント】

- SMS、認証アプリ(TOTP)、プッシュ通知、生体認証(FIDO2/WebAuthn対応)、セキュリティキー、クライアント証明書など、主要な認証方式を網羅しているか。

- ユーザーごと、あるいはアプリケーションごとに異なる認証ポリシーを適用できるか。

② 自社のシステムやサービスと連携できるか

MFAツールは、単体で機能するものではなく、認証を強化したい対象のシステムやサービスと連携して初めてその価値を発揮します。導入を検討しているツールが、自社で現在利用している、あるいは将来利用する予定のシステムとスムーズに連携できるかどうかは、必ず確認しなければならない必須項目です。

- なぜ重要か?:

- 保護対象の網羅性: MFAを導入しても、保護できるのが一部のクラウドサービスだけでは意味がありません。Microsoft 365のような主要なSaaSはもちろん、社内開発のWebアプリケーション、VPN装置、仮想デスクトップ(VDI)、サーバーOSへのログインなど、保護したい対象をすべてカバーできる連携能力が求められます。

- 導入の容易さとコスト: 多くのSaaSと事前に連携テスト済みのテンプレート(コネクタ)が用意されているツールであれば、管理者は簡単な設定だけで連携を完了できます。逆に、手動で連携設定を構築する必要がある場合、専門的な知識と時間、コストが必要になります。

【チェックポイント】

- クラウドサービスとの連携:

- SAML 2.0やOpenID Connect (OIDC) といった認証連携の標準プロトコルに対応しているか。

- Microsoft 365, Google Workspace, Salesforce, Slack, AWSなど、自社で利用中の主要なSaaS向けの連携テンプレートが豊富に用意されているか。

- オンプレミスシステムとの連携:

- RADIUSプロトコルに対応し、VPN装置やネットワーク機器と連携できるか。

- Windows ServerのActive Directoryと連携し、ID情報を同期できるか。

- オンプレミスのWebアプリケーションと連携するためのエージェントやリバースプロキシ機能を提供しているか。

③ ユーザーにとっての使いやすさは高いか

どんなにセキュリティ機能が強力でも、ユーザーにとって使いにくければ、そのツールは組織に浸透しません。 むしろ、業務効率を低下させ、ユーザーの不満を高める原因となってしまいます。セキュリティと利便性はトレードオフの関係にありますが、優れたツールはこの両立を追求しています。

- なぜ重要か?:

- 導入の成功: ユーザーが直感的に使え、日々の業務の妨げにならないことが、MFA導入を成功させるための最大の鍵です。使いにくいと、抜け道を探したり(シャドーIT)、ヘルプデスクへの問い合わせが殺到したりして、運用が破綻しかねません。

- 管理者の負荷軽減: ユーザーが自分でMFAの初期設定や再設定を行える「セルフサービス機能」が充実していれば、管理部門やヘルプデスクの運用負荷を大幅に削減できます。

【チェックポイント】

- 初期設定(エンロールメント): ユーザーがMFAを使い始める際の登録プロセスは、分かりやすく簡単か。QRコードのスキャンやガイド付きのウィザードなど、ユーザーを迷わせない工夫があるか。

- 認証時のユーザー体験(UX):

- プッシュ通知のように、スマートフォンに届いた通知をワンタップで承認できるなど、認証の手間が少ない方式に対応しているか。

- アダプティブ認証機能により、安全な状況下ではMFAをスキップできるか。

- セルフサービス機能:

- パスワードを忘れた際に、ユーザー自身で安全にリセットできるか(Self-Service Password Reset: SSPR)。

- スマートフォンを機種変更した際に、ユーザー自身でMFAの登録デバイスを更新できるか。

- 多言語対応: グローバルに拠点を持つ企業の場合、ユーザーインターフェースや通知メッセージが多言語に対応しているかは必須の要件です。

おすすめの多要素認証(MFA)サービス・ツール3選

ここでは、市場で広く利用され、評価の高い代表的なMFA関連のサービス・ツールを3つご紹介します。それぞれの特徴が異なるため、自社のニーズに合わせて比較検討する際の参考にしてください。

① Microsoft Entra ID (旧 Azure AD)

Microsoft Entra IDは、Microsoftが提供するクラウドベースのID・アクセス管理サービス(IDaaS)です。以前はAzure Active Directory (Azure AD) という名称で知られていました。特にMicrosoft 365やAzureを利用している企業にとっては、第一の選択肢となるソリューションです。

- 概要:

Microsoft Entra IDは、単なるMFA機能だけでなく、シングルサインオン(SSO)、ユーザーライフサイクル管理、アクセス制御など、包括的なID管理機能を提供します。Windows ServerのオンプレミスActive Directoryとの連携にも優れており、ハイブリッド環境のID管理基盤として広く採用されています。 - 特徴:

- Microsoftエコシステムとの親和性: Microsoft 365, Dynamics 365, Azure, Windowsへのログインなど、Microsoft製品群とのシームレスな連携が最大の強みです。

- 豊富な認証方式: Microsoft Authenticatorアプリによるプッシュ通知やパスワードレス認証、SMS、音声通話、FIDO2準拠のセキュリティキー、OATHハードウェアトークンなど、多彩な認証方法に対応しています。

- 条件付きアクセス (Conditional Access): ユーザー、場所、デバイスの状態、アプリケーションといった条件に基づいてアクセス制御ポリシーを柔軟に設定できる強力な機能です。これにより、前述のアダプティブ認証を実現し、セキュリティと利便性を高いレベルで両立させます。

- 段階的なライセンスプラン: Free, P1, P2といったライセンスプランが用意されており、必要な機能に応じて選択できます。基本的なMFA機能はMicrosoft 365の多くのプランに含まれていますが、条件付きアクセスなどの高度な機能はP1以上のライセンスが必要です。

(参照:Microsoft Entra 公式サイト)

② Okta

Oktaは、IDaaS市場のリーダーとして世界的に認知されている独立系ベンダーです。特定のプラットフォームに依存しない中立的な立場から、あらゆるアプリケーションとの連携性を強みとしています。

- 概要:

Oktaは「Okta Identity Cloud」というプラットフォーム上で、シングルサインオン、MFA、ユーザー管理、APIアクセス管理など、幅広いID関連ソリューションを提供しています。企業のIT環境が複雑化し、多数のクラウドサービスが乱立する中で、それらのIDを統合管理したいというニーズに強力に応えます。 - 特徴:

- 圧倒的な連携アプリケーション数: Okta Integration Network (OIN) には、7,500を超えるSaaSやアプリケーションとの事前連携済みのテンプレートが登録されています。 これにより、管理者は様々なサービスとOktaを迅速かつ容易に連携させることができます。

- 高度なアダプティブMFA: Okta Adaptive MFAは、デバイス、場所、IPアドレス、時間といったコンテキスト情報に加え、脅威インテリジェンスと連携し、リアルタイムでリスクを評価します。リスクレベルに応じて、パスワードレス、MFA、アクセス拒否といった適切な対応を自動的に実行します。

- ユーザー中心の設計: Okta Verifyアプリによるプッシュ通知や、ユーザー自身がパスワードやMFAをリセットできるセルフサービス機能など、管理者と従業員双方の使いやすさを重視した設計になっています。

- 独立系ベンダーの強み: Microsoft、Google、AWSといったプラットフォーマーと競合しないため、あらゆるクラウドやオンプレミスシステムに対して中立的な立場で最適な連携を提供できる点が評価されています。

(参照:Okta, Inc. 公式サイト)

③ Google Authenticator

Microsoft Entra IDやOktaが統合的なID管理プラットフォームであるのに対し、Google Authenticatorは、MFAの一要素であるワンタイムパスワード(OTP)を生成することに特化した「認証アプリ(ソフトウェアトークン)」です。

- 概要:

スマートフォンにインストールして使用する無料のアプリケーションです。時間ベースのワンタイムパスワード(TOTP)という標準規格に基づいており、Googleのサービスだけでなく、この規格に対応した非常に多くのWebサービスやアプリケーションのMFA要素として利用できます。 - 特徴:

- シンプルさと汎用性: 機能はOTPを生成・表示することのみで、非常にシンプルです。 標準規格に準拠しているため、Facebook、X (旧Twitter)、Dropbox、GitHubなど、サードパーティの多種多様なサービスでMFAを設定する際に利用できます。

- 無料: アプリケーションは無料でダウンロード・利用できます。

- オフライン動作: 一度サービスと連携設定を済ませれば、スマートフォンがインターネットに接続されていない状態でもOTPを生成できるため、通信環境に依存しません。

- アカウント同期: 以前は機種変更時のデータ移行が課題でしたが、現在はGoogleアカウントにログインすることで、登録したOTP情報を複数のデバイス間で同期できるようになり、利便性が向上しています。

【注意点】

Google AuthenticatorはあくまでMFAを実現するための「部品」の一つです。企業としてMFAを導入する場合、ユーザーにこのアプリの利用を推奨することはあっても、これ自体がIDaaSのような統合管理機能を提供するわけではない点を理解しておく必要があります。

(参照:Google Play, App Store)

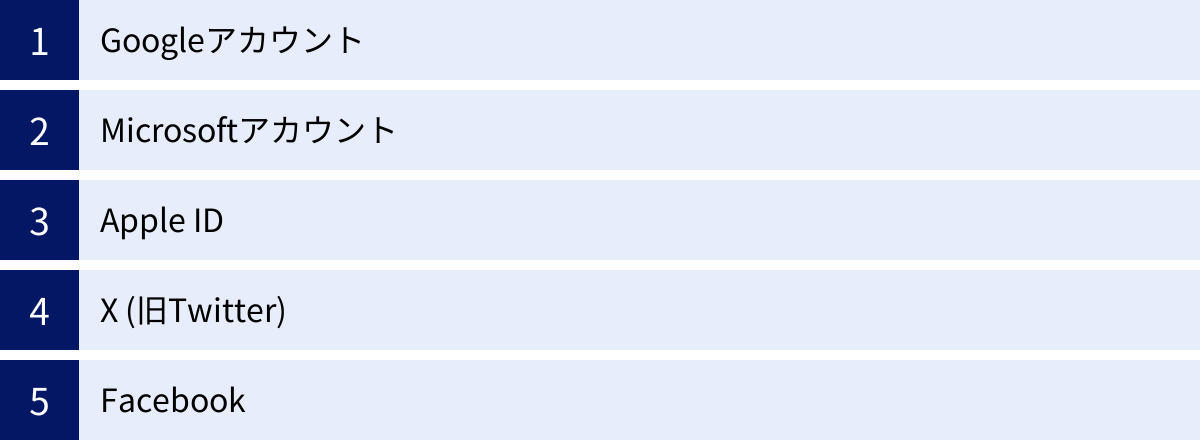

主要なWebサービスでの多要素認証設定

企業のシステムだけでなく、個人で利用するSNSやWebサービスにおいても、アカウント乗っ取りを防ぐために多要素認証(MFA)を設定することは極めて重要です。ここでは、多くの人が利用している主要なサービスでのMFA設定方法の概要を紹介します。サービス側のアップデートにより画面や手順は変更される可能性があるため、あくまで一般的な流れとして参考にしてください。

Googleアカウント

GoogleアカウントのMFAは「2段階認証プロセス」という名称で提供されています。Gmail、Googleドライブ、YouTubeなど、すべてのGoogleサービスへのログインを保護します。

- 設定場所:

- Webブラウザで「Googleアカウント」にアクセスします。

- 左側のメニューから「セキュリティ」を選択します。

- 「Googleへのログイン」の項目にある「2段階認証プロセス」をクリックし、画面の指示に従って設定を進めます。

- 主な認証方法:

- Googleからのメッセージ(推奨): ログイン試行時に、同じGoogleアカウントでログインしているスマートフォンに「ログインしようとしていますか?」という通知が届き、「はい」をタップするだけで認証できます。最も簡単で安全な方法です。

- 認証システムアプリ: Google Authenticatorなどの認証アプリで生成されるOTPを使用します。

- セキュリティキー: FIDO準拠の物理キーを使用します。

- バックアップコード: すべての認証方法が使えない場合に備えて、事前に一連のコードを保存しておきます。

Microsoftアカウント

Outlook.comやOneDrive、Xboxなどで利用する個人向けMicrosoftアカウントでもMFA(2段階認証)を設定できます。

- 設定場所:

- Webブラウザで「Microsoftアカウント」サイトにアクセスし、サインインします。

- 上部のメニューから「セキュリティ」を選択します。

- 「セキュリティの基本」ダッシュボードで、「高度なセキュリティオプション」をクリックします。

- 「2段階認証」の項目で「有効にする」を選択し、指示に従います。

- 主な認証方法:

- Microsoft Authenticatorアプリ(推奨): 通知を承認する方法や、パスワードレスでサインインする方法が利用できます。

- メールアドレスや電話番号: 確認コードを別のメールアドレスやSMSで受信します。

- Windows Hello: 対応するPCで顔認証や指紋認証を利用します。

Apple ID

iPhoneやMac、iCloudなどで使用するApple IDでは、「2ファクタ認証」という名称で強力なMFAが提供されています。近年のiOSやmacOSでは、デフォルトで有効化が強く推奨されます。

- 設定場所(iPhoneの場合):

- 「設定」アプリを開きます。

- 一番上の自分の名前(Apple ID)をタップします。

- 「パスワードとセキュリティ」をタップします。

- 「2ファクタ認証」がオフになっている場合は、タップしてオンにします。

- 仕組み:

新しいデバイスやWebブラウザでApple IDにサインインしようとすると、自分の他のAppleデバイス(iPhone, iPad, Macなど)に、ログインしようとしている場所の地図とともに6桁の確認コードが自動的に表示されます。 このコードを入力しない限り、サインインは完了しません。信頼できるデバイスを「所持」していることが認証要素になります。

X (旧Twitter)

Xのアカウント乗っ取りは、誤った情報の発信源となるなど社会的影響も大きいため、MFA(2要素認証)の設定は必須です。

- 設定場所:

- Xのメニューから「設定とプライバシー」を選択します。

- 「セキュリティとアカウントアクセス」→「セキュリティ」と進みます。

- 「2要素認証」を選択します。

- 主な認証方法:

- 認証アプリ: Google Authenticatorなどの認証アプリを使用します。

- セキュリティキー: 物理的なセキュリティキーを使用します。

- テキストメッセージ(SMS): 注意点として、現在SMSによる2要素認証は、有料プランである「X Premium」の加入者のみが利用できる機能となっています。 無料ユーザーは、認証アプリまたはセキュリティキーを利用する必要があります。(参照:X ヘルプセンター)

世界最大のSNSであるFacebookも、アカウント乗っ取りの標的になりやすいため、MFA(2段階認証)を必ず設定しておきましょう。

- 設定場所:

- Facebookのメニューから「設定とプライバシー」→「設定」と進みます。

- 「アカウントセンター」にリダイレクトされるので、「パスワードとセキュリティ」を選択します。

- 「2段階認証」を選び、対象のアカウント(Facebook)を選択します。

- 主な認証方法:

- 認証アプリ(推奨): Google Authenticatorなどの認証アプリを使用します。

- テキストメッセージ(SMS): 携帯電話番号に認証コードを送信します。

- セキュリティキー: 物理的なセキュリティキーを使用します。

まとめ

本記事では、現代のデジタル社会におけるセキュリティの要である「多要素認証(MFA)」について、その基本的な概念から仕組み、種類、メリット・デメリット、具体的な導入方法までを網羅的に解説してきました。

最後に、この記事の重要なポイントを改めて振り返ります。

- 多要素認証(MFA)とは: 「知識情報」「所持情報」「生体情報」という3つの認証要素のうち、異なる種類のものを2つ以上組み合わせて本人確認を行うことで、セキュリティを飛躍的に向上させる仕組みです。

- 重要性が高まる背景: ID/パスワードを狙うサイバー攻撃の巧妙化、テレワークといった働き方の多様化、そして業務におけるクラウドサービスの利用拡大という3つの大きな変化により、従来のパスワードのみに頼るセキュリティは限界を迎え、MFAは不可欠な対策となっています。

- 導入のメリット: セキュリティレベルの向上やなりすまし防止はもちろんのこと、パスワードレス認証と組み合わせることでパスワード管理の負担を軽減したり、各種コンプライアンス要件に対応したりといった利点があります。

- 導入時の考慮点: 認証の手間やコスト、認証要素の紛失リスクといったデメリットも存在しますが、これらはアダプティブ認証の活用や、クラウドサービス付属機能からのスモールスタート、リカバリープランの事前整備によって対策することが可能です。

- 導入のアプローチ: 利用中のサービス付属の機能で手軽に始める方法と、IDaaS製品を導入して統合的なID管理を実現する方法があり、自社の状況に合わせて選択することが重要です。

もはや、IDとパスワードだけで情報資産を守れる時代は終わりました。攻撃者は常に私たちのシステムの脆弱な一点を狙っています。MFAは、その一点を複数の強固な壁に変え、あなたの大切な情報、そして組織の信頼を守るための最も効果的で基本的な防御策です。

まだMFAを設定していない個人の方は、まずはご自身のGoogleアカウントやSNSアカウントから設定を始めてみてください。企業のIT担当者の方は、自社のセキュリティリスクと環境を評価し、この記事で紹介したポイントを参考に、最適なMFA導入計画の策定に着手することをおすすめします。セキュリティ対策に「完璧」はありませんが、MFAの導入は、その完璧に近づくための確実で力強い一歩となるはずです。