現代のビジネスにおいて、デジタル技術の活用は不可欠なものとなりました。しかし、その利便性の裏側には、常に「サイバー攻撃」という深刻なリスクが潜んでいます。企業の機密情報や顧客の個人情報がひとたび漏洩すれば、金銭的な損害はもちろん、事業の停止や社会的信用の失墜といった、計り知れないダメージを受けかねません。

このような脅威から企業の大切な情報資産を守り、事業を継続していくために不可欠なのが「サイバーセキュリティ」です。しかし、「何から手をつければ良いのか分からない」「専門的で難しそう」と感じている方も多いのではないでしょうか。

この記事では、サイバーセキュリティの基本的な考え方から、企業が直面する具体的な脅威、そして今日から実践できる具体的な対策までを網羅的に解説します。サイバーセキュリティは、もはや情報システム部門だけの課題ではありません。経営層から現場の従業員一人ひとりに至るまで、全社的に取り組むべき経営課題です。本記事が、貴社のセキュリティ体制を強化するための一助となれば幸いです。

目次

サイバーセキュリティとは

サイバーセキュリティとは、一言で表すと「サイバー空間における脅威から、企業や組織が持つ情報資産を守るための取り組み全般」を指します。ここでいう「サイバー空間」とは、コンピュータやスマートフォン、サーバーといった機器と、それらを繋ぐインターネットなどのネットワークによって構成されるデジタルの世界のことです。そして「情報資産」とは、顧客情報、技術情報、財務データ、個人情報など、企業にとって価値のある全ての情報を指します。

多くの人が「サイバーセキュリティ=ウイルス対策ソフト」といったイメージを持っているかもしれませんが、それは全体のごく一部に過ぎません。実際のサイバーセキュリティは、もっと広く、深い概念です。

その対象範囲は、ウイルスや不正アクセスといった技術的な脅威への対策だけにとどまりません。例えば、以下のような要素も全てサイバーセキュリティの範疇に含まれます。

- 技術的対策: ファイアウォール、ウイルス対策ソフト、不正侵入検知システム(IDS/IPS)など、技術を用いて脅威の侵入を防いだり、検知したりする対策。

- 組織的対策: セキュリティに関する社内規程(セキュリティポリシー)の策定、インシデント発生時の対応体制の構築、従業員への教育・訓練など、組織としてルールや体制を整備する対策。

- 物理的対策: サーバーが設置されている部屋への入退室管理、監視カメラの設置、機器の盗難防止策など、物理的な手段で情報資産を守る対策。

- 人的対策: 従業員一人ひとりがセキュリティ意識を高め、不審なメールを開かない、安易にパスワードを教えないといった行動を実践すること。

つまり、サイバーセキュリティは、テクノロジー、ルール、人という三つの側面から、多層的に防御壁を築き、サイバー空間に存在する様々な脅威から組織を守るための総合的なリスクマネジメント活動なのです。

その最終的な目的は、サイバー攻撃による被害を未然に防ぎ、万が一被害に遭った場合でもその損害を最小限に抑えることで、事業の継続性を確保し、顧客や社会からの信頼を維持することにあります。

もし、サイバーセキュリティ対策を怠った場合、企業はどのような事態に陥る可能性があるのでしょうか。具体的には、以下のような深刻な被害が想定されます。

- 直接的な金銭被害: ランサムウェアによる身代金の要求、ビジネスメール詐欺による不正送金、ネットバンキングの不正利用など。

- 事業の停止: サーバーや基幹システムが攻撃によってダウンし、生産ラインの停止、Webサイトの閉鎖、顧客対応の麻痺などを引き起こす。機会損失も甚大です。

- 情報漏洩による損害賠償: 顧客の個人情報や取引先の機密情報が漏洩した場合、被害者への損害賠償責任が発生する可能性があります。

- ブランドイメージの毀損と信用の失墜: 情報漏洩やシステム停止といった事態はニュースとして報じられ、企業のブランドイメージを大きく傷つけます。一度失った信頼を回復するのは容易ではありません。

- 法的・行政的な措置: 個人情報保護法などの法令に違反した場合、行政からの指導や命令、罰金が科される可能性があります。

このように、サイバーセキュリティは単なるコストではなく、未来の損失を防ぎ、企業の持続的な成長を支えるための重要な「投資」と捉える必要があります。デジタル化が進めば進むほど、その重要性は増していく一方であり、全ての企業にとって避けては通れない経営課題となっているのです。

サイバーセキュリティと情報セキュリティの違い

「サイバーセキュリティ」と「情報セキュリティ」は、非常によく似た言葉として使われており、しばしば混同されがちです。しかし、この二つの言葉は厳密には異なる概念であり、その違いを理解することは、適切な対策を講じる上で非常に重要です。

結論から言うと、情報セキュリティという大きな枠組みの中に、サイバーセキュリティが含まれるという関係性にあります。情報セキュリティが「守るべき対象(情報全般)」に焦点を当てた広い概念であるのに対し、サイバーセキュリティは「脅威の種類(サイバー攻撃)」に焦点を当てた、より専門的かつ技術的な分野を指します。

それぞれの定義と範囲を詳しく見ていきましょう。

情報セキュリティとは?

情報セキュリティは、情報の「機密性」「完全性」「可用性」(後述するCIA)を維持することを目的としています。ここでの「情報」とは、デジタルデータに限りません。紙に印刷された文書、従業員の頭の中にある知識やノウハウ、会話の内容など、媒体を問わず、組織にとって価値のある全ての情報資産が保護の対象となります。

脅威もサイバー攻撃に限定されません。例えば、以下のような事象も情報セキュリティにおける脅威とみなされます。

- 内部関係者による機密文書の持ち出しや紛失

- 地震や火災といった自然災害によるサーバーや書類の物理的な破損

- 従業員の操作ミスによるデータの誤削除

- オフィスへの不法侵入によるPCや書類の盗難

このように、情報セキュリティは、オフライン・オンラインを問わず、あらゆる脅威からあらゆる形態の情報を守るための、非常に広範な概念です。

サイバーセキュリティとは?

一方、サイバーセキュリティは、前述の通り、「サイバー空間」における脅威、すなわち「サイバー攻撃」から情報資産やコンピュータシステムを守るための取り組みに特化しています。保護対象は、サーバー内のデータ、ネットワーク、PC、スマートフォン、IoT機器といったデジタルなものに限定されます。

サイバーセキュリティが対処すべき脅威は、マルウェア感染、不正アクセス、DDoS攻撃、フィッシング詐欺といった、ネットワークを介して行われる攻撃が中心となります。

この二つの関係性をより明確にするために、以下の表にまとめます。

| 観点 | サイバーセキュリティ | 情報セキュリティ |

|---|---|---|

| 主な目的 | サイバー攻撃からの防御と被害の最小化 | 全ての情報資産の機密性・完全性・可用性の維持 |

| 保護対象 | コンピュータ、サーバー、ネットワーク、デジタルデータなど | デジタルデータ、紙媒体、人の記憶・知識など、全ての情報資産 |

| 主な脅威 | マルウェア、不正アクセス、DDoS攻撃、フィッシングなど | サイバー攻撃、内部不正、紛失、盗難、災害、誤操作など |

| 位置づけ | 情報セキュリティの一部(特に技術的側面に重点) | サイバーセキュリティを含む、より広範な包括的フレームワーク |

なぜ、この違いを理解することが重要なのか?

この二つの概念を区別して理解することで、自社が直面しているリスクをより正確に把握し、抜け漏れのない対策を立てることができます。

例えば、ある企業が最新のファイアウォールを導入し、全社員のPCにウイルス対策ソフトをインストールしたとします。これは立派な「サイバーセキュリティ対策」です。しかし、もしその企業で、重要な契約書がシュレッダーにかけられずにゴミ箱に捨てられていたり、退職した従業員が顧客リストを持ち出したりしていたらどうでしょうか。これは「情報セキュリティ」の観点から見ると、非常に大きなリスクが放置されている状態です。

逆に、施錠管理や入退室管理といった物理的な対策(情報セキュリティ対策)は完璧でも、社員が安易にフリーWi-Fiに接続して重要なデータをやり取りしていたり、OSのアップデートを怠っていたりすれば、「サイバーセキュリティ」のリスクは高まります。

このように、企業を守るためには、サイバーセキュリティと情報セキュリティの両方の視点から、バランスの取れた対策を講じる必要があります。 サイバー攻撃というデジタルな脅威に特化した対策(サイバーセキュリティ)と、それを包含する形で、物理的・人的・組織的な側面も含めた総合的な情報管理体制(情報セキュリティ)を構築することが、真に強固な防御体制を築くための鍵となるのです。

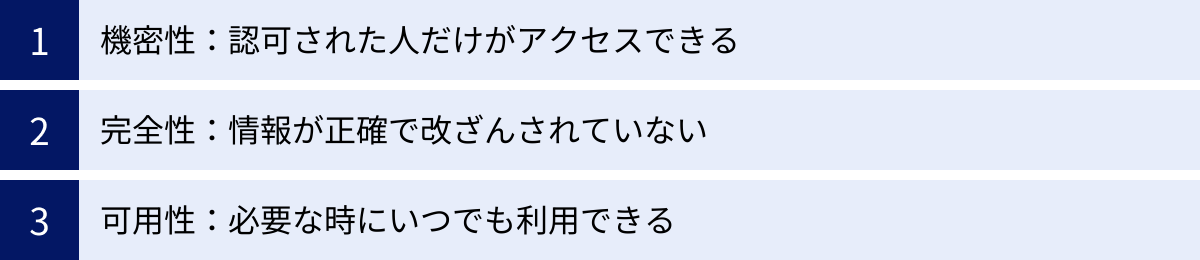

情報セキュリティの3つの要素(CIA)

情報セキュリティを考える上で、世界的に最も基本的かつ重要なフレームワークとされているのが「情報セキュリティの3要素(CIA)」です。CIAとは、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの頭文字を取ったもので、情報が「守られている」状態とは、この3つの要素が適切に維持されている状態を指します。

これらの要素は、サイバーセキュリティ対策を計画・評価する際の基礎となる考え方です。自社の対策がCIAのどの要素を守るためのものなのかを意識することで、より体系的で抜け漏れのないセキュリティ体制を構築できます。

機密性(Confidentiality)

機密性とは、「認可された正規のユーザーだけが情報にアクセスでき、それ以外の人からは情報が守られている状態」を保証することです。簡単に言えば、「見てはいけない人に見られないようにする」ということです。

情報漏洩は、機密性が侵害された状態の典型例です。企業の持つ顧客の個人情報、新製品の開発情報、M&Aに関する内部情報、人事評価データといった機密情報が外部に流出すれば、企業は計り知れない損害を被ります。

- 重要性: 顧客や取引先からの信頼を維持し、企業の競争力を守るために不可欠です。個人情報が漏洩すればプライバシーの侵害となり、損害賠償や行政処分に繋がる可能性もあります。企業の優位性の源泉である技術情報や経営戦略が競合他社に渡れば、事業そのものが脅かされます。

- 機密性を脅かす攻撃の例:

- 不正アクセス: 攻撃者がIDとパスワードを盗み、サーバーに侵入してデータを窃取する。

- スパイウェア: 従業員のPCに侵入し、キーボードの入力情報やファイルを外部に送信する。

- ソーシャルエンジニアリング: 人の心理的な隙を突いて、電話やメールでパスワードなどの重要情報を聞き出す。

- 内部不正: 権限を持つ従業員が、意図的に機密情報をUSBメモリなどにコピーして持ち出す。

- 通信の盗聴: 暗号化されていないWi-Fiなどを利用した際に、通信内容を傍受される。

- 機密性を維持するための対策例:

- アクセス制御: 役職や職務に応じて、ファイルやシステムへのアクセス権限を最小限に設定する。

- データの暗号化: ファイルやハードディスク、通信経路を暗号化し、万が一データが盗まれても内容を読み取れないようにする。

- 多要素認証(MFA): IDとパスワードだけでなく、スマートフォンアプリや生体認証などを組み合わせ、本人以外がアクセスできないようにする。

- 従業員教育: 情報の取り扱いに関するルールを定め、重要性を周知徹底する。

完全性(Integrity)

完全性とは、「情報が破壊、改ざん、消去されることなく、正確かつ最新の状態が保たれていること」を保証することです。簡単に言えば、「情報が正しく、書き換えられていない状態を保つ」ということです。

データが意図的に、あるいは誤って変更されてしまうと、その情報を基にした業務や意思決定に深刻な影響を及ぼします。

- 重要性: 企業の業務プロセスや経営判断の正確性を担保するために不可欠です。例えば、Webサイトが改ざんされて不正確な情報が掲載されれば、企業の信用問題になります。会計データが改ざんされれば、不正な財務報告に繋がりかねません。工場の生産システムのデータが書き換えられれば、不良品の大量生産に繋がる恐れもあります。

- 完全性を脅かす攻撃・事象の例:

- マルウェアによるデータ改ざん: コンピュータウイルスがファイルの内容を書き換える、あるいは破壊する。

- 不正アクセスによるデータベース操作: 攻撃者がデータベースに侵入し、顧客情報や商品価格などを不正に書き換える。

- Webサイトの改ざん: Webサーバーの脆弱性を突かれ、サイトの内容を書き換えられたり、ウイルスを埋め込まれたりする。

- 人為的な操作ミス: 従業員が誤って重要なデータを上書き、あるいは削除してしまう。

- 完全性を維持するための対策例:

- 改ざん検知システム: ファイルやWebサイトが変更されていないかを定期的にチェックし、変更があれば管理者に通知する。

- デジタル署名: 送信されたデータが改ざんされていないこと、そして送信者が本人であることを証明する技術。

- アクセスログの監視: 誰が、いつ、どのデータにアクセスし、何をしたのかを記録・監視し、不正な操作がないかを確認する。

- データのバックアップ: 定期的にデータのバックアップを取得し、万が一データが破損・改ざんされた場合に、正常な状態に復元できるようにしておく。

可用性(Availability)

可用性とは、「認可された正規のユーザーが、必要とするときに、いつでも中断されることなく情報やシステムにアクセスし、利用できる状態」を保証することです。簡単に言えば、「使いたいときにいつでも使える状態を保つ」ということです。

システムダウンやサービス停止は、可用性が侵害された状態の典型例です。

- 重要性: 事業の継続性を確保するために不可欠です。ECサイトが停止すれば、その間の売上はゼロになります。社内の基幹システムが使えなくなれば、全社の業務がストップしてしまいます。顧客が自社のサービスを利用できない状態が続けば、顧客満足度は著しく低下し、他社サービスへの乗り換えに繋がるでしょう。

- 可用性を脅かす攻撃・事象の例:

- DoS/DDoS攻撃: サーバーに大量の処理要求を送りつけ、過負荷状態にしてサービスを提供できないようにする。

- ランサムウェア: サーバーやPCのデータを暗号化し、身代金を支払うまで利用できない状態にする。

- ハードウェア障害: サーバーやネットワーク機器が物理的に故障する。

- 自然災害・停電: 地震、水害、落雷などにより、データセンターやオフィスが被災し、システムが停止する。

- 可用性を維持するための対策例:

- システムの冗長化: サーバーやネットワーク機器を複数台用意し、一台が故障しても他の機器でサービスを継続できるようにする。

- ロードバランサーの導入: 複数のサーバーにアクセスを分散させ、一台あたりの負荷を軽減する。DDoS攻撃への耐性も向上する。

- バックアップと復旧計画: 定期的なバックアップはもちろん、障害発生時に迅速にシステムを復旧させるための手順(DRP: Disaster Recovery Plan)を策定し、訓練しておく。

- UPS(無停電電源装置)の設置: 突然の停電時にも、安全にシステムをシャットダウンするための電力を供給する。

これらCIAの3要素は、時としてトレードオフの関係になります。例えば、機密性を高めるために何重にも認証をかけると、システムを利用するまでの手間が増え、可用性が低下する可能性があります。自社の事業内容や取り扱う情報の性質を考慮し、どの要素を最も重視すべきか、リスクと利便性、コストのバランスを取りながら、最適なセキュリティ対策を設計していくことが求められます。

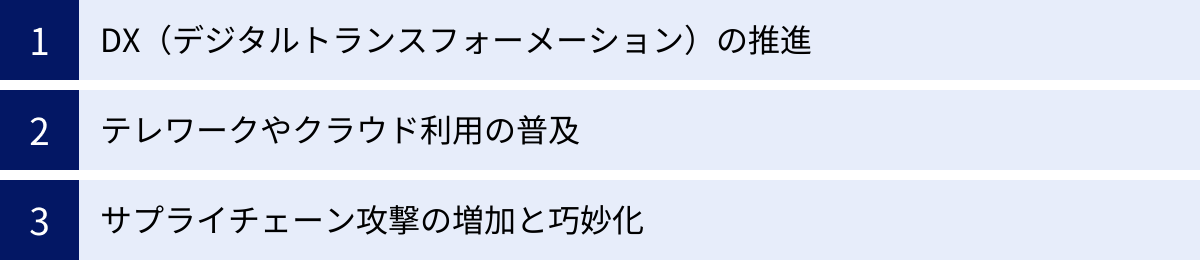

サイバーセキュリティの重要性が高まる背景

なぜ今、これほどまでにサイバーセキュリティの重要性が叫ばれているのでしょうか。その背景には、私たちのビジネス環境や社会構造の劇的な変化があります。ここでは、特に大きな影響を与えている3つの要因について解説します。

DX(デジタルトランスフォーメーション)の推進

DX(デジタルトランスフォーメーション)とは、企業がデジタル技術を活用して、製品、サービス、ビジネスモデル、さらには業務プロセスや組織文化に至るまでを変革し、競争上の優位性を確立することです。多くの企業が、生き残りをかけてこのDXに取り組んでいます。

具体的には、AIによる需要予測、IoTを活用した工場のスマート化、ビッグデータ分析による新サービスの開発、RPA(Robotic Process Automation)による定型業務の自動化など、その動きは多岐にわたります。

しかし、このDXの推進は、サイバーセキュリティの観点からは新たなリスクを生み出しています。これまでオフラインで管理されていた情報や、社内ネットワークの閉じた環境で動いていたシステムが、次々とインターネットに接続されるようになるからです。これにより、サイバー攻撃者が狙うことのできる攻撃対象領域(アタックサーフェス)が爆発的に増大しました。

例えば、スマート工場を考えてみましょう。工場の生産ラインを制御するシステム(OTシステム)がインターネットに接続されれば、遠隔地からの監視や効率的な管理が可能になります。しかし同時に、その制御システムがサイバー攻撃の標的となるリスクが生まれます。もし攻撃者に制御システムを乗っ取られれば、生産ラインを止められたり、不正な操作によって不良品を大量生産させられたりする可能性があります。これは、従来のオフィスIT環境への攻撃とは比較にならないほど、直接的で深刻な物理的被害に繋がります。

このように、DXによってビジネスのあらゆる側面がデジタル化・ネットワーク化されることで、これまで想定されていなかったような場所にもサイバーリスクが潜むようになりました。 DXによる利便性や効率性の向上という「光」の部分を享受するためには、その「影」であるサイバーセキュリティ対策を一体として進めることが不可欠なのです。

テレワークやクラウド利用の普及

働き方改革や新型コロナウイルス感染症のパンデミックを契機に、テレワーク(リモートワーク)という働き方は一気に普及し、多くの企業で定着しつつあります。また、業務の効率化や柔軟性を高めるために、ファイル共有、コミュニケーション、顧客管理など、様々な業務でクラウドサービスを利用することが当たり前になりました。

こうした変化は、従業員に場所を選ばない自由な働き方をもたらしましたが、同時に従来のセキュリティモデルを根底から揺るがすことになりました。

従来のセキュリティは、「社内は安全、社外は危険」という考え方に基づき、社内ネットワークとインターネットの境界線にファイアウォールなどの防御壁を設ける「境界型防御モデル」が主流でした。しかし、従業員が自宅やカフェなど、社外の様々な場所から、様々なデバイス(会社支給PC、私物PC、スマートフォンなど)を使って社内データやクラウドサービスにアクセスするようになると、この「境界」そのものが曖昧になり、意味をなさなくなります。

テレワーク環境には、以下のような新たなセキュリティリスクが潜んでいます。

- 管理外のネットワーク: 自宅のWi-Fiルーターのセキュリティ設定が甘かったり、セキュリティ対策が不十分な公衆Wi-Fiを利用したりすることで、通信が盗聴されたり、マルウェアに感染したりするリスク。

- 管理外のデバイス: 私物端末(BYOD: Bring Your Own Device)の利用を許可している場合、会社の管理が及ばない端末にウイルス対策ソフトが入っていなかったり、OSが最新でなかったりする可能性がある。

- 情報漏洩リスクの増大: 家族など第三者がPC画面を覗き見たり、業務資料を安易に印刷して紛失したりするリスク。カフェなどでの置き忘れや盗難のリスクも高まる。

- 従業員のセキュリティ意識の低下: 管理者の目が届かない環境で業務を行うため、気の緩みから不審なメールをクリックしてしまうなどのヒューマンエラーが起きやすくなる。

これらのリスクに対応するためには、「何も信頼しない」を前提とする「ゼロトラスト」という新しいセキュリティモデルへの移行が求められます。これは、社内・社外を問わず、全てのアクセスを検証し、アクセス権限を最小化することで、万が一侵入されたとしても被害を最小限に食い止めるという考え方です。テレワークやクラウドの活用を安全に進めるためには、こうした新しい時代に即したセキュリティへの考え方の転換が不可欠です。

サプライチェーン攻撃の増加と巧妙化

近年、企業を狙うサイバー攻撃の中でも特に深刻化しているのが「サプライチェーン攻撃」です。これは、標的とする大企業に直接攻撃を仕掛けるのではなく、その企業と取引のある、セキュリティ対策が比較的脆弱な中小企業や関連会社をまず攻撃し、そこを踏み台として最終的な標的への侵入を試みるという、非常に巧妙な攻撃手法です。

大企業は一般的に潤沢な予算を投じて強固なセキュリティ対策を施しているため、正面からの攻撃は困難です。そこで攻撃者は、製品の部品供給元、業務委託先、システムの開発・保守会社など、サプライチェーン(供給網)を構成する企業の中から「弱点」を見つけ出し、そこから侵入を試みます。

例えば、以下のような手口が使われます。

- 取引先になりすまして標的企業にウイルス付きのメールを送る。

- 取引先企業のシステムに侵入し、その企業が標的企業に納品するソフトウェアやアップデートファイルにマルウェアを仕込む。

- 取引先企業のネットワークを経由して、標的企業のネットワークに侵入する。

サプライチェーン攻撃の恐ろしい点は、自社が直接の標的でなくても、取引先が攻撃されたことで被害を受ける可能性があること、そして逆に、自社のセキュリティの甘さが原因で、取引先である大企業に甚大な被害を与えてしまう「加害者」になり得ることです。

もし自社が踏み台にされて取引先に被害が及べば、損害賠償請求や取引停止に繋がり、経営に致命的なダメージを受けかねません。このため、現代のビジネスでは、自社だけのセキュリティを考えるだけでは不十分であり、取引先を含めたサプライチェーン全体でセキュリティレベルを向上させていくという視点が不可欠になっています。

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」においても、「サプライチェーンの弱点を悪用した攻撃」は組織向けの脅威として第2位にランクインしており、その脅威度の高さがうかがえます。(参照:情報処理推進機構「情報セキュリティ10大脅威 2024」)

これらの背景から、サイバーセキュリティはもはや一部のIT企業や大企業だけの問題ではなく、業種や規模を問わず、全ての企業が経営の最優先課題の一つとして取り組むべきテーマとなっているのです。

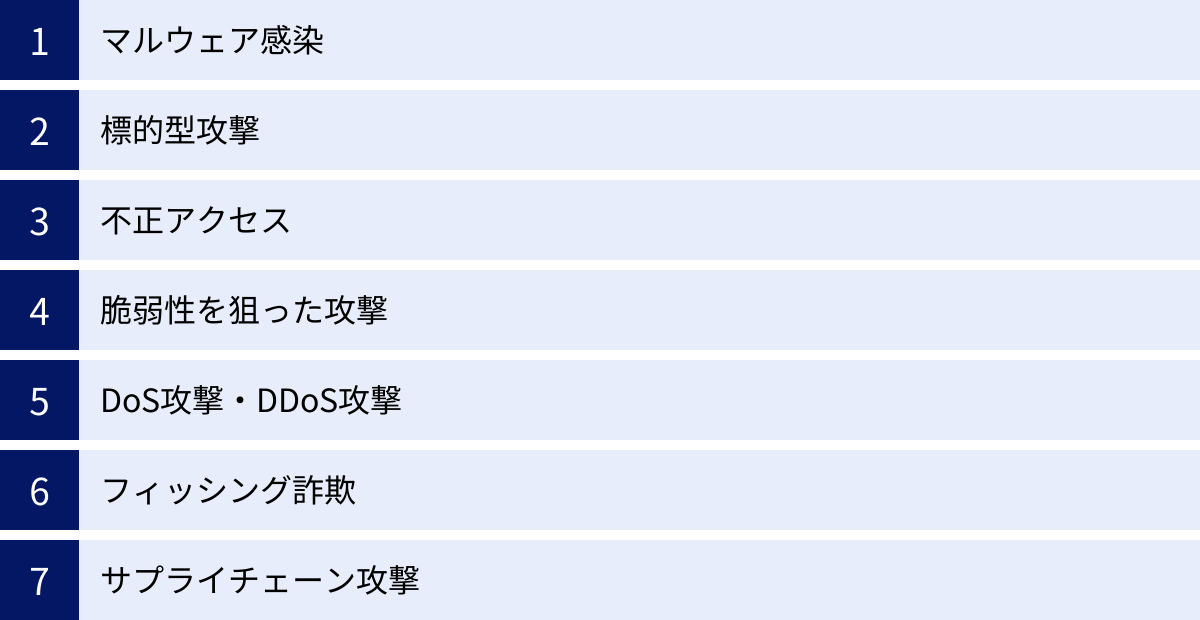

企業が知るべき主なサイバー攻撃の種類

効果的なサイバーセキュリティ対策を講じるためには、まず「敵」、すなわちどのような攻撃手法が存在するのかを知る必要があります。攻撃者は常に新しい手口を開発していますが、ここでは企業が特に注意すべき代表的なサイバー攻撃の種類について解説します。

マルウェア感染

マルウェアとは、malicious software(悪意のあるソフトウェア)の略で、コンピュータウイルス、ワーム、トロイの木馬、スパイウェア、ランサムウェアなど、利用者に不利益をもたらす不正なプログラムの総称です。メールの添付ファイル、不正なWebサイト、USBメモリなど、様々な経路でコンピュータに侵入し、多岐にわたる被害を引き起こします。

ランサムウェア

PCやサーバー内のファイルを勝手に暗号化し、元に戻すこと(復号)と引き換えに身代金(ランサム)を要求するマルウェアです。近年、最も深刻な脅威の一つとされています。感染すると、業務に必要なファイルが一切開けなくなり、事業の停止に追い込まれます。最近では、単にファイルを暗号化するだけでなく、事前に窃取したデータを公開すると脅して支払いを強要する「二重恐喝(ダブルエクストーション)」や、さらにDDoS攻撃を仕掛ける「三重恐喝」といった、より悪質な手口が増加しています。

Emotet(エモテット)

Emotetは、非常に強力な感染力を持つマルウェアの一種です。主な感染経路はメールで、実際の取引先や知人からの返信メールを装うなど、極めて巧妙な手口で受信者を騙し、添付ファイルを開かせようとします。一度感染すると、PC内のメールアカウント情報やアドレス帳、本文などを窃取し、それらの情報を悪用してさらに感染を広げます。また、Emotet自身が他のマルウェア(ランサムウェアやネットバンキングの情報を盗むウイルスなど)をダウンロードする「運び屋」としての役割も担うため、被害が複合化・深刻化しやすいのが特徴です。

スパイウェア

ユーザーに気づかれないようにPCに潜伏し、内部の情報を収集して外部の攻撃者に送信するマルウェアです。キーボードの入力履歴(キーロガー)、Webサイトの閲覧履歴、IDやパスワード、メールの内容などを盗み出します。直接的な破壊活動は行わないため発見が難しく、長期間にわたって機密情報が漏洩し続ける可能性があります。

標的型攻撃

不特定多数を狙うのではなく、特定の企業や組織、個人を標的として、周到な準備のもとに行われるサイバー攻撃です。攻撃者は事前に標的の業務内容や取引関係、組織構成などを入念に調査し、その情報をもとに攻撃を仕掛けてくるため、防御が非常に困難です。

標的型メール攻撃

標的型攻撃の代表的な手法です。業務に関係のある部署や取引先、公的機関などを装い、標的が関心を持つような件名や本文のメールを送りつけます。 例えば、「【至急】お見積もりのご確認」「〇〇様からのご紹介」「システムメンテナンスのお知らせ」といった件名で、ウイルス付きの添付ファイルを開かせたり、偽サイトへ誘導するリンクをクリックさせたりします。非常に巧妙に偽装されているため、従業員が騙されてしまうケースが後を絶ちません。

水飲み場型攻撃

攻撃者が、標的組織の従業員が頻繁にアクセスするWebサイト(業界団体のサイト、ニュースサイト、ブログなど)を事前に調査し、そのサイトを改ざんしてマルウェアを仕掛けておくという攻撃手法です。標的の従業員が、いつも通りそのサイトを閲覧しただけで、気づかないうちにマルウェアに感染してしまいます。まるで、肉食動物がオアシス(水飲み場)で獲物が来るのを待ち伏せする様子に似ていることから、この名前が付けられました。

不正アクセス

正規のアクセス権限を持たない者が、他人のIDやパスワードなどを使って、サーバーや情報システムに不正に侵入することです。

パスワードリスト攻撃

何らかの方法で事前に入手したIDとパスワードのリスト(名簿)を使い、様々なWebサイトやサービスでログインを試みる攻撃です。多くのユーザーが複数のサービスで同じIDとパスワードを使い回している傾向を悪用したもので、非常に成功率の高い攻撃手法の一つです。例えば、セキュリティの甘いAというサイトから流出したID・パスワードのリストを使い、金融機関やECサイトなど、より重要な情報を扱うBサイト、Cサイトへの不正ログインを試みます。

脆弱性を狙った攻撃

脆弱性(ぜいじゃくせい)とは、OSやソフトウェア、Webアプリケーションなどに存在する、プログラムの不具合や設計上のミスに起因するセキュリティ上の欠陥(弱点)のことです。攻撃者はこの脆弱性を悪用して、システムに侵入したり、不正な操作を行ったりします。

ゼロデイ攻撃

ソフトウェアの脆弱性が発見されてから、開発元が修正プログラム(セキュリティパッチ)を配布するまでの間(Day 0)に、その脆弱性を悪用して行われる攻撃を指します。修正プログラムが存在しない無防備な状態を狙うため、ウイルス対策ソフトなど、既知の攻撃パターンを検知するタイプの対策では防ぐことが困難です。

SQLインジェクション

Webアプリケーションの脆弱性を利用する代表的な攻撃手法の一つです。Webサイトの入力フォーム(検索窓やログイン画面など)に、データベースを不正に操作するための命令文(SQL文)を注入(インジェクション)することで、データベースに格納されている個人情報やクレジットカード情報などを盗み出したり、データを改ざん・削除したりします。

DoS攻撃・DDoS攻撃

Webサイトやサーバーに対して、大量の処理要求やデータを送りつけることで、システムを過負荷状態にし、サービスを提供できない状態(サービス停止)に追い込む攻撃です。DoS(Denial of Service)攻撃は一台のコンピュータから行われるのに対し、DDoS(Distributed Denial of Service)攻撃は、マルウェアなどに感染させて乗っ取った多数のコンピュータ(ボットネット)から、一斉に攻撃を仕掛けます。DDoS攻撃は攻撃元が分散しているため、防御がより困難です。

フィッシング詐欺

金融機関、ECサイト、公的機関などを装った偽の電子メールやSMS(スミッシング)を送りつけ、本物そっくりに作られた偽のWebサイト(フィッシングサイト)に誘導し、ID、パスワード、クレジットカード番号、暗証番号などの重要な個人情報を入力させて盗み出す詐欺の手法です。近年、手口はますます巧妙化しており、見た目だけでは偽物と見分けるのが非常に難しくなっています。

サプライチェーン攻撃

前述の通り、標的企業そのものではなく、セキュリティ対策が手薄な取引先や関連会社を踏み台にして、最終的な標的への侵入を狙う攻撃です。自社が被害者になるだけでなく、加害者になるリスクもあるため、サプライチェーン全体での対策が求められます。

これらの攻撃は、単独で行われることもありますが、複数の手法を組み合わせて、より巧妙かつ効果的に仕掛けられることが一般的です。例えば、標的型メールで従業員のPCをEmotetに感染させ、そこから社内ネットワークの情報を窃取し、最終的にランサムウェアを展開してサーバーを暗号化する、といった複合的な攻撃シナリオが考えられます。

企業がすべきサイバーセキュリティ対策12選

サイバー攻撃の脅威から企業を守るためには、多角的な視点から対策を講じる必要があります。ここでは、企業が取り組むべき基本的なサイバーセキュリティ対策を12個に分けて、技術的、組織的、物理的な側面から網羅的に解説します。

① セキュリティポリシーの策定と周知

全てのセキュリティ対策の土台となるのが、「情報セキュリティポリシー」の策定です。これは、企業として情報資産をどのように守るのか、その基本方針(何を)、目的(なぜ)、そして全従業員が遵守すべき行動指針(どうする)を明文化したものです。

ポリシーを策定することで、セキュリティ対策に一貫性が生まれ、従業員一人ひとりが判断に迷うことなく、統一された基準で行動できるようになります。

重要なのは、策定するだけでなく、経営層がリーダーシップを発揮し、研修などを通じて全従業員にその内容を周知徹底することです。また、ビジネス環境や技術の変化に合わせて、定期的に内容を見直し、改訂していくPDCAサイクルを回すことも欠かせません。

② 情報資産の洗い出しとリスクの把握

やみくもに対策を講じても、効果は限定的です。まずは自社が「何を守るべきか」を明確にする必要があります。顧客情報、個人情報、技術ノウハウ、財務データ、人事情報など、企業が保有する情報資産をすべて洗い出します。

次に、洗い出した情報資産が「どこに(サーバー、クラウド、PCなど)」「どのような形で(ファイル、データベースなど)」保管されているかを整理します。

その上で、各情報資産に対して「どのようなリスク(漏洩、改ざん、消失など)があるか」「そのリスクが発生する可能性はどれくらいか」「発生した場合の影響はどれほど大きいか」を評価(リスクアセスメント)します。このプロセスを経て、優先的に対策すべき重要な情報資産と、そのリスクを特定することができます。

③ OS・ソフトウェアを常に最新の状態に保つ

サイバー攻撃の多くは、OS(Windows, macOSなど)やアプリケーションソフトウェア(Webブラウザ、Officeソフトなど)に存在する「脆弱性」を悪用します。ソフトウェア開発元は、脆弱性が発見されると、それを修正するためのプログラム(セキュリティパッチ)を随時提供しています。

修正プログラムが公開されたら、速やかに適用し、OSやソフトウェアを常に最新の状態に保つことは、脆弱性を狙った攻撃を防ぐための最も基本的かつ効果的な対策です。利用しているソフトウェアの情報を管理し、修正プログラムの適用状況を定期的に確認する体制を整えましょう。

④ ウイルス対策ソフトを導入する

マルウェア(ウイルス)の侵入を検知し、駆除するためのアンチウイルス(ウイルス対策)ソフトの導入は、セキュリティ対策の基本中の基本です。社内で使用するすべてのPCやサーバーに導入を徹底しましょう。

導入するだけでなく、マルウェアの定義ファイル(パターンファイル)を常に自動で最新の状態に更新する設定にしておくことが重要です。新しいウイルスは日々生まれているため、定義ファイルが古いままでは最新の脅威に対応できません。

⑤ IDとパスワードを厳格に管理する

不正アクセスの多くは、安易なパスワードや漏洩したパスワードを悪用して行われます。従業員に対して、以下のような厳格なパスワード管理ルールを徹底させる必要があります。

- 複雑なパスワードの設定: 英大文字、英小文字、数字、記号を組み合わせ、十分な長さ(例:12文字以上)にする。

- 使い回しの禁止: サービスごとに異なるパスワードを設定する。パスワードリスト攻撃を防ぐために極めて重要です。

- 定期的な変更の推奨: 定期的にパスワードを変更する運用も有効ですが、近年では複雑でユニークなパスワードを長く使う方が安全という考え方も主流です。

- 初期パスワードの変更: 機器やサービスの初期設定のパスワードは必ず変更する。

多要素認証(MFA)を導入する

パスワード管理をさらに強化するために、多要素認証(MFA: Multi-Factor Authentication)の導入を強く推奨します。 これは、IDとパスワードによる「知識情報」に加えて、SMSで送られてくる確認コードやスマートフォンアプリの認証(所持情報)、指紋や顔認証(生体情報)など、2つ以上の異なる要素を組み合わせて本人確認を行う仕組みです。万が一パスワードが漏洩しても、他の要素がなければ不正ログインを防ぐことができ、セキュリティレベルを飛躍的に高めることができます。

⑥ アクセス権限を適切に設定する

社内の情報資産に対して、「誰が」「どの情報に」アクセスできるのかを管理するアクセス制御も重要な対策です。ここでの基本原則は「最小権限の原則」です。これは、従業員に対して、その人の業務遂行に必要最小限の権限のみを与えるという考え方です。

例えば、経理担当者であれば会計システムへのアクセスは必要ですが、人事評価データにアクセスする必要はありません。不要な権限を与えないことで、内部不正のリスクや、万が一アカウントが乗っ取られた際の被害範囲を限定することができます。

⑦ 重要なデータを定期的にバックアップする

ランサムウェア攻撃やシステム障害、人為的ミスなどによってデータが失われる事態に備え、重要なデータは定期的にバックアップを取得しておくことが不可欠です。

バックアップ戦略のポイントは「3-2-1ルール」です。

- 3つのコピーを保持する(原本+2つのバックアップ)。

- 2種類の異なる媒体に保存する(例:内蔵HDDと外付けHDD)。

- 1つはオフサイト(遠隔地)に保管する(例:クラウドストレージや別の事業所)。

特に、ランサムウェア対策としては、ネットワークから切り離されたオフライン環境にバックアップを保管することが非常に有効です。

⑧ 従業員へのセキュリティ教育を実施する

どんなに高度な技術的対策を導入しても、従業員一人ひとりのセキュリティ意識が低ければ、その「人」がセキュリティホールになってしまいます。 標的型メールやフィッシング詐欺のように、人の心理的な隙を突く攻撃に対しては、従業員教育が最も効果的な対策です。

不審なメールの見分け方、安全なパスワード管理方法、社内情報の取り扱いルールなどについて、定期的な研修やeラーニングを実施しましょう。また、標的型メールの疑似的な訓練を行い、従業員の対応力を実践的に高めることも有効です。

⑨ ネットワークやシステムを監視する

サイバー攻撃の被害を最小限に抑えるには、攻撃の兆候をいかに早く検知できるかが鍵となります。ファイアウォールやサーバー、PCなどのログ(通信や操作の記録)を常時監視し、不審なアクセスや通信がないかをチェックする体制を構築しましょう。

侵入検知システム(IDS)や侵入防止システム(IPS)といった専門のセキュリティ機器を導入することで、不正な通信を自動的に検知・遮断することも可能です。

⑩ インシデント発生時の対応体制を構築する

「インシデントはいつか必ず起こる」という前提に立ち、実際にセキュリティ事故が発生した際に、誰が、何を、どのように対応するのかを定めた計画(インシデントレスポンスプラン)を事前に策定しておくことが極めて重要です。

具体的には、以下のような内容を定めます。

- 報告・連絡体制(エスカレーションフロー): 誰が発見し、誰に報告し、誰が意思決定するのか。

- 初動対応の手順: 被害拡大防止のために最初に行うべきこと(例:感染したPCのネットワークからの隔離)。

- 調査・復旧の手順: 原因の特定とシステムの復旧手順。

- 外部への連絡: 監督官庁、警察、顧客、取引先などへの報告手順。

CSIRT(Computer Security Incident Response Team)のような専門チームを組織し、定期的に訓練を行うことで、有事の際に冷静かつ迅速に対応できるようになります。

⑪ 物理的なセキュリティ対策を強化する

サイバーセキュリティというとデジタルな側面に目が行きがちですが、物理的なセキュリティ対策も忘れてはなりません。サーバーやネットワーク機器が設置されているサーバルームやデータセンターへの不正な侵入は、情報の盗難やシステムの破壊に直結します。

サーバルームの施錠管理、ICカードや生体認証による入退室管理、監視カメラの設置、盗難防止用のワイヤーロックなど、物理的なアクセスを制限する対策を講じましょう。

⑫ 専門家や外部サービスに相談する

中小企業など、社内にITやセキュリティの専門家がいない場合、これら全ての対策を自社だけで行うのは困難です。そのような場合は、無理せず外部の専門家の力を借りることを検討しましょう。

情報セキュリティに関するコンサルティング会社、セキュリティ製品を販売・運用するベンダー、地域のITコーディネーターなど、相談できる窓口は様々です。自社の状況を客観的に診断してもらい、必要な対策についてアドバイスを受けることは、効果的かつ効率的なセキュリティ強化に繋がります。

セキュリティ対策を強化するツール・サービス

基本的な対策に加えて、より高度で専門的な防御を実現するためには、専用のセキュリティツールやサービスの導入が有効です。ここでは、企業のセキュリティレベルを一段階引き上げる代表的なツール・サービスを紹介します。

| ツール/サービス | 主な機能 | 保護対象 |

|---|---|---|

| UTM(統合脅威管理) | ファイアウォール、アンチウイルス、不正侵入検知/防御(IDS/IPS)、Webフィルタリングなどを一台に統合 | ネットワークの出入り口(ゲートウェイ) |

| WAF(Web Application Firewall) | SQLインジェクションやクロスサイトスクリプティングなど、Webアプリケーションの脆弱性を狙った攻撃を検知・防御 | Webアプリケーション(Webサイト、API) |

| EDR(Endpoint Detection and Response) | PCやサーバー(エンドポイント)での不審な挙動を常時監視・記録し、脅威を検知して迅速な対応を支援 | エンドポイント(PC、サーバー、スマートフォン) |

| ISMS認証取得コンサルティング | 情報セキュリティマネジメントシステム(ISMS)の国際規格であるISO/IEC 27001の認証取得を専門的に支援 | 組織全体の情報セキュリティ管理体制 |

UTM(統合脅威管理)

UTM(Unified Threat Management)は、複数の異なるセキュリティ機能を一つのハードウェア(アプライアンス)に集約した製品です。具体的には、以下のような機能が統合されています。

- ファイアウォール: 内部ネットワークと外部ネットワーク(インターネット)の間で、不正な通信を遮断する。

- アンチウイルス: ネットワークを通過する通信をスキャンし、マルウェアを検知・駆除する。

- 不正侵入検知/防御(IDS/IPS): 不正アクセスの兆候となる通信パターンを検知し、管理者に通知(IDS)したり、自動的に遮断(IPS)したりする。

- Web(URL)フィルタリング: 業務に不要なサイトや、危険なサイトへのアクセスを禁止する。

- アプリケーション制御: 許可されていないアプリケーションの通信を制御する。

UTMを導入する最大のメリットは、導入・運用のコストと手間を削減できることです。これらの機能を個別の製品で導入すると、コストが高くなるだけでなく、管理も複雑になります。UTMであれば、一台で総合的なゲートウェイセキュリティを実現できるため、特にIT管理者のリソースが限られている中小企業にとって、非常にコストパフォーマンスの高い選択肢となります。

ただし、全ての通信処理が一台の機器に集中するため、性能がボトルネックにならないよう、自社の通信量や従業員数に見合ったスペックの製品を選ぶことが重要です。

WAF(Web Application Firewall)

WAF(ワフ)は、その名の通りWebアプリケーションの保護に特化したファイアウォールです。従来のファイアウォール(UTMにも搭載)が主にネットワーク層やトランスポート層の通信を監視するのに対し、WAFはさらに上位のアプリケーション層を監視し、Webアプリケーションの脆弱性を悪用する攻撃を防ぎます。

WAFが防ぐことができる代表的な攻撃には、SQLインジェクションやクロスサイトスクリプティング(XSS)などがあります。これらの攻撃は、Webサイトのプログラム上の欠陥を突くものであり、通常のファイアウォールでは検知・防御が困難です。

個人情報や決済情報を扱うECサイト、会員登録機能を持つWebサービス、オンラインでの申し込みフォームなどを運営している企業にとって、WAFの導入は顧客情報を守り、サービスの信頼性を維持するために今や必須の対策と言えます。

EDR(Endpoint Detection and Response)

EDRは、「侵入されること」を前提とした、事後対応に重点を置く新しいタイプのエンドポイントセキュリティです。エンドポイントとは、ネットワークに接続された末端の機器、すなわちPCやサーバー、スマートフォンなどを指します。

従来のウイルス対策ソフト(EPP: Endpoint Protection Platform)が、既知のマルウェアの侵入を防ぐ「入口対策」であるのに対し、EDRは万が一マルウェアの侵入を許してしまった場合に、その後の不審な挙動を検知し、迅速な対応を支援する「内部・出口対策」の役割を担います。

EDRは、エンドポイントの操作ログ(プロセスの起動、ファイル操作、レジストリ変更、ネットワーク通信など)を常時監視・記録します。そして、通常の挙動とは異なる不審な動きを検知すると、管理者にアラートを通知します。管理者はEDRの分析機能を使って、いつ、どこから侵入され、どのような活動が行われたのかを可視化し、被害範囲の特定や原因究明を迅速に行うことができます。また、遠隔から感染した端末をネットワークから隔離するといった、封じ込め措置を取ることも可能です。

巧妙化するサイバー攻撃を完全に防ぐことは難しくなっているため、侵入後の被害を最小限に食い止めるEDRの重要性はますます高まっています。

ISMS認証取得コンサルティング

ISMS(Information Security Management System)とは、組織が情報セキュリティを管理するための仕組み(マネジメントシステム)のことです。特定のツールや技術だけでなく、情報セキュリティポリシーの策定、リスクアセスメントの実施、対策の計画・実行・評価・改善(PDCAサイクル)といった、組織的な体制全体を指します。

このISMSの国際規格が「ISO/IEC 27001」です。この認証を取得するということは、国際的な基準に則った情報セキュリティ管理体制を構築し、運用していることを第三者機関によって客観的に証明されたことを意味します。

ISMS認証を取得するメリットは、

- 対外的な信頼性の向上: 取引先や顧客に対して、情報管理体制がしっかりしていることをアピールでき、新規取引の獲得や契約条件の優位性に繋がる。

- 組織内のセキュリティ意識向上: 全社的に取り組む過程で、従業員の情報セキュリティに対する意識が高まる。

- 継続的なセキュリティレベルの改善: PDCAサイクルを回すことが要求されるため、形骸化せず、継続的にセキュリティ体制を見直し、改善していく文化が根付く。

ISMS認証の取得には、専門的な知識と多くの工数が必要となるため、自社だけで進めるのは大変です。ISMS認証取得コンサルティングサービスを利用することで、専門家の支援を受けながら、効率的かつ確実に認証取得を目指すことができます。

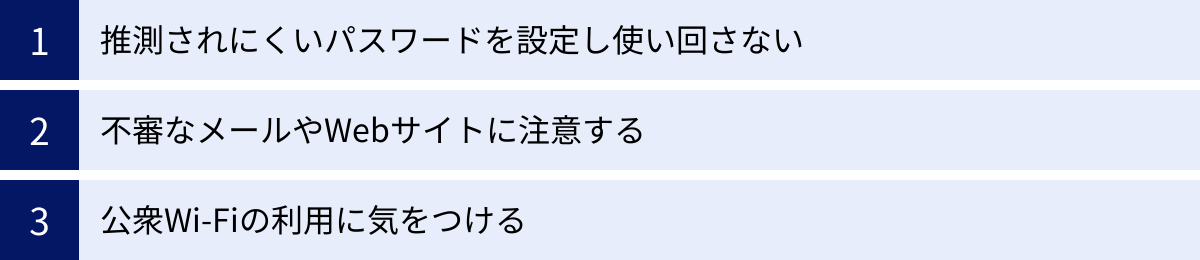

従業員一人ひとりができる基本的な対策

企業のサイバーセキュリティは、高度なシステムや厳格なルールだけで守れるものではありません。最終的な防御ラインとなるのは、日々コンピュータを扱う「従業員一人ひとり」の意識と行動です。ここでは、すべての従業員が実践すべき基本的な対策を紹介します。

推測されにくいパスワードを設定し使い回さない

パスワードは、デジタル世界における自宅の「鍵」です。安易なパスワードは、空き巣にドアを開けっ放しにしているようなものです。以下のルールを必ず守りましょう。

- 複雑で長いパスワードにする: 「password」や「12345678」のような単純なものは絶対に避けます。英大文字、英小文字、数字、記号をすべて含み、最低でも12文字以上の長さにすることが推奨されます。覚えられない場合は、複数の単語を組み合わせたパスフレーズ(例:

Tokyo-Tower@2024-Orange!)も有効です。 - パスワードを使い回さない: これが最も重要です。ECサイト、SNS、業務システムなど、利用するサービスごとに必ず異なるパスワードを設定してください。もし一つのサービスでパスワードが漏洩しても、他のサービスに不正ログインされる「パスワードリスト攻撃」の被害を防ぐことができます。

- パスワード管理ツールを活用する: 多数の複雑なパスワードを覚えるのは不可能です。安全なパスワード管理ツールを使えば、マスターパスワード一つを覚えておくだけで、サービスごとに生成した強力なパスワードを安全に管理・自動入力できます。

不審なメールやWebサイトに注意する

マルウェア感染やフィッシング詐欺の多くは、メールをきっかけに発生します。受信したメールが少しでも怪しいと感じたら、立ち止まって確認する習慣をつけましょう。

不審なメールの典型的な特徴:

- 送信元アドレスが不自然: 表示されている名前と、実際のメールアドレス(

<>の中)が一致しない、あるいは無関係な文字列になっている。 - 日本語の表現がおかしい: 漢字や助詞の使い方が不自然だったり、機械翻訳のような文章だったりする。

- 緊急性や不安を煽る内容: 「アカウントがロックされました」「至急ご確認ください」「お支払情報に問題があります」といった件名で、冷静な判断をさせないように仕向ける。

- 身に覚えのない内容: 注文した覚えのない商品の発送通知、応募した覚えのない懸賞の当選通知など。

これらの特徴に当てはまるメールを受信した場合、添付ファイルを安易に開いたり、本文中のリンクを不用意にクリックしたりしてはいけません。 判断に迷う場合は、自分で判断せず、必ず情報システム部門や上司に相談してください。

公衆Wi-Fiの利用に気をつける

カフェや駅、ホテルなどで提供されている公衆Wi-Fi(フリーWi-Fi)は便利ですが、セキュリティ上のリスクも伴います。

- 通信の盗聴リスク: パスワードなしで接続できるWi-Fiや、暗号化方式が古いWi-Fi(WEPなど)は、通信内容が第三者に盗み見(盗聴)される危険性があります。IDやパスワード、クレジットカード情報などの重要な情報を送受信するのは絶対に避けましょう。

- 偽アクセスポイント(悪魔の双子)のリスク: 攻撃者が、正規のアクセスポイントと同じSSID(Wi-Fiの名前)を持つ偽のアクセスポイントを設置している場合があります。利用者が誤ってそちらに接続してしまうと、通信内容が全て攻撃者に筒抜けになってしまいます。

公衆Wi-Fiを利用する際は、VPN(Virtual Private Network)を使用することを強く推奨します。 VPNは、通信データを暗号化するトンネルを作る技術で、これにより通信の盗聴を防ぎ、安全性を大幅に高めることができます。

「自分だけは大丈夫」という過信が、最も危険なセキュリティホールです。 これらの基本的な対策を組織の全員が習慣として実践することが、企業全体をサイバー攻撃の脅威から守る強固な土台となるのです。

サイバーセキュリティに関するよくある質問

ここでは、サイバーセキュリティに関して企業担当者からよく寄せられる質問とその回答をまとめました。

対策に役立つ資格はありますか?

はい、サイバーセキュリティに関する知識やスキルを体系的に学び、客観的に証明するための資格がいくつか存在します。自社のセキュリティ担当者の育成や、採用時のスキルレベルの判断基準として役立ちます。

代表的な国家資格:

- 情報処理安全確保支援士(登録セキスペ):

サイバーセキュリティ分野における国内唯一の国家資格です。情報セキュリティに関する高度な知識・技能を持ち、企業や組織に対して安全な情報システムの企画・設計・開発・運用を支援し、インシデント対応などを行う専門家であることを証明します。難易度は非常に高いですが、その分、高い専門性の証明になります。(参照:情報処理推進機構) - 情報セキュリティマネジメント試験:

情報セキュリティマネジメントの計画・運用・評価・改善を通して、組織の情報セキュリティ確保に貢献し、脅威から組織を守るための基本的なスキルを認定する試験です。技術者だけでなく、情報管理を担当するすべての人を対象としており、組織的な対策を推進する上で役立つ知識が得られます。(参照:情報処理推進機構)

代表的な国際的な民間資格:

- CISSP (Certified Information Systems Security Professional):

(ISC)²(アイエスシー・スクエア)が認定する、情報セキュリティ・プロフェッショナル認定資格です。セキュリティに関する幅広い領域を網羅しており、マネジメント層や専門家としてキャリアを築く上で、国際的に最も権威のある資格の一つとされています。 - CompTIA Security+:

IT業界団体CompTIAが認定する、セキュリティ分野における実践的なスキルを証明する国際的な資格です。特定のベンダー製品に依存しない中立的な内容で、セキュリティの脅威、脆弱性管理、暗号化技術など、実務で必要となるコアな知識とスキルを問われます。

これらの資格取得を目指すことは、知識の体系化やスキルアップに非常に有効です。ただし、資格取得がゴールではなく、日々進化する脅威の動向や新しい技術を学び続ける姿勢が最も重要です。

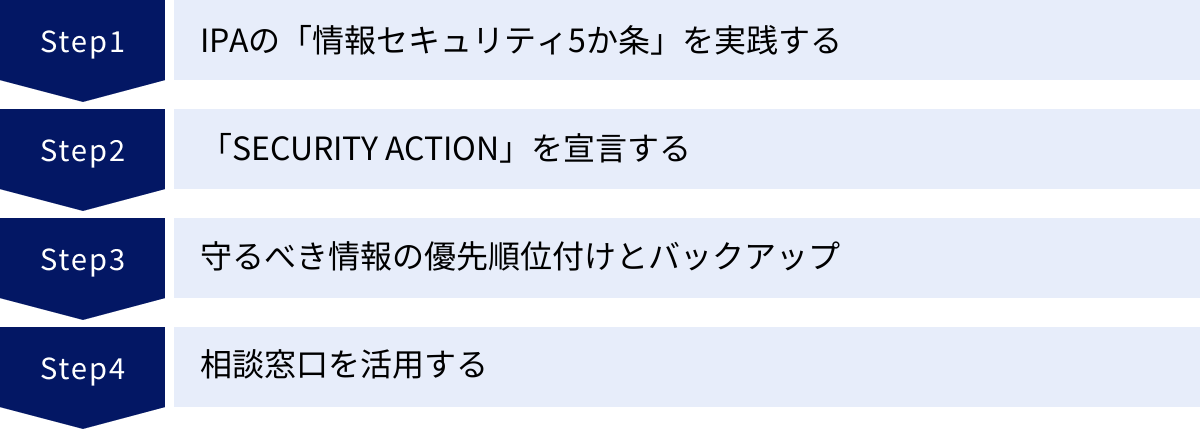

中小企業はまず何から始めるべきですか?

大企業のように潤沢な予算や専門人材を確保することが難しい中小企業にとって、「どこから手をつければ良いのか」は大きな悩みです。重要なのは、完璧を目指すのではなく、身の丈に合った対策から着実に始めることです。

まず取り組むべき、具体的で現実的なステップを以下に示します。

ステップ1:IPAの「情報セキュリティ5か条」を実践する

独立行政法人情報処理推進機構(IPA)が、中小企業向けに提唱している最も基本的な対策です。まずはこの5つが社内で徹底できているかを確認しましょう。

- OSやソフトウェアは常に最新の状態にしよう!

- ウイルス対策ソフトを導入しよう!

- パスワードを強化しよう!

- 共有設定を見直そう!

- 脅威や手口を知ろう!

(参照:情報処理推進機構「中小企業の情報セキュリティ対策ガイドライン」)

ステップ2:「SECURITY ACTION」を宣言する

これもIPAが推進する、中小企業自らが情報セキュリティ対策に取り組むことを自己宣言する制度です。まずは一つ星(「情報セキュリティ5か条」に取り組む)から宣言できます。宣言するとロゴマークを使用でき、ウェブサイトや名刺に掲載することで、取引先などに対してセキュリティ意識の高さをアピールできます。 これをきっかけに、社内の意識を高めていくのがおすすめです。(参照:情報処理推進機構「SECURITY ACTION セキュリティ対策自己宣言」)

ステップ3:守るべき情報の優先順位付けとバックアップ

自社にとって「これだけは絶対に失えない」という最も重要な情報資産(例:顧客台帳、技術データなど)は何かを特定します。そして、その情報だけでも確実なバックアップ(できればオフライン保管)を実践することから始めましょう。すべてのデータを守るのが難しくても、最も重要な資産を守ることで、万が一の際のダメージを最小限に抑えられます。

ステップ4:相談窓口を活用する

自社だけで悩まず、外部の支援を活用しましょう。

- サイバーセキュリティお助け隊サービス: 中小企業が手軽に導入できるよう、必要なセキュリティサービス(相談窓口、緊急時対応支援、簡易サイバー保険など)をワンパッケージで安価に提供するサービスです。IPAが基準を定めており、多くのベンダーが提供しています。

- 地域の商工会議所やよろず支援拠点: ITやセキュリティに関する相談会などを実施している場合があります。

中小企業にとってのサイバーセキュリティは、一度に100点を目指すのではなく、まずは0点を脱し、30点、50点と着実にレベルアップしていくことが成功の鍵です。