現代のビジネス環境において、サイバーセキュリティは経営の根幹を揺るしかねない重要な課題となっています。日々巧妙化・高度化するサイバー攻撃は、従来のセキュリティ対策だけでは防ぎきれないレベルに達しており、新たな防御戦略が求められています。その中で、近年注目を集めているのが「EDR(Endpoint Detection and Response)」です。

EDRは、万が一サイバー攻撃による侵入を許してしまった場合に、その脅威を迅速に検知し、被害を最小限に食い止めるためのソリューションです。しかし、「EDRという言葉は聞いたことがあるけれど、具体的にどのようなものなのか分からない」「従来のアンチウイルスソフト(EPP)と何が違うのか?」といった疑問をお持ちの方も多いのではないでしょうか。

この記事では、EDRの基本的な概念から、その必要性、仕組み、主な機能、そして類似ソリューションとの違いについて、専門用語を交えつつも分かりやすく解説します。さらに、EDR製品を選ぶ際の具体的なポイントや、主要な製品についても紹介し、EDRに関するあらゆる疑問を解消することを目指します。

目次

EDR(Endpoint Detection and Response)とは

EDRとは、「Endpoint Detection and Response(エンドポイントにおける検知と対応)」の略称です。その名の通り、PCやサーバー、スマートフォンといった「エンドポイント」を標的としたサイバー攻撃に対して、侵入後の脅威を迅速に検知(Detection)し、適切な対応(Response)を行うことに特化したセキュリティソリューションです。

ここで言う「エンドポイント」とは、ネットワークの末端に接続されるデバイス全般を指します。具体的には、従業員が業務で使用するデスクトップPCやノートPC、業務データが保存されているサーバー、さらにはスマートフォンやタブレット端末などが含まれます。これらのエンドポイントは、サイバー攻撃者にとって組織内部へ侵入するための主要な入口となり得ます。

従来のセキュリティ対策の代表格であるアンチウイルスソフトは、主に「既知のマルウェア」がエンドポイントに侵入するのを防ぐ「水際対策」を目的としていました。これは、過去に見つかったマルウェアの特徴を記録した「定義ファイル(シグネチャ)」と照合し、一致するものをブロックするという仕組みです。しかし、この方法では、まだ世に出ていない「未知のマルウェア」や、シグネチャに登録されていない亜種、さらにはマルウェアを使わずに正規のツールを悪用する「ファイルレス攻撃」などを防ぐことは困難です。

そこで登場したのがEDRです。EDRは「攻撃者の侵入を100%防ぐことは不可能である」という現実的な前提に立ち、侵入されてしまうことを想定した「事後対策」に重点を置いています。たとえるなら、アンチウイルスソフトが「建物の入り口に立つ警備員」だとすれば、EDRは「建物内に設置された無数の監視カメラと、異常を検知した際に駆けつける警備チーム」のような存在です。

EDRは、エンドポイント内のあらゆる操作(プロセスの起動、ファイルの作成・変更、ネットワーク通信、レジストリの書き換えなど)を常に監視し、そのログデータを収集・分析します。そして、個々の操作は正常に見えても、一連の流れとして見たときに「攻撃の兆候」と疑われる不審な挙動をAI(人工知能)や機械学習を用いて検知します。

脅威が検知されると、EDRはセキュリティ管理者に即座にアラートを発報します。管理者はそのアラートを元に、何が起きているのか、影響範囲はどこまでか、どのように侵入されたのかといった詳細を調査できます。さらに、EDRは遠隔から感染が疑われる端末をネットワークから隔離したり、不正なプロセスを強制終了させたりといった「対応」機能も提供し、被害の拡大を迅速に食い止めます。

このように、EDRは脅威の侵入を許した後の「検知」「調査」「封じ込め」「復旧」というインシデント対応のサイクル全体を支援することで、企業の重要な情報資産を深刻な脅威から保護する重要な役割を担います。侵入前の防御を担うアンチウイルスソフト(EPP)と、侵入後の対策を担うEDRを組み合わせることで、より強固な多層防御体制を築くことが、現代のセキュリティ対策のスタンダードとなりつつあります。

EDRが必要とされる背景

なぜ今、EDRのような「侵入後」の対策がこれほどまでに重要視されるようになったのでしょうか。その背景には、サイバー攻撃の手法、私たちの働き方、そしてセキュリティ対策の考え方そのものの大きな変化があります。ここでは、EDRが必要とされるに至った4つの主要な背景について詳しく解説します。

巧妙化・高度化するサイバー攻撃

EDRの必要性を語る上で最も大きな要因は、サイバー攻撃そのものが、従来の対策では防ぎきれないほど巧妙かつ高度に進化したことです。かつてのウイルスのように、不特定多数に無差別に感染を広げるタイプのものだけでなく、特定の組織を狙い、長期間にわたって潜伏し、目的達成のために執拗に攻撃を仕掛ける手口が一般化しています。

代表的な攻撃手法として、以下のようなものが挙げられます。

- 標的型攻撃(APT攻撃): 特定の企業や組織が持つ機密情報や金銭を窃取するために、周到な準備のもとで実行される攻撃です。攻撃者は標的の業務内容や組織構成を事前に調査し、業務に関係があるかのような巧妙なメール(標的型攻撃メール)を送りつけ、添付ファイルやリンクを開かせることでマルウェアに感染させます。一度侵入に成功すると、すぐには目立った活動をせず、内部ネットワークの情報を収集しながら、より重要なサーバーへと静かに侵入範囲を広げていきます(ラテラルムーブメント)。

- ランサムウェア: 企業や個人のデータを勝手に暗号化し、その復号と引き換えに身代金(ランサム)を要求するマルウェアです。近年では、単にデータを暗号化するだけでなく、事前にデータを窃取し、「身代金を支払わなければデータを公開する」と脅迫する「二重恐喝(ダブルエクストーション)」型が主流となっています。

- ファイルレスマルウェア攻撃: マルウェア本体をハードディスクに保存せず、OSに標準で搭載されている正規のツール(PowerShellやWMIなど)を悪用してメモリ上でのみ活動する攻撃です。ファイルとして存在しないため、従来のファイルスキャン型のアンチウイルスソフトでは検知が極めて困難です。このような手法は「Living Off The Land(環境寄生型攻撃)」とも呼ばれます。

- ゼロデイ攻撃: ソフトウェアの脆弱性が発見されてから、開発元が修正パッチを提供するまでの期間(ゼロデイ)を狙った攻撃です。対策パッチが存在しないため、シグネチャに依存する防御策では防ぐことができません。

これらの攻撃は、既知のパターンに依存する従来のアンチウイルスソフトを容易にすり抜けてしまいます。だからこそ、侵入されることを前提とし、エンドポイント内部での「不審な振る舞い」を継続的に監視・検知できるEDRの役割が不可欠となっているのです。

テレワークの普及によるセキュリティリスクの増大

新型コロナウイルス感染症の拡大を機に、多くの企業でテレワークやハイブリッドワークが急速に普及しました。この働き方の変化は、従業員に柔軟性をもたらした一方で、セキュリティの観点からは新たなリスクを生み出しました。

従来、企業のセキュリティは、社内ネットワークと外部のインターネットとの境界にファイアウォールやIDS/IPSといった防御壁を設置する「境界型防御」が中心でした。しかし、従業員が自宅やカフェなど、社外の様々な場所から社内システムにアクセスするようになると、この「境界」の概念が曖昧になります。

テレワーク環境には、以下のようなセキュリティリスクが潜んでいます。

- 保護されていないネットワークの使用: 自宅のWi-Fiルーターの設定が甘かったり、セキュリティ対策が不十分な公衆Wi-Fiを利用したりすることで、通信の盗聴や不正アクセスのリスクが高まります。

- BYOD(Bring Your Own Device)のリスク: 従業員が私物のPCやスマートフォンを業務に利用する場合、企業側で端末のセキュリティ状態を完全に管理することが難しくなります。OSやソフトウェアのアップデートが放置されていたり、セキュリティソフトが導入されていなかったりする可能性があります。

- セキュリティ管理の目の届きにくさ: オフィス内であれば、情報システム部門が直接端末の状態を確認したり、不審な挙動に気づいたりすることができましたが、テレワーク環境ではそれが困難になります。

このように、保護された社内ネットワークの外側で活動するエンドポイントが急増したことで、各エンドポイント自体のセキュリティを強化する必要性が格段に高まりました。EDRは、場所を問わずエンドポイントの挙動を監視し、異常があれば即座に検知・対応できるため、テレワーク時代のセキュリティ対策として極めて有効なソリューションと言えます。

従来型のセキュリティ対策の限界

前述の通り、従来型のセキュリティ対策、特にパターンマッチング方式のアンチウイルスソフトには明確な限界があります。その限界とは、「未知」の脅威に対応できないという点に尽きます。

パターンマッチングは、いわば「指名手配犯リスト」のようなものです。リストに載っている犯人(既知のマルウェア)は見つけられますが、リストにない新しい犯人(未知のマルウェア)や、少し変装しただけの犯人(亜種)は簡単に見逃してしまいます。

サイバー攻撃者はこの弱点を熟知しており、毎日何十万という新しいマルウェアの亜種を生み出していると言われています。また、ファイルレス攻撃のように「犯人」そのものが存在しない手口も使います。このような状況では、「指名手配犯リスト」をいくら頻繁に更新しても、攻撃に追いつくことは不可能です。

この限界を認識した上で、セキュリティの考え方は「侵入を100%防ぐことはできない」という前提に立つ「多層防御」や「サイバーレジリエンス(攻撃を受けても事業を継続できる回復力)」へとシフトしています。EDRは、この新しいセキュリティパラダイムにおいて、侵入を許した後の最終防衛ラインとして、そしてインシデントからの迅速な復旧を支援する要として、不可欠なピースとなっているのです。

ゼロトラストセキュリティへの移行

テレワークの普及やクラウドサービスの利用拡大といった背景から、近年「ゼロトラスト」というセキュリティモデルが注目されています。ゼロトラストとは、その名の通り「何も信頼しない(Never Trust, Always Verify)」を基本原則とする考え方です。

従来の境界型防御が「社内は安全(信頼できる)、社外は危険(信頼できない)」という前提に立っていたのに対し、ゼロトラストでは社内・社外を区別せず、すべてのアクセス要求を信頼できないものとみなし、その都度厳格な認証・認可を行います。

このゼロトラストモデルを構成する重要な要素の一つが、デバイス(エンドポイント)の信頼性の検証です。ユーザーが誰であるか(ID認証)だけでなく、アクセス元のデバイスが安全な状態であるか(OSは最新か、セキュリティソフトは有効か、マルウェアに感染していないかなど)を常にチェックする必要があります。

EDRは、エンドポイントの挙動を常時監視し、セキュリティ状態を可視化することで、このデバイスの信頼性検証において中心的な役割を果たします。不審な挙動が検知されたエンドポイントからのアクセスをブロックしたり、隔離したりすることで、ゼロトラストの原則である「継続的な検証とリスクベースのアクセス制御」を実現します。つまり、EDRはゼロトラストアーキテクチャを実現するための、エンドポイントにおける基盤技術として位置づけられているのです。

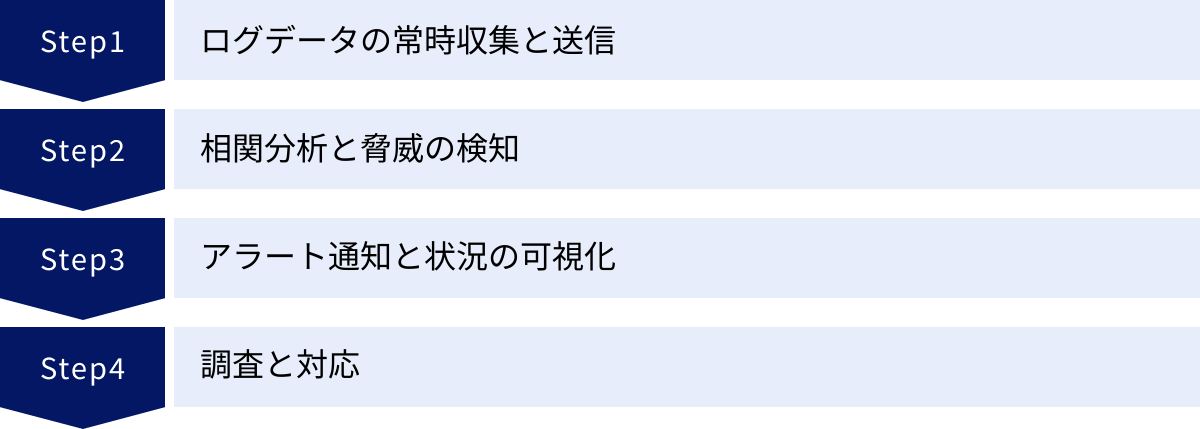

EDRの仕組み

EDRがどのようにして巧妙なサイバー攻撃を検知し、対応するのか、その背後にある仕組みは一見複雑に思えるかもしれません。しかし、そのプロセスは大きく4つのステップに分けることができます。ここでは、EDRが機能する一連の流れを、「①ログの常時収集」→「②相関分析と検知」→「③アラート通知と可視化」→「④調査と対応」というサイクルで具体的に解説します。

ステップ1:ログデータの常時収集と送信

EDRの活動は、まずエンドポイントに「エージェント」と呼ばれる軽量な専用ソフトウェアをインストールすることから始まります。このエージェントは、OSのカーネルレベル(OSの中核部分)で動作し、そのエンドポイント上で発生するあらゆるアクティビティをリアルタイムで監視・記録します。

収集されるログデータは非常に多岐にわたりますが、主に以下のような情報が含まれます。

- プロセス情報: どのプログラムが起動し、どのプロセスが他のプロセスを生成したか。

- ファイル操作: ファイルの作成、読み取り、書き込み、削除、名称変更。

- ネットワーク通信: どのプロセスが、どこ(IPアドレスやドメイン)と、どのポートを使って通信したか。送受信したデータ量。

- レジストリ操作 (Windows): レジストリキーの作成、変更、削除。

- ユーザーログイン情報: 誰が、いつ、どこからログインしたか。

- 実行されたコマンド: コマンドプロンプトやPowerShellで実行されたコマンドの履歴。

- メモリ上の活動: メモリ内で実行されるコードやデータのスキャン。

これらの膨大なログデータは、エージェントによって継続的に収集され、インターネット経由でクラウド上の管理サーバー(EDRプラットフォーム)に集約されます。製品によっては、オンプレミス環境に管理サーバーを構築するタイプもあります。この「常にすべてを記録する」というアプローチが、後々の分析と調査の精度を支える基盤となります。これは、事件現場のすべてを録画し続ける監視カメラのような役割を果たします。

ステップ2:相関分析と脅威の検知

クラウド上の管理サーバーに集められた膨大なログデータは、ここで初めて強力な分析エンジンにかけられます。EDRの心臓部とも言えるこの分析プロセスでは、単一のログだけを見るのではなく、複数の異なるエンドポイントから集められたログを横断的に、かつ時系列で結びつけて分析(相関分析)します。

この分析には、主に以下の3つの技術が用いられます。

- 振る舞い検知(ビヘイビア分析): 個々の操作は正常でも、その連鎖が攻撃特有のパターン(TTPs: Tactics, Techniques, and Procedures)と一致しないかを分析します。例えば、「メールソフトがWordファイルを開き、そのWordがマクロを実行し、PowerShellを起動して外部の怪しいサーバーと通信を開始した」といった一連の振る舞いは、典型的な攻撃の兆候です。EDRはこのような「振る舞いの文脈」を読み解き、脅威を検知します。

- AI(人工知能)と機械学習: 正常な状態のログパターンを事前に学習させておき、そこから逸脱する異常なパターンを自動で検出します。これにより、過去に例のない未知の攻撃手法やゼロデイ攻撃にも対応できる可能性が高まります。

- 脅威インテリジェンス: 世界中のセキュリティ専門家や研究機関から集められた最新の脅威情報(攻撃者の使うIPアドレス、不正なファイルのハッシュ値、攻撃キャンペーンの情報など)と、収集したログデータをリアルタイムで照合します。これにより、新たな脅威への迅速な対応が可能になります。

これらの高度な分析を通じて、EDRは従来のアンチウイルスソフトが見逃してしまうような、巧妙に隠された脅威の芽を的確に捉えるのです。

ステップ3:アラート通知と状況の可視化

脅威やその疑いが検知されると、EDRは即座にセキュリティ管理者(またはSOC: Security Operation Center)に対してアラート(警告)を発報します。このアラートには、単に「ウイルスを検知しました」といった単純な情報だけではなく、インシデント対応に必要な詳細なコンテキストが含まれています。

- 発生源: いつ、どのエンドポイントで、どのユーザーアカウントで異常が発生したか。

- 脅威の概要: 検知された脅威の名称、深刻度(クリティカル、高、中、低など)。

- 攻撃のプロセスツリー: 脅威がどのようなプロセスを経て実行されたかの親子関係を可視化したもの。例えば、Outlook.exe → WINWORD.EXE → powershell.exe のような流れが一目で分かります。

- 攻撃のタイムライン: 攻撃者が侵入してから検知されるまでの活動を時系列で表示。

このように、攻撃の全体像をグラフィカルに可視化する機能は、EDRの非常に重要な特徴です。これにより、管理者は断片的な情報から推測するのではなく、客観的なデータに基づいて状況を正確に把握し、次の「対応」フェーズに迅速に移ることができます。

ステップ4:調査と対応(Response)

アラートを受け取った管理者は、EDRの管理コンソールを通じて、さらなる調査と具体的な対応アクションを実行します。EDRが提供する主な「対応(Response)」機能には、以下のようなものがあります。

- リモートでの端末隔離: 最も重要な初動対応の一つです。感染が疑われるエンドポイントを、管理コンソールのボタン一つでネットワークから論理的に切り離します。これにより、マルウェアが他の端末へ感染を広げる「ラテラルムーブメント」や、外部のC2サーバー(攻撃者の指令サーバー)との通信を遮断し、被害の拡大を瞬時に食い止めます。

- プロセスの強制終了とファイルの削除: 脅威の原因となっている不審なプロセスをリモートで停止させたり、関連する不正なファイルを削除・隔離したりします。

- リモートシェル/ライブレスポンス: 管理者がリモートから直接、対象のエンドポイントのコマンドラインにアクセスし、詳細な調査や手動での復旧作業を行える機能です。

- 復旧支援: 攻撃によって変更されたレジストリ設定を元に戻したり、削除されたファイルを復元したりする機能を持つ製品もあります。

これらの強力な対応機能を活用することで、インシデント発生から収束までの時間(MTTD: Mean Time To Detect, MTTR: Mean Time To Respond)を大幅に短縮し、ビジネスへの影響を最小限に抑えることがEDRの最終的な目標です。

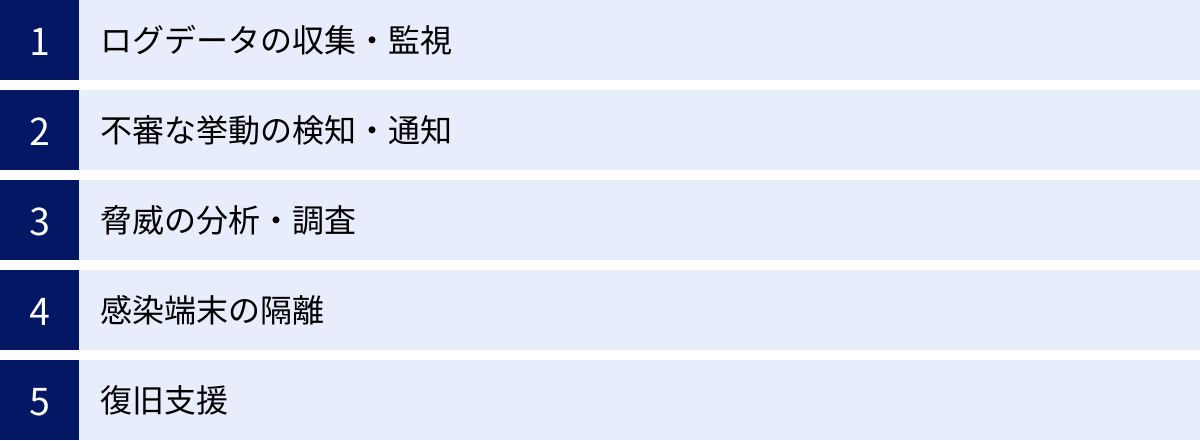

EDRの主な機能

EDRは、サイバー攻撃の侵入を前提として、その後のインシデント対応サイクル全体を支援するための多彩な機能を備えています。ここでは、EDRが提供する中核的な5つの機能について、それぞれの役割と重要性を詳しく掘り下げていきます。

ログデータの収集・監視

EDRのすべての機能の基盤となるのが、エンドポイントにおけるあらゆるアクティビティログを網羅的かつ継続的に収集・監視する機能です。これは、事件の全貌を解明するための「ドライブレコーダー」や「フライトレコーダー」に例えられます。事故が起こった後、その原因を究明するためには、事故発生の瞬間だけでなく、それに至るまでの全ての操作記録が必要不可欠です。

EDRのエージェントは、エンドポイントのOS深くに常駐し、以下のような多岐にわたるデータをリアルタイムで記録します。

- プロセスアクティビティ: プロセスの生成、終了、親子関係、実行ユーザー、コマンドライン引数など。

- ファイルシステムアクティビティ: ファイルの作成、読み書き、削除、リネーム、アクセス権限の変更など。

- ネットワークアクティビティ: 外部との通信、接続先のIPアドレス/ドメイン名、使用ポート、通信プロトコル、データ送受信量など。

- レジストリアクティビティ (Windows): 自動実行設定や構成情報の変更など、攻撃者が永続化のために悪用しやすいレジストリキーの監視。

- ユーザーアクティビティ: ログイン/ログオフの成功・失敗、権限昇格の試みなど。

- メモリ上のアクティビティ: メモリにロードされたモジュールや実行コードのスキャン。

これらのログは、単に収集されるだけでなく、正規化・構造化された上で中央の管理サーバーに送られます。この網羅的なデータ収集能力こそが、後の「検知」「分析」の精度を決定づける最も重要な要素です。何かが記録されていなければ、そもそも分析のしようがなく、脅威を見つけることも、攻撃の全体像を把握することもできません。常時監視を行うことで、攻撃者が侵入してから活動を開始するまでのわずかな兆候も見逃さず、インシデントの早期発見に繋げます。

不審な挙動の検知・通知

収集された膨大なログデータは、EDRの分析エンジンによってリアルタイムで分析され、サイバー攻撃の兆候を示す「不審な挙動」が検知されます。この検知機能は、従来のシグネチャベースのアンチウイルスとは一線を画す、EDRの核心的な価値です。

EDRは、主に以下のような高度な技術を組み合わせて脅威を検知します。

- 振る舞い分析(ビヘイビア分析): 個々の動作は正当でも、その組み合わせが攻撃特有のパターンと一致する場合にアラートを発します。例えば、「Wordがマクロを通じてPowerShellを起動し、外部と通信する」といった一連の流れは、典型的な攻撃の戦術・技術・手順(TTPs)です。EDRは、MITRE ATT&CKフレームワークのような攻撃テクニックのナレッジベースと照らし合わせ、不審な振る- 脅威インテリジェンスの活用: 世界中のセキュリティベンダーや研究機関が共有する最新の脅威情報(悪意のあるIPアドレス、ドメイン、ファイルのハッシュ値など)をリアルタイムで参照し、エンドポイントのログと照合します。これにより、新たに登場した攻撃キャンペーンにも迅速に対応できます。

- 機械学習(AI)による異常検知: 平常時のエンドポイントの活動パターンを学習し、それから逸脱する「いつもと違う」振る舞いを異常として検知します。これにより、シグネチャやルールベースでは捉えきれない未知の脅威やゼロデイ攻撃の発見が期待できます。

脅威が検知されると、EDRはセキュリティ管理者に即座にアラート(警告)を通知します。このアラートには、脅威の深刻度(緊急、高、中、低など)が付与されており、管理者が対応の優先順位を判断する(トリアージ)のを助けます。これにより、無数のアラートの中から本当に危険なインシデントに集中して対応することが可能になります。

脅威の分析・調査

アラートは、あくまで「何かが起きている」という出発点にすぎません。そのアラートが本当に対処すべき脅威なのか、どのような経路で侵入し、どこまで影響が及んでいるのかを正確に把握するための分析・調査機能が、EDRには備わっています。

- 攻撃の可視化: EDRの管理コンソールでは、検知された脅威がどのようなプロセスを経て発生したのかを、プロセスツリーやタイムラインといったグラフィカルな形式で表示します。これにより、管理者は「Outlook.exeが不正な添付ファイルを開き、そこからWord.exeが起動、さらにPowerShell.exeが実行されて外部のC2サーバーに接続した」といった攻撃の連鎖を一目で理解できます。

- 根本原因分析(Root Cause Analysis – RCA): なぜこのインシデントが発生したのか、その根本的な原因を特定するプロセスを支援します。どのメール、どのファイル、どの脆弱性が攻撃の起点となったのかを突き止めることで、再発防止策の立案に繋げます。

- 影響範囲の特定: 攻撃に関連するプロセス、ファイル、IPアドレスなどの情報(IOC – Indicator of Compromise)を基に、他のエンドポイントにも同様の痕跡がないかを全社的に検索できます。これにより、他に感染している端末がないかを迅速に確認し、影響範囲を正確に把握できます。

これらの詳細な分析・調査機能により、セキュリティ管理者は憶測ではなく客観的なデータに基づいた的確なインシデント対応を行うことができます。

感染端末の隔離

インシデントの発生を確認したら、次に行うべき最も重要なアクションは、被害の拡大を防ぐことです。そのために、EDRは「感染端末の隔離(アイソレーション)」という強力な機能を提供します。

これは、セキュリティ管理者が管理コンソールから遠隔操作で、感染が疑われるエンドポイントをネットワークから論理的に遮断する機能です。隔離された端末は、社内の他の端末やサーバー、インターネットとの通信が一切できなくなります。ただし、EDRの管理サーバーとの通信だけは維持されるため、管理者は引き続きその端末の調査や復旧作業をリモートで行うことができます。

この隔離機能は、特にランサムウェア攻撃やワームのように、ネットワークを通じて自己増殖しながら感染を広げるタイプの脅威に対して絶大な効果を発揮します。攻撃者が他のサーバーへ侵入を試みたり(ラテラルムーブメント)、外部から追加のマルウェアをダウンロードしたりする活動を瞬時に停止させることで、インシデントの被害をその一台に封じ込め、事業への影響を最小限に抑えることができます。

復旧支援

脅威の封じ込めが完了したら、最後はエンドポイントを正常な状態に戻す「復旧」フェーズです。EDRは、この復旧プロセスを支援するための機能も備えています。

- 脅威の駆除: リモートから不審なプロセスを強制的に終了させたり、マルウェア本体や関連ファイルを削除・隔離したりします。

- 設定の復元: 攻撃者によって不正に変更されたレジストリ設定などを、元の状態に戻す機能を持つ製品もあります。

- リモートシェルによる操作: 管理者がリモートから直接、対象端末のコマンドラインを操作できる「ライブレスポンス」機能を使えば、より高度で柔軟な復旧作業が可能です。例えば、手動でのスクリプト実行や、詳細なログの取得などができます。

- フォレンジックデータの提供: インシデントの法的な証拠保全や、より詳細な事後調査(デジタル・フォレンジック)のために必要なログデータをエクスポートする機能も重要です。

これらの復旧支援機能により、インシデント対応の最終段階までを包括的にカバーし、エンドポイントを迅速に安全な状態に復帰させて業務を再開させることを可能にします。

EDRと類似ソリューションとの違い

セキュリティの世界には、EDRと似たような目的を持つ、あるいは関連性の高いソリューションが数多く存在します。特に「EPP」「NGAV」「XDR」「MDR」といった用語は頻繁に登場し、それぞれの違いが分かりにくいと感じる方も少なくありません。ここでは、これらの類似ソリューションとEDRとの違いを、それぞれの役割や目的、対象範囲の観点から明確に解説します。

| ソリューション | 分類 | 主な目的 | 対策フェーズ | 監視対象 | 運用主体 |

|---|---|---|---|---|---|

| EDR | 製品/ツール | 侵入後の脅威の検知と対応 | 侵入後(事後対応) | エンドポイント | 企業(自社) |

| EPP | 製品/ツール | 脅威の侵入防止 | 侵入前(事前防御) | エンドポイント | 企業(自社) |

| NGAV | 製品/ツール | 未知のマルウェアの侵入防止 | 侵入前(事前防御) | エンドポイント | 企業(自社) |

| XDR | 製品/プラットフォーム | 組織全体の脅威の検知と対応 | 侵入前~侵入後 | エンドポイント+ネットワーク、クラウド等 | 企業(自社) |

| MDR | サービス | セキュリティ運用の代行 | 侵入前~侵入後 | EDR/XDR等の監視対象 | サービス事業者 |

EPPとの違い

EDRとの比較で最もよく引き合いに出されるのが「EPP(Endpoint Protection Platform)」です。この2つの違いを理解することが、現代のエンドポイントセキュリティを理解する上で非常に重要です。

EPP(Endpoint Protection Platform)とは

EPPとは、日本語で「エンドポイント保護プラットフォーム」と訳されます。これは単一の製品ではなく、エンドポイントを脅威から保護するための複数の防御機能を統合したソリューションを指します。従来型のアンチウイルスソフト(パターンマッチング方式)を中核としながら、以下のような機能をパッケージとして提供するのが一般的です。

- アンチウイルス/アンチマルウェア: 既知のマルウェアを検知・ブロックする。

- パーソナルファイアウォール: エンドポイントへの不正な通信を遮断する。

- デバイス制御: USBメモリなどの外部デバイスの利用を制限する。

- Webフィルタリング: 不正なWebサイトへのアクセスをブロックする。

- アプリケーション制御: 許可されていないアプリケーションの実行を防ぐ。

近年では、後述するNGAVの機能を取り込んだEPPも増えています。

対策するフェーズの違い

EPPとEDRの最も本質的な違いは、サイバー攻撃に対応する「フェーズ(段階)」にあります。

- EPPの目的: 侵入前(事前防御)。脅威がエンドポイントに侵入し、実行されるのを防ぐことを最大の目的とします。いわば「水際対策」であり、門の外で敵を食い止める役割です。

- EDRの目的: 侵入後(事後対応)。EPPの防御をすり抜けて侵入してしまった脅威を、その後の活動段階でいち早く検知し、調査・対応することで被害を最小限に抑えることを目的とします。門の内側に入ってきた敵を見つけ出し、捕らえる役割です。

重要なのは、EPPとEDRは対立するものではなく、相互に補完し合う関係にあるということです。EPPで防げる脅威はEPPで防ぎ、それでもすり抜けてくる高度な脅威に対してはEDRで備える。この二段構えの「多層防御」こそが、現在のエンドポイントセキュリティのベストプラクティスとされています。多くのセキュリティベンダーは、EPPとEDRの機能を統合したプラットフォームとして製品を提供しています。

NGAVとの違い

「NGAV(Next Generation Antivirus)」は、日本語で「次世代アンチウイルス」と呼ばれます。これは、従来のアンチウイルス(AV)が抱えていた課題を克服するために開発された、より高度なマルウェア対策技術です。

- 従来型AV: 既知のマルウェアの特徴を記録したシグネチャ(定義ファイル)に依存。そのため、未知のマルウェアや亜種、ファイルレス攻撃には対応が困難。

- NGAV: シグネチャに依存せず、AI(機械学習)や振る舞い検知、サンドボックス(仮想環境での実行)といった技術を用いて、ファイルが実行される「前」にその危険性を予測・判断します。これにより、未知のマルウェアに対しても高い防御能力を発揮します。

NGAVとEDRの違いは、EPPとEDRの関係性に似ています。NGAVはあくまで「侵入前」の防御を強化するための技術であり、分類上はEPPの構成要素(あるいはEPPそのもの)と見なされます。一方、EDRは侵入後の活動を監視する「事後対応」のソリューションです。

ただし、現在市場に出ている多くのEDR製品は、NGAVの機能を標準で搭載しています。つまり、「NGAVによる侵入前防御」と「EDRによる侵入後対応」を一つのエージェントで実現する製品が主流となっており、両者の境界は曖昧になりつつあります。

XDRとの違い

「XDR(Extended Detection and Response)」は、EDRの概念をさらに拡張した、より包括的なセキュリティソリューションです。EDRの「E」がEndpoint(エンドポイント)を指すのに対し、XDRの「X」は「Extended(拡張された)」を意味します。

- EDR: 監視対象がエンドポイントに限定される。エンドポイント上で発生した脅威の検知・対応を行います。

- XDR: 監視対象をエンドポイントだけでなく、ネットワーク機器、ファイアウォール、メールサーバー、クラウド環境(IaaS/PaaS/SaaS)、ID管理システムなど、組織内の様々なセキュリティレイヤーに拡張します。

XDRは、これらの多様なソースからログデータを収集・集約し、それらを横断的に相関分析します。これにより、エンドポイント単体では見えなかった、より広範で複雑な攻撃キャンペーンの全体像を可視化することができます。例えば、「不審なメールを受信(メールセキュリティ)→ユーザーが添付ファイルをクリック(エンドポイント/EDR)→内部サーバーへ不正アクセス(ネットワーク監視)→機密データをクラウドストレージにアップロード(CASB)」といった一連の攻撃チェーンを、単一のプラットフォーム上で追跡・分析できるのです。

EDRが「点」のセキュリティだとすれば、XDRはそれらの点を繋いで「面」で捉えるセキュリティと言えます。EDRはXDRを実現するための重要なデータソースの一つという位置づけになります。

MDRとの違い

「MDR(Managed Detection and Response)」は、これまでのEDRやXDRとは少し毛色が異なります。MDRは製品やツールではなく、セキュリティの専門家がEDR/XDRなどのツール運用を代行する「サービス」です。

EDRは非常に強力なツールですが、その効果を最大限に引き出すには、24時間365日体制での監視や、日々発生するアラートを分析・判断する高度な専門知識とスキルを持つ人材(セキュリティアナリスト)が不可欠です。しかし、多くの企業にとって、そのような専門人材を自社で確保・育成することは、コストや採用難の観点から非常に困難です。

この課題を解決するのがMDRサービスです。

- MDRサービスの提供内容:

- EDR/XDRツールの24時間365日の監視

- アラートのトリアージ(対応優先度の判断)と分析

- 脅威ハンティング(潜在的な脅威の能動的な探索)

- インシデント発生時の対応支援(隔離、駆除など)

- 定期的なレポート作成と改善提案

つまり、MDRはEDRの「運用」をアウトソーシングするサービスです。自社にセキュリティ運用のリソースやノウハウがない企業でも、MDRサービスを利用することで、専門家による高度な脅威検知・対応体制を迅速に構築できます。

EDRを導入するメリット

EDRの導入は、単に新しいセキュリティツールを追加するという以上の価値を企業にもたらします。侵入を前提とした事後対応に軸足を置くことで、従来の防御一辺倒の対策では得られなかった、より実践的で強靭なセキュリティ体制を築くことができます。ここでは、EDRを導入することで得られる3つの主要なメリットについて解説します。

インシデントの早期発見と迅速な対応

EDR導入の最大のメリットは、サイバーインシデントの早期発見と、それに続く迅速な対応が可能になることです。従来のアンチウイルスソフトをすり抜けた脅威は、検知されることなく組織内に長期間潜伏し、静かに被害を拡大させていくケースが少なくありませんでした。情報漏洩などの深刻な被害が発覚するのは、攻撃が完了し、外部からの指摘を受けてから、ということも珍しくありませんでした。

EDRは、エンドポイントのあらゆる挙動を常時監視しているため、攻撃者が侵入後に目的を達成しようと行う様々な活動(情報収集、権限昇格、ラテラルムーブメントなど)を、その初期段階で「不審な振る舞い」として捉えることができます。たとえるなら、空き巣が家の中に侵入した直後、物音や気配を察知して警報を鳴らすようなものです。

- 検知までの時間(MTTD)の短縮: 攻撃の兆候をリアルタイムで検知することで、脅威が深刻化する前にその存在を把握できます。

- 対応までの時間(MTTR)の短縮: アラートには、攻撃のプロセスや影響範囲といった詳細な情報が含まれているため、セキュリティ担当者は状況を即座に理解し、次のアクションに移れます。さらに、管理コンソールからワンクリックで端末を隔離できるなど、リモートでの即時対応(レスポンス)が可能なため、物理的に端末の場所へ駆けつける必要がなく、対応の初動を劇的に速めることができます。

インシデント対応は時間との勝負です。発見と対応が早ければ早いほど、被害は小さく済みます。EDRは、この時間的なアドバンテージを組織にもたらすことで、セキュリティインシデントによる事業へのダメージを最小限に抑える上で決定的な役割を果たします。

被害の最小化

インシデントを早期に発見し、迅速に対応できるということは、すなわちインシデントによる被害を最小限に食い止められることを意味します。サイバー攻撃による被害は、金銭的な損失だけでなく、ブランドイメージの失墜や顧客からの信頼喪失、事業停止など、多岐にわたります。

EDRは、以下のような形で被害の最小化に直接的に貢献します。

- ラテラルムーブメント(横展開)の阻止: 攻撃者が組織内で最も恐れるのは、侵入した1台の端末を踏み台にして、他のサーバーやPCへと感染・侵入を広げられることです。EDRのネットワーク隔離機能は、このラテラルムーブメントを阻止するための最も効果的な手段です。感染端末を瞬時に孤立させることで、被害をその1台に封じ込め、全社的なシステムダウンや大規模な情報漏洩といった最悪の事態を防ぎます。

- ランサムウェア被害の抑制: ランサムウェアは、侵入後すぐにファイルを暗号化するわけではなく、まず組織内の広範囲に感染を広げてから一斉に暗号化を開始するタイプが増えています。EDRは、この感染拡大の段階で不審な挙動を検知し、暗号化が実行される前に攻撃を阻止できる可能性を高めます。万が一、暗号化が始まってしまっても、即座に端末を隔離することで、被害範囲を限定できます。

- 情報漏洩の防止: 攻撃者が機密情報を外部に送信しようとする通信を検知・ブロックしたり、その前段階であるデータ収集活動を察知したりすることで、重要な情報資産が組織の外に流出するのを防ぎます。

このように、EDRは攻撃の連鎖を断ち切るための具体的な手段を提供することで、インシデントの影響範囲を局所化し、事業継続性を確保する上で極めて重要な役割を担います。

潜在的な脅威の可視化によるセキュリティ強化

EDRがもたらすメリットは、インシデント発生時の対応だけに留まりません。むしろ、インシデントの調査を通じて得られる知見を、将来のセキュリティ強化に活かせる点に、その真価があるとも言えます。

EDRは、エンドポイントで何が起きたのかを詳細に記録・可視化します。これにより、セキュリティ担当者は以下のような貴重な情報を得ることができます。

- 攻撃の全貌解明: 攻撃者はどのような手口で侵入し(侵入経路)、どのようなツールを使い(攻撃手法)、何を狙っていたのか(攻撃の目的)を、具体的なデータに基づいて正確に把握できます。これは、従来の対策ではブラックボックスになりがちだった部分です。

- 根本原因の特定: なぜ攻撃を許してしまったのか、その根本的な原因を突き止めることができます。例えば、「特定のアプリケーションの脆弱性が悪用された」「ある従業員がフィッシングメールに騙された」「セキュリティ設定に不備があった」といった原因が明確になります。

- 潜在的なリスクの発見: インシデント調査の過程で、これまで気づかなかった他の脆弱性や、セキュリティポリシーの不備、従業員のセキュリティ意識の問題点などが明らかになることもあります。

これらの情報を分析することで、場当たり的ではない、データに基づいたプロアクティブなセキュリティ対策を講じることが可能になります。例えば、悪用された脆弱性に対するパッチ適用を徹底する、類似のフィッシングメールに対する注意喚起を行う、ファイアウォールのルールを見直すといった具体的な改善アクションに繋げられます。

このように、EDRはインシデントを「学びの機会」へと変え、セキュリティ対策のPDCAサイクルを回していくための強力なエンジンとなります。組織全体のセキュリティレベルを継続的に向上させていく上で、EDRによる脅威の可視化は不可欠な要素なのです。

EDRを導入するデメリットと注意点

EDRは現代のセキュリティ対策において非常に強力なソリューションですが、その導入と運用にはいくつかの課題や注意すべき点が存在します。メリットだけに着目して安易に導入を進めると、「導入したはいいものの、全く使いこなせない」という事態に陥りかねません。ここでは、EDRを導入する際に直面する主なデメリットと、事前に理解しておくべき注意点を解説します。

導入・運用にコストがかかる

EDRの導入と継続的な運用には、相応のコストが発生します。このコストは、単なる製品ライセンス費用だけでなく、関連する様々な費用を含めて総合的に見積もる必要があります。

- ライセンス費用: EDRの料金体系は、監視対象となるエンドポイント(PCやサーバー)の台数に応じて課金される、年間サブスクリプションモデルが一般的です。当然ながら、保護する端末数が多ければ多いほど、年間のライセンス費用は高額になります。

- 導入支援・構築費用: クラウド型のEDRであれば比較的導入は容易ですが、オンプレミス型の場合は自社で管理サーバーを構築・維持するためのハードウェア費用や構築作業費が必要です。また、全社展開時のエージェント配布や初期設定、既存システムとの連携などをベンダーやSIerに依頼する場合、別途導入支援費用が発生します。

- 運用人件費: 後述するように、EDRの運用には専門的なスキルを持つ人材が必要です。自社でセキュリティ担当者やSOC(Security Operation Center)チームを配置する場合、その人件費は大きなコスト要素となります。これは、EDR導入における「隠れたコスト」として見過ごされがちですが、最も重要な投資の一つです。

- MDRサービス費用: 自社での運用が難しい場合に外部のMDR(Managed Detection and Response)サービスを利用する選択肢がありますが、これも当然ながら追加のサービス利用料が発生します。ライセンス費用に加えて、月額または年額での支払いが必要となります。

これらのコストは、企業の規模やセキュリティ要件によって大きく変動します。EDR導入を検討する際は、初期費用だけでなく、最低でも3〜5年間のTCO(総所有コスト)を算出し、投資対効果を慎重に評価することが重要です。

運用には専門的な知識を持つ人材が必要

EDR導入における最大のハードルとも言えるのが、その運用を担う専門人材の確保です。EDRは「導入すれば自動で守ってくれる魔法の箱」ではありません。むしろ、セキュリティ担当者の知見と判断力を増幅させるための「高度な分析ツール」と捉えるべきです。

EDRを効果的に運用するためには、以下のような高度なスキルセットが求められます。

- アラートのトリアージ能力: EDRは、疑わしい挙動を幅広く検知するため、日々大量のアラートを生成する可能性があります。その中には、緊急対応が必要な真の脅威もあれば、業務上の正常な操作を誤って検知した「過検知(フォールスポジティブ)」も含まれます。これらの膨大なアラートの中から、限られたリソースで対応すべき重要なインシデントを的確に見極める能力(トリアージ)が不可欠です。この判断を誤ると、重大な脅威を見逃したり、逆に無害なアラートの調査に忙殺されたりしてしまいます。

- インシデント分析・調査能力: アラートが発報された際、EDRが提供するプロセスツリーやログデータを読み解き、攻撃の全体像を把握し、根本原因を特定する分析能力が必要です。これには、OSの挙動、ネットワークプロトコル、サイバー攻撃の手法(TTPs)などに関する深い知識が求められます。

- 脅威ハンティングのスキル: 受動的にアラートを待つだけでなく、EDRに蓄積された膨大なログデータをプロアクティブに探索し、まだ検知されていない潜伏中の脅威の痕跡を見つけ出す「脅威ハンティング」を行えるスキルがあれば、さらにセキュリティレベルを高めることができます。

これらのスキルを持つセキュリティ人材は市場全体で不足しており、多くの企業にとって自社だけで確保・育成するのは容易ではありません。そのため、EDRの導入を検討する際には、必ず「誰が、どのように運用するのか」という運用体制をセットで計画する必要があります。

自社での運用が難しいと判断した場合は、前述のMDRサービスの利用が現実的な解決策となります。MDRサービスを利用すれば、ツールの導入と同時に、専門家による24時間365日の監視・運用体制を確保できます。製品選定の段階から、MDRサービスの提供有無や、ベンダーによる運用支援サポートの内容を十分に比較検討することが、EDR導入を成功させるための鍵となります。

EDR製品を選ぶ際の6つのポイント

EDRソリューションは国内外の多くのベンダーから提供されており、それぞれに特徴や強みがあります。自社のセキュリティ目標や環境、リソースに最適な製品を選ぶためには、いくつかの重要なポイントを比較検討する必要があります。ここでは、EDR製品を選定する際に特に重視すべき6つのポイントを解説します。

① 検知・分析の精度

EDRの根幹をなすのは、脅威をいかに正確に検知・分析できるかです。この精度が低いと、重大なインシデントを見逃したり、逆に無害なアラートの対応に追われたりすることになります。

- 検知能力: ファイルレス攻撃、ゼロデイ攻撃、Living Off The Land(環境寄生型)攻撃といった、従来の対策では検知が困難な高度な脅威をどれだけ検知できるかを確認しましょう。AI/機械学習や振る舞い分析の技術、脅威インテリジェンスの質などが検知能力を左右します。

- 過検知・誤検知の少なさ: 正常な業務アプリケーションの動作を異常と判断してしまう「過検知(フォールスポジティブ)」が多すぎると、セキュリティ担当者の運用負荷が著しく増大し、本当に危険なアラートが埋もれてしまう原因になります。導入前のPoC(概念実証)などを通じて、自社の環境での過検知の発生率を確認することが重要です。

- 客観的な評価: ベンダーの自己申告だけでなく、MITRE ATT&CK® Evaluationsのような第三者評価機関によるテスト結果も参考にしましょう。これは、実際の攻撃シナリオを模倣して各EDR製品の検知能力を評価するもので、製品の性能を客観的に比較する上で非常に有用な情報源となります。

② 自社の環境やニーズとの適合性

どんなに高機能なEDRでも、自社の環境や運用体制に合っていなければ宝の持ち腐れになります。自社の状況を正しく把握し、それに合った製品を選ぶことが成功の鍵です。

- 提供形態(クラウド vs オンプレミス): 現在の主流は、管理サーバーをベンダーがクラウド上で提供するクラウド型(SaaS)です。自社でサーバーを構築・管理する必要がなく、導入が迅速で運用負荷も低いのがメリットです。一方、厳格なデータ管理ポリシーを持つ企業などでは、自社内にサーバーを設置するオンプレミス型が選択される場合もあります。

- 運用体制とのマッチング: 自社に高度なスキルを持つセキュリティアナリストが在籍しているか、24時間365日の監視体制を組めるかといった、自社の運用リソースを現実的に評価しましょう。リソースが限られている場合は、運用負荷が比較的低いとされる製品や、アラートの自動分析・対応機能が充実している製品が適しています。また、MDR(Managed Detection and Response)サービスが標準で付帯しているか、オプションとして追加できるかは非常に重要な選択基準となります。

③ 対応OS・デバイス

自社で利用しているエンドポイントのOSやデバイスを漏れなく保護できるかを確認することは、基本的ながら非常に重要です。

- クライアントOS: WindowsやmacOSはもちろんのこと、そのバージョンの範囲(Windows 11, 10, macOS Sonoma, Venturaなど)が自社の環境と一致しているかを確認します。

- サーバーOS: Windows Serverや、各種Linuxディストリビューション(Red Hat, CentOS, Ubuntuなど)への対応状況は、サーバーを保護する上で必須のチェック項目です。

- モバイルデバイス: テレワークの普及に伴い、スマートフォン(iOS, Android)を保護対象とするニーズも高まっています。モバイルデバイス向けの保護機能(MTD – Mobile Threat Defense)が統合されているか、あるいは連携可能かを確認しましょう。

- 仮想環境(VDI): VDI(仮想デスクトップ基盤)を利用している場合は、その環境に最適化されたエージェントが提供されているかどうかも重要なポイントです。

④ 操作性・使いやすさ

インシデント発生時は、一刻を争う状況下で迅速かつ正確な判断と操作が求められます。そのため、管理コンソールの操作性や分かりやすさは、運用効率に直結します。

- ダッシュボードの視認性: セキュリティ全体の状況、現在発生しているアラート、対応が必要な端末などが一目で把握できるか。

- 分析画面の直感性: 脅威の調査を行う際に、プロセスツリーやタイムラインが見やすく、攻撃の全体像を直感的に理解できるか。

- 操作の簡便性: 端末の隔離やファイルの削除といった対応アクションが、少ないステップで迷わず実行できるか。

これらの操作性は、カタログスペックだけでは判断できません。PoC(概念実証)や無償トライアルを積極的に活用し、実際に管理コンソールを操作して、自社の担当者が使いこなせそうかを肌で感じることが極めて重要です。

⑤ 他ツールとの連携性

EDRは、単体で完結するソリューションではなく、他のセキュリティ製品と連携することで、その価値をさらに高めることができます。

- SIEM/SOARとの連携: SIEM(Security Information and Event Management)にEDRのログを送信して統合的なログ分析を行ったり、SOAR(Security Orchestration, Automation and Response)と連携してインシデント対応プロセスを自動化したりできるかは、大規模な組織や高度な運用を目指す場合に重要となります。

- ネットワーク製品との連携: ファイアウォールやプロキシ、CASB(Cloud Access Security Broker)などと連携し、EDRが検知した脅威情報(不正なIPアドレスなど)を基に、ネットワークレベルでの通信を自動的にブロックする、といった連携が可能です。

- APIの提供: 公開されたAPI(Application Programming Interface)が豊富に提供されていれば、自社独自のツールやスクリプトと連携させ、より柔軟な運用を構築できます。

既存のセキュリティ投資を活かし、組織全体のセキュリティエコシステムを構築するためにも、連携性は事前に確認しておきましょう。

⑥ サポート体制の充実度

万が一、重大なインシデントが発生した際や、製品の運用で不明点が生じた際に、ベンダーから迅速かつ的確なサポートを受けられるかは、安心してEDRを運用する上で欠かせない要素です。

- 日本語サポートの有無: 海外製のEDR製品も多いですが、管理コンソールやマニュアル、問い合わせ窓口が日本語に完全に対応しているかは、多くの日本企業にとって必須条件でしょう。

- サポート対応時間: インシデントはいつ発生するか分かりません。24時間365日体制で問い合わせに対応してくれるか、あるいは緊急時の連絡窓口が設けられているかを確認しましょう。

- サポートの質: 問い合わせに対する回答の速さや的確さはもちろん、インシデント発生時に、脅威の分析や対応方法について具体的なアドバイスを提供してくれるような、技術力の高いサポートが期待できるかが重要です。

- 導入・運用支援: 製品の導入を支援するサービスや、運用担当者向けのトレーニングプログラムが提供されているかも、スムーズな立ち上げと運用の定着を左右するポイントです。

おすすめのEDR製品・サービス7選

市場には数多くの優れたEDR製品が存在します。それぞれに独自の特徴や強みがあり、どの製品が最適かは企業の規模、業種、セキュリティ体制、予算などによって異なります。ここでは、国内外で高い評価と実績を持つ代表的なEDR製品・サービスを7つ選んで、その特徴を客観的に紹介します。製品選定の際の参考にしてください。

注意:以下の情報は各製品の一般的な特徴をまとめたものであり、最新の機能や詳細については各ベンダーの公式サイトでご確認ください。

| 製品名 | 主な特徴 | 提供形態 |

|---|---|---|

| CrowdStrike Falcon | クラウドネイティブ。単一の軽量エージェント。強力な脅威インテリジェンス。 | クラウド |

| Cybereason EDR | AIを活用した相関分析エンジン「MalOp」。攻撃の全体像を可視化。MDRサービスに強み。 | クラウド/オンプレミス |

| Trend Micro Apex One | EPP/EDR/XDRを統合。既存のトレンドマイクロ製品との連携がスムーズ。 | クラウド/オンプレミス |

| SentinelOne | AIによる自律的な検知・対応。ランサムウェア対策に定評。ストーリーラインによる可視化。 | クラウド/オンプレミス |

| Microsoft Defender for Endpoint | Windows OSに統合。Microsoft 365 E5等に含まれ、コストメリット大。 | クラウド |

| FFRI yarai | 国産EDR。標的型攻撃対策に特化した独自技術「フォレンジック駆動型エンジン」。 | オンプレミス/クラウド |

| VMware Carbon Black | 非シグネチャベースのストリーミング分析。仮想化環境(VMware)との親和性。 | クラウド/オンプレミス |

① CrowdStrike Falcon

CrowdStrike社が提供する「Falcon」プラットフォームは、クラウドネイティブアーキテクチャの先駆けとして知られるEDRソリューションです。単一の非常に軽量なエージェントで動作するため、エンドポイントへの負荷が少ないのが大きな特徴です。NGAV、EDR、脅威ハンティング、デバイス制御など、多彩な機能をモジュール形式で提供し、必要な機能を選択して導入できます。世界トップクラスの脅威インテリジェンスチーム「Falcon Intelligence」による最新の脅威情報がリアルタイムで製品に反映される点も大きな強みです。

参照:CrowdStrike社 公式サイト

② Cybereason EDR

Cybereason社が提供する「Cybereason EDR」は、AIを活用した独自の相関分析エンジンを搭載し、攻撃の全体像を「MalOp(Malicious Operation)」という単位で自動的に可視化するのが最大の特徴です。断片的なアラートを時系列で整理し、攻撃の侵入から完了までの一連のストーリーとして提示してくれるため、セキュリティ担当者は複雑な攻撃も直感的に理解できます。また、専門アナリストが運用を代行するMDRサービスにも非常に力を入れており、自社に運用リソースがない企業から高い支持を得ています。

参照:サイバーリーズン・ジャパン株式会社 公式サイト

③ Trend Micro Apex One

トレンドマイクロ社が提供する「Apex One」は、EPP(侵入前対策)とEDR(侵入後対策)の機能を統合したエンドポイントセキュリティ製品です。振る舞い検知や機械学習型検索といった多彩な技術で脅威をブロック・検知します。同社のメールセキュリティやネットワークセキュリティ製品と連携し、XDR(Extended Detection and Response)プラットフォーム「Trend Micro Vision One」の中核として機能させることが可能です。すでにトレンドマイクロ製品を導入している企業にとっては、親和性が高くスムーズな導入が期待できます。

参照:トレンドマイクロ株式会社 公式サイト

④ SentinelOne

SentinelOne社が提供する「Singularity Platform」は、AIによる自律的な検知・対応を特徴とするソリューションです。脅威を検知すると、クラウドの力を借りずともエージェント自身が判断して、プロセスの強制終了、端末の隔離、さらには攻撃による変更を元に戻す「ロールバック」までを自動で実行できます。特にランサムウェアに対する防御・復旧能力に定評があります。「ストーリーライン」と呼ばれる技術で攻撃の背景を自動的に関連付け、分析を容易にします。

参照:SentinelOne社 公式サイト

⑤ Microsoft Defender for Endpoint

マイクロソフト社が提供する「Microsoft Defender for Endpoint」は、Windows OSに標準で組み込まれていることが最大の強みです。特別なエージェントを追加でインストールする必要がありません。Microsoft 365 E5やE5 Securityといったライセンスに含まれており、対象ライセンスを契約している企業は追加コストなしで利用を開始できます。OSレベルで収集される豊富なテレメトリと、Microsoftの膨大な脅威インテリジェンスを活用した高い検知能力を持ち、Azure Sentinel(SIEM)など他のMicrosoftセキュリティ製品とのシームレスな連携も魅力です。

参照:Microsoft社 公式サイト

⑥ FFRI yarai

株式会社FFRIセキュリティが提供する「FFRI yarai」は、純国産のEDR製品として知られています。日本のビジネス環境や、日本を標的とする特有の攻撃を深く理解して開発されている点が特徴です。シグネチャに依存しない5つのヒューリスティックエンジンからなる「フォレンジック駆動型エンジン」を搭載し、特に標的型攻撃で用いられる未知のマルウェアや脆弱性攻撃の検知に強みを持っています。官公庁や重要インフラ企業など、高いセキュリティレベルが求められる組織での導入実績が豊富です。

参照:株式会社FFRIセキュリティ 公式サイト

⑦ VMware Carbon Black

VMware社が提供する「Carbon Black」シリーズは、EDR市場の草分け的存在の一つです。エンドポイントから収集した非構造化データをフィルタリングせずに全て記録・分析する「非シグネチャベースのストリーミング分析」が特徴で、これにより攻撃の痕跡を漏らさず捉えることを目指します。仮想化プラットフォームのリーダーであるVMware製品群(vSphereなど)との親和性が非常に高く、物理・仮想・クラウドといったハイブリッドな環境全体のエンドポイントを統合的に保護したい場合に大きなメリットがあります。

参照:ヴイエムウェア株式会社 公式サイト

まとめ

本記事では、現代のサイバーセキュリティ対策に不可欠なソリューションである「EDR(Endpoint Detection and Response)」について、その基本概念から必要とされる背景、仕組み、主な機能、そして導入のメリット・デメリットに至るまで、網羅的に解説してきました。

改めて、この記事の重要なポイントを振り返ります。

- EDRは「侵入を前提とした事後対策」: 従来のアンチウイルス(EPP)が「侵入前」の防御を目的とするのに対し、EDRはそれをすり抜けた脅威を「侵入後」に検知・対応することに特化しています。両者は対立するものではなく、組み合わせることで強固な多層防御を実現する補完関係にあります。

- EDRの必要性は高まっている: サイバー攻撃の巧妙化、テレワークの普及による攻撃対象領域の拡大、そして「何も信頼しない」ゼロトラストセキュリティへの移行といった背景から、エンドポイントレベルでの継続的な監視と迅速な対応能力を持つEDRの重要性はますます高まっています。

- EDRは「検知・分析・対応」を支援する: エンドポイントからログを常時収集し、AIや振る舞い分析で脅威を検知。攻撃の全体像を可視化し、端末の隔離や脅威の駆除といった迅速な対応を可能にすることで、インシデントの被害を最小限に食い止めます。

- 導入には「コスト」と「専門人材」が課題: EDRの導入・運用には相応のコストがかかります。また、その機能を最大限に活用するには、アラートを分析・判断できる専門的なスキルを持つ人材が不可欠です。自社での運用が難しい場合は、MDR(Managed Detection and Response)サービスの利用が有効な選択肢となります。

- 自社に合った製品選びが重要: EDR製品を選ぶ際は、検知・分析の精度はもちろん、自社の環境や運用体制との適合性、対応OS、操作性、他ツールとの連携性、サポート体制などを総合的に評価する必要があります。PoCやトライアルを活用し、慎重に選定を進めることが成功の鍵です。

サイバー攻撃の脅威は、もはや対岸の火事ではなく、すべての企業が直面する経営リスクです。従来の防御策だけに頼る時代は終わりを告げ、万が一の事態に備えて「いかに早く気づき、いかに被害を小さく抑えるか」というサイバーレジリエンスの観点が不可欠となっています。EDRは、その実現のための中核をなすソリューションです。

この記事が、皆様の組織のセキュリティ体制を見直し、EDR導入の検討を進めるための一助となれば幸いです。