現代のビジネス環境において、情報は企業にとって最も重要な資産の一つです。顧客情報や技術情報、財務情報といった多種多様なデータを活用することで事業は成長しますが、同時に情報漏洩やサイバー攻撃、内部不正などのリスクは常に存在します。こうした脅威から企業の貴重な情報資産を守り、事業を継続的に発展させるための仕組みが「情報セキュリティマネジメントシステム(ISMS)」であり、その国際的な基準が「ISO27001」です。

ISO27001認証の取得は、単にセキュリティ対策を強化するだけでなく、取引先や顧客からの信頼を獲得し、ビジネスチャンスを拡大するための強力な武器となります。しかし、「ISMSとは具体的に何をすることなのか?」「認証取得にはどれくらいの費用や期間がかかるのか?」「プライバシーマーク(Pマーク)とは何が違うのか?」といった疑問を持つ方も少なくないでしょう。

この記事では、ISO27001(ISMS)の基本的な概念から、認証取得のメリット・デメリット、具体的な取得プロセス、維持・更新の方法、さらには費用や期間の目安まで、網羅的かつ分かりやすく解説します。これからISO27001認証の取得を検討している企業の担当者様はもちろん、情報セキュリティの重要性を再認識したいと考えているすべての方にとって、有益な情報を提供します。

目次

ISO27001(ISMS)とは

ISO27001について理解するためには、まずその土台となる「ISMS(情報セキュリティマネジメントシステム)」という概念を把握することが不可欠です。ISMSとは何か、そしてISO27001はISMSとどのような関係にあるのかを詳しく見ていきましょう。

ISMS(情報セキュリティマネジメントシステム)について

ISMSとは、「Information Security Management System」の頭文字を取った略称で、日本語では「情報セキュリティマネジメントシステム」と訳されます。これは、組織が保護すべき情報資産を洗い出し、それらの情報資産に対するリスクを評価し、適切な管理策を講じることで、情報セキュリティを継続的に確保・改善していくための体系的な仕組み(マネジメントシステム)のことを指します。

単に高価なセキュリティソフトを導入したり、特定の技術的な対策を講じたりするだけでは、情報セキュリティは万全とは言えません。なぜなら、脅威は技術的なものだけでなく、人的なミスや内部不正、物理的な災害など、多岐にわたるからです。ISMSは、こうした多様なリスクを網羅的に管理するためのフレームワークを提供します。

ISMSの核心にあるのは、「PDCAサイクル」という考え方です。これは、業務改善や品質管理の分野で広く用いられる手法で、ISMSの運用においても中心的な役割を果たします。

- Plan(計画): 組織の情報セキュリティに関する方針や目標を設定します。保護すべき情報資産を特定し、それらに対するリスクを評価(リスクアセスメント)し、具体的なセキュリティ対策の計画を立てます。

- Do(実行): Planで立てた計画に基づき、セキュリティ対策を実施・運用します。従業員への教育や、アクセス管理ルールの適用、システムの導入などがこれにあたります。

- Check(評価): 実施した対策が計画通りに機能しているか、有効性を監視・測定・評価します。内部監査や運用状況のレビューを通じて、問題点や改善点を洗い出します。

- Act(改善): Checkで見つかった問題点を是正し、ISMS全体の仕組みを改善します。この結果を次のPlanにフィードバックすることで、情報セキュリティのレベルを継続的に向上させていきます。

ISMSは、このPDCAサイクルを組織内で回し続けることで、変化する脅威やビジネス環境に柔軟に対応し、情報セキュリティレベルをスパイラルアップさせていくことを目的とした、生きた仕組みなのです。

ISO27001とISMSの関係

それでは、ISO27001はISMSとどのような関係にあるのでしょうか。

端的に言えば、ISMSが「情報セキュリティを管理する仕組みそのもの」であるのに対し、ISO27001は「そのISMSが国際的な基準を満たしていることを証明するための規格」です。

もう少し具体的に説明します。

世界中の企業が、それぞれ独自の方法でISMSを構築・運用することは可能です。しかし、そのISMSが本当に信頼できるレベルにあるのか、客観的に判断するのは困難です。例えば、A社が「我々は万全のISMSを構築しています」と主張しても、取引先のB社から見れば、そのレベルがどの程度なのか分かりません。

そこで登場するのが、ISO(国際標準化機構)とIEC(国際電気標準会議)が共同で策定した国際規格である「ISO/IEC 27001」です。この規格には、信頼性の高いISMSを構築し、運用するために組織が満たすべき要求事項が具体的に定められています。

企業がISO27001の要求事項に沿ってISMSを構築・運用し、第三者である審査機関による厳格な審査に合格すると、「ISO27001認証」が与えられます。これは、その組織のISMSが国際的なお墨付きを得たことを意味します。

したがって、

- ISMS: 情報セキュリティを管理するための「概念」や「仕組み」

- ISO27001: 信頼できるISMSを構築・運用するための「国際規格(ルールブック)」

- ISO27001認証: 組織のISMSがISO27001の基準を満たしていることの「証明書」

という関係になります。一般的に「ISMS認証を取得する」という場合、それは「ISO27001認証を取得する」とほぼ同義で使われています。この認証を取得することで、自社の情報セキュリティ体制が国際基準に準拠していることを、顧客や取引先に対して客観的に示すことができます。

ISMSを構成する情報セキュリティの3つの要素

ISMSを構築・運用する上で、情報セキュリティの目的を明確に定義する必要があります。その目的を達成するために最も重要とされるのが、「機密性」「完全性」「可用性」の3つの要素です。これらはそれぞれの英単語の頭文字をとって「情報セキュリティのCIA」とも呼ばれ、ISMSの根幹をなす概念です。

これら3つの要素は、どれか一つだけを重視すれば良いというものではなく、保護すべき情報資産の特性に応じて、3つの要素のバランスを適切に保つことが求められます。

機密性

機密性(Confidentiality)とは、認可された者だけが情報にアクセスできる状態を確保することです。つまり、「見てはいけない人に情報を見せない」ようにすることです。

情報漏洩の多くは、この機密性が損なわれることによって発生します。機密性を維持するためには、以下のような対策が考えられます。

- アクセス制御: 役職や職務内容に応じて、ファイルやシステムへのアクセス権限を細かく設定する。

- データの暗号化: PCやサーバーに保存されているデータ、および通信経路上を流れるデータを暗号化し、万が一盗まれても内容を読み取れないようにする。

- 物理的なアクセス制限: サーバー室や重要な書類を保管する書庫への入退室を管理する。

- パスワードポリシーの強化: パスワードの複雑さや有効期限を設定し、使い回しを禁止する。

【具体例】

ある企業の経理部門では、従業員の給与データを取り扱っています。このデータは極めて機密性が高いため、経理部門の特定の担当者と役員以外はアクセスできないように、ファイルサーバー上で厳格なアクセス権限が設定されています。これが機密性の確保です。もしこの設定がなければ、誰でも給与データにアクセスできてしまい、重大なプライバシー侵害につながります。

完全性

完全性(Integrity)とは、保有する情報が正確であり、破壊や改ざん、消去がされていない状態を確保することです。つまり、「情報が正しく、最新の状態に保たれている」ようにすることです。

情報の完全性が損なわれると、誤った情報に基づいて業務判断を下してしまったり、顧客に損害を与えてしまったりする可能性があります。完全性を維持するためには、以下のような対策が有効です。

- 変更履歴(ログ)の管理: データへのアクセスや変更の履歴を記録し、誰がいつ何をしたかを追跡できるようにする。

- デジタル署名: 電子文書の作成者を証明し、改ざんされていないことを保証する。

- バックアップとリカバリ: 定期的にデータのバックアップを取得し、万が一データが破損した場合でも復元できるようにする。

- 入力データのチェック: システムへのデータ入力時に、内容の妥当性を検証する機能を設ける。

【具体例】

オンラインストアのウェブサイトに掲載されている商品の価格データは、完全性が非常に重要です。もし悪意のある第三者によって価格データが「10,000円」から「100円」に改ざんされてしまうと、企業は大きな損失を被ります。これを防ぐために、データベースへの書き込み権限を厳しく制限し、変更ログを監視することで、情報の完全性を確保します。

可用性

可用性(Availability)とは、認可された者が、必要な時にいつでも中断されることなく情報や情報システムにアクセスし、利用できる状態を確保することです。つまり、「使いたいときにいつでも使える」ようにすることです。

システムの障害や災害、サイバー攻撃などによって可用性が損なわれると、業務が停止し、機会損失や信用の失墜につながります。可用性を維持するためには、以下のような対策が求められます。

- システムの冗長化: サーバーやネットワーク機器を二重化し、片方が故障してももう一方でサービスを継続できるようにする。

- バックアップと災害復旧計画(DRP): 遠隔地にバックアップデータを保管し、大規模な災害が発生しても事業を復旧できる計画を立てておく。

- DDoS攻撃対策: 大量のアクセスを送りつけてサービスを停止させるDDoS攻撃からシステムを保護するサービスを導入する。

- ハードウェアの保守: 定期的なメンテナンスを行い、機器の故障を未然に防ぐ。

【具体例】

企業の基幹システムが、大規模な地震によって停止してしまったとします。しかし、この企業は遠隔地のデータセンターにリアルタイムでデータを複製する仕組みを導入していました。そのため、被災後数時間でバックアップシステムに切り替えて業務を再開することができました。これは可用性の確保に成功した例です。可用性が確保されていなければ、何日も業務が停止し、企業の存続が危ぶまれる事態になっていたかもしれません。

ISO27001とプライバシーマーク(Pマーク)の違い

情報セキュリティに関連する認証制度として、ISO27001と並んでよく知られているのが「プライバシーマーク(Pマーク)」です。どちらも組織の情報管理体制を第三者が評価・認証する制度ですが、その目的や対象、準拠する規格には明確な違いがあります。自社の状況や目的に応じて、どちらの認証を目指すべきかを判断するために、これらの違いを正確に理解しておくことが重要です。

ここでは、ISO27001とPマークの主な違いを「保護対象」「認証範囲」「準拠する規格」の3つの観点から詳しく解説します。

| 比較項目 | ISO27001 (ISMS認証) | プライバシーマーク (Pマーク) |

|---|---|---|

| 保護対象 | 組織が保有するすべての情報資産(個人情報、技術情報、財務情報、知的財産など) | 個人情報に特化 |

| 認証範囲 | 組織、事業所、サービス単位など、範囲を任意に設定可能(柔軟性が高い) | 原則として事業者単位(法人全体) |

| 準拠する規格 | ISO/IEC 27001(国際規格) | JIS Q 15001(日本の国内規格) |

| 審査の観点 | リスクアセスメントに基づくマネジメントシステムの有効性 | 個人情報保護法への準拠と規格への適合性(ルール通りの運用) |

| 国際的な通用性 | 高い(国際規格のため、海外取引で有効) | 低い(日本国内の制度のため、海外での認知度は限定的) |

保護対象の違い

最も大きな違いは、保護する情報の範囲です。

- ISO27001: 保護対象は、組織が価値を持つと判断した「すべての情報資産」です。これには、顧客や従業員の個人情報はもちろんのこと、企業の財務データ、製品の設計図、製造ノウハウ、マーケティング戦略、ソースコードといった技術情報や営業秘密など、有形無形のあらゆる情報が含まれます。つまり、情報セキュリティ全般を網羅的に管理する仕組みを構築・認証するものです。

- Pマーク: 保護対象は「個人情報」に限定されます。Pマーク制度は、事業者が個人情報を適切に取り扱っていることを証明するための制度です。個人情報の「取得」「利用」「提供」といった一連のプロセスが、法律や規格(JIS Q 15001)に沿って適切に管理されているかを評価します。

【具体例】

あるソフトウェア開発会社を例に考えてみましょう。

この会社がISO27001を取得する場合、保護対象には「顧客から預かった個人情報」に加えて、「自社で開発したソフトウェアのソースコード」「未公開の新機能に関する情報」「社内の財務情報」なども含まれます。

一方、Pマークを取得する場合、保護対象はあくまで「顧客の個人情報」や「従業員の個人情報」などに絞られます。ソースコードや財務情報などは、Pマークの直接の審査対象にはなりません。

したがって、個人情報の取り扱いが事業の中心であるBtoC企業や人材派遣会社などはPマークの親和性が高く、一方で、多様な情報資産を保有し、特にBtoB取引で情報セキュリティ全体の信頼性を示したい企業にとってはISO27001がより適していると言えます。

認証範囲の違い

次に大きな違いとして、認証を取得する範囲の柔軟性が挙げられます。

- ISO27001: 認証を取得する範囲(適用範囲)を、企業が任意に決定できるという特徴があります。例えば、「本社のみ」「特定の事業部(例:開発部門)」「特定のサービス(例:クラウドサービス)」といったように、組織の一部に限定して認証を取得することが可能です。これにより、重要な情報資産を扱う部門からスモールスタートで導入し、段階的に範囲を拡大していくといった柔軟な対応ができます。

- Pマーク: 原則として、事業者単位(法人全体)での認証取得が求められます。一部の部門や事業所だけを対象とすることはできず、会社として個人情報を取り扱うすべての部署が審査の対象となります。そのため、大企業や複数の拠点を持つ企業にとっては、全社的に統一されたルールを整備・運用する必要があり、準備の負担が大きくなる傾向があります。

【具体例】

全国に支社を持つ大企業を考えてみましょう。

この企業が、まずは東京本社で情報セキュリティ体制を強化したいと考えた場合、ISO27001であれば「東京本社」を適用範囲として認証を取得できます。

しかし、Pマークを取得する場合は、東京本社だけでなく、大阪支社や福岡支社など、すべての拠点が審査対象に含まれます。各拠点で個人情報の取り扱いルールが異なっている場合、全社で統一するための調整が必要となり、認証取得までのハードルが高くなる可能性があります。

この柔軟性の違いから、特定の高セキュリティが求められるサービスや部門を持つ企業はISO27001を、企業全体のブランドとして個人情報保護体制をアピールしたい企業はPマークを選択する、という傾向が見られます。

準拠する規格や審査基準の違い

認証の根拠となる規格と、それに伴う審査の観点も異なります。

- ISO27001: 国際規格である「ISO/IEC 27001」に準拠します。この規格は、組織が自らリスクを評価(リスクアセスメント)し、そのリスクに応じた適切な管理策を選択・実施する「リスクベースアプローチ」を重視しています。審査では、PDCAサイクルが有効に機能し、組織の実態に合った情報セキュリティマネジメントシステムが構築・運用されているかが評価されます。世界中で通用する規格であるため、グローバルに事業を展開する企業にとって、その信頼性は大きな強みとなります。

- Pマーク: 日本の国内規格である「JIS Q 15001」に準拠しています。この規格は、個人情報保護法の内容を具体化し、事業者が遵守すべきルールを詳細に定めています。審査では、JIS Q 15001の要求事項がすべて満たされ、ルール通りに個人情報が取り扱われているかという「適合性」が厳しくチェックされます。日本国内での認知度が非常に高く、特に一般消費者を対象とするビジネスにおいて、安心感を与える効果が高いと言えます。

どちらの認証を取得すべきかは、企業の事業内容、取引先、そして将来のビジョンによって異なります。両方の認証を取得することで、情報セキュリティ全般と個人情報保護の両面で高いレベルの管理体制を証明することも可能です。

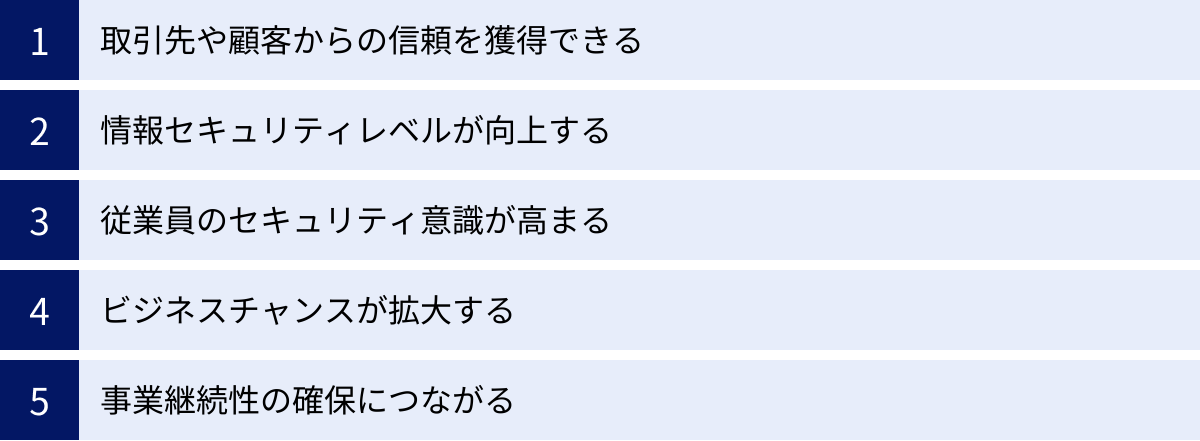

ISO27001認証を取得するメリット

ISO27001認証の取得には、相応のコストと労力がかかりますが、それを上回る多くのメリットを企業にもたらします。これらのメリットは、単なる「お墨付き」を得ることにとどまらず、組織の体質改善や競争力強化に直結するものです。ここでは、認証取得によって得られる主要な5つのメリットについて、具体的に解説します。

取引先や顧客からの信頼を獲得できる

ISO27001認証取得の最も直接的で大きなメリットは、対外的な信頼性の向上です。

国際規格であるISO27001は、世界的に認められた情報セキュリティの基準です。この認証を取得しているということは、「自社の情報セキュリティ管理体制が、国際的なレベルで客観的に認められている」ことの何よりの証明となります。

現代のビジネスでは、企業間の取引において、互いの情報セキュリティ体制が厳しく問われる場面が増えています。特に、ITサービス、コンサルティング、金融、医療など、機密情報や個人情報を多く取り扱う業界では、取引先の選定条件としてISO27001認証の取得を必須、あるいは推奨要件としているケースが少なくありません。

【具体例】

あるシステム開発会社が、大手金融機関の基幹システム開発プロジェクトの入札に参加するとします。入札の参加条件には「ISO27001認証を取得していること」が明記されていました。この会社は認証を取得していたため、問題なく参加でき、競合他社に対する優位性を示すことができました。もし認証がなければ、この大きなビジネスチャンスを最初から逃していたかもしれません。

このように、ISO27001認証は、新規取引の開始や既存取引の維持・拡大における強力なパスポートとして機能します。顧客に対して「あなたの情報を大切に扱います」というメッセージを、言葉だけでなく客観的な証明として示すことができるのです。

情報セキュリティレベルが向上する

ISO27001認証の取得プロセスは、組織の情報セキュリティ体制を根本から見直し、強化する絶好の機会となります。

認証取得のためには、ISMSの根幹であるPDCAサイクル(計画・実行・評価・改善)を組織に導入し、継続的に運用することが求められます。これにより、これまで場当たり的だったり、属人的だったりしたセキュリティ対策が、体系的で継続的な改善活動へと昇華します。

特に重要なのが、要求事項に含まれる「リスクアセスメント」です。これは、自社が保有する情報資産をすべて洗い出し、それぞれにどのような脅威(サイバー攻撃、内部不正、災害など)や脆弱性(システムの弱点、ルールの不備など)が存在するかを特定・分析・評価するプロセスです。

このプロセスを通じて、

- 自社にとって本当に守るべき重要な情報資産が明確になる

- これまで認識していなかった潜在的なリスクが可視化される

- リスクの優先順位付けができ、限られたリソースを効果的に投下できる

といった効果が生まれます。結果として、組織の実態に即した、実効性の高い情報セキュリティ体制を構築できるのです。認証取得はゴールではなく、継続的なレベルアップの仕組みを手に入れるスタート地点と言えます。

従業員のセキュリティ意識が高まる

強固なセキュリティ体制を構築しても、それを利用する従業員の意識が低ければ、その効果は半減してしまいます。人的ミスやルール違反は、情報漏洩の主要な原因の一つです。

ISO27001では、ISMSの適用範囲にいるすべての従業員に対して、情報セキュリティに関する教育・訓練を実施することが要求事項として定められています。認証取得・維持の過程で、全従業員が定期的にセキュリティ教育を受ける機会が生まれます。

これにより、

- 情報セキュリティの重要性や、自社のセキュリティ方針・ルールが全社的に共有される

- 「自分には関係ない」という他人事の意識がなくなり、各自が当事者としてセキュリティに取り組むようになる

- フィッシング詐欺や標的型攻撃メールなど、具体的な脅威に対する対処能力が向上する

といった効果が期待できます。

さらに、ISMSの構築過程で、情報セキュリティに関する役割と責任が明確化されます。誰が何に対して責任を持つのかがはっきりすることで、従業員一人ひとりの行動に自覚が生まれ、組織全体として統一感のあるセキュリティ文化が醸成されていきます。

ビジネスチャンスが拡大する

前述の「信頼性の獲得」とも関連しますが、ISO27001認証は新たなビジネスチャンスの創出に直結します。

まず、官公庁や地方自治体の入札において、ISO27001認証が参加資格の条件となることが増えています。これらの案件は、国民や市民の重要な情報を取り扱うため、高いレベルのセキュリティ体制が求められるからです。認証がなければ、こうした公共事業に関わる機会を失うことになります。

また、グローバルな事業展開においても、ISO27001は極めて有効です。国際規格であるため、海外の企業と取引する際に、言葉や文化の壁を越えて自社のセキュリティレベルを証明できます。「We are ISO27001 certified.」の一言が、商談を円滑に進めるための信頼の証となるのです。

さらに、セキュリティ意識の高い顧客層に対するアピールにもなります。自社のウェブサイトや会社案内に認証ロゴを掲載することで、「情報セキュリティに真摯に取り組んでいる企業」というブランドイメージを構築し、競合他社との差別化を図ることができます。

事業継続性の確保につながる

ISO27001は、単に情報漏洩を防ぐだけでなく、事業継続計画(BCP:Business Continuity Plan)の観点からも非常に重要です。

ISMSでは、情報セキュリティの3要素の一つとして「可用性(Availability)」の確保が求められます。これは、「必要な時にいつでも情報システムを利用できる状態」を維持することです。

可用性を確保するためには、システム障害、サイバー攻撃、自然災害といった、事業の継続を脅かす様々なインシデントを想定し、事前に対策を講じておく必要があります。具体的には、

- 定期的なデータバックアップと、迅速な復旧手順の確立

- サーバーやネットワーク機器の冗長化

- 災害に備えた遠隔地でのデータ保管

- セキュリティインシデント発生時の対応体制と手順の明確化(インシデントレスポンス)

といった取り組みが求められます。これらの対策は、まさに事業継続性の根幹をなすものです。

ISO27001の枠組みに沿ってこれらの対策を講じることで、万が一の事態が発生した際にも、事業への影響を最小限に食い止め、迅速に復旧することが可能になります。これは、企業の存続そのものを支える重要なメリットと言えるでしょう。

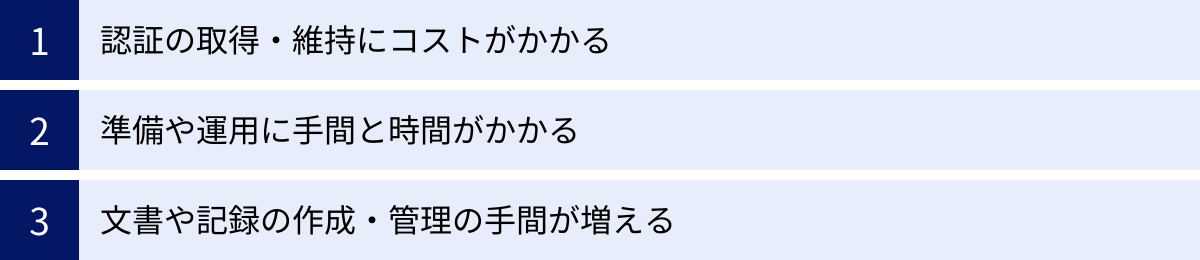

ISO27001認証を取得するデメリット

ISO27001認証は多くのメリットをもたらす一方で、その取得と維持には相応の負担が伴います。これらのデメリットを事前に理解し、十分な準備と覚悟を持って取り組むことが、認証取得を成功させるための鍵となります。ここでは、企業が直面する可能性のある3つの主要なデメリットについて解説します。

認証の取得・維持にコストがかかる

最も分かりやすいデメリットは、金銭的なコストが発生することです。ISO27001に関する費用は、大きく分けて「直接的な費用」と「間接的な費用」に分類できます。

【直接的な費用】

- 審査費用: 第三者審査機関に支払う費用です。認証取得時の「初回審査」、認証維持のための年1回の「維持審査(サーベイランス審査)」、3年ごとの「更新審査(再認証審査)」のそれぞれで費用が発生します。費用は、企業の規模(従業員数)や認証の適用範囲、事業所の数などによって変動しますが、一般的には以下の範囲が目安とされています。

- 初回審査:50万円 ~ 150万円程度

- 維持審査:30万円 ~ 80万円程度

- 更新審査:初回審査と同等か、やや安価な場合が多い

- コンサルティング費用: 自社内にノウハウがない場合、専門のコンサルティング会社に支援を依頼することが一般的です。支援範囲(文書作成の代行、内部監査の実施支援、審査の立ち会いなど)によって費用は大きく異なりますが、50万円~200万円以上かかるケースもあります。

【間接的な費用】

- セキュリティ対策費用: リスクアセスメントの結果、新たなセキュリティ対策が必要と判断された場合に発生する費用です。例えば、セキュリティソフトの導入、サーバーの増強、入退室管理システムの設置、従業員への教育用e-ラーニングシステムの契約などが考えられます。

- 人件費: ISMSの構築・運用には、担当者の工数がかかります。通常業務と兼任する場合、その分の残業代や、他の業務が滞ることによる機会損失もコストと捉えることができます。

これらのコストは、特にリソースの限られた中小企業にとっては大きな負担となり得ます。費用対効果を慎重に検討し、経営層の十分な理解を得てからプロジェクトを開始することが重要です。

準備や運用に手間と時間がかかる

ISO27001の認証取得は、一朝一夕に実現できるものではありません。計画から認証取得までには、一般的に半年から1年以上の期間を要します。この間、担当者には多大な手間と時間がかかります。

主な作業内容は以下の通りです。

- ISMS構築: 適用範囲の決定、情報資産の洗い出し、リスクアセスメントの実施、各種方針・規程の策定など、ISMSの土台を作る作業。

- 文書作成: 後述する膨大な量の文書を作成し、管理する作業。

- 従業員教育: 全従業員を対象とした教育の計画と実施。

- 運用: 策定したルールに基づき、ISMSを実際に運用する(審査前には最低3ヶ月程度の運用実績が必要)。

- 内部監査・マネジメントレビュー: 自社内で監査を実施し、経営層に報告・レビューを行う。

これらの作業を遂行するためには、専門の担当者や推進チームを任命する必要があります。多くの場合、情報システム部門や管理部門の担当者が兼任することになりますが、通常業務に加えて膨大なタスクが発生するため、リソースの配分が大きな課題となります。担当者の負担が過大になると、プロジェクトの遅延や、ISMSの形骸化につながる恐れもあります。

文書や記録の作成・管理の手間が増える

ISO27001では、マネジメントシステムが適切に計画され、運用されていることを示す証拠として、多くの文書や記録を作成・維持することが求められます。

作成が必要な文書の代表例としては、以下のようなものが挙げられます。

- 情報セキュリティ方針: 組織のISMSに関する最上位の方針を示す文書。

- ISMS適用範囲定義書: 認証を取得する範囲を明確に定義した文書。

- リスクアセスメント関連文書: リスクの特定、分析、評価のプロセスと結果を記録した文書。

- 適用宣言書(SoA): ISO27001の附属書Aに記載された管理策のうち、どれを適用し、どれを適用しないか、その理由を明記した文書。

- 各種規定・手順書: アクセス管理規定、情報資産管理規定、インシデント対応手順書など、具体的なルールを定めた文書。

さらに、日々の運用においても、以下のような記録を維持管理する必要があります。

- アクセスログ: システムやデータへのアクセス記録。

- 教育の記録: 従業員教育の実施日、参加者、内容などの記録。

- 内部監査の記録: 監査計画書、チェックリスト、監査報告書、是正処置の記録など。

- マネジメントレビューの議事録: 経営層によるレビューの内容や指示事項の記録。

これらの文書や記録をゼロから作成し、常に最新の状態に保つ作業は、非常に手間がかかります。特に、「審査のために」書類を整えることが目的化してしまうと、実態と乖離した「絵に描いた餅」となり、ISMSが形骸化する最大の原因となります。文書化はあくまで手段であり、目的は実効性のあるセキュリティ体制の構築・運用であるという本質を見失わないことが重要です。

ISO27001の要求事項と管理策

ISO27001認証を取得するためには、規格で定められた「要求事項」を満たす必要があります。この規格は、大きく分けて「マネジメントシステムに関する要求事項(本文)」と、「具体的な管理策のリスト(附属書A)」の2つの部分から構成されています。これらを理解することは、ISMSを構築・運用する上での羅針盤となります。ここでは、その構成と主要な内容について解説します。

ISO27001の構成(箇条4~10)

ISO27001の本文(箇条1〜10)には、ISMSを構築し、実施し、維持し、継続的に改善するための要求事項が定められています。この構造は、品質マネジメントシステムのISO9001など、他の多くのマネジメントシステム規格と共通の「上位構造(High Level Structure)」と呼ばれるフォーマットを採用しており、複数の規格を統合して運用しやすくなっています。

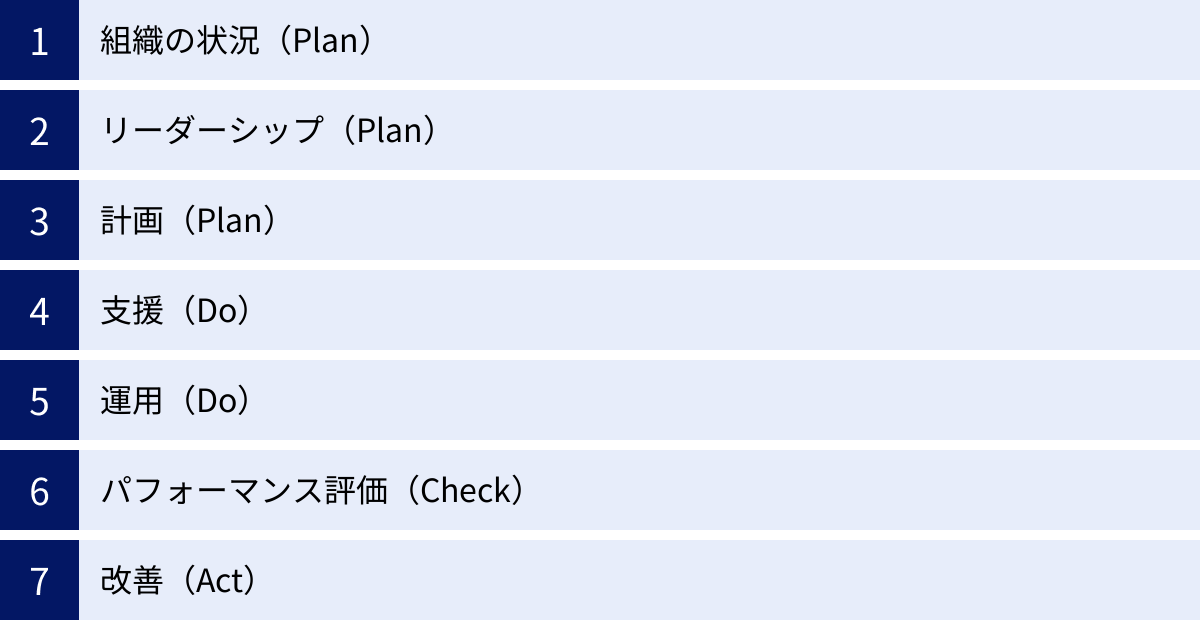

特に、ISMSのPDCAサイクルを回すための具体的な要求事項は、箇条4から箇条10に記載されています。

- 箇条4:組織の状況(Plan)

ISMSを構築する上での大前提を定める部分です。組織が直面している内外の課題(例:法規制、市場の脅威)を理解し、顧客や株主、従業員といった利害関係者が情報セキュリティに何を求めているかを明確にします。そして、これらの情報をもとに、ISMSを適用する範囲(どの部署、どの事業、どの拠点を対象とするか)を決定します。 - 箇条5:リーダーシップ(Plan)

ISMSの成功には、経営層(トップマネジメント)の強力なコミットメントが不可欠であることを定めています。トップマネジメントは、情報セキュリティ方針を確立し、ISMSの構築・運用に必要なリソース(人、物、金)を提供し、従業員に対してその重要性を伝え、推進する責任を負います。また、ISMS内での役割と責任、権限を明確にすることも求められます。 - 箇条6:計画(Plan)

ISMSの計画段階における中核部分です。ここで、リスクと機会への取り組みが要求されます。具体的には、保護すべき情報資産を洗い出し、それらに対する脅威や脆弱性を評価する「情報セキュリティリスクアセスメント」を実施します。そして、評価されたリスクに対して、どのように対処するか(リスクの低減、保有、回避、移転)という「リスク対応計画」を策定します。さらに、これらの活動を通じて達成すべき具体的な「情報セキュリティ目的」を設定します。 - 箇条7:支援(Do)

ISMSを運用するために必要な支援体制(リソース)に関する要求事項です。必要な人員、インフラ、資金を確保すること、従業員がISMSを遂行するための力量(スキルや知識)を持つこと、そしてその重要性を認識していることが求められます。また、組織内外での効果的なコミュニケーションの方法や、要求される文書(情報セキュリティ方針や適用宣言書など)の作成・管理ルールについても定めています。 - 箇条8:運用(Do)

箇条6で計画したことを実際に実行する段階です。策定したリスク対応計画に基づき、具体的なセキュリティ対策を実施・運用します。例えば、アクセス管理ルールの適用、ソフトウェアの導入、バックアップの実行などがこれにあたります。また、定期的にリスクアセスメントを再実施し、変化する状況に対応することも含まれます。 - 箇条9:パフォーマンス評価(Check)

ISMSが意図した通りに機能し、効果を上げているかを監視・測定・評価する段階です。具体的には、セキュリティ対策の運用状況の監視、年に1回以上の内部監査の実施、そして、これらの結果を含むISMSのパフォーマンス全体をトップマネジメントがレビューする「マネジメントレビュー」の実施が要求されます。 - 箇条10:改善(Act)

評価段階で見つかった問題点(不適合)や課題を是正し、ISMSを継続的に改善していくための要求事項です。インシデントや内部監査で発見された不適合に対して、その原因を究明し、再発防止策を講じます。これにより、PDCAサイクルが一周し、次の計画段階へとつながっていくことで、ISMSは継続的にレベルアップしていきます。

管理策(附属書A)

ISO27001の本文が「何をすべきか(What to do)」を定めたマネジメントシステムのフレームワークであるのに対し、附属書Aは「どのようにリスク対策を行うか(How to do)」の具体的な選択肢を示した管理策のリストです。

企業は、箇条6のリスクアセスメントで特定したリスクに対し、この附属書Aの管理策リストを参考に、自社に適用すべき適切な対策を選択します。

【2022年版(ISO/IEC 27001:2022)への改訂】

2022年10月にISO27001は改訂され、附属書Aの構成が大きく見直されました。これは、クラウドサービスの普及やリモートワークの常態化など、近年のビジネス環境の変化に対応するためです。旧版(2013年版)が14の管理分類・114項目だったのに対し、2022年版では4つのテーマ・93項目に再編されました。

新しい4つのテーマは以下の通りです。

- A.5 組織的管理策 (Organizational controls) – 37項目:

情報セキュリティに関する方針、役割と責任の割り当て、資産管理、サプライヤー管理など、組織全体のルールやプロセスに関する管理策が含まれます。

(例:情報セキュリティのための方針群、情報セキュリティにおける役割及び責任、情報資産の分類、クラウドサービスの利用に関する情報セキュリティ) - A.6 人的管理策 (People controls) – 8項目:

従業員や関係者の採用から退職まで、人に関連するセキュリティに関する管理策が含まれます。

(例:スクリーニング、情報セキュリティ意識向上教育及び訓練、リモートワーク) - A.7 物理的管理策 (Physical controls) – 14項目:

オフィスやデータセンターなど、物理的な施設や設備を保護するための管理策が含まれます。

(例:物理的セキュリティ境界、物理的な入退管理、クリアデスク・クリアスクリーン) - A.8 技術的管理策 (Technological controls) – 34項目:

ITシステムやネットワーク、データなどを技術的に保護するための管理策が含まれます。

(例:アクセス制御、暗号、バックアップ、ログの記録、脅威インテリジェンス)

組織は、これらの93項目の管理策の中から、自社のリスクアセスメントの結果に基づいて必要なものを選択し、なぜそれを適用するのか(あるいは適用しないのか)を「適用宣言書(SoA: Statement of Applicability)」という文書に明記する必要があります。この適用宣言書は、その組織のISMSの具体的な姿を示す重要な文書であり、審査においても重点的に確認されます。

ISO27001認証取得までの流れ【10ステップ】

ISO27001認証の取得は、体系的かつ計画的に進める必要があります。ここでは、一般的な認証取得までのプロセスを10のステップに分けて、それぞれで何を行うべきかを具体的に解説します。企業の規模や状況によって詳細は異なりますが、この流れを把握しておくことで、スムーズなプロジェクト進行が可能になります。

① キックオフ(取得の宣言)

すべての始まりは、経営層による「ISO27001認証を取得する」という意思決定と、その社内への宣言です。ISMSの構築・運用は全社的な取り組みであり、経営層の強力なリーダーシップとコミットメントがなければ成功しません。

この段階でやるべきことは以下の通りです。

- 目的の明確化: なぜISO27001を取得するのか(取引先からの要求、セキュリティレベルの向上、ブランドイメージ向上など)を明確にし、全社で共有します。

- 推進体制の構築: プロジェクトの責任者(ISMS管理責任者)を任命し、各部署からメンバーを選出して推進チーム(ISMS委員会など)を組織します。

- キックオフ宣言: 経営層から全従業員に対し、認証取得プロジェクトの開始を宣言します。目的、体制、今後のスケジュールなどを伝え、協力を要請します。

② 適用範囲の決定

次に、ISMSを適用する範囲を明確に定義します。ISO27001は、会社全体だけでなく、特定の部署、事業所、サービスに限定して認証を取得できるのが特徴です。適用範囲をどう設定するかは、プロジェクトの規模、コスト、期間に大きく影響します。

決定にあたっては、以下の点を考慮します。

- 事業上の重要性: 最も重要な情報資産を扱っている部署や、顧客からの要求が強いサービスを優先します。

- 物理的な拠点: 対象となるオフィスやデータセンターを特定します。

- 関連する業務プロセス: 対象範囲に含まれる業務の流れを明確にします。

- 従業員: 適用範囲内で働く従業員(正社員、契約社員、派遣社員、業務委託先など)を特定します。

決定した適用範囲は、「ISMS適用範囲定義書」として文書化します。

③ 情報セキュリティ方針の策定と周知

適用範囲が決まったら、組織の情報セキュリティに対する基本的な考え方や方向性を示す「情報セキュリティ方針」を策定します。これは、ISMSの憲法とも言える最上位の文書です。

方針には、以下のような内容を盛り込みます。

- 情報セキュリティの目的(機密性・完全性・可用性の維持)

- 法令や契約上の要求事項を遵守すること

- 情報セキュリティに関する役割と責任

- 全従業員が方針を遵守する義務があること

策定した方針は、経営層が承認し、ポスターの掲示や社内ポータルへの掲載、研修などを通じて、適用範囲内の全従業員に周知徹底します。

④ リスクアセスメントとリスク対応

このステップは、ISMS構築の中核をなす最も重要なプロセスです。

- 情報資産の洗い出し: 適用範囲内にある情報資産(顧客データ、技術情報、各種書類、PC、サーバーなど)をすべてリストアップします。

- 脅威と脆弱性の特定: 洗い出した情報資産それぞれに対し、どのような脅威(例:不正アクセス、ウイルス感染、紛失、災害)や脆弱性(例:OSが古い、パスワードが単純、ルールがない)があるかを特定します。

- リスクの分析・評価: 特定した脅威と脆弱性から、実際にインシデントが発生する可能性と、発生した場合の影響度を評価し、リスクの大きさを算定します。

- リスク対応計画の策定: 評価したリスクに対し、どのように対処するかを決定します。対応方法には以下の4つがあります。

- リスク低減: セキュリティ対策を講じてリスクを許容レベルまで下げる。(例:ウイルス対策ソフトを導入する)

- リスク保有(受容): リスクが小さい場合、対策コストが見合わない場合などに、リスクをあるがまま受け入れる。

- リスク回避: リスクの原因となる活動自体をやめる。(例:危険なサービスの利用を停止する)

- リスク移転: 保険への加入や業務委託などにより、リスクを他者と分担する。

この一連のプロセスと結果を文書化し、具体的な対策計画を立てます。

⑤ ISMS関連文書の作成

リスク対応計画が決まったら、それらを具体化するための各種文書を作成します。ISO27001では多くの文書化が求められます。

主な作成文書は以下の通りです。

- 情報セキュリティ方針、ISMS適用範囲定義書(ステップ②③で作成)

- リスクアセスメント関連文書(ステップ④の結果)

- 適用宣言書(SoA): 附属書Aの管理策のうち、どれを適用/非適用にするか、その理由を記載します。

- 各種規定・手順書: 情報資産管理規定、アクセス管理規定、クリアデスク・クリアスクリーン手順書、バックアップ手順書、インシデント対応手順書など、日々の運用に必要なルールブックを作成します。

⑥ 従業員への教育

策定した方針やルールを実効性のあるものにするためには、全従業員の理解と協力が不可欠です。適用範囲内の全従業員に対し、ISMSに関する教育を実施します。

教育内容には、以下のような項目を含めます。

- 情報セキュリティの重要性と情報セキュリティ方針

- 各自が守るべきルール(パスワード管理、離席時のPCロックなど)

- インシデントを発見した場合の報告手順

- ルール違反に対する罰則

教育の方法は、集合研修、e-ラーニング、マニュアルの配布など、組織の実態に合わせて選択します。実施した日時、参加者、内容などを記録として残しておくことが重要です。

⑦ ISMSの運用

文書やルールを整備し、教育が完了したら、いよいよ策定したISMSの運用を開始します。計画(Plan)したことを実行(Do)するフェーズです。

この段階では、作成した手順書に従って、アクセス管理、バックアップ、ウイルスチェック、入退室管理などを日々実践していきます。重要なのは、運用状況を記録に残すことです。例えば、入退室の記録簿、サーバーのアクセスログ、バックアップの実行記録などが、ISMSが正しく運用されている証拠となります。

審査を受けるためには、最低でも3ヶ月程度の運用実績が必要とされています。

⑧ 内部監査

ISMSが計画通りに、かつ有効に運用されているかを、組織自らがチェックする活動が「内部監査」です。これは評価(Check)フェーズの重要なプロセスです。

- 内部監査員の任命・養成: 監査対象の部門から独立した立場の従業員を内部監査員として任命します。必要に応じて、外部の研修などで監査スキルを習得させます。

- 監査計画の策定: いつ、誰が、どの部門を、どのような観点で監査するかを計画します。

- 監査の実施: チェックリストなどを用いて、ルールが守られているか、記録は適切に残されているかなどをヒアリングや現地確認を通じて監査します。

- 監査報告: 監査結果をまとめ、良かった点や改善が必要な点(不適合事項)を報告書として作成し、経営層と被監査部門に報告します。

⑨ マネジメントレビュー

内部監査の結果やISMSの運用状況、インシデントの発生状況など、ISMSに関するパフォーマンス全体を経営層(トップマネジメント)が評価し、今後の改善指示を出す場が「マネジメントレビュー」です。

これは、PDCAサイクルを締めくくる重要なプロセスであり、経営層がISMSに継続的に関与していることを示す証拠となります。レビューの結果、方針の見直しやリソースの再配分、改善目標の設定などが行われ、次のPDCAサイクルへとつながっていきます。レビューの内容は議事録として必ず記録します。

⑩ 審査機関による審査

内部監査とマネジメントレビューを終え、ISMSの準備が整ったら、いよいよ第三者審査機関による審査を受けます。審査は通常、二段階で行われます。

- 第一段階審査(文書審査): 主に、作成した文書(方針、規定類、適用宣言書など)がISO27001の要求事項を満たしているかを確認する審査です。審査員が現地を訪問して行われることが多いですが、文書のレビューが中心となります。

- 第二段階審査(現地審査): ISMSが文書通りに、かつ有効に運用されているかを、現地で確認する審査です。審査員がオフィスなどを訪問し、従業員へのインタビューや、実際の運用状況(PCの画面、記録類、サーバー室など)の確認を行います。

審査の結果、要求事項を満たしていない「不適合」が指摘された場合は、是正処置を行い、審査機関の承認を得る必要があります。すべての要求事項を満たしていると判断されると、晴れてISO27001認証が取得できます。

ISO27001認証の維持・更新に必要な審査

ISO27001認証は、一度取得すれば永続的に有効なものではありません。ISMSが継続的に有効に機能していることを証明するために、定期的に審査を受ける必要があります。これにより、PDCAサイクルが形骸化することなく回り続け、情報セキュリティレベルが維持・向上されるのです。認証を維持・更新するために必要な審査は、主に「維持審査」と「更新審査」の2種類です。

維持審査(サーベイランス審査)

維持審査(サーベイランス審査)は、ISO27001認証を取得した後、その有効性を維持するために毎年受ける必要がある定期審査です。通常、初回認証審査から1年後、2年後に実施されます。

【目的】

維持審査の目的は、認証取得時に構築したISMSが、その後も継続的に運用され、維持・改善されているかを確認することです。日々の運用の中でルールが形骸化していないか、新たなリスクに対応できているか、継続的改善の仕組みが機能しているか、といった点がチェックされます。

【審査内容】

審査の範囲は、初回審査(第二段階審査)と比べて限定的になるのが一般的です。すべての要求事項を網羅的に確認するのではなく、審査機関が特定の項目をサンプリングして審査します。

主に以下のような点が重点的に確認されます。

- 前回の審査で指摘された不適合事項の是正状況

- 内部監査とマネジメントレビューが計画通りに実施されているか

- 情報セキュリティ目的の達成状況

- インシデント対応や是正処置の記録

- 組織の変更(事業内容、適用範囲など)に伴うISMSの変更管理

- 一部の管理策(附属書A)の運用状況

審査員は、これらの項目について、文書の確認や担当者へのインタビューを通じて評価します。

【重要性】

この維持審査に合格しなければ、認証が一時停止されたり、最悪の場合は取り消されたりする可能性があります。そのため、企業は認証取得後も気を抜くことなく、ISMSを日常業務の一部として定着させ、PDCAサイクルを回し続ける必要があります。維持審査は、ISMSのマンネリ化を防ぎ、組織に良い緊張感をもたらすための重要な機会と捉えるべきです。

更新審査(再認証審査)

ISO27001認証の有効期間は3年間です。この有効期間が満了する前に、認証を更新するために受ける審査が更新審査(再認証審査)です。通常、有効期限が切れる数ヶ月前に実施されます。

【目的】

更新審査の目的は、過去3年間のISMS全体の運用実績を評価し、今後さらに3年間、認証を継続するに値するかを総合的に判断することです。3年間の集大成とも言える審査であり、ISMSの成熟度が問われます。

【審査内容】

更新審査の範囲と規模は、初回認証時の第二段階審査とほぼ同等になります。維持審査のようにサンプリングではなく、ISO27001のすべての要求事項が改めて審査の対象となります。

具体的には、

- ISMS全体の有効性と、継続的な改善の実績

- 情報セキュリティ方針と目的が、組織の戦略と整合しているか

- 過去3年間の内部監査、マネジメントレビュー、是正処置のすべて

- 法令・規制の遵守状況

- 利害関係者からのフィードバック

- 適用範囲全体のすべての管理策の運用状況

などが、包括的に評価されます。この審査に合格することで、認証が更新され、新たに3年間の有効期間を持つ認証書が発行されます。

【更新審査に向けた準備】

更新審査をスムーズに乗り越えるためには、日々の地道なISMS運用が鍵となります。特に、維持審査や内部監査で指摘された事項を確実に改善し、その記録を残しておくことが重要です。また、3年間の間に発生した組織や事業環境の変化(例:リモートワークの導入、新規事業の開始)をISMSに適切に反映し、リスクアセスメントを定期的に見直しておく必要があります。

維持審査と更新審査は、企業にとって負担に感じられるかもしれませんが、これらがあるからこそISO27001認証の価値と信頼性が保たれています。 定期的な外部の目によるチェックは、自社の情報セキュリティ体制を客観的に見つめ直し、継続的に強化していくための不可欠なプロセスなのです。

ISO27001認証の取得・維持にかかる費用

ISO27001認証の取得・維持を検討する際に、最も気になる点の一つが費用でしょう。費用は、企業の規模、業種、適用範囲、そしてコンサルティングサービスの利用有無などによって大きく変動します。ここでは、費用の内訳を「審査費用」と「コンサルティング費用」に大別し、それぞれの相場感について解説します。

注意点として、ここで示す金額はあくまで一般的な目安であり、正確な費用は必ず複数の審査機関やコンサルティング会社から見積もりを取得して確認してください。

審査費用

審査費用は、認証の審査を行う第三者審査機関に直接支払う費用です。この費用は、主に「審査工数(人日)」に基づいて算出されます。審査工数は、ISOの国際的なガイドラインに基づき、以下の要素を考慮して決定されます。

- 適用範囲の従業員数: 最も大きな影響を与える要素です。従業員数が多いほど、審査に要する時間が増えるため、費用は高くなります。

- 事業所の数: 適用範囲に含まれる物理的な拠点(オフィス、データセンターなど)の数。

- 事業の複雑性: 取り扱う情報の機微性や、事業プロセスの複雑さ。

- 適用する管理策の数: 適用宣言書に記載された管理策の多さ。

審査費用は、審査の種類によっても異なります。

| 審査の種類 | 費用の目安(従業員数100名以下の場合) | 概要 |

|---|---|---|

| 初回審査 | 50万円 ~ 150万円程度 | 第一段階審査と第二段階審査の合計費用。最も高額になる。 |

| 維持審査 | 30万円 ~ 80万円程度 | 認証取得後、年1回実施。初回審査の半分程度の費用が目安。 |

| 更新審査 | 40万円 ~ 120万円程度 | 3年ごとに実施。初回審査と同等か、やや安価な場合が多い。 |

この他に、審査員の交通費や宿泊費が別途請求されることが一般的です。審査機関を選ぶ際には、単純な金額だけでなく、自社の業種に関する知見の有無や、審査員の質、コミュニケーションのしやすさなども含めて総合的に判断することが重要です。複数の審査機関から相見積もりを取り、サービス内容と費用を比較検討することをおすすめします。

コンサルティング費用

自社にISO27001取得のノウハウや専門知識を持つ人材がいない場合、専門のコンサルティング会社に支援を依頼するのが一般的です。コンサルティング費用は、その支援内容や期間によって大きく変動します。

【支援内容の例】

- フルサポート: キックオフから認証取得まで、すべてのプロセスを全面的に支援。文書作成の代行、リスクアセスメントの実施支援、内部監査員の養成・代行、審査の立ち会いなどを含む。

- 文書作成支援: 規程や手順書などの文書テンプレートの提供や、作成のレビューが中心。

- スポット支援: 内部監査員研修や、審査前の模擬審査など、特定のプロセスのみを支援。

- 運用代行: 認証取得後の維持・更新(内部監査、マネジメントレビューの準備など)を代行するサービス。

【費用の目安】

コンサルティング費用は、依頼する作業範囲によって千差万別ですが、新規取得のフルサポートを依頼した場合、50万円~200万円以上が一般的な相場と言えます。中小企業向けの安価なプランから、大企業向けのオーダーメイドプランまで、価格帯は非常に幅広いです。

【コンサルティング会社を選ぶポイント】

- 実績: 自社と同じ業種や規模の企業での支援実績が豊富か。

- 担当者との相性: プロジェクトを円滑に進める上で、担当コンサルタントとのコミュニケーションのしやすさは非常に重要です。

- サービス内容と料金体系: どこまでが料金に含まれているのか、追加料金が発生するケースはあるのかなどを事前に明確に確認する。

- 提供されるノウハウ: 単なる作業代行だけでなく、自社にノウハウが蓄積されるような支援をしてくれるか。

コンサルティング費用は決して安価ではありませんが、専門家の支援を受けることで、認証取得までの期間を短縮し、担当者の負担を大幅に軽減できるメリットがあります。また、自社の実態に合った、形骸化しない実用的なISMSを構築できる可能性も高まります。費用対効果を十分に検討し、自社に合ったパートナーを選ぶことが成功の鍵です。

ISO27001認証の取得にかかる期間の目安

ISO27001認証を取得するまでにかかる期間は、企業の規模、既存のセキュリティ体制、担当者のリソース、そして経営層のコミットメントなど、様々な要因によって大きく変動します。一概に「〇ヶ月で取得できる」と断言することはできませんが、一般的な目安を把握しておくことは、プロジェクト計画を立てる上で非常に重要です。

結論から言うと、多くの企業では準備開始から認証取得まで、およそ6ヶ月から1年半程度の期間を要します。

以下に、企業の規模別の一般的な期間の目安を示します。

| 企業規模(適用範囲の従業員数) | 取得にかかる期間の目安 |

|---|---|

| 小規模(~30名程度) | 6ヶ月 ~ 10ヶ月 |

| 中規模(30名~100名程度) | 10ヶ月 ~ 1年半 |

| 大規模(100名以上) | 1年以上 |

【期間が短くなる要因】

- 専任の担当者を配置できる、または十分な工数を確保できる。

- 経営層が積極的にプロジェクトに関与し、意思決定が速い。

- 既に何らかのセキュリティルールや規程が存在し、運用されている。

- 適用範囲が限定的で、事業所が1箇所である。

- 経験豊富なコンサルティング会社を活用する。

【期間が長くなる要因】

- 担当者が通常業務と兼任で、リソースが不足している。

- 経営層の関心が低く、承認などに時間がかかる。

- セキュリティに関するルールが全くなく、ゼロから構築する必要がある。

- 適用範囲が広く、複数の事業所や複雑な業務プロセスを含む。

- 自社のみで手探りで進めようとする。

特に重要なのが、ISMSの運用期間です。審査を受ける前提として、構築したISMSを最低でも3ヶ月程度は実際に運用し、その記録(ログ、各種記録簿など)を残しておく必要があります。さらに、その運用実績に基づいて、内部監査とマネジメントレビューを実施しなければなりません。

したがって、認証取得までの大まかなスケジュールは以下のようになります。

- 準備・構築フェーズ(3ヶ月~1年): キックオフからリスクアセスメント、文書作成、従業員教育まで。

- 運用フェーズ(最低3ヶ月): 策定したISMSを実際に運用し、記録を残す。

- 評価・改善フェーズ(1ヶ月~2ヶ月): 内部監査とマネジメントレビューを実施する。

- 審査フェーズ(1ヶ月~2ヶ月): 審査機関の選定、第一段階審査、第二段階審査、是正処置。

このように、各ステップで必要な作業を積み上げていくと、少なくとも半年以上はかかることが分かります。焦って表面的な対応をすると、審査で不適合を指摘されたり、実態に合わない形骸化したISMSになったりする恐れがあります。無理のない現実的なスケジュールを立て、着実にプロジェクトを進めていくことが、結果的に最も効率的な認証取得への道となります。

ISO27001取得をサポートしてくれるおすすめコンサル会社3選

自社だけでISO27001認証を取得するのは、専門知識やリソースの面でハードルが高い場合があります。そのような場合に心強い味方となるのが、専門のコンサルティング会社です。ここでは、豊富な実績と特色あるサービスで評価の高いコンサルティング会社を3社紹介します。各社の強みを比較し、自社のニーズに合ったパートナー選びの参考にしてください。

※ここに記載する情報は、各社の公式サイトに基づいたものです。最新かつ詳細な情報については、必ず各社の公式サイトをご確認ください。

LRM株式会社

LRM株式会社は、情報セキュリティ分野に特化したコンサルティングサービスを提供する企業です。ISMS/ISO27001認証取得支援において、多くの実績を持っています。

【特徴】

- 柔軟なコンサルティングスタイル: 企業の状況や要望に応じて、訪問型、オンライン型、常駐型など、柔軟な支援形態を選択できます。文書作成の代行から、自社での構築をサポートするアドバイザリー形式まで、幅広いニーズに対応可能です。

- クラウドサービス「Seculio(セキュリオ)」との連携: 自社開発のISMS運用支援クラウドツール「Seculio」を活用したコンサルティングが特徴です。eラーニングによる従業員教育、標的型攻撃メール訓練、規程の管理などを効率化し、認証取得後も継続的なISMS運用をサポートします。

- 豊富な実績とノウハウ: 様々な業種・規模の企業で2,500社以上(2024年時点)の支援実績があり、そのノウハウを活かした実用的で形骸化しないISMSの構築を強みとしています。Pマークやその他のセキュリティ認証との同時取得支援にも対応しています。

- 月額制コンサルティングサービス「情報セキュリティ倶楽部」: 認証取得後の運用フェーズにおいて、月額制で継続的なサポートを受けられるサービスも提供しており、ISMSの維持・更新に関する相談や内部監査の支援などを依頼できます。

LRM株式会社は、最新のクラウドツールを活用して効率的にISMSを構築・運用したい企業や、認証取得後も継続的な専門家のサポートを求めている企業におすすめです。

参照:LRM株式会社 公式サイト

株式会社ISO総合研究所

株式会社ISO総合研究所は、ISO規格全般の認証取得・運用支援を専門とする大手コンサルティング会社です。ISO27001に関しても、非常に多くの支援実績を誇ります。

【特徴】

- 「やること」を明確化するコンサルティング: 認証取得までに「何を」「いつまでに」やるべきかを具体的に示したスケジュールと宿題リストを提供。企業の担当者が迷うことなく、効率的に準備を進められるようにサポートするスタイルが特徴です。

- 業界特化のノウハウ: 建設業、IT業、製造業、運送業など、様々な業界に特化したコンサルタントが在籍しており、業界特有の事情やリスクを踏まえた、実務に即したISMS構築を支援します。

- 運用代行サービス: 認証取得後の負担を軽減する「ISO運用代行」サービスが充実しています。内部監査の実施、マネジメントレビューの資料作成、審査の立ち会いまで、ISMSの維持・更新に必要な作業をアウトソーシングできます。

- 100%取得保証と返金保証: 新規認証取得コンサルティングにおいて、認証取得を100%保証しており、万が一取得できなかった場合にはコンサルティング費用を全額返金する制度を設けており、安心して依頼できます。

株式会社ISO総合研究所は、認証取得までのプロセスを明確にして効率的に進めたい企業や、取得後の運用負荷をできるだけ軽減したいと考えている企業に適しています。

参照:株式会社ISO総合研究所 公式サイト

ユーピーエフ株式会社

ユーピーエフ株式会社は、「手が届くコンサルティング」をモットーに、特に中小企業向けにコストパフォーマンスの高いISO認証支援サービスを提供している企業です。

【特徴】

- リーズナブルな料金体系: 徹底した業務効率化により、業界でもトップクラスの低価格な料金設定を実現しています。予算が限られている中小企業でも、専門家のサポートを受けやすいのが最大の魅力です。

- 訪問回数無制限プラン: 追加料金を気にすることなく、納得いくまで何度でも訪問またはオンラインでの打ち合わせが可能なプランを提供しています。これにより、担当者の不安を解消し、きめ細やかなサポートを実現します。

- 短期取得の実績: 効率的なコンサルティング手法により、最短3ヶ月といった短期間での認証取得をサポートした実績も豊富です。スピーディーな認証取得が求められる場合に強みを発揮します。

- Pマークとの同時取得支援: ISO27001とPマークの両方を同時に取得・運用する際のノウハウが豊富で、重複する作業を一本化することで、効率的かつ低コストでの同時取得を支援します。

ユーピーエフ株式会社は、コストを抑えて認証取得を目指したい中小企業や、できるだけ短期間で認証を取得したい企業にとって、有力な選択肢となるでしょう。

参照:ユーピーエフ株式会社 公式サイト