現代のビジネス環境において、情報は企業活動を支える最も重要な資産の一つです。デジタルトランスフォーメーション(DX)の加速、クラウドサービスの普及、リモートワークの常態化など、働き方や事業のあり方が大きく変化する中で、企業が取り扱う情報の価値はますます高まっています。その一方で、サイバー攻撃は年々巧妙化・悪質化しており、ランサムウェアによる被害やサプライチェーンを狙った攻撃、内部不正による情報漏えいなど、情報セキュリティに関する脅威は後を絶ちません。

このような状況下で、企業が社会的責任を果たし、持続的に成長していくためには、情報資産を様々な脅威から守り、適切に管理するための仕組みが不可欠です。そこで注目されているのが、「ISMS(情報セキュリティマネジメントシステム)」です。

ISMSは、単なるウイルス対策ソフトの導入やパスワードの強化といった個別の技術的対策にとどまりません。組織全体で情報セキュリティを確保し、継続的に改善していくための包括的な「仕組み(マネジメントシステム)」を指します。そして、その仕組みが国際的な基準を満たしていることを客観的に証明するのが「ISMS認証」です。

本記事では、情報セキュリティ対策の根幹となるISMSについて、その基本概念から、国際規格である「ISO/IEC 27001」、認証取得のメリット・デメリット、具体的な取得プロセス、さらにはPマークとの違いまで、網羅的に解説します。情報セキュリティ担当者の方はもちろん、経営層の方や、取引先からISMS認証の取得を求められている方にとっても、実践的な知識を得られる内容となっています。

目次

ISMS(情報セキュリティマネジジメントシステム)とは

ISMSとは、「Information Security Management System」の頭文字を取った略語で、日本語では「情報セキュリティマネジメントシステム」と訳されます。これは、企業や組織が保有する情報資産のセキュリティを確保し、管理するための体系的な枠組み(フレームワーク)のことを指します。

具体的には、組織が守るべき情報資産を特定し、それらに対するリスクを評価(リスクアセスメント)、そして特定されたリスクに対して適切な管理策を計画・導入・運用し、その有効性を継続的に監視・改善していく一連のプロセス全体がISMSです。

多くの人が「情報セキュリティ」と聞くと、ファイアウォールの設置やアンチウイルスソフトの導入といった技術的な対策を思い浮かべるかもしれません。しかし、ISMSはそうした個別の対策だけでなく、組織のルール(情報セキュリティ方針や各種規程)、従業員への教育、物理的なセキュリティ(入退室管理など)、インシデント発生時の対応手順、そしてこれらの活動を支える経営層のコミットメントまでを含む、総合的なアプローチを特徴とします。

つまり、ISMSは「一度導入すれば終わり」というものではなく、組織を取り巻く環境の変化や新たな脅威の出現に対応しながら、PDCAサイクル(後述)を回して継続的に改善していく「生きた仕組み」なのです。

ISMSの目的

ISMSを構築し、運用する目的は多岐にわたりますが、その根幹にあるのは、情報セキュリティの3つの要素、すなわち「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」(これらは「CIA」と呼ばれ、後ほど詳しく解説します)をバランス良く維持・向上させることです。

このCIAを確保することを通じて、ISMSは以下の主要な目的を達成しようとします。

- 情報資産の保護: 顧客情報、技術情報、財務情報といった組織の重要な情報資産を、漏えい、改ざん、紛失、破壊などの様々な脅威から保護します。これはISMSの最も基本的な目的です。

- 事業継続性の確保: サイバー攻撃やシステム障害、自然災害といった不測の事態が発生した場合でも、事業の中核となる業務を中断させず、万が一中断しても可能な限り迅速に復旧できる体制を整えます。これにより、事業機会の損失を最小限に抑えます。

- 法令・契約要求事項の遵守(コンプライアンス): 個人情報保護法や各種業界ガイドライン、顧客との契約に含まれるセキュリティ要件など、組織が遵守すべき法的・契約上の要求事項を明確にし、それらを確実に満たすための体制を構築します。

- ステークホルダーからの信頼獲得: 顧客、取引先、株主、従業員といったステークホルダーに対して、組織が情報セキュリティに真摯に取り組み、情報を適切に管理していることを客観的に示すことで、社会的な信頼を向上させます。これは、企業のブランド価値や競争力の強化に直結します。

これらの目的を達成するために、ISMSは組織に体系的かつ継続的なリスクマネジメントの実践を求めます。場当たり的な対策ではなく、組織全体で統一された方針のもと、リスクに基づいた合理的なセキュリティ対策を実施することが、ISMSの本質と言えるでしょう。

ISMSで保護すべき情報資産

ISMSが守るべき対象は「情報資産」です。情報資産と聞くと、コンピュータ上のファイルやデータベースといった電子データをイメージする方が多いかもしれませんが、その範囲はより広範です。

ISMSにおける情報資産とは、「組織にとって価値を持つ情報」とその情報を管理するための媒体や設備全般を指します。具体的には、以下のようなものが含まれます。

| 情報資産の分類 | 具体例 |

|---|---|

| 情報・データ | 顧客情報、取引先情報、個人情報、従業員情報、財務情報、技術情報、ノウハウ、研究開発データ、マーケティングデータ、ソースコード、設計図など |

| 物理メディア | 紙の書類(契約書、請求書、稟議書など)、USBメモリ、ハードディスク、CD/DVD、バックアップテープなど |

| ソフトウェア | OS(Windows, macOSなど)、業務アプリケーション(会計ソフト、CRMなど)、自社開発ソフトウェア、データベース管理システムなど |

| 物理的資産 | サーバー、PC、スマートフォン、ネットワーク機器(ルーター、スイッチなど)、複合機、データセンター、オフィスなど |

| サービス | クラウドサービス(IaaS, PaaS, SaaS)、通信回線、電力などのインフラサービス |

| 人的資産 | 従業員や委託先が持つ専門知識、技術、ノウハウ、経験など |

このように、ISMSの保護対象は非常に多岐にわたります。特に見落とされがちなのが、紙媒体の書類や、従業員の頭の中にあるノウハウといった「人的資産」です。例えば、重要な契約書が施錠されていないキャビネットに保管されていたり、退職した従業員が競合他社に独自の技術ノウハウを持ち出したりすることも、重大な情報セキュリティインシデントにつながります。

ISMSを構築する最初のステップの一つは、自組織にとってどのような情報資産が存在し、それぞれがどの程度の重要性を持つのかを洗い出す「情報資産の棚卸し」です。このプロセスを通じて、守るべき対象を明確に定義し、それぞれのリスクに応じた適切な管理策を講じることが可能になります。保護すべき対象が曖昧なままでは、効果的なセキュリティ対策は実現できません。

ISMSを構成する情報セキュリティの3要素(CIA)

情報セキュリティを考える上で、絶対に欠かせない基本的な概念が「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの要素です。これらの頭文字を取って「情報セキュリティのCIA」と呼ばれます。ISMSは、この3つの要素を組織が保有する情報資産に対して、適切なレベルで維持・管理することを目指すマネジメントシステムです。

CIAは、どれか一つだけが重要というわけではなく、3つの要素をバランス良く保つことが求められます。ただし、情報資産の性質や業務内容によって、どの要素を特に重視すべきかは異なります。例えば、極秘の研究開発データであれば「機密性」が最優先されますし、金融機関の取引データであれば「完全性」が極めて重要です。また、オンラインショッピングサイトにとっては、いつでもサービスが利用できる「可用性」が生命線となります。

自社の情報資産それぞれについて、CIAの観点からどのような脅威があり、どの要素を重点的に守るべきかを分析することが、効果的なリスクアセスメントの第一歩となります。

機密性(Confidentiality)

機密性とは、「認可された者だけが情報にアクセスできる状態を確実にすること」を意味します。言い換えれば、アクセス権を持たない人や組織、プロセスが、情報に触れたり、その内容を知ったりすることができないようにする特性です。情報漏えいを防ぐための最も基本的な考え方と言えます。

機密性を確保するための具体的な対策例としては、以下のようなものが挙げられます。

- アクセス制御: IDとパスワードによる認証、職務に応じたアクセス権限の設定(職務分掌)、多要素認証(MFA)の導入など。これにより、「誰が」「どの情報に」「どこまでアクセスできるか」を厳密に管理します。

- データの暗号化: PCやサーバーのハードディスク、USBメモリなどの記憶媒体に保存されているデータ(Data at Rest)や、ネットワーク上を流れるデータ(Data in Transit)を暗号化します。万が一、データが盗難に遭ったり、通信が傍受されたりしても、鍵がなければ内容を読み取ることができません。

- 物理的セキュリティ: サーバー室や重要な書類を保管する書庫への入退室管理(ICカード認証、生体認証など)、監視カメラの設置、施錠管理の徹底など。

- クリアデスク・クリアスクリーン: 離席時に書類を机の上に放置しない(クリアデスク)、PCの画面をロックする(クリアスクリーン)といったルールを徹底し、第三者による情報の盗み見を防ぎます。

- 秘密保持契約(NDA): 従業員や取引先との間で秘密保持契約を締結し、業務上知り得た情報を外部に漏らさないよう法的な義務を課します。

機密性が損なわれると、個人情報や顧客情報、企業秘密の漏えいといった直接的な被害が発生し、企業の社会的信用の失墜、損害賠償請求、競争力の低下など、深刻な事態を招く可能性があります。

完全性(Integrity)

完全性とは、「情報及び処理方法が、正確・完全である状態を保護すること」を意味します。つまり、情報が作成されてから利用・保管されるまでの過程で、権限のない者によって不正に破壊されたり、改ざんされたり、あるいは意図しないエラーによって変更されたりしていないことを保証する特性です。

例えば、Webサイトが改ざんされて不適切な情報が表示されたり、顧客の注文データが書き換えられて誤った商品が発送されたり、請求書の金額が不正に変更されたりする事態は、すべて完全性が損なわれた例です。

完全性を確保するための具体的な対策例としては、以下のようなものが挙げられます。

- 変更履歴(ログ)の管理: ファイルやデータへのアクセス履歴や変更履歴を記録・監視し、不正な変更がなかったか、誰がいつ変更したのかを追跡できるようにします。

- デジタル署名: 送信されるデータにデジタル署名を付与することで、そのデータが確かに本人から送られたものであり、かつ途中で改ざんされていないことを受信者が検証できるようにします。

- ハッシュ関数(チェックサム): ファイルからハッシュ値と呼ばれる固定長の文字列を生成する技術です。ファイルの内容が1ビットでも変わるとハッシュ値が全く異なるものになるため、ファイルの同一性を確認するために利用されます。ソフトウェアのダウンロードサイトなどでよく見られます。

- 職務分掌: データの入力担当者と承認担当者を分けるなど、一つの業務プロセスを複数の担当者に分担させることで、一人の担当者による不正な改ざんを防ぎます。

- バックアップとリカバリ: 定期的にデータのバックアップを取得し、万が一データが破損・改ざんされた場合に、正常な状態に復元できる手順を確立しておきます。

完全性が損なわれると、誤った情報に基づいて重要な経営判断を下してしまったり、顧客との取引でトラブルが発生したりするなど、業務の正確性や信頼性が根底から揺らぐことになります。特に金融取引や医療情報、インフラ制御システムなどでは、完全性の欠如が致命的な結果を引き起こす可能性があります。

可用性(Availability)

可用性とは、「認可された者が、必要とするときに、情報及び関連資産にアクセスできる状態を確実にすること」を意味します。簡単に言えば、「使いたいときに、いつでも使える」状態を保証する特性です。

システム障害やサービス停止は、可用性が損なわれた典型的な例です。例えば、ECサイトがサーバーダウンして商品が購入できなくなったり、社内のファイルサーバーにアクセスできず業務が止まってしまったりする状況がこれにあたります。

可用性を確保するための具体的な対策例としては、以下のようなものが挙げられます。

- システムの冗長化: サーバーやネットワーク機器、電源などを二重化・多重化しておくことで、一部の機器に障害が発生しても、待機系のシステムに切り替えてサービスを継続できるようにします。

- バックアップと災害復旧(DR): 定期的なバックアップの取得に加え、地震や火災などの災害に備えて、遠隔地にバックアップデータを保管し、システムを復旧させるための計画(ディザスタリカバリ計画)を策定・訓練します。

- 負荷分散(ロードバランシング): サーバーへのアクセスが集中した際に、複数のサーバーに処理を分散させることで、一台のサーバーに過剰な負荷がかかるのを防ぎ、安定したサービス提供を維持します。

- ハードウェア・ソフトウェアの保守: 定期的なメンテナンスやアップデートを実施し、機器の故障やソフトウェアの不具合を未然に防ぎます。

- DDoS攻撃対策: 大量のデータを送りつけてサーバーをダウンさせるDDoS攻撃を検知・防御するサービスを導入します。

可用性が損なわれると、直接的な売上機会の損失、顧客満足度の低下、生産性の悪化、ブランドイメージの毀損など、事業継続に深刻な影響を及ぼします。特に24時間365日の稼働が求められるオンラインサービスや社会インフラにおいては、可用性の確保が至上命題となります。

ISMS認証の国際規格「ISO/IEC 27001」とは

企業がISMSを構築し、その適合性を第三者に証明してもらうための認証制度が「ISMS認証」です。そして、このISMS認証の基準となるのが、国際標準化機構(ISO)と国際電気標準会議(IEC)が共同で策定した国際規格「ISO/IEC 27001」です。

一般的に「ISMS認証を取得した」という場合、それは「ISO/IEC 27001」の要求事項に基づいてISMSを構築・運用し、審査機関による審査に合格したことを意味します。この規格は世界中で認められているため、ISO/IEC 27001認証を取得することは、グローバルなレベルで情報セキュリティ管理体制が整っていることの証明になります。

最新版は2022年に改訂された「ISO/IEC 27001:2022」です。この規格は、特定の技術や製品に依存しない、汎用的なマネジメントシステムのフレームワークを提供します。そのため、業種や組織の規模を問わず、あらゆる組織が自社の実情に合わせて適用できます。

ISO/IEC 27001の要求事項

ISO/IEC 27001は、組織がISMSを確立し、実施し、維持し、継続的に改善するために満たすべき「要求事項」を定めています。これらの要求事項は、規格の本文である「箇条4」から「箇条10」に記載されています。これは、品質マネジメントシステムのISO 9001など、他の多くのISOマネジメントシステム規格と共通の構造(ハイレベルストラクチャー)を採用しており、複数のマネジメントシステムを統合して運用しやすくなっています。

| 箇条 | 内容 | 概要 |

|---|---|---|

| 箇条4 | 組織の状況 | 組織内外の課題、利害関係者のニーズと期待、ISMSの適用範囲を明確にすることを要求。 |

| 箇条5 | リーダーシップ | 経営層がISMSに対して積極的に関与し、情報セキュリティ方針を定め、役割・責任・権限を明確にすることを要求。 |

| 箇条6 | 計画 | リスクと機会への取り組み(リスクアセスメントとリスク対応)、情報セキュリティ目的の設定、それを達成するための計画策定を要求。 |

| 箇条7 | 支援 | ISMSの運用に必要な資源(人、モノ、金)、従業員の力量、認識、コミュニケーション、文書化した情報の管理などを要求。 |

| 箇条8 | 運用 | 箇条6で計画したことを実行に移すフェーズ。運用計画の管理、リスクアセスメントとリスク対応の実施を要求。 |

| 箇条9 | パフォーマンス評価 | ISMSの運用状況や有効性を監視、測定、分析、評価することを要求。内部監査やマネジメントレビューもここに含まれる。 |

| 箇条10 | 改善 | 評価結果に基づき、不適合を是正し、ISMSを継続的に改善していくことを要求。 |

これら本文の要求事項に加えて、ISO/IEC 27001には「附属書A」と呼ばれる非常に重要な部分があります。附属書Aには、情報セキュリティリスクを低減するための具体的な対策集、すなわち「管理策」のリストが記載されています。

2022年版では、これらの管理策が「組織的管理策」「人的管理策」「物理的管理策」「技術的管理策」の4つのテーマに分類され、合計93項目が挙げられています。組織はリスクアセスメントの結果に基づき、自社に適用すべき管理策をこの附属書Aから選択(または追加)し、その導入理由を文書化する必要があります(これを「適用宣言書」と呼びます)。

ISO/IEC 27001は「何をすべきか(What)」を要求しますが、「どのようにすべきか(How)」は具体的に定めていません。そのため、組織は自社の事業内容、規模、文化、そして直面するリスクに応じて、最適な方法でこれらの要求事項と管理策を実現していく必要があります。

ISMS適合性評価制度

日本国内において、ISO/IEC 27001に基づくISMS認証が、信頼性をもって公平に行われるための仕組みが「ISMS適合性評価制度」です。この制度は、一般財団法人日本情報経済社会推進協会(JIPDEC)内の組織である情報マネジメントシステム認定センター(ISMS-AC)によって運営されています。

この制度の仕組みは、以下の階層構造になっています。

- 認定機関(ISMS-AC): ISMS認証を行う「認証機関」が、公平かつ適正に審査を行う能力があるかどうかを審査し、認定します。いわば「審査機関を審査する機関」です。

- 認証機関(審査登録機関): ISMS-ACから認定を受けた機関です。企業や組織からの申請に基づき、ISO/IEC 27001の要求事項に適合しているかを審査し、適合していれば認証(登録)を行います。

- 事業者(受審組織): ISMS認証の取得を目指す企業や組織です。自社でISMSを構築・運用し、認証機関に審査を申請します。

この認定機関が認証機関を監督する仕組みにより、どの認証機関から認証を受けても、その価値が国際的に同等であることが保証されます。これにより、ISMS認証の信頼性と客観性が担保されているのです。

参照:情報マネジメントシステム認定センター(ISMS-AC)公式サイト

ISMS運用におけるPDCAサイクル

ISMSは、一度構築したら終わりではなく、継続的な改善が不可欠なマネジメントシステムです。その改善活動のフレームワークとして用いられるのが「PDCAサイクル」です。ISO/IEC 27001の要求事項も、このPDCAサイクルに沿って構成されています。

- Plan(計画):

- ISMSの適用範囲を決定し、情報セキュリティ方針を策定します。(箇条4, 5)

- 情報資産を洗い出し、リスクアセスメントを実施して、組織が直面するリスクを特定・評価します。(箇条6)

- リスクへの対応策を計画し、情報セキュリティ目標を設定します。(箇条6)

- 必要な資源や体制を計画します。(箇条7)

- Do(実行):

- Planで立てた計画に基づき、ISMSを実際に導入し、運用します。(箇条8)

- 選択した管理策(セキュリティ対策)を実施します。

- 従業員への教育や訓練を行います。

- 策定した規程類を周知徹底し、日々の業務に適用します。

- Check(評価):

- ISMSの運用状況やパフォーマンスを監視・測定し、有効性を評価します。(箇条9)

- 定期的に内部監査を実施し、ISMSが計画通りに機能しているか、規格要求事項に適合しているかを確認します。

- 内部監査の結果や運用状況などを経営層に報告し、レビューを受けます(マネジメントレビュー)。

- Act(改善):

- Checkの結果、見つかった問題点や不適合事項に対して、是正処置や予防処置を講じます。(箇条10)

- マネジメントレビューでの指示に基づき、ISMSの仕組みそのものを見直し、改善します。

- この改善活動の結果を、次のPlanフェーズに反映させ、サイクルを回し続けます。

このように、PDCAサイクルを回し続けることで、組織はビジネス環境の変化、新たな脅威の出現、技術の進歩などに柔軟に対応し、情報セキュリティレベルを継続的に向上させることができます。これが、ISMSが形骸化せず、真に有効な仕組みとして機能するための鍵となります。

ISMSに関連するその他の規格

ISMSの核となる規格はISO/IEC 27001ですが、ISO/IEC 27000ファミリーと呼ばれる一連の規格群が存在し、それぞれが特定の目的を持っています。これらを理解することで、より深く、多角的に情報セキュリティマネジメントを実践できます。ここでは、特に重要ないくつかの関連規格を紹介します。

ISO/IEC 27002(情報セキュリティ管理策の実践のための規範)

ISO/IEC 27002は、ISO/IEC 27001の附属書Aにリストアップされている管理策について、その導入と運用のためのより詳細な手引き(ガイダンス)を提供する規格です。附属書Aが「どのような管理策があるか」という項目リストであるのに対し、ISO/IEC 27002は「それぞれの管理策をどのように実装すればよいか」という具体的な実践方法を示しています。

この規格は要求事項を定めたものではないため、ISO/IEC 27002単体での認証は存在しません。あくまで、ISO/IEC 27001に基づいてISMSを構築・運用する際の参考書(ベストプラクティス集)という位置づけです。

例えば、附属書Aに「アクセス制御」という管理策がある場合、ISO/IEC 27002では、アクセス制御方針の策定方法、ユーザーアクセスの管理手順、特権アクセスの管理方法、パスワード管理システムの要件など、具体的な実施項目や考慮事項が詳細に解説されています。

ISMSの担当者が、自社に適用すべき管理策を具体的に検討・設計する際に、このISO/IEC 27002を参照することで、網羅的で実効性の高いセキュリティ対策を効率的に立案できます。2022年にISO/IEC 27001が改訂されたのに伴い、ISO/IEC 27002も改訂され、最新の脅威や技術動向を反映した内容になっています。

ISO/IEC 27017(クラウドセキュリティの国際規格)

ISO/IEC 27017は、クラウドサービスに特化した情報セキュリティ管理策のガイドラインを定めた国際規格です。近年、多くの企業がAmazon Web Services (AWS) や Microsoft Azure、Google Cloud Platform (GCP) といったクラウドサービスを利用していますが、クラウド環境にはオンプレミス(自社運用)環境とは異なる特有のリスクが存在します。

この規格は、そうしたクラウド特有のリスクに対応するための追加の管理策を提供します。ISO/IEC 27001のアドオン認証(追加認証)として位置づけられており、ISMS認証を取得していることが前提となります。

ISO/IEC 27017の大きな特徴は、「クラウドサービスカスタマー(利用者)」と「クラウドサービスプロバイダー(提供者)」の両方の視点から、それぞれの責任範囲と実施すべき管理策を明確にしている点です。

例えば、以下のようなクラウド特有の管理策が追加されています。

- クラウドサービスカスタマー向けの管理策:

- クラウドコンピューティング環境における仮想マシンの要塞化(セキュリティ強化)

- クラウド環境の監視・運用の分離

- クラウドサービスプロバイダー向けの管理策:

- カスタマー環境の分離

- 仮想化環境のセキュリティ

- カスタマーへの管理者操作の可視性

クラウドサービスを事業として提供している企業はもちろん、業務でクラウドサービスを多用している企業がこの認証を取得することで、クラウド環境におけるセキュリティ対策が国際基準に準拠していることを客観的にアピールでき、顧客や取引先からの信頼を高めることができます。

ISO/IEC 27701(プライバシー情報管理の国際規格)

ISO/IEC 27701は、プライバシー情報保護に特化したマネジメントシステムの国際規格です。正式名称は「PIMS(Privacy Information Management System)」の要求事項を定めたもので、ISO/IEC 27001(ISMS)をプライバシー保護の観点から拡張するためのアドオン規格です。

この規格もISO/IEC 27017と同様に、ISMS認証を取得していることが前提となります。ISMSが情報全般の「機密性・完全性・可用性」を対象とするのに対し、PIMSは特に「個人を特定できる情報(PII: Personally Identifiable Information)」の取り扱いに焦点を当て、その収集、利用、保管、廃棄といったライフサイクル全体にわたる管理体制を強化します。

ISO/IEC 27701は、EUのGDPR(一般データ保護規則)や各国の個人情報保護法制で求められる「説明責任」を果たすための有効なツールとなります。この規格の要求事項を満たすことで、組織は以下のような体制を構築できます。

- PIIの処理に関する方針、手順、管理策の確立

- データ主体(個人情報を提供した本人)の権利(アクセス権、訂正権、削除権など)を尊重し、対応するプロセスの整備

- プライバシー・バイ・デザインおよびプライバシー・バイ・デフォルトの原則の適用

- PIIの処理に関するリスクアセスメント(データ保護影響評価:DPIA)の実施

グローバルに事業を展開する企業や、大量の個人情報を取り扱うBtoCサービス事業者などがこの認証を取得することで、国内外の厳しいプライバシー保護規制に対応し、顧客のプライバシーを尊重する企業姿勢を明確に示すことができます。これは、デジタル社会における企業の信頼性を確保する上で、ますます重要になっています。

ISMSとPマーク(プライバシーマーク)の主な違い

情報セキュリティに関連する認証として、ISMS(ISO/IEC 27001)と並んでよく名前が挙がるのが「プライバシーマーク(Pマーク)」です。どちらも組織の情報管理体制を評価する制度ですが、その目的や対象、基準には明確な違いがあります。自社の目的や事業内容に応じて、どちらの認証を目指すべきか、あるいは両方を取得すべきかを判断するためには、これらの違いを正しく理解することが重要です。

ここでは、ISMSとPマークの主な違いを「保護対象」「認証基準」「適用範囲」の3つの観点から比較・解説します。

| 比較項目 | ISMS(ISO/IEC 27001) | Pマーク(プライバシーマーク) |

|---|---|---|

| 保護対象 | 組織が保有するすべての情報資産(電子データ、紙媒体、ノウハウなど) | 個人情報(特定の個人を識別できる情報)に限定 |

| 認証基準 | 国際規格「ISO/IEC 27001」 (マネジメントシステムの構築・運用) |

日本の国内規格「JIS Q 15001」 (個人情報保護の体制整備・運用) |

| 適用範囲 | 組織全体、特定の事業部・拠点・サービスなど、組織が任意に設定可能 | 原則として法人単位(全社)での取得 |

| 審査の視点 | リスクアセスメントに基づくリスクマネジメントが適切か | JIS Q 15001の要求事項がすべて実施されているか |

| 国際的な通用性 | 国際規格のため、海外でも通用する | 日本国内の制度のため、通用性は国内に限定される |

保護対象の違い

最も根本的な違いは、保護する情報の対象範囲です。

- ISMS: 保護対象は、組織にとって価値のある「すべての情報資産」です。これには、顧客情報や従業員の個人情報はもちろんのこと、企業の財務情報、技術情報、設計図、ソースコード、マーケティング計画、さらには紙の契約書や従業員のノウハウまで、幅広い資産が含まれます。ISMSは、これらの情報資産全体を、漏えい(機密性)、改ざん(完全性)、利用不能(可用性)といった様々な脅威から守るための仕組みです。

- Pマーク: 保護対象は「個人情報」に特化しています。Pマーク制度は、事業者が個人情報を適切に取り扱っているかどうかを評価するものです。したがって、企業の技術情報や財務情報などは、直接的な保護対象にはなりません。

この違いから、BtoBビジネスが中心で、顧客から預かる情報よりも自社の技術情報やノウハウの保護が重要な企業はISMSが適している場合があります。一方で、大量の消費者(BtoC)の個人情報を取り扱うECサイト運営会社や人材サービス会社などは、Pマークを取得することで消費者への安心感をアピールする効果が高いと言えます。

認証基準の違い

認証の拠り所となる基準(規格)も異なります。

- ISMS: 認証基準は国際規格である「ISO/IEC 27001」です。この規格は、情報セキュリティに関する「マネジメントシステム」を構築し、PDCAサイクルを回して継続的に改善していくことを要求します。特徴的なのは、リスクベースのアプローチを取る点です。組織は自らリスクアセスメントを行い、その結果に基づいて必要な管理策(セキュリティ対策)を選択・導入します。必ずしもすべての管理策を導入する必要はなく、自社の状況に合わせた合理的な対策を講じることが求められます。

- Pマーク: 認証基準は日本の国内規格である「JIS Q 15001(個人情報保護マネジメントシステム-要求事項)」です。この規格は、個人情報保護法に準拠しつつ、さらに高いレベルの保護措置を要求しています。ISMSと異なり、JIS Q 15001で定められている要求事項は、基本的にすべて実施する必要があります。ISMSほど組織の裁量の余地は大きくなく、規格で定められたルールを遵守しているかが厳しく審査されます。

つまり、ISMSは「自社でリスクを分析し、最適な対策を考える」という柔軟性を持つボトムアップ的なアプローチであるのに対し、Pマークは「定められたルールを確実に守る」というトップダウン的な側面が強いと言えます。

適用範囲の違い

認証を取得する際の対象範囲(スコープ)にも違いがあります。

- ISMS: 認証を取得する適用範囲を、組織が柔軟に決定できます。例えば、「全社」で取得することも、「本社ビルのみ」「特定の事業部(例:開発部)」「特定のサービス(例:〇〇クラウドサービス)」といった形で範囲を限定して取得することも可能です。これにより、特にセキュリティリスクの高い部門やサービスから段階的に認証取得を進めることができます。

- Pマーク: 原則として「法人単位(事業者単位)」での取得となります。一部の部署だけでPマークを取得することはできず、全社的に個人情報保護の体制を整備・運用する必要があります。これは、個人情報が組織内の様々な部署で取り扱われる可能性があるため、組織全体で一貫した管理が求められるからです。

海外との取引が多い企業や、特定のサービスや製品のセキュリティ品質をアピールしたい場合はISMSが、国内の消費者向けに事業を展開し、企業全体の信頼性を訴求したい場合はPマークが、それぞれ有効な選択肢となるでしょう。もちろん、両方の認証を取得することで、情報資産全般の保護と個人情報保護の両面で高いレベルの管理体制を証明することも可能です。

ISMS認証を取得する5つのメリット

ISMS認証の取得には、相応のコストと労力がかかります。しかし、それを上回る多くのメリットを企業にもたらします。これらのメリットは、単に「セキュリティが向上する」というだけでなく、ビジネスの様々な側面に好影響を与えます。ここでは、ISMS認証を取得する主要な5つのメリットについて、具体的に解説します。

① 企業の信頼性向上と競争力の強化

ISMS認証を取得する最大のメリットの一つは、社会的・対外的な信頼性の向上です。

- 客観的な証明: ISMS認証は、国際基準であるISO/IEC 27001に基づき、第三者の審査機関が厳正な審査を経て与えるものです。これにより、自社が「情報セキュリティに適切に取り組んでいる」ということを、主観的なアピールではなく、客観的な事実として証明できます。

- 取引条件のクリア: 近年、特に大手企業や官公庁では、取引先を選定する際の条件としてISMS認証の取得を求めるケースが増えています。サプライチェーン全体でのセキュリティ確保が重要視される中、認証を取得していることが、新規取引の獲得や既存取引の継続において有利に働き、ビジネスチャンスの拡大につながります。官公庁の入札では、加点評価の対象となることも少なくありません。

- ブランドイメージの向上: ISMS認証を取得し、その事実をウェブサイトや会社案内で公表することは、顧客や潜在顧客に対して「情報を大切に扱う信頼できる企業」というポジティブな印象を与えます。これは、企業のブランドイメージ向上に大きく貢献し、競合他社との差別化要因となります。

情報漏えい事故が企業の存続を揺るがしかねない現代において、ISMS認証は信頼の証であり、強力な競争力となるのです。

② 従業員の情報セキュリティ意識の向上

ISMSの構築・運用は、経営層や情報システム部門だけでなく、全従業員が関わる活動です。このプロセスを通じて、従業員一人ひとりの情報セキュリティに対する意識を底上げする効果が期待できます。

- ルールの明確化と浸透: ISMSを構築する過程で、情報セキュリティ方針や、PCの利用、情報の取り扱いに関する具体的なルール(規程)が文書化され、全社で共有されます。これにより、「何をしてはいけないのか」「何をすべきなのか」が明確になり、従業員は日々の業務の中でセキュリティを意識した行動を取りやすくなります。

- 継続的な教育・訓練: ISMSでは、全従業員に対して定期的な情報セキュリティ教育を実施することが要求されます。最新の脅威(例:標的型攻撃メールの手口)や社内ルールに関する教育を継続的に行うことで、従業員の知識がアップデートされ、セキュリティ意識が高いレベルで維持されます。

- 「自分ごと」としての認識: ISMSの活動(例:情報資産の棚卸しやリスク分析)に各部署の担当者が参加することで、情報セキュリティが「誰かがやってくれること」ではなく、「自分たちの業務に直結する重要な課題」であるという当事者意識が醸成されます。

ヒューマンエラーは情報漏えいの大きな原因の一つです。組織的な仕組みを通じて従業員の意識と知識レベルを向上させることは、最も効果的なセキュリティ対策の一つと言えるでしょう。

③ 情報セキュリティレベルの向上と管理体制の構築

ISMS認証の取得プロセスは、自社の情報セキュリティ体制を根本から見直し、強化する絶好の機会となります。

- 網羅的なリスクの洗い出し: ISMSの中核プロセスであるリスクアセスメントでは、自社が保有するすべての情報資産を棚卸しし、それぞれに潜む脅威(不正アクセス、紛失、災害など)と脆弱性(OSが古い、パスワードが単純など)を体系的に洗い出します。これにより、これまで漠然と捉えていた、あるいは見過ごしていたセキュリティリスクを客観的かつ網羅的に可視化できます。

- 合理的で効果的な対策の実施: 洗い出されたリスクの大きさを評価し、優先順位をつけて対策を講じます。「とりあえず流行りのセキュリティ製品を導入する」といった場当たり的な対応ではなく、リスクの大きさに見合った合理的で費用対効果の高い対策を計画的に実施できるようになります。

- インシデント対応体制の整備: ISMSでは、情報セキュリティインシデント(事故)が発生した際の報告ルート、対応手順、責任者をあらかじめ定めておくことが求められます。これにより、万が一インシデントが発生した場合でも、慌てずに迅速かつ適切な初動対応が可能となり、被害を最小限に抑えることができます。

ISMSを導入することで、勘や経験に頼ったセキュリティ対策から脱却し、継続的に改善可能な、体系化された情報セキュリティ管理体制を構築できます。

④ 事業継続性の確保

情報セキュリティは、事業継続計画(BCP: Business Continuity Plan)と密接に関連しています。ISMSを構築することは、結果として企業の事業継続性を高めることにもつながります。

- 「可用性」の担保: ISMSの3要素(CIA)の一つである「可用性」は、必要なときに情報やシステムが利用できることを保証するものです。可用性を確保するための対策(システムの冗長化、バックアップ、災害対策など)は、そのまま事業継続のための重要な施策となります。

- 不測の事態への備え: サイバー攻撃によるシステムダウン、ランサムウェアによるデータ暗号化、自然災害によるオフィスやデータセンターの被災など、事業を中断させるリスクは様々です。ISMSでは、これらのリスクを想定し、事業への影響を分析した上で、復旧目標時間(RTO)や復旧目標レベル(RLO)を設定し、それらを実現するための手順を整備します。

- サプライチェーンリスクへの対応: 自社だけでなく、取引先や委託先(サプライチェーン)のセキュリティ体制も評価・管理することが求められます。これにより、サプライチェーンの脆弱性を突いた攻撃による事業停止リスクを低減できます。

ISMSを通じて、様々なインシデント発生時にも事業への影響を最小限に食い止め、迅速に復旧できるレジリエント(強靭)な組織を構築できます。

⑤ 法令遵守(コンプライアンス)の強化

企業活動を行う上で、様々な法令や規制を遵守することは当然の義務です。ISMSは、コンプライアンス体制を強化する上でも非常に有効です。

- 法的要求事項の特定と管理: ISO/IEC 27001では、「組織に関連する法的、規制、契約上の要求事項を特定し、文書化し、最新の状態に保つ」ことが要求されます。このプロセスを通じて、自社が遵守すべき法律(例:個人情報保護法、不正競争防止法、サイバーセキュリティ基本法など)や、顧客との契約に含まれるセキュリティ条項などを網羅的に洗い出し、管理する仕組みが整います。

- 説明責任の担保: 個人情報保護法やGDPRなどでは、組織がデータを適切に管理していることを証明する「説明責任(アカウンタビリティ)」が求められます。ISMSの構築・運用に関する記録(リスクアセスメントの結果、内部監査報告書、教育の実施記録など)は、この説明責任を果たすための有力な証拠となります。

- 監査・監督への対応: 万が一、監督官庁による監査や調査が入った場合でも、ISMSに基づいて整備された規程や記録を提示することで、自社の正当性を主張しやすくなります。

ISMSを運用することで、コンプライアンス違反のリスクを体系的に管理・低減し、健全な企業経営の基盤を強化できます。

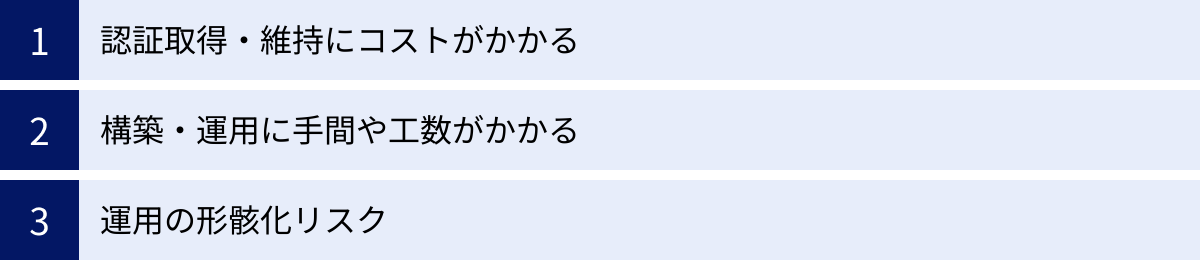

ISMS認証を取得する3つのデメリット

ISMS認証は多くのメリットをもたらす一方で、その取得と維持にはいくつかの課題や負担が伴います。これらを「デメリット」として事前に理解し、対策を検討しておくことは、ISMS導入プロジェクトを成功させる上で非常に重要です。ここでは、主な3つのデメリットと、その対策について解説します。

① 認証取得・維持にコストがかかる

ISMS認証の取得と維持には、直接的・間接的に様々な費用が発生します。特に中小企業にとっては、このコストが大きな負担となる可能性があります。

- 審査費用: ISMS認証を取得するためには、認証機関による審査を受ける必要があり、そのための費用がかかります。費用は、審査の種類(初回審査、維持審査、更新審査)や、組織の規模(従業員数)、ISMSの適用範囲などによって変動します。初回審査は数十万円から百数十万円、年間の維持審査は数十万円程度が一般的な目安です。

- コンサルティング費用: 自社内にISMS構築のノウハウがない場合、専門のコンサルティング会社の支援を受けることが一般的です。コンサルティング費用は、支援内容や期間によって大きく異なりますが、数十万円から数百万円に及ぶこともあります。

- 設備・ツール導入費用: リスクアセスメントの結果、新たなセキュリティ対策が必要と判断された場合、そのための投資が発生します。例えば、セキュリティ強化のためのサーバー増設、ログ管理ツールの導入、入退室管理システムの設置などが考えられます。

- 人件費(内部コスト): 忘れてはならないのが、ISMSの構築・運用に携わる従業員の人件費です。担当者は、通常業務に加えてISMS関連の作業(規程作成、リスク分析、内部監査など)を行うため、その工数が内部的なコストとなります。

【対策】

これらのコストを完全にゼロにすることはできませんが、計画的に管理することは可能です。まず、複数の認証機関やコンサルティング会社から見積もりを取り、サービス内容と費用を比較検討することが重要です。また、最初から完璧を目指すのではなく、自社のリスクレベルに応じて、優先順位の高い対策から段階的に投資を行うというアプローチも有効です。国のIT導入補助金など、認証取得を支援する公的な補助金制度が利用できる場合もあるため、情報収集をおすすめします。

② 構築・運用に手間や工数がかかる

ISMSは、単に認証を取得するだけでなく、それを継続的に運用していく必要があります。この構築と運用のプロセスには、相当な手間と工数がかかります。

- 膨大な文書作成: ISMSを構築するにあたり、「情報セキュリティ基本方針」や「適用宣言書」をはじめ、多数の規程、手順書、様式といった文書を作成・整備する必要があります。これらの文書は、規格の要求事項を満たしつつ、自社の実態に即した内容でなければならず、作成には多くの時間を要します。

- 全社的な巻き込み: ISMSは情報システム部門だけの仕事ではありません。各部署から情報資産を洗い出してもらったり、リスクアセスメントに協力してもらったり、内部監査に対応してもらったりと、全社的な協力が不可欠です。関係部署との調整や説明にも工数がかかります。

- 継続的な運用負荷: 認証取得後も、PDCAサイクルを回し続ける必要があります。具体的には、年1回以上の内部監査とマネジメントレビューの実施、定期的な従業員教育、リスクの再評価、規程の見直しといった活動を継続的に行わなければならず、担当者には定常的な業務負荷が発生します。

【対策】

担当者の負担を軽減するためには、経営層の強力なリーダーシップとコミットメントが不可欠です。ISMS活動が「重要な経営課題である」というメッセージをトップが発信し、必要なリソース(人員、予算)を確保することが重要です。また、ISMSの運用を効率化するSaaSツール(例:規程テンプレートの提供、リスクアセスメントの自動化、教育コンテンツの配信など)を活用することも有効な手段です。専任の担当者を置くか、複数名でチームを組んで役割分担するなど、無理のない運用体制を構築しましょう。

③ 運用の形骸化リスク

ISMS認証を取得した企業が直面しがちな最も深刻な問題が、「運用の形骸化」です。認証取得そのものが目的となってしまい、実際の業務とかけ離れた、意味のないルール運用に陥ってしまうリスクです。

- ルールと実態の乖離: 審査に通るためだけに、現場の実態を無視した厳しすぎるルールや、現実的でない運用手順書を作成してしまうケースです。その結果、従業員はルールを守らなくなり、「書類上は運用していることになっているが、実際は誰もやっていない」という状態に陥ります。

- 「審査のため」の活動: 年に一度の維持審査の時期だけ、慌てて書類を整えたり、監査の準備をしたりするようになります。これでは、ISMSの本来の目的である「継続的な改善」は実現できず、単なるコストと負担にしかなりません。

- セキュリティレベルの停滞・低下: 形骸化したISMSは、新たな脅威やビジネス環境の変化に対応できません。ルールが更新されず、リスクの再評価も行われなければ、組織のセキュリティレベルは時間とともに低下していき、かえって危険な状態を招くことさえあります。

【対策】

形骸化を防ぐ鍵は、ISMSを「自分たちの業務をより良く、より安全にするためのツール」として捉えることです。ルールを作成する際は、必ず現場の従業員の意見を聞き、現実的で運用可能なものにすることが重要です。また、経営層がマネジメントレビューなどを通じてISMSの運用状況に継続的に関心を持ち、「なぜISMSをやるのか」という目的意識を組織全体で共有し続ける必要があります。ISMSの運用を通じて見つかった課題を、実際の業務改善につなげていく成功体験を積み重ねることが、形骸化を防ぎ、生きたシステムを維持するための最良の方法です。

ISMS認証取得までの流れ(8ステップ)

ISMS認証を取得するまでの道のりは、一般的にいくつかの明確なステップに分かれています。ここでは、ISMSの構築を開始してから認証機関による審査を受けるまでの標準的な流れを、8つのステップで具体的に解説します。準備期間は組織の規模や体制にもよりますが、一般的には6ヶ月から1年程度を見込むのが通例です。

① 適用範囲の決定

最初に、ISMSを構築・運用する範囲(スコープ)を明確に定義します。これはISMS構築の土台となる非常に重要なステップです。適用範囲は、物理的な場所(例:本社、〇〇支社)、組織(例:全社、開発部門)、事業(例:〇〇サービス)といった観点から決定します。

例えば、「株式会社〇〇の東京本社における、クラウドサービス『△△』の開発・運用業務」のように具体的に定めます。この適用範囲が、後のリスクアセスメントや認証審査の対象となります。最初はリスクが高い部門や主要なサービスに範囲を絞って開始し、将来的に拡大していくアプローチも有効です。

② 情報セキュリティ方針の策定

次に、組織のトップマネジメント(経営層)が、情報セキュリティに対する組織の基本的な考え方、姿勢、目的を示す「情報セキュリティ基本方針」を策定します。この方針は、ISMS活動全体の方向性を定める最上位の文書であり、簡潔で分かりやすい言葉で記述されることが望ましいです。

策定した方針は、組織内に伝達して全従業員に周知徹底するとともに、必要に応じてウェブサイトなどで社外に公開し、ステークホルダーに対して組織の姿勢を表明します。

③ リスクアセスメントの実施

ISMS構築の中核となるプロセスが、リスクアセスメントです。これは以下の手順で進められます。

- 情報資産の洗い出し: 適用範囲内にある情報資産(データ、書類、ソフトウェア、ハードウェア、人など)をすべてリストアップします。

- 脅威と脆弱性の特定: 洗い出した各情報資産に対して、どのような脅威(例:不正アクセス、マルウェア感染、紛失、災害)があり、どのような脆弱性(例:パスワードの不備、OSが古い、施錠されていない)があるかを特定します。

- リスクの評価: 特定した脅威と脆弱性から、情報セキュリティインシデントが発生する可能性と、発生した場合の影響度を評価し、リスクの大きさを算定します。「高・中・低」などでレベル分けするのが一般的です。

このプロセスにより、自社が優先的に対処すべきセキュリティリスクが客観的に明らかになります。

④ リスク対応計画の策定

リスクアセスメントの結果に基づき、特定された各リスクにどう対処するかを決定し、具体的な計画を立てます。リスクへの対応方法には、主に以下の4つがあります。

- リスク低減: セキュリティ対策(管理策)を導入して、リスクの発生可能性や影響度を許容可能なレベルまで下げる。

- リスク保有(受容): リスクが許容範囲内であると判断し、特段の対策は行わず、そのまま受け入れる。

- リスク回避: リスクの原因となる活動(例:特定のサービスの提供)そのものを中止する。

- リスク移転: 保険への加入や業務のアウトソーシングなどにより、リスクを他社に分担・転嫁する。

これらの対応方針を決定し、どの管理策を導入するかをまとめた「適用宣言書」を作成します。

⑤ ISMSの実施・運用

策定したリスク対応計画に基づき、具体的なセキュリティ対策を実施し、ISMSを日々の業務に組み込んで運用していきます。このフェーズには、以下のような活動が含まれます。

- 情報セキュリティ関連規程の整備と周知

- 従業員への教育・訓練の実施

- 物理的セキュリティ対策(入退室管理など)の導入

- 技術的セキュリティ対策(アクセス制御、暗号化など)の実装

- ISMSの運用状況に関する記録の作成・保管

⑥ 内部監査

構築したISMSが、ISO/IEC 27001の要求事項や自社で定めたルール通りに運用されているか、また、有効に機能しているかを、組織内部の視点でチェックする活動です。

内部監査は、対象部署から独立した、客観的な立場にある監査員(自社の従業員または外部の専門家)が実施します。監査の結果、ルールからの逸脱(不適合)や改善点が発見された場合は、是正を要求し、その後の対応状況をフォローアップします。内部監査は、外部の認証審査を受ける前の「リハーサル」としても重要な役割を果たします。

⑦ マネジメントレビュー

内部監査の結果やISMSの運用パフォーマンスに関する情報を、トップマネジメント(経営層)がレビューし、ISMS全体の有効性を評価するプロセスです。

このレビューを通じて、経営層はISMSが事業目標の達成に貢献しているか、資源は適切に配分されているかなどを判断し、今後の改善に向けた指示を出します。経営層がISMSに継続的に関与することを示す、極めて重要なプロセスです。

⑧ 認証審査

内部監査とマネジメントレビューを終え、ISMSが適切に運用されていることを確認したら、いよいよ認証機関による外部審査を受けます。審査は通常、2段階で行われます。

- 第一段階審査(文書審査): ISMS関連の文書(方針、規程、適用宣言書など)が、ISO/IEC 27001の要求事項を満たしているかを確認する審査です。主に書類のレビューが中心となります。

- 第二段階審査(現地審査): 策定されたISMSが、実際に現場で計画通りに運用されているかを確認する審査です。担当者へのインタビューや、現場での運用状況の確認などが行われます。

この第二段階審査で重大な不適合がなければ、認証が推奨され、後日、ISMS認証証明書が発行されます。

ISMS認証の取得・維持にかかる費用

ISMS認証の取得を検討する上で、費用は避けて通れない重要な要素です。コストは、認証取得時だけでなく、その後の維持にも継続的に発生します。ここでは、取得と維持にかかる費用の内訳と目安について解説します。ただし、これらの費用は組織の規模(従業員数)、適用範囲、業種、選択する認証機関やコンサルタントによって大きく変動するため、あくまで一般的な目安として捉えてください。

認証取得にかかる費用の内訳

認証を初めて取得する際にかかる主な費用は、「審査費用」と「コンサルティング費用」です。

| 費用項目 | 内容 | 費用の目安(従業員50名、適用範囲1拠点の場合) |

|---|---|---|

| 審査費用 | 認証機関に支払う費用。第一段階審査、第二段階審査、登録料が含まれる。 | 80万円~150万円程度 |

| コンサルティング費用 | 専門のコンサルタントに支援を依頼する場合の費用。文書作成支援、リスクアセスメント支援、内部監査員養成、審査の立会いなどが含まれる。 | 50万円~200万円程度 |

| その他 | ツール導入費用や設備投資費用など。リスクアセスメントの結果、必要と判断された場合に発生。 | ケースバイケース |

審査費用は、認証機関の料金体系と、審査にかかる工数(人日)によって決まります。工数は、ISMS-ACの規定に基づき、適用範囲の従業員数や拠点数などによって算出されます。従業員数が多く、適用範囲が広いほど、審査工数が増え、費用も高くなります。

コンサルティング費用は、自社にISMS構築のノウハウがあるかどうかで大きく変わります。専任担当者を置いて自力で構築する場合は不要ですが、多くの企業、特に初めて取得する企業はコンサルタントを活用します。支援範囲(文書作成の代行まで行うか、アドバイスに留めるかなど)によって料金は大きく変動するため、複数の会社から提案と見積もりを取り、比較検討することが不可欠です。

維持にかかる費用の内訳

ISMS認証は取得して終わりではありません。認証を維持するためには、毎年継続的な費用が発生します。

| 費用項目 | 内容 | 費用の目安(従業員50名、適用範囲1拠点の場合) |

|---|---|---|

| 維持審査(サーベイランス)費用 | 認証取得後、年に1回受ける定期審査の費用。 | 30万円~60万円程度/年 |

| 更新審査費用 | 認証の有効期間である3年ごとに受ける、初回審査と同様の規模の審査費用。 | 60万円~120万円程度/3年ごと |

| 内部の運用コスト(人件費) | 担当者がISMSの運用(内部監査、教育、文書改訂など)に費やす工数。 | ケースバイケース |

維持審査は、ISMSが継続的に有効に運用されているかを確認するためのもので、初回審査よりも小規模な審査となります。これも審査工数に基づいて費用が算出されます。

更新審査は、3年間の認証有効期間が満了する前に行われる審査で、初回審査と同程度の規模と工数がかかります。この審査に合格することで、さらに3年間、認証が更新されます。

内部の運用コストは見過ごされがちですが、重要な費用要素です。担当者の人件費に加え、全従業員が受ける教育の時間などもコストとして認識しておく必要があります。ISMS運用を効率化するツールなどを導入することで、この内部コストを削減できる可能性があります。

ISMS認証の更新手続きについて

ISMS認証の有効期間は3年間です。この有効性を維持するため、企業は以下のサイクルで審査を受け続ける必要があります。

- 1年目: 初回審査(第一段階・第二段階)に合格し、認証登録。

- 2年目: 維持審査(サーベイランス審査)を受ける。

- 3年目: 維持審査(サーベイランス審査)を受ける。

- 4年目: 有効期限が切れる前に、更新審査を受ける。合格すれば、さらに3年間認証が延長される。

このサイクルを継続していくことで、ISMS認証を維持できます。もし維持審査や更新審査を受けなかったり、審査で重大な不適合が指摘されて是正できなかったりした場合は、認証が一時停止または取り消されることになります。ISMS認証は、継続的な取り組みを前提とした制度であることを理解し、長期的な視点で予算と体制を計画することが重要です。

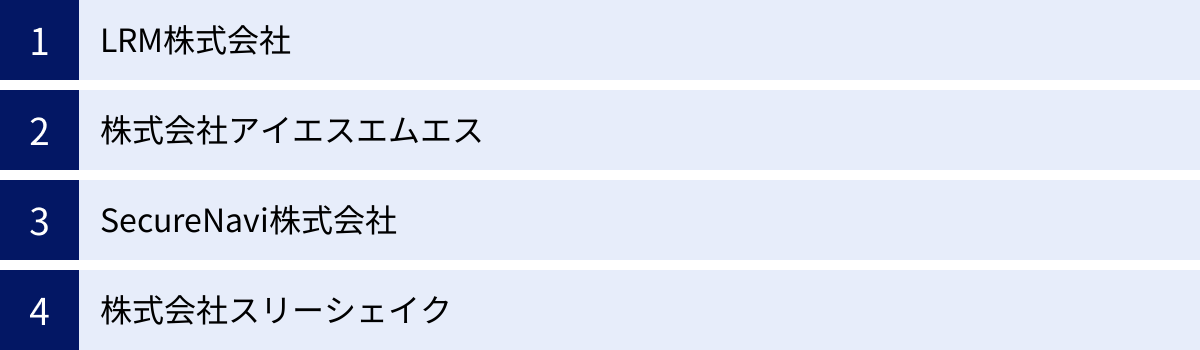

ISMS認証取得を支援するコンサルティング会社

自社だけでISMS認証を取得するのは、専門知識やノウハウ、リソースの面で困難な場合があります。そのような場合に心強い味方となるのが、ISMS認証の取得・運用を専門に支援するコンサルティング会社です。ここでは、実績のある主要なコンサルティング会社をいくつか紹介します。

LRM株式会社

LRM株式会社は、情報セキュリティ分野に特化したコンサルティングサービスを提供している企業です。ISMS認証取得支援においては、豊富な実績を持っています。

同社の特徴は、単に認証を取得させるだけでなく、企業の実態に合った「本当に意味のある、楽な」ISMSの構築・運用を支援する点にあります。形式的なルール作りを避け、現場の負担を最小限に抑えつつ、セキュリティレベルを向上させるための現実的な提案を得意としています。

また、「情報セキュリティ倶楽部」という月額制の運用支援サービスも提供しており、認証取得後も継続的に専門家のアドバイスを受けられる体制が整っています。これにより、運用の形骸化を防ぎ、法改正や新たな脅威にも迅速に対応できます。

参照:LRM株式会社 公式サイト

株式会社アイエスエムエス

株式会社アイエスエムエスは、その社名の通り、ISMS認証取得支援を専門とするコンサルティング会社です。特に中小企業向けの支援に強みを持ち、コストを抑えながらも確実な認証取得を目指すプランを提供しています。

同社のサービスは、「ミニマムISMS」「スタンダードISMS」といったパッケージ化されたプランが用意されており、企業のニーズや予算に応じて選択しやすいのが特徴です。最短3ヶ月といった短期間での取得を目指すコースもあり、急いで認証が必要な企業にとって魅力的な選択肢となります。ウェブ会議システムを活用したリモートでのコンサルティングにも対応しており、全国の企業がサービスを利用できます。

参照:株式会社アイエスエムエス 公式サイト

SecureNavi株式会社

SecureNavi株式会社は、ISMS認証をはじめとする各種セキュリティ認証の取得・運用を効率化するSaaS「SecureNavi(セキュアナビ)」を開発・提供している企業です。

同社の最大の特徴は、テクノロジーを活用してISMSの構築・運用プロセスを自動化・効率化できる点です。SecureNaviのプラットフォーム上では、規程類のテンプレート提供、リスクアセスメントの実施、タスク管理、内部監査のサポート、従業員教育といった一連の作業をスムーズに進めることができます。これにより、コンサルタントへの依存度を減らし、担当者の工数を大幅に削減することが可能です。コンサルタントによる伴走支援プランも用意されており、ツールと人の両面からのサポートを受けられます。

参照:SecureNavi株式会社 公式サイト

株式会社スリーシェイク

株式会社スリーシェイクは、SRE(Site Reliability Engineering)コンサルティングやデータプラットフォーム構築などを手掛ける技術力の高い企業ですが、その知見を活かしてISMS/Pマーク認証取得支援サービスも提供しています。

同社の強みは、特にIT・Web業界やSaaSビジネスにおけるセキュリティの実態に即した、実践的なコンサルティングです。クラウド環境(AWS, GCP, Azure)のセキュリティ設定や、CI/CDパイプラインへのセキュリティ組み込みなど、最新のテクノロジーを前提としたISMS構築を得意としています。単なる文書整備にとどまらない、技術的な裏付けのあるセキュリティ体制を構築したいスタートアップやテクノロジー企業にとって、最適なパートナーとなり得ます。

参照:株式会社スリーシェイク 公式サイト