現代のビジネス環境において、デジタル技術の活用は不可欠な要素となっています。しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。企業の機密情報や個人情報、そして事業継続そのものを脅かすセキュリティインシデントは後を絶ちません。こうした脅威に適切に対処するためには、まず「敵」を知ることが重要です。

本記事では、独立行政法人情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」の2024年版(組織向け)を徹底解説します。各脅威の具体的な手口から、想定される被害、そして企業が今すぐ取り組むべき対策までを網羅的にご紹介します。自社のセキュリティ体制を見直し、より強固な防御壁を築くための一助として、ぜひ最後までご一読ください。

目次

情報セキュリティ10大脅威とは

サイバーセキュリティ対策を検討する上で、まず押さえておきたいのが「情報セキュリティ10大脅威」です。これは、組織が直面する脅威の動向を理解し、対策の優先順位を判断するための重要な指標となります。ここでは、その概要と特徴について解説します。

IPAが毎年発表するセキュリティ脅威のランキング

「情報セキュリティ10大脅威」とは、独立行政法人情報処理推進機構(IPA)が、前年に発生した社会的に影響が大きかったセキュリティ事案を基に、専門家や有識者の投票によって選出した脅威のランキングです。毎年1月下旬から2月頃に最新版が公開され、多くの企業や組織が自社のセキュリティ対策を立案・見直しする際の指針として活用しています。

参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」

このランキングが重要視される理由は、単なる脅威のリストアップに留まらない点にあります。

- 最新の攻撃トレンドの反映: サイバー攻撃の手法は日々巧妙化・多様化しています。10大脅威は、その時々の流行や攻撃者の動向を色濃く反映しているため、現在最も警戒すべき脅威が何かを客観的に把握できます。

- 対策の優先順位付け: セキュリティ対策には多大なコストとリソースが必要です。限られた資源をどこに重点的に投下すべきか、その判断材料として10大脅威は極めて有効です。特に上位にランクインする脅威は、多くの組織にとって共通の課題であり、優先的に対策を講じるべき項目と言えます。

- 経営層への説明責任: セキュリティ担当者が対策の必要性を経営層に説明する際、IPAという公的機関が発表した客観的なデータを根拠にすることで、説得力を持たせやすくなります。「業界の動向として、このような脅威が問題視されている」と示すことで、予算獲得や体制構築に向けた理解を得やすくなるでしょう。

選考プロセスは、IPAが設置する「10大脅威選考会」のメンバー(情報セキュリティ分野の研究者、企業の実務担当者など約200名)が審議・投票を行って順位を決定しています。これにより、特定の業界や企業に偏らない、社会全体としての脅威の動向が反映された信頼性の高いランキングとなっています。自社のセキュリティ対策が世の中の動向と乖離していないかを確認する「羅針盤」として、定期的にチェックすることが推奨されます。

「組織向け」と「個人向け」の2種類がある

情報セキュリティ10大脅威は、対象の違いによって「組織向け」と「個人向け」の2つのカテゴリに分けて発表されています。これは、企業や団体などの組織が直面する脅威と、一般のインターネット利用者が直面する脅威では、その性質や目的、影響範囲が大きく異なるためです。

| 項目 | 組織向けの脅威 | 個人向けの脅威 |

|---|---|---|

| 主な攻撃対象 | サーバー、業務システム、ネットワーク、機密情報、知的財産 | PC、スマートフォン、SNSアカウント、ネットバンキング情報、個人情報 |

| 主な攻撃目的 | 事業妨害、金銭の窃取(身代金など)、機密情報の窃取、政治・社会的な目的 | 金銭の窃取、個人情報の詐取と悪用、アカウントの乗っ取り |

| 被害の影響範囲 | 事業停止、サプライチェーン全体への波及、顧客・取引先への被害、社会インフラの停止 | 個人の金銭的被害、プライバシー侵害、社会的信用の失墜 |

| 2024年の1位 | ランサムウェアによる被害 | フィッシングによる個人情報等の詐取 |

「組織向け」の脅威は、主に事業継続を困難にさせたり、企業の重要資産(技術情報、顧客情報など)を盗み出したりすることを目的とした、大規模かつ計画的な攻撃が中心です。ランサムウェアによるシステム停止や、サプライチェーンの弱点を突いた攻撃など、一つのインシデントが社会経済全体に大きな影響を及ぼす可能性のあるものが含まれます。

一方、「個人向け」の脅威は、個人の金銭やプライバシーを直接的に狙う手口が多くランクインします。フィッシング詐欺による認証情報の詐取や、偽ショッピングサイトでの金銭被害、SNSでの誹謗中傷などがその代表例です。

しかし、この2つは決して無関係ではありません。例えば、従業員が個人としてフィッシング詐欺に遭い、業務で利用しているサービスのIDとパスワードを盗まれた場合、それが組織への不正アクセスの足がかりとなるケースは少なくありません。また、テレワークの普及により、家庭のネットワーク環境の脆弱性が、そのまま組織のセキュリティリスクに直結するようにもなりました。

したがって、企業は「組織向け」の脅威への対策を講じることはもちろん、従業員一人ひとりが「個人向け」の脅威を理解し、適切な自衛策を講じられるよう、啓発・教育活動を行うことも極めて重要です。本記事では、主に「組織向け」の脅威に焦点を当てて深掘りしていきますが、後半では参考として「個人向け」の脅威にも触れ、両者の関連性についても解説します。

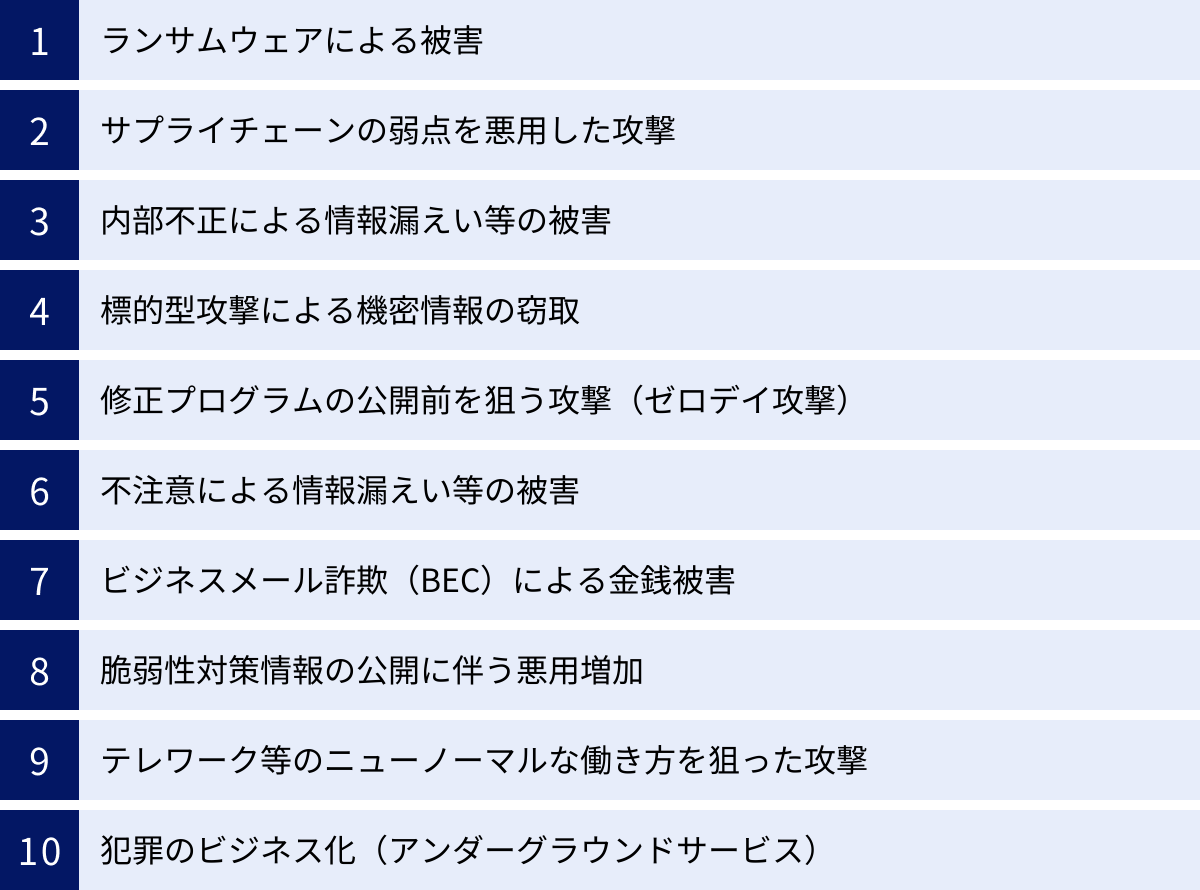

【2024年版】組織向け情報セキュリティ10大脅威

ここからは、IPAが発表した「情報セキュリティ10大脅威 2024」の組織向けランキングを、1位から10位まで順に詳しく解説していきます。それぞれの脅威の概要、具体的な手口、想定される被害、そして有効な対策方法を理解し、自社のセキュリティ体制強化にお役立てください。

参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024 解説書」

① ランサムウェアによる被害

2021年から4年連続で1位となった「ランサムウェアによる被害」は、依然として組織にとって最も深刻な脅威です。単なるデータ暗号化に留まらない手口の巧妙化が進んでおり、事業継続に致命的な影響を与えます。

脅威の概要と手口

ランサムウェアは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、感染したコンピューターやサーバー内のファイルを勝手に暗号化し、その復号と引き換えに身代金を要求するマルウェアです。

近年の手口はさらに悪質化しており、「二重脅迫(ダブルエクストーション)」が主流となっています。これは、データを暗号化するだけでなく、事前にデータを窃取しておき、「身代金を支払わなければ、盗んだ情報をダークウェブなどで公開する」と脅迫する手口です。これにより、企業はバックアップからデータを復元できたとしても、情報漏えいのリスクを回避するために支払いを迫られるという、より厳しい状況に追い込まれます。

さらに、DDoS攻撃を仕掛けてサービスを停止させ脅迫する「三重脅迫」や、被害企業の顧客や取引先に直接連絡して圧力をかける「四重脅迫」といった手口も確認されています。

主な感染経路としては、VPN機器やリモートデスクトップ(RDP)の脆弱性を悪用した不正アクセス、あるいは従業員を騙してマルウェア付きのメールを開かせるといった標的型攻撃が挙げられます。

想定される被害

ランサムウェアによる被害は金銭的なものに留まらず、多岐にわたります。

- 事業の停止: 基幹システムや生産管理システムが停止し、製品の製造・出荷やサービスの提供が不可能になる。復旧までに数週間から数ヶ月を要するケースも多く、その間の機会損失は甚大です。

- 金銭的被害: 身代金の支払い(数千万円〜数十億円規模になることも)、調査・復旧にかかる専門家への依頼費用、システムの再構築費用など、直接的なコストが発生します。

- 情報漏えいとブランドイメージの毀損: 顧客情報や機密情報が漏えいした場合、損害賠償や行政からの罰則に加え、社会的な信用を大きく損ないます。一度失った信用を回復するのは容易ではありません。

- サプライチェーンへの影響: 自社の事業停止が、取引先や顧客の事業活動にも影響を及ぼす可能性があります。

対策方法

ランサムウェア対策は、侵入を防ぐ「予防」、侵入を検知する「検知」、そして被害を最小化する「復旧」の観点から多層的に行う必要があります。

- 定期的なバックアップと復旧テスト: 最も重要な対策の一つが、データのバックアップです。暗号化されてもデータを復元できるよう、定期的に取得します。その際、ネットワークから隔離された場所に保管する(オフラインバックアップ)ことが肝心です。また、いざという時に確実に復旧できるよう、定期的な復旧テストも欠かせません。

- 脆弱性管理の徹底: OS、ソフトウェア、ネットワーク機器(特にVPN)の脆弱性を放置しないよう、セキュリティパッチを迅速に適用します。

- 不正アクセスの防止: 推測されにくい強力なパスワードを設定し、特にリモートデスクトップや管理者アカウントには多要素認証(MFA)を必須とします。

- EDRの導入: ウイルス対策ソフト(EPP)に加え、PCやサーバーの不審な挙動を検知・対応するEDR(Endpoint Detection and Response)を導入し、万が一侵入された際の早期発見と封じ込めを目指します。

- 従業員教育: 不審なメールや添付ファイルを開かない、怪しいWebサイトにアクセスしないといった基本的なリテラシーを、標的型攻撃メール訓練などを通じて繰り返し教育します。

② サプライチェーンの弱点を悪用した攻撃

自社のセキュリティ対策が万全でも、取引先や委託先が狙われることで間接的に被害を受けるのが「サプライチェーン攻撃」です。近年、その影響範囲の広さから深刻な脅威として認識されています。

脅威の概要と手口

サプライチェーン攻撃とは、セキュリティ対策が比較的脆弱な取引先や子会社、業務委託先などをまず攻撃し、そこを踏み台として標的である大企業や親会社へ侵入する攻撃手法です。信頼関係で結ばれた企業間のネットワークを悪用する点が特徴です。

具体的な手口には、以下のようなものがあります。

- ソフトウェアサプライチェーン攻撃: 企業が利用しているソフトウェアの開発元や、アップデート配信の仕組みを攻撃します。正規のソフトウェアアップデートにマルウェアを混入させ、そのソフトウェアを利用している多数の企業に一斉に感染を広げます。

- 取引先へのなりすまし: 攻撃者が取引先のメールアカウントを乗っ取り、そのアカウントから標的企業へマルウェア付きのメールや偽の業務指示を送付します。普段やり取りのある相手からの連絡であるため、受信者は疑いを持ちにくいという心理的な弱点を突きます。

- 委託先経由の侵入: システム開発や運用保守を委託している企業の担当者アカウントを奪取し、その正規の権限を利用して標的企業のシステムへ侵入します。

想定される被害

サプライチェーン攻撃の被害は、自社だけに留まらないのが最大の特徴です。

- 広範囲な情報漏えい: 自社の機密情報だけでなく、サプライチェーンを構成する複数の企業の機密情報が一度に漏えいする可能性があります。

- サプライチェーン全体の停止: ある一つの部品メーカーがランサムウェアの被害に遭ったことで、自動車工場全体の生産ラインが停止するといったように、連鎖的に事業が停止するリスクがあります。

- 信頼関係の崩壊: 攻撃の踏み台にされた企業は、取引先からの信頼を失い、契約を打ち切られる可能性があります。逆に、自社が原因で取引先に被害を及ぼしてしまった場合、多額の損害賠償を請求されることも考えられます。

- ブランドイメージの低下: 「あの会社と取引すると危ない」という評判が広がり、新規顧客の獲得や事業拡大の大きな障壁となります。

対策方法

サプライチェーン攻撃への対策は、自社内のセキュリティ強化だけでは不十分であり、取引先を含めたサプライチェーン全体での取り組みが不可欠です。

- 委託先管理の強化: 新規に取引を開始する際や契約を更新する際に、相手方のセキュリティ対策状況を確認するためのチェックシートを導入したり、第三者認証(ISMS認証など)の取得を求めたりします。

- 契約によるセキュリティ要件の明確化: 業務委託契約書などに、遵守すべきセキュリティ対策基準や、インシデント発生時の報告義務、責任分界点などを明記します。

- ソフトウェア構成管理(SBOM)の活用: 利用しているソフトウェアの構成要素(オープンソースライブラリなど)をリスト化するSBOM(Software Bill of Materials)を導入し、脆弱性が発見された際に迅速に影響範囲を特定できる体制を整えます。

- アクセス権限の最小化: 取引先や委託先には、業務上必要最低限のアクセス権限のみを付与します。共有アカウントの使用は避け、誰がいつ何をしたかを追跡できるようにします。

- ゼロトラストの導入: 「社内は安全、社外は危険」という従来の境界型防御の考え方を改め、全ての通信を信頼せずに検証する「ゼロトラスト」の考え方に基づいたアーキテクチャへの移行を検討します。

③ 内部不正による情報漏えい等の被害

外部からの攻撃だけでなく、組織内部の人間による不正行為も依然として大きな脅威です。技術的な対策と同時に、組織的な対策が求められます。

脅威の概要と手口

内部不正とは、従業員(正社員、契約社員、派遣社員など)や元従業員、あるいは業務委託先の関係者といった、組織の内部情報にアクセスできる正当な権限を持つ人物が、その権限を悪用して情報を盗み出したり、システムを破壊したりする行為を指します。

動機は様々で、「金銭的な困窮から情報を売却する」「会社への不満や恨みによる報復」「競合他社への転職時の手土産として技術情報を持ち出す」といったケースが代表的です。

手口としては、USBメモリや個人のクラウドストレージへのデータコピー、私用メールへのファイル添付といった古典的なものから、退職後も利用可能なアカウントでシステムにアクセスし続けるといったケースもあります。悪意だけでなく、ルールを知らずに情報を持ち出してしまう「意図しない不正」も含まれます。

想定される被害

内部不正は、外部犯行と比べて発覚が遅れやすく、被害が深刻化しやすい傾向があります。

- 重要な知的財産の流出: 企業の競争力の源泉である技術情報、開発データ、営業秘密などが競合他社に渡り、事業に致命的なダメージを与える可能性があります。

- 大規模な個人情報漏えい: 顧客リストや従業員情報がまるごと流出し、高額な損害賠償や行政処分につながります。

- システムの破壊・改ざん: 業務システムやウェブサイトが破壊・改ざんされ、事業停止や信用の失墜を招きます。

- 組織内の雰囲気悪化: 不正行為の発生は、従業員間の不信感を生み、組織の士気や生産性を低下させる要因となります。

対策方法

内部不正対策は、「性弱説(人は過ちを犯すもの)」の観点から、不正が起きにくい仕組みと、不正をさせない文化の両面からアプローチすることが重要です。

- アクセス権限の管理(最小権限の原則): 従業員には、その職務の遂行に必要最小限のデータやシステムへのアクセス権限のみを付与します。異動や役職変更があった際は、速やかに権限を見直します。

- 操作ログの取得と監視: 誰が、いつ、どの情報にアクセスし、何をしたかという操作ログを収集・分析します。特に重要情報へのアクセスや、短時間での大量データダウンロードなどを検知し、アラートを出す仕組みを導入することが有効です。

- 情報資産の棚卸しと重要度分類: 組織が保有する情報を洗い出し、「機密」「極秘」といった重要度に応じて分類します。これにより、守るべき対象が明確になり、メリハリのついた対策が可能になります。

- 退職者管理の徹底: 退職が決定した従業員のアカウントは、最終出社日に速やかに無効化します。貸与していたPCやスマートフォンの返却を徹底し、データが残存していないかを確認します。

- 従業員教育と啓発: セキュリティポリシーや情報取り扱いルールに関する教育を定期的に実施し、不正行為が発覚した場合の懲戒処分についても明確に伝えます。同時に、従業員の不満が不正の動機とならないよう、良好な職場環境を維持する努力も必要です。

④ 標的型攻撃による機密情報の窃取

特定の組織が持つ情報を狙い、周到な準備のもとで実行される標的型攻撃は、防御が難しく、発覚までに長期間を要する厄介な脅威です。

脅威の概要と手口

標的型攻撃とは、不特定多数を狙うばらまき型の攻撃とは異なり、特定の企業や組織を標的と定め、その組織が保有する機密情報(技術情報、外交・防衛情報、個人情報など)を盗み出すことを目的としたサイバー攻撃です。

攻撃者は、まず標的組織の情報を入念に調査します。公式サイト、プレスリリース、SNSなどから従業員の氏名や所属部署、取引先の情報などを収集し、攻撃のシナリオを練り上げます。

最も一般的な手口が「スピアフィッシングメール」です。これは、業務に関係のある実在の人物(取引先、上司、公的機関など)になりすまし、標的の関心を引く件名や本文(例:「【至急】〇〇の件に関するご確認」「請求書送付のご案内」)でメールを送り付け、受信者に添付ファイルを開かせたり、URLをクリックさせたりしてマルウェアに感染させます。

一度侵入に成功すると、攻撃者はすぐには目立った活動をせず、長期間(数ヶ月〜数年)にわたってシステム内部に潜伏します。そして、徐々に内部調査を進め、より高い権限を持つアカウントを奪取しながら、最終目的である機密情報が保管されているサーバーにたどり着き、情報を外部に送信します。

想定される被害

標的型攻撃による被害は、企業の根幹を揺るがす深刻なものとなり得ます。

- 国家レベルの機密情報の窃取: 防衛産業や重要インフラ企業が標的となった場合、国の安全保障に関わる情報が流出するリスクがあります。

- 最先端技術や知的財産の流出: 企業の競争力の源泉である研究開発データや設計図などが盗まれ、国際競争で不利な立場に立たされます。

- M&Aなど経営戦略情報の漏えい: 交渉中のM&A情報などが漏れることで、交渉が破談になったり、不利な条件を飲まざるを得なくなったりします。

- 気づかぬうちの被害拡大: 潜伏期間が長いため、被害に気づいた時点では既に大量の情報が盗み出されており、被害範囲の特定や完全な駆除が非常に困難になります。

対策方法

標的型攻撃は、入口対策だけで完全に防ぐことは困難です。侵入されることを前提とした「多層防御」と「侵入後の迅速な検知・対応」が鍵となります。

- 入口対策(多層防御):

- メールセキュリティ: 最新の脅威情報を反映したメールゲートウェイを導入し、不審なメールをフィルタリングします。添付ファイルをサンドボックス(仮想環境)で実行し、安全性を確認する機能も有効です。

- Webフィルタリング: 業務に関係のないサイトや、危険性が指摘されているサイトへのアクセスをブロックします。

- 内部対策:

- アクセス制御: ネットワークをセグメント化(分割)し、万が一マルウェアが侵入しても、重要なサーバーへ容易にアクセスできないようにします。

- EDRの導入: エンドポイントでの不審な挙動(正規ツールを悪用した攻撃など)を検知し、迅速な対応を可能にします。

- 出口対策:

- 不正通信の監視: ファイアウォールやプロキシのログを監視し、外部の不審なサーバー(C2サーバー)との通信を検知・遮断します。

- 組織的対策:

- 標的型攻撃メール訓練: 従業員に疑似的な攻撃メールを送り、開封率や報告率を測定することで、リテラシーの向上とインシデント発生時の報告体制の確認を行います。

- CSIRTの構築: インシデント発生時に専門的に対応するチーム(CSIRT)を組織し、対応手順を整備しておきます。

⑤ 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

ソフトウェアの未知の弱点を突くゼロデイ攻撃は、防御が極めて困難なため、重大な脅威としてランクインしています。

脅威の概要と手口

ゼロデイ攻撃とは、OSやソフトウェアに存在する脆弱性がソフトウェア開発者に発見・認識され、修正プログラム(セキュリティパッチ)が提供されるより前に、その脆弱性を悪用して行われるサイバー攻撃のことです。

修正プログラムが提供されるまでの期間(ゼロデイ期間)には、ユーザー側で有効な防御策を講じることができないため、攻撃が成功する確率が非常に高くなります。この脆弱性情報は、ダークウェブ上のアンダーグラウンドマーケットで高額で取引されることもあります。

ゼロデイ攻撃は、主に標的型攻撃の一部として用いられることが多く、特定の組織を狙って、Webブラウザや文書作成ソフトなどの脆弱性を突く不正なファイルやWebサイトを送りつけ、マルウェアに感染させるといった手口で実行されます。

想定される被害

ゼロデイ脆弱性を悪用されると、攻撃者はシステム上で高い権限を取得できる場合が多く、被害は深刻化します。

- システムへの完全な侵入: 攻撃者が管理者権限を奪取し、システムを完全に掌握してしまう可能性があります。

- あらゆる被害への発展: 一度システムに侵入されれば、ランサムウェアの展開、機密情報の窃取、システムの破壊など、あらゆるサイバー攻撃の起点となり得ます。

- 広範囲な影響: 多くのユーザーが利用するWebブラウザやOSにゼロデイ脆弱性が存在した場合、修正プログラムが配布されるまでの間に、世界中で大規模な被害が発生する可能性があります。

対策方法

修正プログラムが存在しないため、従来のパターンマッチング型の対策ではゼロデイ攻撃を防ぐことはできません。未知の攻撃をいかに検知し、影響を緩和するかが対策のポイントになります。

- 振る舞い検知型セキュリティ製品の導入:

- EDR: ファイルのシグネチャではなく、プログラムの「振る舞い」を監視し、メモリ上で不審なコードが実行されようとしたり、OSの重要な設定を変更しようとしたりする動きを検知・ブロックします。

- サンドボックス: 外部から受信したファイルやWebコンテンツを、隔離された安全な仮想環境(サンドボックス)で一度実行してみて、悪意のある挙動を示さないかを確認します。

- IPS/IDSやWAFの活用(仮想パッチ):

- IPS/IDS(不正侵入防止/検知システム)やWAF(Web Application Firewall)を導入し、脆弱性を悪用しようとする特徴的な通信パターンを検知・遮断します。これにより、修正プログラムが適用されるまでの間、一時的に攻撃を防ぐ「仮想パッチ(バーチャルパッチ)」として機能させることができます。

- 迅速なパッチ適用体制の構築: ゼロデイ攻撃ではありませんが、関連する対策として、修正プログラムが公開されたら、可能な限り迅速に適用できる運用体制を整えておくことが極めて重要です。

- 多層防御と権限の最小化: ゼロデイ攻撃によって万が一エンドポイントが侵害されても、ネットワークのセグメント化やアクセス制御によって、被害が重要なサーバーにまで拡大するのを防ぎます。

⑥ 不注意による情報漏えい等の被害

高度なサイバー攻撃だけでなく、従業員の単純なミスや不注意といった「ヒューマンエラー」も、依然として情報漏えいの主要な原因の一つです。

脅威の概要と手口

不注意による情報漏えいとは、悪意なく、従業員の確認不足や知識不足、誤操作などによって、組織が管理する情報が意図せず外部に流出してしまうことを指します。

具体的には、以下のようなケースが頻発しています。

- メールの誤送信: 宛先(To, Cc, Bcc)を間違えて、関係のない第三者に機密情報を含むメールを送ってしまう。特にBccで送るべき一斉メールをToやCcで送ってしまい、受信者全員のメールアドレスが流出するケースは後を絶ちません。

- 物理媒体の紛失・盗難: 顧客情報などが入ったノートPCやUSBメモリ、スマートフォンを電車内や飲食店に置き忘れたり、盗難に遭ったりする。

- クラウドサービスの設定ミス: Amazon S3などのクラウドストレージの設定を誤り、本来は非公開にすべきデータを誰でも閲覧できる「公開」状態にしてしまう。

- 不適切な情報公開: WebサイトやSNSに掲載すべきでない内部情報や個人情報を含む画像を、マスキング処理などを施さずに誤って公開してしまう。

想定される被害

たとえ悪意がなかったとしても、情報漏えいを引き起こした事実に変わりはなく、組織は大きなダメージを受けます。

- 社会的信用の失墜: 「情報管理がずさんな会社」というレッテルを貼られ、顧客や取引先からの信頼を失います。

- 損害賠償請求: 漏えいした情報の内容によっては、被害者から多額の損害賠償を請求される可能性があります。

- 行政からの指導・命令: 個人情報保護法などの法令に基づき、個人情報保護委員会から勧告や命令を受けることがあります。

- 対応コストの発生: 漏えいの原因調査、影響範囲の特定、被害者への通知・謝罪、再発防止策の策定など、事後対応に多くの時間とコストを要します。

対策方法

不注意による情報漏えいを完全になくすことは困難ですが、技術的な対策と組織的な対策を組み合わせることで、リスクを大幅に低減できます。

- 技術的対策:

- メール誤送信防止ソリューションの導入: メール送信時に、宛先や添付ファイルを再度確認するポップアップを表示させたり、一定時間送信を保留したりするツールを導入します。上長承認がなければ外部に送信できない設定も有効です。

- データ暗号化: PCやUSBメモリ内のデータを暗号化しておけば、万が一紛失・盗難に遭っても、第三者に情報を読み取られるリスクを低減できます。

- DLP(Data Loss Prevention)の導入: 機密情報を含むデータが外部に送信されようとしたり、USBメモリにコピーされようとしたりするのを検知・ブロックします。

- CASB(Cloud Access Security Broker)の活用: クラウドサービスの利用状況を可視化し、不適切な設定や危険な操作を検知・制御します。

- 組織的・人的対策:

- セキュリティポリシーの策定と周知: 情報の取り扱いルール、デバイスの持ち出しルール、SNS利用のガイドラインなどを明確に定め、全従業員に周知徹底します。

- 定期的な従業員教育: 実際の失敗事例などを交えながら、どのような行為が情報漏えいに繋がるのかを具体的に教育し、注意を喚起します。

- ダブルチェックの徹底: 重要な情報を扱う作業や設定変更を行う際は、必ず複数人で確認するプロセスをルール化します。

⑦ ビジネスメール詐欺(BEC)による金銭被害

マルウェアを使わず、人間の心理的な隙を突いて金銭をだまし取るビジネスメール詐欺(BEC)は、巧妙な手口で経理担当者などを欺きます。

脅威の概要と手口

ビジネスメール詐欺(Business Email Compromise, BEC)とは、攻撃者が企業の経営者や幹部、あるいは取引先の担当者になりすまし、偽のメールを送って標的企業の従業員(特に経理・財務担当者)を騙し、攻撃者が用意した口座へ送金させる詐欺の手口です。

マルウェアを使用しないため、多くのセキュリティシステムをすり抜けてしまうのが特徴です。攻撃者は事前に標的企業の組織構造や取引関係、業務のやり取りなどを入念に調査し、極めて巧妙で信憑性の高いメールを作成します。

主な手口のパターンには以下のようなものがあります。

- 経営者等へのなりすまし: CEOやCFOになりすまし、「極秘の買収案件で、急ぎでこの口座に送金が必要だ。他言無用で頼む」といった指示を部下に送り、正規の承認プロセスをバイパスさせます。

- 取引先へのなりすまし: 請求書の発行元である取引先になりすまし、「振込先口座が変更になりましたので、次回以降はこちらにお願いします」と連絡し、偽の口座に送金させます。本物の請求書を改ざんして送付するケースもあります。

- 偽の弁護士や専門家からの要求: 弁護士や会計士になりすまし、機密保持や緊急性を強調して送金を要求します。

想定される被害

BECによる被害は、非常に直接的かつ深刻です。

- 多額の金銭的損失: 一度の詐欺で数千万円から数億円といった巨額の資金をだまし取られるケースも珍しくありません。海外の口座に送金されることが多く、一度送金してしまうと取り戻すことは極めて困難です。

- 取引先との関係悪化: 取引先になりすました攻撃により、本来支払われるべき代金が支払われず、トラブルに発展する可能性があります。

- 社内プロセスの見直しコスト: 再発防止のため、送金や承認のプロセスを全面的に見直す必要が生じ、業務の効率性が一時的に低下する可能性があります。

対策方法

BEC対策は、技術的なフィルタリングだけでは限界があり、業務プロセスに確認手順を組み込むことと、従業員の警戒心を高めることが最も重要です。

- 業務プロセスの見直し:

- 「事実確認の徹底」のルール化: 振込先の変更依頼や、通常とは異なるイレギュラーな送金依頼があった場合は、メールだけで判断せず、必ず電話など別の手段で、事前に登録されている連絡先に連絡して事実確認を行うことを厳格なルールとして定めます。

- 複数人による承認プロセス: 一定金額以上の送金については、必ず複数人の承認を必要とするワークフローを構築します。

- 従業員への注意喚起と教育:

- BECの具体的な手口や事例を定期的に周知し、従業員の警戒心を高めます。特に経理・財務部門の担当者には、集中的な教育を実施します。

- メールの送信元アドレスが微妙に異なっていないか(例:

example.co.jpがexanple.co.jpになっている)、文面に不自然な日本語がないかなどを注意深く確認する習慣をつけさせます。

- 技術的対策:

- DMARC等の送信ドメイン認証の導入: 正規の送信元から送られたメールであることを検証する技術(SPF, DKIM, DMARC)を導入し、なりすましメールの受信を低減します。

- メールの警告表示: メールの件名や本文に「社外からのメールです」「振込」「口座変更」といったキーワードが含まれる場合に、自動で警告を表示する設定も有効です。

⑧ 脆弱性対策情報の公開に伴う悪用増加

セキュリティを向上させるための脆弱性情報が、皮肉にも攻撃者に悪用される機会を与えてしまうというジレンマが存在します。

脅威の概要と手口

ソフトウェアやハードウェアの脆弱性が発見されると、開発者やセキュリティ機関から、その脆弱性の詳細情報(CVE番号など)や、脆弱性を実証するコード(PoC: Proof of Concept)、そして修正プログラムが公開されます。

こうした情報は、システム管理者が迅速に対策を講じるために不可欠なものですが、攻撃者もこの情報を注視しています。彼らは公開された情報を基に、その脆弱性を悪用する攻撃コードを素早く開発し、まだ修正プログラムを適用していない「無防備な」システムをインターネット上でスキャンして探し出し、攻撃を仕掛けます。

つまり、脆弱性情報が公開されてから、自社のシステムにパッチを適用するまでの「タイムラグ」が、最も危険な時間帯となるわけです。特に影響範囲の広い脆弱性が公開された直後は、世界中で一斉に攻撃活動が活発化する傾向があります。

想定される被害

既知の脆弱性を放置することによる被害は、ゼロデイ攻撃と同様に深刻です。

- 容易なシステム侵入: 攻撃方法が確立されているため、攻撃者は比較的容易にシステムへ侵入できます。

- 大量のシステムへの一斉攻撃: 攻撃者は自動化されたツールを使って、脆弱なシステムを無差別に攻撃するため、短時間で広範囲に被害が拡大する可能性があります。

- ランサムウェア感染や情報窃取: 侵入の足がかりとして悪用され、結果的にランサムウェアによる被害や機密情報の窃取につながります。

- 管理責任の追及: 既知の脆弱性を長期間放置していたことが発覚した場合、企業としてのセキュリティ管理体制の不備を厳しく問われることになります。

対策方法

この脅威への対策は、いかに「タイムラグ」を短縮し、攻撃者に付け入る隙を与えないかに尽きます。迅速な情報収集とパッチ適用のサイクルを確立することが不可欠です。

- 脆弱性情報の収集体制の構築:

- JPCERT/CCやJVN、ソフトウェアベンダーが発信するセキュリティ情報を常時監視し、自社で利用している製品に関連する脆弱性情報をいち早くキャッチできる体制を整えます。

- 脆弱性管理ツールなどを活用して、情報収集を自動化・効率化することも有効です。

- 資産管理の徹底:

- 自社でどのようなハードウェアやソフトウェアを利用しているかを正確に把握する「IT資産管理」を徹底します。管理対象が明確でなければ、脆弱性の影響範囲を特定できず、パッチの適用漏れが発生します。

- パッチマネジメントの確立:

- 修正プログラムが公開された際の適用手順、優先順位付けの基準、適用前のテスト方法、適用後の動作確認といった一連のプロセスを「パッチマネジメント」としてルール化し、定常業務として実行します。

- WSUS(Windows Server Update Services)や専用の管理ツールを用いて、パッチ適用を自動化・一元管理することも検討しましょう。

- 仮想パッチの活用:

- すぐにパッチを適用できないシステム(稼働を止められないサーバーなど)に対しては、IPS/IDSやWAFを導入し、脆弱性を狙う攻撃通信をブロックする「仮想パッチ」で一時的に保護します。

⑨ テレワーク等のニューノーマルな働き方を狙った攻撃

コロナ禍以降、急速に普及したテレワーク環境は、利便性をもたらす一方で、新たなセキュリティリスクを生み出しています。

脅威の概要と手口

オフィスという守られた環境から、従業員が自宅など様々な場所で働くようになったことで、攻撃者にとっての「攻撃対象領域(アタックサーフェス)」が拡大しました。

攻撃者は、以下のようなテレワーク環境特有の弱点を狙ってきます。

- VPN機器の脆弱性: 多くの企業が社内ネットワークへのアクセスに利用しているVPN(Virtual Private Network)機器の脆弱性を悪用し、社内ネットワークへ侵入します。

- セキュリティ対策が不十分な私物端末(BYOD): 従業員が私物のPCを業務に利用している場合、ウイルス対策ソフトが導入されていなかったり、OSが最新でなかったりすることが多く、マルウェア感染の温床となり得ます。

- 安全でない家庭内ネットワーク: 自宅のWi-Fiルーターのパスワードが初期設定のままだったり、ファームウェアが古かったりすると、そこから通信を盗聴されたり、マルウェアに感染させられたりするリスクがあります。

- 公衆Wi-Fiの利用: カフェなどの暗号化されていない、あるいはセキュリティの甘い公衆Wi-Fiを利用することで、通信内容を盗聴される(中間者攻撃)危険性があります。

想定される被害

テレワーク環境のセキュリティホールは、組織全体のセキュリティを脅かす侵入口となります。

- 社内ネットワークへの侵入の足がかり: 従業員の端末がマルウェアに感染し、その端末がVPN経由で社内ネットワークに接続されることで、感染が社内全体に拡大します。ランサムウェア被害の主要な原因の一つとなっています。

- 機密情報の漏えい: 私物端末に保存された業務データが流出したり、安全でないネットワーク経由で認証情報や通信内容が盗まれたりします。

- シャドーITの横行: 会社が許可していないクラウドサービスやコミュニケーションツールを従業員が勝手に利用(シャドーIT)し、そこから情報が漏えいするリスクが高まります。

対策方法

ニューノーマルな働き方に対応するには、従来の境界型防御モデルから脱却し、ゼロトラストの考え方を取り入れたセキュリティ対策が求められます。

- VPNのセキュリティ強化:

- VPN機器のファームウェアを常に最新の状態に保ちます。

- VPN接続には、ID/パスワードに加えて、ワンタイムパスワードなどを用いた多要素認証(MFA)を必須とします。

- ゼロトラスト・セキュリティへの移行:

- 社内外を問わず、全てのアクセスを信頼せずに検証する「ゼロトラスト」の概念に基づき、アクセスごとに厳格な認証と認可を行う仕組み(SASEやZTNAなど)の導入を検討します。

- エンドポイントセキュリティの徹底:

- 会社貸与端末・私物端末を問わず、業務に利用する全ての端末に、ウイルス対策ソフト(EPP)やEDRを導入し、一元管理します。

- MDM(モバイルデバイス管理)ツールを用いて、端末のセキュリティ設定を強制したり、紛失時に遠隔でデータを消去(リモートワイプ)したりできる仕組みを整えます。

- テレワーク規定の策定と教育:

- テレワーク時の情報取り扱いルール、禁止事項(公衆Wi-Fiでの重要業務の禁止など)、インシデント発生時の報告手順などを明確にした規定を策定し、全従業員に周知・教育します。

⑩ 犯罪のビジネス化(アンダーグラウンドサービス)

サイバー攻撃が、専門知識を持つ者だけのものではなく、サービスとして売買される「ビジネス」になっている現状が、脅威の増大を招いています。

脅威の概要と手口

ダークウェブなどのアンダーグラウンドな世界では、サイバー犯罪に必要なツールやサービスが、まるでECサイトのように取引されています。これにより、高度な技術力を持たない犯罪者でも、容易にサイバー攻撃を実行できるようになりました。

具体的には、以下のようなサービスが存在します。

- RaaS(Ransomware as a Service): ランサムウェアの開発者が攻撃者にツールを提供し、攻撃者が得た身代金の一部をレベニューシェアとして受け取るビジネスモデル。これによりランサムウェア攻撃が爆発的に増加しました。

- MaaS(Malware as a Service): 様々な種類のマルウェアが月額課金などで販売されています。

- 攻撃代行サービス: 特定の企業やWebサイトに対して、DDoS攻撃や不正アクセスを代行するサービス。

- 情報の売買: 不正アクセスによって盗み出された個人情報、クレジットカード情報、企業の機密情報などがリストとして売買されています。フィッシング詐欺に悪用されるフィッシングキットも販売されています。

想定される被害

犯罪のビジネス化は、サイバー攻撃全体の量と質を変化させ、組織が直面するリスクを増大させます。

- 攻撃の増加と多様化: 攻撃のハードルが下がったことで、あらゆる組織が規模の大小を問わず攻撃の標的となる可能性が高まります。

- 攻撃の高度化: 専門家が開発した高性能な攻撃ツールが広く出回るため、防御側はより高度な対策を求められます。

- 予測困難な攻撃: 攻撃者の動機が金銭目的だけでなく、愉快犯や社会へのアピールなど多様化するため、誰がどのような目的で攻撃してくるかを予測するのが難しくなります。

対策方法

特定の攻撃手法に特化した対策だけでは、次々と現れる新たな攻撃サービスに対応できません。基本的な対策を徹底した上で、最新の脅威動向を把握し、防御策を継続的に見直すことが重要です。

- 多層防御の徹底: 本記事で紹介してきたような、入口・内部・出口における多層的な防御策を漏れなく実施し、弱点をなくすことが基本となります。

- 脅威インテリジェンスの活用: アンダーグラウンドでどのような攻撃ツールが流行しているか、どのような脆弱性が狙われているかといった情報(脅威インテリジェンス)を収集・分析し、自社の防御策に活かします。専門のサービスを利用することも有効です。

- 基本的なセキュリティ対策の徹底: 結局のところ、多くの攻撃は基本的なセキュリティの穴を突いてきます。OSやソフトウェアの最新化、強力なパスワードと多要素認証、定期的なバックアップといった「セキュリティの基礎体力」を高めることが、最も効果的な対策となります。

- インシデント対応体制の強化: 攻撃を受けることを前提とし、万が一インシデントが発生した際に、被害を最小限に抑え、迅速に復旧するためのCSIRTやインシデント対応計画(IRP)を整備しておきます。

【参考】2024年版 個人向け情報セキュリティ10大脅威

組織向けの脅威を理解する上で、個人が直面する脅威を知ることも重要です。従業員個人のセキュリティ意識が、組織全体のセキュリティレベルを左右するからです。ここでは、参考として2024年版の個人向け10大脅威の傾向と、上位3つを紹介します。

参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」

組織向けとの違いと傾向

個人向けの脅威は、組織向けと比較して、個人の金銭やプライバシーを直接的に狙う手口が中心となる点が大きな違いです。スマートフォンやSNSの普及を背景とした脅威が多くランクインする傾向にあります。

| 順位 | 組織向けの脅威(2024年) | 個人向けの脅威(2024年) |

|---|---|---|

| 1位 | ランサムウェアによる被害 | フィッシングによる個人情報等の詐取 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | ネット上の誹謗・中傷・デマ |

| 3位 | 内部不正による情報漏えい等の被害 | 偽ショッピングサイト・詐欺サイトによる金銭被害 |

| 4位 | 標的型攻撃による機密情報の窃取 | クレジットカード情報の不正利用 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | スマホ決済の不正利用 |

組織向けの脅威が事業継続やサプライチェーンといった広範なテーマであるのに対し、個人向けはフィッシング、詐欺サイト、不正利用といった、より身近で直接的な金銭被害に繋がるものが上位を占めていることがわかります。

しかし、前述の通り、これらは無関係ではありません。例えば、個人がフィッシング詐欺に遭って漏えいしたパスワードが、組織のシステムへの不正ログインに悪用されるケースは頻発しています。従業員が自宅のPCで業務を行う際、そのPCがマルウェアに感染していれば、組織への侵入口になり得ます。

したがって、企業は従業員に対し、自分自身の情報を守ることが、ひいては会社の情報を守ることにも繋がるという意識を持たせるための啓発活動が不可欠です。

個人向け脅威トップ3

2024年版の個人向け脅威トップ3の概要は以下の通りです。

1位:フィッシングによる個人情報等の詐取

9年連続で1位となった、最も警戒すべき脅威です。実在するECサイト、金融機関、通信事業者などを装ったSMS(スミッシング)やメールを送りつけ、本物そっくりの偽サイト(フィッシングサイト)へ誘導します。そこで、ID、パスワード、氏名、住所、クレジットカード情報、認証コードなどを入力させ、情報を盗み取ります。盗まれた情報は、不正ログインや不正利用に悪用されます。

2位:ネット上の誹謗・中傷・デマ

SNSや掲示板サイトなどで、特定の個人や組織に対する根拠のない悪口やデマ、プライバシーを侵害する情報を執拗に投稿する行為です。被害者は精神的な苦痛を受けるだけでなく、社会生活に支障をきたす場合もあります。一度拡散された情報を完全に削除することは非常に困難です。企業も誹謗中傷のターゲットになることがあり、ブランドイメージの毀損や採用活動への悪影響など、事業に実害を及ぼすケースも少なくありません。

3位:偽ショッピングサイト・詐欺サイトによる金銭被害

ブランド品などを極端に安い価格で販売しているように見せかけ、金銭をだまし取る手口です。代金を支払っても商品が届かなかったり、粗悪な偽物が届いたりします。金銭的な被害だけでなく、入力した氏名、住所、クレジットカード情報などの個人情報も詐取され、二次被害に遭う危険性があります。サイトのURLが不自然であったり、日本語の表現がおかしかったりする点が見分けるポイントですが、年々巧妙化しており、見破ることが難しくなっています。

企業が今すぐ実施すべき基本的なセキュリティ対策7選

10大脅威の内容を理解した上で、次に考えるべきは「具体的に何をすべきか」です。ここでは、あらゆる組織がまず取り組むべき、基本的かつ効果の高い7つのセキュリティ対策を紹介します。

① OS・ソフトウェアを常に最新の状態に保つ

サイバー攻撃の多くは、OSやソフトウェアに存在する既知の脆弱性を悪用します。脆弱性を放置することは、攻撃者に「どうぞ入ってください」と玄関の鍵を開けているようなものです。

- なぜ重要か: 「脆弱性対策情報の公開に伴う悪用増加」や「ランサムウェアによる被害」など、多くの脅威はパッチ未適用のシステムを狙います。逆に言えば、迅速にパッチを適用するだけで、これらの攻撃の多くを防ぐことができます。

- 具体的な方法:

- Windows UpdateやmacOSのソフトウェア・アップデートなど、OSの自動更新機能を有効にします。

- Adobe Acrobat Reader、Java、Webブラウザなど、利用しているアプリケーションソフトウェアも定期的に更新を確認し、常に最新版を利用します。

- サーバーや多数のPCを管理する場合は、WSUSやパッチ管理ツールを導入し、適用状況を一元的に管理・強制することが推奨されます。

② ウイルス対策ソフト(アンチウイルス)を導入する

マルウェア感染を防ぐための最も基本的な対策です。既知のマルウェアを検知・駆除するだけでなく、未知のマルウェアの不審な振る舞いを検知する機能も進化しています。

- なぜ重要か: ランサムウェアをはじめとするあらゆるマルウェアの侵入を防ぐ第一の防衛ラインです。感染を未然に防ぐことで、被害の発生そのものを抑止します。

- 具体的な方法:

- 社内で使用する全てのPC、サーバーに信頼できるウイルス対策ソフトを導入します。

- 定義ファイル(パターンファイル)が常に最新の状態に保たれるよう、自動更新設定を有効にします。

- 定期的にフルスキャンを実行し、潜伏しているマルウェアがいないかを確認します。

③ 多要素認証(MFA)で不正ログインを防ぐ

IDとパスワードだけに頼った認証は、もはや安全とは言えません。漏えいした認証情報による不正ログインを防ぐため、多要素認証(MFA)の導入は必須です。

- なぜ重要か: たとえフィッシングやパスワードリスト攻撃でIDとパスワードが盗まれても、MFAが設定されていれば、攻撃者は最終的なログインを突破できません。ランサムウェアや標的型攻撃の侵入口となる不正アクセス対策として極めて効果的です。

- 具体的な方法:

- 以下の3つの要素のうち、2つ以上を組み合わせて認証します。

- 知識情報: パスワード、PINコードなど(本人のみが知っている情報)

- 所持情報: スマートフォンの認証アプリ、SMS、物理的なセキュリティキーなど(本人のみが持っているモノ)

- 生体情報: 指紋、顔、静脈など(本人自身の身体的特徴)

- 特に、管理者権限を持つ特権IDや、VPN、Microsoft 365などのクラウドサービスには、MFAを必ず導入しましょう。

- 以下の3つの要素のうち、2つ以上を組み合わせて認証します。

④ 定期的なデータのバックアップと復旧テストを行う

ランサムウェア対策の「最後の砦」と言われるのがバックアップです。万が一、データが暗号化されても、バックアップがあれば事業を継続できます。

- なぜ重要か: 身代金を支払うことなく、自力でシステムとデータを復旧させるための唯一の手段です。これにより、ランサムウェア攻撃者に対する強力な抑止力となります。

- 具体的な方法:

- 「3-2-1ルール」を意識してバックアップを運用します。

- 3つのデータコピーを作成する(原本+2つのバックアップ)

- 2種類の異なる媒体に保存する(例: 内蔵HDDと外付けHDD)

- 1つはオフサイト(遠隔地)に保管する(例: クラウドストレージや別の事業所)

- バックアップデータがランサムウェアに暗号化されないよう、ネットワークから隔離した状態で保管することが重要です。

- バックアップを取得するだけでなく、定期的に復旧テストを行い、いざという時に本当にデータを戻せるかを確認することが不可欠です。

- 「3-2-1ルール」を意識してバックアップを運用します。

⑤ 従業員へのセキュリティ教育を徹底する

どんなに高度な技術的対策を導入しても、従業員一人の不注意でセキュリティは崩壊します。「人は間違えるもの」という前提に立ち、継続的な教育で組織全体のセキュリティ意識(リテラシー)を高めることが重要です。

- なぜ重要か: 「標的型攻撃」「ビジネスメール詐欺(BEC)」「不注意による情報漏えい」といった脅威は、技術よりも人間の心理や行動の隙を突いてきます。従業員が「最後の砦」となる場面は少なくありません。

- 具体的な方法:

- 全従業員を対象としたセキュリティ研修を、最低でも年1回は実施します。

- 標的型攻撃メール訓練を定期的に行い、不審なメールへの対応力を実践的に養います。訓練結果を基に、個別のフォローアップを行うとより効果的です。

- インシデントを発見した際に、「怒られるのが怖い」と隠蔽することなく、速やかに情報システム部門やCSIRTへ報告できる「報告しやすい文化」を醸成することも大切です。

⑥ 情報資産の洗い出しとアクセス権限の管理

「何を守るべきか」が分からなければ、適切な対策は打てません。自社が保有する情報資産を可視化し、それに対するアクセス権を厳格に管理することが、内部不正や情報漏えいを防ぐ基本です。

- なぜ重要か: 不要なアクセス権を放置することは、内部不正のリスクを高めるだけでなく、マルウェアに感染した際に被害が拡大する原因にもなります。

- 具体的な方法:

- サーバー、PC、データ、ソフトウェアなどの情報資産を全てリストアップし、台帳で管理します(資産管理)。

- それぞれの情報資産の重要度(機密性、完全性、可用性)を評価し、分類します。

- 「最小権限の原則」に基づき、従業員には業務上必要最低限のアクセス権限のみを付与します。

- 従業員の異動や退職の際には、速やかに権限の見直しやアカウントの削除を行います。

⑦ セキュリティポリシーを策定し周知する

セキュリティポリシーは、組織としての情報セキュリティに対する姿勢と、全従業員が遵守すべきルールを明文化した「憲法」のようなものです。場当たり的な対策ではなく、一貫性のある取り組みを行うための土台となります。

- なぜ重要か: 全社で統一された基準を持つことで、対策の抜け漏れを防ぎ、従業員のセキュリティ意識と行動を同じ方向に導くことができます。また、インシデント発生時の対応や、対外的な説明責任の根拠にもなります。

- 具体的な方法:

- 基本方針: 組織としてのセキュリティへの取り組み姿勢を宣言します。

- 対策基準: パスワードのルール、データの取り扱い、ソフトウェアの導入、デバイスの管理など、具体的な対策基準を定めます。

- 実施手順: 対策基準を具体的にどのように実行するかの手順書(マニュアル)を整備します。

- 策定したポリシーは、ただ保管しておくだけでなく、研修などを通じて全従業員に内容を理解させ、遵守させることが最も重要です。

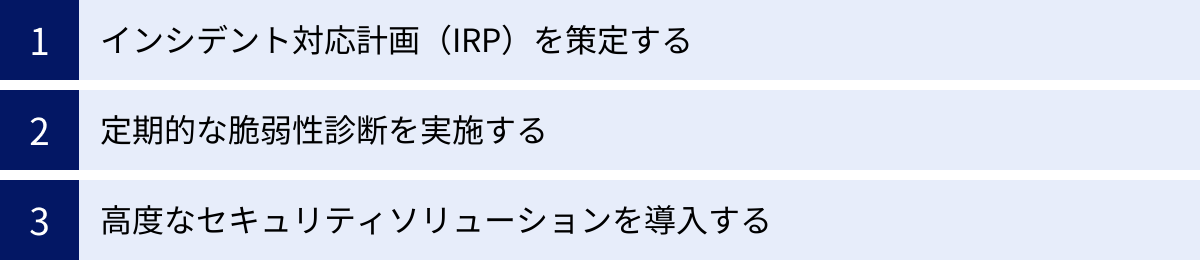

より強固なセキュリティ体制を築くための対策

基本的な対策を固めた上で、さらにセキュリティレベルを高めたいと考える企業向けに、より高度で専門的な対策を紹介します。これらは、インシデントの発生を前提とし、検知・対応・復旧の能力を強化するためのものです。

インシデント対応計画(IRP)を策定する

サイバー攻撃を100%防ぐことは不可能です。インシデント(セキュリティ事故)が発生してしまった際に、パニックに陥らず、被害を最小限に抑え、迅速に事業を復旧させるための具体的な行動計画が「インシデント対応計画(IRP: Incident Response Plan)」です。

計画には、インシデント発生時の体制(誰が指揮を執り、誰が何をするのか)、行動手順(発見から報告、調査、復旧まで)、外部との連携(警察、JPCERT/CC、弁護士、専門ベンダーなど)といった内容を具体的に定めます。

また、インシデント対応を専門に行うチーム「CSIRT(Computer Security Incident Response Team)」を組織内に設置することも有効です。CSIRTは、平時から脅威情報の収集や脆弱性管理を行い、有事には中核となって対応にあたります。IRPを策定し、定期的に机上訓練や実践的な演習を行うことで、いざという時の対応力が格段に向上します。

定期的な脆弱性診断を実施する

自社のシステム(サーバー、ネットワーク機器、Webアプリケーションなど)に、攻撃者に悪用される可能性のある脆弱性がないかを、専門家の視点で網羅的に調査する取り組みが「脆弱性診断」です。健康診断のように、定期的にシステムの「健康状態」をチェックし、問題点を洗い出して改善します。

脆弱性診断には、主に以下の2種類があります。

- プラットフォーム診断: OSやミドルウェア、ネットワーク機器の設定不備や、既知の脆弱性が残っていないかを、専用のスキャンツールなどを用いて診断します。

- Webアプリケーション診断: 自社で開発・運用しているWebサイトやWebアプリケーションに、SQLインジェクションやクロスサイトスクリプティングといった固有の脆弱性がないかを、手動とツールを組み合わせて診断します。

自社で実施するのが難しい場合は、専門の診断サービスを提供しているベンダーに依頼するのが一般的です。診断結果に基づいて脆弱性を修正することで、攻撃者に狙われるリスクを能動的につぶしていくことができます。

高度なセキュリティソリューションを導入する

基本的なウイルス対策ソフトだけでは防ぎきれない、巧妙で高度な攻撃に対抗するためには、専門的なセキュリティソリューションの導入が効果的です。代表的なものを3つ紹介します。

EDR(Endpoint Detection and Response)

EDRは、PCやサーバーといった「エンドポイント」を監視し、マルウェアの侵入を許してしまった後の不審な活動を検知・対応するためのソリューションです。

従来のウイルス対策ソフト(EPP: Endpoint Protection Platform)が「侵入させない」入口対策であるのに対し、EDRは「侵入されたことを前提」として、被害の拡大を防ぐことに主眼を置いています。例えば、侵入したマルウェアが内部で情報を探索したり、外部のサーバーと通信しようとしたりする挙動を検知し、管理者に通知します。また、遠隔からその端末をネットワークから隔離したり、原因を調査したりする機能も備えています。標的型攻撃やゼロデイ攻撃のように、EPPをすり抜けてくる脅威への対策として非常に有効です。

UTM(Unified Threat Management)

UTMは「統合脅威管理」と訳され、ファイアウォール、VPN、IPS/IDS(不正侵入防止/検知)、アンチウイルス、Webフィルタリングなど、複数のセキュリティ機能を一つの機器(アプライアンス)に集約した製品です。

様々な機能を個別に導入・運用するのに比べて、導入コストや管理の手間を削減できるため、特に専任のセキュリティ担当者を置くことが難しい中小企業に適しています。ネットワークの出入口に設置することで、外部からの様々な脅威をまとめて防御する「ゲートウェイセキュリティ」を実現します。

WAF(Web Application Firewall)

WAFは、その名の通りWebアプリケーションの防御に特化したファイアウォールです。一般的なファイアウォールがIPアドレスやポート番号で通信を制御するのに対し、WAFは通信の中身(HTTPリクエストなど)を詳細に検査し、Webアプリケーションの脆弱性を狙った攻撃(SQLインジェクション、クロスサイトスクリプティングなど)を検知・遮断します。

ECサイトや会員向けサイトなど、重要な情報を取り扱うWebアプリケーションを公開している企業にとっては、必須のセキュリティ対策と言えます。WAFは、IPS/IDSでは防ぎきれない、アプリケーション層への攻撃に有効です。

まとめ:10大脅威を理解し、自社に合った対策を進めよう

本記事では、IPAが発表した「情報セキュリティ10大脅威 2024」の組織向けランキングを中心に、各脅威の概要から具体的な対策までを網羅的に解説しました。

2024年のランキングでは、「ランサムウェアによる被害」が4年連続で1位となり、依然として企業にとって最大の脅威であり続けています。また、「サプライチェーンの弱点を悪用した攻撃」が2位を維持していることからも、自社だけでなく取引先を含めたサプライチェーン全体でのセキュリティ対策の重要性が増していることがわかります。さらに、内部不正や不注意といった人的要因による脅威も依然として上位に位置しており、技術的な対策と並行して、組織的なルール作りや従業員教育がいかに重要であるかを示しています。

サイバー攻撃の手法は常に変化し、進化し続けます。そのため、一度対策を講じたら終わりではなく、10大脅威のような最新の動向を定期的にインプットし、自社のセキュリティ対策を継続的に見直し、改善していく姿勢が不可欠です。

これから対策を始める、あるいは見直しを行う企業は、まず以下のステップで進めることをお勧めします。

- 現状把握: 本記事で紹介した基本的な対策(パッチ管理、バックアップ、MFAなど)が自社でどの程度実施できているかを確認する。

- リスク評価: 10大脅威を参考に、自社の事業内容や保有する情報資産に照らし合わせて、特にリスクの高い脅威は何かを特定する。

- 優先順位付けと計画策定: 全てを一度に行うのは困難です。リスクの大きさと対策の実現性を考慮して、取り組むべき対策の優先順位を付け、具体的な実行計画を立てましょう。

セキュリティ対策は、コストではなく、事業を継続し、企業の社会的信頼を守るための「投資」です。10大脅威を羅針盤として、自社の状況に合った最適なセキュリティ対策を段階的に、そして継続的に進めていきましょう。