現代のビジネス環境において、ITシステムの利用は不可欠です。それに伴い、システム上で発生するあらゆる活動の記録である「ログ」の重要性が急速に高まっています。サイバー攻撃の巧妙化、内部不正のリスク増大、そして各種法令遵守の要請など、企業を取り巻く環境はますます複雑化しており、これらの課題に対応するためには、ログを適切に管理・活用することが不可欠です。

しかし、「ログ管理」と一言で言っても、その目的や対象は多岐にわたり、「何から手をつければ良いのか分からない」「膨大なログをどう扱えばいいのか」といった悩みを抱える担当者も少なくありません。

この記事では、ログ管理の基本的な概念から、その具体的な目的、管理対象となるログの種類、そして効率的な運用を実現するための方法やツールの選び方まで、網羅的に解説します。セキュリティ担当者や情報システム部門の担当者はもちろん、経営層の方々にも、ログ管理がなぜ事業継続に不可欠なのかをご理解いただける内容となっています。

目次

ログ管理とは

ログ管理とは、コンピュータやネットワーク機器、アプリケーションなどが生成する操作履歴やイベントの記録(ログ)を、収集、保管、分析し、セキュリティ対策やシステム運用、コンプライアンス遵守などに活用する一連の活動を指します。ログは、システム上で「いつ、誰が、どこで、何を、どのようにしたか」を客観的に示す証拠であり、IT環境におけるあらゆる出来事を時系列で記録したデジタルな足跡と言えます。

従来、ログはシステムに障害が発生した際の原因究明など、主に技術的な目的で利用されてきました。しかし、ビジネスのデジタル化(DX)が加速するにつれて、その役割は大きく変化し、現在では企業のガバナンスやリスクマネジメントを支える重要な基盤として位置づけられています。

なぜ今、ログ管理がこれほどまでに重要視されているのでしょうか。その背景には、以下のような複数の要因が絡み合っています。

- サイバー攻撃の高度化・巧妙化:

標的型攻撃やランサムウェアなど、サイバー攻撃の手口は年々悪質かつ巧妙になっています。攻撃者は侵入の痕跡を消そうと試みますが、適切に管理されたログは、不正アクセスの検知、侵入経路の特定、被害範囲の把握、そして再発防止策の策定に至るまで、インシデント対応のあらゆる局面で決定的な役割を果たします。ログがなければ、企業は攻撃を受けたこと自体に気づけず、被害が深刻化する恐れがあります。 - 内部不正リスクの増大:

企業の機密情報や個人情報の漏洩は、外部からの攻撃だけでなく、役員や従業員、委託先の関係者といった内部の人間によって引き起こされるケースも少なくありません。PCの操作ログやファイルへのアクセスログ、データベースの操作履歴などを監視することで、権限の不正利用や情報の持ち出しといった不審な行動の兆候を早期に発見し、重大なインシデントを未然に防ぐことが可能になります。また、「常に見られている」という意識は、不正行為に対する強力な抑止力としても機能します。 - コンプライアンス要件の厳格化:

個人情報保護法、金融商品取引法(J-SOX法)、PCI DSS(クレジットカード業界のセキュリティ基準)など、多くの法令やガイドラインが、企業に対して適切な情報セキュリティ対策と、その一環としてのログの取得・保管を義務付けています。監査の際には、これらの要件を満たしていることを客観的な証拠(ログ)をもって証明する必要があります。ログ管理は、法令を遵守し、企業の社会的信頼を維持するための必須要件となっています。 - システムの複雑化と安定稼働の要求:

オンプレミス、クラウド、コンテナなど、現代のITインフラはますます複雑化しています。これらの多様な環境にまたがるシステム全体の稼働状況を正確に把握し、安定稼働を維持するためには、各種ログの統合的な分析が欠かせません。サーバーのパフォーマンスログやアプリケーションのエラーログなどを監視することで、障害の予兆を検知してプロアクティブ(予防的)に対応したり、障害発生時に迅速な原因究明を行ったりすることが可能になります。

このように、ログ管理はもはや単なる「記録の保管」にとどまらず、サイバーセキュリティの強化、内部統制の確立、システムの安定性確保、そしてコンプライアンス遵守という、企業経営の根幹をなす複数の目的を達成するための戦略的な取り組みへと進化しています。効果的なログ管理体制を構築することは、あらゆる企業にとって喫緊の課題と言えるでしょう。

ログ管理の4つの目的

ログ管理を効果的に実践するためには、その目的を明確に理解することが重要です。目的が曖昧なままでは、収集すべきログの選定や分析方法、ツールの導入などが非効率になり、期待した効果を得られません。ここでは、ログ管理が担う主要な4つの目的について、それぞれ具体的に掘り下げて解説します。

① セキュリティインシデントの検知と原因調査

ログ管理の最も重要な目的の一つが、セキュリティインシデントの早期検知と、発生後の迅速な原因調査・対応です。サイバー攻撃が巧妙化する現代において、侵入を100%防ぐことは困難であるという前提に立ち、インシデント発生をいち早く察知し、被害を最小限に食い止める「事後対策(インシデントレスポンス)」の重要性が高まっています。その中核を担うのがログの分析です。

【インシデントの検知】

攻撃者は多くの場合、いきなり主要なサーバーを攻撃するのではなく、まずは偵察活動を行い、脆弱な箇所を探します。この初期段階の兆候をログから捉えることができれば、本格的な攻撃を受ける前に対策を講じることが可能です。

- 具体例1:不正アクセスの検知

特定のIPアドレスから、短時間に多数のサーバーへのログイン試行が繰り返されている場合、これは「ブルートフォース攻撃(総当たり攻撃)」の可能性があります。認証ログを監視し、一定回数以上のログイン失敗を検知した場合にアラートを発するよう設定しておくことで、管理者は即座にこの異常に気づき、該当IPアドレスからのアクセスを遮断するなどの対策を取れます。 - 具体例2:マルウェア感染の検知

従業員のPCがマルウェアに感染すると、そのPCが内部ネットワークの他の機器へ不審な通信(C&Cサーバーとの通信など)を試みることがあります。プロキシサーバーやファイアウォールの通信ログを分析し、既知の悪性IPアドレスリスト(脅威インテリジェンス)と照合することで、感染の疑いがある端末を特定できます。

【原因調査と被害範囲の特定】

万が一インシデントが発生してしまった場合、ログは被害の全容を解明するための唯一の手がかりとなります。

- 具体例:サーバーへの不正侵入と情報漏洩

Webサーバーへの不正侵入が疑われる事態が発生したとします。この場合、調査チームは以下のように複数のログを時系列で追跡し、パズルのピースを組み合わせるようにして全体像を明らかにしていきます。- Webサーバーのアクセスログ: 攻撃者がどのWebページの脆弱性を突いて侵入したか(侵入経路)を特定します。

- OSの操作ログ: 侵入後、攻撃者がどのようなコマンドを実行し、権限を昇格させようとしたかの足跡を追います。

- 認証ログ: 他のサーバーへの横展開(ラテラルムーブメント)を試みた形跡がないか、不正なアカウントが作成されていないかを確認します。

- データベースのアクセスログ: どのデータベースにアクセスし、どのような情報が窃取された可能性があるか(被害範囲)を特定します。

- ネットワークログ: 盗み出したデータを外部のサーバーに送信した形跡がないか(情報漏洩の証拠)を確認します。

このように、多様なログを横断的に分析することで、インシデントの根本原因を究明し、影響範囲を正確に把握できます。これにより、的確な復旧作業と、将来の再発を防ぐための具体的なセキュリティ強化策の立案が可能になるのです。

② 内部不正の防止と抑止

セキュリティ脅威は外部からのみもたらされるわけではありません。従業員や元従業員、業務委託先の担当者など、正規の権限を持つ内部関係者による不正行為も、企業にとって深刻なリスクです。IPA(情報処理推進機構)が発表する「情報セキュリティ10大脅威」においても、「内部不正による情報漏えい」は毎年上位にランクインしており、その対策は急務です。ログ管理は、この内部不正に対する「防止」と「抑止」の両面で極めて有効な手段となります。

【内部不正の防止(検知)】

内部不正は、日常業務に紛れて行われるため、発見が難しいという特徴があります。しかし、PCの操作ログやファイルサーバーのアクセスログ、印刷ログなどを詳細に監視することで、不正の兆候を早期に捉えることが可能です。

- 具体例1:機密情報の持ち出し

ある従業員が、退職を間近に控えた時期に、普段はアクセスしない機密情報が保管されている共有フォルダにアクセスし、大量のファイルを自身のPCにコピーしたり、USBメモリに移動させたりしたとします。ファイル操作ログを監視していれば、「特定のユーザーによる短時間での大量ファイルアクセス」や「重要ファイルへの深夜・休日のアクセス」といった通常とは異なる振る舞い(異常行動)を検知し、情報が外部に持ち出される前に対応できます。 - 具体例2:特権IDの不正利用

システム管理者が持つ特権IDは、あらゆる情報にアクセスできる強力な権限です。このIDが不正に利用され、顧客情報の閲覧や個人情報の改ざんなどが行われるリスクがあります。誰がいつ特権IDを使用し、どのような操作を行ったかを操作ログで克明に記録・監査することで、権限の濫用を防止します。

【内部不正の抑止】

ログ管理のもう一つの重要な効果は、不正行為そのものを思いとどまらせる「抑止効果」です。

従業員に対して、「会社はセキュリティとコンプライアンス遵守のため、PCやシステム上の操作を記録・監視しています」という方針を明確に周知することで、「悪いことをすれば必ず記録に残り、発覚する」という心理的なプレッシャーが生まれます。この「見られている」という意識が、出来心による安易な情報持ち出しや不正行為への強力な抑えとなります。

もちろん、これは従業員を監視し、縛り付けるためのものではありません。むしろ、ほとんどの誠実な従業員を、万が一の濡れ衣から守るという側面も持ち合わせています。例えば、情報漏洩事件が発生した際に、アクセスログによって無関係であることが証明されれば、疑いを晴らすことができます。適切なログ管理は、公正な労働環境を維持し、従業員との信頼関係を構築する上でも役立つのです。

③ システムの安定稼働と障害対応

ログ管理の目的は、セキュリティ対策だけに留まりません。企業のITシステムを24時間365日、安定して稼働させるための「システム運用管理」においても、ログは不可欠な情報源です。システムのパフォーマンス低下や障害は、ビジネスの機会損失に直結するため、その予兆をいち早く捉え、発生時には迅速に復旧させることが求められます。

【プロアクティブな障害予防(予兆検知)】

優れたシステム運用とは、障害が起きてから対応するのではなく、障害が起きる前にその芽を摘む「プロアクティブ(予防的)な運用」です。各種ログを継続的に監視・分析することで、将来起こりうる問題を予測し、事前に対策を講じることが可能になります。

- 具体例1:リソース枯渇の予測

Webサイトのアクセス数が増加傾向にある場合、サーバーのCPU使用率やメモリ使用量、ディスクI/Oに関するパフォーマンスログを時系列で分析します。このままではリソースが枯渇し、レスポンスが著しく低下すると予測できれば、アクセスが集中する前にサーバーを増強したり、アプリケーションのチューニングを行ったりするなどの対策を計画的に実施できます。 - 具体例2:アプリケーションエラーの傾向分析

特定のアプリケーションで軽微なエラーログが頻発している場合、それ自体は即座にシステムダウンにつながるものではないかもしれません。しかし、これらのエラーログを放置すると、将来的に深刻なバグやパフォーマンス問題を引き起こす可能性があります。エラーログの発生頻度やパターンを分析し、根本原因を特定してプログラムを修正することで、大規模な障害を未然に防ぎます。

【リアクティブな障害対応(迅速な原因究明)】

予防策を講じていても、予期せぬ障害が発生することは避けられません。その際、いかに早く原因を特定し、システムを復旧させるかがビジネスへの影響を最小限に抑える鍵となります。

- 具体例:Webサービスへのアクセス不可

突然、ユーザーから「Webサイトにアクセスできない」という問い合わせが殺到したとします。障害対応チームは、関連するログを横断的に調査し、原因の切り分けを行います。- Webサーバーのエラーログ: アプリケーション自体に問題は起きていないか?

- データベースサーバーのログ: データベースへの接続に問題はないか?スロークエリが発生していないか?

- OSのシステムログ: サーバーのメモリ不足やディスクフルが発生していないか?

- ネットワーク機器のログ: ネットワーク経路に障害はないか?

これらのログを突き合わせることで、「データベースサーバーのディスク容量が100%に達したことが原因で、Webアプリケーションからのクエリに応答できなくなっていた」といった根本原因を迅速かつ正確に特定できます。原因が分かれば、不要なファイルを削除するなどの具体的な復旧作業にすぐさま取り掛かることができ、ダウンタイムを大幅に短縮できます。

④ コンプライアンス遵守と監査対応

現代の企業活動において、法令や業界基準、社内規程などを遵守する「コンプライアンス」は、企業の存続を左右する極めて重要な経営課題です。特に個人情報や機密情報を扱う企業にとって、情報セキュリティに関するコンプライアンス要件への対応は必須であり、その中でログの取得と適切な期間の保管が明確に求められています。

【各種法令・ガイドラインへの対応】

ログ管理が求められる代表的な法令やガイドラインには、以下のようなものがあります。

- 個人情報保護法: 事業者が取り扱う個人データについて、安全管理措置を講じる義務を定めています。その具体的な手法を示したガイドラインでは、個人データへのアクセス制御、アクセス者の識別と認証、不正アクセス等の防止、そして「アクセスログの記録と分析」が求められています。誰がいつ個人情報にアクセスしたかを記録し、漏洩などの事故発生時に追跡できるようにしておく必要があります。

- J-SOX法(金融商品取引法): 上場企業などを対象に、財務報告の信頼性を確保するための内部統制を義務付けています。ITシステムが財務報告に大きく関与するため、「IT全般統制」の一環として、会計システムなど重要なシステムへのアクセスログや操作ログを適切に管理し、不正なデータ改ざんなどが行われていないことを証明する必要があります。ログの保管期間は、会社法により10年間と定められています。

- PCI DSS (Payment Card Industry Data Security Standard): クレジットカード情報を扱う事業者(加盟店、決済代行事業者など)に準拠が求められるセキュリティ基準です。カード会員データ環境へのすべてのアクセスを追跡・監視するためのログ取得や、最低1年間のログ保管、定期的なログレビューなどが厳格に定められています。

【監査への対応】

これらの法令やガイドラインへの準拠を証明するために、企業は定期的に内部監査や外部監査を受ける必要があります。監査においては、「ルールを定めている」だけでは不十分で、「ルール通りに運用されている」ことを客観的な証拠で示さなければなりません。その最も強力な証拠となるのがログです。

- 具体例:監査人からの要求

監査人から「過去半年間に、経理部長のアカウントで会計システムに加えられた変更履歴をすべて提出してください」といった要求があったとします。適切なログ管理体制が構築されていれば、ログ管理システムから該当する操作ログを即座に抽出し、レポートとして提出できます。これにより、監査に迅速かつ的確に対応でき、企業の内部統制の有効性を証明することができます。

逆に、ログが取得されていなかったり、必要なログがすぐに見つけ出せなかったりすると、監査で指摘を受け、企業の信頼性が大きく損なわれる可能性があります。ログ管理は、攻めのセキュリティや運用効率化だけでなく、企業の社会的責任を果たし、信頼を維持するための「守りの要」でもあるのです。

管理対象となる主なログの種類

ログ管理を実践する上で、まず理解すべきは「どのような種類のログが存在し、それぞれがどのような情報を含んでいるか」です。ITシステムは多種多様なコンポーネントで構成されており、それぞれが異なる形式・内容のログを生成します。ここでは、企業が管理対象とすべき代表的なログの種類について、その役割と記録内容を詳しく解説します。

OSログ

OS(オペレーティングシステム)ログは、サーバーやクライアントPCといったコンピュータの最も基本的な動作を記録するログです。OSはハードウェアとアプリケーションの仲立ちをする根幹部分であるため、そのログにはシステムの起動・停止、ユーザーのログイン・ログアウト、システムエラー、セキュリティ関連のイベントなど、極めて重要な情報が含まれています。

Windows イベントログ

Windows系のOS(Windows Server, Windows 10/11など)では、「イベントビューアー」で確認できるイベントログが中心となります。主に以下の3種類が重要です。

| ログの種類 | 記録される内容の例 | 主な活用目的 |

|---|---|---|

| セキュリティログ | ・ユーザーのログオン/ログオフ(成功・失敗) ・アカウント管理(作成・変更・削除) ・オブジェクトアクセス(ファイルやフォルダへのアクセス) ・ポリシーの変更 |

不正ログイン試行の検知、内部不正の調査、特権アカウントの操作監視 |

| アプリケーションログ | ・インストールされているアプリケーションの動作状況 ・アプリケーションの起動・停止、エラー、警告 |

アプリケーションのトラブルシューティング、パフォーマンス監視 |

| システムログ | ・OSコンポーネントの起動・停止 ・デバイスドライバの読み込みエラー ・ハードウェア関連のイベント ・サービスの開始・停止 |

OSの起動トラブルの調査、ハードウェア障害の検知 |

特にセキュリティログは、不正アクセスや内部不正の調査において最も基本的な情報源となるため、必ず取得・監視すべきログです。

Linux syslog

Linux系のOS(Red Hat, Ubuntu, CentOSなど)では、syslogという仕組みでログが管理されるのが一般的です。syslogは、OSカーネルや各種デーモン(サービス)からのメッセージを一元的に受信し、設定に応じてファイルに書き出します。代表的なログファイルには以下のようなものがあります。

| ログファイル名(例) | 記録される内容の例 | 主な活用目的 |

|---|---|---|

| /var/log/secure (RHEL系) /var/log/auth.log (Debian系) |

・ユーザーのログイン/ログアウト、su/sudoによる権限昇格 ・SSH接続の試行(成功・失敗) |

不正ログイン試行の検知、特権昇格の監視 |

| /var/log/messages | ・OSカーネルからのメッセージ ・各種システムデーモンの一般的な動作ログ |

システム全体の動作状況の把握、原因不明のトラブル調査 |

| /var/log/cron | ・cron(定時実行)ジョブの実行履歴 | バッチ処理の実行確認、ジョブの失敗調査 |

| /var/log/dmesg | ・OS起動時のカーネルメッセージ、ハードウェアの認識状況 | 起動トラブルの調査、ハードウェア認識の問題切り分け |

これらのOSログを監視することで、サーバーやPCの健全性を保ち、セキュリティインシデントの根本的な原因を追跡できます。

ネットワークログ

ネットワークログは、ファイアウォール、ルーター、スイッチ、プロキシサーバー、無線LANアクセスポイントといったネットワーク機器が生成する通信記録です。社内ネットワークとインターネットの境界や、社内ネットワークの内部で行われる通信を監視するために不可欠です。

- 記録される主な情報:

- タイムスタンプ: 通信が発生した日時

- 送信元/宛先IPアドレス: 通信の発信元と送り先

- 送信元/宛先ポート番号: どのサービス(Web、メールなど)の通信か

- プロトコル: TCP, UDP, ICMPなど

- 通信の許可/拒否(Allow/Deny): ファイアウォールが通信を許可したか、遮断したか

ファイアウォールのログは、外部からの不正なアクセス試行を検知したり、内部のマルウェア感染端末が外部のC&Cサーバーと通信しようとするのをブロックした記録を発見したりするのに役立ちます。プロキシサーバーのログは、どの従業員がいつどのWebサイトにアクセスしたかを記録するため、不適切なWebサイトへのアクセス監視や、情報漏洩インシデント発生時の調査に利用されます。

アプリケーションログ

アプリケーションログは、Webサーバーやデータベース、業務システムなど、OS上で動作する個別のアプリケーションが独自に出力するログです。アプリケーションの正常な動作確認、エラー発生時の原因究明、利用状況の分析などに用いられます。

Webサーバーログ

WebサイトやWebサービスを公開している企業にとって、Webサーバーのログは非常に重要です。代表的なWebサーバーであるApacheやNginxは、主に以下の2種類のログを出力します。

- アクセスログ:

- 記録内容: 誰が(IPアドレス)、いつ、どのページ(URL)に、どのブラウザからアクセスしたか、その結果(ステータスコード:200 OK, 404 Not Foundなど)はどうだったか、といった情報。

- 活用目的: Webサイトの利用状況分析(人気ページの把握など)、不正アクセス(SQLインジェクションなど)の試行調査、DDoS攻撃の検知。

- エラーログ:

- 記録内容: WebサーバーやWebアプリケーション(PHP, Javaなど)の処理中に発生したエラーや警告メッセージ。

- 活用目的: Webサイトが表示されない、正しく動作しないといった問題のトラブルシューティング。プログラムのバグ発見。

操作ログ

操作ログは、ユーザーがコンピュータや特定のアプリケーション上でどのような操作を行ったかを記録するログです。特に内部不正対策において中心的な役割を果たします。「いつ、誰が、どのPCで、どのファイルに対して、何をしたか(作成、読み取り、更新、削除、コピー、印刷など)」を詳細に追跡できます。

- 取得対象の例:

- ファイル操作: ファイルサーバー上の共有ファイルや、クライアントPC上のローカルファイルの操作履歴。

- アプリケーション起動・終了: どのアプリケーションがいつ使われたか。

- Webアクセス: どのWebサイトを閲覧したか。

- メール送受信: 誰にどのような件名・添付ファイルでメールを送ったか。

- 印刷: どのファイルを何部印刷したか。

これらのログはOSの標準機能だけでは取得が難しいため、専用の操作ログ監視ツール(IT資産管理ツールやDLPツールの一部機能)を導入して収集するのが一般的です。機密情報の持ち出しや不正な操作の発見・抑止に絶大な効果を発揮します。

認証ログ

認証ログは、ユーザーがシステムやサービスにログインしようとした際の成功・失敗の記録です。いつ、誰が、どの端末から、どのサービスへの認証を試みたかが記録されます。

- 主なログソース:

- Active Directory: Windowsドメイン環境におけるユーザー認証の中心。ドメインコントローラーのセキュリティログに記録されます。

- RADIUSサーバー: VPN接続や無線LAN接続時のユーザー認証。

- 各種クラウドサービス: Microsoft 365, Google Workspace, AWS, Salesforceなどの認証ログ。

- 業務アプリケーション: 個別の業務システムが持つログイン機能のログ。

短時間に同一アカウントで大量のログイン失敗が記録された場合、ブルートフォース攻撃やパスワードスプレー攻撃を受けている可能性が高いと判断できます。また、深夜や休日など通常業務時間外のログイン成功や、海外からの不審なログインなどは、アカウント乗っ取りの兆候である可能性があります。認証ログは、不正アクセスの最も初期の段階を捉えるための重要なセンサーです。

セキュリティ製品のログ

ウイルス対策ソフト、IDS/IPS(不正侵入検知・防御システム)、WAF(Webアプリケーションファイアウォール)、UTM(統合脅威管理)といった、各種セキュリティ製品が出力するログです。これらの製品は、脅威を検知・防御した際にその記録を残します。

- 記録内容の例:

- ウイルス対策ソフト: マルウェアを検知・駆除した記録。

- IDS/IPS: ネットワーク上の不審な通信(攻撃シグネチャに一致するパケットなど)を検知・遮断した記録。

- WAF: Webアプリケーションへの攻撃(SQLインジェクション、クロスサイトスクリプティングなど)を検知・遮断した記録。

これらのログは、セキュリティ対策が正しく機能していることを確認するとともに、どのような攻撃が自社に向けられているかを把握する上で役立ちます。また、他のログ(OSログやネットワークログなど)と突き合わせて分析(相関分析)することで、アラートの誤検知を判断したり、検知された攻撃が成功したのか失敗したのかを特定したりするなど、より高度なインシデント分析が可能になります。

ログ管理における一般的な課題

ログ管理の重要性は広く認識されていますが、その実践は決して容易ではありません。多くの企業が、ログ管理を効果的に運用する上で、共通の課題に直面しています。ここでは、ログ管理に取り組む際に直面しがちな4つの代表的な課題について解説します。これらの課題を理解することは、自社に適したログ管理の方法を検討する上で不可欠です。

膨大なログの管理に手間とコストがかかる

現代のIT環境では、サーバー、ネットワーク機器、クラウドサービス、クライアントPCなど、無数のログソースから膨大な量のログデータが日々生成されます。この「量」と「多様性」が、ログ管理における最初の大きな壁となります。

- 量の問題(ストレージコスト):

ログは指数関数的に増加し続けるため、その保管には膨大なストレージ容量が必要になります。特に、コンプライアンス要件で数年単位の長期保管が義務付けられている場合、ストレージコストは無視できない負担となります。データを単純に保存し続けるだけでは、コストが膨らみ続ける一方です。適切な圧縮や、利用頻度の低い古いログを安価なストレージ(アーカイブストレージ)に移動させるといった階層管理が必要になりますが、これを手動で行うのは非常に手間がかかります。 - 多様性の問題(フォーマットの不統一):

前述の通り、ログはWindowsのイベントログ、Linuxのsyslog、Apacheのアクセスログ、各種ネットワーク機器の独自フォーマットなど、生成元によって形式がバラバラです。これらの異なるフォーマットのログを横断的に分析するためには、まずそれぞれの意味を理解し、共通の形式に変換(正規化・パージング)する必要があります。この作業は専門的な知識を要し、新しいログソースが追加されるたびに設定を見直さなければならず、管理者の大きな負担となります。 - 収集の手間:

分散した多数のサーバーや機器から、ログを漏れなく、かつ安全に中央の保管場所に集約する仕組みを構築・維持するだけでも一苦労です。特に、拠点やクラウド環境が複数にまたがる場合、収集のためのネットワーク設計やセキュリティ設定も複雑になります。

これらの問題により、多くの企業では、ログは取得しているものの、事実上「塩漬け」状態になってしまい、いざという時に活用できないという事態に陥りがちです。

ログの分析に時間がかかりすぎる

ログをただ集めて保管しているだけでは、宝の持ち腐れです。インシデント発生時やシステム障害時に、その価値を発揮するためには、膨大なログの中から必要な情報を迅速に見つけ出し、分析する必要があります。しかし、手動での分析には限界があります。

- 生ログ(Raw Log)の可読性の低さ:

多くのログは、人間が直接読むことを前提としておらず、単なるテキストデータの羅列に見えます。例えば、ファイアウォールのログ一行から、それがどのような意味を持つ通信なのかを即座に理解するには、専門知識と経験が必要です。 - 検索・集計の困難さ:

数ギガバイト、数テラバイトにも及ぶログデータの中から、「昨日の深夜1時から3時の間に、特定のIPアドレスから特定のサーバーへのアクセスログをすべて抽出する」といった作業を、grepコマンドなどの基本的なツールで行うのは非常に時間がかかり、現実的ではありません。インシデント対応は時間との勝負であり、分析に時間がかかりすぎると、その間に被害が拡大してしまう恐れがあります。 - 相関分析の壁:

高度なサイバー攻撃や複雑なシステム障害の調査では、単一のログソースを見るだけでは不十分で、複数の異なるログを時系列で突き合わせる「相関分析」が不可欠です。例えば、「ファイアウォールで不審な通信が検知された時刻に、内部のWebサーバーでどのようなプロセスが動いていたか」を調べる必要があります。これを手動で行うのは、極めて高度なスキルと膨大な労力を要し、ほとんど不可能に近い作業と言えるでしょう。

リアルタイムでの異常検知が難しい

インシデントの被害を最小限に抑えるには、異常が発生したその瞬間に検知し、対応を開始することが理想です。しかし、24時間365日、絶え間なく生成されるログを目視で監視し続けることは不可能です。

- 監視体制の限界:

多くの企業では、情報システム部門の担当者が他の業務と兼務しながらログを管理しており、常時監視体制を敷くことは困難です。夜間や休日にインシデントが発生した場合、翌営業日まで誰も気づかないという事態も起こり得ます。 - バッチ処理のタイムラグ:

手動や簡単なスクリプトでログを分析する場合、多くは1日に1回、夜間にバッチ処理でログを集計・レポート化するといった運用になりがちです。この方法では、異常が発生してから検知するまでに最大24時間のタイムラグが生じてしまいます。攻撃者はこの時間を利用して、さらに内部へと侵入を拡大し、痕跡を消去するかもしれません。 - 「静かなる攻撃」の見逃し:

派手なDDoS攻撃などとは異なり、標的型攻撃などでは、攻撃者は検知を避けるために、ごく普通の通信に紛れてゆっくりと活動を進めます。一つ一つのログは正常に見えるため、複数のイベントの関連性の中からわずかな異常の兆候をリアルタイムで捉えることができなければ、こうした「静かなる攻撃」を見逃してしまいます。

リアルタイムでの異常検知を実現するには、膨大なログストリームを継続的に処理し、あらかじめ定義されたルールや正常時の状態(ベースライン)と比較して、逸脱を自動的に検知・通知する仕組みが不可欠です。

ログの改ざんや削除のリスクがある

ログは、インシデントや不正行為を証明する「証拠」です。そのため、その証拠能力を維持するためには、ログが作成されてから保管されている間、一切変更されていないこと(完全性:Integrity)と、必要な時に確実に存在すること(可用性:Availability)が保証されなければなりません。

- 外部攻撃者による証拠隠滅:

システムに侵入した攻撃者の多くは、自身の活動の痕跡を消すために、関連するログファイルの改ざんや削除を試みます。もしローカルのサーバー上にのみログが保管されている場合、サーバーの管理者権限を奪われると、ログを自由に操作されてしまい、追跡が困難になります。 - 内部不正者による証拠隠滅:

内部の不正行為者も、犯行が発覚しないように、自身の操作ログを削除したり、内容を書き換えたりする可能性があります。特に、システム管理者などの強い権限を持つ者が不正を働いた場合、証拠隠滅は比較的容易に行えてしまいます。

このリスクに対処するためには、ログを生成元の機器から、書き込み専用でアクセスが厳格に制限された別のログサーバーにリアルタイムで転送し、一元的に保管することが推奨されます。さらに、保管されたログに対して定期的にハッシュ値を計算して保存しておくなど、改ざんを検知できる技術的な仕組みを導入することが、ログの証拠能力を担保する上で極めて重要になります。

ログ管理の主な方法

これまで見てきたように、ログ管理には多くの課題が伴います。これらの課題にどう向き合うか、そのアプローチは大きく分けて「手動での管理」と「ログ管理ツールでの管理」の2つがあります。それぞれのメリット・デメリットを理解し、自社の規模や目的、リソースに合った方法を選択することが重要です。

| 比較項目 | 手動での管理 | ログ管理ツールでの管理 |

|---|---|---|

| 初期コスト | 低い(既存リソースを活用) | 高い(ツールライセンス・導入費用) |

| 運用コスト | 高い(人件費、属人化リスク) | 低い(自動化による工数削減) |

| ログ収集 | 個別にスクリプト等で実装(手間大) | 自動収集(多様なログソースに対応) |

| ログ保管 | ファイルサーバー等(容量・改ざん対策が課題) | 長期保管、圧縮、暗号化、改ざん防止機能 |

| ログ分析 | コマンドラインツール(grep等)が中心(低速・困難) | 高速検索、可視化、相関分析が可能 |

| リアルタイム監視 | 困難(バッチ処理が中心) | 可能(リアルタイムアラート機能) |

| 拡張性 | 低い(ログソース追加時の対応が大変) | 高い(容易に拡張可能) |

| 向いている環境 | ・ごく小規模な環境 ・ログソースが限定的 ・目的が障害調査のみなど限定的 |

・中規模~大規模環境 ・多数のログソース ・セキュリティ対策やコンプライアンス対応が目的 |

手動での管理

手動での管理とは、OSに標準で備わっている機能や、grep、awkといったコマンドラインツール、あるいは自作のシェルスクリプトやPowerShellスクリプトなどを駆使して、ログの収集、保管、分析を行う方法です。

【メリット】

最大のメリットは、専用のツールを導入する必要がないため、初期コストを低く抑えられる点です。サーバー台数が数台程度のごく小規模な環境で、管理対象のログの種類も限られている場合には、この方法で対応することも不可能ではありません。また、自社の要件に合わせて自由にスクリプトを組めるため、特定の処理をピンポイントで自動化するといった柔軟性もあります。

【デメリット】

しかし、手動管理には多くの深刻なデメリットが伴います。

- 属人化: ログ管理の仕組みが、スクリプトを作成した特定の担当者の知識やスキルに依存してしまいます。その担当者が異動や退職をしてしまうと、誰もメンテナンスできなくなり、ログ管理の仕組み全体がブラックボックス化してしまうリスクが非常に高いです。

- 運用工数の増大: ログソースが増えたり、OSのバージョンが上がってログの仕様が変わったりするたびに、スクリプトの修正が必要になります。日々の運用、特に障害発生時の調査などにも多大な時間がかかり、担当者の人件費という観点では、結果的にコストが高くつくケースも少なくありません。

- 分析能力の限界: 前述の通り、手動での横断的な検索や相関分析は極めて困難です。インシデントの兆候を見逃しやすく、調査にも時間がかかるため、セキュリティレベルの維持は難しいと言わざるを得ません。

- リアルタイム性の欠如: 常時監視は実現できず、異常検知にタイムラグが生じます。

- 完全性の担保が困難: ログの改ざん防止の仕組みを自前で構築するのは非常に手間がかかります。

【手動管理が許容されるケース】

手動での管理は、「管理対象が数台のWebサーバーのみで、目的はWebサイトの表示エラー調査に限定される」といった、ごく限られたシナリオでのみ現実的な選択肢となります。しかし、セキュリティ対策やコンプライアンス対応といった、より高度な目的を達成しようとする場合には、手動管理では限界があることを認識しておく必要があります。

ログ管理ツールでの管理

ログ管理ツールでの管理とは、ログの収集、保管、分析、監視といった一連のプロセスを効率化・自動化するために設計された専用のソフトウェアやクラウドサービスを利用する方法です。これらのツールは、一般的に「統合ログ管理ツール」や「SIEM(Security Information and Event Management)」と呼ばれます。

【メリット】

ログ管理ツールを導入することで、手動管理が抱える課題の多くを解決できます。

- 運用の自動化と効率化: 多様なフォーマットのログを自動的に収集・正規化し、一元的に管理できます。これにより、管理者の運用負担が大幅に軽減され、より創造的な業務(脅威分析や改善提案など)に時間を割けるようになります。

- 高度な分析と可視化: 高速な検索エンジンを搭載しており、テラバイト級のデータからでも数秒で必要な情報を見つけ出せます。また、ダッシュボード機能によってログデータをグラフや表で直感的に可視化できるため、専門家でなくてもシステムの状況や異常の兆候を把握しやすくなります。

- リアルタイムな脅威検知: ログをリアルタイムで監視し、相関分析によって単体のログでは見つけられない高度な脅威の兆候を検知して、即座に管理者にアラート通知できます。これにより、インシデントへの初動対応を迅速化できます。

- ログの完全性担保: 収集したログを暗号化して保管したり、電子署名やハッシュ値によって改ざんを防止したりする機能が標準で備わっている製品が多く、監査にも耐えうる証拠能力を確保できます。

【デメリット】

一方、デメリットとしては、ツールのライセンス費用や導入支援サービスなどの初期コスト、および年間の保守費用やクラウドサービスの利用料といったランニングコストが発生する点が挙げられます。また、高機能なツールを導入しても、それを使いこなすための学習や、自社の環境に合わせたチューニング(アラートのルール設定など)が必要になる場合があります。

【結論】

現代の複雑なIT環境と高度化するセキュリティ脅威を考慮すると、効果的なログ管理を実現するためには、専用ツールの活用が事実上の標準となっています。手動管理は限定的なケースを除いて多くの課題を抱えるため、中長期的な視点に立てば、ツール導入による効率化とセキュリティ強化のメリットは、コストを上回る価値があると言えるでしょう。

ログ管理ツールを導入する3つのメリット

ログ管理ツール(統合ログ管理製品やSIEM)を導入することは、単にログを楽に管理できるようになるだけではありません。企業のセキュリティ体制や事業継続性を根底から支える、戦略的な価値をもたらします。ここでは、ツール導入によって得られる具体的なメリットを3つの側面に分けて解説します。

① ログ管理業務の大幅な効率化

手動でのログ管理がいかに非効率で手間のかかる作業であるかは、前述の通りです。ログ管理ツールは、この煩雑な業務プロセスを自動化し、管理者の負担を劇的に軽減します。

- 収集・正規化・保管の完全自動化:

これまで管理者が手作業や自作スクリプトで行っていた、各サーバーや機器からのログ収集、バラバラなフォーマットの整形(正規化)、長期保管のための圧縮やアーカイブといった一連の作業を、ツールがすべて自動で実行します。管理者は、新しい監視対象を追加する際も、簡単な設定を行うだけで済みます。これにより、ログ管理の日常的な運用にかかっていた時間を大幅に削減できます。 - レポート作成の自動化:

セキュリティ状況の月次報告や、監査対応で提出するレポートなどを、手作業で作成するのは非常に骨の折れる作業です。多くのログ管理ツールには、定型のテンプレートや、カスタマイズ可能なレポート作成機能が備わっており、必要なデータを自動で集計・グラフ化し、定期的にレポートを生成できます。これにより、報告業務にかかる工数を削減できるだけでなく、人為的なミスを防ぎ、常に同じ品質のレポートを迅速に作成できるようになります。 - 属人化の解消:

手動管理における最大の課題であった「属人化」も、ツール導入によって解消できます。ツールが標準化されたプロセスでログを管理するため、担当者が変わっても、操作方法を習得すれば誰でも同レベルの管理・分析が可能です。これにより、特定の個人に依存しない、持続可能で安定したログ管理体制を構築できます。

このようにして削減された時間や工数を、管理者はより付加価値の高い業務、例えば、検出されたアラートの分析、新たな脅威動向の調査、プロアクティブなセキュリティ施策の立案などに振り向けることができるようになります。

② セキュリティレベルの向上

ログ管理ツール、特にSIEM製品は、単なるログの保管庫ではなく、脅威を検知・分析するためのインテリジェンスを備えています。これにより、従来の手法では見つけられなかった高度な脅威を発見し、企業全体のセキュリティレベルを飛躍的に向上させることが可能です。

- 相関分析による高度な脅威検知:

これがSIEMの最も強力な機能です。相関分析とは、異なる種類のログを横断的に突き合わせ、単独では無害に見えるイベントの連鎖から、攻撃の兆候を炙り出す手法です。- 具体例:

- ファイアウォールのログに、ある海外IPアドレスからのポートスキャン(偵察活動)が記録される。

- その直後、同じIPアドレスからWebサーバーへのSQLインジェクション攻撃がWAFのログで検知・ブロックされる。

- さらにその数分後、社内の別PCから、マルウェアが通信に利用する既知の悪性ドメインへのアクセスがプロキシログに記録される。

これら一つ一つのイベントは、それぞれ異なる機器で発生した別々の事象に見えます。しかし、SIEMはこれらのログを一元的に分析し、「外部からの攻撃を受け、それが失敗した直後に、内部の別端末がマルウェアに感染した可能性がある」という一連のシナリオとして関連付け、重大なインシデントの可能性を示す高確度のセキュリティアラートとして管理者に通知します。手動でこの関係性を見つけ出すのは、ほぼ不可能です。

- 具体例:

- 脅威インテリジェンスの活用:

多くのSIEM製品は、世界中のセキュリティ機関やベンダーから提供される最新の脅威情報(悪意のあるIPアドレスやドメインのリスト、マルウェアのハッシュ値、攻撃パターンのシグネチャなど)を自動で取り込み、収集したログとリアルタイムに照合します。これにより、未知の脅威や最新の攻撃キャンペーンにも迅速に対応できます。 - ユーザー行動分析(UBA/UEBA):

より高度なツールでは、AIや機械学習を活用して、各ユーザーや機器の平常時の行動パターン(ベースライン)を学習します。そして、そのベースラインから逸脱する異常な振る舞いを検知します。例えば、「普段は日中にしかログインしないユーザーが深夜にログインした」「一度にダウンロードするデータ量が通常より遥かに多い」といった、内部不正の兆候やアカウント乗っ取りの可能性を検知できます。

これらの機能により、ログ管理ツールは単なる受動的な記録装置から、プロアクティブに脅威を発見する能動的なセキュリティセンサーへと進化します。

③ 迅速なインシデント対応と原因究明

万が一セキュリティインシデントが発生してしまった場合、その後の対応(インシデントレスポンス)のスピードと正確さが、被害の大きさを左右します。ログ管理ツールは、このインシデント対応プロセスを劇的に加速させます。

- 超高速なログ検索:

インシデント調査の第一歩は、関連するログの特定です。ログ管理ツールは、Google検索のように直感的なインターフェースで、テラバイト級の膨大なログデータの中から、必要な情報をわずか数秒で検索・抽出できます。grepコマンドで数時間かかっていた作業が瞬時に完了するため、調査の初動を大幅に早めることができます。 - 原因究明と影響範囲特定の迅速化:

検索によって抽出されたログは、正規化され、見やすく整形されています。管理者は、関連するログを時系列でドリルダウン(詳細化)したり、特定のIPアドレスやユーザー名でフィルタリングしたりしながら、攻撃の侵入経路、内部での活動、被害を受けたサーバーやデータなどを効率的に特定できます。これにより、被害の全容把握にかかる時間が短縮され、的確な封じ込め、根絶、復旧の各ステップへと迅速に移行できます。 - フォレンジック調査の基盤:

ログは、インシデントに関する客観的な「デジタル証拠(デジタル・フォレンジック)」です。ログ管理ツールによって、改ざん防止が施された状態で一元管理されたログは、法的な証拠能力も高まります。インシデント後の訴訟や警察への被害届提出の際にも、信頼性の高い証拠として活用できます。

結論として、ログ管理ツールの導入は、単なる業務効率化に留まらず、脅威の検知能力を高め、インシデント発生時の対応力を強化することで、企業のレジリエンス(回復力)そのものを向上させる重要な投資であると言えるでしょう。

ログ管理ツールの主な機能

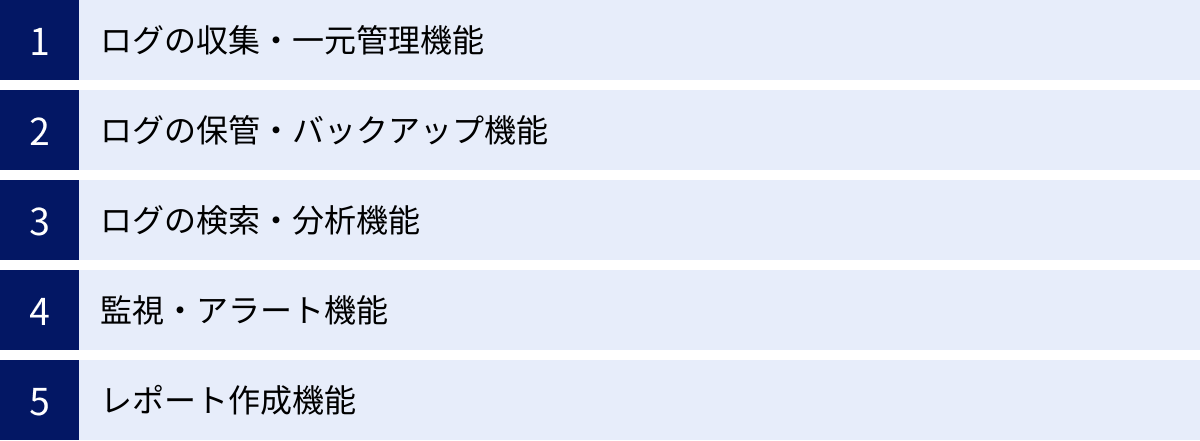

ログ管理ツール(統合ログ管理製品やSIEM)は、煩雑なログ管理プロセスを包括的に支援するための多彩な機能を備えています。製品によって機能の強弱や特色は異なりますが、ここでは多くのツールに共通して搭載されている中核的な5つの機能について解説します。

ログの収集・一元管理機能

これはログ管理の出発点となる最も基本的な機能です。社内外に散在する多種多様なログソースから、ログデータを自動的に収集し、中央の管理サーバー(リポジトリ)に集約します。

- 多様な収集方法:

- エージェント型: 監視対象のサーバーやPCに「エージェント」と呼ばれる専用の常駐プログラムをインストールし、ログを収集・転送する方法。OSログや詳細な操作ログなど、端末内部の情報を確実に収集するのに適しています。

- エージェントレス型: エージェントをインストールせず、Syslog転送やWMI(Windows Management Instrumentation)、API連携など、OSや機器が標準で持つ仕組みを利用してリモートからログを収集する方法。ネットワーク機器やクラウドサービスなど、エージェントを導入できない・したくない対象に適しています。

- 多くのツールは両方の方式に対応しており、環境に応じて最適な収集方法を選択できます。

- 幅広い対応ログソース:

WindowsやLinuxといった主要なOSはもちろん、ファイアウォール、プロキシ、各種業務アプリケーション、Microsoft 365やAWSといったクラウドサービスまで、数百種類以上のログソースに標準で対応しています。 - ログの正規化(パージング):

収集した様々なフォーマットのログを、ツールが理解できる共通の形式(例:送信元IP、宛先IP、ユーザー名、イベントIDなど)に自動で変換します。この正規化処理により、異なる種類のログでも同じ基準で横断的に検索・分析することが可能になります。これはログ管理ツールがもたらす非常に大きな価値の一つです。

ログの保管・バックアップ機能

収集したログを、定められた期間、安全かつ効率的に保管するための機能です。コンプライアンス要件やフォレンジック調査に不可欠です。

- 長期保管と圧縮:

ログデータを効率的に保管するため、高い圧縮率でデータを圧縮し、ストレージコストを削減します。製品によっては、数年〜10年以上の長期保管に対応しています。 - 改ざん防止:

ログの証拠能力を担保するため、収集したログデータに電子署名を付与したり、ハッシュ値を計算して保存したりすることで、データの完全性(改ざんされていないこと)を保証します。万が一データが改ざんされた場合は、検知してアラートを出すことができます。これは監査対応において極めて重要な機能です。 - 暗号化:

保管されているログデータや、ネットワークを転送中のログデータを暗号化することで、不正なアクセスや盗聴による情報漏洩を防ぎます。 - アーカイブ・バックアップ:

社内規定や法的要件に応じて、ログの保管期間を設定できます。利用頻度の低い古いログは、安価なアーカイブストレージへ自動的に移動させたり、外部メディアにバックアップしたりする機能も備わっています。

ログの検索・分析機能

保管された膨大なログの中から、必要な情報を迅速に抽出し、インシデントの兆候や原因を発見するための機能です。ツールの価値を最も実感できる部分と言えるでしょう。

- 高速な全文検索:

Googleのような直感的な検索インターフェースを提供し、キーワード、IPアドレス、期間などを指定して、テラバイト級のログデータからでも数秒〜数十秒で目的のログを検索できます。 - ドリルダウン分析:

検索結果から、さらに条件を絞り込んで深掘りしていく分析(ドリルダウン)が容易に行えます。例えば、「システムエラー」で検索した後、特定のサーバー名で絞り込み、さらに時間帯で絞り込む、といった操作が可能です。 - 集計と可視化(ダッシュボード):

検索・集計した結果を、円グラフ、棒グラフ、時系列チャート、マップなど、多彩な形式でリアルタイムに可視化するダッシュボード機能を備えています。ログイン失敗回数のトップ10、通信量の多いプロトコルの割合などを直感的に把握でき、異常の早期発見に繋がります。 - 相関分析:

前述の通り、異なるログソースのイベントをルールに基づいて関連付け、単独では検知できない高度な脅威やインシデントの兆候を自動的に発見する機能です。「特定のサーバーへのログイン失敗が5分以内に10回発生し、かつ、その直後に管理者権限でのログインが成功した場合」といった複雑なシナリオをルールとして定義できます。

監視・アラート機能

ログを24時間365日体制で自動監視し、異常を検知した際に即座に管理者に通知する機能です。インシデントへの迅速な初動対応を可能にします。

- リアルタイム監視:

収集されるログストリームを常に監視し、定義された条件に一致するイベントが発生すると、即座に検知します。 - 閾値(しきい値)設定:

「単位時間あたりのログイン失敗回数」「サーバーのCPU使用率」などの正常値の範囲(閾値)を設定しておき、それを超えた場合に異常と判断させることができます。 - 柔軟なアラート通知:

異常を検知した際に、メール、チャットツール(Slack, Microsoft Teamsなど)、チケット管理システム(Redmine, Jiraなど)といった外部システムと連携して、担当者にリアルタイムで通知できます。これにより、管理者はどこにいても異常発生を即座に知ることができます。通知の緊急度に応じて、通知先や通知方法を変える設定も可能です。

レポート作成機能

分析結果や監視状況を、定期的な報告や監査対応に活用できる形式で出力する機能です。

- テンプレートの提供:

日次・週次・月次のセキュリティレポート、PCI DSSやSOX法に対応した監査レポートなど、様々な目的に合わせたレポートのテンプレートが標準で用意されています。 - カスタマイズと自動生成:

テンプレートを元に、自社の要件に合わせて表示項目やデザインをカスタマイズできます。作成したレポートは、スケジュール設定により自動で生成し、指定したメールアドレスに送付することも可能です。これにより、報告業務の手間を大幅に削減できます。

これらの機能を組み合わせることで、ログ管理ツールは、ログの収集から保管、分析、監視、報告までの一連のライフサイクルを統合的に管理し、企業のセキュリティと運用を強力に支援します。

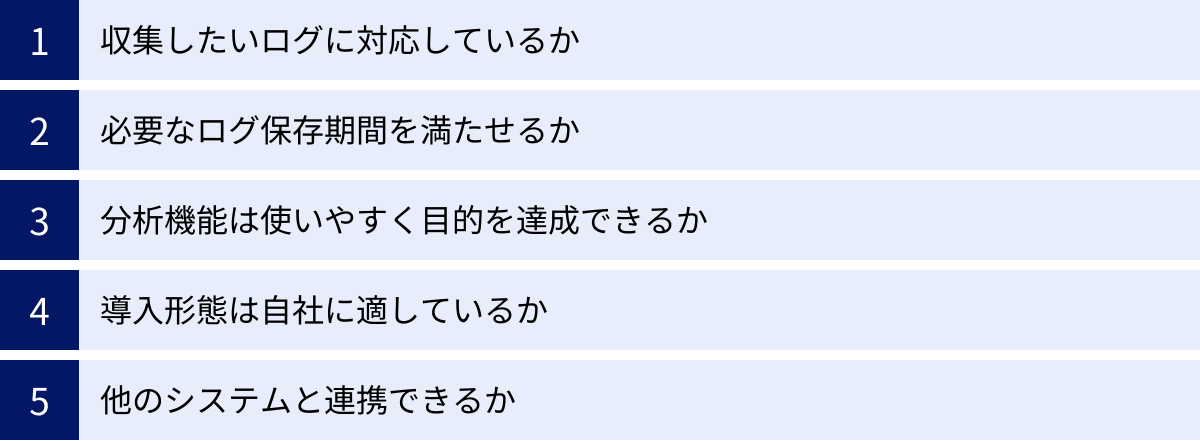

ログ管理ツールの選び方【5つのポイント】

ログ管理ツールの導入を成功させるためには、自社の目的、環境、予算に合った製品を慎重に選定することが不可欠です。市場には多種多様なツールが存在し、それぞれに特徴や強みがあります。ここでは、ツール選定の際に確認すべき重要な5つのポイントを解説します。

① 収集したいログに対応しているか

ツール選定における最も基本的な確認事項は、自社で管理したいと考えているログを、そのツールが収集できるかという点です。

- 対応ログソースの確認:

自社のIT環境を棚卸しし、ログ収集の対象としたいOS(Windows, Linuxのバージョン)、ネットワーク機器(メーカーや型番)、セキュリティ製品、業務アプリケーション、クラウドサービス(Microsoft 365, AWS, Google Workspaceなど)のリストを作成します。そして、検討しているツールの公式サイトや製品資料で、これらのログソースに標準で対応しているか、あるいはプラグインなどで対応可能かを必ず確認しましょう。特に、独自開発のアプリケーションや古い機器など、特殊なログを収集したい場合は、カスタムでログフォーマットを定義できる機能(カスタムパーサー)があるかどうかも重要なポイントになります。 - 収集方法の確認:

前述の通り、ログの収集方法にはエージェント型とエージェントレス型があります。自社のセキュリティポリシーやシステム構成上、「サーバーにエージェントをインストールできない」といった制約がある場合は、エージェントレスでの収集に対応しているかを確認する必要があります。

「多機能そうだから」という理由だけでツールを選んでしまい、導入後になって「一番収集したかったログが取れなかった」という事態に陥るのが最悪のケースです。まずは「要件(What)を満たせるか」を最優先で確認しましょう。

② 必要なログ保存期間を満たせるか

ログをどのくらいの期間保存する必要があるかは、企業のポリシーや準拠すべき法令によって異なります。ツールがその要件を満たせるかどうかは、コストにも直結する重要な要素です。

- 法的要件と社内規定の確認:

まず、自社に適用される法令やガイドライン(個人情報保護法、J-SOX法、PCI DSSなど)が定めるログの最低保存期間を確認します。例えば、J-SOX法では関連文書の保存期間が10年、PCI DSSでは最低1年(うち3ヶ月はオンラインで即時利用可能)と定められています。これらに加え、社内の情報セキュリティ規定で定められた保存期間も考慮し、必要なログの種類ごとに保存期間を決定します。 - ストレージ容量とコストの試算:

必要な保存期間が決まったら、次にツールのストレージ容量やライセンス体系を確認します。1日あたりに生成されるログの総量を見積もり、それが必要な期間分保存できるか、またその場合のコストはいくらになるかを試算します。

クラウド型(SaaS)のツールでは、ログの取り込み量(Ingest)と保存期間(Retention)によって料金が変わるプランが多くなっています。オンプレミス型の場合は、自前で十分なストレージを用意する必要があります。長期保管時の圧縮率や、安価なアーカイブストレージへの自動階層化機能の有無も、トータルコストに大きく影響します。

③ 分析機能は使いやすく目的を達成できるか

高機能な分析ツールも、使いこなせなければ意味がありません。自社の担当者のスキルレベルや、ログ管理の主目的に照らし合わせて、機能の過不足と操作性を見極めることが重要です。

- 操作性(UI/UX)の確認:

検索画面やダッシュボードのインターフェースが直感的で分かりやすいか、専門知識がなくてもある程度の操作が可能かを確認しましょう。多くのベンダーが無料トライアルやデモンストレーションを提供しているので、実際に触ってみて、操作感を確かめるのが最も確実です。 - 目的に合った分析機能:

ログ管理の主目的によって、重視すべき機能は異なります。- セキュリティインシデント対応が主目的の場合: 高速な検索機能、相関分析ルールの柔軟性、脅威インテリジェンスとの連携機能などが重要になります。

- システムの安定稼働や障害調査が主目的の場合: パフォーマンスデータの可視化、エラーログの集計・グルーピング機能、特定期間の比較分析機能などが役立ちます。

- コンプライアンス・監査対応が主目的の場合: 監査レポートのテンプレートが充実しているか、改ざん防止機能が確実か、といった点が重要です。

「多機能=良いツール」とは限りません。自社の目的に不要な機能が多く搭載されていても、コストが高くなるだけです。目的達成に必要な機能が、使いやすく提供されているかという視点で評価しましょう。

④ 導入形態は自社に適しているか

ログ管理ツールは、大きく分けて「クラウド型(SaaS)」と「オンプレミス型」の2つの導入形態があります。それぞれのメリット・デメリットを理解し、自社のリソースやポリシーに合った形態を選択します。

クラウド型

インターネット経由でサービスとして提供される形態。SaaS(Software as a Service)とも呼ばれます。

- メリット:

- 初期投資の抑制: サーバーなどのハードウェアを自前で用意する必要がなく、初期費用を抑えられます。

- 導入の迅速化: 契約すればすぐに利用を開始できます。

- 運用負荷の軽減: サーバーの維持管理、ソフトウェアのアップデート、バックアップなどはすべてサービス提供事業者が行うため、自社の運用負荷が大幅に軽減されます。

- 高い拡張性: ログ量の増減に合わせて、柔軟にプランを変更できます。

- デメリット:

- カスタマイズ性の制限: オンプレミス型に比べ、機能のカスタマイズや連携の自由度は低くなる傾向があります。

- セキュリティポリシーとの兼ね合い: ログデータを社外のクラウドに保管することになるため、自社のセキュリティポリシーで許可されているか確認が必要です。

- ランニングコスト: 利用量に応じた月額・年額費用が継続的に発生します。

オンプレミス型

自社のデータセンターやサーバルームに、ソフトウェアをインストールして利用する形態。

- メリット:

- 高いカスタマイズ性と連携: 自社の環境に合わせて、柔軟にシステムを構築・カスタマイズできます。他の社内システムとの連携も比較的容易です。

- セキュリティのコントロール: ログデータをすべて自社の管理下に置けるため、閉域網で完結させたいなど、厳しいセキュリティ要件にも対応できます。

- デメリット:

- 高い初期投資: サーバーやストレージなどのハードウェア購入費用、ソフトウェアのライセンス費用など、まとまった初期投資が必要です。

- 運用負荷の増大: ハードウェアの維持管理、OSやソフトウェアのアップデート、障害対応、バックアップなど、すべての運用を自社で行う必要があり、専門知識を持つ担当者が必要です。

- 拡張性の課題: 将来のログ量増加を見越して、余裕を持ったサイジングが必要になります。リソースが不足した際の拡張にも時間とコストがかかります。

近年は、運用負荷の軽減や拡張性の高さからクラウド型を選択する企業が増加傾向にありますが、自社の事情を総合的に勘案して判断することが重要です。

⑤ 他のシステムと連携できるか

ログ管理ツールを単体で完結させるのではなく、他のセキュリティツールや運用ツールと連携させることで、より高度な自動化や迅速な対応が可能になります。

- SOARとの連携:

SOAR(Security Orchestration, Automation and Response)は、インシデント対応プロセスを自動化・効率化するツールです。ログ管理ツール(SIEM)が検知したアラートをトリガーとして、SOARが「該当IPアドレスをファイアウォールで自動的にブロックする」「関連情報をチケット管理システムに起票する」といった一連の対応(プレイブック)を自動実行します。この連携が可能かどうかは、セキュリティ運用の高度化を目指す上で重要なポイントです。 - チケット管理システムとの連携:

検知したアラートやインシデント情報を、JiraやRedmineといったチケット管理システムに自動で登録できると、対応状況の管理や担当者の割り当てがスムーズになります。 - APIの提供:

公開されたAPI(Application Programming Interface)が豊富に用意されていれば、自社で利用している他のシステムと独自にデータを連携させるなど、柔軟な活用が可能になります。

将来的な運用の発展性を見据え、ツールの連携能力やエコシステムの広がりも評価軸に加えることをお勧めします。

おすすめのログ管理ツール7選

ここでは、市場で評価の高い代表的なログ管理・SIEMツールを7つ紹介します。それぞれに特徴があるため、前述の「選び方」のポイントを参考に、自社に最適なツールを検討するための一助としてください。なお、各ツールの詳細な機能や価格は変更される可能性があるため、必ず公式サイトで最新の情報をご確認ください。

① Log360

ManageEngine(ゾーホージャパン株式会社)が提供する、SIEM機能とDLP(情報漏洩対策)機能を統合したセキュリティ対策プラットフォームです。ログ管理から内部不正対策、コンプライアンス対応までを幅広くカバーします。

| 項目 | 内容 |

|---|---|

| 特徴 | ・SIEMとDLPの統合により、外部脅威と内部不正の両方に対応。 ・1,000以上の定義済みレポートとアラートプロファイル。 ・直感的で分かりやすい管理画面。 |

| 主な機能 | ログ管理、リアルタイム相関分析、脅威インテリジェンス、UBA(ユーザー行動分析)、クラウドサービス監視、ファイル変更監査 |

| 価格体系 | 要問い合わせ(管理対象デバイス数などに基づく) |

| 対応ログ | Windows, Linux, ファイアウォール, ルーター, アプリケーション, クラウドサービス(AWS, Azure, Salesforce)など幅広く対応 |

| 導入形態 | オンプレミス型 |

| 参照元 | ゾーホージャパン株式会社公式サイト |

こんな企業におすすめ:

中堅・中小企業から大企業まで、幅広い規模で利用可能です。特に、外部からのサイバー攻撃対策と、内部からの情報漏洩対策を一つのツールでまとめて効率的に行いたい企業に適しています。

② Splunk

「Data-to-Everything Platform」を掲げる、ログ管理・データ分析プラットフォームのパイオニアであり、リーダー的存在です。ログだけでなく、あらゆるマシンデータを収集・分析し、セキュリティ、IT運用、ビジネス分析など多岐にわたる用途で活用できます。

| 項目 | 内容 |

|---|---|

| 特徴 | ・圧倒的な検索・分析性能と高い拡張性。 ・専用の検索言語「SPL」による高度で柔軟な分析が可能。 ・豊富なアプリ(アドオン)による機能拡張。 |

| 主な機能 | データ収集・インデックス化、高速検索・分析、可視化(ダッシュボード)、相関分析、機械学習、SOAR機能(Splunk SOAR) |

| 価格体系 | ワークロードベース(取り込み量や処理能力に基づく)、取り込みデータ量ベースなど複数のプラン |

| 対応ログ | あらゆるテキストベースのデータに対応可能 |

| 導入形態 | クラウド型(Splunk Cloud Platform)、オンプレミス型(Splunk Enterprise) |

| 参照元 | Splunk Inc. 公式サイト |

こんな企業におすすめ:

大規模なIT環境を持つ大企業や、セキュリティだけでなく、IT運用全体の可視化やビジネスデータの分析まで、データを最大限に活用したいという先進的なニーズを持つ企業に向いています。ただし、高機能な分、使いこなすにはある程度の学習が必要です。

③ IBM Security QRadar SIEM

IBMが提供する、AI(Watson)を活用した高度な脅威検知能力を特徴とする次世代SIEMです。世界中の脅威情報を活用したインテリジェンスで、インシデントの優先順位付けを支援します。

| 項目 | 内容 |

|---|---|

| 特徴 | ・AIによる分析で、大量のアラートから本当に対応すべきインシデントを特定。 ・ネットワーク上の通信内容(フロー情報)も分析対象にできる。 ・脅威ハンティングやフォレンジック調査に強い。 |

| 主な機能 | ログ・イベント管理、ネットワークアクティビティ監視、相関分析、脆弱性管理連携、脅威インテリジェンス、AIによるインシデント分析 |

| 価格体系 | 要問い合わせ(秒間イベント数(EPS)や秒間フロー数(FPM)に基づく) |

| 対応ログ | 450以上のデバイスに標準対応し、カスタムでの追加も可能 |

| 導入形態 | オンプレミス型、クラウド型(SaaS)、ハイブリッド |

| 参照元 | 日本アイ・ビー・エム株式会社公式サイト |

こんな企業におすすめ:

金融機関や重要インフラなど、高度なセキュリティが求められる大規模環境に適しています。セキュリティアナリストの分析業務をAIで効率化・高度化したいと考える企業に最適です。

④ Datadog

クラウド時代の開発者と運用者のための監視・分析プラットフォームです。インフラ監視、APM(アプリケーション性能監視)、ログ管理などを一つのプラットフォームに統合しており、特にクラウドネイティブな環境との親和性が高いのが特徴です。

| 項目 | 内容 |

|---|---|

| 特徴 | ・インフラ、アプリ、ログのデータをシームレスに横断分析可能(三位一体の可観測性)。 ・シンプルなUIと簡単なセットアップ。 ・多数のクラウドサービスやミドルウェアとの連携が容易。 |

| 主な機能 | ログ収集・分析、ライブテイル(リアルタイムログ表示)、パターン検出、ダッシュボード、アラート |

| 価格体系 | ログの取り込み量と保存期間に基づく従量課金制 |

| 対応ログ | AWS, Azure, Google Cloudなどのクラウド環境、コンテナ(Docker, Kubernetes)、各種ミドルウェアなど500以上の連携に対応 |

| 導入形態 | クラウド型(SaaS) |

| 参照元 | Datadog, Inc. 公式サイト |

こんな企業におすすめ:

AWSなどのパブリッククラウドやコンテナ技術を積極的に活用している企業、DevOps文化を持つ企業に非常に人気があります。IT運用やアプリケーションのパフォーマンス改善を主目的にログを活用したい場合に強力な選択肢となります。

⑤ Sumo Logic

クラウドネイティブなSaaS型SIEMプラットフォームの代表格です。創業当初からクラウドサービスとして提供されており、機械学習を活用した高度な分析機能と、運用の容易さが評価されています。

| 項目 | 内容 |

|---|---|

| 特徴 | ・マルチクラウド環境のログを統合的に管理。 ・機械学習による異常検知やパターン分析が強力。 ・運用負荷が低いフルSaaSモデル。 |

| 主な機能 | ログ管理、相関分析、UBA、脅威インテリジェンス、SOAR機能連携、クラウドセキュリティポスチャ管理(CSPM) |

| 価格体系 | 取り込みデータ量に基づくクレジット制 |

| 対応ログ | クラウド(AWS, Azure, Google Cloud)、SaaSアプリケーション、オンプレミス機器など幅広く対応 |

| 導入形態 | クラウド型(SaaS) |

| 参照元 | Sumo Logic, Inc. 公式サイト |

こんな企業におすすめ:

Datadogと同様に、クラウド中心のITインフラを持つ企業に適しています。セキュリティ運用(SecOps)とIT運用(ITOps)の両方の課題を、一つのクラウドネイティブなプラットフォームで解決したい場合にフィットします。

⑥ Logstorage

インフォサイエンス株式会社が開発・提供する、純国産の統合ログ管理ツールです。15年以上の歴史を持ち、国内での導入実績が豊富で、特に官公庁や金融機関などで高いシェアを誇ります。

| 項目 | 内容 |

|---|---|

| 特徴 | ・日本の商習慣やコンプライアンス要件(個人情報保護法、J-SOX法など)に精通。 ・日本語のGUIやマニュアル、手厚いサポート体制。 ・ログの改ざん防止機能に定評がある。 |

| 主な機能 | ログ収集・管理、高速検索、レポート機能、相関分析、イベント通知 |

| 価格体系 | 要問い合わせ(ライセンス体系は複数あり) |

| 対応ログ | 国産のアプリケーションや機器を含め、多様なログに対応 |

| 導入形態 | オンプレミス型(ソフトウェア、アプライアンス)、クラウド型 |

| 参照元 | インフォサイエンス株式会社公式サイト |

こんな企業におすすめ:

日本の法令遵守や監査対応を最重要視する企業、海外製品のサポートに不安がある企業、日本語環境での運用を重視する企業にとって、非常に信頼性の高い選択肢となります。

⑦ MELSIC

三菱電機インフォメーションネットワーク株式会社が提供する、純国産のクラウド型SIEMサービスです。同社が長年培ってきたSOC(セキュリティ・オペレーション・センター)運用のノウハウが活かされています。

| 項目 | 内容 |

|---|---|

| 特徴 | ・SOC事業者自身が開発・運用するクラウド型SIEM。 ・専門家による分析ルール(ユースケース)がプリセットで提供される。 ・MELSIC-SOCサービスと連携することで、高度な監視・分析をアウトソース可能。 |

| 主な機能 | ログ収集・保管、相関分析、ダッシュボード、アラート通知、レポート |

| 価格体系 | 要問い合わせ(基本サービス+ログ流量に応じた従量課金) |

| 対応ログ | 各種ファイアウォール、プロキシ、OS、クラウドサービスなどに対応 |

| 導入形態 | クラウド型(SaaS) |

| 参照元 | 三菱電機インフォメーションネットワーク株式会社公式サイト |

こんな企業におすすめ:

自社に高度なセキュリティ人材が不足しており、ツールの運用やアラート分析を専門家に任せたいと考えている企業に最適です。ツール導入だけでなく、運用サービスまで含めて検討したい場合に有力な候補となります。

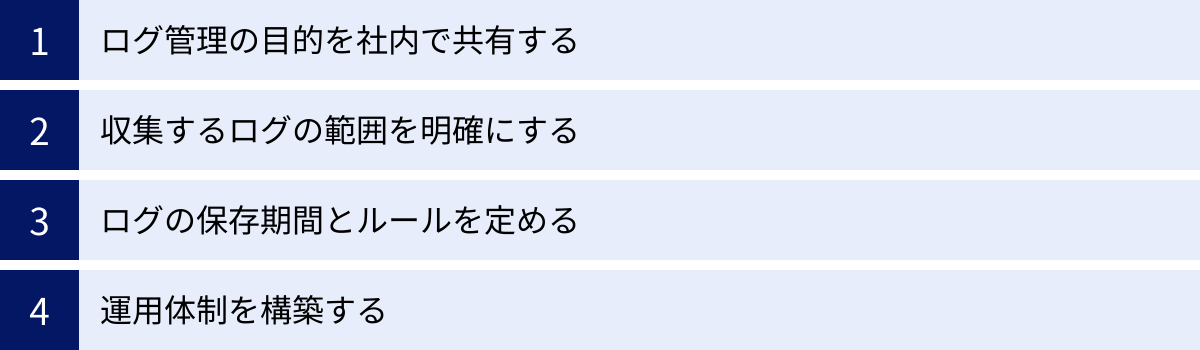

ログ管理を効果的に運用するためのポイント

高機能なログ管理ツールを導入しただけで、セキュリティや運用が自動的に改善されるわけではありません。ツールはあくまで手段であり、その効果を最大限に引き出すためには、ログ管理を組織の活動として定着させるための「運用」が不可欠です。ここでは、ログ管理を形骸化させず、継続的に価値を生み出すための4つの運用ポイントを解説します。

ログ管理の目的を社内で共有する

ログ管理の取り組みを成功させるための最初のステップは、「なぜログ管理を行うのか」という目的を関係者間で明確にし、共有することです。

- 関係者の巻き込み:

ログ管理は情報システム部門だけの仕事ではありません。収集対象となるシステムの管理者(開発部門、事業部門)、監査に対応する部門(内部監査室)、そして最終的な責任者である経営層など、多くのステークホルダーが関わります。これらの関係者を集め、今回のログ管理導入が「サイバー攻撃対策のため」「J-SOX法対応のため」「システムの安定稼働のため」といった具体的な目的を達成するためのものであることを説明し、合意を形成します。 - 協力体制の構築:

目的が共有されることで、各部門の協力が得られやすくなります。例えば、業務アプリケーションのログを収集したい場合、開発部門に協力を依頼して、必要なログが出力されるように改修してもらったり、ログの仕様を提供してもらったりする必要があるかもしれません。目的が理解されていれば、こうした依頼も「単なる面倒な作業」ではなく、「全社的なセキュリティ強化に必要な協力」として前向きに捉えてもらえます。

「何のためにやるのか」という共通認識が、ログ管理プロジェクト全体の推進力となります。

収集するログの範囲を明確にする

「とりあえず取れるログは全部取る」というアプローチは、一見網羅的に見えますが、多くの場合失敗に終わります。膨大なノイズ(不要な情報)の中に重要なログが埋もれてしまい、分析が困難になる上、ストレージコストも無駄に増大させてしまいます。

- 目的からの逆算:

前項で定めたログ管理の目的に立ち返り、「その目的を達成するためには、どのシステムの、どのログが絶対に必要か」を逆算して考えます。- 例1:内部不正による情報持ち出し対策が目的の場合

- 最優先:ファイルサーバーのアクセスログ、Active Directoryの認証ログ、クライアントPCの操作ログ(特にUSBメモリへの書き込みや印刷)

- 優先度中:プロキシサーバーのWebアクセスログ、メールサーバーの送受信ログ

- 例2:Webシステムの障害対応迅速化が目的の場合

- 最優先:Webサーバーのエラーログ、アプリケーションサーバーのログ、データベースサーバーのスロークエリログ・エラーログ

- 優先度中:Webサーバーのアクセスログ、ロードバランサーのログ

- 例1:内部不正による情報持ち出し対策が目的の場合

- スモールスタートと段階的拡張:

最初からすべてのログを完璧に収集しようとせず、まずは最も優先度の高いクリティカルなログから収集を開始する「スモールスタート」が有効です。運用を軌道に乗せながら、徐々に対象範囲を広げていくことで、無理なく管理体制を構築できます。収集するログの範囲は、定期的に見直しを行い、ビジネスの変化や新たな脅威に対応して最適化していくことが重要です。

ログの保存期間とルールを定める

収集したログをどのように扱い、いつまで保存し、その後どうするのか、というライフサイクル全体を管理するための明確なルールを策定します。これは「ログ管理規定」などの文書として正式に定めておくのが望ましいです。

- ログの種類ごとの保存期間設定:

前述の通り、法的要件や社内規定に基づき、ログの種類ごとに具体的な保存期間を定義します。例えば、「認証ログは1年間」「会計システムの操作ログは10年間」といった形です。すべてのログを一律の期間で保存するのではなく、重要度や要件に応じてメリハリをつけることがコストの最適化に繋がります。 - 保管方法のルール化:

保存期間中の保管方法も定義します。例えば、「最初の3ヶ月は高速なストレージ(オンライン)に保管し、即時検索可能にする。それ以降は安価なアーカイブストレージ(ニアライン/オフライン)に移動する」といった階層管理のルールを定めます。 - 廃棄ルールの策定:

定められた保存期間が過ぎたログを、どのように安全に廃棄するかという手順も明確にしておく必要があります。単に削除するだけでなく、完全に復元不可能な形でデータを消去する方法などを規定し、確実に実行します。

これらのルールを策定し、ログ管理ツールに設定しておくことで、ログのライフサイクル管理を自動化し、コンプライアンスを遵守した運用を実現できます。

運用体制を構築する

ツールを導入し、ルールを定めても、それを実際に運用する「人」と「プロセス」がなければ、ログは監視されず、アラートは放置されてしまいます。

- 役割分担の明確化:

ログ管理における役割と責任を明確に定義します。- ログ監視担当者: 日常的にダッシュボードを監視し、発生したアラートの一次切り分け(トリアージ)を行う。

- インシデント対応担当者: 重大なアラートが発生した際に、詳細な調査と対応を行う。

- システム管理者: ログ管理ツール自体のメンテナンスや、ログ収集設定の変更などを行う。

- エスカレーションフローの整備:

アラートが発生した際に、「誰が、誰に、どのように報告・連絡・相談するか」というエスカレーションフローを事前に定めておくことが極めて重要です。例えば、「緊急度の高いアラートは、即座にインシデント対応担当者と情報セキュリティ責任者に電話とメールで連絡する」といった具体的なプロセスを定義し、関係者全員で共有しておきます。 - 定期的なレビューと訓練:

ログ管理は一度作ったら終わりではありません。定期的に(例えば月1回)、検出されたアラートの傾向をレビューし、相関分析ルールのチューニング(誤検知の削減や新たなルールの追加)を行います。また、インシデント発生を想定した対応訓練を定期的に実施することで、いざという時にエスカレーションフローが正しく機能するかを確認し、対応能力の維持・向上を図ります。

これらの運用体制を地道に構築し、改善を続けていくことこそが、ログ管理を真に価値あるものにするための鍵となります。

まとめ

本記事では、ログ管理の基本的な概念から、その重要性、目的、対象となるログの種類、そして効果的な運用を実現するための具体的な方法まで、幅広く解説してきました。

改めて要点を整理すると、ログ管理とは、システムから生成される膨大な記録を収集・保管・分析し、企業のセキュリティ、安定稼働、コンプライアンスを支えるための戦略的な活動です。その目的は、以下の4つに大別されます。

- セキュリティインシデントの検知と原因調査: 巧妙化するサイバー攻撃の兆候を捉え、被害の全容を解明する。

- 内部不正の防止と抑止: 操作の記録・監視により、不正行為を発見し、未然に防ぐ。

- システムの安定稼働と障害対応: 障害の予兆を検知し、発生時には迅速な原因究明を可能にする。

- コンプライアンス遵守と監査対応: 法令やガイドラインが求める要件を満たし、監査に耐えうる証拠を保持する。

これらの目的を達成するためには、OSログ、ネットワークログ、アプリケーションログ、操作ログなど、多種多様なログを適切に管理する必要があります。しかし、手動での管理は、膨大な手間とコスト、属人化、分析能力の限界といった多くの課題を抱えています。

現代の複雑なIT環境において、これらの課題を克服し、効果的なログ管理を実現するためには、統合ログ管理ツールやSIEMの活用が不可欠です。ツールを導入することで、ログ管理業務の大幅な効率化、相関分析によるセキュリティレベルの向上、そして迅速なインシデント対応が可能になるという大きなメリットが得られます。

ただし、ツールはあくまで強力な武器であり、それ自体が目的ではありません。ツールの選定にあたっては、自社の環境や目的に合っているかを慎重に見極め、導入後には、「目的の共有」「収集範囲の明確化」「ルールの策定」「運用体制の構築」といったポイントを押さえ、組織全体で継続的に運用していくことが成功の鍵となります。

ログ管理は、もはや情報システム部門だけの技術的な課題ではなく、企業の事業継続と社会的信頼を根底から支える、経営マターとして捉えるべき時代に来ています。この記事が、皆様のログ管理体制の構築・強化の一助となれば幸いです。