現代のビジネス環境において、サイバー攻撃は避けて通れない経営リスクとなっています。日々巧妙化し、多様化する脅威から企業の重要な情報資産を守り、事業を継続させるためには、インシデント(セキュリティ上の問題事象)の発生を前提とした「事後対応」の体制構築が不可欠です。その中核を担う組織がCSIRT(シーサート)です。

この記事では、情報セキュリティ対策の要ともいえるCSIRTについて、その基本的な定義から注目される背景、具体的な役割や機能、混同されがちなSOCとの違いまでを網羅的に解説します。さらに、CSIRTの構築ステップや成功のポイント、支援サービスについても触れ、自社に最適なセキュリティ体制を検討するための一助となる情報を提供します。

目次

CSIRT(シーサート)とは

CSIRT(シーサート)とは、「Computer Security Incident Response Team」の頭文字を取った略称で、日本語では「コンピュータセキュリティインシデント対応チーム」と訳されます。その名の通り、企業や組織内において、コンピュータセキュリティに関するインシデントが発生した際に、その対応を専門に行うための組織的なチームを指します。

インシデントとは、マルウェア(ウイルス)感染、不正アクセス、情報漏洩、Webサイトの改ざん、サービス妨害攻撃(DDoS攻撃)など、組織のセキュリティを脅かすあらゆる好ましくない事象の総称です。CSIRTは、こうしたインシデントの発生を検知した際に、被害の拡大を防ぎ、原因を調査し、システムを復旧させ、再発防止策を講じるまでの一連のプロセス(インシデントハンドリング)において、中心的な役割を果たします。

従来の情報セキュリティ対策は、ファイアウォールやアンチウイルスソフトといった「予防」に重点が置かれていました。しかし、サイバー攻撃の手法が高度化・巧妙化した現代においては、「全ての攻撃を100%防ぐことは不可能」という認識が一般的になっています。そのため、インシデントの発生を前提とし、万が一発生してしまった場合に、いかに迅速かつ的確に対応し、事業への影響を最小限に抑えるか、という「事後対応(レスポンス)」の重要性が高まっています。CSIRTは、まさにこの「事後対応」を担うための司令塔としての役割を期待される組織です。

CSIRTの活動は、インシデント発生時の対応(リアクティブ活動)だけにとどまりません。平常時から、新たな脅威や脆弱性に関する情報を収集・分析し、組織内に注意喚起を行ったり、従業員へのセキュリティ教育を実施したり、セキュリティ監査を通じて自社の弱点を洗い出したりといった、インシデントを未然に防ぐための予防的な活動(プロアクティブ活動)も重要な任務です。

つまり、CSIRTは単なる「火消し部隊」ではなく、平常時から組織全体のセキュリティレベルを向上させ、有事には迅速な対応を指揮する、情報セキュリティ対策のハブであり、司令塔と位置づけられる専門チームなのです。組織の規模や業種、ビジネスモデルによってCSIRTの形態は様々ですが、その根本的な目的は「組織をセキュリティインシデントから守り、事業の継続性を確保すること」にあります。

この記事を通じて、CSIRTがなぜ今、多くの企業で必要とされているのか、そして自社でCSIRTを構築・運用するためには何が必要なのかを、深く理解していきましょう。

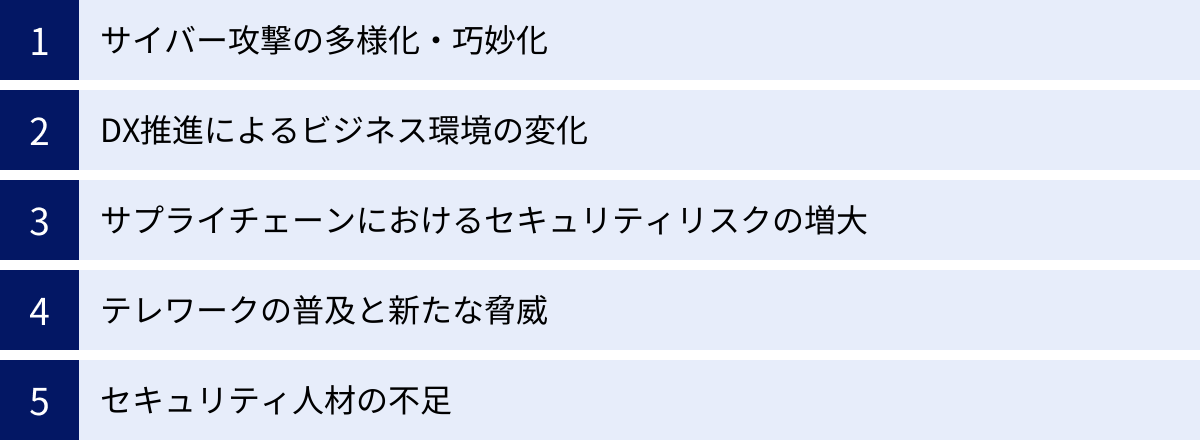

CSIRTが注目される背景

なぜ今、多くの企業や組織がCSIRTの設置を急いでいるのでしょうか。その背景には、企業を取り巻くビジネス環境や脅威の深刻な変化があります。ここでは、CSIRTが注目される5つの主要な背景について、それぞれ詳しく解説します。

サイバー攻撃の多様化・巧妙化

CSIRTが注目される最も直接的な要因は、サイバー攻撃そのものの質的な変化です。かつてのサイバー攻撃は、技術力を誇示する愉快犯的なものが主流でしたが、現在では金銭の窃取やビジネスの妨害を目的とした、極めて悪質で組織的な「ビジネス」へと変貌を遂げています。

代表的な攻撃手法として、ランサムウェア攻撃が挙げられます。これは、企業のサーバーやPC内のデータを暗号化して使用不能にし、その復旧と引き換えに高額な身代金を要求するものです。近年では、データを暗号化するだけでなく、事前に窃取したデータを公開すると脅迫する「二重恐喝(ダブルエクストーション)」や、さらにDDoS攻撃を仕掛ける「三重恐喝」といった、より巧妙で悪質な手口が一般化しています。ランサムウェアによる被害は、身代金の支払いだけでなく、事業停止による機会損失、復旧コスト、顧客や取引先からの信頼失墜など、計り知れないダメージを企業に与えます。

また、特定の企業や組織を狙い撃ちにする標的型攻撃も高度化しています。攻撃者はターゲット企業を周到に調査し、従業員の役職や業務内容に合わせた巧妙なメールを送りつけ、マルウェアに感染させようとします。一度侵入を許すと、攻撃者は長期間にわたって内部ネットワークに潜伏し、機密情報や個人情報を継続的に窃取します。

このように、サイバー攻撃は多様化・巧妙化の一途をたどっており、ファイアウォールやアンチウイルスソフトといった従来の境界型防御モデルだけでは、侵入を完全に防ぐことが極めて困難になっています。「インシデントはいつか必ず起こる」という前提に立ち、発生後の被害を最小限に食い止めるための迅速な検知・対応体制、すなわちCSIRTの役割が、これまで以上に重要視されているのです。

DX推進によるビジネス環境の変化

デジタルトランスフォーメーション(DX)の推進は、多くの企業にとって競争力維持のための重要な経営課題です。しかし、このDXの取り組みが、皮肉にも新たなセキュリティリスクを生み出しています。

具体的には、以下のような変化が挙げられます。

- クラウドサービスの利用拡大:業務効率化のためにSaaSやIaaS/PaaSといったクラウドサービスを導入する企業が増えました。これにより、これまで社内にあった情報資産が外部のクラウド環境に置かれるようになり、アクセス制御や設定ミスによる情報漏洩リスクが増大しています。

- IoT機器の導入:工場の生産ラインやビル管理、医療現場など、様々な場所にインターネットに接続されたIoT機器が導入されています。これらの機器は、セキュリティ対策が不十分なまま運用されているケースも多く、攻撃者にとって格好の侵入経路となり得ます。

- ビッグデータ活用とAPI連携:データ駆動型のビジネスモデルでは、大量のデータを収集・分析し、外部サービスとAPI連携を行うことが一般的です。これにより、データのやり取りが増加し、保護すべきデータの範囲が拡大すると同時に、連携先のセキュリティレベルにも依存するようになります。

これらのDX推進に伴う変化は、企業が守るべき情報資産の置き場所を分散させ、インターネットとの接点を急増させました。これは、攻撃者側から見れば攻撃対象領域(アタックサーフェス)が格段に広がったことを意味します。ビジネスの根幹がデジタル技術に深く依存するようになったことで、一度セキュリティインシデントが発生した場合の事業へのインパクトは、従来とは比較にならないほど甚大になっています。こうした複雑化したIT環境全体を俯瞰し、新たなリスクを評価し、インシデント発生時に横断的に対応を指揮するCSIRTの存在が、DXを安全に推進するための必須要件となりつつあるのです。

サプライチェーンにおけるセキュリティリスクの増大

自社のセキュリティ対策を完璧に行ったとしても、それだけでは安全とは言えない時代になっています。近年、取引先や関連会社など、セキュリティ対策が比較的脆弱な組織を踏み台にして、本来の標的である大企業へ侵入する「サプライチェーン攻撃」が深刻な脅威となっています。

例えば、ある大手製造業の部品を納入している中小企業がサイバー攻撃を受け、その企業のシステムを経由して大手製造業のネットワークに侵入される、といったケースです。攻撃者は、標的企業本体の強固なセキュリティを直接突破するのではなく、サプライチェーンを構成する企業群の中から「最も弱い輪」を見つけ出し、そこを起点に攻撃を仕掛けます。

この種の攻撃は、自社が被害者になるだけでなく、意図せず加害者(攻撃の踏み台)になってしまうリスクをはらんでいます。もし自社が原因で取引先に甚大な被害を与えてしまえば、損害賠償責任を問われるだけでなく、取引停止やブランドイメージの毀損につながる可能性があります。

このような背景から、現代の企業は自社のセキュリティ対策だけでなく、自社と取引のある委託先や子会社を含めたサプライチェーン全体のセキュリティレベルを管理・向上させることが求められています。CSIRTは、自社内のインシデントに対応するだけでなく、サプライチェーンを構成する企業間でセキュリティに関する情報共有を行ったり、インシデント発生時に連携して対応したりするためのハブとしての役割も期待されています。サプライチェーン全体でセキュリティリスクを管理していく上で、中心的な役割を担うCSIRTの重要性はますます高まっています。

テレワークの普及と新たな脅威

新型コロナウイルス感染症の拡大を機に、多くの企業でテレワーク(リモートワーク)が急速に普及・定着しました。柔軟な働き方を実現する一方で、テレワークは新たなセキュリティ上の課題を生み出しています。

従来のオフィス勤務では、従業員は社内ネットワークという守られた環境の中で業務を行っていました。しかし、テレワークでは、従業員は自宅のインターネット回線やカフェの公衆Wi-Fiなど、セキュリティレベルが担保されていないネットワークから社内システムにアクセスすることになります。これにより、通信の盗聴や不正アクセスのリスクが高まります。

また、会社が貸与したPCだけでなく、個人のPCやスマートフォンを業務に利用する(BYOD: Bring Your Own Device)ケースも増えています。私物端末は、セキュリティ対策が不十分であったり、不審なアプリがインストールされていたりする可能性があり、マルウェア感染や情報漏洩の温床となりかねません。

さらに、オフィスという物理的な空間から離れることで、重要な情報が印刷された書類の紛失や、画面の覗き見といった物理的なセキュリティリスクも増加します。

こうしたテレワーク環境の拡大は、従来の「社内と社外」を明確に区別する「境界型防御モデル」の限界を露呈させました。もはや安全なネットワークという概念はなく、「全てのアクセスは信頼できない」という前提に立つ「ゼロトラスト」というセキュリティの考え方が主流になりつつあります。多様化・分散化した働く環境全体を監視し、場所を問わず発生するインシデントに迅速に対応するためには、組織横断的な活動が可能なCSIRTの存在が不可欠です。エンドポイント(PCやスマートフォン)の監視を強化し、どこでインシデントが発生しても一元的に情報を集約し、対応を指示できる体制の構築が急務となっています。

セキュリティ人材の不足

これまで述べてきたような脅威の増大とビジネス環境の変化に対応するためには、高度な専門知識とスキルを持つセキュリティ人材が不可欠です。しかし、日本では深刻なセキュリティ人材不足が続いています。

経済産業省が発表した調査によると、2020年時点で情報セキュリティ人材が約19.3万人不足していると推計されており、この不足数は今後さらに拡大すると予測されています。(参照:経済産業省「IT人材需給に関する調査」)

高度なセキュリティスキルを持つ人材は、採用市場において極めて需要が高く、中小企業はもちろんのこと、大企業であっても必要な人員を確保することは容易ではありません。また、サイバー攻撃の手法は常に進化し続けるため、既存の社員を育成するにも継続的な教育投資と時間がかかります。

このような状況下で、限られた専門人材のリソースを最大限に活用するための戦略が求められます。それが、組織内に点在するセキュリティの知識やスキルを持つ人材を「CSIRT」という専門チームに集約し、組織全体のセキュリティ対応能力を効率的に向上させるというアプローチです。CSIRTを設置することで、インシデント対応のノウハウを組織内に蓄積し、対応プロセスを標準化できます。また、CSIRTがハブとなることで、各部署との連携をスムーズにし、組織全体として一貫したセキュリティ対策を推進することが可能になります。

セキュリティ人材の確保が困難であるからこそ、その専門性を集約し、効果を最大化するCSIRTという組織モデルが、多くの企業にとって現実的かつ有効な解決策として注目されているのです。

CSIRTの役割と機能

CSIRTの活動は、大きく分けて「平常時の活動(プロアクティブ活動)」と「インシデント発生時の活動(リアクティブ活動)」の2つに大別されます。これらは車の両輪のような関係であり、両方の活動をバランス良く行うことで、組織のセキュリティレベルは向上します。ここでは、それぞれの活動内容を具体的に見ていきましょう。

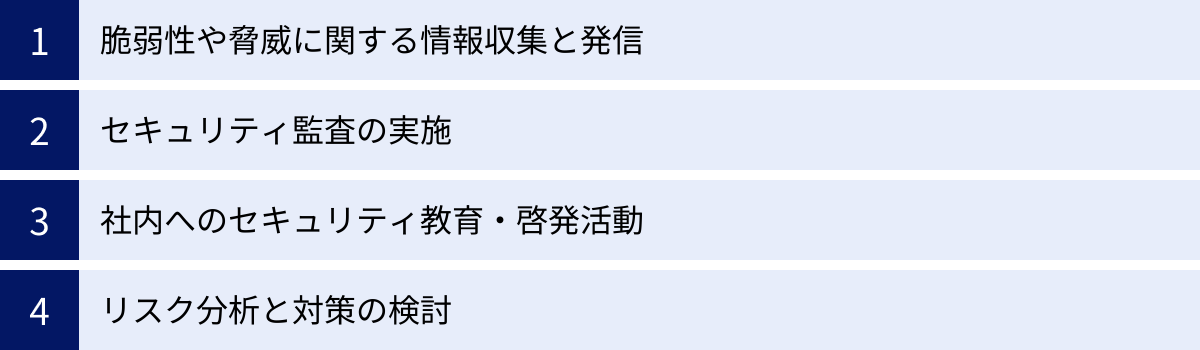

平常時の活動(プロアクティブ活動)

プロアクティブ活動とは、インシデントの発生を未然に防ぎ、また、万が一発生した場合に備えて準備を行う、予防的・準備的な活動です。いわば「守りを固める」活動であり、CSIRTの重要な役割の一つです。

脆弱性や脅威に関する情報収集と発信

サイバー攻撃者は、OSやソフトウェアに存在するセキュリティ上の欠陥、すなわち「脆弱性」を悪用して侵入を試みます。そのため、CSIRTは常に最新の脆弱性情報やサイバー攻撃のトレンド(脅威情報)を収集し、自組織への影響を評価する必要があります。

情報収集のソースとしては、以下のような国内外の専門機関が挙げられます。

- JPCERT/CC(ジェーピーサート・コーディネーションセンター):日本国内のインシデント対応の調整役を担う組織。国内外のインシデントに関する情報や脆弱性情報などを提供しています。

- JVN(Japan Vulnerability Notes):JPCERT/CCと独立行政法人情報処理推進機構(IPA)が共同で運営する脆弱性対策情報ポータルサイトです。日本国内で使用されているソフトウェア製品の脆弱性情報と対策情報を提供しています。

- 各セキュリティベンダー:アンチウイルスソフトやセキュリティ機器のメーカーが発信する脅威レポートやブログ。

- 海外のCERT/CSIRT:米国のCISA(Cybersecurity and Infrastructure Security Agency)など、各国のCSIRTが発信する情報。

CSIRTは、これらの情報源から日々大量に発信される情報を収集・分析し、自組織が利用しているシステムやソフトウェアに関わる重要な情報を選別します。そして、その脆弱性の危険度や影響範囲を評価し、「直ちに対応が必要」「計画的に対応すべき」といった優先順位付けを行います。その上で、システムの管理者や利用者に対し、具体的な対策(パッチの適用、設定変更など)を指示したり、注意喚起を行ったりするのが重要な役割です。

セキュリティ監査の実施

どれだけ優れた対策を導入しても、その設定が間違っていたり、時間と共に形骸化してしまったりしては意味がありません。そこでCSIRTは、組織の現在のセキュリティ対策が適切に機能しているかを定期的に点検・評価する「セキュリティ監査」を実施します。

監査の対象や方法は多岐にわたります。

- 脆弱性診断:専用のツールを用いて、サーバーやネットワーク機器に既知の脆弱性がないかをスキャンします。

- プラットフォーム診断:OSやミドルウェアの設定が、セキュリティのベストプラクティスに沿っているかを確認します。

- Webアプリケーション診断:自社で開発・運用しているWebアプリケーションに、SQLインジェクションやクロスサイトスクリプティングといった脆弱性がないかを診断します。

- 内部監査:情報セキュリティポリシーや各種規程が、現場で正しく遵守されているかを確認します。

CSIRTは、これらの監査を通じて組織のセキュリティ上の「弱点」を客観的に洗い出します。そして、発見された問題点について、リスクの大きさに応じて改善計画を策定し、担当部署と連携してその実行を推進・管理します。これにより、組織のセキュリティレベルを継続的に向上させていくのです。

社内へのセキュリティ教育・啓発活動

多くのセキュリティインシデントは、マルウェアや不正アクセスといった技術的な要因だけでなく、従業員の不注意や知識不足といった「人的要因」によって引き起こされます。例えば、不審なメールの添付ファイルを開いてしまったり、安易なパスワードを使い回したりといった行動が、重大なインシデントの引き金となることは少なくありません。

そのため、CSIRTは全従業員のセキュリティ意識とリテラシーを向上させるための教育・啓発活動を主導します。

- 標的型攻撃メール訓練:本物の攻撃メールに酷似した訓練メールを従業員に送信し、開封してしまった場合の対応などを通じて、脅威への対応能力を向上させます。

- セキュリティ研修・セミナー:新入社員や管理者層など、対象者に応じた研修を実施し、情報セキュリティの重要性や守るべきルールについて周知徹底します。

- eラーニング:時間や場所を選ばずに学習できるeラーニングコンテンツを提供し、継続的な知識のアップデートを促します。

- 啓発コンテンツの作成・発信:セキュリティに関する注意喚起ポスターの掲示や、社内ポータルサイトでの情報発信などを行い、日常的にセキュリティを意識する文化を醸成します。

これらの活動を通じて、従業員一人ひとりを「組織のセキュリティを守る一員」へと変えていくことが、CSIRTの重要なミッションです。

リスク分析と対策の検討

CSIRTのプロアクティブ活動には、より戦略的な視点での活動も含まれます。それが「リスク分析と対策の検討」です。これは、組織が保有する情報資産(顧客情報、技術情報、財務情報など)を洗い出し、それぞれの資産に対して「どのような脅威が存在し」「どのような脆弱性があり」「インシデントが発生した場合にどの程度のインパクトがあるか」を評価するプロセスです。

このリスク分析の結果に基づき、CSIRTは限られた予算とリソースをどこに優先的に投下すべきかを判断します。例えば、「顧客情報データベースは最も重要な資産であり、漏洩した場合の影響が甚大であるため、最優先で多層的な防御策を講じるべきだ」といった戦略的な意思決定を支援します。

このように、CSIRTは日々の運用だけでなく、組織全体のセキュリティ戦略を立案し、経営層に対して専門的な見地から助言を行う役割も担います。

インシデント発生時の活動(リアクティブ活動)

リアクティブ活動は、実際にセキュリティインシデントが発生してしまった際の対応です。一刻を争う状況下で、被害を最小限に抑え、迅速に通常状態へ復旧させるための活動であり、CSIRTの真価が問われる場面です。

インシデントの受付・窓口

インシデントの対応は、まずその発生を「検知」または「報告」されることから始まります。「PCの動作がおかしい」「身に覚えのないメールが届いた」「システムにログインできない」といった異常を従業員が発見した際に、どこに報告すればよいかが明確になっていなければ、対応が遅れ、被害が拡大してしまいます。

そこでCSIRTは、インシデントに関するあらゆる報告を受け付けるための一元的な窓口(Single Point of Contact)として機能します。専用のメールアドレスや電話番号、報告フォームなどを設置し、従業員が迷わず迅速に報告できる体制を整えます。この窓口を設けることで、情報が分散することなくCSIRTに集約され、状況の全体像を素早く把握することが可能になります。

インシデントの分析と影響範囲の特定

報告された事象が、本当に対応が必要なセキュリティインシデントなのか、それとも単なるシステム障害なのかを判断する初期対応を「トリアージ」と呼びます。CSIRTは、報告内容や関連するシステムのログなどから、インシデントの緊急度や重要度を判断し、対応の優先順位を決定します。

インシデントであると判断された場合、次に行うのが詳細な分析と影響範囲の特定です。

- 原因調査:どのような攻撃手法が用いられたのか、どこから侵入されたのかを、ネットワークの通信ログやサーバーのアクセスログ、マルウェアの検体などを分析して特定します。

- 影響範囲の特定:どのサーバーやPCが被害を受けたのか、どのような情報が盗まれた可能性があるのか、他に影響が及んでいる範囲はないか、といった被害の全体像を正確に把握します。

この分析フェーズは、その後の対応方針を決定する上で極めて重要です。正確な状況把握が、効果的な封じ込めや復旧につながります。

復旧に向けた対応の指示・調整(司令塔機能)

インシデントの原因と影響範囲が特定できたら、次はいよいよ復旧に向けた具体的な対応フェーズに入ります。CSIRTは、このフェーズにおいて全体の「司令塔」として機能し、各関連部署に必要な対応を指示・調整します。

インシデント対応は一般的に、以下のステップで進められます。

- 封じ込め(Containment):被害の拡大を防ぐため、感染したPCをネットワークから切り離したり、不正な通信をファイアウォールで遮断したりします。

- 根絶(Eradication):攻撃の原因となったマルウェアや不正なアカウントなどを完全に除去します。

- 復旧(Recovery):バックアップからシステムを復元したり、セキュリティパッチを適用したりして、安全な状態に戻し、サービスを再開します。

- 教訓(Lessons Learned):対応プロセス全体を振り返り、報告書を作成します。なぜインシデントが発生したのか、どうすれば防げたのか、対応に問題はなかったかを分析し、再発防止策や対応プロセスの改善につなげます。

CSIRTは、これらの各ステップにおいて、情報システム部門、ネットワーク部門、各事業部門などと密に連携し、誰が・いつ・何をすべきかを明確に指示し、進捗を管理するプロジェクトマネジメントの役割を担います。

関係各所への報告・情報連携

インシデント対応は、技術的な対応だけで完結しません。組織内外の関係者との適切なコミュニケーションが極めて重要です。CSIRTは、状況に応じた適切な情報連携も担当します。

- 経営層への報告:インシデントの発生状況、被害の大きさ、対応の進捗、ビジネスへの影響などを、経営層が理解できる言葉で、タイムリーに報告します。

- 外部機関への報告・連携:個人情報の漏洩が発生した場合は個人情報保護委員会へ、サイバー犯罪の被害に遭った場合は警察へ、といった法令等に基づく届け出や報告を行います。また、JPCERT/CCなどの専門機関と連携し、技術的な支援やアドバイスを求めることもあります。

- 広報部門との連携:顧客や取引先、メディアなどへの公表が必要な場合には、広報部門と連携し、公表内容やタイミングについて技術的な観点から助言します。

- 法務部門との連携:損害賠償や契約上の問題など、法的な対応が必要な場合には、法務部門と連携して対応を進めます。

このように、CSIRTはインシデント対応における技術的な中核であると同時に、組織内外のステークホルダーをつなぐコミュニケーションハブとしての役割も担っているのです。

CSIRTとSOCとの違い

CSIRTについて学ぶ際、必ずと言っていいほど比較対象として登場するのが「SOC(ソック)」です。SOCは「Security Operation Center」の略で、両者は連携して機能するものの、その目的や役割には明確な違いがあります。ここでは、CSIRTとSOCの違いを4つの観点から詳しく解説します。

| 比較項目 | CSIRT(Computer Security Incident Response Team) | SOC(Security Operation Center) |

|---|---|---|

| 目的 | インシデント発生時の対応と組織全体のセキュリティ統制 | 24時間365日のセキュリティ監視とインシデントの検知・分析 |

| 対応フェーズ | インシデント対応の司令塔(分析、指示、調整、報告、再発防止) | インシデントの早期発見・検知(監視、検知、初期分析) |

| 主な活動 | 平常時:脆弱性管理、教育、監査 有事:インシデントハンドリング、関係各所との調整 |

24時間365日のリアルタイム監視、ログ分析、アラート対応(トリアージ) |

| 求められるスキル | 広範な知識(技術、法律、広報)、調整・指揮能力、コミュニケーション能力 | 高度な技術的専門性(ログ分析、マルウェア解析、フォレンジック)、集中力 |

目的の違い

CSIRTとSOCの最も根本的な違いは、その「目的」にあります。

- SOCの目的:サイバー攻撃の兆候をいち早く「検知」することです。そのために、ファイアウォールや侵入検知システム(IDS/IPS)、EDR(Endpoint Detection and Response)など、様々なセキュリティ機器から出力される大量のログやアラートを24時間365日体制で監視し、膨大な情報の中から真の脅威を見つけ出すことに特化しています。言わば、セキュリティの「監視塔」や「レーダー」のような存在です。

- CSIRTの目的:SOCが検知したインシデント(または従業員などから報告されたインシデント)に対して、組織として「どのように対応するか」を決定し、その実行を指揮することです。インシデントの根本原因の調査、被害範囲の特定、復旧計画の策定、再発防止策の立案、そして関連部署や経営層、外部機関との調整など、インシデント対応の全プロセスを統括します。言わば、インシデントレスポンスの「司令塔」です。

簡単に言えば、SOCは「見つける」プロフェッショナルであり、CSIRTは「対応する」プロフェッショナルであると理解すると分かりやすいでしょう。

対応フェーズ(役割)の違い

目的の違いは、インシデント対応における役割分担(対応フェーズ)の違いにも直結します。インシデント対応のライフサイクルは、一般的に「検知・分析」→「封じ込め・根絶・復旧」→「事後対応・教訓」という流れで進みます。

- SOCの役割:主に「検知・分析」の初期フェーズを担います。セキュリティ機器のアラートをリアルタイムで監視し、それが誤検知なのか、本当に対応が必要なインシデントなのかを判断(トリアージ)します。そして、インシデントであると判断した場合には、その概要(攻撃元のIPアドレス、検知されたマルウェアの種類など)を迅速にまとめて、CSIRTへ報告(エスカレーション)します。SOCの役割は、基本的にこのエスカレーションまでとなります。

- CSIRTの役割:SOCからエスカレーションを受けてから後の、ほぼ全てのフェーズを担います。SOCからの情報をもとに、より詳細な分析(フォレンジック調査など)を行い、被害の全容を解明します。その上で、「封じ込め・根絶・復旧」の具体的な手順を決定し、情報システム部などの実行部隊に指示を出します。対応完了後には、「事後対応・教訓」として原因分析報告書を作成し、再発防止策を組織全体に展開します。

このように、SOCはインシデント対応の「起点」となり、CSIRTは対応全体の「ハブ」となる関係性です。SOCが侵入してくる敵をいち早く発見する「斥候」だとすれば、CSIRTは戦況を判断し、各部隊に指示を出す「将軍」に例えることができます。

求められるスキルの違い

目的と役割が異なるため、CSIRTとSOCのメンバーに求められるスキルセットも異なります。

- SOCに求められるスキル:高度で深い技術的専門性(テクニカルスキル)が中心となります。

- ログ分析能力:膨大なログデータの中から、攻撃の痕跡を見つけ出す能力。

- マルウェア解析能力:検知した不審なファイルの挙動を分析し、その目的や機能を解明する能力。

- ネットワーク知識:TCP/IPなどのプロトコルを深く理解し、パケットレベルで通信を分析する能力。

- 集中力と忍耐力:24時間体制のシフト勤務で、単調に見える監視業務を正確にこなし続ける力。

- CSIRTに求められるスキル:技術的なスキルはもちろん必要ですが、それに加えて広範なソフトスキルが極めて重要になります。

- プロジェクトマネジメント能力:複雑なインシデント対応を一つのプロジェクトとして捉え、計画を立て、関係者を動かし、完遂させる能力。

- コミュニケーション能力・調整能力:技術者だけでなく、経営層、法務、広報、人事など、様々な立場の人と円滑に意思疎通を図り、利害を調整する能力。

- 判断力・決断力:不完全な情報の中でも、ビジネスへの影響を考慮し、最善の対応策を迅速に判断・決断する力。

- 法律・コンプライアンスに関する知識:個人情報保護法やサイバーセキュリティ経営ガイドラインなど、関連する法規制やガイドラインに関する知識。

SOCが「スペシャリスト」集団であるのに対し、CSIRTは技術とマネジメントの両面を理解した「ジェネラリスト」的な能力が求められる傾向があります。

CSIRTとSOCの連携体制

CSIRTとSOCは対立するものではなく、相互に連携することで、組織のセキュリティ対応能力を最大化できる補完的な関係です。理想的な連携体制は以下のようになります。

- 検知(SOC):SOCが24時間365日体制でセキュリティを監視し、脅威の兆候を検知する。

- 初期分析・エスカレーション(SOC):SOCがアラートのトリアージを行い、インシデントと判断したものをCSIRTへ迅速にエスカレーションする。その際、インシデントの概要や緊急度などの初期情報も併せて報告する。

- 詳細分析・対応指揮(CSIRT):CSIRTがエスカレーションを受け、詳細な調査を開始する。SOCにログの追加調査を依頼したり、フォレンジック専門チームと連携したりしながら、被害の全容を解明する。

- インシデントハンドリング(CSIRT):CSIRTが司令塔となり、情報システム部や各事業部などの関係部署に復旧作業を指示・調整する。

- フィードバック(CSIRT → SOC):インシデント対応が完了した後、CSIRTは今回の攻撃手口や検知に至った経緯などをSOCにフィードバックする。SOCはその情報を活用し、監視ルールのチューニングや新たな脅威の検知ロジック開発に役立て、監視能力をさらに向上させる。

このサイクルを回すことで、組織全体のセキュリティレベルが継続的に向上していきます。なお、組織の規模によっては、CSIRTとSOCを両方自前で構築することが難しい場合もあります。その際は、SOCの機能を外部の専門ベンダーにアウトソース(MDRサービスなどを利用)し、自社ではCSIRTの機能に注力するといった形態も有効な選択肢となります。

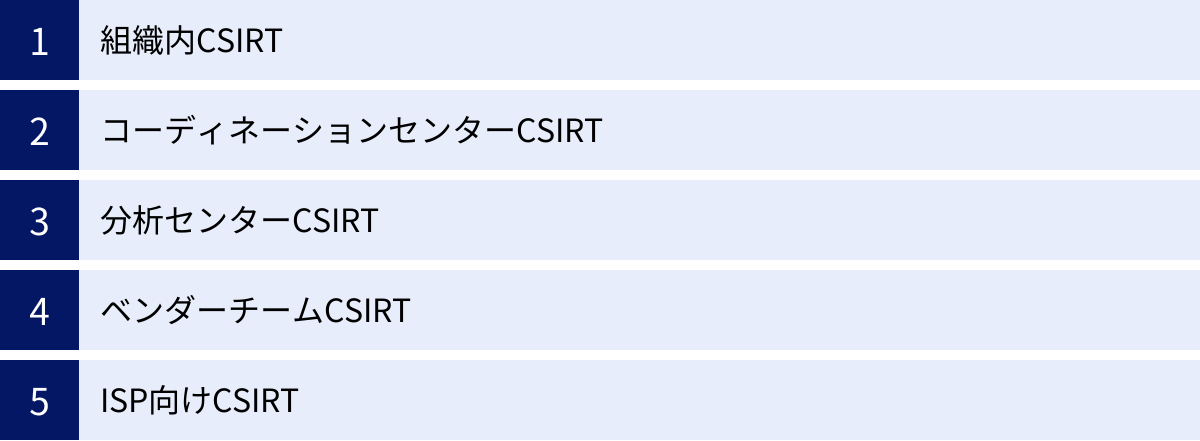

CSIRTの主な種類(組織モデル)

CSIRTは、その設置母体や活動範囲によっていくつかの種類(組織モデル)に分類されます。自組織にCSIRTを構築する際には、どのモデルが自社の状況に最も適しているかを理解することが重要です。ここでは、日本シーサート協議会(NCA)などが提示する代表的な5つの組織モデルについて解説します。

組織内CSIRT

「組織内CSIRT(Internal CSIRT)」は、特定の単一組織(企業、大学、政府機関など)の内部に設置され、その組織の従業員や情報資産をインシデントから保護することを主目的とする、最も一般的で基本的なCSIRTの形態です。多くの企業が「CSIRTを設置する」と言う場合、この組織内CSIRTを指します。

- 活動範囲:基本的に、自組織のネットワーク内や管理下にあるシステム、従業員が対象となります。

- 主な役割:自組織で発生したインシデントへの対応(リアクティブ活動)と、自組織内のセキュリティレベル向上のための施策(プロアクティブ活動)の両方を担います。具体的には、インシデントの受付窓口、原因調査、復旧支援、脆弱性情報の収集・展開、セキュリティ教育、監査などが含まれます。

- 特徴:自社のビジネスモデルやシステム構成、組織文化を深く理解しているため、インシデント発生時に迅速かつ的確な状況判断と対応が可能です。また、平常時から各部署と連携しやすいため、組織の実情に合った実効性の高いセキュリティ施策を推進できるというメリットがあります。一方で、活動範囲が自組織内に限定されるため、外部との情報連携や高度な分析能力については、後述する他のモデルのCSIRTと連携することが重要になります。

コーディネーションセンターCSIRT

「コーディネーションセンターCSIRT(Coordinating CSIRT)」は、特定の組織を守るのではなく、複数のCSIRT間の連携を促進・調整(コーディネート)することを目的としたCSIRTです。国や特定の業界といった、より広い範囲のインシデント対応を支援する役割を担います。

- 活動範囲:国全体、特定の産業分野(金融、重要インフラなど)、あるいは特定の地域などが対象となります。

- 主な役割:個別のインシデントに直接対応することは少なく、インシデントに関する情報や脆弱性情報を集約し、分析した上で、関係する組織やCSIRTへ広く注意喚起や対策情報を提供します。また、複数の組織にまたがる大規模なインシデントが発生した際には、関係各所と連携して対応を調整するハブとなります。

- 具体例:

- JPCERT/CC(ジェーピーサート・コーディネーションセンター):日本のナショナルCSIRT(国を代表するCSIRT)として、国内外のCSIRTや関連機関と連携し、日本国内のセキュリティインシデント対応を支援しています。

- 業界ISAC(Information Sharing and Analysis Center):金融(F-ISAC)、電力(E-ISAC)など、特定の業界ごとに設立され、その業界特有の脅威情報の共有や共同でのインシデント対応訓練などを行っています。

組織内CSIRTは、こうしたコーディネーションセンターCSIRTから発信される情報を活用することで、自組織だけでは得られない広範な脅威情報を入手できます。

分析センターCSIRT

「分析センターCSIRT(Analysis Center CSIRT)」は、その名の通り、セキュリティインシデントの高度な技術的分析を専門に行うことに特化したCSIRTです。

- 活動範囲:特定の組織や分野に限定されず、依頼に応じて分析サービスを提供します。

- 主な役割:マルウェアの挙動を詳細に解析する「マルウェア解析」や、攻撃を受けたコンピュータやサーバーから証拠を収集・分析する「デジタルフォレンジック」など、深い専門知識と高度な技術を要する分析作業を担います。他のCSIRT(特に組織内CSIRT)が自力での分析が困難な場合に、その調査を支援します。

- 特徴:分析に特化しているため、最新の攻撃手法や分析技術に関する深い知見を持っています。セキュリティベンダーや研究機関などがこの種のCSIRT機能を提供している場合があります。組織内CSIRTは、必要に応じて分析センターCSIRTと連携することで、より複雑で高度なインシデントにも対応できるようになります。

ベンダーチームCSIRT

「ベンダーチームCSIRT(Vendor Team CSIRT)」は、自社が開発・販売する製品やサービスに存在する脆弱性に対応することを専門とするCSIRTです。一般的にPSIRT(Product Security Incident Response Team、ピーサート)と呼ばれることの方が多いです。

- 活動範囲:自社が提供するハードウェア、ソフトウェア、クラウドサービスなどが対象です。

- –主な役割:自社製品に関する脆弱性の報告を外部(研究者や顧客など)から受け付ける窓口として機能します。報告された脆弱性の深刻度を評価し、修正パッチや回避策を開発します。そして、開発した修正プログラムを顧客に提供するとともに、脆弱性に関する情報を公表し、ユーザーに注意を喚起します。

- 特徴:製品開発部門と密接に連携し、製品のライフサイクル全体を通じてセキュリティを確保する「セキュア開発ライフサイクル」の中核を担います。顧客からの信頼を維持し、製品の安全性を担保するために不可欠な存在です。Microsoft社のMSRC(Microsoft Security Response Center)や、Cisco社のCisco PSIRTなどが世界的に有名です。

ISP向けCSIRT

「ISP向けCSIRT(ISP CSIRT)」は、インターネットサービスプロバイダ(ISP)が、自社のネットワークインフラおよびその顧客を保護するために設置するCSIRTです。

- 活動範囲:自社が管理・運営するネットワーク全体と、そのネットワークを利用する顧客が対象です。

- 主な役割:自社ネットワーク内で発生する不正行為(スパムメールの大量送信、DDoS攻撃の踏み台、フィッシングサイトのホスティングなど)を監視し、対応します。顧客がマルウェアに感染し、他のユーザーへの攻撃元となっている場合には、その顧客に連絡し、対処を促すといった役割も担います。

- 特徴:広大なネットワークインフラの安定運用と、多数の顧客を保護するという、公共性の高いミッションを負っています。自社ネットワークの Abuse(迷惑行為)情報を処理するチームがこの役割を担うことが多く、他のCSIRTと連携してインターネット全体の健全性を維持するために活動しています。

これらの組織モデルは排他的なものではなく、一つの組織が複数の機能を持つこともあります。自社にCSIRTを構築する際は、まず「組織内CSIRT」の設立を目指し、必要に応じて外部のコーディネーションセンターや分析センターと連携できる体制を築くのが一般的なアプローチとなります。

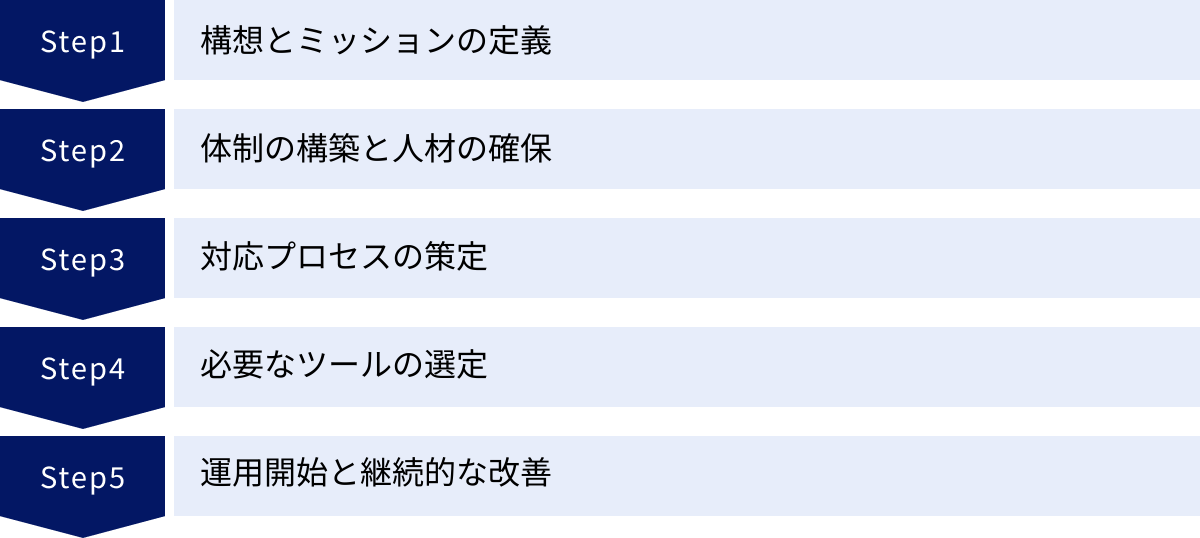

CSIRTを構築する5つのステップ

CSIRTは一夜にして出来上がるものではありません。明確な目的意識のもと、計画的に準備を進めることが成功の鍵です。ここでは、CSIRTをゼロから構築するための実践的な5つのステップを解説します。

① 構想とミッションの定義

CSIRT構築の最初のステップは、「なぜCSIRTが必要なのか」「CSIRTを通じて何を実現したいのか」という根本的な目的を明確にすることです。これがCSIRTの活動の軸となる「構想とミッション」の定義です。このステップを疎かにすると、活動の方向性が定まらず、形だけの組織になってしまう可能性があります。

具体的には、以下の項目を文書化し、関係者間で合意形成を図ります。

- CSIRTの名称:組織内で認知されやすい、公式なチーム名を決定します。

- ミッションステートメント:CSIRTが組織内で果たすべき使命や存在意義を、簡潔で力強い言葉で定義します。(例:「サイバー攻撃による事業影響を最小化し、お客様と従業員の安全を守る」)

- 保護対象(Constituency)の定義:CSIRTが守るべき範囲を明確にします。通常は「自社の全従業員および情報資産」となりますが、子会社や関連会社を含むのか、特定の事業部門に限定するのかなどを具体的に定義します。

- 提供するサービス(活動範囲)の定義:CSIRTが具体的にどのような活動を行うのかを定義します。前述した「プロアクティブ活動」と「リアクティブ活動」の中から、自社の状況やリソースに合わせて、まずはどこから着手するのかを決定します。「インシデント対応の受付窓口」「脆弱性情報の注意喚起」など、スモールスタートで始めるのが現実的です。

この構想策定フェーズで最も重要なのは、経営層を巻き込むことです。CSIRTの活動には予算と権限が必要不可欠であり、これらを確保するためには、経営層にセキュリティ対策の重要性とCSIRTの必要性を理解してもらい、公式な支援を取り付ける(スポンサーシップを得る)ことが成功の前提条件となります。

② 体制の構築と人材の確保

ミッションが定まったら、次はそれを実行するための「人」と「組織」を準備します。

- 組織内での位置づけ:CSIRTをどの部門に所属させるかを決定します。情報システム部門内に設置されることが多いですが、独立した組織としてCEOやCIO直下に置くことで、より強い権限と中立性を確保できる場合もあります。

- 体制モデルの決定:メンバーの構成をどうするかを検討します。

- 専任モデル:メンバー全員がCSIRTの業務に専念する形態。迅速な対応が可能ですが、コストがかかります。

- 兼任モデル:情報システム部や開発部など、他部署のメンバーが通常業務と兼任する形態。中小企業で採用しやすいですが、インシデント発生時にリソースを集中させにくいという課題があります。

- ハイブリッドモデル:少数の専任メンバー(リーダーなど)と、各部署からの兼任メンバーで構成する、両者の利点を組み合わせた形態。

- 人材の確保と育成:CSIRTの活動に必要なスキルセット(技術、マネジメント、コミュニケーションなど)を定義し、その要件に合う人材を社内から選出、または外部から採用します。適任者がいない場合は、外部の研修プログラムに参加させたり、OJTを通じて育成したりする計画も必要です。特にリーダーには、技術力だけでなく、高い調整能力とリーダーシップが求められます。最初から全てを内製化するのが難しい場合は、外部の専門家やコンサルティングサービスを活用し、支援を受けながら体制を構築していくアプローチも有効です。

③ 対応プロセスの策定

CSIRTがインシデント発生時に迅速かつ冷静に行動するためには、「誰が・いつ・何を・どのように行うか」を定めた具体的な手順書(インシデント対応プロセス、ワークフロー)が不可欠です。このプロセスがなければ、いざという時に混乱し、対応が後手に回ってしまいます。

策定すべきプロセスには、以下のようなものが含まれます。

- インシデントの報告手順:従業員が異常を発見した際の報告先(窓口)と報告方法を定めます。

- トリアージの手順:報告された事象の緊急度・重要度を判断するための基準と手順を定めます。

- インシデント対応フェーズごとの手順:「封じ込め」「根絶」「復旧」の各段階で、具体的にどのような作業を行うのかを定義します。

- コミュニケーション計画:インシデントの状況を、経営層、関連部署、外部機関など、誰にどのタイミングで、どのような内容を報告するかのルールを定めます。

- 証拠保全の手順:後の原因調査や法的な対応に備え、ログやディスクイメージなどの証拠を適切に保全するための手順を定めます。

これらのプロセスを策定する際には、ゼロから作るのではなく、JPCERT/CCが公開している「インシデント対応ハンドブック」や、NIST(米国国立標準技術研究所)のフレームワーク(SP800-61など)を参考にすると効率的です。策定したプロセスは文書化し、関係者全員で共有することが重要です。

④ 必要なツールの選定

CSIRTの活動は、適切なツールを活用することで大幅に効率化・高度化できます。構築した体制とプロセスを支えるためのツールを選定・導入します。

- 情報共有・コミュニケーションツール:

- インシデント管理システム:報告されたインシデントをチケットとして一元管理し、対応状況や担当者、履歴を可視化するシステム。JiraやRedmine、専用のSIRP(Security Incident Response Platform)などがあります。

- チャットツール:SlackやMicrosoft Teamsなど。インシデント発生時に迅速な情報共有を行うための専用チャンネルを作成します。

- Wiki/ナレッジベース:Confluenceなど。対応手順書や過去のインシデント事例、ノウハウなどを蓄積・共有するためのツールです。

- 分析・監視ツール:

- SIEM(Security Information and Event Management):組織内の様々な機器からログを収集・相関分析し、脅威の兆候を検知するツール。SOCと連携して活用されます。

- EDR(Endpoint Detection and Response):PCやサーバーなどのエンドポイントの挙動を監視し、不審なアクティビティを検知・対応するツール。

- フォレンジックツール:インシデント調査のために、侵害されたシステムの詳細な分析を行うための専門ツール。

これらのツールは、最初から全てを導入する必要はありません。まずは無料で使えるツールや既存のツールを活用し、CSIRTの活動が本格化するにつれて、必要に応じて段階的に導入していくのが現実的なアプローチです。ツールの選定にあたっては、自社のプロセスやスキルレベルに合ったものを選ぶことが重要です。

⑤ 運用開始と継続的な改善

体制、プロセス、ツールが揃ったら、いよいよCSIRTの運用を開始します。しかし、構築して終わりではありません。むしろ、ここからが本当のスタートです。CSIRTは、常に変化する脅威環境に適応し続けるために、継続的な改善(PDCAサイクル)が不可欠です。

- Plan(計画):これまでのステップで策定した計画。

- Do(実行):計画に沿って、平常時のプロアクティブ活動や、インシデント発生時のリアクティブ活動を実践します。特に、定期的な訓練(インシデント対応演習)を実施することが極めて重要です。標的型攻撃メール訓練や、特定のシナリオ(ランサムウェア感染など)を想定した机上訓練などを行い、プロセスの実効性やメンバーの練度を確認します。

- Check(評価):実際に対応したインシデントや訓練の結果を振り返り、対応プロセスに問題はなかったか、連絡体制はスムーズだったか、ツールの活用は適切だったか、といった点を評価・分析します。

- Act(改善):評価で見つかった課題点を改善します。手順書をより分かりやすく修正したり、新たな脅威に対応するための研修を実施したり、ツールの設定を見直したりします。

このPDCAサイクルを回し続けることで、CSIRTは経験を積み、組織のセキュリティ対応能力は着実に成熟していきます。

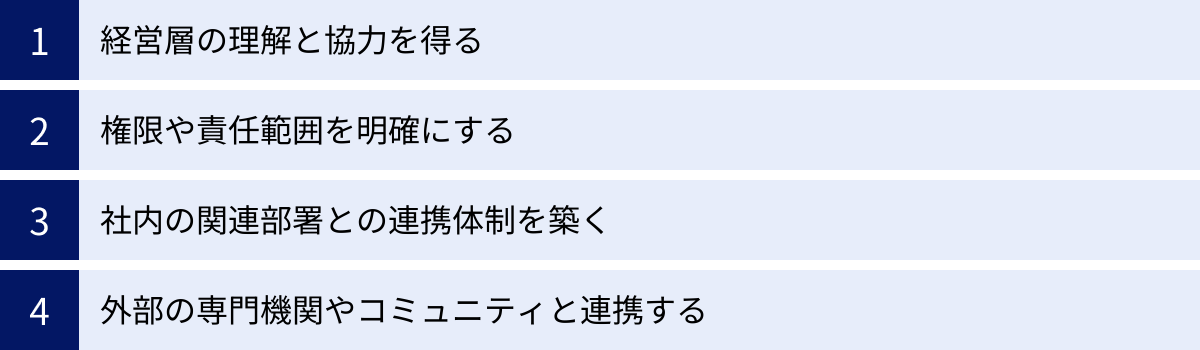

CSIRTの構築・運用を成功させるポイント

CSIRTを構築し、効果的に機能させるためには、いくつかの重要な成功要因があります。技術的な側面だけでなく、組織的な側面からのアプローチが不可欠です。ここでは、CSIRTの構築・運用を成功に導くための4つのポイントを解説します。

経営層の理解と協力を得る

CSIRTを成功させる上で、最も重要かつ不可欠な要素が「経営層の理解と協力」です。セキュリティ対策、特にCSIRTのようなインシデント対応体制は、直接的に利益を生み出す部門ではないため、社内では「コストセンター」と見なされがちです。そのため、経営層がその重要性を理解していなければ、必要な予算や人員、権限を得ることができず、活動は形骸化してしまいます。

経営層の理解を得るためには、セキュリティのリスクを技術的な言葉ではなく、ビジネスの言葉に翻訳して説明することが重要です。

- 事業影響の可視化:ランサムウェアに感染した場合に想定される事業停止期間や売上損失、復旧にかかる費用、顧客からの信頼失墜によるブランド価値の低下など、インシデントが経営に与える具体的なインパクトを金額や数値で示すことで、セキュリティ投資が単なるコストではなく「事業継続のための保険」であることを訴えます。

- 法令・規制要件の説明:個人情報保護法や各種業界ガイドラインなど、遵守すべき法的要件と、違反した場合の罰則や社会的制裁について説明し、コンプライアンスの観点からもCSIRTが必要であることを強調します。

- 同業他社の事例:実際にサイバー攻撃の被害に遭った同業他社の事例を提示し、対岸の火事ではないことを認識してもらいます。

経営層を強力なスポンサーにつけることで、CSIRTは組織横断的な活動に必要な「お墨付き」を得ることができ、全社的な協力を取り付けやすくなります。定期的に活動状況や成果を経営層に報告し、継続的な関与を促すことも重要です。

権限や責任範囲を明確にする

インシデント発生時は、一刻を争う判断と行動が求められます。その際に、誰の許可を得ればよいのか、どこまで自分たちの判断で実行してよいのかが曖昧では、対応が遅れ、被害が拡大する原因となります。

これを防ぐためには、あらかじめCSIRTの「権限」と「責任範囲」を文書で明確に定義し、社内規程として正式に位置づけておくことが不可欠です。

- 緊急時の権限:例えば、「マルウェアの感染拡大を防ぐために、CSIRTの判断で特定のサーバーをネットワークから切り離す権限」や「不正な通信を遮断するために、ファイアウォールの設定を変更する権限」などを明記します。これらの権限がなければ、CSIRTは単なる助言者にとどまり、迅速な初動対応ができません。

- 情報収集の権限:インシデント調査のために、各部署が管理するシステムのログやPCのデータにアクセスする権限を定めておく必要があります。

- 責任分界点の明確化:CSIRTの責任範囲と、情報システム部門や各事業部門など、他の部署の責任範囲を明確に区別します。例えば、「CSIRTは原因調査と対応方針の決定に責任を持ち、システムの復旧作業そのものは情報システム部門が責任を持つ」といったように、役割分担をクリアにしておくことで、責任の押し付け合いや連携の齟齬を防ぎます。

これらの権限と責任は、CSIRTの設立趣旨やミッションと合わせて、全社に周知徹底される必要があります。

社内の関連部署との連携体制を築く

CSIRTは孤立したチームでは決してなく、その活動は社内の多くの部署との連携の上に成り立っています。インシデント対応は、CSIRTだけで完結するものではなく、組織全体の総力戦です。そのため、平常時から関連部署との良好な関係を築き、スムーズな連携体制を構築しておくことが極めて重要です。

連携が必要な主な部署と、その役割は以下の通りです。

- 情報システム部門:サーバーやネットワークの運用管理を担当。システムの切り離しや復旧作業など、技術的な対応の実働部隊となります。

- 法務・コンプライアンス部門:法的対応や契約上の問題、監督官庁への報告などを担当します。

- 広報部門:顧客やメディアへの情報公開が必要な場合に、公表内容やタイミングを調整します。

- 人事部門:従業員がインシデントの原因となった場合の対応や、全社的なセキュリティ教育の展開を支援します。

- 各事業部門:事業への影響を評価したり、顧客への連絡を行ったりするなど、現場レベルでの対応を担当します。

CSIRTは、これらの部署と定期的に会合を開いたり、合同でインシデント対応訓練を実施したりすることで、顔の見える関係を築き、いざという時の役割分担や連絡フローを共有しておくべきです。これにより、有事の際に「誰に」「何を」頼めばよいかが明確になり、迅速で統制の取れた対応が可能になります。

外部の専門機関やコミュニティと連携する

どれだけ優秀なCSIRTを構築しても、自組織のリソースだけですべてのサイバー攻撃に対応することは不可能です。攻撃者は常に新しい手法を生み出しており、その情報を自社だけで収集・分析するには限界があります。

そこで重要になるのが、社外の専門家や組織との積極的な連携です。

- JPCERT/CCや業界ISACとの連携:これらのコーディネーションセンターから発信される最新の脆弱性情報や脅威トレンドを入手し、自社の対策に活かします。また、自社で対応が困難なインシデントが発生した際には、支援を要請することもできます。

- セキュリティベンダーとの関係構築:利用しているセキュリティ製品のベンダーや、インシデントレスポンスを専門とするサービス事業者と、平時から良好な関係を築いておくことが重要です。緊急時にすぐに相談できる窓口を確保しておけば、迅速な支援が期待できます。

- CSIRTコミュニティへの参加:日本シーサート協議会(NCA)のようなコミュニティに参加することで、他社のCSIRT担当者と情報交換を行ったり、合同の勉強会や演習に参加したりできます。他社の事例から学ぶことは非常に多く、自社のCSIRT活動を客観的に見直す良い機会にもなります。また、インシデント発生時に相談できる人脈を築くこともできます。

このように、社内外に信頼できるネットワークを構築しておくことが、CSIRTの対応能力と成熟度を大きく向上させることにつながります。

CSIRT構築・運用を支援するおすすめサービス

自社だけでCSIRTを構築・運用することが難しい場合や、より高度な体制を目指す場合には、外部の専門事業者が提供する支援サービスを活用するのが有効な選択肢です。ここでは、CSIRTの構築・運用を支援する代表的なサービスを提供している企業をいくつか紹介します。

| サービス提供企業 | CSIRT構築・運用支援サービスの概要と特徴 |

|---|---|

| NTT東日本 | 中堅・中小企業向けに特化。セキュリティの専門家がCSIRTの構築から運用までをワンストップで支援。サイバー保険が付帯するプランも提供。 |

| NEC | 大規模組織向けの豊富な実績。コンサルティングから、SOCとの連携を前提とした高度なCSIRT構築、インシデント対応訓練まで幅広く対応。 |

| 株式会社ラック | 日本におけるセキュリティのパイオニア。豊富な知見を活かしたCSIRT/PSIRT構築支援。緊急対応サービス「サイバー救急119」も提供。 |

| BSIグループジャパン株式会社 | 国際的な認証機関としての強み。インシデント管理の国際規格(ISO)に基づいた、グローバル基準のCSIRT構築・成熟度評価サービスを提供。 |

| GRCS | GRC(ガバナンス・リスク・コンプライアンス)の専門性を活かしたCSIRT構築支援。セキュリティ規程策定やリスクアセスメントと連携した支援が特徴。 |

NTT東日本

NTT東日本は、特に中堅・中小企業が直面するセキュリティ課題に寄り添ったCSIRT支援サービスを提供しています。専門人材の確保が難しい企業でも、実効性のあるセキュリティ体制を構築・運用できるよう、幅広いサポートメニューを用意しているのが特徴です。

「おまかせサイバーみまもり」などのサービスでは、CSIRTの役割の一部を代行する形で、24時間365日のネットワーク監視から、インシデント検知時の初動対応、そして万が一の際の復旧支援までをワンストップで提供します。CSIRT構築のコンサルティングから運用のアウトソーシングまで、企業のフェーズやニーズに応じた柔軟な支援が可能です。また、多くのプランにサイバー保険が自動付帯している点も、コストを抑えながら包括的なリスク対策を実現したい企業にとって大きな魅力です。

参照:NTT東日本 公式サイト

NEC

NECは、官公庁や金融機関、大企業など、ミッションクリティカルなシステムを抱える大規模組織向けのCSIRT構築・運用支援に豊富な実績とノウハウを持っています。自社内に長年にわたって運用してきたCSIRTとSOCの知見を活かし、高度で実践的なサービスを提供しています。

サービス内容は、CSIRTの構想策定や体制構築を支援するコンサルティングから、インシデント対応プロセスの策定、実践的なシナリオに基づく対応訓練の実施、さらにはSOCサービスとのシームレスな連携を前提とした運用支援まで、非常に多岐にわたります。組織の成熟度に合わせて、段階的にセキュリティレベルを向上させていきたい大企業にとって、頼れるパートナーとなるでしょう。

参照:NEC 公式サイト

株式会社ラック

株式会社ラックは、日本におけるサイバーセキュリティ対策の草分け的存在であり、その高い技術力と豊富な経験に基づいたCSIRT支援サービスを提供しています。特に、インシデント発生時の緊急対応サービス「サイバー救急119」は広く知られており、フォレンジック調査やマルウェア解析など、インシデントレスポンスの最前線で培った知見が最大の強みです。

同社のCSIRT構築支援は、こうした実践的なノウハウをベースに、机上の空論ではない、「本当に使える」体制とプロセスの構築を目指します。製品の脆弱性に対応するPSIRTの構築支援にも対応しており、ソフトウェアベンダーからの信頼も厚いです。インシデント対応のプロフェッショナル集団から直接支援を受けたい企業に適しています。

参照:株式会社ラック 公式サイト

BSIグループジャパン株式会社

BSI(英国規格協会)グループは、マネジメントシステムの認証機関として世界的に知られており、BSIグループジャパンはその日本法人です。同社のCSIRT支援サービスは、ISO/IEC 27035(インシデント管理に関する国際規格)など、国際的な標準に基づいている点が大きな特徴です。

グローバルスタンダードに準拠したCSIRTを構築したい企業や、客観的な基準で自社のCSIRTの成熟度を評価・改善したい企業にとって、最適なサービスと言えます。コンサルティングを通じて、世界中のベストプラクティスを取り入れたインシデント管理体制の構築を支援します。海外に拠点を持つグローバル企業や、国際的な取引先から高いレベルのセキュリティ体制を求められる企業にとって、その信頼性は大きな価値を持つでしょう。

参照:BSIグループジャパン株式会社 公式サイト

GRCS

GRCSは、GRC(ガバナンス、リスク、コンプライアンス)領域に特化したコンサルティングファームであり、その専門性を活かしたCSIRT構築支援を提供しています。同社の特徴は、CSIRTを単なる技術的な対応チームとしてではなく、全社的なリスク管理体制の一部として位置づける視点を持っていることです。

そのため、CSIRTの構築支援にあたっても、情報セキュリティポリシーや関連規程の策定・見直し、リスクアセスメントの実施といった、ガバナンスの上流工程から一貫してサポートします。技術的な対策と組織的な統制を両輪で整備し、経営に資する実効的なセキュリティ体制を構築したいと考える企業にとって、独自の価値を提供するサービスです。

参照:GRCS株式会社 公式サイト

まとめ

本記事では、現代の企業にとって不可欠なセキュリティ組織である「CSIRT(シーサート)」について、その基本的な役割から注目される背景、SOCとの違い、構築のステップ、そして成功のポイントまでを網羅的に解説しました。

改めて重要なポイントを振り返ります。

- CSIRTは、インシデント発生を前提とした「事後対応」の司令塔であり、被害の最小化と事業継続を目的とする専門チームです。

- サイバー攻撃の巧妙化、DXの推進、サプライチェーンリスクの増大といった環境変化により、CSIRTの重要性はますます高まっています。

- CSIRTはインシデント対応(リアクティブ活動)だけでなく、脆弱性管理やセキュリティ教育といった平常時の予防活動(プロアクティブ活動)も担います。

- SOCが「脅威の検知」に特化するのに対し、CSIRTは検知後の「対応全体の指揮・調整」を担うという明確な役割分担があります。

- CSIRTの構築を成功させるには、経営層の理解と協力、明確な権限移譲、そして社内外との連携体制が不可欠です。

CSIRTは、もはや一部の大企業だけに必要なものではありません。あらゆる企業がサイバー攻撃の標的となりうる現代において、組織の規模や業種に関わらず、自社の実情に合ったインシデント対応体制を整備することは、企業の社会的責任であり、重要な経営課題です。

この記事で紹介した構築ステップや成功のポイントを参考に、まずは自社に何ができるのかを検討することから始めてみてはいかがでしょうか。最初から完璧な体制を目指す必要はありません。スモールスタートで始め、訓練や実際の対応を通じて経験を積み、継続的に改善していくことが重要です。また、自社だけでの構築が難しい場合は、今回紹介したような外部の専門サービスをうまく活用することも、賢明な選択肢の一つです。

CSIRTは、単なる技術チームではなく、企業の重要な資産と信頼を守り、ビジネスの成長を支えるための戦略的な組織です。 この記事が、皆様のセキュリティ体制強化の一助となれば幸いです。