デジタルトランスフォーメーション(DX)の加速、クラウドサービスの浸透、そしてテレワークをはじめとする多様な働き方の定着により、ビジネスの利便性は飛躍的に向上しました。しかしその一方で、企業はかつてないほど複雑で巧妙なサイバー攻撃の脅威に晒されています。最新のセキュリティシステムを導入しても、それだけでは万全とは言えません。なぜなら、情報漏洩やセキュリティインシデントの多くは、悪意のある攻撃だけでなく、従業員の些細な不注意や知識不足、いわゆる「ヒューマンエラー」によって引き起こされるからです。

企業の最も重要な資産である「情報」を守るためには、技術的な対策と並行して、従業員一人ひとりのセキュリティ意識と知識を高める「人的な対策」が不可欠です。本記事では、この人的対策の中核をなす「従業員向けセキュリティ教育」に焦点を当てます。

なぜ今、セキュリティ教育が重要視されるのか、その背景から、具体的な教育内容、階層別のポイント、効果的な実施方法、そして成功に導くための秘訣まで、網羅的に詳しく解説します。この記事を通じて、形骸化した研修ではなく、真に企業の防御力を高めるセキュリティ教育を実践するための知見を得ていただければ幸いです。

目次

従業員向けセキュリティ教育とは

従業員向けセキュリティ教育とは、企業が保有する情報資産を様々な脅威から守るために、役員から新入社員、正社員からパート・アルバビアトに至るまで、すべての従業員を対象として実施する教育活動全般を指します。その目的は、単に情報セキュリティに関するルールを教えることだけではありません。従業員一人ひとりがセキュリティリスクを「自分ごと」として捉え、日々の業務において安全な行動を自律的に実践できるような意識と知識、そしてスキルを身につけさせることにあります。

現代のビジネス環境において、セキュリティはもはや情報システム部門だけの専任業務ではなく、全社的に取り組むべき経営課題です。ファイアウォールやウイルス対策ソフトといった技術的な防御策は、外部からの攻撃を防ぐための強固な「城壁」に例えられます。しかし、どんなに堅牢な城壁を築いても、城門を開けるのは「人」です。従業員がフィッシングメールに騙されてIDとパスワードを渡してしまったり、機密情報が入ったUSBメモリを紛失してしまったりすれば、攻撃者は容易に城壁の内部へ侵入できてしまいます。

従業員向けセキュリティ教育は、この「人」という最も重要でありながら、最も脆弱となりうる要素を強化し、組織全体のセキュリティレベルを底上げするための根幹的な取り組みなのです。

教育の具体的な内容は、情報セキュリティの基本原則や自社のセキュリティポリシーといった基礎知識から、巧妙化するサイバー攻撃の最新手口、テレワーク環境下での注意点、そして万が一インシデントが発生してしまった際の正しい報告・連絡・相談体制まで、多岐にわたります。

しばしば、「セキュリティ対策ツールの導入」と「セキュリティ教育」は混同されがちですが、両者は役割が異なります。ツールはシステム的な防御を担い、未知の脅威や自動化された攻撃を防ぐ上で不可欠です。一方、教育は従業員の判断力や行動を変容させることに主眼を置きます。例えば、ツールは不審なメールを検知して警告を発することはできますが、その警告を無視して添付ファイルを開いてしまうかどうかは、最終的に従業員の判断に委ねられます。ツールによる「抑止」と、教育による「予防・検知・対応」が両輪となって初めて、実効性の高いセキュリティ体制が構築されるのです。

また、「うちのような中小企業は狙われないだろう」「専門の部署に任せておけば大丈夫」といった考えは、極めて危険です。実際には、セキュリティ体制が比較的脆弱な中小企業を狙い、そこを踏み台にして取引先の大企業へ攻撃を仕掛ける「サプライチェーン攻撃」が多発しています。企業の規模や業種に関わらず、すべての組織にとってセキュリティ教育は必須の活動と言えるでしょう。

この記事では、セキュリティ教育を「コスト」ではなく、企業の持続的な成長と信頼を守るための「投資」と捉え、その価値を最大化するための方法論を深掘りしていきます。まずは、なぜ今これほどまでにセキュリティ教育が重要なのか、その理由を具体的に見ていきましょう。

従業員向けセキュリティ教育の重要性

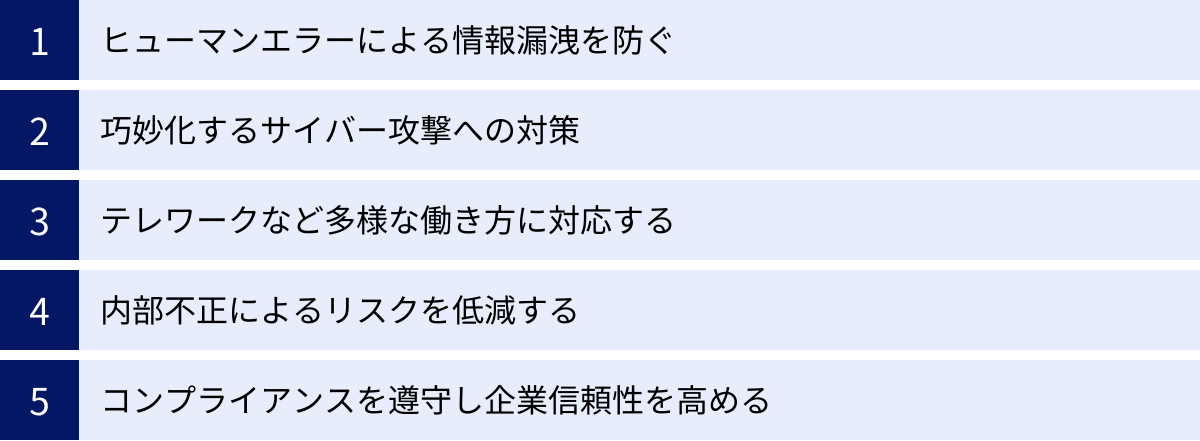

従業員向けセキュリティ教育の必要性は、漠然としたものではなく、現代企業が直面する具体的なリスクに根差しています。なぜコストと時間をかけてまで教育を行うべきなのか。その重要性を5つの側面から解き明かしていきます。

ヒューマンエラーによる情報漏洩を防ぐ

多くの人が「情報漏洩」と聞くと、高度な技術を持つハッカーによるサイバー攻撃を想像するかもしれません。しかし、現実には情報漏洩の主要な原因は、従業員の意図しないミス、すなわち「ヒューマンエラー」です。

実際に、株式会社東京商工リサーチが2023年に発表した「上場企業の個人情報漏えい・紛失事故」調査(2023年)によると、事故件数が最も多かった原因は「ウイルス感染・不正アクセス」でしたが、それに次いで「誤表示・誤送信」や「紛失・誤廃棄」といったヒューマンエラーに起因するものが多数を占めています。これらのミスは、悪意がなくても発生しうるものであり、どの企業、どの従業員にも起こりうるリスクです。

具体的なヒューマンエラーの例としては、以下のようなものが挙げられます。

- メールの誤送信: 宛先を間違えたり、本来BCCに入れるべき顧客のメールアドレスをTOやCCに入れて一斉送信してしまったりするケース。

- 記憶媒体の紛失・置き忘れ: 顧客情報が入ったUSBメモリやノートPCを電車や飲食店に置き忘れる、あるいは盗難に遭うケース。

- 不適切な情報公開: Webサイトの設定ミスにより、本来非公開であるべき個人情報や機密情報が誰でも閲覧できる状態になってしまうケース。

- 物理的な書類の誤廃棄: 機密書類をシュレッダーにかけずに、一般ごみとして捨ててしまうケース。

これらのヒューマンエラーは、従業員一人ひとりの少しの注意と正しい知識によって、その多くを防ぐことが可能です。例えば、メール送信前に宛先と内容をダブルチェックする習慣、重要な情報を持ち出す際のルール遵守、離席時のPC画面ロックの徹底など、基本的な行動を全員が実践するだけでもリスクは大幅に低減します。

セキュリティ教育は、こうした「うっかりミス」を防ぐための具体的な手順や心構えを従業員に浸透させ、組織全体としてヒューマンエラーに強い体制を構築するための最も効果的な手段なのです。

巧妙化するサイバー攻撃への対策

サイバー攻撃の手口は、年々巧妙化、悪質化の一途をたどっています。もはや、単に怪しい英語のメールを削除すれば安全という時代ではありません。攻撃者は心理学的なテクニックを駆使し、従業員の僅かな隙を突いて侵入を試みます。

現代の企業が直面する代表的なサイバー攻撃には、以下のようなものがあります。

- 標的型攻撃メール: 実際の業務連絡や取引先、公的機関などを装い、業務に関係があるかのような件名や本文で受信者を信用させ、ウイルス付きの添付ファイルを開かせたり、不正なサイトへ誘導したりする攻撃。文面が極めて自然なため、見破ることが非常に困難です。

- フィッシング詐欺: 金融機関やECサイト、社内システムなどを騙る偽のWebサイト(フィッシングサイト)へ誘導し、IDやパスワード、クレジットカード情報などを入力させて窃取する詐欺。

- ランサムウェア: メールやWebサイト経由でPCやサーバーに侵入し、中のデータを勝手に暗号化して使用不能にした上で、データの復旧と引き換えに高額な身代金(ランサム)を要求する攻撃。近年、被害が急増しています。

- ビジネスメール詐欺(BEC): 経営幹部や取引先の担当者になりすまし、経理担当者などに巧妙な嘘の指示を出して、偽の口座へ送金させる詐欺。

これらの攻撃に対抗するためには、最新のセキュリティツールを導入することはもちろん重要です。しかし、最終的な防御の砦となるのは、やはり「人」の目です。セキュリティ教育を通じて、従業員が最新の攻撃手口を学び、「何かおかしい」と気づけるアンテナを高く保つことが、侵入を水際で防ぐ鍵となります。

「知らないドメインからのメールは注意する」「メール本文中のリンクは安易にクリックせず、ブックマークから公式サイトにアクセスする」「急な送金依頼は、メール以外の方法(電話など)で本人に確認する」といった具体的な対処法を全従業員が理解し、実践することで、巧妙な攻撃の成功率を下げることができます。

テレワークなど多様な働き方に対応する

新型コロナウイルスのパンデミックを契機に、テレワークは多くの企業で標準的な働き方の一つとして定着しました。場所にとらわれない柔軟な働き方は、生産性の向上やワークライフバランスの充実に貢献する一方で、新たなセキュリティリスクを生み出しています。

オフィス内であれば、企業が管理する安全なネットワークや物理的な入退室管理によって、一定のセキュリティレベルが担保されていました。しかし、テレワーク環境では、従業員はさまざまな環境で業務を行うことになります。

- ネットワーク環境のリスク: 自宅のWi-Fiルーターの設定が甘かったり、セキュリティ対策が不十分なカフェやコワーキングスペースの公衆Wi-Fiを利用したりすることで、通信内容を盗聴されるリスクが高まります。

- 物理的なセキュリティのリスク: 自宅や外出先で業務を行う際、家族や第三者にPC画面を覗き見される「ショルダーハッキング」の危険性があります。また、PCやスマートフォンそのものの紛失・盗難リスクもオフィス内に比べて高まります。

- 公私混同によるリスク: 会社が許可していない私用のPCやスマートフォンで業務を行う「シャドーIT」は、企業の管理外で情報が扱われるため、重大なセキュリティホールとなり得ます。逆に、会社貸与のPCを私的に利用し、不正なサイトからマルウェアに感染させてしまうケースも考えられます。

こうしたテレワーク特有のリスクに対応するためには、従業員がオフィスで働く時と同等、あるいはそれ以上の高いセキュリティ意識を持つことが不可欠です。セキュリティ教育を通じて、VPN(仮想プライベートネットワーク)の利用の徹底、離席時の確実な画面ロック、プライバシーフィルターの活用、会社が許可したクラウドサービス以外でのファイル共有の禁止といった、テレワーク環境における具体的なルールとその必要性を周知徹底する必要があります。働き方が多様化する現代において、セキュリティ教育は安全な業務環境を維持するための生命線なのです。

内部不正によるリスクを低減する

情報漏洩のリスクは、外部からの攻撃だけではありません。組織の内部、すなわち従業員や元従業員による意図的な不正行為も、企業にとって深刻な脅威です。

内部不正の動機は、「金銭的な困窮から顧客情報を名簿業者に売却する」「会社への不満や恨みから機密情報を競合他社に漏洩する」「退職時に、自分が担当していた顧客リストや営業ノウハウを不正に持ち出す」など、様々です。独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」においても、「内部不正による情報漏えい」は組織向けの脅威として第4位にランクインしており、依然として高いリスクであることが示されています。(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」)

こうした内部不正に対しては、特定の従業員しか重要情報にアクセスできないようにする「アクセス制御」や、誰がいつどの情報にアクセスしたかを記録する「ログ監視」といった技術的な対策が有効です。しかし、それだけでは十分ではありません。技術的な対策と同時に、従業員の倫理観やコンプライアンス意識を高めるための教育が極めて重要になります。

セキュリティ教育の場で、企業の情報資産がいかに重要であるか、そして不正行為が発覚した場合に会社が被る甚大な損害や、行為者自身が負うことになる社会的・法的な責任(懲戒解雇、損害賠償請求、刑事罰など)を明確に伝えることで、強い抑止力として機能します。ルールで縛るだけでなく、なぜ情報を守らなければならないのかという根本的な理由を理解させ、従業員一人ひとりの心の中にセキュリティに対する健全な規範を育むことが、内部不正リスクの低減に繋がるのです。

コンプライアンスを遵守し企業信頼性を高める

企業活動を行う上で、法令や社会規範を遵守する「コンプライアンス」は絶対的な前提条件です。特に情報セキュリティの分野では、個人情報保護法をはじめとする関連法規が年々厳格化しており、企業に課せられる責任も重くなっています。

万が一、情報漏洩などのセキュリティインシデントを起こしてしまった場合、企業が受けるダメージは計り知れません。

- 法的・金銭的ダメージ: 顧客や取引先からの損害賠償請求、監督官庁からの是正勧告や罰金・課徴金の賦課。

- 信用の失墜: 「情報管理がずさんな会社」というレッテルを貼られ、顧客離れや取引の停止、新規契約の失注などに繋がりかねません。

- 事業継続への影響: 原因調査や復旧作業のために、事業やサービスの停止を余儀なくされることがあります。上場企業であれば、株価の暴落にも直結します。

従業員向けセキュリティ教育を全社的に、かつ継続的に実施しているという事実は、こうした有事の際に「企業としてセキュリティ対策に真摯に取り組んでいた」ことを示す重要な証拠の一つとなり得ます。それだけでなく、平時においても、「この会社は情報管理をしっかりしている」という安心感を顧客や取引先に与え、企業の社会的信頼性やブランド価値を高める効果があります。

セキュリティ対策は、単にリスクを回避するための消極的な活動ではありません。むしろ、コンプライアンスを遵守し、顧客の大切な情報を守るという企業の社会的責任(CSR)を果たすための積極的な活動であり、持続的な事業成長を支える強固な経営基盤そのものなのです。従業員教育への投資は、最終的に企業の信頼という最も価値ある資産を守り、育てることに繋がります。

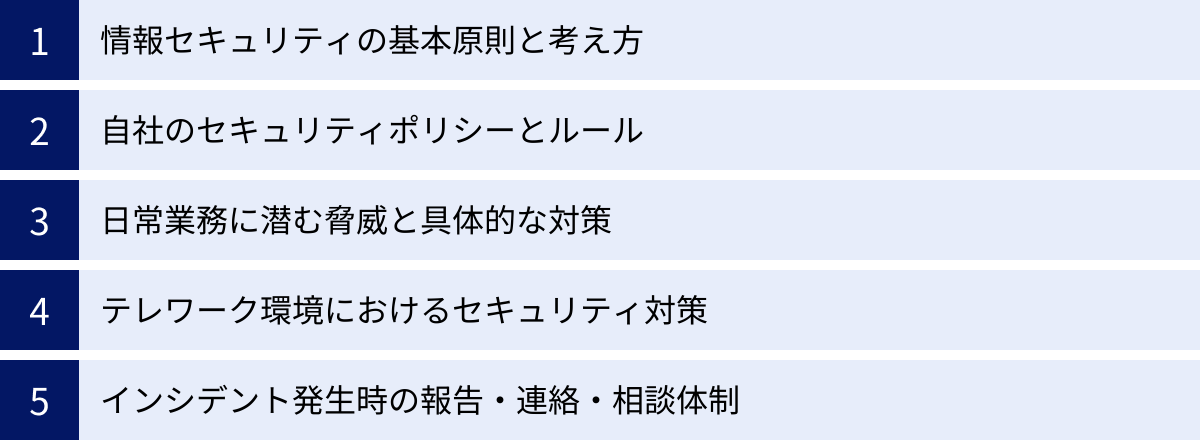

セキュリティ教育で教えるべき主な内容

効果的なセキュリティ教育を実施するためには、何を教えるかが極めて重要です。従業員の役職や業務内容に関わらず、すべての従業員が共通して理解しておくべき中核的な内容が存在します。ここでは、セキュリティ教育で網羅すべき主要なテーマを具体的に解説します。

情報セキュリティの基本原則と考え方

すべての教育の土台となるのが、情報セキュリティの根幹をなす基本的な考え方です。専門的なルールや対策を学ぶ前に、なぜセキュリティが重要なのか、その本質を理解してもらう必要があります。

ここで中心となるのが、情報セキュリティのCIAと呼ばれる3つの要素です。

- 機密性(Confidentiality): 許可された者だけが情報にアクセスできる状態を確保すること。顧客の個人情報や未公開の財務情報、新製品の開発情報などが、権限のない従業員や外部の第三者に漏洩しないように保護することを指します。

- 完全性(Integrity): 情報が正確であり、改ざんや破壊がされていない状態を確保すること。契約書の金額や取引データ、医療記録などが、不正に書き換えられることなく、常に正しい状態で維持されることを指します。

- 可用性(Availability): 許可された者が、必要な時にいつでも情報やシステムにアクセスし、利用できる状態を確保すること。ランサムウェア攻撃によってサーバーが停止したり、システム障害で業務アプリケーションが使えなくなったりすることを防ぎ、事業の継続性を担保することを指します。

このCIAの3つの要素を、自社のビジネスに即した具体例を交えながら説明することで、従業員はセキュリティが自分たちの仕事とどのように結びついているのかを直感的に理解できます。「会社の情報資産を守る」という言葉だけでは漠然としていますが、「お客様の個人情報(機密性)が漏れたら」「請求書の金額(完全性)が書き換えられたら」「基幹システム(可用性)が止まったら」と具体的に示すことで、セキュリティを「自分ごと」として捉え、当事者意識を醸成することができます。この土台があって初めて、具体的なルールや対策の学習が意味を持つようになります。

自社のセキュリティポリシーとルール

基本的な考え方を理解した上で、次に学ぶべきは自社で定められた具体的なルール、すなわち「情報セキュリティポリシー」です。情報セキュリティポリシーは、社内における情報セキュリティ対策の最上位の方針や基準を定めたものであり、いわば社内のセキュリティにおける「憲法」のような存在です。

このポリシーに基づき、より具体的な行動規範として、以下のようなルールやガイドラインが定められているのが一般的です。

- パスワードポリシー: パスワードに設定すべき最低文字数、使用すべき文字の種類(英大文字・小文字・数字・記号)、定期的な変更の義務付けなど。

- 情報の分類と取り扱い: 情報を「極秘」「秘」「社外秘」「公開」などに分類し、それぞれのレベルに応じた保管方法、持ち出しの可否、廃棄方法などを定めたルール。

- デバイス管理: 会社貸与のPCやスマートフォン、USBメモリなどの記憶媒体の利用に関するルール。私物デバイスの業務利用(BYOD)に関する規定も含まれます。

- ソフトウェアの利用: 業務で利用してよいソフトウェアやクラウドサービスのリスト、フリーソフトのインストール禁止など。

- クリアデスク・クリアスクリーン: 離席時に机の上に重要書類を放置しない(クリアデスク)、PCの画面をロックする(クリアスクリーン)といった物理的セキュリティに関するルール。

教育の際には、これらのルールを単に羅列して「守りなさい」と伝えるだけでは不十分です。それでは従業員は「面倒な規則」としか感じず、形骸化してしまいます。重要なのは、それぞれのルールが「なぜ」存在するのか、CIAのどの要素を守るために必要なのか、その背景と目的をセットで解説することです。例えば、「パスワードを複雑にするのは、不正アクセスによる情報漏洩(機密性)を防ぐため」「クリアデスクを徹底するのは、書類の盗難や不正な閲覧(機密性)を防ぐため」といったように、理由を明らかにすることで、従業員の納得感が高まり、自発的な遵守に繋がります。

日常業務に潜む脅威と具体的な対策

理論やルールだけでなく、日々の業務の中で直面する可能性のある具体的な脅威と、それに対する実践的な対処法を教えることは、セキュリティ教育の核心部分です。

メールの安全な取り扱い

メールはビジネスに不可欠なツールであると同時に、サイバー攻撃の主要な侵入経路でもあります。

- 脅威: 標的型攻撃メール、フィッシング詐欺、ビジネスメール詐欺(BEC)、マルウェアが添付されたメールなど。

- 対策:

- 送信者の名前だけでなく、メールアドレスのドメイン(@以降の部分)までしっかり確認する。

- 本文中のURLは安易にクリックせず、カーソルを合わせてリンク先を確認する。少しでも怪しければ、検索エンジンやブックマークから公式サイトにアクセスし直す。

- パスワード付きZIPファイルを添付し、パスワードを別メールで送る「PPAP」はセキュリティ上の問題点が指摘されているため、代替策(会社指定のファイル転送サービスなど)を利用する。

- メールを送信する前には、宛先(TO, CC, BCC)に間違いがないか、指差し確認する習慣をつける。

パスワードの適切な管理方法

脆弱なパスワードは、不正アクセスの最大の原因の一つです。

- 脅威: 短く単純なパスワード、複数のサービスでのパスワードの使いまわし。

- 対策:

- 「長く、複雑で、推測されにくい」パスワードを設定する。理想的には12文字以上で、英大文字・小文字・数字・記号を組み合わせることが推奨されます。

- サービスごとに異なるパスワードを設定し、使いまわしは絶対に避ける。

- パスワードは記憶に頼らず、信頼できるパスワードマネージャーを利用して安全に管理する。

- ID/パスワードに加えて、SMSや認証アプリなどを用いた多要素認証(MFA)を積極的に有効にする。

SNS利用時の注意点

個人のSNS利用が、意図せず会社のセキュリティを脅かすことがあります。

- 脅威: 業務上の機密情報や顧客情報のうっかり投稿、同僚やオフィスの写真投稿による内部情報の漏洩、アカウントの乗っ取りによるなりすまし投稿。

- 対策:

- 業務で知り得た情報は、いかなる内容であれSNSに投稿しないことを徹底する。

- 背景に機密情報が映り込んでいる写真や、個人の居場所が特定できるような投稿は避ける。

- プライバシー設定を適切に見直し、投稿の公開範囲を限定する。

- 会社の公式アカウントと個人アカウントの使い分けを明確にする。

マルウェア感染への対処法

マルウェア(ウイルス、ワーム、スパイウェア、ランサムウェアなど)への感染は、情報漏洩や業務停止に直結します。

- 脅威: 不審なメールの添付ファイル、改ざんされたWebサイト、フリーソフトのダウンロードなどを経由した感染。

- 対策:

- OSや利用しているソフトウェア(ブラウザ、Office製品など)は、常に最新の状態にアップデートし、脆弱性を解消しておく。

- ウイルス対策ソフトを必ず導入し、定義ファイルを常に最新の状態に保つ。

- 万が一、PCの動作がおかしいなど感染が疑われる場合は、自己判断で対処しようとせず、まずLANケーブルを抜くなどネットワークから物理的に切断し、直ちに情報システム部門やセキュリティ担当者に報告する。

テレワーク環境におけるセキュリティ対策

オフィス外での業務が増える中で、テレワークに特化したセキュリティ対策の教育は不可欠です。

- 特有のリスク: 安全性が確認できない公衆Wi-Fiの利用、PC画面の覗き見、端末の紛失・盗難、家族や同居人による誤操作や情報閲覧。

- 対策:

- 自宅や外出先から社内ネットワークに接続する際は、必ず会社が指定したVPN(仮想プライベートネットワーク)を使用する。

- カフェなど公共の場所で作業する際は、PC画面にプライバシーフィルターを装着し、周囲からの覗き見を防ぐ。

- 業務端末から一時的に離れる際は、たとえ短時間でも必ず画面をロックする(Windows:

Win+Lキー, Mac:Control+Command+Qキー)。 - 業務データはPCのローカル(デスクトップなど)に保存せず、会社が指定したクラウドストレージやサーバー上で管理することを徹底する。

インシデント発生時の報告・連絡・相談体制

どれだけ対策を講じても、インシデントの発生を100%防ぐことは困難です。そこで重要になるのが、インシデントが発生、あるいはその予兆を検知した際の対応です。

- 重要性: インシデント対応において最も致命的なのは、「報告の遅れ」「隠蔽」「自己判断での対処」です。初動の遅れが、被害を爆発的に拡大させる最大の原因となります。

- フローの周知:

- 誰に: 報告すべき相手(直属の上長、情報システム部門、セキュリティヘルプデスクなど)を明確に周知する。

- いつ: 「マルウェアに感染したかもしれない」「顧客情報を誤送信してしまった」と気づいた時点で、直ちに報告する。

- 何を: 発生日時、発見経緯、現在の状況、影響範囲など、その時点で分かっている情報を可能な限り正確に伝える。

- 心理的安全性の確保: 教育の場では、「インシデントを報告したことで非難されたり、過剰な責任を追及されたりすることはない」というメッセージを明確に伝えることが重要です。「報告すると怒られる」という雰囲気は、隠蔽体質を生む温床となります。迅速な報告こそが被害を最小限に食い止める最善の行動であるという文化を醸成することが、教育の最終的なゴールの一つです。

【階層別】セキュリティ教育で押さえるべきポイント

全従業員に同じ内容のセキュリティ教育を行う「ワンサイズ・フィット・オール」のアプローチは、必ずしも効果的ではありません。従業員の役職や職務、ITリテラシーには差があるため、対象者に合わせて教育内容の重点や伝え方を変える「階層別教育」が求められます。ここでは、代表的な3つの階層(新入社員、一般社員、管理職)ごとに、押さえるべきポイントを解説します。

| 階層 | 教育の目的 | 主な教育内容 |

|---|---|---|

| 新入社員 | 社会人としてのセキュリティの基礎知識と自社の基本ルールの習得 | 情報セキュリティの重要性(CIA)、会社の情報資産の定義、パスワード設定やメール利用等の基本ルール、報告・連絡・相談の徹底 |

| 一般社員 | 日常業務に潜むリスクの認識と、実践的な判断力・対応力の向上 | 最新のサイバー攻撃手口、担当業務特有のリスクシナリオ、インシデント事例の共有、標的型攻撃メール訓練 |

| 管理職 | 部下の監督責任の理解と、インシデント発生時のリーダーシップ発揮 | 法的・経営的責任、部下の労務管理とセキュリティの関係、インシデント発生時の指揮命令系統、平時からの体制構築 |

新入社員向け:基礎知識の徹底

新入社員は、社会人経験が浅く、学生時代の感覚で情報を取り扱ってしまう可能性があるため、セキュリティ教育における最初の関門と言えます。ここでの目標は、社会人として、そして自社の社員として守るべきセキュリティの「常識」と「基本ルール」をゼロから徹底的に教え込むことです。

教育内容のポイント:

- なぜセキュリティが重要か: 「会社の信用を守るため」「お客様との約束を守るため」といった倫理的な側面から、情報セキュリティの重要性を説きます。前述のCIA(機密性・完全性・可用性)の概念を、身近な例を用いて分かりやすく説明することが効果的です。

- 会社の「情報資産」とは何か: 新入社員にとっては、何が守るべき「情報」なのかが明確でない場合があります。「顧客リスト」「技術情報」「財務データ」「人事情報」など、具体的な情報資産を例示し、それらが会社の競争力の源泉であることを理解させます。

- 守るべき基本ルールの徹底: パスワードの設定方法、メールの宛先確認、SNSの利用ガイドライン、USBメモリの取り扱いなど、日々の業務ですぐに必要となる基本的なルールを、その理由と共に教えます。ここでは多くのルールを詰め込むのではなく、絶対に守らなければならない最低限の核心的なルールに絞って、繰り返し強調することが重要です。

- 「報・連・相」の文化付け: 最も重要なのが、「何か変だな」「もしかしてミスしたかも」と感じた時に、一人で抱え込まず、すぐに上司や担当部署に相談するという行動を習慣付けてもらうことです。「報告は義務であり、隠すことが最大のリスクである」と最初に強くインプットします。

実施方法の工夫:

一方的な講義形式だけでは、新入社員は退屈してしまいます。実際に起こりうるヒューマンエラーのシナリオを題材にしたケーススタディや、○×形式のクイズを取り入れるなど、受講者が能動的に参加できるプログラムにすることで、学習効果と記憶の定着率が高まります。

一般社員向け:業務に即した実践的知識

既にある程度の業務経験を持つ一般社員に対しては、基礎知識の再確認に加え、より実践的な内容へとステップアップさせる必要があります。ここでの目標は、日常業務の中に潜む具体的なセキュリティリスクを自分ごととして深く認識させ、様々な状況で適切に判断し、行動できる応用力を養うことです。

教育内容のポイント:

- 最新の脅威トレンドの共有: 標的型攻撃メールやフィッシング詐欺、ランサムウェアなど、現在流行しているサイバー攻撃の具体的な手口を紹介します。実際に送られてきた偽メールの文面や、巧妙に作られたフィッシングサイトの画面を見せることで、脅威のリアリティを伝え、警戒心を高めます。

- 業務に即したリスクシナリオ: 全員に同じ事例を話すのではなく、部署や職種ごとに特有のリスクを提示することが極めて効果的です。

- 営業部門: 外出先でのPC紛失リスク、公共Wi-Fiの危険性、顧客との情報共有時の注意点。

- 経理部門: 経営者を装ったビジネスメール詐欺(BEC)、偽の請求書メールへの対処法。

- 開発部門: ソースコードの適切な管理、オープンソースソフトウェアの脆弱性、セキュアコーディングの基本。

- 人事部門: 従業員の個人情報の厳重な管理、採用応募者とのメールのやり取りにおける注意点。

- インシデント事例の活用: 他社で発生した情報漏洩事件や、可能であれば自社で過去に発生したヒヤリハット事例(個人が特定されないよう匿名化する)を共有し、「もし自分の部署で同じことが起きたらどうなるか」を議論させることで、リスクへの感度を高めます。

実施方法の工夫:

一般社員向けの教育では、定期的な「標的型攻撃メール訓練」が非常に有効です。実際に偽の攻撃メールを送り、誰が開封してしまうかを測定することで、組織全体の意識レベルを可視化し、従業員一人ひとりに「自分も騙される可能性がある」という緊張感を持たせることができます。

管理職向け:監督責任とインシデント対応

管理職は、自らがプレイヤーとしてセキュリティルールを遵守することはもちろん、部下を監督・指導する立場としての責任も負っています。そのため、管理職向けの教育では、一般社員とは異なる視点からのアプローチが必要です。目標は、部下のセキュリティ管理に対する監督責任を自覚させ、万が一インシデントが発生した際に、チームのリーダーとして的確に状況を把握し、指揮を執れる能力を身につけさせることです。

教育内容のポイント:

- 管理職の法的・経営的責任: 部下がセキュリティインシデントを起こした場合、管理職も「安全配慮義務」や「使用者責任」を問われる可能性があることを明確に伝えます。セキュリティ管理が、自身の評価やキャリアにも直結する重要なマネジメント業務であることを認識させます。

- 労務管理とセキュリティリスクの関連性: 過度な長時間労働や高いストレスは、注意力の散漫によるヒューマンエラーや、会社への不満による内部不正の引き金になり得ます。部下の心身の健康状態に配慮し、良好な職場環境を維持することが、結果的にセキュリティリスクの低減に繋がるという視点を提供します。

- インシデント発生時のリーダーシップ:

- 初動対応: 部下からインシデントの報告を受けた際に、パニックにならず冷静に状況(いつ、誰が、何を、どうしたか)をヒアリングし、定められたエスカレーションルート(上位者や担当部署)へ迅速かつ正確に報告する手順を学びます。

- チームの統制: 混乱する現場で、部下に適切な指示を出し、情報収集や一時対応などの役割分担を明確にすることで、被害拡大の防止と円滑な復旧作業の基盤を作ります。

- 平時からの体制構築: 部下がミスや懸念点を気軽に報告・相談できるような、心理的安全性の高いチームを作ることが管理職の重要な役割であることを強調します。また、定期的なミーティングなどでセキュリティに関する注意喚起を行い、ルールの形骸化を防ぐ努力も求められます。

実施方法の工夫:

管理職向けには、インシデント対応の机上演習(シミュレーション研修)が非常に効果的です。「ランサムウェアに感染した」「顧客情報を誤送信した」といった具体的なシナリオを与え、グループディスカッション形式で対応策を議論させることで、有事の際の判断力や連携の重要性を体感的に学ばせることができます。

効果的なセキュリティ教育の実施方法

セキュリティ教育の重要性や内容を理解しても、その「届け方」が適切でなければ効果は半減してしまいます。対象者や目的、予算に応じて様々な実施方法を組み合わせることが成功の鍵です。ここでは、代表的な4つの実施方法について、それぞれのメリット・デメリットを整理し、効果的な活用法を探ります。

| 教育方法 | メリット | デメリット |

|---|---|---|

| eラーニング | 時間や場所を選ばない、全従業員に均一な教育が可能、学習進捗の管理が容易 | 受講者のモチベーション維持が難しい、質疑応答がしにくい、実践的なスキルが身につきにくい場合がある |

| 集合研修(対面・オンライン) | 講師と直接対話できる、受講者間の議論や情報交換が活発になる、緊張感があり集中しやすい | 日程調整や会場確保の手間がかかる、コストが高い、一度に参加できる人数に限りがある |

| 標的型攻撃メール訓練 | 実践的な対応力を養える、従業員のセキュリティ意識レベルを可視化できる、自分ごととして捉えやすい | 訓練であることがバレると効果が薄れる、訓練メールの設計に専門知識が必要、一部の従業員に不快感を与える可能性がある |

| ポスターや小冊子などによる継続的な啓発 | 日常的にセキュリティ意識を喚起できる、低コストで実施可能、ルールを形骸化させない | 効果測定が難しい、単体での効果は限定的、内容がマンネリ化しやすい |

eラーニング

eラーニングは、インターネットを通じて動画コンテンツやスライド教材を配信し、従業員が各自のPCやスマートフォンで学習を進める方法です。

活用のポイント:

全従業員を対象とした基礎知識のインプットや、年に一度の定期的なリマインド教育に最適です。新入社員研修の一環として、入社後すぐに受講を義務付けるのにも適しています。従業員は業務の合間や都合の良い時間に学習できるため、多忙な社員が多い企業や、拠点が多く集合研修が難しい企業にとって非常に有効な手段です。

成功のためのコツ:

eラーニングの最大の課題は、受講者が「ただ動画を流しているだけ」になりがちな点です。これを防ぐためには、いくつかの工夫が必要です。

- マイクロラーニング: 1つのコンテンツを5〜10分程度の短い単元に区切ることで、集中力を維持しやすくし、隙間時間での学習を促します。

- インタラクティブ性の確保: 動画の途中に理解度を確認するクイズを挟んだり、選択肢によってシナリオが分岐するストーリー仕立てのコンテンツにしたりすることで、受講者を飽きさせず、能動的な学習を促します。

- 進捗管理の徹底: 学習管理システム(LMS)を活用し、未受講者には定期的にリマインダーを送るなど、完了までしっかりとフォローすることが重要です。eラーニングは「配信して終わり」ではなく、受講率100%を目指す運用体制が不可欠です。

集合研修(対面・オンライン)

講師を招き、特定の会場に従業員を集めて行う対面式の研修や、Web会議システムを利用してリアルタイムで行うオンライン研修です。

活用のポイント:

専門的なテーマを深く掘り下げたい場合や、双方向のコミュニケーションが重要となる研修に適しています。例えば、管理職向けのインシデント対応演習や、特定の部門を対象とした業務特化型のリスク検討会などは、集合研修の形式が最も効果を発揮します。講師にその場で直接質問できるため、疑問点をすぐに解消できるのも大きなメリットです。

成功のためのコツ:

集合研修の価値は、そのライブ感と双方向性にあります。

- 参加型プログラムの導入: 講師が一方的に話し続ける講義形式は避け、グループディスカッション、ケーススタディ、ロールプレイングといった参加型のプログラムを豊富に取り入れることが成功の鍵です。受講者同士が意見を交換することで、新たな気づきや多角的な視点が得られます。

- オンライン研修の工夫: オンラインで実施する場合は、対面よりも受講者の集中力が途切れやすいことを念頭に置く必要があります。チャット機能でリアルタイムに質問や意見を募ったり、投票機能やブレイクアウトルームを活用して参加を促したりするなど、ツールを駆使して双方向性を高める工夫が求められます。

標的型攻撃メール訓練

従業員に対して、本物の攻撃を模した偽の「標的型攻撃メール」を送信し、添付ファイルやURLリンクを開いてしまうかどうかを測定する、極めて実践的な訓練手法です。

活用のポイント:

組織全体のセキュリティ意識レベルを客観的な数値で測定し、弱点を可視化するのに非常に有効です。eラーニングや集合研修で学んだ知識が、実際の行動に結びついているかを確認できます。全従業員を対象に、半期に一度や年に一度といった頻度で定期的に実施することが推奨されます。

成功のためのコツ:

標的型攻撃メール訓練は、やり方を間違えると従業員に不信感や不快感を与えかねないため、慎重な運用が求められます。

- 事前の周知と目的説明: 訓練を実施する目的が「誰かを罰すること」ではなく、「組織全体の防御力を高めるための学びの機会である」ことを事前に全社へ丁寧に説明し、理解を得ることが不可欠です。

- リアルなシナリオ設計: 訓練の効果を高めるには、自社の業務内容や取引先、季節のイベント(年末調整、賞与支給など)に合わせたリアルな文面のメールを作成することが重要です。

- クリック後のフォローアップ: メールを開封・クリックしてしまった従業員に対して、その場で「これは訓練です」と表示し、なぜそれが危険なのか、どうすれば見破れたのかを解説する教育コンテンツへ誘導する仕組みが極めて重要です。失敗を学びの機会に変えるフォローアップがセットになって初めて、訓練は意味を持ちます。

ポスターや小冊子などによる継続的な啓発

研修や訓練といった「イベント」だけでなく、日常的にセキュリティ意識に触れる機会を作ることも大切です。そのための手法が、ポスターや小冊子、社内報などを活用した継続的な啓発活動です。

活用のポイント:

研修で学んだ知識の風化を防ぎ、セキュリティ意識を日常に根付かせる効果があります。特に、「パスワードは定期的に変更しよう」「離席時はPCロック!」といったシンプルで重要なメッセージを繰り返しリマインドするのに適しています。

成功のためのコツ:

マンネリ化を防ぎ、従業員の目に留まるような工夫が必要です。

- 視覚的なデザイン: 文字ばかりのポスターではなく、イラストやインフォグラフィックを多用し、視覚的に分かりやすくインパクトのあるデザインを心がけます。

- 定期的な内容更新: トイレや休憩室に貼るポスターは、四半期ごとにテーマ(今月はフィッシング詐欺、来月はパスワード管理など)を変えることで、常に新鮮な情報を提供します。

- 多様なチャネルの活用: ポスターだけでなく、社内SNSやチャットツールで週に一度「セキュリティTips」を配信したり、給与明細に注意喚起の一文を入れたりするなど、様々な接点で情報を届けることで、刷り込み効果が高まります。

これらの方法を単体で実施するのではなく、年間の教育計画の中で有機的に組み合わせることで、相乗効果が生まれ、組織全体のセキュリティ文化を醸成していくことができます。

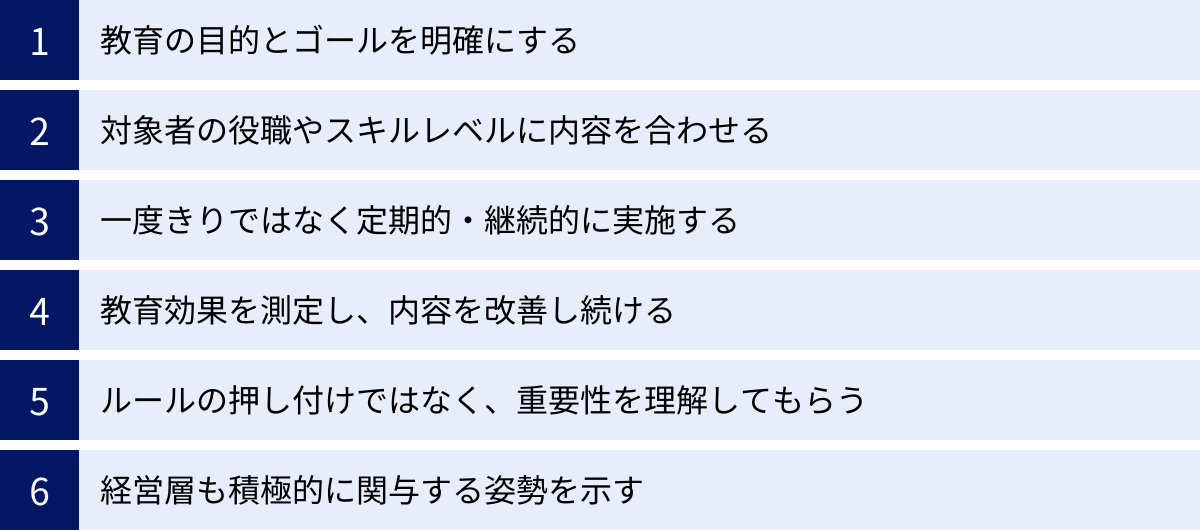

セキュリティ教育を成功させる6つのポイント

優れた教育コンテンツを用意し、適切な実施方法を選んだとしても、それだけでセキュリティ教育が成功するとは限りません。教育を真に組織の力に変えるためには、その土台となる戦略や考え方が重要になります。ここでは、セキュリティ教育を形骸化させず、着実に成果に繋げるための6つの重要なポイントを解説します。

① 教育の目的とゴールを明確にする

何よりもまず、「何のためにこの教育を行うのか」という目的と、「教育の結果、どのような状態になっていたいのか」という具体的なゴールを設定することが出発点です。目的が「なんとなくセキュリティ意識を高めたい」といった曖昧なものだと、教育内容も散漫になり、効果を測定することもできません。「とりあえず毎年やっているから」という形式的な実施は、時間とコストの無駄遣いに終わってしまいます。

ゴールは、具体的(Specific)、測定可能(Measurable)、達成可能(Achievable)、関連性がある(Relevant)、期限がある(Time-bound)という「SMART」の原則に沿って設定することが推奨されます。

- 悪い例: 従業員のセキュリティ意識を向上させる。

- 良い例:

- 「今年度末までに、標的型攻撃メール訓練におけるURLクリック率を、現在の15%から5%未満に低減させる」

- 「全従業員対象のeラーニング受講率を、来月末までに100%達成する」

- 「これまで年に数件だったセキュリティインシデントの報告件数を、来期は20件以上に増やす(=潜在的なインシデントが適切に報告される文化を醸成する)」

このように測定可能なゴールを設定することで、教育の成果が可視化され、次の改善アクションに繋げやすくなります。

② 対象者の役職やスキルレベルに内容を合わせる

「【階層別】セキュリティ教育で押さえるべきポイント」でも触れたように、全従業員に画一的な教育を行うアプローチは非効率です。新入社員に必要な基礎知識と、管理職に求められる監督責任に関する知識は異なります。同様に、ITに詳しい開発部門の社員と、PC操作に不慣れな社員とでは、前提となるスキルレベルが大きく異なります。

教育を計画する際は、対象者のペルソナ(役職、業務内容、ITリテラシーなど)を具体的に想定し、それぞれのレベル感や関心事に合わせたコンテンツを設計することが重要です。事前に簡単なアンケートやスキルチェックテストを実施し、対象者の現状を把握するのも良い方法です。一人ひとりが「自分に関係のある、ちょうど良い難易度の内容だ」と感じられるような、テーラーメイドのアプローチが、学習効果を最大化します。

③ 一度きりではなく定期的・継続的に実施する

セキュリティ教育は、一度実施すれば終わり、というものではありません。ドイツの心理学者ヘルマン・エビングハウスが提唱した「忘却曲線」によれば、人は学習した内容を1日後には約74%も忘れてしまうと言われています。また、サイバー攻撃の手口は日々進化しており、昨年有効だった知識が今日には通用しなくなる可能性もあります。

したがって、セキュリティ教育は単発の「イベント」ではなく、継続的な「プロセス」として捉える必要があります。

- 入社時: 新入社員研修で基礎を徹底。

- 年1回: 全従業員を対象としたeラーニングで知識をアップデート。

- 半期に1回: 標的型攻撃メール訓練で実践力をテスト。

- 月1回: 社内報やチャットで最新の脅威情報や注意喚起を配信。

このように、様々な手法を組み合わせた年間の教育プログラムを策定し、従業員が定期的にセキュリティ情報に触れる機会を計画的に作り出すことが、知識の定着と意識の維持に不可欠です。

④ 教育効果を測定し、内容を改善し続ける

「やりっぱなし」にしないことも、極めて重要なポイントです。教育を実施した後は、必ずその効果を測定し、次回のプログラム改善に活かすPDCAサイクル(Plan-Do-Check-Act)を回す仕組みを構築しましょう。

効果測定の方法は様々です。

- 理解度テスト: 研修の前後でテストを実施し、スコアの伸びを測定する。

- 訓練結果: 標的型攻撃メール訓練の開封率、クリック率、報告率の推移を定点観測する。

- アンケート: 研修後に満足度や内容の分かりやすさ、業務への関連性などについてフィードバックを求める。

- インシデント報告件数: 潜在的なリスクが顕在化し、適切に報告されるようになったかを見る。

これらのデータを分析し、「今回は専門用語が多すぎて理解度が低かったから、次回はもっと平易な言葉で説明しよう」「営業部門のクリック率が高いから、次は営業向けのシナリオを強化しよう」といった具体的な改善策を立て、継続的に教育の質を高めていくことが求められます。

⑤ ルールの押し付けではなく、重要性を理解してもらう

セキュリティ教育で陥りがちな失敗が、「~してはいけない」「~しなければならない」という禁止事項や義務の羅列に終始してしまうことです。従業員は、理由も分からずルールを強制されると、それを「面倒な制約」としか認識せず、反発心を抱いたり、「バレなければいい」とルールを軽視したりするようになります。

効果的な教育は、ルールの背景にある「なぜ」を丁寧に説明し、従業員の納得感と共感を得ることを目指します。「パスワードは12文字以上にしなさい」と命令するのではなく、「現在、8文字のパスワードは専用ツールを使えば数分で解読されてしまいます。あなたのアカウントと、会社がお客様から預かっている大切な情報を守るために、12文字以上の長さが必要なのです」と、リスクと目的をセットで伝えるのです。

従業員を「管理される対象」としてではなく、「共に情報を守るパートナー」として尊重し、自発的な行動を促すコミュニケーションを心がけることが、真のセキュリティ文化を醸成する上で不可欠です。

⑥ 経営層も積極的に関与する姿勢を示す

従業員向けセキュリティ教育の成否を最終的に決定づけるのは、経営層のコミットメントです。現場の担当者がどれだけ熱心に教育の重要性を説いても、経営層が無関心であれば、従業員は「会社は本気ではないのだな」と感じ取り、教育へのモチベーションは上がりません。

経営層が積極的に関与する姿勢を示すことは、全社に対して「セキュリティは最重要の経営課題である」という強力なメッセージを発信することになります。

- トップメッセージの発信: 社長や担当役員が、セキュリティ研修の冒頭で挨拶をしたり、全社メールでセキュリティ対策の重要性を訴えたりする。

- リソースの確保: セキュリティ教育や対策に必要な予算、人員といったリソースを惜しまずに投資する。

- 経営マターとしての位置づけ: 経営会議や取締役会で、セキュリティに関する取り組みの進捗やインシデントの状況を定期的に報告・議論する議題として取り上げる。

「セキュリティはコストではなく、事業継続と企業価値向上のための投資である」という認識を経営層が持ち、それをトップダウンで示すこと。これこそが、全従業員の意識を変え、強固なセキュリティ体制を築き上げるための最も強力な推進力となるのです。

セキュリティ教育に役立つおすすめサービス

自社でゼロからセキュリティ教育のコンテンツを作成し、訓練を実施するのは多大な労力がかかります。近年は、高品質な教材や訓練プラットフォームを安価に利用できるクラウドサービス(SaaS)が多数登場しており、これらを活用することで効率的かつ効果的な教育が可能になります。ここでは、代表的な3つのサービスをご紹介します。

LRM株式会社「セキュリオ」

特徴:

「セキュリオ」は、情報セキュリティコンサルティングを主力事業とするLRM株式会社が提供する、情報セキュリティのオールインワン・クラウドサービスです。ISMS(情報セキュリティマネジメントシステム)やPマークといった認証の取得・運用支援から、従業員教育、脆弱性管理まで、企業が抱えるセキュリティ課題を幅広くカバーします。

主な機能:

- eラーニング: 情報セキュリティの基礎から各種法令、テレワークの注意点まで、200種類以上の豊富な教材が使い放題。自社で作成した教材をアップロードして配信することも可能です。

- 標的型攻撃メール訓練: 実際の攻撃を模した多彩なテンプレートが用意されており、簡単な設定で訓練を実施できます。訓練結果は自動で集計・レポート化されるため、効果測定も容易です。

- ISMS/Pマーク運用支援: 認証規格で求められるリスクアセスメントや内部監査、力量管理といった煩雑な作業をクラウド上で効率化できます。

おすすめの企業:

従業員教育だけでなく、ISMS/Pマークの取得・運用といった組織全体のセキュリティマネジメント体制を体系的に強化したい企業に最適です。教育と認証運用を一つのプラットフォームで一元管理できるため、担当者の業務負荷を大幅に削減できます。

参照:LRM株式会社 公式サイト

株式会社網屋「Mina Secure」

特徴:

「Mina Secure(ミナセキュア)」は、ネットワークセキュリティ製品で多くの実績を持つ株式会社網屋が提供する、標的型攻撃メール訓練に特化したクラウドサービスです。シンプルで直感的な操作性が特長で、専門知識がなくても手軽に本格的な訓練を始められます。

主な機能:

- 標的型攻撃メール訓練: 業務連絡や公的機関、ECサイトなどを装ったリアルな訓練テンプレートを多数搭載。数クリックで訓練メールの作成から送信までが完了します。

- 教育コンテンツ連携: 訓練メールのリンクをクリックしてしまった従業員に対し、その場で自動的にeラーニングコンテンツを表示するフォローアップ機能が標準で備わっています。これにより、「訓練→即時教育」という効果的なサイクルを回すことができます。

- 高度なレポーティング: 部署別や個人別の開封・クリック状況を詳細に分析できるレポート機能を搭載。組織の弱点を具体的に把握し、次の一手に繋げられます。

おすすめの企業:

まずは標的型攻撃メールへの対応力強化から始めたい企業や、シンプルで使いやすいツールを求めている企業に最適です。訓練の実施から効果測定、そして改善のためのフォローアップ教育までをシームレスに行える点が大きな強みです。

参照:株式会社網屋 公式サイト

株式会社ジェイスト「secmi」

特徴:

「secmi(セクミ)」は、長年にわたりeラーニング教材の制作を手掛けてきた株式会社ジェイストが開発した、セキュリティ教育専門のeラーニングサービスです。教材制作のノウハウを活かした、分かりやすく、学習意欲を掻き立てるコンテンツに定評があります。

主な機能:

- 高品質なeラーニング教材: ストーリー仕立てのアニメーション動画や、身近な事例を題材にしたドラマ形式のコンテンツなど、受講者が飽きずに楽しく学べる工夫が凝らされています。各コンテンツは5分程度のマイクロラーニング形式で構成されており、手軽に学習できます。

- 標的型攻撃メール訓練機能: eラーニングだけでなく、標的型攻撃メール訓練の機能も提供しており、学習と実践を組み合わせた教育が可能です。

- 多言語対応: 日本語に加えて、英語や中国語に対応した教材も豊富に用意されているため、海外に従業員を抱えるグローバル企業にも対応できます。

おすすめの企業:

従業員の学習モチベーションを高め、楽しく学べる教育環境を構築したい企業に最適です。特に、堅苦しい研修に抵抗感がある従業員が多い場合や、教育コンテンツの「質」を重視する企業にとって、大きな価値を発揮するでしょう。

参照:株式会社ジェイスト 公式サイト

まとめ

本記事では、従業員向けセキュリティ教育の重要性から、具体的な教育内容、階層別のポイント、効果的な実施方法、そして成功のための秘訣までを包括的に解説しました。

巧妙化するサイバー攻撃、テレワークの普及、そして後を絶たないヒューマンエラー。こうした現代のビジネス環境において、従業員向けセキュリティ教育は、もはや単なる「研修」の一つではなく、企業の事業継続と社会的信頼を支える、不可欠な経営活動です。

最新のセキュリティシステムという強固な「城壁」を築くことと、従業員一人ひとりの意識と知識を高めるという「人」への教育は、企業のセキュリティを支える車の両輪です。どちらか一方が欠けていては、情報資産を確実に守り抜くことはできません。

セキュリティ教育を成功に導く鍵は、以下の点に集約されます。

- 明確な目的とゴールの設定: 何のために教育を行うのかを具体化する。

- 対象者に合わせたカスタマイズ: 全員一律ではなく、階層やスキルに応じた内容を提供する。

- 継続的な実施と改善: 一度きりで終わらせず、PDCAサイクルを回し続ける。

- 納得感の醸成: ルールを押し付けるのではなく、「なぜ」を伝え、自発的な行動を促す。

- 経営層の強いコミットメント: トップが率先して重要性を示し、全社的な文化を育む。

これらのポイントを押さえ、eラーニングや集合研修、標的型攻撃メール訓練といった手法を有機的に組み合わせることで、形骸化しない、真に実効性のあるセキュリティ教育プログラムを構築できます。

情報セキュリティは、一人の専門家や一つの部署だけで担えるものではありません。全従業員が「自分ごと」として捉え、組織全体で情報を守るという文化を醸成すること。それこそが、変化の激しい時代を生き抜くための、最も強固な防御壁となるのです。この記事が、その第一歩を踏み出すための一助となれば幸いです。