現代のビジネス環境において、デジタル技術の活用は不可欠です。しかし、その利便性の裏側には、常に「セキュリティリスク」が潜んでいます。企業の重要な情報資産を狙うサイバー攻撃は年々巧妙化・多様化しており、ひとたびインシデントが発生すれば、事業継続に深刻な影響を及ぼしかねません。

本記事では、企業が直面するセキュリティリスクの全体像を網羅的に解説します。リスクの基本的な考え方から、具体的な脅威の種類、自社の状況を正しく評価・分析する方法、そして実践的な対策に至るまで、専門的な内容を初心者にも分かりやすく紐解いていきます。継続的なリスク管理体制を構築し、企業の信頼と競争力を守り抜くための一助となれば幸いです。

目次

セキュリティリスクとは

セキュリティリスクとは、組織が保有する情報資産に対して「脅威」が「脆弱性」を悪用することによって、損害や損失が発生する可能性を指します。この3つの要素「情報資産」「脅威」「脆弱性」の関係性を理解することが、リスクを正しく把握する第一歩です。

- 情報資産: 企業が事業活動を行う上で価値を持つ情報全般。顧客情報、財務データ、技術情報、知的財産などが含まれます。物理的なサーバーやPC、従業員が持つノウハウなども広義の情報資産です。

- 脅威: 情報資産に損害を与える可能性のある事象や要因。マルウェア感染、不正アクセス、内部不正、自然災害などが該当します。

- 脆弱性: 脅威が情報資産に到達し、損害を与える原因となる弱点や欠陥。OSやソフトウェアのバグ、セキュリティ設定の不備、従業員の知識不足などがこれにあたります。

セキュリティリスクは、これら3つの要素の掛け算で評価されます。たとえ強力な脅威が存在しても、脆弱性がなければリスクは低くなります。逆に、些細な脆弱性であっても、それを狙う脅威が多ければ、リスクは高まります。自社のどの情報資産に、どのような脅威と脆弱性が存在し、その結果どのような損害が発生しうるのかを具体的に想定することが、リスクマネジメントの基本となります。

想定される脅威と脆弱性によって発生する損害

セキュリティリスクが現実の被害、すなわち「セキュリティインシデント」として顕在化した場合、企業は多岐にわたる甚大な損害を被る可能性があります。これらの損害は、単に金銭的な損失に留まりません。

直接的な金銭的損害

- 事業停止による損失: システムが停止し、生産活動やサービス提供ができなくなることによる売上機会の逸失。

- 復旧費用: 専門家への調査依頼費用、システムの復旧作業、データ復元にかかるコスト。

- 賠償金・慰謝料: 情報漏えいが発生した場合の、被害者(顧客や取引先)への損害賠償金や慰謝料。

- 罰金・課徴金: 個人情報保護法などの法令に違反した場合に、監督官庁から課される制裁金。

- 身代金の支払い: ランサムウェア攻撃を受けた際に、データを復号するために要求される身代金(支払いは推奨されません)。

間接的な損害・信用の失墜

- ブランドイメージの低下: インシデント発生の事実が公になることによる、企業の社会的信用の失墜。顧客や消費者からの信頼が揺らぎます。

- 顧客離れ: セキュリティ管理体制への不安から、既存顧客が競合他社へ流出する可能性があります。

- 取引関係の悪化・解消: サプライチェーンの一員として、取引先からの信頼を失い、契約を打ち切られるリスク。

- 株価の下落: 上場企業の場合、インシデントの公表により株価が大きく下落し、企業価値が毀損されることがあります。

- 従業員の士気低下: インシデント対応による疲弊や、自社への不信感から、従業員のモチベーションが低下し、離職につながるケースもあります。

これらの損害は相互に関連し合っており、一度発生するとその影響は長期間にわたって企業経営に重くのしかかります。セキュリティリスク対策は、単なるコストではなく、企業の事業継続性と持続的成長を支えるための重要な「投資」であると認識することが極めて重要です。

なぜ今、セキュリティリスク対策が重要なのか

近年、セキュリティリスク対策の重要性はかつてないほど高まっています。その背景には、ビジネス環境の変化と、それを狙うサイバー攻撃の進化があります。

ビジネスへの甚大な影響

前述の通り、セキュリティインシデントがビジネスに与える影響は計り知れません。特に、デジタルトランスフォーメーション(DX)が加速する現代において、企業の事業活動はITシステムに大きく依存しています。ECサイト、基幹システム、顧客管理システム(CRM)などが停止すれば、その瞬間にビジネスは麻痺します。

例えば、製造業の工場がランサムウェアに感染し、生産ラインが停止したとします。この場合、製品の生産が遅れるだけでなく、サプライチェーン全体に影響が波及し、納期の遅延による違約金や取引先からの信用失墜につながる可能性があります。また、漏えいした情報が顧客の個人情報であった場合、個人情報保護法に基づく行政への報告義務や本人への通知義務が生じ、その対応には多大な労力とコストがかかります。事業の根幹を揺るがしかねないこれらの影響を未然に防ぐため、経営層が主導してセキュリティ対策に取り組む必要があります。

攻撃の巧妙化と多様化

サイバー攻撃者は、利益を得るために常に新しい技術や手法を取り入れ、攻撃を巧妙化させています。

- AIの悪用: AIを用いて、より自然で騙されやすいフィッシングメールを大量生成したり、脆弱性を自動で探索したりする攻撃が登場しています。

- RaaS(Ransomware as a Service): 専門知識がなくてもランサムウェア攻撃を実行できるサービスがアンダーグラウンドで提供されており、攻撃者の参入障壁が低下しています。これにより、攻撃の絶対数が増加しています。

- ゼロデイ攻撃: ソフトウェアの脆弱性が発見され、修正プログラムが提供される前に、その脆弱性を悪用する攻撃です。従来のパターンマッチング型のウイルス対策ソフトでは検知が困難です。

- ソーシャルエンジニアリングの高度化: テレワークの普及に伴い、企業の公式な連絡やIT部門を装った巧妙なメールやチャットで従業員を騙し、IDやパスワードを窃取する手口が増えています。

このように、防御側は常に進化し続ける攻撃手法に対応していく必要があり、従来の対策だけでは不十分な状況となっています。

サプライチェーン全体への影響

現代のビジネスは、自社単独で完結することは稀であり、多数の取引先や委託先と連携する「サプライチェーン」によって成り立っています。このサプライチェーンの繋がりが、新たなセキュリティリスクの温床となっています。

「サプライチェーン攻撃」とは、セキュリティ対策が比較的脆弱な中小企業や関連会社をまず標的にして侵入し、そこを踏み台として、本来の標的である大企業へ攻撃を仕掛ける手法です。自社のセキュリティ対策が万全であっても、取引先が攻撃されれば、そこから自社のネットワークに侵入されたり、重要な情報が漏えいしたりする可能性があります。

実際に、大手企業が委託先のシステム開発会社から機密情報を窃取される事例や、部品供給元がサイバー攻撃を受けて生産が停止し、大手メーカーの工場が稼働停止に追い込まれる事例が報告されています。自社だけでなく、サプライチェーン全体でセキュリティレベルを向上させることが、自社を守る上で不可欠になっています。このため、取引先を選定する際にセキュリティ体制を評価したり、委託先に対してセキュリティ対策を要請したりする動きが活発化しています。

【一覧】セキュリティリスクの主な種類と具体例

セキュリティリスクは、その原因となる脅威の性質によって「技術的脅威」「人的脅威」「物理的脅威」の3つに大別できます。ここでは、それぞれの脅威について、具体的な攻撃手法やリスクの内容を解説します。

| 脅威の分類 | 主な種類 | 概要 |

|---|---|---|

| 技術的脅威 | マルウェア、ランサムウェア、不正アクセス、標的型攻撃など | ITシステムやソフトウェアの技術的な弱点を悪用する脅威。 |

| 人的脅威 | 内部不正、操作ミス、フィッシング詐欺、ソーシャルエンジニアリングなど | 人間の心理的な隙や不注意、悪意によって引き起こされる脅威。 |

| 物理的脅威 | 盗難・紛失、不正侵入、自然災害など | PCやサーバー、オフィスなどの物理的な資産に対する脅威。 |

技術的脅威

技術的脅威は、コンピュータウイルスや不正アクセスなど、ITシステムそのものを対象とした脅威です。サイバー攻撃の多くがこのカテゴリに含まれます。

マルウェア・ウイルス感染

マルウェアとは、「Malicious Software(悪意のあるソフトウェア)」の略で、ウイルス、ワーム、トロイの木馬、スパイウェアなど、不正かつ有害な動作を行うために作成されたソフトウェアやプログラムの総称です。ウイルスは、他のプログラムファイルに寄生して自己増殖するタイプのマルウェアを指します。

- 感染経路: 不審なメールの添付ファイル、改ざんされたWebサイトの閲覧、ソフトウェアの脆弱性、不正なUSBメモリの使用など、多岐にわたります。

- 被害例:

- PCやサーバー内のファイルを勝手に暗号化・削除する。

- IDやパスワード、クレジットカード情報などの個人情報を窃取する(スパイウェア)。

- 他のコンピュータを攻撃するための踏み台として悪用される(ボット)。

- PCの動作を遅くしたり、システムを不安定にさせたりする。

ランサムウェア

ランサムウェアはマルウェアの一種で、感染したコンピュータ内のファイルやシステム全体を暗号化し、その復号(元に戻すこと)と引き換えに身代金(Ransom)を要求する手口です。近年、企業にとって最も深刻な脅威の一つとされています。

- 特徴:

- 二重恐喝(Double Extortion): 身代金を支払わない場合、暗号化だけでなく、事前に窃取した機密情報をダークウェブなどで公開すると脅迫する手口が増加しています。

- RaaS(Ransomware as a Service): 攻撃者グループがランサムウェアをサービスとして提供し、実行犯がそれを利用して攻撃を行うビジネスモデルが確立しており、攻撃の拡散を助長しています。

- 被害例:

- 基幹システムが暗号化され、全社的な業務停止に追い込まれる。

- 顧客情報や技術情報が漏えいし、信用失墜や損害賠償につながる。

- バックアップデータまで暗号化され、復旧が極めて困難になる。

不正アクセス

不正アクセスとは、正規のアクセス権限を持たない者が、他人のID・パスワードを悪用したり、システムの脆弱性を突いたりして、サーバーや情報システムに不正に侵入する行為です。不正アクセス禁止法により、法的に禁止されています。

- 主な手口:

- パスワードリスト攻撃: 他のサービスから漏えいしたID・パスワードのリストを使い、ログインを試行する。

- ブルートフォース攻撃(総当たり攻撃): 考えられる全てのパスワードの組み合わせを機械的に試行する。

- フィッシング: 偽のログインページに誘導し、ID・パスワードを入力させる。

- 脆弱性の悪用: ソフトウェアや設定の不備を突き、認証を回避して侵入する。

- 被害例:

- 個人情報や機密情報の窃取・改ざん・削除。

- Webサイトの改ざんや、マルウェア配布の踏み台としての利用。

- サーバー内のリソースを不正に利用した仮想通貨のマイニング。

標的型攻撃メール

標的型攻撃メールは、特定の組織や個人を狙い撃ちにし、業務に関係があるかのように装った巧妙なメールを送付して、受信者にマルウェア感染を引き起こさせたり、機密情報を窃取したりする攻撃です。不特定多数に送られる迷惑メールとは異なり、ターゲットに合わせて内容が作り込まれているため、見分けるのが非常に困難です。

- 特徴:

- 送信者名や件名、本文が巧妙に偽装されている(例:取引先、経営層、公的機関を装う)。

- 業務に関連する内容(例:「請求書送付のご案内」「【重要】パスワード変更のお願い」)で、添付ファイル開封やURLクリックを促す。

- Emotet(エモテット)のように、過去にやり取りしたメールの文面を引用し、返信を装う手口もある。

- 対策: 安易に添付ファイルを開いたり、URLをクリックしたりしない、送信元のアドレスをよく確認する、といった従業員の注意力が重要になります。

DoS/DDoS攻撃

DoS攻撃(Denial of Service attack)は、特定のサーバーやネットワークに対し、大量の処理要求やデータを送りつけることで過負荷状態にし、サービスを停止に追い込む攻撃です。さらに、複数のコンピュータ(ボットネット)から一斉に攻撃を仕掛ける手法をDDoS攻撃(Distributed Denial of Service attack)と呼びます。

- 目的: 嫌がらせや抗議活動、他のサイバー攻撃(不正アクセスなど)の陽動として行われることがあります。

- 被害例:

- Webサイトやオンラインサービスが閲覧不能になり、機会損失や信用の低下を招く。

- DDoS攻撃の対応に追われている隙に、別の経路から不正アクセスが行われる。

- 対策: 専用のDDoS対策サービスや、クラウドサービスが提供する防御機能の利用が有効です。

Webサイトの改ざん

Webサイトの改ざんは、Webサーバーに不正に侵入し、サイトの内容を意図しないものに書き換える攻撃です。

- 手口: CMS(WordPressなど)の脆弱性を悪用する、サーバーの管理用ID・パスワードを窃取する、といった方法で侵入されます。

- 被害例:

- 不適切なコンテンツの表示: 企業の公式サイトに誹謗中傷や無関係な画像が表示され、ブランドイメージが著しく損なわれる。

- マルウェア配布(ドライブバイダウンロード): サイトに不正なスクリプトを埋め込み、閲覧しただけでユーザーのPCがマルウェアに感染するように仕向ける。

- フィッシングサイトへの転送: 閲覧者を偽のサイトに強制的にリダイレクトさせ、個人情報を詐取する。

脆弱性を悪用した攻撃

脆弱性とは、OSやソフトウェア、ミドルウェアに存在するプログラム上の欠陥や設計上のミスのことです。攻撃者はこの弱点を悪用して、システムに侵入したり、マルウェアを感染させたりします。

- 主な攻撃:

- SQLインジェクション: Webアプリケーションの入力フォームに不正なSQL文を入力し、データベースを不正に操作する。個人情報漏えいやデータ改ざんにつながる。

- クロスサイトスクリプティング(XSS): 脆弱性のあるWebサイトの入力フォームなどを通じて、悪意のあるスクリプトを埋め込み、他のユーザーのブラウザ上で実行させる。クッキー情報の窃取などに悪用される。

- ゼロデイ攻撃: 脆弱性が発見されてから、開発者による修正パッチが提供されるまでの「無防備な期間(ゼロデイ)」を狙った攻撃。

- 対策: ソフトウェアを常に最新の状態に保つこと(パッチ管理)が最も基本的な対策です。

サプライチェーン攻撃

前述の通り、セキュリティ対策が手薄な取引先や子会社などを経由して、最終的な標的である大企業へ侵入する攻撃手法です。

- 具体例:

- システム開発の委託先企業に侵入し、開発中のソフトウェアにバックドア(裏口)を仕込み、納品後に標的企業のネットワークに侵入する。

- 取引先になりすまして標的企業にメールを送り、マルウェアに感染させる。

- 多くの企業が利用する正規のソフトウェアアップデートにマルウェアを混入させ、一斉に感染を広げる。

- 対策: 自社だけでなく、取引先のセキュリティ体制を評価し、サプライチェーン全体で対策レベルを底上げしていく必要があります。

人的脅威

人的脅威は、従業員や関係者の行動が原因で発生するセキュリティリスクです。悪意によるものと、不注意や知識不足による過失に分けられます。技術的な対策だけでは防ぎきれないため、ルール作りや教育が重要になります。

内部不正・情報持ち出し

従業員や元従業員、業務委託先の担当者など、正規の権限を持つ内部関係者が、その権限を悪用して情報を不正に持ち出したり、システムを破壊したりする行為です。

- 動機: 金銭目的、会社への不満や報復、転職先での利用など。

- 手口:

- 顧客リストや技術情報などのデータをUSBメモリやクラウドストレージにコピーして持ち出す。

- 私用のメールアドレスに機密情報を送信する。

- 退職時に、アクセス権限を悪用して重要なデータを削除する。

- 対策: アクセス権限の最小化(必要最小限の権限のみ付与する)、操作ログの監視、退職者のアカウント即時削除、情報持ち出しに関する罰則規定の整備などが有効です。

操作ミス・設定不備

悪意はなくても、従業員の単純なミスや知識不足が原因で、重大なセキュリティインシデントに発展するケースです。

- 具体例:

- メールの宛先を間違え、機密情報を含むファイルを誤送信してしまう。

- クラウドストレージの共有設定を誤り、「全員に公開」の状態で機密情報をアップロードしてしまう。

- 重要なサーバーのセキュリティパッチ適用を失念し、脆弱性を放置してしまう。

- 強力なパスワードを設定すべきシステムに、安易なパスワード(例: password123)を設定してしまう。

- 対策: ダブルチェックの徹底、設定作業の標準化とマニュアル整備、定期的な従業員教育などが求められます。

フィッシング詐欺

金融機関や有名企業、公的機関などを装った偽のメールやSMSを送りつけ、本物そっくりの偽サイトに誘導し、ID、パスワード、クレジットカード情報などを入力させてだまし取る詐欺です。

- 特徴: 「アカウントがロックされました」「セキュリティ警告」「当選おめでとうございます」といった、受信者の不安や射幸心を煽る件名が多いです。

- 被害: 窃取された認証情報で不正ログインされ、金銭的被害やさらなる情報漏えいにつながります。

- 対策: 従業員に対し、メールやSMS内のリンクを安易にクリックしない、ブックマークや公式アプリからアクセスするといった基本動作を徹底させることが重要です。

ソーシャルエンジニアリング

技術的な手法を用いず、人の心理的な隙や行動のミスにつけ込んで、秘密情報を入手する方法の総称です。

- 具体例:

- 電話でのなりすまし: IT部門の担当者を装い、「パスワードの確認です」と電話をかけて聞き出す。

- ショルダーハッキング: カフェや新幹線などで、背後からPC画面やスマートフォンの操作を盗み見てパスワードなどを入手する。

- トラッシング(ゴミ漁り): シュレッダーにかけられていない書類や廃棄された記憶媒体をゴミ箱から探し出す。

- 対策: 機密情報の取り扱いに関するルール策定、離席時のスクリーンロックの徹底、書類の適切な廃棄処理などが挙げられます。

私物端末(BYOD)の利用によるリスク

BYOD(Bring Your Own Device)とは、従業員が個人所有のスマートフォンやPCを業務に利用することです。利便性が向上する一方、様々なセキュリティリスクを伴います。

- 主なリスク:

- 情報漏えい: 私物端末の紛失・盗難により、端末内の業務データが漏えいする。

- マルウェア感染: セキュリティ対策が不十分な私物端末がマルウェアに感染し、社内ネットワークに侵入される踏み台となる。

- 公私混同: 業務データとプライベートなデータが混在し、誤ってSNSに情報を投稿してしまうなど、管理が困難になる。

- 対策: BYODを許可する場合は、利用に関する明確なルール(利用申請、セキュリティソフト導入義務、遠隔データ消去機能など)を定め、MDM(モバイルデバイス管理)ツールなどで端末を一元管理することが不可欠です。

物理的脅威

物理的脅威は、情報資産が格納されているPCやサーバー、記憶媒体、オフィスそのものに対する脅威です。サイバー空間だけでなく、現実世界での対策も怠ってはなりません。

PC・スマートフォンの紛失や盗難

テレワークや外出先での業務が増える中、業務用端末の紛失・盗難は直接的な情報漏えいに繋がる重大なリスクです。

- 想定される被害: 端末内に保存された顧客情報、開発資料、ID・パスワードなどが第三者の手に渡る。

- 対策:

- ディスク全体の暗号化: BitLocker(Windows)やFileVault(Mac)などでHDD/SSDを暗号化し、第三者がデータを読み取れないようにする。

- 強固なパスワードと多要素認証の設定: 安易なログインを防ぐ。

- MDM/MAMの導入: 遠隔で端末をロックしたり、データを消去(リモートワイプ)したりできる仕組みを導入する。

- 持ち運びに関するルールの徹底: カフェで席を立つ際にPCを置いたままにしない、飲酒の際はPCを持ち歩かない、などをルール化する。

書類やUSBメモリの盗難

デジタルデータだけでなく、紙媒体の書類やUSBメモリのような可搬メディアも情報漏えいの原因となります。

- 想定される被害: 重要な契約書、顧客名簿、設計図などが盗難され、悪用される。

- 対策:

- 重要書類は施錠可能なキャビネットで保管する。

- USBメモリの利用を原則禁止するか、暗号化機能付きの製品に限定する。

- 書類を廃棄する際は、必ずシュレッダーで裁断する。

オフィスへの不正侵入

関係者以外がオフィスに侵入し、サーバー室から機器を盗んだり、無人のデスクから書類やPCを盗み出したりするリスクです。

- 想定される被害: サーバーやPCの物理的な盗難、機密文書の窃取、監視カメラや盗聴器の設置など。

- 対策:

- 入退室管理システムの導入: ICカードや生体認証で入退室者を管理・記録する。

- 監視カメラの設置: 不正行為の抑止と、発生時の証拠確保。

- クリアデスク・クリアスクリーン: 離席時には書類を片付け、PC画面をロックすることを徹底する。

- サーバー室など重要区画へのアクセスを制限する。

自然災害による機器の故障

地震、台風、水害、落雷といった自然災害も、事業継続を脅かす物理的脅威です。

- 想定される被害:

- サーバーやネットワーク機器が水没・破損し、システムが停止する。

- 停電により、サービス提供が不可能になる。

- データセンターが被災し、データが消失する。

- 対策:

- データのバックアップと遠隔地保管: 定期的にバックアップを取得し、本社とは物理的に離れた場所(データセンターやクラウドなど)に保管する。

- 事業継続計画(BCP)の策定: 災害発生時にどのように事業を復旧・継続させるかの計画を事前に立てておく。

- 冗長化構成: 機器や回線を二重化し、一方が故障してもサービスが継続できる構成にする。

自社のセキュリティリスクを評価・分析する方法

効果的なセキュリティ対策を講じるためには、まず自社がどのようなリスクに直面しているのかを客観的に把握する必要があります。このプロセスを「リスクアセスメント」と呼びます。リスクアセスメントは、やみくもに対策を行うのではなく、限られたリソース(予算、人材)を優先度の高いリスクに集中させるために不可欠です。

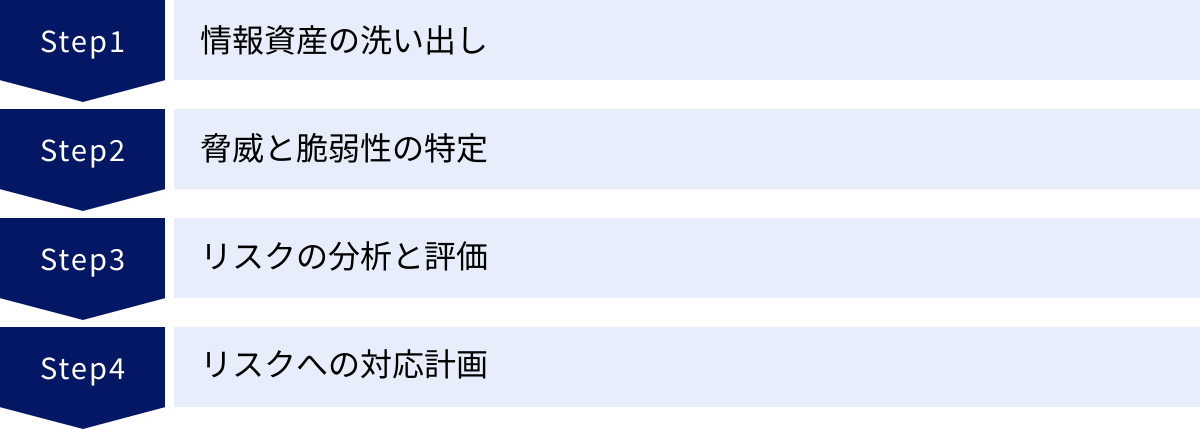

リスクアセスメントの基本的な流れ

リスクアセスメントは、一般的に以下の4つのステップで進められます。これは一度行えば終わりではなく、ビジネス環境の変化や新たな脅威の出現に合わせて、定期的に見直す(PDCAサイクルを回す)ことが重要です。

① 情報資産の洗い出し

最初に行うべきは、自社が守るべき「情報資産」を特定し、その価値を評価することです。何を守るべきかが明確でなければ、適切な対策は立てられません。

- 洗い出しの対象:

- 電子データ: 顧客情報、個人情報、財務情報、人事情報、技術情報、知的財産(ソースコード、設計図など)

- 書類: 契約書、顧客名簿、社内規定など

- ソフトウェア: 業務用アプリケーション、OS、自社開発ソフトウェアなど

- ハードウェア: サーバー、PC、ネットワーク機器、スマートフォンなど

- 人材・ノウハウ: 従業員の専門知識、業務プロセスなど

- サービス・ブランド: 企業の提供するサービス、社会的信用など

- 価値の評価: 洗い出した情報資産を、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの観点(情報セキュリティのCIA)で評価し、重要度をランク付けします。

- 機密性: 許可された者だけがアクセスできる状態。漏えいした場合の影響の大きさ。

- 完全性: 情報が正確かつ最新の状態に保たれていること。改ざんされた場合の影響の大きさ。

- 可用性: 必要な時にいつでも情報にアクセスできる状態。利用できなくなった場合の影響の大きさ。

例えば、「顧客データベース」は機密性・完全性・可用性すべてにおいて重要度が高く、「社内報」は比較的低い、といったように分類します。

② 脅威と脆弱性の特定

次に、洗い出した各情報資産に対して、どのような「脅威」が存在し、どのような「脆弱性」があるかを特定します。

- 脅威の特定: 前章で解説した「技術的脅威」「人的脅威」「物理的脅威」のリストを参考に、自社の情報資産に影響を及ぼしうる脅威を具体的に列挙します。

- (例)顧客データベースに対する脅威:不正アクセス、ランサムウェア、内部不正による持ち出し、サーバーの物理的盗難など。

- 脆弱性の特定: 脅威が現実化する原因となる弱点を洗い出します。

- (例)顧客データベースサーバーの脆弱性:「OSのパッチが未適用」「データベースの管理者パスワードが初期設定のまま」「アクセスログを監視していない」「サーバー室の入退室管理が甘い」など。

この段階では、IPA(情報処理推進機構)などが公開している脅威情報や脆弱性対策情報を参考にすると、網羅的に洗い出しやすくなります。

③ リスクの分析と評価

特定した「情報資産」「脅威」「脆弱性」を組み合わせて、リスクを分析・評価します。具体的には、「損害の大きさ(影響度)」と「発生可能性(頻度)」の2つの軸で評価し、リスクの優先順位を決定します。

- リスクの分析:

- 損害の大きさ: そのリスクが現実になった場合、事業にどれくらいの損害(金銭的、信用的)が発生するかを評価します(例:「甚大」「大」「中」「小」)。

- 発生可能性: そのリスクが実際に発生する可能性がどれくらいあるかを評価します(例:「高」「中」「低」)。

- リスクの評価(マッピング): 分析結果を以下のようなマトリクスにプロットし、リスクレベルを可視化します。

| 発生可能性 | 損害の大きさ:小 | 損害の大きさ:中 | 損害の大きさ:大 | 損害の大きさ:甚大 |

|---|---|---|---|---|

| 高 | 中リスク | 高リスク | 許容不能リスク | 許容不能リスク |

| 中 | 低リスク | 中リスク | 高リスク | 高リスク |

| 低 | 低リスク | 低リスク | 中リスク | 高リスク |

このマトリクス上で「許容不能リスク」や「高リスク」と評価されたものが、優先的に対策を講じるべきリスクとなります。

④ リスクへの対応計画

最後に、評価結果に基づいて、各リスクにどう対応するかを決定し、具体的な計画を立てます。リスクへの対応方針は、主に以下の4つに分類されます。

- リスク回避: リスクの原因となる活動そのものを中止する。(例:リスクが高すぎるため、個人情報を取り扱う新規事業から撤退する)

- リスク低減(軽減): セキュリティ対策を導入して、リスクの発生可能性や損害を低減させる。最も一般的な対応策。(例:ウイルス対策ソフトを導入する、アクセス権限を見直す)

- リスク移転: リスクによる損害を、他者(保険会社など)に転嫁する。(例:サイバー保険に加入する)

- リスク受容(保有): リスクがもたらす損害が許容範囲内であると判断し、特に対策は行わず、リスクをそのまま受け入れる。(例:発生頻度が極めて低く、損害も軽微なリスク)

どの対応策を選択するかは、対策にかかるコストと、リスク低減によって得られる効果のバランスを考慮して決定します。決定した対策は、具体的な実施項目、担当者、期限などを定めた「リスク対応計画書」として文書化し、経営層の承認を得て実行に移します。

リスク評価に役立つ具体的な手法

リスクアセスメントの精度を高めるために、専門的なツールやサービスを活用することも有効です。

脆弱性診断

脆弱性診断とは、サーバーやネットワーク機器、Webアプリケーションにセキュリティ上の弱点(脆弱性)がないかを専門的なツールや専門家の手によって網羅的に検査することです。

- 目的: 自社では気づきにくい技術的な弱点を客観的に発見し、攻撃者に悪用される前に対策を講じること。

- 種類:

- プラットフォーム診断: OS、ミドルウェア、ネットワーク機器の設定不備や既知の脆弱性をスキャンする。

- Webアプリケーション診断: SQLインジェクションやクロスサイトスクリプティングなど、自社開発のアプリケーション固有の脆弱性を検査する。

- 実施方法: 脆弱性診断ツールを自社で導入・運用する方法と、専門のセキュリティベンダーにサービスとして依頼する方法があります。定期的に(例:年に1回、システムに大きな変更があった際など)実施することが推奨されます。

ペネトレーションテスト(侵入テスト)

ペネトレーションテストは、セキュリティ専門家(ホワイトハッカー)が実際の攻撃者と同じような思考や手法を用いて、システムへの侵入を試みるテストです。脆弱性診断が「既知の弱点を網羅的に洗い出す」健康診断であるのに対し、ペネトレーションテストは「実際に侵入できるか、侵入された場合にどこまで被害が及ぶか」を検証する実践的な演習と言えます。

- 目的:

- 個々の脆弱性だけでなく、複数の脆弱性を組み合わせた攻撃シナリオに対する耐性を評価する。

- 技術的な対策だけでなく、従業員の対応や検知・防御システムが実際に機能するかを検証する。

- 経営層に対し、セキュリティリスクの深刻さを具体的に示し、対策の必要性を理解してもらう。

- 脆弱性診断との違い: 脆弱性診断が「点の脆弱性」を見つけるのに対し、ペネトレーションテストはそれらを繋いだ「線の攻撃シナリオ」に対する強度を評価します。そのため、より実践的で高度な評価が可能ですが、コストも高くなる傾向があります。

これらの手法をリスクアセスメントのプロセスに組み込むことで、より正確で実効性の高いリスク評価が実現します。

企業が実施すべきセキュリティリスク対策10選

セキュリティリスクを低減するためには、多層的な防御の考え方が重要です。ここでは、企業が優先的に実施すべき基本的なセキュリティ対策を10項目にわたって解説します。これらは、特定の脅威だけでなく、幅広いリスクに対応するための土台となります。

① セキュリティポリシーの策定と周知

セキュリティポリシーとは、企業の情報セキュリティに関する基本方針や行動指針を定めたルールブックです。なぜセキュリティ対策が必要なのかという理念から、具体的な遵守事項、罰則規定までを明文化します。

- 主な内容:

- 重要性:

- 全従業員のセキュリティ意識を統一し、行動の拠り所となる。

- 対策の正当性や根拠を明確にし、一貫性のある取り組みを可能にする。

- 対外的(取引先や顧客)に、自社のセキュリティへの取り組み姿勢を示すことができる。

- ポイント: 策定するだけでなく、研修などを通じて全従業員に内容を周知し、理解させ、遵守させることが不可欠です。形骸化させないための継続的な活動が求められます。

② OS・ソフトウェアのアップデート管理

OSやアプリケーションソフトウェアの脆弱性は、サイバー攻撃の主要な侵入経路です。開発元から提供されるセキュリティパッチ(修正プログラム)を迅速かつ確実に適用することは、最も基本的で効果的な対策の一つです。

- 対象:

- PCやサーバーのOS(Windows, macOS, Linuxなど)

- Webブラウザ、メールソフト、Office製品

- 業務用アプリケーション、ミドルウェア(Apache, Tomcatなど)、CMS(WordPressなど)

- 課題: 管理対象の端末やソフトウェアが多いと、適用漏れが発生しやすくなります。また、業務への影響を懸念してアップデートを躊躇するケースもあります。

- 対策:

- パッチ管理ツール(WSUSなど)の導入: アップデートの適用状況を一元管理し、自動化する。

- 脆弱性情報の収集: JVN(Japan Vulnerability Notes)などの情報を定期的にチェックし、自社で利用しているソフトウェアに深刻な脆弱性が発見されていないか監視する。

- 適用プロセスの確立: パッチ適用の前にテスト環境で影響を確認し、計画的に本番環境へ展開するルールを定める。

③ ウイルス対策ソフトやEDRの導入

マルウェア感染を防ぐための対策は、エンドポイント(PCやサーバー)セキュリティの基本です。

- ウイルス対策ソフト(アンチウイルス/EPP):

- 役割: 既知のマルウェアを定義ファイル(パターンファイル)と照合して検知・駆除する「パターンマッチング」が主な機能です。

- 限界: 未知のマルウェアやゼロデイ攻撃、ファイルレスマルウェア(ファイルを作成しない攻撃)の検知は困難な場合があります。

- EDR(Endpoint Detection and Response):

- 役割: エンドポイント上の操作ログ(プロセスの起動、通信など)を常時監視し、不審な振る舞いを検知して管理者に通知します。侵入されることを前提とし、侵入後の迅速な検知と対応(インシデントレスポンス)を支援するツールです。

- 効果: ウイルス対策ソフトをすり抜けた高度な攻撃も検知し、被害が拡大する前に対処することが可能になります。

- 推奨: 従来のウイルス対策ソフト(EPP)とEDRを組み合わせることで、入口対策と侵入後の対策を両立させ、多層的な防御を実現できます。

④ パスワードの強化と多要素認証(MFA)の設定

不正アクセスの多くは、脆弱なパスワードや漏えいしたパスワードが原因で発生します。認証の強化は極めて重要です。

- パスワードの強化:

- 複雑なパスワードの設定: 長さ(12文字以上推奨)、大文字・小文字・数字・記号の組み合わせを義務付ける。

- 使い回しの禁止: サービスごとに異なるパスワードを設定させる。

- 定期的な変更: 強制的な定期変更はユーザーの負担が大きく、かえって安易なパスワードに繋がりやすいため、近年では「漏えいが確認された場合のみ変更する」という考え方が主流になりつつあります。

- 多要素認証(MFA: Multi-Factor Authentication):

- 仕組み: ID/パスワード(知識情報)に加えて、スマートフォンアプリの確認コード(所持情報)や指紋認証(生体情報)など、2つ以上の異なる要素を組み合わせて認証します。

- 効果: 万が一パスワードが漏えいしても、他の要素がなければ不正ログインを防ぐことができ、セキュリティを飛躍的に向上させます。

- 導入: クラウドサービス、VPN接続、業務用システムなど、重要な情報資産へアクセスする際の認証には、MFAを必須とすることが強く推奨されます。

④ ファイアウォールによる不正アクセスの防止

(※指示書の見出し番号に従い、④を続けます)

ファイアウォールは、社内ネットワークと外部のインターネットとの境界に設置し、通過する通信を監視して、許可されていない不正な通信を遮断するための仕組みです。ネットワークセキュリティの「防火壁」として機能します。

- 主な機能: 送信元/宛先のIPアドレスやポート番号といった情報に基づいて、通信を許可するか拒否するかを判断します。

- 種類:

- パケットフィルタリング型: 古典的なファイアウォール。通信のヘッダ情報のみを見て判断する。

- WAF(Web Application Firewall): Webアプリケーションの通信に特化し、SQLインジェクションやクロスサイトスクリプティングといった攻撃のパターンを検知して防御する。

- 次世代ファイアウォール(NGFW): 従来の機能に加え、通信しているアプリケーションの種類を識別したり、不正侵入防御システム(IPS)の機能を統合したりした、より高機能なファイアウォール。

- ポイント: ファイアウォールは外部からの攻撃を防ぐ上で重要ですが、許可された通信(例:Webサイトへのアクセス)に偽装した攻撃は通過させてしまう可能性があります。そのため、他のセキュリティ対策と組み合わせることが不可欠です。

⑥ 従業員へのセキュリティ教育の実施

どれだけ高度なシステムを導入しても、それを使う「人」の意識が低ければ、セキュリティは簡単に破られてしまいます。従業員一人ひとりがセキュリティリスクを自分事として捉え、正しく行動できるようにするための継続的な教育が欠かせません。

- 教育内容の例:

- セキュリティポリシーの理解

- 標的型攻撃メールやフィッシング詐欺の見分け方と対処法

- パスワードの適切な管理方法

- 公共のWi-Fi利用時の注意点

- インシデント発生時の報告手順

- 実施方法:

- 集合研修: 新入社員研修や全社研修で定期的に実施。

- eラーニング: 各自のペースで学べるオンライン教材を提供。

- 標的型攻撃メール訓練: 疑似的な攻撃メールを従業員に送り、開封率や報告率を測定して、意識向上につなげる。

- 効果: 従業員を「最も弱いリンク」ではなく「最初の防衛線」に変えることができます。

⑦ 定期的なデータバックアップの実施

バックアップは、ランサムウェア攻撃や機器の故障、操作ミスなどによってデータが失われた場合に、事業を復旧させるための最後の砦です。

- 重要なポイント(3-2-1ルール):

- 3: データを3つ(オリジナル+2つのコピー)保持する。

- 2: コピーは2種類の異なる媒体(例:外付けHDDとクラウドストレージ)に保存する。

- 1: コピーのうち1つは、物理的に離れた場所(オフサイト)に保管する。

- 注意点:

- 定期的な取得: バックアップの頻度(毎日、毎週など)は、データの更新頻度や重要度に応じて決定します。

- リストアテストの実施: バックアップが正しく取得できているか、また、いざという時に本当にデータを復元できるかを確認するため、定期的に復元テストを行うことが極めて重要です。

- オフライン保管: ランサムウェアはネットワーク経由でバックアップデータも暗号化しようとします。そのため、バックアップの一つはネットワークから切り離された状態(オフライン)で保管することが理想です。

⑧ アクセス権限の最小化と管理

アクセス権限の管理とは、従業員やシステムが情報資産にアクセスできる範囲を、業務上必要な最小限に限定することです。これを「最小権限の原則」と呼びます。

- 目的:

- 内部不正の防止: 必要以上の権限がなければ、悪意があっても情報を持ち出すことができません。

- 被害の局所化: 万が一アカウントが乗っ取られても、そのアカウントに与えられた権限の範囲内でしか被害が及ばず、全社的なシステムダウンや情報漏えいを防ぎます。

- 操作ミスの防止: 誤って重要なデータを削除・変更してしまうリスクを低減します。

- 具体的な実践:

- 従業員の役職や職務内容に応じて、アクセスできるフォルダやシステムを細かく設定する。

- 特に管理者権限(特権ID)は厳格に管理し、利用者を限定し、利用時の操作ログをすべて記録する。

- 異動や退職が発生した際は、速やかに権限の見直しやアカウントの削除を行う。

⑨ 脆弱性診断の定期的な実施

前述のリスクアセスメントでも触れましたが、自社のシステムに存在する脆弱性を定期的に検査し、修正するプロセスを定常的に行うことは、プロアクティブ(能動的)なセキュリティ対策として非常に有効です。

- なぜ定期的か:

- 日々、新たな脆弱性が発見されるため、一度診断しただけでは安全は維持できません。

- システムの構成変更や機能追加によって、新たな脆弱性が生まれる可能性があります。

- タイミング:

- 年に1〜2回程度の定期的な診断。

- Webサイトやシステムの大規模なリニューアル時。

- 新たなシステムの本番公開前。

- 効果: 攻撃者に悪用される前に自社の弱点を発見し、先手を打って対策を講じることができます。

⑩ インシデント対応体制(CSIRT)の構築

どれだけ万全な対策を講じても、セキュリティインシデントの発生を100%防ぐことは不可能です。そのため、インシデントが発生してしまった際に、被害を最小限に抑え、迅速に復旧するための専門チームと手順をあらかじめ準備しておくことが重要です。この専門チームをCSIRT(Computer Security Incident Response Team)と呼びます。

- CSIRTの役割:

- インシデントの受付窓口(社内からの報告など)。

- 発生時の指揮統制、トリアージ(対応の優先順位付け)。

- 原因調査、影響範囲の特定、復旧作業の支援。

- 関係各所(経営層、法務、広報、外部専門家)との連携。

- 再発防止策の策定。

- 構築のポイント:

- 事前にインシデント対応フロー(誰が、何を、いつ、どのように行うか)を文書化しておく。

- 定期的にインシデント対応訓練(サイバー演習)を実施し、手順の実効性を検証・改善する。

- 外部のセキュリティ専門家や弁護士と、平時から連携できる関係を築いておく。

セキュリティインシデント発生時の対応フロー

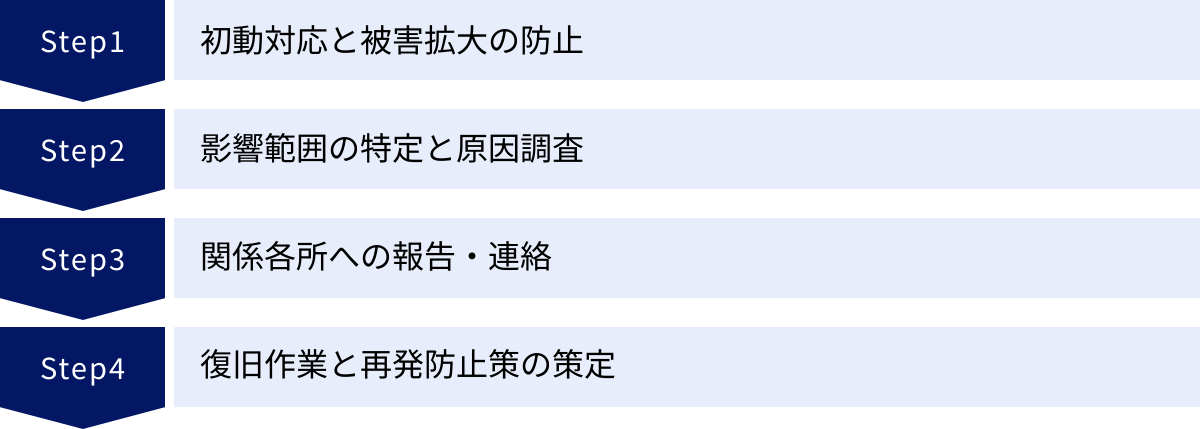

万が一、セキュリティインシデントが発生してしまった場合、パニックに陥らず、冷静かつ迅速に行動することが被害を最小限に食い止める鍵となります。あらかじめ定められた対応フローに従って、組織的に動くことが求められます。

初動対応と被害拡大の防止

インシデントを検知、または報告を受けた直後の行動(初動対応)が、その後の被害規模を大きく左右します。ここでの最優先事項は「被害の拡大防止」です。

- インシデントの検知と報告:

- 従業員が不審なメールやPCの異常な動作に気づいたら、速やかに定められた報告窓口(CSIRTや情報システム部門)へ連絡します。発見者が自己判断で対処しようとすると、かえって証拠を破壊したり、被害を広げたりする危険性があります。

- 「インシデントかも?」と思ったら、すぐに報告する文化を醸成しておくことが重要です。

- 状況の確認とトリアージ:

- 報告を受けたCSIRTは、まずインシデントの緊急度と影響度を判断(トリアージ)します。ランサムウェアのように事業継続に直接影響するインシデントは、最優先で対応します。

- 被害拡大防止措置:

- 感染端末のネットワークからの隔離: マルウェア感染が疑われるPCは、まずLANケーブルを抜く、Wi-Fiをオフにするなどしてネットワークから切り離し、感染が他の端末へ広がるのを防ぎます。電源をすぐに切ることは、メモリ上の証拠が消えてしまうため、原則として避けるべきです。

- 不正な通信の遮断: 不正アクセスを受けている場合、ファイアウォールやルーターで、攻撃元IPアドレスからの通信や、外部への不審な通信を遮断します。

- アカウントの停止: 不正ログインが疑われるアカウントは、一時的にロックまたはパスワードを強制変更し、悪用を防ぎます。

この段階では、原因の特定よりも、被害を食い止めることを優先します。

影響範囲の特定と原因調査

初動対応で被害の拡大をある程度食い止めたら、次に「何が起こったのか」「どこまで影響が及んでいるのか」を正確に把握するための調査に移ります。

- 証拠保全:

- 原因調査に不可欠なログやデータを保全します。感染したPCのディスクイメージ(ディスク全体を丸ごとコピーしたもの)やメモリイメージを取得します。ログサーバーやネットワーク機器のログが上書きされて消えてしまう前に、保全することも重要です。

- 影響範囲の特定:

- ネットワーク内の他の端末に感染が広がっていないか、他に不正アクセスされたサーバーはないかなどを調査します。

- どの情報(個人情報、機密情報など)が、どれくらいの量、漏えいまたは窃取された可能性があるかを特定します。この調査結果は、後の関係者への報告内容に直結します。

- 原因調査(フォレンジック調査):

- 保全した証拠を分析し、侵入経路(どこから入られたか)、攻撃手法、攻撃者の活動内容などを特定します。

- マルウェアの検体を解析したり、ログを時系列で追ったりすることで、インシデントの全体像を明らかにします。この調査には高度な専門知識が必要なため、多くの場合、外部のフォレンジック専門業者に依頼することになります。

関係各所への報告・連絡

調査によってインシデントの概要が明らかになったら、社内外の関係者に対して、法律や契約に基づき、適切なタイミングで報告・連絡を行う必要があります。

- 監督官庁への報告:

- 個人情報保護委員会: 個人データの漏えい等が発生し、個人の権利利益を害するおそれが大きい場合(要配慮個人情報が含まれる場合、不正利用により財産的被害が生じるおそれがある場合、不正の目的をもって行われたおそれがある漏えい等の場合、1,000人を超える漏えい等の場合)、速報(3〜5日以内)と確報(原則30日以内、不正目的の場合は60日以内)の報告義務があります。(参照:個人情報保護委員会ウェブサイト)

- その他、業界所管の官庁への報告が必要な場合もあります。

- 警察への通報・相談:

- ランサムウェアによる脅迫、不正アクセスなど、犯罪行為に該当する場合は、被害届の提出や捜査協力を検討します。最寄りの警察署や都道府県警察のサイバー犯罪相談窓口に相談します。

- 被害者(本人)への通知:

- 個人データの漏えい等が発生した場合、速やかに本人へ状況を通知する義務があります。通知内容は、発生した事案の概要、漏えいした個人データの項目、再発防止策などです。

- 取引先や株主、社会への公表:

- インシデントの内容や影響に応じて、取引先への説明や、Webサイトでの公表、記者会見などを行います。情報の隠蔽は、後で発覚した際にさらなる信用失墜を招くため、透明性のある誠実な対応が求められます。

復旧作業と再発防止策の策定

インシデント対応の最終段階は、システムを正常な状態に戻し、二度と同じ過ちを繰り返さないための対策を講じることです。

- システムの復旧:

- 原因となった脆弱性を修正(パッチ適用、設定変更など)します。

- クリーンな状態であることが確認されたバックアップデータを用いて、システムやデータを復元します。感染したシステムをそのまま使い続けることは絶対に避け、OSの再インストールから行うのが原則です。

- 復旧後、システムが正常に動作するか、脆弱性が完全に塞がれているかを確認します。

- 再発防止策の策定と実施:

- なぜインシデントが発生したのか、対応の過程で何が課題だったのかを分析し、具体的な再発防止策を策定します。

- (例)「脆弱性パッチの適用ルールが曖昧だった」→ パッチ管理体制を強化する。「従業員の不審メールへの対応が遅れた」→ 標的型攻撃メール訓練を定期的に実施する。

- 策定した対策は、セキュリティポリシーに反映させ、全社的に実行します。

- 報告書の作成:

- インシデントの発生から終息までの一連の経緯、原因、被害状況、対応内容、再発防止策をまとめた報告書を作成し、経営層に報告するとともに、ナレッジとして組織内に蓄積します。

この一連のフローを迅速かつ的確に実行できる体制を平時から構築しておくことが、企業のレジリエンス(回復力)を高める上で不可欠です。

セキュリティ対策強化に役立つツール・サービス

自社のセキュリティ体制を強化するためには、適切なツールやサービスの活用が効果的です。ここでは、代表的なセキュリティソリューションをいくつか紹介します。

総合セキュリティソフト(ウイルス対策ソフト)

エンドポイント(PC、サーバー)の基本的な防御を担うソフトウェアです。EPP(Endpoint Protection Platform)とも呼ばれます。マルウェア対策を主軸に、ファイアウォールやWebフィルタリングなど、複数の機能を統合した製品が主流です。

ESET PROTECT

ESET社が提供する法人向け統合セキュリティ管理ツールです。単なるウイルス対策だけでなく、エンドポイントの包括的な保護と管理を実現します。

- 特徴:

- 検出力の高さと動作の軽快さ: 第三者評価機関から高い評価を得ているマルウェア検出技術と、システムへの負荷が少ない軽快な動作を両立している点が特徴です。

- 多層的な防御: 機械学習、高度なメモリスキャナー、ランサムウェア保護など、複数の技術を組み合わせて未知の脅威にも対応します。

- 統合管理コンソール: クラウド型またはオンプレミス型の管理コンソールから、社内のPCやサーバーのセキュリティ状況を一元的に可視化・管理できます。

- 豊富なラインナップ: エンドポイント保護だけでなく、フルディスク暗号化、クラウドサンドボックス、EDRといった高度な機能を追加できるライセンス体系が用意されています。(参照:ESET公式サイト)

トレンドマイクロ Apex One

トレンドマイクロ社が提供する法人向けエンドポイントセキュリティソリューションです。AI技術を活用し、幅広い脅威からエンドポイントを保護します。

- 特徴:

- 仮想パッチ(脆弱性対策): OSやアプリケーションの脆弱性が発見された際に、正規の修正パッチが適用されるまでの間、その脆弱性を悪用する攻撃をネットワークレベルでブロックします。これにより、緊急パッチ適用の難しいサーバーなどを保護できます。

- 多彩な検知技術: パターンマッチングに加え、機械学習型検索や挙動監視、サンドボックス連携など、様々な技術でファイルレス攻撃や未知の脅威に対応します。

- EDR機能の統合: EPPの機能に加えて、インシデントの調査・対応を支援するEDR機能を単一のエージェントで提供可能です。SaaS版とオンプレミス版が選択できます。(参照:トレンドマイクロ公式サイト)

EDR(Endpoint Detection and Response)

従来のウイルス対策ソフト(EPP)が「脅威の侵入を防ぐ」ことを主目的とするのに対し、EDRは「侵入を前提として、脅威を迅速に検知し、対応する」ことを目的としたソリューションです。

| 比較項目 | EPP(ウイルス対策ソフト) | EDR |

|---|---|---|

| 主目的 | 脅威の侵入防止(防御) | 侵入後の脅威の検知と対応 |

| 検知対象 | 既知のマルウェア、不正ファイル | 不審な挙動、未知の脅威、侵入の痕跡 |

| 主な機能 | スキャン、駆除、ブロック | ログ監視、脅威分析、隔離、調査支援 |

Cybereason EDR

サイバーリーズン社が提供するEDRソリューションで、AIを活用した高度な分析能力に定評があります。

- 特徴:

- MalOp(Malicious Operation)検知: 個々の不審なイベントを点で捉えるのではなく、一連の繋がりをAIエンジンが自動で分析し、「MalOp」と呼ばれる攻撃の全体像として可視化します。これにより、攻撃の根本原因や影響範囲を直感的に把握できます。

- 攻撃のグラフィカル表示: 攻撃の侵入から拡散までの流れが時系列でグラフィカルに表示されるため、専門家でなくてもインシデントの状況を理解しやすくなっています。

- MDRサービス: 24時間365日、専門のアナリストがEDRの監視・分析・対応を代行するMDR(Managed Detection and Response)サービスも提供しており、セキュリティ人材が不足している企業でも高度な運用が可能です。(参照:サイバーリーズン・ジャパン公式サイト)

CrowdStrike Falcon

クラウドストライク社が提供する、クラウドネイティブなエンドポイント保護プラットフォームです。単一の軽量なエージェントで、次世代アンチウイルス(NGAV)、EDR、脅威ハンティングなど、幅広い機能を提供します。

- 特徴:

- クラウドネイティブアーキテクチャ: 全ての処理をクラウド上で行うため、エンドポイント側の負荷が非常に軽く、管理サーバーの構築も不要です。

- 脅威インテリジェンスの活用: 世界中から収集した膨大な脅威情報を「Threat Graph」と呼ばれるデータベースに集約・分析し、リアルタイムで検知・防御に活かします。

- 幅広いカバレッジ: PCやサーバーだけでなく、コンテナ環境やモバイルデバイスなど、多様な環境を保護するモジュールが用意されています。EDR機能である「Falcon Insight」は、侵入の痕跡(IOA)に基づいて高度な脅威を検知します。(参照:クラウドストライク公式サイト)

脆弱性診断ツール

自社のシステムに存在するセキュリティ上の弱点を自動的にスキャンし、レポートするツールです。

VEX

株式会社ユービーセキュアが提供する脆弱性診断ツールです。サーバーやネットワーク、Webアプリケーションの脆弱性を診断できます。

- 特徴:

- 幅広い診断対象: ネットワーク機器やサーバー向けのプラットフォーム診断と、Webアプリケーション診断の両方に対応しています。

- 手動診断のノウハウを反映: 診断の専門家による手動診断のノウハウがツールに組み込まれており、高い精度での診断が可能です。

- 柔軟なライセンス体系: 診断対象のIPアドレス数やFQDN数に応じたライセンス体系で、小規模から大規模まで対応できます。オンプレミス設置型のツールとして提供されています。(参照:株式会社ユービーセキュア公式サイト)

AeyeScan

株式会社エーアイセキュリティラボが提供する、クラウド型のWebアプリケーション脆弱性診断ツールです。

- 特徴:

- AIとRPA技術の活用: AIがWebサイトの画面遷移やパラメータを自動で学習・巡回するため、手動での設定作業を大幅に削減できます。これにより、従来は手動診断が必要だった動的なWebサイト(SPAなど)の診断も自動化できます。

- クラウド型で手軽に導入: ソフトウェアのインストールは不要で、WebブラウザからURLを指定するだけで診断を開始できます。

- 高い検出精度: 診断エンジンは、同社が提供する手動診断サービスと同等の性能を目指して開発されており、誤検知が少ない高精度な診断を実現します。(参照:株式会社エーアイセキュリティラボ公式サイト)

これらのツールはあくまで対策の一部であり、自社のリスク評価の結果に基づいて、必要なソリューションを組み合わせて導入することが重要です。

まとめ:継続的なリスク管理で企業の信頼を守る

本記事では、セキュリティリスクの基本的な概念から、その具体的な種類、評価・分析方法、そして企業が実践すべき対策に至るまで、網羅的に解説してきました。

現代の企業経営において、セキュリティリスクへの対応はもはや避けては通れない経営課題です。ひとたび重大なインシデントが発生すれば、金銭的な損失はもちろんのこと、長年かけて築き上げてきた顧客や社会からの「信頼」を一瞬にして失うことになりかねません。その影響は事業の継続性そのものを脅かすほど甚大です。

押さえるべき重要なポイントは、セキュリティ対策は「一度やれば終わり」ではないということです。攻撃者は常に新たな手法を生み出し、ビジネス環境も日々変化していきます。したがって、以下のような継続的なリスク管理のサイクル(PDCA)を回し続けることが不可欠です。

- Plan(計画): 自社の情報資産を洗い出し、脅威と脆弱性を特定してリスクを評価し、対策計画を立てる(リスクアセスメント)。

- Do(実行): 計画に基づいて、セキュリティポリシーの策定、ツールの導入、従業員教育などの対策を実施する。

- Check(評価): 導入した対策が意図通りに機能しているか、脆弱性診断や監査などを通じて定期的に評価する。

- Act(改善): 評価結果に基づいて、対策の見直しや改善を行い、次なる計画に繋げる。

この地道なサイクルの繰り返しこそが、変化し続ける脅威に対応し、企業のセキュリティレベルを継続的に向上させる唯一の方法です。

セキュリティリスク対策は、単なるコストセンターではなく、企業のブランド価値と事業継続性を守り、ひいては競争力を強化するための戦略的な投資です。本記事で得られた知識を基に、自社のセキュリティ体制を見つめ直し、より強固で信頼される企業基盤を築くための一歩を踏み出してみてはいかがでしょうか。