現代のビジネスにおいて、Webサイトやアプリケーション、社内システムは欠かせない基盤となっています。デジタルトランスフォーメーション(DX)が加速し、あらゆる情報がデジタル化される一方で、サイバー攻撃の手法は日々巧妙化・悪質化しており、企業は常に情報漏洩やシステムダウンといった深刻なリスクに晒されています。

このような状況下で、自社のシステムやサービスが安全であることを確認し、潜在的な脅威から守るために不可欠な取り組みが「セキュリティテスト」です。しかし、「セキュリティテストとは具体的に何をするのか」「脆弱性診断とは何が違うのか」「多くの種類があるが、どれを選べば良いのか」といった疑問を持つ方も少なくありません。

この記事では、セキュリティテストの基本的な概念から、その重要性や目的、脆弱性診断との明確な違い、そして具体的な種類や手法について、専門的な知識がない方にも分かりやすく解説します。さらに、テスト実施の具体的なステップや費用感、おすすめのサービス・ツールまで網羅的にご紹介することで、自社のセキュリティ対策を強化するための一歩を踏み出すための知識を提供します。

目次

セキュリティテストとは

セキュリティテストとは、コンピュータシステム、ネットワーク、アプリケーションなどに存在するセキュリティ上の弱点(脆弱性)を発見、評価し、サイバー攻撃による被害を未然に防ぐための包括的な検証プロセスのことです。単にプログラムのバグを見つけるだけでなく、設計上の欠陥、設定の不備、運用ルールの問題点など、セキュリティリスクに繋がりうるあらゆる要因を多角的に洗い出します。

このテストは、悪意のある第三者(攻撃者)がどのような手口でシステムに侵入し、情報を盗み出したり、サービスを停止させたりするのかを疑似的にシミュレーションすることで行われます。これにより、理論上だけでなく、実際に攻撃が成功してしまう可能性があるかどうかを現実的に評価できるのです。

なぜ今、セキュリティテストがこれほどまでに重要視されているのでしょうか。その背景には、以下のような現代的なビジネス環境の変化があります。

- DXとクラウド利用の進展: 多くの企業が業務効率化や新規事業創出のためにDXを推進し、クラウドサービス(IaaS, PaaS, SaaS)の利用が当たり前になりました。これにより、システムの構成は複雑化し、インターネットとの接点が増大。結果として、攻撃者が狙うべき「攻撃対象領域(アタックサーフェス)」が格段に広がりました。

- サイバー攻撃の巧妙化とビジネス化: かつてのサイバー攻撃は技術的な興味本位や愉快犯的なものが主流でしたが、現在では金銭目的の犯罪組織による攻撃が大部分を占めます。ランサムウェア攻撃のように、データを暗号化して身代金を要求する手口は、企業活動を根幹から揺るがす深刻な脅威です。攻撃者は常に新しい脆弱性を探し、洗練された攻撃手法を開発しており、従来の防御策だけでは対応しきれない状況が生まれています。

- サプライチェーン攻撃のリスク増大: 自社だけでなく、取引先や業務委託先、利用しているソフトウェアの脆弱性を突いて侵入する「サプライチェーン攻撃」が増加しています。自社のセキュリティが強固であっても、サプライチェーン全体で対策が講じられていなければ、間接的に被害を受けるリスクがあるのです。

セキュリティテストは、開発ライフサイクルの様々な段階で実施されます。従来は、システムが完成した後のリリース直前に実施されるのが一般的でした。しかし、その段階で重大な脆弱性が発見されると、修正に多大なコストと時間がかかり、リリース延期といった事態にもなりかねません。

そこで近年注目されているのが、開発のより早い段階からセキュリティを組み込む「シフトレフト」という考え方です。設計段階でセキュリティレビューを行ったり、プログラマーがコードを書いている段階でソースコード診断ツールを導入したりすることで、脆弱性が作り込まれるのを未然に防ぎ、手戻りのコストを大幅に削減できます。

具体例を考えてみましょう。ある企業が新しいECサイトを開発しているとします。このサイトでは、顧客の氏名、住所、クレジットカード情報といった重要な個人情報を取り扱います。もし、このサイトに脆弱性があれば、攻撃者によってこれらの情報が盗まれ、不正利用される可能性があります。

このような事態を防ぐため、企業はECサイトのリリース前にセキュリティテストを実施します。

- ログイン機能にブルートフォース攻撃(総当たり攻撃)を仕掛けて、簡単にパスワードが破られないかテストする。

- 商品購入フォームに不正な文字列(SQLインジェクション攻撃のコード)を入力して、データベースが不正に操作されないかテストする。

- 開発者が書いたソースコードを専門ツールで解析し、潜在的な脆弱性がないかチェックする。

これらのテストを通じて発見された脆弱性をリリース前に修正することで、顧客が安心して利用できる安全なECサイトを提供できるのです。

このように、セキュリティテストは単なる「欠陥探し」の作業ではありません。それは、企業のデジタル資産を守り、顧客からの信頼を維持し、ビジネスを安全に継続させるための極めて重要な経営課題であり、未来への投資と言えるでしょう。

セキュリティテストの重要性と目的

セキュリティテストを実施する目的は多岐にわたりますが、突き詰めれば「ビジネスを安全に継続させ、成長させること」に集約されます。ここでは、その重要性と目的を4つの具体的な側面に分解して詳しく解説します。

情報漏洩やシステムダウンのリスクを減らす

セキュリティテストの最も直接的かつ重要な目的は、サイバー攻撃による具体的な被害を未然に防ぐことです。脆弱性を放置することは、攻撃者に対して「どうぞ侵入してください」と玄関の鍵を開けておくようなものです。脆弱性を悪用されると、企業は以下のような深刻な被害を受ける可能性があります。

- 情報漏洩: 顧客の個人情報、取引先の機密情報、自社の技術情報などが外部に流出します。漏洩した情報はダークウェブなどで売買され、なりすましや不正利用といった二次被害に繋がります。

- 金銭的被害: ネットバンキングの不正送金、ランサムウェアによる身代金の要求、ECサイトでの不正決済など、直接的な金銭的損失が発生します。

- システムダウン・業務停止: サーバーがダウンさせられたり、データが破壊・暗号化されたりすることで、サービスの提供や社内業務が完全にストップします。復旧には多大な時間とコストがかかり、その間の機会損失は計り知れません。

- Webサイトの改ざん: 企業の公式サイトが改ざんされ、フィッシングサイトに誘導されたり、ウイルスを配布する踏み台にされたりする可能性があります。

セキュリティテストは、こうした壊滅的な被害を引き起こす可能性のある脆弱性を、攻撃者に悪用される前に発見し、修正するためのプロアクティブ(能動的)なアプローチです。ファイアウォールやウイルス対策ソフトといった「防御壁」を設置するだけでは不十分です。その壁に穴が開いていないか、壁を乗り越える方法はないかを定期的にチェックする作業、それがセキュリティテストなのです。脆弱性を一つ塞ぐごとに、未来に起こり得たはずのインシデントと、それに伴う莫大な損害を防いでいると考えることができます。

企業の社会的信用を維持・向上させる

現代のビジネスにおいて、企業の「信用」は最も重要な資産の一つです。一度セキュリティインシデント、特に大規模な情報漏洩などを起こしてしまうと、その信用は一瞬にして失墜します。

- 顧客離れ: 「個人情報を預けるのが不安だ」と感じた顧客は、競合他社のサービスへと流れてしまいます。一度失った信頼を回復するのは容易ではありません。

- ブランドイメージの低下: 「セキュリティ意識の低い会社」というネガティブな評判が広まり、長年かけて築き上げてきたブランドイメージが大きく傷つきます。

- 株価の下落: 上場企業であれば、インシデントの公表後に株価が急落し、株主からの厳しい追及を受けることになります。

- 取引の停止: 取引先から、サプライチェーンのリスク要因と見なされ、契約を打ち切られる可能性もあります。

逆に、企業がセキュリティ対策に真摯に取り組んでいる姿勢を示すことは、顧客や取引先からの信頼を獲得し、競争優位性を築く上で大きなプラスとなります。定期的なセキュリティテストの実施と、その結果に基づく改善活動は、自社のセキュリティ対策が形だけのものではなく、実効性のあるものであることを示す客観的な証拠となります。

例えば、取引を開始する際に、相手企業からセキュリティチェックシートの提出を求められるケースが増えています。その際に、第三者機関によるセキュリティテストの報告書を提示できれば、自社のセキュリティレベルの高さを具体的に証明でき、円滑な取引に繋がります。つまり、セキュリティテストは守りのためだけでなく、ビジネスチャンスを拡大するための「攻めの投資」としての側面も持っているのです。

セキュリティ対策の効果を測定・最大化する

多くの企業では、ファイアウォール、WAF(Web Application Firewall)、IDS/IPS(不正侵入検知・防御システム)など、様々なセキュリティ製品やソリューションを導入しています。しかし、これらの製品を導入しただけで満足してはなりません。

- 設定は本当に正しいか?

- 最新の攻撃パターンに対応できているか?

- 防御ルールの網羅性に漏れはないか?

- 複数の製品が連携する中で、意図しないセキュリティホールが生まれていないか?

これらの疑問に答えるのがセキュリティテストです。セキュリティテストは、導入したセキュリティ対策が実際にどの程度有効に機能しているのかを測定する「効果測定」の役割を果たします。

例えば、WAFを導入していても、その防御ルールをすり抜けるような未知の攻撃手法や、アプリケーション固有のロジックの欠陥を突く攻撃には対応できない場合があります。ペネトレーションテスト(侵入テスト)を実施し、専門家が攻撃者の視点で様々な攻撃を試みることで、既存の対策の限界や弱点を明らかにできます。

テスト結果に基づいて、「この部分の防御が手薄なのでWAFのルールを強化しよう」「この脆弱性はアプリケーションの改修でなければ根本的に解決できない」といった具体的な改善策を立てられます。これにより、限られたセキュリティ予算を最も効果的な箇所に集中投下でき、セキュリティ投資のROI(投資対効果)を最大化することが可能になります。セキュリティ対策は、PDCA(Plan-Do-Check-Act)サイクルを回し、継続的に改善していくことが重要であり、セキュリティテストはその「Check(評価)」のフェーズで中核的な役割を担うのです。

法令遵守(コンプライアンス)に対応する

企業活動は、様々な法律や業界標準、ガイドラインによって規制されています。セキュリティに関しても例外ではありません。これらのルールを遵守(コンプライアンス)することは、企業が社会的な責任を果たす上で不可欠です。

- 個人情報保護法: 日本国内で個人情報を取り扱うすべての事業者に適用されます。個人データを安全に管理するための措置(安全管理措置)を講じる義務があり、違反した場合は厳しい罰則が科せられます。

- GDPR(EU一般データ保護規則): EU域内の個人のデータを扱う企業に適用される規則で、違反した場合は巨額の制裁金が課される可能性があります。

- PCI DSS (Payment Card Industry Data Security Standard): クレジットカード情報を取り扱う事業者が遵守すべきセキュリティ基準です。この基準では、定期的な脆弱性スキャンやペネトレーションテストの実施が明確に要求されています。

- 各種ガイドライン: 経済産業省やIPA(情報処理推進機構)などが公開しているサイバーセキュリティ関連のガイドラインでも、リスクアセスメントや脆弱性診断の実施が推奨されています。

これらの法規制や基準が求めるセキュリティ要件を満たしていることを客観的に証明する上で、セキュリティテストは極めて有効な手段です。第三者機関によるセキュリティテストの報告書は、自社が適切な安全管理措置を講じていることの具体的な証拠となり、万が一インシデントが発生してしまった場合でも、企業が果たすべき義務を怠っていなかったことを示す上で重要な資料となります。

コンプライアンス違反は、法的な罰則だけでなく、企業の信用失墜にも直結する重大なリスクです。セキュリティテストは、こうしたコンプライアンスリスクを管理し、健全な企業経営を維持するための必須の取り組みと言えるでしょう。

セキュリティテストと脆弱性診断の3つの違い

「セキュリティテスト」と「脆弱性診断」、この2つの言葉はしばしば混同されたり、同じ意味で使われたりすることがあります。しかし、厳密には両者の目的やアプローチには明確な違いがあります。この違いを正しく理解することは、自社の状況に最適なセキュリティ評価手法を選択する上で非常に重要です。

ここでは、両者の違いを「目的」「観点(視点)」「手法」という3つの軸で解説します。

| 観点 | セキュリティテスト | 脆弱性診断 |

|---|---|---|

| 目的 | システム全体のセキュリティ強度評価、脅威シナリオの検証 | 既知の脆弱性の網羅的な洗い出し |

| 観点(視点) | 攻撃者視点(侵入できるか、目的を達成できるか) | 防御者視点(どこに穴があるか) |

| 手法 | ツールと専門家による手動テストの組み合わせ(ペネトレーションテスト等) | ツールによる自動スキャンが中心(手動も含む) |

① 目的の違い

両者の最も根本的な違いは、その「目的」にあります。

脆弱性診断の目的は、「既知の脆弱性を網羅的に洗い出すこと」です。これは、人間ドックや健康診断に例えることができます。健康診断では、身長、体重、血圧、血液検査など、決められた項目を一通りチェックし、基準値から外れている箇所(問題点)をリストアップします。同様に、脆弱性診断では、システムやアプリケーションに対して、既知の脆弱性パターン(OWASP Top 10に挙げられるような典型的な脆弱性など)が存在しないかをツールや手動で網羅的にスキャンし、発見された脆弱性を一覧として報告します。主な関心事は「どのような種類の脆弱性が、いくつ、どこに存在するか」です。

一方、セキュリティテストの目的は、「システム全体のセキュリティ強度を総合的に評価すること」です。これには脆弱性診断の結果も含まれますが、それだけにとどまりません。攻撃者が特定の目的(例:個人情報を盗む、システムを停止させる)を達成できるかどうか、というより実践的な脅威シナリオを検証します。これは、総合的な体力測定や軍事演習に例えられます。単に弱点を見つけるだけでなく、発見された複数の弱点をどのように組み合わせれば目標を達成できるか、という攻撃シナリオの実現可能性を評価することが重視されます。主な関心事は「このシステムは、現実的な攻撃に対してどれだけ耐えられるか」です。

② 観点(視点)の違い

目的の違いは、評価を行う際の「観点(視点)」の違いにも繋がります。

脆弱性診断は、主に「防御側の視点」に立っています。システムの開発者や運用者が、自分たちの作ったシステムにどのような「穴」や「不備」があるかを確認するための活動です。チェックリストに基づいて、一つ一つの項目を丁寧に確認していくイメージです。個々の脆弱性の危険度は評価しますが、それらが組み合わさった時の全体的なリスクを評価することは主眼ではありません。

対照的に、セキュリティテスト(特にペネトレーションテスト)は、より強く「攻撃側の視点」を取り入れます。テスト担当者は、悪意のある攻撃者になりきり、あらゆる手段を使ってシステムの防御を突破しようと試みます。例えば、一見すると危険度が低いと思われる情報漏洩の脆弱性と、別の機能の認証不備の脆弱性を組み合わせることで、管理者権限を奪取するといった、創造的で多段階にわたる攻撃シナリオを考案し、実行します。このアプローチにより、個別の脆弱性診断だけでは見えてこない、システム全体の構造的な弱点や、ビジネスロジックの欠陥を明らかにできます。

③ 手法の違い

目的と観点の違いから、用いられる「手法」にも差が生まれます。

脆弱性診断では、多くの場合、専用のツールによる自動スキャンが中心となります。ツールは膨大な数の既知の脆弱性パターンをデータベースとして持っており、対象システムに対して高速かつ網羅的にスキャンを実行できます。もちろん、ツールでは検知できない複雑な脆弱性を発見するために、専門家による手動での診断が組み合わされることも一般的ですが、基本はパターンマッチングによる検出が主体です。

それに対して、セキュリティテストでは、ツールによるスキャンに加えて、セキュリティ専門家の知見や経験、思考を駆使した高度な手動テストが極めて重要な役割を果たします。ペネトレーションテストが良い例です。専門家は、ツールのスキャン結果を参考にしつつも、そこから得られた情報をヒントに、手作業でさらに深くシステムを調査します。システムの仕様を読み解き、開発者が意図しないであろう操作を試したり、独自の攻撃コードを作成したりすることで、ツールでは決して発見できない未知の脆弱性や、設計思想そのものに起因する根本的な問題点を発見することを目指します。

まとめると、脆弱性診断は「広く浅く」、セキュリティテストは「狭く深く」と表現することもできるかもしれません。どちらが優れているというわけではなく、両者は相互補完的な関係にあります。定期的な脆弱性診断で網羅的にシステムの健康状態をチェックしつつ、重要なシステムに対しては年に一度など、定期的にセキュリティテスト(ペネトレーションテスト)を実施して、より実践的な脅威への耐性を評価する、という組み合わせが理想的なアプローチと言えるでしょう。

セキュリティテストの主な種類

セキュリティテストには、テストの対象、タイミング、手法によって様々な種類が存在します。ここでは、代表的なセキュリティテストの種類を挙げ、それぞれの特徴や目的について解説します。どのテストが自社の状況に最適かを見極めるために、それぞれの違いを理解しておきましょう。

| テスト種類 | 略称 | テスト対象 | 実施タイミング | 特徴 |

|---|---|---|---|---|

| 脆弱性診断 | – | Webアプリ、NW機器など | リリース前・運用中 | 既知の脆弱性を網羅的に洗い出す。 |

| ペネトレーションテスト | – | システム全体 | リリース前・運用中 | 攻撃者視点で実践的なリスクを評価する。 |

| ソースコード診断 | SAST | ソースコード | 開発中(CI/CD) | シフトレフトに最適。実行環境が不要。 |

| 動的アプリケーションセキュリティテスト | DAST | 実行中のアプリ | テスト・QA段階 | 実行環境を含めた脆弱性を検出できる。 |

| 対話型アプリケーションセキュリティテスト | IAST | 実行中のアプリ(内部) | テスト・QA段階 | SASTとDASTの利点を融合。原因特定が容易。 |

| モバイルアプリケーションセキュリティテスト | MAST | モバイルアプリ | 開発・リリース前後 | モバイル特有の脆弱性を網羅的に評価する。 |

| セキュリティ設計レビュー | – | 設計書、要件定義書 | 要件定義・設計段階 | 最上流での対策。手戻りを防止し、コスト効率が高い。 |

脆弱性診断

前述の通り、脆弱性診断はシステムに既知の脆弱性がないかを網羅的にチェックするテストです。対象によって、さらに以下のように分類されます。

- Webアプリケーション診断: SQLインジェクションやクロスサイトスクリプティング(XSS)など、Webアプリケーションに特有の脆弱性を診断します。最も一般的に行われる診断の一つです。

- プラットフォーム診断(ネットワーク診断): サーバーのOS、ミドルウェア、ネットワーク機器などに不要なポートが開いていないか、古いバージョンのソフトウェアが使われていないかなど、インフラ層の脆弱性を診断します。

ツールによる自動診断と専門家による手動診断を組み合わせて行われることが多く、定期的なセキュリティチェックの基本として位置づけられます。

ペネトレーションテスト(侵入テスト)

ペネトレーションテストは、攻撃者の視点に立ち、実際にシステムへ侵入できるかどうかを試みる実践的なテストです。事前に定めたゴール(例:個人情報データベースへのアクセス、管理者権限の奪取)に向かって、セキュリティ専門家が擬似的なサイバー攻撃を仕掛けます。

脆弱性診断が「個々の部品の欠陥」を見つけるのに対し、ペネトレーションテストは「複数の部品の欠陥を組み合わせて、最終的に車を盗めるか」を試すようなものです。ツールでは発見できないビジネスロジックの欠陥を突いたり、複数の脆弱性を巧みに組み合わせたりすることで、システム全体のセキュリティ強度を現実の脅威シナリオに即して評価できる点が最大の特徴です。非常に高度なスキルが要求されるため、専門のサービス提供者に依頼するのが一般的です。

ソースコード診断(SAST)

SASTは Static Application Security Testing の略で、アプリケーションを動作させずに、その設計図であるソースコード自体を解析して脆弱性を発見する手法です。プログラムがどのような処理を行っているかを静的に解析し、脆弱性に繋がりうる危険なコードの記述パターンなどを検出します。

最大のメリットは、開発の非常に早い段階(プログラマーがコードを書いている最中)で実施できる点です。CI/CDパイプラインに組み込むことで、コードがリポジトリにコミットされるたびに自動的に診断を実行し、脆弱性があれば即座に開発者にフィードバックすることが可能です。これにより、後工程での手戻りを劇的に減らすことができ、「シフトレフト」を実現する上で中核的な技術とされています。

動的アプリケーションセキュリティテスト(DAST)

DASTは Dynamic Application Security Testing の略で、SASTとは対照的に、アプリケーションを実際に動作させた状態で、外部から様々なリクエストを送信し、その応答を監視することで脆弱性を発見する手法です。ブラックボックステスト(後述)の一種であり、アプリケーションの内部構造を知らなくてもテストが可能です。

実際に稼働している状態をテストするため、ソースコード上では問題なくても、サーバーの設定ミスや外部ライブラリとの連携によって生じるような、実行環境に依存する脆弱性を検出できるのが強みです。多くの脆弱性診断ツールは、このDASTのアプローチを採用しています。

対話型アプリケーションセキュリティテスト(IAST)

IASTは Interactive Application Security Testing の略で、SASTとDASTの長所を組み合わせた比較的新しい手法です。アプリケーションサーバー内に「エージェント」と呼ばれる監視ソフトウェアを常駐させます。そして、DASTのように外部からリクエストを送信すると、エージェントがアプリケーション内部でのデータの流れやコードの実行状況をリアルタイムで監視します。

これにより、外部からの入力が内部のどのコード部分でどのように処理され、脆弱性を引き起こしたのかを正確に特定できます。DASTで起こりがちな誤検知が少なく、脆弱性の原因箇所がピンポイントで分かるため、開発者が修正作業を迅速に行えるという大きなメリットがあります。

モバイルアプリケーションセキュリティテスト(MAST)

MASTは、その名の通り、スマートフォンやタブレット向けのモバイルアプリケーションに特化したセキュリティテストです。Webアプリケーションとは異なる、モバイル特有の脆弱性を評価する必要があります。

- アプリ本体の脆弱性(不正な改ざんができないか、など)

- サーバーとの通信の安全性(通信が暗号化されているか、中間者攻撃はできないか)

- 端末内でのデータ保存の安全性(重要な情報が平文で保存されていないか)

- 他のアプリとの連携における問題点

など、多岐にわたる項目を検証します。プラットフォーム(iOS/Android)の特性を理解した専門的な知識が求められます。

セキュリティ設計レビュー・要件定義

これは最も上流工程、つまりシステム開発の企画・要件定義・設計段階で行われるセキュリティ評価です。完成したものではなく、設計書や仕様書などのドキュメントを専門家がレビューし、セキュリティ上の考慮漏れや設計上の根本的な欠陥がないかを確認します。

例えば、「個人情報の暗号化方式は適切か」「認証の仕組みに脆弱性はないか」「エラー処理の設計は安全か」といった点をチェックします。この段階で問題を発見できれば、コーディングが始まる前に修正できるため、最もコスト効率が高く、手戻りを防ぐ効果が大きいと言えます。堅牢なシステムを構築するための土台作りにあたる、非常に重要なプロセスです。

セキュリティテストの3つの手法

セキュリティテストを実施する際、テスト担当者が対象システムに関する情報をどの程度持っているかによって、テストのアプローチは大きく3つに分類されます。それぞれの特徴を理解し、テストの目的に合わせて適切な手法を選択することが重要です。

| 手法 | 情報量 | 視点 | メリット | デメリット | 主な用途 |

|---|---|---|---|---|---|

| ブラックボックステスト | なし(内部構造を知らない) | 外部の攻撃者・ユーザー | 客観的な評価、実践的 | 網羅性が低い、時間がかかる | ペネトレーションテスト、DAST |

| ホワイトボックステスト | 全て(内部構造を熟知) | 開発者 | 網羅性が高い、効率的 | 攻撃者の盲点を見逃す可能性 | ソースコード診断(SAST) |

| グレーボックステスト | 一部(限定的な情報を持つ) | 権限を持つユーザー | 効率と網羅性のバランスが良い | テスト範囲が情報量に依存 | 多くのWebアプリケーション脆弱性診断 |

① ブラックボックステスト

ブラックボックステストは、テスト対象システムの内部構造(ソースコード、設計、アーキテクチャなど)に関する情報を一切持たない状態で、外部からシステムを操作してテストを行う手法です。「ブラックボックス(黒い箱)」の名の通り、中身が見えない箱を外側から叩いたり、ボタンを押したりして、その反応から中の様子を探るイメージです。

この手法は、外部の一般的なユーザーや、悪意のある攻撃者と全く同じ視点に立つことができます。攻撃者は通常、システムのソースコードを見ることはできません。そのため、ブラックボックステストは、実際の攻撃シナリオに非常に近い状況をシミュレーションでき、現実的な脅威に対するシステムの耐性を評価するのに適しています。

メリット:

- 客観性と実践性: 開発者の意図や思い込みに左右されない、客観的で実践的な評価が可能です。予期せぬ脆弱性や、実際の攻撃者が発見するであろう弱点を見つけやすいです。

- 準備の手間が少ない: 内部情報が不要なため、ソースコードなどを準備する手間がかかりません。

デメリット:

- 網羅性の低さ: 内部構造がわからないため、テストが手探りになりがちです。システムのすべての機能やコードパスを網羅的にテストすることは難しく、特定の条件下でしか発現しない脆弱性を見逃す可能性があります。

- 時間がかかる: 効率的なテストパスを見つけるのが難しく、総当たり的なアプローチになることもあるため、テストに時間がかかる傾向があります。

動的アプリケーションセキュリティテスト(DAST)や、外部からの侵入を試みるペネトレーションテストは、このブラックボックステストの典型例です。

② ホワイトボックステスト

ホワイトボックステストは、ブラックボックステストとは対照的に、テスト対象システムの内部構造(ソースコード、設計書、データベース構造など)をすべて理解している状態でテストを行う手法です。「ホワイトボックス(透明な箱)」として、中身がすべて見えている状態でテストを進めます。

この手法は、システムの開発者と同じ視点に立ち、コードのロジックやデータの流れを詳細に追跡しながら、脆弱性の原因となりうる箇所をピンポイントで検証します。

メリット:

- 網羅性の高さ: ソースコードをすべて確認できるため、システムのロジックを網羅的にテストすることが可能です。ブラックボックステストでは見つけにくい、特定の条件でのみ発生する脆弱性や、処理の分岐の奥深くに潜む欠陥も効率的に発見できます。

- 原因特定が容易: 脆弱性が発見された場合、その原因がソースコードのどの部分にあるのかを即座に特定できるため、修正作業がスムーズに進みます。

デメリット:

- 攻撃者の盲点を見逃す可能性: 開発者の視点に寄りすぎることで、「まさかこんな使い方はしないだろう」といった思い込み(バイアス)が生じ、実際の攻撃者が見つけるような意図しないシステムの悪用方法を見逃してしまう可能性があります。

- コストと専門性: ソースコードを読み解く高度なスキルが必要であり、テストの準備と実施にコストがかかる場合があります。

ソースコード診断(SAST)は、ホワイトボックステストの代表的な例です。コードレベルで脆弱性を徹底的に洗い出す際に非常に有効な手法です。

③ グレーボックステスト

グレーボックステストは、ブラックボックスとホワイトボックスの中間に位置する手法です。内部構造に関するすべての情報を持つわけではないものの、ログインするための一般ユーザーアカウントや、APIの仕様書、簡単なネットワーク構成図など、限定的な内部情報を与えられた状態でテストを行います。

このアプローチにより、ブラックボックステストの非効率性を解消しつつ、ホワイトボックステストのような開発者バイアスを避けられます。例えば、ログイン認証を突破するテストは行わず、提供されたアカウントでログインした後の、権限を持つユーザーしかアクセスできない機能に絞って、効率的にテストを進めることができます。

メリット:

- 効率と網羅性のバランス: ブラックボックステストよりも効率的に、ホワイトボックステストよりも実践的な視点でテストを進めることができます。限られた時間とコストの中で、最大限の効果を得るための現実的なアプローチと言えます。

- 現実的なシナリオの再現: 内部犯行や、一度アカウント情報を盗まれた後の攻撃など、特定の権限を持つユーザーを想定した、より現実的な攻撃シナリオのテストが可能です。

デメリット:

- テスト範囲の依存性: 与えられた情報によってテストの深さや範囲が左右されるため、情報の過不足がテストの質に影響を与える可能性があります。

現在、多くの専門業者によるWebアプリケーションの脆弱性診断サービスでは、このグレーボックステストのアプローチが主流となっています。効率性、網羅性、実践性のバランスが取れた、非常に効果的な手法です。

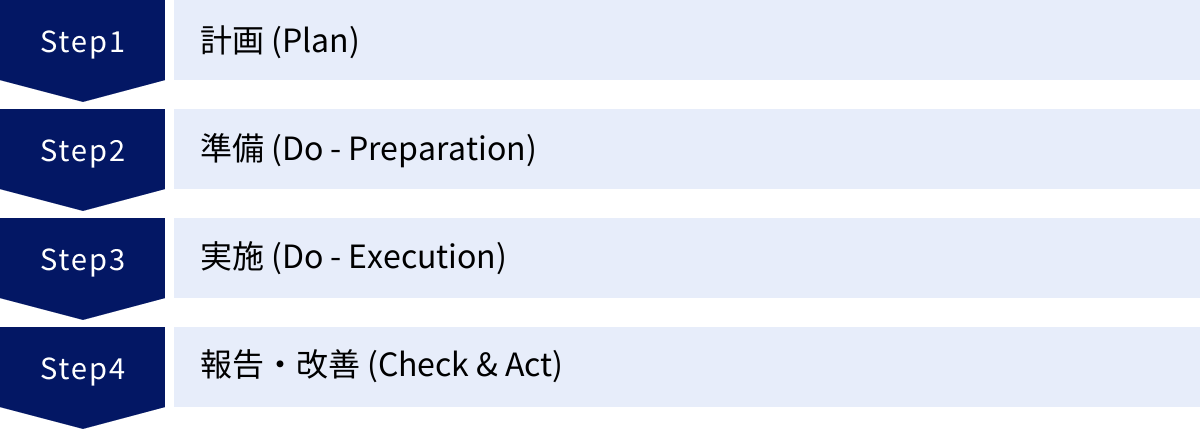

セキュリティテスト実施の4ステップ

効果的なセキュリティテストは、単にツールを実行するだけでは完結しません。目的を明確にし、入念な準備を経て、結果を次のアクションに繋げるという一連のプロセスが重要です。ここでは、セキュリティテストを実施するための標準的な4つのステップ(PDCAサイクル)について解説します。

① 計画 (Plan)

テストを成功させるための最も重要なステップが「計画」です。ここで目的や範囲が曖昧だと、後続のステップすべてが非効率的になり、期待した成果が得られません。

- 目的の明確化:

- 何を守りたいのか?: テストを通じて保護したい情報資産(顧客情報、決済情報、知的財産など)を具体的に定義します。

- どのような脅威を想定するのか?: 外部からの不正アクセス、内部犯行、ランサムウェアなど、自社にとって最もリスクの高い脅威シナリオを洗い出します。

- 何を達成したいのか?: PCI DSSなどのコンプライアンス要件を満たすこと、新規サービスの安全性を確認することなど、テストのゴールを具体的に設定します。

- 範囲(スコープ)の決定:

- テスト対象となるシステム、アプリケーション、サーバーのIPアドレスやURLなどを明確にリストアップします。

- 逆に、テスト対象外の範囲も明確にします。本番環境に影響を与えかねない破壊的なテストの可否、テスト時間帯の制限(夜間のみ、など)もここで定義します。スコープ外のシステムを誤って攻撃してしまうと、重大なトラブルに発展する可能性があるため、極めて重要です。

- スケジュールの策定:

- 準備期間、テスト実施期間、報告書提出日、報告会の開催日など、全体のスケジュールを関係者と合意の上で決定します。特に開発スケジュールとの連携は必須です。

- ルールの設定:

- テスト中に重大な脆弱性が発見された場合や、システムに予期せぬ影響が出た場合の緊急連絡体制とエスカレーションフローを定めます。

- テスト担当者と依頼者間のコミュニケーション方法(定例会、チャットツールなど)を決めておきます。

② 準備 (Do – Preparation)

計画段階で決定した内容に基づき、テストを実際に開始するための準備を進めます。

- 環境の構築:

- テストを実施する環境を準備します。可能な限り本番環境と同一の構成を持つステージング環境(検証環境)を用意することが理想です。本番環境でテストを行う場合は、サービスへの影響を最小限に抑えるための細心の注意が必要です。

- ツールの選定・準備:

- 計画したテスト内容に合わせて、使用する脆弱性スキャンツールや手動テスト用の各種ツールを準備し、設定を行います。

- 情報の収集:

- テストに必要な情報を収集します。グレーボックステストであればテスト用のアカウント情報、ホワイトボックステストであればソースコードや設計書など、計画した手法に応じて必要な資料を準備します。

- 関係者への事前通告:

- テストを実施する日時と対象IPアドレスなどを、システムの開発・運用担当者、インフラ担当者、データセンターの管理者など、すべての関係部署に事前に通告します。これを怠ると、テストによるアクセスが本物のサイバー攻撃と誤認され、IDS/IPSによってテスト担当者のIPアドレスがブロックされたり、セキュリティインシデントとして通報されたりする混乱を招きます。

③ 実施 (Do – Execution)

計画と準備が整ったら、いよいよテストを実施します。

- テストの実行:

- 計画書で定めたスコープと手順に従い、脆弱性スキャンや手動での擬似攻撃を実行します。

- 証拠(エビデンス)の記録:

- 脆弱性を発見した場合、その現象が再現可能であることを示すための詳細な証拠(エビデンス)を必ず記録します。具体的には、脆弱性の内容、再現手順、リクエストとレスポンスの生データ、画面のスクリーンショットなどを体系的に整理します。このエビデンスが、後の報告書作成や開発者による修正作業で非常に重要になります。

- 進捗管理と情報共有:

- 計画通りにテストが進んでいるか、進捗を管理します。

- 特に、システムを停止させる可能性のあるような緊急性の高い重大な脆弱性を発見した場合は、定例報告を待たずに、定めた緊急連絡フローに従って即時報告します。

④ 報告・改善 (Check & Act)

テストを実施して終わりではありません。その結果を分析し、具体的な改善アクションに繋げて初めて、セキュリティレベルが向上します。

- 報告書の作成:

- テストで発見されたすべての脆弱性をまとめた報告書を作成します。報告書には通常、以下の内容が含まれます。

- エグゼクティブサマリー: 経営層向けに、テストの全体像と最も重要な発見事項を簡潔にまとめたもの。

- 発見された脆弱性の一覧: 各脆弱性の詳細な内容、再現手順、取得したエビデンス。

- リスク評価: 各脆弱性の危険度を客観的な指標(CVSS: 共通脆弱性評価システムなど)を用いて評価(例:緊急、重要、警告など)。

- 具体的な対策案: 脆弱性を修正するための具体的な技術的アドバイスや推奨事項。

- テストで発見されたすべての脆弱性をまとめた報告書を作成します。報告書には通常、以下の内容が含まれます。

- 報告会の実施:

- 開発担当者やシステム責任者などを集め、報告書の内容を説明する報告会を実施します。質疑応答を通じて、脆弱性の内容やリスク、対策の方向性について共通認識を形成します。

- 改善計画の策定(トリアージ):

- 報告されたすべての脆弱性を一度に修正するのは現実的でない場合が多いため、リスク評価に基づいて優先順位付け(トリアージ)を行います。どの脆弱性を、いつまでに、誰が担当して修正するのかを具体的に定めた改善計画を策定します。

- 再テストの実施:

- 脆弱性の修正が完了した後、その対策が正しく行われ、脆弱性が完全に解消されたことを確認するための「再テスト」を実施します。これにより、修正が不完全であったり、修正によって新たな不具合(デグレード)が発生していないかを確認できます。

この4つのステップを継続的に繰り返すことで、システムのセキュリティレベルを維持・向上させていくことができます。

セキュリティテストの費用を決める3つの要素

セキュリティテストの導入を検討する際に、最も気になる点の一つが「費用」でしょう。セキュリティテストの費用は、対象システムの規模やテストの内容によって大きく変動し、「相場はいくら」と一概に言うことは困難です。しかし、費用がどのような要素によって決まるのかを理解しておくことで、見積もりの妥当性を判断し、自社の予算に合った適切なサービスを選定するのに役立ちます。

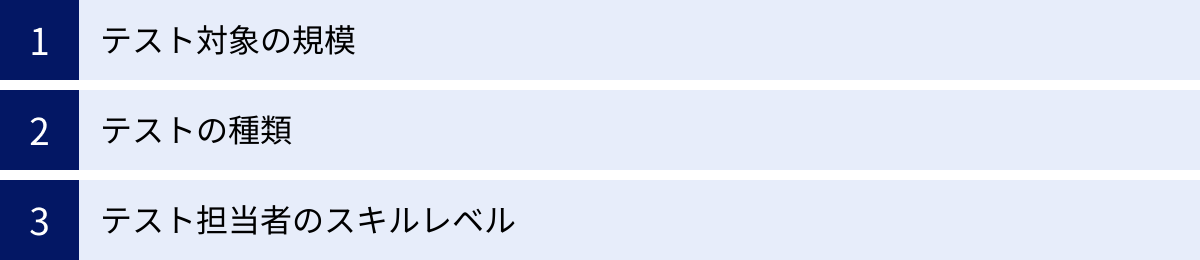

ここでは、セキュリティテストの費用を決定づける主要な3つの要素について解説します。

① テスト対象の規模

最も基本的で分かりやすい費用決定要素は、テスト対象の規模と複雑さです。規模が大きく、構造が複雑であるほど、テストに必要な工数(時間と労力)が増加するため、費用は高くなります。

- Webアプリケーションの場合:

- ページ数・画面数: 静的なページよりも、入力フォームや検索機能などを持つ動的なページの数が多いほど、テスト項目は増えます。

- 機能の複雑さ: 決済機能、会員管理機能、ファイルアップロード機能など、複雑で重要な機能が多く含まれているアプリケーションは、テストに時間がかかります。

- リクエスト数・パラメータ数: アプリケーションがやり取りするリクエストやパラメータの種類が多いほど、診断の対象は増加します。

- アカウント権限の種類: 一般ユーザー、管理者、店舗管理者など、複数の権限レベルが存在する場合、それぞれの権限でテストを行う必要があるため工数が増えます。

- プラットフォーム(ネットワーク)の場合:

- IPアドレス数・ホスト数: 診断対象となるサーバーやネットワーク機器の台数が多ければ多いほど、費用は比例して増加します。

見積もりを取得する際には、これらの情報をできるだけ正確に提供することが、精度の高い見積もりに繋がります。

② テストの種類

どのような種類のテストを実施するかによっても、費用は大きく異なります。一般的に、自動化の割合が高いほど安価になり、専門家による手作業の割合が高いほど高価になります。

- ツールによる自動診断:

- SaaS型の脆弱性診断ツールなどを利用する場合、比較的安価に実施できます。月額数万円から利用できるサービスもあります。ただし、ツールだけでは発見できない脆弱性も多く、報告書の分析や対策の検討は自社で行う必要があります。

- 専門家による手動診断:

- 専門の診断員が手作業で脆弱性を調査する場合、診断員の工数(人日単価)に基づいて費用が計算されます。Webアプリケーション診断の場合、小規模なサイトでも数十万円から、大規模で複雑なサイトになると数百万円以上に及ぶことも珍しくありません。

- ペネトレーションテスト:

- 非常に高度なスキルを持つ専門家が、攻撃シナリオを組み立てて侵入を試みるため、最も高価なテストの一つです。プロジェクトのゴールや期間によって費用は大きく変動し、数百万円から数千万円規模になることもあります。

- ソースコード診断:

- 診断対象となるソースコードの行数(ステップ数)や、使用されているプログラミング言語によって費用が変動することが一般的です。

診断の「深さ」も重要な要素です。表面的なチェックのみを行う簡易診断は安価ですが、ビジネスロジックの深部まで踏み込んで診断する場合は、当然ながら費用も高くなります。

③ テスト担当者のスキルレベル

特に手動診断やペネトレーションテストにおいて、テストを担当する技術者(診断員、セキュリティエンジニア)のスキルレベルや経験は、費用を左右する大きな要因となります。

世界的なハッキングコンテスト(CTF: Capture The Flag)で上位入賞するような、いわゆる「トップガン」と呼ばれるクラスの技術者が担当する場合、その費用は高額になります。彼らは、一般的な診断員では見つけられないような、極めて高度で発見困難な脆弱性を見つけ出す能力を持っています。

一方、経験の浅い技術者が担当する場合は費用を抑えられるかもしれませんが、診断の質が低く、重要な脆弱性を見逃してしまうリスクも考えられます。

安さだけを基準にベンダーを選ぶことは推奨されません。表面的な診断で脆弱性が見つからなかったとしても、それは「安全である」ことの証明にはなりません。自社の守りたい情報資産の重要性や、想定される脅威のレベルを考慮し、費用と品質のバランスが取れた、信頼できるベンダーと技術者を選ぶことが何よりも重要です。見積もりを比較する際は、価格だけでなく、診断員の経歴や実績、報告書のサンプルなどを確認し、サービスの質を見極めるようにしましょう。

おすすめのセキュリティテストサービス・ツール5選

セキュリティテストを実施したいと考えても、数多くのサービスやツールの中からどれを選べば良いか迷ってしまうかもしれません。ここでは、国内外で広く利用されており、それぞれに特徴のある代表的なサービス・ツールを5つ厳選してご紹介します。自社の目的や予算、技術レベルに合わせて比較検討してみてください。

| サービス/ツール名 | 提供元 | 形態 | 特徴 |

|---|---|---|---|

| AeyeScan | 株式会社エーアイセキュリティラボ | SaaS型ツール | AIによる高精度な自動巡回と診断。 |

| Vex | 株式会社ユービーセキュア | ツール(SaaS/オンプレ) | 豊富な診断項目とCI/CD連携。国内実績多数。 |

| GMOサイバーセキュリティ byイエラエ | GMOサイバーセキュリティ byイエラエ株式会社 | サービス(手動診断) | トップクラスのホワイトハッカーによる高度な診断。 |

| SHIFT SECURITY | 株式会社SHIFT SECURITY | サービス(手動診断) | 品質保証のノウハウを活かした開発者フレンドリーな報告。 |

| OWASP ZAP | OWASP | オープンソースツール | 無料で高機能。自動スキャンと手動テストをサポート。 |

① AeyeScan

AeyeScanは、株式会社エーアイセキュリティラボが提供するSaaS型のWebアプリケーション脆弱性診断ツールです。最大の特徴は、AI(人工知能)を活用することで、従来は手動でなければ難しかった診断箇所も自動で高精度に検査できる点にあります。

従来の自動診断ツールは、JavaScriptを多用した動的なWebサイト(SPA: Single Page Applicationなど)の画面遷移を正確に辿れず、診断範囲が狭くなってしまうという課題がありました。AeyeScanは、AIがブラウザを操作して実際の人間のように画面遷移を学習・再現するため、広範囲な自動診断が可能です。

こんな場合におすすめ:

- 手軽に、かつ高精度なWebアプリケーション診断を始めたい。

- 専門知識を持つ担当者がいなくても、定期的な診断を実施したい。

- 開発の早い段階で、頻繁に診断を行いたい。

参照:株式会社エーアイセキュリティラボ 公式サイト

② Vex

Vexは、株式会社ユービーセキュアが提供するWebアプリケーション脆弱性検査ツールです。国内で長年の実績があり、多くの企業で導入されています。オンプレミス版とクラウド(SaaS)版が提供されており、企業の環境に合わせて選択できます。

診断精度の高さと、開発ライフサイクル全体をサポートする豊富な機能が強みです。検出した脆弱性の管理機能や、CI/CDツール(Jenkinsなど)との連携機能も充実しており、開発プロセスにセキュリティテストを組み込む「DevSecOps」の実現を支援します。詳細で分かりやすいレポートも特徴の一つです。

こんな場合におすすめ:

- エンタープライズレベルの本格的な脆弱性管理体制を構築したい。

- 開発プロセスに脆弱性診断を自動的に組み込みたい。

- 実績と信頼性の高いツールを導入したい。

参照:株式会社ユービーセキュア 公式サイト

③ GMOサイバーセキュリティ byイエラエ

GMOサイバーセキュリティ byイエラエ株式会社は、ツールではなく、世界トップクラスのホワイトハッカーによる手動診断サービスを提供しています。在籍するエンジニアは、DEF CON CTFをはじめとする国内外の著名なハッキングコンテストで多数の実績を誇ります。

Webアプリケーションやプラットフォームはもちろん、スマートフォンアプリ、IoT機器、自動車(コネクテッドカー)、ブロックチェーンなど、非常に幅広い対象に対して、ツールでは決して発見できない未知の脆弱性やビジネスロジックの欠陥を洗い出します。最高レベルのセキュリティ品質を求める場合に最適な選択肢と言えるでしょう。

こんな場合におすすめ:

- 金融サービスや個人情報を大量に扱うサービスなど、極めて高いセキュリティレベルが求められる。

- ツールによる診断では発見できない、より深いレベルの脆弱性を洗い出したい。

- 最新の攻撃トレンドを踏まえた、実践的な評価を受けたい。

参照:GMOサイバーセキュリティ byイエラエ株式会社 公式サイト

④ SHIFT SECURITY

株式会社SHIFT SECURITYは、ソフトウェアの品質保証・テスト事業で国内最大手の株式会社SHIFTのグループ会社であり、品質保証の観点を取り入れたユニークな脆弱性診断サービスを提供しています。

単に脆弱性を指摘して終わりではなく、なぜその脆弱性が生まれたのかという原因分析や、開発者が理解しやすく、すぐに修正に取り掛かれるような具体的で丁寧な報告に強みを持ちます。開発の現場を知り尽くしたノウハウを活かし、セキュリティと開発の橋渡し役となるようなサービスが特徴です。

こんな場合におすすめ:

- 脆弱性の報告を受けても、開発者がどう修正すれば良いか分からず困ることが多い。

- セキュリティの専門家が社内にいないため、手厚いサポートを受けたい。

- 開発プロセス全体を見据えた、品質向上のための診断を受けたい。

参照:株式会社SHIFT SECURITY 公式サイト

⑤ OWASP ZAP

OWASP ZAP (Zed Attack Proxy) は、Webアプリケーションのセキュリティ向上を目指す非営利団体「OWASP」が開発・提供している、世界で最も広く利用されているオープンソース(無料)のセキュリティテストツールです。

無料でありながら非常に高機能で、自動脆弱性スキャナとしての機能だけでなく、手動でのペネトレーションテストを強力にサポートするプロキシツールとしても利用できます。豊富なアドオンによって機能を拡張することも可能です。

ただし、その機能を最大限に引き出すには、Webアプリケーションやセキュリティに関する専門知識が必要となります。また、商用ツールのような手厚いサポートはありません。

こんな場合におすすめ:

- まずはコストをかけずにセキュリティテストを試してみたい。

- セキュリティの専門家が自社におり、ツールを使いこなすスキルがある。

- 学習目的で、手動でのセキュリティテストの基礎を学びたい。

参照:OWASP ZAP 公式サイト

まとめ

本記事では、セキュリティテストの基本的な概念から、その重要性、種類、手法、そして具体的な実施プロセスに至るまで、網羅的に解説してきました。

デジタル技術がビジネスの根幹を支える現代において、サイバーセキュリティはもはやIT部門だけの課題ではありません。情報漏洩やシステムダウンは、企業の存続そのものを脅かす重大な経営リスクです。セキュリティテストは、こうしたリスクを事前に発見し、ビジネスを安全に継続させるための不可欠な投資と言えます。

重要なポイントを改めて整理しましょう。

- セキュリティテストと脆弱性診断の違い: 脆弱性診断は「既知の弱点の網羅的な洗い出し(健康診断)」、セキュリティテストは「攻撃者視点での実践的な強度評価(体力測定)」であり、目的や視点が異なります。

- 適切なテストの選択: 開発の早期段階ではSAST(ソースコード診断)、リリース前や運用中にはDASTや手動診断、そして重要システムにはペネトレーションテストといったように、目的と対象に応じて最適なテストの種類や手法を選択することが重要です。

- 継続的な取り組み: セキュリティは「一度対策すれば終わり」というものではありません。新しい脆弱性は日々発見され、システムの変更に伴って新たなリスクが生まれます。開発ライフサイクルにセキュリティテストを組み込み、PDCAサイクルを回しながら継続的に実施していくことが、真のセキュリティレベル向上に繋がります。

セキュリティ対策の第一歩は、まず自社の現状を正しく知ることから始まります。この記事でご紹介した無料のオープンソースツール「OWASP ZAP」を試してみる、あるいは専門のサービス提供者に相談して簡易診断を受けてみるなど、まずは小さな一歩からでも行動を起こしてみてはいかがでしょうか。その一歩が、未来の深刻なインシデントを防ぎ、企業の信頼と成長を守るための確かな礎となるはずです。