現代のビジネス環境において、デジタル技術の活用は不可欠です。しかし、その利便性の裏側には、常にサイバー攻撃や情報漏洩といったセキュリティリスクが潜んでいます。自社の情報資産を守ることはもちろん、取引先や顧客に迷惑をかけないためにも、組織的なセキュリティ対策は企業の重要な責務となりました。

そこで重要な役割を果たすのが「セキュリティチェックシート」です。このシートは、自社や取引先のセキュリティ対策状況を網羅的かつ客観的に評価するためのツールであり、セキュリティガバナンスの根幹をなすものと言えます。

この記事では、セキュリティチェックシートの基本的な知識から、その目的、具体的な作成方法、質問項目の例、そして効果的な活用法までを総合的に解説します。さらに、無料で利用できるテンプレートや、運用を効率化するツールも紹介します。セキュリティ対策の第一歩を踏み出したい方から、既存の運用方法を見直したい方まで、幅広く役立つ情報を提供します。

目次

セキュリティチェックシートとは

セキュリティチェックシートとは、組織の情報セキュリティ対策状況を評価・確認するために使用される、質問項目をリスト化した文書です。一般的にはExcelやスプレッドシート、あるいは専門のWebツールなどを用いて作成され、自社のセキュリティ体制の自己診断や、業務委託先・取引先のセキュリティレベルを評価する際に活用されます。

このシートの目的は、漠然とした「セキュリティ対策」を具体的なチェック項目に分解し、対策の実施状況を「見える化」することです。これにより、組織は自社のセキュリティにおける強みと弱みを客観的に把握し、優先的に取り組むべき課題を特定できるようになります。

セキュリティチェックシートで問われる内容は多岐にわたりますが、大きく分けて以下の4つの観点から構成されるのが一般的です。

- 組織的対策: セキュリティポリシーの策定や管理体制の構築など、組織全体としてのルールや仕組みに関する項目。

- 人的対策: 従業員への教育やアクセス権の管理など、「人」に起因するリスクへの対策に関する項目。

- 物理的対策: サーバールームへの入退室管理や機器の盗難防止など、物理的な環境におけるセキュリティ対策に関する項目。

- 技術的対策: ウイルス対策ソフトの導入や不正アクセス検知など、ITシステムにおける技術的な防御策に関する項目。

これらの項目に対して、「はい/いいえ」「実施済み/未実施」といった形式で回答し、その結果を集計・分析することで、総合的なセキュリティレベルを評価します。

ここで、類似の文書との違いを明確にしておきましょう。例えば、「情報セキュリティポリシー」は、組織が情報セキュリティに取り組む上での最上位の方針や行動指針を定めたものです。セキュリティチェックシートは、そのポリシーが現場レベルで正しく遵守・実行されているかを確認するための具体的な検証ツールと位置づけられます。

また、ISMS(情報セキュリティマネジメントシステム)認証やプライバシーマーク(Pマーク)といった第三者認証制度は、厳格な基準に基づいて組織のセキュリティ体制を評価・認証するものです。セキュリティチェックシートは、これらの認証取得に向けた準備段階での内部監査や、認証基準を満たしているかの簡易的な確認にも利用できます。認証を取得していない企業にとっては、それに準ずるレベルのセキュリティ体制を構築・維持するための道しるべとなります。

特に近年では、自社だけでなく、サプライチェーン全体でのセキュリティ確保が強く求められています。システム開発の委託先やクラウドサービスの提供元など、外部の事業者を利用する機会が増える中で、取引先の選定(デューデリジェンス)においてセキュリティチェックシートの提出を求めることは、もはや標準的なプロセスとなりつつあります。取引先から自社がチェックシートの提出を求められるケースも同様に増加しており、自社の対策状況を客観的に説明できる準備をしておくことが不可欠です。

このように、セキュリティチェックシートは単なる形式的な書類ではありません。自社のセキュリティ体制を強化し、取引先との信頼関係を構築し、ひいては事業の継続性を確保するための、戦略的かつ実践的なツールなのです。本記事を通して、その本質的な価値と活用方法を深く理解していきましょう。

セキュリティチェックシートの目的と必要性

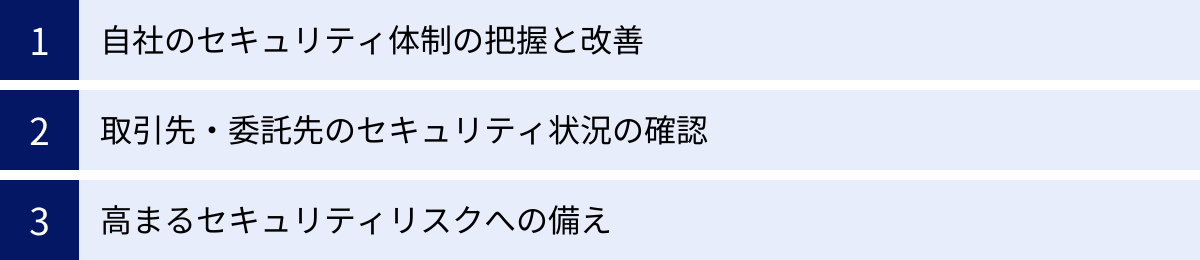

セキュリティチェックシートは、なぜこれほどまでに重要視されるのでしょうか。その目的と必要性は、大きく分けて「自社の内部改善」「取引先のリスク管理」「外部環境の変化への対応」という3つの側面に集約されます。これらの目的を理解することで、チェックシートをより効果的に活用するための視点が得られます。

自社のセキュリティ体制を把握・改善する

セキュリティチェックシートの最も基本的かつ重要な目的は、自社のセキュリティ対策状況を客観的に把握し、改善のサイクルを回すことです。多くの組織では、「セキュリティ対策は重要だ」と認識してはいるものの、具体的に何ができていて、何ができていないのかを正確に把握できていないケースが少なくありません。

チェックシートを用いることで、漠然とした不安が具体的な課題として可視化されます。例えば、「パスワードの定期変更ルールが徹底されていない」「退職者のアカウントが削除されずに残っている」「ソフトウェアの脆弱性パッチが適用されていない端末がある」といった問題点が明確になります。

網羅的なチェック項目に沿って自己評価を行うことで、これまで見過ごされてきた、あるいは認識されていなかった弱点(脆弱性)を発見できます。 これは、健康診断で体の異常を早期発見するプロセスに似ています。自覚症状がなくても、検査によって潜在的なリスクが明らかになるのです。

発見された弱点は、改善に向けた具体的なアクションプランを策定するための出発点となります。単に「セキュリティを強化しよう」という曖昧な目標ではなく、「来月末までに全社員を対象としたパスワードポリシーの研修を実施する」「退職後24時間以内にすべてのアカウントを停止するプロセスを確立し、人事部と情報システム部で責任分担を明確にする」といった、具体的で実行可能な計画に落とし込めます。

さらに、この自己評価を定期的に(例えば、年に一度)実施することで、対策の進捗状況を定点観測できます。前回の評価結果と比較することで、改善活動が計画通りに進んでいるか、新たな課題が発生していないかを確認し、継続的な改善(PDCAサイクル)を回していくことが可能になります。

情報セキュリティマネジメントの国際規格であるISO/IEC 27001(ISMS)や、個人情報保護の体制を評価するプライバシーマーク(Pマーク)の取得を目指す企業にとっても、セキュリティチェックシートは極めて有効です。これらの認証を取得・維持するためには、規格が要求する管理策をすべて満たしている必要があります。チェックシートは、その要求事項に対する自社の準拠状況をギャップ分析するためのツールとして機能し、認証取得に向けたロードマップ作成の基礎となります。

取引先や委託先のセキュリティ状況を確認する

現代のビジネスは、自社単独で完結することはほとんどありません。システム開発、データ分析、クラウドサービスの利用、さらには経理や人事といったバックオフィス業務まで、様々な業務を外部の事業者に委託するのが一般的です。こうした取引先や委託先(サプライヤーやサードパーティとも呼ばれます)には、自社の重要な情報資産(顧客情報、技術情報、財務情報など)へのアクセスを許可するケースも少なくありません。

ここで大きな問題となるのが、委託先のセキュリティ対策が不十分だった場合に、そこを踏み台として自社が被害を受けるリスクです。たとえ自社のセキュリティ対策が万全でも、取引先の脆弱性から情報が漏洩すれば、結果として自社のブランドイメージや信頼は大きく損なわれ、事業継続に深刻な影響を及ぼす可能性があります。

このサプライチェーンに潜むリスクを管理するために、セキュリティチェックシートは不可欠なツールとなります。新規に取引を開始する前には、候補となる複数の事業者に同じチェックシートを提出してもらい、その回答内容を比較・評価します。これにより、一定のセキュリティレベルを満たしているかを客観的な基準で判断し、信頼できるパートナーを選定できます。

例えば、顧客管理システム(CRM)をSaaS(Software as a Service)で導入しようとする場合を考えてみましょう。複数のベンダーに、データセンターの物理的セキュリティ、通信の暗号化方式、脆弱性診断の実施頻度、従業員のセキュリティ教育などに関するチェックシートへの回答を求めます。その結果、A社は全ての項目で高いレベルの対策を実施している一方、B社は第三者による脆弱性診断を実施していないことが判明した、といった具体的な比較が可能になります。これにより、感覚や営業担当者の説明だけでなく、客観的な事実に基づいてリスクの低いベンダーを選択できるのです。

また、取引開始後も安心はできません。企業のセキュリティ体制は常に変化しうるため、既存の取引先に対しても定期的に(例えば年1回)チェックシートの再提出を求め、継続的にセキュリティレベルをモニタリングすることが重要です。もし評価が著しく低下している場合は、改善を要求したり、場合によっては取引の見直しを検討したりといった対応が必要になります。

近年高まるセキュリティリスクに備える

セキュリティチェックシートの必要性は、近年のビジネス環境や脅威の変化によって、さらに高まっています。特に、「サプライチェーン攻撃の増加」と「DX推進やテレワークの普及」という2つのトレンドは、このツールの重要性を際立たせています。

サプライチェーン攻撃の増加

サプライチェーン攻撃とは、セキュリティ対策が比較的強固な大企業などを直接狙うのではなく、その取引先であるセキュリティ対策の甘い中小企業などをまず侵害し、そこを踏み台として本来の標的(ターゲット)に侵入する攻撃手法です。攻撃者から見れば、防御の堅い正面玄関から侵入するのではなく、警備の緩い裏口や窓から忍び込むようなものです。

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」においても、「サプライチェーンの弱点を悪用した攻撃」は組織向けの脅威として第2位にランクインしており、その深刻さがうかがえます。(参照:独立行政法人情報処理推進機構 「情報セキュリティ10大脅威 2024」)

この攻撃の恐ろしい点は、自社がどれだけ高度な対策を講じていても、取引関係にある一社の不備によって被害に巻き込まれてしまう点です。自社が被害者になるだけでなく、自社の脆弱性が原因で取引先に被害を及ぼしてしまい、加害者側になってしまうリスクも存在します。

このようなサプライチェーン全体に広がるリスクに対抗するためには、自社だけでなく、取引関係にあるすべての組織が一定水準のセキュリティを確保する「共同防衛」の考え方が不可欠です。セキュリティチェックシートは、この共同防衛体制を築くための共通言語であり、具体的なアクションの起点となります。各社が互いのセキュリティレベルを確認し、基準に満たない部分があれば改善を促すというプロセスを通じて、サプライチェーン全体のセキュリティレベルを底上げしていくことができるのです。

DX推進やテレワークの普及

デジタルトランスフォーメーション(DX)の推進や、新型コロナウイルス感染症の拡大を機に急速に普及したテレワークは、企業の生産性や柔軟性を高める一方で、新たなセキュリティリスクを生み出しました。

従来、企業のIT環境は社内ネットワークという「城壁」の内側で守られていました。しかし、クラウドサービスの全面的な利用、従業員が自宅や外出先から社内システムにアクセスするテレワーク、さらには私物端末を業務に利用するBYOD(Bring Your Own Device)の導入などにより、守るべき境界線が曖昧になり、攻撃者が狙える侵入口(アタックサーフェス)が格段に拡大しました。

自宅のWi-Fiルーターの脆弱性、カフェの公衆Wi-Fiの盗聴リスク、業務用PCと私用PCの使い分けが不徹底なことによるマルウェア感染など、オフィス勤務では想定しなかったようなリスクが顕在化しています。

このような新しい働き方やIT環境に対応するためには、セキュリティ対策もアップデートされなければなりません。セキュリティチェックシートは、こうした現代的なリスクに自社の対策が追いついているかを確認するための有効な手段です。例えば、「リモートアクセス時の多要素認証は必須か」「会社支給端末のハードディスクは暗号化されているか」「クラウドサービスのアクセス権限は適切に管理されているか」といった項目を設けることで、新たな環境下での対策漏れを防ぐことができます。

このように、セキュリティチェックシートは、自社の内向きの改善活動から、取引先を含めたサプライチェーン全体のリスク管理、そして変化し続ける脅威環境への適応まで、多岐にわたる目的を達成するための極めて重要なツールなのです。

セキュリティチェックシートに盛り込むべき4つの項目

効果的なセキュリティチェックシートを作成するためには、評価すべき項目を網羅的かつ体系的に整理することが重要です。一般的に、情報セキュリティ対策は「組織」「人」「物理」「技術」の4つの側面から捉えられます。このフレームワークに沿ってチェック項目を構成することで、バランスの取れた評価が可能になります。これは経済産業省が定める「情報セキュリティ管理基準」などでも採用されている基本的な考え方です。

| 対策区分 | 概要 | 具体例 |

|---|---|---|

| ① 組織的セキュリティ対策 | セキュリティに関する方針、体制、規程、計画など、組織全体としての仕組みづくりに関する対策。 | ・情報セキュリティポリシーの策定と周知 ・情報セキュリティ委員会の設置 ・インシデント対応計画の策定 |

| ② 人的セキュリティ対策 | 従業員や関係者など、「人」に起因する情報セキュリティリスクを低減するための対策。 | ・セキュリティ教育・訓練の実施 ・入退社時の情報管理 ・パスワードポリシーの遵守 |

| ③ 物理的セキュリティ対策 | オフィス、サーバールーム、データセンターなど、物理的な場所や機器を不正アクセスや災害から守るための対策。 | ・サーバールームへの入退室管理 ・PCや記憶媒体の盗難防止対策 ・書類の施錠保管と適切な廃棄 |

| ④ 技術的セキュリティ対策 | コンピュータシステムやネットワークを、サイバー攻撃などの脅威から技術的に保護するための対策。 | ・ウイルス対策ソフトの導入 ・ファイアウォールの設置と運用 ・アクセスログの取得と監視 |

以下、それぞれの項目について、具体的にどのような内容を含めるべきかを詳しく解説します。

① 組織的セキュリティ対策

組織的セキュリティ対策は、すべてのセキュリティ活動の土台となる、いわば「憲法」や「法律」に相当する部分です。技術的な対策をいくら導入しても、それを運用するためのルールや責任体制が明確でなければ、効果は半減してしまいます。このカテゴリでは、組織として情報セキュリティにどう向き合うかという姿勢と仕組みが問われます。

主なチェック項目は以下の通りです。

- 情報セキュリティポリシーの策定と周知:

- 組織の情報セキュリティに関する基本方針(ポリシー)が、経営層の承認を得て正式に文書化されているか。

- 策定されたポリシーは、全従業員および関連する外部関係者に周知徹底されているか。

- 推進体制の構築:

- 情報セキュリティを推進するための責任者(例:CISO – Chief Information Security Officer)が任命されているか。

- 部門横断的な情報セキュリティ委員会などが設置され、定期的に開催されているか。

- 各部門における情報セキュリティの役割と責任が明確に定められているか。

- 情報資産の管理:

- 組織が保有する情報資産(個人情報、機密情報など)を洗い出し、重要度に応じた分類(ラベリング)が行われているか。

- 分類に基づいた取り扱いルール(アクセス制限、持ち出し禁止など)が定められているか。

- インシデント対応体制:

- 情報漏洩やサイバー攻撃などのセキュリティインシデントが発生した際の、報告、調査、復旧、再発防止までの一連の対応手順(インシデントレスポンスプラン)が整備されているか。

- 緊急連絡網が整備され、関係者に周知されているか。

- 法令・契約の遵守:

- 個人情報保護法、マイナンバー法、不正競争防止法など、事業に関連するセキュリティ関連法規を遵守するための体制が整備されているか。

- 顧客や取引先との契約に含まれる、セキュリティに関する義務を遵守しているか。

- 内部監査と見直し:

- セキュリティ対策が計画通りに実施され、有効に機能しているかを評価するための内部監査が定期的に実施されているか。

- 監査結果や新たな脅威の出現を受けて、セキュリティポリシーや対策が定期的に見直されているか。

② 人的セキュリティ対策

「セキュリティの最も弱い環は人である」とよく言われます。どんなに強固なシステムを導入しても、従業員一人の不注意や悪意によって、その防御は簡単に破られてしまう可能性があります。人的セキュリティ対策は、従業員の意識向上と行動の規律化を通じて、ヒューマンエラーや内部不正のリスクを低減することを目的とします。

主なチェック項目は以下の通りです。

- 教育・訓練:

- 全従業員(役員、正社員、契約社員、派遣社員などを含む)を対象とした情報セキュリティに関する教育・研修を、入社時および定期的に(例:年1回以上)実施しているか。

- 標的型攻撃メールなど、特定の脅威を想定した実践的な訓練を実施しているか。

- 雇用管理:

- 従業員の採用時に、秘密保持契約(NDA)を締結しているか。

- 従業員の退職・異動時には、情報システムへのアクセス権限を速やかに削除・変更する手続きが確立され、確実に実行されているか。

- PCやICカードなどの貸与物は、退職時に確実に返却されているか。

- パスワード管理:

- パスワードの最低文字数、複雑性(英大小文字、数字、記号の組み合わせ)、有効期間、再利用禁止といった要件を定めたパスワードポリシーが存在し、システム的に強制されているか。

- 初期パスワードや安易なパスワードの使用を禁止し、利用者に変更を義務付けているか。

- 情報機器・メディアの利用:

- 業務用のPCやスマートフォンを、許可なく私的に利用することを禁止しているか。

- 私物端末の業務利用(BYOD)を許可する場合、そのためのセキュリティルール(ウイルス対策ソフト導入義務など)が定められ、遵守されているか。

- USBメモリなどの外部記憶媒体の利用に関するルール(利用の原則禁止、許可制、暗号化の義務付けなど)が定められているか。

- クリアデスク・クリアスクリーン:

- 離席時に、機密情報が記載された書類を机の上に放置しない(クリアデスク)、PC画面をロックする(クリアスクリーン)といったルールが徹底されているか。

③ 物理的セキュリティ対策

物理的セキュリティ対策は、情報が保存されているサーバーやネットワーク機器、書類、記憶媒体などを、盗難、破壊、不正な覗き見といった物理的な脅威から保護することを目的とします。サイバー空間だけでなく、現実世界での防御も情報セキュリティの重要な要素です。

主なチェック項目は以下の通りです。

- アクセス管理:

- サーバーや重要なネットワーク機器が設置されている部屋(サーバールーム、データセンター)への入退室が、ICカード、生体認証、鍵などによって厳格に管理されているか。

- 入退室の記録は取得・保管されているか。

- 来訪者の入退館管理(受付での記帳、身分証の確認、入館証の貸与など)が適切に行われているか。

- 機器の盗難・紛失防止:

- ノートPCやサーバーに、ワイヤーロックなどの物理的な盗難防止対策が施されているか。

- 重要な情報が保存されたPCやスマートフォンを社外に持ち出す際のルールが定められているか。

- 書類・記憶媒体の管理:

- 機密情報や個人情報が記載された書類や、バックアップテープ、USBメモリなどは、施錠可能なキャビネットや金庫で保管されているか。

- 不要になった書類や記憶媒体を廃棄する際は、シュレッダー処理や物理的破壊、データ消去ソフトによる完全消去など、復元不可能な方法で処分しているか。

- 環境対策:

- サーバールームに、火災報知器、消火設備、防水・漏水対策、耐震対策などが施されているか。

- 停電に備えて、無停電電源装置(UPS)や自家発電装置が設置されているか。

- 機器の安定稼働のため、空調設備による温度・湿度管理が行われているか。

④ 技術的セキュリティ対策

技術的セキュリティ対策は、マルウェア感染、不正アクセス、DDoS攻撃といったサイバー攻撃から、コンピュータシステムやネットワークを直接的に守るための防御策です。一般的に「セキュリティ対策」と聞いて多くの人がイメージするのが、このカテゴリの対策でしょう。

主なチェック項目は以下の通りです。

- マルウェア対策:

- 全てのサーバーおよびクライアントPCに、ウイルス対策ソフト(アンチウイルス/エンドポイントセキュリティ)が導入されているか。

- ウイルス定義ファイル(パターンファイル)は、常に最新の状態に自動更新されているか。

- 定期的なフルスキャンが実行されているか。

- ネットワークセキュリティ:

- アクセス制御:

- 情報システムやデータへのアクセスは、「業務上必要な担当者のみに、必要最小限の権限を与える」という最小権限の原則に基づいて管理されているか。

- 特に重要なシステムへのアクセスや、外部からのリモートアクセスには、多要素認証(MFA)を必須としているか。

- アクセスログ(誰が、いつ、何にアクセスしたか)が取得・保管され、定期的にレビューされているか。

- 脆弱性管理:

- OSやソフトウェアのセキュリティパッチ(修正プログラム)が、公開後、速やかに適用されているか。

- 定期的に、システムやネットワークの脆弱性診断を実施しているか。

- 通信・データの暗号化:

- Webサイトやリモートアクセスなど、インターネット経由での重要な通信は、SSL/TLSによって暗号化されているか。

- ノートPCやスマートフォンの内蔵ストレージ(HDD/SSD)、USBメモリなどの外部記憶媒体に保存するデータは、暗号化されているか。

これらの4つの項目をバランス良く網羅することで、セキュリティ対策の「漏れ」や「偏り」を防ぎ、多層的な防御体制を評価・構築するための強固な土台となります。

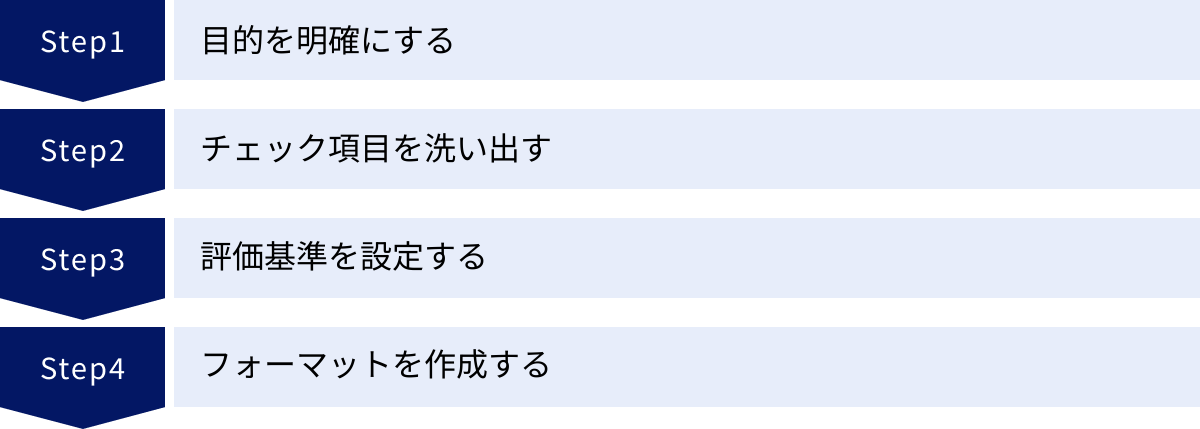

【4ステップ】セキュリティチェックシートの作り方

理論を理解したところで、次はいよいよ実践です。実際にセキュリティチェックシートをゼロから作成する、あるいは既存のテンプレートを自社向けにカスタマイズする際の、具体的で実践的な4つのステップを解説します。この手順に沿って進めることで、目的が明確で、実用性の高いチェックシートを作成できます。

① 目的を明確にする

何よりもまず最初に行うべきは、「何のために、このチェックシートを使うのか」を明確に定義することです。目的が曖昧なままでは、質問項目が冗長になったり、逆に重要な点が抜け落ちたりして、効果の薄いシートになってしまいます。

具体的には、以下の「5W1H」を意識して目的を整理すると良いでしょう。

- Why(なぜ): なぜチェックシートが必要なのか?(例:サプライチェーンリスク管理のため、ISMS認証取得準備のため、社内の意識向上を図るため)

- What(何を): 何を評価・確認したいのか?(例:委託先の総合的なセキュリティレベル、自社の個人情報保護体制、テレワーク環境の安全性)

- Who(誰が): 誰がこのシートに回答するのか?(例:委託先の情報システム担当者、自社の各部門長、全従業員)

- Whom(誰に): 誰がその回答を評価するのか?(例:自社の情報セキュリティ委員会、購買部門、監査部門)

- When(いつ): いつこのシートを使うのか?(例:新規取引先選定時、年1回の定期監査時、システム導入前)

- How(どのように): どのように活用するのか?(例:スコア化して取引可否の判断基準にする、弱点項目を洗い出し改善計画を立てる)

例えば、目的が「新規クラウドサービス導入時のベンダー選定」であれば、技術的対策(データの暗号化、データセンターの場所、脆弱性診断の有無など)や組織的対策(SLA、サポート体制、第三者認証の取得状況など)に関する質問の比重が高くなります。

一方、目的が「全従業員のセキュリティ意識向上のための自己点検」であれば、人的対策(パスワード管理、クリアデスク、不審メールへの対応など)に関する、より身近で分かりやすい質問が中心となるでしょう。

この目的設定のステップを丁寧に行うことが、後続のすべてのステップの質を決定づけると言っても過言ではありません。

② チェック項目を洗い出す

目的が明確になったら、次はその目的を達成するために必要な具体的な質問項目を洗い出します。全くのゼロから全ての項目を考案するのは非常に困難であり、非効率です。まずは、公的機関などが公開している信頼性の高いテンプレートをベースにするのが賢明なアプローチです。

本記事の後半で紹介するIPA(情報処理推進機構)やNISC(内閣サイバーセキュリティセンター)が提供するチェックリストは、汎用性が高く、多くの企業にとって良い出発点となります。

テンプレートを参考にしつつ、以下の観点で自社独自の項目を追加・修正していきます。

- 目的との整合性: ステップ①で定めた目的に沿っているか。目的に関係の薄い項目は削除し、逆に目的達成に不可欠な項目が抜けていれば追加します。

- 網羅性: 前章で解説した「組織的」「人的」「物理的」「技術的」の4つの観点がバランス良く含まれているかを確認します。特定の分野に偏りがないか、多角的に見直しましょう。

- 業界・業種特有のリスク: 自社が属する業界特有の規制やリスクを考慮します。例えば、金融機関であればFISC安全対策基準、医療機関であれば3省2ガイドライン(医療情報システムの安全管理に関するガイドライン)に関連する項目を追加する必要があります。製造業であれば、工場内の制御システム(OTセキュリティ)に関する項目も重要になります。

- 自社のビジネス環境: テレワークを全面的に導入している、多数の海外拠点を持つ、特定のクラウドサービスに深く依存しているなど、自社特有のビジネス環境に起因するリスクに対応した項目を盛り込みます。

この段階では、完璧を目指すよりも、まずは思いつく限りの項目をリストアップすることが重要です。ブレインストーミングのように、関係者で意見を出し合いながら進めると、多様な視点を取り入れることができます。

③ 評価基準を設定する

質問項目を洗い出したら、それぞれの項目に対する回答をどのように評価するか、その基準を明確に設定します。評価基準が曖昧だと、回答者によって解釈が異なったり、評価者によって判断がブレたりしてしまい、客観的な評価ができなくなります。

評価基準の設計には、主に以下のような方法があります。

| 評価方式 | 特徴 | メリット | デメリット |

|---|---|---|---|

| 二者択一方式 | 「はい/いいえ」「実施/未実施」「準拠/不準拠」などで回答。 | シンプルで回答・集計が容易。 | 対策のレベル感(程度)が分からない。「一部実施」などの状況を表現できない。 |

| 多段階評価方式 | 「A: 完全に実施/B: 一部実施/C: 計画中/D: 未実施/E: 該当なし」など、3〜5段階で回答。 | 対策の成熟度や状況をより詳細に把握できる。 | 回答・集計がやや複雑になる。段階の定義を明確にする必要がある。 |

| スコアリング方式 | 各項目に点数を割り振り、合計点で評価。重要項目には高い配点を設定する。 | 定量的な評価が可能で、他社との比較や時系列での変化を追いやすい。 | 点数設定の根拠を明確にする必要がある。合計点だけでは個別の弱点が見えにくい。 |

どの方式を選ぶかは、チェックシートの目的によります。例えば、社内の簡易的な自己点検であれば二者択一でも十分かもしれませんが、委託先の厳密な評価には、対策のレベル感が分かる多段階評価やスコアリング方式が適しています。

さらに重要なのは、「はい」と回答するための具体的な条件を定義することです。例えば、「ウイルス対策ソフトを導入しているか?」という質問に対し、「はい」と回答するためには、「全端末に導入済みで、パターンファイルが毎日自動更新され、週1回のフルスキャンが実行されていること」といった具体的なエビデンス(証拠)を求める欄を設けるのが効果的です。これにより、回答の信頼性が格段に向上します。

また、「未実施」や「一部実施」と回答された場合に、その理由や今後の改善計画、完了予定日などを記入する自由記述欄を設けることも、単なる評価で終わらせず、具体的な改善アクションに繋げるために非常に有効です。

④ フォーマットを作成する

最後のステップとして、洗い出した項目と設定した評価基準を、実際のシートのフォーマットに落とし込みます。使用するツールは、多くの企業で利用されているExcelやGoogleスプレッドシートが一般的ですが、回答数が多ければGoogleフォームやMicrosoft Formsなどのアンケートツールも便利です。

フォーマットを作成する際は、回答者と評価者の双方にとって「見やすく、分かりやすく、使いやすい」ことを最優先に考えます。

以下のポイントを参考に、フォーマットをデザインしましょう。

- ヘッダー情報: シートの冒頭に、会社名、部署名、回答者名、回答日などを記入する欄を設けます。

- 凡例の明記: 評価基準(例:「A: 完全に実施」など)や回答方法についての説明を、シートの分かりやすい場所に明記します。

- カテゴリ分け: 「組織的対策」「人的対策」などの大項目ごとにシートを分けるか、色分けや罫線でセクションを区切ることで、構造が分かりやすくなります。

- ナンバリング: 各項目に通し番号(例:1-1, 1-2, 2-1…)を振ることで、特定の項目について言及する際に便利です。

- 入力規則の活用 (Excel/スプレッドシート): 回答欄にプルダウンリストを設定し、定義した選択肢(「はい/いいえ」など)以外は入力できないようにすると、回答のブレや入力ミスを防げます。

- コメント欄の設置: 各項目、あるいは各カテゴリの末尾に、補足事項やエビデンスの場所などを記入できる自由記述欄を設けます。

- サマリーシートの作成: 回答結果を自動的に集計し、カテゴリごとのスコアや弱点項目をグラフなどで可視化するサマリー(要約)シートを用意すると、評価や報告が格段に楽になります。

これらの4ステップを着実に踏むことで、単なる質問の羅列ではない、戦略的で実用的なセキュリティチェックシートを作成することができます。

セキュリティチェックシートの質問項目例

ここでは、前述した「4つの対策区分」に基づき、セキュリティチェックシートに盛り込むべき具体的な質問項目例を、表形式で紹介します。これらの例は汎用的なものであり、自社の目的や状況に合わせてカスタマイズする際の参考にしてください。質問の意図や確認すべきポイントも併せて理解することが重要です。

組織的対策に関する質問例

組織的対策は、セキュリティガバナンスの根幹をなす項目です。ルールや体制が整備されているか、経営層のコミットメントがあるかを確認します。

| No. | 質問項目 | 確認のポイント・意図 |

|---|---|---|

| 1-1 | 情報セキュリティに関する全社的な方針(情報セキュリティポリシー)が、経営層によって承認され、文書化されていますか? | ポリシーが存在するだけでなく、それが組織の正式な意思決定として位置づけられているかを確認。 |

| 1-2 | 策定されたポリシーは、全従業員および業務上関わりのある外部委託先などに周知されていますか? | ルールは作られるだけでなく、関係者全員に理解されていなければ意味がないため、周知活動の有無を確認。 |

| 1-3 | 情報セキュリティを推進・監督する責任者(CISO等)および組織(情報セキュリティ委員会等)が設置されていますか? | セキュリティ対策を推進する上でのリーダーシップと責任の所在が明確になっているかを確認。 |

| 1-4 | 保有する情報資産(個人情報、機密情報等)を特定し、その重要性に応じた分類・管理を行っていますか? | 何を守るべきかを正しく認識し、リスクに応じた適切な管理(アクセス制限、持ち出し制御等)が行われているか。 |

| 1-5 | セキュリティインシデント(情報漏洩、ウイルス感染等)発生時の対応手順が定められ、関係者に周知されていますか? | 有事の際に混乱なく、迅速かつ的確な対応ができる体制が整っているかを確認。 |

| 1-6 | 個人情報保護法など、事業に関連する法令や規制、契約上のセキュリティ要件を遵守する体制がありますか? | コンプライアンス違反による事業リスクを管理できているかを確認。 |

| 1-7 | 定期的に(例:年1回以上)情報セキュリティに関する内部監査を実施し、その結果に基づき対策の見直しを行っていますか? | PDCAサイクルが機能し、継続的な改善が行われているかを確認。 |

人的対策に関する質問例

従業員の行動に起因するリスクを低減するための項目です。教育の実施状況や、日々の業務におけるルールの遵守状況を確認します。

| No. | 質問項目 | 確認のポイント・意図 |

|---|---|---|

| 2-1 | 全従業員を対象とした情報セキュリティに関する教育・研修を、入社時および定期的(年1回以上)に実施していますか? | 従業員のセキュリティ意識と知識レベルを維持・向上させるための継続的な取り組みがあるか。 |

| 2-2 | 従業員の採用時に、業務上知り得た情報の取り扱いに関する誓約書(秘密保持契約等)を取得していますか? | 従業員としての法的・倫理的責任を自覚させているか。 |

| 2-3 | 従業員の退職・異動時に、情報システムへのアクセス権限を速やかに(例:最終出社日当日中)削除・変更する手続きが定められ、実行されていますか? | 不要になったアカウントが悪用されるリスクを防ぐためのプロセスが確立されているか。 |

| 2-4 | パスワードの最低文字数、複雑性(英数字記号の混在)、有効期間などを定めたポリシーがあり、遵守されていますか? | 推測されにくい強力なパスワードの使用を徹底し、不正ログインのリスクを低減しているか。 |

| 2-5 | 重要なシステムや情報へのアクセス権限は、業務上必要な担当者に限定されていますか?(最小権限の原則) | 権限の過剰付与による内部不正や情報漏洩のリスクを管理しているか。 |

| 2-6 | 機密情報を含む書類を机上に放置したまま離席しない(クリアデスク)、PC画面をロックする(クリアスクリーン)といったルールが徹底されていますか? | オフィス内での物理的な情報漏洩(盗み見等)を防ぐ基本的な習慣が根付いているか。 |

| 2-7 | 私物デバイス(PC、スマートフォン等)の業務利用(BYOD)に関するルールは定められていますか?(許可する場合) | BYODに伴うセキュリティリスク(マルウェア感染、情報漏洩等)を管理するための統制が取れているか。 |

物理的対策に関する質問例

サーバーや重要書類など、物理的な情報資産を保護するための項目です。不正な侵入や盗難、災害などへの備えを確認します。

| No. | 質問項目 | 確認のポイント・意図 |

|---|---|---|

| 3-1 | サーバーやネットワーク機器が設置されている部屋(サーバールーム等)は、施錠管理され、権限のない者の立ち入りを制限していますか? | 重要なITインフラへの物理的な不正アクセスを防止しているか。ICカードや生体認証の有無も確認。 |

| 3-2 | サーバールームへの入退室は記録され、その記録は定期的にレビューされていますか? | 不正な入退室の試みを検知・追跡できる体制があるか。 |

| 3-3 | 来訪者の身元確認や入館管理は適切に行われていますか? | 部外者が無断でオフィスエリアに侵入することを防ぐ基本的な対策が講じられているか。 |

| 3-4 | ノートPCやサーバー等の機器に対して、ワイヤーロック等の物理的な盗難防止対策を講じていますか? | 機器自体の盗難による情報漏洩リスクを低減しているか。 |

| 3-5 | 重要な情報を含む書類や電子媒体は、施錠可能なキャビネットや保管庫で管理されていますか? | 紙媒体やUSBメモリ等からの情報漏洩を防いでいるか。 |

| 3-6 | 不要になった書類や電子媒体を廃棄する際は、復元不可能な方法(シュレッダー、物理破壊、データ完全消去等)で処理していますか? | ゴミ箱からの情報漏洩(トラッシング)を防いでいるか。 |

| 3-7 | サーバールーム等には、火災対策(消火設備)、水漏れ対策、電源対策(UPS等)が施されていますか? | 火災や停電といった災害によるシステム停止やデータ損失のリスクに備えているか。 |

技術的対策に関する質問例

サイバー攻撃からシステムやデータを守るための技術的な防御策に関する項目です。具体的なセキュリティ製品の導入状況や設定内容を確認します。

| No. | 質問項目 | 確認のポイント・意図 |

|---|---|---|

| 4-1 | 全ての業務用コンピュータ(サーバー、PC)にウイルス対策ソフトが導入され、定義ファイルは常に最新の状態に更新されていますか? | マルウェア感染に対する最も基本的な防御策が徹底されているか。 |

| 4-2 | 社内ネットワークとインターネットの境界にファイアウォールを設置し、不要な通信を遮断するよう適切に設定していますか? | 外部からの不正な通信をブロックする「城壁」としての役割が機能しているか。 |

| 4-3 | OSやソフトウェアにセキュリティ上の脆弱性が発見された場合、修正プログラム(パッチ)を速やかに適用する体制がありますか? | 既知の脆弱性を悪用した攻撃を防ぐための運用(脆弱性管理)ができているか。 |

| 4-4 | 外部から社内ネットワークへのリモートアクセスには、ID/パスワードに加えた多要素認証(MFA)を必須としていますか? | ID/パスワードが漏洩した場合でも、不正アクセスを防ぐための強力な認証手段を導入しているか。 |

| 4-5 | Webサイトでの個人情報入力画面など、機密性の高い情報を送受信する通信は、SSL/TLSにより暗号化されていますか? | 通信経路上での盗聴や改ざんを防いでいるか。 |

| 4-6 | システムの操作ログやネットワークのアクセスログは取得・保管されており、不正の監視や事後調査に利用できる状態ですか? | インシデント発生時の原因究明や、不正アクセスの兆候検知に必要な情報が確保されているか。 |

| 4-7 | 定期的に(例:年1回以上)、外部の専門家による、あるいは自動化ツールを用いた脆弱性診断を実施していますか? | 自社では気づきにくいシステム上の弱点を客観的に評価し、継続的にセキュリティレベルを向上させているか。 |

これらの質問例を自社のチェックシートに組み込むことで、抜け漏れのない網羅的なセキュリティ評価の第一歩を踏み出すことができます。

セキュリティチェックシートの活用方法

セキュリティチェックシートは、作成して一度回答を集めたら終わり、というものではありません。その結果をどのように活用するかによって、真価が問われます。ここでは、チェックシートを最大限に活かすための具体的な活用方法を、「対外的な利用」と「社内的な利用」の2つの側面に分けて解説します。

取引先や委託先の選定・見直しに使う

サプライチェーンリスク管理が重要視される現代において、セキュリティチェックシートは取引先や委託先のセキュリティレベルを評価するための標準的なツールとなっています。

新規取引先の選定(デューデリジェンス)

新しいシステムを導入したり、業務を外部に委託したりする際には、複数の候補企業が存在することが一般的です。その候補企業すべてに同じ内容のセキュリティチェックシートを提出してもらうことで、各社のセキュリティ対策状況を「同じ物差し」で比較検討できます。

例えば、ある業務システムの開発をA社とB社に委託することを検討しているとします。チェックシートの回答を集計した結果、A社は開発者への定期的なセキュリティ教育や、ソースコードの脆弱性診断を必須としているのに対し、B社はそのどちらも実施していないことが判明したとします。機能や価格が同等であれば、セキュリティリスクの低いA社を選択するという、客観的で合理的な意思決定が可能になります。

回答内容に不明な点や疑問があれば、追加でヒアリングを実施したり、ポリシー文書や設定画面のスクリーンショットといったエビデンス(証拠)の提出を求めたりすることも重要です。このプロセスを通じて、単に書類上の回答だけでなく、実態としてのセキュリティレベルを見極めることができます。

既存取引先の定期的な見直し

一度取引を開始したからといって、未来永劫その委託先が安全であるとは限りません。企業の体制は変化しますし、新たな脅威も次々と出現します。そのため、重要な業務を委託している既存の取引先に対しても、年に1回など定期的にチェックシートを再提出してもらい、セキュリティレベルに変化がないか、低下していないかを確認することが不可欠です。

この定点観測により、もしセキュリティレベルの低下が見られた場合には、その原因を確認し、改善を要求することができます。例えば、「昨年までは実施していた脆弱性診断が、今年は予算削減で中止された」といった事実が判明すれば、契約継続の条件として診断の再開を求める、といった交渉が可能です。

万が一、改善要求に応じてもらえない、あるいはリスクが許容範囲を超えていると判断した場合には、契約の見直しや委託先の変更といった、より踏み込んだ判断を下すための客観的な根拠となります。このように、チェックシートは取引関係におけるリスクコミュニケーションを円滑にし、健全なパートナーシップを維持するためのツールとしても機能します。

自社のセキュリティ対策の改善に役立てる

チェックシートは、他社を評価するためだけでなく、自社の足元を見つめ直し、継続的な改善活動を推進するための強力な自己診断ツールとしても活用できます。

セキュリティの現状把握と弱点の特定

まずは、自社の情報システム部門や各事業部門が協力して、自社用のセキュリティチェックシートに回答してみましょう。このプロセス自体が、社内にどのようなルールが存在し、それがどの程度守られているのかを再認識する良い機会となります。

回答結果を集計・分析することで、自社のセキュリティ対策における強みと弱みが一目瞭然になります。例えば、「技術的対策のスコアは高いが、人的対策、特に従業員教育に関する項目で『未実施』が多い」「本社は対策が進んでいるが、支社の物理的セキュリティが手薄になっている」といった具体的な課題が浮かび上がってきます。漠然とした不安が、対処すべき具体的な「弱点リスト」に変わるのです。

改善計画の策定と進捗管理

特定された弱点項目に対して、具体的な改善アクションプランを策定します。このとき、「何を(What)」「誰が(Who)」「いつまでに(When)」を明確にすることが重要です。

例えば、「退職者のアカウント削除が遅延しがち」という弱点が発見された場合、改善計画は以下のようになります。

- What: 退職後24時間以内にすべてのアカウントを停止するワークフローを確立する。

- Who: 人事部が退職情報を情報システム部に通知し、情報システム部がアカウントを停止する。責任者は情報システム部長とする。

- When: 来月末までにワークフローを文書化し、運用を開始する。

このように策定した改善計画の進捗管理にも、チェックシートが役立ちます。四半期ごとや半年ごとに計画の進捗状況を確認し、チェックシート上の評価を更新していくことで、改善活動が着実に前進しているかをトラッキングできます。

経営層への報告と予算確保

セキュリティ対策には、人的・金銭的なリソースが必要です。しかし、その投資効果は目に見えにくいため、経営層の理解を得て予算を確保するのは容易ではありません。

セキュリティチェックシートの評価結果は、経営層に対して自社のセキュリティリスクを客観的かつ定量的に説明するための強力な武器となります。「当社のセキュリティスコアは業界平均を下回っており、特に〇〇の分野に重大な脆弱性が存在します。このリスクを放置した場合、〇〇のようなインシデントが発生する可能性があり、その想定被害額は〇〇円です。このリスクを低減するため、〇〇の対策に〇〇円の投資が必要です」といった、具体的で説得力のある説明が可能になります。

このように、セキュリティチェックシートは単なる点検リストではなく、リスク管理、継続的改善、そして経営判断を支えるための戦略的な情報基盤として活用することができるのです。

セキュリティチェックシートを運用する際の3つのポイント

セキュリティチェックシートを導入したものの、次第に形骸化してしまい、本来の目的を果たせなくなってしまうケースは少なくありません。そうした事態を避け、チェックシートを継続的に価値あるものとして運用していくためには、以下の3つのポイントが重要になります。

① 定期的に見直しと更新を行う

一度作成したセキュリティチェックシートを、何年もそのまま使い続けるのは非常に危険です。 なぜなら、企業を取り巻く環境やセキュリティ上の脅威は、常に変化し続けているからです。

- 新たな脅威の出現: ランサムウェアの巧妙化、AIを利用したフィッシング詐欺、IoT機器を狙った攻撃など、サイバー攻撃の手法は日々進化しています。古いチェックシートでは、こうした新しい脅威に対応する項目が抜け落ちている可能性があります。

- 技術の進化とビジネスの変化: クラウドサービスの普及、テレワークの常態化、DXの推進など、企業のIT利用形態は大きく変化します。これに伴い、守るべき対象やリスクの所在も変わるため、チェック項目も追随させる必要があります。

- 法改正や業界標準の更新: 個人情報保護法などの関連法規は、社会情勢に応じて改正されます。また、業界団体が定めるセキュリティガイドラインが更新されることもあります。これらの変更に準拠するため、チェックシートの内容も適宜アップデートしなければなりません。

これらの変化に対応するため、少なくとも年に1回、あるいは自社の事業やシステム環境に大きな変更があったタイミングで、チェックシートの内容そのものを見直すことが不可欠です。

見直しの際には、IPA(情報処理推進機構)が毎年発表する「情報セキュリティ10大脅威」や、NISC(内閣サイバーセキュリティセンター)が発信する注意喚起、各種セキュリティ専門メディアの記事などを参考に、最新のトレンドを反映させましょう。この地道なメンテナンスこそが、チェックシートの有効性を保つための鍵となります。

② 専門家の意見を取り入れる

自社内だけでチェックシートを作成・運用していると、どうしても視点が内向きになり、知らず知らずのうちに重要な観点が抜け落ちてしまったり、評価が甘くなったりする「内輪の論理」に陥りがちです。

そこで有効なのが、外部のセキュリティ専門家(コンサルタントや監査人など)の意見を取り入れることです。専門家は、多くの企業の事例を知り、最新の脅威動向や技術にも精通しているため、客観的で専門的な視点からチェックシートの内容や評価結果をレビューしてくれます。

- チェック項目の妥当性評価: 「自社のビジネスリスクを考慮すると、〇〇に関する項目が不足している」「この質問は解釈が分かれやすいので、より具体的な表現に修正したほうが良い」といった、専門的なアドバイスを受けることで、シートの網羅性や客観性を高めることができます。

- 評価結果の客観的レビュー: 自社で行った自己評価の結果を専門家に見てもらい、その妥当性を検証してもらうことも重要です。特に、「はい」と回答している項目について、その対策レベルが本当に十分なものなのか、第三者の厳しい目で評価してもらうことで、自己満足に陥るのを防ぎます。

- 改善策への助言: 評価によって明らかになった弱点に対し、どのような対策を、どのような優先順位で講じるべきかについて、費用対効果なども含めた専門的な助言を得ることができます。

特に、金融や医療など規制の厳しい業界や、大規模なサプライチェーンを抱える企業にとっては、専門家の知見を活用することが、リスクを適切に管理する上で不可欠と言えるでしょう。

③ ツールやサービスを併用して効率化する

取引先の数が増えたり、チェックシートの項目が数百に及んだりすると、Excelやスプレッドシートによる手作業での管理は限界に達します。シートの配布、回答の回収と催促、結果の集計、スコアの計算、報告書の作成といった一連の作業は非常に煩雑で、担当者の大きな負担となります。また、ファイルが属人化し、担当者が異動すると運用が滞ってしまうリスクもあります。

こうした課題を解決するため、セキュリティチェックシートの運用を効率化・自動化するための専用ツールやSaaSプラットフォームを活用することを検討しましょう。

これらのツールが提供する主な機能は以下の通りです。

- 配布・回収の自動化: 対象者に一括でチェックシート(Webアンケート形式)を送付し、回答状況をダッシュボードで一元管理できます。未回答者への自動リマインダー機能などもあります。

- 自動スコアリングと可視化: 回答結果をリアルタイムで自動集計し、スコアを算出。カテゴリごとの評価や、経年変化、業界平均との比較などをグラフで分かりやすく可視化します。

- エビデンス管理: 回答の根拠となる証拠書類(規程類など)を、質問項目に紐づけてアップロード・管理できます。

- 指摘事項・タスク管理: 評価によって明らかになった改善すべき項目(指摘事項)をシステム上で管理し、担当者や対応期限を設定して、その進捗を追跡できます。

これらのツールを導入することで、担当者は煩雑な事務作業から解放され、より本質的な業務であるリスクの分析や改善策の検討に集中できるようになります。 運用が標準化・効率化されることで、属人化を防ぎ、継続的なリスク管理体制を構築することが可能になります。

セキュリティチェックシートの限界と対策

セキュリティチェックシートは非常に有効なツールですが、決して万能ではありません。その限界を正しく理解し、適切な対策を講じなければ、リスクを見誤る可能性があります。「チェックシートで高評価だったから安心だ」と過信してしまうのが最も危険です。ここでは、チェックシートが抱える3つの主要な限界と、それを補うための対策を解説します。

自己申告の信頼性には限界がある

セキュリティチェックシートの最大の弱点は、その回答が基本的に「自己申告」であるという点です。回答内容が、必ずしも実際の対策状況を正確に反映しているとは限りません。

この乖離が生まれる原因は様々です。

- 意図的な虚偽回答: 取引を獲得したい、あるいは評価を良く見せたいという動機から、実際には実施していない対策を「実施している」と偽って回答するケース。

- 担当者の理解不足: 質問の意図を正しく理解できず、誤った回答をしてしまうケース。例えば、「アクセスログの取得」という項目に対し、単にログが出力される設定になっているだけで、実際には誰も確認しておらず、保管期間も短いのに「はい」と答えてしまうような場合です。

- 社内の状況把握の不備: 回答担当者が、社内全体の状況を正確に把握できておらず、一部の部署の状況だけを見て全体を判断してしまうケース。

このような自己申告の信頼性の問題を補うためには、以下の対策が有効です。

- エビデンス(証拠)の提出を求める: 「はい」と回答した項目については、その根拠となる具体的な証拠の提出を義務付けるのが最も効果的です。例えば、「情報セキュリティポリシーが策定されている」という回答にはポリシーの文書そのものを、「脆弱性診断を実施している」という回答には診断結果の報告書を、それぞれ添付してもらうようにします。これにより、回答の客観性が格段に高まります。

- ヒアリングの実施: 特に重要な項目や、回答内容に疑問がある点については、担当者に直接ヒアリングを行います。具体的な運用方法や体制について深掘りして質問することで、書類上の回答だけでは見えなかった実態を把握できます。

- オンサイト監査(実地調査): 特にリスクが高いと判断される委託先などに対しては、実際に現地を訪問して対策状況を確認するオンサイト監査を実施することも検討します。サーバールームの入退室管理の様子や、従業員のクリアデスクの状況などを直接目で見ることで、最も確実な評価が可能になります。

評価基準のばらつきが起こりやすい

チェックシートの質問が抽象的だと、同じ「はい」という回答でも、その対策のレベル感(成熟度)が企業によって大きく異なるという問題が生じます。

例えば、「アクセス制御を実施していますか?」という質問を考えてみましょう。

- A社は、IDとパスワードだけで誰でもアクセスできる状態を「アクセス制御あり」と回答するかもしれません。

- B社は、役職や部署に応じて厳格に権限を分離し、多要素認証を必須としている状態を「アクセス制御あり」と回答するかもしれません。

両者は同じ「はい」でも、そのセキュリティレベルは天と地ほどの差があります。このような解釈のばらつきは、正確なリスク評価を妨げる大きな要因となります。

この問題を軽減するための対策は以下の通りです。

- 質問の具体化: 質問文をできるだけ具体的にし、解釈の余地をなくす努力が重要です。「パスワードを設定しているか」ではなく、「パスワードは8文字以上で、英大文字・小文字・数字・記号のうち3種類以上の組み合わせを必須とし、90日ごとに変更を強制しているか」のように、具体的な要件を質問に含めます。

- 評価レベルの定義: 多段階評価を用いる場合、それぞれのレベル(例:A, B, C)がどのような状態を指すのかを明確に定義し、凡例としてシートに記載します。例えば、「A評価:全社的にルールが文書化され、システム的に強制されており、遵守状況が監査されている状態」のように定義します。

- 複数人での評価: 評価を一人に任せるのではなく、複数の評価者でダブルチェックを行うことで、特定の個人の主観による偏りを減らし、評価の客観性を高めることができます。

継続的なモニタリングが難しい

セキュリティチェックシートによる評価は、あくまで回答が提出された「時点」での状況を切り取ったスナップショット(静的な情報)に過ぎません。提出後にセキュリティ担当者が退職して体制が手薄になったり、新たなシステムを導入して脆弱性が生まれたりしても、次の定期評価のタイミングまでその変化を捉えることはできません。

サイバー攻撃は24時間365日行われており、企業のセキュリティ状態も日々変化します。この動的なリスクに対して、年に1回の静的な評価だけでは不十分な場合があります。

この継続的なモニタリングの難しさを補うための対策として、近年注目されているのが以下の方法です。

- セキュリティレーティングサービス(SRS)の活用: これは、企業のIT資産を外部から継続的にスキャンし、そのセキュリティ状況を客観的にスコアリングするサービスです。パッチ適用の遅れ、不正なポートの開放、マルウェア感染の兆候などをリアルタイムに近い形で検知できます。チェックシートによる内部からの自己申告(Inside-Outのアプローチ)と、SRSによる外部からの客観的評価(Outside-Inのアプローチ)を組み合わせることで、より立体的で継続的なリスク管理が可能になります。

- 変更管理の報告義務: 委託先との契約において、システム構成、セキュリティ担当者、利用するクラウドサービスなど、セキュリティに大きな影響を与える変更があった場合に、速やかに自社へ報告することを義務付ける条項を盛り込みます。これにより、重要な変化をタイムリーに把握できます。

- インシデント発生時の報告義務: 委託先でセキュリティインシデントが発生した場合や、その兆候を発見した場合に、直ちに自社へ報告することを契約で義務付けます。

これらの限界を理解し、対策を講じることで、セキュリティチェックシートをより信頼性の高いリスク管理ツールとして昇華させることができます。

無料で使えるセキュリティチェックシートのテンプレート3選

セキュリティチェックシートをゼロから作成するのは大変な作業です。幸いなことに、信頼できる公的機関などが、無料で利用できる質の高いテンプレートや診断ツールを公開しています。これらを活用することで、効率的にチェックシート作成の第一歩を踏み出すことができます。ここでは、特におすすめの3つを紹介します。

① IPA(情報処理推進機構)|情報セキュリティ対策チェックリスト

独立行政法人情報処理推進機構(IPA)は、日本のIT国家戦略を技術面、人材面から支える中核的な機関であり、情報セキュリティに関する様々な情報提供を行っています。

IPAが公開している「中小企業の情報セキュリティ対策ガイドライン」には、付属資料としてすぐに使える「情報セキュリティ対策チェックリスト」が含まれています。

- 対象: 主に中小企業の経営者や情報システム担当者。

- 特徴:

- 基本的な対策項目を網羅: 組織的、人的、物理的、技術的な観点から、中小企業がまず取り組むべき基本的な対策項目がバランス良く網羅されています。

- 自己診断に最適: 「はい/いいえ」で回答するシンプルな形式で、自社の現状を簡単に把握できます。「いいえ」と答えた項目が、そのまま自社の弱点・課題となります。

- ガイドラインとの連携: 各チェック項目は「中小企業の情報セキュリティ対策ガイドライン」本文の該当箇所と紐づいており、対策の具体的な進め方や考え方を詳しく学ぶことができます。

- 入手方法: IPAの公式サイトから、ガイドラインと共にExcel形式やPDF形式で無料でダウンロードできます。Excel形式のものは自社用にカスタマイズしやすいのが利点です。

(参照:独立行政法人情報処理推進機構 「中小企業の情報セキュリティ対策ガイドライン付録」)

まずは何から手をつけて良いか分からない、という企業にとって、最初の一歩として最も適したテンプレートの一つです。

② NISC(内閣サイバーセキュリティセンター)|情報セキュリティハンドブック

内閣サイberosキュリティセンター(NISC)は、日本のサイバーセキュリティ政策を統括する司令塔としての役割を担っています。NISCが一般のインターネット利用者や中小企業向けに公開しているのが「情報セキュリティハンドブック」です。

- 対象: 中小企業の従業員や経営者、一般のインターネット利用者。

- 特徴:

- 分かりやすさ重視: イラストや図を多用し、専門用語を極力避けた平易な言葉で解説されているのが最大の特徴です。ポケットブックサイズで、社内研修の教材としても活用しやすいです。

- 実践的なチェックリスト: ハンドブックの中には、テレワーク時の注意点やSNSの安全な利用法など、現代的なテーマに沿った実践的なチェックリストが含まれています。従業員一人ひとりが自分の行動を振り返るためのツールとして非常に有効です。

- トピックの広さ: パスワード管理やウイルス対策といった基本的な内容から、クラウドサービス利用の注意点、標的型攻撃への対処法まで、幅広いトピックをカバーしています。

- 入手方法: NISCの公式サイトからPDF形式で無料でダウンロードできます。印刷して配布することも可能です。

(参照:内閣サイバーセキュリティセンター 「情報セキュリティハンドブック」)

全従業員を対象としたセキュリティ意識向上のための啓発活動の一環として、このハンドブックとチェックリストを活用するのがおすすめです。

③ 中小企業情報セキュリティ応援団|5分でできる!情報セキュリティ自社診断

「中小企業情報セキュリティ応援団(サイバーセキュリティお助け隊サービス)」は、IPAが主導し、地域の商工会議所などと連携して中小企業のセキュリティ対策を支援する取り組みです。その一環として提供されているのが、Web上で手軽に自己診断ができるツールです。

- 対象: 特にセキュリティ対策の専門家がいない中小企業。

- 特徴:

- オンラインで手軽に診断: Webサイトにアクセスし、25個の簡単な質問に「はい/いいえ/わからない」で答えていくだけで、自社のセキュリティレベルを診断できます。所要時間はわずか5分程度です。

- 即時フィードバック: 回答が完了すると、その場で点数と5段階のレベル評価が表示されます。さらに、評価に応じた具体的なアドバイスや、次に何をすべきかが示されます。

- 相談窓口への連携: 診断結果を踏まえて、より専門的な相談をしたい場合には、「サイバーセキュリティお助け隊サービス」を提供している身近なITベンダーなどの相談窓口を知ることができます。

- 利用方法: 「サイバーセキュリティお助け隊サービス」の公式サイトにアクセスし、診断ページから誰でも無料で利用できます。

(参照:独立行政法人情報処理推進機構 「5分でできる!情報セキュリティ自社診断」)

チェックシートを作成する前の現状把握や、定期的な簡易チェックとして非常に便利なツールです。

これらの無料テンプレートやツールを賢く利用し、自社の状況に合わせてカスタマイズすることで、効率的かつ効果的なセキュリティ評価体制を構築しましょう。

セキュリティチェックシート作成・運用に役立つツール

Excelやスプレッドシートによる手作業でのチェックシート運用は、対象となる取引先の数が増えるにつれて、管理が煩雑になり、非効率的になっていきます。このような課題を解決するために、チェックシートの作成から配布、集計、分析までを効率化する専門のツールやSaaSプラットフォームが存在します。ここでは、国内外で広く利用されている代表的なツールを3つ紹介します。

SecureSketCH (NRIセキュアテクノロジーズ株式会社)

SecureSketCHは、野村総合研究所(NRI)グループのセキュリティ専門企業であるNRIセキュアテクノロジーズが提供する、SaaS型のセキュリティ評価プラットフォームです。

- 特徴:

- 自社診断とサプライヤー評価の両方に対応: 自社のセキュリティ対策状況を自己評価する機能と、取引先や委託先のセキュリティ状況を評価する機能の両方を備えています。

- 業界平均とのベンチマーク比較: 国内最大級の利用企業数を誇り、蓄積されたデータをもとに自社のセキュリティスコアを同業種・同規模の企業平均と比較できます。 これにより、自社の立ち位置を客観的に把握し、経営層への説明資料としても活用できます。

- 多様なフレームワークに対応: IPAの「中小企業の情報セキュリティ対策ガイドライン」や、NIST(米国国立標準技術研究所)のサイバーセキュリティフレームワークなど、国内外の主要なガイドラインに基づいた設問テンプレートが用意されています。

- フリープランの提供: 一部の機能に制限はありますが、無料で利用を開始できるフリープランが用意されているため、スモールスタートで導入を検討しやすい点も魅力です。

(参照:NRIセキュアテクノロジーズ株式会社 公式サイト)

SecurityScorecard (SecurityScorecard, Inc.)

SecurityScorecardは、企業のセキュリティ状況を外部から継続的に評価する「セキュリティレーティング」分野のリーディングカンパニーです。

- 特徴:

- 外部からの客観的評価(Outside-In): 対象企業のドメイン名を入力するだけで、パッチ適用状況、ネットワークセキュリティ、DNSの健全性、Webアプリケーションの脆弱性など、外部から観測可能な10の項目を自動でスキャンし、AからFのスコアで評価します。 これは、自己申告に頼らない客観的なデータとなります。

- チェックシート機能との連携: Atlasというアンケート機能(チェックシート機能)も備えており、外部からのスキャン結果と、内部からの自己申告を組み合わせて、より多角的で信頼性の高いリスク評価を実現します。

- 継続的なモニタリング: 一度評価して終わりではなく、対象企業のセキュリティ状況を継続的に監視し、スコアの低下や新たな脆弱性が発見された場合にアラートで通知します。これにより、サプライヤーリスクの動的な変化を捉えることができます。

(参照:SecurityScorecard, Inc. 公式サイト)

Panorays (Panorays Ltd.)

Panoraysは、サプライチェーンリスク管理、いわゆるサードパーティ・セキュリティリスクマネジメント(TPRM)に特化したプラットフォームです。

- 特徴:

- スマートアンケート機能: 回答内容に応じて次の質問が動的に変化する「スマートアンケート」が特徴です。 例えば、「クラウドサービスを利用しているか?」という質問に「はい」と答えた場合にのみ、クラウドセキュリティに関する詳細な質問が表示されるため、回答者の負担を軽減し、効率的な情報収集が可能です。

- 外部スキャンとの統合評価: SecurityScorecardと同様に、外部からの自動スキャン機能とアンケート機能を組み合わせて、内部と外部の両面からリスクを評価します。

- リスク管理ワークフローの自動化: 評価結果に基づいてリスクレベルを自動判定し、リスクの高いサプライヤーを特定。改善が必要な項目について、サプライヤーとのコミュニケーションやタスク管理をプラットフォーム上で完結させることができます。

(参照:Panorays Ltd. 公式サイト)

これらのツールは、それぞれに特徴があり、解決したい課題に応じて選択することが重要です。セキュリティ運用の効率化、評価の客観性向上、そして継続的なリスク管理体制の構築を目指す企業にとって、これらのツールは強力な味方となるでしょう。

まとめ

本記事では、セキュリティチェックシートの基本から、その目的、作り方、活用法、そして運用を支えるテンプレートやツールに至るまで、網羅的に解説してきました。

現代のビジネスにおいて、情報セキュリティはもはやIT部門だけの課題ではなく、経営そのものに関わる重要なテーマです。特に、自社だけでなく取引先を含めたサプライチェーン全体でセキュリティレベルを維持・向上させることが、事業継続の生命線となっています。

その中で、セキュリティチェックシートは、目に見えない「セキュリティ対策」というものを具体的な項目に分解し、自社と取引先の双方の状況を可視化するための、最も基本的かつ強力なツールです。

最後に、この記事の要点を振り返ります。

- セキュリティチェックシートの目的: 「自社の現状把握と改善」「取引先のリスク評価」「新たな脅威への対応」という3つの重要な目的があります。

- 盛り込むべき4つの項目: 「組織的」「人的」「物理的」「技術的」という4つの観点を網羅することで、バランスの取れた多層的な評価が可能になります。

- 作り方の4ステップ: 「①目的の明確化」「②項目の洗い出し」「③評価基準の設定」「④フォーマットの作成」という手順を踏むことで、実用的なシートを作成できます。

- 活用の鍵: 作成したシートは、取引先の選定や見直しといった「対外的なリスク管理」と、自社の弱点を発見し改善計画を立てる「社内的なPDCAサイクル」の両輪で活用することが重要です。

- 限界と対策: 自己申告の信頼性や評価の静的情報といった限界を理解し、エビデンスの要求やセキュリティレーティングサービスなどの対策を組み合わせることで、より信頼性の高いリスク管理が実現します。

セキュリティチェックシートの取り組みは、一度で完了するプロジェクトではありません。重要なのは、作成して終わりにするのではなく、定期的な見直しと継続的な活用を通じて、組織のセキュリティ文化として根付かせることです。

まずはIPAなどが提供する無料のテンプレートを参考に、自社のセキュリティ状況の自己診断から始めてみてはいかがでしょうか。その小さな一歩が、未来の深刻なセキュリティインシデントを防ぎ、企業の持続的な成長を支える強固な土台となるはずです。