現代のビジネス環境において、企業が保有する情報資産は最も重要な経営資源の一つです。しかし、サイバー攻撃の巧妙化、テレワークの普及、クラウドサービスの利用拡大などにより、情報漏洩やシステムダウンといったセキュリティリスクはかつてないほど高まっています。このような脅威から企業を守り、事業を継続的に発展させるためには、組織全体で統一されたセキュリティ対策が不可欠です。

その中核をなすのが「セキュリティガイドライン」の策定と運用です。セキュリティガイドラインは、従業員一人ひとりが日々の業務において遵守すべき具体的な行動基準を定めるものであり、組織のセキュリティレベルを維持・向上させるための羅針盤となります。

しかし、「何から手をつければいいのか分からない」「どのような項目を盛り込むべきか悩んでいる」といった担当者も多いのではないでしょうか。

本記事では、セキュリティガイドラインの基本的な概念から、策定する目的、具体的な作り方の6ステップ、記載すべき14の重要項目、そして作成を成功させるためのポイントまで、網羅的に解説します。さらに、テンプレートとして活用できる公的機関の資料も紹介しますので、ぜひ自社のセキュリティ体制強化にお役立てください。

目次

セキュリティガイドラインとは

セキュリティガイドラインとは、組織の情報セキュリティを確保するために、従業員や関係者が遵守すべき具体的な行動や手順を定めた文書です。これは、組織のセキュリティに関する最上位の方針である「情報セキュリティポリシー(基本方針)」を、現場の業務レベルで実践可能な形に落とし込んだ手引書としての役割を担います。

例えば、情報セキュリティポリシーに「情報資産を適切に管理する」という方針が掲げられていたとします。これだけでは、従業員が具体的に何をすれば良いのか分かりません。そこでセキュリティガイドラインでは、「機密情報を含む書類は、退席時に必ず施錠されたキャビネットに保管する」「USBメモリでデータを持ち出す際は、必ず上長の承認を得て、暗号化を行う」といった、誰が読んでも同じように行動できる具体的なルールを定めます。

このように、セキュリティガイドラインは、抽象的な方針と日々の業務を結びつけ、組織全体のセキュリティレベルを底上げするための重要なツールです。これがなければ、セキュリティ対策は個々の従業員の判断に委ねられてしまい、対策レベルにばらつきが生じ、思わぬところから情報漏洩などのインシデントが発生するリスクが高まります。

特に、テレワークやクラウドサービスの利用が一般化した現代において、オフィス内だけでなく、社外や自宅での業務におけるセキュリティを確保するためにも、明確なガイドラインの存在は不可欠です。従業員が「何をすべきか」「何をしてはいけないか」を正しく理解し、判断に迷ったときに立ち返るべき基準として機能することで、組織を様々な脅威から守ります。

セキュリティポリシーとの違い

セキュリティガイドラインについて理解を深めるために、よく混同されがちな「セキュリティポリシー」との違いを明確にしておきましょう。多くの組織では、セキュリティに関する文書を階層構造で体系化しており、ガイドラインはその一部を構成します。

一般的に、この階層は以下のようになっています。

- 情報セキュリティポリシー(基本方針): 組織のセキュリティに関する最上位の意思決定。経営層が策定し、「なぜセキュリティ対策を行うのか」という理念や目的、基本的な方針を示す。

- セキュリティスタンダード(対策基準): ポリシーを実現するために、組織全体で遵守すべき統一的な基準。「何を」守るべきか、どのレベルの対策を講じるべきかを定義する。

- セキュリティガイドライン(実施手順): スタンダードを遵守するために、「どのように」行動すればよいかを示す具体的な手順や推奨事項。現場の従業員が日常業務で参照する。

- セキュリティプロシージャ(手順書): 特定の機器やシステムを操作するための、さらに詳細な手順書。例えば、「ウイルス対策ソフトの具体的な設定手順」などがこれにあたる。

セキュリティガイドラインは、この階層構造の中で、抽象的な「ポリシー」と具体的な「業務」とを繋ぐ、橋渡し役を担っています。以下の表で、それぞれの文書の違いを整理します。

| 比較項目 | 情報セキュリティポリシー(基本方針) | セキュリティガイドライン(実施手順) |

|---|---|---|

| 目的 | 組織のセキュリティに関する姿勢と基本方針を内外に示す。 | ポリシーや基準を遵守するための具体的な行動や手順を示す。 |

| 策定者 | 経営層 | 情報システム部門、セキュリティ担当部門など |

| 対象読者 | 全従業員、役員、株主、顧客、取引先など | 主に現場の従業員、業務委託先 |

| 内容の具体性 | 抽象的、理念的。「~を確保する」「~に努める」といった表現が多い。 | 具体的、実践的。「~の手順で実施する」「~の場合は禁止する」といった表現が多い。 |

| 具体例 | 「全ての情報資産を脅威から保護し、事業継続を確実にする」 | 「パスワードは12文字以上とし、英大文字・小文字・数字・記号を全て含めること」 |

| 改訂頻度 | 低い(経営方針の変更時など) | 比較的高い(新たな脅威、技術の変化、業務内容の変更に応じて) |

このように、セキュリティポリシーが「目的地」を示す地図だとすれば、セキュリティガイドラインは「目的地までの具体的なルートや交通ルール」を示すカーナビのようなものです。両者は相互に補完し合う関係にあり、どちらか一方だけでは組織のセキュリティを効果的に維持することはできません。

組織として一貫性のあるセキュリティ対策を実施するためには、まず経営層が明確なポリシーを策定し、そのポリシーに基づいて現場が実践できるガイドラインを整備する、というトップダウンのアプローチが重要となります。

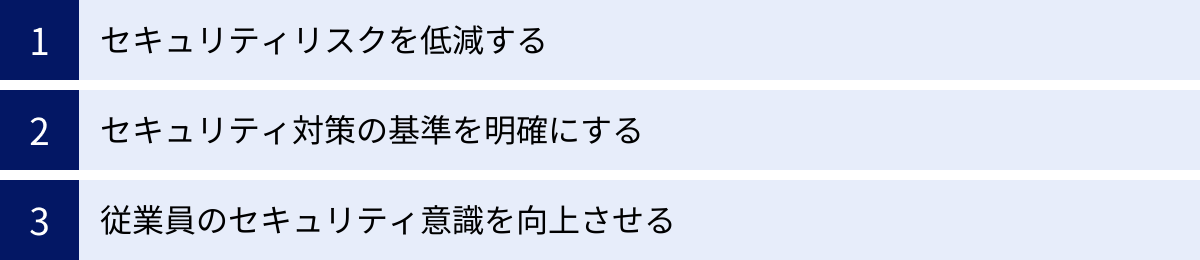

セキュリティガイドラインを策定する3つの目的

なぜ時間と労力をかけてセキュリティガイドラインを策定する必要があるのでしょうか。その目的は大きく分けて3つあります。これらの目的を理解することは、ガイドラインの重要性を組織内で共有し、策定プロジェクトを円滑に進める上で非常に重要です。

① セキュリティリスクを低減する

セキュリティガイドラインを策定する最も根源的な目的は、組織が直面する様々なセキュリティリスクを低減することです。現代の企業は、以下のような多岐にわたる脅威に常に晒されています。

- マルウェア感染: ランサムウェア、スパイウェア、ウイルスなど、悪意のあるソフトウェアによる被害。

- 不正アクセス: 外部からのハッキングや内部関係者による権限濫用による、システムへの侵入やデータの窃取。

- 情報漏洩: 人的ミス(メールの誤送信、記憶媒体の紛失)やサイバー攻撃による、顧客情報や機密情報の流出。

- サービス妨害攻撃(DoS/DDoS攻撃): 大量のデータを送りつけてサーバーをダウンさせ、Webサイトやサービスを停止に追い込む攻撃。

- 標的型攻撃: 特定の組織を狙い、業務に関係があるかのように装ったメールでマルウェアに感染させる攻撃。

セキュリティガイドラインは、これらのリスクに対して、組織として統一された防御策を講じるための具体的な行動基準を定めます。例えば、「不審なメールの添付ファイルは開かない」「フリーWi-Fiに接続して重要な業務を行わない」「退席時は必ずPCをロックする」といったルールを明確にすることで、従業員の不注意や知識不足が原因で発生するインシデントを未然に防ぎます。

また、インシデントが発生してしまった場合でも、ガイドラインに定められた報告手順や対応フローに従って迅速に行動することで、被害の拡大を最小限に食い止めることができます。

このように、全従業員が共通のルールに従って行動することで、組織全体のセキュリティレベルの底上げが図られ、結果として事業の継続性確保や社会的信用の維持に繋がるのです。これは、一部の専門家だけが対策を講じるよりも、はるかに効果的な防御壁を築くことになります。

② セキュリティ対策の基準を明確にする

セキュリティガイドラインがない状態では、セキュリティ対策は個々の従業員や部署の判断に委ねられがちです。その結果、「A部署ではUSBメモリの使用が自由だが、B部署では禁止されている」「ベテラン社員はセキュリティ意識が高いが、新人社員は何を注意すべきか分かっていない」といったように、組織内でセキュリティレベルに深刻なばらつきが生じます。

このような属人化された状態は非常に危険です。セキュリティ対策は、鎖の輪のようにつながっており、一か所でも弱い部分があれば、そこからシステム全体が破綻する可能性があるからです。

セキュリティガイドラインを策定し、組織全体に適用することで、「誰が、いつ、どこで、何をしても、最低限このレベルのセキュリティは担保される」という統一された基準を設けることができます。これにより、従業員のスキルや経験、所属部署に関わらず、一定水準のセキュリティ対策が実施されるようになります。

例えば、パスワードの設定に関するガイドラインで「長さ12文字以上、英大小文字・数字・記号を含む」と具体的に定めておけば、全ての従業員が強固なパスワードを設定するようになります。クラウドサービスの利用に関しても、「会社が許可したサービス以外は利用禁止」という基準があれば、シャドーIT(会社が把握していないITサービスの利用)による情報漏洩リスクを管理できます。

さらに、この明確な基準は、内部監査や外部監査、あるいはISMS(情報セキュリティマネジメントシステム)などの認証を取得する際にも極めて重要です。監査では、「どのような基準でセキュリティ対策を運用しているか」が問われます。文書化された明確なガイドラインが存在することは、組織が体系的にセキュリティ管理を行っていることの客観的な証拠となり、対外的な信頼性の向上にも大きく貢献します。

③ 従業員のセキュリティ意識を向上させる

セキュリティ対策において、「最後の砦は人である」とよく言われます。どれほど高度なセキュリティシステムを導入しても、それを使う従業員の意識が低ければ、その効果は半減してしまいます。セキュリティガイドラインは、この人的な側面の脆弱性を補強し、組織全体のセキュリティ意識を向上させるための強力な教育ツールとなります。

ガイドラインが存在することで、従業員は「なぜパスワードを複雑にする必要があるのか」「なぜ不審なメールに注意しなければならないのか」といった、日々の業務に潜むリスクとその対策の必要性を具体的に理解できます。漠然と「セキュリティは大事だ」と考えるのではなく、「自分のこの行動が会社全体のリスクに繋がる可能性がある」と、セキュリティを自分自身の問題として捉えるきっかけになります。

効果的なガイドラインは、単に禁止事項を並べるだけでなく、そのルールがなぜ必要なのかという背景や理由も併せて説明することが望ましいです。例えば、「フリーWi–Fiの利用を制限するのは、通信が暗号化されておらず、第三者に情報を盗み見られる危険性があるためです」といった説明があれば、従業員はルールの意味を理解し、より納得して遵守するようになります。

さらに、セキュリティガイドラインは、定期的なセキュリティ教育や研修の土台となります。新入社員研修でガイドラインの読み合わせを行ったり、全従業員を対象としたeラーニングでガイドラインの内容に関するテストを実施したりすることで、その内容は従業員の知識として定着していきます。

また、インシデントの事例(架空のもの)を共有し、「このケースではガイドラインのどの部分を守っていれば防げたか」を議論するような研修も効果的です。こうした継続的な取り組みを通じて、セキュリティガイドラインは単なるルールブックではなく、組織のセキュリティ文化を醸成するための生きた教材となるのです。

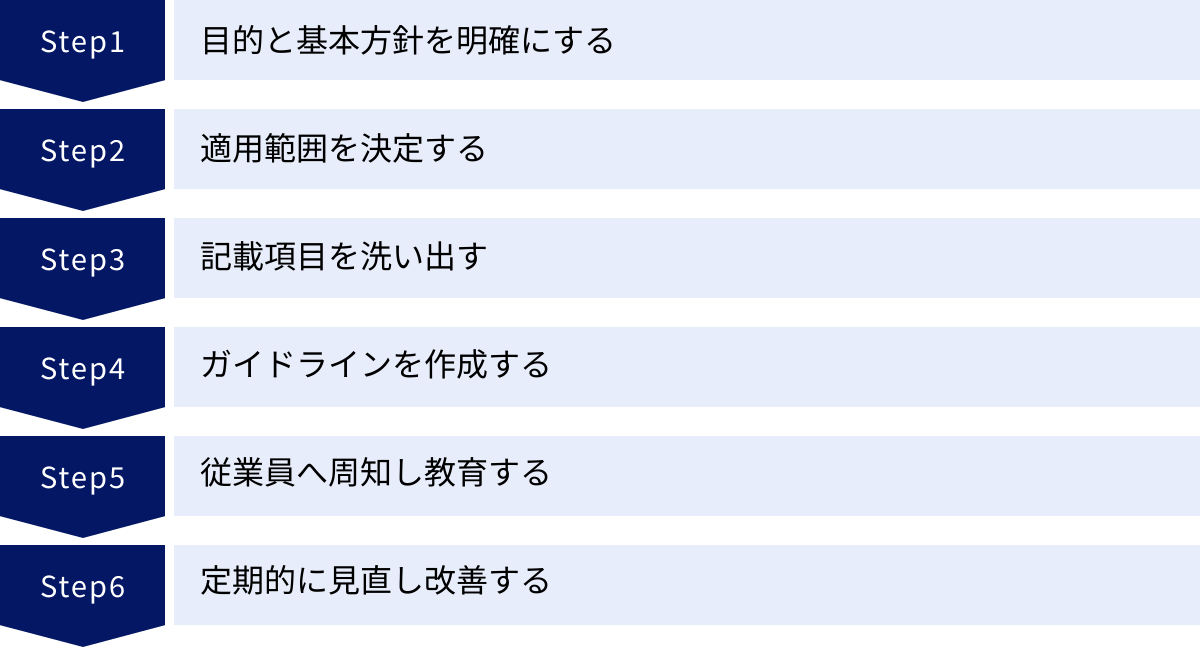

セキュリティガイドラインの作り方【6ステップ】

効果的なセキュリティガイドラインは、思いつきで作成できるものではありません。組織の実情に合わせて、体系的かつ計画的に策定プロセスを進めることが成功の鍵です。ここでは、セキュリティガイドラインを作成するための具体的な6つのステップを解説します。

① 目的と基本方針を明確にする

最初のステップは、「なぜこのガイドラインを作成するのか」という目的と、「組織として何を目指すのか」という基本方針を明確にすることです。この土台が曖昧なままでは、内容がぶれたり、実効性のないものになったりする可能性があります。

まずは、自社が抱えるセキュリティ上の課題を洗い出しましょう。例えば、「過去にメール誤送信による情報漏洩未遂があった」「テレワーク導入に伴い、社外でのPC利用ルールが曖昧になっている」「従業員のパスワード管理がずさんである」など、具体的な問題点をリストアップします。

次に、これらの課題を解決するために、ガイドラインがどのような役割を果たすべきかを定義します。これが「目的」です。例えば、「人的ミスによる情報漏洩を撲滅する」「安全なテレワーク環境を確立する」「組織全体のセキュリティリテラシーを向上させる」といった目的が考えられます。

そして、この目的を達成するための overarching な考え方が「基本方針」です。これは、多くの場合、既に策定されている「情報セキュリティポリシー」と連動します。もしポリシーが存在しない場合は、この機会に経営層を巻き込み、組織のセキュリティに対する基本的なスタンスを決定することが重要です。経営層の承認とコミットメントを得ることは、ガイドラインが組織全体で確実に遵守されるための権威付けとなり、非常に重要です。

この段階で、「ガイドラインは、罰則で縛るためのものではなく、従業員と会社を守るためのものである」といったポジティブなメッセージを固めておくことも、後の周知活動を円滑に進める上で役立ちます。

② 適用範囲を決定する

次に、作成するセキュリティガイドラインが「誰に」「何に」「どこで」適用されるのか、その範囲を明確に定義します。適用範囲が曖昧だと、ルールが適用されない「抜け穴」が生まれてしまい、ガイドラインの実効性が損なわれます。

- 人的範囲(誰に): ガイドラインが適用される対象者を定めます。正社員だけでなく、役員、契約社員、派遣社員、アルバイト、さらには業務委託先の従業員まで含めるかどうかを検討します。それぞれの立場に応じて、適用するルールの内容を変える必要がある場合もあります。例えば、一般従業員とシステム管理者では、アクセスできる権限が異なるため、遵守すべきルールも変わってきます。

- 物的範囲(何に): ガイドラインが保護すべき対象となる情報資産や設備を定義します。これには、顧客情報や技術情報などの電子データ、それらを保存するサーバーやPC、USBメモリなどの記憶媒体、さらには紙媒体の重要書類やネットワーク機器などが含まれます。また、会社が貸与したPCだけでなく、私物端末の業務利用(BYOD)を許可する場合は、その私物端末も適用範囲に含める必要があります。

- 場所的範囲(どこで): ガイドラインが適用される物理的な場所やネットワーク環境を定めます。本社や支社のオフィス内だけでなく、従業員の自宅、サテライトオフィス、出張先のホテル、移動中の交通機関など、業務が行われる可能性のあるすべての場所を想定する必要があります。特にテレワーク環境におけるルールは詳細に定めることが求められます。

これらの適用範囲は、ガイドラインの冒頭で明確に宣言することが重要です。「本ガイドラインは、役員および全従業員(契約社員、派遣社員を含む)が、場所を問わず業務で使用するすべての情報資産に適用される」のように、誰が読んでも解釈に迷いが生じないように記述しましょう。

③ 記載項目を洗い出す

目的と適用範囲が固まったら、ガイドラインに盛り込むべき具体的な項目を洗い出します。ゼロから考えるのは大変なため、後述する「セキュリティガイドラインに記載すべき14の項目」や、IPAなどが公開しているテンプレートを参考に、自社に必要な項目をリストアップするのが効率的です。

ただし、テンプレートをそのまま使うのではなく、自社の実情に合わせて取捨選択し、カスタマイズすることが重要です。例えば、自社でシステム開発を行っていないのであれば「システム開発・保守」の項目は簡略化できますし、逆にクラウドサービスを多用しているのであれば「クラウドサービスの利用」に関する項目は詳細に記述する必要があります。

この洗い出し作業をより効果的に行うためには、リスクアセスメント(リスクの特定・分析・評価)の結果を活用することをお勧めします。自社にとって、どのような脅威(不正アクセス、マルウェア感染など)が、どの情報資産(顧客情報、財務データなど)に対して、どれくらいの発生可能性と影響度を持っているかを評価することで、優先的に対策すべき項目が明確になります。

例えば、リスクアセスメントの結果、「従業員の私物スマートフォンの紛失による情報漏洩リスクが高い」と評価された場合、「モバイル機器の利用」に関するガイドラインを重点的に策定する必要がある、という判断ができます。

この段階では、情報システム部門だけでなく、総務、人事、法務、そして各事業部門の代表者など、関連部署を巻き込んで意見を聴取することも重要です。現場の業務実態にそぐわないルールは形骸化しやすいため、各部署の状況をヒアリングし、実効性のある項目を検討しましょう。

④ ガイドラインを作成する

記載項目が決まったら、いよいよガイドラインの本文を作成します。このフェーズで最も重要なのは、「専門家でなくても、誰が読んでも理解でき、具体的な行動に移せる」ように記述することです。以下のポイントを意識して作成を進めましょう。

- 平易な言葉を使う: 専門用語や難解な表現は避け、できるだけ分かりやすい言葉で説明します。専門用語を使う場合は、必ず注釈や解説を加えるようにします。

- 具体的に記述する: 「適切に管理する」「十分に注意する」といった曖昧な表現は避け、「パスワードは12文字以上にする」「離席する際は必ずスクリーンロックをかける」など、具体的な行動レベルで記述します。

- 理由を説明する: なぜそのルールが必要なのか、背景や理由を併記することで、従業員の納得感を高め、ルールの遵守に繋がります。「〜してはならない」という禁止だけでなく、「〜することで、〜というリスクを防ぐことができる」という形で説明するのが効果的です。

- 肯定的な表現を心がける: 「〜するな」という禁止事項ばかりを並べると、従業員は窮屈に感じ、反発を招く可能性があります。「〜する場合は、〜の手順で行うこと」「〜することが推奨される」といった、肯定的な表現や推奨事項もバランス良く盛り込みましょう。

- 構成を工夫する: 目次をつけたり、図や表を効果的に使ったりして、視覚的に分かりやすく、必要な情報を見つけやすい構成を心がけます。

作成作業は、情報システム部門やセキュリティ担当者が中心となって進めますが、最終的なドラフトが完成したら、再度、関連部署(特に法務部門や人事部門)にレビューを依頼し、法的な問題や就業規則との整合性が取れているかを確認することが不可欠です。

⑤ 従業員へ周知し教育する

どれほど素晴らしいガイドラインを作成しても、従業員にその存在と内容が伝わらなければ、まったく意味がありません。 作成したガイドラインを組織内に浸透させるための、周知と教育のプロセスは極めて重要です。

周知の方法は一つに限定せず、複数のチャネルを組み合わせて、繰り返し行うことが効果的です。

- 全社説明会の開催: ガイドライン策定の背景や目的、重要なポイントなどを、策定担当者から直接説明する機会を設けます。質疑応答の時間を設けることで、従業員の疑問をその場で解消できます。経営層からメッセージを発信してもらうと、組織としての本気度が伝わりやすくなります。

- ポータルサイトや社内SNSへの掲載: 全従業員がいつでもアクセスできる場所にガイドラインを掲載し、常に最新版を確認できるようにします。更新があった場合は、通知機能などを使って知らせる仕組みも重要です。

- eラーニングの実施: ガイドラインの内容に基づいた学習コンテンツと理解度テストを用意し、全従業員に受講を義務付けます。テストに合格することを必須とすることで、内容の理解を促します。

- 定期的なリマインド: 社内報やメールマガジンなどで、ガイドラインの特定の項目をピックアップして定期的に紹介したり、セキュリティに関する注意喚起を行ったりするのも有効です。

また、新入社員や中途採用者向けの研修プログラムには、セキュリティガイドラインの教育を必ず組み込むようにしましょう。入社後のできるだけ早い段階で、組織のルールを正しく理解してもらうことが重要です。

周知と教育は一度行ったら終わりではありません。継続的に実施することで、セキュリティ意識を風化させず、組織文化として根付かせていくことができます。

⑥ 定期的に見直し改善する

セキュリティの世界は、日進月歩で変化しています。新たな攻撃手法が次々と生まれ、テクノロジーは進化し、ビジネス環境も変わっていきます。そのため、セキュリティガイドラインは「作って終わり」の文書ではなく、継続的に見直し、改善していく必要がある「生き物」です。

形骸化を防ぎ、常に実効性のある状態を保つためには、定期的なレビューのプロセスをあらかじめ定めておくことが重要です。少なくとも年に一度は、ガイドラインの内容が現状に即しているかを見直す機会を設けましょう。

見直しのトリガーとなるのは、主に以下のような変化です。

- 技術的変化: 新たなクラウドサービスの導入、新しいOSやデバイスの利用開始など。

- 外部環境の変化: 新たなサイバー攻撃の脅威の出現、関連法規(個人情報保護法など)の改正。

- 内部環境の変化: 組織改編、事業内容の変更、新しい働き方(テレワークの本格導入など)の開始。

- インシデントの発生: 実際にセキュリティインシデントやヒヤリハットが発生した場合、その原因を分析し、再発防止策をガイドラインに反映させる必要があります。

- 従業員からのフィードバック: 従業員から「このルールは業務実態に合わない」「もっとこうした方が良い」といった意見を収集する仕組みを設け、改善に活かします。

見直しを行った結果、改訂が必要になった場合は、どの部分がいつ、なぜ変更されたのかを明確にした改訂履歴を残しておきましょう。そして、変更点については、ステップ⑤の周知・教育プロセスを通じて、速やかに全従業員に伝えることが不可欠です。

このように、「Plan(計画)→ Do(作成・運用)→ Check(評価・見直し)→ Act(改善)」というPDCAサイクルを回し続けることが、セキュリティガイドラインを常に有効な状態に保ち、組織のセキュリティレベルを継続的に向上させるための鍵となります。

セキュリティガイドラインに記載すべき14の項目

セキュリティガイドラインに具体的にどのような内容を盛り込むべきか、ここでは一般的かつ重要な14の項目を解説します。これらをベースに、自社の状況に合わせて項目を追加・削除・詳細化してください。

| 分類 | 項目名 | 主な内容 |

|---|---|---|

| 総則 | ① 基本方針 | ガイドラインの目的、位置づけ、適用範囲、責任者、違反時の対応の概要。 |

| 情報資産 | ② 情報資産の管理・分類 | 情報資産の定義、重要度に応じた分類(例:機密、社外秘、公開)、分類毎の取り扱いルール。 |

| 物理的対策 | ③ 物理的セキュリティ | サーバールーム等の重要区画への入退室管理、クリアデスク・クリアスクリーン、書類・記憶媒体の施錠保管。 |

| 人的対策 | ④ 人的セキュリティ | 秘密保持契約、入退社時の手続き、セキュリティ教育・訓練の義務化。 |

| 技術的対策 | ⑤ アクセス制御 | ID・パスワード管理(命名規則、有効期間)、権限設定の原則(最小権限)、多要素認証の利用。 |

| ⑥ マルウェア対策 | ウイルス対策ソフトの導入・更新、不審メール・ファイルの取り扱い、ソフトウェアの脆弱性対策。 | |

| ⑦ バックアップ | バックアップ対象、取得頻度、保管場所、保管期間、復旧手順。 | |

| ⑧ ネットワーク管理 | 社内LAN・無線LANの利用ルール、ファイアウォール、VPN接続、ゲストWi-Fiの提供。 | |

| ⑨ モバイル機器の利用 | 会社貸与・私物端末(BYOD)の利用ルール、遠隔ロック・データ消去、紛失・盗難時の対応。 | |

| ⑩ クラウドサービスの利用 | 利用可能なサービスの基準、利用申請・承認プロセス、データ保管・共有ルール、アカウント管理。 | |

| ⑪ システム開発・保守 | セキュアコーディング、開発・検証・本番環境の分離、外部委託時のセキュリティ要件。 | |

| 組織的対策 | ⑫ 委託先の管理 | 委託先選定基準、契約時のセキュリティ条項、委託先の監督・監査。 |

| ⑬ インシデント発生時の対応 | インシデント発見時の報告義務と報告先、対応体制(CSIRT等)、エスカレーションフロー、事後対応。 | |

| ⑭ 罰則 | ガイドライン違反に対する懲戒規定。就業規則との連携。 |

① 基本方針

ガイドラインの冒頭で、文書全体の方向性を示します。目的、組織内での位置づけ(ポリシーの下位文書であること)、適用範囲(人、モノ、場所)、管理責任者(例:情報セキュリティ委員会)、そして違反した場合の基本的な考え方(就業規則に基づき処分される可能性があること)を簡潔に記述します。

② 情報資産の管理・分類

組織が保有する情報をその重要度に応じて分類し、それぞれの取り扱いルールを定めます。例えば、「機密情報」「社外秘」「公開」のように3〜4段階に分類し、「機密情報は印刷禁止」「社外秘データをメールで送る際は必ず暗号化ZIPにする」といった具体的なルールを定義します。従業員が扱う情報がどのレベルに該当するのかを判断できる基準を示すことが重要です。

③ 物理的セキュリティ

電子データだけでなく、物理的な資産を守るためのルールです。サーバールームやデータセンターへの入退室管理、監視カメラの設置、重要な書類やUSBメモリなどを保管するキャビネットの施錠、離席時に机の上に重要書類やPCを放置しない「クリアデスク」、PC画面を開いたまま離席しない「クリアスクリーン」の実践などを定めます。

④ 人的セキュリティ

セキュリティ対策の要である「人」に関するルールです。従業員の採用時に秘密保持誓約書を取得すること、退職時にはIDの削除や貸与機器の返却を徹底すること、そして全従業員に対して定期的なセキュリティ教育・訓練への参加を義務付けることなどを規定します。

⑤ アクセス制御

情報資産への不正なアクセスを防ぐための基本的なルールです。「IDとパスワードの管理」が中心となり、パスワードの最低文字数・複雑性(英大小文字、数字、記号の組み合わせ)、定期的な変更の義務化、他者への漏洩禁止などを定めます。また、従業員の役職や職務に応じて必要最小限の権限のみを付与する「最小権限の原則」や、重要なシステムへのアクセスにはパスワードに加えて別の認証要素を要求する「多要素認証(MFA)」の利用を規定することも極めて重要です。

⑥ マルウェア対策

ランサムウェアやウイルスなどのマルウェアから組織を守るためのルールです。全PCへのウイルス対策ソフトの導入と定義ファイルの自動更新を義務付けます。また、不審なメールの添付ファイルやURLを安易に開かないこと、提供元が不明なソフトウェアをインストールしないことといった、従業員の日々の行動に関する注意点を具体的に定めます。OSやソフトウェアの脆弱性を悪用されることを防ぐため、セキュリティパッチを速やかに適用するルールも不可欠です。

⑦ バックアップ

システム障害やランサムウェア攻撃などによってデータが失われた場合に、事業を迅速に復旧させるためのルールです。どのデータを(対象)、どれくらいの頻度で(頻度)、どこに(保管場所)、どのくらいの期間(保管期間)バックアップするかを定めます。また、実際に障害が発生した際に、誰がどのような手順でデータを復旧させるのか、という復旧手順(リカバリープラン)も明確にしておく必要があります。

⑧ ネットワーク管理

社内ネットワークを安全に利用するためのルールです。オフィス内での無線LAN(Wi-Fi)利用時のSSIDやパスワードの管理、セキュリティ設定の弱い公衆無線LANへの接続制限などを定めます。また、社外から社内ネットワークへ安全に接続するためのVPN(Virtual Private Network)の利用ルールや、来訪者向けに提供するゲストWi-Fiの運用ルールなども規定します。

⑨ モバイル機器の利用

スマートフォンやタブレット、ノートPCといったモバイル機器の業務利用に関するルールです。特に、私物端末を業務に利用するBYOD(Bring Your Own Device)を許可する場合は、セキュリティ対策ソフトの導入義務、画面ロックの強制、紛失・盗難時に遠隔でデータを消去(リモートワイプ)できる仕組みの導入など、会社貸与の端末以上に厳格なルールが必要です。紛失・盗難に気づいた際の、会社への即時報告義務と報告フローも必ず明記します。

⑩ クラウドサービスの利用

業務効率化に貢献する一方で、シャドーITによる情報漏洩のリスクもはらむクラウドサービスの利用ルールを定めます。原則として会社が利用を許可したサービスのみに限定し、新規に利用したい場合は必ず情報システム部門への申請と承認を経るプロセスを規定します。また、重要な情報をクラウド上に保管する際のルール(例:個人情報は保管禁止、機密情報は暗号化必須など)や、アカウントのパスワード管理、共有設定の注意点についても具体的に記述します。

⑪ システム開発・保守

自社でシステム開発や保守を行っている場合に必要となる項目です。開発段階からセキュリティを考慮する「セキュアコーディング」の原則や、開発環境・検証環境・本番環境を分離すること、テストデータに本番の個人情報などを使わないことなどを定めます。外部業者に開発や保守を委託する場合は、後述の「委託先の管理」と連携したルールが必要です。

⑫ 委託先の管理

業務の一部を外部に委託する場合、委託先がセキュリティインシデントの原因となるリスクを管理するためのルールです。委託先を選定する際のセキュリティチェックリストの作成、契約書に盛り込むべき秘密保持義務や安全管理措置に関する条項、委託先に対して定期的にセキュリティ対策状況の報告を求めたり、監査を実施したりする権利などを定めます。委託先に情報資産を預ける場合、その管理責任は委託元である自社にあるという認識が重要です。

⑬ インシデント発生時の対応

万が一、セキュリティインシデント(情報漏洩、マルウェア感染など)が発生、またはその疑いが生じた場合の対応手順を定めます。インシデントの発見者は、速やかに定められた報告先に報告する義務があること(報告フロー)、対応を指揮するチーム(CSIRT:Computer Security Incident Response Teamなど)の体制と役割、被害拡大防止のための初動対応などを明確にします。迅速かつ組織的な対応が、被害を最小限に抑える鍵となります。

⑭ 罰則

セキュリティガイドラインへの違反が確認された場合の、懲戒に関する規定です。どのような行為が懲戒処分の対象となるのか、その処分の内容はどのようなものかを、就業規則と整合性を取る形で明記します。罰則を設ける目的は処罰そのものではなく、ガイドラインの重要性を示し、遵守を促すための抑止力として機能させることです。そのため、公平性と透明性が担保された手続きを定めることが重要です。

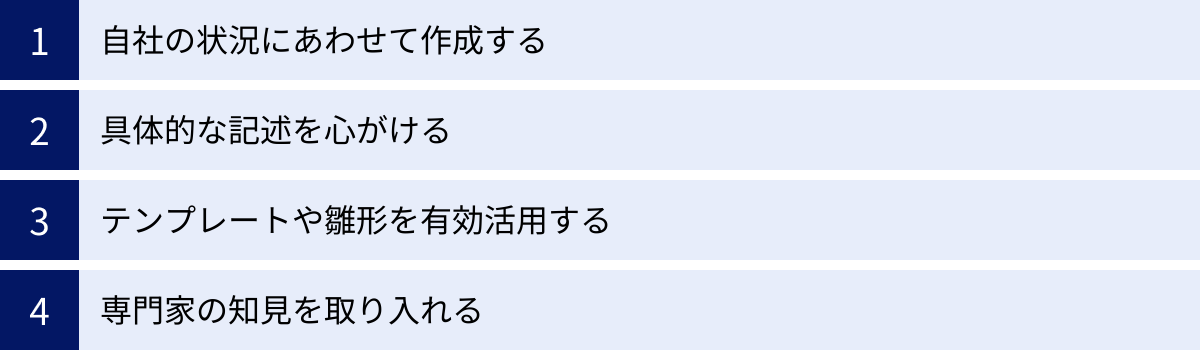

セキュリティガイドラインを作成する際のポイント

これまでのステップや記載項目を踏まえ、より実効性の高いセキュリティガイドラインを作成するために押さえておきたい4つの重要なポイントを解説します。

自社の状況にあわせて作成する

テンプレートや他社の事例は非常に参考になりますが、それをそのまま流用するだけでは、自社の実態に合わない「絵に描いた餅」になってしまう危険性があります。セキュリティガイドラインを成功させる最も重要なポイントは、自社の状況に合わせて徹底的にカスタマイズすることです。

考慮すべき「自社の状況」には、以下のような要素が含まれます。

- 事業内容: 金融機関や医療機関のように機微な情報を扱う業種と、そうでない業種とでは、求められるセキュリティレベルが異なります。

- 組織規模・体制: 数名の会社と数千人の会社では、承認フローや管理体制が大きく異なります。大企業向けの複雑なルールを小規模な組織に導入しても、運用が回りません。

- 従業員のITリテラシー: 従業員全体のITスキルレベルに合わせて、説明の丁寧さやルールの複雑さを調整する必要があります。

- 技術環境: 主にオンプレミスでシステムを運用しているのか、クラウド中心なのか。Windows中心か、Macも混在しているのか。これらの技術的な背景によって、記載すべき内容は変わります。

- 企業文化: ルールで厳格に縛る文化か、従業員の自主性を重んじる文化か。企業文化にそぐわないガイドラインは、反発を招き形骸化しやすくなります。

例えば、スタートアップ企業でスピード感を重視する文化であれば、過度に厳格な承認プロセスは事業の妨げになるかもしれません。その場合は、セキュリティの原則を示した上で、ある程度の裁量を現場に持たせるような柔軟なルール設計が求められます。

自社のリスクは何か、守るべきものは何か、そしてそれを実現可能な方法でどう守るか。この問いに真摯に向き合うことが、実効性のあるガイドライン作成の第一歩です。

具体的な記述を心がける

前述の通り、ガイドラインは従業員が具体的な行動を起こすための手引書です。そのため、「精神論」や「曖昧な表現」は徹底的に排除し、誰が読んでも同じように解釈・行動できるレベルまで具体的に記述することを心がけましょう。

| 曖昧な表現(悪い例) | 具体的な記述(良い例) |

|---|---|

| パスワードは適切に管理すること。 | パスワードは12文字以上とし、英大文字・小文字・数字・記号を全て含めること。また、他のサービスとの使い回しは禁止する。 |

| 重要なデータは安全に保管すること。 | 「機密」に分類されたファイルは、社内ファイルサーバーの指定されたフォルダ以外に保存してはならない。 |

| 不審なメールに注意すること。 | 送信元に見覚えがないメールや、件名・本文に不自然な日本語が使われているメールの添付ファイルやURLは、絶対に開かないこと。判断に迷う場合は、情報システム部に報告すること。 |

| 退席時はセキュリティに配慮すること。 | 1分以上PCの前から離れる場合は、必ずスクリーンロック(Windowsキー + L)をかけること。 |

このように、「何を」「どのように」すれば良いのかを具体的に示すことで、従業員は迷うことなくルールを実践できます。また、なぜそうすべきなのかという理由を補足すると、よりルールの意図が伝わり、遵守率の向上に繋がります。

「もし自分が新入社員だったら、この文章を読んで正しく行動できるだろうか?」という視点で文章を推敲することが、具体的な記述を作成する上での良い指針となります。

テンプレートや雛形を有効活用する

自社の状況に合わせることが重要である一方、ゼロから全ての項目を考え出すのは非常に労力がかかり、また、考慮すべき項目が漏れてしまうリスクもあります。そこで有効活用したいのが、公的機関などが提供しているテンプレートや雛形です。

IPA(情報処理推進機構)や総務省などが公開している資料は、情報セキュリティの専門家によって作成されており、網羅性や信頼性が高いのが特徴です。これらのテンプレートを「たたき台」として利用することで、以下のようなメリットがあります。

- 作業の効率化: 策定にかかる時間と労力を大幅に削減できます。

- 網羅性の確保: 自社だけでは気づかなかった重要な観点や項目をカバーできます。

- 客観性の担保: 公的な文書をベースにしていることで、策定するガイドラインの客観性や説得力が増します。

重要なのは、テンプレートをそのままコピー&ペーストするのではなく、あくまで自社のガイドラインを作成するための「チェックリスト」や「骨子」として活用することです。各項目について、「これは自社に必要か?」「自社の実態に合わせるには、どのように表現を変えるべきか?」と一つひとつ検討していくことで、効率的かつ質の高いガイドラインを作成できます。

次の章で紹介する機関のウェブサイトを参考に、自社に合ったテンプレートを探してみましょう。

専門家の知見を取り入れる

セキュリティガイドラインの策定は、法務、人事、ITなど、多岐にわたる専門知識が求められる作業です。特に、最新のサイバー攻撃の動向や、関連法規の解釈など、社内のリソースだけでは対応が難しいケースも少なくありません。

そのような場合は、外部のセキュリティ専門家(コンサルタントやセキュリティベンダー)の知見を取り入れることも有効な選択肢です。

専門家を活用するメリットは以下の通りです。

- 客観的な視点: 社内の人間だけでは気づきにくい、客観的な視点から自社のセキュリティリスクや課題を指摘してもらえます。

- 専門的な知識: 最新の脅威や技術動向、法改正に関する専門的な知識に基づいた、質の高いアドバイスが期待できます。

- 豊富な経験: 他社の事例など、豊富な経験に基づいた実践的なノウハウを提供してもらえます。

- リソースの補完: 社内の担当者の負担を軽減し、策定プロセスをスムーズに進めることができます。

もちろんコストはかかりますが、不十分なガイドラインによって重大なセキュリティインシデントが発生した場合の損害を考えれば、専門家への投資は有効なリスク対策と言えます。

全てのプロセスを委託するのではなく、「リスクアセスメントの部分だけを依頼する」「作成したガイドライン案のレビューを依頼する」といったように、自社で不足している部分をピンポイントで補ってもらう形でも良いでしょう。専門家の力を借りることで、より堅牢で実効性のあるセキュリティ体制を構築することに繋がります。

参考になるガイドラインのテンプレート・雛形を提供している機関

セキュリティガイドラインをゼロから作成する負担を軽減するため、多くの公的機関が信頼性の高いテンプレートや雛形を無償で公開しています。これらを活用し、自社の状況に合わせてカスタマイズすることで、効率的に策定を進めることができます。

| 機関名 | 主な提供資料・サイト | 特徴 | 主な対象 |

|---|---|---|---|

| IPA(情報処理推進機構) | 『中小企業の情報セキュリティ対策ガイドライン』、『情報セキュリティ基本方針(サンプル)』 | 中小企業が最低限実施すべき対策を網羅的に解説。実践的な内容で分かりやすい。基本方針のサンプルも提供。 | 中小企業 |

| 総務省 | 『国民のための情報セキュリティサイト』、『テレワークセキュリティガイドライン』 | 個人から企業まで幅広い層に向けた情報提供。特にテレワークやクラウド利用に関する具体的なガイドラインが充実。 | 全てのインターネット利用者、企業 |

| 中小企業庁 | 『SECURITY ACTION』自己宣言制度 | IPAと連携し、中小企業が情報セキュリティ対策に取り組むことを自己宣言する制度。具体的な対策項目が示されている。 | 中小企業 |

IPA(情報処理推進機構)

IPAは、日本のIT国家戦略を技術面・人材面から支える独立行政法人です。情報セキュリティに関しても、調査分析や情報提供、人材育成などを通じて中心的な役割を担っています。

IPAが公開している『中小企業の情報セキュリティ対策ガイドライン』は、特に中小企業の経営者や情報システム担当者にとって必読の資料です。このガイドラインは、「情報セキュリティ5か条」といった経営者が認識すべきことから、具体的な対策を示す「5分でできる!情報セキュリティ自社診断」、そして詳細な対策項目を解説する本体まで、段階的に構成されています。

ガイドライン策定においては、この資料に記載されている対策項目が、自社のガイドラインに盛り込むべき項目の優れたチェックリストとなります。さらに、IPAのサイトでは『情報セキュリティ基本方針(サンプル)』も提供されており、ガイドラインの上位文書となるポリシーを策定する際の強力な雛形となります。これらの資料は、多くの企業で実際に活用されており、信頼性が非常に高いのが特徴です。

参照:情報処理推進機構(IPA)公式サイト

総務省

総務省は、情報通信行政を所管する国の機関として、国民や企業の情報セキュリティ向上に向けた様々な施策を展開しています。

同省が運営するウェブサイト『国民のための情報セキュリティサイト』は、サイバーセキュリティに関する基礎知識から、具体的な脅威とその対策まで、幅広い情報を分かりやすく提供しています。このサイト内のコンテンツは、従業員教育の資料として直接活用できるほか、ガイドラインの各項目で「なぜその対策が必要か」を説明する際の参考になります。

また、近年の働き方の変化に対応するため、『テレワークセキュリティガイドライン』も公開しています。このガイドラインは、テレワークを導入する企業が直面する特有のリスク(通信経路の盗聴、端末の紛失・盗 nạn、家庭内ネットワークの脆弱性など)に焦点を当て、システム管理者向け、テレワーク勤務者向けの双方の視点から具体的な対策を詳細に解説しています。テレワークを導入している、あるいはこれから導入する企業にとっては、自社のガイドラインに必ず反映させたい内容が詰まっています。

参照:総務省 国民のための情報セキュリティサイト

中小企業庁

中小企業庁は、中小企業の経営支援を行う経済産業省の外局です。中小企業が直面する経営課題の一つとして情報セキュリティを位置づけ、対策の普及啓発に取り組んでいます。

特に注目すべきは、IPAと共同で推進している『SECURITY ACTION』自己宣言制度です。これは、中小企業自らが情報セキュリティ対策に取り組むことを宣言する制度で、「一つ星」と「二つ星」の2段階があります。

- 一つ星: 「情報セキュリティ5か条」に取り組むことを宣言

- 二つ星: 「情報セキュリティ基本方針」を定め、外部に公開することを宣言

この制度のウェブサイトでは、宣言の要件となる具体的な対策項目が示されており、これらは中小企業がまず取り組むべきセキュリティ対策の基本となります。ガイドラインに盛り込むべき必須項目を検討する上で、非常に分かりやすい指針となります。また、基本方針の策定にあたっては、IPAが提供するサンプルを参照するよう案内されており、各機関が連携して中小企業をサポートする体制が整えられています。

自社の対策レベルを確認し、ステップアップしていくための目標設定としても活用できるでしょう。

参照:中小企業庁公式サイト、「SECURITY ACTION セキュリティ対策自己宣言」サイト