現代社会において、スマートフォンは私たちの生活に不可欠な存在となり、それに伴いスマートフォンアプリ(以下、スマホアプリ)の利用も爆発的に増加しました。ショッピング、金融取引、コミュニケーション、エンターテイメントなど、あらゆる場面でアプリが活用され、私たちの生活を豊かにしています。

しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。アプリに「脆弱性」と呼ばれるセキュリティ上の欠陥が存在すると、攻撃者はそれを悪用して個人情報を盗み出したり、金銭的な被害を与えたり、サービスそのものを停止させたりする可能性があります。

このようなリスクからユーザーと自社のビジネスを守るために不可欠なのが、本記事のテーマである「スマホアプリ脆弱性診断」です。この記事では、脆弱性診断の基本的な知識から、その重要性、具体的な診断項目、費用相場、そして信頼できるサービスの選び方まで、網羅的かつ分かりやすく解説します。アプリ開発者の方はもちろん、サービスの企画担当者や情報セキュリティ担当者の方も、ぜひ最後までご覧ください。

目次

スマホアプリ脆弱性診断とは

スマホアプリ脆弱性診断とは、開発したアプリケーションにセキュリティ上の欠陥(脆弱性)が存在しないかを、専門家の知見や専用ツールを用いて網羅的に調査・分析するプロセスを指します。いわば、アプリの「健康診断」や「精密検査」のようなもので、リリース前に実施することで、潜在的なリスクを洗い出し、安全な状態でユーザーに提供することを目的としています。

この診断の背景には、スマホアプリが抱える特有のセキュリティリスクがあります。Webサイトの脆弱性診断としばしば比較されますが、スマホアプリには以下のような独自の特徴があります。

- デバイスへのデータ保存: アプリはスマートフォン本体に個人情報や認証情報などを保存することがあり、このデータの管理方法が不適切だと、情報漏えいの原因となります。

- プラットフォーム依存性: iOSとAndroidという異なるOS上で動作するため、それぞれのプラットフォームが持つ特有の仕組みや脆弱性を考慮した診断が必要です。

- 多様な通信経路: サーバーとのAPI通信だけでなく、プッシュ通知や他のアプリとの連携(URLスキームなど)といった多様な通信経路が存在し、それぞれが攻撃の対象となり得ます。

- リバースエンジニアリングのリスク: アプリのプログラムファイル(ipaファイルやapkファイル)がユーザーのデバイスにインストールされるため、悪意のある第三者によって解析(リバースエンジニアリング)され、内部ロジックや埋め込まれた秘密情報が盗まれる危険性があります。

脆弱性診断では、こうしたスマホアプリ特有のリスクを想定し、セキュリティの専門家が攻撃者の視点に立って擬似的な攻撃を仕掛けたり、ソースコードを分析したりします。これにより、開発者自身では気づきにくいセキュリティホールを発見し、その危険度を評価し、具体的な修正方法を提示することが可能になります。

診断の目的は単に脆弱性を見つけることだけではありません。最終的なゴールは、発見された問題を修正し、アプリのセキュリティレベルを向上させることです。そして、その結果として、ユーザーが安心してサービスを利用できる環境を構築し、企業のブランド価値や信頼性を守ることにつながります。

近年、企業のDX(デジタルトランスフォーメーション)推進に伴い、多くのビジネスがアプリを介して提供されるようになりました。これは、アプリのセキュリティが、もはや単なる技術的な課題ではなく、事業継続性や顧客からの信頼に直結する経営上の重要課題であることを意味します。

このセクションのまとめとして、スマホアプリ脆弱性診断は、複雑化するサイバー攻撃の脅威から自社のサービスとユーザーを守り、ビジネスを安全かつ持続的に成長させるために不可欠なセキュリティ対策であると理解しておきましょう。

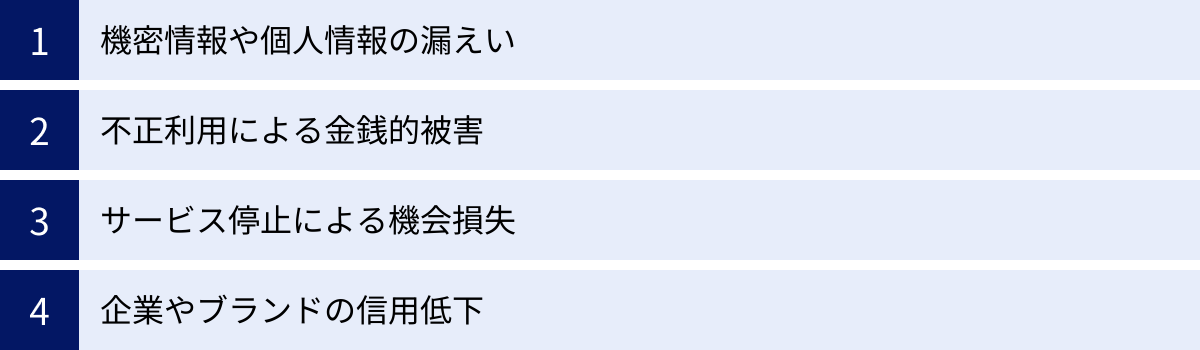

スマホアプリ脆弱性診断の重要性と放置するリスク

スマホアプリの脆弱性診断を「コストがかかるから」「開発スケジュールが厳しいから」といった理由で後回しにしたり、実施しなかったりすると、どのような事態を招くのでしょうか。脆弱性を放置することは、時限爆弾を抱えたままサービスを運営するようなものであり、一度インシデントが発生すれば、取り返しのつかない甚大な被害につながる可能性があります。

ここでは、脆弱性を放置した場合に想定される具体的なリスクを4つの側面に分けて詳しく解説します。

機密情報や個人情報の漏えい

脆弱性を放置する最大のリスクは、機密情報や個人情報の漏えいです。現代のアプリは、ユーザーの利便性を高めるために、様々な個人情報を取り扱います。

- 基本的な個人情報: 氏名、住所、生年月日、電話番号、メールアドレス

- 決済情報: クレジットカード番号、銀行口座情報

- 認証情報: ログインID、パスワード、APIキー

- センシティブな情報: 位置情報、行動履歴、健康情報、プライベートな写真やメッセージ

アプリの脆弱性が悪用されると、これらの情報がごっそりと盗み出される危険性があります。情報漏えいを引き起こす脆弱性の具体例としては、以下のようなものが挙げられます。

- 不適切なデータ保存: 重要な情報を暗号化せずにスマホのローカルストレージに保存してしまうケース。これにより、スマートフォンが盗難に遭ったり、マルウェアに感染したりした際に、情報が容易に抜き取られてしまいます。

- 安全でない通信: サーバーとの通信が暗号化されていない(HTTP通信)、または暗号化が不十分(古い暗号方式の使用、SSL証明書の検証不備など)な場合、Wi-Fiネットワークなどで通信内容を盗聴(中間者攻撃)され、送受信しているデータが丸見えになります。

- サーバーサイドの脆弱性: アプリ本体だけでなく、アプリが通信するサーバー側のAPIに脆弱性がある場合、そこを突かれてデータベースに不正アクセスされ、全ユーザーの情報が漏えいする可能性があります。

一度情報が漏えいすると、その被害は計り知れません。ユーザーは、なりすましによる不正利用、迷惑メールや詐欺電話の増加、クレジットカードの不正請求といった直接的な被害を受ける可能性があります。企業側は、被害者への損害賠償、原因調査やシステム改修にかかる莫大なコスト、監督官庁への報告義務や行政処分、そして何よりも顧客からの信頼を失うという深刻な事態に直面します。

不正利用による金銭的被害

情報漏えいに加え、脆弱性はユーザーや企業の資産を直接脅かす金銭的被害にもつながります。特に、ECアプリや金融系アプリ、ゲームアプリなど、決済機能を持つアプリではこのリスクが顕著になります。

例えば、以下のような手口が考えられます。

- 決済ロジックの悪用: アプリの購入処理の脆弱性を悪用し、正規の金額を支払わずに有料コンテンツや商品を手に入れたり、他人のアカウントで不正に決済を行ったりする手口です。

- 不正な送金・出金: ネットバンキングアプリや決済・送金アプリの認証や認可プロセスの不備を突き、本人になりすまして不正に資金を移動させるケース。

- アカウントの乗っ取り: 脆弱性を利用して他人のアカウントを乗っ取り、そのアカウントにチャージされている電子マネーを使い込んだり、登録されているクレジットカード情報を悪用したりします。

このような不正利用が発生すると、ユーザーは直接的な金銭的損失を被ります。企業側も、不正利用された金額の補償、調査費用、セキュリティ対策の強化費用など、多額の経済的負担を強いられることになります。さらに、不正利用が多発すれば、決済代行会社からの契約を打ち切られたり、金融庁などの監督機関から厳しい指導を受けたりする可能性もあり、事業の継続そのものが危ぶまれることにもなりかねません。

サービス停止による機会損失

サイバー攻撃の目的は、情報の窃取や金銭の詐取だけではありません。サービスそのものを妨害し、利用できなくさせることも目的の一つです。

代表的な攻撃が「DDoS攻撃(分散型サービス妨害攻撃)」です。これは、多数のコンピューターから標的のサーバーに対して一斉に大量のアクセスを送りつけ、サーバーを過負荷状態にしてダウンさせる攻撃手法です。アプリのAPIサーバーがDDoS攻撃の標的となれば、アプリはサーバーと通信できなくなり、ログインやデータの読み込み、決済など、ほとんどの機能が停止してしまいます。

サービスが停止している間、ユーザーはアプリを利用できず、不満や不信感を抱きます。その結果、競合他社のサービスに乗り換えてしまうかもしれません。

- ECアプリの場合: サービス停止中の売上はゼロになり、大きな販売機会を失います。

- ゲームアプリの場合: ユーザーはゲームをプレイできず、課金の機会も失われます。イベント期間中であれば、その損失はさらに大きくなります。

- ビジネスツールの場合: 業務に支障をきたし、顧客企業の生産性を低下させ、損害賠償問題に発展する可能性もあります。

サービス停止は、直接的な売上減だけでなく、ユーザー離れによる将来の収益機会の損失(機会損失)という、目に見えにくい、しかし深刻なダメージを企業に与えます。復旧作業にも多大な時間とコストがかかり、その間のビジネスへの影響は計り知れません。

企業やブランドの信用低下

これまで述べてきた「情報漏えい」「金銭的被害」「サービス停止」は、最終的に企業やブランドの信用を根底から揺るがすという、最も深刻なリスクに帰結します。

セキュリティインシデントが発生すれば、その事実はニュースやSNSを通じて瞬く間に拡散します。

- 「あの会社のアプリは危ない」

- 「個人情報管理がずさんな企業だ」

- 「ユーザーのことを考えていない」

このようなネガティブな評判が一度広まってしまうと、それを払拭するのは非常に困難です。顧客は離れ、新規ユーザーの獲得も難しくなります。取引先や株主からの信頼も失われ、株価の下落や資金調達の困難化など、経営全体に悪影響が及びます。

一度失った信用を回復するには、インシデント対応にかかった費用の何倍もの時間とコスト、そして努力が必要になります。脆弱性診断は、このような最悪の事態を未然に防ぎ、ユーザーからの信頼という最も重要な経営資源を守るための、いわば「保険」のような役割を果たすのです。脆弱性を放置するリスクを正しく認識し、予防的な対策を講じることが、現代のアプリビジネスにおいて不可欠と言えるでしょう。

スマホアプリ脆弱性診断の種類

スマホアプリ脆弱性診断と一言で言っても、そのアプローチ方法にはいくつかの種類があります。それぞれに特徴や得意・不得意があり、診断の目的や対象アプリの特性、予算などに応じて適切な方法を選択することが重要です。ここでは、診断を「手法」と「対象」という2つの軸で分類し、それぞれの特徴を詳しく解説します。

| 診断手法 | 概要 | メリット | デメリット |

|---|---|---|---|

| 手動診断 | 専門家が手作業で脆弱性を探索・分析 | ビジネスロジックの脆弱性発見、誤検知が少ない | 高コスト、長時間、スキル依存 |

| ツール診断 | ツールが自動でスキャン | 低コスト、短時間、網羅的 | 複雑な脆弱性の見逃し、誤検知 |

| 静的診断(SAST) | ソースコードを解析(非実行時) | 開発早期に発見、原因特定が容易 | 実行時環境の脆弱性は発見不可 |

| 動的診断(DAST) | アプリを動作させ擬似攻撃(実行時) | 実行時環境の脆弱性を発見、攻撃者視点 | 原因特定が困難、網羅性に課題 |

診断手法による分類

まず、診断を「誰が(何が)行うか」という観点から、手動診断とツール診断に分けられます。

手動診断

手動診断(マニュアル診断)とは、セキュリティの専門家(診断員やホワイトハッカー)が、自身の知識、経験、そして攻撃者の思考を駆使して、手作業で脆弱性を調査・分析する手法です。診断員は、設計書や仕様書を読み解き、アプリのビジネスロジックを深く理解した上で、ツールでは検知が困難な種類の脆弱性を探します。

メリット:

- ビジネスロジックの脆弱性発見: 「Aという操作の後にCではなくBの操作をすると、権限昇格ができてしまう」といった、アプリ固有の処理手順の欠陥や設計上の不備を発見できます。これは機械的なスキャンでは非常に困難です。

- 高度で複雑な脆弱性の検出: 複数の脆弱性を巧妙に組み合わせることで初めて成立するような、高度な攻撃シナリオを検証できます。

- 誤検知の少なさ: 専門家が一つひとつの事象を実際に検証するため、「脆弱性ではないのに脆弱性として報告される(誤検知)」や「リスクが低いのに高く評価される(過剰検知)」がほとんどありません。報告書の信頼性が高いのが特徴です。

デメリット:

- 高コスト: 専門家の工数が直接費用に反映されるため、ツール診断に比べて高額になる傾向があります。

- 診断期間の長さ: 網羅的に調査するには時間がかかり、数週間から1ヶ月以上を要することも珍しくありません。

- 診断員のスキルへの依存: 診断の品質が、担当する診断員のスキルや経験に大きく左右されます。そのため、信頼できる実績を持つ診断会社を選ぶことが極めて重要です。

金融系アプリや、大量の個人情報・決済情報を扱うECアプリなど、特に高いセキュリティレベルが求められる場合には、手動診断が不可欠と言えるでしょう。

ツール診断

ツール診断(自動診断)とは、専用の診断ツールを使用して、既知の脆弱性パターンを網羅的かつ自動的にスキャンする手法です。ツールがアプリケーションに対して擬似的な攻撃リクエストを大量に送信したり、ソースコードを機械的に解析したりして、問題点を洗い出します。

メリット:

- 低コスト・短期間: 自動で診断を行うため、人件費を抑えられ、手動診断よりも安価かつ短時間で実施できます。

- 網羅性: 既知の脆弱性パターンであれば、広範囲を網羅的にチェックすることが得意です。人間が見落としがちな単純な設定ミスなどを効率的に発見できます。

- 開発プロセスへの組み込みやすさ: 開発の早い段階で、あるいはCI/CDパイプライン(継続的インテグレーション/継続的デリバリー)に組み込んで、コードが変更されるたびに自動でスキャンを実行するといった運用が可能です。

デメリット:

- 複雑な脆弱性の見逃し: 前述したビジネスロジックの脆弱性や、複数の手順を踏む必要のある攻撃は検知できません。

- 誤検知・過剰検知の可能性: ツールは機械的なパターンマッチングで判断するため、実際には脅威ではないものを脆弱性として報告する(誤検知)ことがあります。これらの結果を精査するには、ある程度の専門知識が必要です。

- 未知の脆弱性への非対応: ツールはあくまで既知の脆弱性データベースに基づいてスキャンするため、まだ世に出ていない新しいタイプの脆弱性(ゼロデイ脆弱性)は発見できません。

ツール診断は、開発の初期段階での品質チェックや、定期的なヘルスチェックとして非常に有効です。多くの場合、ツール診断で広範囲をカバーし、特に重要な機能については手動診断で深く掘り下げる、というハイブリッド型のアプローチが最も効果的とされています。

診断対象による分類

次に、診断を「何を調べるか」という観点から、静的診断(SAST)と動的診断(DAST)に分けられます。これらは主に診断ツールにおける分類方法ですが、手動診断でもこれらのアプローチは意識されています。

静的診断(SAST)

静的診断(SAST: Static Application Security Testing)とは、アプリケーションを実行せずに、その設計図であるソースコードや、コンパイル後のバイナリファイルを直接解析する手法です。「静的」という名前の通り、プログラムが動いていない状態で中身を検査します。

メリット:

- 開発早期での問題発見: ソースコードが書かれた直後から検査できるため、開発ライフサイクルの非常に早い段階で脆弱性を発見し、手戻りを少なくできます。

- 脆弱性の原因特定が容易: 脆弱性がソースコードのどの部分(何行目のどの記述)に起因するのかを直接特定できるため、開発者が修正しやすいという利点があります。

- 網羅的なカバレッジ: プログラムのすべてのコードパスを理論上は検査できるため、動的診断では実行されにくいような特殊な処理部分の脆弱性も発見できる可能性があります。

デメリット:

- 実行時環境の問題は発見不可: サーバーの設定ミスや、外部ライブラリとの連携、実際の通信状態で発生する問題など、プログラムを実行してみないと分からない脆弱性は検知できません。

- 誤検知が多い傾向: コードの文脈やロジックを完全に理解せずに機械的にパターンを検出するため、「理論上は脆弱性だが、実際の使われ方では問題にならない」といった誤検知が多くなる傾向があります。

動的診断(DAST)

動的診断(DAST: Dynamic Application Security Testing)とは、アプリケーションを実際に動作させた状態で、外部から擬似的な攻撃リクエストを送信し、その応答や挙動を監視することで脆弱性を検出する手法です。「動的」という名前の通り、動いているアプリを外からテストします。攻撃者の視点に最も近い診断方法と言えます。

メリット:

- 実行時環境を含めた診断が可能: アプリ本体だけでなく、それが動作するOS、Webサーバー、APIサーバーなどの設定不備も含めた、総合的な環境で顕在化する脆弱性を発見できます。

- 現実的な脅威の評価: 実際に攻撃が成功するかどうかを試すため、発見された脆弱性が本当に悪用可能な脅威であるかを評価しやすいです。

- 開発言語に依存しない: ソースコードを解析するわけではないため、どのようなプログラミング言語で開発されていても診断が可能です。

デメリット:

- 原因箇所の特定が困難: 脆弱性が発見されても、それがソースコードのどの部分に起因するのかを特定するのが難しい場合があります。別途、ソースコードの確認作業が必要になることがあります。

- 診断カバレッジの限界: 画面遷移が複雑だったり、特定の操作をしないとアクセスできない機能があったりすると、その部分の診断が漏れてしまう可能性があります。

SASTとDASTは互いに補完的な関係にあります。SASTでコードレベルの問題を早期に潰し、DASTで実行環境を含めた現実的なリスクを評価するという、両者を組み合わせたアプローチが、堅牢なアプリケーションを構築する上で理想的です。

スマホアプリ脆弱性診断の主な診断項目

スマホアプリの脆弱性診断では、具体的にどのような点がチェックされるのでしょうか。診断項目は多岐にわたりますが、基本的には国際的なセキュリティ基準や、プラットフォーム特有の仕様に基づいて体系化されています。ここでは、診断で特に重視される主要な項目について解説します。

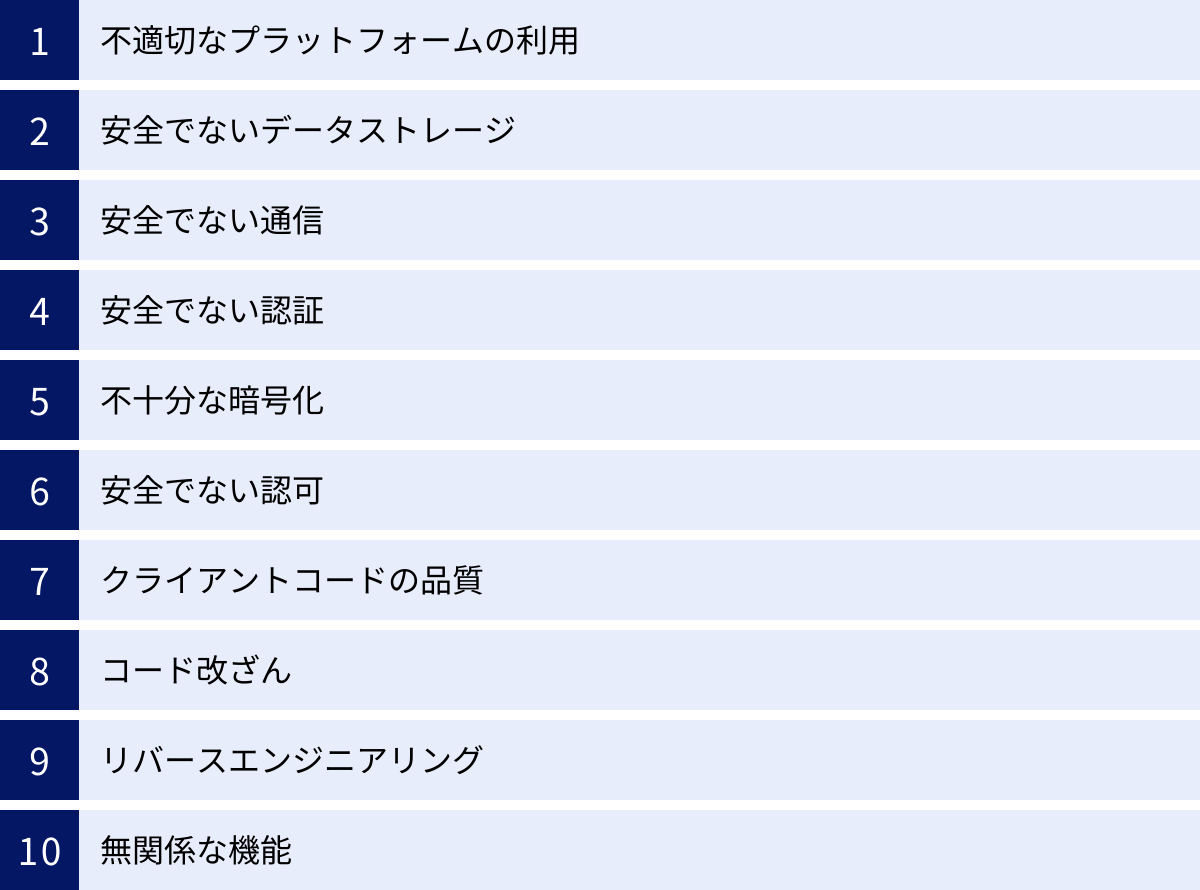

OWASP Mobile Top 10に基づく項目

Webアプリケーションセキュリティの世界でデファクトスタンダードとなっているのが、非営利団体OWASP (The Open Web Application Security Project)が公開している「OWASP Top 10」です。そして、そのモバイル版として「OWASP Mobile Top 10」が存在し、これがスマホアプリ脆弱性診断における世界的な指標となっています。

多くの診断サービスは、このOWASP Mobile Top 10の項目をベースに、独自の知見を加えた診断メニューを提供しています。ここでは、OWASP Mobile Top 10 2016(2024年現在も広く参照されているバージョン)の各項目がどのようなリスクを指しているのかを、具体例を交えて解説します。

- M1: 不適切なプラットフォームの利用 (Improper Platform Usage): OS(iOS/Android)が提供するセキュリティ機能を正しく使えていない、または意図的に無効化しているケース。例えば、AndroidのIntent機能の不適切な設定や、iOSのKeychain(機密情報を安全に保存する仕組み)の誤用などが含まれます。

- M2: 安全でないデータストレージ (Insecure Data Storage): パスワードや個人情報、セッショントークンといった重要な情報を、暗号化せずにスマホのストレージ(SDカードや内部メモリ)に平文で保存してしまう脆弱性。スマホの紛失・盗難時や、マルウェア感染時に情報が筒抜けになります。

- M3: 安全でない通信 (Insecure Communication): サーバーとの通信を暗号化していない(HTTP)、または暗号化の実装が不適切(古いSSL/TLSプロトコルの使用、サーバー証明書の検証不備など)な状態。これにより、公衆Wi-Fiなどで通信内容が盗聴される「中間者攻撃」が可能になります。

- M4: 安全でない認証 (Insecure Authentication): ユーザー認証の仕組みが貧弱であること。例えば、オフラインでの認証(パスワードをアプリ内に保持して照合する)や、短すぎるセッション有効期限、認証情報の不適切な管理などが該当します。

- M5: 不十分な暗号化 (Insufficient Cryptography): 独自に実装した脆弱な暗号アルゴリズムを使用したり、広く知られた脆弱な暗号鍵をハードコーディングしたりするケース。暗号化していても、その方法が不適切であれば容易に解読されてしまいます。

- M6: 安全でない認可 (Insecure Authorization): 認証(本人であることの確認)は通過したものの、その後の権限チェック(その操作を行う権限があるかの確認)が不十分な状態。一般ユーザーが管理者権限で他人の情報を閲覧・編集できてしまう、といった問題がこれにあたります。

- M7: クライアントコードの品質 (Client Code Quality): アプリ本体のコードに存在する、バッファオーバーフローや書式文字列バグといったメモリ破壊系の脆弱性。これにより、アプリがクラッシュしたり、任意のコードを実行されたりする危険性があります。

- M8: コード改ざん (Code Tampering): アプリの実行ファイルが第三者によって改変(マルウェアを仕込むなど)されていないかを検知する仕組みが欠如している状態。改ざんされたアプリが再配布され、利用者の情報を盗み出すといった被害につながります。

- M9: リバースエンジニアリング (Reverse Engineering): アプリの実行ファイルを解析(リバースエンジニアリング)され、ソースコードや内部ロジック、APIのエンドポイント、埋め込まれた秘密鍵などが盗み見られてしまうリスク。コードの難読化が不十分な場合にこのリスクが高まります。

- M10: 無関係な機能 (Extraneous Functionality): 開発中に使用していたデバッグ用の機能や、本番環境では不要なバックドアなどが、リリース版のアプリに残ってしまっている状態。これが攻撃者に悪用される可能性があります。

これらの項目を網羅的にチェックすることが、スマホアプリ脆弱性診断の基本となります。

プラットフォーム特有の項目

OWASP Mobile Top 10の項目に加えて、iOSとAndroidそれぞれのOSアーキテクチャや仕様に起因する、プラットフォーム固有の脆弱性も重要な診断対象です。

iOSアプリの診断項目

- Keychainの不適切な利用: 機密情報を保存するためのKeychainが、アクセス制御の設定不備により、他のアプリから読み取れる状態になっていないか。

- Info.plistファイルの設定不備: アプリケーションの構成情報ファイルであるInfo.plistに、不要な権限が設定されていたり、通信のセキュリティ設定(ATS)が無効化されていたりしないか。

- App Transport Security (ATS)の無効化: iOS 9以降で導入された、安全な通信(HTTPS)を強制する仕組みであるATSが、正当な理由なく全体的に無効化されていないか。

- URLスキームの脆弱性: 他のアプリから特定の機能を呼び出すURLスキームが悪用され、意図しない操作を実行させられたり、情報を抜き取られたりする危険性がないか。

- Jailbreak(脱獄)検知とその回避: Jailbreakされたデバイスでの動作を制限する仕組みが実装されているか、またその検知ロジックが容易に回避できないか。

- スナップショットからの情報漏えい: アプリがバックグラウンドに移行する際に撮影される画面のスクリーンショットに、パスワードなどの機密情報が映り込んでいないか。

Androidアプリの診断項目

- AndroidManifest.xmlの設定不備: コンポーネント(Activity, Service, Broadcast Receiver, Content Provider)の

android:exported属性が不適切にtrueに設定され、意図せず外部に機能が公開されていないか。 - Intentの脆弱性: アプリコンポーネント間の通信に使われるIntentが、他のアプリから不正に送信・受信され、情報漏えいや機能の乗っ取りにつながらないか(Sticky Intentの盗聴など)。

- Content Providerの不適切な公開: アプリ内のデータを他アプリと共有するContent Providerのアクセス制御が不十分で、重要なデータが漏えいしていないか。SQLインジェクションの脆弱性もチェックします。

- WebViewの脆弱性: アプリ内でWebページを表示するWebViewコンポーネントの設定不備により、任意のJavaScriptコードを実行されるクロスサイトスクリプティング(XSS)のような攻撃を受けないか。

- root化検知とその回避: root化されたデバイスでの動作を制限する仕組みと、その回避耐性をチェックします。

- コード難読化の不備: ProGuard/R8などによる難読化が適切に行われておらず、リバースエンジニアリングが容易になっていないか。

通信に関する項目

アプリ本体だけでなく、アプリとサーバー間の通信経路は、攻撃者にとって格好の標的です。そのため、通信に関連する項目は特に念入りに診断されます。

- TLS/SSLの脆弱性:

- 暗号スイートの強度: 安全性が低い、または既知の脆弱性がある暗号アルゴリズムやプロトコル(SSL 3.0, TLS 1.0/1.1など)が使用されていないか。

- サーバー証明書の検証: 接続先のサーバー証明書が、正規の認証局(CA)によって発行されたものか、有効期限は切れていないか、ホスト名は一致しているか、といった検証が正しく行われているか。この検証が甘いと、偽のサーバーに接続させられる中間者攻撃が成功してしまいます。

- 証明書ピニング(Certificate Pinning)の実装: 中間者攻撃へのより強固な対策として、アプリ内に特定のサーバー証明書や公開鍵の情報を埋め込み、それ以外の証明書を信頼しない「証明書ピニング」が適切に実装されているか。

- APIの脆弱性:

- 認証・認可の不備: APIリクエストごとに、ユーザーの認証状態や操作権限が正しくチェックされているか。

- パラメータの改ざん: リクエストに含まれるパラメータ(ユーザーID、商品ID、金額など)を改ざんすることで、他人の情報にアクセスしたり、不正な取引を行ったりできないか。

- 機密情報の漏えい: APIのレスポンスに、クライアント側で必要のない情報(他のユーザーの個人情報など)が含まれていないか。

これらの診断項目はほんの一例であり、実際の診断では、アプリの機能や特性に応じて、さらに多くの項目が詳細にチェックされます。

スマホアプリ脆弱性診断の費用相場

スマホアプリ脆弱性診断を検討する上で、最も気になる点の一つが費用でしょう。しかし、脆弱性診断の費用は「定価」というものがなく、様々な要因によって大きく変動します。ここでは、費用の相場観と、その価格を左右する主な要因について詳しく解説します。

まず大まかな相場観として、比較的簡易なツール診断であれば数十万円程度から、経験豊富な専門家による詳細な手動診断を含む場合は、100万円〜数百万円、あるいはそれ以上になることも珍しくありません。なぜこれほど価格に幅があるのか、その理由を見ていきましょう。

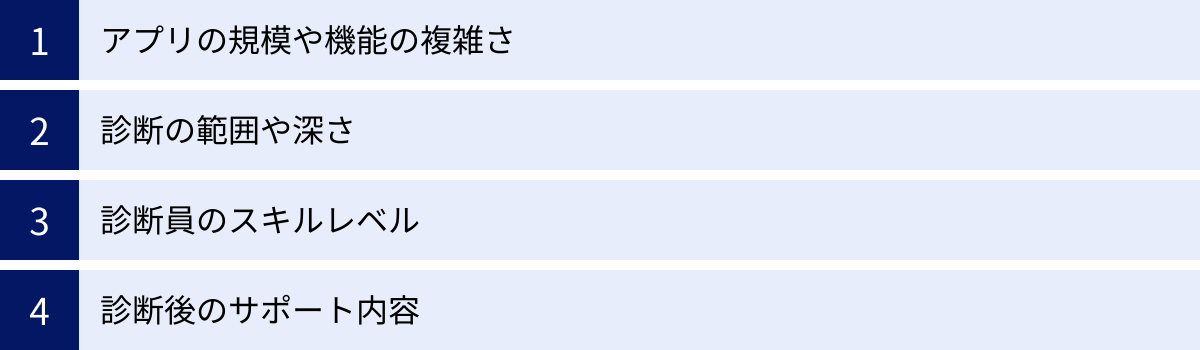

費用を左右する主な要因

診断費用は、主に以下の4つの要素の組み合わせによって決まります。

アプリの規模や機能の複雑さ

これは最も基本的な価格決定要因です。診断対象となる画面の数や機能の数が多ければ多いほど、調査すべき範囲が広がり、診断に必要な工数が増加するため、費用は高くなります。

- 小規模なアプリ: 数画面程度のシンプルな情報表示アプリやツールアプリなど。機能が限定的なため、診断工数は少なく、費用は比較的安価に収まります。

- 中規模なアプリ: 会員登録、ログイン、商品検索、お気に入り機能など、一通りの機能を備えたECアプリや情報サービスアプリなど。診断項目が増え、費用もそれに伴って増加します。

- 大規模・複雑なアプリ: 決済機能、外部サービス連携(SNSログインなど)、金融取引、リアルタイム通信など、高度で複雑な機能を持つアプリ。セキュリティ要件も高く、診断は非常に緻密かつ広範囲にわたるため、費用は高額になります。

具体的には、見積もり段階で「診断対象画面一覧」や「機能一覧」を提出し、それに基づいて診断会社が工数を見積もることが一般的です。

診断の範囲や深さ

どのような手法で、どこまで深く診断するかによっても費用は大きく変わります。

- 診断手法:

- ツール診断のみ: 最も安価なプラン。短時間で網羅的なチェックが可能ですが、見つけられる脆弱性は限定的です。

- 手動診断のみ: 専門家が深く掘り下げるため、高コストになります。

- ツール診断 + 手動診断(ハイブリッド): 最も効果的で推奨されるアプローチですが、その分費用も高くなります。多くの診断サービスでは、このハイブリッド型が標準プランとなっています。

- 診断対象:

- クライアントアプリのみ: iOS/Androidアプリ本体のみを診断対象とする場合。

- クライアントアプリ + サーバーサイドAPI: アプリが通信するサーバー側のAPIも診断対象に含める場合。セキュリティリスクの多くはサーバー側に潜んでいるため、通常はこちらが推奨されます。当然、診断範囲が広がるため費用は増加します。

- 診断の深さ(プラン):

- 診断会社によっては、「クイック診断」「標準診断」「詳細診断」のように、診断の深さに応じたプランを用意している場合があります。クイック診断は主要な機能に絞って短時間で実施するもので、詳細診断は全ての機能を対象に、より多くの時間をかけて深く調査するものです。

診断員のスキルレベル

特に手動診断において、担当する診断員の技術力は、診断の質と価格に直結する重要な要素です。

世界的なセキュリティカンファレンスでの発表経験がある、あるいは「DEF CON CTF」のような権威あるハッキングコンテストで上位入賞するような、トップレベルのスキルを持つホワイトハッカーが診断を担当する場合、その費用は高くなります。

しかし、その分、他の診断では見つけられなかったような高度な脆弱性を発見できる可能性が高まります。自社のアプリが扱う情報の重要性や、求められるセキュリティレベルに応じて、どのようなレベルの診断員に依頼するかを検討する必要があります。診断会社のウェブサイトで、在籍する診断員の経歴や実績(保有資格、講演歴、CTF実績など)を確認することは、サービス選定の重要なポイントです。

診断後のサポート内容

脆弱性診断は、報告書を受け取って終わりではありません。その後のサポート体制も価格に含まれる重要な要素です。

- 報告書の質: 脆弱性の内容、危険度、再現手順、具体的な修正方法の提案などがどれだけ分かりやすく、開発者に役立つ形で記載されているか。質の高い報告書の作成には相応のコストがかかります。

- 報告会: 診断結果について、専門家が直接開発者や担当者に説明し、質疑応答を行う機会が設けられているか。

- 修正に関するQ&Aサポート: 報告書の内容について、後日メールやチャットで質問できるか。

- 再診断: 発見された脆弱性を修正した後、その対応が正しく行われているかを確認するための「再診断」が、プランに含まれているか、あるいはオプション料金がどうなっているか。

安価な診断プランでは、報告書を提出するのみで、手厚いサポートは別料金となっているケースもあります。見積もりを取得する際は、どの範囲のサポートまでが基本料金に含まれているのかを、必ず詳細に確認しましょう。

これらの要因を総合的に考慮し、自社のアプリの特性、リスク許容度、予算に最適な診断サービスを選択することが求められます。

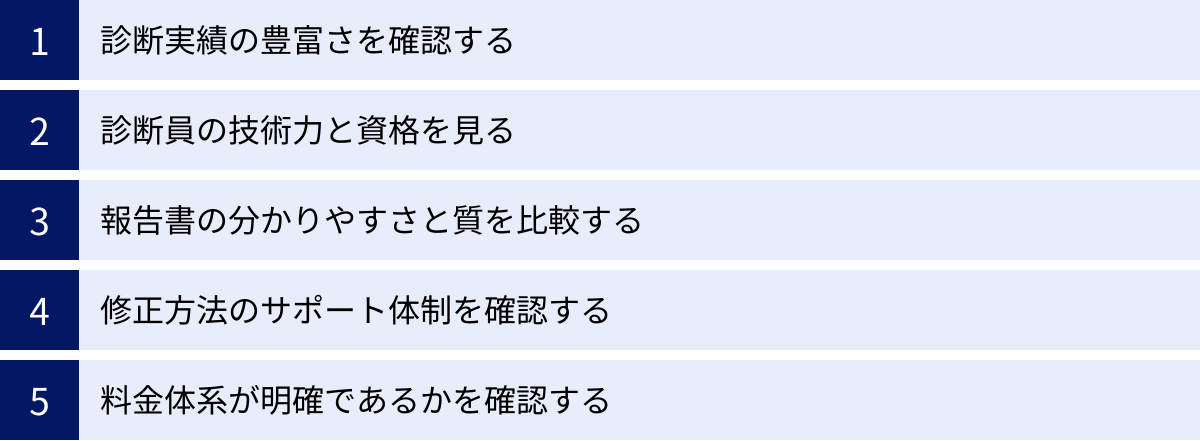

スマホアプリ脆弱性診断サービスの選び方

自社のアプリに最適な脆弱性診断サービスは、どのように選べばよいのでしょうか。費用だけで選んでしまうと、診断の質が低く、重要な脆弱性を見逃してしまうことにもなりかねません。ここでは、信頼できる診断サービスを見極めるための5つの重要なチェックポイントを解説します。

診断実績の豊富さを確認する

まず確認すべきは、その診断会社がどれだけの実績を持っているかです。特に、自社のアプリと同じような業種(例:金融、EC、ゲーム、医療など)や、同程度の規模・複雑性を持つアプリの診断実績が豊富かどうかは重要な判断材料になります。

- 業界特有のリスクへの理解: 金融業界であれば決済システムの堅牢性、医療業界であれば個人情報保護法の遵守といった、業界特有のセキュリティ要件や脅威シナリオが存在します。関連分野での実績が豊富な会社は、これらのリスクを深く理解しており、より的を射た診断が期待できます。

- 多様な脆弱性パターンの知見: 多くのアプリを診断してきた会社は、それだけ多様な脆弱性のパターンや、最新の攻撃手法に関する知見を蓄積しています。この経験値の差が、診断の精度に直結します。

多くの診断会社は、公式サイトで診断実績を公開しています(守秘義務のため具体的な企業名は伏せ、「大手金融機関様」「大手ECサイト運営企業様」といった形で掲載されます)。どのような分野で、どのくらいの数の診断を行ってきたかを確認し、自社のニーズと合致するかを見極めましょう。

診断員の技術力と資格を見る

診断、特に手動診断の品質は、担当する診断員のスキルレベルに大きく依存します。そのため、どのような技術者が在籍しているかを確認することは非常に重要です。

- 保有資格: 診断員の技術力を客観的に示す指標として、国際的に認知されているセキュリティ関連の資格があります。以下はその一例です。

- CISSP (Certified Information Systems Security Professional): 情報セキュリティに関する包括的な知識を証明する権威ある資格。

- OSCP (Offensive Security Certified Professional): 実践的なペネトレーションテスト(侵入テスト)のスキルを証明する、難易度の高い資格。

- GWAPT (GIAC Web Application Penetration Tester): Webアプリケーションの脆弱性診断に関する専門スキルを証明する資格。

- CEH (Certified Ethical Hacker): 倫理的なハッカーとして、攻撃者の視点やツールを理解していることを証明する資格。

- CTF(Capture The Flag)の実績: CTFは、ハッキングの技術を競い合うセキュリティコンテストです。国内外の著名なCTFでの入賞実績は、机上の知識だけでなく、実践的な攻撃・防御能力が高いことの証明になります。

- 外部での活動: セキュリティカンファレンス(Black Hat, DEF CONなど)での講演や、技術ブログでの情報発信、脆弱性発見の報奨金プログラムでの実績なども、高い技術力を持つ証となります。

公式サイトのメンバー紹介ページなどで、診断員がどのようなバックグラウンドを持っているかを確認してみましょう。

報告書の分かりやすさと質を比較する

脆弱性診断の最終的な成果物は「報告書」です。この報告書の質が、診断の価値を決めると言っても過言ではありません。いくら高度な脆弱性を発見しても、その内容が開発者に伝わらず、修正に結びつかなければ意味がありません。

良い報告書に共通する特徴は以下の通りです。

- エグゼクティブサマリー: 経営層やマネジメント層向けに、発見された脆弱性の全体像とビジネス上のリスクが簡潔にまとめられている。

- 危険度評価の明確さ: 発見された各脆弱性について、「緊急(Critical)」「重要(High)」「警告(Medium)」「注意(Low)」といった形で、リスクレベルが客観的な基準で評価されている。これにより、対応の優先順位付けが容易になります。

- 脆弱性の再現手順: 誰でもその脆弱性を再現できるように、具体的な手順がスクリーンショットなどを交えて詳細に記載されている。

- 具体的な修正方針の提示: 脆弱性の原因を解説し、どのように修正すればよいのか、具体的なコード例なども含めて分かりやすく提案されている。

多くの診断会社では、問い合わせればサンプルレポートを提供してくれます。複数の会社からサンプルを取り寄せ、「開発者にとって本当に役立つか」という視点で比較検討することをおすすめします。

修正方法のサポート体制を確認する

診断は、脆弱性を発見して終わりではありません。発見された脆弱性を修正し、アプリを安全な状態にして初めて完了します。そのため、診断後のサポート体制が充実しているかどうかも重要な選定基準です。

- 質疑応答: 報告書の内容や修正方法について、開発者が疑問を持った際に、メールやチャット、電話などで気軽に質問できる体制が整っているか。

- 報告会の実施: 診断結果を一方的に送付するだけでなく、対面またはオンラインで報告会を実施し、診断員から直接詳細な説明を受けられるか。

- 再診断の有無: 修正が正しく行われたかを確認するための「再診断」が、基本プランに含まれているか、またはオプションとして提供されているか。含まれている場合、何回まで可能かといった条件も確認しましょう。

手厚いサポートを提供する会社は、顧客のセキュリティレベル向上に真摯に取り組んでいる証拠とも言えます。

料金体系が明確であるかを確認する

最後に、料金体系の透明性も確認しましょう。

- 料金プランの明示: 公式サイトに、診断メニューごとの料金の目安や、価格決定の基準(例:画面数に応じた課金など)が明記されているか。

- 詳細な見積書: 見積もりを依頼した際に、診断対象、診断項目、工数、単価など、費用の内訳が詳細に記載されているか。「一式」といった曖昧な見積もりではなく、何にいくらかかるのかが明確であることが望ましいです。

- 追加料金の有無: 再診断やサポートの延長、診断範囲の変更などに伴う追加料金の規定が、契約前にきちんと説明されるか。

後々のトラブルを避けるためにも、料金に関して不明な点があれば、契約前に納得がいくまで質問することが大切です。これらのポイントを総合的に評価し、自社の目的と予算に最も合った、信頼できるパートナーを選びましょう。

【比較】スマホアプリ脆弱性診断おすすめサービス5選

ここでは、これまでの選び方のポイントを踏まえ、国内で豊富な実績と高い技術力を誇る、おすすめのスマホアプリ脆弱性診断サービスを5つご紹介します。各社それぞれに特徴や強みがあるため、自社のニーズに合ったサービスを見つけるための参考にしてください。

以下の比較表は、各サービスの特徴を一覧で確認するためのものです。

| サービス名 | 提供会社 | 特徴 | 診断手法 | 主な強み |

|---|---|---|---|---|

| GMOサイバーセキュリティ byイエラエ | GMOサイバーセキュリティ byイエラエ株式会社 | 国内トップクラスのホワイトハッカーが在籍。高品質な手動診断。 | 手動診断、ツール診断 | 高度な技術力、脆弱性発見能力、質の高い報告書 |

| Flatt Security | 株式会社Flatt Security | 開発者体験(DX)を重視。モダンな開発環境への対応力。 | 手動診断、ソースコード診断 | 開発者目線の報告書、CI/CD連携、SaaS型診断ツール「Shisho」も提供 |

| スリーシェイク(Securify) | 株式会社スリーシェイク | SREコンサルティングの知見を活かした診断。インフラからアプリまで一気通貫。 | 手動診断、プラットフォーム診断 | クラウドネイティブ環境への強み、DevSecOps支援 |

| AeyeScan | 株式会社エーアイセキュリティラボ | AIを活用したSaaS型の自動診断ツール。手軽さとコストパフォーマンス。 | ツール診断(DAST) | AIによる自動巡回、日本語UI、低コスト、手軽な導入 |

| セキュアイノベーション | セキュアイノベーション株式会社 | 診断からコンサル、運用監視までトータルでサポート。 | 手動診断、ツール診断 | 豊富な実績、幅広いセキュリティサービス、柔軟な対応 |

注:各サービスの情報は、本記事執筆時点の公式サイトの情報に基づいています。最新の情報は各社の公式サイトでご確認ください。

① GMOサイバーセキュリティ byイエラエ

GMOサイバーセキュリティ byイエラエ株式会社が提供する脆弱性診断サービスは、国内最高峰の技術力を誇るホワイトハッカー集団によって行われる点が最大の特徴です。国内外の著名なハッキングコンテストで数々の実績を持つトップクラスのエンジニアが多数在籍しており、ツールでは発見不可能な高度で複雑な脆弱性を見つけ出す能力に長けています。

特に手動診断の品質に定評があり、ビジネスロジックの深い部分まで踏み込んだ診断を期待できます。金融機関や大手企業のミッションクリティカルなアプリケーションなど、極めて高いセキュリティレベルが求められる場合に、その真価を発揮します。報告書も、脆弱性の危険性だけでなく、ビジネスへの影響まで踏み込んで解説されており、経営層への説明資料としても活用しやすいと評価されています。最高品質の診断を求める企業にとって、第一の選択肢となるサービスです。

参照:GMOサイバーセキュリティ byイエラエ株式会社 公式サイト

② Flatt Security

株式会社Flatt Securityは、「開発者体験(Developer Experience)」を重視したセキュリティサービスを展開していることで注目を集めている企業です。同社の脆弱性診断は、単に脆弱性を指摘するだけでなく、開発者が迅速かつ的確に修正対応を行えるよう、手厚くサポートすることに重点を置いています。

報告書は、具体的な修正コードの提案など、開発者がすぐに行動に移せるような形式で提供されます。また、モダンな開発環境やアジャイル開発のプロセスにも深く精通しており、CI/CDパイプラインへの診断の組み込み(DevSecOps)支援などにも強みを持っています。ソースコード診断と手動診断を組み合わせ、開発の速度を落とさずにセキュリティを確保したい、先進的な開発チームに最適なサービスと言えるでしょう。SaaS型の静的診断ツール「Shisho」も自社開発・提供しています。

参照:株式会社Flatt Security 公式サイト

③ スリーシェイク(Securify)

株式会社スリーシェイクは、SRE(Site Reliability Engineering)コンサルティングやデータプラットフォーム構築を主力事業とする企業であり、そのインフラからアプリケーションまで一気通貫で見てきた豊富な知見を活かしたセキュリティサービス「Securify」を提供しています。

特に、AWSやGCPといったクラウドネイティブな環境で構築されたアプリケーションの診断に強みを持っています。アプリケーションレイヤーの脆弱性だけでなく、クラウド基盤の設定不備やコンテナ技術(Docker, Kubernetes)に起因するセキュリティリスクまで、包括的に評価できるのが特徴です。インフラとアプリの両面からセキュリティを強化したい企業や、DevOps/SRE体制の中でセキュリティを推進したい(DevSecOps)と考えている企業にとって、心強いパートナーとなります。

参照:株式会社スリーシェイク 公式サイト

④ AeyeScan

株式会社エーアイセキュリティラボが提供する「AeyeScan」は、これまでのサービスとは異なり、AIを搭載したSaaS型のWebアプリケーション脆弱性診断ツールです。手動診断ではなくツール診断に分類されますが、その手軽さとコストパフォーマンスの高さが大きな魅力です。

スマホアプリ本体の診断は対象外ですが、アプリが通信するバックエンドのAPIサーバーの脆弱性診断に活用できます。AIが自動で画面遷移を学習し、クロール(巡回)するため、従来型のツールでは診断が難しかった動的なWebアプリケーションにも対応可能です。必要な時に必要なだけスキャンでき、専門家でなくても直感的に操作できる日本語UIも特徴です。開発の初期段階で頻繁にスキャンを行いたい場合や、予算を抑えて定期的なチェックを行いたい場合に非常に有効な選択肢となります。

参照:株式会社エーアイセキュリティラボ 公式サイト

⑤ セキュアイノベーション

セキュアイノベーション株式会社は、脆弱性診断を中核としながら、セキュリティコンサルティング、SOC(Security Operation Center)運用監視、セキュア開発支援など、幅広いセキュリティサービスをワンストップで提供している企業です。

長年にわたる豊富な診断実績があり、様々な業種・規模のアプリケーションに対応できる柔軟性が強みです。診断で発見された課題に対して、その場限りの修正提案だけでなく、組織全体のセキュリティ体制の構築や、開発プロセスへのセキュリティ組み込み(シフトレフト)、リリース後の継続的な監視まで、中長期的な視点でのサポートが可能です。「診断をきっかけに、組織全体のセキュリティレベルを底上げしたい」と考えている企業にとって、包括的な支援を期待できる信頼性の高いサービスです。

参照:セキュアイノベーション株式会社 公式サイト

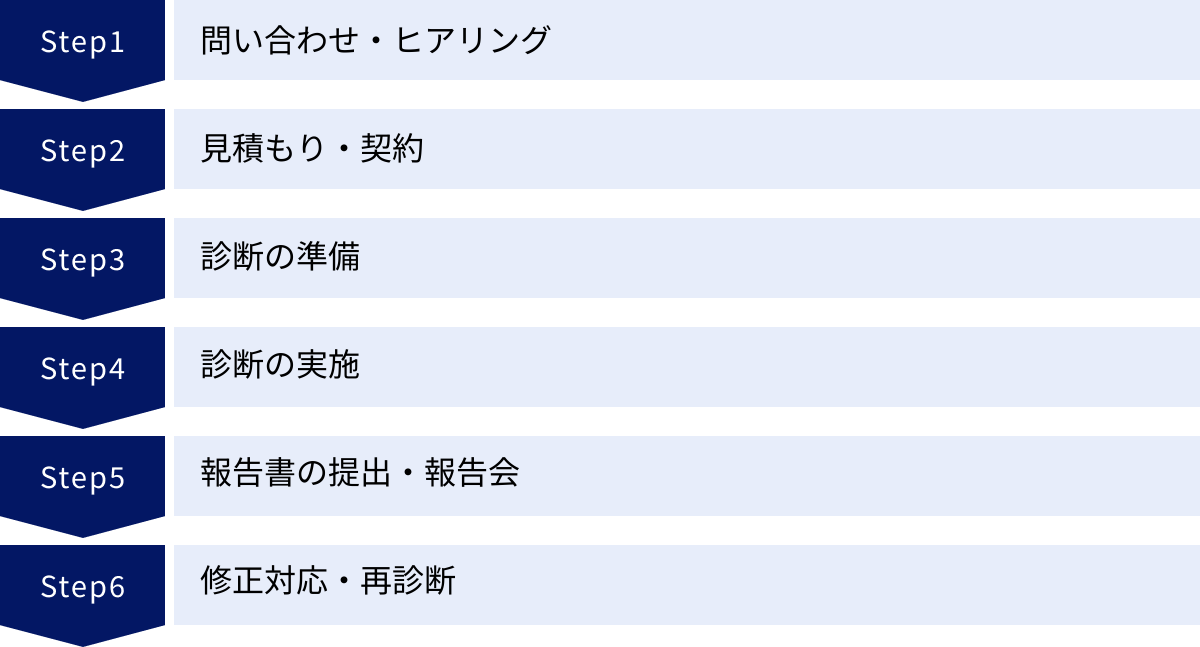

スマホアプリ脆弱性診断の基本的な流れ

実際にスマホアプリの脆弱性診断を依頼する場合、どのようなステップで進んでいくのでしょうか。契約から報告、そして修正対応までの一般的な流れを把握しておくことで、スムーズに診断を進めることができます。

問い合わせ・ヒアリング

まずは、検討している診断会社の公式サイトにある問い合わせフォームやメール、電話などで連絡を取ることから始まります。その際、アプリの概要(どのようなサービスか)、診断を希望する理由、おおよその予算感などを伝えると、その後のやり取りがスムーズです。

その後、診断会社の担当者から連絡があり、具体的なヒアリングが行われます。ヒアリングでは、主に以下のような内容を確認されます。

- アプリの名称と概要

- 対象OS(iOS / Android / 両方)

- 画面数や機能数のおおよその規模

- 決済機能や個人情報入力の有無

- 使用している開発言語やフレームワーク

- サーバーサイドAPIの有無と診断希望

- 希望する診断の種類(ツール、手動など)

- 希望する診断時期や納期

このヒアリングは、正確な見積もりを出すために非常に重要です。事前に情報を整理しておきましょう。

見積もり・契約

ヒアリングで得られた情報をもとに、診断会社が診断計画と見積書を作成し、提示します。見積書には通常、以下の項目が記載されています。

- 診断対象範囲(対象画面、機能、APIなど)

- 診断手法(ツール診断、手動診断の内訳)

- 診断項目

- 成果物(報告書、報告会など)

- スケジュール(診断期間、報告会の日程など)

- 費用とその内訳

提示された内容をよく確認し、不明点があれば質問します。内容に納得できたら、正式に契約手続きに進みます。通常、診断業務を開始する前に、秘密保持契約(NDA)と業務委託契約を締結します。NDAは、診断の過程で知り得たアプリの機密情報を外部に漏らさないことを約束する重要な契約です。

診断の準備

契約後、診断をスムーズに実施するために必要な情報や環境を、依頼者側で準備して診断会社に提供します。主に以下のようなものが必要になります。

- アプリケーションファイル: iOSの場合は

.ipaファイル、Androidの場合は.apkファイル。 - テスト用アカウント: ログイン機能がある場合、全機能にアクセスできるテスト用のIDとパスワードを複数提供することが望ましいです。

- 関連ドキュメント: 設計書、画面遷移図、API仕様書、WSDL/Swaggerファイルなど。ドキュメントが充実しているほど、診断の精度と効率が向上します。

- 診断環境の情報: 診断対象となるサーバーのIPアドレスやドメイン名。

- IPアドレス制限の解除: 診断元となるIPアドレスからのアクセスを許可するように、ファイアウォールなどの設定を変更する必要があります。

これらの準備が整い次第、診断が開始されます。

診断の実施

診断会社が、契約内容に基づいて診断を開始します。診断期間中は、専門家がツールや手作業を駆使して、アプリケーションに潜む脆弱性を探索・分析します。

診断中に緊急性の高い重大な脆弱性(サーバーの全権限を奪取できる、全ユーザーの情報が漏えいするなど)が発見された場合は、診断完了を待たずに、速報として依頼者に連絡が入ることが一般的です。これにより、致命的なリスクに迅速に対応することが可能になります。

報告書の提出・報告会

全ての診断項目が完了すると、診断会社は結果をまとめた報告書を作成します。報告書には、発見された脆弱性の詳細、危険度評価、再現手順、そして推奨される修正方法などが記載されています。

報告書の提出と合わせて、報告会が実施されるのが一般的です。報告会では、診断を担当したエンジニアから直接、結果の詳細な説明を受けられます。この場は、開発者が脆弱性の内容を深く理解し、修正方針について疑問点を解消するための絶好の機会です。技術的な詳細について、遠慮なく質問しましょう。

修正対応・再診断

報告書と報告会の内容に基づき、社内の開発チームが脆弱性の修正作業に取り組みます。報告書に記載された危険度評価を参考に、リスクの高いものから優先的に対応していくのが効率的です。

修正が完了したら、その対応が正しく行われ、脆弱性が完全に解消されているかを確認するために再診断を依頼します。再診断は、元の診断プランに含まれている場合と、別途オプション料金が必要な場合があります。再診断によって安全性が確認できて、初めて一連の脆弱性診断プロセスが完了となります。

スマホアプリ脆弱性診断に関するよくある質問

最後に、スマホアプリの脆弱性診断に関して、多くの企業担当者が抱く疑問について、Q&A形式でお答えします。

診断にかかる期間はどのくらいですか?

診断期間は、アプリの規模、機能の複雑さ、そして診断の深度によって大きく異なります。一概には言えませんが、一般的な目安は以下の通りです。

- 小規模なアプリ(ツール診断中心): 3営業日~1週間程度

- 中規模なアプリ(手動診断を含む標準的な診断): 2週間~1.5ヶ月程度

- 大規模で複雑なアプリ(詳細な手動診断): 1.5ヶ月~2ヶ月以上

見積もり・ヒアリングの段階で、自社のアプリの場合にどれくらいの期間が必要になるか、具体的なスケジュールを確認することが重要です。リリース日から逆算して、余裕を持った計画を立てましょう。

診断はどのタイミングで実施すべきですか?

脆弱性診断を実施するのに「最適なタイミング」は一つではありません。理想的には、開発ライフサイクルの複数のフェーズで、目的に応じて繰り返し実施することが推奨されます。

- 設計・要件定義フェーズ: アプリケーションの設計段階で、セキュリティ要件を定義し、脅威となりうる箇所を洗い出す「脅威モデリング」や「セキュア設計レビュー」を実施します。

- 開発・実装フェーズ: 開発者がコードを書いている段階で、SAST(静的診断)ツールをCI/CDパイプラインに組み込み、継続的にコードをスキャンします。これにより、脆弱性を早期に発見し、手戻りを最小限に抑えられます。

- テスト・リリース前フェーズ: アプリが一通り完成し、テスト環境で動作するようになった段階で、DAST(動的診断)と手動診断を組み合わせた総合的な脆弱性診断を実施します。本記事で主に解説してきたのは、このフェーズでの診断です。リリース前に全ての重大な脆弱性を修正することが目的です。

- 運用・保守フェーズ: リリース後も、新たな脆弱性が発見されたり、攻撃手法が進化したりするため、年1回などの頻度で定期的に診断を実施することが強く推奨されます。また、大規模な機能追加や仕様変更を行った際にも、その都度診断を行うのが理想的です。

ツール診断と手動診断の違いは何ですか?

「診断の種類」のセクションでも詳しく解説しましたが、両者の違いを簡潔にまとめると以下のようになります。

| ツール診断(自動診断) | 手動診断(マニュアル診断) | |

|---|---|---|

| 強み | 網羅性・速度・コスト。 既知の脆弱性パターンを広範囲にわたり、高速かつ低コストでチェックできる。 | 専門性・深さ。 専門家の知見に基づき、ビジネスロジックの欠陥や複雑な脆弱性など、ツールでは発見できない問題を見つけられる。 |

| 弱み | ビジネスロジックの脆弱性や未知の脅威は見つけられない。誤検知が発生しやすい。 | コストが高く、時間がかかる。診断員のスキルに品質が依存する。 |

| 適した用途 | 開発中の継続的なチェック、定期的なヘルスチェック。 | リリース前の最終チェック、高いセキュリティが求められるアプリの診断。 |

両者はトレードオフの関係にあり、どちらか一方が優れているというわけではありません。 予算や目的に応じて使い分けたり、両者を組み合わせたりすることが最も効果的です。

脆弱性が発見された場合はどうすればよいですか?

脆弱性が発見されても、慌てる必要はありません。以下のステップで冷静に対応しましょう。

- 報告書の内容を正確に理解する: まずは報告書を熟読し、発見された脆弱性がどのようなものか、どのような条件下で悪用される可能性があるのか、ビジネスにどのような影響を与えるのかを正確に把握します。

- 危険度に応じて優先順位を付ける: 報告書に記載されている危険度評価(Critical, High, Medium, Lowなど)に基づき、対応の優先順位を決定します。リモートから容易に悪用でき、深刻な被害につながる「Critical」や「High」の脆弱性は、最優先で対応する必要があります。

- 開発チームと修正計画を立てる: 脆弱性の内容と優先順位を開発チームと共有し、報告書に記載された修正案を参考に、具体的な修正スケジュールと担当者を決定します。

- 診断会社に質問する: 修正方法などで不明な点があれば、遠慮なく診断会社に問い合わせましょう。専門家からのアドバイスは、迅速かつ的確な修正に役立ちます。

- 修正後に再診断を依頼する: 修正が完了したら、必ず再診断を依頼し、問題が完全に解消されたことを確認します。

脆弱性の発見は、自社のアプリの弱点を把握し、より安全にするための良い機会と捉え、着実に対応していくことが重要です。

まとめ

本記事では、スマホアプリ脆弱性診断の基本から、その重要性、種類、費用、サービスの選び方、そして具体的なプロセスに至るまで、包括的に解説してきました。

スマートフォンの利用が生活の隅々まで浸透した現代において、アプリのセキュリティは、もはや一部の専門家だけの問題ではありません。それは、ユーザーの信頼を獲得し、ビジネスを継続的に成長させるための根幹をなす要素です。脆弱性を一つでも放置することは、情報漏えいや金銭的被害、サービス停止といったインシデントを引き起こし、一瞬にして企業の信用を失墜させるリスクをはらんでいます。

スマホアプリ脆弱性診断は、こうした壊滅的な事態を未然に防ぐための、最も効果的で確実な手段です。診断には、高速な「ツール診断」と、深い分析が可能な「手動診断」、コードを解析する「SAST」、実際に動かして試す「DAST」など、様々な種類があります。自社のアプリの特性、開発フェーズ、そして許容できるリスクレベルを考慮し、これらの手法を適切に組み合わせることが成功の鍵となります。

信頼できる診断サービスを選ぶ際には、価格だけでなく、診断実績の豊富さ、診断員の技術力、そして何よりも開発者に寄り添った分かりやすい報告書と手厚いサポート体制といった点を重視することが不可欠です。

スマホアプリ脆弱性診断は、決して単なる「コスト」ではありません。それは、目に見えない脅威からユーザーと企業を守り、安心して利用できるサービスを提供し続けるという企業の社会的責任を果たすための「未来への投資」です。この記事が、皆様のセキュアなアプリ開発とビジネスの成功の一助となれば幸いです。