デジタルトランスフォーメーション(DX)の加速に伴い、アプリケーションの開発・実行環境としてコンテナ技術の活用が急速に拡大しています。軽量でポータビリティに優れたコンテナは、開発の迅速化やインフラの効率化に大きく貢献する一方で、従来の仮想マシン環境とは異なる新たなセキュリティリスクをもたらします。

本記事では、コンテナセキュリティの基本から、その重要性、潜むリスク、そして開発から運用までのライフサイクル全体を保護するための具体的な対策までを網羅的に解説します。コンテナ環境の導入を検討している方、すでに運用しているもののセキュリティに不安を感じている方は、ぜひご一読ください。

目次

コンテナセキュリティとは

コンテナセキュリティとは、コンテナ化されたアプリケーションとその実行環境全体を、開発からビルド、デプロイ、ランタイムに至るまでのライフサイクルを通じて保護するための一連の技術、プロセス、プラクティスの総称です。従来のサーバーや仮想マシンを対象としたセキュリティ対策とは異なり、コンテナ特有のアーキテクチャや性質に起因する脆弱性や脅威に対応することに重点を置いています。

現代のアプリケーション開発は、マイクロサービスアーキテクチャの採用とCI/CD(継続的インテグレーション/継続的デプロイメント)パイプラインによる自動化が主流です。コンテナ技術は、このモダンな開発スタイルと非常に親和性が高く、ビジネスの要求に迅速に応えるための強力な基盤となります。しかし、その利便性の裏側には、新たな攻撃対象領域(アタックサーフェス)が生まれています。

コンテナセキュリティの目的は、単にランタイム環境での攻撃を防ぐことだけではありません。具体的には、以下のような多岐にわたる目的を達成することを目指します。

- 脆弱性の管理: コンテナイメージに含まれるOSパッケージやライブラリの脆弱性を開発の初期段階で検出し、修正を促す。

- 設定不備の防止: Kubernetesなどのオーケストレーションツールやコンテナランタイムの設定ミスによる情報漏洩や不正アクセスを未然に防ぐ。

- 脅威の検知と対応: 実行中のコンテナにおける不審な挙動(不正なプロセスの実行、予期せぬ通信など)をリアルタイムで検知し、迅速に対応する。

- ソフトウェアサプライチェーンの保護: コンテナイメージがビルドされ、レジストリに保管され、本番環境にデプロイされるまでの一連の流れ(サプライチェーン)を保護し、悪意のあるコードの混入を防ぐ。

- コンプライアンスの遵守: PCI DSSやCISベンチマークといった業界標準やセキュリティ基準に準拠していることを証明し、維持する。

コンテナは、そのライフサイクルが非常に短く、動的に生成・破棄されるという特徴があります。また、ホストOSのカーネルを共有する構造や、コンテナ間の通信が複雑化しやすいといった点も、従来のセキュリティアプローチでは対応が困難な課題を生み出します。

そのため、コンテナセキュリティでは、開発ライフサイクルのより早い段階でセキュリティ対策を組み込む「シフトレフト」という考え方が極めて重要になります。開発者、運用者、セキュリティ担当者が連携し、組織全体でセキュリティを確保する文化(DevSecOps)を醸成することが、セキュアなコンテナ環境を実現するための鍵となります。この記事を通して、そのための具体的な知識と手法を深く理解していきましょう。

はじめに:コンテナ技術の基本

コンテナセキュリティを理解する上で、まずはその対象となる「コンテナ技術」そのものについて正しく把握しておくことが不可欠です。ここでは、コンテナの基本的な概念と、従来から広く使われている仮想マシンとの違いを明確に解説します。

コンテナとは

コンテナとは、アプリケーションが稼働するために必要なライブラリや設定ファイルなどを一つにまとめ、OSレベルで隔離された空間で実行する技術です。ホストマシンのOSカーネルを共有しつつ、プロセスやネットワーク、ファイルシステムなどをコンテナごとに独立させることで、あたかも個別のサーバーであるかのように動作させることができます。

この仕組みは、よく「船のコンテナ」に例えられます。輸送する荷物(アプリケーション)の種類に関わらず、コンテナという標準化された箱に入れることで、どの船(サーバー)や港(環境)でも同じように扱えるようになります。これにより、開発環境で作成したコンテナを、そのままテスト環境や本番環境に持ち込んで動かすことが可能となり、「開発環境では動いたのに本番環境では動かない」といった問題を劇的に減らすことができます。

この技術を実装した代表的なソフトウェアが「Docker」です。Dockerの登場により、コンテナ技術は爆発的に普及しました。コンテナには、主に以下のようなメリットがあります。

- ポータビリティ(可搬性): 前述の通り、コンテナは環境に依存せず、どこでも同じように動作します。これにより、オンプレミス環境からクラウド環境への移行(リフト&シフト)や、複数のクラウドを使い分けるマルチクラウド戦略が容易になります。

- 軽量性と高速性: 仮想マシンがゲストOS全体を起動する必要があるのに対し、コンテナはホストOSのカーネルを共有するため、ゲストOSが不要です。これにより、ディスク使用量が少なく、数秒という速さで起動できます。リソースのオーバーヘッドが少ないため、一台のサーバー上でより多くのアプリケーションを高密度に実行できます。

- 一貫性と再現性: コンテナの構成情報は「Dockerfile」というテキストファイルでコードとして管理されます。これにより、誰がいつ作成しても全く同じ環境を再現できます。これは、開発、テスト、本番環境の一貫性を保ち、品質向上に貢献します。

- スケーラビリティ: 軽量であるため、トラフィックの増減に応じてコンテナの数を迅速に増減させる(スケールアウト/スケールインする)ことが容易です。これにより、リソースを効率的に活用し、コストを最適化できます。

これらのメリットから、コンテナはマイクロサービスアーキテクチャと非常に相性が良く、現代のクラウドネイティブなアプリケーション開発において中心的な役割を担っています。

仮想マシンとの違い

コンテナとしばしば比較される技術に「仮想マシン(Virtual Machine, VM)」があります。どちらも一つの物理サーバー上で複数の独立した実行環境を提供する技術ですが、そのアーキテクチャと特性には大きな違いがあります。

最も大きな違いは、「仮想化するレイヤー」です。仮想マシンは、「ハイパーバイザー」と呼ばれるソフトウェアを用いてハードウェアレベルで仮想化を行います。物理サーバー上にハイパーバイザーを置き、その上にそれぞれが独立した「ゲストOS」を持つ仮想マシンを構築します。つまり、仮想マシンごとに完全なOSが一つ動作していることになります。

一方、コンテナはOSレベルで仮想化を行います。ホストOS上に「コンテナエンジン(Dockerなど)」を置き、各コンテナはホストOSのカーネルを共有します。ゲストOSは存在せず、アプリケーションとそれに必要なライブラリ群のみがパッケージ化されます。

このアーキテクチャの違いが、両者の特性の違いを生み出しています。以下の表で、主な違いを整理してみましょう。

| 比較項目 | コンテナ | 仮想マシン |

|---|---|---|

| アーキテクチャ | ホストOSのカーネルを共有 | ハイパーバイザー上で独立したゲストOSを稼働 |

| 分離レベル | プロセスレベルでの分離(比較的弱い) | ハードウェアレベルでの分離(非常に強力) |

| リソース効率 | 非常に高い(軽量) | 比較的低い(重量) |

| 起動速度 | 非常に速い(数秒) | 比較的遅い(数分) |

| ディスクサイズ | 小さい(数MB〜数百MB) | 大きい(数GB〜数十GB) |

| ポータビリティ | 高い | 比較的低い |

セキュリティの観点から見ると、分離レベルの違いは非常に重要です。仮想マシンはゲストOSごと完全に分離されているため、ある仮想マシンがマルウェアに感染しても、他の仮想マシンやホストOSに影響が及ぶ可能性は比較的低いです。これは強力なセキュリティ境界となります。

対してコンテナは、ホストOSのカーネルを共有しているため、もしカーネルに脆弱性があった場合、そのホスト上で動作するすべてのコンテナが影響を受ける可能性があります。 また、「コンテナエスケープ」と呼ばれる、コンテナ内の脆弱性を突いてホストOSの権限を奪う攻撃手法も存在します。

このように、コンテナは軽量性や高速性という大きなメリットを持つ一方で、仮想マシンとは異なるセキュリティ上の考慮が必要です。この特性を理解することが、適切なコンテナセキュリティ対策を講じるための第一歩となります。

コンテナセキュリティが重要視される理由

コンテナ技術は、アプリケーション開発と運用のあり方を大きく変革しましたが、同時に新たなセキュリティの課題も生み出しました。なぜ今、コンテナセキュリティがこれほどまでに重要視されているのでしょうか。その理由は、コンテナが持つ独自の特性と、それによって従来のセキュリティ対策が通用しなくなる点にあります。

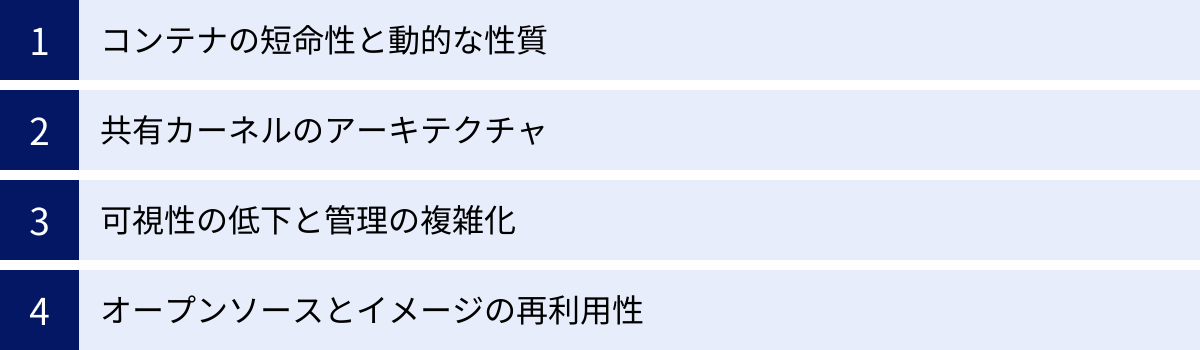

コンテナの特性がもたらす新たな課題

コンテナのメリットである俊敏性やポータビリティは、裏を返せばセキュリティ管理を複雑にする要因にもなります。コンテナ環境特有の課題として、主に以下の4点が挙げられます。

- コンテナの短命性と動的な性質(Ephemeral and Dynamic)

コンテナは、マイクロサービスの負荷に応じて自動的に生成されたり、不要になれば即座に破棄されたりします。その寿命は数分や数時間、場合によっては数秒ということも珍しくありません。このように非常に短命で数が変動するため、従来のIPアドレスやホスト名に基づいた静的なセキュリティ管理手法が通用しません。 攻撃が発生したとしても、その原因となったコンテナがすでに破棄されていれば、追跡や調査(フォレンジック)は極めて困難になります。 - 共有カーネルのアーキテクチャ

前述の通り、同じホスト上で動作するコンテナはすべて、ホストOSのカーネルを共有します。これはリソース効率を高める一方で、単一障害点(Single Point of Failure)となり得る重大なリスクを内包しています。もしホストOSのカーネルに脆弱性が存在すれば、その脆弱性を利用して一つのコンテナから他のコンテナへ影響を及ぼしたり、最悪の場合、ホストOS自体を乗っ取る「コンテナエスケープ」攻撃に繋がる可能性があります。分離性が高い仮想マシン環境に比べて、より厳格なホストOSのセキュリティ管理と、コンテナの権限最小化が求められます。 - 可視性の低下と管理の複雑化

マイクロサービスアーキテクチャでは、多数の小さなサービス(コンテナ)がAPIを介して相互に通信し、連携して一つの大きなアプリケーションとして機能します。アプリケーションが大規模になるほど、コンテナの数は数百、数千にものぼり、その依存関係や通信フローは非常に複雑になります。どのコンテナがどのコンテナと通信しているのか、正常な通信と異常な通信をどう見分けるのか、といった全体像(可視性)を把握することが難しくなります。 この可視性の低下は、不正な内部活動(ラテラルムーブメント)の検知を困難にし、セキュリティホールを見逃す原因となります。 - オープンソースとイメージの再利用性

コンテナイメージは、多くの場合、Docker Hubなどで公開されている公式またはサードパーティ製のベースイメージを基に作成されます。また、アプリケーションを構成するために、多数のオープンソースソフトウェア(OSS)ライブラリが利用されます。これらの再利用性は開発効率を大幅に向上させますが、もしベースイメージやOSSライブラリに脆弱性が含まれていた場合、その脆弱性は意図せず自社のアプリケーションに持ち込まれ、広く拡散してしまうリスクがあります。これは「ソフトウェアサプライチェーン」におけるリスクと呼ばれ、どのイメージにどのような脆弱性が含まれているかを常に把握し、管理する仕組みが不可欠です。

従来のセキュリティ対策では不十分な点

コンテナがもたらす上記のような課題に対し、これまで企業が投資してきた従来のセキュリティ対策では十分に対応しきれません。具体的には、以下のような限界があります。

- 境界型防御(ペリメタセキュリティ)の限界

従来のセキュリティは、社内ネットワークとインターネットの境界にファイアウォールやWAF(Web Application Firewall)、IDS/IPS(不正侵入検知/防御システム)を設置し、外部からの攻撃(南北通信、North-Southトラフィック)を防ぐことに主眼を置いていました。しかし、コンテナ環境では、コンテナ間の通信(東西通信、East-Westトラフィック)が頻繁に発生します。境界型防御の仕組みでは、一度内部に侵入された後のコンテナ間の不正な通信を検知・ブロックすることは困難です。 - ホストベースのセキュリティ対策(HIDS/HIPS)の限界

サーバー(ホストOS)にエージェントを導入して監視するHIDS/HIPSは、ホストOSの保護には有効ですが、コンテナ内部で何が起きているかを詳細に把握するには限界があります。コンテナはホストから見ると単なる一つのプロセスに過ぎず、コンテナ内で実行されている複数のプロセスやファイルアクセス、ネットワーク通信といった詳細な挙動までは追跡できません。そのため、コンテナに特化したランタイム監視の仕組みが必要となります。 - 静的な脆弱性スキャンの限界

開発段階でソースコードやコンテナイメージの脆弱性をスキャンすることは重要ですが、それだけでは十分ではありません。なぜなら、アプリケーションが実行されている最中(ランタイム)にのみ顕在化する脆弱性や、設定の不備を突いた攻撃、未知のゼロデイ攻撃には対応できないからです。また、スキャンした時点では安全でも、その後新たに脆弱性が発見されることもあります。静的なスキャンと、動的なランタイム保護を組み合わせた多層的なアプローチが不可欠です。

これらの理由から、コンテナのライフサイクル全体(開発・ビルド → レジストリ → デプロイ → ランタイム)にわたり、それぞれのフェーズに適したセキュリティ対策を講じることが強く求められています。コンテナセキュリティは、単なるツールの導入ではなく、組織のプロセスや文化を含めた包括的な取り組みとして捉える必要があるのです。

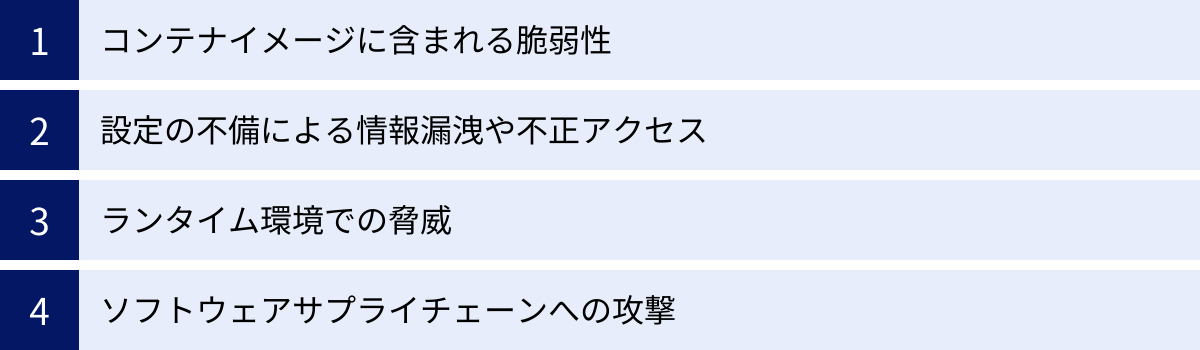

コンテナ環境に潜む主なセキュリティリスク

コンテナ環境の利便性の裏には、多様なセキュリティリスクが潜んでいます。これらのリスクを正しく理解することは、効果的な対策を講じるための第一歩です。ここでは、コンテナ環境で特に注意すべき主なセキュリティリスクを4つのカテゴリに分けて具体的に解説します。

コンテナイメージに含まれる脆弱性

コンテナイメージはアプリケーションの設計図であり、ここに含まれる脆弱性は、デプロイされるすべてのコンテナに影響を及ぼすため、サプライチェーンの最上流における重大なリスクとなります。

- OSパッケージやライブラリの既知の脆弱性(CVE)

コンテナイメージは、UbuntuやAlpine Linuxといったベースイメージの上に、アプリケーションが依存するライブラリやミドルウェア(例: Node.js, Python, Nginx)を重ねて構築されます。これらのコンポーネントには、CVE(Common Vulnerabilities and Exposures)として識別される既知の脆弱性が含まれていることが多々あります。 攻撃者はこれらの公開された脆弱性情報を利用して、容易にコンテナを侵害できます。例えば、画像処理ライブラリ「ImageMagick」の脆弱性(ImageTragick)や、Webサーバー「Nginx」の脆弱性を悪用されるケースが報告されています。定期的なイメージスキャンを行い、脆弱なパッケージを特定し、パッチを適用することが不可欠です。 - 安全でないベースイメージの使用

Docker Hubなどの公開レジストリには、誰でもイメージを公開できます。中には、メンテナンスされていなかったり、意図的にマルウェアが仕込まれていたりする危険なイメージも存在します。公式リポジトリから提供されるイメージや、社内で検証・管理された信頼できるベースイメージのみを使用するポリシーを徹底することが重要です。 - イメージ内に埋め込まれた機密情報

開発の便宜上、APIキー、データベースの認証情報、SSH秘密鍵といった機密情報を誤ってイメージ内にハードコーディングしてしまうケースがあります。イメージはレジストリにプッシュされ、様々な開発者やシステムによって共有されるため、一度埋め込まれると漏洩のリスクが非常に高まります。機密情報は、Kubernetes SecretsやHashiCorp Vaultなどの専用のシークレット管理ツールを使って、ランタイム時に安全にコンテナに渡す必要があります。

設定の不備による情報漏洩や不正アクセス

コンテナやオーケストレーションツールの設定ミスは、攻撃者に侵入の糸口を与える最も一般的な原因の一つです。強力な機能も、誤って設定すれば深刻なセキュリティホールとなり得ます。

- 特権コンテナ(Privileged Container)の不用意な使用

--privilegedフラグを付けてコンテナを起動すると、そのコンテナはホストOSのほぼすべての権限(ケーパビリティ)を持つことになります。これにより、コンテナ内からホストOSのリソースに自由にアクセスでき、デバイスのマウントやカーネルパラメータの変更まで可能になります。特権コンテナが侵害された場合、攻撃者は容易にホストOSを乗っ取ることができ、被害は甚大です。特権コンテナの使用は、システム監視など本当に必要な場合に限定し、厳格に管理する必要があります。 - 不適切なネットワーク設定

デフォルト設定では、同じホスト上のコンテナは相互に自由に通信できる場合があります。また、Kubernetesにおいても、Network Policyが設定されていない場合、すべてのPod(コンテナのグループ)は他のすべてのPodと通信できます。これにより、一つのコンテナが侵害された場合に、攻撃者が他のコンテナへ攻撃を広げる「ラテラルムーブメント」が容易になります。必要な通信のみを許可する「最小権限の原則」に基づき、ネットワークポリシーを適切に設定することが不可欠です。 - オーケストレーションツールの管理コンソールの公開

Kubernetes Dashboardのような管理コンソールを、認証なしでインターネットに公開してしまう設定ミスは、致命的な結果を招きます。攻撃者はGUIを通じてクラスタ全体のリソース(コンテナ、シークレット、設定情報など)を閲覧・操作・削除できてしまいます。実際に、これにより仮想通貨のマイニングツールを大量にデプロイされるといった被害事例が多数報告されています。管理コンソールへのアクセスは厳格に制限し、強力な認証(多要素認証など)を必須とすべきです。

ランタイム環境での脅威

開発時やビルド時に脆弱性がなくても、実行中のコンテナが攻撃を受けるリスクは常に存在します。

- コンテナエスケープ

コンテナエスケープとは、コンテナ内のプロセスが脆弱性を悪用してコンテナの隔離環境を突破し、基盤となるホストOSの制御を奪う攻撃です。これはコンテナセキュリティにおける最悪のシナリオの一つです。過去には、コンテナランタイム(runcなど)自体の脆弱性(例: CVE-2019-5736)や、カーネルの脆弱性を突いた攻撃が報告されています。ホストOSとコンテナランタイムを常に最新の状態に保ち、コンテナの権限を最小化(Read-only Root Filesystemなど)することが緩和策となります。 - 不正なプロセスの実行

コンテナが侵害されると、攻撃者はそのリソースを悪用しようとします。典型的な例が、CPUパワーを盗んで仮想通貨を採掘する「クリプトジャッキング」です。他にも、DDoS攻撃の踏み台として利用されたり、スパムメールの送信サーバーにされたりする可能性があります。アプリケーションが通常実行しないはずのプロセス(例:curl,wget,ncといったコマンド)が実行されていないか、リアルタイムで監視し、異常を検知した際には即座にコンテナを停止・隔離する仕組みが求められます。 - ゼロデイ攻撃

まだ公に知られていない、パッチが存在しない脆弱性を突く「ゼロデイ攻撃」は、従来のシグネチャベースの検知では防ぐことができません。これに対抗するには、正常な状態のコンテナの振る舞い(実行されるプロセス、ファイルアクセス、ネットワーク通信のパターン)を学習し、そこから逸脱する異常な挙動を検知する「振る舞い検知」が有効です。

ソフトウェアサプライチェーンへの攻撃

アプリケーションがユーザーに届くまでの「開発→ビルド→テスト→デプロイ」という一連の流れ全体が、攻撃の標的となり得ます。

- CI/CDパイプラインの侵害

CI/CDパイプラインは、ソースコードのビルドやテスト、デプロイを自動化する、開発の中核です。もしこのパイプラインが攻撃者によって侵害されれば、正規のビルドプロセス中に悪意のあるコードを混入させたり、コンテナイメージを不正なものに差し替えたりすることが可能になります。CI/CDツールのアクセス管理を徹底し、ビルドスクリプトの完全性を確保するなどの対策が必要です。 - コンテナレジストリの汚染

コンテナイメージを保管するレジストリが侵害され、正規のイメージがマルウェアを含むイメージに差し替えられる可能性があります。開発者がそれに気づかずに汚染されたイメージをデプロイしてしまうと、本番環境にバックドアが仕掛けられることになります。レジストリへのアクセス制御を厳格にし、イメージに電子署名を行い、デプロイ時にその署名を検証する(例: Docker Content Trust, Notary)ことで、イメージの完全性と信頼性を保証することが重要です。

これらのリスクは相互に関連しており、一つの脆弱性が他のリスクを引き起こす可能性があります。そのため、特定のリスクにのみ対処するのではなく、コンテナのライフサイクル全体を見据えた多層的な防御戦略を立てることが極めて重要です。

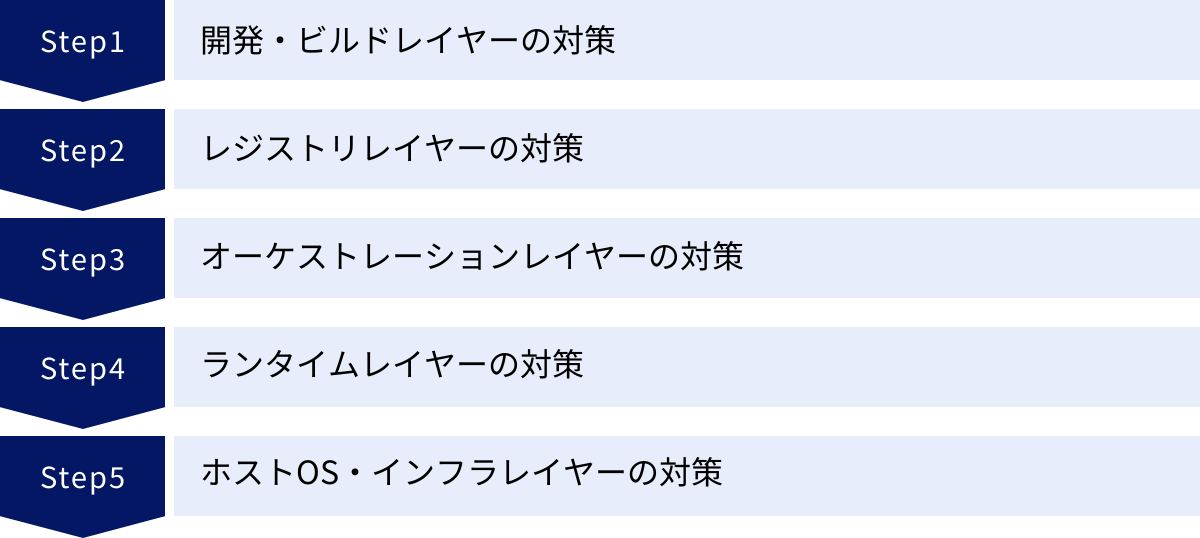

コンテナセキュリティの5つのレイヤー別対策

コンテナ環境を効果的に保護するためには、ライフサイクル全体を網羅する多層的なアプローチが不可欠です。ここでは、コンテナ環境を「開発・ビルド」「レジストリ」「オーケストレーション」「ランタイム」「ホストOS・インフラ」という5つの論理的なレイヤーに分け、それぞれのレイヤーで実施すべき具体的なセキュリティ対策を解説します。

① 開発・ビルドレイヤーの対策

セキュリティは開発の初期段階から組み込む「シフトレフト」が基本です。問題が後工程で見つかるほど、修正コストは増大します。

ベースイメージの脆弱性をスキャンする

コンテナイメージのセキュリティは、その土台となるベースイメージの安全性に大きく依存します。

対策内容:

コンテナイメージをビルドする前、あるいはビルドプロセスの一環として、ベースイメージに含まれるOSパッケージやライブラリに既知の脆弱性(CVE)がないかをスキャンします。Trivy、Grype、Snykといったオープンソースまたは商用のスキャンツールを利用し、脆弱性を検出します。

なぜ重要か:

Docker Hubなどで公開されているイメージには、古いバージョンのパッケージが含まれており、多数の脆弱性が存在することが珍しくありません。脆弱性のあるベースイメージの上にアプリケーションを構築すると、その脆弱性をそのまま引き継いでしまいます。 開発の初期段階で脆弱性を特定し、より安全なベースイメージを選択したり、パッチが適用されたバージョンに更新したりすることで、後工程での手戻りを大幅に削減できます。

具体例:

まず、DistrolessイメージやAlpine Linuxのような、必要最小限のコンポーネントのみで構成された軽量なベースイメージを選択することを検討します。これにより、攻撃対象領域(アタックサーフェス)そのものを縮小できます。次に、CI(継続的インテグレーション)のプロセスにイメージスキャンを組み込みます。「CVSS(共通脆弱性評価システム)スコアがHigh以上の脆弱性が検出された場合はビルドを失敗させる」といったポリシー(セキュリティゲート)を設定し、脆弱なイメージが後続のプロセスに進むことを自動的に防ぎます。

CI/CDパイプラインにセキュリティを組み込む

CI/CDパイプラインは、迅速なデプロイを実現する要ですが、同時にセキュリティを自動化する絶好の機会でもあります。

対策内容:

ソースコードリポジトリへのコミットをトリガーとして、CI/CDパイプライン内で複数のセキュリティチェックを自動的に実行します。これには以下のようなものが含まれます。

- 静的アプリケーションセキュリティテスト(SAST): ソースコードをスキャンし、コーディング上の脆弱性を検出します。

- ソフトウェア構成分析(SCA): オープンソースライブラリの依存関係を解析し、既知の脆弱性やライセンス違反を検出します。

- コンテナイメージスキャン: 上記の通り、ビルドされたイメージの脆弱性をスキャンします。

- Infrastructure as Code(IaC)スキャン: TerraformやKubernetesマニフェストなどの設定ファイルをスキャンし、セキュリティのベストプラクティスに反する設定(例: 特権コンテナの許可)を検出します。

なぜ重要か:

手動でのセキュリティチェックには限界があり、ヒューマンエラーも避けられません。CI/CDパイプラインにセキュリティを統合することで、すべての変更に対して一貫したセキュリティ基準を強制できます。 これにより、開発者はコードをコミットするたびに迅速なフィードバックを得られ、問題を早期に自ら修正する文化(DevSecOps)が醸成されます。

具体例:

開発者がGitにコードをプッシュすると、JenkinsやGitLab CI/CDが自動的にパイプラインを開始します。まずSnykやSonarQubeでコードをスキャンし、次にTrivyでビルドされたコンテナイメージをスキャンします。すべてのチェックをパスした場合にのみ、イメージは次のステージであるレジストリへのプッシュが許可されます。このプロセス全体が自動化されることで、セキュリティを犠牲にすることなく、開発のアジリティを維持できます。

② レジストリレイヤーの対策

レジストリは、ビルドされたコンテナイメージを保管し、デプロイのために配布する中心的なハブです。この「倉庫」の安全性を確保することが重要です。

コンテナイメージへの署名と検証を行う

レジストリに保管されているイメージが、本当に信頼できる作成元からのものであり、改ざんされていないことを保証する仕組みです。

対策内容:

CI/CDパイプラインでイメージをビルドし、脆弱性スキャンをクリアした後、そのイメージに電子署名を付与します。そして、Kubernetesクラスタがそのイメージをプル(取得)してデプロイする際に、署名を検証し、有効な署名がない、あるいは署名が不正なイメージの実行をブロックします。この仕組みを実現する技術として、Docker Content Trust (DCT) や、Cloud Native Computing Foundation (CNCF) のプロジェクトであるNotary、Sigstoreなどがあります。

なぜ重要か:

攻撃者がレジストリに侵入し、正規のイメージを悪意のあるコードが含まれたイメージに差し替える「イメージ汚染」のリスクがあります。署名と検証のプロセスがなければ、組織は汚染されたイメージとは知らずに本番環境にデプロイしてしまい、バックドアを設置されるなどの深刻な被害に繋がります。署名は、イメージの「出所(Provenance)」と「完全性(Integrity)」を保証する、ソフトウェアサプライチェーンセキュリティの要です。

具体例:

開発パイプラインの最終段階で、Sigstoreのcosignツールを使用してイメージに署名します。この署名情報はレジストリにイメージとともに保存されます。一方、Kubernetesクラスタ側では、KyvernoやGatekeeperといったアドミッションコントローラーを導入し、「cosignによる有効な署名を持つイメージのみデプロイを許可する」というポリシーを適用します。これにより、未署名または署名が不正なイメージの実行が強制的に拒否されます。

アクセス制御を徹底し、定期的に脆弱性をチェックする

レジストリ自体へのアクセス管理と、保管されているイメージの継続的な監視を行います。

対策内容:

まず、レジストリへのアクセス権を「最小権限の原則」に基づいて厳格に管理します。イメージをプッシュ(アップロード)できるのはCI/CDシステムのアカウントのみに限定し、開発者にはプル(ダウンロード)権限のみを付与するなど、役割に応じたアクセス制御(RBAC)を徹底します。次に、レジストリに保管されているすべてのイメージに対して、定期的に(例: 毎日)脆弱性スキャンを実行します。

なぜ重要か:

イメージがレジストリに保管された後で、新たな脆弱性が発見されることは頻繁にあります。ビルド時にスキャンして安全だったとしても、翌日には危険な状態になっているかもしれません。保管中のイメージを継続的にスキャンすることで、新たに発見された脆弱性(N-day脆弱性)に迅速に対応し、影響を受けるイメージを特定して更新を促すことができます。

具体例:

Amazon ECR, Google Artifact Registry, Azure Container Registry といった主要なクラウドリポジトリサービスは、保存イメージの継続的スキャン機能を提供しています。これらの機能を有効にし、新たな脆弱性が検出された際にSlackやメールで担当チームに通知するアラートを設定します。これにより、パッチ適用の必要があるイメージを迅速に特定し、再ビルドと再デプロイのプロセスを開始できます。

③ オーケストレーションレイヤーの対策

Kubernetesに代表されるコンテナオーケストレーターは、コンテナのデプロイ、スケーリング、管理を自動化する強力なツールですが、その設定は複雑で、不備があると大きなセキュリティリスクとなります。

Kubernetesのアクセス権限(RBAC)を適切に設定する

誰が(どのユーザーやサービスが)、どのリソース(Pod, Secretなど)に対して、何(作成, 閲覧, 削除など)をできるかを定義する仕組みです。

対策内容:

KubernetesのRole-Based Access Control (RBAC) 機能を活用し、ユーザー、グループ、サービスアカウント(ServiceAccount)ごとに必要最小限の権限のみを付与します。デフォルトで与えられる強力な権限(例: cluster-admin)の使用は厳しく制限し、アプリケーションやユーザーごとに専用のNamespaceを作成して権限のスコープを限定します。

なぜ重要か:

RBACの設定が不十分だと、侵害された一つのコンテナ(に紐づくServiceAccount)が、クラスタ内の他のコンテナを操作したり、機密情報(Secrets)を盗み見たりする権限を持ってしまう可能性があります。これにより、攻撃者はクラスタ内で権限昇格やラテラルムーブメントを容易に行えます。適切なRBAC設定は、万が一コンテナが侵害された場合でも被害を最小限に食い止めるための重要な防壁です。

具体例:

あるアプリケーションapp-A用のServiceAccountには、app-Aが属するNamespace内のPodやConfigMapに対する読み取り・書き込み権限のみを与え、Secretsへのアクセス権は与えません。また、開発者Aには開発用Namespaceへのフルアクセス権を与えますが、本番用Namespaceへのアクセスは読み取り専用に制限します。このような詳細な権限設定をYAMLファイルで定義し、Gitで管理(GitOps)することで、設定の一貫性とレビュー可能性を確保します。

ネットワークポリシーでコンテナ間の通信を制御する

コンテナ(Pod)間の通信を許可または拒否するルールを定義する、コンテナのためのファイアウォール機能です。

対策内容:

KubernetesのNetworkPolicyリソースを使用して、Pod間の通信を明示的に制御します。基本戦略として、デフォルトですべての通信を拒否し(デフォルト拒否)、必要な通信のみを個別に許可するホワイトリスト方式を採用します。例えば、「フロントエンドPodはバックエンドPodの8080番ポートにのみ通信を許可する」「バックエンドPodはデータベースPodの5432番ポートにのみ通信を許可する」といったルールを定義します。

なぜ重要か:

デフォルト状態のKubernetesでは、すべてのPodが相互に通信できてしまいます。この状態では、もしフロントエンドのPodが侵害された場合、攻撃者はそこから内部のデータベースPodに直接アクセスを試みることができます。NetworkPolicyによってマイクロセグメンテーション(ネットワークの微細な分割)を実現することで、このようなラテラルムーブメントを効果的に阻止し、攻撃の拡大を防ぎます。

具体例:

Calico, Cilium, Weave Netといった、NetworkPolicyをサポートするCNI(Container Network Interface)プラグインを導入します。そして、以下のようなYAMLマニフェストを作成して適用します。

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: backend-allow-from-frontend

spec:

podSelector:

matchLabels:

app: backend

ingress:

- from:

- podSelector:

matchLabels:

app: frontend

ports:

- protocol: TCP

port: 8080

このポリシーは、「app: backend」ラベルを持つPodへのIngress(内向き)通信を、「app: frontend」ラベルを持つPodからのTCP/8080ポートへの通信のみに制限します。

④ ランタイムレイヤーの対策

実際にコンテナが稼働している最中の脅威を検知し、対応する最後の砦です。

不審なプロセスやファイルアクセスをリアルタイムで検知する

コンテナ内で実行されるすべての活動を監視し、予期せぬ異常な振る舞いを検出します。

対策内容:

Falco, Sysdig Secure, Aqua Securityなどのランタイムセキュリティツールを導入します。これらのツールは、eBPF(extended Berkeley Packet Filter)などの技術を用いてカーネルレベルでシステムコールを監視し、コンテナ内部のプロセス実行、ファイルアクセス、ネットワーク接続といったアクティビティをリアルタイムで捕捉します。あらかじめ定義されたルールセット(例: 「コンテナ内でシェルが起動された」「/etcディレクトリに書き込みがあった」)に違反する挙動や、機械学習によって正常な状態から逸脱した振る舞いを検知し、アラートを発報またはプロセスをブロックします。

なぜ重要か:

開発時に見逃された脆弱性やゼロデイ攻撃によってコンテナが侵害された場合、攻撃者は何らかの不正な活動を開始します。ランタイム監視は、クリプトジャッキング、コンテナエスケープの試み、データ窃取といった攻撃の兆候をリアルタイムで捉える唯一の方法です。早期に異常を検知することで、被害が拡大する前に迅速な対応(コンテナの隔離や停止)が可能になります。

具体例:

オープンソースのFalcoをデーモンセットとしてKubernetesクラスタにデプロイします。Falcoは、「A shell is spawned in a container with an attached terminal」のようなルールに一致するイベントを検知すると、ログやSlack、SIEM(Security Information and Event Management)システムにアラートを送信します。これにより、セキュリティ担当者は即座に調査を開始できます。

コンテナの権限を最小化する

コンテナが持つ権限を、そのアプリケーションが機能するために本当に必要な最小限のレベルまで絞り込みます。

対策内容:

セキュリティコンテキスト(securityContext)設定を利用して、コンテナの実行権限を厳しく制限します。具体的な設定項目は以下の通りです。

runAsNonRoot: true: コンテナがrootユーザーで実行されることを防ぎます。readOnlyRootFilesystem: true: コンテナのファイルシステムを読み取り専用にし、不正な書き込みを防ぎます。allowPrivilegeEscalation: false: コンテナ内のプロセスが親プロセスより多くの権限を取得すること(権限昇格)を禁止します。- ケーパビリティ(Capabilities)の制限: Linuxケーパビリティ機構を使い、rootの持つ全能の権限を細分化し、不要な権限(例:

CAP_SYS_ADMIN,CAP_NET_RAW)をドロップ(削除)します。 - Seccomp, AppArmor, SELinuxの活用: より高度な強制アクセス制御を行い、コンテナが発行できるシステムコールやアクセスできるファイルを厳密に制限します。

なぜ重要か:

万が一コンテナが侵害されても、そのコンテナができることを最小限に制限しておけば、攻撃者がそこから行える攻撃の範囲も限定されます。 例えば、ファイルシステムが読み取り専用であればマルウェアを書き込むことはできず、runAsNonRootが設定されていれば多くの権限昇格攻撃を防げます。これは、被害を封じ込めるための非常に効果的な緩和策です。

具体例:

Podの定義ファイル(YAML)に以下のようなsecurityContextブロックを追加します。

spec:

containers:

- name: my-app

image: my-secure-image

securityContext:

runAsNonRoot: true

runAsUser: 1001

readOnlyRootFilesystem: true

allowPrivilegeEscalation: false

capabilities:

drop:

- ALL

add:

- NET_BIND_SERVICE

この設定は、コンテナを非rootユーザー(UID 1001)で実行し、ファイルシステムを読み取り専用にし、権限昇格を禁止し、すべてのケーパビリティを削除した上で、Webサーバーとして80/443ポートにバインドするために必要なNET_BIND_SERVICEケーパビリティのみを追加で許可しています。

⑤ ホストOS・インフラレイヤーの対策

すべてのコンテナが稼働する土台であるホストOSと、それを支えるインフラストラクチャのセキュリティを固めます。

コンテナ専用の軽量なOSを利用する

攻撃対象領域を減らすため、コンテナを実行することに特化したOSを選択します。

対策内容:

汎用のLinuxディストリビューション(Ubuntu Server, CentOSなど)の代わりに、コンテナワークロード向けに最適化された軽量OSを使用します。代表的なものに、AWSのBottlerocket、Google CloudのContainer-Optimized OS (COS)、オープンソースのFlatcar Container Linuxなどがあります。これらのOSは、不要なパッケージやサービスが削ぎ落とされており、ファイルシステムが読み取り専用になっているなどのセキュリティ強化が施されています。

なぜ重要か:

汎用OSには、コンテナの実行には不要な多くのツールやライブラリ(例: GUI、メールサーバー、各種スクリプト言語)が含まれており、それら一つ一つが潜在的な脆弱性となり得ます。コンテナ専用OSは、攻撃対象領域を最小化し、設定ミスを減らし、管理を簡素化することで、ホストレイヤーのセキュリティを根本的に向上させます。

具体例:

Amazon EKSクラスタのワーカーノードとして、Bottlerocket AMIを選択します。Bottlerocketはトランザクション更新モデルを採用しており、OSのアップデートがアトミック(成功か失敗のどちらか)に行われるため、アップデート中の障害に強いというメリットもあります。

ホストOSのセキュリティ設定を強化する

汎用OSを使用する場合でも、セキュリティを最大限に高めるための設定(ハードニング)を行います。

対策内容:

CIS(Center for Internet Security)が公開しているベンチマーク(CIS Docker Benchmark, CIS Kubernetes Benchmarkなど)に準拠したセキュリティ設定をホストOSに適用します。具体的には、不要なサービスの無効化、強力なパスワードポリシーの適用、SSHアクセスの制限(鍵認証のみ許可など)、監査ログの有効化、定期的なセキュリティパッチの適用などが含まれます。

なぜ重要か:

ホストOSは、すべてのコンテナの実行基盤であり、共有カーネルを提供しています。ホストOSのセキュリティが脆弱であれば、その上で動作するコンテナのセキュリティ対策がいかに強固であっても、すべてが無意味になる可能性があります。 共有カーネルの脆弱性を突いた攻撃やホストOSへの直接の不正アクセスを防ぐため、ホストのハードニングは不可欠です。

具体例:

AnsibleやPuppetのような構成管理ツールを使用して、CISベンチマークに基づいた設定を自動的にすべてのホストに適用し、設定が逸脱していないかを定期的にチェックします。また、OSのパッケージ管理システムを利用して、セキュリティパッチを毎日自動的にチェックし、適用する仕組みを構築します。

これらの5つのレイヤーにわたる対策を組み合わせることで、堅牢なコンテナセキュリティ体制を構築し、進化し続ける脅威からビジネスを守ることができます。

セキュリティ対策を早期に行う「シフトレフト」の考え方

コンテナセキュリティを語る上で欠かせない重要な概念が「シフトレフト(Shift Left)」です。これは、従来のウォーターフォール型の開発プロセスで右側(後工程)に位置していたセキュリティテストや品質保証の活動を、より左側(前工程)、つまり開発ライフサイクルの早期段階に移行させるという考え方です。

従来の開発モデルでは、セキュリティは主に運用段階の課題と見なされ、アプリケーションが完成した後のテストフェーズやデプロイ後に脆弱性診断が行われるのが一般的でした。しかし、このアプローチにはいくつかの大きな問題点がありました。

- 手戻りのコストが高い: 運用段階で深刻な脆弱性が発見された場合、その修正には設計の見直しや大幅なコードの書き直しが必要になることがあります。これは開発スケジュールに大きな遅延をもたらし、修正コストも膨大になります。

- ボトルネック化: すべてのセキュリティチェックをセキュリティチームが担当すると、そこがボトルネックとなり、開発のスピードを阻害します。迅速なリリースが求められるアジャイル開発やDevOpsとは相性が悪いアプローチです。

- 根本的な解決にならない: ランタイムでの防御(例: WAF)は対症療法に過ぎず、アプリケーション自体の脆弱性が修正されない限り、攻撃のリスクは残存し続けます。

シフトレフトは、これらの問題を解決するために生まれました。セキュリティを「後から追加するもの」ではなく、「最初から組み込むもの(ビルトイン)」として捉え直し、開発者自身がコーディングの段階からセキュリティを意識し、責任を持つことを目指します。

コンテナとCI/CDパイプラインの普及は、このシフトレフトを実践するための強力な追い風となっています。具体的には、以下のような形でシフトレフトが実現されます。

- IDE(統合開発環境)へのプラグイン導入: 開発者がコードを書いているその場で、脆弱なライブラリやセキュリティ上の問題点を指摘するプラグイン(例: Snyk, SonarLint)を導入します。これにより、問題がコミットされる前に修正できます。

- CI(継続的インテグレーション)プロセスへのセキュリティテストの自動化: 前述の通り、コードがリポジトリにプッシュされるたびに、SAST、SCA、IaCスキャン、コンテナイメージスキャンなどを自動実行します。これにより、セキュリティチェックが開発プロセスの一部として自然に組み込まれます。

- 開発者への迅速なフィードバック: 自動化されたテストの結果は、数分以内に開発者にフィードバックされます。これにより、開発者は自身の変更が引き起こした問題をすぐに認識し、コンテキストが頭に残っているうちに対応できます。

- セキュリティポリシーのコード化: 「特定のライブラリの使用を禁止する」「CVSSスコア7.0以上の脆弱性を含むイメージのビルドを失敗させる」といったセキュリティポリシーをコード(例: OPA/Rego)として定義し、パイプラインで強制します。これにより、セキュリティ基準の一貫性が保たれます。

シフトレフトを推進することによるメリットは絶大です。

- セキュリティ品質の向上: 問題が早期に発見・修正されるため、本番環境にリリースされるアプリケーションの脆弱性が大幅に減少します。

- 開発速度の維持・向上: 後工程での大規模な手戻りがなくなるため、結果として開発サイクル全体がスムーズに進みます。セキュリティがアジリティのブレーキではなく、アクセルになります。

- コスト削減: 早期の修正は、後期での修正に比べてコストが劇的に低いことが知られています。

- DevSecOps文化の醸成: 開発者、運用担当者、セキュリティ担当者が共通の目標(セキュアで高品質なソフトウェアを迅速に届ける)に向かって協力する文化が育ちます。セキュリティは「誰か」の仕事ではなく、「全員」の仕事になります。

シフトレフトは、単なるツールの導入ではなく、文化的な変革です。開発者にセキュリティ教育を提供し、なぜそれが必要なのかを理解してもらうこと、そして、彼らが容易にセキュリティを実践できるようなツールとプロセスを提供することが成功の鍵となります。コンテナセキュリティの文脈において、このシフトレフトの考え方を組織の中心に据えることが、持続可能で効果的なセキュリティ体制を構築するための最も重要なステップと言えるでしょう。

コンテナセキュリティ対策ツールを選ぶ際の3つのポイント

コンテナセキュリティの重要性を理解し、対策の方向性が定まったら、次に取り組むべきは具体的なツールの選定です。市場には多種多様なツールが存在し、それぞれに特徴や強みがあります。自社の環境やニーズに合わないツールを選んでしまうと、導入効果が得られないばかりか、運用負荷が増大する結果にもなりかねません。

ここでは、コンテナセキュリティ対策ツールを選ぶ際に考慮すべき、特に重要な3つのポイントを解説します。

① 保護したい範囲をカバーできているか

コンテナセキュリティは、ライフサイクル全体を網羅する多層的なアプローチが基本です。したがって、選定するツールが自社で保護したい範囲を適切にカバーしているかを確認することが最初のステップとなります。

チェックすべき項目:

- ライフサイクルのカバレッジ:

- 開発・ビルド(シフトレフト): IDE連携、CI/CDパイプライン統合、イメージスキャン機能は充実しているか。

- レジストリ: レジストリ内のイメージスキャンや署名・検証機能はあるか。

- ランタイム: 実行中のコンテナの脅威検知(振る舞い検知)、脆弱性監視、コンプライアンスチェック、インシデント対応支援機能は提供されているか。

これらすべてを一つのプラットフォームで提供するCWPP(Cloud Workload Protection Platform)なのか、特定の領域に特化したツールなのかを把握する必要があります。

- 保護対象の環境:

- クラウドプロバイダー: AWS (EKS), Azure (AKS), Google Cloud (GKE) など、自社が利用している、あるいは将来利用する予定のパブリッククラウドに対応しているか。

- オンプレミス環境: Red Hat OpenShiftやRancher、VMware Tanzuといったオンプレミスまたはハイブリッドクラウド環境のKubernetesディストリビューションをサポートしているか。

- サーバーレス環境: AWS FargateやGoogle Cloud Runのようなサーバーレスコンテナ環境のセキュリティもカバーできるか。

- 保護対象のワークロード:

- コンテナ: Dockerコンテナの保護は基本ですが、それ以外のコンテナランタイム(containerd, CRI-Oなど)にも対応しているか。

- 仮想マシンやホストOS: コンテナだけでなく、従来の仮想マシンや物理サーバーも併せて保護できるか。クラウド環境全体を統合的に保護するCSPM(Cloud Security Posture Management)の機能も備えていると、より包括的なセキュリティ管理が可能になります。

検討のヒント:

まずは自社の現状と将来のロードマップを明確にし、「どこまでを、いつまでに保護したいのか」という要件を定義しましょう。すべての機能を最初から導入するのではなく、例えば「まずはCI/CDパイプラインでのイメージスキャンから始め、次にランタイム保護を導入する」といった段階的な導入計画を立てることも有効です。単機能のツールを複数組み合わせるか、包括的なプラットフォームを一つ導入するかは、組織の規模やスキルセット、運用体制によって最適な選択が異なります。

② 開発ライフサイクルにスムーズに統合できるか

シフトレフトとDevSecOpsを成功させるためには、セキュリティツールが既存の開発ワークフローを妨げることなく、スムーズに統合できることが極めて重要です。ツールが開発者にとって使いにくいものであれば、形骸化してしまうリスクがあります。

チェックすべき項目:

- CI/CDツールとの連携:

Jenkins, GitLab CI/CD, CircleCI, GitHub Actionsなど、自社で利用しているCI/CDツールと簡単に連携できるプラグインやAPIが提供されているか。パイプラインにセキュリティチェックを組み込む際の設定は容易か。 - 開発者向け機能:

- IDE連携: VS CodeやIntelliJといった開発者が日常的に使用するIDEにプラグインを提供しており、コーディング中にリアルタイムでフィードバックを得られるか。

- CLIツールの提供: 開発者が手元のマシンでイメージスキャンなどを手軽に実行できるコマンドラインインターフェース(CLI)はあるか。

- APIの提供: カスタムのスクリプトや他のツールとの連携を可能にする、充実したAPIが提供されているか。

- フィードバックの質:

検出された脆弱性や設定ミスについて、単に問題点を指摘するだけでなく、具体的な修正方法や対応の優先順位(例: 悪用可能性や攻撃経路の有無を考慮したリスク評価)まで提示してくれるか。 開発者が次にとるべきアクションを明確に理解できるような、分かりやすいレポート機能は非常に重要です。

検討のヒント:

可能であれば、PoC(Proof of Concept: 概念実証)を実施し、実際に開発チームのメンバーにツールを試してもらうことを強く推奨します。開発者からのフィードバックを基に、操作性やワークフローへの適合性を評価しましょう。セキュリティチームだけでなく、開発チームにとっても「価値がある」と感じられるツールでなければ、組織全体への浸透は難しくなります。

③ 運用のしやすさとサポート体制は十分か

ツールを導入した後の運用フェーズを見据えた評価も欠かせません。高機能であっても、運用が複雑で過大な負荷がかかるツールは、長期的に見て持続可能ではありません。

チェックすべき項目:

- 管理コンソールの可視性と操作性:

ダッシュボードは直感的で分かりやすいか。クラスタ全体のセキュリティ状況、脆弱性のあるワークロード、ランタイムでのアラートなどを一目で把握できるか。ポリシーの設定やレポートの作成は簡単に行えるか。 - アラートの精度と管理:

誤検知(フォールスポジティブ)が多すぎないか。 大量のアラートは「アラート疲れ」を引き起こし、本当に重要な警告が見逃される原因になります。アラートのチューニング(特定のルールを無効化したり、条件を調整したりする機能)は柔軟に行えるか。 - 導入・運用の負荷:

ツール自体の導入やアップグレードは容易か。エージェントを導入する場合、そのリソース消費量(CPU, メモリ)は許容範囲内か。 - サポート体制とドキュメント:

日本語での技術サポートを受けられるか。 緊急時の問い合わせに迅速に対応してくれる体制はあるか。導入や運用に関するドキュメントは、日本語で豊富に提供されているか。コミュニティやユーザーグループの活動は活発か。

検討のヒント:

ツールの評価にあたり、サポート体制の評判を調査したり、ベンダーに直接問い合わせてSLA(Service Level Agreement)を確認したりすることが重要です。特に海外製のツールを導入する場合は、日本のビジネスアワーに対応したサポート窓口の有無が大きなポイントになります。また、「誰が」「どのように」ツールを運用していくのか、具体的な運用体制を事前に計画しておくことも、ツール選定の重要な判断材料となります。

これらの3つのポイントを総合的に評価し、自社の文化、技術スタック、そして目指すセキュリティレベルに最も合致したツールを選び出すことが、コンテナセキュリティ対策を成功に導く鍵となります。

コンテナセキュリティを実現する主要ツール6選

コンテナセキュリティ市場には、それぞれが独自の強みを持つ優れたツールが多数存在します。ここでは、業界で広く認知され、多くの企業で採用実績のある主要なセキュリティツールを6つ選んで紹介します。各ツールの特徴を理解し、自社の要件と照らし合わせながら比較検討する際の参考にしてください。

(免責事項:各ツールの機能や特徴は頻繁に更新されるため、最新かつ詳細な情報については各社の公式サイトをご確認ください。)

| ツール名 | 提供元 | 主な強み・特徴 | カバー範囲 |

|---|---|---|---|

| Aqua Security | Aqua Security | ランタイム保護、eBPF技術、包括的なライフサイクル管理 | 開発、レジストリ、ランタイム、ホスト |

| Prisma Cloud | Palo Alto Networks | CSPM/CWPP統合、クラウド全体の可視化、ネットワークセキュリティ | 開発、レジストリ、ランタイム、ホスト、IaC、API |

| Snyk | Snyk | 開発者ファースト、OSS脆弱性管理、IDE連携 | 開発(コード、OSS)、IaC、コンテナイメージ |

| Sysdig Secure | Sysdig | ランタイム脅威検知、フォレンジック、Falcoベース、eBPF | ランタイム、コンプライアンス、脆弱性管理 |

| Trend Micro Cloud One – Container Security | Trend Micro | 総合クラウドセキュリティ、既存セキュリティ基盤との連携 | レジストリ、ランタイム、CI/CD連携 |

| Red Hat Advanced Cluster Security | Red Hat | Kubernetesネイティブ、ポリシー適用、OpenShiftとの親和性 | 開発、ビルド、デプロイ、ランタイム |

① Aqua Security

Aqua Securityは、コンテナセキュリティ分野のパイオニアの一つであり、開発から本番環境までのライフサイクル全体を保護する包括的なプラットフォームを提供しています。特にランタイムセキュリティに強い評価があります。

- 概要と特徴:

Aqua Cloud Native Application Protection Platform (CNAPP) は、コンテナ、サーバーレス、仮想マシンなど、あらゆるクラウドネイティブワークロードに対応します。脆弱性管理、マルウェアスキャン、コンプライアンス、ランタイム保護といった機能を単一のプラットフォームで提供し、DevSecOpsの実現を強力に支援します。 - 主な機能:

- 脆弱性スキャン: CI/CDパイプラインやレジストリ、本番環境で稼働中のイメージの脆弱性を継続的にスキャンし、リスクを可視化します。

- 動的脅威分析(DTA): サンドボックス環境でイメージを実行し、静的スキャンでは見つけられない隠れたマルウェアや悪意のある振る舞いを検出します。

- ランタイム保護: eBPF技術を活用したエージェントにより、コンテナの振る舞いをリアルタイムで監視し、ポリシー違反や不審な活動を検知・ブロックします。コンテナエスケープやゼロデイ攻撃からの保護に強みを持ちます。

- ソフトウェアサプライチェーンセキュリティ: イメージの署名と検証、ビルドプロセスの保全など、サプライチェーン全体を保護する機能を提供します。

- どんな企業に向いているか:

ランタイムでの高度な脅威検知と防御を最優先事項と考える企業や、オンプレミスからクラウドまで多様な環境で一貫したセキュリティポリシーを適用したい大規模組織に適しています。(参照:Aqua Security公式サイト)

② Prisma Cloud

Palo Alto Networksが提供するPrisma Cloudは、CWPP(Cloud Workload Protection Platform)とCSPM(Cloud Security Posture Management)を統合した、業界をリードするCNAPPソリューションです。

- 概要と特徴:

Prisma Cloudは、個々のコンテナだけでなく、AWS、Azure、GCPといったマルチクラウド環境全体の設定ミスやコンプライアンス違反までを単一のコンソールで可視化・管理できる点が最大の強みです。Palo Alto Networksの強力な脅威インテリジェンスとネットワークセキュリティの知見が活かされています。 - 主な機能:

- 包括的な可視化: クラウド資産、コンテナ、サーバーレス関数、ネットワーク構成などを網羅的に可視化し、セキュリティリスクを統合的に把握できます。

- 脆弱性管理: ホスト、コンテナ、サーバーレス関数に存在する脆弱性を検出し、リスクベースでの優先順位付けを支援します。

- WebアプリケーションおよびAPIセキュリティ(WAAS): コンテナ化されたWebアプリケーションやAPIをOWASP Top 10などの脅威から保護します。

- IaCセキュリティ: 開発の初期段階でTerraformやCloudFormationなどの設定ファイルをスキャンし、セキュリティ問題を修正します。

- どんな企業に向いているか:

マルチクラウド環境を積極的に活用しており、ワークロードの保護(CWPP)とクラウドアカウントのセキュリティ設定管理(CSPM)を一つのソリューションで実現したい企業に最適です。(参照:Palo Alto Networks Prisma Cloud公式サイト)

③ Snyk

Snykは、「開発者ファースト」を掲げ、開発者が使いやすいツールを提供することに徹底的にこだわったセキュリティプラットフォームです。特にオープンソースソフトウェア(OSS)の脆弱性管理に強みを持ちます。

- 概要と特徴:

Snykは、開発者が日常的に使用するツール(IDE、Gitリポジトリ、CI/CDパイプライン)にシームレスに統合され、脆弱性やライセンス問題を早期に発見し、具体的な修正方法まで提示してくれます。開発ワークフローを妨げることなく、セキュリティを自然に組み込むことができます。 - 主な機能:

- Snyk Open Source (SCA): アプリケーションが依存するOSSライブラリの脆弱性を検出し、修正プルリクエストを自動で生成する機能もあります。

- Snyk Code (SAST): AIを活用してソースコード内のセキュリティ脆弱性をリアルタイムで発見します。

- Snyk Container: コンテナイメージのベースイメージOSやアプリケーションライブラリに含まれる脆弱性をスキャンし、より安全なベースイメージを提案します。

- Snyk IaC: Terraform、Kubernetes、CloudFormationなどの設定ファイルにおける設定ミスを特定します。

- どんな企業に向いているか:

DevSecOps文化を醸成し、開発者にセキュリティの主導権を持たせたいと考えている企業や、OSSを多用するモダンな開発環境を持つ企業に非常に適しています。(参照:Snyk公式サイト)

④ Sysdig Secure

Sysdig Secureは、オープンソースの脅威検知エンジン「Falco」をベースに構築された、ランタイムセキュリティとフォレンジックに非常に強いCWPPソリューションです。

- 概要と特徴:

Sysdigは、カーネルレベルのイベントを詳細に捕捉するeBPF技術と、そのデータを解析するFalcoの強力なルールエンジンを組み合わせることで、コンテナ環境における脅威検知とインシデント対応の能力を飛躍的に高めます。 - 主な機能:

- ランタイム脅威検知: Falcoのルールセットに基づき、コンテナ内での不審なプロセス実行、ファイル改ざん、不正なネットワーク接続などをリアルタイムで検知します。MITRE ATT&CKフレームワークにも対応しています。

- 脆弱性管理: CI/CDパイプラインやレジストリ、ランタイムでの脆弱性スキャンを実行します。

- コンプライアンス: PCI、NIST、SOC2などのコンプライアンス基準に対する準拠状況を評価し、レポートします。

- インシデント対応とフォレンジック: セキュリティイベント発生時の詳細なアクティビティ(実行されたコマンド、ネットワーク接続、ファイルアクセスなど)を記録しており、迅速な原因究明を支援します。

- どんな企業に向いているか:

ランタイムでのリアルタイムな脅威検知と、インシデント発生後の詳細な調査(フォレンジック)能力を重視する企業や、オープンソースのFalcoに慣れ親しんだエンジニアがいる組織に向いています。(参照:Sysdig公式サイト)

⑤ Trend Micro Cloud One – Container Security

Trend Micro Cloud Oneは、トレンドマイクロ社が提供する統合クラウドセキュリティサービスプラットフォームであり、Container Securityはその一部を構成するサービスです。

- 概要と特徴:

長年にわたりエンドポイントセキュリティやサーバーセキュリティで実績のあるトレンドマイクロ社の知見を活かしたソリューションです。Cloud Oneの他のサービス(Workload Security, File Storage Securityなど)と連携することで、ハイブリッドクラウド環境全体をシームレスに保護できます。 - 主な機能:

- イメージスキャン: CI/CDパイプラインやコンテナレジストリ(ECR, ACR, GCRなど)と連携し、デプロイ前にイメージの脆弱性をスキャンします。

- ランタイム保護: デプロイポリシーに基づき、許可されていないイメージの実行をブロックします。また、実行中のコンテナの脆弱性を監視し、仮想パッチ(IPSルール)を適用して攻撃から保護することも可能です。

- アドミッションコントロール: Kubernetesのアドミッションコントローラーとして動作し、セキュリティポリシーに違反するコンテナのデプロイを未然に防ぎます。

- どんな企業に向いているか:

すでにトレンドマイクロ社の他のセキュリティ製品(Deep Securityなど)を導入しており、既存のセキュリティ基盤や運用プロセスとの親和性を重視する企業や、一つのベンダーで幅広いクラウドセキュリティ要件を満たしたい企業に適しています。(参照:Trend Micro Cloud One公式サイト)

⑥ Red Hat Advanced Cluster Security for Kubernetes

元々はStackRoxとして知られていたこの製品は、Red Hatに買収され、Kubernetesネイティブなセキュリティプラットフォームとして提供されています。

- 概要と特徴:

ACS(Advanced Cluster Security)は、Kubernetes自体のAPIを活用して情報を収集・分析し、ポリシーを適用するアプローチを取っています。そのため、カーネルレベルのエージェントを必要とせず、導入が比較的容易であるという特徴があります。特にRed Hat OpenShiftとの親和性が非常に高いです。 - 主な機能:

- 可視化とリスクプロファイリング: Kubernetesクラスタ内のデプロイメント、ネットワーク通信、リスク要因をグラフィカルに可視化します。

- ポリシーベースの制御: ビルド時、デプロイ時、ランタイム時の各フェーズで一貫したセキュリティポリシーを適用します。「特権コンテナの禁止」「脆弱性のあるイメージのブロック」などを強制できます。

- ランタイム検知と対応: コンテナの振る舞いを分析し、悪意のある活動を検知します。

- コンプライアンス: CISベンチマークやNIST SP 800-190などのフレームワークに基づいたコンプライアンスチェックとレポート機能を提供します。

- どんな企業に向いているか:

Red Hat OpenShiftを主要なコンテナプラットフォームとして利用している企業にとっては、最も親和性が高く、強力な選択肢となります。Kubernetesネイティブなアプローチを好み、エージェントレスでの運用を目指す企業にも適しています。(参照:Red Hat公式サイト)

まとめ

本記事では、コンテナセキュリティの基本概念から、その重要性、具体的なリスク、そしてライフサイクルを通じた多層的な対策、さらにはシフトレフトの考え方や主要なセキュリティツールまで、幅広く解説してきました。

コンテナ技術は、ビジネスの俊敏性を高め、イノベーションを加速させるための強力なエンジンです。しかし、そのポータビリティ、動的な性質、共有カーネルといった特性は、従来のセキュリティアプローチでは対応しきれない新たな課題を生み出します。これらの課題に対処せず、セキュリティをおろそかにしたままコンテナ活用を進めることは、情報漏洩やサービス停止といった深刻なインシデントに繋がる大きなリスクを抱えることになります。

効果的なコンテナセキュリティを実現するための鍵は、以下の3つのポイントに集約されます。

- ライフサイクル全体を網羅する多層防御: セキュリティを特定のフェーズだけの問題と捉えるのではなく、開発・ビルド、レジストリ、オーケストレーション、ランタイム、ホストOSという5つのレイヤーすべてで、それぞれの特性に応じた対策を講じることが不可欠です。

- 「シフトレフト」とDevSecOps文化の醸成: セキュリティ対策を開発プロセスの早期段階に組み込み、自動化すること。そして、開発者自身がセキュリティに責任を持つ文化を育むことが、手戻りコストを削減し、セキュアで高品質なアプリケーションを迅速にリリースするための最も効果的なアプローチです。

- 自社の状況に合わせた適切なツールの選定と運用: 市場には多種多様なツールが存在します。保護したい範囲、開発ワークフローとの親和性、運用体制といった観点から自社の要件を明確にし、最適なツールを選定することが重要です。ツールはあくまで手段であり、それを活用するプロセスと文化があって初めて真価を発揮します。

コンテナセキュリティは、一度導入すれば終わりというものではありません。新たな脆弱性は日々発見され、攻撃手法も常に進化し続けます。継続的な監視、定期的な見直し、そして組織全体の意識向上が、セキュアなコンテナ環境を維持し、ビジネスの成長を支えるための基盤となります。この記事が、その第一歩を踏み出すための一助となれば幸いです。