ビジネスの現場では、予期せぬトラブルや問題がつきものです。システム障害、情報漏洩、顧客からのクレームなど、事業活動に影響を及ぼす可能性のある出来事を「インシデント」と呼びます。こうしたインシデントが発生した際に、その詳細を記録し、関係者間で共有するために作成されるのが「インシデント報告書」です。

インシデント報告書は、単なる「始末書」や「顛末書」ではありません。発生した事象を正確に記録し、原因を究明して効果的な再発防止策を導き出し、組織全体の危機管理能力を高めるための極めて重要なドキュメントです。この報告書の質が、その後の対応の速さと的確さ、そして組織の成長を大きく左右するといっても過言ではありません。

しかし、「いざ書くとなると、何から手をつけていいか分からない」「どのような項目を、どう書けば良いのか迷ってしまう」という方も多いのではないでしょうか。

本記事では、インシデント報告書の基本的な知識から、分かりやすい報告書を作成するための具体的な書き方、すぐに使えるケース別の例文までを網羅的に解説します。この記事を読めば、インシデント報告書の目的を深く理解し、誰が読んでも状況が明確に伝わり、次のアクションに繋がる質の高い報告書を作成できるようになるでしょう。

目次

インシデント報告書とは

インシデント報告書について深く理解するためには、まずその定義と、類似する言葉との違いを明確に把握することが重要です。また、なぜ多忙な業務の中で時間を使ってまでこの報告書を作成する必要があるのか、その本質的な目的を理解することで、より価値のある文書を作成できるようになります。

インシデントとアクシデント・ヒヤリハットの違い

ビジネスやリスク管理の文脈では、「インシデント」「アクシデント」「ヒヤリハット」という言葉が頻繁に使われますが、これらの意味は厳密には異なります。これらの違いを正しく理解することは、状況を正確に評価し、適切な報告を行うための第一歩です。

| 用語 | 意味 | 具体例 |

|---|---|---|

| アクシデント (Accident) | 実際に人的・物的な被害や損害が発生した「事故」そのもの。最も深刻度が高い事象。 | ・サーバーがダウンし、ECサイトが1時間停止して売上損失が発生した。 ・顧客の個人情報が入ったUSBメモリを紛失した。 ・工場の機械の操作を誤り、作業員が負傷した。 |

| インシデント (Incident) | アクシデントには至らなかったものの、サービスや業務の正常な運用を妨げる、またはその可能性があった「出来事」。アクシデントの予兆や前兆ともいえる。 | ・サーバーの応答速度が著しく低下したが、サービス停止には至らなかった。 ・BCCで送るべきメールを誤ってTOで複数人に送信したが、個人情報は含まれていなかった。 ・作業手順書に誤記があり、危うく機械を故障させそうになった。 |

| ヒヤリハット | インシデントの中でも特に、事故にはならなかったものの、担当者が「ヒヤリ」としたり「ハッ」としたりした危険な状況。個人の経験に依存する側面が強い。 | ・データベースの重要テーブルを削除するコマンドを実行しかけたが、寸前で気づいてキャンセルした。 ・脚立の上でバランスを崩したが、手すりにつかまり転倒を免れた。 ・添付ファイルを間違えそうになったが、送信直前に気づいて差し替えた。 |

これらの関係性は、アクシデントという最も重大な結果を中心として、その周辺にインシデントがあり、さらにその外側にヒヤリハットが存在する、という同心円のようなイメージで捉えることができます。 つまり、ヒヤリハットやインシデントの段階で適切に対処することが、重大なアクシデントを防ぐ鍵となります。

インシデント報告書は、主にこの「インシデント」段階で作成されますが、重大な「アクシデント」が発生した際の詳細報告としても用いられます。また、組織によっては「ヒヤリハット報告書」として、より軽微な事象の報告を奨励し、潜在的なリスクの芽を早期に摘み取る文化を醸成しています。

これらの用語を正しく使い分けることで、報告された事象の深刻度を関係者が即座に理解し、対応の優先順位を的確に判断できるようになるのです。

インシデント報告書を作成する3つの目的

インシデント報告書は、決して形式的に作成するものではありません。その作成と活用には、組織の安全性を高め、継続的な業務改善を促進するための、明確で重要な目的が存在します。

① 発生した事象の正確な情報共有

インシデントが発生した直後は、情報が錯綜しがちです。発見者、対応者、管理者、そして影響を受ける可能性のある他部署の担当者など、多くの関係者が関与します。それぞれの立場から断片的な情報が飛び交う中で、関係者全員が「いつ、どこで、何が、どのように起こったのか」という客観的な事実を共通認識として持つことが、迅速かつ適切な初期対応の絶対条件となります。

インシデント報告書は、この共通認識を形成するための基盤となるドキュメントです。口頭での報告は、伝言ゲームのように内容が歪んだり、重要な情報が抜け落ちたりするリスクを伴います。しかし、書面で情報を整理し、時系列に沿って事実を記録することで、誰が読んでも同じ状況を正確に理解できるようになります。

例えば、システム障害が発生した際、「システムが遅い」という漠然とした報告だけでは、技術者は原因究明の初動が遅れてしまいます。「10月26日15時30分頃から、受注管理システムのレスポンスが30秒以上かかるようになり、特定の検索画面でタイムアウトエラーが頻発している」といった具体的な情報が報告書に記載されていれば、担当者はログの調査範囲を絞り込み、迅速に原因特定に着手できます。

このように、インシデント報告書は、憶測や感情を排した客観的な事実を記録し、組織全体で正確な状況認識を共有するための不可欠なコミュニケーションツールなのです。

② 原因の分析と効果的な再発防止策の立案

インシデント報告の第二の、そして最も重要な目的は、同じ過ちを二度と繰り返さないための再発防止です。インシデントを単なる「不運な出来事」や「担当者のミス」として片付けてしまっては、組織は何も学ぶことができず、いずれ同じ、あるいはもっと深刻な問題に直面することになります。

インシデント報告書は、そのための重要な分析材料となります。報告書に記載された客観的な事実(インシデントの概要、発生経緯、影響範囲など)を基に、「なぜそのインシデントは起きたのか?」という根本原因(Root Cause)を徹底的に掘り下げます。

例えば、「担当者が商品の発注数を一桁間違えた」というインシデントがあったとします。原因を「担当者の不注意」で済ませてしまえば、対策は「今後は気をつける」という精神論で終わってしまいます。これでは再発を防ぐことは困難です。

そうではなく、「なぜ担当者は見間違えたのか?」と問いを重ねます。

- なぜ? → 発注システムの入力画面の文字が小さく、桁数の区切りカンマもなかったから。

- なぜ? → システムのUI/UXが考慮されていなかったから。

- なぜ? → 発注額が一定以上の場合に、上長承認を必要とするワークフローがなかったから。

- なぜ? → そもそもダブルチェックの体制がルール化されていなかったから。

このように「なぜ」を繰り返すことで、個人の資質の問題ではなく、業務プロセスやシステムの仕組みに潜む本質的な問題点が明らかになります。この根本原因に対して、「発注システムの入力画面を改修する」「一定金額以上の発注は自動的に承認依頼が飛ぶ仕組みを導入する」といった、具体的で実効性のある再発防止策を立案することができるのです。

インシデント報告書は、表面的な事象の奥にある組織の弱点をあぶり出し、それを克服するための改善サイクルを回すための起点となる、極めて戦略的な文書と言えます。

③ 対応ノウハウの蓄積と組織全体の危機管理能力の向上

インシデントは、一度発生すると、その対応には多大な労力と時間がかかります。しかし、その対応の過程で得られた知見や教訓は、組織にとって非常に価値のある資産となります。インシデント報告書を適切に管理・蓄積していくことで、この貴重な資産を組織全体で共有し、未来の危機に備えることができます。

過去のインシデント報告書がナレッジベースとして整備されていれば、類似のインシデントが発生した際に、

- どのような初期対応が有効だったか

- 原因調査の際にどこから手をつければ良いか

- どのような再発防止策が効果的だったか

といった情報を即座に参照できます。これにより、ゼロから対応方法を模索する必要がなくなり、迅速かつ的確な対応が可能になります。これは、担当者が変わったり、退職したりしても、組織としての対応能力が維持・向上されることを意味します。

さらに、これらの報告書を全社的に共有し、定期的に研修などで取り上げることで、社員一人ひとりの危機管理意識を高める効果も期待できます。他部署で起きたインシデントを「他人事」ではなく「自部署でも起こりうる潜在的リスク」として捉え、自らの業務プロセスを見直すきっかけになります。

このように、インシデント報告書を単なる記録として死蔵させるのではなく、生きたナレッジとして活用することで、組織は経験から学び、回復力(レジリエンス)としなやかさを備えた、より強固な体制を築き上げていくことができるのです。

インシデント報告書に記載すべき9つの基本項目

質の高いインシデント報告書を作成するためには、必要な情報が漏れなく、かつ分かりやすく記載されていることが不可欠です。ここでは、どのようなインシデントにも共通して記載すべき9つの基本項目を解説します。これらの項目を網羅したテンプレートを組織内で統一して使用することで、誰が作成しても一定の品質が保たれ、報告内容の比較や分析が容易になります。

まずは、基本となる9項目の一覧を確認しましょう。

| No. | 項目名 | 内容 | 目的 |

|---|---|---|---|

| 1 | 報告日・報告者名 | 報告書を作成した日付と、作成者の氏名・所属部署を記載 | いつ、誰が報告したかを明確にするため |

| 2 | インシデントの発生日時 | インシデントが発生した、または最初に覚知した正確な日時を記載 | 時系列での原因分析や影響範囲の特定に不可欠なため |

| 3 | インシデントの発生場所 | インシデントが発生した物理的・論理的な場所を記載 | 環境要因の分析や、対応範囲の特定に役立てるため |

| 4 | インシデントの件名 | 内容が一目で分かるような、簡潔で具体的な件名を記載 | 報告書の識別と管理を容易にするため |

| 5 | インシデントの概要 | 5W1Hを意識し、何が起きたのかを客観的な事実のみで記述 | 関係者が事象の全体像を迅速に把握するため |

| 6 | インシデントの発生原因 | 表面的な原因だけでなく、根本原因まで掘り下げて分析・記述 | 効果的な再発防止策を立案するための最重要項目 |

| 7 | 影響範囲 | インシデントによって生じた、あるいは生じる可能性のある影響を記述 | 被害の全体像を把握し、対応の優先順位を決定するため |

| 8 | 実施した対応内容 | インシデント覚知後に行った応急処置や恒久対応を時系列で記述 | 対応の妥当性を検証し、今後の対応プロセスの改善に繋げるため |

| 9 | 今後の対策(再発防止策) | 根本原因を排除するための具体的で実行可能なアクションプランを記述 | 同じ過ちを繰り返さないようにするため |

以下、各項目について、記載する際のポイントを詳しく解説します。

① 報告日・報告者名

これは報告書の最も基本的な情報です。「いつ」「誰が」作成した文書なのかを明確にするための項目です。

- 報告日: 報告書を正式に提出する日付を「YYYY/MM/DD」形式で正確に記載します。第一報と詳細報告で日付が異なる場合は、それぞれの日付が分かるようにしておくと丁寧です。

- 報告者名: 報告者の所属部署と氏名をフルネームで記載します。複数の担当者で対応した場合は、主担当者を明記の上、関係者を連名で記載することもあります。

この情報があることで、報告書の内容について不明点があった場合に、誰に問い合わせれば良いかが一目瞭然となります。

② インシデントの発生日時

インシデントが「いつ」起きたのかを示す、極めて重要な情報です。可能な限り正確な日時を「YYYY/MM/DD HH:MM」形式で記載します。

- 発生時刻が特定できる場合: サーバーログや監視ツールの記録から、エラーが最初に出力された時刻などを特定して記載します。(例: 2023/10/26 15:32)

- 発生時刻が特定できない場合: ユーザーからの最初の問い合わせがあった時刻や、担当者が異常を最初に覚知した時刻を記載し、「(覚知時刻)」のように補足します。(例: 2023/10/26 10:00頃、顧客からの電話で発覚)

特にシステム障害やセキュリティインシデントの場合、正確な発生日時は、関連するログファイルを調査し、原因を特定する上で決定的な手がかりとなります。この情報が曖昧だと、膨大なログの中から原因箇所を探し出す作業が困難を極めるため、できる限り正確な記録を心がけましょう。

③ インシデントの発生場所

インシデントが「どこで」起きたのかを具体的に特定します。これは物理的な場所だけでなく、システムやネットワークといった論理的な場所も含まれます。

- 物理的な場所: 「本社ビル3階 サーバールーム」「〇〇工場 Aライン」「第2営業部オフィス内」など。

- 論理的な場所: 「基幹システム 〇〇サーバー」「公式Webサイト 問い合わせフォーム」「クラウド環境 AWS ap-northeast-1リージョン」など。

発生場所を特定することで、その環境に特有の問題(例: 特定のサーバーだけOSのバージョンが古い、特定の部署だけネットワークの帯域が狭い)が原因でないかを分析する手がかりになります。

④ インシデントの件名

報告書を開かなくても、件名だけで「どのようなインシデントに関する報告書か」が瞬時に理解できるように、簡潔かつ具体的に記述します。件名が分かりやすいと、後から報告書を探す際の検索性も向上します。

良い件名のポイントは、【インシデントのカテゴリ】+「事象の概要」という形式で記述することです。

- (悪い例)システムトラブルについて

- (良い例)【システム障害】基幹サーバーへの接続不可に関するご報告

- (悪い例)メールの件

- (良い例)【情報漏洩】メール誤送信による個人情報流出に関するお詫びとご報告

- (悪い例)発注ミス

- (良い例)【業務ミス】商品Aの誤発注(100個→1,000個)に関する報告書

このように、カテゴリ分けをしておくことで、後から「システム障害」に関する報告だけを抽出して分析するといった活用がしやすくなります。

⑤ インシデントの概要(何が起きたか)

インシデントの全体像を伝える、報告書の中核部分です。ここでは個人的な憶測や意見は含めず、客観的な事実のみを時系列に沿って、5W1H(いつ、どこで、誰が、何を、なぜ、どのように)を意識して記述します。

箇条書きを用いると、情報が整理されて読みやすくなります。

(例:システム障害の場合)

- 発生日時: 2023年10月26日(木) 14:15頃

- 発生場所: ECサイトシステム データベースサーバー

- 事象: ECサイト全体で商品ページの表示が極端に遅延し、一部ユーザーから「購入ボタンを押しても反応しない」との問い合わせが複数件発生。最終的に14:40にサーバーがダウンし、全サービスが利用不可となった。

- 発見経緯: 14:20頃、カスタマーサポート部門へ顧客からの問い合わせが急増。同時に、システム監視チームがサーバーのCPU使用率の異常な上昇を検知したことで発覚。

この段階では「なぜ」の部分(原因)は深く追求せず、「何が起きたか」という事実を正確に伝えることに注力します。

⑥ インシデントの発生原因(なぜ起きたか)

インシデント報告書の中で最も重要であり、最も知恵を絞るべき項目です。表面的な事象だけでなく、その背景にある根本原因を深く掘り下げて分析し、記述します。

原因分析の際には、以下の3つの視点で考えると漏れが少なくなります。

- 直接原因: インシデントを引き起こした直接的なきっかけ。(例: 特定の処理にバグがあった、作業手順を誤った)

- 背景要因(寄与因子): 直接原因の発生を助長した環境や状況。(例: テストが不十分だった、マニュアルが整備されていなかった、担当者が多忙で疲弊していた)

- 根本原因(Root Cause): それらの要因を生み出した、組織的・構造的な問題。(例: 品質の重要性に対する意識が低かった、レビュー体制や承認プロセスが存在しなかった、適切な人員配置や教育が行われていなかった)

「担当者の確認不足」といった個人のスキルや意識に帰結させるのではなく、「なぜ確認不足が起こるような仕組みになっていたのか?」という視点で、プロセスや環境、文化の問題にまで踏み込むことが、真の再発防止に繋がります。

⑦ 影響範囲

インシデントによって、「誰に(どの範囲に)」「どのような」影響が出たのか、あるいは出る可能性があるのかを具体的かつ定量的に記述します。この情報が正確であるほど、経営層は事態の深刻度を正しく認識し、適切な経営判断を下すことができます。

影響は多角的に洗い出します。

- 顧客への影響: サービス停止時間、影響を受けた顧客数、個人情報の漏洩件数、ブランドイメージの毀損など。

- 業務への影響: 業務の停止・遅延時間、手作業での代替対応による工数増加など。

- システムへの影響: 破損・消失したデータ、停止したサーバーや機能の範囲など。

- 金銭的影響: 売上損失、復旧にかかる費用、損害賠償の可能性、顧客への補償費用など。

わかる範囲で構わないので、「影響を受けたユーザーは約5,000名」「サービス停止による逸失利益は推定〇〇円」のように、できる限り具体的な数値で示すことが重要です。

⑧ 実施した対応内容

インシデントの発生を覚知してから、報告書を作成する時点までに行った対応をすべて記録します。これも「いつ」「誰が」「何をしたか」を時系列で具体的に記述することがポイントです。

対応は大きく分けて2種類あります。

- 応急処置(暫定対応): 被害の拡大を防ぎ、サービスを仮復旧させるための緊急的な対応。(例: サーバーの再起動、問題のある機能を一時的に停止、関係各所への第一報連絡)

- 恒久対応: 問題を根本的に解決するための対応。(例: プログラムのバグを修正、サーバーのスペックを増強、脆弱性を修正したパッチを適用)

(例)

- 14:45 システム担当者Aがサーバー再起動を実施 → 復旧せず

- 15:00 データベースのプロセスを強制終了し、再起動 → サービス仮復旧

- 15:30 原因となっていたSQLクエリを特定、暫定的に該当機能を停止

- 17:00 開発チームがSQLクエリを修正したパッチを作成

- 18:15 修正パッチを本番環境に適用し、恒久対応完了

このように記録することで、対応の経緯と妥当性を後から振り返ることができ、将来のインシデント対応マニュアルを改善するための貴重な資料となります。

⑨ 今後の対策(再発防止策)

⑥で特定した根本原因を一つひとつ潰していくための、具体的で実行可能なアクションプランを記述します。「注意する」「徹底する」といった精神論や曖昧な表現は避け、「誰が」「いつまでに」「何を」行うのかを明確にします。

良い再発防止策は、以下の要素を含んでいます。

- 具体性: 「〇〇のチェックリストを作成し、リリース前の確認を義務化する」

- 実行可能性: 現実的に実行できる内容であること。

- 担当者: その対策を実行する責任者(部署名や個人名)を明記する。

- 期限: いつまでに実施するのか、具体的な日付を設定する。

対策は「短期的な対策」と「中長期的な対策」に分けて記述すると、より計画的になります。

- 短期対策(Immediate Actions): すぐに着手できること。(例: 臨時チェック体制の構築、注意喚起の周知)

- 中長期対策(Long-term Actions): 時間や予算を要する根本的な改善策。(例: 新しい監視ツールの導入、業務プロセスの全面的な見直し、関連部署への研修実施)

この再発防止策が確実に実行されて初めて、インシデント報告書はその役割を全うしたと言えるのです。

分かりやすいインシデント報告書の書き方 4つのステップ

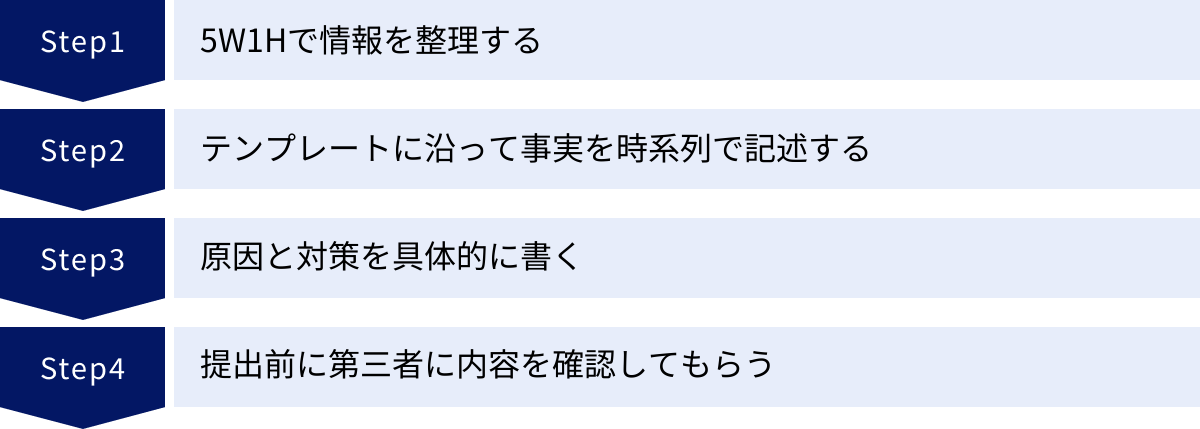

インシデント報告書に記載すべき項目を理解したら、次はいよいよ実践です。ここでは、情報を整理し、誰が読んでも分かりやすく、説得力のある報告書を作成するための具体的な4つのステップを紹介します。この手順に沿って作成することで、報告書の質を格段に向上させることができます。

① 5W1Hで情報を整理する

報告書のテンプレートを前にして、いきなり文章を書き始めるのは得策ではありません。まずは、頭の中にある情報を客観的な事実として整理することから始めましょう。その際に最も有効なフレームワークが「5W1H」です。

メモ帳やホワイトボードなどに、以下の項目について思いつく限りの情報を書き出していきます。

- When(いつ):

- インシデントが発生した日時は?

- 異常を最初に検知した日時は?

- 顧客から最初の問い合わせがあった日時は?

- 対応を開始した日時は?

- 復旧した日時は?

- Where(どこで):

- 物理的な発生場所は?(例: 〇〇支店、第2倉庫)

- システム上の発生箇所は?(例: Webサーバー、決済システム、特定のURL)

- どの業務プロセスで発生したか?(例: 受注処理、請求書発行)

- Who(誰が):

- 誰がインシデントを発見したか?

- 誰がインシデントの影響を受けたか?(例: 顧客、特定の部署の社員)

- 誰がインシデントの当事者となったか?(※個人を特定する際は慎重に)

- 誰が対応にあたったか?(主担当、関係者)

- What(何を):

- 具体的に何が起きたか?(現象を客観的に記述)

- 何が失われたか、または破損したか?(例: データ、信頼、金銭)

- どのような影響が出たか?

- Why(なぜ):

- インシデントが起きた直接的な原因は何か?

- その背景にはどのような要因があったか?(例: 人員不足、知識不足、手順の不備)

- 根本的な原因は何か?(例: 仕組み、文化の問題)

- How(どのように):

- インシデントはどのような経緯で発生したか?

- どのようにしてインシデントに気づいたか?

- どのように対応したか?(応急処置、恒久対応)

- どのくらいの損害(How much)や影響(How many)があったか?

この段階では、完璧な文章にする必要はありません。箇条書きで断片的な情報でも構わないので、とにかくすべてを洗い出すことが重要です。 この情報整理のプロセスを経ることで、報告書に記載すべき要素の抜け漏れを防ぎ、後の執筆作業をスムーズに進めることができます。

② テンプレートに沿って事実を時系列で記述する

5W1Hで整理した情報を、組織で定められたインシデント報告書のテンプレートに落とし込んでいきます。テンプレートを使用する最大のメリットは、報告書の形式が統一され、品質が安定すること、そして作成者が「何を書くべきか」で迷う時間を削減できることです。

特に、「インシデントの概要」や「実施した対応内容」といった、時間の経過が重要な項目については、出来事が起こった順番、つまり時系列で記述することを強く意識しましょう。これにより、読み手はインシデントの発生から収束までの一連の流れを、ストーリーを追うようにスムーズに理解することができます。

(時系列記述の例)

- 10:15 [発生] 顧客Aより「Webサイトにログインできない」との電話連絡を受領。(担当:佐藤)

- 10:20 [覚知] システム部にて、同様の問い合わせが複数部署から寄せられていることを確認。異常事態と認識。

- 10:25 [調査] 担当者Bが認証サーバーのログを確認したところ、多数の認証エラーを検知。

- 10:40 [原因特定] 〇〇のアップデートに伴う設定ファイルの不備が原因であると特定。

- 10:50 [応急処置] 設定ファイルを修正前のバージョンにロールバック。

- 11:00 [復旧確認] ログイン機能が正常に動作することを確認。全サービス復旧。

- 11:10 [報告] 関係各所へ復旧の第一報を連絡。

このように、時刻と具体的なアクションをセットで記述することで、誰が読んでも「いつ、何が起きたのか」が明確に伝わります。文章で長々と説明するよりも、箇条書きを活用した方が、事態の推移を直感的に把握しやすくなります。

③ 原因と対策を具体的に書く

インシデント報告書が単なる事実記録で終わるか、未来への教訓となるかの分水嶺が、この「原因分析」と「対策立案」の質にかかっています。ここで求められるのは、表面的な現象に惑わされず、物事の本質を深く掘り下げる論理的思考力です。

原因の書き方:

前述の通り、「担当者のミス」で思考を停止させてはいけません。「なぜそのミスは防げなかったのか?」という問いを自分自身やチームに投げかけ、真因を追求します。

- 悪い例: 担当者がメールの宛先をよく確認しなかったため。(個人の問題で終わっている)

- 良い例:

- 直接原因: 担当者がTOとBCCを誤認し、送信ボタンを押した。

- 根本原因:

- 仕組みの問題: 大量のアドレスへ一斉送信する際に、上長承認やダブルチェックを義務付けるプロセスがなかった。

- ツールの問題: 使用しているメールソフトに、BCCでの送信を強制したり、送信前に宛先を警告表示したりする機能がなかった。

- 教育の問題: 個人情報取り扱いに関する定期的な研修や注意喚起が形骸化していた。

このように、原因を「個人」ではなく「仕組み(プロセス、ツール、文化)」に求めることで、対策も具体的で実効性のあるものになります。

対策の書き方:

特定した根本原因を一つひとつ潰すためのアクションプランを記述します。ここでのキーワードは「具体的(Specific)」「測定可能(Measurable)」「達成可能(Achievable)」「関連性(Relevant)」「期限(Time-bound)」、いわゆるSMARTの原則です。

- 悪い例: 今後は宛先をよく確認するよう注意喚起する。(具体的でなく、効果が測定できない)

- 良い例:

- 対策1(仕組み): 10件以上の外部宛先を含むメールを送信する際は、必ず同僚によるダブルチェックを行い、チェック記録を残す運用をルール化する。(担当:営業部長、期限:2023/11/30)

- 対策2(ツール): メール誤送信防止ツール(製品名〇〇)の導入を検討し、費用対効果をまとめた稟議書を提出する。(担当:情報システム部 鈴木、期限:2023/12/15)

- 対策3(教育): 今回の事例を基にした研修資料を作成し、全社員を対象とした情報セキュリティ研修を年内に実施する。(担当:人事部、期限:2023/12/28)

誰が、いつまでに、何をするのかが明確になっていれば、対策は単なる「お題目」で終わらず、着実に実行されていくでしょう。

④ 提出前に第三者に内容を確認してもらう

報告書を書き終えたら、すぐに提出するのではなく、必ず第三者の視点でレビューしてもらう時間を取りましょう。インシデントの当事者や対応に追われた担当者は、無意識のうちに自分たちの視点に偏ってしまったり、説明不足な箇所に気づかなかったりするものです。

レビューを依頼する相手としては、以下のような人が適しています。

- 上司やマネージャー: 報告内容の妥当性、原因分析の深さ、対策の実効性などを評価してもらう。

- インシデントに関与していない同僚: 予備知識がない状態で読んでみて、内容がスムーズに理解できるか、専門用語が多すぎないかなどを確認してもらう。

- 他部署の担当者: 特に報告書が他部署にも共有される場合、その部署の視点から見て分かりにくい点や、追加で必要な情報がないかをフィードバックしてもらう。

レビューを依頼する際には、具体的にどのような観点で見てほしいかを伝えると、より有益なフィードバックが得られます。

- 事実関係に誤りや矛盾はありませんか?

- 時系列は分かりやすいですか?

- 原因分析は表面的でなく、根本原因にまで踏み込めていますか?

- 再発防止策は具体的で、実行可能だと思いますか?

- 専門用語や社内用語が多くて分かりにくい箇所はありませんか?

客観的なフィードバックを真摯に受け止め、報告書を修正することで、独りよがりではない、誰にとっても価値のあるドキュメントに昇華させることができます。この一手間が、報告書の信頼性を大きく左右するのです。

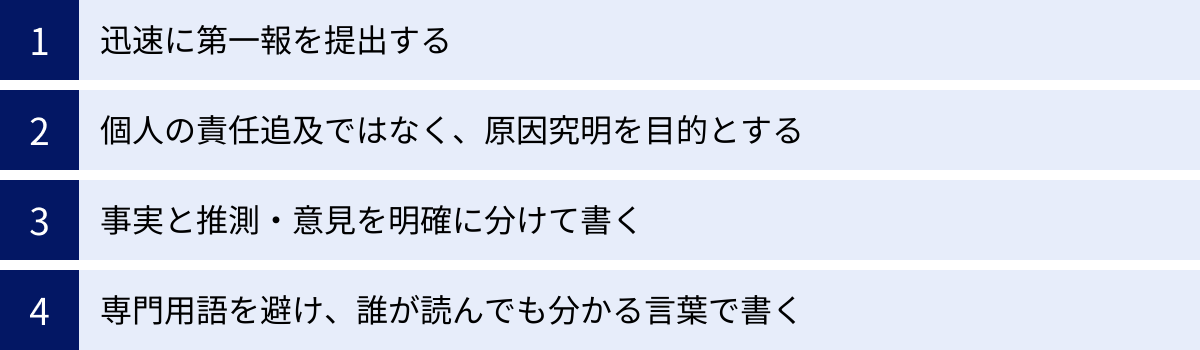

インシデント報告書を作成する際の4つの注意点

インシデント報告書は、その目的を正しく理解し、適切な作法で作成・運用されて初めて、組織の力となります。しかし、扱い方を間違えると、かえって組織に悪影響を及ぼしかねません。ここでは、報告書を作成する際に特に心に留めておくべき4つの重要な注意点を解説します。

① 迅速に第一報を提出する

インシデントが発生した際、最も優先すべきは情報の迅速な共有です。原因究明や詳細な対策立案には時間がかかることが多く、完璧な報告書が完成するのを待っている間に、被害が拡大したり、関係者の対応が後手に回ったりする可能性があります。

そこで重要になるのが、「第一報(速報)」と「最終報告(詳細報告)」の二段階で報告を行うという考え方です。

- 第一報(速報):

- 目的: インシデントの発生を関係者にいち早く知らせ、状況の深刻度を共有し、初期対応の体制を整えること。

- タイミング: インシデントを覚知してから、可能な限り早く(理想は数分~1時間以内)。

- 内容: この時点で判明している最低限の情報で構いません。

- インシデントの発生日時

- 発生した事象の概要(何が起きているか)

- 判明している影響範囲(暫定)

- 現在の対応状況

- 今後の報告予定(「詳細は調査の上、本日17時に再度報告します」など)

- 手段: チャット、メール、口頭など、最も早く伝達できる方法を選択します。

この第一報があるだけで、経営層は状況を把握し、広報や法務などの関連部署は準備を始めることができます。顧客対応部門も、問い合わせに対して統一された初期回答ができるようになります。

完璧さよりもスピードを重視する。 この意識が、インシデント対応におけるダメージコントロールの鍵を握ります。詳細な分析と考察は、その後の最終報告でじっくりと行えば良いのです。

② 個人の責任追及ではなく、原因究明を目的とする

これは、インシデント報告書を運用する上で最も重要かつ、最も守られなければならない原則です。インシデント報告書が、ミスを犯した個人を特定し、非難したり、罰したりするための「犯人探しのツール」として使われるようになってしまったら、その組織の安全文化は崩壊します。

もし、報告書を提出することが自分や同僚へのペナルティに繋がると感じれば、社員は正直に報告することをためらうようになるでしょう。

- 小さなミスやヒヤリハットは報告されず、隠蔽されるようになる。

- インシデントが発生しても、責任のなすりつけ合いが始まる。

- 報告書の内容も、自己弁護や言い訳に終始し、本質的な原因分析から遠ざかる。

その結果、組織は潜在的なリスクを把握する機会を失い、学習能力が低下します。そして、隠された小さな問題が積み重なり、いずれ取り返しのつかない重大なアクシデントを引き起こすことになりかねません。

インシデント報告書の真の目的は、あくまで「過去の失敗から学び、未来の成功に繋げること」です。そのためには、誰もが安心して失敗を報告できる「心理的安全性」が確保された環境が不可欠です。

報告書を読む側(上司や管理者)は、「誰がやったのか」ではなく「なぜそれが起きたのか」という視点を一貫して持ち続ける必要があります。そして、インシデントを報告してくれた担当者に対しては、非難するのではなく、むしろ正直に報告してくれた勇気を称え、再発防止に協力してくれたことに感謝する姿勢が求められます。

人を責めるな、プロセスを責めろ。 この言葉を組織の共通言語とすることが、建設的なインシデント管理文化を醸成する第一歩です。

③ 事実と推測・意見を明確に分けて書く

インシデント報告書の信頼性は、その記述が客観的な事実に基づいているかどうかにかかっています。報告書を読む人は、そこに書かれた情報を基に、状況を判断し、次のアクションを決定します。もし、事実と書き手の推測が混同されて記述されていたら、読み手は誤った判断を下してしまう危険性があります。

これを防ぐためには、報告書の中で「客観的な事実」と「主観的な推測・意見」を明確に区別して記述することが極めて重要です。

- 事実(Fact): 誰が見ても同じように認識できる、証拠に基づいた情報。

- 例: 「サーバーのアクセスログに、15:02から1分間に1万件のアクセスが記録されていた。」

- 例: 「顧客Aから『注文履歴に身に覚えのない商品が表示されている』との連絡があった。」

- 例: 「〇〇.exeというファイルを実行したところ、PCが再起動した。」

- 推測・意見(Opinion/Assumption): 事実を基に、書き手が「こうではないか」と考える仮説や考察。

- 例: 「急激なアクセス増加が、サーバーダウンの原因だと考えられる。」

- 例: 「第三者による不正アクセスが疑われる。」

- 例: 「マルウェアに感染した可能性がある。」

これらを区別するためには、以下のような工夫が有効です。

- 表現を使い分ける: 推測を記述する際は、必ず「~と考えられる」「~と推測される」「~の可能性がある」といった断定を避ける表現を用いる。

- 項目を分ける: 「発生事象(事実)」と「原因分析(推測を含む考察)」のように、項目自体を分けて記述する。

- 明確にラベリングする: 文章中で「(事実)」「(推測)」のように、括弧書きで明記する。

報告書の価値は、その客観性にあります。 事実と推測を明確に分離することで、読み手はどこまでが確定情報で、どこからが分析・考察なのかを正確に理解でき、より質の高い意思決定が可能になるのです。

④ 専門用語を避け、誰が読んでも分かる言葉で書く

インシデント報告書は、技術部門の担当者だけが読むとは限りません。経営層、営業部門、法務部門、人事部門、そして場合によっては顧客や監督官庁など、ITや専門技術に詳しくない人々も読む可能性があることを常に念頭に置く必要があります。

特定の部署やチーム内でしか通用しない専門用語(ジャーゴン)や略語を多用した報告書は、読み手にとって非常に不親切です。内容を理解するために、いちいち言葉の意味を調べたり、誰かに質問したりしなければならず、迅速な情報共有の妨げとなります。

分かりやすい報告書を作成するためには、以下の点を心がけましょう。

- 平易な言葉への言い換え: 可能な限り、専門用語を一般的な言葉に置き換える。

- (悪い例)DNSの名前解決に失敗し、疎通が取れなくなった。

- (良い例) インターネット上の住所を特定する処理(DNS名前解決)に失敗したため、サーバーに接続できない状態になりました。

- 注釈や補足説明の追加: どうしても専門用語を使わなければならない場合は、必ずその用語の簡単な説明を括弧書きなどで補足する。

- (悪い例)DDoS攻撃を受け、帯域が逼迫した。

- (良い例) 大量のデータを送りつけてサービスを麻痺させるDDoS攻撃(分散型サービス妨害攻撃)を受け、通信回線の容量(帯域)が限界に達しました。

- 略語の正式名称の併記: 最初に略語が登場する箇所で、正式名称を併記する。

- (悪い例)CRMのデータが破損した。

- (良い例) 顧客関係管理システム(CRM: Customer Relationship Management)のデータが破損しました。

報告書の目的は、自分の知識をひけらかすことではなく、事実と状況を正確に伝えることです。 読み手の知識レベルを想定し、相手の立場に立った「思いやり」のある言葉選びをすることが、円滑なコミュニケーションと組織全体での迅速な問題解決に繋がるのです。

【ケース別】すぐに使えるインシデント報告書の例文5選

ここでは、これまでに解説した書き方のポイントや注意点を踏まえ、ビジネスシーンで発生しがちな5つのケースについて、インシデント報告書の具体的な例文を紹介します。これらの例文は、そのまま使えるテンプレートとしても活用できます。自社の状況に合わせて項目を修正し、ご活用ください。

①【システム障害】サーバーダウンに関する報告書

件名:【システム障害】ECサイトサーバーダウンに関するご報告

| 項目 | 内容 |

|---|---|

| 報告日 | 2023年11月1日 |

| 報告者 | 情報システム部 鈴木 一郎 |

| インシデント発生日時 | 2023年10月31日 15:10頃 ~ 16:30 |

| インシデント発生場所 | ECサイトシステムWebサーバー(AWS EC2インスタンス: i-xxxxxxxxxxxxxxxxx) |

| インシデントの概要 | 10月31日15:10頃より、ECサイトの表示が極端に遅延する事象が発生。15:45には完全にアクセス不能な状態(サーバーダウン)となった。16:30にサーバーを再起動し、サービスは復旧済み。 |

| 影響範囲 | ・顧客への影響: 約1時間20分間、全顧客がECサイトの閲覧・商品購入不可。 ・業務への影響: 上記時間帯の受注機会の損失。 ・金銭的影響: 推定売上損失 約XXX万円(前週同時間帯の売上を基に算出)。 |

| 実施した対応内容(時系列) | ・15:15 [覚知] 監視ツール(Mackerel)がCPU使用率95%超のアラートを検知。 ・15:20 [調査] 担当者がサーバーにログインし、プロセスを確認。特定のPHPプロセスが暴走していることを確認。 ・15:45 [影響拡大] サーバーが応答不能となり、サービスが完全に停止。 ・16:20 [応急処置] AWSマネジメントコンソールより、EC2インスタンスの強制再起動を実施。 ・16:30 [復旧] サーバーが正常に起動し、サイトへのアクセスが可能であることを確認。サービス全面復旧。 |

| インシデントの発生原因 | ・直接原因: 特定の商品の在庫集計を行うバッチ処理プログラムにメモリリーク(使用したメモリを解放しない不具合)のバグが存在した。これにより、サーバーのメモリが枯渇し、最終的にシステムがフリーズした。 ・根本原因: 1. テスト不足: 当該バッチ処理のリリース前テストにおいて、大量データでの長時間稼働テストが実施されておらず、メモリリークを検知できなかった。 2. 監視体制の不備: CPU使用率の監視は行っていたが、メモリ使用量の監視アラート設定が不十分であり、メモリ枯渇の予兆を事前に察知できなかった。 |

| 今後の対策(再発防止策) | 1. 暫定対策: ・当該バッチ処理の実行を一時停止。(担当:開発部、期限:即時対応済み) 2. 恒久対策: ・メモリリークの原因となっているプログラムの箇所を特定し、修正する。(担当:開発部 佐藤、期限:2023/11/10) ・全てのバッチ処理に対し、擬似的な大量データを用いた負荷テストをリリース前の必須項目とする。(担当:品質管理部、期限:2023/11/30) ・サーバー監視項目にメモリ使用率を追加し、80%を超えた時点でアラートが発報されるよう設定を変更する。(担当:情報システム部 鈴木、期限:2023/11/3) |

②【情報漏洩】メール誤送信による個人情報流出に関する報告書

件名:【情報漏洩】メール誤送信による個人情報(メールアドレス)流出に関するお詫びとご報告

| 項目 | 内容 |

|---|---|

| 報告日 | 2023年11月2日 |

| 報告者 | 営業企画部 部長 高橋 健太 |

| インシデント発生日時 | 2023年11月1日 14:25 |

| インシデント発生場所 | 営業企画部 田中 花子の業務用PC |

| インシデントの概要 | 11月1日14:25、営業企画部の田中が、セミナー申込者(100名)に対し、御礼メールを一斉送信する際、本来「BCC」で送るべき宛先メールアドレスを誤って「TO」に入力して送信した。これにより、受信者間で互いのメールアドレスが閲覧可能な状態となった。 |

| 影響範囲 | ・流出した情報: セミナー申込者のメールアドレス 100件 ・影響を受けた方: 当該メールを受信したセミナー申込者 100名 ・その他影響: 会社の信用の失墜、個人情報保護委員会への報告義務発生の可能性。 |

| 実施した対応内容(時系列) | ・14:35 [覚知] 誤送信直後、受信者の一人から電話で指摘があり、事態が発覚。 ・14:50 [状況確認] 上長の髙橋が送信済みメールの内容と宛先を確認し、誤送信の事実を確定。 ・15:30 [謝罪と削除依頼] 影響を受けた100名全員に対し、謝罪と当該メールの削除を依頼するメールを個別(BCC)に送信。 ・16:00 [社内報告] 法務部および情報セキュリティ委員会に本件を報告し、今後の対応について協議。 |

| インシデントの発生原因 | ・直接原因: 担当者がメール作成時、宛先欄の「TO」と「BCC」の機能の違いを失念し、確認を怠ったまま送信した。 ・根本原因: 1. プロセスの不備: 外部への一斉メール送信時における、第三者による宛先・内容のダブルチェックが義務化されていなかった。 2. ツールの未導入: 誤送信を防止するための専用ツール(送信前確認、BCC強制変換など)が導入されていなかった。 3. 教育・意識の不足: 個人情報取り扱いの重要性や、一斉送信時のリスクに関する社員教育が不十分であった。 |

| 今後の対策(再発防止策) | 1. 顧客対応: ・監督官庁(個人情報保護委員会)への報告要否を法務部と連携し、速やかに判断・対応する。(担当:法務部、期限:2023/11/6) 2. 恒久対策: ・10件以上の外部宛先への一斉送信を原則禁止とし、メール配信システムを利用する運用に変更する。(担当:営業企画部、期限:2023/11/30) ・メール誤送信防止機能を持つアドインツールの全社導入を検討する。(担当:情報システム部、期限:2023/12/20) ・今回の事例を基にした情報セキュリティ研修を、全社員対象に年内に実施する。(担当:人事部、期限:2023/12/28) |

③【人的ミス】商品誤発注に関する報告書

件名:【業務ミス】商品「XYZ-001」の誤発注に関する報告書

| 項目 | 内容 |

|---|---|

| 報告日 | 2023年11月5日 |

| 報告者 | 購買部 渡辺 実 |

| インシデント発生日時 | 2023年11月4日 11:10頃 |

| インシデント発生場所 | 購買部 山田 太郎の業務用PC(発注システム) |

| インシデントの概要 | 11月4日、購買部の山田が発注システムを利用して部品「XYZ-001」を発注する際、発注数を「10」と入力すべきところ、誤って「1,000」と入力し、注文を確定してしまった。 |

| 影響範囲 | ・誤発注内容: 部品「XYZ-001」(単価5,000円) 正規発注数: 10個(50,000円) 誤発注数: 1,000個(5,000,000円) ・金銭的影響: 過剰発注額 4,950,000円。発注先との交渉により、100個は通常在庫として引き取り、残り900個分のキャンセル料としてXXX円が発生する見込み。 |

| 実施した対応内容(時系列) | ・11/4 15:00 [覚知] 発注先であるABC商事から、注文確認の電話があり、発注数量が異常に多いことから誤発注が発覚。 ・11/4 15:30 [状況確認] 上長の渡辺が発注システムの履歴を確認し、誤発注の事実を確定。 ・11/4 16:00 [取引先への対応] ABC商事に対し、事情を説明し謝罪。注文のキャンセルおよび数量変更が可能か交渉を開始。 ・11/5 10:00 [交渉結果] ABC商事との協議の結果、100個は買い取り、900個はキャンセル(ただしキャンセル料が発生)ということで合意。 |

| インシデントの発生原因 | ・直接原因: 担当者が発注システム入力時に数量の桁を誤り、注文確定前の確認画面でもその間違いに気づかなかった。 ・根本原因: 1. システムの不備: 発注システムにおいて、過去の平均発注量から大きく乖離した数量が入力された際に、警告を表示する機能がなかった。 2. プロセスの欠陥: 一定金額を超える発注について、上長による承認プロセスがシステム化されておらず、担当者の裁量に任されていた。 |

| 今後の対策(再発防止策) | 1. 発注システムの改修: ・過去3ヶ月の平均発注量の10倍を超える数量が入力された場合、警告メッセージを表示し、再確認を促す機能を追加する。(担当:情報システム部、期限:2024/1/31) ・発注金額が100万円を超える場合は、自動的に上長の承認ワークフローに回付されるようシステムを改修する。(担当:情報システム部、期限:2024/2/29) 2. 業務プロセスの見直し: ・上記システム改修が完了するまでの暫定措置として、発注金額50万円以上の案件は、必ず紙の帳票でも出力し、課長承認を得ることを義務付ける。(担当:購買部、期限:即日実施) |

④【顧客クレーム】製品不具合に関する報告書

件名:【品質問題】製品「スマート加湿器 ABC-123」の動作不具合に関するクレーム報告書

| 項目 | 内容 |

|---|---|

| 報告日 | 2023年11月6日 |

| 報告者 | カスタマーサポート部 部長 加藤 愛 |

| インシデント発生日時 | 2023年11月1日より、同様の問い合わせが急増 |

| インシデント発生場所 | 製品「スマート加湿器 ABC-123」(ロット番号: 23Jxxxx) |

| インシデントの概要 | 11月1日以降、製品「スマート加湿器 ABC-123」の購入者から、「電源が入らない」「数分で電源が落ちる」といった内容のクレームがカスタマーサポートに急増している(11/6時点で累計50件以上)。特に、特定のロット番号(23Jで始まるもの)で不具合報告が集中している。 |

| 影響範囲 | ・顧客への影響: 対象製品を購入した顧客の製品使用不可、顧客満足度の低下。 ・業務への影響: カスタマーサポート部門の問い合わせ対応工数の増大。製品交換・返金対応コストの発生。 ・ブランドイメージへの影響: SNS等で不具合情報が拡散された場合、ブランドイメージが大きく毀損するリスク。 |

| 実施した対応内容(時系列) | ・11/2 [情報集約] 同様の問い合わせが複数発生していることを認識し、専門の対応チームを設置。 ・11/4 [原因調査開始] 品質保証部と連携し、不具合報告のあった製品(現品)を回収。内部調査を開始。 ・11/5 [原因の一次特定] 調査の結果、電源基板上のはんだ付けにクラック(微細なひび割れ)が発生している個体が多いことが判明。 ・11/6 [社内報告] 経営会議にて状況を報告。今後の対応(リコール、顧客への告知等)について協議を開始。 |

| インシデントの発生原因 | ・直接原因(推定): 電源基板のはんだ付け工程において、はんだの温度管理が不適切であったため、強度が不足し、輸送中の振動等ではんだ部分にクラックが発生した可能性が高い。 ・根本原因(推定): 1. 製造プロセスの問題: 当該ロットの製造を担当した委託先工場において、製造ラインの温度管理設備の定期メンテナンスが規定通りに行われていなかった疑い。 2. 品質管理体制の不備: 受け入れ検査工程において、基板レベルでの詳細なX線検査などが実施されておらず、はんだ付けの微細な不具合を見抜くことができなかった。 |

| 今後の対策(再発防止策) | 1. 顧客への緊急対応: ・公式サイトにて不具合の事実とお詫びを告知し、対象ロット製品の無償交換プログラムを開始する。(担当:広報部、カスタマーサポート部、期限:2023/11/8) 2. 製造・品質管理プロセスの見直し: ・委託先工場に対し、製造工程管理体制に関する緊急監査を実施する。(担当:品質保証部、期限:2023/11/20) ・電源基板の受け入れ検査項目に、X線によるはんだ付け状態のサンプリング検査を追加し、品質基準を強化する。(担当:品質保証部、期限:2023/12/15) |

⑤【セキュリティ】不正アクセスに関する報告書

件名:【セキュリティ】Webサーバーへの不正アクセスに関する調査報告書

| 項目 | 内容 |

|---|---|

| 報告日 | 2023年11月10日 |

| 報告者 | CISO(最高情報セキュリティ責任者) 佐々木 誠 |

| インシデント発生日時 | 2023年11月8日 02:15頃(攻撃者が侵入した時刻) |

| インシデント発生場所 | コーポレートサイトWebサーバー(オンプレミス環境) |

| インシデントの概要 | 11月8日、Webサーバーのコンテンツ管理システム(CMS)の脆弱性を突かれ、第三者による不正アクセスが発生。サーバー内に不正なファイルが設置され、外部の不正サイトへ誘導するスクリプトが埋め込まれた(Webサイト改ざん)。 |

| 影響範囲 | ・システムへの影響: Webサイトのトップページが改ざんされた。改ざん期間(11/8 02:15 ~ 09:30)にサイトを閲覧したユーザーが、マルウェア配布サイトへ誘導された可能性がある。 ・情報漏洩の有無: ログおよびファイルシステムの詳細調査の結果、現時点では個人情報を含む顧客データベース等へのアクセスや、情報の外部流出の痕跡は確認されていない。 ・信用の失墜: Webサイトの改ざんによる、企業としてのセキュリティ管理体制への信頼低下。 |

| 実施した対応内容(時系列) | ・11/8 09:30 [覚知] 社員からの指摘により、Webサイトの表示がおかしいことに気づき、改ざんを検知。 ・11/8 09:35 [応急処置] 当該Webサーバーをネットワークから隔離。Webサイトをメンテナンス画面に切り替え。 ・11/8 10:00 [調査開始] サーバーの保全(証拠保全)を実施後、アクセスログ等のフォレンジック調査を開始。 ・11/8 18:00 [原因特定] CMSのプラグイン「〇〇」(バージョン1.2)に存在する既知の脆弱性が攻撃経路であったことを特定。 ・11/9 15:00 [復旧作業] サーバーを初期化し、OSから再構築。CMSおよび全プラグインを最新版にアップデートした上で、バックアップから正常なコンテンツをリストア。 ・11/9 18:00 [復旧・監視強化] 復旧後のサーバーを公開し、WAF(Web Application Firewall)による監視を強化。 |

| インシデントの発生原因 | ・直接原因: 攻撃者が、CMSのプラグイン「〇〇」に存在するSQLインジェクションの脆弱性を悪用し、サーバーに不正侵入した。 ・根本原因: 1. 脆弱性管理の不備: 当該プラグインの脆弱性情報は1ヶ月前に公開されていたが、社内の脆弱性情報収集およびパッチ適用のプロセスが機能しておらず、長期間放置されていた。 2. 多層防御の欠如: サーバーの手前にWAFが導入されておらず、アプリケーション層への攻撃を検知・防御する仕組みがなかった。 |

| 今後の対策(再発防止策) | 1. システム的対策: ・全ての公開サーバーの前にWAFを導入し、不正な通信をブロックする体制を構築する。(担当:情報システム部、期限:2023/12/28) ・脆弱性診断ツールを導入し、全ての公開サーバーに対して月次での定期的なスキャンを実施する。(担当:情報システム部、期限:2024/1/31) 2. 運用プロセスの強化: ・主要なソフトウェア(OS, CMS, プラグイン等)の脆弱性情報を常時収集する担当者を任命し、危険度の高い脆弱性については「48時間以内」にパッチを適用する運用ルールを策定・徹底する。(担当:情報システム部、期限:2023/11/30) |

インシデント報告書の管理・共有におすすめのツール3選

インシデント報告書は、作成して終わりではありません。組織の貴重なナレッジとして蓄積し、必要な時に誰でも簡単に検索・参照できる状態にしておくことが、再発防止と組織全体の危機管理能力向上に不可欠です。しかし、WordやExcelで作成した報告書をファイルサーバーに置くだけでは、以下のような問題が生じがちです。

- 検索性が低い: 「メール誤送信の過去事例」を探したくても、ファイル名やフォルダ構造が整理されていないと見つけ出せない。

- バージョン管理が煩雑: どれが最新版の報告書か分からなくなり、古い情報を見てしまう。

- 共有・周知が不徹底: 関係者にメールで送っても、読んだかどうか確認できない。

- ノウハウが属人化: 特定の担当者のPCにしか保存されておらず、その人がいないと参照できない。

こうした課題を解決し、インシデント報告書を組織の「生きた資産」に変えるために、ナレッジ共有ツールやプロジェクト管理ツールを活用するのがおすすめです。ここでは、インシデント管理との親和性が高い3つの代表的なツールを紹介します。

| ツール名 | 主な特徴 | 料金体系(税抜、月額) | おすすめの利用シーン |

|---|---|---|---|

| NotePM | ・強力な全文検索機能 ・柔軟なテンプレート機能 ・既読/未読管理 ・シンプルなUI/UX |

プラン8(8ユーザー、月額4,800円)から | インシデント報告書のナレッジ蓄積、検索、周知徹底を重視する組織 |

| Backlog | ・タスク(課題)管理機能 ・ガントチャート、カンバンボード ・バージョン管理システム連携 ・豊富なAPI |

スタータープラン(30ユーザー、月額11,800円)から | 再発防止策の実行管理(タスク化)や、対応プロセスの可視化を重視する組織 |

| Confluence | ・高度なドキュメント作成・編集機能 ・豊富なマクロとテンプレート ・Jiraとの強力な連携 ・大規模組織向けの権限管理 |

Free(10ユーザーまで無料)から | 特にIT/開発部門で、インシデント報告と開発タスクをシームレスに連携させたい組織 |

| *料金プランは2023年11月時点の公式サイトの情報です。最新の情報は各公式サイトをご確認ください。 |

① NotePM

NotePMは、「社内版Wikipedia」とも称される、ナレッジの蓄積と共有に特化したツールです。インシデント報告書の管理において、その特徴が非常に効果的に機能します。

- 主な特徴とメリット:

- 強力な検索機能: WordやExcel、PDFといった添付ファイルの中身まで含めて全文検索できるため、過去のインシデント報告書をキーワードで簡単に見つけ出すことができます。「サーバーダウン」「誤送信」といったキーワードで検索すれば、関連する過去の事例や対策が瞬時に見つかり、迅速な初期対応に役立ちます。

- テンプレート機能: インシデント報告書のフォーマットをテンプレートとして登録できます。これにより、誰が作成しても記載項目が統一され、報告書の品質を均一に保つことができます。

- 既読管理機能: 報告書を共有した際に、誰が読んだか、誰がまだ読んでいないかを一覧で確認できます。重要なインシデント情報を関係者に確実に周知徹底させたい場合に非常に有効です。

- シンプルな操作性: マニュアルを見なくても直感的に使えるシンプルなインターフェースで、ITに不慣れな社員でも簡単に利用を開始できます。

NotePMは、インシデントから得られた教訓を「組織の記憶」として確実に蓄積し、未来に活かしていく、というナレッジマネジメントの観点を最も重視する組織に最適なツールです。

参照:NotePM公式サイト

② Backlog

Backlogは、日本の多くのIT企業や開発現場で支持されているプロジェクト管理・タスク管理ツールです。インシデント対応を一つの「プロジェクト」として捉え、そのプロセス全体を管理するのに強みを発揮します。

- 主な特徴とメリット:

- 課題(タスク)による管理: インシデントの発生を一つの「課題」として登録し、担当者、期限、優先度を設定して管理できます。これにより、「誰が」「何を」「いつまでに」やるべきかが明確になり、対応漏れを防ぎます。

- プロセスの可視化: インシデント報告書に記載された「再発防止策」を、具体的なサブタスクとして登録し、進捗状況をカンバンボードやガントチャートで可視化できます。対策が計画倒れにならず、着実に実行されているかをチーム全体で追跡できます。

- コミュニケーションの一元化: 各課題にはコメント機能があり、インシデント対応に関する関係者間のやり取りをすべて記録として残せます。メールやチャットに情報が散逸するのを防ぎ、経緯を後から簡単に振り返ることができます。

Backlogは、報告書を作成するだけでなく、その後の再発防止策の実行管理までをシームレスに行い、インシデント対応のPDCAサイクルを確実に回したい組織にとって、強力な武器となります。

参照:Backlog公式サイト

③ Confluence

Confluenceは、世界的なソフトウェア企業であるAtlassian社が提供する、ナレッジ共有とチームコラボレーションのためのツールです。特に、同社の課題管理ツール「Jira」と組み合わせることで、その真価を発揮します。

- 主な特徴とメリット:

- 高度なドキュメント作成機能: 柔軟なレイアウトや豊富なマクロ(図表や各種コンテンツを埋め込む機能)を使い、非常に見やすく構造化されたインシデント報告書(事後レビュー報告書など)を作成できます。

- Jiraとのシームレスな連携: これが最大の強みです。Confluenceで作成したインシデント報告書の中に、関連するJiraの課題(バグ修正タスクやインフラ改善タスクなど)を直接埋め込むことができます。逆に、Jiraの課題画面から、関連するConfluenceの報告書ページへワンクリックでアクセスすることも可能です。

- 豊富なテンプレート: インシデント対応の各フェーズ(事後レビュー、根本原因分析など)に合わせた専門的なテンプレートが多数用意されており、質の高い分析をサポートします。

Confluenceは、特にソフトウェア開発やシステム運用が事業の中核をなす組織、とりわけ既にJiraを導入している組織において、インシデント管理と開発プロセスを一体化させ、高度なレベルで運用したい場合に最も適した選択肢と言えるでしょう。

参照:Confluence公式サイト