現代のビジネス環境において、インターネットは不可欠なツールです。しかし、その利便性の裏側には、ウイルス感染、情報漏えい、生産性の低下といった数多くのリスクが潜んでいます。これらのリスクから企業の情報資産を守り、従業員が安全かつ効率的に業務を遂行できる環境を整備するために不可欠なセキュリティ対策が「Webフィルタリング」です。

この記事では、Webフィルタリングの基本的な概念から、その仕組み、種類、そして導入することで得られる具体的なメリット・デメリットまでを網羅的に解説します。さらに、自社に最適な製品を選ぶためのポイントや、導入時の注意点、代表的な製品についても紹介します。

本記事を通じて、Webフィルタリングへの理解を深め、自社のセキュリティ体制を強化するための一助となれば幸いです。

目次

Webフィルタリングとは

Webフィルタリングとは、従業員が社内ネットワークからインターネット上のWebサイトへアクセスする際に、その通信を監視し、あらかじめ定められたルールや基準に基づいて特定のサイトへのアクセスを許可またはブロックする仕組みのことです。単に「フィルタリング」とも呼ばれ、企業や教育機関、家庭など、さまざまな環境で利用されています。

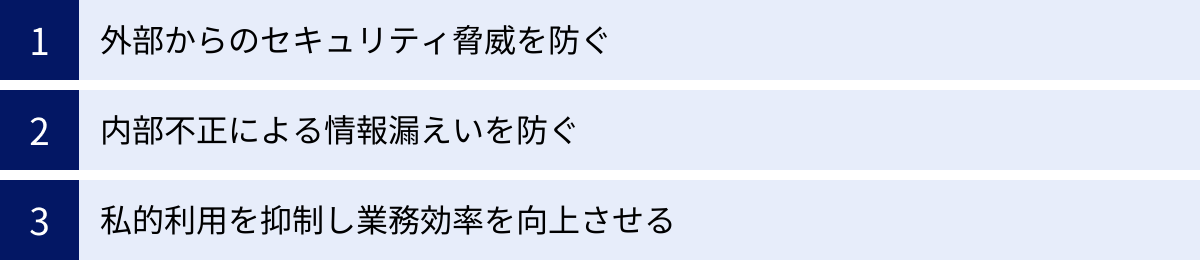

企業におけるWebフィルタリングの主な目的は、大きく分けて3つあります。

- セキュリティの強化: 業務に無関係であったり、有害であったりするWebサイトへのアクセスを制限します。これにより、マルウェア(ウイルス、スパイウェア、ランサムウェアなど)の感染や、個人情報・機密情報を盗み取るフィッシングサイトへのアクセスといった外部からの脅威を防ぎます。

- 情報漏えいの防止: 従業員によるWebメール、オンラインストレージ、SNS、掲示板などへの書き込みを制御します。これにより、意図的か否かにかかわらず、社内の機密情報や顧客情報が外部へ流出するリスクを低減させます。これは内部統制の強化にも直結する重要な役割です。

- 生産性の向上: 業務に関係のないWebサイト(例:動画共有サイト、オンラインゲーム、ネットサーフィンなど)へのアクセスを制限することで、従業員が業務に集中できる環境を維持し、組織全体の生産性を高めることを目指します。

このように、Webフィルタリングは単に不適切なサイトをブロックするだけでなく、企業の資産(情報、人材、時間)を多様なリスクから保護し、健全な事業活動を維持するための基盤となるセキュリティ対策であると言えます。

よく似た言葉に「URLフィルタリング」がありますが、これはWebフィルタリングの一機能または一手法を指すことが一般的です. URLフィルタリングは、文字通り「URL(Webサイトのアドレス)」に基づいてアクセスを制御するのに対し、WebフィルタリングはURLだけでなく、Webサイトのカテゴリ、コンテンツ内容、含まれるキーワードなど、より多様な要素を評価してアクセスの可否を判断する、より広範な概念と捉えることができます。

近年、働き方の多様化に伴い、テレワークやリモートアクセスの普及が進んでいます。社内だけでなく、社外から会社のネットワークに接続する機会が増えたことで、セキュリティリスクはより複雑化・巧妙化しています。このような状況下で、場所を問わずに一貫したセキュリティポリシーを適用できるWebフィルタリングの重要性はますます高まっています。

この記事の次の章からは、Webフィルタリングが具体的にどのような仕組みで機能するのか、そしてなぜ現代の企業にとって不可欠なのかを、さらに詳しく掘り下げていきます。

Webフィルタリングの仕組み

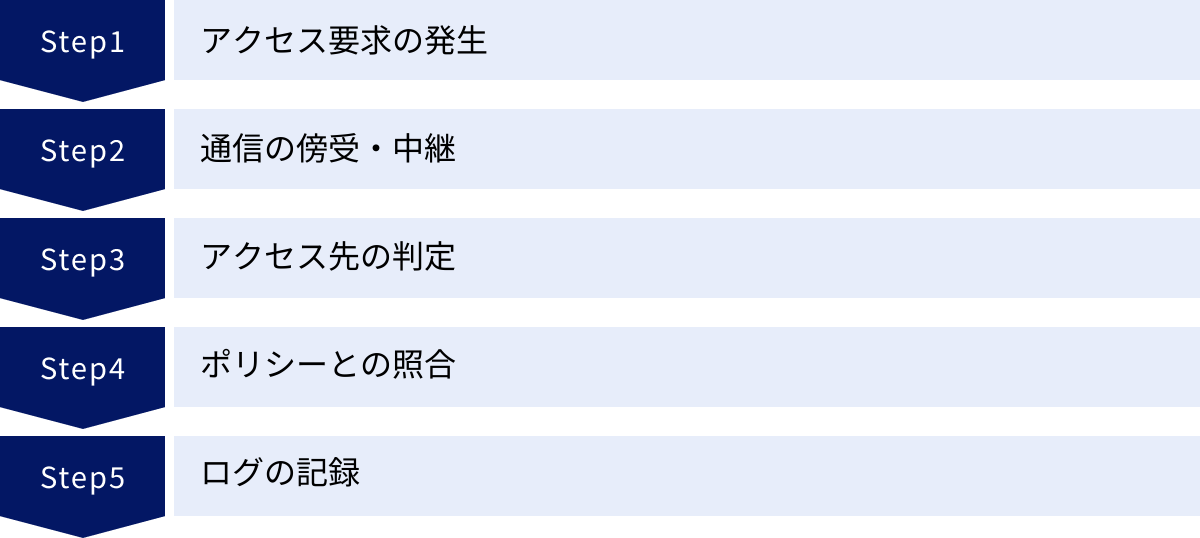

Webフィルタリングがどのようにして特定のWebサイトへのアクセスを制御しているのか、その基本的な仕組みを理解することは、適切な製品選定や効果的な運用のために不可欠です。Webフィルタリングのプロセスは、ユーザーがWebサイトを閲覧しようとした瞬間に、いくつかのステップを経て実行されます。

根本的な仕組みは、「ユーザー(クライアントPC)とインターネットの間で通信を仲介し、その内容をチェックする」というものです。この仲介役を担うのが、Webフィルタリングのソフトウェアやアプライアンス(専用機器)です。

具体的な流れは以下のようになります。

- アクセス要求の発生: ユーザーがPCやスマートフォンのブラウザで特定のURLをクリックしたり、アドレスバーに入力したりします。これにより、そのWebサイトへのアクセス要求(HTTPリクエスト)が送信されます。

- 通信の傍受・中継: 送信されたアクセス要求は、直接インターネット上のWebサーバーに届くのではなく、まずWebフィルタリングシステムを経由します。このシステムは、プロキシサーバーとして機能したり、ネットワークの経路上(ゲートウェイ)に設置されたりしています。

- アクセス先の判定: Webフィルタリングシステムは、受け取ったアクセス要求に含まれる情報(URL、IPアドレスなど)を基に、独自のデータベースと照合します。このデータベースには、膨大な数のWebサイト情報がURLやカテゴリ、危険度などと共に登録されています。

- ポリシーとの照合: システムは、データベースによる判定結果と、管理者が事前に設定した「ポリシー(ルール)」を照合します。ポリシーには、「どの部署の、誰が、どのカテゴリのサイトに、いつアクセスできるか」といったルールが細かく定義されています。

- 許可(Allow)の場合: ポリシー上、アクセスが許可されているサイトであれば、システムはアクセス要求をそのまま目的のWebサーバーへ転送します。ユーザーは通常通りWebサイトを閲覧できます。

- ブロック(Block)の場合: ポリシー上、アクセスが禁止されているサイト(例:ギャンブル、アダルト、マルウェア配布サイトなど)であれば、システムはそのアクセス要求を遮断します。ユーザーのブラウザには、Webサイトのコンテンツの代わりに「このページへのアクセスはブロックされました」といった警告画面が表示されます。

- ログの記録: 許可・ブロックを問わず、すべてのアクセス試行に関する情報(いつ、誰が、どこにアクセスしようとして、結果どうなったか)がログとして記録されます。このログは、不正アクセスの試みを検知したり、従業員のインターネット利用状況を把握したり、セキュリティインシデント発生時の原因調査を行ったりするための重要な情報となります。

この一連の流れを支える重要な技術要素が「フィルタリングデータベース」です。Webフィルタリング製品を提供するベンダーは、世界中のWebサイトを専門のチームやAIを用いて常時収集・分析し、カテゴリ分類や危険度の判定を行っています。

例えば、「フィッシング詐欺サイト」や「マルウェア配布サイト」といった脅威サイトは、日々新たに生まれては消えていきます。そのため、データベースの更新頻度と精度が、Webフィルタリング製品の性能を左右する最も重要な要素となります。精度の高いデータベースを持つ製品ほど、未知の脅威にも迅速に対応し、誤検知(業務に必要なサイトを誤ってブロックしてしまうこと)を減らすことができます。

また、HTTPS(SSL/TLS)で暗号化された通信を検査する機能も重要です。現代のWebサイトの多くは通信が暗号化されており、通常の方法ではその内容を検査できません。高性能なWebフィルタリング製品は、「SSLデコード(復号)」や「SSLインスペクション」と呼ばれる機能を備えています。これは、ユーザーとWebサーバーの間にフィルタリングシステムが割り込み、一時的に通信を解読して内容を検査し、安全性を確認した上で再度暗号化して通信を継続する技術です。これにより、暗号化通信に隠されたマルウェアのダウンロードや、機密情報の送信などを検知・ブロックできるようになります。

このように、Webフィルタリングは単純なアクセス制御だけでなく、高度なデータベースと通信解析技術を駆使して、見えない脅威から企業ネットワークを保護するインテリジェントな仕組みなのです。

Webフィルタリングが必要とされる理由

なぜ多くの企業がコストをかけてまでWebフィルタリングを導入するのでしょうか。その背景には、インターネット利用に潜む無視できない3つの大きなリスクが存在します。ここでは、Webフィルタリングが「外部からの脅威対策」「内部からの情報漏えい対策」「組織の生産性維持」という3つの側面から、なぜ現代の企業にとって必須のツールとなりつつあるのかを解説します。

外部からのセキュリティ脅威を防ぐ

今日のビジネス環境において、インターネットは最大の脅威侵入経路の一つです。従業員が日常的に行うWebサイトの閲覧行為そのものが、深刻なセキュリティインシデントの引き金となる可能性があります。Webフィルタリングは、これらの外部脅威に対する第一の防衛線として機能します。

最大の脅威は、マルウェア(ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェアなどの総称)の感染です。マルウェアは、一見無害に見えるWebサイトに仕掛けられていることがあります。例えば、改ざんされた正規のニュースサイトやブログ、広告配信サーバーなどを閲覧しただけで、ユーザーが気づかないうちにPCがマルウェアに感染する「ドライブバイダウンロード攻撃」がその典型です。感染すると、PC内のファイルが暗号化されて身代金を要求されたり(ランサムウェア)、IDやパスワードなどの認証情報が盗まれたり(スパイウェア)、他のシステムへの攻撃の踏み台にされたりする可能性があります。

Webフィルタリングは、既知のマルウェア配布サイトや、不審な挙動を示すサイトへのアクセスをデータベースに基づいて未然にブロックすることで、こうした感染リスクを大幅に低減します。

次に深刻なのが「フィッシング詐欺」です。これは、金融機関や大手ECサイト、あるいは自社の情報システム部門などを装った偽のメールを送りつけ、本物そっくりの偽サイト(フィッシングサイト)へ誘導し、ID、パスワード、クレジットカード情報などを入力させて盗み取る手口です。近年、手口はますます巧妙化しており、従業員が偽サイトであると見抜くことは非常に困難になっています。

Webフィルタリング製品の多くは、フィッシングサイトとして報告されているサイトのリストをリアルタイムに近い形で更新しており、従業員が誤ってアクセスしようとしても、その手前でブロックしてくれます。

さらに、攻撃者がマルウェアに感染させたPCを遠隔操作するために使用する「C&Cサーバー(コマンド&コントロールサーバー)」への通信を遮断する役割も重要です。万が一マルウェアへの感染を許してしまった場合でも、そのマルウェアが外部のC&Cサーバーと通信できなければ、情報の窃取やさらなる攻撃活動といった実害の発生を防いだり、遅らせたりできます。Webフィルタリングは、この不正なバックグラウンド通信を検知・遮断する出口対策としても有効です。

これらの脅威は、アンチウイルスソフトだけでは防ぎきれないケースも少なくありません。Webフィルタリングは、脅威がネットワークの入り口から侵入してくる段階でブロックするため、多層防御の観点から非常に重要な役割を担っているのです。

内部不正による情報漏えいを防ぐ

情報漏えいの原因は、外部からの攻撃だけではありません。独立行政法人情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」では、毎年のように「内部不正による情報漏えい」が組織向けの脅威として上位にランクインしています。この内部からの情報漏えいを防ぐ上でも、Webフィルタリングは強力な抑止力となります。

内部不正は、退職予定の従業員などが悪意を持って機密情報を持ち出すケースもあれば、従業員の不注意やルール違反によって意図せず情報が漏れてしまうケースもあります。Webフィルタリングは、これらの両方のシナリオに対して有効です。

具体的な対策としては、特定のWebサービスの利用を制御することが挙げられます。

例えば、個人で利用しているWebメール(Gmail、Yahoo!メールなど)や、無料のオンラインストレージサービス(Dropbox、Google Driveなど)への業務データのアップロードを禁止することができます。これらのサービスは利便性が高い反面、企業の管理が及ばないため、情報漏えいの温床となりやすいです。Webフィルタリングでこれらのサイトへのアクセスやファイルアップロード操作をブロックすることで、シャドーIT(企業が許可していないIT機器やサービスの利用)に起因する情報漏えいリスクを管理できます。

また、SNSや匿名掲示板への書き込み制御も重要な機能です。従業員が業務上の不満や、うっかり内部情報を書き込んでしまうことで、企業にとって計り知れないダメージ(ブランドイメージの毀損、株価の下落など)につながる可能性があります。Webフィルタリングでは、特定のサイトへのアクセスを許可しつつ、「書き込み」や「投稿」といった操作のみを禁止する設定が可能です。これにより、情報収集のための閲覧は許可し、不用意な情報発信を防ぐといった柔軟な運用が実現します。

さらに、すべてのWebアクセスログが記録されるという事実そのものが、従業員の不正行為に対する心理的な抑止力として働きます。「誰が、いつ、どのサイトにアクセスし、何をしようとしたか」が記録されていると意識することで、安易な情報持ち出しや不正な書き込みを踏みとどまらせる効果が期待できます。これは、「見られている」という意識を醸成し、従業員のセキュリティ意識を向上させる内部統制の仕組みとも言えるでしょう。

私的利用を抑制し業務効率を向上させる

企業の成長にとって、従業員の生産性向上は永遠の課題です。業務時間中のインターネットの私的利用は、この生産性を直接的に低下させる要因の一つです。

もちろん、適度な休憩や気分転換が効率を上げる側面もありますが、際限のないネットサーフィン、動画視聴、SNSのチェック、オンラインショッピングなどは、本来業務に充てるべき時間を奪い、集中力を削いでしまいます。特に、常時接続が当たり前の現代では、個人の自制心だけに頼るのは現実的ではありません。

Webフィルタリングを導入し、業務に無関係なカテゴリのサイト(例:ギャンブル、オンラインゲーム、アダルト、マッチングサイトなど)へのアクセスを明確に禁止することで、従業員が業務に集中せざるを得ない環境を作り出すことができます。

ただし、ここで重要なのは、ルールの設定と従業員への説明です。一方的にアクセスを禁止するだけでは、従業員の不満や反発を招きかねません。なぜWebフィルタリングを導入するのか、その目的が「従業員を監視するため」ではなく、「セキュリティを確保し、全員が快適で安全に働ける環境を維持するため」「会社の重要な情報資産を守るため」「組織全体の生産性を上げるため」であることを丁寧に説明し、理解を求めるプロセスが不可欠です。

また、すべての私的利用を一律に禁止するのではなく、例えば昼休み時間だけは一部のニュースサイトやSNSの閲覧を許可するなど、柔軟なポリシー設定を行うことで、従業員のモチベーションを維持しつつ、規律あるインターネット利用を促進できます。

さらに、私的利用の抑制は、ネットワーク帯域の浪費を防ぐという副次的な効果ももたらします。特に動画ストリーミングなど、データ通信量の大きいサイトの利用を制限することで、基幹システムなど本来の業務に必要な通信の速度低下を防ぎ、業務全体の効率を維持することにも繋がります。

このように、Webフィルタリングはセキュリティ対策という側面だけでなく、組織のガバナンスを強化し、従業員の生産性を向上させるためのマネジメントツールとしても極めて重要な役割を果たします。

Webフィルタリングの主な種類(フィルタリング方式)

WebフィルタリングがWebサイトへのアクセスを制御する際、その判断基準となるのが「フィルタリング方式」です。どのような基準でサイトを「許可」または「ブロック」するのかによって、いくつかの方式に分類されます。ここでは、代表的な6つのフィルタリング方式について、それぞれの特徴とメリット・デメリットを解説します。自社のセキュリティポリシーや運用スタイルに合った方式を選ぶための参考にしてください。

| フィルタリング方式 | 概要 | メリット | デメリット |

|---|---|---|---|

| ブラックリスト方式 | アクセスを禁止するサイトのリストを基にブロックする | 柔軟性が高い、業務に必要なサイトを誤ブロックしにくい | 未知の有害サイトに対応できない、リストの維持管理が大変 |

| ホワイトリスト方式 | アクセスを許可するサイトのリストを基に、それ以外をブロックする | セキュリティが非常に高い、未知の脅威にも強い | 業務効率が低下する可能性、リストの維持管理が大変 |

| カテゴリフィルタリング方式 | サイトをカテゴリ別に分類し、カテゴリ単位でアクセスを制御する | 管理が容易、網羅性が高い、一般的な方式 | 分類の精度に依存する、新しいサイトの分類に時間がかかる |

| コンテンツフィルタリング方式 | サイトのコンテンツ(文章、画像)を解析してアクセスを制御する | 未知のサイトにも対応可能、柔軟なルール設定が可能 | 処理負荷が高い、誤検知や検知漏れの可能性がある |

| キーワードフィルタリング方式 | サイト内に含まれる特定のキーワードを基にアクセスを制御する | シンプルで設定が容易、特定のトピックを狙い撃ちできる | 意図しないブロック(過剰検知)が発生しやすい |

| レーティング方式 | 第三者機関などによるサイトの格付け(レート)を基に制御する | 客観的な基準で判断できる、設定が容易 | 格付けされていないサイトには無効、基準が自社に合わない可能性 |

ブラックリスト方式

ブラックリスト方式とは、アクセスを禁止したい有害サイトや不適切なサイトのURLをリスト化(ブラックリスト)し、そのリストに掲載されているサイトへのアクセスのみをブロックする方式です。リストに載っていないサイトへは、原則としてすべてアクセスできます。

- メリット:

- 柔軟性が高く、従業員の業務を妨げにくいのが最大の利点です。基本的にアクセスは自由であるため、「業務で必要な新しいサイトにアクセスできない」といったトラブルが起こりにくいです。

- デメリット:

- 日々新たに生まれる無数の有害サイトに追随できないという致命的な弱点があります。リストは常に後追いになるため、新しく作られたフィッシングサイトやマルウェア配布サイトなどはブロックできません。

- 自社でブラックリストを管理・更新し続けるのは、膨大な手間とコストがかかります。

この方式は単体で使われることは少なく、後述する他の方式と組み合わせて利用されるのが一般的です。

ホワイトリスト方式

ホワイトリスト方式は、ブラックリスト方式とは正反対で、業務上アクセスが必要な、安全が確認されたWebサイトのURLだけをリスト化(ホワイトリスト)し、そのリストに掲載されているサイトへのアクセスのみを許可する方式です。リストにないサイトは、たとえ無害なサイトであってもすべてブロックされます。

- メリット:

- セキュリティレベルが非常に高いのが特徴です。未知の有害サイトや新手の攻撃サイトが作られても、リストにない限りアクセスできないため、原理的に脅威を防ぐことができます。機密情報を扱う部署や、特定の業務システムへのアクセスに限定したい場合に非常に有効です。

- デメリット:

- 業務効率を著しく低下させる可能性があります。調べ物や情報収集の過程で、リストにない有益なサイトが見つかってもアクセスできないため、その都度、管理者に許可申請が必要になります。

- アクセス許可の申請とリストの更新作業が頻繁に発生し、管理者・利用者双方の負担が大きくなります。

「原則禁止、例外的に許可」という厳しい運用が求められる環境に適した方式です。

カテゴリフィルタリング方式

カテゴリフィルタリング方式は、現在最も主流となっている方式です。Webフィルタリング製品のベンダーが、世界中のWebサイトを「ニュース」「ショッピング」「ギャンブル」「アダルト」「SNS」といったカテゴリに分類し、そのデータベースを基にアクセスを制御します。管理者は、「この部署はSNSカテゴリへのアクセスを禁止する」といったように、カテゴリ単位で簡単にポリシーを設定できます。

- メリット:

- 管理が非常に簡単で効率的です。URLを一つひとつ登録する必要がなく、カテゴリを選ぶだけで包括的な制御が可能です。

- ベンダーが専門的にデータベースを維持・更新してくれるため、管理者の負担が少なく、常に新しいサイト情報に基づいたフィルタリングができます。

- デメリット:

- フィルタリングの品質が、ベンダーのデータベースの精度と更新頻度に完全に依存します。分類が不正確だったり、新しいサイトのカテゴリ登録が遅れたりすると、フィルタリングがうまく機能しない場合があります。

- カテゴリの粒度が自社のポリシーに合わない可能性もあります。

多くの企業では、このカテゴリフィルタリングを基本とし、特定のサイトを個別に許可・禁止するためにホワイトリスト/ブラックリストを併用します。

コンテンツフィルタリング方式

コンテンツフィルタリング方式は、URLやカテゴリではなく、Webページ内に含まれるテキストや画像といったコンテンツそのものをリアルタイムで解析し、内容に応じてアクセスの可否を判断する方式です。例えば、「機密」という単語や特定の個人情報パターンが含まれるページの表示をブロックしたり、不適切な画像が含まれるサイトをブロックしたりできます。

- メリット:

- データベースに登録されていない未知のサイトに対しても、その内容に基づいてフィルタリングできるため、ブラックリスト方式の弱点を補えます。

- 情報漏えい対策として強力で、「特定のファイル形式のアップロードを禁止する」「マイナンバーが含まれる通信をブロックする」といった高度な制御が可能です。

- デメリット:

- 通信の都度、内容を解析するため、システムの処理負荷が高くなり、通信速度が低下する可能性があります。

- 文脈を完全に理解するわけではないため、誤検知(問題ないコンテンツをブロック)や検知漏れ(問題あるコンテンツを見逃す)が起こる可能性があります。

キーワードフィルタリング方式

キーワードフィルタリング方式は、コンテンツフィルタリングの一種と考えることもできますが、よりシンプルで、あらかじめ設定した特定の単語(キーワード)がURLやWebページのタイトル、本文中に含まれている場合にアクセスをブロックする方式です。「アダルト」「ギャンブル」といった特定のトピックに関連するキーワードを登録して使います。

- メリット:

- 設定が非常にシンプルで分かりやすいです。

- 特定のトピックをピンポイントでブロックしたい場合に手軽で有効です。

- デメリット:

- 意図しないブロック(過剰検知)が非常に起こりやすいです。例えば、「薬物」というキーワードを登録すると、薬物乱用に関する有害サイトだけでなく、製薬会社の公式サイトや薬学部の研究報告ページまでブロックしてしまう可能性があります。このため、企業での利用にはあまり向いていません。

レーティング方式

レーティング方式は、Webサイトのコンテンツの健全性を第三者機関などが格付け(レート)し、その格付け情報を基にアクセスを制御する方式です。主に、青少年の保護を目的としたペアレンタルコントロールなどで利用されます。例えば、「子供向け」「全年齢対象」「成人向け」といった段階的なレートが設定されており、利用者の年齢に合わせて閲覧できるレベルを設定します。

- メリット:

- 客観的な基準に基づいてフィルタリングができるため、設定が容易です。

- デメリット:

- 格付けされていないサイトにはフィルタリングが機能しません。

- 格付けの基準が、必ずしも企業のセキュリティポリシーと一致するとは限りません。

これらのフィルタリング方式は、それぞれに一長一短があります。そのため、多くの商用Webフィルタリング製品では、これらの方式を複数組み合わせて、より高精度で柔軟なフィルタリングを実現しています。

Webフィルタリングの導入形態

Webフィルタリングを導入する際、そのシステムをどこに設置し、どのように運用するかによっていくつかの「導入形態」に分かれます。導入形態は、コスト、管理の手間、適用範囲、テレワークへの対応可否などに大きく影響するため、自社のネットワーク環境や働き方に合ったものを選ぶことが重要です。ここでは、主要な5つの導入形態について解説します。

| 導入形態 | 設置場所 | メリット | デメリット | テレワーク対応 |

|---|---|---|---|---|

| ゲートウェイ型 | 社内ネットワークの出口 | 一括管理が容易、高いパフォーマンス | 初期導入コストが高い、社外の端末には適用不可 | VPN接続が必要 |

| クラウド型 | クラウド(ベンダー提供) | 場所を問わず適用可能、導入・運用が容易、資産が不要 | ベンダーへの依存度が高い、カスタマイズ性に制限 | 最適 |

| エージェント型 | 各端末(PC/スマホ) | 社内外問わず一貫したポリシーを適用、オフラインでも機能 | 端末へのインストール・管理の手間、端末のパフォーマンスに影響 | 最適 |

| サーバーインストール型 | 社内の既存サーバー | 既存資産を有効活用できる | サーバーのスペックに依存、管理・維持の手間 | VPN接続が必要 |

| ルーター型 | ルーター(専用機器/機能) | 比較的安価で手軽に導入可能 | 機能が限定的、大規模環境には不向き | 限定的 |

ゲートウェイ型

ゲートウェイ型は、社内ネットワークとインターネットの境界(ゲートウェイ)に、Webフィルタリング専用のアプライアンス(ハードウェア機器)を設置する方式です。社内からインターネットへ向かうすべての通信がこのアプライアンスを通過するため、社内全体のWebアクセスを一元的に管理・フィルタリングできます。

- メリット:

- 社内にあるすべての端末(PC、サーバーなど)に対して、個別の設定なしにフィルタリングを適用できます。

- 一元管理が非常に容易で、ポリシーの変更なども管理者が1か所で行えば全社に反映されます。

- 専用ハードウェアのため、大規模な通信量にも耐えられる高いパフォーマンスが期待できます。

- デメリット:

- 専用アプライアンスの購入が必要なため、初期導入コストが高額になる傾向があります。

- フィルタリング機能が社内ネットワークに限定されるため、PCを社外に持ち出してインターネットに接続した場合(テレワーク、出張など)は、フィルタリングが適用されません。この弱点を補うには、社外からでも必ず社内ネットワークを経由してインターネットに接続するVPN(Virtual Private Network)の併用が必須となります。

オフィス中心の働き方で、管理を一元化したい大規模な組織に適した形態です。

クラウド型

クラウド型(SaaS型)は、Webフィルタリングの機能をベンダーが提供するクラウドサービスとして利用する方式です。社内に専用機器やサーバーを設置する必要がなく、各端末からのWebアクセスはいったんクラウド上のフィルタリングサーバーを経由してインターネットに接続されます。

- メリット:

- 場所を問わずにフィルタリングを適用できるため、テレワークやモバイルワークに最適です。オフィス内でも、自宅でも、出張先でも、同じセキュリティポリシーが維持されます。

- 自社でハードウェアやソフトウェア資産を持つ必要がなく、初期費用を抑えられます。サーバーの運用・保守もベンダーが行うため、管理者の負担が大幅に軽減されます。

- 契約ユーザー数を増減させるだけでスケールアップ・ダウンが容易です。

- デメリット:

- サービスを利用し続ける限り、月額や年額のランニングコストが発生します。

- サービスの機能や性能がベンダーに依存するため、自社独自の細かいカスタマイズが難しい場合があります。

- すべての通信が外部のクラウドサービスを経由することに、セキュリティポリシー上の懸念を持つ企業もあります。

働き方の多様化が進む現代において、最も主流となりつつある導入形態です。

エージェント型(エンドポイント型)

エージェント型は、フィルタリングを行いたいPCやスマートフォン、タブレットといった各端末(エンドポイント)に、専用のソフトウェア(エージェント)をインストールする方式です。フィルタリング処理は端末内で行われます。

- メリット:

- クラウド型と同様に、端末がどこにあっても(社内、社外、オフラインでも)フィルタリングが機能します。テレワークとの親和性が非常に高いです。

- ユーザー単位や端末単位で非常に細かいポリシー設定が可能です。

- 通信が外部を経由しないため、クラウド型に懸念がある場合にも選択肢となります。

- デメリット:

- 管理対象となるすべての端末にエージェントをインストールし、適切にバージョン管理を行う手間が発生します。端末台数が多いと管理が煩雑になります。

- エージェントが端末のリソース(CPU、メモリ)を消費するため、PCのパフォーマンスに多少の影響を与える可能性があります。

- BYOD(私物端末の業務利用)環境では、従業員の私物端末へのインストールに同意を得る必要があります。

PCの持ち出しが多く、端末単位での厳密な管理が求められる場合に適しています。

サーバーインストール型

サーバーインストール型は、社内に既にあるWebサーバーやプロキシサーバーなどに、Webフィルタリングのソフトウェアをインストールして利用する方式です。

- メリット:

- 専用アプライアンスを購入する必要がないため、ゲートウェイ型に比べて初期費用を抑えられます。既存のサーバー資産を有効活用できます。

- デメリット:

- フィルタリングの性能が、インストール先のサーバーのスペックに大きく依存します。サーバーの処理能力が低いと、通信速度の低下を招く可能性があります。

- サーバーのOS管理やソフトウェアのアップデート、障害対応など、自社で運用・保守を行う必要があり、専門知識を持つ管理者の負担が大きくなります。

- ゲートウェイ型と同様、原則として社内ネットワークでの利用が前提となります。

既に活用できるサーバー資産があり、自社で運用管理できる体制が整っている企業向けの選択肢です。

ルーター型

ルーター型は、Webフィルタリング機能を内蔵したブロードバンドルーターを利用する方式です。小規模オフィス(SOHO)や家庭向けの製品が多く見られます。

- メリット:

- ルーターを設置・設定するだけで利用できるため、導入が非常に手軽で、コストも比較的安価です。

- デメリット:

- 提供されるフィルタリング機能が、カテゴリフィルタリングやキーワードフィルタリングなど、基本的なものに限定されることが多いです。書き込み制御やSSLデコードといった高度な機能は持たない製品がほとんどです。

- 処理能力が高くないため、接続台数が多い大規模な環境には向きません。

- ログ管理機能などが貧弱な場合も多く、企業レベルの内部統制やセキュリティ要件を満たすのは難しいかもしれません。

専門のIT管理者がいない小規模な事業所などで、基本的なセキュリティ対策として導入するケースに適しています。

Webフィルタリングの導入メリット

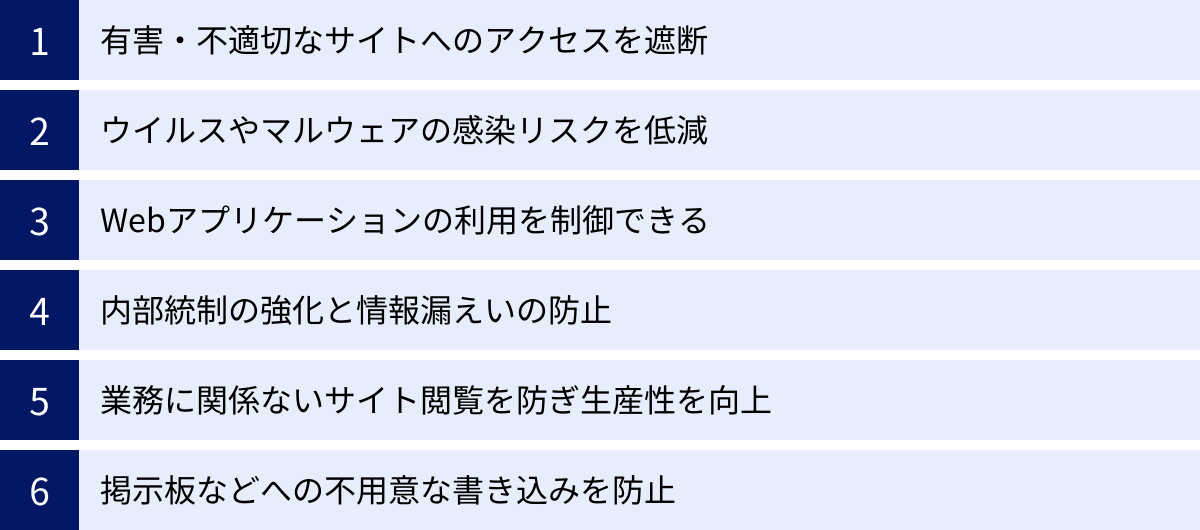

Webフィルタリングを導入することは、単に特定のサイトをブロックする以上の、多岐にわたる経営上のメリットをもたらします。セキュリティの強化から生産性の向上、コンプライアンス遵守まで、企業活動の根幹を支える重要な役割を果たします。ここでは、Webフィルタリング導入によって得られる6つの具体的なメリットを詳しく解説します。

有害・不適切なサイトへのアクセスを遮断

これがWebフィルタリングの最も基本的かつ重要なメリットです。業務とは無関係で、従業員に悪影響を及ぼす可能性のある様々なサイトへのアクセスを未然に防ぎます。

具体的には、以下のようなカテゴリのサイトが対象となります。

- 公序良俗に反するサイト: アダルト、暴力、差別的な内容を含むサイトなど。

- 違法・不法行為に関連するサイト: 違法薬物、著作権侵害コンテンツ(海賊版サイト)、犯罪を助長するサイトなど。

- 業務に不適切なサイト: ギャンブル、オンラインゲーム、過度なゴシップやエンターテイメントサイトなど。

これらのサイトへのアクセスを許可していると、従業員の倫理観の低下を招くだけでなく、企業がそうした行為を容認していると見なされ、社会的信用を失うリスク(レピュテーションリスク)にも繋がります。Webフィルタリングによってこれらのサイトへのアクセスを組織的にブロックすることは、健全な職場環境を維持し、企業のブランドイメージを守る上で不可欠です。

ウイルスやマルウェアの感染リスクを低減

前述の「Webフィルタリングが必要とされる理由」でも触れた通り、マルウェア感染の主要な経路であるWebサイトからの脅威を効果的にブロックします。これは、企業の事業継続性を守る上で極めて重要なメリットです。

Webフィルタリングは、多層防御の考え方において、「入り口対策」として機能します。

- 既知の脅威サイトをブロック: ベンダーが提供するデータベースには、マルウェア配布、フィッシング詐欺、C&Cサーバーといった目的で利用されていると特定されたサイトのURLが登録されています。これらのサイトへのアクセスを根本から遮断します。

- 未知の脅威への対応: 近年の高度なフィルタリング製品では、URLだけでなく、サイトの振る舞いや構造を分析するヒューリスティック分析、AIによる判定などを通じて、まだデータベースに登録されていない未知の脅威サイトを検知・ブロックする機能も備わっています。

アンチウイルスソフトが「侵入してしまったマルウェアを検知・駆除する」最後の砦であるのに対し、Webフィルタリングは「そもそも脅威をネットワーク内部に入れない」ための第一防衛線です。この二つを組み合わせることで、セキュリティレベルを飛躍的に高めることができます。ランサムウェアによる被害が事業停止に直結する昨今、この感染リスク低減効果は最大の導入メリットの一つと言えるでしょう。

Webアプリケーションの利用を制御できる

近年、業務効率化のために多くの企業がSaaS(Software as a Service)をはじめとする様々なWebアプリケーションを利用しています。しかし、その一方で、企業が許可していないWebアプリケーションを従業員が勝手に利用する「シャドーIT」が新たなセキュリティリスクとして浮上しています。

Webフィルタリングは、こうしたWebアプリケーションの利用をきめ細かく制御する上で非常に有効です。

- カテゴリによる制御: 「オンラインストレージ」「Webメール」「SNS」といったカテゴリ単位で、利用の許可・禁止を設定できます。

- アプリケーション単位での制御: 同じ「オンラインストレージ」カテゴリの中でも、「会社で契約しているサービスAは許可」「個人利用のサービスBは禁止」といった、個別のアプリケーション単位での制御が可能です。

- 操作単位での制御: さらに高度な製品では、「閲覧は許可するが、ファイルのアップロードやダウンロードは禁止」「ログインは許可するが、投稿や書き込みは禁止」といった、操作レベルでの制御(POST制御)も実現できます。

これにより、利便性を損なうことなく、シャドーITによる情報漏えいやマルウェア感染のリスクを管理し、ITガバナンスを強化することができます。

内部統制の強化と情報漏えいの防止

Webフィルタリングは、外部からの脅威だけでなく、内部からの情報漏えいを防ぎ、内部統制を強化するためのツールとしても機能します。

従業員による情報漏えいには、悪意のある「意図的な漏えい」と、不注意による「非意図的な漏えい」があります。Webフィルタリングは両者に有効です。

- 情報持ち出し経路の遮断: Webメールやオンラインストレージ、ファイル転送サービスなど、情報を外部に持ち出すための経路となりうるWebサービスへのアクセスやアップロード操作を禁止することで、意図的な情報持ち出しを物理的に困難にします。

- アクセスログの取得と監視: 「誰が、いつ、どのサイトにアクセスしたか」というWebアクセスログがすべて記録されます。このログを定期的に監査したり、不審なアクセスパターンを検知したりすることで、不正行為の早期発見に繋がります。また、ログが取得されているという事実そのものが、従業員の不正行為に対する心理的な抑止力となります。

これらの機能は、企業のコンプライアンス遵守体制を証明する上でも重要です。Pマーク(プライバシーマーク)やISMS(情報セキュリティマネジメントシステム)といった認証の取得・維持においても、Webアクセス制御とログ管理は重要な管理策として評価されます。

業務に関係ないサイト閲覧を防ぎ生産性を向上

従業員が勤務時間中に、業務と無関係なサイトを長時間閲覧することは、組織全体の生産性を低下させる一因です。Webフィルタリングを導入し、明確なルールに基づいて私的利用を制限することで、従業員が業務に集中できる環境を整えることができます。

- 時間の浪費を防ぐ: 動画共有サイト、ネットオークション、SNS、ニュースサイトなどの閲覧に費やされる時間を削減し、本来の業務に充てさせることができます。

- ネットワーク帯域の確保: 特に動画ストリーミングなど、大量のデータを消費するサービスの利用を制限することで、企業のネットワーク帯域の圧迫を防ぎます。これにより、基幹システムやWeb会議など、本来の業務に必要な通信のパフォーマンスを安定させ、業務全体の遅延を防ぐ効果も期待できます。

ただし、このメリットを最大限に享受するためには、従業員のモチベーションを下げないための配慮が不可欠です。一方的な禁止ではなく、導入目的を丁寧に説明し、昼休み時間は制限を緩和するなど、柔軟なポリシー運用を心がけることが成功の鍵となります。

掲示板などへの不用意な書き込みを防止

インターネット上の掲示板やSNS、ブログなどに、従業員が会社の内部情報や顧客の個人情報、あるいは会社への不満などを不用意に書き込んでしまう事件が後を絶ちません。一度インターネット上に拡散した情報は完全に削除することが極めて困難であり、企業の信用を著しく損なう深刻な事態に発展しかねません。

Webフィルタリングの「書き込み禁止(POST制御)」機能を利用することで、こうしたリスクを効果的に防止できます。

- 情報収集は許可しつつ、情報発信をブロック: 例えば、競合他社の動向調査のためにSNSを閲覧する必要がある場合でも、自社の情報や意見を書き込む操作だけを禁止することができます。

- 対象を絞った制御: すべてのサイトでの書き込みを禁止するのではなく、「匿名掲示板」カテゴリに分類されるサイトでのみ書き込みを禁止するなど、リスクの高い場所に絞って対策を講じることが可能です。

これにより、従業員の自由な情報収集活動を妨げることなく、偶発的・意図的な情報漏えいや、企業イメージを損なう書き込みのリスクを低減することができます。

Webフィルタリングの導入デメリット

Webフィルタリングは多くのメリットをもたらす一方で、導入・運用にあたってはいくつかのデメリットや注意すべき点も存在します。これらの課題を事前に理解し、対策を講じることで、導入の失敗を避け、効果を最大化することができます。

業務に必要なサイトまで閲覧できなくなる可能性

Webフィルタリング導入時に最も懸念されるのが、「過剰なフィルタリング」によって、業務に必要な情報収集やWebサービスの利用が妨げられてしまうケースです。これは、フィルタリング設定が厳しすぎる場合に発生し、従業員の業務効率をかえって低下させてしまう本末転倒な事態を招きかねません。

例えば、以下のような状況が考えられます。

- 新規取引先のWebサイトがブロックされる: 新しくできた会社のWebサイトや、ニッチな業界の技術情報サイトなどが、まだフィルタリングデータベースにカテゴリ登録されておらず、「未分類」としてブロックされてしまうことがあります。

- 調査・研究活動の阻害: 研究開発部門で海外の論文サイトや技術フォーラムを閲覧しようとした際に、特定のキーワードやサイトの構造が原因で不適切と誤判定され、ブロックされてしまうケースです。

- Webアプリケーションの誤作動: 業務で利用しているSaaSなどが、認証やデータ通信のために複数のドメインにアクセスする設計になっている場合、その一部がブロックされることで、アプリケーション全体が正常に動作しなくなることがあります。

このような事態は、従業員の不満を増大させ、管理者への問い合わせが殺到する原因となります。結果として、管理者の運用負荷が増大し、従業員は業務に必要な情報にアクセスできず、生産性が著しく低下するという悪循環に陥ります。

【対策】

このデメリットを回避するためには、導入時の慎重なポリシー設計と、運用開始後の柔軟な対応が不可欠です。

- 段階的な導入とテスト: 全社一斉に厳しいルールで適用するのではなく、まずは情報システム部門などの一部の部署でテスト導入し、どのようなサイトがブロックされるかを確認します。あるいは、最初はブロックせず、アクセスログを収集・分析する「監視モード」で運用を開始し、実態を把握してからポリシーを策定するのも有効な手段です。

- 柔軟なポリシー設定機能: 製品選定の段階で、部署や役職、ユーザー単位で異なるポリシーを適用できるか、一時的なアクセス許可(パスワード入力によるオーバーライドなど)が可能か、といった柔軟性を確認しておくことが重要です。

- ホワイトリストの有効活用: 業務上必須となるWebサイトやサービスは、あらかじめホワイトリストに登録しておくことで、確実にアクセスできるようにします。

- 明確なエスカレーションフローの確立: 業務に必要なサイトがブロックされた場合に、従業員が誰に、どのように申請すればよいのか、そのフローを明確にし、迅速に対応できる体制を整えておく必要があります。申請から許可までの時間が長引くと、業務のボトルネックになってしまいます。

過剰なフィルタリングは、セキュリティを強化するどころか、業務の停滞とシャドーITの助長につながるリスクをはらんでいます。利便性と安全性のバランスを常に意識した運用が求められます。

導入・運用にコストがかかる

当然ながら、Webフィルタリングシステムの導入と運用にはコストが発生します。コストの内訳は、選択する導入形態によって大きく異なりますが、主に「初期費用(イニシャルコスト)」と「運用費用(ランニングコスト)」に分けられます。

- 初期費用:

- ゲートウェイ型: 専用アプライアンス(ハードウェア)の購入費用がかかり、数十万円から数百万円以上になることもあります。加えて、設置や設定に伴う構築費用が必要です。

- サーバーインストール型: ソフトウェアのライセンス購入費用が必要です。

- クラウド型/エージェント型: 多くの場合、初期費用は無料か、比較的低額に設定されています。

- 運用費用:

- ライセンス費用: 多くの製品では、ユーザー数や端末数に応じた年間ライセンス費用が発生します。これには、フィルタリングデータベースの更新費用や、ソフトウェアのバージョンアップ費用が含まれます。

- クラウド型: ユーザー数に応じた月額または年額のサービス利用料が発生します。

- ハードウェア保守費用: ゲートウェイ型の場合、アプライアンスの故障に備えるための保守契約費用が別途必要になることがあります。

- 人的コスト(管理コスト): 忘れてはならないのが、システムを運用管理するための人件費です。ポリシーの設定・見直し、ログの監視・分析、従業員からの問い合わせ対応など、管理者の工数が継続的に発生します。特に、自社でハードウェアやサーバーを運用する形態(ゲートウェイ型、サーバーインストール型)は、この人的コストが高くなる傾向にあります。

【対策】

コストを最適化するためには、自社の規模、予算、そして求めるセキュリティレベルを総合的に考慮して、最適な導入形態と製品を選ぶことが重要です。

- TCO(総所有コスト)で比較する: 初期費用だけでなく、ライセンス費用、保守費用、管理者の人件費などを含めた数年間(例:3年~5年)の総所有コストを算出して、複数の製品や形態を比較検討することが賢明です。初期費用が安くても、ランニングコストや管理工数を含めると、結果的に高くなるケースもあります。

- スモールスタートを検討する: クラウド型やエージェント型であれば、比較的小規模なライセンス数から契約できる場合が多いです。まずは重要な部署やテレワーク対象者から導入を開始し、効果を検証しながら段階的に対象を拡大していくことで、初期投資を抑えることができます。

- 管理負荷の軽減を重視する: 管理画面が直感的で使いやすいか、レポート機能が充実しているか、ベンダーのサポート体制は手厚いか、といった点もコストに影響します。運用管理が容易な製品を選ぶことは、目に見えない人的コストの削減に直結します。

Webフィルタリングは、もはや「コスト」ではなく、企業の事業継続に不可欠な「投資」と捉えるべきです。その投資対効果を最大化するために、慎重な計画と製品選定が求められます。

Webフィルタリング製品の選び方

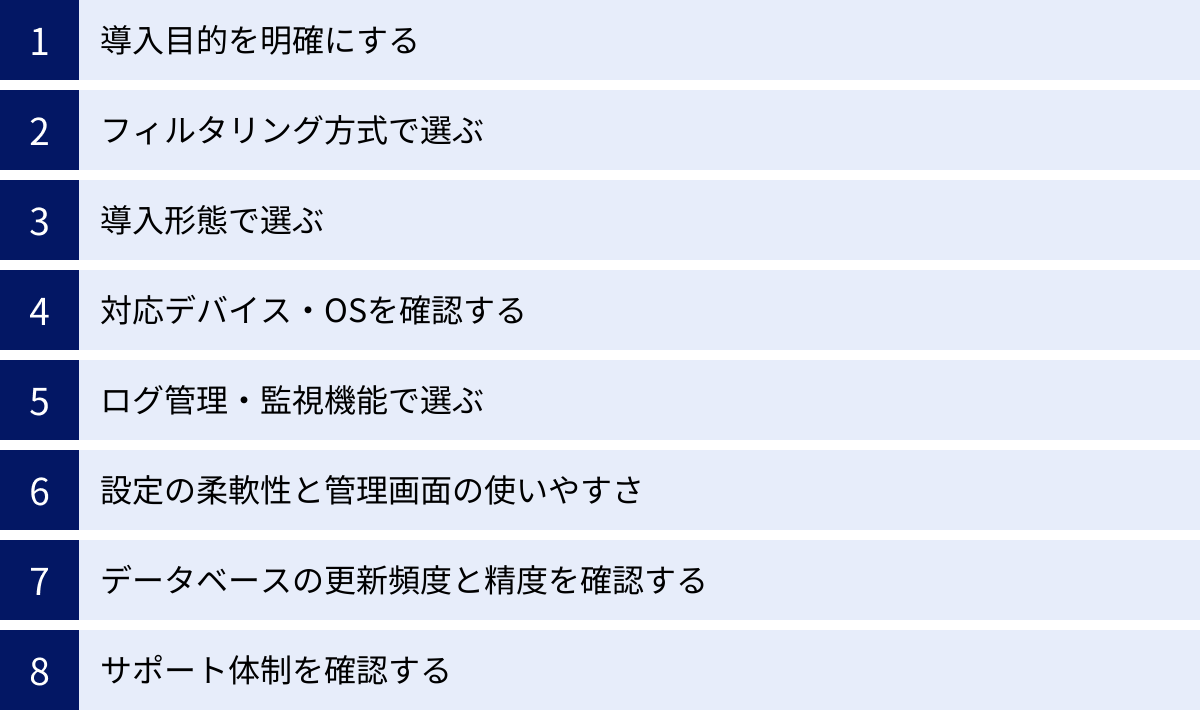

自社に最適なWebフィルタリング製品を選ぶためには、いくつかの重要なポイントを押さえる必要があります。機能の豊富さや価格だけで選ぶのではなく、自社の課題や環境に合っているかという視点で総合的に判断することが成功の鍵です。ここでは、製品選定の際に確認すべき8つのポイントを解説します。

導入目的を明確にする

まず最初に、「なぜWebフィルタリングを導入するのか」という目的を明確にすることが最も重要です。目的によって、重視すべき機能や選ぶべき製品が変わってきます。

- 目的の例:

- セキュリティ強化が最優先か: ランサムウェア対策やフィッシング対策を主眼に置くのであれば、脅威インテリジェンスの質や、未知の脅威への対応力、SSLインスペクション機能の有無が重要になります。

- 内部統制・情報漏えい防止が目的か: 従業員によるWebサービス経由の情報持ち出しを防ぎたいのであれば、Webアプリケーションの利用制御(特に書き込み制御)機能や、詳細なログ管理・レポート機能が不可欠です。

- 生産性向上が主目的か: 業務に無関係なサイトの閲覧を制限したいのであれば、カテゴリフィルタリングの精度や、時間帯・部署ごとに柔軟なポリシーを設定できる機能が求められます。

- テレワーク環境のセキュリティ確保か: 社外での利用が前提となるため、クラウド型やエージェント型といった導入形態が必須条件となります。

これらの目的を複数持つ場合も多いでしょう。その場合は、優先順位をつけることで、製品を比較検討する際の判断基準が明確になります。

フィルタリング方式で選ぶ

前述の「Webフィルタリングの主な種類」で解説した各方式の特徴を理解し、自社の運用方針に合った製品を選びます。

- 基本は「カテゴリフィルタリング」: 多くの製品で標準搭載されていますが、そのデータベースの精度や網羅性、更新頻度はベンダーによって差があります。国内のサイトに強いか、海外のサイトもカバーしているかなどを確認しましょう。

- 柔軟な運用を目指すなら「ホワイトリスト/ブラックリスト併用」: カテゴリフィルタリングを基本としつつ、個別のサイトを許可・禁止できる機能は必須です。

- 情報漏えい対策を重視するなら「コンテンツフィルタリング」や「書き込み制御」: 高度な制御を行いたい場合は、これらの機能を持つ製品を選びます。

- セキュリティを最優先するなら「ホワイトリスト方式」: 非常に厳格な運用が求められる特定の環境では、この方式をメインに使える製品が選択肢となります。

複数のフィルタリング方式を組み合わせられる製品を選ぶと、より精度の高い、柔軟なセキュリティポリシーを実現できます。

導入形態で選ぶ

自社のネットワーク環境、従業員の働き方、IT管理者のリソースなどを考慮して、最適な導入形態を決定します。

- テレワークが中心なら「クラウド型」か「エージェント型」: 場所を問わず一貫したポリシーを適用できるため、この2つが有力な候補となります。導入の手軽さや資産管理の観点からはクラウド型が、オフラインでの利用や端末ごとの厳密な制御を求めるならエージェント型が適しています。

- オフィス勤務が中心で管理を一元化したいなら「ゲートウェイ型」: 社内ネットワークのセキュリティを強固にし、管理者の運用負荷を集中させたい場合に適しています。ただし、テレワーク対応にはVPNが必須です。

- 既存のサーバー資産を活用したいなら「サーバーインストール型」: 自社で運用管理できる体制が整っていることが前提となります。

対応デバイス・OSを確認する

フィルタリングの対象としたいデバイスをすべてカバーできるかを確認します。

- PCのOS: WindowsやMac OSに対応しているかは基本ですが、バージョンにも注意が必要です。最新のOSに迅速に対応しているかは、ベンダーの開発力を示す指標にもなります。

- スマートフォン・タブレット: iOSやAndroidに対応しているか。特にBYOD(私物端末の業務利用)や会社支給のモバイル端末がある場合には必須の確認項目です。エージェント(専用アプリ)をインストールする形で対応する製品が多いです。

- サーバーOS: 社内サーバーからのインターネットアクセスも制御したい場合は、Windows ServerやLinuxに対応しているかを確認します。

将来的なデバイスの多様化も見越して、マルチデバイス・マルチOSに対応した製品を選ぶことが望ましいです。

ログ管理・監視機能で選ぶ

インシデント発生時の原因究明や、内部統制の証跡として、ログは非常に重要です。

- ログの保存期間と容量: どのくらいの期間、ログを保存できるか。クラウド型の場合はプランによって制限がある場合もあります。

- ログの検索性: 「いつ」「誰が」「どのサイトに」「どの端末から」といった条件で、必要なログを迅速に検索できるか。

- レポート機能: アクセス状況をグラフなどで可視化し、分かりやすいレポートを自動生成できるか。定期的な監査や経営層への報告に役立ちます。不審なアクセスの傾向を把握するのにも有効です。

- リアルタイムアラート: 特定のポリシー違反があった際に、管理者にリアルタイムでメール通知する機能があると、インシデントの早期発見に繋がります。

設定の柔軟性と管理画面の使いやすさ

日々の運用を効率的に行うためには、管理画面の使いやすさが重要です。

- 直感的なUI: ポリシー設定やログ確認が、マニュアルを熟読しなくても直感的に行えるか。

- ポリシー設定の粒度: 全社一律だけでなく、部署、グループ、ユーザー単位で異なるポリシーを設定できるか。時間帯(勤務時間内/外、休憩時間)による制御が可能かも確認しましょう。

- テストモードの有無: 新しいポリシーを適用する前に、影響範囲をシミュレーションできる機能があると安心です。

- 日本語対応: 管理画面やマニュアル、サポートが日本語に完全対応しているかは、国内企業にとっては重要なポイントです。

無料トライアルなどを活用し、実際に管理画面を操作してみることを強くお勧めします。

データベースの更新頻度と精度を確認する

カテゴリフィルタリングの性能は、データベースの品質に直結します。

- 更新頻度: 脅威サイトは日々生まれています。データベースが1日に何度も更新されるなど、リアルタイムに近い頻度で更新される製品が望ましいです。

- カバレッジと精度: どれだけ多くのサイトを網羅しているか。また、カテゴリ分類の精度は高いか。特に、日本のローカルなサイトや、新しいWebサービスへの対応が迅速かも確認ポイントです。ベンダーのWebサイトで、データベースの品質に関する情報を確認しましょう。

サポート体制を確認する

導入時や運用中に問題が発生した際に、迅速で的確なサポートを受けられるかは非常に重要です。

- サポート対応時間: 平日の日中のみか、24時間365日対応か。

- サポート窓口: 電話、メール、チャットなど、どのような問い合わせ方法があるか。

- 日本語対応: 日本語でのサポートが受けられるかは必須条件です。

- サポートの質: 導入支援や構築サービスを提供しているか、FAQやナレッジベースは充実しているかなども確認しましょう。

これらのポイントを総合的に評価し、自社の要件に最も合致する製品を選び出すことが、Webフィルタリング導入成功への道筋となります。

Webフィルタリング導入時の注意点

Webフィルタリングは、導入すれば終わりではありません。その効果を最大限に引き出し、かつ従業員の不満を招かずに円滑に運用するためには、導入時に注意すべき重要なポイントが2つあります。これを怠ると、せっかくの投資が無駄になったり、かえって業務効率を下げたりする結果になりかねません。

フィルタリング設定を適切に行う

Webフィルタリングの成否は、ポリシー(フィルタリングルール)の設定にかかっていると言っても過言ではありません。厳しすぎても緩すぎても問題が生じます。最適なバランスを見つけるためには、慎重な計画と段階的なアプローチが必要です。

- 現状把握から始める:

いきなり厳しいルールでブロックを開始するのではなく、まずは「監視モード」や「ログ取得モード」で運用を開始し、従業員がどのようなサイトに、どのくらいの頻度でアクセスしているのか実態を把握することから始めましょう。多くの製品には、アクセスをブロックせずにログだけを記録する機能があります。このログを分析することで、業務上必要なサイト、私的利用が多いサイトの傾向が見えてきます。この客観的なデータに基づいてポリシーを策定すれば、実態とかけ離れたルールになるのを防げます。 - スモールスタートで段階的に適用する:

ポリシーが固まったら、いきなり全社に展開するのではなく、まずは情報システム部門や特定の部署など、影響範囲が限定的なグループから適用を開始します。このテスト運用期間中に、「業務に必要なサイトがブロックされてしまった」「特定のWebアプリが動かなくなった」といった問題点を洗い出し、ポリシーを修正していきます。問題が解消されたことを確認した上で、徐々に対象範囲を広げていくのが安全な進め方です。 - 部署や役職に応じた柔軟なポリシーを:

全社一律のルールでは、必ずどこかに歪みが生じます。例えば、マーケティング部門はSNSや調査サイトへのアクセスが必要ですが、製造部門ではその必要性は低いかもしれません。同様に、研究開発部門は海外の技術フォーラムへのアクセスが不可欠です。このように、部署や役職の業務内容に応じて、異なるフィルタリングポリシーを適用できるように設定することが重要です。これにより、セキュリティを確保しつつ、業務への支障を最小限に抑えることができます。 - 例外申請のフローを確立し、迅速に対応する:

どれだけ慎重にポリシーを設計しても、業務上アクセスが必要なサイトがブロックされてしまうケースは必ず発生します。その際に、従業員がスムーズにアクセス許可を申請でき、管理者が迅速にそれを承認・反映できるワークフローを事前に確立しておくことが極めて重要です。申請方法が煩雑だったり、承認までに何日もかかったりすると、従業員の不満が募り、業務が停滞します。一時的にパスワードでブロックを解除できる「オーバーライド機能」などを活用するのも一つの手です。

「セキュリティの強化」と「業務効率の維持」はトレードオフの関係にあります。このバランスをいかに取るかが、管理者の腕の見せ所です。

従業員へルールを周知する

技術的な設定と同じくらい、あるいはそれ以上に重要なのが、従業員への丁寧な説明とルールの周知徹底です。これを怠ると、Webフィルタリングは「会社が従業員を監視・束縛するためのツール」と誤解され、強い反発や不信感を生む原因となります。

- 「なぜ」導入するのか目的を説明する:

「来週からWebフィルタリングを導入し、一部サイトへのアクセスを禁止します」という一方的な通達は最悪のパターンです。そうではなく、「なぜ」導入する必要があるのか、その背景と目的を全従業員に丁寧に説明しましょう。- 会社の情報資産を守るため: 巧妙化するサイバー攻撃(ランサムウェアやフィッシング詐欺)から会社と従業員自身を守るためであること。

- 情報漏えいを防ぐため: お客様の情報や会社の機密情報を守ることは、会社の信用維持に不可欠であること。

- 健全で公平な職場環境を作るため: 誰もが業務に集中できる環境を整えるためであること。

このように、従業員個人の利益にも繋がる視点(自分自身が被害者にも加害者にもならないため)で説明することが、理解と協力を得るための鍵です。

- 明確なルールを文書化し、共有する:

どのようなサイトがなぜ禁止されるのか、どのような行為(書き込みなど)が制限されるのか、具体的なルールを明文化し、社内ポータルやガイドラインでいつでも閲覧できるようにしておきましょう。ルールの基準が曖昧だと、従業員は何が許されて何がダメなのか分からず、混乱を招きます。例えば、「SNSは原則禁止だが、マーケティング部門は申請により許可する」「昼休み時間は一部のニュースサイトの閲覧を許可する」など、具体的な内容を記載します。 - ペナルティではなく、教育と啓蒙を主眼に置く:

Webフィルタリングは、ルール違反者を見つけて罰するためのツールではありません。あくまでセキュリティリスクを低減し、コンプライアンスを遵守するための仕組みです。導入と合わせて、情報セキュリティに関する研修会を実施するなど、従業員一人ひとりのセキュリティ意識(セキュリティリテラシー)を高めるための教育機会を設けることが重要です。なぜそのルールが必要なのかを理解すれば、従業員は自律的にルールを守るようになります。

従業員を「管理対象」として見るのではなく、「共に会社を守るパートナー」として信頼し、対話する姿勢が、Webフィルタリングの円滑な運用には不可欠です。

おすすめWebフィルタリングソフト3選

市場には数多くのWebフィルタリング製品が存在しますが、ここでは国内で高い実績と評価を誇る代表的な3つの製品をピックアップし、その特徴をご紹介します。選定の際の参考にしてください。なお、各製品の情報は本記事執筆時点のものですので、最新の詳細については各社の公式サイトをご確認ください。

| 製品名 | 提供企業 | 主な特徴 | 導入形態 |

|---|---|---|---|

| i-FILTER | デジタルアーツ株式会社 | 国内シェアNo.1。高精度な日本語データベースと柔軟な設定が強み。 | クラウド型、ゲートウェイ型、サーバーインストール型 |

| InterSafe WebFilter | アルプス システム インテグレーション株式会社 | 官公庁・文教市場で高いシェア。純国産ならではのサポートと多彩な機能。 | クラウド型、ゲートウェイ型、サーバーインストール型 |

| WEBROOT DNS Protection | ウェブルート株式会社 | DNSフィルタリングによる手軽な導入と運用。脅威インテリジェンスに強み。 | クラウド型(DNS) |

① i-FILTER(デジタルアーツ株式会社)

「i-FILTER」は、デジタルアーツ株式会社が提供するWebセキュリティ製品で、長年にわたり国内のWebフィルタリング市場でトップシェアを維持している代表的な製品です。官公庁、自治体、大企業から中小企業まで、幅広い導入実績を誇ります。

- 特徴:

- 高精度な日本語データベース: 日本国内のWebサイトの収集・分類に特に力を入れており、日本のWeb環境に最適化された高精度なフィルタリングを実現します。URLデータベースは専門のアナリストが目視で確認しており、その品質の高さに定評があります。

- 柔軟で強力なフィルタリング機能: 「カテゴリフィルタリング」はもちろん、特定のWebサービスの「書き込み」だけを禁止するPOST制御や、SSLデコード(暗号化通信の可視化)機能など、きめ細かな設定が可能です。ホワイトリスト運用を前提とした「i-FILTER ブラウザー&クラウド」は、ゼロトラストセキュリティの考え方に基づき、より強固なセキュリティ環境を構築できます。

- 豊富な導入形態: クラウドサービス版の「i-FILTER@Cloud」、アプライアンス版の「i-FILTER」、ソフトウェア版の「i-FILTER」と、企業の環境に合わせて最適な導入形態を選べます。

- 他の製品との連携: 同社のメールセキュリティ製品「m-FILTER」や、ファイルセキュリティ製品「f-FILTER」と連携させることで、Web、メール、ファイルという複数の経路からの情報漏えいを統合的に防ぐソリューションを構築できます。

- こんな企業におすすめ:

- 実績と信頼性を最も重視する企業。

- 日本のWeb環境に最適化された高精度なフィルタリングを求める企業。

- 情報漏えい対策として、書き込み制御などの高度な機能を活用したい企業。

参照:デジタルアーツ株式会社 公式サイト

② InterSafe WebFilter(アルプス システム インテグレーション株式会社)

「InterSafe WebFilter」は、アルプス システム インテグレーション株式会社(ALSI)が開発・提供する純国産のWebフィルタリングソフトです。特に官公庁、自治体、教育機関において高い導入実績を持っています。

- 特徴:

- 純国産ならではのサポート体制: 開発から販売、サポートまでをすべて国内で行っており、日本語での手厚いサポートを受けられる安心感があります。日本の法律や商習慣を理解した上での機能開発やサポートが期待できます。

- 多彩な機能とオプション: URLフィルタリングに加え、ダウンロードされるファイルをサンドボックス(仮想環境)で検査するオプションや、Web経由でのウイルス感染対策、長時間利用の警告機能など、多彩な機能を備えています。

- ユーザーへの配慮: フィルタリングによって業務効率が低下しないよう、ブロック画面から管理者に一時的な利用申請ができる機能や、利用時間の制限を超えた際に自己申告で延長できる機能など、ユーザーの利便性に配慮したユニークな機能も搭載されています。

- 豊富な導入実績: 47すべての都道府県庁での導入実績があるなど、その信頼性は非常に高いです。

- こんな企業におすすめ:

- 官公庁や教育機関のように、高い信頼性とセキュリティレベルが求められる組織。

- 純国産ならではのきめ細やかなサポートを重視する企業。

- セキュリティと従業員の利便性のバランスを取りたい企業。

参照:アルプス システム インテグレーション株式会社 公式サイト

③ WEBROOT DNS Protection(ウェブルート株式会社)

「WEBROOT DNS Protection」は、セキュリティ企業のウェブルート(OpenTextグループ)が提供するクラウドベースのWebフィルタリングサービスです。上記2製品とは異なり、「DNSフィルタリング」という方式を採用しているのが最大の特徴です。

- 特徴:

- DNSフィルタリングによる手軽な導入: ユーザーがWebサイトにアクセスする際の「名前解決(ドメイン名からIPアドレスへの変換)」を行うDNSサーバーのレベルでフィルタリングを行います。社内ネットワークのDNS設定をWebrootのものに変更するだけで導入が完了するため、専用機器やエージェントのインストールが不要で、非常に手軽かつ迅速に利用を開始できます。

- 強力な脅威インテリジェンス: Webrootは、世界中の脅威情報をリアルタイムで収集・分析する「Webroot BrightCloud® Threat Intelligence」という強力な脅威インテリジェンスプラットフォームを保有しています。この最新の脅威情報に基づき、マルウェア、フィッシング、ボットネットなどの悪意のあるサイトへのアクセスを効果的にブロックします。

- 場所を問わない保護: クラウドサービスのため、オフィス内、テレワーク環境、モバイル利用時など、場所やデバイスを問わず一貫したポリシーを適用できます。

- 他のWebroot製品との統合管理: 同社のエンドポイントセキュリティ製品と統合された管理コンソールから一元管理が可能です。

- こんな企業におすすめ:

- IT管理者のリソースが限られており、導入・運用に手間をかけたくない企業。

- テレワーク環境のセキュリティを手軽に強化したい企業。

- 最新の脅威情報に基づいた、リアルタイムなセキュリティ対策を重視する企業。

参照:ウェブルート株式会社 公式サイト

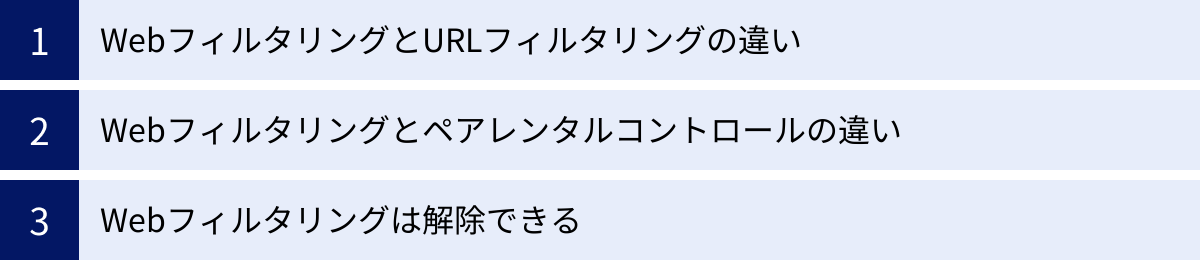

Webフィルタリングに関するよくある質問

ここでは、Webフィルタリングに関して多くの方が抱く疑問について、Q&A形式で解説します。

WebフィルタリングとURLフィルタリングの違いは?

この2つの言葉は混同されがちですが、厳密には意味合いが異なります。

- URLフィルタリング:

Webサイトの「URL(アドレス)」そのものを基に、アクセスを制御する技術や機能を指します。「http://example.com/page1」というURLがブラックリストにあればブロックする、というようなシンプルな仕組みです。これは、後述するWebフィルタリングを実現するための一つの手法と位置づけられます。 - Webフィルタリング:

URLだけでなく、Webサイトの「カテゴリ」「コンテンツ内容」「キーワード」「アプリケーションの種類」など、より多様な要素を総合的に判断してアクセスを制御する、より広範な概念や仕組み全体を指します。例えば、「SNS」というカテゴリ全体をブロックしたり、「機密」という単語が含まれるページの表示を禁止したりする機能は、URLフィルタリングの範疇を超えたWebフィルタリングの機能です。

簡単に言えば、「URLフィルタリング」はWebフィルタリングの中に含まれる一機能と理解すると分かりやすいでしょう。ただし、日常会話や製品紹介においては、両者がほぼ同義で使われることも少なくありません。

Webフィルタリングとペアレンタルコントロールの違いは?

Webフィルタリングとペアレンタルコントロールは、どちらもWebコンテンツへのアクセスを制限する点で共通していますが、その主な目的と対象者が異なります。

- Webフィルタリング(企業向け):

- 目的: セキュリティ確保、情報漏えい防止、内部統制、生産性向上など、企業の資産と事業活動を守ることが主目的です。

- 対象者: 企業の従業員。

- 特徴: 業務効率とのバランスを考慮した柔軟なポリシー設定(部署別、時間帯別など)や、詳細なログ管理、Webアプリケーション制御といった、ビジネスユースに特化した高度な機能が求められます。

- ペアレンタルコントロール(家庭向け):

- 目的: 未成年者(子供)をインターネット上の有害な情報(アダルト、暴力、いじめなど)から保護することが主目的です。

- 対象者: 家庭内の子供。

- 特徴: 子供の年齢に応じた推奨設定が用意されていたり、インターネットの利用時間を制限したり、ゲームの利用を管理したりする機能が中心となります。企業のWebフィルタリングほど複雑な設定やログ機能は持たないことが一般的です。

つまり、技術的な基盤は似ていますが、企業の統制(ガバナンス)を目的とするのがWebフィルタリング、子供の保護(プロテクション)を目的とするのがペアレンタルコントロールと区別できます。

Webフィルタリングは解除できる?

この質問は、管理者と一般ユーザーのどちらの視点かによって答えが異なります。

- 管理者(情報システム部門など)の視点:

はい、管理者はいつでもWebフィルタリングの設定を変更・解除できます。管理コンソールにログインし、特定のユーザーやグループのフィルタリングを無効にしたり、ポリシーを変更したりすることが可能です。業務上、一時的にフィルタリングを解除する必要がある場合などに対応します。 - 一般ユーザー(従業員)の視点:

いいえ、一般ユーザーが自分の判断で勝手にフィルタリングを解除することは、通常できません。フィルタリングは、個人のPC上だけでなく、ネットワークのゲートウェイやクラウド上で強制的に適用されているため、個人の設定で迂回することは困難です。

もし従業員がプロキシサーバーの設定を変更したり、VPNサービスを個人的に契約してフィルタリングを迂回しようとしたりしても、そうした行為は企業のセキュリティポリシー違反とみなされ、懲戒処分の対象となる可能性があります。また、そのような迂回行為自体が、かえってセキュリティリスクを高めることにも繋がります。

業務上、ブロックされたサイトへのアクセスが必要になった場合は、定められた社内ルールに従って管理者に解除を申請するのが正しい手順です。勝手な解除は試みるべきではありません。

まとめ

本記事では、Webフィルタリングの基本的な概念から、その仕組み、必要とされる理由、多様な種類(フィルタリング方式・導入形態)、そして具体的な導入メリット・デメリット、製品の選び方に至るまで、包括的に解説してきました。

Webフィルタリングは、もはや単に不適切なサイトへのアクセスを防ぐだけのツールではありません。巧妙化・悪質化するサイバー攻撃から企業の貴重な情報資産を守る「セキュリティ対策の要」であり、従業員による情報漏えいを防ぎコンプライアンスを遵守するための「内部統制の基盤」でもあります。さらに、従業員が安心して業務に集中できる環境を整え、組織全体の「生産性を向上させるマネジメントツール」としての側面も持ち合わせています。

特に、テレワークをはじめとする働き方の多様化が加速する現代において、場所を問わずに一貫したセキュリティポリシーを適用できるクラウド型やエージェント型のWebフィルタリングは、ニューノーマル時代の企業活動に不可欠なインフラと言えるでしょう。

Webフィルタリングの導入を成功させる鍵は、以下の3点に集約されます。

- 目的の明確化: 「何を守り、何を実現したいのか」という導入目的を明確にすること。

- 適切な製品選定: 自社の環境、働き方、予算に合ったフィルタリング方式と導入形態を見極めること。

- 丁寧な運用: 従業員の理解を得ながら、セキュリティと利便性のバランスを取った柔軟なポリシー運用を心がけること。

インターネットがビジネスに不可欠なツールである以上、それに伴うリスクを管理することは企業の重要な責務です。この記事が、貴社のセキュリティ体制を見直し、より安全で生産性の高い事業環境を構築するための一助となれば幸いです。まずは自社の現状の課題を洗い出し、最適なWebフィルタリングの導入検討を始めてみてはいかがでしょうか。