現代のビジネス環境において、サイバー攻撃はますます高度化・巧妙化しており、企業規模を問わず深刻な経営リスクとなっています。ランサムウェアによる事業停止、機密情報の漏洩、サプライチェーンを狙った攻撃など、その手口は多岐にわたります。このような脅威から企業の重要な情報資産を守り、事業の継続性を確保するためには、プロアクティブなセキュリティ対策が不可欠です。

しかし、24時間365日体制での監視や、日々進化する攻撃手法に対応できる高度な専門人材を自社だけで確保・育成することは、多くの企業にとって大きな課題となっています。この課題を解決する有効な手段として注目されているのが「SOC(Security Operation Center)サービス」です。

この記事では、SOCサービスの基本的な役割から、導入のメリット・デメリット、費用相場、そして自社に最適なサービスを選ぶための具体的なポイントまでを網羅的に解説します。さらに、2024年最新のおすすめSOCサービス15選を比較し、それぞれの特徴を詳しくご紹介します。SOCサービスの導入を検討している情報システム担当者や経営層の方は、ぜひ参考にしてください。

目次

SOCサービスとは

SOCサービスについて理解を深めるため、まずはその根幹である「SOC」の役割と目的、そして混同されがちな「CSIRT」との違いについて解説します。これらを正しく理解することが、自社に必要なセキュリティ体制を構築する第一歩となります。

SOCの役割と目的

SOCとは「Security Operation Center(セキュリティ・オペレーション・センター)」の略称です。その名の通り、企業のセキュリティ運用を専門に担う組織や拠点を指します。SOCの最も重要な役割は、企業が保有するITシステムやネットワーク全体を24時間365日体制で監視し、サイバー攻撃の兆候をリアルタイムに検知・分析することです。

具体的には、ファイアウォール、IDS/IPS(不正侵入検知・防御システム)、WAF(ウェブアプリケーションファイアウォール)、サーバー、PC、クラウドサービスなど、さまざまな機器やシステムから出力される膨大なログデータを常時収集します。そして、セキュリティの専門家であるアナリストが、これらのログを横断的に分析し、通常とは異なる不審な挙動やサイバー攻撃のサインがないかを監視します。

SOCの究極的な目的は、以下の3つに集約されます。

- サイバー攻撃の早期発見: 攻撃の初期段階で兆候を捉え、本格的な被害が発生する前に問題を検知します。

- 被害の最小化(インシデントレスポンスの迅速化): インシデントを検知した際に、その影響範囲や深刻度を迅速に評価し、適切な初動対応を支援することで、被害の拡大を防ぎます。

- 事業継続性の確保: 深刻なセキュリティインシデントによるシステム停止やデータ損失といったリスクを低減し、安定した事業運営を支えます。

近年、SOCの必要性が高まっている背景には、いくつかの要因があります。デジタルトランスフォーメーション(DX)の推進、クラウドサービスの利用拡大、リモートワークの普及などにより、企業が守るべきIT資産の範囲(アタックサーフェス)がかつてないほどに広がりました。同時に、ランサムウェアや標的型攻撃といったサイバー攻撃はより巧妙かつ執拗になっており、従来の境界型防御だけでは防ぎきれないケースが増えています。

このような状況下で、膨大なログの中から真の脅威を見つけ出し、迅速に対応するためには、高度なスキルと知見を持つ専門家による継続的な監視が不可欠です。しかし、そのような高度セキュリティ人材は世界的に不足しており、自社だけで24時間365日の監視体制を構築・維持することは、コストとリソースの両面で非常に困難です。

そこで、SOCの機能を外部の専門ベンダーに委託する「SOCサービス」が多くの企業にとって現実的かつ効果的な選択肢となっています。SOCサービスを利用することで、企業は自社で専門家チームを抱えることなく、高品質なセキュリティ監視体制を構築できます。

CSIRTとの違い

SOCと共によく耳にするセキュリティ関連の用語に「CSIRT(シーサート)」があります。CSIRTは「Computer Security Incident Response Team」の略称で、その名の通り、実際にセキュリティインシデントが発生した際に、その対応を専門に行うチームを指します。

SOCとCSIRTは、どちらも企業のセキュリティを守るという大きな目的は共通していますが、その役割と活動するフェーズが明確に異なります。一言で言うと、SOCは「インシデントの検知」に主眼を置くのに対し、CSIRTは「インシデント発生後の対応」を主導します。

両者の違いをより具体的に理解するために、以下の表にまとめました。

| 観点 | SOC (Security Operation Center) | CSIRT (Computer Security Incident Response Team) |

|---|---|---|

| 主な目的 | サイバー攻撃の早期発見と被害の未然防止・最小化 | インシデント発生後の迅速な対応と復旧、再発防止 |

| 主な活動 | ログ監視、脅威分析、インシデント検知、アラート通知、脆弱性情報の収集・分析 | インシデント対応の指揮・統制、原因調査(フォレンジック)、復旧作業の支援、経営層や関係各所への報告、法務・広報との連携、再発防止策の策定・推進 |

| 活動フェーズ | インシデント発生前〜検知まで(プロアクティブな活動が中心) | インシデント発生後(リアクティブな活動が中心) |

| 必要なスキル | ネットワーク、OS、セキュリティ製品の深い知識、ログ分析スキル、脅威インテリジェンスの活用能力、攻撃手法の知識 | 技術的な知識に加え、プロジェクト管理能力、高度なコミュニケーション能力、リーダーシップ、法務・広報など事業全体を俯瞰する視点 |

| 設置形態 | 社内に設置するケースもあるが、専門性や24/365体制の観点から外部委託(SOCサービス)が多い | 主に社内の情報システム部門、セキュリティ部門、法務、広報など、部門横断的なメンバーで構成されることが多い |

インシデント対応における理想的な連携フローは次のようになります。

- 検知(SOC): SOCが監視活動の中で、マルウェア感染の疑いや不正アクセスなどの異常を検知します。

- 分析・通知(SOC): SOCのアナリストがアラートの正当性を評価(トリアージ)し、脅威であると判断した場合、その深刻度や影響範囲を分析し、事前に定められた手順に従ってCSIRTへ通知(エスカレーション)します。

- 対応(CSIRT): 通知を受けたCSIRTは、インシデント対応の司令塔として活動を開始します。SOCから提供された情報を基に、影響を受けたシステムの隔離、原因の特定、復旧計画の策定と実行、関係部署や経営層への報告、必要に応じて外部機関への連絡など、全社的な対応を指揮します。

- 改善(CSIRT & SOC): インシデントが収束した後、CSIRTは再発防止策を策定します。その一環として、SOCに対して監視ルールの改善や新たなログソースの追加などを依頼し、将来の検知能力向上につなげます。

このように、SOCとCSIRTは対立する概念ではなく、企業のセキュリティ体制を強化するために相互に連携する、車の両輪のような存在です。SOCサービスを導入する際には、自社のCSIRT(またはそれに準ずる体制)とどのように連携するのかをあらかじめ設計しておくことが、その効果を最大化する上で非常に重要です。

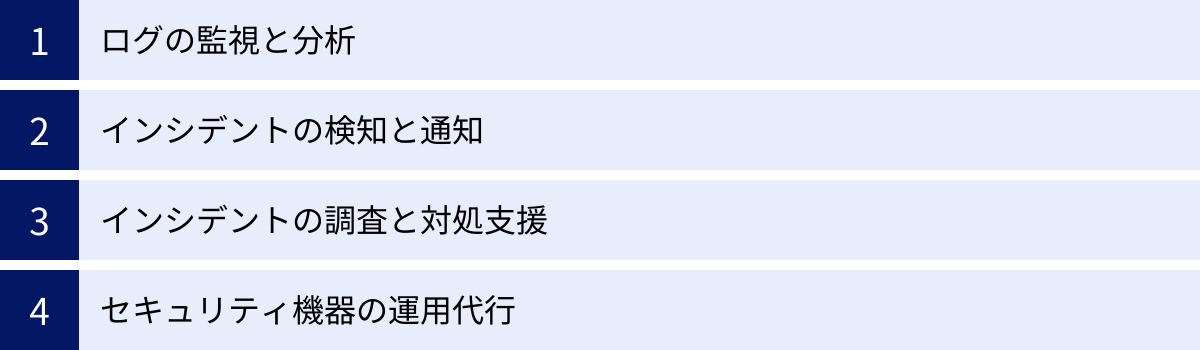

SOCサービスの主な機能

SOCサービスは、単にログを監視するだけではありません。サイバー攻撃から企業を守るため、多岐にわたる専門的な機能を提供します。ここでは、SOCサービスが提供する主な4つの機能について、その内容を詳しく解説します。

ログの監視と分析

SOCサービスの最も根幹をなす機能が、企業内のあらゆるIT資産から生成される膨大なログデータを24時間365日体制で監視し、分析することです。現代の企業活動では、日々、天文学的な数のログが生成されています。

- ネットワーク機器: ファイアウォール、ルーター、スイッチ、IDS/IPSなど

- セキュリティ製品: WAF、プロキシサーバー、サンドボックス、ウイルス対策ソフト、EDR(Endpoint Detection and Response)など

- サーバー: Webサーバー、アプリケーションサーバー、データベースサーバー、ファイルサーバーなどの各種OSログやアプリケーションログ

- クラウドサービス: AWS、Microsoft Azure、Google Cloudなどの操作ログやアクセスログ

- 認証基盤: Active Directory、各種SaaSのID管理システムなど

これらのログを個別に見ていても、巧妙なサイバー攻撃の兆候を捉えることは困難です。そこでSOCサービスでは、SIEM(Security Information and Event Management) と呼ばれる専門のシステムを活用するのが一般的です。

SIEMは、さまざまな機器やシステムからログを自動的に集約し、一元的に管理するプラットフォームです。その最大の特徴は「相関分析」機能にあります。例えば、「海外の不審なIPアドレスからプロキシサーバーへのアクセス(ログA)」と、その直後に「社内の特定のPCで異常なプロセスが起動(ログB)」し、さらに「そのPCから機密情報が保管されているファイルサーバーへ大量のアクセス(ログC)」が発生したとします。これらA、B、Cのログを個別に見ただけでは見過ごしてしまうかもしれませんが、SIEMはこれらを一連のイベントとして関連付け、「標的型攻撃の可能性が高い」というインテリジェントなアラートを生成します。

しかし、SIEMを導入しただけではセキュリティ運用は自動化されません。SIEMが発するアラートの中には、実際には脅威ではない「誤検知(False Positive)」も多く含まれます。SOCのセキュリティアナリストは、このSIEMからのアラートを専門的な知識と経験に基づいて分析し、それが本当に対応すべき脅威なのかどうかを判断(トリアージ)するという重要な役割を担います。この人間による高度な分析こそが、SOCサービスが提供する価値の中核です。

インシデントの検知と通知

ログの分析によって脅威の可能性が特定されると、次のフェーズである「インシデントの検知と通知」に移ります。

インシデント検知のプロセスでは、単一のアラートだけでなく、複数の情報を組み合わせて脅威の全体像を把握します。

- シグネチャベース検知: 既知のマルウェアのパターンや攻撃手法に合致する通信やファイルを検知します。

- 振る舞い検知: 「深夜に普段アクセスしないサーバーへ管理者権限でログインする」など、ユーザーやシステムの平常時の振る舞いから逸脱した異常な活動を検知します。UEBA(User and Entity Behavior Analytics)といった技術が活用されます。

- 脅威インテリジェエンスの活用: 世界中のセキュリティ機関やベンダーから収集した最新の攻撃手法、悪性IPアドレス、マルウェアのハッシュ値などの情報(脅威インテリジェンス)と、監視対象のログを突き合わせることで、未知の攻撃や最新の攻撃キャンペーンをいち早く検知します。

アナリストがこれらの手法を用いて脅威を「インシデント」として確定すると、直ちに顧客企業へ通知が行われます。この通知プロセスは、事前に取り決めたSLA(Service Level Agreement) に基づいて実行されます。SLAでは、インシデントの深刻度(例:Critical, High, Medium, Low)に応じて、検知から通知までの目標時間や通知方法(電話、メール、専用ポータルサイトなど)が定められています。

質の高いSOCサービスでは、単に「アラートが出ました」と通知するだけではありません。インシデントの具体的な内容を、専門家でない担当者にも分かりやすく伝えることが重視されます。

- いつ、どこで、何が起きたのか(発生時刻、対象ホスト、攻撃元IPアドレスなど)

- どのような攻撃手法が使われたのか(マルウェア感染、不正アクセス、DDoS攻撃など)

- 想定される影響範囲とビジネスリスク(情報漏洩の可能性、システム停止のリスクなど)

- 推奨される初動対応(対象端末のネットワーク隔離、該当アカウントの停止など)

このような具体的で actionable(行動につながる)な情報を提供することで、顧客企業は迅速かつ的確な次のアクションを起こすことができます。

インシデントの調査と対処支援

インシデントの通知後、SOCサービスは顧客企業と連携して、より詳細な調査と対処の支援を行います。このフェーズの対応範囲はサービス契約によって異なりますが、一般的には以下のような支援が含まれます。

調査支援:

- 原因の深掘り: 攻撃がどのようにして侵入し、内部でどのように活動したのか(キルチェーン)を追跡します。

- 影響範囲の特定: どのサーバーやPCが影響を受けたのか、どのデータが漏洩した可能性があるのかを特定します。

- マルウェアの解析: 検体を入手し、その挙動や通信先などを詳しく分析(マルウェア解析)して、被害の全容解明に役立てます。

- ログの保全: 証拠保全のために、関連するログデータを安全に保管する支援を行います。

対処支援:

- 具体的な封じ込め策の提案: 攻撃の拡大を防ぐため、「ファイアウォールで特定のIPアドレスからの通信を遮断する」「EDRで不正なプロセスを強制終了させる」といった具体的な指示や設定方法をアドバイスします。

- 根絶・復旧策の助言: 攻撃の根本原因を排除し、システムを正常な状態に復旧させるための手順について助言します。例えば、脆弱性へのパッチ適用、パスワードの一斉変更、システムの再構築などが含まれます。

- 報告書作成の支援: 経営層や監督官庁への報告に必要な、技術的な事実に基づいたインシデント報告書の作成をサポートします。

重要なのは、多くのSOCサービスにおけるこのフェーズは、あくまで「支援」であるという点です。実際にファイアウォールの設定変更を行ったり、サーバーを復旧させたりするのは、顧客企業の担当者の役割となるのが一般的です。ただし、オプションサービスとして、SOCベンダーがリモートで直接的な対処(封じ込めなど)まで行う「MDR(Managed Detection and Response)」に近いサービスを提供している場合もあります。

セキュリティ機器の運用代行

SOCサービスの中には、監視・分析・対応支援に加えて、顧客企業が保有するセキュリティ機器の日常的な運用を代行するサービスを含んでいるものもあります。これはMSS(Managed Security Service)とも呼ばれる領域です。

具体的には、以下のような運用業務を代行します。

- ファイアウォール/UTMのポリシー管理: 新しいシステムの導入や組織変更に伴う通信ルールの追加・変更・削除。

- IDS/IPSのシグネチャ管理: 最新の脅威に対応するため、攻撃パターンの定義ファイル(シグネチャ)を定期的に更新し、誤検知を減らすためのチューニングを行います。

- WAFのルール最適化: 新しいWebアプリケーションの脆弱性に対応するルールの適用や、正常な通信をブロックしてしまわないためのチューニング作業。

- セキュリティ機器の稼働監視: 機器が正常に動作しているかを監視し、障害発生時には切り分けや復旧支援を行います。

これらの運用業務は、専門知識が必要であると同時に、非常に手間がかかる作業です。セキュリティ機器の運用代行サービスを利用することで、情報システム部門の担当者は、本来注力すべき戦略的なIT企画や業務改善などにリソースを集中させることができます。自社の運用リソースが不足している場合には、非常に価値の高い機能と言えるでしょう。

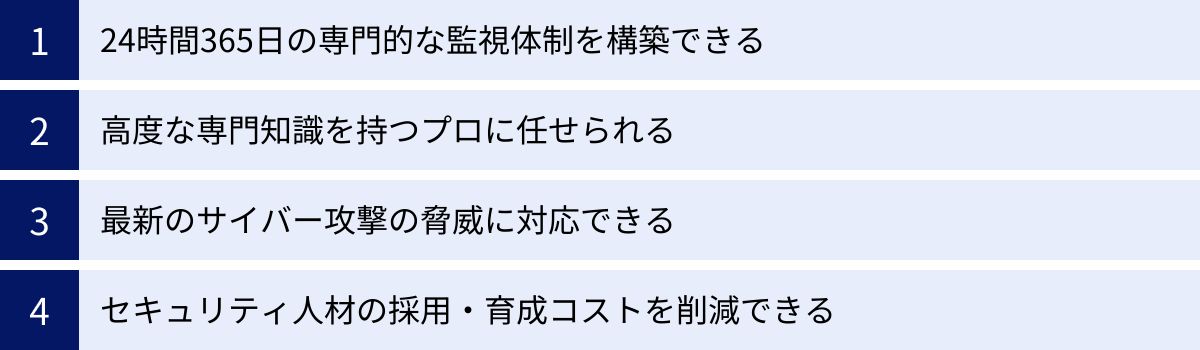

SOCサービスを導入する4つのメリット

自社で高度なセキュリティ体制を構築することが困難な中、SOCサービスを導入することは企業に多くのメリットをもたらします。ここでは、特に重要となる4つのメリットについて詳しく解説します。

① 24時間365日の専門的な監視体制を構築できる

サイバー攻撃は、企業の業務時間内だけに行われるわけではありません。むしろ、システム管理者の対応が手薄になる夜間、週末、長期休暇中を狙った攻撃が非常に多いのが実情です。ランサムウェア攻撃が週末に実行され、週明けに出社したら社内システムが全滅していた、というケースは後を絶ちません。

このような攻撃からビジネスを守るためには、24時間365日、片時も途切れることのないセキュリティ監視体制が不可欠です。しかし、これを自社で実現しようとすると、多大な困難が伴います。

例えば、1日を8時間ごとの3交代制でカバーする場合、単純計算で最低3人の担当者が必要です。しかし、実際には休暇や急な欠勤、研修などを考慮すると、安定したシフトを組むためには最低でも5〜8名程度の専門スタッフが必要になると言われています。これだけの高度セキュリティ人材を確保し、維持し続けることは、採用難と人件費の高騰という観点から、ほとんどの企業にとって非現実的です。

SOCサービスを導入することで、企業はこれらの課題を即座に解決し、コストを抑えながら24時間365日のプロフェッショナルな監視体制を手に入れることができます。これにより、攻撃者がいつ、どのようなタイミングで侵入を試みても、その兆候を早期に検知し、被害を最小限に食い止めることが可能になります。これは、事業継続性を確保する上で極めて大きなメリットです。

② 高度な専門知識を持つプロに任せられる

SOCで働くセキュリティアナリストは、単にログを眺めているわけではありません。彼らは、サイバー攻撃を正確に見つけ出すために、非常に広範かつ深い専門知識を要求されます。

- インフラ知識: ネットワーク(TCP/IP)、OS(Windows, Linux)、仮想化基盤、クラウド(AWS, Azure, GCP)など、ITインフラ全般に関する深い理解。

- セキュリティ製品知識: ファイアウォール、IDS/IPS、WAF、EDR、SIEMなど、各種セキュリティ製品の仕様やログ形式、効果的な運用方法に関する知識。

- 攻撃手法の知識: マルウェアの感染経路、標的型攻撃の戦術・技術・手順(TTPs)、Webアプリケーションの脆弱性を突く攻撃など、攻撃者の視点に立った知識。

- 分析スキル: 膨大なデータの中から異常の兆候を見つけ出すデータ分析能力、論理的思考力、そしてインシデントの全体像を組み立てる仮説構築能力。

これらのスキルセットをすべて兼ね備えた人材は「スーパーマン」とも言えるほど希少であり、育成にも長い時間と多額のコストがかかります。

SOCサービスを利用するということは、このような高度なスキルを持つ専門家チームの知識と経験を、いわばサブスクリプションモデルで活用できることを意味します。自社に一人のスーパーマンを置くよりも、多様なバックグラウンドを持つ専門家が集まった「チーム」の総合力に頼る方が、はるかに多様で巧妙な攻撃に対応できる可能性が高まります。インシデント発生時にも、ベンダーが過去に経験した数多くの事例に基づいた、的確で実践的なアドバイスが期待できます。

③ 最新のサイバー攻撃の脅威に対応できる

サイバー攻撃の世界は、まさに日進月歩です。攻撃者は常にセキュリティ対策の裏をかく新しい手法を開発しており、昨日まで有効だった防御策が今日には通用しなくなることも珍しくありません。特に、まだ世に知られていない脆弱性を突く「ゼロデイ攻撃」や、AIを悪用して検知を回避するマルウェアなど、未知の脅威への対応は個々の企業にとって非常に困難な課題です。

有力なSOCベンダーは、グローバルな脅威インテリジェンスのネットワークを持っています。世界中の拠点や提携パートナー、公的機関などから、常に最新のサイバー攻撃に関する情報を収集・分析しています。

- 新たなマルウェアの検体やハッシュ値

- 攻撃に使われるC2サーバー(指令サーバー)のIPアドレスやドメイン

- フィッシング詐欺で使われる手口や文面

- 特定の業界を狙った攻撃キャンペーンの兆候

SOCベンダーは、こうして得られた最新の脅威インテリジェンスを、リアルタイムで自社の監視システム(SIEMの分析ルールやIDS/IPSのシグネチャなど)に反映させます。これにより、SOCサービスを利用している顧客は、自社で情報を収集する手間をかけることなく、自動的に最新の脅威に対する防御レベルを高めることができます。

これは、自社だけでセキュリティ運用を行う場合に比べて、圧倒的なアドバンテージです。攻撃者の進化に常に追従し、プロアクティブ(先回り)な防御を実現できることは、SOCサービスがもたらす大きな価値の一つです。

④ セキュリティ人材の採用・育成コストを削減できる

メリット①②で述べたような高度なセキュリティ人材を自社で雇用し、育成するには、莫大なコストと時間がかかります。

まず採用コストです。希少な人材であるため、人材紹介会社に支払う手数料は高額になりがちで、採用プロセス自体も長期化します。次に人件費です。セキュリティ専門家の年収は一般的なITエンジニアよりも高い水準にあり、24時間体制を組むとなればその総額は数千万円から1億円以上に達することもあります。さらに育成コストも無視できません。最新技術を学ぶための研修費用や、資格取得の支援費用も継続的に発生します。

そして最大のリスクは、多大なコストをかけて育成した人材が離職してしまうことです。セキュリティ業界は人材の流動性が高く、より良い条件を求めて転職するケースも少なくありません。人材が一人辞めるだけで、監視体制に大きな穴が空いてしまうリスクを常に抱えることになります。

SOCサービスを導入すれば、これらの採用・育成に関わるコストやリスクを大幅に削減できます。サービスの利用料金はもちろん発生しますが、自社で同レベルの体制を構築・維持する総コストと比較すれば、多くの場合、はるかに経済的です。

これにより、企業はセキュリティ人材の確保という悩ましい課題から解放され、浮いた経営資源(ヒト・モノ・カネ)を、製品開発やサービス向上、マーケティングといった、自社の競争力を直接的に高めるコア業務へ戦略的に再投資することが可能になります。これは、経営的な観点からも非常に大きなメリットと言えるでしょう。

SOCサービスを導入する2つのデメリット・注意点

SOCサービスは多くのメリットを提供する一方で、導入にあたっては注意すべき点や潜在的なデメリットも存在します。これらを事前に理解し、対策を講じることが、導入後のミスマッチを防ぎ、成果を最大化するために重要です。

① 社内にセキュリティ運用のノウハウが蓄積されにくい

SOCサービスを利用してセキュリティ監視を外部の専門家に「丸投げ」してしまうと、社内にインシデント対応の経験や知識(ノウハウ)が蓄積されにくいというデメリットが生じる可能性があります。

日々の監視やアラートの一次分析をすべてベンダーに任せていると、自社の担当者はインシデントの兆候や具体的な攻撃手法に触れる機会が減ってしまいます。その結果、万が一、SOCベンダーからの通知内容を正しく理解できなかったり、提案された対処策を自社環境に合わせて実行できなかったりする事態に陥るかもしれません。最悪の場合、インシデント発生時に自社で何をすべきか判断できず、対応が後手に回ってしまうリスクも考えられます。

また、将来的にセキュリティ運用を内製化したい、あるいは契約ベンダーを見直したいと考えた際に、社内に知見が全くないと、適切な判断を下すことが難しくなります。

【対策】

このデメリットを克服するためには、SOCサービスを単なる「アウトソーシング先」ではなく、「セキュリティ運用を共に推進するパートナー」として位置づける意識が重要です。

- 定例会への積極的な参加: 多くのSOCサービスでは、月次などの定例報告会が設けられています。この場に積極的に参加し、検出された脅威の傾向や、自社のセキュリティ態勢に関する改善提案について、ベンダーと深く議論しましょう。

- レポートの精読と質問: 提供されるレポートをただ受け取るだけでなく、内容を詳細に読み込み、不明な点があれば積極的に質問することが大切です。なぜこのアラートが重要なのか、どのような背景があるのかを理解することで、知見が深まります。

- 共同でのインシデント対応訓練: ベンダーと協力し、特定のシナリオ(例:ランサムウェア感染)を想定したインシデント対応訓練(テーブルトップ演習など)を定期的に実施することをおすすめします。これにより、有事の際の連携フローを確認し、自社の対応能力を高めることができます。

- 共同運用(Co-managed SOC)モデルの検討: 一部のベンダーは、顧客とベンダーが役割を分担してセキュリティを運用する「共同運用モデル」を提供しています。例えば、アラートの一次分析はベンダーが行い、二次分析や対応方針の決定は顧客が主体となって行う、といった形です。このモデルを採用すれば、ベンダーの支援を受けながら、実践的に社内のノウハウを蓄積していくことが可能です。

② 導入や運用にコストがかかる

メリットの裏返しとして、SOCサービスの導入・運用には当然ながら相応のコストがかかります。サービスの品質や範囲にもよりますが、初期費用として数十万円〜数百万円、月額費用としても数十万円〜数百万円が必要になるのが一般的です。

特に、セキュリティ対策に十分な予算を確保できていない企業にとっては、このコストが導入の大きなハードルとなる場合があります。また、セキュリティインシデントは「起きないことが当たり前」であるため、平時にはSOCサービスの費用が「何も生み出さないコスト」と見なされ、その価値を経営層に説明するのが難しいという側面もあります。

【対策】

SOCサービスのコストを適切に評価するためには、短期的な支出としてではなく、長期的な視点での「投資」として捉えることが重要です。

- 費用対効果(ROI)の明確化: SOCサービスのコストを、万が一セキュリティインシデントが発生した場合の想定被害額と比較検討してみましょう。想定被害額には、以下のようなものが含まれます。

- 直接的な損害: 復旧作業費用、調査費用(フォレンジックなど)、事業停止による逸失利益、顧客への損害賠償金、監督官庁への罰金など。

- 間接的な損害: 企業のブランドイメージや社会的信用の失墜、顧客離れ、株価の下落など。

これらの被害額は、多くの場合、SOCサービスの年間コストをはるかに上回ります。SOCサービスは、これらの壊滅的な被害を未然に防ぐための「経営保険」としての側面を持っていることを経営層に訴求することが有効です。

- 自社構築コストとの比較: 自社で24時間365日体制のSOCを構築・維持した場合の総コスト(人件費、採用・教育費、ツール導入・維持費など)を試算し、SOCサービスの利用料金と比較します。多くの場合、外部サービスを利用する方がトータルコストを抑えられることを具体的に示しましょう。

- スモールスタートの検討: 最初から全社・全システムを監視対象にするのが予算的に難しい場合は、最も重要なシステム(基幹システム、個人情報を扱うサーバーなど)に対象を絞ってスモールスタートすることも一つの方法です。効果を確認しながら、段階的に監視対象を拡大していくアプローチも検討しましょう。

コストは確かに重要な選定基準ですが、安さだけを追求して必要な機能や品質が伴わないサービスを選んでしまうと、いざという時に役に立たない「安物買いの銭失い」になりかねません。自社のリスクレベルと予算のバランスを慎重に見極め、最適なサービスを選択することが肝要です。

SOCサービスの費用相場

SOCサービスの導入を検討する上で、最も気になる点の一つが費用でしょう。SOCサービスの料金は、監視対象の規模やサービスレベルによって大きく変動するため、一概に「いくら」とは言えませんが、一般的な費用相場と料金体系について解説します。

初期費用

初期費用は、SOCサービスの利用を開始するために、最初に一度だけ発生する費用です。

一般的な相場は、数十万円から数百万円程度です。小規模な環境であれば50万円前後から、大規模で複雑な環境の場合は500万円以上になることもあります。

初期費用には、主に以下のような作業の対価が含まれます。

- コンサルティング・要件定義: 顧客の現状のIT環境、セキュリティ課題、達成したい目標などをヒアリングし、最適な監視範囲やサービスレベルを定義します。

- 環境設計: ログをどのように収集・転送するか、SIEMでどのような分析ルールを適用するかといった、具体的な監視の仕組みを設計します。

- 機器の導入・設定: ログ収集用の専用アプライアンスやエージェントソフトウェアの導入、顧客のネットワーク機器やサーバーでのログ転送設定などを行います。

- SIEMとの連携設定: 各機器から転送されたログをSIEMが正しく受信し、解析できるように設定します。

- 初期チューニング: 運用開始直後に発生しやすい誤検知(正常な通信を異常と判断してしまうこと)を減らすため、顧客の環境に合わせて分析ルールを最適化します。

初期費用は、監視対象となるデバイスの数、拠点の数、オンプレミスかクラウドかといった環境の複雑さ、既存のセキュリティ製品との連携の有無などによって大きく変動します。

月額費用

月額費用は、日々のセキュリティ監視・運用サービスに対して継続的に発生する費用です。

一般的な相場は、月額数十万円から数百万円程度です。これも監視対象の規模やサービス内容によって大きく異なります。小規模な監視であれば月額30万円程度から、大企業の包括的な監視では月額500万円を超えるケースも珍しくありません。

月額費用を決定する主な要因と料金体系は、ベンダーによって様々ですが、主に以下のようなモデルがあります。

| 課金モデル | 特徴 | メリット | デメリット |

|---|---|---|---|

| デバイス数課金 | 監視対象となるサーバー、PC、ネットワーク機器などの台数に応じて課金される最も一般的なモデル。 | 監視対象の数が決まっていればコストを正確に把握でき、予算が立てやすい。 | 1台あたりのログ量が極端に多いデバイスがあると、ベンダー側の分析負荷に対してコストが見合わない可能性がある。 |

| ログ量課金 (EPS/GB) | 監視対象からSOCに転送されるログの量(1秒あたりのイベント数:EPS、または1日あたりのデータ量:GB)に応じて課金されるモデル。 | 実際の利用状況(ログの発生量)に基づいた公平な課金体系。ログが少ない環境ではコストを抑えられる。 | 予期せぬログの急増(システムの不具合やDDoS攻撃など)があった場合に、予算を大幅に超過するリスクがある。 |

| アナリスト工数課金 | セキュリティアナリストが分析や調査、報告に費やした時間(工数)に応じて課金されるモデル。 | 高度な調査や柔軟な対応が必要な場合に、必要な分だけ専門家のサービスを受けられる。 | コストが毎月変動するため、予算管理が難しい。インシデントが多発するとコストが高騰する。 |

| バンドル型/パッケージ型 | 「基本監視プラン」「高度分析プラン」のように、あらかじめ決められた機能と価格がセットになったパッケージで提供されるモデル。 | 機能と価格が明確で分かりやすい。サービスを選びやすい。 | パッケージ内に自社にとって不要なサービスが含まれている場合でも、その分のコストを支払う必要がある。 |

実際には、これらのモデルを組み合わせたハイブリッド型の料金体系を採用しているベンダーも多くあります(例:基本料金はデバイス数課金+高度な調査が必要な場合は別途アナリスト工数課金)。

正確な費用を知るためには、自社の監視してほしい対象範囲(デバイス数やおおよそのログ量)を整理した上で、複数のベンダーに見積もりを依頼し、比較検討することが不可欠です。その際、料金に含まれるサービス内容(監視時間、レポートの頻度、サポート範囲など)を詳細に確認し、単純な価格の安さだけでなく、コストパフォーマンスを総合的に判断することが重要です。

SOCサービスの選び方で失敗しないための4つのポイント

数多くのベンダーが多種多様なSOCサービスを提供しているため、どのサービスが自社に最適なのかを見極めるのは簡単ではありません。ここでは、SOCサービス選びで失敗しないために、必ず確認すべき4つの重要なポイントを解説します。

① 監視対象の範囲

まず最初に、自社のIT環境を正確に把握し、SOCサービスがその環境を網羅的に監視できるかを確認する必要があります。サービスを導入した後に「最も重要なあのシステムが監視対象外だった」という事態は絶対に避けなければなりません。

以下のステップで確認を進めましょう。

- 自社IT資産の棚卸し: 監視すべき対象をリストアップします。

- インフラの種類: オンプレミスの物理サーバー/仮想サーバー、プライベートクラウド、パブリッククラウド(AWS, Microsoft Azure, Google Cloudなど)、ハイブリッドクラウド環境。

- ネットワーク: 本社、支社、データセンター、工場、店舗など、物理的な拠点。

- デバイスの種類: サーバー(Windows, Linux)、PC(エンドポイント)、ネットワーク機器(ファイアウォール, UTM, WAF, ルーター, スイッチ)、OT/ICSシステム(工場などの制御システム)。

- アプリケーション/サービス: 基幹システム(ERP)、業務アプリケーション、SaaS(Microsoft 365, Google Workspace, Salesforceなど)。

- ベンダーの対応範囲の確認: 各ベンダーの公式サイトや資料で、自社のIT資産に対応しているかを確認します。

- 特定のクラウド環境への強み: AWSに特化した監視メニューや、Microsoft Sentinelを活用したAzure環境の監視に強みを持つベンダーなど、特色があります。

- OT/ICSセキュリティへの対応: 工場やプラントの制御システムなど、特殊な環境の監視に対応できるか。

- SaaSアプリケーションの監視: Microsoft 365やGoogle Workspaceの監査ログを監視し、不正利用やアカウント乗っ取りを検知できるか。

- 将来の拡張性の考慮: 現在の環境だけでなく、将来的にクラウド移行やSaaS導入を計画している場合は、それらの環境にも柔軟に対応できるサービスかを見極めることが重要です。

自社の環境を正しく伝え、ベンダーがそれを正確に理解し、適切な監視プランを提案してくれるかどうかが、パートナーとして信頼できるかを見極める最初の試金石となります。

② 監視時間と対応レベル

サービスの品質を担保する上で、監視時間とSLA(Service Level Agreement:サービス品質保証) の確認は極めて重要です。

- 監視時間:

- 24時間365日: 夜間や休日も含めて常時監視。グローバルに事業を展開している企業や、ECサイトなど24時間稼働のサービスを提供している企業には必須です。

- 平日日中のみ(9時〜17時など): コストを抑えられますが、時間外の攻撃には対応できません。自社のビジネスリスクを評価し、本当にこのレベルで十分かを慎重に判断する必要があります。一般的には、24時間365日監視が強く推奨されます。

- SLA(対応レベル):

SLAは、ベンダーが保証するサービスの品質基準です。契約前に必ず詳細を確認し、自社の要求レベルを満たしているかを評価しましょう。確認すべき主な項目は以下の通りです。- インシデント検知から通知までの時間: インシデントの深刻度(例:Critical, High, Medium, Low)ごとに、検知してから顧客に通知するまでの目標時間が定められています。例えば「Criticalなインシデントは検知後15分以内に電話で通知」など、具体的な基準を確認します。

- 誤検知率/過検知率: どの程度の精度で脅威を検知できるかの目安。ただし、この数値を公表しているベンダーは多くありません。トライアル期間などで実際の検知品質を確認できるのが理想です。

- サービスの可用性: SOCの監視システム自体が停止しないことを保証する割合(例:99.9%)。

- 問い合わせへの応答時間: 顧客からの問い合わせに対して、どのくらいの時間で応答するかの基準。

SLAで定められたレベルを超える特別な対応(緊急の調査依頼など)が可能か、その場合の追加料金はどの程度かも、事前に確認しておくと安心です。

③ サポート内容と報告形式

インシデントが発生していない平時のコミュニケーションや、有事の際のサポート体制も、サービスの価値を大きく左右します。

- レポートの品質と頻度:

- 定例レポート: 月次や週次で提供されるレポートで、期間中のアラート件数、検出された脅威の傾向、セキュリティリスクの評価などがまとめられています。単なるデータの羅列ではなく、専門家による分析や考察、具体的な改善提案が含まれているかが重要です。

- インシデントレポート: 重大なインシデントが発生した際に都度作成される詳細な報告書。攻撃のタイムライン、原因、影響範囲、対処内容、再発防止策などが分かりやすく記載されているかを確認します。

- レポートのサンプルを事前に見せてもらい、その品質を評価することを強くおすすめします。

- コミュニケーション体制:

- 問い合わせ窓口: 専用ポータル、メール、電話など、どのような窓口が用意されているか。日本語に堪能な専門家が対応してくれるか。

- 定例報告会: レポートの内容について、担当アナリストと直接対話し、質疑応答ができる場が設けられているか。

- 緊急時の連絡体制: 深夜や休日にインシデントが発生した場合の連絡フローが明確になっているか。

技術力だけでなく、顧客との円滑なコミュニケーションを重視しているベンダーを選ぶことが、長期的に良好なパートナーシップを築く上で不可欠です。

④ サービスの提供形態

SOCサービスは、ベンダーと顧客の役割分担によって、いくつかの提供形態に分類できます。自社のセキュリティ体制や目指すゴールに合わせて、最適な形態を選びましょう。

- フルマネージドSOC:

監視、分析、通知、報告といったSOC運用の一連のプロセスを、ほぼ全てベンダーに委託する形態です。自社にセキュリティ担当者やリソースがほとんどない場合に最適です。運用負荷を最小限に抑え、プロの知見を最大限に活用できます。 - 共同運用(Co-managed SOC):

顧客とベンダーが役割を分担してセキュリティを運用する形態です。例えば、SIEMの運用とアラートの一次分析はベンダーが行い、その後の詳細分析やインシデント対応の判断は顧客企業の担当者が行う、といった分担が考えられます。外部の専門家の支援を受けつつ、社内にセキュリティ運用のノウハウを蓄積していきたい企業に適しています。 - MDR(Managed Detection and Response):

SOCサービスと類似していますが、よりプロアクティブな脅威ハンティング(潜んでいる脅威を積極的に探し出す活動)や、インシデント発生時の封じ込め・復旧といったリモートでの対処(Response)までをサービス範囲に含むことが多いのが特徴です。特にエンドポイント(PCやサーバー)の保護に重点を置いています。より踏み込んだ対応までを委託したい場合に有力な選択肢となります。

これらのポイントを総合的に評価し、複数のベンダーと実際に会って話をすることで、自社の文化や要件に最もフィットするSOCサービスを見つけることができるでしょう。

おすすめのSOCサービス比較15選

ここでは、国内で提供されている主要なSOCサービスを15種類ピックアップし、それぞれの特徴や強みを紹介します。各サービスは独自の強みを持っているため、前述の選び方のポイントを参考に、自社のニーズに最も合致するサービスを比較検討してください。

※掲載している情報は2024年6月時点のものです。最新かつ詳細な情報については、各社の公式サイトをご確認ください。

| サービス名 | 提供企業 | 主な特徴 |

|---|---|---|

| セキュリティ監視・運用サービス | NTTデータ先端技術 | 大規模・ミッションクリティカルなシステムへの豊富な実績。独自の脅威インテリジェンスを活用。 |

| JSOC | ラック | 日本最大級のSOC。長年の運用実績と膨大なログ分析から得られる知見が強み。 |

| マネージドセキュリティサービス | IIJ | ネットワーク事業者としての強みを活かし、バックボーンからエンドポイントまで幅広くカバー。 |

| wizSecure SOCサービス | NTTテクノクロス | NTT研究所の技術力を活用。AI分析や独自開発のプラットフォームが特徴。 |

| S&J SOCサービス | S&J | MSS専業ならではの高品質なサービス。柔軟なカスタマイズ対応。 |

| SOCサービス | NTT-AT | NTTグループの知見を活かし、ネットワークからクラウド、OT環境まで幅広く対応。 |

| Trend Micro XDR | トレンドマイクロ | エンドポイント、サーバ、クラウド、メール、ネットワーク全体を相関分析するXDRプラットフォーム。 |

| MELSIC | 三菱電機インフォメーションネットワーク | 三菱電機グループのセキュリティを支える実績とノウハウ。OTセキュリティにも強み。 |

| Buis-CERT | NRIセキュアテクノロジーズ | コンサルティングから運用まで一気通貫で提供。高度な分析力とインシデント対応能力。 |

| GRCS SOC | GRCS | GRC(ガバナンス・リスク・コンプライアンス)の視点を取り入れたSOCサービスが特徴。 |

| SOCサービス | SOMPO CYBER SECURITY | 損保系の知見を活かし、サイバー保険と連携したインシデント対応体制が強み。 |

| Veeam Cyber Secure Program | Veeam | バックアップとリカバリに特化。ランサムウェア攻撃からの迅速な復旧を保証するプログラム。 |

| MDRサービス for Endpoint/EDR | NEC | NECグループのセキュリティ技術とAIを活用したMDRサービス。エンドポイントの脅威対策に特化。 |

| SOCサービス | セキュアヴェイル | 2001年からサービス提供。独立系ベンダーとしてマルチベンダー環境に対応。 |

| SCSK SOC | SCSK | ITサービスインテグレーターとしての総合力。システム開発から運用、セキュリティまで一貫してサポート。 |

① NTTデータ先端技術 セキュリティ監視・運用サービス

NTTデータグループの一員として、金融機関や官公庁など、ミッションクリティカルな大規模システムのセキュリティを長年にわたり支えてきた実績が最大の強みです。独自の脅威インテリジェンス基盤「InteLLIP」を活用し、国内外の最新の脅威情報と顧客のログデータを突き合わせることで、高精度な検知を実現します。経験豊富なアナリストによる高度な分析力と、丁寧な報告・改善提案には定評があり、高品質なサービスを求める企業に適しています。

(参照:NTTデータ先端技術株式会社 公式サイト)

② ラック JSOC

「JSOC(Japan Security Operation Center)」は、20年以上の歴史を持つ日本最大級のSOCです。膨大な顧客から集まるログデータを分析することで得られる、日本国内の攻撃傾向に関する深い知見が他にはない強みです。長年の運用で培われた分析ノウハウと、多数のセキュリティ専門家を擁する盤石な体制で、安定したサービスを提供します。サイバー救急センターとの連携によるインシデント対応力も高く、信頼と実績を重視する企業にとって有力な選択肢となります。

(参照:株式会社ラック 公式サイト)

③ IIJ マネージドセキュリティサービス

インターネットイニシアティブ(IIJ)は、大手インターネットサービスプロバイダ(ISP)としての強みを活かしたSOCサービスを展開しています。大規模なバックボーンネットワークの運用で培った知見を基に、DDoS攻撃対策から、ファイアウォール、WAF、エンドポイントセキュリティまで、多層的な防御をワンストップで提供します。IIJの各種ネットワークサービスやクラウドサービスと組み合わせることで、シームレスで効率的なセキュリティ運用が可能です。

(参照:株式会社インターネットイニシアティブ 公式サイト)

④ wizSecure SOCサービス

NTTテクノクロスが提供する「wizSecure SOCサービス」は、NTT研究所の最先端技術を応用している点が特徴です。AIを活用したログ分析や、独自開発の分析プラットフォームにより、分析の高度化・効率化を図っています。特に、Microsoft 365やAzure ADなどのクラウドサービスのログ監視に強みを持ち、クラウド利用が進んでいる企業のセキュリティ強化に貢献します。

(参照:NTTテクノクロス株式会社 公式サイト)

⑤ S&J SOCサービス

S&Jは、マネージドセキュリティサービス(MSS)を専業とする、国内では数少ない独立系ベンダーです。専業ならではの専門性と、特定の製品やプラットフォームに縛られない中立的な立場から、顧客の環境に最適なサービスを柔軟に提供できる点が強みです。顧客ごとの個別要件へのカスタマイズ対応力が高く、きめ細やかなサポートを求める企業から高い評価を得ています。

(参照:株式会社S&J 公式サイト)

⑥ NTT-AT SOCサービス

NTTアドバンステクノロジ(NTT-AT)は、NTTグループの一員として、長年培ってきた技術力と知見を基盤としたSOCサービスを提供しています。ネットワークからサーバー、クラウド、さらにはOT(Operational Technology)環境まで、幅広い領域をカバーできるのが特徴です。特にOTセキュリティに関しては、専門のチームとソリューションを有しており、工場や重要インフラを持つ企業のセキュリティ対策にも対応可能です。

(参照:NTTアドバンステクノロジ株式会社 公式サイト)

⑦ Trend Micro XDR

トレンドマイクロが提供するのは、従来のSOCサービスとは少し異なり、XDR(Extended Detection and Response)プラットフォームを基盤としたマネージドサービスです。エンドポイント(Trend Micro Apex One)、サーバー(Trend Micro Cloud One)、メール、ネットワークなど、同社の幅広い製品群から収集したログを相関分析することで、サイロ化されたアラートでは見逃しがちな巧妙な攻撃を可視化します。プロアクティブな脅威ハンティングまで含まれるのが大きな特徴です。

(参照:トレンドマイクロ株式会社 公式サイト)

⑧ MELSIC

三菱電機インフォメーションネットワーク(MIND)が提供する「MELSIC」は、長年にわたり三菱電機グループ全体の情報セキュリティを支えてきた実績とノウハウが凝縮されたSOCサービスです。製造業としての知見を活かし、情報システム(IT)だけでなく、工場などの制御システム(OT)のセキュリティ監視にも強みを持ちます。ITとOTを融合したセキュリティ対策を実現したい製造業にとって、非常に魅力的な選択肢です。

(参照:三菱電機インフォメーションネットワーク株式会社 公式サイト)

⑨ Buis-CERT

野村総合研究所(NRI)グループのNRIセキュアテクノロジーズが提供するサービスです。トップレベルのコンサルタントとアナリストを多数擁し、高度な分析能力とインシデント対応能力を誇ります。セキュリティ診断やコンサルティングから、SOC/CSIRT構築支援、実際の監視・運用まで、企業のセキュリティライフサイクル全体をワンストップで支援できる総合力が強みです。金融機関をはじめとする、極めて高いセキュリティレベルが求められる企業からの信頼が厚いです。

(参照:NRIセキュアテクノロジーズ株式会社 公式サイト)

⑩ GRCS SOC

GRCS(ガバナンス リスク&コンプライアンス サービス)は、その社名の通り、GRC(ガバナンス、リスク、コンプライアンス)の視点をセキュリティ運用に取り入れている点がユニークです。単に技術的な脅威を検知するだけでなく、それが企業のどのようなビジネスリスクに繋がり、規制要件にどう影響するかという観点からの分析・報告を行います。経営層への説明責任を果たしたい企業や、内部統制を重視する企業に適しています。

(参照:株式会社GRCS 公式サイト)

⑪ SOMPO CYBER SECURITY SOCサービス

SOMPOホールディングスグループの一員であるSOMPO CYBER SECURITYが提供するサービスです。最大の特色は、損害保険会社としての知見を活かし、サイバー保険と連携したインシデント対応体制を構築している点です。インシデント発生時には、SOCによる技術的な支援と、保険による金銭的な補償、弁護士紹介などの事後対応支援が一体となって提供され、インシデントの被害を包括的に最小化することを目指します。

(参照:SOMPO CYBER SECURITY株式会社 公式サイト)

⑫ Veeam Cyber Secure Program

データ保護とランサムウェアリカバリのリーダーであるVeeamが提供するこのプログラムは、厳密にはSOCサービスとは異なりますが、関連性が高いものです。これはバックアップとリカバリに特化したプログラムで、ランサムウェア攻撃を受けた際に、クリーンなデータを迅速かつ確実に復旧させることを目的としています。インシデント後の「復旧」に焦点を当て、高度なサポートと復旧費用の保証などを組み合わせた、ユニークなアプローチです。

(参照:Veeam Software 公式サイト)

⑬ MDRサービス for Endpoint/EDR

NECが提供するこのサービスは、SOCの中でも特にMDR(Managed Detection and Response)に特化しています。NECのEDR製品や他社EDRと連携し、エンドポイント(PC、サーバー)での脅威の検知と対応を専門に行います。NECグループが持つAI技術やインテリジェンスを活用して脅威を分析し、リモートでの端末隔離といった封じ込め措置までを実施します。エンドポイント対策を強化したい企業に最適です。

(参照:日本電気株式会社 公式サイト)

⑭ セキュアヴェイル SOCサービス

セキュアヴェイルは、2001年からマネージドセキュリティサービスを提供している、この分野の老舗企業です。特定のメーカーや製品に依存しない独立系のベンダーであるため、顧客が利用している様々なセキュリティ製品(マルチベンダー環境)に柔軟に対応できるのが強みです。長年の運用実績に基づいた安定したサービス品質と、コストパフォーマンスの高さで評価されています。

(参照:株式会社セキュアヴェイル 公式サイト)

⑮ SCSK SOC

SCSKは、大手ITサービスインテグレーターとしての総合力を活かしたSOCサービスを提供しています。システムの企画・開発から、インフラ構築、運用・保守、そしてセキュリティ監視までを一気通貫でサポートできるのが最大の強みです。顧客のビジネスやシステムを深く理解した上で、最適なセキュリティ監視を提供します。既存のシステム運用をSCSKに委託している企業にとっては、連携がスムーズに進むというメリットもあります。

(参照:SCSK株式会社 公式サイト)

SOCサービス導入までの流れ

SOCサービスの導入は、自社のセキュリティ体制を大きく変えるプロジェクトです。ベンダーと密に連携しながら、計画的に進める必要があります。ここでは、一般的なSOCサービス導入までの流れを5つのステップに分けて解説します。

問い合わせ・相談

最初のステップは、自社の課題やニーズを整理し、関心のあるSOCサービスベンダーに問い合わせることです。この段階では、完璧な要件定義は必要ありません。「最近ランサムウェアの被害をよく聞くので対策したい」「クラウド利用が増えてセキュリティが不安」「セキュリティ担当者が不足している」といった、漠然とした課題感でも構いません。複数のベンダーに声をかけ、それぞれのサービスの概要や特徴について話を聞いてみましょう。

ヒアリング・要件定義

問い合わせ後、ベンダーの営業担当者や専門のエンジニアによる詳細なヒアリングが行われます。このフェーズが、SOCサービス導入プロジェクトの中で最も重要です。ベンダーは、顧客のビジネス内容、ITシステムの全体像、現在のセキュリティ対策状況、解決したい課題、予算感などを詳しくヒアリングします。

顧客側は、このヒアリングに対して、事前に整理しておいた情報(監視対象にしたいシステムのリスト、ネットワーク構成図、利用しているクラウドサービスなど)をできるだけ正確に提供することが求められます。この情報をもとに、ベンダーと共同で以下の項目を具体的に定義していきます。

- 監視対象のスコープ(範囲): どのサーバー、ネットワーク、クラウド環境を監視するか。

- サービスレベル(SLA): 監視時間、インシデント通知の目標時間、レポートの頻度など。

- インシデント発生時の連絡体制と役割分担: 誰が、誰に、どのように連絡し、誰が何を行うか。

ここでの定義が曖昧だと、導入後に「思っていたサービスと違う」というミスマッチが生じる原因となります。

見積もり・契約

要件定義で固まった内容に基づき、ベンダーから正式な見積もりが提示されます。見積書には、初期費用と月額費用の内訳、含まれるサービス内容、契約期間などが明記されています。複数のベンダーから見積もりを取得している場合は、価格だけでなく、サービス内容、SLA、サポート体制などを総合的に比較検討します。提示された内容に不明な点があれば、納得がいくまで質問し、全てに合意できたら契約を締結します。

導入・設定

契約後、実際の導入・設定作業が始まります。このフェーズは、ベンダーのエンジニアが主体となって進めますが、顧客側の協力も不可欠です。

- ログ転送設定: 監視対象のサーバーやネットワーク機器から、SOCのSIEMへログが転送されるように設定します。これには、顧客側のファイアウォールで通信許可設定が必要になる場合があります。

- エージェント導入: エンドポイント監視(EDR)などを行う場合、監視対象のPCやサーバーに専用のエージェントソフトウェアをインストールします。

- 接続テスト: ログが問題なくSOCに届いているか、通信に問題がないかなどをテストします。

導入期間は、環境の規模や複雑さにもよりますが、一般的には1ヶ月から3ヶ月程度かかることが多いです。

運用開始

全ての設定とテストが完了すると、いよいよSOCによる本格的な監視がスタートします。ただし、運用開始直後は、顧客の環境に特有の正常な通信が、異常として検知されてしまう「誤検知(False Positive)」が発生しやすい時期です。ベンダーは、これらの誤検知を一つひとつ顧客に確認しながら、分析ルールを最適化していく「チューニング」作業を行います。このチューニング期間を経て、監視精度が安定し、SOCサービスは定常運用へと移行します。運用開始後も、定例会などを通じてベンダーと継続的にコミュニケーションを取り、セキュリティ体制を改善していくことが重要です。

まとめ

本記事では、SOCサービスの基本的な役割から、導入のメリット・デメリット、費用、選び方のポイント、そして具体的なサービス比較まで、幅広く解説してきました。

サイバー攻撃が企業の存続を脅かす経営課題となった今、高度な専門知識を持つプロフェッショナルによる24時間365日の監視体制を構築できるSOCサービスは、多くの企業にとって極めて有効かつ現実的なソリューションです。SOCサービスを導入することで、企業はセキュリティレベルを飛躍的に向上させられるだけでなく、貴重な社内リソースを本来のコア業務に集中させ、ビジネスの成長を加速させることが可能になります。

しかし、その効果を最大化するためには、自社の状況を正しく理解し、適切なサービスを慎重に選定することが不可欠です。最後に、失敗しないための選び方のポイントを再確認しましょう。

- 監視対象の範囲: 自社のIT資産(オンプレミス、クラウド、SaaSなど)を正確に把握し、サービスがそれをカバーできるかを確認する。

- 監視時間と対応レベル: 自社のビジネスリスクに見合った監視時間と、具体的なSLA(サービス品質保証)の内容を確認する。

- サポート内容と報告形式: レポートの質や定例会の有無など、平時・有事のコミュニケーション体制を確認する。

- サービスの提供形態: 自社の体制や目的に合わせ、フルマネージドか共同運用かなどを選択する。

SOCサービスの導入は、単なるコスト支出ではありません。変化の激しい時代において、企業の競争力と信頼性を維持し、持続的な成長を遂げるための戦略的な「投資」です。この記事が、貴社にとって最適なセキュリティパートナーを見つけ、安全な事業基盤を築くための一助となれば幸いです。