現代のデジタル社会において、Webサービスやスマートフォンアプリ、企業システム間の連携は、もはや当たり前の光景となりました。このシームレスな連携を支える中核技術が「API(Application Programming Interface)」です。APIは、異なるソフトウェアやサービスが互いに情報をやり取りするための「架け橋」として、デジタルトランスフォーメーション(DX)や新しいビジネスモデルの創出に不可欠な存在となっています。

しかし、その利便性の裏側で、APIを標的としたサイバー攻撃のリスクが急速に高まっています。APIの脆弱性を突かれると、機密情報の漏洩、サービスの乗っ取り、システム全体の停止といった深刻な被害に直結しかねません。従来のWebアプリケーションセキュリティ対策だけでは、API特有のリスクを防ぐことは困難です。

本記事では、APIセキュリティの基本から、なぜ今その重要性が叫ばれているのか、具体的なリスク、そして今日から始められる実践的な対策までを網羅的に解説します。自社のデジタル資産を守り、安全にAPIを活用していくための知識を深めていきましょう。

目次

APIセキュリティとは

まず、APIセキュリティという言葉を正しく理解するために、その前提となる「APIとは何か」から掘り下げ、APIセキュリティの基本的な考え方と、その重要性について解説します。

そもそもAPIとは

API(Application Programming Interface)とは、あるソフトウェアの機能や管理するデータなどを、外部の他のプログラムから呼び出して利用するための手順やデータ形式などを定めた規約(インターフェース)のことです。

少し分かりにくいかもしれませんので、レストランに例えてみましょう。

私たちがレストランで食事をしたいとき、厨房に勝手に入って食材を探したり、調理をしたりはしません。代わりに、メニューを見て「ウェイター」に注文を伝えます。ウェイターは私たちの注文を厨房に伝え、出来上がった料理を席まで運んできてくれます。

このとき、

- 客(あなた):ソフトウェアやサービスを利用するクライアント(例:スマートフォンアプリ)

- 厨房:機能やデータを提供するサーバー

- ウェイター:API

- メニュー:APIで利用できる機能の一覧(API仕様書)

- 注文の言葉:APIを呼び出すための命令(リクエスト)

- 運ばれてくる料理:APIから返されるデータ(レスポンス)

このように、APIはクライアント(利用者)とサーバー(提供者)の間の「通訳」や「窓口」として機能し、定められたルールに従って両者間のコミュニケーションを仲介します。利用者は提供者の内部構造(厨房の中)を知る必要がなく、決められた方法(注文)でリクエストを送るだけで、目的の機能やデータ(料理)を得ることができます。

現代では、特にインターネットを介して利用される「Web API」が主流です。Web APIは、Web通信の標準プロトコルであるHTTP/HTTPSを使ってデータのやり取りを行います。例えば、天気予報アプリが気象庁のサーバーから最新の気象データを取得したり、乗り換え案内アプリが鉄道会社のサーバーから運行情報を取得したりする際に、このWeb APIが活用されています。

APIセキュリティの基本的な考え方

APIセキュリティとは、文字通りAPIそのもの、およびAPIを介して送受信されるデータや、APIによって提供される機能をサイバー攻撃から保護するための一連の技術やプロセスのことを指します。

これは単にAPIへのアクセスを制限するだけではありません。APIセキュリティの目的は、APIを「正当な利用者」が「許可された範囲」で「安全に」利用できる状態を維持することにあります。そのために、以下の3つの要素が基本となります。

- 認証(Authentication):「誰が」APIを利用しようとしているのかを特定・検証するプロセスです。「あなたは本当に本人ですか?」という問いに答えるための仕組みであり、APIキー、OAuthトークン、ID/パスワードなどが用いられます。

- 認可(Authorization):認証された利用者が「何を」する権限を持っているのかを制御するプロセスです。「あなたはこのデータにアクセスできますか?」「この操作を実行する権限がありますか?」を判断します。例えば、一般ユーザーは自分のデータしか閲覧できないが、管理者は全ユーザーのデータを閲覧できる、といった権限の分離がこれにあたります。

- 機密性の確保(Confidentiality):APIを介してやり取りされるデータが、第三者に盗聴されたり改ざんされたりしないように保護することです。具体的には、通信経路をTLS(Transport Layer Security)によって暗号化することが基本となります。

これらに加え、不正なリクエストを検知してブロックする仕組みや、予期せぬ大量アクセスからサービスを守る仕組み(レート制限)、APIの利用状況を監視するロギングなどもAPIセキュリティの重要な構成要素です。APIセキュリティは、APIという「玄関」の鍵を管理し、入退室のルールを定め、監視カメラを設置するような総合的な防衛策と考えることができます。

なぜ今APIセキュリティが重要なのか

APIの利用が爆発的に増加し、ビジネスに不可欠な要素となった現代において、APIセキュリティの重要性はかつてないほど高まっています。その理由は大きく3つあります。

第一に、APIは攻撃者にとって非常に魅力的なターゲットだからです。APIは、アプリケーションのビジネスロジックやデータベースに直接アクセスするための「裏口」となり得ます。多くの場合、APIはプログラムによる利用を前提としているため、人間が操作するWeb画面よりも多くの機能やデータにアクセスできる場合があります。このため、一度APIの脆弱性を発見されると、Webサイトの改ざんといった表面的な被害に留まらず、システムの根幹に関わる大量のデータ漏洩やサービス乗っ取りといった深刻な事態を引き起こす可能性があります。

第二に、APIは外部に公開されることを前提としているため、攻撃対象領域(アタックサーフェス)が広がるという点です。自社サービスのためだけでなく、パートナー企業や一般の開発者向けにAPIを公開する「APIエコノミー」が拡大しています。これは新たなビジネスチャンスを生む一方で、自社のシステムの入り口を世界中に公開することと同義です。誰が、いつ、どこからアクセスしてくるか予測が難しく、悪意のある攻撃者に狙われるリスクも必然的に高まります。

第三に、従来のセキュリティ対策ではAPI特有のリスクに対応しきれないケースが増えていることです。例えば、Webサイトを保護するWAF(Web Application Firewall)は、主にSQLインジェクションやクロスサイトスクリプティング(XSS)といった古典的な攻撃を防ぐことには長けています。しかし、APIに対する攻撃は、正当なリクエストに見せかけてビジネスロジックの隙を突いたり、認可の不備を悪用して他人のデータにアクセスしたりするなど、より巧妙化・複雑化しています。これらの攻撃は、従来のWAFの防御ルールをすり抜けてしまうことが少なくありません。

これらの理由から、もはやAPIセキュリティは「あれば望ましい」ものではなく、デジタルサービスを提供するすべての企業にとって「不可欠な」経営課題となっているのです。

APIセキュリティが注目される背景

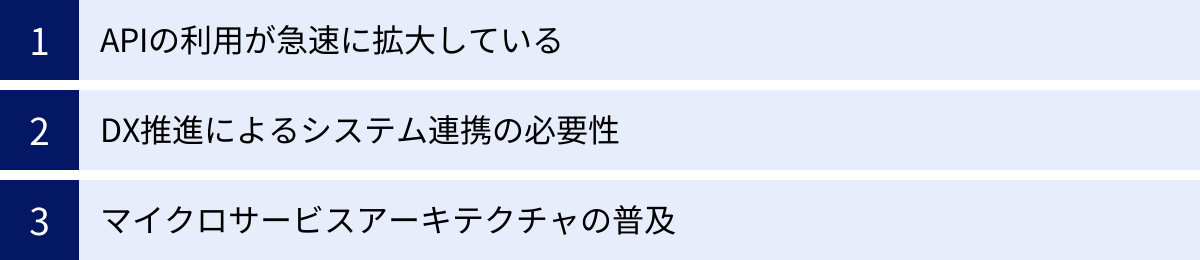

近年、「APIセキュリティ」という言葉を耳にする機会が急激に増えました。なぜ今、これほどまでにAPIの安全性が重要視されるようになったのでしょうか。その背景には、現代のIT環境を形作る3つの大きなトレンドが存在します。

APIの利用が急速に拡大している

APIセキュリティが注目される最も直接的な理由は、APIそのものの利用が社会のあらゆる場面で爆発的に拡大していることです。かつてAPIは、一部の専門的な開発者が利用する技術という側面が強いものでした。しかし現在では、私たちの日常生活やビジネスシーンに深く浸透しています。

- スマートフォンアプリ:天気予報、地図、SNS、ネットバンキングなど、私たちが日常的に使うほとんどのアプリは、サーバーとAPIを介して通信し、データの取得や更新を行っています。

- SaaS(Software as a Service)連携:多くの企業が、CRM(顧客関係管理)、MA(マーケティングオートメーション)、会計ソフトなど、複数のSaaSを組み合わせて業務を行っています。これらのSaaS間のデータ連携は、APIによって実現されています。例えば、Webサイトの問い合わせフォームに入力された情報をAPI経由でCRMに自動登録する、といった連携が典型的です。

- IoT(Internet of Things):スマートホームデバイス、工場のセンサー、コネクテッドカーなど、あらゆるモノがインターネットに接続されるIoTの世界でも、デバイスとクラウドサーバー間の通信にはAPIが利用されています。

- APIエコノミー:自社のサービスやデータをAPIとして外部の企業や開発者に公開し、新たな収益源やビジネスパートナーシップを創出する動きが活発化しています。これにより、自社だけでは実現できなかった革新的なサービスが生まれる可能性が広がります。

このように、APIはもはや単なる技術的なインターフェースではなく、新しい価値を生み出すためのビジネス基盤へと進化しました。しかし、この利用拡大は、そのままセキュリティリスクの増大に直結します。APIが利用される場面が増えれば増えるほど、攻撃者が侵入を試みる「ドア」の数も増えることになるのです。特に、外部に公開されるAPIは、その仕様が広く知られているため、攻撃者にとって格好の標的となり得ます。APIの普及がビジネスの可能性を広げる一方で、その安全性を確保する責任もまた増大しているのが現状です。

DX推進によるシステム連携の必要性

多くの企業が取り組むデジタルトランスフォーメーション(DX)の推進も、APIセキュリティの重要性を押し上げる大きな要因です。DXの本質は、デジタル技術を活用してビジネスモデルや業務プロセスを変革し、競争上の優位性を確立することにあります。

多くの企業では、長年にわたって構築・運用されてきた基幹システム(レガシーシステム)や、部署ごとに導入された様々な業務システムが存在し、それぞれが独立して稼働しています。これらのシステムは「データのサイロ」化を引き起こし、組織全体でのデータ活用や迅速な意思決定を妨げる要因となっています。

DXを推進する上で、これらのサイロ化されたシステムを連携させ、データを一元的に活用できる環境を構築することが不可欠です。そして、そのシステム間連携を実現する最も効果的かつ柔軟な手段がAPIなのです。

例えば、

- 営業部門が利用するCRMと、経理部門が利用する会計システムをAPIで連携させ、受注情報をリアルタイムに会計処理に反映させる。

- 工場の生産管理システムと、本社の販売管理システムをAPIで連携させ、需要予測に基づいた最適な生産計画を自動で立案する。

- 顧客からの問い合わせを管理するシステムと、製品情報を管理するデータベースをAPIで連携させ、カスタマーサポートの担当者が迅速かつ正確な回答を行えるようにする。

これらの連携は、業務効率を劇的に向上させ、新たな付加価値を生み出します。しかし、APIによる連携は、これまで組織の内部に閉じていたシステムのデータを外部(たとえそれが組織内の別システムであっても)に接続することを意味します。この接続点が、新たなセキュリティリスクの発生源となります。連携のために作られたAPIの認証・認可が不十分だった場合、そこを突破口として基幹システムにまで侵入され、企業の根幹を揺るがすような情報漏洩やシステム破壊に繋がる恐れがあるのです。

したがって、DXを安全に推進するためには、APIを積極的に活用すると同時に、そのセキュリティを確保することが「車の両輪」として求められます。

マイクロサービスアーキテクチャの普及

アプリケーションの開発・運用手法の変化も、APIセキュリティの重要性を高めています。近年、マイクロサービスアーキテクチャという設計思想が、特に大規模で複雑なWebサービスの開発において主流となりつつあります。

従来、アプリケーションは「モノリシック(一枚岩)アーキテクチャ」で作られることが一般的でした。これは、ユーザーインターフェース、ビジネスロジック、データアクセスなど、すべての機能が一つの大きなプログラムとして一体化されている構造です。モノリシックアーキテクチャは、開発初期はシンプルですが、機能追加や修正を重ねるうちにシステム全体が複雑化し、一部の変更が予期せぬ場所に影響を及ぼしたり、特定の機能だけをスケールさせることが難しかったりという課題がありました。

これに対し、マイクロサービスアーキテクチャは、アプリケーションを「独立した小さなサービスの集合体」として構築するアプローチです。例えば、ECサイトであれば、「ユーザー管理」「商品カタログ」「注文処理」「決済」といった機能をそれぞれ独立したサービスとして開発します。そして、これらの各サービスは、互いにAPIを呼び出し合うことで連携し、一つの大きなアプリケーションとして機能します。

このアーキテクチャには、以下のようなメリットがあります。

- 俊敏性の向上:各サービスを独立して開発・デプロイできるため、開発サイクルを高速化できる。

- スケーラビリティ:アクセスが集中するサービスだけを選択的にスケール(増強)できる。

- 技術選択の自由:各サービスに最適なプログラミング言語やデータベースを選択できる。

- 耐障害性:一つのサービスに障害が発生しても、他のサービスへの影響を最小限に抑えられる。

しかし、このマイクロサービスアーキテクチャは、その構造上、APIの利用を前提としており、サービス間の内部通信が爆発的に増加します。モノリシックなシステムではプログラム内部の関数呼び出しで済んでいた処理が、マイクロサービスではすべてネットワーク越しのAPIコールになります。

これは、セキュリティの観点から見ると、保護・管理すべきAPIエンドポイント(APIの出入り口)の数が大幅に増えることを意味します。サービス間の通信であっても、それが本当に正当なサービスからのリクエストなのかを都度検証(認証・認可)しなければ、悪意のあるサービスが内部ネットワークに侵入した場合、次々と他のサービスを乗っ取られてしまう危険性があります。

このように、マイクロサービスの普及は、開発の効率性を高める一方で、APIセキュリティの管理をより複雑かつ重要なものにしているのです。

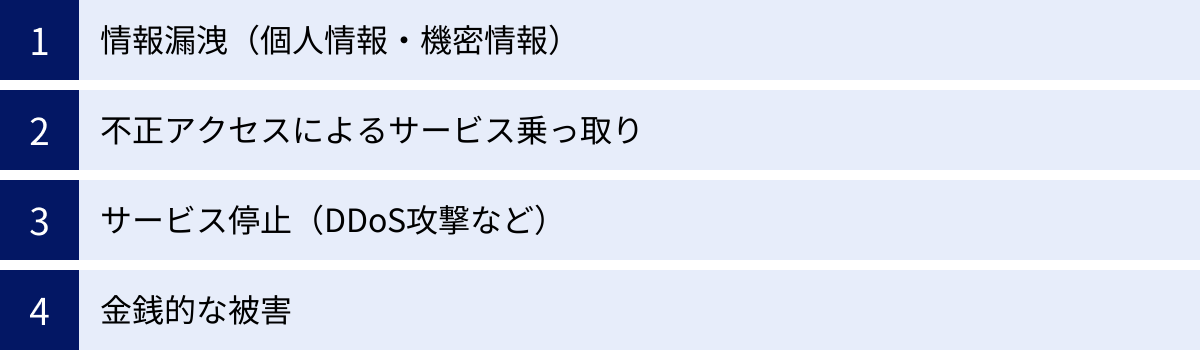

APIセキュリティを怠ると何が起こるのか

APIセキュリティ対策の重要性を理解していても、その具体的な脅威をイメージできなければ、対策の優先順位を上げにくいかもしれません。もしAPIのセキュリティ対策を怠った場合、企業はどのような深刻な事態に直面するのでしょうか。ここでは、実際に起こりうる4つの重大な被害シナリオを解説します。

情報漏洩(個人情報・機密情報)

APIの脆弱性を突かれた際に最も懸念される被害が、機密情報の漏洩です。APIはアプリケーションのデータ層に直接アクセスするための窓口であり、ここに不備があれば、データベースに格納されている重要な情報が外部に流出する可能性があります。

漏洩する情報の種類は多岐にわたります。

- 個人情報:氏名、住所、電話番号、メールアドレス、クレジットカード番号、ログインパスワードなど、顧客や従業員のプライバシーに関わる情報。個人情報の漏洩は、被害者への直接的な損害だけでなく、企業の信用の失墜、損害賠償請求、行政からの厳しい罰則につながります。

- 機密情報:企業の財務データ、取引先情報、人事情報、新製品の開発計画、独自の技術情報(ソースコードなど)といった、事業の根幹をなす情報。これらの情報が競合他社に渡れば、企業の競争力は著しく損なわれます。

情報漏洩を引き起こす典型的なAPIの脆弱性には、「認可の不備」があります。例えば、ユーザー情報を取得するAPI https://example.com/api/users/{userID} があったとします。ここで、APIがリクエストしてきたユーザーが、指定された userID の情報を閲覧する権限を持っているかを正しくチェックしていなかった場合、攻撃者は {userID} の部分を他のユーザーのIDに書き換えるだけで、他人の個人情報を簡単に窃取できてしまいます。

このような攻撃は、APIの仕様を少し分析すれば比較的容易に試みることができ、一度成功すればプログラムを使って自動的に大量のデータを抜き取ることが可能です。APIのセキュリティホールは、企業の最も価値ある資産である「情報」を根こそぎ奪い去る、静かで致命的な脅威となり得るのです。

不正アクセスによるサービス乗っ取り

APIの脆弱性は、単なる情報の窃取に留まらず、サービスそのものを乗っ取られるという、より能動的な被害につながる危険性もはらんでいます。

認証メカニズムの不備や、特定のAPIエンドポイントの保護漏れなどを悪用されることで、攻撃者は一般ユーザー、あるいは最悪の場合、管理者(アドミン)権限を不正に取得することがあります。アカウントが乗っ取られると、以下のような様々な破壊活動が可能になります。

- なりすましによる不正行為:乗っ取ったアカウントになりすまし、不正な投稿やメッセージの送信、ECサイトでの不正注文、オンラインバンキングでの不正送金などを行います。被害はアカウントの本来の所有者だけでなく、その関係者や他のユーザーにも及び、サービス全体の信頼を揺るがします。

- データの改ざん・削除:攻撃者が管理者権限を奪取した場合、システム内のあらゆるデータを自由に改ざん、あるいは削除できるようになります。顧客リストの書き換え、商品価格の不正な変更、Webサイトのコンテンツの書き換え、そして最悪の場合、データベース全体の破壊といった事態も起こり得ます。一度破壊されたデータの復旧は極めて困難であり、事業の継続が不可能になるケースさえ考えられます。

- 他のシステムへの攻撃の踏み台:乗っ取ったサービスを「踏み台」として利用し、他の企業や個人に対してサイバー攻撃を仕掛けるケースもあります。この場合、自社が被害者であると同時に、意図せず加害者にもなってしまい、さらなる法的・社会的な責任を問われることになります。

サービス乗っ取りは、金銭的な被害や信用の失墜はもちろんのこと、事業継続そのものを脅かす極めて深刻なインシデントです。APIにおける厳格な認証・認可の実装は、こうした最悪の事態を防ぐための生命線と言えるでしょう。

サービス停止(DDoS攻撃など)

APIは、サービス停止(DoS/DDoS攻撃)の格好の標的ともなります。DoS(Denial of Service)攻撃とは、サーバーに大量の処理要求を送りつけて過負荷状態にし、正規のユーザーがサービスを利用できないようにする攻撃です。攻撃元が複数に分散している場合、DDoS(Distributed Denial of Service)攻撃と呼ばれます。

APIはプログラムによる高速かつ大量のアクセスを前提としているため、攻撃者にとっても自動化された攻撃を仕掛けやすい対象です。特に、以下のようなAPIの不備はサービス停止のリスクを増大させます。

- レート制限の欠如:特定のIPアドレスやユーザーからのリクエスト数を一定時間内に制限する「レート制限」が実装されていないAPIは、DDoS攻撃に対して極めて脆弱です。攻撃者はスクリプトを使って、短時間に何百万、何千万というリクエストをAPIサーバーに送りつけ、サーバーのリソース(CPU、メモリ、ネットワーク帯域)を簡単に枯渇させることができます。

- リソースを大量に消費するAPI:例えば、複雑な検索処理や、大量のデータを生成するレポート機能などを提供するAPIは、1回のリクエストでもサーバーに大きな負荷をかけます。このような「重い」APIにレート制限がなければ、比較的少数のリクエストでもサーバーをダウンさせることが可能です。

サービスが停止すれば、その間の売上機会が失われる直接的な金銭的被害はもちろんのこと、「いつでも使える」というユーザーからの信頼が大きく損なわれます。特に、ビジネスの基幹を担うサービスであれば、その影響は計り知れません。適切なレート制限やリソース消費を考慮したAPI設計は、サービスの安定稼働を守るための必須要件です。

金銭的な被害

APIセキュリティの欠如は、最終的に直接的・間接的な金銭的被害となって企業に跳ね返ってきます。

- 直接的な詐取:ECサイトにおいて、決済フローのAPIの脆弱性を突かれ、商品の価格を不正に書き換えて購入されたり、有料コンテンツや有料機能を無料で利用されたりするケースです。これは、APIのビジネスロジックの欠陥を悪用した攻撃の一例です。

- クラウド利用料の不正な高騰:APIがクラウドサービス(AWS, Google Cloud, Azureなど)上で稼働している場合、リソース消費型の攻撃を受けると、サーバー利用料が意図せず高騰することがあります。攻撃者は自社のリソースを使わずに、標的企業の費用で攻撃や、あるいは仮想通貨のマイニングなどを行うことさえあります。

- インシデント対応コスト:一度セキュリティインシデントが発生すると、その対応には莫大なコストがかかります。原因調査、システムの復旧、顧客への通知やお詫び、専門のフォレンジック業者への依頼、セキュリティ対策の再構築など、多額の費用と人員、時間が必要となります。

- 賠償金や罰金:個人情報の漏洩などを起こした場合、被害者への損害賠償や、個人情報保護法などの法令に基づく多額の課徴金が課される可能性があります。

- ブランドイメージの低下による機会損失:「セキュリティが甘い企業」というレッテルを貼られると、顧客離れや新規顧客獲得の困難、株価の下落など、長期的にビジネスに悪影響を及ぼし、その機会損失は計り知れません。

このように、APIセキュリティへの投資を怠ることは、目先のコスト削減どころか、将来的にその何倍、何十倍ものコストを支払うことになるリスクを抱え込むことに他なりません。

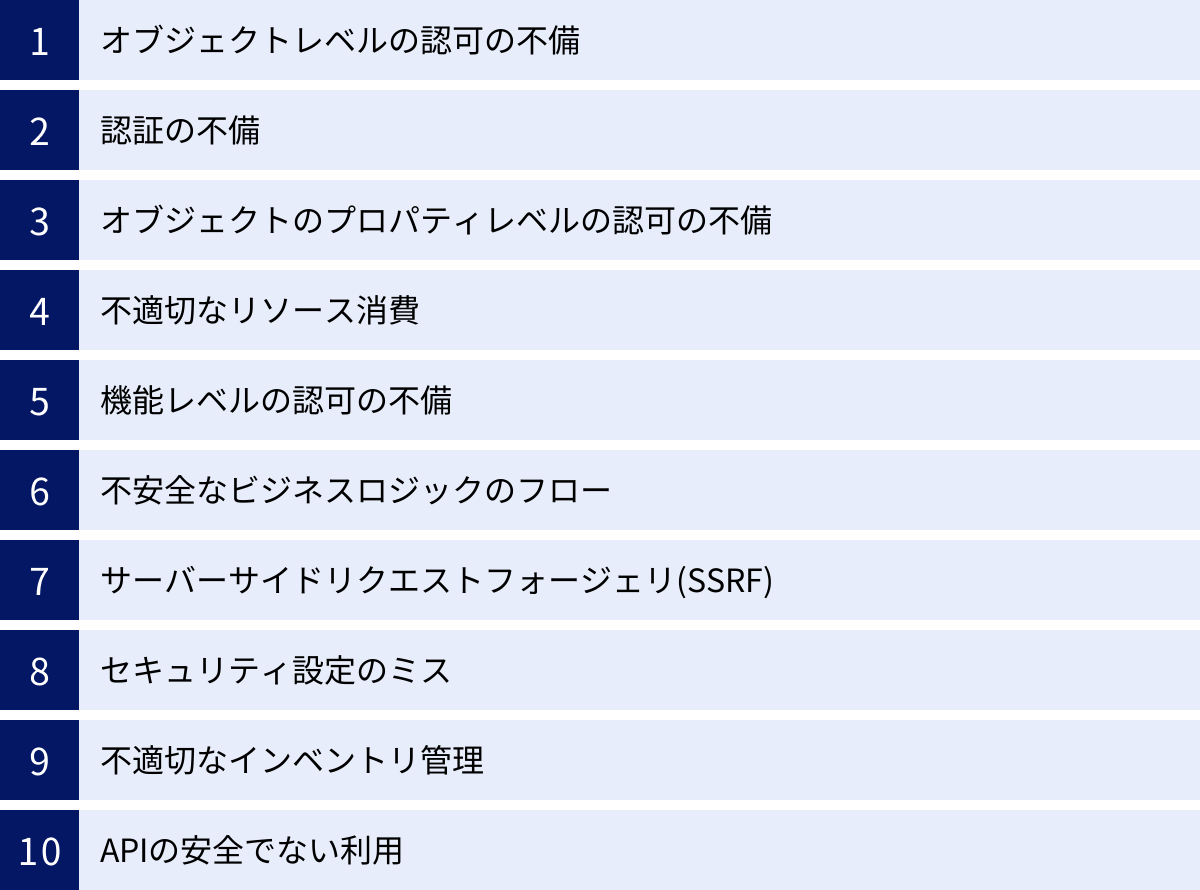

APIに潜む代表的なセキュリティリスク【OWASP API Security Top 10 2023年版】

APIに潜むセキュリティリスクを体系的に理解するために、世界的なセキュリティ専門家コミュニティであるOWASPが公開している「OWASP API Security Top 10」は非常に有用な指標です。ここでは、2023年に発表された最新版の内容を一つずつ詳しく解説します。

OWASP API Security Top 10とは

OWASP(Open Web Application Security Project)は、Webアプリケーションのセキュリティ向上を目的としたオープンソース・ソフトウェア・コミュニティです。OWASPは、Webアプリケーションに関する脆弱性や脅威、対策技術などの情報を広く公開しており、その中でも特に有名なのが、Webアプリケーションにおける重大なセキュリティリスクをランキング形式でまとめた「OWASP Top 10」です。

そして、APIの利用が拡大し、API特有の脆弱性が問題となる中で、OWASPはAPIに特化したリスクリストとして「OWASP API Security Top 10」を公開しました。これは、世界中のセキュリティインシデントのデータや専門家の知見を基に、APIにおいて最も頻繁に見られ、かつ影響の大きいセキュリティリスクを10項目にまとめたものです。開発者やセキュリティ担当者は、このリストをチェックリストとして活用することで、自社のAPIに潜む脆弱性を効率的に洗い出し、対策を講じることができます。

以下、2023年版の各項目について、その内容と具体的な攻撃シナリオを見ていきましょう。(参照:OWASP API Security Project 公式サイト)

API1:2023 – オブジェクトレベルの認可の不備

これは、APIが処理対象とするオブジェクト(データ)へのアクセス権限を正しく検証していない脆弱性です。かつてはIDOR(Insecure Direct Object References: 安全でないオブジェクト直接参照)とも呼ばれていました。

- 概要:多くのAPIエンドポイントは、URLやリクエストボディにIDを含めることで、操作対象のオブジェクト(例:ユーザー、注文、ファイルなど)を指定します。このとき、リクエストを送信したユーザーが、そのIDが示すオブジェクトにアクセスする正当な権限を持っているかをサーバー側で検証しなかった場合に、この脆弱性が生じます。

- 攻撃シナリオ:あるSNSのプロフィール編集APIが

PUT /api/profiles/123というエンドポイントだったとします。ユーザーID123のユーザーは、このAPIを呼び出して自分のプロフィールを編集できます。しかし、オブジェクトレベルの認可に不備があると、悪意のあるユーザーがID部分を456に書き換えてPUT /api/profiles/456というリクエストを送信するだけで、全くの他人であるユーザーID456のプロフィールを勝手に書き換えることができてしまいます。 - 対策:すべてのAPIリクエストにおいて、認証されたユーザーが、操作対象のオブジェクトにアクセスする権限を持っているかを必ずサーバーサイドで検証することが不可欠です。

API2:2023 – 認証の不備

これは、ユーザーを識別するための認証メカニズム自体が脆弱であるか、正しく実装されていない状態を指します。

- 概要:APIエンドポイントへのアクセスを制御する認証プロセスに欠陥があるケース全般を含みます。認証が全くないエンドポイントの存在や、簡単に推測・窃取できる認証情報(APIキーなど)の利用、認証情報の安全でない送信などが該当します。

- 攻撃シナリオ:

- パスワードリセットAPIで、ユーザーの本人確認が不十分なため、他人のアカウントのパスワードを容易に変更できてしまう。

- APIキーがJavaScriptファイル内にハードコーディングされており、ブラウザの開発者ツールで簡単に見つけられてしまう。

- 認証トークン(JWTなど)の有効期限が非常に長い、または検証が不十分なため、一度漏洩したトークンが永続的に悪用されてしまう。

- 対策:OAuth 2.0/OIDCといった堅牢な認証フレームワークの採用、多要素認証(MFA)の導入、安全なパスワードポリシーの強制、APIキーやトークンの適切な管理・保護が求められます。

API3:2023 – オブジェクトのプロパティレベルの認可の不備

これは、API1の「オブジェクトレベル」よりもさらに細かい、オブジェクト内の個々のプロパティ(属性)に対するアクセス制御の不備を指します。

- 概要:ユーザーはオブジェクト全体(例:自分のユーザー情報)にアクセスする権限は持っていても、その中の特定のプロパティ(例:

isAdminフラグ、権限レベル、内部的なステータス情報)を閲覧・変更する権限は持つべきではありません。この制御ができていない状態が脆弱性となります。Mass Assignment(一括割り当て)脆弱性もこれに含まれます。 - 攻撃シナリオ:ユーザー情報更新APIが、クライアントから送られてきたJSONオブジェクトをそのままデータベースに保存していたとします。通常のクライアントは

{"name": "New Name", "email": "new@example.com"}のようなリクエストを送ります。しかし、攻撃者が{"name": "Attacker", "email": "attacker@example.com", "role": "admin"}のように、本来変更できないはずのroleプロパティをリクエストに含めて送信すると、自分の権限を管理者(admin)に昇格させることができてしまいます。 - 対策:クライアントから受け取ったデータをそのまま使用せず、サーバー側で許可されたプロパティのみを抽出(ホワイトリスト方式)して処理する必要があります。また、読み取り専用とすべきプロパティをAPIレスポンスに含めないようにフィルタリングすることも重要です。

API4:2023 – 不適切なリソース消費

これは、APIがクライアントからのリクエストによってサーバーのリソース(CPU、メモリ、ストレージ、ネットワーク帯域など)を過度に消費してしまう脆弱性です。

- 概要:APIにリクエスト数の制限(レート制限)や、一度に処理できるデータサイズの上限(ペイロードサイズ制限)などが設けられていない場合に発生します。攻撃者はこれを利用して、サービス停止(DoS)攻撃を仕掛けたり、意図的にサーバーに高負荷をかけて運用コストを増大させたりします。

- 攻撃シナリオ:

- 1ページあたりの表示件数をパラメータで指定できるAPI(例:

/api/items?limit=10)で、limitの上限値が設定されていない。攻撃者はlimit=9999999のように非常に大きな値を指定し、データベースとサーバーに極端な負荷をかける。 - ファイルアップロードAPIで、アップロードできるファイルのサイズに制限がないため、巨大なファイルを連続して送りつけ、サーバーのストレージを枯渇させる。

- 1ページあたりの表示件数をパラメータで指定できるAPI(例:

- 対策:レート制限、スロットリング(帯域制限)、リクエストのタイムアウト設定、ペイロードサイズの検証、ページネーションにおける取得件数の上限設定などが不可欠です。

API5:2023 – 機能レベルの認可の不備

これは、ユーザーの権限や役割(ロール)に応じて、利用できるAPI機能(エンドポイント)を適切に制限できていない脆弱性です。API1/API3が「データ」へのアクセス制御の問題だったのに対し、こちらは「機能」へのアクセス制御の問題です。

- 概要:アプリケーションには通常、一般ユーザー向けの機能と管理者向けの機能が存在します。これらの機能へのアクセスが、単にUI上でボタンを非表示にしているだけで、APIエンドポイント自体は誰でもアクセス可能な状態になっている場合に、この脆弱性が生じます。

- 攻撃シナリオ:管理者のみが使うことを想定したユーザー削除API

POST /api/admin/deleteUserが存在するとします。一般ユーザー向けの画面にはこの機能へのリンクはありません。しかし、攻撃者がこのAPIエンドポイントの存在を推測し、直接リクエストを送信すると、機能レベルの認可がなければ、他人のユーザーアカウントを削除できてしまいます。 - 対策:すべてのAPIエンドポイントにおいて、リクエストしてきたユーザーのロールを検証し、そのロールに許可された操作であるかを確認する必要があります。デフォルトですべてのアクセスを拒否し、明示的に許可されたロールのみアクセスを許可する「デフォルトDeny」の原則が重要です。

API6:2023 – 不安全なビジネスロジックのフロー

これは、アプリケーションのビジネスロジック(業務上の手続きやルール)そのものに存在する欠陥を悪用する攻撃です。コード自体に脆弱性があるわけではなく、機能の組み合わせや手順の隙を突く、より高度な攻撃です。

- 概要:開発者が想定していなかった順序や方法でAPIが呼び出されることで、予期せぬ結果を引き起こす脆弱性です。自動化されたスキャナでは検知が難しく、システムの仕様を深く理解した上で攻撃が行われます。

- 攻撃シナリオ:あるECサイトの購入フローが「①商品をカートに入れる → ②注文内容を確認する(ここで送料込みの合計金額が確定)→ ③決済する」という手順だったとします。攻撃者は、②で安い商品の合計金額を確定させた後、決済APIを直接呼び出す際に、リクエスト内の商品IDを高価なものにすり替えます。もし決済APIが金額の再計算を怠っていた場合、高価な商品を安い価格で購入できてしまいます。

- 対策:ビジネスフロー全体を俯瞰し、攻撃者によって悪用されうるシナリオを洗い出す必要があります。重要な処理(決済、登録など)のステップでは、前提となる情報が改ざんされていないかを都度サーバー側で再検証することが重要です。

API7:2023 – サーバーサイドリクエストフォージェリ(SSRF)

これは、攻撃者が脆弱なサーバーを操り、意図しない外部または内部のサーバーへリクエストを送信させる攻撃です。

- 概要:APIがリクエストパラメータとして受け取ったURLに、サーバー自身がアクセスするような機能(例:指定したURLのページのプレビューを生成する機能)がある場合に発生します。攻撃者はこの機能を利用して、通常はアクセスできない内部ネットワークのサーバー(例:

http://192.168.1.100/admin)や、クラウドサービスのメタデータサービス(例:http://169.254.169.254)にサーバーを踏み台にしてアクセスさせます。 - 攻撃シナリオ:WebページのURLを入力すると、そのページのスクリーンショットを生成するAPI

/api/screenshot?url={URL}があったとします。攻撃者は{URL}の部分にfile:///etc/passwdやhttp://internal-server/のような内部リソースを指定し、サーバー内部の情報を窃取したり、内部ネットワークを探索したりします。 - 対策:ユーザーが指定したURLへのアクセスを原則として禁止します。どうしても必要な場合は、許可するドメインやIPアドレスを厳格なホワイトリストで管理し、レスポンスの内容も検証する必要があります。

API8:2023 – セキュリティ設定のミス

これは、アプリケーション、フレームワーク、Webサーバー、データベース、クラウドプラットフォームなど、APIを構成する様々な要素におけるセキュリティ設定の不備を指します。

- 概要:非常に広範な問題を含みます。例えば、不要なHTTPメソッド(

PUT,DELETEなど)が有効になっている、CORS(Cross-Origin Resource Sharing)ポリシーが緩すぎる(*を指定している)、機密情報を含む詳細なエラーメッセージがユーザーに表示される、セキュリティ関連のHTTPヘッダーが設定されていない、などが該当します。 - 攻撃シナリオ:

- 開発中のデバッグモードが本番環境でも有効になっており、エラー発生時にソースコードの断片やデータベースの接続情報などが表示されてしまう。

- 古いバージョンのライブラリやフレームワークを使い続けており、既知の脆弱性が放置されている。

- 対策:セキュアコーディング、セキュアな構成管理の徹底が求められます。CI/CDパイプラインにセキュリティスキャンを組み込む、定期的なパッチ適用、不要な機能の無効化、最小権限の原則の適用など、多岐にわたる地道な取り組みが必要です。

API9:2023 – 不適切なインベントリ管理

これは、組織内に存在するAPIを正確に把握・管理できていない状態を指します。

- 概要:開発が進むにつれて、本番環境のAPIだけでなく、開発中のベータ版API、過去のバージョンの古いAPI、テスト用のAPI、パートナー向けに一時的に作成したAPIなどが乱立しがちです。これらの管理外のAPIは「シャドウAPI(存在が認識されていないAPI)」や「ゾンビAPI(廃止されたはずが稼働し続けているAPI)」と呼ばれ、セキュリティパッチが適用されず、監視の目も届かないため、攻撃の絶好の標的となります。

- 攻撃シナリオ:あるサービスのバージョン2(v2)がリリースされた後も、古いバージョン1(v1)のAPIがサーバー上に放置されていたとします。v2では修正された脆弱性がv1には残っており、攻撃者はこの忘れられたv1 APIを見つけ出してシステムに侵入します。

- 対策:組織内のすべてのAPIエンドポイント(外部公開、内部、サードパーティ連携など)をリスト化し、インベントリとして一元管理することが不可欠です。各APIの責任者、バージョン、ドキュメント、セキュリティ要件などを明確にし、不要になったAPIは速やかに廃止するプロセスを確立する必要があります。

API10:2023 – APIの安全でない利用

このリスクは、これまでの9つとは異なり、APIを提供する側ではなく、APIを利用する側(クライアント)のセキュリティ問題を指します。

- 概要:サードパーティが提供するAPIを自社のアプリケーションに組み込む際に、そのAPIの仕様やセキュリティ上の注意点を理解せずに利用することで、自社のアプリケーションに脆弱性が生まれるケースです。

- 攻撃シナリオ:

- あるサードパーティAPIから取得したデータを、自社のWebページにサニタイズ(無害化処理)せずそのまま表示したため、クロスサイトスクリプティング(XSS)脆弱性が生まれてしまった。

- API連携の際、相手サーバーからのリダイレクト指示に無条件に従ってしまう実装にしたため、フィッシングサイトなどに誘導されるオープンリダイレクト脆弱性を作り込んでしまった。

- 対策:利用するサードパーティAPIのドキュメントを熟読し、セキュリティに関する推奨事項を遵守することが重要です。外部から受け取ったデータはすべて信頼せず、適切に検証・サニタイズする「ゼロトラスト」の考え方が求められます。

WebアプリケーションセキュリティとAPIセキュリティの違い

「Webアプリケーションのセキュリティ対策は行っているから、APIも大丈夫だろう」と考えるのは危険です。両者は密接に関連していますが、保護すべき対象や攻撃手法に違いがあり、それぞれに特化した対策が求められます。ここでは、両者の違いを明確にしておきましょう。

保護する対象の違い

最も基本的な違いは、保護する対象と、その主な利用者にあります。

- Webアプリケーションセキュリティ:

- 主な利用者:人間(エンドユーザー)

- 保護対象:ユーザーがブラウザを介して操作するWebインターフェース全体。これには、画面表示を構成するHTML、デザインを定義するCSS、動的な動作を実現するJavaScript、そしてそれらを提供するサーバーサイドのプログラムが含まれます。ユーザーのセッション管理や、ブラウザ上での挙動も保護の対象となります。

- APIセキュリティ:

- 主な利用者:プログラム(クライアントアプリケーション、他のサーバー、スクリプトなど)

- 保護対象:プログラム間のデータ交換の窓口であるAPIエンドポイントそのものと、そこを流れる構造化データ(JSONやXMLなど)。APIセキュリティは、人間向けのUIを持たない、機械的なリクエストとレスポンスのやり取りをいかに安全に行うかに焦点を当てます。

簡単に言えば、Webアプリケーションセキュリティは「人間が使うWebサイト」を守るためのものであり、APIセキュリティは「プログラムが使う通信のルール」を守るためのもの、と区別できます。

攻撃手法と脆弱性の違い

保護対象が異なるため、想定すべき攻撃手法や典型的な脆弱性も異なります。

- Webアプリケーションセキュリティで警戒すべき主な攻撃:

- クロスサイトスクリプティング(XSS):ユーザーのブラウザ上で不正なスクリプトを実行させる攻撃。

- クロスサイトリクエストフォージェリ(CSRF):ユーザーが意図しないリクエストを、ログイン中のサービスに送信させる攻撃。

- SQLインジェクション:不正なSQL文を入力し、データベースを不正に操作する攻撃。

- これらは、主にユーザーのブラウザやセッションを悪用する攻撃が中心となります。

- APIセキュリティで警戒すべき主な攻撃:

- 認可制御の不備(API1, API3, API5):IDの書き換えや権限昇格による不正なデータアクセスや機能実行。

- 不適切なリソース消費(API4):レート制限の欠如を突いたDDoS攻撃やリソース枯渇攻撃。

- ビジネスロジックの悪用(API6):システムの仕様の隙を突いた不正な取引など。

- サーバーサイドリクエストフォージェリ(SSRF)(API7):サーバーを踏み台にした内部ネットワークへの攻撃。

- これらは、APIの仕様を解析し、プログラムによって自動化・大規模化された攻撃が中心となります。

以下の表は、両者の違いをまとめたものです。

| 観点 | Webアプリケーションセキュリティ | APIセキュリティ |

|---|---|---|

| 保護対象 | 人間が利用するWebインターフェース全体(HTML, CSS, JS含む) | プログラムが利用するAPIエンドポイントとデータ交換のロジック |

| 主な利用者 | 人間(エンドユーザー) | プログラム(クライアントアプリ、サーバー) |

| 通信形式 | 主にHTMLを返すリクエスト/レスポンス | 主に構造化データ(JSON, XML)を返すリクエスト/レスポンス |

| 典型的な脆弱性 | XSS, CSRF, SQLインジェクション | オブジェクトレベル/機能レベルの認可不備, 認証不備, SSRF, 不適切なリソース消費 |

| 対策の焦点 | ユーザーセッション管理、入力サニタイズ、出力エスケープ | 厳格な認証・認可、レート制限、スキーマ検証、エンドポイント管理 |

WebアプリケーションとAPIはもはや不可分であり、多くの場合、WebアプリケーションのバックエンドはAPIで構成されています。したがって、両方のセキュリティ対策を講じる「多層防御」のアプローチが不可欠です。従来のWebセキュリティ対策に加えて、API特有のリスクを理解し、専用の対策を上乗せすることが、現代のアプリケーションを保護する上での基本となります。

今すぐ実施すべきAPIセキュリティ対策8選

APIに潜むリスクを理解した上で、次に取り組むべきは具体的なセキュリティ対策の実装です。ここでは、どのようなAPIにも共通して適用できる、基本的かつ効果の高い8つの対策を紹介します。これらの対策を実践することで、APIのセキュリティレベルを大きく向上させることができます。

① 認証と認可を正しく実装する

認証と認可は、APIセキュリティの根幹をなす最も重要な要素です。OWASP API Security Top 10でも、複数の項目がこれらに関連しています。

認証(Authentication)

認証は「通信相手が誰であるかを確認する」プロセスです。認証がなければ、誰でもAPIを呼び出せてしまい、話になりません。APIの認証には、主に以下のような方式が用いられます。

- APIキー:サーバーが発行した一意の文字列(キー)をリクエストに含めることで認証します。実装は簡単ですが、キーが漏洩すると第三者になりすまされるリスクがあるため、機密性の低いAPIや、後述のレート制限の識別子として使われることが多いです。

- OAuth 2.0 / OpenID Connect (OIDC):現代のAPI認証・認可におけるデファクトスタンダードです。特に、サードパーティのアプリケーションに自社サービスへの限定的なアクセス権を与える際に強力なフレームワークです。OIDCはOAuth 2.0を拡張し、認証機能(ユーザーが誰であるか)を提供します。複雑ですが、非常にセキュアで柔軟な権限管理が可能です。

- JWT (JSON Web Token):ユーザー情報や権限情報などをJSON形式で埋め込み、電子署名を付与したトークンです。自己完結型であり、サーバー側でセッション状態を保持する必要がないため、ステートレスなAPIやマイクロサービス環境と非常に相性が良いです。ただし、署名の検証を怠ると重大な脆弱性につながります。

対策のポイント:

- 公開するAPIの特性に合わせて、最も適切な認証方式を選択しましょう。

- 可能であれば、多要素認証(MFA)を導入し、セキュリティ強度を高めましょう。

- APIキーや秘密鍵などの認証情報は、ソースコードにハードコーディングせず、環境変数やシークレット管理サービスを利用して安全に管理しましょう。

認可(Authorization)

認可は「認証されたユーザーが、何をしてよいかを制御する」プロセスです。認証を突破されても、認可が正しく機能していれば被害を最小限に食い止められます。

- 機能レベルの認可:ユーザーの役割(一般ユーザー、管理者、編集者など)に応じて、アクセスできるAPIエンドポイントを制限します。(OWASP API5対策)

- オブジェクトレベルの認可:ユーザーがアクセスしようとしているデータ(オブジェクト)に対して、そのユーザーが正当な所有者であるか、またはアクセス権を持っているかを確認します。(OWASP API1対策)

- オブジェクトのプロパティレベルの認可:オブジェクト内の特定の属性(例:管理者フラグ)を、権限のないユーザーが読み書きできないように制御します。(OWASP API3対策)

対策のポイント:

- すべてのリクエストに対して、必ずサーバーサイドで認可チェックを行います。クライアント側の制御は簡単に迂回されるため、信用してはいけません。

- 最小権限の原則に従い、ユーザーには業務に必要な最低限の権限のみを付与しましょう。

- RBAC(ロールベースアクセス制御)などのモデルを参考に、体系的な権限管理ポリシーを設計しましょう。

② 通信経路を暗号化する(TLS)

APIを介してやり取りされるデータには、個人情報や認証情報などの機密情報が含まれることが多々あります。これらの情報が平文(暗号化されていない状態)でネットワークを流れていると、中間者攻撃(Man-in-the-Middle Attack)によって簡単に盗聴・改ざんされてしまいます。

これを防ぐために、APIの通信はすべてTLS(Transport Layer Security)によって暗号化することが絶対条件です。一般的に「HTTPS」と呼ばれる通信がこれにあたります。

対策のポイント:

- すべてのAPIエンドポイントでTLSを強制しましょう。HTTPでのアクセスは許可せず、HTTPSにリダイレクトする設定が推奨されます。

- 古いバージョンのSSL/TLS(SSL 3.0, TLS 1.0, TLS 1.1)には既知の脆弱性が存在するため、TLS 1.2以上、できればTLS 1.3の使用を推奨します。

- サーバー証明書は信頼できる認証局(CA)から取得し、適切に管理・更新しましょう。

③ APIインベントリでエンドポイントを管理する

「知らないうちに作られていたAPI」「昔使っていたが誰も削除していないAPI」といったシャドウAPIやゾンビAPIは、セキュリティ管理の抜け穴となり、深刻なリスクをもたらします(OWASP API9対策)。

これを防ぐには、組織内に存在するすべてのAPIを正確に把握し、一元管理するための「APIインベントリ(資産台帳)」を作成・維持することが不可欠です。

対策のポイント:

- 以下の情報をAPIインベントリに記録しましょう。

- API名とバージョン

- エンドポイントのURL

- 担当部署・責任者

- APIの概要とドキュメントの場所

- 本番、ステージング、開発といった環境

- 認証・認可の要件

- 外部公開か内部利用かの区分

- API Discovery機能を持つツールを活用して、ネットワーク内に存在するAPIを自動的に検出し、インベントリを最新の状態に保つことを検討しましょう。

- APIのライフサイクル管理プロセス(新規作成、変更、廃止)を定義し、インベントリへの反映を徹底しましょう。

④ レート制限とスロットリングを導入する

APIサーバーのリソースは有限です。悪意のある、あるいはバグのあるクライアントからの大量リクエストによってリソースが枯渇すると、サービス全体が停止してしまいます(OWASP API4対策)。これを防ぐのがレート制限とスロットリングです。

- レート制限(Rate Limiting):単位時間あたりのリクエスト数を制限します。例えば、「1ユーザーあたり1分間に60リクエストまで」のように設定します。ブルートフォース攻撃やパスワードスプレー攻撃、単純なDDoS攻撃の緩和に効果的です。

- スロットリング(Throttling):単位時間あたりのデータ転送量や同時接続数を制限します。より高度な制御が可能で、特定のヘビーユーザーが帯域を占有するのを防ぎます。

対策のポイント:

- APIの特性に応じて、ユーザー単位、IPアドレス単位、APIキー単位などで適切な制限値を設定しましょう。

- 制限を超えた場合は、ステータスコード

429 Too Many Requestsを返し、クライアントにリトライすべき時間(Retry-Afterヘッダー)を伝えるのが親切な実装です。 - すべてのエンドポイントに一律の制限をかけるだけでなく、処理が重いエンドポイントにはより厳しい制限をかけるなど、きめ細やかな設定が望ましいです。

⑤ 全ての入力値を検証する

「クライアントからの入力は一切信用しない(Never trust client input)」は、セキュリティの基本原則です。クライアントからAPIに送信されるすべてのデータは、悪意を持って改ざんされている可能性があります。

入力値の検証とは、受け取ったデータが想定されたフォーマット、型、範囲に収まっているかを確認するプロセスです。これを怠ると、SQLインジェクション、コマンドインジェクション、バッファオーバーフローなど、様々な脆弱性の原因となります。

対策のポイント:

- リクエストボディ、URLパラメータ、クエリ文字列、HTTPヘッダーなど、外部から受け取るすべてのデータを検証対象とします。

- スキーマ検証:JSON SchemaやOpenAPI Specification (OAS) を用いて、リクエストデータの構造、型、必須項目、文字列のパターン(正規表現)、数値の範囲などを厳密に定義し、自動で検証する仕組みを導入することが非常に効果的です。

- 許可する値や文字を明示的に指定する「ホワイトリスト方式」で検証を行いましょう。禁止するものを指定する「ブラックリスト方式」は、想定外の攻撃をすり抜けられやすいため避けるべきです。

⑥ 詳細すぎるエラーメッセージを返さない

APIの処理中にエラーが発生した際に、システムの内部構造が推測できるような詳細な情報をエラーメッセージに含めてはいけません(OWASP API8対策)。

例えば、データベースエラー発生時にSQLクエリやスタックトレースをそのままクライアントに返してしまうと、攻撃者はデータベースのテーブル構造や使用しているフレームワーク、ライブラリのバージョンなどを知ることができ、次の攻撃のヒントとして悪用します。

対策のポイント:

- クライアントに返すエラーメッセージは、「認証に失敗しました」「不正なリクエストです」「サーバー内部でエラーが発生しました」といった汎用的なものに留めましょう。

- 詳細なエラー情報(スタックトレース、内部ログなど)は、サーバー側のログファイルにのみ記録し、開発者や運用者だけが確認できるようにします。

- エラーを一意に識別するためのエラーコードを定義し、メッセージと一緒に返すことで、クライアント側でのエラーハンドリングや、サポートへの問い合わせを円滑にすることができます。

⑦ 定期的に脆弱性診断を行う

どれだけ注意深く開発しても、人間が作るものである以上、脆弱性が混入する可能性をゼロにすることはできません。そのため、定期的にAPIの脆弱性診断を実施し、潜在的な問題をプロアクティブに発見・修正することが重要です。

脆弱性診断には、以下のような手法があります。

- SAST (Static Application Security Testing):ソースコードを静的に解析し、脆弱なコードパターンを検出します。

- DAST (Dynamic Application Security Testing):実際に稼働しているアプリケーションに対して、外部から様々なリクエストを送信し、動的な挙動から脆弱性を検出します。APIスキャンに特化したDASTツールが有効です。

- IAST (Interactive Application Security Testing):SASTとDASTを組み合わせたような手法で、アプリケーション内部にエージェントを配置し、実行時のデータフローを監視して脆弱性を検出します。

対策のポイント:

- 開発ライフサイクルの早い段階で脆弱性を発見・修正する「シフトレフト」の考え方を取り入れ、CI/CDパイプラインにSASTやDASTスキャンを自動で組み込むことを目指しましょう。

- ツールによる自動診断だけでなく、重要なAPIについては、セキュリティ専門家による手動ペネトレーションテスト(侵入テスト)を定期的に実施することも推奨されます。

⑧ APIゲートウェイやWAF/WAAPを活用する

個々のAPIにセキュリティ対策を実装するのに加え、APIの前段に統一的なセキュリティコンポーネントを配置することで、多層的な防御を実現できます。

- APIゲートウェイ:複数のマイクロサービスやAPIへのリクエストを単一の窓口で受け付け、後段のサービスに振り分ける役割を担います。認証、認可、レート制限、ロギング、モニタリングといった共通のセキュリティ機能を一元的に適用できるため、個々のAPI開発者はビジネスロジックの実装に集中できます。

- WAF (Web Application Firewall):Webアプリケーションを保護するためのファイアウォールです。SQLインジェクションやXSSなど、既知の攻撃パターン(シグネチャ)に基づいた不正なリクエストを検知・ブロックします。

- WAAP (Web Application and API Protection):WAFの進化形で、従来のWebアプリ保護機能に加え、API保護、ボット対策、DDoS対策などを統合したクラウドベースのセキュリティサービスです。APIのトラフィックを分析し、OWASP API Security Top 10で指摘されているようなAPI特有の攻撃を防御する機能が強化されています。

対策のポイント:

- これらのツールを導入することで、セキュリティポリシーの統一的な適用と運用負荷の軽減が期待できます。

- ただし、ツールに頼りきるのではなく、前述の①〜⑦の対策をアプリケーション自体に実装する「セキュアコーディング」が基本です。ツールとセキュアコーディングを組み合わせることで、堅牢な防御体制が構築できます。

APIセキュリティ対策ツールの選び方

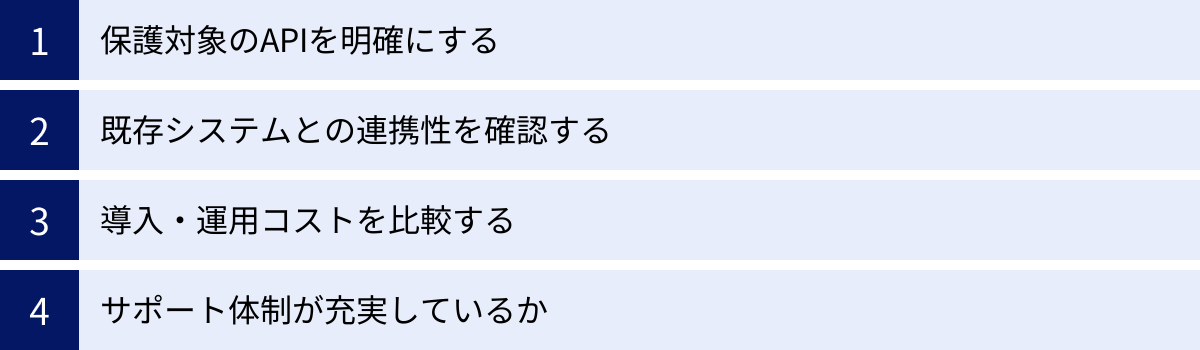

APIセキュリティを強化するためには、専用のツールやサービスの活用が非常に有効です。しかし、市場には多種多様なツールが存在するため、どれを選べばよいか迷ってしまうことも少なくありません。自社の状況に最適なツールを選定するための4つのポイントを解説します。

保護対象のAPIを明確にする

まず最初に、「何を」「何から」守りたいのかを明確に定義することが重要です。すべてのツールがすべてのAPIに対応しているわけではありません。

- APIの種類:保護したいAPIは、外部の顧客やパートナーに公開する「外部API」でしょうか。それとも、マイクロサービス間などで使用される「内部API」でしょうか。外部APIであればDDoS対策や広範な攻撃からの防御が、内部APIであればサービス間の厳格な認証・認可がより重要になります。

- APIプロトコル:現在主流のREST APIだけでなく、より複雑なクエリが可能なGraphQL、マイクロサービス間で高速通信を実現するgRPC、古くから使われているSOAPなど、自社が利用している、あるいは将来利用する予定のAPIプロトコルに対応しているかを確認する必要があります。

- 保護したい脅威:OWASP API Security Top 10のリスクのうち、特にどのリスクへの対策を優先したいかを考えましょう。例えば、シャドウAPIの発見が急務であれば「API Discovery」機能が強力なツールが、ビジネスロジックを悪用した不正利用を防ぎたいのであれば、AI/MLによる異常検知機能を持つツールが候補となります。

保護対象を具体的にリストアップすることで、必要な機能要件がクリアになり、ツール選定の軸が定まります。

既存システムとの連携性を確認する

APIセキュリティツールは、単体で完結するものではなく、既存の開発・運用環境と連携してこそ真価を発揮します。導入を検討しているツールが、現在利用しているシステムとスムーズに連携できるかは、非常に重要な選定基準です。

確認すべき連携ポイントには、以下のようなものがあります。

- CI/CDパイプライン:Jenkins, GitHub Actions, CircleCIなどのCI/CDツールと連携し、開発プロセスにセキュリティスキャンを自動で組み込めるか。

- ID管理システム(IdP):Okta, Azure AD, Auth0などのIDプロバイダーと連携し、既存の認証基盤を活用したシングルサインオン(SSO)や認可制御が可能か。

- SIEM/SOAR:Splunk, Elastic StackなどのSIEM(Security Information and Event Management)製品にログやアラートを転送し、組織全体のセキュリティ監視体制に統合できるか。

- コミュニケーションツール:Slack, Microsoft Teamsなどにアラートを通知し、インシデント発生時に迅速な対応を促すことができるか。

連携が容易であれば、導入や運用にかかる手間を削減し、セキュリティ運用の自動化・効率化を進めることができます。

導入・運用コストを比較する

セキュリティツールの導入には当然コストがかかります。しかし、単純なライセンス料金だけで比較するのは危険です。初期費用から運用費用までを含めた総所有コスト(TCO: Total Cost of Ownership)で評価することが重要です。

比較検討すべきコストの要素は以下の通りです。

- ライセンス費用:ツールの価格体系を確認します。APIコール数やデータ転送量に基づく従量課金制か、ユーザー数や保護するAPI数に基づくサブスクリプション制かなど、様々なモデルがあります。自社の利用状況を予測し、将来的なスケールも見越して試算しましょう。

- 導入コスト:ツールの初期設定や既存システムへのインテグレーションにかかる工数や、必要であれば外部の専門家へ支払うコンサルティング費用などです。クラウドサービス(SaaS)かオンプレミス製品かによっても、導入の手間は大きく異なります。

- 運用コスト:ツールを維持・管理するために必要な人的リソースです。専門的な知識を持つ担当者が必要か、日々のチューニングやアラート対応にどれくらいの工数がかかるかを見積もる必要があります。運用が複雑なツールは、結果的に人件費が高くつく可能性があります。

- 学習コスト:担当者がツールの使い方を習熟するまでにかかる時間やトレーニング費用も考慮に入れましょう。

無料トライアルやPoC(Proof of Concept: 概念実証)を活用し、実際の環境で使い勝手や運用負荷を確認した上で、費用対効果を総合的に判断することをおすすめします。

サポート体制が充実しているか

万が一セキュリティインシデントが発生した際や、ツールの設定で問題が生じた際に、迅速かつ的確なサポートを受けられるかは、ツールの価値を左右する重要な要素です。

- サポートの言語と対応時間:日本語でのサポートが受けられるかは、日本の企業にとって非常に重要です。また、ビジネスのクリティカルな時間帯をカバーするサポート時間が提供されているか(24時間365日対応など)も確認しましょう。

- サポートチャネル:電話、メール、チャット、専門のサポートポータルなど、どのような方法で問い合わせが可能か。

- サポートの質:導入支援サービスや、定期的なヘルスチェック、セキュリティに関するアドバイスなど、単なる問い合わせ対応に留まらない付加価値の高いサポートを提供しているベンダーもあります。

- ドキュメントやコミュニティ:豊富なオンラインドキュメントや、ユーザー同士が情報交換できるコミュニティの有無も、問題解決の助けになります。

導入前にベンダーのサポート体制について詳しくヒアリングし、信頼できるパートナーとなりうるかを見極めることが、長期的に安心してツールを使い続けるための鍵となります。

おすすめのAPIセキュリティ対策ツール・サービス

ここでは、市場で広く認知され、多くの企業で導入実績のある代表的なAPIセキュリティ関連のツールやサービスをカテゴリ別に紹介します。これらはあくまで一例であり、自社の要件に合わせて最適なソリューションを検討する際の参考にしてください。

APIゲートウェイ

APIゲートウェイは、複数のAPIの前段に位置し、認証・認可、レート制限、ロギング、キャッシュなどの共通機能を一元的に提供するコンポーネントです。特にマイクロサービスアーキテクチャを採用している場合に強力な基盤となります。

Amazon API Gateway

Amazon Web Services (AWS) が提供するフルマネージドサービスです。AWS Lambdaなどのサーバーレスコンピューティングとの親和性が非常に高く、スケーラブルなAPIバックエンドを容易に構築できます。RESTful APIとWebSocket APIの両方をサポートし、きめ細やかなアクセス制御やスロットリング、キャッシュ機能を提供します。利用した分だけ支払う従量課金制も特徴です。(参照:アマゾン ウェブ サービス ジャパン合同会社 公式サイト)

Google Cloud Apigee

Google Cloudが提供する高機能なAPI管理プラットフォームです。単なるゲートウェイ機能に留まらず、APIの設計、保護、分析、収益化まで、APIライフサイクル全体を包括的にサポートします。高度な分析機能によるAPI利用状況の可視化や、APIを製品として販売するための収益化機能に強みがあり、大規模なAPIエコノミーを構築したい企業に向いています。(参照:Google Cloud 公式サイト)

Azure API Management

Microsoft Azureが提供するAPI管理サービスです。オンプレミス、Azure、他のクラウドなど、様々な環境に存在するバックエンドサービスを単一の管理ポイントから公開・保護できます。開発者がAPIを容易に発見し、試すことができる「開発者ポータル」機能が充実しており、APIの利用促進を強力に支援します。ハイブリッド/マルチクラウド戦略を採る企業にとって有力な選択肢です。(参照:日本マイクロソフト株式会社 公式サイト)

WAF(Web Application Firewall)/ WAAP

WAFは従来のWebアプリケーション保護の要でしたが、近年はAPI保護機能を強化したWAAP(Web Application and API Protection)へと進化しています。エッジで攻撃をブロックすることで、オリジンサーバーの負荷を軽減する効果もあります。

Cloudflare

世界最大級のネットワークを持つCDN(コンテンツデリバリーネットワーク)プロバイダーでありながら、非常に強力なセキュリティサービスを提供しています。同社のWAF/WAAPは、OWASP Top 10の脅威に対応するルールセットや、大規模なDDoS攻撃からの防御、高度なボット対策、APIスキーマ検証に基づくAPI保護機能などを統合的に提供します。API Gateway機能も備え、包括的なAPIセキュリティを実現できます。(参照:Cloudflare, Inc. 公式サイト)

Imperva

Webセキュリティの専門ベンダーとして長年の実績を持つ企業です。同社のWAAPソリューションは、独自の脅威インテリジェンスを活用した高精度な攻撃検知に定評があります。APIエンドポイントを自動的に発見する「API Discovery」機能や、APIを介してやり取りされるデータの内容を分類・監視する機能など、APIセキュリティに特化した高度な機能を提供し、データ漏洩のリスクからAPIを保護します。(参照:Imperva Japan株式会社 公式サイト)

Akamai

CDNのパイオニアであり、エッジコンピューティングプラットフォームを活用したセキュリティソリューションを展開しています。AkamaiのWAAPは、世界中に分散されたエッジサーバーで脅威を検知・ブロックするため、ユーザーに近い場所で高速な防御を実現します。機械学習を活用して正常なAPIトラフィックのパターンを学習し、そこから逸脱する異常なリクエストを検知する適応型のセキュリティ機能が特徴です。 (参照:アカマイ・テクノロジーズ合同会社 公式サイト)

APIセキュリティ専門ソリューション

従来のWAF/WAAPでは検知が難しい、ビジネスロジックを悪用した攻撃や認証・認可の不備を突く攻撃など、API特有の脅威に特化して対処するために登場したのが、APIセキュリティ専門ソリューションです。AI/MLを活用した振る舞い検知を強みとする製品が多く見られます。

Salt Security

APIセキュリティの分野におけるリーディングカンパニーの一つです。既存のAPIゲートウェイやWAFと連携し、APIのトラフィックを継続的に分析します。AI/MLを用いて正常なAPIの振る舞いを学習し、そこから外れる異常なアクティビティ(例:通常とは異なる順序でのAPIコール、権限昇格の試みなど)をリアルタイムで検知・警告します。APIのインベントリ作成から実行時の保護、脆弱性の修正支援まで、APIセキュリティのライフサイクル全体をカバーします。(参照:Salt Security 公式サイト)

Noname Security

APIセキュリティポスチャ管理(ASPM)という分野を提唱する企業です。エージェントレスで既存環境と連携し、組織内のすべてのAPI(シャドウAPIやゾンビAPIを含む)を発見、インベントリ化します。さらに、各APIの設定ミスや脆弱性を分析し、データ漏洩のリスクを特定・可視化することに強みを持っています。攻撃を未然に防ぐためのプロアクティブな対策を支援するソリューションです。(参照:Noname Security 公式サイト)

まとめ

本記事では、APIセキュリティの基本的な概念から、その重要性が高まる背景、具体的なリスク、そして実践的な対策に至るまで、幅広く解説してきました。

APIは、もはや単なる技術的なインターフェースではなく、DXを推進し、新たなビジネス価値を創造するための戦略的な基盤です。スマートフォンアプリ、SaaS連携、マイクロサービスといった現代のITトレンドは、すべてAPIの活用を前提としています。しかし、その利便性と引き換えに、APIはサイバー攻撃者にとって非常に魅力的なターゲットとなり、そのセキュリティリスクは日に日に増大しています。

APIの脆弱性は、個人情報や機密情報の大量漏洩、サービスの乗っ取り、システム停止といった、事業の継続を揺るがしかねない深刻な事態を引き起こします。OWASP API Security Top 10が示すように、APIには従来のWebアプリケーションとは異なる特有のリスクが存在し、それらに対応した専門的な対策が不可欠です。

安全なAPI運用を実現するためには、以下の対策を多層的に講じることが重要です。

- 基本対策の徹底: 厳格な認証と認可の実装、TLSによる通信の暗号化、APIインベントリによる網羅的な管理、レート制限の導入、そして全ての入力値の検証といった基本的な対策を、すべてのAPIに漏れなく適用することが大前提です。

- プロセスの確立: 開発ライフサイクルにセキュリティを組み込む「シフトレフト」の考え方を導入し、定期的な脆弱性診断やセキュアコーディングを文化として定着させましょう。

- ツールの活用: 自社の規模やAPIの特性に合わせて、APIゲートウェイ、WAF/WAAP、APIセキュリティ専門ソリューションといったツールを戦略的に活用し、防御力を高めましょう。

APIセキュリティは、一度対策すれば終わりというものではありません。新たな脅威は次々と生まれ、ビジネスの変化とともにAPIの使われ方も進化していきます。継続的な監視と改善を続けることが、企業の重要なデジタル資産を守り、安全なAPIエコシステムを維持していくための鍵となります。本記事が、その第一歩を踏み出すための一助となれば幸いです。