現代のビジネス環境において、「セキュリティ」という言葉を耳にしない日はないでしょう。テクノロジーの進化は私たちの生活や仕事を便利にする一方で、新たな脅威を生み出し続けています。特に企業活動においては、顧客情報や技術情報といった重要な資産を保護するため、セキュリティ対策はもはや経営の根幹をなす重要課題です。

しかし、一言で「セキュリティ」と言っても、その範囲はサイバー攻撃対策から物理的な入退室管理まで多岐にわたります。情報セキュリティの基本である「CIA」とは何か、なぜ今これほどまでにセキュリティの重要性が叫ばれているのか、そして企業として具体的に何をすべきなのか。これらの問いに明確に答えられる担当者は、まだ多くないかもしれません。

この記事では、セキュリティの基本的な意味から、その重要性が高まっている背景、そして企業が実践すべき具体的な対策までを網羅的に解説します。情報セキュリティの3大要素である「機密性・完全性・可用性(CIA)」をはじめとする核心的な概念をわかりやすく解き明かし、自社のセキュリティ体制を見直し、強化するための確かな知識を提供します。

目次

セキュリティとは

「セキュリティ(Security)」という言葉は、私たちの日常生活からビジネスシーンまで、非常に幅広い文脈で使われています。その語源はラテン語の「securus」にあり、「se(離れて)」と「cura(心配、気遣い)」が組み合わさった言葉です。つまり、セキュリティの本来の意味は「心配や不安から解放された、安全な状態」を指します。

この基本的な意味合いから派生して、現代では様々な対象を守るための「防衛策」や「安全保障」といった意味で用いられるのが一般的です。例えば、国の安全を守ることは「安全保障(National Security)」、建物の安全を守ることは「警備(Physical Security)」、そしてコンピュータやネットワーク上の情報を守ることは「情報セキュリティ(Information Security)」や「サイバーセキュリティ(Cybersecurity)」と呼ばれます。

特にビジネスの世界で「セキュリティ」という場合、その多くは「情報セキュリティ」を指しています。 なぜなら、現代の企業活動は、顧客データ、財務情報、技術ノウハウ、人事情報といった「情報」という無形の資産によって支えられており、これらの情報が漏洩、改ざん、あるいは利用不能になることは、事業の存続そのものを揺るがす深刻な事態に直結するためです。

この情報セキュリティの概念を、より身近な例で考えてみましょう。

自宅の安全を守るために、私たちはドアに鍵をかけ、窓を施錠します。これは、外部からの侵入者を防ぎ、家の中にある財産や家族の安全を守るための「物理的セキュリティ」です。

一方で、スマートフォンのロックを解除するためにパスコードや指紋認証を設定したり、オンラインバンキングの利用時にIDとパスワードを入力したりします。これは、スマートフォンの中にある個人情報や、銀行口座という情報資産への不正なアクセスを防ぐための「情報セキュリティ」です。

このように、守るべき対象が物理的なモノか、あるいはデータという情報かによって、セキュリティの指す内容は変わってきます。しかし、その根底にある「脅威から守り、安全な状態を維持する」という目的は共通しています。

企業が取り組むべきセキュリティ対策を考える上では、この広範な意味を理解し、自社が守るべき資産は何か、そしてその資産に対する脅威は何かを明確に定義することが第一歩となります。それは、コンピュータウイルスへの対策といった技術的な側面に限りません。機密書類を保管するキャビネットの施錠管理(物理的対策)や、従業員のセキュリティ意識を高めるための教育(人的対策)、そして全社的なルールを定めること(組織的対策)まで、すべてが含まれる包括的な活動なのです。

本記事で深掘りしていく「情報セキュリティ」は、この包括的な活動の中核をなすものであり、あらゆる企業にとって避けては通れないテーマです。 次の章では、なぜ今、これほどまでにセキュリティ対策の重要性が高まっているのか、その背景を具体的に解説していきます。

セキュリティ対策の重要性が高まっている背景

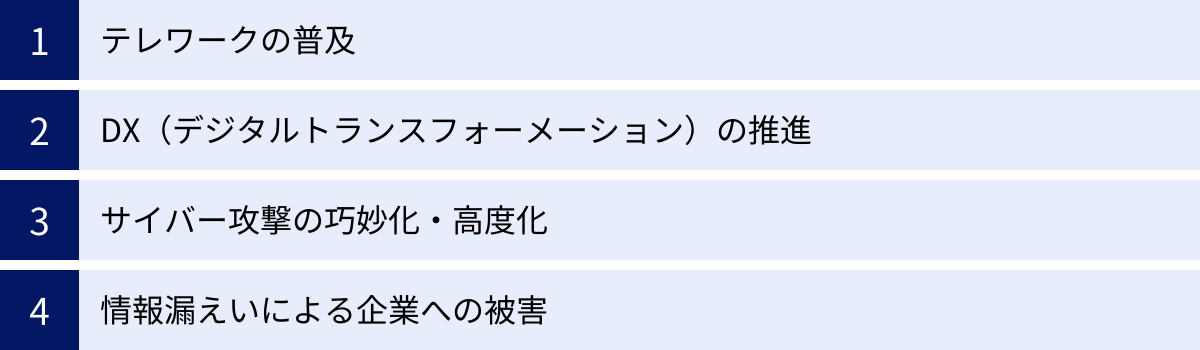

近年、企業の規模や業種を問わず、セキュリティ対策の重要性はかつてないほど高まっています。その背景には、私たちの働き方やビジネス環境の劇的な変化、そしてそれらに付け込むサイバー攻撃の進化があります。ここでは、セキュリティ対策の重要性が高まる4つの主要な背景について詳しく解説します。

テレワークの普及

新型コロナウイルス感染症の拡大を機に、多くの企業でテレワーク(リモートワーク)が急速に普及しました。場所に縛られない柔軟な働き方は、生産性の向上やワークライフバランスの改善といったメリットをもたらす一方で、新たなセキュリティリスクを生み出しています。

従来のオフィス中心の働き方では、企業は社内ネットワークという「境界線」を設け、その内側をファイアウォールなどで固める「境界型防御」が主流でした。しかし、テレワークでは従業員が社外の様々な場所から、様々なネットワーク(家庭用Wi-Fi、公共のフリーWi-Fiなど)を経由して社内システムやクラウドサービスにアクセスします。 これにより、従来の「内側は安全、外側は危険」という境界線の概念が曖昧になり、攻撃者が侵入する経路が格段に増加しました。

具体的には、以下のようなリスクが考えられます。

- 脆弱な家庭内ネットワーク: セキュリティ設定が甘い家庭用Wi-Fiルーターが攻撃の踏み台にされる。

- 公共Wi-Fiの利用: 暗号化されていない、あるいは偽のアクセスポイントを利用して通信内容を盗聴される。

- デバイスの紛失・盗難: 業務用のPCやスマートフォンを紛失・盗難され、中の情報が漏洩する。

- プライベート端末の業務利用(BYOD): セキュリティ対策が不十分な私物端末からマルウェアが侵入し、社内ネットワークに拡散する。

- 物理的な覗き見: カフェやコワーキングスペースで、背後から画面を覗き見される「ショルダーハック」の被害に遭う。

これらのリスクに対応するためには、VPN(Virtual Private Network)による通信の暗号化といった従来の対策に加え、「何も信頼しない」を前提に、すべてのアクセス要求を検証・認可する「ゼロトラスト」というセキュリティモデルへの移行が求められています。 テレワークの常態化は、企業にこれまでのセキュリティのあり方を根本から見直すことを迫っているのです。

DX(デジタルトランスフォーメーション)の推進

多くの企業が競争力を維持・強化するために、DX(デジタルトランスフォーメーション)を推進しています。DXとは、単なるデジタルツールの導入ではなく、データとデジタル技術を活用してビジネスモデルや業務プロセス、組織文化そのものを変革し、新たな価値を創造する取り組みです。

クラウドサービスの活用、IoTデバイスによるデータ収集、AIによる業務自動化やデータ分析など、DXの推進はビジネスに大きな可能性をもたらします。しかし、これらのデジタル技術の導入は、必然的に「アタックサーフェス(攻撃対象領域)」を拡大させます。

例えば、

- クラウドサービスの利用: 設定ミスや管理不備により、クラウド上に保存された機密情報が意図せず公開状態になり、情報漏洩につながる。

- IoTデバイスの導入: 工場の生産ラインやビル管理システムに接続されたIoTデバイスは、セキュリティが脆弱なものが多く、サイバー攻撃の侵入口となりやすい。攻撃されれば、生産停止や社会インフラの混乱といった深刻な事態を引き起こす可能性があります。

- API連携の拡大: 複数のサービスをAPI(Application Programming Interface)で連携させることで利便性は向上しますが、いずれか一つのサービスに脆弱性があれば、連携するすべてのシステムが危険に晒される可能性があります。

DXによって企業が扱うデータの量と種類は爆発的に増加し、その価値も高まっています。これは、攻撃者にとって魅力的な標的が増えることを意味します。DXを安全に推進するためには、利便性の追求と同時に、拡大するアタックサーフェス全体を保護するための包括的なセキュリティ戦略が不可欠です。

サイバー攻撃の巧妙化・高度化

セキュリティ対策の重要性が高まるもう一つの大きな要因は、サイバー攻撃そのものの進化です。かつてのサイバー攻撃は、技術力を誇示するための愉快犯的なものが少なくありませんでした。しかし、現在ではその様相は一変しています。

現代のサイバー攻撃の多くは、金銭の詐取や機密情報の窃取を目的とした、極めてビジネスライクで組織的な「犯罪」です。 攻撃者は「RaaS(Ransomware as a Service)」のように、サイバー攻撃をサービスとして提供するプラットフォームを利用し、高度な技術がなくとも容易に攻撃を実行できるようになっています。また、国家が背後で支援する攻撃者グループも存在し、地政学的な目的のために特定の国の重要インフラや企業を狙うケースも増えています。

攻撃の手口も年々巧妙化・高度化しています。

- ソーシャルエンジニアリング: 人間の心理的な隙や行動のミスを突く手口。実在の取引先や上司になりすました巧妙なメールで偽サイトに誘導したり、マルウェア付きのファイルを開かせたりします。

- AIの悪用: AIを用いて、より自然で信憑性の高いフィッシングメールの文面を自動生成したり、セキュリティシステムの検知を回避するマルウェアを開発したりする動きも見られます。

- ゼロデイ攻撃: ソフトウェアの脆弱性が発見され、修正プログラム(パッチ)が提供される前に、その脆弱性を悪用する攻撃。従来のパターンマッチング型のウイルス対策ソフトでは検知が困難です。

このように、攻撃者は常に防御側の対策を研究し、その上を行く新たな手口を生み出し続けています。もはや「怪しいメールは開かない」といった個人の注意喚起だけでは防ぎきれないレベルに達しており、組織として多層的かつ高度な防御策を講じることが必須となっています。

情報漏えいによる企業への被害

万が一、セキュリティインシデント、特に情報漏えいが発生した場合、企業が被る被害は計り知れません。その影響は、単なる金銭的な損失に留まらない、複合的かつ長期的なものとなります。

- 直接的な金銭被害:

- 損害賠償: 漏洩した個人情報の被害者に対する賠償金。

- 原因調査費用: フォレンジック調査(デジタル鑑識)などにかかる専門家への依頼費用。

- 復旧費用: システムの復旧や再構築にかかる費用。

- 各種対応費用: 顧客への通知やお詫び、コールセンターの設置などにかかる費用。

- 行政からの制裁金: 個人情報保護法などの法令違反に対する課徴金。

- 間接的な被害(信用の失墜):

- ブランドイメージの低下: 「セキュリティ管理が甘い会社」というレッテルを貼られ、長年かけて築き上げてきたブランド価値が大きく毀損します。

- 顧客離れ・取引停止: 顧客や取引先からの信頼を失い、契約を打ち切られたり、新規顧客の獲得が困難になったりします。

- 株価の下落: 上場企業の場合、インシデントの公表後に株価が大きく下落するケースも少なくありません。

- 事業機会の損失: インシデント対応に追われることで、本来の事業活動が停滞し、新たなビジネスチャンスを逃すことになります。最悪の場合、事業の継続が困難になることもあります。

情報漏えいの本当の怖さは、この「信用の失墜」にあります。 一度失った信頼を回復するには、多大な時間と労力、そしてコストがかかります。セキュリティ対策は、こうした壊滅的な被害を未然に防ぐための「投資」であり、コストセンターではなく、事業継続に不可欠なリスクマネジメント活動であると認識することが極めて重要です。

主なセキュリティの種類

セキュリティ対策を効果的に進めるためには、その全体像を理解することが重要です。セキュリティは大きく4つの種類に分類できます。これらは独立しているわけではなく、互いに密接に関連し合っており、包括的に取り組むことで初めて強固な防御体制を築けます。

| セキュリティの種類 | 保護対象 | 主な脅威 | 対策の例 |

|---|---|---|---|

| 情報セキュリティ | 情報・データそのもの | 漏えい、改ざん、破壊、利用不能 | アクセス制御、暗号化、バックアップ |

| サイバーセキュリティ | コンピュータ、ネットワーク、システム | 不正アクセス、マルウェア、DDoS攻撃 | ファイアウォール、ウイルス対策ソフト、IDS/IPS |

| 物理的セキュリティ | 建物、サーバールーム、機器、媒体 | 盗難、破壊、災害、不正侵入 | 施錠、入退室管理、監視カメラ、防災設備 |

| 人的セキュリティ | 従業員、関係者の行動や意識 | 内部不正、ヒューマンエラー、なりすまし | セキュリティ教育、ルール策定、内部不正対策 |

情報セキュリティ

情報セキュリティとは、企業が保有する情報資産を「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの観点(CIA)から守るための活動全般を指します。 保護対象は、顧客情報や財務情報などの電子データだけでなく、紙媒体の書類や従業員の頭の中にあるノウハウなども含まれます。

- 機密性: 認可された者だけが情報にアクセスできる状態を確保すること。

- 完全性: 情報が正確で、不正に改ざんされていない状態を確保すること。

- 可用性: 認可された者が、必要な時にいつでも情報にアクセスできる状態を確保すること。

情報セキュリティは、後述するサイバーセキュリティ、物理的セキュリティ、人的セキュリティといった各種対策の目的そのものと言うこともできます。これらの対策はすべて、情報のCIAを維持するために実施されるからです。例えば、サーバーを暗号化するのは「機密性」を、バックアップを取るのは「可用性」を、アクセスログを監視するのは「完全性」を確保するための一環です。情報セキュリティは、すべてのセキュリティ対策の土台となる最も広範な概念です。

サイバーセキュリティ

サイバーセキュリティとは、サイバー空間における脅威から、コンピュータシステム、ネットワーク、プログラム、データを保護するための一連の技術や実践を指します。 情報セキュリティと非常に近い概念ですが、サイバーセキュリティは特に技術的な側面に焦点を当てています。

サイバー空間とは、インターネットや企業内ネットワークなど、コンピュータ同士が接続された仮想的な空間のことです。この空間を介して行われるサイバー攻撃からシステムを守ることが、サイバーセキュリティの主な目的です。

主な対策としては、

- ファイアウォール: ネットワークの境界で不正な通信を遮断する。

- ウイルス対策ソフト(アンチウイルス): コンピュータへのマルウェア感染を防ぐ、または駆除する。

- IDS/IPS(不正侵入検知・防御システム): ネットワークへの不正な侵入を検知し、管理者に通知したり、通信を遮断したりする。

- WAF(Web Application Firewall): Webアプリケーションの脆弱性を狙った攻撃を防ぐ。

情報セキュリティが「情報そのものを守る」という目的(What)に重きを置くのに対し、サイバーセキュリティは「サイバー空間という特定の領域を守る」という手段や場所(Where/How)に焦点を当てた概念と理解すると分かりやすいでしょう。

物理的セキュリティ

物理的セキュリティとは、情報資産やそれを処理・保管するITインフラ(サーバー、ネットワーク機器など)を、盗難、破壊、災害といった物理的な脅威から保護するための対策です。 どれほど高度なサイバーセキュリティ対策を施していても、サーバーが設置されている部屋に誰でも簡単に入れてしまい、機器を盗まれたり破壊されたりしては意味がありません。

具体的な対策には、以下のようなものがあります。

- 入退室管理: ICカードや生体認証(指紋、静脈など)を用いて、サーバールームやオフィスへの入退室権限を厳格に管理する。

- 施錠管理: サーバーラックや機密書類を保管するキャビネットを施錠し、物理的にアクセスできないようにする。

- 監視カメラ: 不審者の侵入や不正行為を監視・記録する。

- 防災・災害対策: 消火設備、防水設備、耐震ラック、無停電電源装置(UPS)などを設置し、火災や地震、水害、停電からシステムを守る。

- クリアデスク・クリアスクリーン: 離席時に書類を机の上に放置しない(クリアデスク)、PC画面をロックする(クリアスクリーン)といったルールを徹底する。

物理的セキュリティは、サイバーセキュリティや情報セキュリティの基盤を支える重要な要素です。 デジタル化が進んだ現代においても、情報資産が格納されている「物理的な入れ物」を守ることの重要性は変わりません。

人的セキュリティ

人的セキュリティとは、人(従業員、委託先社員、退職者など)に起因するセキュリティリスクを管理し、低減させるための対策です。 セキュリティインシデントの原因として、技術的な脆弱性だけでなく、「人」が関わるケースは非常に多く、最も対策が難しい領域の一つとされています。

人的リスクは、大きく2つのタイプに分けられます。

- 意図しないミス(ヒューマンエラー):

- フィッシングメールのリンクを不用意にクリックしてしまう。

- 宛先を間違えて機密情報を含むメールを誤送信してしまう。

- 情報が入ったUSBメモリやノートPCを紛失する。

- 推測しやすいパスワードを設定したり、使い回したりする。

- 意図的な不正行為(内部不正):

- 金銭的な動機や会社への不満から、顧客情報や技術情報を持ち出して外部に売却する。

- 退職時に、競合他社への手土産として機密情報を持ち出す。

- 権限を悪用してシステムの設定を不正に変更したり、データを改ざん・削除したりする。

これらの人的リスクに対応するためには、技術的な対策と組織的なルールの両面からアプローチすることが不可欠です。

- セキュリティ教育・訓練: 全従業員を対象に、セキュリティの重要性や最新の脅威、社内ルールに関する教育を定期的に実施する。標的型攻撃メール訓練なども有効です。

- ルールの策定と周知: 情報の取り扱いに関する明確なルール(セキュリティポリシー)を定め、全従業員に周知徹底する。

- アクセス権限の管理: 「最小権限の原則」に基づき、従業員には業務上必要最低限の権限のみを付与する。

- ログ監視: 誰が、いつ、どの情報にアクセスしたかのログを記録・監視し、不審な操作を検知できるようにする。

- 内部不正対策ソリューション: PCの操作内容を記録したり、機密情報の持ち出しを検知・ブロックしたりするツールを導入する。

これら4つのセキュリティは、鎖のように繋がっています。どれか一つでも欠けていれば、そこが「最も弱い環( weakest link)」となり、システム全体のセキュリティレベルを低下させてしまいます。企業は、これら4つの側面をバランス良く組み合わせた「多層防御」のアプローチを取ることが求められます。

情報セキュリティの3大要素(CIA)とは

情報セキュリティを考える上で、絶対に欠かすことのできない最も基本的な概念が「情報セキュリティの3大要素」、通称「CIA(シー・アイ・エー)」です。CIAとは、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの要素の頭文字を取ったもので、情報セキュリティマネジメントの国際規格であるISO/IEC 27001などでも定義されている世界標準の考え方です。

企業が実施するあらゆるセキュリティ対策は、このCIAのいずれか、あるいは複数を維持・向上させることを目的としています。それぞれの要素を正しく理解することは、自社の情報資産を守るための第一歩です。

機密性(Confidentiality)

機密性とは、「認可された(アクセスを許可された)人・モノ・プロセスだけが情報にアクセスできる状態を保証すること」です。 言い換えれば、「見てはいけない人に見せない」「漏らさない」ということです。情報漏えいを防ぐための最も重要な要素と言えます。

機密性が損なわれる状態とは、許可なく情報が第三者に閲覧されたり、盗まれたりする事態を指します。

【機密性を脅かす脅威の例】

- 不正アクセス・ハッキング: 外部の攻撃者がシステムの脆弱性を突いて侵入し、データベース内の顧客情報を窃取する。

- 盗聴: カフェのフリーWi-Fiなど、暗号化されていないネットワーク上で通信内容を盗み見られる。

- ソーシャルエンジニアリング: 従業員を騙してIDやパスワードを聞き出し、なりすましてシステムにログインする。

- 内部不正: 権限を持つ従業員が、個人的な目的で顧客リストを持ち出す。

- マルウェア感染: スパイウェアなどに感染し、PC内の情報が外部に送信される。

- 物理的な盗難: 機密情報が入ったノートPCやUSBメモリを紛失・盗難される。

- 設定ミス: クラウドストレージのアクセス権設定を誤り、誰でも閲覧できる状態にしてしまう。

【機密性を維持するための対策例】

- アクセス制御: 「誰が」「どの情報に」「どこまで(閲覧、編集、削除など)」アクセスできるかを厳格に管理する。業務上、本当に必要な人にだけ最低限の権限を与える「最小権限の原則」が基本です。

- 認証の強化: IDとパスワードだけでなく、スマートフォンアプリや生体情報などを組み合わせる多要素認証(MFA)を導入し、なりすましを防ぐ。

- データの暗号化: データそのものを意味のない文字列に変換することで、万が一データが漏えいしても、第三者が内容を読み取れないようにする。保管時(at rest)と通信時(in transit)の両方で暗号化することが重要です。

- 物理的対策: サーバールームや機密文書保管庫を施錠し、物理的なアクセスを制限する。

完全性(Integrity)

完全性とは、「情報が正確であり、破壊や改ざん、消去がされていない状態を保証すること」です。 情報が作成または保存された時点から、その内容が正しく保たれていることを意味します。「情報が正しいままであること」「書き換えられていないこと」を守る要素です。

完全性が損なわれると、その情報を基にした意思決定や業務プロセスがすべて誤ったものとなり、大きな混乱や損害を引き起こす可能性があります。

【完全性を脅かす脅威の例】

- Webサイトの改ざん: 攻撃者がWebサーバーに侵入し、Webサイトの内容を不正なものに書き換える。

- データの改ざん: データベースに不正アクセスし、銀行の口座残高やECサイトの販売価格などを不正に操作する。

- マルウェア感染: ランサムウェアによってデータが勝手に暗号化されたり、ウイルスによってファイルが破壊されたりする。

- 人的ミス: 従業員が誤って重要な設定ファイルを削除したり、顧客データを上書きしてしまったりする。

- 通信経路上での改ざん: 暗号化されていない通信の途中で、第三者が内容を書き換える「中間者攻撃」。

【完全性を維持するための対策例】

- アクセス制御: 機密性と同様に、情報の変更権限を厳しく制限することが基本です。

- デジタル署名: 送信者が本人であることと、データが改ざんされていないことを証明する技術。電子メールや電子契約で利用されます。

- ハッシュ関数(チェックサム): 元のデータから一定の長さの文字列(ハッシュ値)を生成する技術。少しでもデータが改ざんされるとハッシュ値が全く異なるものになるため、ファイルの同一性確認に利用されます。

- 改ざん検知システム: ファイルやWebサイトが変更されていないかを定期的に監視し、変更が検知されたら管理者に通知する。

- バックアップ: 定期的にデータのバックアップを取得し、万が一データが破損・改ざんされた場合に、正常な状態に復元できるようにしておく。

可用性(Availability)

可用性とは、「認可されたユーザーが、必要とするときに、中断することなく情報やシステムを利用できる状態を保証すること」です。 「使いたいときに、いつでも使える」状態を維持する要素です。

可用性が損なわれると、業務が停止したり、サービスが提供できなくなったりして、ビジネスに直接的な打撃を与えます。特に、オンラインストアや金融システム、工場の生産管理システムなど、停止が許されないシステムにおいて極めて重要な要素です。

【可用性を脅かす脅威の例】

- DDoS攻撃(分散型サービス妨害攻撃): 多数のコンピュータから標的のサーバーに大量のアクセスを送りつけ、サーバーを過負荷状態にしてサービスを停止させる。

- ランサムウェア攻撃: サーバーやPCのデータを暗号化し、利用できない状態にする。

- ハードウェア障害: サーバーやネットワーク機器が故障し、システムが停止する。

- ソフトウェアのバグ: プログラムの不具合により、システムがダウンする。

- 自然災害・事故: 地震、火災、水害、停電などにより、データセンターやオフィスが機能しなくなる。

- 人的ミス: 担当者が誤ってサーバーの電源を落としてしまう。

【可用性を維持するための対策例】

- システムの冗長化: サーバーやネットワーク機器を複数台用意し、1台が故障しても他の機器でサービスを継続できるようにする(クラスタリング、ロードバランシング)。

- バックアップと復旧計画: 定期的なバックアップの取得と、有事の際に迅速にシステムを復旧させるための手順(DR: Disaster Recovery計画)を策定・訓練しておく。

- DDoS対策サービスの導入: DDoS攻撃を検知し、攻撃トラフィックを遮断する専門のサービスを利用する。

- 無停電電源装置(UPS)や自家発電設備の導入: 停電時にもシステムに電力を供給し続けられるようにする。

- 脆弱性管理: OSやソフトウェアの脆弱性を速やかに修正(パッチ適用)し、攻撃によるシステム停止を防ぐ。

CIAは、互いにトレードオフの関係になることがあります。 例えば、機密性を高めるために何重もの認証を要求すると、ユーザーの手間が増えて可用性が低下する可能性があります。逆に、可用性を高めるために誰でも簡単にアクセスできるようにすると、機密性が脅かされます。優れたセキュリティ対策とは、自社のビジネスや情報資産の特性を理解した上で、このCIAの3要素をバランス良く満たす状態を目指すことです。

情報セキュリティの7要素とは

情報セキュリティの基本は前述した3大要素「CIA」ですが、ビジネス環境の複雑化やテクノロジーの進化に伴い、CIAだけではカバーしきれない側面も出てきました。そこで、CIAを補完・拡張する概念として、「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(Non-repudiation)」「信頼性(Reliability)」の4つの要素が加えられ、これらを合わせて「情報セキュリティの7要素」と呼ばれることがあります。

これらの追加要素は、特に電子商取引やリモートアクセス、内部統制の強化といった現代的な課題に対応するために重要性を増しています。

真正性(Authenticity)

真正性とは、「ある情報の発信元や、アクセスしてくる利用者、あるいは情報そのものが、主張通り正しく、本物であることを確実にすること」です。 なりすましや偽装を防ぎ、「相手が本物である」ことを保証する要素です。

機密性(Confidentiality)が「許可された人だけが見られる」ことを保証するのに対し、真正性は「アクセスしてきているのが、本当にその許可された本人なのか」を確認する点に違いがあります。

【真正性が重要となる場面】

- ログイン認証: システムにログインしようとしているユーザーが、本当にそのアカウントの持ち主本人であることを確認する。

- 電子メール: 受信したメールの送信者が、表示されている通りの人物・組織であることを確認する。

- Webサイト: 閲覧しているWebサイトが、偽サイト(フィッシングサイト)ではなく、本物の公式サイトであることを確認する。

- ソフトウェア: ダウンロードしたソフトウェアが、開発元が提供した正規のものであり、改ざんされていないことを確認する。

【真正性を確保するための技術・対策】

- 多要素認証(MFA): ID/パスワード(知識情報)に加え、スマートフォンへの通知(所有物情報)や指紋(生体情報)など、複数の要素を組み合わせて本人確認を行う。

- デジタル証明書(SSL/TLS証明書): Webサイトの運営組織が実在することを第三者機関が証明するもの。ブラウザのアドレスバーに鍵マークが表示されることで、通信の暗号化とサイトの真正性を示します。

- 電子署名: メールや電子文書に付与することで、送信者が本人であることと、内容が改ざんされていないこと(完全性)を同時に証明します。

責任追跡性(Accountability)

責任追跡性とは、「システム上で行われた操作やイベントについて、いつ、誰が、何を行ったのかを後から追跡し、特定できるようにしておくこと」です。 操作の記録(ログ)を取り、その責任の所在を明確にするための要素です。

セキュリティインシデントが発生した際に、原因を究明したり、影響範囲を特定したり、再発防止策を立てたりするために不可欠です。また、ログが記録されていること自体が、不正行為に対する抑止力としても機能します。

【責任追跡性が重要となる場面】

- インシデント調査: 不正アクセスや情報漏えいが発生した際、どのIDで、いつ、どのファイルにアクセスされたのかをログから追跡する。

- 内部不正の抑止・検知: 特権IDを持つ管理者が不正な操作を行っていないかを監視する。

- コンプライアンス対応: 業界の規制や監査(PCI DSS、SOX法など)で求められる操作記録の保持要件を満たす。

【責任追跡性を確保するための技術・対策】

- ログ管理: サーバーのアクセスログ、認証ログ、操作ログ、ネットワーク機器の通信ログなどを収集し、一元的に保管・分析する。

- SIEM(Security Information and Event Management): 各種のログを統合的に分析し、インシデントの兆候を自動的に検知・通知するシステム。

- 特権ID管理ツール: 管理者権限など強力な権限を持つIDの利用を厳格に管理し、すべての操作を記録する。

否認防止(Non-repudiation)

否認防止とは、「ある取引や通信、操作を行った本人が、後になってその事実を『やっていない』と否定(否認)できないように、客観的な証拠を残すこと」です。 特に、法的な拘束力を持つ電子契約や金融取引において重要な要素となります。

責任追跡性が「誰がやったか」を追跡することに主眼を置くのに対し、否認防止は、その行為の証拠能力を高め、法的な争いになった場合でも事実関係を証明できるようにすることに重点があります。

【否認防止が重要となる場面】

- 電子契約: 契約者が後から「私はこの契約書にサインしていない」と主張できないようにする。

- オンラインバンキング: 振込操作を行った本人が、「自分はそのような指示は出していない」と否認できないようにする。

- 株式のオンライン取引: 発注した事実を後から取り消したり、否認したりできないようにする。

【否認防止を確保するための技術・対策】

- 電子署名とタイムスタンプ: 電子署名で「誰が」署名したかを、タイムスタンプで「いつ」その文書が存在し、署名されたかを証明する。この組み合わせにより、契約の成立事実を強力に証明できます。

- 公開鍵暗号基盤(PKI): 信頼できる第三者認証局が発行する電子証明書を利用し、署名の正当性を担保する。

- 詳細な取引ログの保管: 操作時刻、IPアドレス、操作内容などを詳細に記録し、不正が疑われた際の証拠とする。

信頼性(Reliability)

信頼性とは、「システムやサービスが、意図した通りの仕様や動作を一貫して、かつ正確に実行し続けること」を保証する要素です。 可用性(Availability)が「使えるかどうか」という側面に焦点を当てるのに対し、信頼性は「正しく動作するか」という品質や一貫性の側面に焦点を当てます。

例えば、システムが停止はしていない(可用性は保たれている)ものの、計算結果が時々間違っている、あるいは処理が途中で失敗するような状態は、信頼性が低いと言えます。

【信頼性が重要となる場面】

- 金融システム: 勘定系システムが常に正確な計算を行い、残高を正しく維持する。

- 医療システム: 電子カルテシステムが患者の情報を間違いなく表示し、投薬ミスなどを防ぐ。

- 産業制御システム: 工場の制御システムが設計通りに動作し、製品の品質を一定に保つ。

【信頼性を確保するための技術・対策】

- フォールトトレラント設計: システムの一部に障害が発生しても、処理を正常に継続できるような設計(冗長化など)。

- 厳格な品質管理: ソフトウェア開発における十分なテストやコードレビューを実施し、バグを未然に防ぐ。

- 定期的なメンテナンス: システムを安定稼働させるための定期的な点検や部品交換を行う。

- 監視と異常検知: システムの動作を常に監視し、想定外の挙動やエラーを早期に検知して対応する。

これらの7要素を理解し、自社の情報資産のリスクに応じてどの要素を重視すべきかを考えることが、より精度の高いセキュリティ体制の構築につながります。

企業に求められるセキュリティ対策の分類

企業がセキュリティを確保するためには、多角的かつ多層的なアプローチが必要です。特定の一つの対策だけで万全ということはあり得ません。一般的に、企業に求められるセキュリティ対策は、その性質から「技術的対策」「物理的対策」「人的対策」「組織的対策」の4つに分類されます。

これらの対策は相互に補完し合う関係にあり、バランス良く実施することで、堅牢なセキュリティ体制、いわゆる「多層防御」を実現できます。

| 対策の分類 | 目的 | 具体例 |

|---|---|---|

| 技術的対策 | ITシステムやツールを用いて脅威から保護する | ウイルス対策ソフト、ファイアウォール、暗号化、アクセス制御、IDS/IPS |

| 物理的対策 | 物理的な脅威から情報資産や設備を保護する | サーバールームの施錠、監視カメラ、入退室管理、防災設備 |

| 人的対策 | 人の行動に起因するリスクを低減する | セキュリティ教育、標的型攻撃メール訓練、パスワードポリシー設定 |

| 組織的対策 | 組織全体でセキュリティを推進するための体制・ルールを整備する | セキュリティポリシー策定、インシデント対応体制(CSIRT)構築、リスク評価 |

技術的対策

技術的対策とは、コンピュータ、ネットワーク、ソフトウェアといったITの技術を用いて、サイバー攻撃などの脅威から情報資産を直接的に保護する対策です。 いわゆる「サイバーセキュリティ対策」の多くがこれに該当します。自動化しやすく、24時間365日、継続的に防御機能を発揮できるのが大きな利点です。

【技術的対策の具体例】

- ウイルス対策(アンチマルウェア): PCやサーバーにウイルス対策ソフトを導入し、マルウェアの侵入、検知、駆除を行う。近年では、未知の脅威に対応できる振る舞い検知型のNGAV(次世代アンチウイルス)やEDR(Endpoint Detection and Response)も重要になっています。

- ファイアウォール/UTM: ネットワークの出入口に設置し、許可されていない不正な通信を遮断します。UTM(統合脅威管理)は、ファイアウォールに加えてアンチウイルス、不正侵入防御(IPS)、Webフィルタリングなど複数の機能を統合した機器です。

- 暗号化: 通信経路(SSL/TLS)やハードディスク、ファイル自体を暗号化し、万が一盗聴やデータ漏洩が起きても内容を読み取られないようにします。

- アクセス制御・認証: ユーザーIDとパスワードによる認証、さらに安全性を高める多要素認証(MFA)を導入し、権限のないユーザーのアクセスを防ぎます。

- 脆弱性管理(パッチ管理): OSやソフトウェアに発見されたセキュリティ上の欠陥(脆弱性)を修正するプログラム(パッチ)を迅速に適用し、攻撃の足がかりをなくします。

技術的対策はセキュリティの根幹をなしますが、新たな攻撃手法には対応しきれない場合や、設定ミスによるリスクも存在するため、他の対策と組み合わせることが不可欠です。

物理的対策

物理的対策とは、情報資産そのものや、それを保管・運用しているサーバー、ネットワーク機器、オフィス、データセンターなどを、盗難、破壊、災害、不正な侵入といった物理的な脅威から守るための対策です。 デジタルデータであっても、最終的には物理的なデバイス上に存在するため、この対策は決して軽視できません。

【物理的対策の具体例】

- エリアの区分と入退室管理: オフィス内を一般エリア、業務エリア、サーバールームなどのセキュリティレベルに応じて区分し、ICカードや生体認証で入退室できる人間を制限します。

- 施錠: サーバーラック、機密文書を保管するキャビネット、執務室などを施錠管理します。

- 監視: 監視カメラを設置して不正な侵入や行動を抑止・記録します。警備員による巡回も有効です。

- 機器・媒体の管理: ノートPCやUSBメモリなどの記憶媒体の持ち出し・持ち込みに関するルールを定め、管理台帳で記録します。

- 災害対策: 地震に備えたサーバーラックの固定、火災に備えた消火設備の設置、停電に備えた無停電電源装置(UPS)や自家発電設備の導入などを行います。

物理的対策は、情報セキュリティの土台を固める重要な役割を担っています。

人的対策

人的対策とは、従業員や関係者といった「人」に起因するセキュリティリスクを低減するための対策です。 どんなに優れた技術や物理的な防御があっても、従業員が騙されてパスワードを漏らしてしまったり、悪意を持って情報を持ち出したりすれば、セキュリティは簡単に破られてしまいます。最も対策が難しく、かつ重要な領域の一つです。

【人的対策の具体例】

- 情報セキュリティ教育・研修: 全従業員を対象に、セキュリティの重要性、社内ルール、最新のサイバー攻撃の手口(フィッシング詐欺など)について定期的に教育を実施します。

- 標的型攻撃メール訓練: 疑似的な攻撃メールを従業員に送信し、開封率やURLクリック率を測定することで、従業員の意識レベルを可視化し、具体的な指導に繋げます。

- ルールの策定と遵守の徹底: パスワードの適切な設定・管理ルール、情報の取り扱いルール(クリアデスク/クリアスクリーンなど)を定め、誓約書などで遵守を求めます。

- 内部不正の抑止: 内部不正が発覚した場合の懲戒規定を明確にし、ログ監視などを行っていることを周知することで、不正行為を心理的に抑制します。

人的対策は一朝一夕に効果が出るものではなく、継続的な教育と啓発活動を通じて、組織全体のセキュリティ文化を醸成していくことが重要です。

組織的対策

組織的対策とは、セキュリティを組織全体で一貫して、かつ継続的に維持・向上させていくための体制、方針、規定、計画などを整備・運用する活動です。 経営層のリーダーシップのもと、全社的な取り組みとしてセキュリティを推進するための土台となります。

【組織的対策の具体例】

- 情報セキュリティポリシーの策定: 組織のセキュリティに関する最上位の方針(基本方針)と、具体的な対策基準や実施手順などを文書化し、すべての対策の拠り所とします。

- 推進体制の構築: CISO(最高情報セキュリティ責任者)を任命し、セキュリティを管轄する専門部署や、部門横断的な委員会を設置します。

- インシデント対応体制の整備: セキュリティ事故が発生した際に、迅速かつ的確に対応するための専門チーム(CSIRT: Computer Security Incident Response Team)を組織し、対応フローや連絡網を事前に定めておきます。

- リスクアセスメントと対策計画: 自社が保有する情報資産を洗い出し、それらに対するリスクを評価(リスクアセスメント)し、優先順位をつけて対策計画を策定・実行します。

- 外部認証の取得: ISMS(情報セキュリティマネジメントシステム)認証などの第三者認証を取得し、自社のセキュリティ管理体制が客観的な基準を満たしていることを証明します。

- 委託先管理: 業務を委託する外部企業のセキュリティ対策状況を評価し、契約でセキュリティ要件を定めるなど、サプライチェーン全体でのセキュリティレベルを維持します。

これら4つの対策は、車の両輪のように連携して機能します。 組織的対策としてポリシーを定め、それに基づき技術的・物理的対策を導入し、人的対策として従業員にその運用を徹底させる、というように、一体となって初めて企業のセキュリティは強固なものとなるのです。

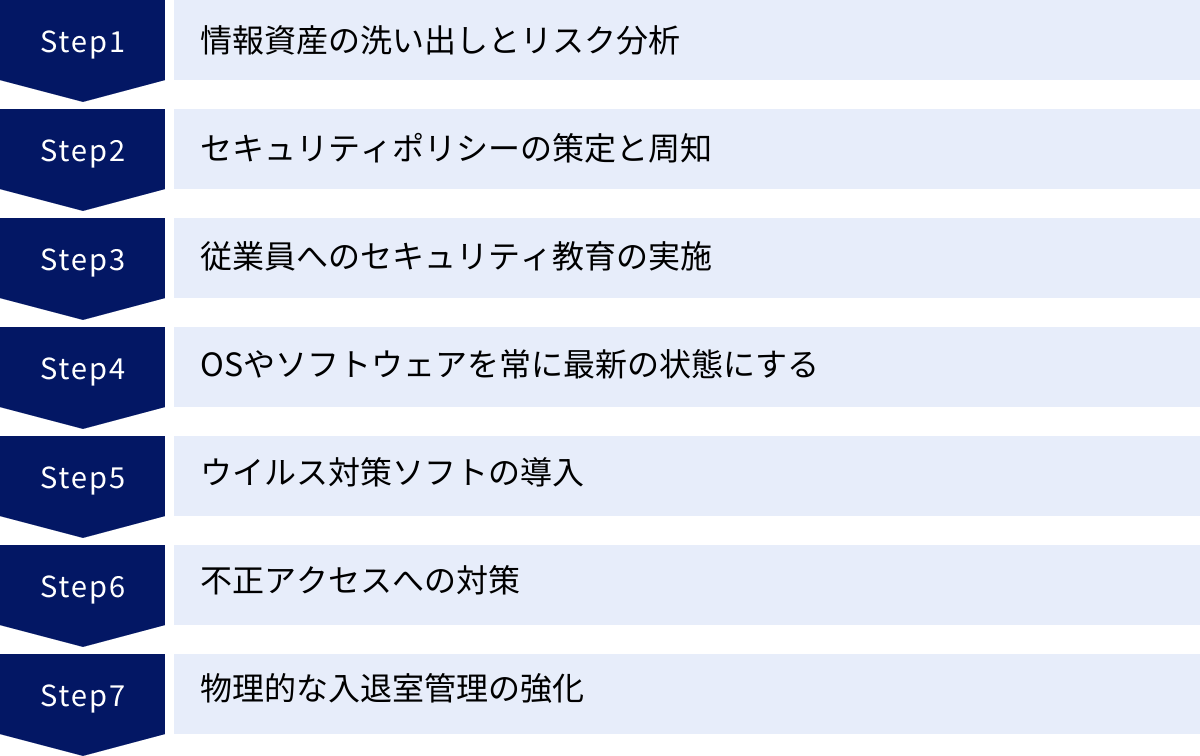

企業が実施すべき具体的なセキュリティ対策

これまでの解説で、セキュリティの概念や対策の分類について理解が深まったことでしょう。ここでは、それらを踏まえ、企業が具体的にどのようなアクションを取るべきか、実践的なセキュリティ対策を順を追って解説します。これらは、どの企業においても基本となる重要なステップです。

情報資産の洗い出しとリスク分析

すべてのセキュリティ対策は、まず「何を守るべきか」を明確にすることから始まります。 これが情報資産の洗い出しです。自社にどのような情報資産が存在し、それぞれがどれくらい重要なのかを把握しなければ、効果的な対策は打てません。

- 情報資産の洗い出し:

- 対象: 顧客情報、個人情報、技術情報、ノウハウ、財務情報、人事情報などの「情報」そのもの。

- 媒体: それらの情報が格納されているPC、サーバー、データベース、クラウドストレージ、USBメモリ、紙の書類など。

- 方法: 各部署の担当者にヒアリングを行い、業務で利用している情報と、その保管場所をリストアップしてもらいます。管理台帳を作成して一元管理するのが理想です。

- リスク分析(リスクアセスメント):

洗い出した情報資産ごとに、どのようなリスクがあるかを評価します。- 脅威の特定: その情報資産に対して、どのような脅威(不正アクセス、マルウェア、情報漏えい、災害など)が考えられるかをリストアップします。

- 脆弱性の特定: その脅威を誘発する可能性のある、自社の弱点(OSが古い、パスワードが単純、教育が不十分など)を洗い出します。

- 影響度と発生可能性の評価: リスクが現実になった場合、ビジネスにどの程度の影響(金銭的損失、信用の失墜など)があるか(影響度)と、そのリスクがどのくらいの頻度で発生しそうか(発生可能性)を評価します。

- 優先順位付け: 「影響度 × 発生可能性」でリスクの大きさを算出し、対策を講じるべき優先順位を決定します。

このプロセスを通じて、限られたリソース(予算、人材)を、最も重要なリスクへの対策に集中させることができます。

セキュリティポリシーの策定と周知

セキュリティポリシーとは、組織の情報セキュリティに関する基本方針や行動指針を明文化した「ルールブック」です。 これは、全従業員が従うべき統一基準であり、すべてのセキュリティ対策の根幹となります。

セキュリティポリシーは、一般的に以下の3階層で構成されます。

- 基本方針(トップレベルポリシー): 経営層が、情報セキュリティにどのように取り組むかの理念や目的を宣言するもの。「なぜセキュリティ対策を行うのか」を示します。

- 対策基準(スタンダード): 基本方針を実現するために、守るべきセキュリティレベルや基準を定めたもの。「何をすべきか」を具体的に示します。(例:「パスワードは10桁以上で、英数字記号を混在させること」)

- 実施手順(プロシージャ): 対策基準を具体的に実行するための、詳細な手順や設定方法を記したもの。「どのようにすべきか」を示します。(例:「パスワードの具体的な設定マニュアル」)

ポリシーを策定するだけでなく、全従業員に対して研修会などで内容を説明し、理解させ、遵守を徹底させることが極めて重要です。 作成しただけで誰も読まない「お飾りのルール」では意味がありません。

従業員へのセキュリティ教育の実施

人的対策の要となるのが、従業員への継続的なセキュリティ教育です。技術で防御を固めても、従業員一人ひとりの意識が低ければ、そこが脆弱性となります。

【教育内容の例】

- 脅威の知識: フィッシング詐欺、ランサムウェア、ビジネスメール詐欺など、最新のサイバー攻撃の手口と見分け方。

- 社内ルールの理解: 策定したセキュリティポリシーの内容、特にパスワード管理、情報の取り扱い、SNS利用の注意点など。

- インシデント発生時の対応: 不審なメールを受信した場合や、PCの挙動がおかしいと感じた場合に、誰に、どのように報告すべきかの手順(エスカレーションフロー)。

教育は、入社時のオリエンテーションだけでなく、年に1回以上の定期的な研修や、最新の脅威動向に合わせた不定期の注意喚起などを通じて、継続的に行うことが不可欠です。 また、標的型攻撃メール訓練などを実施し、知識だけでなく実践的な対応力を養うことも効果的です。

OSやソフトウェアを常に最新の状態にする

これは技術的対策の最も基本的な項目の一つです。OS(Windows, macOSなど)やアプリケーション(ブラウザ, Officeソフトなど)には、セキュリティ上の欠陥である「脆弱性」が発見されることがあります。 攻撃者はこの脆弱性を悪用してシステムに侵入したり、マルウェアを感染させたりします。

ソフトウェアの開発元は、脆弱性が発見されると、それを修正するための更新プログラム(パッチ)を配布します。このパッチを速やかに適用し、ソフトウェアを常に最新の状態に保つことが、既知の攻撃から身を守る上で極めて重要です。多くのソフトウェアには自動更新機能が備わっているため、これを有効にしておくことを推奨します。

ウイルス対策ソフトの導入

PCやサーバーといったエンドポイント(末端の機器)をマルウェアから保護するために、ウイルス対策ソフト(アンチウイルスソフト)の導入は必須です。

- 基本的な機能: 既知のマルウェアのパターン(シグネチャ)と照合して検知・駆除する。

- 近年の動向: シグネチャに依存しない「振る舞い検知」やAI技術を用いて、未知のマルウェアや巧妙な攻撃手法を検知するNGAV(次世代アンチウイルス)や、侵入後の不審な活動を検知・対応するEDR(Endpoint Detection and Response)といった、より高度なソリューションの導入が進んでいます。

導入後は、定義ファイルを常に最新の状態に保ち、定期的にフルスキャンを実行することが重要です。

不正アクセスへの対策

ファイアウォールの設置

ファイアウォールは、社内ネットワークとインターネットなどの外部ネットワークとの間に立ち、不正な通信をブロックする「防火壁」の役割を果たします。通信の送信元/宛先IPアドレスやポート番号といった情報に基づき、事前に設定したルールに従って通信を許可または拒否します。近年では、複数のセキュリティ機能を1台に統合したUTM(統合脅威管理)を導入する企業が増えています。

アクセス制御・認証の強化

情報へのアクセス権限を適切に管理することは、内部不正や情報漏えいを防ぐ基本です。

- 最小権限の原則: 従業員には、業務遂行に必要な最低限のアクセス権限のみを付与します。異動や退職の際には、速やかに権限の見直しや削除を行います。

- 多要素認証(MFA)の導入: IDとパスワードだけに頼る認証は、漏えいや推測のリスクが高いため危険です。知識情報(パスワード)、所持情報(スマートフォンアプリ、SMSコード)、生体情報(指紋、顔認証)のうち、2つ以上を組み合わせて本人確認を行うMFAは、不正アクセス対策として非常に効果的です。

パスワードの適切な管理

MFAが推奨されるとはいえ、パスワードが認証の基本であることに変わりはありません。従業員一人ひとりが適切なパスワード管理を実践するよう、ルールを定めて徹底させる必要があります。

- 複雑なパスワードの設定: 英大文字、小文字、数字、記号を組み合わせ、十分な長さ(10桁以上が目安)にする。

- 使い回しの禁止: 複数のサービスで同じパスワードを使い回さない。一つのサービスで漏えいすると、他のサービスにも不正ログインされる「パスワードリスト攻撃」の被害に遭うためです。

- 定期的な変更の推奨: 定期的に変更することが推奨されてきましたが、近年では複雑でユニークなパスワードを使い続ける方が安全という考え方も主流になりつつあります。MFAの導入と合わせてポリシーを検討しましょう。

物理的な入退室管理の強化

サーバーやネットワーク機器が設置されている重要区画、あるいはオフィス全体への物理的なアクセスを制限します。ICカード認証や生体認証システムを導入し、「いつ」「誰が」入退室したかの記録を確実に取ることが重要です。来訪者に対しても、受付での記帳や名札の着用、社員の付き添いを義務付けるなどのルールを徹底し、不正な立ち入りを防ぎます。

注意すべき近年の主なサイバー攻撃

サイバー攻撃の手法は日々進化しており、企業は常に最新の脅威情報を把握し、対策を講じる必要があります。ここでは、近年特に企業にとって脅威となっている代表的なサイバー攻撃を紹介します。

| サイバー攻撃の種類 | 概要と手口 | 主な目的 | 有効な対策 |

|---|---|---|---|

| ランサムウェア | データを暗号化し、復号と引き換えに身代金を要求する。近年はデータを窃取し、公開すると脅す「二重恐喝」が主流。 | 金銭の詐取 | バックアップ、不審メールへの注意、セキュリティソフト、OS・ソフトの最新化 |

| 標的型攻撃 | 特定の組織を標的に、巧妙なメールなどで侵入し、長期間潜伏して機密情報を窃取する。 | 機密情報・知的財産の窃取、スパイ活動 | 従業員教育、多層防御、EDRによる検知、ログ監視 |

| サプライチェーン攻撃 | 取引先など、セキュリティ対策が手薄な関連組織を踏み台にして、本来の標的企業へ侵入する。 | 標的企業への侵入、機密情報の窃取 | 委託先管理、ソフトウェアの脆弱性管理(SBOM) |

| ビジネスメール詐欺(BEC) | 経営者や取引先になりすました偽メールで担当者を騙し、不正な送金を指示するなどして金銭を詐取する。 | 金銭の詐取 | 送金時のダブルチェック(メール以外の確認手段)、従業員教育 |

ランサムウェア

ランサムウェアは、感染したコンピュータやサーバー上のファイルを勝手に暗号化し、使用できない状態にした上で、元の状態に戻す(復号する)ことと引き換えに身代金(Ransom)を要求するマルウェアです。

近年では、単にファイルを暗号化するだけでなく、事前に組織内から機密情報を窃取しておき、「身代金を支払わなければ、この情報をインターネット上に公開する」と脅迫する「二重恐喝(ダブルエクストーション)」型が主流となっています。 これにより、企業は事業停止のリスクに加え、情報漏えいによる信用の失墜という二重の被害に苦しむことになります。

感染経路は、フィッシングメールの添付ファイルやリンク、VPN機器の脆弱性を悪用したネットワークへの侵入など多岐にわたります。対策としては、データの定期的なバックアップ(特にオフラインや別ネットワークでの保管が重要)と復旧テストの実施、従業員への不審メールへの注意喚起、そしてエンドポイントセキュリティや脆弱性管理といった基本的な対策の徹底が不可欠です。

標的型攻撃

標的型攻撃は、不特定多数を狙うばらまき型の攻撃とは異なり、特定の企業や組織が持つ機密情報や知的財産を盗み出すことを目的として、周到な準備のもとで実行される攻撃です。

攻撃者は、標的組織の業務内容や取引関係、従業員の情報をSNSなどで事前に詳しく調査し、業務に関係があるかのような極めて巧妙なメール(スピアフィッシングメール)を送りつけます。受信者が油断して添付ファイルを開いたり、リンクをクリックしたりすると、マルウェアに感染し、攻撃者に内部への侵入口を与えてしまいます。侵入後、攻撃者はすぐには活動せず、数ヶ月から数年にわたって潜伏し、徐々に権限を拡大しながら目的の情報を探し出し、最終的に外部へ持ち出します。

対策は非常に困難ですが、従業員への継続的な教育と訓練、入口対策(メールフィルタリング)、内部対策(アクセス制御、ログ監視)、出口対策(データ送信の監視)を組み合わせた多層防御の考え方が基本となります。 また、侵入を前提とし、侵入後の不審な振る舞いを検知・対応するEDRのようなソリューションも有効です。

サプライチェーン攻撃

サプライチェーン攻撃とは、セキュリティ対策が比較的強固な大企業などを直接狙うのではなく、その企業の取引先である中小企業や、利用しているソフトウェアの開発元など、セキュリティ対策が手薄になりがちな関連組織を踏み台として侵入する攻撃手法です。

例えば、取引先が利用している業務システムにマルウェアを仕込み、そのシステムを介して標的企業に感染を広げたり、ソフトウェアの正規アップデートにマルウェアを混入させ、配布元から広く感染させたりする手口があります。

この攻撃の厄介な点は、自社のセキュリティ対策が完璧であっても、取引先の脆弱性によって被害を受ける可能性があることです。 対策としては、自社だけでなく、業務委託先やクラウドサービス提供元などのセキュリティ体制を評価し、契約で一定のセキュリティレベルを要求することが重要になります。また、使用しているソフトウェアの構成要素を管理する「SBOM(Software Bill of Materials)」の活用も、脆弱性管理の観点から注目されています。

ビジネスメール詐欺(BEC)

ビジネスメール詐欺(Business Email Compromise, BEC)は、マルウェアをほとんど使用せず、人間の心理的な隙や組織の業務プロセスの穴を突いて金銭をだまし取る詐欺の一種です。

攻撃者は、経営幹部や経理担当者、取引先の担当者になりすまし、「至急、この口座に送金してほしい」「振込先が変更になった」といった偽の指示をメールで送り、担当者を信用させて不正な口座に送金させます。メールアカウントを乗っ取ったり、本物と酷似したドメイン名を取得したりするなど、手口は非常に巧妙で、一見しただけでは偽物と見破ることは困難です。

技術的な対策だけでは防ぐのが難しいため、組織的なルールによる対策が極めて重要になります。 具体的には、「送金や支払い先の変更など、金銭が関わる依頼がメールで届いた場合は、必ず電話や別のコミュニケーション手段で、送信者本人に事実確認を行う」といった業務プロセスを定め、全社で徹底することが最も効果的な対策です。

セキュリティ対策に役立つツール・サービス

企業のセキュリティ対策を実践する上で、適切なツールやサービスの活用は不可欠です。ここでは、各対策領域で代表的なツール・サービスをいくつか紹介します。これらはあくまで一例であり、自社の規模や業種、リスクに合わせて最適なソリューションを選定することが重要です。

Trend Micro Apex One(トレンドマイクロ株式会社)

Trend Micro Apex Oneは、トレンドマイクロ株式会社が提供する法人向けのエンドポイントセキュリティソリューションです。PCやサーバーといったエンドポイントを、様々な脅威から保護する機能を統合的に提供します。

主な特徴は、従来型のウイルス対策機能に加え、AI技術や振る舞い検知を活用した高度な脅威検出能力を持つ点です。 未知のマルウェアやファイルレス攻撃、ランサムウェアなどを早期に検知し、防御します。さらに、オプションでEDR(Endpoint Detection and Response)機能を追加でき、万が一侵入された場合でも、その後の不審な活動を可視化し、迅速なインシデント対応を支援します。脆弱性対策機能(仮想パッチ)も備えており、OSやアプリケーションのパッチが適用されるまでの間、脆弱性を悪用した攻撃からエンドポイントを保護できます。クラウド版とオンプレミス版が提供されており、企業の環境に合わせて導入形態を選択可能です。

参照:トレンドマイクロ株式会社 公式サイト

SKYSEA Client View(エムオーテックス株式会社)

SKYSEA Client Viewは、エムオーテックス株式会社が開発・販売する、クライアントPCの運用管理と情報漏洩対策を目的としたソフトウェアです。技術的対策と人的対策の両面から企業のセキュリティ強化を支援します。

IT資産管理機能では、社内のPCやソフトウェアライセンスの情報を自動で収集し、一元管理できます。これにより、許可なくインストールされたソフトウェアの把握や、ライセンスの適正な管理が可能になります。

情報漏洩対策機能としては、PCの操作ログ(ファイル操作、Webアクセス、メール送受信など)を詳細に記録し、問題発生時の原因追跡や内部不正の抑止に役立てます。また、USBメモリなどの外部デバイスの利用を制限したり、特定のファイル操作を禁止したりすることで、内部からの情報持ち出しリスクを低減します。「人的対策」をテクノロジーで支援する代表的なツールの一つです。

参照:エムオーテックス株式会社 公式サイト

FortiGate(フォーティネットジャパン合同会社)

FortiGateは、フォーティネットジャパン合同会社が提供する、次世代ファイアウォール(NGFW)およびUTM(統合脅威管理)製品のトップブランドです。ネットワークの出入口で、多様な脅威から社内ネットワークを保護します。

最大の特徴は、ファイアウォール、VPN、アンチウイルス、IPS(不正侵入防御)、Webフィルタリング、アプリケーション制御といった多数のセキュリティ機能を1台のアプライアンスに統合している点です。 これにより、複数のセキュリティ製品を個別に導入・運用する手間とコストを削減できます。独自開発の専用プロセッサ(ASIC)を搭載することで、複数の機能を有効にしても高いスループット(通信性能)を維持できる点も強みです。小規模オフィス向けから大規模データセンター向けまで、幅広いラインナップが揃っており、企業の規模に応じた導入が可能です。

参照:フォーティネットジャパン合同会社 公式サイト

CrowdStrike Falcon(クラウドストライク合同会社)

CrowdStrike Falconは、クラウドストライク合同会社が提供する、クラウドネイティブのエンドポイント保護プラットフォーム(EPP)です。従来型のアンチウイルスとは一線を画す、次世代のセキュリティソリューションとして評価されています。

シグネチャファイルに依存しない点が大きな特徴です。 AI(機械学習)と振る舞いインジケーター(IOA)を用いて、マルウェアだけでなく、マルウェアを使用しないファイルレス攻撃など、高度な攻撃手法もリアルタイムで検知・ブロックします。軽量な単一のエージェントで、NGAV(次世代アンチウイルス)、EDR(エンドポイントでの検知と対応)、脅威ハンティングなどの機能を提供し、すべてクラウド上で管理されるため、運用負荷が低いのもメリットです。世界中から収集される脅威インテリジェンスを活用し、常に最新の脅威に対応できる体制を整えています。ゼロトラストセキュリティを実現するための重要なコンポーネントとしても位置づけられています。

参照:クラウドストライク合同会社 公式サイト

まとめ

本記事では、「セキュリティ」という広範なテーマについて、その基本的な意味から、重要性が高まっている背景、そして企業が取るべき具体的な対策に至るまで、網羅的に解説してきました。

セキュリティとは、単にウイルス対策ソフトを導入したり、ファイアウォールを設置したりするだけの技術的な問題ではありません。それは、企業の最も重要な資産である「情報」を、あらゆる脅威から守り、事業の継続性を確保するための、経営そのものに関わる重要な活動です。

情報セキュリティの根幹をなすのは、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」という3大要素(CIA)です。これらの要素をバランス良く維持することを目的として、企業は「技術的対策」「物理的対策」「人的対策」「組織的対策」という4つの側面から、多層的な防御体制を構築する必要があります。

現代のビジネス環境は、テレワークの普及やDXの推進により、常に変化し続けています。それに伴い、ランサムウェアやサプライチェーン攻撃といったサイバー攻撃も、ますます巧妙化・高度化しています。このような状況下で企業が生き残るためには、セキュリティを「コスト」ではなく「事業継続のための投資」と捉え、組織全体で継続的に取り組む姿勢が不可欠です。

まずは自社の「守るべきもの(情報資産)」を明確にし、どのようなリスクが存在するのかを把握することから始めましょう。そして、策定したセキュリティポリシーに基づき、従業員一人ひとりの意識を高めるとともに、自社の状況に適した技術やツールを活用していくことが、確実なセキュリティ強化への道筋となります。

この記事が、貴社のセキュリティ体制を見直し、未来の脅威に備えるための一助となれば幸いです。 安全なデジタル環境の構築は、企業の信頼性を高め、持続的な成長を支える強固な基盤となるでしょう。