サイバー攻撃が日々高度化・巧妙化する現代において、従来の受け身のセキュリティ対策だけでは組織の重要な情報資産を守り抜くことが困難になっています。攻撃を受けてから対応する「リアクティブ(事後対応型)」なアプローチには限界があり、攻撃を未然に防ぐ、あるいは予兆を察知して先手を打つ「プロアクティブ(事前対策型)」なセキュリティ体制へのシフトが急務です。このプロアクティブなセキュリティを実現するための中核をなすのが「脅威インテリジェンス」です。

本記事では、脅威インテリジェンスの基本的な概念から、その重要性、種類ごとの特徴、そして実際のセキュリティ運用における具体的な活用法までを網羅的に解説します。さらに、導入を成功させるためのポイントや、代表的なサービス・ツールについても紹介し、脅威インテリジェンスを自社のセキュリティ戦略にどのように組み込んでいくべきかの道筋を示します。

目次

脅威インテリジェンスとは

脅威インテリジェンス(Threat Intelligence)とは、単なる「脅威に関する情報」ではありません。サイバー攻撃に関する様々なデータを収集・処理・分析し、攻撃者の意図、能力、インフラ、攻撃手法(TTPs)といった文脈を付与することで、意思決定に役立つ形に加工された「知見」や「洞察」を指します。

多くの組織では、ファイアウォールや侵入検知システム(IDS/IPS)、エンドポイントセキュリティ製品などから、日々膨大な量のログやアラートが生成されています。これらは「データ」や「情報」の段階にあり、その一つひとつが何を意味するのかを即座に判断するのは困難です。例えば、あるIPアドレスからの不審な通信が検知されたとしても、それが単なるスキャン活動なのか、あるいは特定の攻撃グループによる標的型攻撃の予兆なのかを判断するには、追加の情報が必要です。

脅威インテリジェンスは、この不審なIPアドレスが「過去にAというランサムウェアグループの攻撃に使われたC2サーバー(指令サーバー)である」といった文脈を提供します。これにより、セキュリティ担当者は単なるアラートではなく、具体的な脅威として認識し、適切な対応を迅速に取ることが可能になります。

つまり、脅威インテリジェンスは、生データ(Data)を文脈のある情報(Information)へと変換し、最終的に行動を促す知見(Intelligence)へと昇華させるプロセス、およびその成果物と言えます。このインテリジェンスを活用することで、組織は脅威を「予測」し、防御策を「最適化」し、インシデント対応を「迅速化」できるようになるのです。

脅威インテリジェンスが重要視される背景

近年、脅威インテリジェンスの重要性が急速に高まっています。その背景には、サイバーセキュリティを取り巻く環境の劇的な変化があります。

1. サイバー攻撃の高度化・巧妙化

かつての愉快犯的な攻撃とは異なり、現代のサイバー攻撃は国家の支援を受けたグループや、金銭搾取を目的とするサイバー犯罪組織によって実行されるケースが増えています。彼らは明確な目的を持ち、長期間にわたって執拗にターゲットを狙う「APT(Advanced Persistent Threat / 高度標的型攻撃)」や、身代金を要求する「ランサムウェア攻撃」などを仕掛けてきます。特にランサムウェアは「RaaS(Ransomware as a Service)」と呼ばれるビジネスモデルが確立され、高度な技術力を持たない攻撃者でも容易に攻撃を実行できるようになり、被害が爆発的に増加しています。こうした巧妙な攻撃を防ぐには、攻撃者の戦術や手法を深く理解し、先回りして対策を講じる必要があります。

2. 攻撃対象(アタックサーフェス)の拡大

デジタルトランスフォーメーション(DX)の進展により、クラウドサービスの利用、リモートワークの普及、IoT機器の導入などが進み、企業が保護すべきIT資産は社内のネットワークに留まらなくなりました。サプライヤーや業務委託先など、自社と繋がるサプライチェーン全体が攻撃の標的となる「サプライチェーン攻撃」も深刻な問題です。このように攻撃対象領域が拡大・分散する中で、どこにリスクが潜んでいるのかを正確に把握し、対策の優先順位を付けるために、外部の脅威環境に関するインテリジェンスが不可欠となっています。

3. 膨大なセキュリティアラートと人材不足

多くのセキュリティ製品は、脅威を検知するために大量のアラートを生成します。しかし、その多くは誤検知(フォールスポジティブ)であったり、緊急性の低いものであったりします。セキュリティ担当者は日々発生する膨大なアラートの分析・対応に追われ、疲弊してしまう「アラート疲れ」という問題が深刻化しています。限られた人材で効率的にセキュリティ運用を行うためには、真に対応すべき重要な脅威を特定し、ノイズを削減するための仕組みが必要です。脅威インテリジェンスは、アラートに文脈を与え、その重要度を判断するための強力な武器となります。

4. リアクティブなセキュリティ対策の限界

従来のセキュリティ対策は、マルウェアに感染したり、不正アクセスを受けたりした後に、それを検知・駆除・復旧するという「事後対応型」が中心でした。しかし、被害が発生してからでは、事業停止や情報漏えい、ブランドイメージの低下など、甚大な損害に繋がりかねません。脅威インテリジェンスを活用することで、自社を狙う可能性のある攻撃者を特定し、彼らが利用する攻撃手法や脆弱性を事前に把握し、プロアクティブ(事前対策型)に防御策を講じることができます。これにより、攻撃を未然に防いだり、被害を最小限に抑えたりすることが可能になるのです。

これらの背景から、脅威インテリジェンスはもはや一部の先進的な企業だけのものではなく、あらゆる組織がサイバーリスクを管理し、事業継続性を確保するために不可欠な要素となっています。

脅威インテリジェンスの4つの種類

脅威インテリジェンスは、その目的や利用者、情報の粒度によって、大きく4つの種類に分類されます。それぞれのインテリジェンスは異なる役割を持ち、互いに連携することで組織全体のセキュリティ態勢を強化します。自社のどの部門が、どのような目的で情報を必要としているのかを理解し、適切な種類のインテリジェンスを活用することが重要です。

| 種類 | 主な対象者 | 目的 | 情報の性質 | 時間軸 |

|---|---|---|---|---|

| 戦略的脅威インテリジェンス | 経営層、CISO、リスク管理者 | 長期的なセキュリティ戦略、投資判断、リスク評価 | 非技術的、高レベルな分析 | 長期(数ヶ月〜数年) |

| 戦術的脅威インテリジェンス | セキュリティ管理者、SOCマネージャー | 攻撃者のTTPsの理解、具体的な防御策の強化 | 技術的要素を含む分析、攻撃キャンペーン | 中期(数週間〜数ヶ月) |

| 運用脅威インテリジェンス | インシデント対応チーム(CSIRT)、SOCアナリスト | 進行中の攻撃や差し迫った脅威への対応 | 技術的、具体的な攻撃情報 | 短期(数時間〜数日) |

| 技術的脅威インテリジェンス | SOCアナリスト、セキュリティ機器(SIEM等) | 自動化された検知・防御(IoCベース) | 技術的、機械可読な指標 | リアルタイム |

① 戦略的脅威インテリジェンス

戦略的脅威インテリジェンスは、サイバー脅威をビジネスリスクの文脈で捉え、組織の長期的なセキュリティ戦略や投資判断に役立てることを目的としています。

対象者と目的

主な対象者は、CEOやCFO、CISO(最高情報セキュリティ責任者)といった経営層や、事業部門の責任者、リスク管理担当者です。彼らは、技術的な詳細よりも「自社のビジネスにどのような影響があるのか」「どのような対策に、どれくらいの投資をすべきか」といった大局的な情報を求めています。

目的は、サイバーセキュリティに関する意思決定を支援することです。例えば、新規事業として海外に進出する際に、その地域特有のサイバー脅威や地政学的リスクはどの程度か、M&Aを検討している企業のサイバーセキュリティ態勢は健全か、といった評価に活用されます。また、セキュリティ予算の策定や、取締役会へのリスク報告の根拠としても重要な役割を果たします。

活用できる情報

戦略的脅威インテリジェンスで扱われる情報は、技術的な指標よりも、以下のような高レベルな分析結果が中心となります。

- 攻撃者の動機と目的: 特定の攻撃者グループが金銭目的なのか、政治的な意図を持つのか、あるいは産業スパイ活動を行っているのか。

- 業界特有の脅威トレンド: 金融業界を狙ったオンライン詐欺の動向、製造業を標的とした知的財産窃取の手口、医療機関を狙うランサムウェア攻撃の傾向など。

- 地政学的リスク分析: 特定の国家間の緊張が、サイバー攻撃にどのように影響するか。

- サイバー犯罪のエコシステム: ダークウェブでの情報売買の実態や、新たな攻撃ツール(RaaSなど)の出現。

- 法規制やコンプライアンスの動向: GDPRやCCPAといった個人情報保護規制が、自社のセキュリティ要件に与える影響。

これらの情報は、多くの場合、詳細なレポートやブリーフィング資料として提供されます。戦略的インテリジェンスを活用することで、経営層はサイバーリスクを事業運営における重要な要素として認識し、情報に基づいた賢明な判断を下すことが可能になります。

② 戦術的脅威インテリジェンス

戦術的脅威インテリジェンスは、攻撃者が「どのように」攻撃してくるのか、その戦術、技術、手順(TTPs: Tactics, Techniques, and Procedures)に焦点を当てた情報です。

対象者と目的

主な対象者は、セキュリティ運用センター(SOC)のマネージャーやアナリスト、ネットワーク管理者、セキュリティアーキテクトなど、日々のセキュリティ運用や防御策の設計・実装に携わる専門家です。

目的は、攻撃者の具体的な手口を理解し、それに対抗するための防御策や検知ルールを強化することです。攻撃者の行動パターンを把握することで、より効果的なセキュリティ対策を講じ、防御システムを最適化できます。これは、敵の戦術を知り、自軍の防御陣形を固めることに似ています。

活用できる情報

戦術的インテリジェンスには、攻撃キャンペーンに関する詳細な情報が含まれます。

- 攻撃者が利用するマルウェアファミリーの詳細分析: マルウェアの機能、通信方法、潜伏手口など。

- 悪用される脆弱性: どのOSやアプリケーションの、どの脆弱性(CVE)が標的になっているか。

- 攻撃インフラの傾向: 攻撃者が利用するC2サーバーのホスティング先の傾向や、ドメイン名の命名規則など。

- 攻撃キャンペーンの全体像: 初期侵入から内部活動、情報窃取に至るまでの一連の流れ。

- MITRE ATT&CKフレームワークとのマッピング: 攻撃者の行動を、標準化された戦術・技術の知識ベースに当てはめて分析した情報。

例えば、「特定の攻撃グループが、正規のリモートアクセスツールを悪用して初期侵入し、PowerShellを使って権限昇格を図る」といったTTPs情報を得ることで、セキュリティチームはPowerShellの不審な実行を監視するルールを強化したり、リモートアクセスツールの利用を厳格に管理したりするなどの具体的な対策を講じることができます。戦術的インテリジェンスは、防御側が攻撃者の思考を先読みするための羅針盤となります。

③ 運用(オペレーショナル)脅威インテリジェンス

運用(オペレーショナル)脅威インテリジェンスは、現在進行中、あるいは差し迫った具体的な攻撃に関する情報を提供します。日々のセキュリティ監視やインシデント対応に直接活用される、即時性の高い情報です。

対象者と目的

主な対象者は、最前線で脅威と対峙するインシデント対応チーム(CSIRT/CERT)やSOCのアナリストです。彼らは、検知されたアラートが本物の脅威かどうかを判断し、迅速に対応する必要があります。

目的は、進行中の攻撃を特定し、その影響を迅速に評価・封じ込めることです。日々のセキュリティアラートのトリアージ(優先順位付け)を効率化し、アナリストが調査すべきインシデントに集中できるように支援します。

活用できる情報

運用インテリジェンスは、特定の攻撃キャンペーンに関連する具体的な情報が中心となります。

- 現在進行中のフィッシングキャンペーンの情報: 使用されているメールの件名、送信元アドレス、悪意のある添付ファイルのファイル名など。

- 攻撃者が利用しているインフラ情報: C2サーバーのIPアドレスやドメイン名、マルウェアを配布しているURLなど。

- 攻撃の背景情報: どの攻撃者グループが関与している可能性が高いか、彼らの最近の活動状況など。

例えば、SOCアナリストが不審な通信を検知した際に、その通信先のIPアドレスが、運用インテリジェンスによって「現在活動中のランサムウェア攻撃で利用されているC2サーバー」として報告されていれば、即座にインシデントとして対応を開始できます。運用インテリジェンスは、日々のセキュリティ運用の精度と速度を向上させるための重要な燃料と言えるでしょう。

④ 技術的脅威インテリジェンス

技術的脅威インテリジェンスは、脅威に関連する具体的な指標(IoC: Indicators of Compromise / 侵害の痕跡)に焦点を当てた情報です。4つの種類の中で最も技術的で、自動化された処理に適しています。

対象者と目的

主な対象者は、SOCのアナリストですが、それ以上にSIEM(Security Information and Event Management)やファイアウォール、IDS/IPS、エンドポイント検知・対応(EDR)といったセキュリティ機器が直接の「利用者」となります。

目的は、IoCを活用して、既知の脅威を自動的に検知・ブロックすることです。機械可読性の高い形式(脅威フィード)で提供され、セキュリティシステムに直接取り込むことで、迅速かつ大規模な脅威対策を実現します。

活用できる情報

技術的インテリジェンスで扱われるのは、以下のような具体的なデータです。

- マルウェアのファイルハッシュ値(MD5, SHA-1, SHA-256)

- 悪意のあるIPアドレス

- 悪意のあるドメイン名、URL

- フィッシングメールで使われる送信元メールアドレス

- マルウェアが作成するレジストリキー

- 不審な通信で観測されるUser-Agent文字列

これらのIoCリスト(脅威フィード)をファイアウォールやプロキシサーバーに登録すれば、悪意のあるIPアドレスやドメインへの通信を自動的にブロックできます。また、SIEMやEDRに取り込むことで、ネットワーク内やエンドポイント上でIoCに合致する活動が観測された場合に、即座にアラートを生成させることができます。

技術的インテリジェンスは、防御の最前線を自動化し、人間のアナリストがより高度な分析(戦術的・戦略的インテリジェンスの活用)に集中するための基盤を築きます。ただし、IPアドレスやドメイン名は頻繁に変わるため、情報の鮮度が非常に重要となる点には注意が必要です。

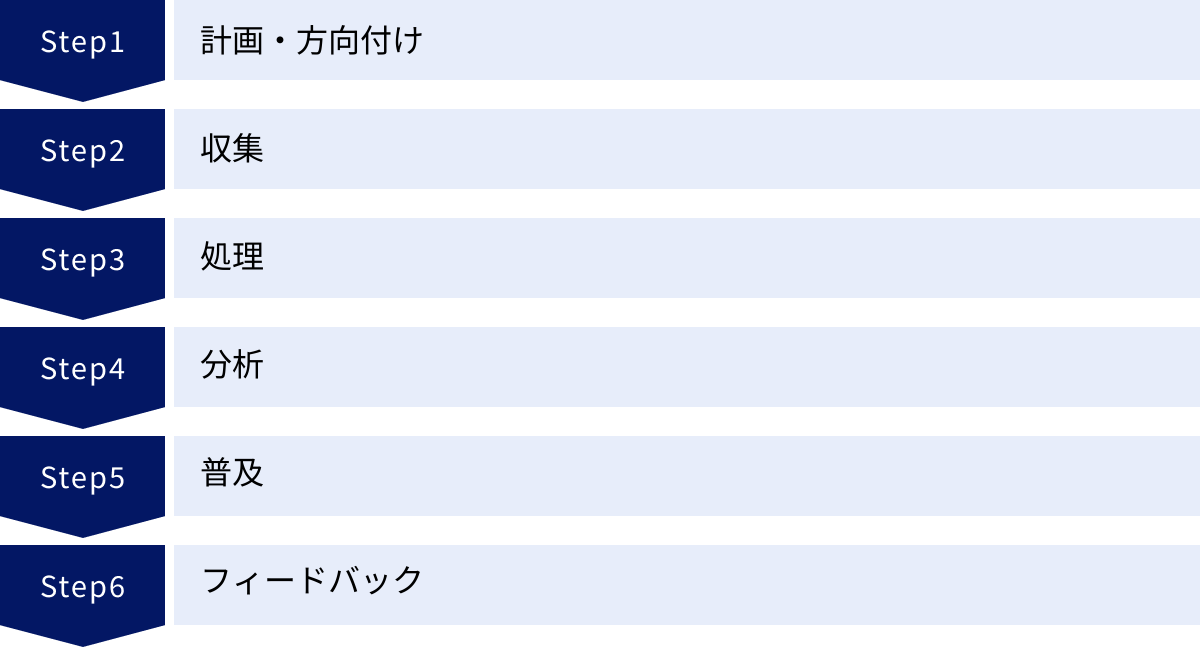

脅威インテリジェンスのライフサイクル6ステップ

高品質な脅威インテリジェンスは、単に情報を集めるだけでは生まれません。それは「インテリジェンス・サイクル」と呼ばれる体系的なプロセスを経て生成されます。このライフサイクルは、一般的に6つのステップで構成されており、継続的にサイクルを回すことで、インテリジェンスの精度と価値を高めていきます。

① 計画・方向付け (Planning and Direction)

インテリジェンス・ライフサイクルの出発点であり、最も重要なステップが「計画・方向付け」です。 ここでは、インテリジェンス活動の目的を明確に定義します。このステップが曖昧だと、後続のステップで収集・分析される情報が的外れなものになり、価値のないインテリジェンスしか生み出せません。

まず、「誰が、何のために、どのような情報を必要としているのか」を特定します。

- 目的の定義: 「経営層に報告するための、業界全体の脅威トレンドを知りたいのか(戦略的)」「SOCのアラートを効率化するために、最新のIoCが欲しいのか(技術的)」「自社を狙う可能性のある攻撃者のTTPsを分析したいのか(戦術的)」など、具体的なゴールを設定します。

- 要件定義: ゴールを達成するために、どのような情報(情報要件)が必要かを具体化します。例えば、「自社のブランドを騙るフィッシングサイトの情報を収集する」「競合他社で発生したインシデントの詳細を調査する」といった具体的なタスクに落とし込みます。

- 優先順位付け: 全ての要件に同時に対応することは不可能です。ビジネスへの影響度や緊急性などを考慮し、どの情報要件に優先的に取り組むかを決定します。

この計画フェーズでの明確な目標設定が、インテリジェンス活動全体の成否を左右します。

② 収集 (Collection)

計画・方向付けで定められた要件に基づき、実際にデータを収集するステップです。情報源は多岐にわたり、目的に応じて適切なソースを組み合わせることが重要です。

- オープンソース・インテリジェンス (OSINT): 一般に公開されている情報源からデータを収集します。ニュースサイト、セキュリティブログ、学術論文、SNS、政府機関の公開情報などが含まれます。コストを抑えられますが、情報の信頼性を見極める必要があります。

- ヒューマン・インテリジェンス (HUMINT): 人を介して情報を収集します。カンファレンスでの情報交換や、業界の専門家へのヒアリングなどが該当します。

- シグナル・インテリジェンス (SIGINT): 通信を傍受して情報を収集します。主に国家の情報機関が用いる手法です。

- テクニカル・インテリジェンス(技術情報):

- 内部ソース: 自社のネットワークログ、SIEMのアラート、エンドポイントのログ、サンドボックスの解析結果など。

- 外部ソース: 商用の脅威インテリジェンスフィード、セキュリティベンダーのレポート、ダークウェブのフォーラム、ISAC(Information Sharing and Analysis Center)など業界ごとの情報共有コミュニティからの情報。

多様なソースからデータを収集することで、脅威の全体像をより正確に把握することができます。

③ 処理 (Processing)

収集した生データ(Raw Data)は、そのままでは分析に適していません。このステップでは、膨大な量のデータを分析可能な形式に変換・整理します。

- 正規化: 異なるフォーマットのログデータを、統一された形式に揃えます。

- 重複排除: 複数のソースから得られた同じ情報を削除し、データを整理します。

- 翻訳: 外国語で書かれた情報を日本語に翻訳します。

- メタデータの付与: データにタイムスタンプ、情報源、信頼度などのタグを付け、後の分析を容易にします。

- データの構造化: 非構造化データ(自然言語のレポートなど)から、IPアドレスやファイルハッシュなどの構造化データを抽出します。

この処理ステップは、多くの場合、スクリプトや専用のツールを用いて自動化されます。効率的な処理プロセスを構築することが、迅速な分析に繋がります。

④ 分析 (Analysis)

この分析ステップこそが、「情報(Information)」を「知見(Intelligence)」へと昇華させる、ライフサイクルの核心部分です。 処理されたデータを評価・解釈し、文脈を付与していきます。

ここでは、単に「何が起きたか」だけでなく、「なぜ起きたのか」「誰がやったのか」「次に何が起こる可能性があるのか」「自社にとって何を意味するのか」といった問いに答えることを目指します。

- 相関分析: 異なる情報源からのデータを突き合わせ、関連性を見つけ出します。例えば、特定のマルウェアの出現と、特定の脆弱性情報の公開時期を関連付けるなどです。

- 攻撃者の特定: TTPsやインフラ情報から、背後にいる攻撃者グループを推定します。

- 影響評価: 脅威が自社のビジネスやシステムに与える潜在的な影響を評価します。

- 仮説検証: 「このアラートは、〇〇という攻撃グループによる偵察活動ではないか」といった仮説を立て、追加のデータで検証します。

このステップでは、脅威アナリストの専門知識、経験、そして批判的思考が極めて重要になります。優れた分析によって初めて、データは行動を促す価値あるインテリジェンスとなるのです。

⑤ 普及 (Dissemination)

分析によって生み出されたインテリジェンスを、必要とする関係者に適切な形式で提供するステップです。インテリジェンスは、活用されて初めて意味を持ちます。

- レポート形式: 経営層向けの戦略的インテリジェンスは、ビジネスへの影響や推奨事項をまとめたエグゼクティブサマリーを含むレポート形式が適しています。

- アラート通知: SOCやCSIRT向けの運用インテリジェンスは、緊急性の高い脅威に関するアラートとして、チャットツールやメールで即座に通知する必要があります。

- 脅威フィード: セキュリティ機器向けの技術的インテリジェンスは、SIEMやファイアウォールが直接取り込めるSTIX/TAXIIといった標準形式のフィードで提供します。

- ダッシュボード: 脅威のトレンドや自社のリスク状況を可視化し、関係者がいつでも確認できるようにします。

受け手の役職やニーズに合わせて、情報の粒度や提供方法を最適化することが、インテリジェンスの活用度を高める鍵となります。

⑥ フィードバック (Feedback)

ライフサイクルの最後のステップであり、次のサイクルの始まりでもあります。普及したインテリジェンスが、受け手にとって本当に役立ったのか、改善点はないかを確認します。

- インテリジェンスは有用だったか?

- 情報の精度は十分だったか?

- タイミングは適切だったか?

- レポートの形式は分かりやすかったか?

- 他にどのような情報が必要か?

関係者からのフィードバックを収集し、それを次の「計画・方向付け」のステップに反映させることで、インテリジェンス・サイクルは継続的に改善されていきます。このフィードバックのループこそが、脅威インテリジェンス活動を成熟させ、組織のニーズにより合致したものにしていくための原動力です。

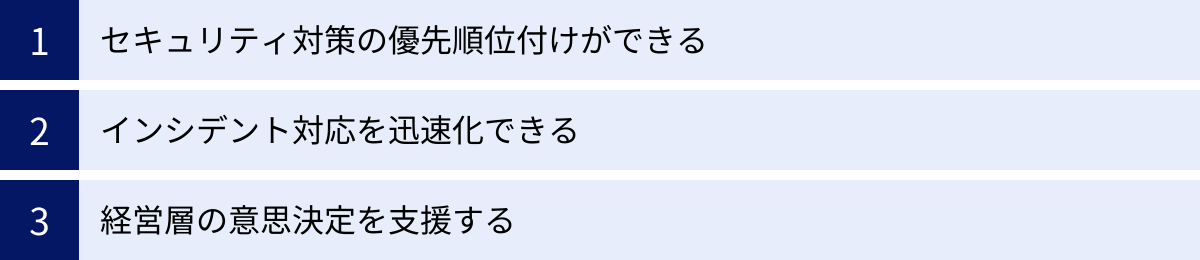

脅威インテリジェンスを導入するメリット

脅威インテリジェンスを組織のセキュリティ戦略に組み込むことで、単に新しいテクノロジーを導入する以上の、本質的なメリットが得られます。それは、セキュリティ対策の考え方を「受け身」から「攻め」へと転換させ、より効率的で効果的な防御体制を築くことに繋がります。

セキュリティ対策の優先順位付けができる

多くの組織が直面する課題は、セキュリティ対策にかけられるリソース(人材、予算、時間)が有限であるという現実です。日々公開される無数の脆弱性情報、発生する膨大な量のアラート、考えられる限りの攻撃シナリオ、そのすべてに完璧に対応することは不可能です。

ここで脅威インテリジェンスが大きな力を発揮します。脅威インテリジェンスは、「可能性のあるすべての脅威」の中から、「自社にとって本当に危険な脅威」を特定するための羅針盤となります。

例えば、脆弱性管理において、CVSS(共通脆弱性評価システム)のスコアだけを基準に優先順位を付けていると、スコアは高いものの実際には攻撃が困難な脆弱性の対応にリソースを割いてしまう可能性があります。一方で、CVSSスコアは中程度でも、特定の攻撃グループによって活発に悪用されており、かつその攻撃グループが自社の業界を標的にしているというインテリジェンスがあれば、その脆弱性への対応(パッチ適用など)を最優先すべきだと判断できます。

これは「リスクベースのアプローチ」と呼ばれ、脅威の「可能性(Likelihood)」と「影響(Impact)」の両方を考慮して対策の優先度を決定する考え方です。脅威インテリジェンスは、この「可能性」を評価するための客観的なデータを提供します。これにより、限られたリソースを最も効果的な場所に集中投下し、投資対効果(ROI)を最大化することが可能になります。 「何から手をつければよいか分からない」という状態から脱却し、データに基づいた合理的な意思決定ができるようになるのです。

インシデント対応を迅速化できる

サイバーセキュリティインシデントが発生した際、最も重要なことの一つが「時間との戦い」です。攻撃を検知してから、その内容を把握し、影響範囲を特定し、封じ込めに至るまでの時間が長引けば長引くほど、被害は拡大します。ランサムウェアに暗号化されるファイルの数が増えたり、窃取される情報量が増えたりするのです。

脅威インテリジェンスは、このインシデント対応(IR)のプロセスを大幅に迅速化・効率化します。

- 検知とトリアージの高速化: SOCアナリストが不審な通信アラートを発見したとします。その通信先のIPアドレスを脅威インテリジェンスプラットフォームで照会した結果、「既知のマルウェアのC2サーバー」であることが即座に判明すれば、調査の優先度を最高レベルに引き上げ、すぐに対応を開始できます。コンテキストのない単なるアラートが、具体的な脅威へと変わる瞬間です。

- 調査の深化と効率化: インシデントの調査段階では、「何が起きているのか」を解明する必要があります。脅威インテリジェンスは、検知されたIoC(IPアドレス、ファイルハッシュなど)から、関連する攻撃者グループ、彼らが用いるTTPs、過去の攻撃事例、関連する他のIoCといった情報を芋づる式に引き出す手助けをします。これにより、調査の方向性が明確になり、手探りの状態から脱却できます。 アナリストは「この攻撃者は次に何をする可能性があるか」を予測し、プロアクティブに調査を進めることができます。

- 封じ込めと根絶の確実性向上: 攻撃者のTTPsを理解することで、より効果的な封じ込め策を講じることができます。例えば、特定のツールを使って内部活動を行っていることが分かれば、そのツールの実行をブロックする、あるいは関連する通信をすべて遮断するといった対策が可能です。これにより、攻撃の再発を防ぎ、確実に脅威を根絶することに繋がります。

脅威インテリジェンスは、インシデント対応チームに「敵の情報」という強力な武器を与え、対応の質とスピードを劇的に向上させます。

経営層の意思決定を支援する

サイバーセキュリティは、もはやIT部門だけの技術的な問題ではなく、事業継続性や企業価値に直結する重要な経営課題です。しかし、技術的な詳細に詳しくない経営層に対して、「CVSSスコア9.8の脆弱性が見つかりました」と報告しても、そのビジネス上の意味やリスクの大きさを正しく伝えることは困難です。

ここで、特に「戦略的脅威インテリジェンス」が重要な役割を果たします。戦略的インテリジェンスは、サイバー脅威という技術的な事象を、経営層が理解できる「ビジネスの言葉」に翻訳します。

- セキュリティ投資の正当化: 「なぜ新しいセキュリティソリューションに多額の投資が必要なのか」という問いに対し、「現在、我々の業界を標的とする〇〇という攻撃グループの活動が活発化しており、彼らは従来の対策では防げない△△という手口を用いています。実際に競合のB社はこの攻撃で大きな被害を受けました。このリスクに対処するため、年間これだけの投資が必要です」といった具体的な根拠を持って説明できます。

- 事業リスクの評価: 新規市場への進出や、新しいパートナーとの提携、M&Aの検討といった重要なビジネス判断の際に、関連するサイバーリスクを評価し、意思決定の材料として提供できます。例えば、「M&A対象企業は、我々が懸念している攻撃グループの標的となる可能性が高い業界に属しており、デューデリジェンスでセキュリティ体制を詳細に評価する必要があります」といった提言が可能になります。

- 取締役会への説明責任: 経営者には、株主や顧客に対し、サイバーリスク管理について説明する責任があります。脅威インテリジェンスに基づいた客観的なデータや分析は、自社が直面している脅威環境と、それに対してどのような対策を講じているのかを明確に、かつ説得力を持って報告するための強力な裏付けとなります。

このように、脅威インテリジェンスは、セキュリティをコストセンターから、ビジネスを守り成長させるための戦略的機能へと昇華させるための重要な架け橋となるのです。

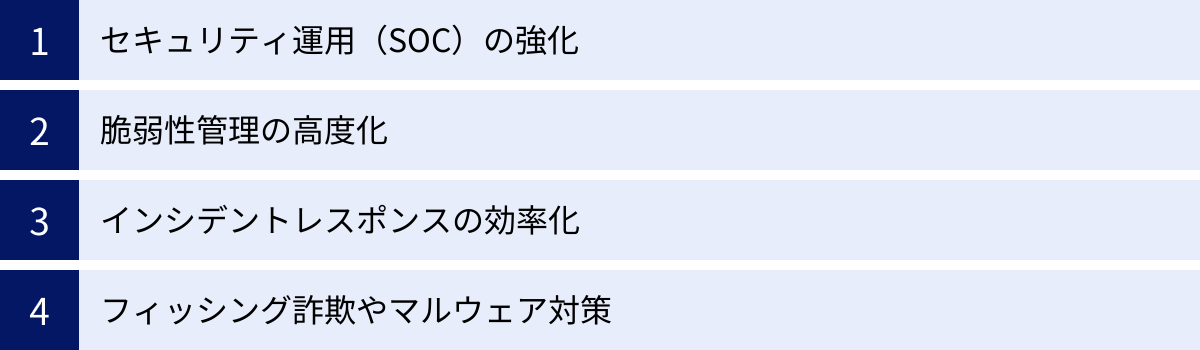

脅威インテリジェンスの具体的な活用法

脅威インテリジェンスは、それ単体で存在するのではなく、既存のセキュリティ運用プロセスやツールと連携させることで、その真価を発揮します。ここでは、具体的な活用シーンをいくつか紹介します。

セキュリティ運用(SOC)の強化

セキュリティ運用センター(SOC)は、日々膨大なアラートに直面しており、その効率化は喫緊の課題です。脅威インテリジェンスは、SOCの運用を高度化し、アナリストの負担を軽減するための鍵となります。

SIEMやSOARとの連携

SIEM (Security Information and Event Management) は、組織内の様々な機器からログを収集・相関分析し、脅威を検知するプラットフォームです。ここに脅威インテリジェンスフィード(最新のIoCリストなど)を取り込むことで、以下のような効果が期待できます。

- 検知精度の向上: 自社のログデータと、外部の脅威インテリジェンスを突き合わせることで、「社内ホストから、既知のマルウェアC2サーバーへの通信が発生した」といった、より確度の高い脅威を検知できます。

- アラートの文脈付け: SIEMで生成されたアラートに、関連する脅威情報(攻撃者名、マルウェアファミリー、深刻度など)を自動的に付与します。これにより、アナリストはアラートの重要度を瞬時に判断し、対応の優先順位を決定できます。

- 誤検知の削減: 信頼できる脅威インテリジェンスを用いることで、ノイズとなるアラートを減らし、アナリストが本当に重要なインシデントに集中できる環境を整えます。

SOAR (Security Orchestration, Automation, and Response) は、セキュリティ運用における一連の対応プロセスを自動化・効率化するツールです。脅威インテリジェンスとSOARを連携させることで、プロアクティブな対応が可能になります。

- 自動化されたエンリッチメント: アラートが発生した際、関連するIPアドレスやドメイン名、ハッシュ値などの情報を、SOARが自動的に脅威インテリジェンスプラットフォームに問い合わせ、詳細な脅威情報を収集(エンリッチメント)します。

- インテリジェンス主導の対応自動化: 収集した脅威情報に基づき、SOARは事前に定義されたプレイブック(対応手順書)を実行します。例えば、「高深刻度のマルウェアに関連するIoCと判断された場合、該当IPアドレスとの通信をファイアウォールで自動的にブロックし、感染が疑われるエンドポイントをネットワークから隔離する」といった一連の対応を、人間の介在なしに、あるいは最小限の承認で行うことができます。

SIEM/SOARと脅威インテリジェンスの連携は、SOCの運用を「検知して報告する」レベルから、「脅威を理解し、自動的に対処する」レベルへと進化させます。

脆弱性管理の高度化

組織内に存在するすべての脆弱性にパッチを適用するのは、現実的ではありません。脅威インテリジェンスは、限られたリソースで最も効果的に脆弱性リスクを低減するための「リスクベースの脆弱性管理」を実現します。

従来の脆弱性管理では、CVSSスコアが主な判断基準でした。しかし、CVSSスコアが高いからといって、必ずしもそれが実際に攻撃者に狙われるとは限りません。脅威インテリジェンスは、ここに「攻撃者の視点」という新たな判断軸を加えます。

- 悪用状況の把握: 「その脆弱性は、実際に攻撃で悪用されているか(Exploited in the Wild)?」という情報は、対応の緊急度を判断する上で極めて重要です。脅威インテリジェンスは、どの脆弱性が、どの攻撃グループによって、どのような攻撃キャンペーンで利用されているかという実世界のデータを提供します。

- 自社への関連性の評価: 悪用されている脆弱性の中でも、自社が利用しているシステムやアプリケーションに関連するもの、あるいは自社の業界を標的とする攻撃者が利用しているものの優先度を高く設定します。

- パッチ適用の優先順位付け: これらの情報を統合することで、「CVSSスコアは7.5だが、自社業界を狙うグループに活発に悪用されている脆弱性A」を、「CVSSスコアは9.8だが、理論的な攻撃しか確認されていない脆弱性B」よりも優先して対応するという、より合理的で効果的な優先順位付けが可能になります。

このように、脅威インテリジェンスを活用することで、脆弱性スキャナがリストアップした膨大な脆弱性の中から、真に危険なものを見つけ出し、効率的にリスクを低減できます。

インシデントレスポンスの効率化

インシデントが発生した際、脅威インテリジェンスは調査と対応の羅針盤として機能します。

- 脅威ハンティング: インシデントの兆候を掴んだ際、あるいはプロアクティブに脅威を探す「脅威ハンティング」において、脅威インテリジェンスは非常に有効です。例えば、「ある攻撃グループが特定のツールを使っている」という情報を基に、自社環境内でそのツールの痕跡がないかを検索することができます。

- インシデントのスコープ特定: 調査の初期段階で得られたIoC(ファイルハッシュなど)を脅威インテリジェンスプラットフォームで検索することで、関連するTTPsや他のIoCを素早く特定できます。これにより、「この攻撃者は横展開にこの手法を使う傾向があるから、そちらも調査しよう」といった仮説主導の調査が可能になり、影響範囲(スコープ)の特定が迅速化します。

- 攻撃者のプロファイリング: 攻撃の背後にいるのがどのようなグループなのかを理解することは、対応戦略を立てる上で重要です。金銭目的のグループであればデータの暗号化、国家支援のグループであれば情報の窃取が主目的である可能性が高く、それぞれで想定すべき最悪のシナリオや対応策が異なります。

フィッシング詐欺やマルウェア対策

フィッシング詐欺やマルウェアは、多くのサイバー攻撃の起点となります。脅威インテリジェンスは、これらの脅威がユーザーに到達する前にブロックするためのプロアクティブな対策を可能にします。

- フィッシング対策: 新たなフィッシングキャンペーンで利用されているドメイン名、URL、メールの件名パターン、送信元IPアドレスなどの情報を脅威インテリジェンスとして入手し、メールゲートウェイやWebフィルターのブロックリストに事前登録します。これにより、従業員がフィッシングメールを開いたり、悪性サイトにアクセスしたりするリスクを低減できます。

- マルウェア対策: 新種のマルウェアや、出回っているマルウェアの亜種のハッシュ値、C2サーバー情報などを脅威フィードとしてEDR製品や次世代ファイアウォールに取り込みます。これにより、既知のパターンに依存する従来のアンチウイルスソフトでは検知できないような脅威も、侵入段階や活動段階でブロックできる可能性が高まります。

これらの活用法は、脅威インテリジェンスが単なる情報収集活動ではなく、組織のセキュリティ体制全体を強化するための実践的なツールであることを示しています。

脅威インテリジェンス導入を成功させる3つのポイント

脅威インテリジェンスは強力なツールですが、ただ導入するだけでは期待した効果は得られません。その価値を最大限に引き出すためには、戦略的なアプローチが必要です。ここでは、導入を成功に導くための3つの重要なポイントを解説します。

① 導入目的を明確にする

脅威インテリジェンス導入プロジェクトにおいて、最も重要かつ最初に行うべきことは「目的の明確化」です。 なぜ自社に脅威インテリジェンスが必要なのか、それを使って何を達成したいのかという根本的な問いに対する答えが、その後のすべての活動の方向性を決定します。

「他社もやっているから」「流行っているから」といった曖昧な理由で導入を進めると、高価なツールやフィードを契約したものの、誰も活用せず形骸化してしまうという失敗に陥りがちです。

まずは、自社が抱えるセキュリティ上の課題を洗い出し、脅威インテリジェンスで解決したいことを具体的に定義しましょう。

- 課題の例:

- 「SOCのアラート対応に時間がかかりすぎ、アナリストが疲弊している」

- 「どの脆弱性からパッチを適用すべきか、客観的な判断基準がない」

- 「経営層にセキュリティリスクを説明しても、重要性が伝わらない」

- 「インシデント発生時の調査が手探りで、対応が後手に回っている」

これらの課題に対し、脅威インテリジェンスの導入目的を以下のように設定します。

- 目的の例:

- SOCの効率化: 「アラートの自動エンリッチメントにより、トリアージにかかる時間を50%削減する」

- 脆弱性管理の高度化: 「リスクベースのアプローチを導入し、本当に危険な脆弱性の95%を7日以内に修正する体制を構築する」

- 経営層へのレポーティング強化: 「業界の脅威トレンドと自社のリスク状況をまとめた月次レポートを作成し、経営会議での意思決定を支援する」

- インシデント対応の迅速化: 「IoCの迅速な特定により、インシデントの平均調査時間を30%短縮する」

このように目的を具体化することで、どのような種類(戦略的、戦術的、技術的)のインテリジェンスが必要で、どのような情報ソースやツールが最適なのかが自ずと見えてきます。 この最初のステップを丁寧に行うことが、導入成功への第一歩です。

② 自社に適した情報ソースやツールを選ぶ

導入目的が明確になったら、次はその目的を達成するために最適な情報ソースやツールを選定します。脅威インテリジェンスのソースやツールには多種多様な選択肢があり、それぞれの特徴、品質、コストが異なります。自社の目的、予算、そして後述する運用体制のスキルレベルを総合的に考慮して選ぶことが重要です。

- 情報ソースの種類:

- オープンソース (OSINT): 無料で利用できるブログ、ニュースサイト、SNS、政府機関の公開情報など。コストはかかりませんが、情報の信頼性の見極めやノイズの多さが課題となります。スモールスタートには適しています。

- 商用インテリジェンスフィード: セキュリティベンダーが提供する有料の脅威情報。高品質で整理されたIoCやレポートが提供されますが、コストがかかります。特定の脅威(フィッシング、マルウェアなど)に特化したフィードもあります。

- ISAC (Information Sharing and Analysis Center): 金融、医療、重要インフラなど、業界ごとに組織された情報共有・分析センター。業界特有の脅威情報や、匿名化された加盟組織間のインシデント情報を共有でき、非常に価値が高い情報源です。

- ダークウェブ情報: 専門のベンダーを通じて、サイバー犯罪者が活動するダークウェブ上のフォーラムなどを監視し、自社に関する情報漏えいや攻撃計画の兆候を掴むことができます。

- ツールの種類:

- 脅威インテリジェンスプラットフォーム (TIP): 複数の情報ソース(OSINT、商用フィードなど)を一元的に集約・管理・分析し、SIEMやSOARと連携するためのハブとなるプラットフォームです。インテリジェンス活動を本格的に行う組織には不可欠です。

- 個別のサービス: 特定の機能に特化したツールもあります。例えば、デジタルリスク保護(DRP)サービスは、外部の攻撃対象領域の監視やブランド保護に特化しています。

選定のポイントは、自社の成熟度に合わせて段階的に導入することです。 最初から大規模で高価なプラットフォームを導入するのではなく、まずはOSINTや一部の商用フィードから始め、運用が軌道に乗ってきたらTIPの導入を検討するなど、スモールスタートを心がけると失敗のリスクを低減できます。また、各ツールが提供するAPIの柔軟性や、既存のセキュリティ製品との連携のしやすさも重要な選定基準となります。

③ 専門人材の確保と分析体制の構築

脅威インテリジェンスは、ツールや情報を購入すれば自動的に機能する「魔法の箱」ではありません。 収集した情報を分析し、自社のビジネスの文脈に照らし合わせて解釈し、具体的なアクションに繋げる「人」と「プロセス」がなければ、宝の持ち腐れとなってしまいます。

- 専門人材の確保:

脅威インテリジェンスを使いこなすには、「脅威アナリスト」と呼ばれる専門的なスキルを持った人材が必要です。脅威アナリストには、サイバーセキュリティ全般の知識、攻撃者のTTPsへの深い理解、データ分析能力、地政学的な知識、そして強い探究心と仮説検証能力が求められます。

このような人材を自社で育成・採用するのは容易ではありません。そのため、外部の専門家を活用する、あるいはMDR(Managed Detection and Response)やMSSP(Managed Security Service Provider)が提供する脅威インテリジェンスサービスを利用することも有効な選択肢です。 - 分析体制の構築:

誰が、いつ、どのような情報を収集し、誰が分析し、その結果を誰に、どのような形式で報告するのかという、インテリジェンス・ライフサイクルに基づいた一連のワークフロー(プロセス)を定義する必要があります。

例えば、SOCチームが日々の運用で技術的・運用的インテリジェンスを活用し、CSIRTがインシデント対応で戦術的インテリジェンスを活用し、セキュリティ企画部門が戦略的インテリジェンスをまとめて経営層に報告する、といった役割分担と連携体制を明確にすることが重要です。

ツールへの投資と同時に、それを扱う人材と組織体制への投資を計画することが、脅威インテリジェンス導入を真の成功に導くための最後の、そして最も重要な鍵となります。

おすすめの脅威インテリジェンスサービス・ツール5選

市場には数多くの脅威インテリジェンスサービスやツールが存在します。ここでは、業界で広く認知されており、それぞれに特徴のある代表的なサービス・ツールを5つ紹介します。選定にあたっては、自社の目的や規模、予算、既存のセキュリティ環境との相性を考慮することが重要です。

| サービス名 | 提供元 | 主な特徴 | 向いている組織 |

|---|---|---|---|

| IBM X-Force Exchange | IBM | 膨大な脅威データベース、コミュニティベースの情報共有、無料プランあり | 幅広い組織、特に脅威インテリジェンスを試してみたい、スモールスタートしたい企業 |

| CrowdStrike Falcon Intelligence | CrowdStrike | エンドポイント情報と連携した高度な分析、詳細な攻撃者プロファイリング | CrowdStrike製品を導入済み、または導入を検討している企業、プロアクティブな脅威ハンティングを強化したい組織 |

| Mandiant Threat Intelligence | Mandiant (Google Cloud) | インシデント対応の最前線の知見に基づく高品質なインテリジェンス、戦略・戦術レベルの情報に強み | 大規模企業、政府機関など、高度で執拗な攻撃に備えたい組織 |

| Recorded Future | Recorded Future | OSINTを含む広範な情報源からの自動収集・分析、リアルタイム性と網羅性 | セキュリティ成熟度が高く、インテリジェンス主導の運用を本格的に目指す大企業 |

| IntSights (Rapid7) | Rapid7 | 外部の攻撃対象領域の監視、ダークウェブを含むデジタルリスクの可視化に強み | 自社のブランド保護、情報漏えい対策、デジタルフットプリントの管理を重視する企業 |

※各サービスの情報は、本記事執筆時点の公式サイト等に基づいています。最新の機能や料金については、各社の公式サイトでご確認ください。

① IBM X-Force Exchange

IBM X-Force Exchangeは、IBM社が提供するクラウドベースの脅威インテリジェンス共有プラットフォームです。長年のセキュリティ研究で蓄積された膨大な脅威データベースを基盤としており、世界中の研究者やアナリスト、ユーザーが参加するコミュニティ機能が大きな特徴です。

- 主な特徴:

- 大規模な脅威データベース: マルウェア、IPレピュテーション、脆弱性情報(CVE)、悪意のあるURLなど、800TBを超える脅威データにアクセスできます。

- 無料での利用開始: 基本的な機能は無料で利用でき、IoCの検索や公開されているコレクション(脅威情報のまとまり)の閲覧が可能です。脅威インテリジェンスの世界に初めて触れる際の第一歩として最適です。

- コミュニティ機能: 他のユーザーが作成・公開したコレクションを閲覧したり、自らも情報を共有したりすることで、コミュニティ全体で脅威に対抗するエコシステムが形成されています。

- API連携: 有料プランではAPIを利用でき、SIEMなどの自社システムと連携してIoC情報を自動で取り込むことが可能です。

- 向いている組織:

脅威インテリジェンスの導入を検討し始めたばかりの企業や、コストを抑えてスモールスタートしたい組織、特定のIoCについて手軽に調査したいSOCアナリストなどに適しています。(参照:IBM X-Force Exchange 公式サイト)

② CrowdStrike Falcon Intelligence

CrowdStrike Falcon Intelligenceは、エンドポイントセキュリティのリーディングカンパニーであるCrowdStrike社が提供する脅威インテリジェンスサービスです。同社の主力製品であるEDR「Falcon」から得られる膨大なエンドポイントのテレメトリデータと、世界トップクラスの脅威分析チームによる知見が融合している点が最大の強みです。

- 主な特徴:

- エンドポイントとの連携: Falconプラットフォームと完全に統合されており、検知された脅威に自動的にコンテキスト(攻撃者情報、TTPsなど)を付与します。

- 詳細な攻撃者プロファイリング: 「BEAR(ロシア系)」「PANDA(中国系)」といった独自のネーミングで知られる攻撃者グループの詳細なプロファイルを提供。彼らの動機、標的、使用するツールや戦術を深く理解できます。

- 自動化された調査: Falcon Intelligenceは、インシデント調査を自動化・迅速化する機能(例:サンドボックスでの検体分析)も提供し、アナリストの負担を軽減します。

- 向いている組織:

既にCrowdStrike Falconを導入している、または導入を検討している企業にとって、最も親和性が高い選択肢です。プロアクティブな脅威ハンティングや、高度なインシデント対応体制の構築を目指す組織に最適です。(参照:CrowdStrike Falcon Intelligence 公式サイト)

③ Mandiant Threat Intelligence

Mandiant Threat Intelligenceは、長年にわたるインシデント対応(IR)の最前線での経験から得られた、他に類を見ない高品質なインテリジェンスを提供することで知られています。現在はGoogle Cloudの一部門となっています。

- 主な特徴:

- IR由来の高品質な情報: 実際に発生した世界中の重大インシデントの調査から得られた一次情報に基づいているため、情報の信頼性と具体性が非常に高いのが特徴です。

- 戦略・戦術レベルに強み: 単なるIoCの提供に留まらず、攻撃者の動機や背景、巧妙なTTPsに関する深い洞察など、戦略的・戦術的なインテリジェンスに強みを持ちます。

- 専門家へのアクセス: サービスを通じて、世界トップクラスの脅威アナリストやインシデント対応の専門家による分析やアドバイスを受けることも可能です。

- 向いている組織:

国家の支援を受けた攻撃グループなど、高度で執拗な攻撃の標的となりうる大規模企業、政府機関、重要インフラ事業者など、最高レベルの脅威に備える必要がある組織に適しています。(参照:Mandiant Threat Intelligence 公式サイト)

④ Recorded Future

Recorded Futureは、インターネット上のあらゆる情報(OSINT、ダークウェブ、技術情報など)を大規模かつ自動的に収集・分析し、リアルタイムに脅威インテリジェンスを提供するプラットフォームです。その情報収集の網羅性と速報性が最大の特徴です。

- 主な特徴:

- 圧倒的な情報収集力: 特許取得済みの自然言語処理技術などを用いて、Web、SNS、フォーラム、ダークウェブなど、あらゆるソースから24時間365日情報を収集・構造化します。

- リアルタイム性: 脅威が出現してからインテリジェンスとして提供されるまでの時間が非常に短く、プロアクティブな対応を可能にします。

- モジュール構成: 用途に応じて、ブランドインテリジェンス、脆弱性インテリジェンス、地政学インテリジェンスなど、必要なモジュールを選択して導入できます。

- 向いている組織:

セキュリティの成熟度が高く、専任のアナリストチームを持ち、インテリジェンス主導のプロアクティブなセキュリティ運用を本格的に実践したいと考えている大企業に向いています。(参照:Recorded Future 公式サイト)

⑤ IntSights (Rapid7)

IntSightsは、2021年にRapid7社に買収された脅威インテリジェンス企業で、特に「外部の脅威」に焦点を当てている点が特徴です。自社の管理外にあるインターネット上(クリアウェブ、ディープウェブ、ダークウェブ)の脅威を可視化し、対策を講じることに強みを持ちます。

- 主な特徴:

- 外部攻撃対象領域の管理 (EASM): 自社に関連するドメイン、IPアドレス、クラウド資産などを自動で発見し、そこにある脆弱性やリスクを特定します。

- デジタルリスク保護 (DRP): ダークウェブでの認証情報(ID/パスワード)の漏えいや、自社のブランドを騙るフィッシングサイト、偽SNSアカウントなどを監視・検知し、テイクダウン(削除依頼)までを支援します。

- 実用的なインテリジェンス: 検知した脅威に対して、具体的な対処法を提示し、SOARツールなどと連携して対応を自動化することも可能です。

- 向いている組織:

SOCでの活用に加え、自社のブランドイメージ保護、役員や顧客情報の保護、サプライチェーンリスクの管理など、より広範なデジタルリスク対策を重視する企業に適しています。(参照:Rapid7 IntSights Threat Intelligence 公式サイト)

まとめ

本記事では、現代のサイバーセキュリティ戦略に不可欠な「脅威インテリジェンス」について、その基本概念から種類、ライフサイクル、導入のメリット、具体的な活用法、そして代表的なサービスに至るまで、包括的に解説しました。

脅威インテリジェンスは、単なる脅威情報の収集に留まりません。それは、サイバー攻撃に関する膨大なデータを分析し、文脈を付与することで、組織の意思決定を支援する「知見」へと昇華させるプロセスとその成果物です。

このインテリジェンスを活用することで、組織は以下のような大きな変革を遂げることができます。

- 受け身からプロアクティブへ: 攻撃を受けてから対応するのではなく、脅威を予測し、先手を打って防御策を講じる、プロアクティブなセキュリティ体制へとシフトできます。

- 勘からデータドリブンへ: 「何となく危ない」という感覚的な判断ではなく、客観的なデータに基づいて対策の優先順位を決定し、限られたリソースを最も効果的に配分できます。

- 分断から連携へ: 戦略、戦術、運用、技術という4つのレベルのインテリジェンスが、経営層から現場のアナリストまで、組織の各階層を繋ぎ、全社一丸となったセキュリティ対策を可能にします。

脅威インテリジェンスの導入を成功させるためには、「①導入目的の明確化」「②自社に適した情報ソースやツールの選定」「③専門人材の確保と分析体制の構築」という3つのポイントが極めて重要です。ツールを導入するだけでなく、それを使いこなす人とプロセスに投資することが、真の価値を引き出す鍵となります。

サイバー脅威がもはや対岸の火事ではない現代において、脅威インテリジェンスは、自社の重要な資産と事業を守り抜くための強力な羅針盤であり、武器です。本記事が、皆様の組織におけるセキュリティ戦略を一段上のレベルへと引き上げるための一助となれば幸いです。