現代のビジネスにおいて、ITシステムの安定稼働は事業継続の生命線です。このITシステムの健全性を根幹から支える重要な活動が「構成管理」です。しかし、「構成管理」という言葉は知っていても、その具体的な内容や目的、メリットについて深く理解している方は少ないかもしれません。特に、ITサービスマネジメントのベストプラクティスである「ITIL」の文脈で構成管理を捉えると、その重要性がより一層明確になります。

この記事では、構成管理の基本的な概念から、その目的、ITILにおける位置づけ、変更管理との違い、そして導入のメリットと課題までを網羅的に解説します。さらに、構成管理を成功させるための具体的なプロセスやポイント、おすすめのツールについても詳しくご紹介します。本記事を通じて、ITサービスの品質向上と運用効率化を実現するための、構成管理に関する深い知識を得ることができるでしょう。

目次

構成管理とは

構成管理とは、企業や組織が利用するITサービスを構成する全ての要素(ハードウェア、ソフトウェア、ドキュメントなど)を正確に識別し、その情報を一元的に記録・維持し、管理する一連のプロセスを指します。単にIT資産のリストを作成する「資産管理」とは異なり、構成管理では各要素が「いつ、どこで、誰によって、どのように変更されたか」という履歴や、各要素間の相互関係・依存関係までを管理する点が大きな特徴です。

現代のITシステムは、物理サーバーや仮想サーバー、クラウドサービス、ネットワーク機器、無数のアプリケーション、そしてそれらをつなぐ設定ファイルなど、多種多様な要素が複雑に絡み合って成り立っています。この複雑なシステム全体を「一つの大きなサービス」として捉え、その構造と状態を常に正確に把握しておくことが、安定したサービス提供の基盤となります。

なぜ今、構成管理が重要視されるのか

構成管理の重要性が高まっている背景には、以下のような現代のIT環境の変化があります。

- システムの複雑化と多様化:

オンプレミス環境に加え、IaaS、PaaS、SaaSといったクラウドサービスの利用が一般化し、物理と仮想、自社所有と外部サービスが混在するハイブリッド環境・マルチクラウド環境が主流となっています。これにより、管理すべきITコンポーネントの種類と数が爆発的に増加し、システム全体の構成を把握することが極めて困難になりました。 - ビジネスの変化の加速:

市場のニーズに迅速に対応するため、アジャイル開発やDevOpsといった手法が普及し、アプリケーションのリリースサイクルはますます短縮されています。頻繁なシステム変更は、ビジネスに俊敏性をもたらす一方で、設定ミスや互換性の問題による障害のリスクを増大させます。 - 属人化のリスク:

システムの構成情報が特定の担当者の経験や記憶に依存している状態は、非常に大きなリスクをはらんでいます。その担当者が異動や退職をすると、システムの仕様が誰にもわからなくなり、障害発生時の対応が遅れたり、新たな変更が困難になったりする「ブラックボックス化」に陥る可能性があります。

これらの課題に対処するためには、客観的で信頼できる唯一の情報源(Single Source of Truth)として、ITシステムの構成情報を体系的に管理する仕組みが不可欠です。それが、構成管理の役割なのです。

構成管理と資産管理の根本的な違い

構成管理は、しばしば「IT資産管理」と混同されがちですが、両者は目的と管理の焦点が異なります。

- IT資産管理 (IT Asset Management, ITAM):

主に財務的・契約的な側面からIT資産を管理します。目的は、資産の購入から廃棄までのライフサイクル全体を追跡し、コストの最適化やライセンスコンプライアンスの遵守を図ることです。管理対象は物理的なハードウェアやソフトウェアライセンスなどが中心で、「何が、いくつ、どこにあるか」といった台帳情報が主となります。 - 構成管理 (Configuration Management):

主に技術的な側面からITサービスを構成する要素を管理します。目的は、ITサービスの安定性と品質を維持することです。各構成要素の技術的な仕様、バージョン、設定内容、そして最も重要な「他の要素との依存関係」を管理します。例えば、「このアプリケーションは、どのサーバー上で、どのOSとミドルウェアに依存して動いているか」といった情報を明らかにします。

簡単に言えば、資産管理が「モノ」の管理であるのに対し、構成管理は「サービスを成り立たせるための仕組み(構造と関係性)」の管理であると言えます。もちろん、両者は密接に関連しており、優れた構成管理は資産管理の基盤情報を提供し、逆に資産管理の情報は構成管理の精度を高めるために役立ちます。

構成管理の身近な具体例

例えば、ある企業のECサイトを考えてみましょう。このECサイトという「ITサービス」は、以下のような様々な要素で構成されています。

- Webサーバー(物理または仮想)

- アプリケーションサーバー

- データベースサーバー

- ロードバランサー、ファイアウォールといったネットワーク機器

- サーバーにインストールされたOS(Linux, Windows Serverなど)

- Webサーバーソフトウェア(Apache, Nginxなど)

- プログラミング言語の実行環境(Java, PHPなど)

- ECサイトのアプリケーション本体

- データベース管理システム(MySQL, PostgreSQLなど)

- 各種設定ファイル(httpd.conf, my.cnfなど)

- SSL証明書

- システムの設計書や運用マニュアル

構成管理では、これらの個々の要素を「構成アイテム(CI)」として識別し、それぞれのバージョン情報、設定内容、物理的な設置場所やIPアドレスといった属性情報を記録します。そして、「WebサーバーAは、ロードバランサーB配下にあり、アプリケーションCが稼働している」といった要素間の関係性を定義し、可視化します。

これにより、例えばデータベースサーバーに障害が発生した際に、どのアプリケーションに影響が及ぶのかを即座に特定したり、WebサーバーのOSをバージョンアップする際に、依存するアプリケーションとの互換性を事前に確認したりすることが可能になります。構成管理は、ITインフラという巨大で複雑なジグソーパズルの設計図を提供する活動なのです。

構成管理の目的

構成管理を導入し、運用する活動は、単にITインフラの情報を整理整頓するためだけに行われるわけではありません。その先には、ITサービスの品質、安定性、効率性を高めるための明確な目的が存在します。構成管理の目的は、大きく分けて「主目的」と、そこから派生する「副次的な目的」に分類できます。

主目的:ITインフラの正確な情報の維持と提供

構成管理の最も根源的かつ重要な目的は、ITサービスを構成するすべての要素(構成アイテム:CI)とその関係性を正確に把握し、その情報を常に最新の状態で維持することです。そして、その信頼できる情報を、必要とする人やプロセス(インシデント管理、変更管理など)に対してタイムリーに提供することです。

この目的を達成するための中心的な役割を担うのが、構成管理データベース(CMDB: Configuration Management Database)です。CMDBは、単なるCIのリストではなく、各CIの詳細な属性情報と、CI間の複雑な依存関係を格納する「情報のハブ」です。

信頼できるCMDBが存在することで、IT部門は以下のような問いに即座に、かつ正確に答えられるようになります。

- 「特定のサーバーで稼働しているアプリケーションは何か?」

- 「このネットワーク機器に障害が発生した場合、影響を受ける業務システムはどれか?」

- 「あるソフトウェアの脆弱性に対応するため、該当するバージョンがインストールされているPCは社内に何台あるか?」

- 「先週、このシステムの構成に何か変更はあったか?」

これらの問いに正確に答えられる能力は、あらゆるIT運用管理活動の基礎となります。逆に、構成情報が不正確であったり、散在していたり、あるいは特定の個人の頭の中にしかなかったりすると、全ての対応が憶測や手作業での調査から始まることになり、多大な時間と労力を浪費し、誤った判断を下すリスクが高まります。したがって、構成管理の究極的な目的は、信頼性の高いCMDBを構築・維持し、組織の「集合知」として機能させることにあると言えます。

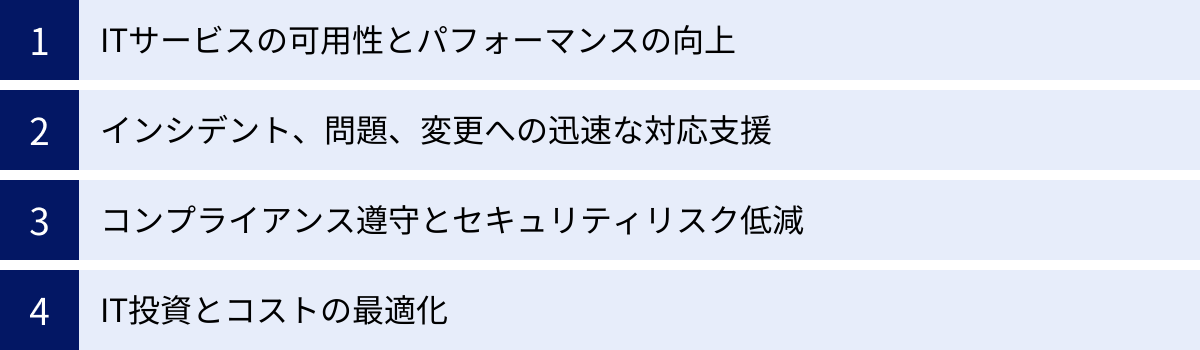

副次的な目的:主目的達成によって得られる効果

正確な構成情報が維持されるという主目的が達成されると、そこから派生して様々な業務改善効果、つまり副次的な目的が達成されます。

- ITサービスの可用性とパフォーマンスの向上

障害が発生した際、CMDBを参照すれば、障害箇所の特定と影響範囲の把握が迅速に行えます。例えば、あるサーバーがダウンした場合、そのサーバーに依存している全てのビジネスサービスを即座にリストアップし、関係者への連絡や代替策の検討を素早く開始できます。これにより、平均修復時間(MTTR)が大幅に短縮され、サービスの停止時間を最小限に抑えることができます。また、構成情報の変化を継続的に監視することで、パフォーマンスのボトルネックとなっている箇所を特定したり、リソースの増強計画をデータに基づいて立案したりすることも可能になります。 - インシデント、問題、変更への迅速かつ的確な対応支援

構成管理は、他のITサービスマネジメントプロセスと密接に連携することで、その真価を発揮します。- インシデント管理: 障害報告があった際、CMDBの情報は原因究明の第一歩となります。「正常だった時の構成」と「現在の構成」を比較することで、問題の原因が不正な変更にある可能性などを推測できます。

- 問題管理: 繰り返されるインシデントの根本原因を調査する際、過去の構成変更履歴や関連するCIの情報を分析することが不可欠です。

- 変更管理: システムへの変更を計画する際、CMDBは最も重要な情報源です。変更対象のCIに依存する他のCIをすべて洗い出し、変更による影響評価(アセスメント)の精度を飛躍的に高めます。これにより、「良かれと思って行った変更が、予期せぬ別のシステム障害を引き起こした」といった事態を防ぎます。

- IT資産のコンプライアンス遵守とセキュリティリスクの低減

構成管理は、組織のガバナンス強化にも大きく貢献します。- ソフトウェアライセンス管理: どのサーバーやPCに、どのソフトウェアがインストールされているかを正確に把握することで、ライセンスの過不足を管理し、ライセンス違反による罰金や訴訟のリスクを回避します。

- セキュリティパッチ適用管理: OSやミドルウェアのバージョン情報を一元管理することで、脆弱性が発見された際に、パッチ適用の対象となる端末を迅速に特定し、適用漏れを防ぎます。

- 不正な変更の検出: 承認されていないハードウェアがネットワークに接続されたり、許可なくソフトウェアがインストールされたりといった「計画外の変更」を自動的に検知し、セキュリティインシデントを未然に防ぐ体制を構築できます。

- IT投資とコストの最適化

ITインフラ全体が可視化されることで、無駄なIT投資を削減し、コスト効率を改善できます。- 遊休資産の発見: 長期間使用されていないサーバーや、割り当てられているものの実際には使われていない仮想マシンなどを特定し、廃棄やリソースの再割り当てを行うことで、電力コストや維持管理コストを削減します。

- リソースの適正化: 過剰なスペックが割り当てられているサーバーを特定し、スペックダウンすることでコストを最適化します。

- 標準化の推進: 組織内で使用されているハードウェアやソフトウェアのモデル、バージョンを標準化することで、購入コストの削減、管理の効率化、サポート品質の向上が期待できます。

これらの目的は互いに関連し合っており、正確な構成情報の維持という中核的な目的を達成することが、結果としてITサービス全体の品質と効率を向上させ、ビジネスへの貢献度を高めることに繋がるのです。

構成管理の対象となる構成アイテム(CI)とは

構成管理を理解する上で、その中核概念である「構成アイテム(CI: Configuration Item)」を正しく理解することが不可欠です。CIとは、一言で言えば「ITサービスを提供するために管理が必要な、あらゆるコンポーネント」を指します。ITILでは、「サービスの提供に必要であり、独立して管理される必要があるコンポーネント」と定義されています。

CIは、構成管理における管理の「最小単位」です。構成管理のプロセスは、まずこのCIを識別し、定義することから始まります。何をCIとして管理し、何を管理しないかを決定することは、構成管理の成否を左右する重要なステップです。

CIにはどのような種類があるか?

CIとして扱われる対象は、物理的なハードウェアや目に見えるソフトウェアだけに限りません。ITサービスの提供に関わる、より広範な要素が含まれます。一般的に、CIは以下のようなカテゴリに分類できます。

- ハードウェアCI (Hardware CI)

これは最もイメージしやすいCIのカテゴリです。ITインフラを物理的に構成する機器が含まれます。- サーバー: 物理サーバー、ブレードサーバーなど

- クライアント端末: デスクトップPC、ノートPC、シンクライアント端末など

- ネットワーク機器: ルーター、スイッチ(L2/L3)、ファイアウォール、ロードバランサーなど

- ストレージ機器: SAN、NASなど

- その他: プリンター、UPS(無停電電源装置)、ラックなど

- ソフトウェアCI (Software CI)

ハードウェア上で動作する、あらゆる種類のソフトウェアが含まれます。- システムソフトウェア: OS(Windows Server, Linux, macOSなど)、仮想化ハイパーバイザー(VMware ESXi, Microsoft Hyper-Vなど)

- ミドルウェア: Webサーバー(Apache, Nginx)、アプリケーションサーバー(Tomcat, JBoss)、データベース管理システム(Oracle, SQL Server, MySQL)など

- アプリケーションソフトウェア: 業務アプリケーション(ERP, CRM)、グループウェア、自社開発のカスタムアプリケーションなど

- ライセンス: ソフトウェアの利用許諾。ライセンスキーや契約情報もCIとして管理されます。

- パッチ/アップデート: セキュリティパッチや機能改善アップデートなども、適用状況を管理するためにCIとして扱われることがあります。

- ドキュメントCI (Documentation CI)

ITサービスの開発、運用、保守に関わる文書類も、その内容がサービスの品質に直接影響するため、重要なCIとなります。- 技術文書: システム設計書、ネットワーク構成図、データベース設計書、運用手順書、テスト仕様書など

- 契約・合意文書: サービスレベル合意書(SLA)、運用レベル合意書(OLA)、外部委託先との契約書など

- ポリシー・規程: セキュリティポリシー、運用基準、バックアップポリシーなど

- その他のCI

上記のカテゴリに収まらない、サービス提供に関連する抽象的な要素もCIとなり得ます。- ITサービスそのもの: 「人事給与システムサービス」「ECサイトサービス」といったビジネスレベルのサービス自体を最上位のCIとして定義することがあります。

- ユーザー/組織: サービスを利用するユーザーや部門。特に、誰がどのサービスを利用しているかを把握する上で重要です。

- 施設: データセンター、サーバルーム、オフィスといった物理的な場所。

CIに付与される「属性」と「関係性」

CIを単にリストアップするだけでは、構成管理の目的は達成されません。各CIには、その特性を示す「属性(Attribute)」と、他のCIとのつながりを示す「関係性(Relationship)」を定義し、記録する必要があります。

- 属性情報: CIを識別し、その状態を理解するための詳細情報です。

- 一意の識別子(CI ID、資産管理番号など)

- CI名、モデル名、メーカー名

- バージョン、シリアル番号

- ステータス(例:開発中、テスト中、本番稼働中、修理中、廃棄済)

- 所有者、管理者、利用部門

- 物理的な設置場所(データセンター名、ラック番号など)

- IPアドレス、MACアドレス

- 購入日、保証期間終了日

- 関連するインシデントや変更の番号

- 関係性情報: これが構成管理の核心部分です。CI同士がどのように接続され、依存しているかを示します。

- 接続関係: 「サーバーAはスイッチBのポート10に接続されている」

- 依存関係: 「アプリケーションXはデータベースYに依存している」(Yが停止するとXも影響を受ける)

- 親子関係(階層関係): 「仮想マシンZは、物理サーバーP上で稼働している」

- グループ関係: 「サーバー群Sは、WebサービスTを構成している」

これらの関係性を定義し、CMDBに記録することで、初めて「あるCIへの変更が、他のどのCIに影響を及ぼすか」という影響分析が可能になります。

CI選定の考え方:どこまで管理すべきか?

理論上はITサービスに関わる全てをCIとして管理できますが、現実には管理コストとのバランスを考慮する必要があります。管理対象を広げすぎると、情報の維持が追いつかなくなり、かえってCMDB全体の信頼性を損なう結果になりかねません。

CIを選定する際の基本的な考え方は、「そのコンポーネントの情報がなければ、サービスの提供、変更、復旧に支障をきたすか?」という問いです。

- 管理すべきCIの例:

- ビジネス上重要なサービスを直接構成するサーバーやアプリケーション。

- 複数のサービスが依存する共有コンポーネント(基幹ネットワークスイッチ、共有データベースなど)。

- 変更管理プロセスを通じて管理する必要があるもの。

- SLAの達成に不可欠な要素。

- セキュリティ上、厳密な管理が求められるもの(ファイアウォールなど)。

- 管理の粒度を検討すべき例:

- サーバーのCPUやメモリ、ディスクといった個々の部品レベルまで管理するか、サーバー本体を一つのCIとして管理するか。

- 個々のクライアントPCをCIとして管理するか、標準モデルとして一括りで管理するか。

成功の鍵は、最初から完璧を目指さず、スモールスタートで始めることです。まずは最もクリティカルなサービスに関連するCIから管理を始め、運用を軌道に乗せながら、徐々に対象範囲と管理の粒度を拡大・深化させていくアプローチが推奨されます。

ITILにおける構成管理の位置づけ

構成管理の概念と重要性をより深く理解するためには、ITサービスマネジメント(ITSM)の国際的なベストプラクティス集である「ITIL(Information Technology Infrastructure Library)」のフレームワークの中で、構成管理がどのように位置づけられているかを知ることが非常に有効です。ITILは、ITサービスをビジネスの要求に合わせて効果的かつ効率的に提供・管理するための「共通言語」であり「羅針盤」とも言える存在です。

ITILとは

まず、ITILそのものについて簡単に触れておきましょう。ITILとは、1980年代に英国政府機関によって作成された、ITサービスマネジメントに関する成功事例(ベストプラクティス)を体系的にまとめた書籍群(ライブラリ)です。特定のベンダーや技術に依存しない汎用的なフレームワークであり、世界中の多くの企業や組織でIT運用管理の標準的な考え方として採用されています。

ITILは時代とともに改訂が重ねられており、特に広く普及したのが「ITIL v3(2011 edition)」、そして最新版が「ITIL 4」です。

- ITIL v3: ITサービスを「サービスストラテジ(戦略)」「サービスデザイン(設計)」「サービストランジション(移行)」「サービスオペレーション(運用)」「継続的なサービス改善」という5つのライフサイクルで捉え、各段階で実施すべき「プロセス」を定義していました。

- ITIL 4: アジャイルやDevOps、クラウドといった現代的なIT環境の変化に対応するため、より柔軟で包括的なアプローチを採用しています。ITIL 4の中心的な概念は「サービスバリューシステム(SVS)」であり、その中核に「サービスバリューチェーン」という6つの活動(計画、改善、エンゲージ、設計と移行、取得/構築、提供とサポート)が定義されています。そして、これらの活動を支えるための組織的な能力として「プラクティス(Practice)」が34個定義されています。

このITILのフレームワークの中で、構成管理は一貫して極めて重要な役割を担っています。

ITILにおける構成管理の役割と変遷

ITILのバージョンによって構成管理の呼び方や位置づけは少しずつ変化していますが、その本質的な重要性は変わりません。

ITIL v3における位置づけ

ITIL v3では、構成管理は「サービス資産管理および構成管理(Service Asset and Configuration Management)」という名称で、主に「サービストランジション」のライフサイクルに属するプロセスとして定義されていました。サービストランジションは、新規または変更されたサービスを、計画通りにリスクを最小限に抑えながら本番環境へ移行(トランジション)させることを目的とする段階です。

この段階において、構成管理は以下の重要な役割を果たしました。

- 変更・リリースの基盤: 新しいサービスをリリースしたり、既存のサービスを変更したりする際に、その構成要素が何であり、どのような影響があるのかを正確に把握するための基礎情報を提供します。

- 構成基準(Configuration Baseline)の確立: リリース前や大きな変更の前後など、特定の時点でのシステムの「あるべき姿」をスナップショットとして定義・記録します。これにより、変更が成功したかどうかの判断基準となり、問題が発生した際にはこの基準点に立ち返ることができます。

- DML(Definitive Media Library)の管理: マスターコピーとなるソフトウェアやライセンス、ドキュメントなどを安全に保管する「確定的メディアライブラリ(DML)」を管理し、信頼できるソースからコンポーネントが展開されることを保証します。

つまり、ITIL v3では、構成管理は安全で確実なサービスの変更・移行を実現するための土台として、特に変更管理やリリース管理と密接に連携するプロセスと位置づけられていました。

ITIL 4における位置づけ

最新のITIL 4では、構成管理は「サービス構成管理(Service Configuration Management)」という名称の「プラクティス」の一つとして定義されています。プラクティスとは、特定の目的を達成するための組織的なリソースの集合体(プロセス、人材、ツールなど)を指します。

ITIL 4の大きな特徴は、v3のような厳格なライフサイクル構造ではなく、より柔軟な「サービスバリューチェーン」というモデルを採用した点です。サービス構成管理プラクティスは、このサービスバリューチェーンのほぼ全ての活動に情報を提供し、支援する横断的な役割を担います。

- 計画 (Plan): 新規サービスの計画やIT戦略の立案において、現在のITインフラの構成やキャパシティに関する正確な情報を提供します。

- 設計と移行 (Design and transition): 新しいサービスを設計する際に、既存のコンポーネントとの依存関係や互換性を評価するための情報を提供します。

- 取得/構築 (Obtain/build): 新しいコンポーネントを調達・開発する際に、その仕様やバージョンが構成基準に準拠していることを確認します。

- 提供とサポート (Deliver and support): 日々のサービス運用において、インシデント発生時の影響範囲の特定や、ユーザーからの問い合わせ対応に構成情報が活用されます。

このように、ITIL 4では、構成管理は特定のプロセスに閉じるのではなく、ITサービスマネジメント全体のバリュー創出活動を支える、極めて foundational(基礎的)なプラクティスとして、その重要性がより強調されています。

結論:ITILにおける構成管理は「羅針盤の地図」

ITILのどのバージョンにおいても、構成管理が他の多くのプロセスやプラクティスの意思決定の基盤となる情報を提供するという役割は一貫しています。

- インシデント管理は、構成管理の情報がなければ、影響範囲を特定できません。

- 問題管理は、構成管理の情報がなければ、根本原因の調査が困難になります。

- 変更実現(変更管理)は、構成管理の情報がなければ、変更の影響評価ができません。

- IT資産管理は、構成管理の情報と連携することで、より精度の高い管理が実現します。

- 可用性管理やキャパシティ管理も、どのCIがサービスを支えているかの情報なしには成り立ちません。

もしITサービスマネジメント全体を「航海」に例えるなら、各種管理プロセスは「操舵術」や「機関の運転技術」であり、構成管理(およびその成果物であるCMDB)は、その航海に不可欠な「正確な海図」に相当します。地図がなければ、どこに向かっているのか、どこに危険な岩礁があるのかもわからず、航海はたちまち座礁してしまうでしょう。ITILは、この「地図」の重要性を明確に示しているのです。

構成管理と変更管理の違い

ITサービスマネジメントの世界において、「構成管理」と「変更管理」は非常に密接な関係にあり、しばしば混同されがちな二つの概念です。両者はITサービスの安定性を維持するという共通のゴールを持っていますが、その目的、焦点、活動内容は明確に異なります。この違いを正しく理解することは、効果的なIT運用体制を構築する上で極めて重要です。

一言でその違いを表すならば、構成管理はITインフラの「静的な状態」を記録・維持することに焦点を当て、変更管理はITインフラの「動的な変化」を統制・管理することに焦点を当てています。両者は車の両輪のような関係であり、一方がなければもう一方も正しく機能しません。

両者の違いをより明確にするために、いくつかの観点から比較してみましょう。

| 観点 | 構成管理 (Configuration Management) | 変更管理 (Change Management / ITIL 4ではChange Enablement) |

|---|---|---|

| 目的 | ITインフラの構成要素(CI)とその関係性を正確に把握・記録し、信頼できる情報源(CMDB)を維持すること。 | ITインフラへの全ての変更を統制・管理し、変更に伴うビジネスへの悪影響(サービス停止など)を最小化すること。 |

| 主な活動 | CIの識別、CMDBへの登録、CIの状態監視、構成情報の更新、構成情報の検証と監査。 | 変更要求(RFC)の受付、変更内容の評価(影響・リスク分析)、変更の承認または却下、変更作業の計画とスケジューリング、変更の実施、実施後のレビュー。 |

| 焦点 | 「静的」な状態のスナップショット。ITインフラの「今、現在の姿」や「あるべき姿」を捉える。 | 「動的」な状態の移行プロセス。ITインフラの「Aという状態からBという状態への変化」を安全に導く。 |

| 成果物 | 構成管理データベース(CMDB)、構成基準(ベースライン)、各種レポート。 | 変更記録、変更計画書、変更スケジュール、変更諮問委員会(CAB)の議事録、実施後レビュー報告書。 |

| 基本的な問い | 「今、何が、どこに、どのような状態で存在し、何と繋がっているか?」 | 「この変更は必要か? 変更による影響とリスクは何か? いつ、誰が、どのように、安全に実施するか?」 |

両者の不可分な関係性

上記の比較からわかるように、構成管理と変更管理は異なる活動ですが、互いに深く依存し合っています。

- 構成管理は、効果的な変更管理の前提となる

変更管理プロセスの最初のステップは、変更による影響評価(アセスメント)です。例えば、「WebサーバーのOSをバージョンアップする」という変更要求があったとします。この変更の影響を正しく評価するためには、以下のような情報が不可欠です。- そのWebサーバー上で稼働しているアプリケーションは何か?

- そのアプリケーションは、新しいOSのバージョンと互換性があるか?

- そのWebサーバーに依存している他のシステムはないか?

- この変更作業中に、どのビジネスサービスが影響を受けるか?

これらの問いに答えるための情報源が、まさに構成管理によって維持されているCMDBです。もしCMDBの情報が不正確であったり、存在しなかったりすれば、影響評価は担当者の経験と勘に頼らざるを得なくなり、予期せぬトラブルを引き起こすリスクが飛躍的に高まります。正確な構成情報なくして、安全な変更管理はあり得ません。

- 変更管理は、構成管理の情報を最新に保つためのトリガーとなる

逆に、どれほど完璧なCMDBを最初に構築したとしても、その後の変更が反映されなければ、情報はあっという間に陳腐化し、信頼性を失ってしまいます。ここで重要になるのが変更管理のプロセスです。承認された変更が計画通りに実施された後、変更管理プロセスの最終段階には「変更記録の更新」と「CMDBの更新」が含まれているべきです。例えば、サーバーのメモリを増設する変更が完了したら、変更管理担当者はその結果を構成管理担当者に通知し、構成管理担当者はCMDB上の該当サーバーCIのメモリ容量の属性値を更新します。

この連携が確立されていないと、「変更は行われたが、CMDBは古い情報のまま」という最悪の状態に陥ります。統制された変更管理プロセスを通じて行われた変更結果をフィードバックすることによってのみ、構成管理はその情報の正確性と鮮度を保つことができるのです。

具体例で見る連携プロセス

ある企業の経理システムで、レスポンス低下の問題を解決するためにアプリケーションサーバーのスペックアップ(CPUとメモリの増設)を行うケースを考えてみましょう。

- 変更要求 (RFC) の提出: 経理システムの担当者が、変更管理プロセスに従い「経理システム用アプリサーバーのスペックアップ」という変更要求を提出します。

- 影響評価 (変更管理の活動): 変更管理担当者は、CMDBを参照します。

- 対象サーバーの現在のスペック、稼働しているOS、ミドルウェア、アプリケーションのバージョンを確認します。

- そのサーバーに依存する他のサービスがないか(例:夜間バッチ処理など)を確認します。

- この情報をもとに、変更作業に伴うサービス停止時間や、他のシステムへの影響範囲を評価します。

- 計画と承認 (変更管理の活動): 評価結果に基づき、具体的な作業手順、スケジュール、切り戻し計画を作成します。そして、変更諮問委員会(CAB)で計画をレビューし、承認を得ます。

- 変更の実施: 計画通りに、インフラ担当者がサーバーのCPUとメモリを物理的に増設します。

- レビューとCMDB更新 (連携):

- (変更管理) 変更後、経理システムが正常に動作し、レスポンスが改善されたことを確認します。変更が成功したことを記録し、RFCをクローズします。

- (構成管理) 変更管理プロセスからの通知を受け、CMDB上の該当サーバーCIの属性情報(CPUコア数、メモリ容量)を新しい値に更新します。

このように、変更管理が「変更」というイベントの舵取りを行い、構成管理がその航海の前後における「船の状態」を正確に記録する、という役割分担と連携によって、ITサービスは安定的に維持・改善されていくのです。

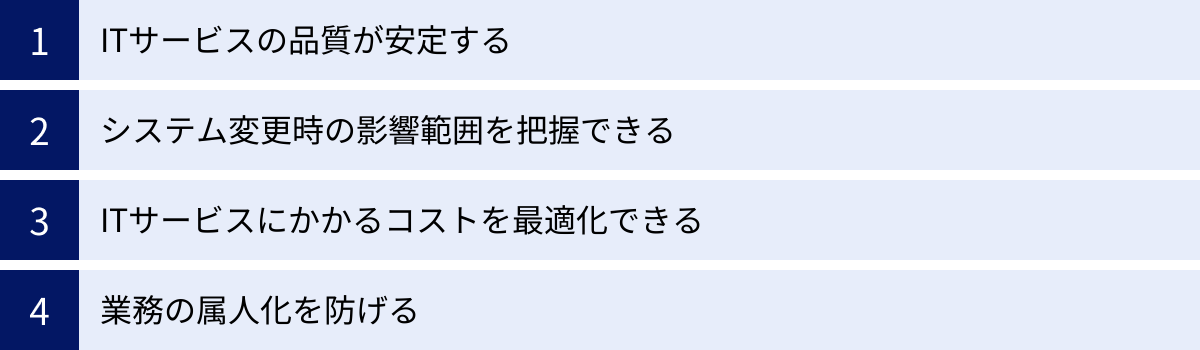

構成管理を導入する4つのメリット

構成管理は、導入と運用に一定の労力を要しますが、それを上回る大きなメリットを組織にもたらします。これらのメリットは、単にIT部門の業務効率化に留まらず、ITサービスの品質向上、コスト削減、そしてビジネス全体の安定性と俊敏性にまで及びます。ここでは、構成管理を導入することによって得られる代表的な4つのメリットを詳しく解説します。

① ITサービスの品質が安定する

構成管理導入の最も直接的かつ最大のメリットは、ITサービスの品質、特に安定性と信頼性が向上することです。これは、ITインフラの全体像と各コンポーネントの状態が正確に可視化されることによって実現されます。

- 障害発生時の迅速な復旧(MTTRの短縮):

システム障害が発生した際、最も時間を要するのは「何が原因で、どこに影響が出ているのか」を特定するプロセスです。構成管理が正しく行われ、信頼できるCMDBが存在すれば、このプロセスを劇的に短縮できます。例えば、あるアプリケーションでエラーが多発しているという報告があった場合、CMDBを参照すれば、そのアプリケーションがどのサーバーで稼働し、どのデータベースやAPIに依存しているかが一目でわかります。これにより、調査対象を迅速に絞り込み、原因究明と復旧作業に素早く着手できます。結果として、平均修復時間(MTTR: Mean Time To Repair)が短縮され、ビジネスへの影響を最小限に抑えることができます。 - 障害の未然防止(プロアクティブな問題解決):

構成管理は、障害が発生した後の対応(リアクティブ)だけでなく、障害を未然に防ぐ(プロアクティブ)活動にも貢献します。CMDBに記録された「あるべき姿(ベースライン)」と、ツールによって自動収集された「現在の姿」を定期的に比較することで、承認されていない不正な変更や、設定のドリフト(意図しない設定のズレ)を検出できます。また、ソフトウェアのバージョンやパッチの適用状況を一元管理することで、脆弱性を放置するリスクを低減できます。このように、問題がインシデントに発展する前にその兆候を捉え、対処することが可能になります。 - パフォーマンスの最適化:

サービスのパフォーマンスが低下している場合、そのボトルネックを特定するのは容易ではありません。構成管理によってサービスの依存関係が可視化されていると、「このWebサービスのレスポンス低下は、背後にあるデータベースサーバーのリソース不足が原因かもしれない」といった仮説を立てやすくなります。構成情報とパフォーマンス監視ツールを連携させることで、データに基づいたパフォーマンスチューニングやキャパシティプランニングが可能となり、常に快適なサービスレベルを維持することに繋がります。

② システム変更時の影響範囲を把握できる

現代のビジネス環境では、市場の変化に対応するための迅速なシステム変更が不可欠です。しかし、無計画な変更は、予期せぬ大規模障害を引き起こす最大の要因の一つでもあります。構成管理は、安全で確実なシステム変更を実現するための「羅針盤」となります。

- 正確な影響評価(アセスメント):

「このサーバーのOSをアップグレードしたい」「このライブラリのバージョンを上げたい」といった変更を計画する際、最大の懸念は「その変更が他にどのような影響を及ぼすか」です。構成管理が導入されていれば、CMDBに対して「このCIに依存している他のCIは何か?」という問いを投げかけるだけで、影響を受ける可能性のある全てのアプリケーション、サーバー、サービスを瞬時にリストアップできます。 - 「うっかりミス」による障害の防止:

ITの現場では、「共有コンポーネントであることを知らずに変更してしまい、全く関係ないと思われた別のシステムが停止してしまった」というインシデントが後を絶ちません。これは、システムの構成情報が属人化している典型的な例です。CMDBによってCI間の依存関係が組織の共有知識として可視化されていれば、このような「うっかりミス」や「思い込み」による事故を劇的に減らすことができます。 - 変更計画の精度向上と手戻りの削減:

正確な影響評価に基づいて変更計画を立てることで、必要なテスト範囲の特定、関係者への事前連絡、作業時間やリソースの見積もり精度が向上します。これにより、計画の手戻りが減り、変更プロセス全体がスムーズに進行します。結果として、ビジネスが求めるスピード感に対応しつつも、サービスの安定性を損なわない「俊敏かつ安全な変更」が実現可能になります。

③ ITサービスにかかるコストを最適化できる

構成管理は、ITインフラの全体像を明確にすることで、目に見えにくい無駄をなくし、IT関連コストの最適化に大きく貢献します。

- IT資産の有効活用と無駄の削減:

多くの組織では、一度導入されたものの、プロジェクトの終了などによって使われなくなった「幽霊サーバー」や「塩漬け資産」が存在します。構成管理ツールによってITインフラ全体を定期的にスキャンし、CMDBの情報と突き合わせることで、長期間アクセスがない、あるいはCPU使用率が極端に低いといった遊休資産を特定できます。これらの資産を廃棄または再利用することで、データセンターのスペース、電力、冷却、保守契約にかかるコストを直接的に削減できます。 - ソフトウェアライセンスのコンプライアンス遵守:

ソフトウェアライセンスの管理は、コンプライアンス上の重要な課題です。ライセンスが不足している状態で監査を受ければ多額の罰金を科されるリスクがあり、逆に過剰に購入していれば無駄なコストが発生します。構成管理によって、どの端末にどのソフトウェアがインストールされているかを正確に把握することで、ライセンスの過不足を常に監視し、最適化することができます。これにより、コンプライアンス違反のリスクを回避しつつ、不要なライセンスコストを削減できます。 - TCO(総所有コスト)の削減:

構成管理がもたらす障害対応の迅速化や手戻りの削減は、IT部門の作業工数を削減することに直結します。これにより、エンジニアはより付加価値の高い業務(新規サービスの開発やプロアクティブな改善活動など)に時間を使えるようになります。また、障害によるビジネスの機会損失も減少するため、ITインフラの導入から運用、廃棄までにかかる総所有コスト(TCO: Total Cost of Ownership)を長期的に削減する効果が期待できます。

④ 業務の属人化を防げる

「このシステムのことは、Aさんしか知らない」という状況は、組織にとって非常に大きなリスクです。構成管理は、このような業務の属人化を解消し、知識やノウハウを個人のものから組織の資産へと転換します。

- 情報の民主化とナレッジ共有:

CMDBは、ITシステムの構成に関する「信頼できる唯一の情報源(Single Source of Truth)」として機能します。システムの構成情報が特定の担当者の頭の中や、個人のPC内にあるExcelファイルに存在するのではなく、権限を持つ誰もがアクセスできる場所に集約・標準化されます。これにより、担当者が不在でも、他のメンバーがシステムの構成を理解し、基本的な調査や対応を行うことが可能になります。 - スムーズな業務引き継ぎ:

担当者の異動や退職は、どの組織でも起こりうることです。属人化が進んでいると、引き継ぎが不十分になり、後任者がシステムの運用に苦労するケースが少なくありません。構成管理が徹底されていれば、CMDBという客観的なドキュメントが常に最新の状態で存在するため、引き継ぎの質が向上し、業務の継続性が確保されます。 - 組織全体のスキルレベル向上:

若手エンジニアや新しくチームに加わったメンバーが、CMDBを参照することで、自社のITインフラ全体のアーキテクチャやサービスの依存関係を体系的に学習できます。これは、OJT(On-the-Job Training)の効果を高め、組織全体の技術力や問題解決能力の底上げに繋がります。構成管理は、生きた教材として、人材育成にも貢献するのです。

構成管理の2つの課題・デメリット

構成管理は多くのメリットをもたらす一方で、その導入と継続的な運用にはいくつかの課題やデメリットも存在します。これらの困難を事前に理解し、対策を講じておくことが、構成管理を成功に導くための鍵となります。ここでは、企業が直面しがちな2つの大きな課題について掘り下げていきます。

① 管理に時間・手間・コストがかかる

構成管理は「一度導入すれば終わり」というものではなく、継続的な努力を必要とする活動です。そのため、相応のリソース(人、時間、お金)を確保する必要があります。

- 導入時の初期コスト:

構成管理を本格的に始めるには、多くの場合、専用の構成管理ツールやCMDB(構成管理データベース)の導入が必要となります。これらのツールには、ライセンス費用や、クラウドサービスであれば月額利用料が発生します。また、ツールを導入するだけでなく、自社の環境に合わせてCMDBを設計し、初期データを投入する作業にも専門的な知識と時間が必要です。この初期構築を外部のコンサルタントに依頼する場合は、さらにコストがかかります。 - 継続的な運用コスト(人的リソース):

構成管理の最大の挑戦は、情報の鮮度と正確性をいかに維持するかという点にあります。ITインフラは日々変化しており、その変更を漏れなくCMDBに反映させなければ、情報はすぐに陳腐化してしまいます。手動での更新作業は非常に手間がかかり、入力ミスや更新漏れが発生しやすいため、専任の担当者やチームを配置する必要が出てくるかもしれません。特に、構成管理ツールによる自動化が難しい領域(ドキュメントCIの更新など)は、依然として人手に頼る部分が残り、継続的な運用負荷となります。 - 教育・トレーニングコスト:

構成管理は、IT部門の一部の担当者だけが行うものではありません。変更管理プロセスに関わる全てのメンバー、インシデント対応を行うオペレーター、アプリケーション開発者など、関係者全員が構成管理の重要性を理解し、定められたルール(例:変更後は必ずCMDBを更新する)を遵守する必要があります。そのためには、全社的なルールの周知徹底や、定期的なトレーニングの実施が不可欠であり、これらにも時間とコストがかかります。

【対策のヒント】

この課題に対しては、「スモールスタート」と「自動化の徹底」が有効な対策となります。最初から全社のIT資産を完璧に管理しようとせず、まずは最も重要でクリティカルなビジネスサービスに関連するCIに絞って管理を始めましょう。成功体験を積み重ねながら徐々に対象を拡大していくことで、リスクとコストをコントロールできます。また、構成管理ツールが持つCI情報の自動検出機能や、他のツール(資産管理ツール、監視ツールなど)との連携機能を最大限に活用し、手作業による更新を極力減らすことが、運用負荷を軽減し、継続性を高める上で非常に重要です。

② 運用ルールが形骸化しやすい

構成管理の導入プロジェクトでよく見られる失敗パターンが、「立派なCMDBと運用ルールを作ったものの、誰も使わなくなり、いつの間にか形骸化してしまう」というものです。情報が更新されなくなったCMDBは、存在しないよりもむしろ有害です。なぜなら、誤った情報に基づいて判断を下すことで、より大きなトラブルを引き起こしかねないからです。

- 形骸化を招く主な原因:

- 過剰な管理項目: 良かれと思って、あまりにも細かいレベルまでCIを定義したり、属性項目を増やしすぎたりすると、更新作業が煩雑になりすぎて現場の担当者がついていけなくなります。

- 複雑すぎるプロセス: CMDBの更新手順が複雑であったり、承認プロセスが多すぎたりすると、「面倒だから後でやろう」という意識が働き、更新が滞る原因となります。

- 現場の理解不足: なぜ構成管理が必要なのか、CMDBを最新に保つことが自分たちの業務にどう役立つのかが現場の担当者に腹落ちしていないと、「やらされ仕事」になってしまい、ルールが遵守されません。

- 変更管理プロセスとの断絶: 構成管理のルールだけを独立して作り、日々の変更管理プロセスと連携していない場合、変更の事実が構成管理担当者に伝わらず、情報が乖離していきます。

- 「信頼性の負のスパイラル」:

一度「あのCMDBの情報はあてにならない」という評判が立ってしまうと、悪循環に陥ります。誰もCMDBを使わなくなる → 更新のモチベーションがさらに下がる → 情報の陳腐化が加速する → ますます誰も使わなくなる、という「信頼性の負のスパイラル」です。こうなると、再び信頼を取り戻すには、導入時以上の労力が必要になります。

【対策のヒント】

形骸化を防ぐためには、構成管理を「特別なイベント」ではなく、「日常業務に組み込まれた当たり前の活動」にすることが最も重要です。

- 現場の負担を最小限に: 管理対象は必要最小限から始め、プロセスも可能な限りシンプルにします。ツールの自動化を駆使して、担当者が手で入力する項目を減らす工夫が不可欠です。

- メリットの可視化: CMDBの情報を使うことで「障害対応がこれだけ早くなった」「変更時の影響調査が楽になった」といった成功体験を積極的に共有し、構成管理のメリットを現場に実感させることが、モチベーション維持に繋がります。

- プロセスの統合: 変更管理プロセスと構成管理プロセスを一体のものとして設計・運用します。「変更を行ったら、CMDBを更新するまでがワンセットの作業である」という文化を醸成することが、情報の鮮度を保つための生命線です。

- 定期的な監査: CMDBの情報と物理的な実態が一致しているかを定期的に検証(監査)するプロセスを組み込み、情報の正確性を維持する仕組みを構築します。

これらの課題は決して簡単なものではありませんが、その存在を認識し、計画段階から対策を織り込むことで、構成管理を成功に導く可能性は格段に高まります。

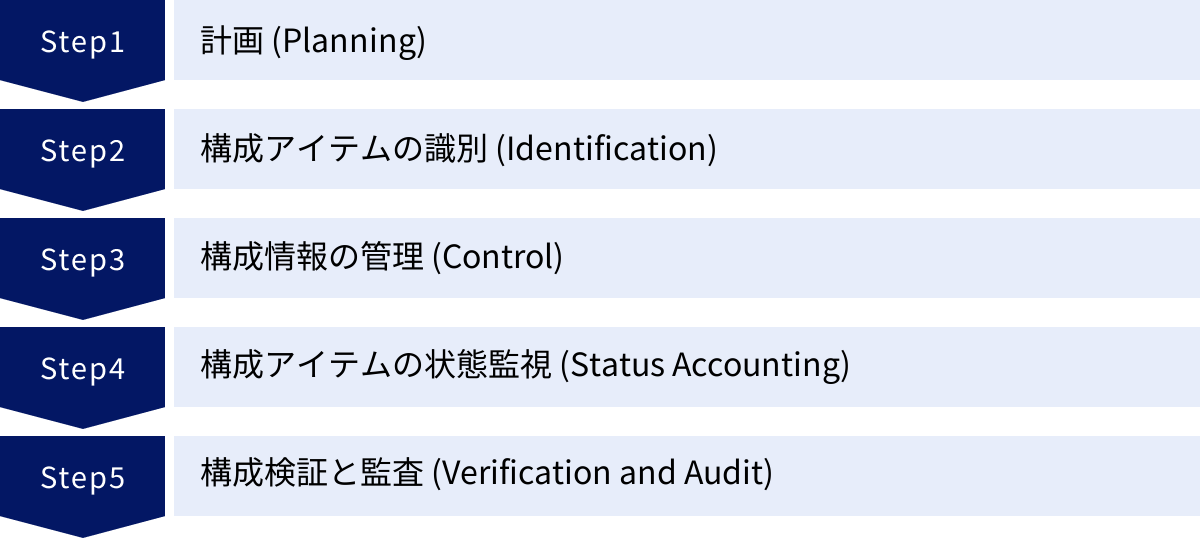

構成管理のプロセス5ステップ

構成管理を組織に導入し、効果的に運用していくためには、体系立てられたプロセスに従って進めることが重要です。ITILなどのフレームワークでは、構成管理の活動をいくつかの連続したステップとして定義しています。ここでは、一般的で理解しやすい5つのステップに分けて、構成管理のライフサイクルプロセスを解説します。

① 計画 (Planning)

全ての活動の始まりは、しっかりとした計画からです。この段階では「何のために、何を、どこまで、どのように管理するのか」という構成管理の全体像と基本方針を定義します。ここでの決定が、後の全てのステップの土台となります。

- 目的と範囲の明確化:

まず、構成管理を導入する目的を具体的に定義します。「障害復旧時間を短縮するため」「ソフトウェアライセンスのコンプライアンスを遵守するため」など、目的が明確であれば、管理すべき対象の優先順位もおのずと決まります。そして、その目的に基づき、管理対象とする範囲(スコープ)を決定します。最初は全社一斉に導入するのではなく、特定の重要なサービスや部門からスモールスタートで始めるのが賢明です。 - 方針とルールの策定:

構成管理活動全体を律するルールを定めます。- CIの選定基準: 何を構成アイテム(CI)として管理し、何をしないかを定義します。

- 命名規則: CIに一意の名前を付けるためのルールを定めます。(例:「SV-PROD-WEB-01」など)

- 管理する属性の定義: CIごとに、どのような情報(バージョン、IPアドレス、所有者など)を管理するかを決定します。

- 構成基準(ベースライン)の定義: どのタイミングでシステムの「あるべき姿」のスナップショットを取得・管理するかを定めます。

- 役割と責任の定義:

構成管理プロセスを誰が担うのかを明確にします。構成管理全体の責任者である「構成管理者(Configuration Manager)」や、CMDBの維持管理を行う「構成管理ライブラリアン」、各CIの所有者などの役割を定義し、それぞれの責任範囲をドキュメント化します。

② 構成アイテムの識別 (Identification)

計画段階で定義した方針に基づき、管理対象となる個々のCIを具体的に特定し、リストアップしていく作業です。ここでの目標は、管理すべき全てのCIを漏れなく、かつ重複なく識別することです。

- CIの検出とリストアップ:

物理的な棚卸しや、既存の資産管理台帳、設計書などから情報を収集します。しかし、現代の複雑な環境では手作業での網羅は困難なため、ネットワークスキャンやインベントリ収集機能を持つ構成管理ツールを活用するのが一般的です。ツールを使えば、ネットワークに接続されているハードウェアや、サーバーにインストールされているソフトウェアを自動的に検出し、リスト化できます。 - 一意な識別子の付与:

識別した各CIに対して、計画段階で定めた命名規則に従い、一意の識別子(CI ID)を割り当てます。このIDは、そのCIが廃棄されるまで変わらないユニークなキーとなります。資産管理ラベルなどを物理的に貼り付ける作業もこの段階で行います。 - 関係性の初期定義:

検出したCIについて、把握できる範囲で初期の関係性を定義します。「この仮想マシンは、どの物理ホスト上で動いているか」「このサーバーは、どのネットワークスイッチに接続されているか」といった基本的な関係性を記録します。

③ 構成情報の管理 (Control)

このステップは、構成管理プロセスの心臓部であり、識別したCIの情報をCMDBに登録し、その後の変更を統制下に置く活動です。目標は、CMDBが常に信頼できる唯一の情報源(Single Source of Truth)であり続けることを保証することです。

- CMDBへのデータ登録:

ステップ②で識別・リストアップしたCIの属性情報と関係性を、CMDBに正確に登録します。初期のデータ投入は、ツールのインポート機能などを活用して効率的に行います。 - 変更の統制:

一度CMDBに登録されたCIへの変更は、必ず正規の変更管理プロセスを通じて行われるように統制します。 勝手な変更は原則として禁止し、全ての変更が記録され、CMDBに反映される仕組みを構築します。これにより、CMDBの情報が現実世界のITインフラと乖離することを防ぎます。 - バージョニング:

ソフトウェアやドキュメントなど、バージョンを持つCIについては、そのバージョン履歴を管理します。これにより、「いつ、どのバージョンからどのバージョンに変更されたか」を追跡できます。

④ 構成アイテムの状態監視 (Status Accounting)

このステップでは、各CIがそのライフサイクル(例:計画中→開発→テスト→本番稼働→廃棄)を通じて、どのような状態にあるかを継続的に追跡し、記録します。

- ステータスの追跡と記録:

CIが新規に導入されたり、変更されたり、あるいは廃棄されたりするたびに、そのステータスの変化をCMDBに記録します。例えば、新しいサーバーが調達された時点では「在庫」ステータス、キッティング中は「準備中」、本番環境に設置されたら「稼働中」といった具合です。 - レポートの生成:

蓄積された状態情報を基に、様々なレポートを生成します。- 「現在『稼働中』ステータスのサーバー一覧」

- 「先月、ステータスが『廃棄済』に変更されたCIのリスト」

- 「特定の変更要求(RFC)によって影響を受けたCIの全履歴」

これらのレポートは、経営層への報告、監査対応、キャパシティプランニングなど、多様な目的に活用されます。

⑤ 構成検証と監査 (Verification and Audit)

最後のステップは、CMDBに記録されている情報が、物理的な現実と本当に一致しているかを確認し、プロセスの有効性を評価する活動です。これにより、構成管理の品質と信頼性を維持・向上させます。

- 構成検証:

CMDBのデータと、実際のIT環境を突き合わせる作業です。構成管理ツールの自動検出機能を使って定期的にインベントリ情報を再収集し、CMDBの記録との差分をチェックするのが最も効率的です。差分が見つかった場合は、それが承認された変更によるものか、あるいは不正な変更かを調査し、必要に応じてCMDBを修正したり、インシデントとして報告したりします。 - 物理監査:

ツールによる自動検証を補完するため、データセンターやサーバルームでの物理的な棚卸しなどを定期的に実施することもあります。これにより、記録漏れや、物理的には存在するがCMDBに登録されていない資産などを発見できます。 - プロセス監査:

構成管理プロセス自体が、計画段階で定めたルール通りに運用されているかを評価します。「変更記録は適切に残されているか」「承認プロセスは遵守されているか」などをチェックし、問題点があればプロセスの改善(カイゼン)を行います。

これら5つのステップは、一度行ったら終わりではなく、継続的に繰り返されるサイクル(PDCAサイクル)です。このサイクルを回し続けることで、構成管理の精度と成熟度を高め、組織のITサービスマネジメント能力を強化していくことができるのです。

構成管理を成功させるためのポイント

構成管理の導入は、多くの組織にとって大きな挑戦です。理論通りに進めようとしても、現場の抵抗や予期せぬ困難に直面することは少なくありません。しかし、いくつかの重要なポイントを押さえることで、失敗のリスクを大幅に減らし、構成管理を成功に導くことができます。

管理対象の範囲を明確にする

構成管理プロジェクトが失敗する最大の原因の一つは、最初からあまりにも多くのことを、あまりにも完璧にやろうとすることです。意気込みは素晴らしいのですが、管理対象の範囲(スコープ)が広すぎると、導入と運用の負荷が増大し、プロジェクトが頓挫する可能性が高くなります。

- スモールスタートの原則を徹底する:

成功の鍵は、「Think Big, Start Small, Scale Fast(大きく考え、小さく始め、素早く拡大する)」というアプローチにあります。まずは、組織にとって最も重要でクリティカルなビジネスサービスを一つか二つ選び、そのサービスを構成するCIに限定して構成管理を開始しましょう。例えば、「自社のECサイト」や「基幹業務である生産管理システム」などが候補になります。 - 段階的な拡張計画を立てる:

最初のスモールスタートで得られた知見や成功体験を基に、次のステップとして管理対象を広げていきます。例えば、最初は本番環境のサーバーとネットワーク機器だけに絞り、運用が軌道に乗ったら、次に開発・検証環境へ、さらにその次はクライアントPCへと、段階的にスコープを拡張していく計画を立てます。このアプローチにより、リスクを管理しやすくなり、現場の担当者も新しいプロセスに徐々に慣れていくことができます。 - CIの「粒度」を適切に設定する:

何をCIの最小単位とするか、つまり管理の「粒度」を適切に設定することも重要です。例えば、サーバーを管理する際に、サーバー本体を一つのCIとするのか、それともCPU、メモリ、ディスク、電源ユニットといった内部コンポーネントまで個別のCIとして管理するのか、という問題です。粒度を細かくすればより詳細な分析が可能になりますが、管理の手間は爆発的に増加します。ここでの判断基準は、「その粒度で管理することが、構成管理の目的に直接的に貢献するか?」です。障害時に交換する単位や、変更管理の対象となる単位を考慮し、目的に見合った、現実的に維持可能な粒度を選択することが肝要です。最初は粗い粒度から始め、必要に応じて徐々に細かくしていくのが良いでしょう。

構成管理ツールを導入する

現代のIT環境は、手動での管理がほぼ不可能なほど複雑化・大規模化しています。Excelの台帳や手書きの構成図に頼った管理は、情報の陳腐化、入力ミス、属人化を招き、構成管理の目的を達成することを著しく困難にします。

- 手動管理の限界を認識する:

仮想化やクラウドの普及により、サーバーは数分で作成・破棄できるようになりました。このような動的な環境の変化を、人間が手作業で追跡し、正確に記録し続けることは非現実的です。手動管理は、構成管理の形骸化を招く最大の要因であると認識し、早期にツール導入を検討することが不可欠です。 - ツール導入がもたらすメリット:

専用の構成管理ツールは、手動管理の課題を解決するための多くの機能を提供します。- CI情報の自動検出: ネットワークをスキャンし、存在するハードウェアやソフトウェアの情報を自動的に収集し、CMDBに登録します。

- 依存関係の可視化: 収集した情報からCI間の依存関係を自動的にマッピングし、グラフィカルな構成図として表示します。

- 変更履歴の自動記録: CIに加えられた変更を自動で検知し、いつ、何が変更されたかの履歴を記録します。

- 他ツールとの連携: 変更管理システム、インシデント管理システム、監視ツールなどと連携し、プロセス間の情報連携を自動化します。

- ツールは銀の弾丸ではない:

ツール導入は成功のための重要な要素ですが、ツールを導入しただけでは構成管理は成功しないという点も強く認識しておく必要があります。ツールはあくまで、定義されたプロセスを効率的に実行するための「手段」です。ツールを導入する前に、前述の「構成管理のプロセス」で述べたように、目的と範囲を明確にし、運用ルールや役割分担をしっかりと定義しておくことが、ツールを最大限に活用し、構成管理を成功させるための絶対条件です。プロセスなきツール導入は、高価な「おもちゃ」を手に入れるだけで終わってしまう危険性があります。

これらのポイント、すなわち「管理範囲の適切な設定」と「ツールの賢明な活用」は、構成管理という長い旅路における二つの重要な羅針盤です。これらを念頭に置いて計画を進めることで、組織は構成管理がもたらす多大な恩恵を享受することができるでしょう。

構成管理ツールの選び方

構成管理ツールを導入することは、構成管理を成功させるための重要なステップですが、市場には多種多様なツールが存在するため、どれを選べばよいか迷ってしまうことも少なくありません。自社の目的、技術環境、スキルセットに合ったツールを選ぶためには、いくつかの技術的な観点を理解しておくことが役立ちます。ここでは、ツール選定の際に考慮すべき代表的な2つの軸、「エージェント方式かエージェントレス方式か」と「プル型かプッシュ型か」について解説します。

エージェント方式かエージェントレス方式か

これは、管理対象のサーバーやPC(ノード)から構成情報をどのように収集するかの違いです。

- エージェント方式 (Agent-based)

管理対象となる全てのサーバーやPCに、「エージェント」と呼ばれる専用の常駐ソフトウェアをインストールする方式です。このエージェントが、そのノードのハードウェア情報、ソフトウェア情報、設定ファイルなどを収集し、中央の管理サーバーに送信します。- メリット:

- 詳細な情報収集: ノードの内部で直接動作するため、OSのカーネルレベルの情報や、リアルタイムのパフォーマンスデータなど、非常に詳細で多岐にわたる情報を収集できます。

- リアルタイム性: ノードの状態変化を即座に検知し、管理サーバーに通知することが可能です。

- オフライン対応: ノードがネットワークに接続されていない状態でも、エージェントは情報の収集やタスクの実行を継続できます(ネットワーク再接続時に同期)。

- デメリット:

- 導入・管理の手間: 管理対象となる全てのノードにエージェントをインストールし、バージョンアップなどのメンテナンスを行う必要があります。管理対象が数百、数千台になると、この作業自体が大きな負担となります。

- リソース消費: エージェントは常駐プログラムであるため、管理対象ノードのCPUやメモリをわずかながら消費します。リソースが非常に限られている環境では、このオーバーヘッドが問題になる可能性があります。

- 代表的なツール: Chef, Puppet, SaltStack (一部), JP1 など

- メリット:

- エージェントレス方式 (Agentless)

管理対象のノードには何もインストールせず、中央の管理サーバーからSSH(Linux系)やWinRM(Windows系)といった標準的なプロトコルを使ってリモートで接続し、情報を収集・操作する方式です。- メリット:

- 導入の容易さ: 管理対象側に事前の準備がほとんど不要なため、導入が非常に簡単で迅速です。既存の環境にすぐに適用できます。

- リソース消費なし: 管理対象側で常駐プログラムが動かないため、リソースを一切消費しません。

- セキュリティ: 管理対象側にエージェントという新たなソフトウェアを導入する必要がないため、セキュリティ上の懸念が少ないと考えることもできます。

- デメリット:

- ネットワーク依存: 常に管理サーバーからネットワーク経由でアクセスできる必要があります。

- 情報収集の粒度: 一般的に、エージェント方式に比べると収集できる情報の種類やリアルタイム性が限定される傾向があります。

- 認証情報の管理: 全ての管理対象ノードにアクセスするための認証情報(SSHキーやパスワード)を、管理サーバー側で安全に管理する必要があります。

- 代表的なツール: Ansible, SaltStack (SSH利用時) など

- メリット:

【どちらを選ぶか?】

自社のセキュリティポリシー、管理対象ノードの台数やOSの種類、収集したい情報の詳細度、運用チームのスキルなどを総合的に考慮して判断します。例えば、厳格なセキュリティポリシーでサーバーへの追加ソフトウェア導入が制限されている環境や、短期間のプロジェクトで一時的に多数のサーバーを管理したい場合はエージェントレス方式が有利です。一方、数千台規模のサーバーの構成を常に厳密に維持し、詳細なパフォーマンスデータを収集したい場合はエージェント方式にメリットがあります。

プル型かプッシュ型か

これは、構成変更の指示がどのように実行されるかの違いです。主に、サーバーの構成をコードで管理する「Infrastructure as Code (IaC)」の文脈で使われる分類です。

- プル型 (Pull-based)

管理対象のノード(エージェント)側が、定期的に中央の管理サーバー(マスター)に「自分のあるべき姿(設定情報)」を問い合わせ(Pull)に行き、現在の状態との間に差分があれば、自律的にそれを修正する方式です。- 仕組み: 各ノード上のエージェントは、例えば30分に1回、管理サーバーにアクセスし、自身に適用されるべき設定ファイル(マニフェストやクックブックと呼ばれる)を取得します。そして、その設定ファイルに記述された状態と自身の現在の状態を比較し、違っていれば修正処理を実行します。

- メリット:

- スケーラビリティ: ノード数が数万台規模に増えても、各ノードが自律的に動作するため、管理サーバーの負荷が比較的小さく、大規模環境の管理に適しています。

- 状態の自動修復: たとえ手動で設定が変更されても、次回のプル実行時に自動的に「あるべき姿」に修正されるため、構成の一貫性を高く維持できます。

- デメリット:

- 即時性の欠如: 管理サーバーで設定を変更しても、それが各ノードに適用されるのは、次回のプルタイミングまで待つ必要があります。即座に変更を反映させたい場合には向きません。

- 初期設定の複雑さ: 各ノードにエージェントを導入し、管理サーバーと通信するための初期設定が必要です。

- 代表的なツール: Chef, Puppet

- プッシュ型 (Push-based)

中央の管理サーバー側から、管理対象のノードに対して、実行したいコマンドや設定変更の指示を能動的に送り込む(Push)方式です。- 仕組み: 管理者が管理サーバー上で、どのノードに対して、どのようなコマンド(タスク)を実行するかを記述したファイル(Playbookなど)を実行します。すると、管理サーバーが対象ノードにSSHなどで接続し、上から順にタスクを実行していきます。

- メリット:

- 即時性と柔軟性: 管理者が必要な時に、任意のコマンドを即座に実行できます。パッチ適用やアプリケーションのデプロイなど、手順が決まっている一連のタスクをアドホックに実行するのに非常に適しています。

- シンプルな構成: 多くはエージェントレスであるため、管理対象側の準備が簡単です。

- デメリット:

- スケーラビリティの課題: 管理対象ノードが増えると、全てのノードへの接続とコマンド実行を管理サーバーが一手に引き受けるため、負荷が高くなる可能性があります。

- 状態維持の仕組み: プッシュ型は「命令を実行する」のが基本なので、「状態を維持する」というプル型の思想とは少し異なります(ただし、繰り返し実行することで状態を維持することも可能)。

- 代表的なツール: Ansible, SaltStack

【どちらを選ぶか?】

サーバー群の状態を宣言的に定義し、常にその状態が維持されることを重視するならプル型が適しています。一方、アプリケーションのデプロイや設定変更など、特定のタスクを任意のタイミングで柔軟に実行したい場合はプッシュ型が便利です。最近では、両方の長所を併せ持つツールや、一つのツールで両方の使い方(例:SaltStackはプッシュもプルも可能)ができるものも増えており、ツールの選択はますます多角的になっています。

おすすめの構成管理ツール

市場には、それぞれ異なる特徴を持つ優れた構成管理ツールが数多く存在します。ツールの選択は、組織の規模、技術スタック、目的、そしてチームのスキルセットによって大きく左右されます。ここでは、広く利用されている代表的な構成管理ツールと、ITサービスマネジメント(ITSM)プラットフォームに含まれる構成管理機能について、その特徴を解説します。

| ツール名 | 主な特徴 | 方式 | 開発元/提供元 |

|---|---|---|---|

| Ansible | シンプルなYAML、エージェントレス、学習コストが低い | プッシュ型 | Red Hat (IBM) |

| Chef | RubyベースのDSL、「レシピ」「クックブック」で管理 | プル型 | Progress |

| Puppet | 独自の宣言的言語、「マニフェスト」で状態を定義 | プル型 | Perforce |

| SaltStack | Pythonベース、高速なリモート実行機能が強力 | プッシュ型/プル型 | VMware |

| Terraform | IaC特化、クラウドインフラのプロビジョニングに強み | – | HashiCorp |

| ServiceNow | ITSMプラットフォームの代表格、強力なCMDB機能 | – | ServiceNow |

| Freshservice | クラウドベースITSM、直感的なUIとAI機能 | – | Freshworks |

| Azure DevOps | MicrosoftのDevOps基盤、CI/CDとの連携が強力 | – | Microsoft |

| JP1/IT Desktop Management 2 | 統合運用管理、クライアントPC管理、国内実績豊富 | エージェント方式 | 日立製作所 |

Ansible

Red Hat社(現IBM傘下)が開発する、現在最も人気のある構成管理ツールの一つです。エージェントレスかつプッシュ型という手軽さが最大の特徴です。設定はYAML形式で記述するため、プログラミング経験が浅いインフラエンジニアでも直感的に理解しやすく、学習コストが低いことで知られています。「Playbook」と呼ばれるYAMLファイルに実行したいタスクを上から順に記述するだけで、複雑なプロビジョニングやアプリケーションのデプロイを自動化できます。

参照:Red Hat Ansible Automation Platform公式サイト

Chef

RubyベースのDSL(ドメイン固有言語)を使用して構成を記述する、パワフルで柔軟なツールです。主にエージェント方式・プル型で動作します。「レシピ(Recipe)」というファイルにサーバーのあるべき状態をコードとして記述し、それらをまとめた「クックブック(Cookbook)」という単位で管理します。テスト駆動開発の文化をインフラ管理に持ち込んだ草分け的存在であり、複雑で大規模な環境でも、テスト可能で再利用性の高いインフラコードを記述できる点が魅力です。

参照:Chef公式サイト

Puppet

Chefと並んで古くから実績のある構成管理ツールで、こちらもエージェント方式・プル型が基本です。独自の宣言的言語を用いて、「マニフェスト」と呼ばれるファイルに「リソースがどのような状態であるべきか」を記述します。管理者は「結果」を定義するだけで、Puppetエージェントがその状態を実現するための具体的な手順を自動的に判断して実行してくれます。大規模なエンタープライズ環境での採用実績が豊富です。

参照:Puppet公式サイト

SaltStack

Pythonで開発されており、非常に高速なリモート実行機能を特徴とするツールです。ZeroMQというメッセージングライブラリを通信に使用しており、数万台のサーバーに対しても数秒でコマンドを並列実行できるパフォーマンスを誇ります。プッシュ型のリモート実行と、プル型の状態管理(Salt State)の両方の機能を併せ持っており、柔軟な運用が可能です。

参照:VMware Aria Automation (旧SaltStack) 公式サイト

Terraform

HashiCorp社が開発する、IaC(Infrastructure as Code)に特化したツールです。AnsibleやChefが既存サーバーの設定(構成管理)を得意とするのに対し、Terraformはサーバー、ストレージ、ネットワークといったインフラ自体をコードで定義し、ゼロから作成(プロビジョニング)することに主眼を置いています。AWS、Azure、Google Cloudなど、様々なクラウドプラットフォームに対応しており、宣言的な構文(HCL)で記述したコードを実行するだけで、複雑なクラウド環境を自動的に構築・変更・破棄できます。

参照:Terraform公式サイト

ServiceNow

構成管理ツールという単独のカテゴリではなく、ITサービスマネジメント(ITSM)を実現するための統合プラットフォームです。その中核機能として、非常に強力なCMDB(構成管理データベース)を備えています。ServiceNowのCMDBは、インシデント管理、問題管理、変更管理など、プラットフォーム上の他の全てのアプリケーションとネイティブに連携しています。ITILに準拠した本格的なITサービスマネジメントを組織全体で実現したい場合に、最も有力な選択肢の一つとなります。

参照:ServiceNow公式サイト

Freshservice

ServiceNowと同様に、クラウドベースで提供されるITSMプラットフォームです。直感的で使いやすいUI/UXに定評があり、迅速な導入が可能です。AIを活用した機能(チャットボットによる自動応答など)も特徴の一つです。もちろん、構成管理の中核となるCMDB機能も備えており、資産の自動検出やCI間の依存関係マッピングが可能です。インシデント管理や変更管理と連携し、効率的なIT運用を支援します。

参照:Freshservice公式サイト

Azure DevOps

Microsoftが提供する、ソフトウェア開発と運用のための包括的なプラットフォームです。主にCI/CD(継続的インテグレーション/継続的デリバリー)パイプラインの構築に利用されますが、そのパイプラインの一部として、インフラのプロビジョニングやアプリケーションのデプロイといった構成管理タスクを自動化する機能を持っています。特に、Microsoft Azure上のリソースを管理する際には、Azure PipelinesやAzure Reposといった機能とシームレスに連携できるため、非常に強力です。

参照:Microsoft Azure DevOps公式サイト

JP1/IT Desktop Management 2

日立製作所が開発・提供する統合システム運用管理ソフトウェア「JP1」シリーズの一つです。特に、社内に散在するPCやサーバー、スマートデバイスといったIT資産の情報(ハードウェア、ソフトウェア、セキュリティ設定など)を自動的に収集・管理することに強みを持っています。収集した情報を台帳で一元管理し、ソフトウェアの配布やセキュリティパッチの適用などを効率化します。日本の企業文化やニーズに合わせた機能が豊富で、国内での導入実績が多いのが特徴です。

参照:日立製作所 JP1/IT Desktop Management 2公式サイト

まとめ

本記事では、ITサービスの安定稼働を支える根幹的な活動である「構成管理」について、その基本概念から目的、メリット、具体的なプロセス、そして成功のためのポイントまで、多角的に解説してきました。

最後に、この記事の要点を振り返ります。

- 構成管理とは、ITサービスを構成する全ての要素(CI)とその関係性を正確に把握・維持するプロセスであり、単なる資産管理とは異なり「CI間の依存関係」の管理が核心です。

- その目的は、信頼できる情報源であるCMDBを維持し、障害対応の迅速化、安全な変更管理の実現、コスト最適化、セキュリティ強化といった、ITサービス全体の品質と効率を向上させることにあります。

- ITILのフレームワークにおいて、構成管理はインシデント管理や変更管理など、他の多くのプロセスやプラクティスを支える「地図」のような役割を担う、極めて重要な活動として位置づけられています。

- 構成管理の導入は、「ITサービスの品質安定」「変更時の影響範囲の把握」「コスト最適化」「属人化の防止」といった多大なメリットをもたらします。

- 一方で、「管理コストの増大」や「運用の形骸化」といった課題も存在し、これらを乗り越えるためには「スモールスタート」で始め、「ツールの賢明な活用」と「プロセスの定着」が不可欠です。

- 構成管理ツールには、Ansibleのような手軽なものから、Chef/Puppetのような本格的なもの、TerraformのようなIaC特化型、そしてServiceNowのようなITSM統合プラットフォームまで、多種多様な選択肢があります。自社の目的と環境に合ったツールを選ぶことが重要です。

現代のビジネスは、かつてないほどITシステムに依存しています。システムの複雑化と変化のスピードが増す中で、その構造を正確に把握し、コントロールする構成管理の重要性は、今後ますます高まっていくでしょう。

構成管理への取り組みは、時に地味で根気のいる作業かもしれません。しかし、それはITインフラという建物の「基礎工事」に他なりません。強固な基礎があってこそ、その上に安定したサービスという名の建物を築き、ビジネスの成長に合わせて柔軟に増改築していくことが可能になります。

この記事が、皆様の組織におけるITサービスマネジメントを見直し、構成管理の導入・改善へ向けた第一歩を踏み出すための一助となれば幸いです。