現代のビジネス環境において、企業の情報資産をサイバー攻撃の脅威から守ることは、事業継続における最重要課題の一つです。しかし、攻撃手法は日々巧妙化・高度化しており、自社のリソースだけですべての脅威に対応することは極めて困難になっています。

そこで注目されているのが、専門的な知見と技術で企業のセキュリティ対策を支援する「セキュリティサービス」です。これらのサービスを活用することで、専門人材の不足を補い、24時間365日の監視体制を構築し、最新の脅威へ迅速に対応できます。

この記事では、セキュリティサービスの基本的な知識から、具体的なサービスの種類、導入のメリット、そして自社の課題に合ったサービスの選び方までを網羅的に解説します。多岐にわたるサービスの中から最適なものを選び、強固なセキュリティ基盤を構築するための一助となれば幸いです。

目次

セキュリティサービスとは

セキュリティサービスとは、企業や組織が保有する情報資産を、不正アクセス、マルウェア感染、情報漏洩といったサイバー攻撃の脅威から保護するために、専門的な技術、知識、人材を提供するサービスの総称です。具体的には、セキュリティシステムの監視・運用、脆弱性の診断、インシデント発生時の対応支援、セキュリティに関するコンサルティングなど、その内容は多岐にわたります。

今日の企業活動は、ITシステムの利用を前提として成り立っています。顧客情報、技術情報、財務情報、従業員情報といった「情報資産」は、企業の競争力の源泉であり、最も重要な経営資源の一つです。これらの情報資産が外部に漏洩したり、改ざん・破壊されたりした場合、金銭的な被害だけでなく、社会的な信用の失墜、ブランドイメージの低下、事業停止といった深刻な事態を招きかねません。

しかし、IT環境が複雑化し、サイバー攻撃が巧妙化する中で、企業が単独で十分なセキュリティ対策を講じることはますます難しくなっています。特に、以下のような課題を抱える企業は少なくありません。

- セキュリティ専門人材の不足:高度な知識を持つセキュリティエンジニアの採用や育成は非常に困難であり、多くの企業で人材が不足しています。

- 24時間365日の監視体制の構築:サイバー攻撃は企業の営業時間に関係なく、深夜や休日を狙って行われることが多いため、常時監視体制が不可欠ですが、自社でこれを実現するには多大なコストと労力がかかります。

- 最新の脅威への追従:日々生まれる新しい攻撃手法や脆弱性に関する情報を常に収集し、迅速に対策を更新し続けることは、専任の担当者がいても容易ではありません。

- 増え続けるセキュリティ製品の運用負荷:ファイアウォール、ウイルス対策ソフト、不正侵入検知システムなど、導入した多数のセキュリティ製品から発せられる膨大なアラートを適切に分析・判断し、対処するには専門的なスキルと時間が必要です。

こうした課題を解決するために登場したのが、セキュリティサービスです。専門家集団であるサービス事業者にセキュリティ対策の一部または全部をアウトソースすることで、企業は自社のリソースを本来のコア業務に集中させながら、高品質なセキュリティレベルを維持できます。

いわば、セキュリティサービスは企業の「外部のセキュリティ専門部隊」のような存在です。自社で専門家チームを抱えるのが難しい中小企業はもちろん、専任のセキュリティ部門を持つ大企業であっても、より高度な分析やインシデント対応、客観的な診断などを目的に、これらのサービスを積極的に活用しています。

かつては「セキュリティ対策は自社で行うもの」という考え方が主流でしたが、現在では「餅は餅屋」という考え方のもと、専門家の力を借りて合理的かつ効果的にセキュリティを強化することが、賢明な経営判断として広く認識されるようになっています。この記事を通じて、自社にはどのようなセキュリティサービスが必要なのか、その全体像を掴んでいきましょう。

セキュリティサービスの必要性

なぜ今、多くの企業にとってセキュリティサービスが不可欠な存在となっているのでしょうか。その背景には、「サイバー攻撃の進化」「専門人材の枯渇」「ビジネス環境の変化」という3つの大きな要因が複雑に絡み合っています。ここでは、セキュリティサービスの必要性を3つの側面から詳しく解説します。

巧妙化・高度化するサイバー攻撃への対策

今日のサイバー攻撃は、かつてのような不特定多数を狙った愉快犯的なものから、特定の企業や組織を標的とし、金銭や重要情報を窃取することを目的とした、より悪質で組織的な「ビジネス」へと変貌を遂げています。攻撃手法は驚くべきスピードで進化しており、従来のセキュリティ対策だけでは防ぎきれないケースが増加しています。

- ランサムウェア攻撃の凶悪化

従来、ランサムウェアは企業のデータを暗号化して使用不能にし、その復旧と引き換えに身代金を要求する手口が主流でした。しかし近年では、データを暗号化するだけでなく、事前にデータを窃取し、「身代金を支払わなければ盗んだ情報を公開する」と脅迫する「二重恐喝(ダブルエクストーション)」が一般化しています。さらに、DDoS攻撃を仕掛けてサービスを停止させると脅す「三重恐喝」など、手口はエスカレートする一方です。このような攻撃を受けると、たとえバックアップからデータを復旧できたとしても、情報漏洩による損害賠償やブランドイメージの毀損といった深刻な被害は避けられません。 - 標的型攻撃(APT攻撃)の高度化

特定の企業や組織を狙い撃ちにする標的型攻撃(APT: Advanced Persistent Threat)は、より一層巧妙になっています。攻撃者はターゲット企業の業務内容や取引先、組織構造を事前に徹底的に調査し、業務に関係があるかのように装った巧妙なメール(スピアフィッシングメール)を送りつけます。従業員が添付ファイルを開いたり、文中のリンクをクリックしたりすることでマルウェアに感染させ、そこを足がかりにシステム内部へ深く静かに侵入していきます。攻撃者は数ヶ月から数年にわたって潜伏し、管理者権限を奪取しながら、最終目的である機密情報の窃取などを実行します。こうした静かな侵入を検知するには、個々のログを点ではなく線で結びつけ、異常な振る舞いを見つけ出す高度な分析能力が求められます。 - サプライチェーンの弱点を突く攻撃

大企業ではセキュリティ対策が強化されているため、正面からの侵入が難しくなっています。そこで攻撃者が狙うのが、セキュリティ対策が比較的脆弱な取引先や子会社、システムの開発・運用を委託しているベンダーなどです。これらの組織を踏み台にして信頼関係を悪用し、本来の標的である大企業のネットワークへ侵入する攻撃を「サプライチェーン攻撃」と呼びます。自社のセキュリティをいくら固めても、取引先が攻撃されれば被害を受ける可能性があるのです。もはや、自社だけの対策では不十分であり、サプライチェーン全体でセキュリティレベルを向上させる視点が不可欠です。

こうした高度な攻撃に対抗するには、最新の脅威インテリジェンス(攻撃者の手法や脆弱性に関する情報)を常に入手し、それを基に防御策を講じる必要があります。セキュリティサービス事業者は、多数の顧客環境から得られる脅威情報や、世界中の研究機関からの情報を集約・分析し、常に最新の攻撃パターンに対応できる体制を整えています。この専門的な知見と対応力こそが、自社単独では得難い大きな価値となります。

セキュリティ専門人材の不足を補うため

高度化するサイバー攻撃に対抗するためには、専門的な知識とスキルを持つ人材が不可欠です。しかし、需要の急増に対して供給が全く追いついておらず、日本国内だけでなく世界的にセキュリティ人材は深刻な不足状態にあります。

独立行政法人情報処理推進機構(IPA)が発行した「情報セキュリティ白書2023」によると、国内企業の8割以上が情報セキュリティ人材の不足を感じており、そのうち約半数が「大幅に不足している」と回答しています。この状況は、企業の規模を問わず共通の課題となっています。(参照:独立行政法人情報処理推進機構(IPA)「情報セキュリティ白書2023」)

セキュリティ専門人材に求められるスキルは非常に幅広く、多岐にわたります。

- ネットワーク、サーバー、OS、アプリケーションの知識

- セキュリティ製品(ファイアウォール, WAF, EDR, SIEM等)の構築・運用スキル

- プログラミングやスクリプティングの能力

- ログ分析やマルウェア解析の技術

- サイバー攻撃の手法や脆弱性に関する最新知識

- インシデント発生時の対応プロセス(フォレンジック、報告、復旧)の知識

- 関連法規(個人情報保護法など)やセキュリティ標準(NIST CSF, ISO27001など)への理解

これらすべてを一人で、あるいは少人数でカバーするのは現実的ではありません。また、仮に優秀な人材を採用できたとしても、その人材が退職してしまえば、セキュリティ対策のレベルが急激に低下し、業務が属人化してしまうリスクも抱えることになります。

セキュリティサービスを利用することは、この深刻な人材不足に対する最も現実的かつ効果的な解決策と言えます。サービスを利用すれば、自社で専門家を雇用・育成することなく、必要なスキルセットを持つ専門家チームの支援を受けられます。これにより、採用や教育にかかるコストと時間を大幅に削減できるだけでなく、常に安定したレベルのセキュリティ運用が可能になります。いわば、必要な時に必要なだけの専門知識を「サービスとして利用する」という発想です。これは、限られた経営資源を有効活用する上で非常に合理的な選択と言えるでしょう。

24時間365日の監視体制を構築するため

サイバー攻撃は、企業のビジネスアワーとは無関係に実行されます。むしろ、システムの監視が手薄になりがちな夜間、週末、長期休暇中を狙って攻撃が仕掛けられるケースが非常に多いのが実情です。インシデントの発見が遅れれば遅れるほど、被害は拡大し、復旧にかかる時間とコストも増大します。したがって、サイバー攻撃による被害を最小限に食い止めるためには、24時間365日、途切れることのない監視体制が不可欠です。

しかし、この体制を自社だけで構築・維持するのは並大抵のことではありません。最低でも2〜3交代制のシフトを組む必要があり、そのためには少なくとも5〜10名程度の専門スキルを持つ人員を確保しなければなりません。前述の通り、ただでさえセキュリティ人材が不足している中で、これだけの人数を揃えるのは至難の業です。

仮に人員を確保できたとしても、人件費、オフィススペース、監視用の設備投資など、莫大なコストが発生します。また、深夜勤務を含む不規則な労働環境は、担当者の心身に大きな負担をかけ、離職率の高さにも繋がりかねません。

ここで大きな役割を果たすのが、SOC(Security Operation Center)サービスやMSS(Managed Security Service)と呼ばれるセキュリティ監視・運用サービスです。これらのサービスは、専門のアナリストが24時間365日体制で顧客のネットワークやシステムを監視し、セキュリティ機器から発せられる大量のアラートを分析します。そして、本当に危険な脅威の兆候(インシデント)を検知した際には、即座に顧客へ通知し、必要に応じて初期対応まで行います。

セキュリティサービスを活用すれば、自社で多大なコストと労力をかけることなく、高品質な24時間365日の監視体制を確立できます。これにより、インシデントの早期発見・早期対応が可能となり、事業への影響を最小限に抑えられます。自社の担当者は、日中のコア業務に集中しつつ、夜間や休日のセキュリティも専門家に任せられるという安心感を得られるのです。

セキュリティサービスの主な種類

セキュリティサービスは、対策のフェーズ(事前・リアルタイム・事後)や対象領域によって、非常に多くの種類に分類されます。自社の課題に合ったサービスを選ぶためには、まずどのような種類のサービスが存在するのか、その全体像を理解することが重要です。ここでは、主要なセキュリティサービスを目的別に分類し、それぞれの役割と特徴を解説します。

| 大分類 | 中分類 | 主なサービス内容と目的 |

|---|---|---|

| 計画・評価フェーズ | コンサルティング・診断サービス | 現状把握と方針策定、弱点の発見。セキュリティポリシー策定支援、脆弱性診断、ペネトレーションテストなど。 |

| 防御・運用フェーズ | 運用・監視サービス(SOC・MSS) | 24時間365日の脅威監視と検知。UTM、IDS/IPS、SIEMなどの運用・監視代行。 |

| 領域別のセキュリティ対策サービス | 特定の領域をピンポイントで保護。エンドポイント、ネットワーク、Web、メール、クラウド、ID管理など、各領域に特化した対策。 | |

| インシデント発生後 | インシデント対応サービス | 被害の特定と復旧支援。デジタルフォレンジックによる原因究明、CSIRTの構築・運用支援など。 |

| 組織・人材強化 | セキュリティ人材育成・教育サービス | 従業員のセキュリティ意識向上。標的型メール訓練、セキュリティe-learningなど。 |

コンサルティング・診断サービス

これらのサービスは、本格的な対策を講じる前の「現状把握」や「計画立定」を支援するものです。いわば、企業のセキュリティ対策における「健康診断」や「戦略プランニング」に相当します。

セキュリティコンサルティング

セキュリティコンサルティングは、企業のセキュリティに関する課題全般に対して、専門家の視点から助言や実行支援を行うサービスです。「何から手をつければ良いか分からない」という漠然とした不安を抱える企業にとって、最初の羅針盤となります。

主なサービス内容には以下のようなものがあります。

- 情報セキュリティポリシーの策定・改訂支援:企業のセキュリティ対策の基本方針となるルールブックを作成します。

- リスクアセスメント:企業が保有する情報資産を洗い出し、それぞれにどのようなリスク(脅威と脆弱性)が存在するかを評価し、対策の優先順順位を決定します。

- 各種認証取得支援:ISMS(ISO/IEC 27001)やプライバシーマークなどの第三者認証を取得するための体制構築を支援します。

- セキュリティロードマップ策定:中長期的な視点で、企業の目指すべきセキュリティレベルと、そこに至るまでの具体的な実行計画を策定します。

脆弱性診断・ペネトレーションテスト

これらは、企業が運用するシステム(Webサイト、サーバー、ネットワーク機器など)にセキュリティ上の弱点(脆弱性)がないかを実際に検査するサービスです。

- 脆弱性診断:システムの「健康診断」に例えられます。専用のスキャナーや専門家の手動検査によって、既知の脆弱性が存在しないかを網羅的にチェックします。OSやミドルウェアのバージョンが古い、設定に不備があるといった問題点を発見し、報告書として提出します。

- ペネトレーションテスト(侵入テスト):システムの「実戦形式の防衛訓練」です。攻撃者の視点に立ち、実際にシステムへの侵入を試みることで、脆弱性が悪用された場合にどこまで被害が及ぶかを検証します。脆弱性診断が「弱点の有無」をチェックするのに対し、ペネトレーションテストは「弱点を突いて目的を達成できるか」を検証する点でより実践的です。

運用・監視サービス(SOC・MSS)

運用・監視サービスは、企業のセキュリティシステムを24時間365日体制で専門家が監視し、サイバー攻撃の兆候をいち早く検知・通知するサービスです。一般的にSOC(Security Operation Center)と呼ばれる専門組織がこの役割を担い、その機能を外部にアウトソースするサービスをMSS(Managed Security Service)と呼びます。

統合脅威管理(UTM)

UTM(Unified Threat Management)は、ファイアウォール、アンチウイルス、不正侵入防御(IPS)、Webフィルタリングなど、複数のセキュリティ機能を一台の機器に集約した製品です。MSSでは、このUTMの導入から設定、運用監視までをトータルで提供します。導入・運用コストを抑えられるため、特に専任のIT担当者がいない中小企業で広く利用されています。

不正侵入検知・防御(IDS・IPS)

IDS(Intrusion Detection System)はネットワークの通信を監視し、不正なアクセスや攻撃のパターンを検知して管理者に警告するシステムです。IPS(Intrusion Prevention System)は、検知に加えて、不正な通信を自動的にブロック(防御)する機能を持ちます。MSSでは、これらのシステムが発するアラートを専門家が分析し、誤検知を除外して本当に危険な攻撃だけを報告します。

セキュリティ情報・イベント管理(SIEM)

SIEM(Security Information and Event Management)は、SOC/MSSの中核をなすシステムです。ファイアウォール、サーバー、PCなど、社内の様々なIT機器から出力される膨大なログ情報を一元的に収集・保管します。そして、異なるログを横断的に分析(相関分析)することで、単体の機器では見つけられないような、高度な攻撃の兆候や内部不正の予兆をあぶり出します。SIEMの運用には高度なスキルが求められるため、専門家による監視サービスを利用する価値は非常に高いと言えます。

領域別のセキュリティ対策サービス

企業のIT環境は、PCやサーバーといった「エンドポイント」、社内LANやインターネット接続口である「ネットワーク」、業務で利用する「Webアプリケーション」や「メール」、「クラウドサービス」など、様々な領域で構成されています。ここでは、それぞれの領域に特化したセキュリティサービスを紹介します。

エンドポイントセキュリティ

PC、サーバー、スマートフォンなど、ネットワークの末端に接続されるデバイスを「エンドポイント」と呼びます。従来はアンチウイルスソフト(EPP: Endpoint Protection Platform)が主流でしたが、近年ではマルウェア感染後の活動を検知し、迅速な対応を支援するEDR(Endpoint Detection and Response)が重視されています。EDRの運用サービスでは、EDRが検知した不審な挙動を専門家が分析し、遠隔での端末隔離や調査といった対応を代行します。

ネットワークセキュリティ(ファイアウォールなど)

企業の内部ネットワークと外部のインターネットの境界に設置され、不正な通信をブロックするファイアウォールは、ネットワークセキュリティの基本です。近年では、アプリケーションレベルでの通信制御やIPS機能などを統合した次世代ファイアウォール(NGFW)が主流です。これらの機器の運用管理をアウトソースするサービスも一般的です。

Web・アプリケーションセキュリティ(WAF)

WebサイトやWebアプリケーションを狙った攻撃(SQLインジェクション、クロスサイトスクリプティングなど)から保護するための専門的なセキュリティ対策がWAF(Web Application Firewall)です。WAFの導入・運用サービスを利用すれば、Webアプリケーションの脆弱性を狙う攻撃を効果的に防御できます。

メールセキュリティ

ビジネスメール詐欺(BEC)や標的型攻撃メールなど、メールは依然としてサイバー攻撃の主要な侵入経路です。メールセキュリティサービスは、サンドボックス(不審なファイルを仮想環境で実行し安全性を確認する仕組み)やURLフィルタリングといった高度な機能を提供し、マルウェアやフィッシングサイトへのアクセスを防ぎます。

クラウドセキュリティ

AWS、Microsoft Azure、Google Cloudなどのクラウドサービスの利用が拡大するのに伴い、クラウド環境に特化したセキュリティ対策の重要性が増しています。CASB(Cloud Access Security Broker)、CSPM(Cloud Security Posture Management)、CWPP(Cloud Workload Protection Platform)といった専門的なソリューションの運用を支援するサービスが登場しています。クラウドの「責任共有モデル」を正しく理解し、利用者側が責任を負う範囲のセキュリティを確保する上で役立ちます。

ID・アクセス管理

「誰が」「いつ」「どの情報に」アクセスできるのかを適切に管理することは、セキュリティの根幹です。ID・アクセス管理(IAM: Identity and Access Management)サービスは、ゼロトラストの考え方に基づき、多要素認証(MFA)の導入や特権IDの管理などを通じて、不正なアクセスやなりすましを防ぎます。

IT資産管理・ログ管理

社内にどのようなIT機器(PC、サーバー、ネットワーク機器など)があり、それぞれにどのようなソフトウェアがインストールされているかを正確に把握するIT資産管理は、セキュリティの第一歩です。また、各種機器のログを適切に収集・保管することは、インシデント発生時の原因調査に不可欠です。これらの管理業務を効率化・自動化するサービスも提供されています。

インシデント対応サービス

どれだけ万全な対策を講じても、サイバー攻撃のリスクを完全にゼロにすることはできません。万が一、セキュリティインシデント(情報漏洩やシステム停止など)が発生してしまった場合に、被害を最小限に抑え、迅速な復旧を支援するのがインシデント対応サービスです。いわば、セキュリティにおける「消防隊」や「救急隊」の役割を担います。

デジタルフォレンジック調査

フォレンジックとは「法医学的な」という意味で、デジタルフォレンジックは、PCやサーバー、スマートフォンなどに残された電磁的記録(ログやファイルなど)を収集・分析し、インシデントの原因や被害範囲、侵入経路などを特定する科学的な調査手法です。この調査により、どのような情報が漏洩したのか、他に侵入された端末はないか、などを明らかにし、再発防止策の立案に繋げます。

CSIRT構築・運用支援

CSIRT(Computer Security Incident Response Team)は、インシデント発生時に指揮を執り、関係各所と連携して対応にあたる専門チームです。CSIRT支援サービスは、企業が自社内にCSIRTを立ち上げる際の体制構築やルール作りを支援したり、実際にインシデントが発生した際に専門家を派遣して現場での対応をサポートしたりします。

セキュリティ人材育成・教育サービス

セキュリティ対策は、技術的な防御だけでなく、従業員一人ひとりの意識と知識も非常に重要です。人的な脆弱性を狙うソーシャルエンジニアリング攻撃は後を絶たず、たった一人の不注意が組織全体に深刻な被害をもたらすこともあります。

セキュリティ人材育成・教育サービスは、組織全体のセキュリティリテラシーを向上させることを目的としています。

- 標的型メール訓練:実際の攻撃メールに酷似した疑似メールを従業員に送信し、開封率やURLクリック率を測定。誰が騙されやすいかを把握し、個別の指導に繋げます。

- e-learning/集合研修:情報セキュリティの基本知識、個人情報の取り扱い、最新の脅威動向などを学ぶ研修プログラムを提供します。

- 経営層向けセミナー:セキュリティを経営課題として認識してもらうため、経営層に特化した内容のセミナーを実施します。

セキュリティサービスを導入する4つのメリット

自社のリソースだけでセキュリティ対策を行う場合と比較して、専門のセキュリティサービスを導入することには多くのメリットがあります。ここでは、企業が享受できる主な4つのメリットについて、具体的に解説します。

① 専門知識がなくても高度な対策が可能になる

最大のメリットは、自社にセキュリティの専門家がいなくても、プロフェッショナルによる高度なセキュリティ対策を実現できる点です。サイバーセキュリティの世界は技術の進歩が非常に速く、攻撃手法も日々進化しています。最新の脅威動向、脆弱性情報、そしてそれらに対抗するための技術や製品知識を常に追い続けるのは、兼任の担当者には非常に困難なことです。

セキュリティサービス事業者は、まさにその道のプロフェッショナル集団です。彼らは、世界中の脅威情報を収集・分析し、最新の攻撃パターンを熟知しています。また、様々な業種・規模の企業のセキュリティ対策を手掛けてきた経験から、豊富なノウハウを蓄積しています。

例えば、脆弱性診断サービスを利用すれば、自社では気づけなかったシステムの思わぬ欠陥を発見できます。また、SOC/MSSを利用すれば、膨大なログの中から、高度な分析能力を持つ専門アナリストが攻撃の兆候を見つけ出してくれます。これは、自社でツールを導入しただけでは到底実現できないレベルの対策です。「餅は餅屋」という言葉の通り、専門分野を専門家に任せることで、企業は本業に集中しつつ、効果的かつ効率的にセキュリティレベルを引き上げられます。

② 24時間365日の監視体制を構築できる

「セキュリティサービスの必要性」の章でも触れましたが、24時間365日の監視体制を低コストで実現できることは、非常に大きなメリットです。サイバー攻撃は、企業の活動時間外である深夜や休日を狙って行われるのが常套手段です。もしインシデントの発生に気づくのが翌朝の出社時だった場合、攻撃者は一晩中、自由にネットワーク内を動き回り、被害は甚大なものになっている可能性があります。

SOC/MSSのような監視サービスを導入すれば、自社が事業活動を行っていない時間帯であっても、専門家が常にシステムを見守ってくれます。セキュリティ機器が異常を検知すれば、即座にアナリストがその内容を分析し、緊急性が高いと判断されれば、深夜であっても担当者に連絡が入ります。この迅速な検知と通知により、被害が拡大する前に対処を開始でき、事業への影響を最小限に食い止めることが可能になります。

自社で同等の体制を構築しようとすれば、数名以上の専門家を雇用し、シフト制を組む必要がありますが、これには莫大な人件費と管理コストがかかります。サービスとして利用することで、多くの企業と監視体制をシェアする形になるため、はるかに低いコストで高品質な常時監視という安心感を手に入れられるのです。

③ 自社担当者の負担を軽減しコア業務に集中できる

多くの企業、特に中堅・中小企業では、情報システム部門の担当者が本来の業務(サーバー運用、社内ヘルプデスクなど)と兼務でセキュリティ対策を担っているケースが少なくありません。しかし、セキュリティ対策は片手間でできるほど甘いものではありません。

日々、ファイアウォールやアンチウイルスソフトから出力される大量のアラート(警告)メールの確認、それが本当に危険なものかどうかの判断(誤検知の切り分け)、ソフトウェアの脆弱性情報の収集とアップデート対応など、運用業務は膨大です。これらの業務に追われるあまり、担当者が疲弊し、本来注力すべき戦略的なIT企画や業務改善といったコア業務に手が回らなくなってしまうという問題がしばしば発生します。

セキュリティサービスを導入し、こうした日々の運用監視業務をアウトソースすることで、自社の担当者を煩雑なルーチンワークから解放できます。担当者は、サービス事業者からの報告(月次レポートなど)を確認し、より大局的な視点で自社のセキュリティ戦略を考えるといった、付加価値の高い業務に集中できるようになります。これにより、業務の効率化が図れるだけでなく、担当者のモチベーション向上や、業務の属人化の解消にも繋がります。

④ 最新のセキュリティ脅威へ迅速に対応できる

サイバー攻撃の世界では、昨日まで有効だった防御策が今日には通用しなくなる、ということが日常茶飯事です。特に、ソフトウェアの脆弱性が公表されてから修正プログラムが提供されるまでの間を狙う「ゼロデイ攻撃」のように、未知の脅威にどう対処するかは非常に重要な課題です。

個々の企業が単独でこれらの最新脅威に対応し続けるのは、情報収集の面でも技術的な面でも限界があります。一方、セキュリティサービス事業者は、多数の顧客から得られる膨大なデータを分析することで、新たな攻撃の兆候やパターンをいち早く掴むことができます。ある顧客で検知された新種のマルウェアの情報を、即座に他のすべての顧客の防御策に反映させるといった対応が可能です。

このような「集合知」とも言える仕組みによって、サービス利用企業は、自社が直接攻撃を受ける前に、最新の脅威に対する防御能力を自動的に獲得できます。常にアップデートされ続ける専門家の知見と防御シグネチャを活用できることは、変化の激しい脅威環境を生き抜く上で極めて大きなアドバンテージとなります。

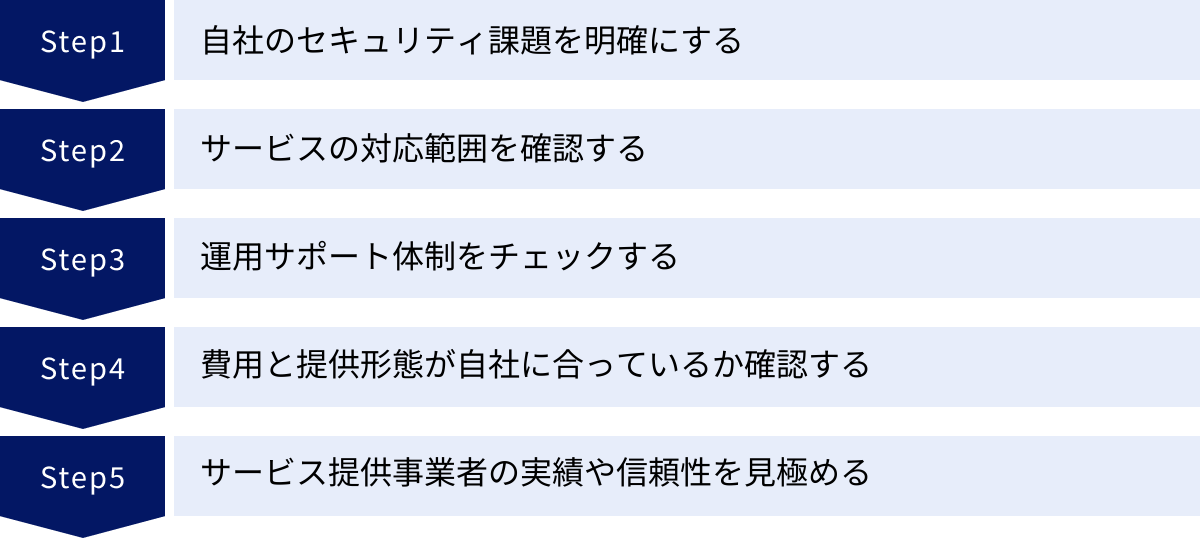

自社に合ったセキュリティサービスの選び方と比較ポイント

多種多様なセキュリティサービスの中から、自社の状況に本当にマッチしたものを選ぶことは、対策を成功させるための重要な鍵となります。ここでは、自社に最適なセキュリティサービスを選ぶための具体的なステップと比較すべきポイントを解説します。

まず自社のセキュリティ課題を明確にする

サービス選定を始める前に、まず取り組むべき最も重要なステップは、自社の現状を正しく把握し、セキュリティ上の課題を明確にすることです。「何となく不安だから」という理由でサービスを探し始めても、的確な選定はできません。以下の3つの視点で、自社の状況を整理してみましょう。

- 守るべきものは何か?(情報資産の棚卸し)

自社にとって最も重要な情報資産は何かを特定します。例えば、顧客の個人情報、製品の設計データ、独自の技術情報、財務情報などが挙げられます。これらの情報が漏洩・改ざん・破壊された場合に、どのような事業インパクト(金銭的損失、信用の失墜、法的責任など)があるかを考え、優先順位をつけます。 - 何が脅威となるか?(リスクの洗い出し)

特定した情報資産に対して、どのような脅威が考えられるかを洗い出します。例えば、「顧客情報を狙った外部からのサイバー攻撃」「従業員の誤操作による情報漏洩」「内部関係者による意図的な情報持ち出し」「ランサムウェアによる事業停止」など、具体的なシナリオを想定します。 - 現状の対策は十分か?(ギャップ分析)

洗い出したリスクに対して、現在どのような対策が講じられているかを確認し、対策が不十分な点(ギャップ)を明らかにします。「ウイルス対策ソフトは入れているが、未知のマルウェアには対応できない」「ファイアウォールはあるが、設定が適切か分からない」「従業員教育ができておらず、フィッシングメールへの意識が低い」といった課題が見えてくるはずです。

この課題整理の結果、「Webサイトからの情報漏洩が最大のリスクである」「セキュリティ担当者がおらず、日々の監視ができていない」といった具体的な課題が明確になれば、自ずと必要なサービスの種類(WAFの運用サービス、SOC/MSSなど)が見えてきます。

サービスの対応範囲を確認する

導入を検討するサービスが、具体的に「どこからどこまで」を対応してくれるのか、その範囲を正確に確認することが非常に重要です。この確認を怠ると、「やってくれると思っていたのに、サービス範囲外だった」というミスマッチが生じます。

特に運用・監視サービス(SOC/MSS)では、以下のフェーズごとに対応範囲を確認しましょう。

- 検知:どのような脅威を検知できるのか。

- 通知:インシデントを検知した際、どのような手段(メール、電話など)で、誰に通知されるのか。

- 分析:検知したアラートが本当に脅威なのか、どの程度の危険度なのかを分析してくれるか。

- 対処:脅威を検知した際、通信の遮断や端末の隔離といった具体的な対処(一次対応)まで行ってくれるのか。あるいは、対処方法の推奨に留まるのか。

- 報告:どのような内容のレポートが、どのくらいの頻度(日次、月次など)で提供されるのか。

例えば、「検知・通知のみ」のサービスと、「分析・対処の推奨まで」行うサービスでは、自社担当者の負担が大きく異なります。自社の人的リソースやスキルレベルを考慮し、どのレベルまでの支援が必要なのかを明確にした上で、サービスの対応範囲を比較検討しましょう。

運用サポート体制をチェックする

万が一の事態が発生した際に、迅速かつ的確なサポートを受けられるかどうかは、サービスの品質を測る上で重要な指標です。以下のポイントをチェックしましょう。

- 対応時間:サポート窓口は24時間365日対応か、それとも平日の日中のみか。自社のビジネスやリスクの性質に合わせて選びます。

- 対応言語:海外のサービスの場合、日本語でのサポートが可能か、レポートは日本語で提供されるかを確認します。

- 問い合わせ手段:電話、メール、専用ポータルサイト、チャットなど、どのような方法で問い合わせや連絡ができるか。緊急時に迅速に連絡が取れる手段が確保されているかが重要です。

- コミュニケーションの質:定例会の有無や、提供されるレポートの分かりやすさも確認ポイントです。専門用語ばかりで理解できないレポートでは意味がありません。自社の担当者が理解できる言葉で、現状と課題を的確に伝えてくれるかどうかが大切です。

可能であれば、トライアル(試用)期間を利用して、実際のサポートの対応品質を体験してみることをお勧めします。

費用と提供形態が自社に合っているか確認する

セキュリティサービスは継続的に利用するものであるため、費用対効果を慎重に検討する必要があります。

- 料金体系:初期費用はかかるのか。月額費用は固定か、あるいは監視対象の機器数やデータ量に応じた従量課金か。自社の利用規模や予算に合わせて、最適な料金体系のサービスを選びましょう。

- 契約期間:最低契約期間はどのくらいか。1年単位の契約が多いですが、月単位で契約できるサービスもあります。スモールスタートしたい場合は、契約期間の短さも重要な選択肢になります。

- 提供形態:サービスがクラウド型で提供されるのか、あるいは自社内に専用機器を設置するオンプレミス型か。クラウド型は導入が手軽で拡張性も高いですが、オンプレミス型は自社ネットワーク内でデータを完結させたい場合に選ばれることがあります。

単に価格の安さだけで選ぶのではなく、サービスの対応範囲やサポート体制と見比べて、トータルでのコストパフォーマンスを判断することが重要です。

サービス提供事業者の実績や信頼性を見極める

大切な情報資産の保護を任せる以上、サービス提供事業者の実績や信頼性は極めて重要です。以下の点を参考に、事業者を評価しましょう。

- 導入実績:どのような業種・規模の企業への導入実績があるかを確認します。自社と近い業種や規模の企業での実績が豊富であれば、業界特有の課題にも精通している可能性が高く、安心材料となります。ただし、具体的な企業名はプライバシーの観点から公開されていないことも多いです。

- 専門性・技術力:その事業者が得意とする分野は何かを見極めます。脆弱性診断に強い、SOC運用に強い、クラウドセキュリティに強いなど、各社には強みがあります。自社の課題と事業者の強みが一致していることが理想です。在籍する専門家の資格(CISSP, GIACなど)や、外部での講演・執筆活動なども技術力の指標になります。

- 第三者認証の取得状況:情報セキュリティマネジメントシステム(ISMS/ISO27001)やSOC向けの認証である「SOC2」などを取得しているかどうかも、信頼性を客観的に評価する上で重要な指標です。

- 経営の安定性:セキュリティサービスは長期的なパートナーシップとなるため、事業者の経営が安定していることも大切です。

複数の事業者から提案を受け、それぞれの特徴を比較することで、自社にとって最も信頼できるパートナーを見つけ出しましょう。

セキュリティサービスを導入する際の注意点

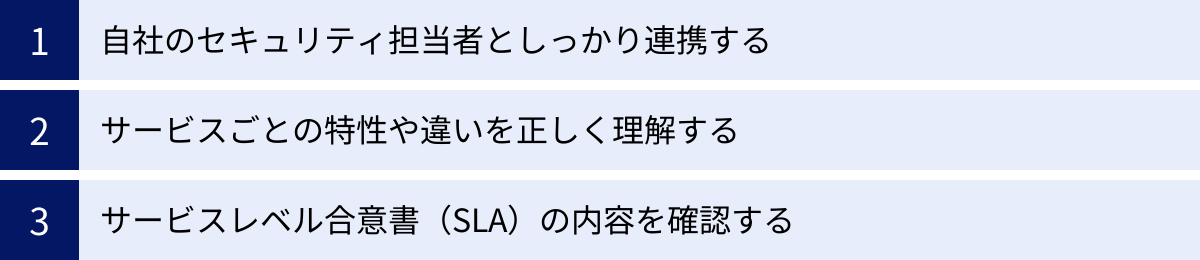

セキュリティサービスは非常に強力なツールですが、導入すればすべてが解決する「魔法の杖」ではありません。その効果を最大限に引き出すためには、導入する企業側にもいくつかの注意点があります。ここでは、導入の失敗を避けるために特に重要な3つのポイントを解説します。

自社のセキュリティ担当者としっかり連携する

セキュリティサービスを導入する際に最も陥りがちな間違いが、「お金を払ったのだから、あとは全部お任せ」という「丸投げ」の発想です。セキュリティサービス事業者はあくまで外部の支援者であり、自社の情報システムや業務内容を完全に理解しているわけではありません。彼らが提供するサービスの品質は、自社から提供される情報の質と量に大きく左右されます。

例えば、SOC/MSSを導入する際、自社の正規のシステムメンテナンスによる通信をサービス事業者に事前に伝えておかなければ、それを異常な通信(攻撃)と誤検知してしまい、不要なアラート対応が発生してしまいます。また、脆弱性診断を実施するにあたり、テスト対象のシステムの構成情報を正確に伝えなければ、診断の精度が落ちてしまいます。

サービス導入後も、自社の担当者がサービス事業者との窓口となり、主体的に連携していく姿勢が不可欠です。

- 役割分担の明確化:インシデント発生時、どこまでをサービス事業者が行い、どこからを自社が対応するのか、その役割分担と連携プロセスを明確に定義しておく必要があります。

- 定期的な情報共有:自社システムの構成変更や新規サービスの導入、業務内容の変更などがあった場合は、速やかにサービス事業者に情報共有することが重要です。

- 定例会の活用:多くのサービスでは月次などの定例会が設けられています。これを単なる報告会で終わらせず、自社の課題や疑問を積極的に投げかけ、改善策を共に議論する場として活用しましょう。

サービス事業者を「業者」としてではなく、共に自社のセキュリティを守る「パートナー」として捉え、密なコミュニケーションを維持することが、導入成功の最大の鍵となります。

サービスごとの特性や違いを正しく理解する

「セキュリティサービスの主な種類」で解説した通り、サービスには様々な種類があり、それぞれに目的や得意・不得意があります。これらの特性を正しく理解せずに導入すると、期待した効果が得られない可能性があります。

例えば、以下のような誤解やミスマッチが考えられます。

- 誤解①「脆弱性診断をすれば、もう安全だ」

脆弱性診断は、あくまで「診断した時点」でのシステムの弱点を見つけるものです。診断後に新たな脆弱性が発見されたり、システム構成が変更されたりすれば、新たなリスクが生まれます。診断は定期的に実施する必要があり、一度きりで永続的な安全が保証されるわけではありません。 - 誤解②「UTMを入れれば、あらゆる攻撃を防げる」

統合脅威管理(UTM)は多くの機能を持ちますが、それぞれの機能は専用機に比べると性能が限定的な場合があります。また、Webアプリケーションの脆弱性を狙った巧妙な攻撃(WAFで防ぐべき攻撃)など、UTMだけでは防ぎきれない脅威も存在します。 - 誤解③「SOCサービスを入れていれば、インシデントは起きない」

SOC/MSSの主目的は、インシデントの「早期検知」と「通知」です。攻撃を100%未然に防ぐことを保証するものではありません。インシデント発生を前提とし、検知された後にどう動くか、という事後対応(インシデントレスポンス)の体制を別途準備しておく必要があります。

自社の課題は何か、それに対して検討しているサービスは本当に有効な手段なのかを、導入前によく吟味する必要があります。複数のサービスを組み合わせることで、より多層的な防御が実現できる場合も多いです。サービス事業者の営業担当者の話を鵜呑みにせず、自社の課題に立ち返って冷静に判断しましょう。

サービスレベル合意書(SLA)の内容を確認する

SLA(Service Level Agreement)とは、サービス提供事業者と利用者の間で、サービスの品質レベルについて合意した内容を明記した文書です。提供されるサービスの内容、範囲、品質基準(目標値)などが具体的に定義されています。契約前には、このSLAの内容を隅々まで確認し、自社の要求水準を満たしているかをチェックすることが極めて重要です。

SLAで特に確認すべき項目の例は以下の通りです。

- サービス可用性(稼働率):サービス自体が停止せずに利用できる時間の割合(例:99.9%)。

- インシデント検知・通知時間:脅威の兆候を発見してから、利用者に通知するまでの目標時間。

- 問い合わせへの応答時間:利用者からの問い合わせに対して、一次回答を行うまでの目標時間。

- レポートの提出期限と内容:月次レポートなどをいつまでに、どのような形式・内容で提出するか。

- ペナルティ条項:SLAで定められた品質レベルを達成できなかった場合に、料金の減額などのペナルティがあるか。

注意したいのは、「ベストエフォート(最大限努力します)」とされている項目です。これは目標達成を保証するものではないため、自社にとってクリティカルな項目がベストエフォートになっていないかを確認する必要があります。SLAは、サービス事業者との間で期待値を合わせ、後のトラブルを避けるための重要な拠り所となります。内容に不明な点や納得できない点があれば、契約前に必ず質問し、明確にしておきましょう。

【目的別】おすすめのセキュリティサービス10選

ここでは、国内で実績のある主要なセキュリティサービス提供事業者10社をピックアップし、それぞれの強みや特徴を「目的別」の観点から解説します。自社の課題と照らし合わせながら、どの事業者がパートナー候補になり得るか、参考にしてください。

※掲載順はランキングを示すものではありません。各社のサービス内容は変更される可能性があるため、最新の情報は公式サイトでご確認ください。

① 株式会社サイバーセキュリティクラウド

- 主なサービス: クラウド型WAF「攻撃遮断くん」、マネージドWAF「WafCharm」、脆弱性診断サービスなど。

- 特徴・おすすめの目的: Webサイト・Webアプリケーションのセキュリティ強化を最優先課題とする企業におすすめです。同社は特にWAF(Web Application Firewall)の分野で国内トップクラスのシェアを誇ります。AIを活用した独自の検知エンジンと、専門家によるチューニングサポートが強みで、導入の手軽さから中小企業から大企業まで幅広く利用されています。「WafCharm」は、AWSやAzureなどのクラウド環境に標準搭載されているWAFの運用を自動化・最適化するユニークなサービスで、クラウド活用を進める企業にも適しています。(参照:株式会社サイバーセキュリティクラウド公式サイト)

② NTTコミュニケーションズ株式会社

- 主なサービス: WideAngle(統合セキュリティサービス)、マネージドセキュリティサービス(MSS)、セキュリティコンサルティングなど。

- 特徴・おすすめの目的: ネットワークからクラウド、エンドポイントまで、包括的かつ大規模なセキュリティ対策を求める大企業に適しています。通信事業者としての強固なインフラ基盤と、長年の運用実績に裏打ちされた高品質なSOCサービスが特徴です。グローバルに展開する脅威インテリジェンスと高度な分析能力を持ち、複雑化するIT環境全体のセキュリティ監視・運用をワンストップで任せたい場合に有力な選択肢となります。(参照:NTTコミュニケーションズ株式会社公式サイト)

③ 富士通株式会社

- 主なサービス: グローバル・マネージド・セキュリティ・サービス、サイバーセキュリティコンサルティング、各種セキュリティソリューションなど。

- 特徴・おすすめの目的: 基幹システムを含めたエンタープライズシステム全体のセキュリティガバナンス強化を目指す大企業や官公庁におすすめです。日本を代表する大手SIerとして、システムの設計・構築から運用・保守までライフサイクル全体を考慮したセキュリティサービスを提供。世界各地に展開するアドバンスト・テクノロジー・センター(ATC)を拠点とした24時間365日の監視体制と、豊富なシステムインテグレーションの実績が強みです。(参照:富士通株式会社公式サイト)

④ 株式会社ラック

- 主なサービス: JSOC(セキュリティ監視・運用センター)、セキュリティ診断サービス、サイバー救急センター(インシデント対応)、コンサルティングなど。

- 特徴・おすすめの目的: セキュリティ対策の「診断」「監視」「インシデント対応」まで、専門性の高いサービスをワンストップで求める企業に最適です。日本のセキュリティ業界における草分け的存在であり、国内最大級のSOC「JSOC」や、インシデント対応専門チーム「サイバー救急センター」は高い評価を得ています。官公庁や金融機関など、極めて高いセキュリティレベルが求められる組織からの信頼が厚く、実績と技術力で選びたい場合の筆頭候補です。(参照:株式会社ラック公式サイト)

⑤ 株式会社IIJ

- 主なサービス: IIJ マネージドセキュリティサービス、IIJ C-SOCサービス、各種セキュリティ製品の運用代行など。

- 特徴・おすすめの目的: インターネットインフラやネットワークセキュリティを重視する企業におすすめです。国内インターネットの黎明期からサービスを提供するISP(インターネットサービスプロバイダ)としての深い知見が強み。高品質なネットワーク基盤を活かしたDDoS攻撃対策や、多様なベンダーのセキュリティ製品に対応した柔軟なマネージドサービスに定評があります。自社で既に導入している製品の運用をアウトソースしたい場合にも適しています。(参照:株式会社IIJ公式サイト)

⑥ LRM株式会社

- 主なサービス: ISMS/ISO27001認証取得コンサルティング、Pマーク認証取得コンサルティング、情報セキュリティ教育クラウド「セキュリオ」など。

- 特徴・おすすめの目的: ISMS認証の取得や情報セキュリティポリシーの策定など、組織的なセキュリティ体制の構築(ガバナンス強化)を目的とする企業に最適です。特にISMS認証取得支援では国内トップクラスの実績を持ち、効率的で形骸化しない運用を支援するコンサルティングに強みがあります。また、従業員教育や標的型メール訓練までをカバーするクラウドサービス「セキュリオ」も提供しており、組織全体のセキュリティレベル向上を目指す企業に適しています。(参照:LRM株式会社公式サイト)

⑦ GMOサイバーセキュリティ byイエラエ株式会社

- 主なサービス: Webアプリケーション脆弱性診断、ペネトレーションテスト、ソースコード診断、クラウド診断、フォレンジック調査など。

- 特徴・おすすめの目的: 自社サービスの脆弱性を徹底的に洗い出し、最高レベルの安全性を確保したいと考える、特にWebサービス事業者や開発会社におすすめです。国内外のハッキングコンテストで多数の受賞歴を持つ、世界トップクラスのホワイトハッカーが在籍しているのが最大の特徴。他社では発見が困難な未知の脆弱性を見つけ出す卓越した技術力に定評があり、「診断」の質を最優先する企業にとって最適なパートナーです。(参照:GMOサイバーセキュリティ byイエラエ株式会社公式サイト)

⑧ トレンドマイクロ株式会社

- 主なサービス: Trend Micro Managed XDR、インシデント対応サービス、Trend Micro Apex One(エンドポイントセキュリティ)など。

- 特徴・おすすめの目的: エンドポイント、メール、サーバー、クラウドなど、多層的な防御とインシデントの早期対応を重視する企業におすすめです。セキュリティソフト「ウイルスバスター」で知られる世界的ベンダーであり、その製品群と脅威インテリジェンスを組み合わせたマネージドサービス(MDR/XDR)が強みです。自社の製品を熟知した専門家による監視・分析・対処支援が受けられるため、トレンドマイクロ製品をメインで利用している企業には特にメリットが大きいです。(参照:トレンドマイクロ株式会社公式サイト)

⑨ 株式会社セキュアヴェイル

- 主なサービス: NetStare(SOCサービス)、LogStare(統合ログ管理プラットフォーム)、セキュリティコンサルティングなど。

- 特徴・おすすめの目的: コストを抑えつつ高品質な24時間365日のSOCサービスを導入したい、特に中堅・中小企業におすすめです。SOC/MSS事業に特化しており、自社開発のログ分析基盤を活用することで、高いコストパフォーマンスを実現しています。創業以来20年以上にわたり蓄積してきたSOC運用のノウハウが強みで、顧客の状況に合わせた柔軟なサービス提供に定評があります。(参照:株式会社セキュアヴェイル公式サイト)

⑩ SBテクノロジー株式会社

- 主なサービス: マネージドセキュリティサービス(MSS)、Microsoft 365 / Azure向けセキュリティソリューション、コンサルティングなど。

- 特徴・おすすめの目的: Microsoft AzureやMicrosoft 365といったクラウド環境のセキュリティを強化したい企業に最適です。ソフトバンクグループの一員として、特にマイクロソフト社のソリューションに深い知見と豊富な導入実績を持っています。クラウドネイティブなセキュリティの設計・構築から、EDRやSIEMを活用した24時間365日の監視までを一貫して提供。クラウドシフトを推進する企業の強力なパートナーとなります。(参照:SBテクノロジー株式会社公式サイト)

まとめ:自社に最適なセキュリティサービスで情報資産を守ろう

本記事では、セキュリティサービスの基本的な役割から、その必要性、多岐にわたるサービスの種類、導入のメリット、そして自社に合ったサービスの選び方まで、幅広く解説してきました。

巧妙化・高度化するサイバー攻撃、深刻なセキュリティ人材不足、そして24時間365日止まることのないビジネス環境。こうした現代の課題に企業が単独で立ち向かうことは、もはや現実的ではありません。セキュリティサービスは、もはや一部の大企業だけのものではなく、あらゆる規模の企業が事業を継続し、成長していくために不可欠な経営インフラとなりつつあります。

改めて、この記事の重要なポイントを振り返りましょう。

- セキュリティサービスの必要性: 巧妙化する攻撃、人材不足、24時間監視の必要性という3つの課題に対する最も効果的な解決策です。

- サービスの種類: 「コンサルティング・診断」「運用・監視」「領域別対策」「インシデント対応」「人材育成」など、目的別に様々なサービスが存在します。

- 導入のメリット: 専門知識がなくても高度な対策が可能になり、24時間体制を構築でき、担当者の負担を軽減し、最新の脅威へ迅速に対応できます。

- 選び方のポイント: まず自社の「守るべき資産」と「リスク」を明確にし、サービスの対応範囲、サポート体制、費用、事業者の信頼性を総合的に比較・検討することが重要です。

- 導入時の注意点: 「丸投げ」にせず、自社担当者が主体的に連携すること、サービスの特性を正しく理解すること、そしてSLAの内容をしっかり確認することが成功の鍵です。

完璧なセキュリティ対策というものは存在しません。しかし、自社の状況を正しく把握し、リスクの優先順位をつけ、適切なセキュリティサービスを組み合わせることで、サイバー攻撃による被害のリスクを、事業として許容可能なレベルまで低減させることは可能です。

セキュリティ対策は、単なる「コスト」ではなく、顧客や取引先からの信頼を維持し、企業の競争力を守り、持続的な成長を支えるための重要な「投資」です。

この記事を参考に、まずは自社のセキュリティ課題の洗い出しから始めてみてください。そして、複数のサービス提供事業者の話を聞き、自社にとって最も信頼できるパートナーを見つけ出す一歩を踏み出しましょう。専門家の力を賢く活用し、貴重な情報資産を確かな手で守り抜く体制を構築することが、未来のビジネスを切り拓くための礎となるはずです。