現代のデジタル社会において、ソフトウェアやシステムのセキュリティ対策は、もはや「後から追加する機能」ではありません。サイバー攻撃が巧妙化し、ビジネスのあらゆる側面がデジタル化される中で、開発の初期段階、すなわち企画・設計のフェーズからセキュリティを組み込むアプローチが不可欠となっています。それが「セキュリティ・バイ・デザイン」です。

この記事では、セキュリティ・バイ・デザインの基本的な考え方から、なぜ今それが重要視されているのか、具体的な導入メリット、そして実践のための7つの基本原則と実現方法までを網羅的に解説します。さらに、対策すべき主要なサイバー攻撃や、取り組みを支援する脆弱性診断ツールについても触れていきます。本記事を通じて、堅牢で信頼性の高いシステムを構築するための第一歩を踏み出しましょう。

目次

セキュリティ・バイ・デザインとは

セキュリティ・バイ・デザイン(Security by Design)とは、情報システムの企画・設計段階からセキュリティ対策を仕様として盛り込み、開発プロセス全体を通じてセキュリティを確保していくという考え方です。従来、セキュリティ対策はシステムが完成した後、リリース前のテスト段階や運用段階で追加的に行われることが一般的でした。これを「後付けのセキュリティ」と呼ぶならば、セキュリティ・バイ・デザインは「組み込み型のセキュリティ」と言えます。

このアプローチの核心は、脆弱性が生まれる根本原因を、開発の上流工程で排除することにあります。例えば、家を建てる状況を想像してみてください。完成した家に後から防犯カメラや警報機を取り付けることも一つのセキュリティ対策です。しかし、そもそも設計の段階で「侵入されにくい窓の構造にする」「死角が生まれないような見通しの良い庭にする」「ピッキングに強い鍵を採用する」といった対策を織り込んでおけば、より根本的で強固な防犯が実現できます。セキュリティ・バイ・デザインは、まさにこの後者の考え方をシステム開発に適用するものです。

具体的には、システムの要件定義の段階で「どのような情報資産を守るのか」「想定される脅威は何か」を明確にし、それらを守るためのアーキテクチャや機能を設計図に落とし込んでいきます。開発者はその設計に基づいてセキュアなコーディングを行い、テスト段階では設計通りにセキュリティが実装されているかを確認します。これにより、開発ライフサイクルの後半で重大な脆弱性が発見され、大規模な手戻りが発生するリスクを大幅に低減できます。

後付けの対策では、システムの基本的な構造(アーキテクチャ)に起因する脆弱性への対応が困難な場合があります。例えば、個人情報を扱うデータベースの設計に不備があった場合、後から暗号化の仕組みを追加するだけでは不十分で、最悪の場合、システム全体の再設計が必要になることもあります。これは莫大なコストと時間の浪費につながります。セキュリティ・バイ・デザインは、このような手戻りを未然に防ぎ、開発の生産性とシステムの安全性を両立させるための、現代における合理的な開発アプローチなのです。

シフトレフトとの違い

セキュリティ・バイ・デザインと共によく語られる言葉に「シフトレフト(Shift Left)」があります。この二つの概念は密接に関連していますが、その焦点には違いがあります。

シフトレフトとは、ソフトウェア開発ライフサイクル(企画→設計→実装→テスト→運用)において、セキュリティテストや品質保証といった活動を、プロセスのより早い段階(左側)へ移行させるという考え方やアプローチを指します。従来、セキュリティテストは開発プロセスの最終段階(右側)で行われることが多かったため、そこで問題が見つかると修正コストが非常に高くなるという課題がありました。シフトレフトは、この課題を解決するために、実装段階や設計段階、さらには要件定義の段階からセキュリティの検証を行うことを目指します。

一方で、セキュリティ・バイ・デザインは、「何を」設計に組み込むかという、セキュリティ要件そのものや設計思想に焦点を当てた概念です。つまり、堅牢なシステムを構築するための設計原則や考え方を指します。

両者の関係性を整理すると、セキュリティ・バイ・デザインという「目的(ゴール)」を達成するための具体的な「手段(アプローチ)」の一つがシフトレフトと捉えることができます。セキュリティを設計段階から組み込む(セキュリティ・バイ・デザイン)ためには、当然、設計段階や実装の初期段階でセキュリティの検証を行う(シフトレフト)必要が出てきます。

| 項目 | セキュリティ・バイ・デザイン | シフトレフト |

|---|---|---|

| 焦点 | 何を(What):システムに組み込むべきセキュリティ要件や設計思想、原則。 | いつ(When):セキュリティ活動を実施するタイミング。開発プロセスのより早い段階へ。 |

| 目的 | 脆弱性が作り込まれない、本質的に安全なシステムを構築すること。 | 脆弱性を早期に発見・修正し、手戻りコストを削減すること。 |

| 具体例 | ・脅威モデリングの実施 ・最小権限の原則に基づく設計 ・多層防御アーキテクチャの採用 |

・設計レビューでのセキュリティ観点のチェック ・コーディング中の静的解析(SAST)の実行 ・CI/CDパイプラインへの動的解析(DAST)の統合 |

| 関係性 | シフトレフトは、セキュリティ・バイ・デザインを実現するための重要な実践アプローチ。 | セキュリティ・バイ・デザインという思想を実現するための具体的な方法論。 |

例えば、「全てのユーザー入力は検証・無害化する」というセキュリティ要件を設計に盛り込むのがセキュリティ・バイ・デザインです。そして、その設計が正しく実装されているかを確認するために、開発者がコードを書いた直後に自動で静的解析ツール(SAST)を走らせるのがシフトレフトの実践例となります。

このように、セキュリティ・バイ・デザインとシフトレフトは、車の両輪のような関係にあります。堅牢なシステムの実現という共通の目標に向かって、設計思想と実践アプローチの両面から取り組むことが重要です。

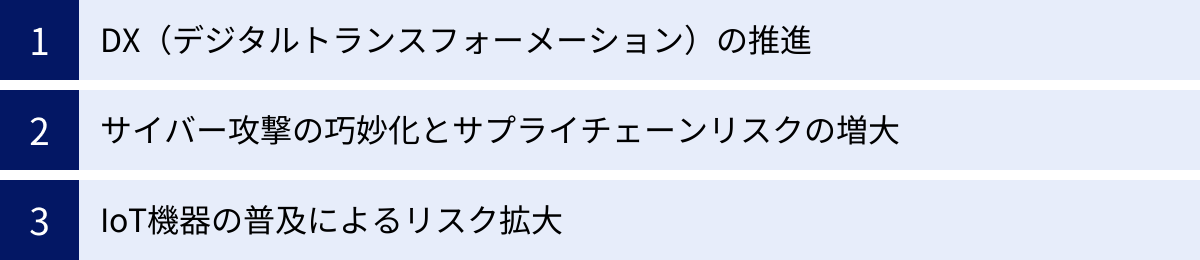

セキュリティ・バイ・デザインが重要視される背景

なぜ今、これほどまでにセキュリティ・バイ・デザインが重要視されるようになったのでしょうか。その背景には、現代のビジネス環境とテクノロジーを取り巻くいくつかの大きな変化があります。ここでは、主要な3つの背景について詳しく解説します。

DX(デジタルトランスフォーメーション)の推進

現代の企業活動において、DX(デジタルトランスフォーメーション)は避けて通れないテーマです。業務プロセスの効率化、新たな顧客体験の創出、データに基づいた経営判断など、企業は競争力を維持・強化するために、あらゆる領域でデジタル技術の活用を進めています。

このDXの推進は、必然的にITシステムの役割を大きく変えました。かつては特定の業務を支援する独立したシステムが多かったのに対し、現代のシステムは、クラウドサービス、SaaS、API連携などを通じて、社内外の様々なシステムと複雑に連携し合うのが当たり前になっています。例えば、顧客管理システム(CRM)がマーケティングオートメーション(MA)ツールや会計システムと連携し、さらにそのデータが分析基盤(DWH)に送られるといった構成は珍しくありません。

こうしたシステムの複雑化と相互接続は、「攻撃対象領域(アタックサーフェス)」の爆発的な増大を意味します。攻撃者は、システムの最も弱い一点を狙って侵入を試みます。連携しているどこか一つのSaaSに脆弱性があれば、そこを踏み台にして基幹システムに侵入されるかもしれません。自社で開発したAPIの認証・認可設計に不備があれば、重要なデータが外部に漏洩するリスクがあります。

このように、システム全体が 하나의 거대한 생태계처럼 연결된状況では、個々のコンポーネントを後からセキュリティ製品で保護するだけでは不十分です。システム全体のアーキテクチャを俯瞰し、データの流れや連携のポイントにおけるリスクを洗い出し、それらを設計段階で排除・軽減するセキュリティ・バイ・デザインのアプローチが不可欠となるのです。DXを安全に推進し、その恩恵を最大限に享受するためには、土台となるシステムの企画・設計段階からセキュリティを織り込むことが、もはや前提条件と言えるでしょう。

サイバー攻撃の巧妙化とサプライチェーンリスクの増大

サイバー攻撃は年々その手口が巧妙化・高度化しており、もはや単なる愉快犯によるいたずらではなく、国家や巨大な犯罪組織が関与する「ビジネス」と化しています。特定の企業や組織を狙い撃ちにする「標的型攻撃」、データを暗号化して身代金を要求する「ランサムウェア攻撃」などは、その代表例です。これらの攻撃は、単にアンチウイルスソフトを導入しているだけでは防ぎきれない、多角的で執拗なものとなっています。

特に近年、深刻な脅威として認識されているのが「ソフトウェアサプライチェーン攻撃」です。これは、企業が利用する正規のソフトウェアやライブラリの開発・配布プロセスに攻撃者が介入し、悪意のあるコード(マルウェア)を混入させる攻撃手法です。開発会社が気づかないうちに、自社製品がマルウェアの「運び屋」にされてしまい、その製品を導入した多くの企業に被害が拡大します。

このようなサプライチェーン攻撃に対しては、自社のシステムだけを堅牢にしても万全とは言えません。自社が開発するソフトウェアが他社に利用される場合、そのソフトウェアの安全性を開発プロセスの最初から最後まで保証する必要があります。これには、利用するオープンソースライブラリの脆弱性管理、開発環境のセキュリティ確保、そしてビルドやデプロイの過程での完全性チェックなどが含まれます。

これら一連の対策は、まさにセキュリティ・バイ・デザインの考え方そのものです。開発ライフサイクルの上流工程からセキュリティを組み込むことで、意図しない脆弱性の混入を防ぎ、自社がサプライチェーン攻撃の踏み台になるリスク、あるいは被害者になるリスクを低減できるのです。米国国立標準技術研究所(NIST)が「セキュアなソフトウェア開発のためのフレームワーク(SSDF)」を発表するなど、公的機関もソフトウェアサプライチェーン全体のセキュリティ強化を求めており、セキュリティ・バイ・デザインの実践は社会的な要請にもなっています。

IoT機器の普及によるリスク拡大

スマートフォンやパソコンだけでなく、スマート家電、ウェアラブルデバイス、工場のセンサー、医療機器、自動車など、あらゆる「モノ」がインターネットに接続されるIoT(Internet of Things)の時代が到来しています。これらのIoT機器は、私たちの生活を便利にし、産業の生産性を向上させる一方で、新たなセキュリティリスクを生み出しています。

IoT機器におけるセキュリティの課題は、主に以下の2点に集約されます。

- リソースの制約: 多くのIoT機器は、処理能力(CPU)やメモリ容量が限られており、PCのように高度なセキュリティソフトを導入することが困難です。そのため、設計段階での堅牢性がより一層重要になります。

- 長期間の利用とアップデートの困難さ: 一度市場に出荷された監視カメラや産業用機器は、10年以上にわたって利用されることも珍しくありません。物理的にアクセスが困難な場所に設置されている場合も多く、脆弱性が発見されてもソフトウェアのアップデート(パッチ適用)が迅速に行われないケースが多発します。

もし、出荷時の設計に脆弱性が含まれていた場合、その機器は長期間にわたってサイバー攻撃の格好の標的となり得ます。実際、脆弱なIoT機器がボットネットに組み込まれ、大規模なDDoS攻撃の踏み台にされた事例は後を絶ちません。

このような背景から、IoT機器の開発においては、企画・設計段階でセキュリティを徹底的に作り込むセキュリティ・バイ・デザインが極めて重要になります。例えば、以下のような対策を初期段階から検討する必要があります。

- セキュアブート: 正規のファームウェア以外では起動しない仕組み。

- デフォルトパスワードの禁止: 初期設定で推測容易なパスワードを使わせない。

- 通信の暗号化: 機器とサーバー間の通信をすべて暗号化する。

- セキュアなアップデート機能: ファームウェアを安全に更新する仕組みの確保。

これらの対策は、後から追加することが非常に難しいため、まさに設計段階で組み込む必要があります。私たちの生活や社会インフラの安全を守るためにも、IoT分野におけるセキュリティ・バイ・デザインの適用は必須と言えるでしょう。

セキュリティ・バイ・デザインを導入するメリット・デメリット

セキュリティ・バイ・デザインは、現代のシステム開発において多くの利点をもたらしますが、導入にあたっては考慮すべき点も存在します。ここでは、そのメリットと注意点(デメリット)を具体的に解説します。

導入するメリット

セキュリティ・バイ・デザインを導入することで得られる最大のメリットは、長期的な視点でのコスト削減と、本質的なセキュリティ強度の向上です。

手戻り工数やコストを削減できる

ソフトウェア開発において、脆弱性の発見が遅れれば遅れるほど、その修正にかかるコストは指数関数的に増大すると言われています。これは、システムの根幹に関わる設計上の欠陥ほど、修正の影響範囲が広範囲に及ぶためです。

| 発見段階 | 修正コスト(相対値) |

|---|---|

| 要件定義 | 1 |

| 設計 | 3~6 |

| 実装 | 10 |

| テスト | 15~40 |

| リリース後 | 30~100以上 |

(上記は一般的なモデルを示すものであり、実際の数値はプロジェクトにより異なります)

例えば、リリース直前に認証機能の根本的な欠陥が見つかったとします。この場合、関連するプログラムの修正はもちろん、最悪の場合はデータベースの構造やシステム全体のアーキテクチャの見直しが必要になるかもしれません。これは大規模な手戻りを意味し、開発スケジュールの遅延や追加コストの発生に直結します。

セキュリティ・バイ・デザインは、こうした事態を未然に防ぎます。企画・設計段階で脅威を分析し、セキュアなアーキテクチャを固めることで、開発の後工程で重大な脆弱性が作り込まれるリスクを大幅に低減します。実装段階で軽微なバグが見つかることはあっても、システム全体を揺るがすような設計上の欠陥は起こりにくくなります。

結果として、開発プロセスの手戻りが減り、スケジュール遅延のリスクが低下し、修正にかかる総コスト(TCO: Total Cost of Ownership)を大幅に削減できるのです。これは、開発の生産性を向上させ、ビジネスの競争力強化にも繋がる大きなメリットです。

セキュリティ強度が高いシステムを構築できる

後付けのセキュリティ対策は、しばしば「パッチワーク」のようになりがちです。脆弱性が見つかるたびに、ファイアウォールのルールを追加したり、WAF(Web Application Firewall)で特定の攻撃パターンをブロックしたりといった対症療法を繰り返すことになります。もちろんこれらの対策も重要ですが、根本的な問題が解決されない限り、攻撃者は別の抜け道を探し出して攻撃を仕掛けてきます。

一方、セキュリティ・バイ・デザインは、システムの土台となる設計そのものを堅牢にするアプローチです。例えば、以下のような設計原則を初期段階から適用します。

- 最小権限の原則: プログラムやユーザーには、その役割を果たすために必要最小限の権限しか与えない。万が一、一部が侵害されても被害を最小限に抑えることができます。

- 多層防御: ネットワーク、OS、ミドルウェア、アプリケーションといった複数の層で防御策を講じる。一つの防御層が突破されても、次の層で攻撃を食い止めます。

- デフォルトでセキュア: システムの初期設定を最も安全な状態にしておく。ユーザーが意図的にセキュリティレベルを下げない限り、安全が保たれるようにします。

これらの原則に基づいて構築されたシステムは、特定の攻撃手法に依存しない、本質的な耐性を持ちます。付け焼き刃ではない、一貫性のある強固なセキュリティを実現できるため、未知の脅威に対してもある程度の抵抗力を発揮できます。これは、企業の重要な情報資産を守り、顧客からの信頼を獲得し、ブランドイメージを維持・向上させる上で非常に大きな価値を持ちます。

導入する際の注意点(デメリット)

メリットが大きい一方で、セキュリティ・バイ・デザインの導入には、特に初期段階で乗り越えるべきハードルも存在します。

開発初期のコスト増やスピード低下の可能性

セキュリティ・バイ・デザインを実践するためには、開発プロセスの初期段階で、従来よりも多くの時間とリソースを投入する必要があります。

- 初期コストの増加:

- 脅威モデリングの実施: システムの潜在的な脅威を洗い出すための専門的な分析作業が必要になります。これには、セキュリティ専門家の知見や時間が必要です。

- 専門家の参画: 設計レビューなどに外部のセキュリティコンサルタントを起用する場合、その費用が発生します。

- ツールの導入: SAST(静的解析)やDAST(動的解析)といったセキュリティテストツールを開発パイプラインに組み込むための初期投資が必要になることがあります。

- 開発スピードの低下:

- 学習コスト: 開発チームがセキュアコーディングの原則や、新たなセキュリティ要件を理解し、実践できるようになるまでには、教育や慣れが必要です。

- 設計・レビューの追加工数: セキュリティ要件を定義し、それが設計に正しく反映されているかを確認するプロセスが追加されるため、企画・設計フェーズにかかる時間は長くなる傾向があります。

これらの点は、短期的な視点で見れば「コスト増」や「スピード低下」というデメリットとして映るかもしれません。特に、迅速な市場投入(Time to Market)が求められるビジネス環境では、開発スケジュールの延長を懸念する声が上がることも考えられます。

しかし、ここで重要なのは、これらの初期投資は、長期的に見れば必ず回収される「投資」であるという視点です。前述の通り、後工程での手戻りコストは初期投資の何十倍にもなり得ます。最初に時間をかけて堅牢な土台を築くことで、結果的に開発全体がスムーズに進み、トータルでのコストと時間を削減できるのです。

したがって、セキュリティ・バイ・デザインを導入する際は、経営層やプロジェクトマネージャーがこの長期的視点を持ち、短期的なコスト増やスケジュールへの影響をデメリットとして切り捨てるのではなく、将来のリスクを低減し、製品価値を高めるための必要な先行投資として理解し、組織全体で合意形成を図ることが成功の鍵となります。

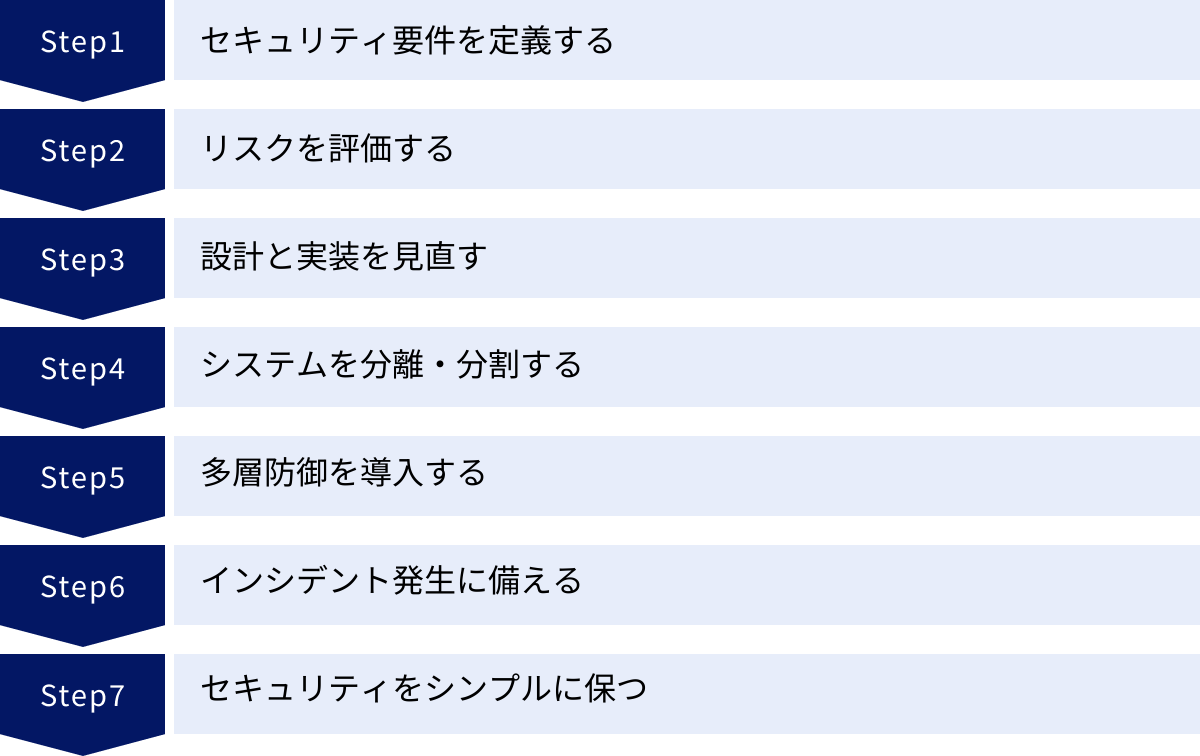

セキュリティ・バイ・デザインの基本7原則

セキュリティ・バイ・デザインを具体的に実践するためには、いくつかの核となる原則が存在します。ここでは、システム開発の現場で広く参照される7つの基本原則を、それぞれ詳しく解説します。これらの原則は、開発ライフサイクルの各段階で何をすべきかを考える上での指針となります。

① セキュリティ要件を定義する

すべての始まりは、「何を守り、どのような脅威から守るのか」を明確にすることです。これがセキュリティ要件の定義です。この段階が曖昧なままでは、その後の設計や実装も的外れなものになってしまいます。

具体的には、以下の項目を洗い出します。

- 保護すべき資産(アセット)の特定:

- 個人情報(氏名、住所、連絡先など)

- 決済情報(クレジットカード番号など)

- 認証情報(パスワード、APIキーなど)

- 知的財産(ソースコード、設計書など)

- システムの可用性(サービスが停止しないこと)

- 脅威の想定:

- どのような攻撃者(内部犯、外部のハッカーなど)を想定するか。

- どのような攻撃手法(不正アクセス、マルウェア感染、情報漏洩など)が考えられるか。

- セキュリティ目標の設定:

- 情報の「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」のCIA三大要件を、特定した資産ごとにどのレベルで確保するかを定めます。

- 準拠すべき法令やガイドライン(個人情報保護法、PCIDSSなど)があれば、その要求事項も要件に含めます。

この段階で定義されたセキュリティ要件は、開発チーム全員が共有する共通言語となり、以降のすべてのプロセスの判断基準となります。

② リスクを評価する

セキュリティ要件を定義したら、次にその要件を脅かす具体的なリスクを評価します。ここで中心的な役割を果たすのが「脅威モデリング」です。

脅威モデリングとは、システムのアーキテクチャやデータフローを分析し、潜在的な脆弱性と、それを利用する脅威を体系的に洗い出し、評価するプロセスです。これにより、「攻撃者がどこを、どのように攻撃してくる可能性があるか」を設計段階で予測し、事前に対策を講じることができます。

代表的な脅威モデリングの手法として「STRIDE」があります。これは、脅威を以下の6つのカテゴリに分類して分析するフレームワークです。

- Spoofing(なりすまし): 他のユーザーやシステムになりすます脅威。対策例:強固な認証方式の導入。

- Tampering(改ざん): データを不正に書き換える脅威。対策例:電子署名、ハッシュ値による完全性チェック。

- Repudiation(否認): ある操作を行った事実を後から否定する脅威。対策例:操作ログの確実な記録。

- Information Disclosure(情報漏洩): 機密情報が権限のない者に漏れる脅威。対策例:データの暗号化、適切なアクセス制御。

- Denial of Service(サービス拒否): システムを過負荷状態にし、正規のユーザーが利用できなくする脅威。対策例:リソース制限、負荷分散。

- Elevation of Privilege(権限昇格): 一般ユーザーが管理者権限などを不正に取得する脅威。対策例:入力値の厳格な検証、最小権限の原則の徹底。

これらの観点からシステムを分析し、発見されたリスクに対して「受容」「軽減」「回避」「移転」といった対応方針を決定します。このプロセスにより、勘や経験だけに頼らない、網羅的で論理的なセキュリティ設計が可能になります。

③ 設計と実装を見直す

リスク評価の結果に基づき、具体的なセキュリティ設計と実装方針を固めます。ここでは、古くから知られるセキュリティ設計の基本原則が重要な指針となります。

- デフォルトでセキュア(Secure by Default): システムの初期設定を最も安全な状態にします。例えば、ファイアウォールは初期状態ですべての通信を拒否し、必要な通信のみを許可するように設定します。

- 最小権限の原則(Principle of Least Privilege): プログラムやプロセス、ユーザーには、そのタスクを遂行するために必要最小限の権限のみを与えます。

- 多層防御(Defense in Depth): 単一のセキュリティ対策に依存せず、ネットワーク、ホスト、アプリケーションなど複数の層で防御策を講じます。これにより、一つの防御が破られても、次の層で攻撃の進行を食い止められます。

- フェイルセーフ(Fail-Safe): システムに障害が発生した際に、必ず安全側に倒れるように設計します。例えば、信号機が故障したら赤信号で停止する、などです。

実装段階では、これらの設計原則をコードに落とし込む「セキュアコーディング」が求められます。SQLインジェクションやクロスサイトスクリプティング(XSS)といった代表的な脆弱性を生まないための、安全なプログラミング作法を実践することが重要です。

④ システムを分離・分割する

モノリシック(一枚岩)で巨大なシステムは、一度侵入を許すと被害が全体に及びやすいという弱点を持ちます。そのため、システムを機能やセキュリティレベルに応じて適切に分離・分割することが重要です。

この原則は、近年の「マイクロサービスアーキテクチャ」の考え方と非常に親和性が高いです。システムを独立した小さなサービスの集合体として構築することで、以下のようなメリットが生まれます。

- 影響範囲の限定: あるサービスが侵害されても、その影響は当該サービス内に留まり、システム全体がダウンするリスクを低減できます。

- コンパートメント化: 重要なデータを扱うサービスと、そうでないサービスをネットワーク的に分離し、境界で厳格なアクセス制御を行うことができます。

- 技術選択の柔軟性: 各サービスに最適なプログラミング言語や技術を選択できるため、セキュリティ的に堅牢な技術を採用しやすくなります。

システムを適切に分離・分割することで、攻撃者にとっての攻撃経路を複雑化し、侵入後の横展開(ラテラルムーブメント)を困難にすることができます。

⑤ 多層防御を導入する

「多層防御(Defense in Depth)」は、単一の防御策が破られることを前提とし、複数の異なる種類の防御壁を重ねて配置することで、システム全体の安全性を高めるという考え方です。城の防御に例えるなら、堀、城壁、櫓、天守閣といった複数の防御ラインを設けるようなものです。

具体的には、以下のような層でそれぞれ対策を講じます。

- 物理層: データセンターへの入退室管理。

- ネットワーク層: ファイアウォール、侵入検知/防御システム(IDS/IPS)。

- ホスト(OS)層: OSのセキュリティ設定強化(ハーデニング)、ウイルス対策ソフト。

- アプリケーション層: WAF(Web Application Firewall)、入力値の検証、適切な認証・認可。

- データ層: データベースのアクセス制御、データの暗号化。

これらの防御策を組み合わせることで、仮にファイアウォールを突破されてもWAFが攻撃を防ぎ、WAFをすり抜けられてもアプリケーションの入力値検証が機能する、といったように、攻撃の成功確率を大幅に下げることができます。

⑥ インシデント発生に備える

「完璧なセキュリティは存在しない」という前提に立つことも、セキュリティ・バイ・デザインの重要な要素です。つまり、どれだけ堅牢な設計をしても、攻撃が成功し、インシデント(セキュリティ事故)が発生する可能性はゼロにはできないと考えるべきです。

そのため、設計段階から「インシデントが発生した際に、それをいかに迅速に検知し、対応し、復旧するか」という観点を組み込む必要があります。これを「サイバーレジリエンス」の考え方と呼びます。

設計に盛り込むべき具体的な機能は以下の通りです。

- ログ取得: 誰が、いつ、何をしたのかを追跡できるように、十分な量のログ(認証ログ、アクセスログ、操作ログなど)を記録する。

- 監視・検知: ログを常時監視し、異常な振る舞いや攻撃の兆候を検知してアラートを出す仕組み(SIEMなど)を導入する。

- 迅速な対応・復旧: インシデント発生時の連絡体制や対応手順をあらかじめ定めておく。また、システムのバックアップを取得し、迅速に復旧できる設計にしておく。

これらの備えを設計に組み込んでおくことで、万が一インシデントが発生しても、被害を最小限に抑え、迅速に事業を継続させることができます。

⑦ セキュリティをシンプルに保つ

最後に、 paradoxically, 複雑さはセキュリティの敵であるという原則です。複雑なシステムは、設計者や開発者自身もその全貌を把握しきれなくなり、予期せぬ脆弱性を生み出す温床となります。

- 設計の複雑さ: コンポーネント間の連携が複雑すぎると、設定ミスや意図しない情報の流れが発生しやすくなります。

- コードの複雑さ: 一つの関数に多くの機能が詰め込まれていたり、コードの依存関係が複雑だったりすると、レビューが困難になり、バグや脆弱性を見逃しやすくなります。

- 運用の複雑さ: 設定項目が多すぎたり、運用手順が煩雑だったりすると、ヒューマンエラーによるセキュリティインシデントを引き起こす原因となります。

したがって、システムの設計、コード、そして運用は、可能な限りシンプルに保つべきです。不要な機能は削ぎ落とし、一つのコンポーネントには一つの責任を持たせ、誰が見ても理解しやすい、クリーンな設計を目指すことが、結果としてセキュリティの向上に繋がります。この原則は、他の6つの原則すべてを支える土台とも言えるでしょう。

セキュリティ・バイ・デザインを実現する3つの方法

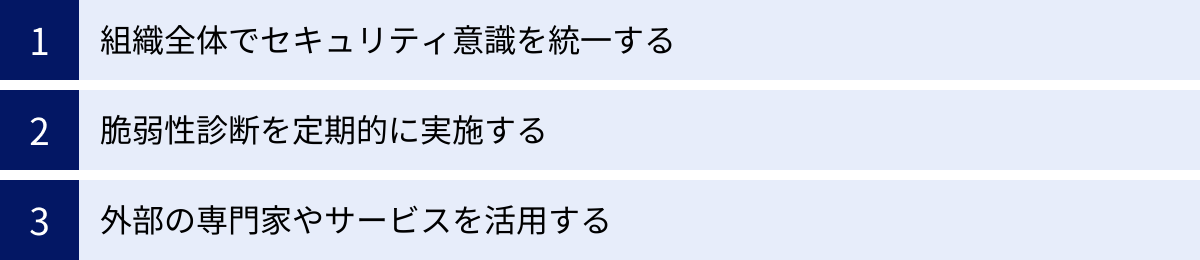

セキュリティ・バイ・デザインは、単なる技術的なアプローチだけでは実現できません。組織文化、プロセス、そして適切なツールの活用が一体となって初めて機能します。ここでは、その実現に向けた3つの具体的な方法を解説します。

① 組織全体でセキュリティ意識を統一する

セキュリティ・バイ・デザインを成功させるための最も重要な土台は、セキュリティを「一部の専門家の仕事」ではなく、「開発に関わる全員の責任」と捉える文化を醸成することです。開発者、テスター、インフラエンジニアはもちろん、プロダクトマネージャーや企画担当者、さらには経営層までが、セキュリティの重要性を理解し、共通の目標を持つ必要があります。

これを実現するための具体的な取り組みとして、以下のようなものが挙げられます。

- DevSecOpsの推進:

開発(Development)、運用(Operations)が密に連携するDevOpsの考え方に、セキュリティ(Security)を統合するアプローチです。開発の初期段階からセキュリティ担当者がプロジェクトに参加し、自動化されたセキュリティテストをCI/CDパイプラインに組み込むなど、セキュリティ活動を開発プロセスと一体化させます。これにより、セキュリティが開発のボトルネックになることなく、スピードと安全性を両立できます。 - セキュリティチャンピオン制度の導入:

開発チームの中からセキュリティに関心と知識を持つメンバーを「セキュリティチャンピオン」として任命し、セキュリティ専門チームと開発現場の橋渡し役を担ってもらう制度です。チャンピオンは、チーム内でのセキュアコーディングの啓蒙、簡単なセキュリティレビュー、専門チームへのエスカレーションなどを行います。これにより、専門家がいなくても現場レベルでのセキュリティ意識とスキルを向上させることができます。 - 継続的な教育とトレーニング:

全社員を対象とした基本的なセキュリティ研修に加え、開発者向けには具体的な脆弱性の仕組みや対策を学ぶセキュアコーディング研修を定期的に実施します。また、最新の攻撃トレンドや脅威情報を共有する場を設けることも重要です。人間が最も弱いリンクになりがちだからこそ、継続的な教育によって組織全体のセキュリティリテラシーを底上げすることが不可欠です。

経営層のコミットメントも欠かせません。 経営層がセキュリティを単なるコストではなく、ビジネスを守り、企業の信頼性を高めるための「投資」と位置づけ、必要なリソース(人材、予算、時間)を確保する姿勢を示すことが、現場の意識改革を力強く後押しします。

② 脆弱性診断を定期的に実施する

人間の目によるレビューだけでは、すべての脆弱性を見つけ出すことは困難です。そこで、各種の脆弱性診断ツールを開発ライフサイクルに組み込み、定期的かつ自動的にセキュリティチェックを行うプロセスを構築することが極めて重要になります。これは、前述した「シフトレフト」を具体的に実践するアプローチです。

開発ライフサイクルの各段階で活用できる代表的な診断手法・ツールには、以下のようなものがあります。

- SAST (Static Application Security Testing / 静的アプリケーションセキュリティテスト):

ソースコードそのものを解析し、脆弱なコードパターンや設計上の問題を検出する手法です。プログラムを実行せずに解析できるため、開発の非常に早い段階(コーディング中)でフィードバックを得られるのが最大のメリットです。IDEのプラグインとして導入したり、コードがリポジトリにコミットされたタイミングで自動実行したりすることで、開発者がその場で問題を修正できます。 - DAST (Dynamic Application Security Testing / 動的アプリケーションセキュリティテスト):

実際にアプリケーションを動作させた状態で、外部から擬似的な攻撃リクエストを送り、システムの応答を分析して脆弱性を検出する手法です。SQLインジェクションやクロスサイトスクリプティングなど、実行時にしか顕在化しない脆弱性を見つけるのに効果的です。テスト環境で定期的に実行することで、コンポーネント間の連携によって生じる問題などを発見できます。 - IAST (Interactive Application Security Testing / 対話型アプリケーションセキュリティテスト):

SASTとDASTを組み合わせたようなアプローチです。アプリケーション内部にエージェントを組み込み、DASTのように外部からリクエストを送りながら、SASTのように内部のコードの動きを監視します。これにより、脆弱性の検出精度が高く、どのコードが原因であるかを特定しやすいという利点があります。 - SCA (Software Composition Analysis / ソフトウェア構成分析):

アプリケーションが利用しているオープンソースライブラリやフレームワークをスキャンし、既知の脆弱性(CVE)が含まれていないかをチェックするツールです。サプライチェーン攻撃のリスクを低減するために不可欠なプロセスです。

これらのツールをCI/CDパイプラインに統合し、ビルドやデプロイのたびに自動で診断が走る仕組みを構築することで、脆弱性の早期発見・早期修正のサイクルを確立できます。

③ 外部の専門家やサービスを活用する

すべての企業が、高度なスキルを持つセキュリティ専門家を自社で十分に確保できるわけではありません。特に、脅威モデリングや高度なペネトレーションテスト(侵入テスト)といった専門性の高い領域では、外部の専門家の知見を活用することが非常に有効です。

- セキュリティコンサルティング:

システムの企画・設計段階で、外部のセキュリティコンサルタントにレビューを依頼します。彼らは豊富な経験と攻撃者の視点から、自社だけでは気づけないアーキテクチャ上の問題点や潜在的なリスクを指摘してくれます。これにより、開発の初期段階で設計の堅牢性を大幅に高めることができます。 - ペネトレーションテスト(侵入テスト):

リリース前や定期的なタイミングで、ホワイトハッカーと呼ばれる倫理的なハッカーに、実際にシステムへの侵入を試みてもらうサービスです。ツールによる自動診断では発見が難しい、ビジネスロジックの欠陥や複数の脆弱性を組み合わせた高度な攻撃シナリオを検証できます。システムの「本当の強度」を実践的に評価する上で、最も効果的な手法の一つです。 - 脆弱性診断サービス:

自社で診断ツールを運用するリソースがない場合、SASTやDASTといった診断をサービスとして提供する企業に依頼することもできます。専門家が診断結果を分析し、具体的な修正方法と共にレポートしてくれるため、開発チームは修正作業に集中できます。

自社のリソースや専門知識には限りがあることを認識し、必要に応じて外部の力を借りることは、賢明な戦略です。内製の努力と外部の客観的な視点を組み合わせることで、より網羅的で効果的なセキュリティ体制を構築できます。

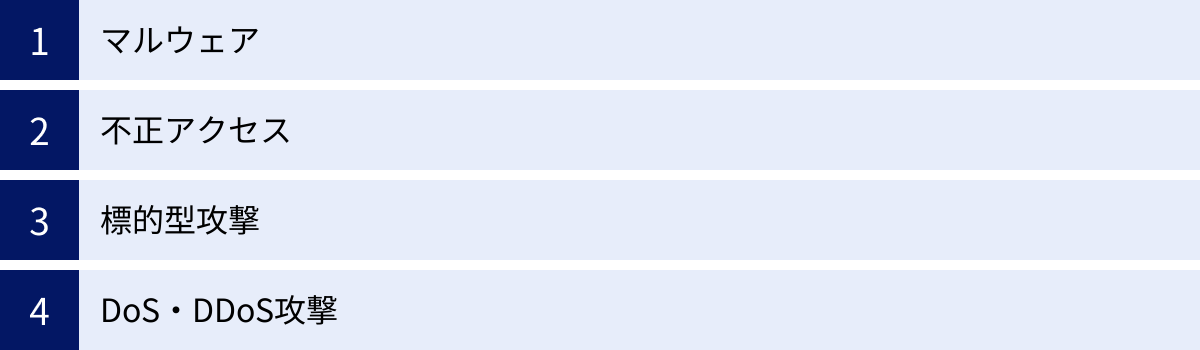

セキュリティ・バイ・デザインで対策すべき主なサイバー攻撃

セキュリティ・バイ・デザインを実践する上で、「どのような攻撃を想定して設計すべきか」を理解しておくことは非常に重要です。ここでは、設計段階で特に意識して対策すべき代表的なサイバー攻撃を4つ紹介します。

マルウェア

マルウェアとは、ランサムウェア、ウイルス、スパイウェア、トロイの木馬など、悪意のあるソフトウェアの総称です。システムに侵入し、データを暗号化したり、情報を盗み出したり、他のシステムへの攻撃の踏み台にしたりと、様々な被害をもたらします。

【設計段階での対策】

- 侵入経路の遮断:

- 入力値の検証: ファイルアップロード機能など、外部からデータを受け取る箇所では、ファイルの種類やサイズ、内容を厳格にチェックし、実行可能ファイルなどがアップロードされないように設計します。

- 信頼できないソースの排除: 外部のライブラリやコンポーネントを導入する際は、信頼できる提供元から入手し、SCAツールで脆弱性の有無を確認するプロセスを設けます。

- 感染拡大の防止(コンパートメント化):

- システムの分離・分割: 万が一、一部のサーバーがマルウェアに感染しても、被害が他のサーバーやネットワークセグメントに広がらないよう、システムを適切に分割し、境界でのアクセス制御を厳格に行います。これは「④ システムを分離・分割する」原則の実践です。

- 最小権限の原則: プロセスやサービスアカウントに与える権限を必要最小限に絞り、マルウェアがシステム全体を制御する権限を奪取できないように設計します。

不正アクセス

不正アクセスとは、攻撃者がシステムの脆弱性を突いて、正規の権限なく内部に侵入したり、データを盗み見たり、改ざんしたりする行為全般を指します。代表的な手法に、SQLインジェクションやクロスサイトスクリプティング(XSS)があります。

【設計段階での対策】

- SQLインジェクション対策:

- プリペアードステートメントの使用: SQL文を組み立てる際に、ユーザーからの入力値を直接埋め込むのではなく、プレースホルダを用いる方式を設計の標準とします。これにより、入力値がSQL文の一部として解釈されることを防ぎます。

- クロスサイトスクリプティング(XSS)対策:

- 出力時のエスケープ処理: ユーザーからの入力値をWebページに出力する際は、

< > " 'といった特殊文字をHTMLエンティティに変換(エスケープ)する処理を必ず組み込むように設計します。 - Content Security Policy (CSP) の導入: ブラウザが読み込めるリソース(スクリプト、画像など)の提供元を制限するHTTPヘッダを返すように設計し、意図しないスクリプトの実行を防ぎます。

- 出力時のエスケープ処理: ユーザーからの入力値をWebページに出力する際は、

- 認証・認可の強化:

- 多要素認証(MFA)の導入: パスワードだけでなく、SMSや認証アプリなどを組み合わせた認証を、特に管理者機能など重要な機能に対しては必須とする設計にします。

- 適切なアクセス制御: ユーザーの役割に応じて、アクセスできる機能やデータを厳密に制御する認可の仕組みを設計します。

標的型攻撃

標的型攻撃とは、特定の企業や組織を狙い、長期間にわたって執拗に攻撃を仕掛ける手法です。従業員に偽のメール(標的型メール)を送りつけてマルウェアに感染させ、そこを足がかりに内部ネットワークへ侵入し、機密情報を窃取することを目的とします。

【設計段階での対策】

- 多層防御の徹底: 標的型攻撃は、一つの防御策を回避する巧妙な手口を用いてくるため、単一の対策では防ぎきれません。「⑤ 多層防御を導入する」原則に基づき、ネットワーク、エンドポイント、アプリケーション、データといった各層で防御策を講じるアーキテクチャを設計します。

- 侵入を前提とした検知・対応設計:

- ログの統合監視: システムの各所から出力されるログを一元的に収集・分析する仕組み(SIEMなど)を導入し、攻撃者が内部で活動する兆候(ラテラルムーブメントなど)を早期に検知できるよう設計します。これは「⑥ インシデント発生に備える」原則の実践です。

- ゼロトラストアーキテクチャの採用: 「社内ネットワークは安全」という従来の考え方を捨て、すべてのアクセスを信頼せずに毎回検証するという「ゼロトラスト」の考え方に基づいたネットワーク・アクセス制御を設計します。

DoS・DDoS攻撃

DoS(Denial of Service)攻撃およびDDoS(Distributed Denial of Service)攻撃は、大量の通信リクエストを送りつけることでサーバーやネットワークに過大な負荷をかけ、サービスを提供不能な状態に陥らせる攻撃です。

【設計段階での対策】

- キャパシティプランニングと負荷分散:

- スケーラブルなアーキテクチャ: アクセス急増時に自動的にサーバーリソースを拡張(スケールアウト)できるような、クラウドネイティブな設計を採用します。

- ロードバランサーの導入: 複数のサーバーにトラフィックを分散させ、単一のサーバーに負荷が集中するのを防ぐ設計にします。

- 攻撃トラフィックのフィルタリング:

- CDNやクラウド型WAFの活用: 世界中に分散配置されたエッジサーバーで攻撃トラフィックを吸収・フィルタリングしてくれるCDN(コンテンツデリバリネットワーク)や、クラウドベースのDDoS防御サービスをシステムの前面に配置する構成を設計します。

- レートリミットの実装: 単一のIPアドレスから短時間に異常な数のリクエストがあった場合に、アクセスを一時的に制限する機能をアプリケーションレベルで設計します。

これらの攻撃手法を理解し、設計の初期段階から対策を織り込むことで、後付けでは対応が難しい根本的なセキュリティ強度をシステムに持たせることができます。

脆弱性診断におすすめのツール・サービス3選

セキュリティ・バイ・デザインを実践し、シフトレフトを実現するためには、適切な脆弱性診断ツールやサービスの活用が欠かせません。ここでは、国内で評価の高い代表的なサービスを3つご紹介します。自社の開発体制や対象システムの特性に合わせて選定する際の参考にしてください。

(掲載されている情報は、各公式サイトの公開情報に基づき作成しています。最新かつ詳細な情報については、各サービスの公式サイトをご確認ください。)

| サービス名 | 提供会社 | 特徴 | 主な対象 |

|---|---|---|---|

| GMOサイバーセキュリティ byイエラエ | GMOサイバーセキュリティ byイエラエ株式会社 | ・国内トップクラスのホワイトハッカーによる手動診断 ・高精度なペネトレーションテスト ・幅広い診断対象 |

Webアプリ、スマホアプリ、IoT機器、クラウド、ネットワーク |

| LIRM (リリム) | 株式会社Flatt Security | ・継続的な脆弱性診断プラットフォーム(SaaS) ・ツール診断と手動診断のハイブリッド ・開発プロセスへの組み込みやすさ |

Webアプリケーション、API |

| Trend Micro Cloud One – Application Security | トレンドマイクロ株式会社 | ・ランタイム(実行時)での脆弱性検知・保護 (RASP) ・サーバーレスやコンテナ環境に対応 ・CI/CDパイプラインへの統合 |

クラウドネイティブアプリケーション(コンテナ、サーバーレス等) |

① GMOサイバーセキュリティ byイエラエ

GMOサイバーセキュリティ byイエラエは、世界トップクラスのホワイトハッカー(倫理的ハッカー)を多数擁する専門家集団が提供する、高精度な脆弱性診断サービスです。最大の強みは、ツールによる自動診断では発見が困難な、ビジネスロジックの欠陥や複雑な脆弱性までを洗い出す手動診断(ペネトレーションテスト)の品質の高さにあります。

- 主な特徴:

- 専門家による高品質な診断: 経験豊富なホワイトハッカーが、実際の攻撃者の視点でシステムを徹底的に調査します。

- 幅広い診断対象: Webアプリケーションやスマートフォンアプリはもちろん、IoT機器、自動車(コネクテッドカー)、ゲーム、クラウド基盤まで、非常に幅広い領域に対応しています。

- 具体的な改善提案: 発見した脆弱性の危険度評価だけでなく、根本原因と具体的な修正方法までを詳細にレポートしてくれるため、開発者は迅速に修正作業に着手できます。

- こんな場合におすすめ:

- 金融機関やECサイトなど、極めて高いセキュリティレベルが求められるシステムのリリース前最終チェック。

- IoT機器やクラウド基盤など、特殊な環境の脆弱性診断を専門家に依頼したい場合。

- ツール診断だけでは不安で、より実践的な侵入テストを実施したい場合。

参照:GMOサイバーセキュリティ byイエラエ 公式サイト

② LIRM

LIRM(リリム)は、株式会社Flatt Securityが提供するSaaS型の継続的脆弱性診断プラットフォームです。開発プロセスに診断を組み込み、アジャイル開発やDevOpsのスピード感を損なわずにセキュリティを確保することを目指しています。

- 主な特徴:

- 継続的な診断: 一度きりの診断ではなく、開発のイテレーションに合わせて継続的にスキャンを実行し、新たな脆弱性が生まれていないかを常に監視できます。

- ハイブリッドアプローチ: 高速なツール診断で広範囲をカバーしつつ、診断エンジニアによる手動診断で重要なポイントを深掘りするハイブリッド方式を採用しています。

- 開発者フレンドリー: 診断結果はWeb上のダッシュボードで管理でき、Slackなどとの連携も可能です。開発者が日々の業務フローの中で自然に脆弱性情報を確認し、対応できるような工夫がされています。

- こんな場合におすすめ:

- DevSecOpsを推進しており、CI/CDパイプラインに脆弱性診断を組み込みたい場合。

- 頻繁にリリースを行うWebサービスのセキュリティを、継続的に担保したい場合。

- 脆弱性管理のプロセスを効率化・自動化したいと考えている開発チーム。

参照:LIRM 公式サイト

③ Trend Micro Cloud One – Application Security

Trend Micro Cloud One – Application Securityは、大手セキュリティベンダーであるトレンドマイクロが提供する、クラウドワークロード保護プラットフォーム「Cloud One」の一機能です。特に、アプリケーションの実行時にセキュリティを確保する点に特徴があります。

- 主な特徴:

- ランタイム保護(RASP): アプリケーションの実行時に、不正なリクエストや脆弱性を利用した攻撃をリアルタイムで検知し、ブロックします。これにより、パッチが未適用の脆弱性(ゼロデイ脆弱性)に対しても一定の保護を提供できます。

- クラウドネイティブ対応: コンテナ(Docker, Kubernetes)やサーバーレス(AWS Lambdaなど)といった、モダンなクラウドネイティブ環境に最適化されています。

- パイプラインへの統合: CI/CDパイプラインに組み込むことで、ビルド時にコンテナイメージの脆弱性スキャンを行うなど、シフトレフトの実践も支援します。

- こんな場合におすすめ:

- AWS、Azure、GCPなどのパブリッククラウド上で、コンテナやサーバーレス技術を多用したシステムを開発・運用している場合。

- 運用中のアプリケーションを、コードの修正なしで脆弱性から保護したい場合。

- 開発から運用まで一貫したセキュリティプラットフォームを求めている場合。

参照:トレンドマイクロ株式会社 公式サイト

まとめ

本記事では、セキュリティ・バイ・デザインの基本的な考え方から、その重要性が増している背景、導入のメリット・デメリット、実践のための7つの原則、そして具体的な実現方法までを包括的に解説してきました。

改めて要点を整理すると、セキュリティ・バイ・デザインとは、システムの企画・設計という最も上流の工程からセキュリティを組み込み、開発ライフサイクル全体を通じて安全性を確保するアプローチです。DXの推進、サイバー攻撃の巧妙化、IoT機器の普及といった現代的な課題に対応するため、この考え方はもはや特別なものではなく、高品質なソフトウェア開発における必須要件となりつつあります。

導入には、脅威モデリングや設計レビューといった初期コストや学習コストが伴う場合がありますが、それは将来発生しうる大規模な手戻りやインシデント対応コストを未然に防ぐための極めて合理的な「投資」です。手戻り工数の削減と、後付けでは実現不可能な本質的なセキュリティ強度向上という、二つの大きな果実を得ることができます。

成功の鍵は、技術的な側面に留まりません。DevSecOpsの文化を醸成し、開発に関わる全員がセキュリティを自らの責任と捉える組織的な意識改革。SASTやDASTといったツールを活用し、脆弱性を早期に発見・修正するプロセスの自動化。そして、自社の力だけでは不十分な領域において、外部の専門家の知見を積極的に活用する柔軟性。これらが三位一体となって、セキュリティ・バイ・デザインは真にその価値を発揮します。

デジタル技術がビジネスの根幹を成す現代において、システムのセキュリティは企業の信頼性、ひいては事業継続そのものを左右する重要な経営課題です。この記事が、皆様の組織における堅牢で信頼性の高いシステム構築の一助となれば幸いです。まずは、自社の開発プロセスを見直し、小さな一歩からでもセキュリティ・バイ・デザインの原則を取り入れてみることをお勧めします。