現代のビジネス環境において、ソフトウェアは企業の競争力を左右する重要な要素です。市場の変化に迅速に対応するため、ソフトウェア開発のスピードはますます高速化しています。しかし、そのスピードと引き換えに、セキュリティ対策が後手に回り、深刻な脆弱性が見過ごされるケースが後を絶ちません。このような課題を解決するアプローチとして、今「シフトレフト」という考え方が世界中の開発現場で注目を集めています。

シフトレフトは、単なる新しいセキュリティツールの導入を意味するものではありません。開発プロセスそのものにセキュリティを組み込み、開発者とセキュリティ担当者が協力して、より安全なソフトウェアを効率的に生み出すための文化的な変革です。

この記事では、シフトレフトの基本的な概念から、注目される背景、具体的なメリット、そして導入を成功させるためのステップやツールに至るまで、網羅的に解説します。シフトレフトを理解し、実践することで、開発スピードを損なうことなく、製品のセキュリティ品質を向上させ、ビジネスの成長を加速させることができるでしょう。

目次

シフトレフトとは

シフトレフトとは、ソフトウェア開発ライフサイクル(SDLC)において、セキュリティに関する活動をできるだけ早い段階(左側)に移行させるという考え方やアプローチを指します。

従来のソフトウェア開発、特にウォーターフォール型と呼ばれるモデルでは、開発プロセスが一直線に進むのが一般的でした。

【従来の開発ライフサイクル(SDLC)】

要件定義 → 設計 → 実装(コーディング) → テスト → リリース → 運用

この流れを左から右への直線と捉えた場合、セキュリティ対策は主に右側の「テスト」フェーズの最終段階や「リリース」直前に行われることが多くありました。具体的には、完成したアプリケーションに対して、セキュリティ専門のチームが脆弱性診断(侵入テストなど)を実施し、問題が見つかれば開発チームに修正を依頼するという形です。

しかし、この「後工程」でのセキュリティ対策には、いくつかの大きな問題点がありました。

- 手戻りコストの増大: リリース直前に重大な脆弱性が発見された場合、その原因が設計段階の根本的な欠陥にあることも少なくありません。その場合、修正には大幅な設計変更やコードの書き直しが必要となり、莫大な時間とコスト(手戻りコスト)が発生します。

- リリース遅延のリスク: 深刻な脆弱性の修正には時間がかかり、予定されていたリリース日を延期せざるを得なくなることがあります。これはビジネスにおける機会損失に直結します。

- 開発チームとセキュリティチームの対立: セキュリティチームがリリース直前に「門番(ゲートキーパー)」として多くの問題点を指摘すると、開発チームは「また仕事を増やされた」と感じ、両者の間に溝が生まれる原因となりがちでした。

こうした問題を解決するために生まれたのが「シフトレフト」です。シフトレフトは、セキュリティを後工程のチェック項目としてではなく、開発プロセス全体にわたる品質の一部として捉え、上流工程から継続的に組み込んでいくことを目指します。

具体的には、以下のような活動を開発ライフサイクルの「左側」へとシフトさせていきます。

- 要件定義段階: どのような機能を作るかだけでなく、どのようなセキュリティ要件を満たすべきかを定義します。

- 設計段階: 脅威モデリング(システムに潜む脅威を洗い出し、対策を設計に盛り込む手法)を実施し、セキュアなアーキテクチャを設計します。

- 実装(コーディング)段階: 開発者がコードを書きながら、IDE(統合開発環境)のプラグインなどを利用してリアルタイムに脆弱性をチェックします。また、セキュアコーディングのガイドラインを遵守します。

- ビルド・テスト段階: CI/CD(継続的インテグレーション/継続的デリバリー)パイプラインにセキュリティテストを自動で組み込み、コードがリポジトリにコミットされるたびに自動的に脆弱性スキャンが実行されるようにします。

このように、シフトレフトはセキュリティ活動をライフサイクルの各段階に分散させ、開発者が主体的に関わることを促します。これにより、脆弱性を早期に発見・修正し、手戻りコストを劇的に削減すると同時に、開発のスピードを落とすことなく、本質的に安全なソフトウェア(セキュア・バイ・デザイン)を構築することが、シフトレフトの最終的なゴールです。

重要なのは、シフトレフトが「開発者にセキュリティの全責任を押し付ける」ものではないという点です。むしろ、セキュリティチームの役割が、開発の妨げとなる「門番」から、開発者を支援し、適切なツールや知識を提供する「イネーブラー(実現支援者)」へと変化することを意味します。開発とセキュリティが協力し、共通の目標に向かう文化を醸成することこそ、シフトレフトの本質と言えるでしょう。

シフトレフトが注目される背景

シフトレフトという考え方は、決して目新しいものではありません。しかし、ここ数年でその重要性が急速に高まり、多くの企業が導入を急いでいます。なぜ今、シフトレフトがこれほどまでに注目されているのでしょうか。その背景には、現代のソフトウェア開発を取り巻く3つの大きな環境変化が深く関わっています。

開発サイクルの高速化

現代のビジネスは、デジタル技術の進化とともに、その変化のスピードを増しています。新しいサービスをいち早く市場に投入し、顧客からのフィードバックを迅速に製品に反映させることが、企業の競争優位性を維持するために不可欠となりました。この要求に応えるため、ソフトウェア開発の現場では、数ヶ月から数年単位で開発を行うウォーターフォール型から、数週間単位の短いサイクルで開発を繰り返すアジャイル開発へと主流が移っています。

アジャイル開発では、「スプリント」と呼ばれる短い期間(通常1〜4週間)で、計画、設計、実装、テスト、レビューという一連のサイクルを回し、動作するソフトウェアを少しずつ完成させていきます。この短いサイクルを何度も繰り返すことで、仕様変更に柔軟に対応し、価値の高い機能を優先的にリリースできます。

しかし、この高速な開発サイクルは、従来のセキュリティ対策と相性が良くありませんでした。リリース直前にセキュリティ専門家が数週間かけて脆弱性診断を行うような従来型のプロセスでは、アジャイル開発のスピードについていけません。診断が終わる頃には、開発チームはすでに次のスプリントに進んでおり、指摘された脆弱性を修正するタイミングを逸してしまいます。もし重大な脆弱性が見つかれば、スプリント計画全体が崩れ、開発リズムが大きく乱れることになります。

セキュリティチェックが開発のボトルネックとなり、ビジネスのスピードを阻害してしまうのです。

この問題を解決する唯一の方法が、シフトレフトです。セキュリティ活動をスプリントの計画段階や日々のコーディング、自動ビルドのプロセスに組み込むことで、高速な開発サイクルを妨げることなく、継続的にセキュリティを確保できます。脆弱性は発生したその場で発見され、開発者自身の手ですぐに修正されます。これにより、セキュリティは開発の「ブロッカー」ではなく、迅速なリリースを支える「品質要素」へと変わるのです。

ソフトウェアサプライチェーン攻撃の脅威

現代のソフトウェア開発は、ゼロからすべてのコードを書くことは稀です。多くの場合、オープンソースソフトウェア(OSS)やサードパーティ製のライブラリ、フレームワークを組み合わせて、効率的にアプリケーションを構築します。これは、車を製造する際に、タイヤやエンジン、電子部品などを専門メーカーから調達するのに似ています。このように、自社製品を構成するソフトウェアコンポーネントの連鎖を「ソフトウェアサプライチェーン」と呼びます。

このサプライチェーンは開発の生産性を飛躍的に向上させましたが、同時に新たなセキュリティリスクを生み出しました。自社で開発したコードがどんなに安全でも、利用しているOSSコンポーネントに脆弱性が一つでも含まれていれば、それが侵入口となり、アプリケーション全体が危険に晒される可能性があります。これが「ソフトウェアサプライチェーン攻撃」です。

近年、この種の攻撃は巧妙化し、その被害は甚大なものになっています。2021年末に発覚したJavaのロギングライブラリ「Apache Log4j」の脆弱性(通称:Log4Shell)は、世界中の数億台のデバイスに影響を与え、多くの企業が緊急対応に追われました。この事件は、広く使われているたった一つのコンポーネントの脆弱性が、いかに広範囲かつ深刻な影響を及ぼすかを浮き彫りにしました。

このような脅威に対して、リリース直前に完成品をテストするだけでは不十分です。どのOSSを、どのバージョンで利用しているのかを正確に把握し、それらに既知の脆弱性がないかを開発の初期段階から継続的に監視する必要があります。

ここでシフトレフトが重要な役割を果たします。SCA(ソフトウェアコンポジション解析)のようなツールを開発プロセスに組み込むことで、開発者が新しいライブラリを追加した瞬間や、アプリケーションをビルドするたびに、使用している全コンポーネントの脆弱性を自動でチェックできます。問題が見つかれば、安全なバージョンへのアップデートを促すなど、早期に対応することが可能です。これにより、危険なコンポーネントが製品に混入するのを防ぎ、ソフトウェアサプライチェーンのリスクを効果的に管理できるのです。

開発手法の変化(アジャイル・DevOpsの普及)

前述のアジャイル開発の普及と並行して、「DevOps」という考え方も広く浸透しました。DevOpsは、従来は縦割りになりがちだった開発(Development)チームと運用(Operations)チームが密に連携し、協力し合うことで、ソフトウェアのリリースから運用までの一連のプロセスを自動化し、高速化・効率化する文化や手法を指します。

DevOpsの中心的な実践が、CI/CD(継続的インテグレーション/継続的デリバリー)です。

- 継続的インテグレーション(CI): 開発者が書いたコードを、頻繁に中央のリポジトリに統合(マージ)します。その際、ビルドや自動テストを自動的に実行し、コードの問題を即座に発見します。

- 継続的デリバリー(CD): CIをパスしたコードを、自動的にテスト環境や本番環境にリリースできる状態にします。

このCI/CDパイプラインという「自動化された開発の高速道路」が整備されたことで、ソフトウェアは毎日、あるいは1日に何度もリリースされることが可能になりました。しかし、この高速道路にセキュリティの検問所がなければ、脆弱性を含んだままのソフトウェアが猛スピードでユーザーの元に届けられてしまう危険性があります。

そこで、DevOpsのパイプラインにセキュリティ(Security)を統合する「DevSecOps」という考え方が生まれ、その具体的な実践方法としてシフトレフトが不可欠とされています。CI/CDパイプラインの各段階に、ソースコードの脆弱性をチェックするSAST(静的解析)や、OSSの脆弱性をチェックするSCAなどのセキュリティテストを自動で組み込みます。

これにより、開発者はコードをコミットするたびに、人間を介さずにセキュリティ上のフィードバックを受け取ることができます。重大な脆弱性が検出された場合には、自動的にビルドを停止させ、問題のあるコードが後工程に進むのを防ぐ「ガードレール」の役割も果たします。

このように、DevOpsによる開発の自動化・高速化の流れの中で、セキュリティもまた自動化され、プロセスに統合されることが必然となりました。シフトレフトは、このDevSecOpsを実現し、スピードと安全性を両立させるための鍵となるアプローチなのです。

シフトレフトと関連する考え方

シフトレフトをより深く理解するためには、その周辺にある関連性の高い概念との関係を整理しておくことが重要です。特に、「DevSecOps」と「シフトライト」は、シフトレフトを語る上で欠かせないキーワードです。これらはシフトレフトと混同されたり、対立するものと誤解されたりすることがありますが、実際にはそれぞれが補完し合う関係にあります。

DevSecOpsとの関係

DevSecOps(デブセックオプス)とは、DevOpsの文化とプラクティスに、セキュリティ(Security)を最初から最後まで完全に統合するアプローチを指します。その根底には、「セキュリティは一部の専門家の責任ではなく、開発・運用に関わる全員の責任である」という思想があります。DevOpsが開発と運用の壁を取り払ったように、DevSecOpsは開発・運用とセキュリティの壁を取り払い、三者が一体となって協力することを目指します。

では、シフトレフトとDevSecOpsの関係はどうなっているのでしょうか。結論から言うと、シフトレフトは、DevSecOpsという大きな思想や文化を実現するための、非常に重要かつ具体的な方法論(プラクティス)の一つと位置づけられます。

- DevSecOps(思想・文化): 「セキュリティを開発プロセス全体に統合し、全員で責任を持つ」という包括的な目標や哲学。

- シフトレフト(方法論・実践): DevSecOpsの目標を達成するために、「セキュリティ活動を開発ライフサイクルのより早い段階(左側)で実施する」という具体的なアクション。

DevSecOpsを実現するためには、シフトレフト以外にも様々な活動が必要です。例えば、リリース後の運用段階での継続的な監視、脅威インテリジェンスの活用、インシデント発生時の自動対応などもDevSecOpsの重要な要素です。しかし、その中でも、開発の初期段階で脆弱性の作り込みを防ぐシフトレフトは、DevSecOpsの考え方を最も象徴する中核的な実践と言えます。

言い換えれば、シフトレフトを実践することなくして、真のDevSecOpsは実現できないと言っても過言ではありません。シフトレフトを通じて、開発者は自らのコードのセキュリティに責任を持つようになり、セキュリティチームは開発プロセスを支援する役割を担うようになります。この協力体制こそが、DevSecOpsが目指す理想の姿なのです。

シフトライトとの違い

シフトレフトの対になる概念として、「シフトライト(Shift Right)」という考え方が存在します。これは文字通り、セキュリティの焦点を開発ライフサイクルの「右側」、つまりリリース後の本番環境(プロダクション環境)に置くアプローチを指します。

シフトライトの主な目的は、アプリケーションが実際に稼働している環境で、未知の脅威や実際の攻撃をリアルタイムに検知し、迅速に対応することです。具体的な活動としては、以下のようなものが挙げられます。

- 高度な監視とログ分析: アプリケーションの動作やネットワークトラフィックを常時監視し、異常な振る舞いや攻撃の兆候を早期に発見する(SIEMやSOARなどの活用)。

- ランタイム保護: アプリケーションの実行中に、脆弱性を悪用しようとする攻撃を検知・防御する(RASP: Runtime Application Self-Protection)。

- 脅威インテリジェンスの活用: 最新の攻撃手法や脆弱性情報を収集・分析し、防御策に活かす。

- インシデントレスポンス: セキュリティインシデントが発生した際に、被害を最小限に抑え、迅速に復旧するための体制や手順を整備する。

ここで重要なのは、シフトレフトとシフトライトは、どちらか一方を選べばよいという対立関係にあるのではなく、相互に補完し合うべき両輪の関係にあるということです。

なぜなら、シフトレフトをどれだけ徹底しても、100%安全なソフトウェアを作ることは不可能だからです。

- 未知の脆弱性(ゼロデイ): シフトレフトで実施するテストは、基本的に既知の脆弱性パターンに基づいています。まだ世に知られていない未知の攻撃手法に対しては、無力な場合があります。

- 設定や環境に起因する問題: コード自体に問題がなくても、サーバーの設定ミスや、他のシステムとの連携の中で、予期せぬ脆弱性が生まれることがあります。

- 運用開始後の変化: アプリケーションが稼働し始めると、ユーザーの利用パターンや外部環境の変化によって、開発段階では想定しきれなかった新たなリスクが顕在化することがあります。

シフトレフトが「脆弱性の作り込みを防ぐための予防医学」だとすれば、シフトライトは「実際に病気(攻撃)が発生した際の早期発見と治療」に例えられます。健康でいるためには、日々の予防(シフトレフト)が最も重要ですが、万が一病気になった場合に備えて、すぐに駆け込める病院や優れた医療技術(シフトライト)も必要不可欠です。

以下の表は、シフトレフトとシフトライトの主な違いをまとめたものです。

| 観点 | シフトレフト | シフトライト |

|---|---|---|

| 主な目的 | 脆弱性の予防と早期修正による品質向上 | 攻撃の検知と迅速な対応による事業継続 |

| 対象フェーズ | 開発ライフサイクルの上流(要件定義、設計、開発、テスト) | 開発ライフサイクルの下流(リリース、運用、監視) |

| 主な活動 | 脅威モデリング、セキュアコーディング、静的/動的テスト、SCA | ランタイム保護、侵入検知/防御、ログ監視、インシデント対応 |

| キーワード | 予防、早期発見、セキュア・バイ・デザイン、DevSecOps | 検知、対応、レジリエンス(回復力)、サイバーディフェンス |

| 主なツール | SAST, DAST, IAST, SCA | WAF, RASP, SIEM, SOAR |

結論として、理想的なセキュリティ体制は、シフトレフトによってセキュアなソフトウェアを開発する基盤を固め(Secure by Design)、シフトライトによって本番環境での脅威に対する回復力(Resilience)を高める、この両方のアプローチを組み合わせることで実現します。

シフトレフトを導入する3つのメリット

シフトレフトは、単にセキュリティを強化するだけでなく、開発プロセス全体、ひいてはビジネスそのものに多大な好影響をもたらします。ここでは、シフトレフトを導入することによって得られる代表的な3つのメリットについて、深く掘り下げて解説します。

① 脆弱性の早期発見と修正コストの削減

シフトレフトがもたらす最も直接的で、かつ最大のメリットは、脆弱性の修正にかかるコストを劇的に削減できることです。ソフトウェア開発の世界には、「バグ(脆弱性も含む)の発見が遅れるほど、その修正コストは指数関数的に増大する」という経験則があります。

米国の国立標準技術研究所(NIST)の調査によると、要件定義・設計段階で発見されたバグの修正コストを「1」とすると、実装・テスト段階では「3〜8倍」、そしてリリース後に本番環境で発見された場合のコストは「30〜100倍以上」にも跳ね上がると報告されています。(参照:NIST Special Publication 800-53, a study by the Systems Sciences Institute at IBM など複数の研究で同様の傾向が示されています)

なぜ、これほどまでにコストが膨れ上がるのでしょうか。その理由は、後工程で発見された問題の根が、実は上流工程の設計やアーキテクチャにあることが多いからです。例えば、リリース直前の脆弱性診断で、個人情報を扱う部分に根本的な設計ミスが見つかったとします。その修正には、データベースの構造変更、関連する多数のAPIの修正、そしてUIの変更など、アプリケーションの広範囲にわたる手直しが必要になります。これは、あたかも完成したビルの耐震性能に問題が見つかり、基礎から設計をやり直すようなものです。多大な時間と労力、そしてコストがかかるのは想像に難くありません。

一方、シフトレフトのアプローチでは、脆弱性はもっと早い段階で発見されます。

- 設計段階で脅威モデリングを行えば、アーキテクチャレベルの欠陥を未然に防げます。

- 実装段階で開発者がコードを書きながらSAST(静的解析)ツールを使えば、その場でコーディングミスを特定し、数分で修正できます。

- ビルド段階でCIパイプラインにセキュリティテストを組み込んでおけば、問題のあるコードがリポジトリに統合される前に自動的にブロックされます。

このように、問題が発生したその瞬間に、最も状況を理解している開発者自身が修正を行うため、修正コストは最小限に抑えられます。これは、小さな火種のうちに消し止めるのと同じです。大規模な修正作業がなくなることで、開発チームは本来の機能開発に集中でき、プロジェクト全体の生産性も向上します。この経済的なインパクトこそ、多くの企業がシフトレフトに取り組む強力な動機となっているのです。

② 開発スピードの維持・向上

「開発プロセスにセキュリティ活動を追加すると、その分開発のスピードが落ちるのではないか?」これは、シフトレフト導入を検討する際に多くの人が抱く懸念です。しかし、適切に実践されたシフトレフトは、短期的には学習コストがかかるものの、長期的には開発スピードを維持、あるいは向上させる効果があります。

その理由は、シフトレフトが「開発サイクルの予測可能性」を高めるからです。従来の後工程でのセキュリティチェックは、いわば「いつ爆発するかわからない爆弾」を抱えているようなものでした。開発チームは順調に開発を進めているつもりでも、リリース直前の診断で予期せぬ重大な脆弱性が見つかれば、そこから数週間、あるいは数ヶ月にわたる緊急の修正作業が発生し、リリース計画は完全に白紙に戻ってしまいます。このような「サプライズ」は、開発のリズムを大きく乱し、ビジネス計画にも深刻な影響を与えます。

シフトレフトは、この不確実性を取り除きます。セキュリティテストは日常的な開発活動の一部となり、CI/CDパイプラインを通じて自動的に実行されます。脆弱性は発見されたらすぐに修正されるため、リリース直前になって大量の「セキュリティ負債」が発覚することはありません。

- 手戻りの撲滅: 大規模な手戻り作業がなくなることで、開発プロセスがスムーズに流れるようになります。

- 待ち時間の削減: 開発者はセキュリティチームの診断結果を待つ必要がなく、継続的に開発を進めることができます。

- 自動化による効率化: 手動で行っていたセキュリティチェックを自動化することで、人的リソースをより創造的な作業に振り向けることができます。

結果として、開発チームは自信を持って、安定したペースで品質の高いソフトウェアをリリースし続けることができるようになります。セキュリティが開発の「ブレーキ」ではなく、むしろ安定走行を支える「優れた足回り」として機能するのです。アジャイルやDevOpsが目指す「迅速かつ継続的な価値提供」は、シフトレフトという土台があってこそ、真に実現されると言えるでしょう。

③ チーム全体のセキュリティ意識の向上

シフトレフトは、ツールやプロセスの変革だけにとどまりません。その導入プロセスを通じて、組織全体のセキュリティに対する意識と文化を根本から変える力を持っています。

従来、セキュリティは一部の専門家(セキュリティチーム)だけが担う特殊な業務と見なされがちでした。開発者は機能実装に専念し、セキュリティは後から専門家がチェックしてくれる、という分業体制です。この体制は、開発者からセキュリティに対する当事者意識を奪い、「セキュリティは他人事」という考えを生む温床となっていました。

シフトレフトは、この壁を打ち破ります。「セキュリティは品質の一部であり、優れたコードを書くことと、セキュアなコードを書くことは同義である」という考え方を開発者に浸透させます。開発者は、自らが書いたコードのセキュリティに責任を持つようになり、セキュアコーディングのスキルを積極的に学んだり、セキュリティ上の懸念点を自ら提起したりするようになります。

この過程で、開発チームとセキュリティチームの間に、新たな協力関係が生まれます。

- 知識の共有: セキュリティチームは、開発者が理解しやすい形でセキュリティの知識やベストプラクティスを提供します。一方、開発チームは、自分たちの開発プロセスや技術的な制約をセキュリティチームに共有します。

- 役割の変化: セキュリティチームは、問題点を指摘するだけの「評論家」から、開発者がセキュアな開発を行えるように支援する「コーチ」や「コンサルタント」へと役割を変えていきます。

- 共通の目標: 「より良い製品を、より速く、より安全に届ける」という共通の目標に向かって、両者が協力する文化が醸成されます。

このようなセキュリティ文化が組織に根付くことこそ、シフトレフトがもたらす最も価値のある、そして持続可能な成果です。特定のツールや個人に依存するのではなく、組織全体としてセキュアな製品を生み出し続ける能力が身につきます。これは、企業のブランドイメージや顧客からの信頼を守り、長期的なビジネスの成功を支える強固な基盤となるでしょう。

シフトレフト導入のデメリットと課題

シフトレフトは多くのメリットをもたらしますが、その導入は決して平坦な道のりではありません。メリットの裏側にあるデメリットや、乗り越えるべき課題を事前に理解しておくことは、現実的な計画を立て、導入を成功させるために不可欠です。ここでは、シフトレフト導入時に直面しがちな3つの主要な課題について解説します。

ツール導入や運用にかかるコスト

シフトレフトを効果的に実践するためには、多くの場合、SAST(静的解析)、DAST(動的解析)、SCA(ソフトウェア構成分析)といった専門的なセキュリティツールの導入が必要になります。これらのツールには、無視できないコストが伴います。

- ライセンス費用: 商用の高機能なツールは、ユーザー数やスキャン対象の規模に応じて、年間のライセンス費用が発生します。特に大規模な組織では、この費用はかなりの額に上ることがあります。

- 導入・構築コスト: ツールの導入には、既存の開発環境(CI/CDパイプラインなど)への組み込み作業や、専門家によるコンサルティングが必要になる場合があります。オープンソースのツールを選択した場合でも、自社でサーバーを構築・維持管理するための人件費やインフラコストがかかります。

- 運用・チューニングコスト: ツールを導入して終わりではありません。特にSASTツールなどは、誤検知(False Positive)、つまり実際には脆弱性ではないのに警告として検出してしまうケースが少なくありません。この誤検知を放置すると、開発者は大量のノイズに埋もれて本当に重要な警告を見逃したり、ツールそのものへの信頼を失ったりします。そのため、セキュリティ担当者は、検出された警告を精査し、自社の開発ルールに合わせて不要な警告を抑制するチューニング作業を継続的に行う必要があります。この運用コストは、しばしば見過ごされがちですが、非常に重要です。

これらのコストは、シフトレフトによる将来的な手戻りコストの削減効果(ROI)と比較衡量し、経営層や関係部署に対して丁寧に説明し、理解を得る必要があります。ツール選定にあたっては、単機能の安価なツールを複数組み合わせるのか、多機能な統合プラットフォームを導入するのかなど、自社の技術スタック、開発規模、チームの成熟度を考慮した慎重な判断が求められます。

開発者の負担増加とセキュリティ人材の不足

シフトレフトの核心は、開発者がセキュリティ活動に主体的に関わることです。しかし、これは裏を返せば、開発者のタスクと責任範囲が広がることを意味します。これまで機能開発に集中していた開発者にとって、セキュリティは新たな学習領域であり、短期的には大きな負担増と感じられる可能性があります。

- 学習コスト: 新しいツールの使い方を覚えたり、セキュアコーディングの原則を学んだりするには、相応の時間と労力が必要です。

- 業務負荷の増大: 日々のコーディングに加えて、検出された脆弱性のトリアージ(優先順位付け)や修正作業が加わります。これが過度な負担になると、開発のモチベーション低下や、かえって生産性の悪化を招く恐れがあります。

- 心理的な抵抗: 新しいプロセスやツールの導入に対して、「面倒くさい」「仕事が増えるだけ」といった心理的な抵抗感が生まれることも少なくありません。一方的にセキュリティを押し付けるような形になると、開発チームからの反発は必至です。

さらに、この問題を深刻化させるのが、セキュリティと開発の両方に精通した人材の圧倒的な不足です。シフトレフトを円滑に推進するには、開発プロセスを深く理解し、開発者の言語でコミュニケーションが取れるセキュリティ専門家や、セキュリティの知識を持ち、チームをリードできる開発者(セキュリティチャンピオン)といった「ブリッジ人材」の存在が鍵となります。しかし、このようなスキルセットを持つ人材は市場全体で極めて希少であり、多くの企業がその確保・育成に苦労しているのが現状です。

この課題に対処するには、トップダウンで強制するのではなく、開発者の負担を可能な限り軽減する工夫(使いやすいツールの選定、誤検知の削減など)や、継続的かつ実践的な教育プログラムの提供が不可欠です。

開発部門とセキュリティ部門の連携

多くの伝統的な企業組織において、開発部門とセキュリティ部門は、歴史的に異なるミッションとカルチャーを持ってきました。

- 開発部門のミッション: スピードとイノベーション。新しい機能を迅速に市場に投入し、ビジネス価値を生み出すことが最優先。

- セキュリティ部門のミッション: リスク管理とコンプライアンス。潜在的なリスクを排除し、安定性と安全性を確保することが最優先。

この目標の違いから、両者は時に利害が対立する関係になりがちでした。開発部門はセキュリティ部門を「開発のスピードを妨げるブロッカー」とみなし、セキュリティ部門は開発部門を「セキュリティを軽視し、リスクを生み出す存在」とみなす、といったサイロ化(部門間の壁)が生じていました。

シフトレフトを成功させる上で、この組織的なサイロの打破は、最も困難かつ重要な課題です。ツールを導入し、プロセスを定義しても、両部門が協力する文化がなければ、シフトレフトは形骸化してしまいます。

- コミュニケーション不足: お互いの業務や課題に対する理解が不足していると、建設的な対話が成り立ちません。

- 責任の押し付け合い: 脆弱性が発見された際に、「開発者のコーディングが悪い」「セキュリティチームのチェックが甘い」といった責任のなすり付け合いが発生しがちです。

- KPIの不一致: 開発部門が「リリース数」で評価され、セキュリティ部門が「脆弱性指摘数」で評価されるような状況では、両者が協力するインセンティブが働きません。

この課題を克服するには、組織のトップが明確なビジョンを示し、両部門に共通の目標(例:セキュアな製品の迅速な提供)を設定することが不可欠です。その上で、定期的な合同ミーティングの開催、情報共有のための共通プラットフォームの整備、人事交流などを通じて、相互理解を深め、信頼関係を構築していく地道な努力が求められます。セキュリティ部門には、開発者を統制するのではなく、支援し、導く「サーバントリーダーシップ」の姿勢が強く求められるのです。

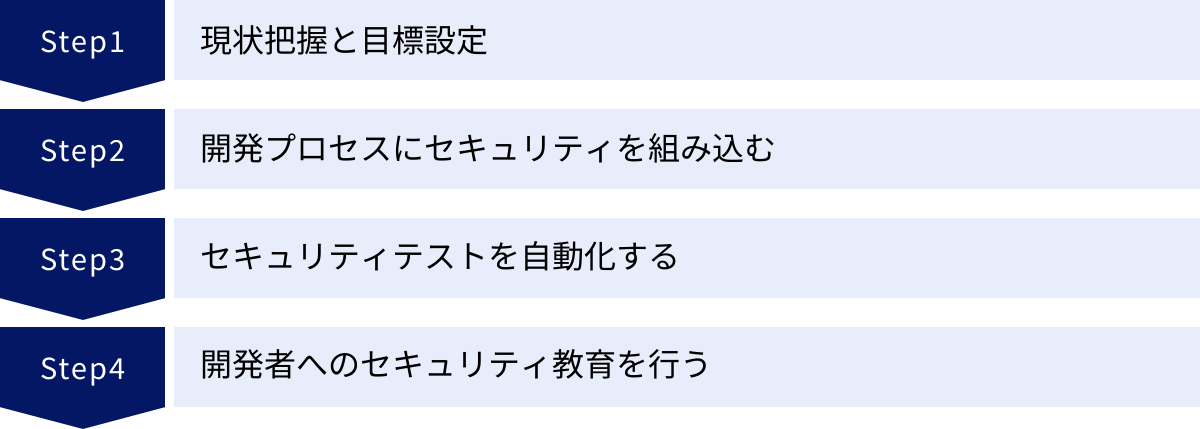

シフトレフトを実現するための4ステップ

シフトレフトの導入は、一度にすべてを完璧に行おうとすると失敗しがちです。自社の状況を正しく理解し、現実的な計画を立てて段階的に進めることが成功の鍵となります。ここでは、シフトレフトを組織に導入し、定着させるための実践的な4つのステップを解説します。

① 現状把握と目標設定

何事も、まずは現在地を知ることから始まります。シフトレフト導入の第一歩は、自社のソフトウェア開発プロセスとセキュリティ対策の現状(As-Is)を正確に可視化することです。

- 開発ライフサイクルのマッピング: 現在のソフトウェア開発が、どのようなフェーズ(要件定義、設計、実装、テスト、リリース、運用)を経て行われているかを洗い出します。各フェーズで「誰が」「何を」「どのように」行っているかを具体的に記述します。使用しているツール(バージョン管理システム、CI/CDツール、プロジェクト管理ツールなど)もリストアップします。

- セキュリティ活動の棚卸し: 上記のライフサイクルの中で、現在行われているセキュリティ関連の活動をすべてリストアップします。「リリース前に外部業者による脆弱性診断を年1回実施している」「開発チーム内に非公式なコーディング規約がある」「特定のOSSライブラリは利用を禁止している」など、公式・非公式を問わず洗い出します。

- 課題とギャップの特定: 可視化された現状プロセスと、理想的なシフトレフトの状態を比較し、課題やギャップを特定します。「脆弱性診断がリリース直前に集中し、手戻りの原因になっている」「利用しているOSSの脆弱性管理が属人的で、網羅性に欠ける」「開発者がセキュリティに関するフィードバックを受け取るのが遅すぎる」といった具体的な問題点を明らかにします。

現状と課題が明確になったら、次に達成すべき目標(To-Be)を設定します。このとき、いきなり壮大な最終目標を掲げるのではなく、現実的で測定可能な短期・中期の目標(KPI)に分解することが極めて重要です。

- (悪い例)「3年以内に完璧なDevSecOpsを実現する」→ 抽象的で行動に繋がらない。

- (良い例)「3ヶ月後までに、最重要プロダクトAのCIパイプラインにSCAツールを導入し、ビルドごとに自動スキャンを実行する」「半年後までに、パイロットチームにおいてSASTツールを導入し、検出されたクリティカルな脆弱性の90%を次のスプリント内で修正するルールを定着させる」

具体的で達成可能な目標を設定することで、チームのモチベーションを維持し、進捗を客観的に評価しながら、着実に前進することができます。

② 開発プロセスにセキュリティを組み込む

目標を設定したら、次はその目標を達成するために、既存の開発プロセスにセキュリティ活動を自然な形で統合していきます。重要なのは、開発者のワークフローをできるだけ妨げず、むしろ支援するような形でセキュリティを組み込むことです。

- 要件定義・設計フェーズ:

- セキュリティ要件の明確化: 新機能の要件定義を行う際に、機能要件と同じレベルでセキュリティ要件(例:入力値のバリデーション、アクセス制御、ログ取得など)を定義し、ユーザーストーリーやチケットに明記するプロセスを導入します。

- 脅威モデリングの実施: 設計段階で、システムの構成図などを基に「どこにどのような脅威が存在しうるか」「その脅威によって何が起こるか」「どう対策すべきか」を開発者とセキュリティ担当者が共同で洗い出します。STRIDE(Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege)のようなフレームワークを活用すると、体系的に脅威を分析できます。

- 実装(コーディング)フェーズ:

- セキュアコーディングガイドラインの整備: 自社で利用しているプログラミング言語やフレームワークに特化した、実践的なセキュアコーディングのルールブックを作成し、開発チームに共有します。

- IDEプラグインの活用: 開発者が普段使っているIDE(統合開発環境)にSASTツールのプラグインを導入し、コードを書きながらリアルタイムで脆弱性の警告が表示されるようにします。これにより、バグが生まれた瞬間に修正することが可能になります。

- プルリクエスト(コードレビュー)の強化: コードレビューのチェックリストに、「入力値の検証は行われているか」「エラーハンドリングは適切か」といったセキュリティ観点の項目を追加します。

これらの活動を、既存の会議体(スプリントプランニング、設計レビューなど)やツール(Jira, Confluenceなど)の中に組み込むことで、特別なイベントとしてではなく、日常業務の一部として定着させることができます。

③ セキュリティテストを自動化する

手動のセキュリティチェックは、アジャイルやDevOpsの高速な開発サイクルにおいて、深刻なボトルネックとなります。シフトレフトをスケールさせ、持続可能なものにするためには、セキュリティテストの自動化が絶対に不可欠です。その中心となるのが、CI/CDパイプラインへのセキュリティツールの統合です。

- CI/CDパイプラインへの統合: Jenkins, GitLab CI, GitHub ActionsといったCI/CDツールと、SAST, DAST, SCAなどのセキュリティツールを連携させます。そして、「開発者がコードをコミットした時」「プルリクエストが作成された時」「メインブランチにマージされた時」といったイベントをトリガーとして、セキュリティスキャンが自動的に実行されるように設定します。

- ガードレールの設定: スキャン結果に基づいて、CI/CDパイプラインの挙動を制御します。例えば、「CVSSスコアが9.0以上の重大な脆弱性が1件でも見つかった場合は、ビルドを失敗させる」「新規にクリティカルな脆弱性が追加されたプルリクエストは、マージをブロックする」といったルール(ガードレール)を設定します。これにより、危険なコードが後工程に流出するのを自動的に防ぎます。ただし、導入初期はガードレールを厳しくしすぎず、まずは警告(Warning)として通知するだけに留め、徐々に厳格化していくのが良いでしょう。

- フィードバックループの最適化: 自動化の目的は、開発者に迅速かつ的確なフィードバックを届けることです。スキャン結果は、開発者が日常的に利用しているコミュニケーションツール(Slack, Microsoft Teamsなど)や、タスク管理ツール(Jira, Redmineなど)に自動で通知・起票されるように連携させます。これにより、開発者は別のツール画面を開くことなく、指摘された問題をすぐに確認し、修正作業に取り掛かることができます。

④ 開発者へのセキュリティ教育を行う

どれだけ優れたツールやプロセスを導入しても、最終的にセキュアなコードを書くのは開発者自身です。したがって、開発者のセキュリティスキルと意識を向上させるための継続的な教育は、シフトレフトの成否を分ける極めて重要な要素です。

- 継続的なトレーニングの実施: 一度きりの座学研修では、知識はすぐに忘れ去られてしまいます。自社の技術スタックに合わせたセキュアコーディングのハンズオン研修や、最新の攻撃トレンドに関する勉強会などを、定期的(例:四半期に一度)に開催します。

- 実践的な学習コンテンツの提供: 一般的なセキュリティ理論だけでなく、具体的なコード例を交えた「良いコード(Good)/悪いコード(Bad)」のサンプル集や、過去に自社製品で発生した脆弱性の事例と対策をまとめたナレッジベースなどを整備し、開発者がいつでも参照できるようにします。

- ゲーミフィケーションの活用: 学習に楽しさの要素を取り入れることも有効です。脆弱なWebアプリケーションを実際に攻略してみるCTF(Capture The Flag)形式の演習や、チーム対抗で脆弱性修正の速さと正確さを競うコンテストなどを開催することで、楽しみながら実践的なスキルを身につけることができます。

- セキュリティチャンピオン制度の導入: 各開発チームの中から、セキュリティに関心と意欲の高いメンバーを「セキュリティチャンピオン」として任命・育成する制度は非常に効果的です。セキュリティチャンピオンは、チーム内でのセキュリティに関する最初の相談窓口となり、セキュアコーディングの啓蒙活動を行ったり、セキュリティチームとの橋渡し役を担ったりします。彼らの存在は、セキュリティ文化を草の根レベルで浸透させる上で大きな力となります。

これらの4つのステップは、一度実行して終わりではありません。定期的に目標の達成度を評価し、新たな課題を特定し、プロセスを改善していく「Plan-Do-Check-Act(PDCA)」サイクルを回し続けることが、シフトレフトを組織のDNAとして根付かせるための鍵となります。

シフトレフト導入を成功させるポイント

シフトレフトを実現するための具体的なステップに加え、その取り組みを成功に導き、持続可能なものにするためには、いくつかの重要な心構えや組織的なアプローチが必要です。ここでは、特に重要となる2つの成功ポイントを解説します。

小さな範囲から始める(スモールスタート)

シフトレフトは、組織のプロセスや文化に大きな変革をもたらす取り組みです。これを全社・全部門で一斉に導入しようとすると、様々な問題が発生し、失敗に終わるリスクが高まります。

- 混乱の発生: 新しいツールやプロセスに現場が対応しきれず、各所で混乱が生じ、開発がストップしてしまう可能性があります。

- 強い抵抗: 十分な説明や準備なしにトップダウンで変更を強制すると、現場からの強い反発を招き、協力が得られなくなります。

- 初期投資の増大: 全社導入には、多額のツールライセンス費用やコンサルティング費用が必要となり、もし失敗した場合の損失も大きくなります。

このようなリスクを避け、着実にシフトレフトを推進するために最も効果的なアプローチが、「スモールスタート」です。まずは、対象を限定した小さな範囲で試行的に導入し、そこで成功体験と学びを得てから、徐々にその範囲を拡大していくのです。

- パイロットプロジェクトの選定: まず、シフトレフトを試行するパイロットチームやプロジェクトを選定します。このとき、新しい取り組みに協力的で、技術的な関心が高いチームを選ぶことが成功の鍵です。あるいは、ビジネス的に重要度が高く、セキュリティ強化の必要性が共有されているプロジェクトを選ぶのも良いでしょう。

- 成功事例の創出: 選定したパイロットチームとセキュリティチームが密に連携し、シフトレフトを実践します。例えば、CI/CDパイプラインへのSCAツールの導入から始めてみましょう。スキャンで脆弱性が発見され、それが迅速に修正され、手戻りなくリリースできた、というような目に見える小さな成功体験(Quick Win)を積み重ねることが重要です。

- 学びの蓄積と横展開: パイロットプロジェクトの過程で、うまくいったこと(ベストプラクティス)だけでなく、発生した問題やその解決策といった知見(ノウハウ)をドキュメント化し、ナレッジとして蓄積します。そして、その成功事例と学びを基に、他のチームへ展開していく際の説得材料とし、標準的な導入手順を確立していきます。

スモールスタートは、一見遠回りに見えるかもしれませんが、リスクを最小限に抑えながら、組織に合った最適なシフトレフトの形を見つけ出し、着実に全社へと浸透させていくための最も確実な道筋です。

組織全体でセキュリティ文化を醸成する

シフトレフトは、ツールの導入やプロセスの変更といった技術的な側面が注目されがちですが、その本質は「セキュリティを組織文化として根付かせる」ことにあります。技術的な変革は、文化的な変革という土台があって初めて、真の効果を発揮し、持続可能になります。

- 経営層の強力なコミットメント: シフトレフトは、現場の努力だけでは成し遂げられません。経営層がセキュリティをビジネスの最重要課題の一つとして位置づけ、「我々はスピードだけでなく、安全性においても顧客の信頼を得る」という明確なビジョンを示すことが不可欠です。そして、そのビジョンを実現するための投資(予算、人材、時間)を惜しまないという強いコミットメントを、組織全体に発信し続ける必要があります。

- 「責任の共有(Shared Responsibility)」の徹底: 「セキュリティはセキュリティチームだけの仕事」という古い考え方を捨て、「高品質で安全な製品を作ることは、開発、運用、QA、プロダクトマネージャーなど、製品に関わる全員の共通の責任である」という意識を組織全体で共有します。それぞれの役割において、どのようにセキュリティに貢献できるかを考え、行動することが求められます。

- 失敗を許容し、学びを称賛する文化: 脆弱性は「悪」であり、それを作り出した開発者は「罰せられるべき」という文化では、誰も脆弱性を報告しなくなります。脆弱性が隠蔽され、問題はより深刻化するでしょう。そうではなく、脆弱性を発見・報告したことを「組織のリスクを未然に防いだファインプレー」として称賛し、その原因と対策を組織全体の学びとして共有するような、心理的安全性の高い文化を育むことが重要です。

- オープンなコミュニケーションの促進: 部門間の壁を取り払い、開発者とセキュリティ担当者が気軽にコミュニケーションを取れる場を設けることが、文化醸成の第一歩です。定期的な合同ミーティングや、共通のチャットチャネルの作成、あるいはオフィスでの席の配置を工夫するなど、物理的・心理的な距離を縮める努力が効果的です。

結局のところ、シフトレフトの成功は、組織に属する人々のマインドセットの変革にかかっています。組織全体でセキュリティを「自分ごと」として捉え、協力し合う文化を粘り強く醸成していくことこそが、シフトレフト導入における最も重要で、かつ長期的な成功を左右するポイントなのです。

シフトレフトの実現に役立つ4つのツール

シフトレフトを実践し、開発プロセスにセキュリティを効果的に組み込むためには、自動化されたセキュリティテストツールの活用が不可欠です。これらのツールは、人間の目では見逃しがちな脆弱性を迅速かつ網羅的に検出し、開発者に即座にフィードバックを提供します。ここでは、シフトレフトを実現する上で中核となる代表的な4種類のツールについて、その特徴と役割を解説します。

これらのツールはそれぞれ得意なこと、苦手なことがあり、万能なツールは存在しません。したがって、複数のツールを組み合わせて多層的に用いることが、堅牢なセキュリティ体制を築く上で重要となります。

| ツール種別 | SAST (静的テスト) | DAST (動的テスト) | IAST (インタラクティブテスト) | SCA (ソフトウェア構成分析) |

|---|---|---|---|---|

| 検査対象 | ソースコード、バイトコード(アプリケーションの設計図) | 実行中のアプリケーション(完成した建物) | 実行中のアプリケーション(内部のセンサーから) | OSS、サードパーティ製ライブラリ(建材) |

| 検査タイミング | コーディング中、ビルド時 (CI) | テスト環境、本番環境 (CD) | テスト環境 (QA) | 依存関係解決時、ビルド時 (CI) |

| 主な長所 | ・開発の最も早い段階で問題を検出可能 ・脆弱性の原因箇所(コード行)を特定しやすい ・100%のコードカバレッジを実現可能 |

・実行時環境に依存する脆弱性(設定ミスなど)を検出できる ・言語やフレームワークに依存しない |

・DASTとSASTの長所を両立 ・誤検知が少なく、検出精度が高い ・脆弱性の原因特定が容易 |

・既知の脆弱性を非常に高速に検出 ・ソフトウェアサプライチェーンのリスクを管理 ・ライセンス違反のリスクも検出可能 |

| 主な短所 | ・実行時の問題は検出できない ・誤検知(False Positive)が多い傾向があり、チューニングが必要 |

・脆弱性の原因となっているコード箇所の特定が困難 ・スキャンに時間がかかる ・実行可能な環境が必要 |

・アプリケーションへのエージェント導入が必要 ・対応言語/フレームワークに制限がある場合がある |

・未知の脆弱性(ゼロデイ)は検出できない ・自社開発コードの脆弱性は対象外 |

① SAST(静的アプリケーションセキュリティテスト)

SASTは Static Application Security Testing の略で、日本語では「静的アプリケーションセキュリティテスト」と呼ばれます。その名の通り、アプリケーションを実行しない「静的」な状態で、ソースコードそのものを解析し、脆弱性の原因となりうるコーディング上の問題点を発見するツールです。建築に例えるなら、建物の設計図や構造計算書をチェックして、構造上の欠陥がないかを確認する作業に相当します。

仕組みと特徴:

SASTツールは、定義されたルールセット(例:「外部からの入力値を検証せずにデータベースクエリに使用している」など)に基づいてソースコードをスキャンし、パターンに一致する箇所を脆弱性の候補として報告します。

利点:

- 超早期の発見: ソースコードが存在すれば解析できるため、開発ライフサイクルの最も早い段階、つまり開発者がコードを書いている最中や、コードをリポジトリにコミットした直後に問題を検出できます。

- 原因特定が容易: 脆弱性の原因となっているファイル名と行番号まで正確に特定できるため、開発者は迅速に問題箇所を修正できます。

- 網羅性: アプリケーションのすべてのコードパスを解析対象にできるため、テストが難しいエラー処理部分なども含めて網羅的にチェックできます。

欠点と注意点:

- 実行時環境の問題は検出不可: コード上は問題なくても、Webサーバーの設定ミスや、外部システムとの連携によって生じる脆弱性は検出できません。

- 誤検知(False Positive)の多さ: 文脈を完全に理解できないため、実際には安全なコードを脆弱性として報告してしまうことがあります。このノイズを減らすためのチューニング作業が運用上重要になります。

活用シーン:

SASTは、CI(継続的インテグレーション)パイプラインに組み込み、ビルドプロセスの一部として自動実行するのが最も一般的な使い方です。また、IDEのプラグインとして導入すれば、開発者がコードを書きながらリアルタイムにフィードバックを得ることができ、シフトレフトの効果を最大限に引き出せます。

② DAST(動的アプリケーションセキュリティテスト)

DASTは Dynamic Application Security Testing の略で、「動的アプリケーションセキュリティテスト」を意味します。SASTとは対照的に、実際にアプリケーションを動作させた状態で、外部から擬似的なサイバー攻撃を仕掛け、その応答や挙動を監視することで脆弱性を発見するツールです。完成した建物に、実際に地震や強風を模した負荷をかけてみて、弱点がないかをテストするようなイメージです。

仕組みと特徴:

DASTツールは、Webアプリケーションに対して、SQLインジェクションやクロスサイトスクリプティング(XSS)といった典型的な攻撃パターンを含むリクエストを自動的に送信します。そして、サーバーからの応答にエラーメッセージや予期せぬ情報が含まれていないかなどを分析し、脆弱性の有無を判断します。内部のソースコードを見ないため、「ブラックボックステスト」の一種とされます。

利点:

- 実行時環境を含めたテスト: アプリケーション単体だけでなく、Webサーバー、データベース、APIなど、実行環境全体を含めた状態でテストするため、設定ミスなどに起因する現実的な脆弱性を検出できます。

- 言語非依存: 外部からのHTTPリクエストでテストするため、アプリケーションがどのようなプログラミング言語で書かれているかに依存しません。

欠点と注意点:

- 原因特定が困難: 脆弱な振る舞いを検出できても、その原因がソースコードのどの部分にあるのかを直接特定するのは困難です。開発者は、報告を基に原因箇所を推測・調査する必要があります。

- スキャンに時間がかかる: アプリケーションのすべての画面や機能を網羅的にスキャンするには、非常に時間がかかる場合があります。

- 実行環境が必要: テスト対象のアプリケーションが動作する環境(テストサーバーなど)を準備する必要があります。

活用シーン:

DASTは、テスト環境にデプロイされたアプリケーションに対して、QA(品質保証)プロセスの一環として、あるいはCD(継続的デリバリー)パイプラインに組み込んでリリース候補の最終チェックとして実行されるのが一般的です。

③ IAST(インタラクティブアプリケーションセキュリティテスト)

IASTは Interactive Application Security Testing の略で、SASTとDASTの「良いとこ取り」を目指した比較的新しいアプローチです。「インタラクティブ」という名前の通り、アプリケーションの内部と外部から、相互に連携しながらテストを行います。

仕組みと特徴:

IASTは、アプリケーションが動作するサーバー内に「エージェント」と呼ばれる計測プログラムを常駐させます。このエージェントが、アプリケーション内部のコードの実行状況やデータの流れをリアルタイムに監視します。その状態で、DASTのように外部からリクエストを送ったり、QAエンジニアが手動でテストを行ったりすると、エージェントがそのリクエストによって内部でどのような処理が実行されたかを追跡し、脆弱な処理が行われた場合に警告を発します。

利点:

- 高い検出精度と低い誤検知: 外部からの入力が、実際に内部で危険な処理(例:SQLクエリの実行)に使われたことを確認してから報告するため、SASTやDASTに比べて誤検知が非常に少なくなります。

- 原因特定が容易: SASTと同様に、脆弱性の原因となっているコードのファイル名や行番号まで正確に特定できます。

- リアルタイムのフィードバック: QAテスト中に脆弱性が即座に発見されるため、開発者はすぐに修正に取り掛かることができます。

欠点と注意点:

- エージェントの導入が必要: アプリケーション実行環境にエージェントをインストールする必要があり、パフォーマンスへの影響や、環境との互換性を考慮する必要があります。

- 言語・フレームワークへの依存: エージェントが対応しているプログラミング言語やフレームワークが限られる場合があります。

活用シーン:

IASTは、QAエンジニアが機能テストや受け入れテストを実施するテスト環境で活用するのに最適です。自動テストスイートと連携させることで、テストカバレッジを広げることもできます。

④ SCA(ソフトウェアコンポジション解析)

SCAは Software Composition Analysis の略で、現代のソフトウェア開発において不可欠なツールとなっています。その役割は、アプリケーションが利用しているオープンソースソフトウェア(OSS)やサードパーティ製のライブラリ、フレームワークといった「部品」を解析し、それらに含まれる既知の脆弱性やライセンスの問題を検出することです。

仕組みと特徴:

SCAツールは、プロジェクトの依存関係定義ファイル(pom.xml, package.jsonなど)やビルド成果物をスキャンし、使用されているコンポーネントとそのバージョンを特定します。そして、そのリストをNVD(National Vulnerability Database)などの脆弱性データベースと照合し、既知の脆弱性(CVE)が存在しないかを確認します。

利点:

- サプライチェーンリスクの管理: Log4Shellのような重大なOSSの脆弱性に迅速に対応するための必須ツールです。

- 高速なスキャン: スキャンは非常に高速で、数秒から数分で完了するため、CIパイプラインへの統合が容易です。

- ライセンスコンプライアンス: 脆弱性だけでなく、各コンポーネントのライセンス(GPL, MITなど)を特定し、自社のポリシーに違反していないかを確認することもできます。

欠点と注意点:

- 自社コードは対象外: あくまで外部コンポーネントの脆弱性を検出するものであり、自社で開発したコードの脆弱性は検出できません。

- 未知の脆弱性は検出不可: 脆弱性データベースに登録されていない未知の脆弱性(ゼロデイ)は検出対象外です。

活用シーン:

SCAは、開発者が新しいライブラリを導入しようとする際や、SASTと同様にCIパイプラインのビルドプロセスに組み込んで、コードが統合されるたびに自動実行するのが極めて効果的です。また、SCAツールを使ってSBOM(Software Bill of Materials:ソフトウェア部品表)を生成し、自社製品の構成要素を正確に管理することも重要です。

まとめ

本記事では、「シフトレフト」という現代のソフトウェア開発における重要なアプローチについて、その基本概念からメリット、導入のステップ、そしてそれを支えるツールまで、多角的に解説してきました。

最後に、記事全体の要点を振り返ります。

- シフトレフトとは、ソフトウェア開発ライフサイクルの早期段階(左側)にセキュリティ対策を移行し、開発プロセス全体に統合する考え方です。これにより、脆弱性を早期に発見・修正し、手戻りコストを削減します。

- その背景には、アジャイル・DevOpsの普及による開発の高速化、OSS利用の一般化に伴うソフトウェアサプライチェーン攻撃の脅威といった、現代の開発環境が抱える必然的な課題があります。

- シフトレフトを導入するメリットは、「①脆弱性の早期発見と修正コストの削減」「②開発スピードの維持・向上」「③チーム全体のセキュリティ意識の向上」という、コスト、スピード、カルチャーの三側面にわたる大きな効果が期待できます。

- 導入を成功させるためには、「①現状把握と目標設定」「②開発プロセスへの組み込み」「③セキュリティテストの自動化」「④開発者へのセキュリティ教育」という4つのステップを、「スモールスタート」で着実に進めることが重要です。

- 技術的な実現には、SAST、DAST、IAST、SCAといったセキュリティツールを、それぞれの特性を理解した上で適材適所に活用し、多層的な防御体制を構築することが求められます。

- そして何よりも重要なのは、シフトレフトが単なる技術やプロセスの話ではなく、開発とセキュリティが協力し、組織全体で品質と安全性の責任を共有する「文化の変革」であると理解することです。

シフトレフトは、もはや一部の先進的な企業だけが取り組む特別な活動ではありません。デジタル技術がビジネスの根幹をなす現代において、競争力を維持し、顧客からの信頼を獲得し続けるために、すべての企業が取り組むべき必須の戦略となっています。

この記事が、シフトレフトへの理解を深め、あなたの組織がより安全で高品質なソフトウェアを迅速に提供するための一歩を踏み出すきっかけとなれば幸いです。