現代のソフトウェア開発において、品質の確保とセキュリティ対策は、ビジネスの成功を左右する極めて重要な要素です。デジタルトランスフォーメーション(DX)が加速し、あらゆるサービスがソフトウェアによって支えられる中、一度のバグや脆弱性が企業の信頼を大きく損なうリスクをはらんでいます。開発サイクルの高速化が求められる一方で、品質とセキュリティをいかに担保するかは、多くの開発チームが抱える共通の課題といえるでしょう。

このような課題を解決する強力な手段として注目されているのが「静的解析ツール(SAST)」です。静的解析ツールは、プログラムを実行することなくソースコードを分析し、潜在的なバグやセキュリティ上の弱点を開発の初期段階で自動的に検出します。

この記事では、静的解析ツールの導入を検討している開発者、プロジェクトマネージャー、品質保証担当者の方々に向けて、以下の内容を網羅的かつ分かりやすく解説します。

- 静的解析ツール(SAST)の基本的な仕組みと役割

- 動的解析ツール(DAST)との明確な違いと使い分け

- 導入によって得られる具体的なメリットと注意すべきデメリット

- 自社のプロジェクトに最適なツールを選ぶための5つの重要ポイント

- 【2024年最新版】国内外で評価の高いおすすめの静的解析ツール15選(商用・無料)

この記事を最後までお読みいただくことで、静的解析ツールの全体像を深く理解し、自社の開発プロセスを革新するための具体的な一歩を踏み出すことができるはずです。品質とセキュリティを向上させ、開発チーム全体の生産性を高めるための知識を、ぜひここで手に入れてください。

目次

静的解析ツール(SAST)とは

静的解析ツール(SAST: Static Application Security Testing)は、ソフトウェア開発の品質とセキュリティを向上させるために不可欠なツールの一つです。その最大の特徴は、アプリケーションを実際に動作させることなく、ソースコードそのものを検査し、問題点を洗い出す点にあります。ここでは、その基本的な仕組みと役割について詳しく見ていきましょう。

プログラムを実行せずにソースコードを解析するツール

静的解析とは、文字通り「静的な状態」のソースコードを分析する手法です。開発者が書いたプログラムのテキストファイルを、コンパイルや実行をせずに、 마치文章を校正するかのように一行ずつチェックしていきます。このプロセスを通じて、以下のような多様な問題を検出します。

- セキュリティ脆弱性:

SQLインジェクション、クロスサイトスクリプティング(XSS)、バッファオーバーフローなど、サイバー攻撃の起点となりうるコード上の弱点を特定します。これらは、外部からの不正な入力を適切に処理できていない場合に発生することが多く、静的解析はデータがどのようにコード内を流れるか(データフロー解析)を追跡することで、危険な箇所を警告します。 - コーディング規約違反:

チームやプロジェクトで定められたコーディング規約(例:変数の命名規則、インデントのスタイル、特定の関数の使用禁止など)に違反している箇所を自動で検出します。これにより、コードの可読性や保守性が向上し、チーム全体のコード品質を均一に保つことができます。 - 潜在的なバグ:

nullポインタ参照(ぬるぽ)、リソースリーク(メモリやファイルの解放忘れ)、デッドコード(実行されることのない不要なコード)、無限ループの可能性など、実行時にエラーを引き起こす可能性のある潜在的な不具合を発見します。これらのバグは、テスト段階では特定の条件下でしか再現しないことも多く、開発段階で潰しておくことが極めて重要です。

では、なぜプログラムを実行せずにこれらの問題を検出できるのでしょうか。静的解析ツールは、主に以下のような高度な技術を用いてソースコードを分析しています。

- 構文解析(Parsing): 人間が書いたソースコードを、プログラムの文法ルールに従って解析し、コンピュータが理解できる構造(抽象構文木など)に変換します。文法エラーがあれば、この段階で検出されます。

- 制御フロー解析(Control Flow Analysis): プログラムの命令がどのような順序で実行されるかを分析します。条件分岐(if文)やループ(for文)などをたどり、実行されないコード(デッドコード)や、ループから抜け出せない可能性などを検出します。

- データフロー解析(Data Flow Analysis): 変数に格納されたデータが、プログラム内でどのように受け渡され、変化していくかを追跡します。外部から入力された信頼できないデータが、危険な関数(SQLクエリを発行する関数など)に渡されていないかなどをチェックし、脆弱性を発見します。

これらの解析を自動で行うことで、人間の目では見逃しがちな細かなミスや、複雑なロジックに潜む問題を、開発の非常に早い段階で発見できるのです。この「早期発見」こそが、静的解析ツールの最も価値ある役割といえるでしょう。開発者がコードを書き、バージョン管理システムにコミットした直後、あるいはビルドプロセスの中で自動的に解析を実行することで、問題が後工程に持ち越されるのを防ぎます。これは、ソフトウェア開発における「シフトレフト(Shift Left)」という考え方を具現化するものであり、開発ライフサイクル全体の手戻りを減らし、コスト削減と品質向上を両立させるための鍵となります。

動的解析ツール(DAST)との違い

静的解析ツール(SAST)を理解する上で、しばしば比較対象となるのが「動的解析ツール(DAST: Dynamic Application Security Testing)」です。どちらもアプリケーションの脆弱性を発見するための重要なツールですが、そのアプローチは根本的に異なります。両者の違いを正確に理解し、適切に使い分けることが、効果的なセキュリティ対策に繋がります。

解析のタイミング

SASTとDASTの最も大きな違いは、アプリケーションを解析する「タイミング」です。

- 静的解析(SAST):

プログラムを実行する前の、ソースコードが存在する段階で解析を行います。開発者がコードを書いている最中(IDE連携)、コードをリポジトリにコミットしたタイミング、あるいはCI/CDパイプラインでのビルド時に実行されるのが一般的です。つまり、開発ライフサイクルの非常に早い段階、いわゆる「上流工程」で品質とセキュリティをチェックします。このアプローチは「シフトレフト」と呼ばれ、問題が深刻化する前に修正することを目的としています。ホワイトボックステスト(内部構造を理解した上で行うテスト)の一種と位置づけられます。 - 動的解析(DAST):

プログラムを実行している最中に、外部から実際にリクエストを送信し、その応答(レスポンス)を監視することで脆弱性を検出します。Webアプリケーションであれば、実際に稼働しているテスト環境やステージング環境、場合によっては本番環境に対して、擬似的な攻撃パターンを含む様々なリクエストを送りつけます。アプリケーションが完成し、実行可能な状態になって初めて解析できるため、開発ライフサイクルの「下流工程」(テスト、QA、運用段階)で実施されます。ブラックボックステスト(内部構造を考慮せずに行うテスト)の一種です。

このタイミングの違いは、それぞれのツールの役割を明確に分けています。SASTは「作り込み段階での問題発見」、DASTは「実行環境での問題発見」という、異なるフェーズでの品質保証を担っているのです。

発見できる脆弱性の種類

解析のタイミングとアプローチが異なるため、SASTとDASTが発見できる脆弱性の種類にも違いがあります。

| 静的解析(SAST) | 動的解析(DAST) | |

|---|---|---|

| 得意な脆弱性 | ・SQLインジェクション ・クロスサイトスクリプティング(XSS) ・バッファオーバーフロー ・OSコマンドインジェクション ・コーディング規約違反 ・デッドコード、リソースリーク |

・サーバー設定の不備 ・認証・認可制御の欠陥 ・セッション管理の不備 ・ミドルウェアの脆弱性 ・ビジネスロジックの欠陥 ・クロスサイトリクエストフォージェリ(CSRF)の一部 |

| 解析対象 | ソースコード | 実行中のアプリケーション |

| 必要なもの | ソースコード | 実行可能なアプリケーション環境 |

| 利点 | ・開発早期に問題を発見できる ・問題箇所をコードレベルで特定できる ・100%のカバレッジが可能 |

・実行環境特有の問題を発見できる ・言語やフレームワークに依存しない ・誤検知が比較的少ない |

| 欠点 | ・実行環境の設定不備は検出不可 ・誤検知(False Positive)が発生しやすい ・言語やフレームワークへの依存度が高い |

・ソースコード上の問題箇所を特定しにくい ・テストカバレッジが不完全になりがち ・開発の後工程でしか実施できない |

SASTは、コードの「書き方」に起因する問題を検出するのが得意です。例えば、「外部からの入力を検証せずにSQLクエリに埋め込んでいる」といったSQLインジェクションの典型的なパターンを、ソースコードのデータフローを追跡することで発見します。問題がコードの何行目にあるのかをピンポイントで特定できるため、開発者は迅速に修正作業に取り掛かれます。

一方、DASTは、アプリケーションの「振る舞い」に起因する問題を検出するのが得意です。例えば、Webサーバーの設定ミスによる情報漏洩や、ログインしていないユーザーが管理者ページにアクセスできてしまうといった認証・認可の不備は、実際にアプリケーションを動かしてみなければ分かりません。SASTでは検出が困難な、複数のコンポーネントや外部サービスが連携して初めて顕在化するような問題も、DASTであれば発見できる可能性があります。

静的解析と動的解析の使い分け

SASTとDASTは、どちらか一方が優れているというものではなく、互いの弱点を補い合う相互補完的な関係にあります。堅牢なアプリケーションを開発するためには、両者を適切に組み合わせることが理想的です。

- 開発フェーズでの活用(シフトレフト):

開発者は、IDEに統合されたSASTツールを使い、コードを書きながらリアルタイムでフィードバックを受け取ります。そして、コードをコミットするたびにCI/CDパイプラインでSASTが自動実行され、基本的なバグや脆弱性が即座にチームに通知されます。これにより、品質のベースラインを常に高く保ち、手戻りを最小限に抑えます。 - テスト・QAフェーズでの活用:

CI/CDパイプラインによってテスト環境にアプリケーションがデプロイされると、今度はDASTが自動的に実行されます。SASTを通過したコードでも、実行環境の設定やミドルウェアとの組み合わせによっては新たな脆弱性が生じる可能性があるため、DASTによってアプリケーション全体の挙動をテストします。 - リリース・運用フェーズでの活用:

リリース後も、定期的にDASTによる診断を実施することで、新たな攻撃手法に対応したり、運用中の設定変更に起因する問題を早期に発見したりできます。

このように、開発ライフサイクル全体を通じてSASTとDASTを継続的に実行するアプローチは「DevSecOps」の中核をなすプラクティスです。SASTでコードレベルの品質を確保し、DASTで実行環境を含めたシステム全体のセキュリティを検証する。この多層的な防御アプローチこそが、今日の複雑で巧妙化するサイバー攻撃からアプリケーションを守るための最も効果的な戦略といえるでしょう。

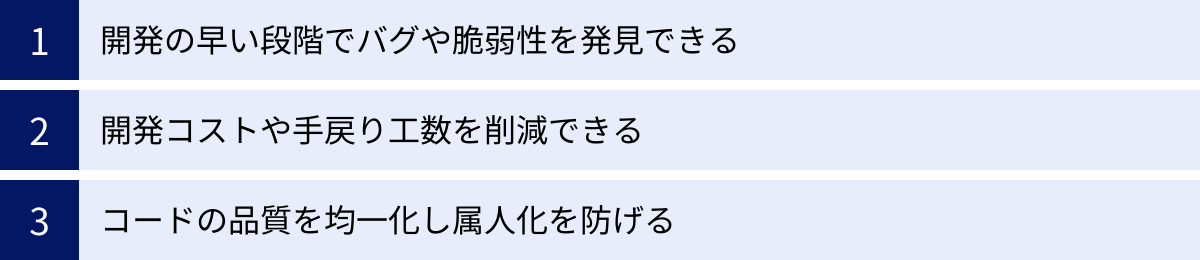

静的解析ツールを導入する3つのメリット

静的解析ツールの導入は、単にバグや脆弱性を発見するだけでなく、開発プロセス全体に多大な好影響をもたらします。ここでは、導入によって得られる主要な3つのメリットについて、具体的な効果とともに詳しく解説します。

① 開発の早い段階でバグや脆弱性を発見できる

これが静的解析ツールを導入する最大のメリットであり、「シフトレフト」という概念を実践するための最も効果的な手段です。シフトレフトとは、開発ライフサイクルの後工程(テスト、リリース)で行われていた品質保証やセキュリティテストの活動を、より前工程(設計、コーディング)へ移行させる考え方です。

従来型の開発プロセスでは、多くの場合、機能開発が完了した後のテストフェーズで初めてバグや脆弱性が発見されます。この段階で重大な問題が見つかると、原因究明や修正に多大な時間と労力がかかります。担当した開発者はすでに別のタスクに着手しているかもしれませんし、問題の根本原因が設計段階にまで遡る場合、大規模な手戻りが発生し、プロジェクトのスケジュールに深刻な影響を及ぼすこともあります。

一方、静的解析ツールを導入すると、開発者はコードを書いている最中や、書き終えてすぐにフィードバックを得られます。

- IDE(統合開発環境)との連携:

多くの静的解析ツールは、VS CodeやIntelliJ IDEAといったIDEのプラグインを提供しています。これにより、開発者はコードを一行書くたびにリアルタイムで解析結果を受け取ることができ、まるでスペルチェッカーのように、その場でミスを修正できます。問題のコンテキストが頭に残っているうちに対処できるため、修正コストは最小限で済みます。 - CI/CDパイプラインへの組み込み:

開発者がバージョン管理システム(Gitなど)にコードをコミットまたはプッシュすると、CI(継続的インテグレーション)サーバー(Jenkins、GitHub Actionsなど)が自動的に静的解析を実行します。もしここで問題が検出されれば、ビルドを失敗させたり、開発者に通知を送ったりすることで、問題のあるコードがメインのブランチにマージされるのを未然に防ぎます。

このように、バグや脆弱性が「生まれてすぐ」の段階で発見・修正できるため、後工程に問題が流出するリスクを劇的に低減できます。これは、最終的な製品の品質を高めるだけでなく、開発者の心理的な負担を軽減し、より創造的な作業に集中できる環境を整えることにも繋がります。

② 開発コストや手戻り工数を削減できる

開発の早い段階で問題を発見できることは、結果としてプロジェクト全体のコスト削減に直結します。ソフトウェア開発の分野では、「バグの修正コストは、発見が遅れるほど指数関数的に増大する」という経験則が広く知られています。

ある調査によれば、要件定義段階で発見されたバグの修正コストを「1」とすると、コーディング段階では「5」、テスト段階では「10」、そしてリリース後に発見された場合は「100」以上にもなるといわれています。リリース後に脆弱性が発見された場合のコストは、単なる修正工数だけではありません。

- 緊急対応コスト: 修正パッチの開発、テスト、緊急リリース作業。

- 事業機会損失: サービス停止に伴う売上減少。

- 信用の失墜: 顧客からの信頼を失い、ブランドイメージが低下する。

- インシデント対応コスト: ユーザーへの告知、問い合わせ対応、場合によっては損害賠償。

静的解析ツールは、これらのコストが発生するリスクを根本から低減します。コーディング段階で問題を修正するコストは、リリース後の対応コストに比べて微々たるものです。初期投資としてツールのライセンス費用や導入工数がかかったとしても、長期的に見れば、一度の重大インシデントを防ぐだけで十分に元が取れる、非常に費用対効果の高い投資といえます。

また、手戻り工数の削減は、開発スケジュールの遵守にも大きく貢献します。テストフェーズで予期せぬ大量のバグが発覚し、リリースが大幅に遅延するといった事態を避けることができ、より予測可能で安定した開発プロセスを実現できます。これは、ビジネスサイドの要求に迅速に応え、市場での競争力を維持する上でも極めて重要です。

③ コードの品質を均一化し属人化を防げる

ソフトウェア開発はチームで行う共同作業であり、コードの品質が個々の開発者のスキルや経験に大きく依存してしまう「属人化」は、プロジェクトの大きなリスクとなります。ベテラン開発者が書いたコードは高品質でも、新人開発者が書いたコードには多くの問題が潜んでいる、といった状況は珍しくありません。

静的解析ツールは、この属人化の問題を解決し、チーム全体のコーディングスキルを底上げする強力な仕組みとして機能します。

- 客観的な品質基準の提供:

ツールは、あらかじめ設定されたルールセットに基づいて、誰が書いたコードであっても機械的かつ客観的に評価します。これにより、「良いコード」の基準が明確になり、チーム内で品質に対する共通認識を醸成できます。 - コーディング規約の徹底:

チームで定めたコーミング規約をツールのルールとして設定すれば、規約違反を自動的にチェックできます。これにより、コードレビューで「インデントがずれている」「命名規則が違う」といった本質的でない指摘に時間を費やす必要がなくなり、レビュワーはより重要なビジネスロジックの妥当性や設計の適切さに集中できます。コードレビューの負荷を軽減し、質を向上させる効果が期待できます。 - 知識の共有と学習の促進:

ツールが検出した問題には、なぜそれが問題なのか、どのように修正すればよいのか、といった解説が含まれていることが多くあります。新人開発者や経験の浅い開発者は、ツールからのフィードバックを通じて、セキュアコーディングの原則やベストプラクティスを実践的に学ぶことができます。これは、OJT(On-the-Job Training)の一環として非常に有効であり、チーム全体の技術力向上に繋がります。

このように、静的解析ツールは単なる検査ツールにとどまらず、チーム開発を円滑に進め、持続的に高品質なソフトウェアを生み出し続けるための文化を育む土台となるのです。

静T的解析ツールを導入する2つのデメリット

静的解析ツールは多くのメリットをもたらしますが、導入や運用にあたっては注意すべき点も存在します。これらのデメリットを事前に理解し、対策を講じることが、ツールを効果的に活用し、形骸化させないための鍵となります。

① 導入や運用にコストがかかる

静的解析ツールの導入には、目に見える金銭的なコストだけでなく、時間や人的リソースといった目に見えないコストも発生します。これらを総合的に評価し、投資対効果を見極める必要があります。

- 金銭的コスト:

商用ツールを利用する場合、ライセンス費用が発生します。料金体系は、ユーザー数、プロジェクト数、コードの行数(LOC: Lines of Code)など、ツールによって様々です。年間数十万円から、大規模な開発組織では数百万円以上になることもあります。また、オンプレミスでツールを運用する場合は、サーバーの購入・維持費用も必要です。無料のオープンソースツールを利用する場合でも、後述する人的コストは考慮しなければなりません。 - 導入・設定コスト(時間的・人的コスト):

ツールの導入は、インストールして終わりではありません。自社の開発環境に適合させるための初期設定が必要です。特に、CI/CDパイプラインへの組み込みは、専門的な知識が求められる場合があります。

さらに重要なのが、解析ルールのカスタマイズ(チューニング)です。デフォルトのルールセットは網羅性が高い反面、プロジェクトの特性に合わない警告を大量に発生させることがあります。不要な警告を無効にしたり、チーム独自のルールを追加したりする作業には、相応の工数がかかります。 - 運用・学習コスト(人的コスト):

ツールを導入しても、開発者チームが使いこなせなければ意味がありません。ツールの使い方や、検出された問題の解釈方法について、チーム全体で学習する必要があります。

また、ツールが検出した警告が本当に修正すべき問題なのかを判断し、対応の優先順位をつける「トリアージ」という作業も発生します。この作業には、セキュリティやプログラミングに関する深い知識が求められ、特定の担当者に負荷が集中することもあります。

これらのコストを乗り越えるためには、導入前にPoC(概念実証)を実施して効果を測定したり、スモールスタートで一部のチームから導入を開始したりするなど、計画的なアプローチが重要です。「ツールを入れれば自動で品質が上がる」という幻想を抱かず、継続的な運用改善が必要な活動であると認識することが成功の秘訣です。

② 誤検知や検知漏れの可能性がある

静的解析ツールは万能ではなく、その技術的な特性から「誤検知」と「検知漏れ」という2つの課題を原理的に抱えています。

- 誤検知(False Positive / フォールスポジティブ):

これは、実際には問題のないコードを、バグや脆弱性として誤って報告してしまう現象です。静的解析は、プログラムの文脈や意図を完全に理解しているわけではなく、あくまでコードのパターンに基づいて危険性を判断します。そのため、形式的には危険なパターンに合致していても、前後の処理によって安全性が担保されているコードまで警告してしまうことがあります。

誤検知が多発すると、開発者は大量のノイズの中から本当に重要な警告を探し出す必要に迫られ、生産性が低下します。最悪の場合、「このツールは役に立たない」と判断され、アラートが無視されるようになり、ツールが形骸化してしまう危険性があります。この問題に対処するには、前述した解析ルールのチューニングが不可欠です。 - 検知漏れ(False Negative / フォールスネガティブ):

これは、本来検出されるべきバグや脆弱性を見逃してしまう現象です。静的解析はソースコードのみを対象とするため、実行環境の設定不備や、複数のコンポーネントが連携して初めて発生するような複雑な問題は検出できません。また、未知の攻撃手法や、ツールが想定していないトリッキーなコードの書き方による脆弱性も見逃す可能性があります。

検知漏れのリスクがあるため、「静的解析ツールで警告が出なかったから、このコードは100%安全だ」と過信するのは非常に危険です。静的解析はあくまで品質保証の一つの手段であり、コードレビュー、動的解析(DAST)、ペネトレーションテスト(侵入テスト)など、他のセキュリティ対策と組み合わせることで、より網羅的で多層的な防御体制を築くことが重要です。

結論として、静的解析ツールは強力な支援者ですが、その判断を鵜呑みにせず、最終的には開発者がその内容を吟味し、判断を下す必要があります。ツールを「絶対的な審判」ではなく、「優秀なアシスタント」と位置づけ、その特性を理解した上で付き合っていく姿勢が求められます。

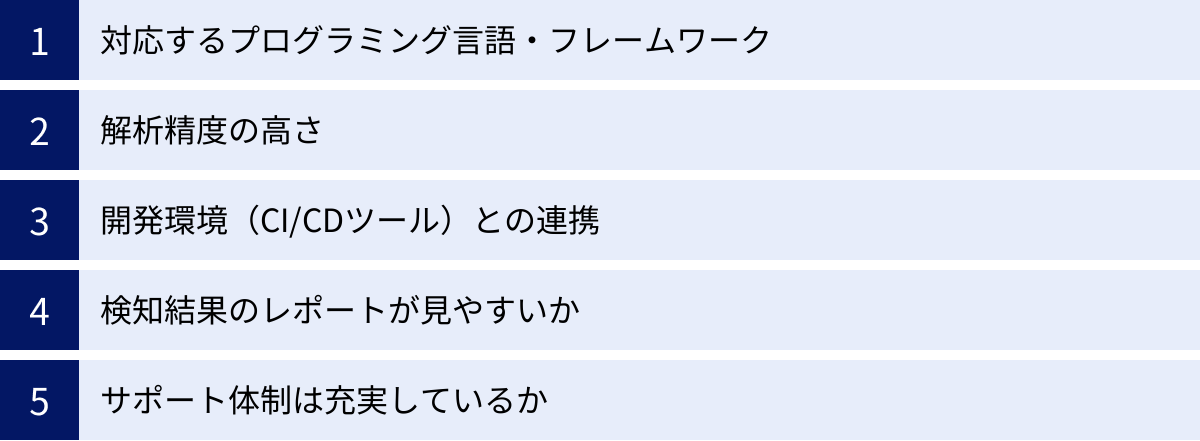

静的解析ツールの選び方5つのポイント

市場には多種多様な静的解析ツールが存在し、どれを選べばよいか迷うことも少なくありません。自社の開発環境やプロジェクトの特性に合わないツールを選んでしまうと、導入コストが無駄になったり、開発の妨げになったりする可能性さえあります。ここでは、最適なツールを選ぶために確認すべき5つの重要なポイントを解説します。

① 対応するプログラミング言語・フレームワーク

これは最も基本的かつ重要な選定基準です。自社の開発チームが主に使用しているプログラミング言語やフレームワークに、ツールが対応しているかを必ず確認しましょう。

- 対応言語の網羅性:

多くの商用ツールは、Java、C#、Python、JavaScript/TypeScript、Ruby、Go、PHP、Swift/Objective-Cといった主要な言語を幅広くカバーしています。一方で、COBOLのようなレガシー言語や、Rust、Kotlinといった比較的新しい言語への対応はツールによって異なります。自社で利用しているすべての言語スタックをリストアップし、候補となるツールがそれらをカバーしているかを確認します。 - フレームワークへの対応:

現代のアプリケーション開発では、Spring Boot(Java)、Ruby on Rails(Ruby)、Django(Python)、React/Vue.js(JavaScript)といったフレームワークの利用が一般的です。優れた静的解析ツールは、単に言語の文法を解析するだけでなく、フレームワーク固有の作法やライブラリコールを理解し、より精度の高い解析を行います。例えば、フレームワークが提供する機能によってSQLインジェクション対策が施されているコードを、誤検知しないといった能力が求められます。 - 将来性の考慮:

現在使用している技術スタックだけでなく、将来的に採用を検討している言語やフレームワークへの対応状況も視野に入れておくと、長期的な視点でツールを選定できます。

ツールの公式サイトに対応言語リストが掲載されているので、まずはそこを確認し、必要であればベンダーに問い合わせて詳細な対応状況を確認することをおすすめします。

② 解析精度の高さ

ツールの心臓部ともいえるのが解析エンジンであり、その精度の高さはツールの実用性を大きく左右します。デメリットで述べた「誤検知」と「検知漏れ」をいかに最小限に抑えられるかが重要な評価ポイントです。

- 解析技術:

高度なツールは、単純なパターンマッチングだけでなく、データフロー解析や制御フロー解析といった高度な技術を駆使して、プログラム全体の文脈を考慮した解析を行います。これにより、複数のファイルや関数をまたがるような複雑な脆弱性も見つけ出すことができ、同時に誤検知を減らすことが可能です。 - ルールセットの質とカスタマイズ性:

検出ルールの豊富さや、OWASP Top 10、CWE (Common Weakness Enumeration)、CERTといった業界標準のセキュリティスタンダードに準拠しているかは、解析の網羅性を測る上で重要です。また、プロジェクトの特性に合わせて、不要なルールを無効にしたり、警告の重要度を調整したりといったチューニングが柔軟に行えるかも確認しましょう。柔軟なカスタマイズが可能なツールは、誤検知によるノイズを減らし、運用を軌道に乗せやすくします。

解析精度を客観的に評価する最善の方法は、体験版やPoC(概念実証)を利用して、実際の自社のソースコードでテストしてみることです。いくつかのツールで同じコードベースをスキャンし、検出結果の質(誤検知の少なさ、重要な問題の見逃しのなさ)や、レポートの内容を比較検討することが、最適なツール選定に繋がります。

③ 開発環境(CI/CDツール)との連携

静的解析ツールは、開発者の日常的なワークフローにシームレスに組み込めてこそ、その真価を発揮します。開発者が手間を感じずに自然に使える環境を構築できるかは、ツールの定着と継続的な利用を左右する重要な要素です。

- IDE(統合開発環境)連携:

VS Code、IntelliJ IDEA、Eclipseなど、開発者が普段使用しているIDEへのプラグインが提供されているかを確認しましょう。IDE連携により、開発者はコードを書きながらリアルタイムで問題を検出し、その場で修正できます。これにより、開発体験(Developer Experience, DX)が大きく向上します。 - CI/CD(継続的インテグレーション/継続的デリバリー)ツール連携:

Jenkins、GitLab CI/CD、GitHub Actions、CircleCIといった主要なCI/CDツールと簡単に連携できるかは必須のチェック項目です。コードのコミットやマージリクエストをトリガーとして解析を自動実行し、結果を開発者にフィードバックする仕組みを構築できることで、品質ゲート(Quality Gate)として機能させることが可能になります。例えば、「重大な脆弱性が検出されたらビルドを失敗させる」といった設定が可能です。 - その他のツール連携:

JiraやRedmineといった課題管理ツールや、Slackなどのコミュニケーションツールと連携できると、検出された問題を自動でチケット化したり、チームに通知したりでき、修正プロセスの管理が効率化されます。

④ 検知結果のレポートが見やすいか

解析結果がどれだけ高精度でも、その内容が開発者にとって分かりにくければ、迅速なアクションに繋がりません。検出された問題について、「どこが」「なぜ」「どうすれば直るのか」が直感的に理解できるレポート機能は非常に重要です。

- 問題箇所の特定:

ファイル名や行番号が正確に示され、該当するソースコードがハイライト表示されるか。 - 問題内容の説明:

なぜそのコードが脆弱性やバグと判断されたのか、専門家でなくても理解できる平易な言葉で解説されているか。脆弱性の深刻度(Critical, High, Medium, Lowなど)が示されるかも重要です。 - 修正方法の提示:

具体的な修正コードのサンプルや、修正方針のガイドラインが提示されるか。これにより、開発者は修正作業にスムーズに着手できます。 - ダッシュボード機能:

プロジェクト全体の品質状況(脆弱性の数、コードの複雑度、テストカバレッジなど)を時系列で可視化できるダッシュボードがあると、マネージャーは品質の推移を把握しやすくなります。

優れたレポート機能は、単なる問題リストではなく、開発者のスキルアップを促す学習ツールとしての役割も果たします。

⑤ サポート体制は充実しているか

特に商用ツールを選定する場合、ベンダーのサポート体制は重要な判断材料となります。オープンソースツールの場合でも、コミュニティの活発さがサポートの代わりとなります。

- 導入支援:

ツールのインストール、初期設定、CI/CD連携など、導入プロセスを支援してくれるか。 - 技術サポート:

運用中に発生した技術的な問題や、解析結果に関する疑問点について、迅速かつ的確な回答が得られるか。日本語でのサポートが受けられるかは、日本の企業にとっては特に重要なポイントです。 - コンサルティング:

解析ルールのチューニングや、誤検知への対処法など、ツールをより効果的に活用するためのコンサルティングサービスが提供されているか。 - ドキュメント・コミュニティ:

マニュアルやFAQなどのドキュメントが整備されているか。オープンソースの場合は、フォーラムやメーリングリスト、GitHubリポジトリのIssueトラッカーなどが活発に更新されているかを確認しましょう。

充実したサポートは、導入後のスムーズな運用を助け、ツールの投資対効果を最大化するために不可欠な要素です。

【比較表】おすすめの静的解析ツール15選

以下に、本記事で紹介するおすすめの静的解析ツール15選(商用10選、無料・オープンソース5選)の概要を比較表としてまとめました。各ツールの詳細については、後続の章で詳しく解説します。

| ツール名 | 種別 | 対応言語(代表例) | CI/CD連携 | 特徴 |

|---|---|---|---|---|

| SonarQube | 商用/OSS | Java, C#, Python, JS/TS, Go, C/C++など30以上 | ◎ | 豊富な言語対応と拡張性。品質ゲート機能が強力。 |

| Sider | 商用 | Ruby, PHP, JS/TS, Python, Go, Java, Kotlinなど | ◎ | GitHub/GitLab連携に特化。プルリクエストの自動レビュー。 |

| Checkmarx SAST | 商用 | Java, C#, Python, JS/TS, Go, C/C++など30以上 | ◎ | 高精度な解析エンジン。インクリメンタルスキャンが高速。 |

| Fortify SCA | 商用 | Java, C#, Python, JS/TS, Go, C/C++など27以上 | ◎ | 包括的な脆弱性カバレッジとエンタープライズ向け機能。 |

| Coverity | 商用 | Java, C/C++, C#, JS/TS, Python, Go, Rustなど | ◎ | ミッションクリティカルな分野で実績。誤検知の少なさに定評。 |

| Klocwork | 商用 | C, C++, C#, Java, JavaScript, Python | ◎ | C/C++の解析に強み。リアルタイム解析が高速。 |

| AppScan Source | 商用 | Java, .NET, C/C++, PHP, Python, JavaScriptなど | ◎ | HCL製品群との連携。AIを活用した解析結果のトリアージ。 |

| Parasoft | 商用 | Java, C/C++, C#/.NET | ◎ | 単体テストツールと統合。コーディング規約遵守に強み。 |

| PVS-Studio | 商用 | C, C++, C#, Java | ○ | 64ビットエラーや並列処理エラーの検出に特化。 |

| CAST | 商用 | Java, .NET, C/C++, COBOL, Pythonなど50以上 | ○ | アプリケーション全体の構造的な品質を可視化。 |

| PMD | 無料/OSS | Java, JavaScript, Apex, XMLなど | ◎ | ルールセットのカスタマイズが容易。多くの言語に対応。 |

| FindBugs (SpotBugs) | 無料/OSS | Java | ◎ | バイトコードを解析。潜在的なバグ発見に強み。後継はSpotBugs。 |

| Checkstyle | 無料/OSS | Java | ◎ | コーディング規約の遵守チェックに特化。 |

| Brakeman | 無料/OSS | Ruby on Rails | ◎ | Ruby on Railsの脆弱性診断に特化した高速スキャナ。 |

| Flake8 | 無料/OSS | Python | ◎ | PEP 8規約チェック、構文エラー、複雑度チェックを統合。 |

おすすめの静的解析ツール【商用版10選】

ここでは、エンタープライズレベルの機能や手厚いサポートを提供する、評価の高い商用の静的解析ツールを10種類紹介します。

① SonarQube

SonarQubeは、スイスのSonarSource社が開発する、静的解析ツールの中でも特に知名度と人気が高いプラットフォームです。オープンソース版(Community Edition)も提供されていますが、多くの企業ではより多くの言語に対応し、高度な機能を持つ商用版(Developer, Enterprise, Data Center Edition)が利用されています。

- 特徴:

「コードの健全性」を継続的に測定・可視化することに主眼を置いています。バグ、脆弱性、コードの匂い(Code Smells)の3つの観点でコードを評価し、プロジェクト全体の品質状況をダッシュボードで一覧できます。「品質ゲート(Quality Gate)」機能が非常に強力で、「新規コードに重大な脆弱性が存在しないこと」といったリリース条件を定義し、それを満たさない場合はCI/CDパイプラインを自動的に停止させることができます。 - 対応言語・フレームワーク:

Java、C#、JavaScript/TypeScript、Python、Go、C/C++、COBOLなど、30以上のプログラミング言語に対応しており、非常に守備範囲が広いです。(参照:SonarQube公式サイト) - 強み:

豊富なプラグインによる高い拡張性、見やすいUI/UX、そして強力な品質ゲート機能が強みです。多くのCI/CDツールやIDEと簡単に連携でき、開発ワークフローへの統合が容易です。世界中に巨大なユーザーコミュニティが存在することも心強い点です。 - 向いている企業・プロジェクト:

複数のプログラミング言語を利用している大規模な開発組織や、DevSecOpsを本格的に推進し、コード品質の標準化と継続的な改善を目指す企業に最適です。

② Sider

Siderは、株式会社スリーシェイクが開発・提供する、日本発のコードレビュー自動化サービスです。特にGitHubやGitLabといったバージョン管理システムとの連携に特化しています。

- 特徴:

開発者がプルリクエスト(またはマージリクエスト)を作成すると、Siderが自動的にコードを解析し、問題点をコメントとして指摘します。人間がレビューする前に、規約違反や潜在的なバグを自動で洗い出すことで、コードレビューの効率を大幅に向上させます。開発者は指摘された箇所を修正し、再度プッシュするだけで再レビューが実行されます。 - 対応言語・フレームワーク:

Ruby、PHP、JavaScript/TypeScript、Python、Go、Java、Kotlin、Swiftなど、モダンなWeb開発で利用される主要な言語を幅広くサポートしています。(参照:Sider公式サイト) - 強み:

開発者のワークフローに完全に溶け込む設計思想が最大の強みです。新たなダッシュボードを開く必要がなく、使い慣れたGitHub/GitLab上で完結するため、導入のハードルが非常に低いです。設定もシンプルで、迅速に利用を開始できます。 - 向いている企業・プロジェクト:

GitHub/GitLabを中心とした開発プロセスを構築しており、コードレビューの負荷軽減と効率化を最優先課題としている、特にアジャイル開発やWebサービス開発を行うチームに適しています。

③ Checkmarx SAST

Checkmarx SASTは、イスラエルのCheckmarx社が提供する、セキュリティ脆弱性診断に特化した静的解析ツールです。金融機関や政府機関など、高いセキュリティレベルが求められる分野で豊富な導入実績を誇ります。

- 特徴:

ソースコードをビルドすることなく解析できるため、コンパイルが通らない開発途中のコードでもスキャンが可能です。また、2回目以降のスキャンでは変更があった箇所だけを解析する「インクリメンタルスキャン」機能により、高速なフィードバックを実現します。検出された脆弱性の攻撃経路をグラフィカルに表示する機能も特徴的です。 - 対応言語・フレームワーク:

Java、C#、Python、JavaScript/TypeScript、Go、C/C++、Apexなど、30以上の言語に対応しています。(参照:Checkmarx公式サイト) - 強み:

誤検知の少なさと、脆弱性検出能力の高さに定評があります。独自のクエリ言語(CxQL)を使って、プロジェクト固有のカスタムルールを柔軟に作成できる点も強みです。 - 向いている企業・プロジェクト:

セキュリティを最重要視するミッションクリティカルなシステムの開発や、厳格なコンプライアンス要件を満たす必要があるプロジェクトに最適です。

④ Fortify Static Code Analyzer

Fortify Static Code Analyzer (SCA)は、Micro Focus社が提供する静的解析ツールで、業界で長い歴史と実績を持ちます。包括的な脆弱性カバレッジで知られています。

- 特徴:

データフロー解析とセマンティック解析を組み合わせた高度な解析エンジンにより、複雑な脆弱性も検出します。セキュリティに関する膨大な知識ベース(ルールパック)が頻繁に更新され、最新の脅威に迅速に対応できる体制が整っています。 - 対応言語・フレームワーク:

Java、C#、Python、JavaScript/TypeScript、Go、C/C++、ABAPなど、27以上の主要言語と、そのフレームワークを幅広くサポートしています。(参照:OpenText公式サイト) - 強み:

エンタープライズ向けの大規模な開発環境に対応する管理機能や、詳細なレポーティング機能が充実しています。同社の動的解析ツール(Fortify WebInspect)などと連携することで、アプリケーションセキュリティ全体を一元管理できます。 - 向いている企業・プロジェクト:

大企業や金融機関など、複数の開発ラインを持ち、全社的なアプリケーションセキュリティプログラムを構築・運用したい組織に適しています。

⑤ Coverity

Coverityは、EDA(電子設計自動化)ツールで有名なSynopsys社が提供する静的解析ツールです。特に、品質と安全性が極めて重要視される組み込みシステムやミッションクリティカルなソフトウェア開発で高い評価を得ています。

- 特徴:

業界トップクラスの解析精度と、誤検知率の低さを誇ります。特許取得済みの技術により、単一のファイル内だけでなく、コンパイル単位やプログラム全体を横断する複雑な欠陥を検出する能力に長けています。 - 対応言語・フレームワーク:

Java、C/C++、C#、JavaScript/TypeScript、Python、Go、Rust、Kotlinなど、20以上の言語と100以上のフレームワークに対応しています。(参照:Synopsys公式サイト) - 強み:

自動車(ISO 26262)、医療機器(IEC 62304)、航空宇宙(DO-178C)といった、各種安全規格の認証取得を支援する機能が充実しています。信頼性・安全性が最優先される分野での実績が豊富です。 - 向いている企業・プロジェクト:

自動車、医療機器、産業用制御システム、航空宇宙など、ソフトウェアの不具合が人命や大きな損害に直結する可能性のある、高信頼性・高安全性が求められる製品の開発に最適です。

⑥ Klocwork

Klocworkは、米国のPerforce Software社が提供する静的解析ツールです。特にC、C++、C#、Javaの解析に強みを持っており、Coverityと同様にセーフティクリティカルな分野で広く利用されています。

- 特徴:

開発者のデスクトップ上で動作するリアルタイム解析が非常に高速である点が大きな特徴です。IDEと連携し、開発者がコードを書いているそばから問題を指摘するため、コーディング段階での修正を強力にサポートします。 - 対応言語・フレームワーク:

C、C++、C#、Java、JavaScript、Pythonをサポートしています。(参照:Perforce公式サイト) - 強み:

C/C++の解析エンジンに定評があり、複雑なポインタ操作に起因するバグやメモリ関連のエラー検出能力が高いです。Coverityと同様、ISO 26262などの安全規格への準拠を支援する機能も備えています。 - 向いている企業・プロジェクト:

C/C++をメイン言語とする組み込みソフトウェアや、デスクトップアプリケーション、ゲーム開発など、パフォーマンスと信頼性の両立が求められるプロジェクトに適しています。

⑦ AppScan Source

AppScan Sourceは、HCL Technologies社が提供するアプリケーションセキュリティテストスイート「AppScan」の一部を構成する静的解析ツールです。

- 特徴:

AI技術を活用した「Intelligent Finding Analytics (IFA)」機能が特徴です。これにより、検出された膨大な脆弱性の中から、本当に重要で対応すべきものを自動的に優先順位付けし、トリアージ作業の効率化を支援します。 - 対応言語・フレームワーク:

Java、.NET(C#, VB.NET)、C/C++、PHP、Python、JavaScript、COBOLなど、幅広い言語をサポートしています。(参照:HCLSoftware公式サイト) - 強み:

同社のDASTツール(AppScan Standard/Enterprise)やIASTツール(AppScan Interactive)と緊密に連携できます。これにより、SAST、DAST、IASTの診断結果を一つのプラットフォームで統合管理し、アプリケーションの脆弱性を多角的に把握することが可能です。 - 向いている企業・プロジェクト:

すでにHCL社の他の製品を利用している企業や、複数のテスト手法を組み合わせて包括的なセキュリティ対策を実施したいと考えている組織に適しています。

⑧ Parasoft Jtest/C++test/dotTEST

Parasoft社は、各プログラミング言語に特化した開発テストツール群を提供しており、その中に強力な静的解析機能が含まれています。Java向けの「Jtest」、C/C++向けの「C++test」、.NET向けの「dotTEST」が代表的です。

- 特徴:

静的解析だけでなく、単体テストの自動生成、カバレッジ分析、実行時エラー検出など、開発テスト全般を支援する機能を統合したスイート製品である点が特徴です。コーディング規約の遵守に特に強みを持ち、MISRA C/C++、AUTOSAR C++14、CERT、CWEなど、1000を超える規約をサポートしています。 - 対応言語・フレームワーク:

Java、C/C++、C#/.NETにそれぞれ特化した製品が用意されています。(参照:Parasoft公式サイト) - 強み:

静的解析と単体テストをシームレスに連携させることで、コードの品質を多角的に検証できます。特に、機能安全規格への準拠が求められる組み込み開発において、規約チェックからテストエビデンスの生成までを一気通貫でサポートできる点が大きな強みです。 - 向いている企業・プロジェクト:

自動車や医療機器などの組み込みシステム開発で、厳格なコーディング規約の遵守と、トレーサビリティの確保が必須となるプロジェクトに最適です。

⑨ PVS-Studio

PVS-Studioは、ロシアのProgram Verification Systems社が開発する静的解析ツールです。特にC、C++、C#、Javaの解析に特化しており、他のツールでは見つけにくいユニークな種類のバグを検出することで知られています。

- 特徴:

64ビットコードへの移行時に発生しがちなエラーや、マルチスレッド環境における並列処理関連のバグ検出に強みを持っています。コピー&ペーストによるコードの重複や、タイプミスに起因するロジックエラーなど、人間の目では見逃しやすい単純ながらも危険なバグの検出能力に定評があります。 - 対応言語・フレームワーク:

C、C++、C#、Javaに対応しています。(参照:PVS-Studio公式サイト) - 強み:

比較的安価なライセンス体系でありながら、特定の種類のバグに対して非常に高い検出能力を発揮します。既存の大規模なコードベースに対して適用し、潜在的な不具合を洗い出すといった用途にも効果的です。 - 向いている企業・プロジェクト:

C++やC#で大規模かつ複雑なデスクトップアプリケーションや、パフォーマンスが要求されるシステムを開発しているチームで、特に並列処理やメモリ管理に関する品質を向上させたい場合に有効です。

⑩ CAST

CASTは、フランスのCAST Software社が提供する「ソフトウェアインテリジェンス」プラットフォームです。単一のコードファイルを解析するだけでなく、アプリケーションを構成する複数の技術要素(多言語、データベース、APIなど)の関係性をすべて解析し、システム全体の構造的な品質を可視化します。

- 特徴:

個々の脆弱性やバグだけでなく、システムの「構造的リスク」(堅牢性、効率性、保守性、セキュリティ)を総合的に評価します。アプリケーションのアーキテクチャを可視化し、コンポーネント間の依存関係やデータフローを分析することで、パフォーマンスのボトルネックや、変更による影響範囲の大きさといった、より上位の課題を明らかにします。 - 対応言語・フレームワーク:

Java、.NET、C/C++、Pythonといったモダンな言語から、COBOL、PL/Iといったレガシー言語まで、50以上の技術に対応しています。(参照:CAST Software公式サイト) - 強み:

大規模で複雑なレガシーシステムのモダナイゼーションや、M&AにおけるIT資産のデューデリジェンスなど、システム全体の健全性を評価する必要がある場面で絶大な効果を発揮します。 - 向いている企業・プロジェクト:

長年運用されている基幹システムを抱える大企業や、複数のシステムが複雑に絡み合ったIT環境の全体最適化を目指す組織に適しています。

おすすめの静的解析ツール【無料・オープンソース5選】

商用ツールは高機能ですが、コストが課題となる場合もあります。幸い、世の中には無料で利用できる優れたオープンソースの静的解析ツールも多数存在します。まずはこうしたツールからスモールスタートしてみるのも良い選択肢です。

① PMD

PMDは、Javaコミュニティで古くから広く利用されている、非常に有名なオープンソースの静的解析ツールです。Javaだけでなく、JavaScriptやApex(Salesforceの独自言語)など、他の言語にも対応しています。

- 特徴:

「非効率なコード」「デッドコード」「過度に複雑な式」「空のブロック」など、バグに直結するわけではないものの、コードの品質や保守性を低下させる可能性のある「問題のあるコード(Problematic Code)」を検出することに主眼を置いています。特に有名なのが、コードの複雑度を測る「サイクロマティック複雑度」のチェック機能です。 - 対応言語:

Java、JavaScript、Apex、PLSQL、XML、XSLなどに対応しています。 - 強み:

ルールセットのカスタマイズが非常に容易であることが最大の強みです。XMLで独自のルールを記述したり、既存のルールを細かく調整したりできます。また、多くのIDEやCI/CDツールにプラグインが提供されており、開発環境への統合も簡単です。 - 利用する際の注意点:

脆弱性診断に特化しているわけではないため、セキュリティを重視する場合は、他のツールとの併用が推奨されます。

② FindBugs (SpotBugs)

FindBugsもまた、Java開発者にはおなじみの静的解析ツールです。ソースコードではなく、コンパイル後のJavaバイトコードを解析する点が大きな特徴です。これにより、ソースコード上では分かりにくい、コンパイラの挙動に起因するような問題も検出できます。

- 特徴:

「Nullポインタ参照の可能性」「リソースの解放漏れ」「危険な型変換」など、実行時エラーに繋がりかねない潜在的なバグパターン(バグポテンシャル)の検出を得意としています。 - 対応言語:

Java。 - 強み:

バイトコード解析によるユニークな視点でのバグ検出能力と、長年の実績に裏打ちされた安定性が強みです。

注意点として、オリジナルのFindBugsは2016年以降、開発が停滞しています。現在は、その後継プロジェクトである「SpotBugs」が活発に開発されており、こちらを利用することが推奨されます。(参照:SpotBugs公式サイト) - 利用する際の注意点:

誤検知も一定数存在するため、検出された警告の内容を吟味し、ルールのチューニングを行う運用が求められます。

③ Checkstyle

Checkstyleは、その名の通り、Javaのコーディング規約(コーディングスタイル)をチェックすることに特化したツールです。

- 特徴:

インデントのスタイル、変数やメソッドの命名規則、1行の文字数制限、Javadocコメントの有無など、コードの「見た目」や「書き方の作法」に関するルールを徹底的にチェックします。 - 対応言語:

Java。 - 強み:

Google Java Style GuideやSun Code Conventionsといった、業界標準の規約がプリセットとして用意されており、簡単に導入できます。また、PMDと同様にXMLで独自のルールを細かく定義することも可能です。コードレビューにおいて、本質的でないスタイルに関する指摘を自動化できるため、レビューの効率化に大きく貢献します。 - 利用する際の注意点:

バグや脆弱性を直接検出するツールではないため、品質保証のためにはPMDやSpotBugsといった他のツールと組み合わせて使用するのが一般的です。

④ Brakeman

Brakemanは、WebアプリケーションフレームワークであるRuby on Railsの脆弱性診断に特化した、オープンソースのセキュリティスキャナです。

- 特徴:

SQLインジェクション、クロスサイトスクリプティング(XSS)、コマンドインジェクション、マスアサインメントなど、Ruby on Railsで発生しがちな典型的な脆弱性を高速にスキャンします。Railsの規約(CoC: Convention over Configuration)を深く理解しており、フレームワークの文脈に沿った精度の高い解析が可能です。 - 対応言語:

Ruby on Rails。 - 強み:

Railsに特化しているため、設定が非常にシンプルで、導入が容易です。CI/CDパイプラインに組み込みやすく、開発プロセスの中で継続的にセキュリティチェックを実行するのに適しています。 - 利用する際の注意点:

あくまでRailsアプリケーションを対象としたツールであり、Ruby言語自体の汎用的な静的解析ツールではありません。

⑤ Flake8

Flake8は、Pythonコミュニティにおけるデファクトスタンダードともいえる静的解析ツールです。実際には、Flake8は単一のツールではなく、以下の3つのツールを統合したラッパーツールです。

- PyFlakes: ソースコードの構文エラーや未使用のインポートなどをチェックします。

- pycodestyle (旧pep8): Pythonの公式コーディング規約である「PEP 8」に準拠しているかをチェックします。

- McCabe: プログラムの循環的複雑度(サイクロマティック複雑度)をチェックします。

- 特徴:

これら3つのツールを一度に実行できるため、Pythonコードの論理的なエラー、スタイル違反、過度な複雑さをまとめてチェックできます。 - 対応言語:

Python。 - 強み:

設定が簡単で、多くのPython開発環境やエディタに標準で統合されています。プラグイン機構により機能を拡張することも可能です。Pythonで開発を行う上で、品質を保つためのベースラインとして導入されることが多いツールです。 - –利用する際の注意点:

基本的なバグやスタイル違反は検出できますが、複雑なセキュリティ脆弱性の検出能力は限定的です。セキュリティを強化したい場合は、Banditのようなセキュリティに特化したリンターと併用するとよいでしょう。

まとめ

本記事では、ソフトウェア開発の品質とセキュリティを向上させるための強力な武器である「静的解析ツール(SAST)」について、その基本から具体的なツールの選定まで、幅広く解説してきました。

最後に、重要なポイントを改めて振り返ります。

- 静的解析(SAST)はプログラムを実行せずソースコードを解析する: 開発の最も早い段階でバグや脆弱性を発見し、「シフトレフト」を実現する中核的な技術です。

- 動的解析(DAST)との違いを理解する: SASTがコードの「書き方」の問題を見つけるのに対し、DASTは実行中のアプリケーションの「振る舞い」の問題を発見します。両者は対立するものではなく、相互に補完し合う関係にあり、組み合わせることでより強固なセキュリティが実現します。

- 導入メリットはコスト削減と品質の標準化: 問題の早期発見は、手戻りによる修正コストを劇的に削減します。また、ツールによる客観的な評価は、コード品質を均一化し、チーム全体の技術力向上にも貢献します。

- ツール選びは5つのポイントが鍵:

- 対応言語・フレームワーク: 自社の技術スタックに合っているか。

- 解析精度: 誤検知・検知漏れが少なく、信頼できるか。

- 開発環境との連携: CI/CDやIDEにシームレスに組み込めるか。

- レポートの見やすさ: 問題点が直感的に理解でき、修正に繋げやすいか。

- サポート体制: 導入・運用で困った際に頼れるか。

静的解析ツールは、もはや一部の先進的な企業だけのものではありません。高速化・複雑化する現代のソフトウェア開発において、品質とセキュリティを維持し、競争力を高めるための「標準装備」となりつつあります。

今回ご紹介した15のツールは、それぞれに異なる強みと特徴を持っています。自社のプロジェクト規模、技術スタック、解決したい課題、そして予算を総合的に考慮し、最適なツールを選定することが成功の鍵です。

まずは無料のオープンソースツールや、商用ツールの無料トライアル版を試してみることから始めてはいかがでしょうか。実際に自社のコードでツールを動かし、その効果を体感してみることで、静的解析がもたらす価値をより深く理解できるはずです。この記事が、皆さまの開発プロセスをより堅牢で効率的なものにするための一助となれば幸いです。