現代のビジネスにおいて、Webサイトやアプリケーションは不可欠な存在です。しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。企業の機密情報や顧客の個人情報を狙った攻撃は年々巧妙化・悪質化しており、ひとたび情報漏洩やシステムダウンといったインシデントが発生すれば、その被害は金銭的な損失に留まらず、企業の社会的信用を大きく損なう事態に発展しかねません。

このような脅威から自社の情報資産を守り、安全なサービスを提供し続けるために不可欠な取り組みが「セキュリティテスト」です。セキュリティテストは、システムやアプリケーションに潜む弱点(脆弱性)を意図的に探し出し、攻撃者に悪用される前に対策を講じるための重要なプロセスです。

この記事では、セキュリティの専門知識がない方にもご理解いただけるよう、セキュリティテストの基本的な概念から、その目的、具体的な種類や手法、費用相場、そして実施する上での注意点まで、網羅的かつ分かりやすく解説します。自社のセキュリティ対策を見直したい、これから強化していきたいとお考えの担当者様は、ぜひご一読ください。

目次

セキュリティテストとは?

セキュリティテストとは、開発したシステムやアプリケーション、ネットワークなどが、セキュリティ上の要求仕様を満たしているか、また潜在的な脆弱性(ぜいじゃくせい)がないかを確認・検証するための一連のプロセスを指します。単にプログラムが設計通りに動くかを確認する「機能テスト」とは異なり、セキュリティテストは「悪意ある第三者(攻撃者)の視点」に立ち、システムを不正に操作したり、情報を盗み出したりできないかを意図的に試すことに主眼が置かれています。

このテストの目的は、サービスを公開する前にセキュリティ上の問題点を洗い出し、修正することにあります。家を建てる際に、鍵が正常に機能するか、窓は簡単に破られないか、防犯カメラは正しく作動するかなどをチェックする作業に似ています。どんなに立派な家でも、防犯対策が甘ければ空き巣に入られてしまうのと同じように、どんなに便利なシステムでも、セキュリティが脆弱であればサイバー攻撃の標的となってしまいます。

セキュリティテストは、一度行えば終わりというものではありません。新たな機能を追加したり、システムを改修したりするたびに、新しい脆弱性が生まれる可能性があります。また、攻撃者の手口も日々進化しているため、定期的にセキュリティテストを実施し、システムの安全性を継続的に確保していくことが極めて重要です。この継続的な取り組みこそが、企業の情報資産と顧客からの信頼を守るための礎となります。

脆弱性とは

セキュリティテストを理解する上で、まず押さえておくべき最も重要なキーワードが「脆弱性」です。脆弱性とは、コンピュータのOSやソフトウェア、あるいはシステムやサービスの設計・実装において、情報セキュリティ上の欠陥や弱点となる箇所を指します。英語では “Vulnerability” と呼ばれ、文字通り「攻撃されやすい状態」にあることを意味します。

脆弱性は、様々な原因によって生み出されます。

- 設計上の不備: システムの設計段階で、セキュリティ要件の考慮が漏れているケース。例えば、利用者の権限管理の設計が甘く、一般ユーザーが管理者しか見られないはずのページにアクセスできてしまう、といった問題が該当します。

- 実装上の不備(バグ): プログラムのコーディングミスによって生じる脆弱性。例えば、ユーザーからの入力値を適切にチェックせずに処理してしまうことで、SQLインジェクション(データベースを不正に操作される攻撃)やクロスサイトスクリプティング(XSS)(悪意のあるスクリプトを埋め込まれる攻撃)といった代表的な攻撃を許してしまう原因となります。

- 設定上の不備: サーバーやミドルウェア、ネットワーク機器などの設定ミスによって生じる脆弱性。例えば、初期設定の簡単なパスワードを使い続けていたり、本来閉じておくべき通信ポートが開いたままになっていたりするケースです。

- ソフトウェアの老朽化: 利用しているOSやソフトウェアのバージョンが古く、メーカーのサポートが終了している場合。新たな脆弱性が発見されても修正パッチが提供されないため、非常に危険な状態となります。

これらの脆弱性が放置されたままシステムが運用されると、悪意ある攻撃者はその弱点を突き、システムへの不正侵入、データの改ざん・窃取、サービスの停止(DoS攻撃)といったサイバー攻撃を仕掛けてきます。脆弱性は、攻撃者にとってシステムへ侵入するための「裏口」や「壊れた窓」のようなものです。セキュリティテストは、こうした危険な裏口や壊れた窓を、攻撃者よりも先に見つけ出して塞ぐための、極めて重要な防衛活動なのです。

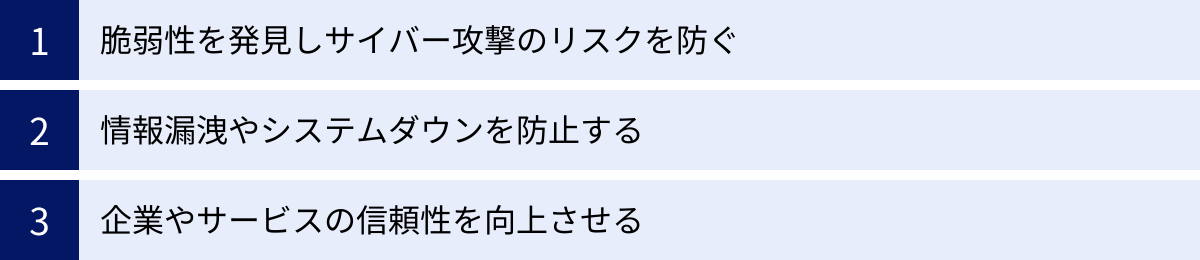

セキュリティテストの目的と必要性

なぜ手間とコストをかけてまで、セキュリティテストを実施する必要があるのでしょうか。その目的と必要性は、大きく分けて3つの側面に集約されます。これらは単独で存在するのではなく、相互に関連し合いながら、企業活動の根幹を支える重要な役割を担っています。

脆弱性を発見しサイバー攻撃のリスクを防ぐ

セキュリティテストの最も根源的かつ直接的な目的は、サービスを公開する前にシステムに潜む脆弱性を発見し、修正することで、サイバー攻撃を受けるリスクを未然に防ぐことです。これは、病気になってから治療するのではなく、定期的な健康診断によって病気の芽を早期に発見し、重症化を防ぐ「予防医療」の考え方に通じます。

現代のサイバー攻撃は、特定の企業を狙い撃ちにする標的型攻撃から、不特定多数のシステムを無差別に攻撃する手法まで、多岐にわたります。攻撃者は自動化されたツールを駆使して、インターネット上に公開されている無数のシステムの中から、既知の脆弱性が放置されている「守りの甘い」ターゲットを常に探しています。

このような状況下で、自社のシステムにどのような脆弱性が存在するのかを把握しないままサービスを運用することは、玄関の鍵を開けっ放しで外出するようなものであり、極めて危険です。セキュリティテストを実施することで、攻撃者と同じ視点、あるいはそれ以上に詳細な視点で自社のシステムを精査し、攻撃者に悪用される可能性のある「穴」を特定し、塞ぐことができます。 これにより、事業停止や情報漏洩といった深刻な事態に陥るリスクを大幅に低減させることが可能になります。

情報漏洩やシステムダウンを防止する

サイバー攻撃が成功した場合、企業が被る具体的な被害として最も深刻なものが「情報漏洩」と「システムダウン」です。セキュリティテストは、これらの致命的なインシデントを防止するための直接的な手段となります。

情報漏洩のリスク防止

顧客の氏名、住所、クレジットカード情報といった個人情報や、自社の技術情報、財務情報などの機密情報が外部に流出すれば、その被害は計り知れません。漏洩した情報の規模によっては、数億円単位の損害賠償責任を負う可能性があります。また、監督官庁への報告義務や被害を受けた顧客への対応、原因調査と再発防止策の策定など、インシデント対応には膨大なコストと時間がかかります。セキュリティテストは、データベースへの不正アクセスやデータの不正な持ち出しに繋がる脆弱性を事前に特定・修正することで、こうした情報漏洩のリスクを根本から断ち切ることを目指します。

システムダウンのリスク防止

ECサイトやオンラインサービスがシステムダウンに陥れば、その間の売上はゼロになり、直接的な機会損失となります。また、サービスが利用できないことによる顧客からのクレーム対応や、システムの復旧作業にも多大なリソースを要します。特に、システムの基幹部分を破壊されたり、データを人質に身代金を要求する「ランサムウェア」の被害に遭ったりした場合は、事業の継続そのものが困難になるケースさえあります。セキュリティテストを通じて、サービス停止を引き起こす可能性のある脆弱性(DoS攻撃に繋がるものなど)を潰しておくことは、ビジネスの継続性を確保する上で不可欠な取り組み(BCP:事業継続計画)の一環と言えるでしょう。

企業やサービスの信頼性を向上させる

セキュリティ対策は、もはや単なる技術的な問題ではなく、企業の社会的責任(CSR)の一環として、また、顧客や取引先からの信頼を獲得するための重要な経営課題として認識されています。定期的にセキュリティテストを実施し、その安全性を確保・証明することは、企業やサービスのブランドイメージを大きく向上させます。

顧客は、自身の個人情報や決済情報を安心して預けられる企業を選びます。取引先は、セキュリティレベルの高い企業とビジネスを行いたいと考えます。セキュリティテストを実施し、「第三者機関による脆弱性診断済み」といった形でその安全性を対外的にアピールすることは、競合他社との明確な差別化要因となり、顧客満足度の向上や新規顧客の獲得に繋がります。

さらに、投資家や株主といったステークホルダーに対する説明責任(アカウンタビリティ)の観点からも、セキュリティ対策は重要です。適切なセキュリティ投資を行い、リスク管理体制を構築していることを示すことは、企業価値の維持・向上に不可欠です。逆に、セキュリティインシデントを起こしてしまえば、株価の急落や企業評価の低下は避けられません。

このように、セキュリティテストは単なるコストではなく、企業の持続的な成長とブランド価値を守るための「攻めの投資」としての側面も持っているのです。

脆弱性診断やペネトレーションテストとの違い

セキュリティテストの分野には、「脆弱性診断」や「ペネトレーションテスト」といった類似した用語が存在し、しばしば混同されがちです。これらはすべて、システムの安全性を高めるという大きな目的は共通していますが、そのアプローチ、スコープ(範囲)、深さが異なります。それぞれの違いを正確に理解することは、自社の状況に最適なテストを選択する上で非常に重要です。

| 項目 | セキュリティテスト | 脆弱性診断 | ペネトレーションテスト |

|---|---|---|---|

| 目的 | システムのセキュリティ品質を総合的に評価・保証すること | システムに潜む脆弱性を網羅的に洗い出すこと | 特定の脅威シナリオに基づき、システムへの侵入が可能か実証すること |

| スコープ | 要件定義に基づき広範 | 事前に定義された範囲全体 | 特定のゴール(機密情報など)に関連する範囲 |

| 視点 | 開発者・品質保証・攻撃者の複合的な視点 | 防御者の視点(弱点を把握する) | 攻撃者の視点(弱点を突いて侵入する) |

| 手法 | SAST, DAST, IAST, RASP, 手動テストなど多様 | ツールによるスキャンと手動での確認が中心 | 専門家による手動での侵入試行が中心 |

| 成果物 | テスト計画書、テストケース、脆弱性報告書、総合評価レポートなど | 発見された脆弱性の一覧と危険度評価、対策案 | 侵入成功の可否、侵入経路のレポート、対策案 |

| たとえ | 総合的な体力測定 | 健康診断(全身のチェック) | 模擬戦闘訓練(特定の敵への対処) |

脆弱性診断との違い

脆弱性診断は、システムやアプリケーションに、既知の脆弱性パターンが存在するかどうかを網羅的にスキャンし、リストアップすることを主な目的とする活動です。これは、セキュリティテストという大きな枠組みの中に含まれる、具体的なテスト手法の一つと位置づけることができます。

よく「健康診断」にたとえられます。健康診断では、身長、体重、血圧、血液検査といった決まった検査項目に従って全身の状態をチェックし、問題のある箇所(異常値)を見つけ出します。同様に、脆弱性診断では、専用の診断ツールや診断員による手動チェックを用いて、あらかじめ定められた検査項目リスト(例えば、OWASP Top 10など)に基づき、対象システムを網羅的に検査します。

脆弱性診断の強みは、「網羅性」にあります。広範囲を効率的にスキャンし、潜在的な問題をできるだけ多く洗い出すことに長けています。一方で、発見された個々の脆弱性が、実際にどのように悪用されて、どの程度の被害に繋がるのか、という具体的な攻撃シナリオまでは深く掘り下げないことが一般的です。あくまでも「問題箇所の発見」に重点が置かれています。

ペネトレーションテストとの違い

ペネトレーションテスト(侵入テスト)は、特定の目的(ゴール)を設定し、攻撃者の視点に立って、実際にシステムへの侵入を試みるテストです。脆弱性診断が「健康診断」なら、ペネトレーションテストは「模擬戦闘訓練」にたとえられます。

このテストの目的は、単に脆弱性をリストアップすることではありません。「発見した脆弱性を組み合わせて悪用し、最終目的(例:個人情報データベースへの到達、管理者権限の奪取など)を達成できるか」を実証することにあります。攻撃者が実際に用いるであろう思考プロセスやテクニックを駆使して、システムの防御を突破しようと試みる、非常に実践的なテストです。

例えば、脆弱性診断で「Aという脆弱性」と「Bという脆弱性」が別々に発見されたとします。ペネトレーションテストでは、「Aの脆弱性を突いてまずサーバーに足がかりを作り、次にBの脆弱性を利用して権限を昇格させ、最終的に機密情報を盗み出す」といった一連の攻撃シナリオを組み立て、その実現可能性を検証します。

そのため、ペネトレーションテストは脆弱性診断よりもスコープが狭く、深掘りする形で行われることが多く、実施には高度なスキルと経験を持つ専門家(ホワイトハッカー)が必要となります。システムの防御が、実際の攻撃に対してどれだけ耐えられるかを現実的に評価したい場合に特に有効な手法です。

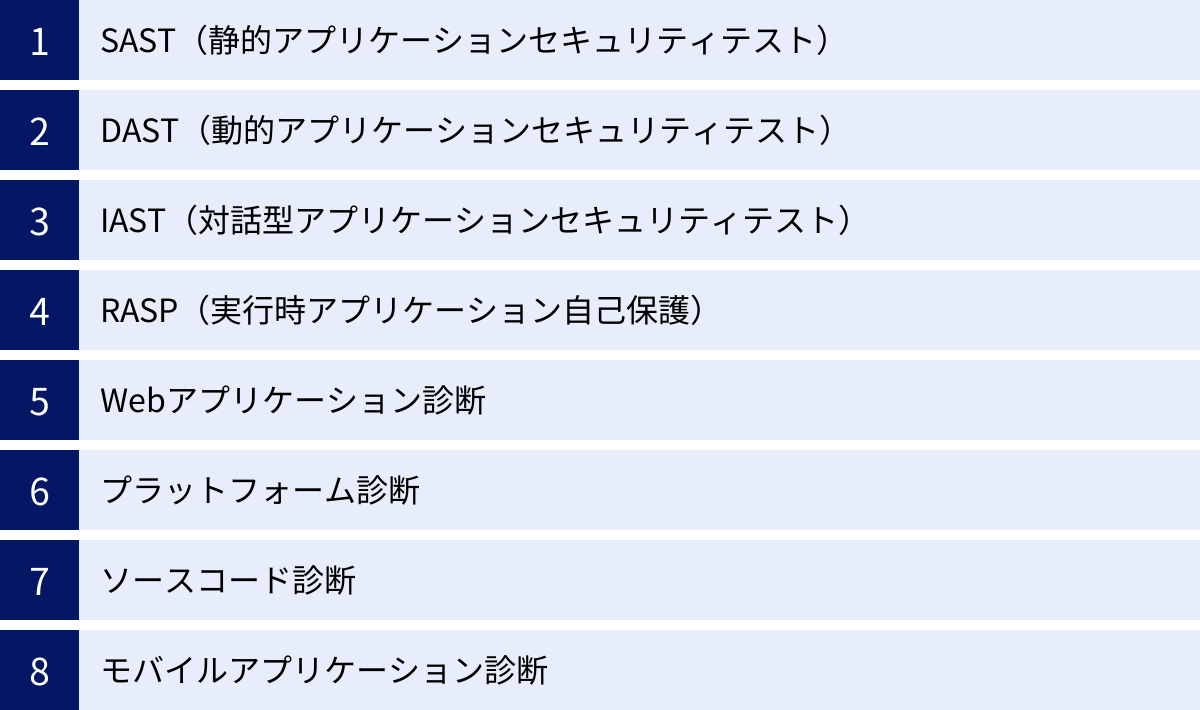

セキュリティテストの主な種類

セキュリティテストは、様々な観点から分類できます。ここでは、代表的な2つの分類軸、「アプローチ別」と「診断対象別」に分けて、それぞれの種類を詳しく解説します。これらの特徴を理解することで、開発ライフサイクルのどの段階で、どのテストを実施すべきかの判断がしやすくなります。

【アプローチ別】テストの種類

これは、アプリケーションのソースコードや動作に対して、どのようにアプローチして脆弱性を検出するかという観点での分類です。主にアプリケーション開発のプロセスに深く関わります。

SAST(静的アプリケーションセキュリティテスト)

SAST(Static Application Security Testing)は、アプリケーションのソースコードを、プログラムを実行しない「静的(Static)」な状態で解析し、脆弱性を検出する手法です。ソースコードを直接スキャンするため、「ホワイトボックステスト」の一種に分類されます。

- メリット:

- 早期発見: 開発の非常に早い段階(コーディング中やビルド時)で問題を発見できるため、手戻りが少なく、修正コストを低く抑えられます。

- 網羅性: ソースコード全体を解析対象とするため、実行パスによっては表面化しにくい潜在的な脆弱性も見つけ出せる可能性があります。

- 環境不要: アプリケーションを実際に動作させる実行環境が不要なため、手軽に導入・実施できます。

- デメリット:

- 環境依存の問題は検出不可: 実行時の設定不備や、外部ライブラリとの連携に起因する脆弱性は検出できません。

- 誤検知(False Positive): 実際には脅威とならないコードを脆弱性として検出してしまうことがあり、その精査に手間がかかる場合があります。

DAST(動的アプリケーションセキュリティテスト)

DAST(Dynamic Application Security Testing)は、アプリケーションを実際に動作させた「動的(Dynamic)」な状態で、外部から擬似的な攻撃リクエストを送信し、その応答(レスポンス)を分析することで脆弱性を検出する手法です。システムの内部構造を知らない状態でテストするため、「ブラックボックステスト」に分類されます。

- メリット:

- 実践的な検出: 実際に攻撃者が行うのと同じように外部からアクセスするため、実行環境も含めた総合的なセキュリティ状態を評価でき、より現実的な脅威を発見できます。

- 言語非依存: ソースコードにアクセスしないため、どのようなプログラミング言語で開発されたアプリケーションにも適用できます。

- 設定不備の検出: サーバーの設定ミスなど、ソースコード上からはわからない問題も検出可能です。

- デメリット:

- 原因特定が困難: 脆弱性が検出されても、ソースコードのどの部分が原因なのかを特定するのが難しい場合があります。

- 網羅性の限界: 画面操作やリクエスト送信によって到達できる範囲しかテストできないため、全ての機能を網羅することが困難な場合があります。

IAST(対話型アプリケーションセキュリティテスト)

IAST(Interactive Application Security Testing)は、SASTとDASTの長所を組み合わせたハイブリッドなアプローチです。アプリケーションサーバー内に「エージェント」と呼ばれる監視ソフトウェアを常駐させ、DASTのように外部からリクエストを送りながら、エージェントが内部のコードの動きやデータフローをリアルタイムで監視・解析します。

- メリット:

- 高精度・低誤検知: 外部からのリクエストと内部のコードの動きを突き合わせることで、脆弱性の原因箇所を正確に特定でき、SASTやDASTで起こりがちな誤検知を大幅に削減できます。

- リアルタイム検出: 通常の機能テストや手動操作を行っている最中でも、脆弱性をリアルタイムに検出できます。

- デメリット:

- 導入のハードル: アプリケーションサーバーにエージェントを導入する必要があるため、環境によっては導入が難しい場合があります。

- パフォーマンスへの影響: 常駐するエージェントが、アプリケーションのパフォーマンスにわずかながら影響を与える可能性があります。

RASP(実行時アプリケーション自己保護)

RASP(Runtime Application Self-Protection)は、厳密にはテスト手法ではなく「防御」技術ですが、IASTと関連性が深いためここで紹介します。RASPはIASTと同様にアプリケーション内部で動作し、攻撃をリアルタイムで検知した際に、その攻撃を自動的にブロック(自己保護)する機能を持ちます。

- メリット:

- 即時防御: 脆弱性が存在する状態でも、攻撃を検知して即座に防御できるため、パッチが適用されるまでの「つなぎ」の対策として非常に有効です。

- 誤検知の少なさ: アプリケーションの挙動を内側から監視するため、WAF(Web Application Firewall)など外部の防御策に比べて誤検知が少ないとされています。

- デメリット:

- 導入・運用の複雑さ: 導入やチューニングには専門的な知識が必要であり、アプリケーションとの相性問題が発生する可能性もあります。

【診断対象別】テストの種類

これは、セキュリティテストの対象となるコンポーネントやシステムの特性に応じた分類です。

Webアプリケーション診断

WebサイトやWeb APIなど、ブラウザやHTTP通信を介して利用されるアプリケーションを対象とする、最も一般的で需要の高い診断です。ログイン機能、入力フォーム、決済機能など、ユーザーが直接触れる部分を中心に、SQLインジェクションやクロスサイトスクリプティング(XSS)といったWeb特有の脆弱性を検査します。

プラットフォーム診断

Webアプリケーションが動作する基盤(プラットフォーム)を対象とする診断です。具体的には、Webサーバー、DBサーバー、OS、ネットワーク機器(ファイアウォール、ルーターなど)が含まれます。OSやミドルウェアに既知の脆弱性がないか、不要なサービスやポートが起動していないか、パスワード設定は強固か、といった設定上の不備を主に検査します。

ソースコード診断

前述のSASTとほぼ同義ですが、診断サービスの文脈で使われることが多い用語です。セキュリティ専門家が、ツールによる自動解析だけでなく、手動でソースコードを一行ずつレビューし、設計上の欠陥や潜在的な脆弱性がないかを深く掘り下げて検査します。ツールでは発見が難しい、ビジネスロジックに依存した複雑な脆弱性の発見に有効です。

モバイルアプリケーション診断

iOSやAndroidのスマートフォン/タブレット上で動作するネイティブアプリを対象とする診断です。Webアプリケーション診断の観点に加え、モバイルアプリ特有の観点が検査対象となります。例えば、端末内での重要データの安全な保存方法(セキュアコーディング)、サーバーとの通信内容の暗号化、他のアプリとの連携(URLスキームなど)における安全性などを評価します。

セキュリティテストの代表的な手法

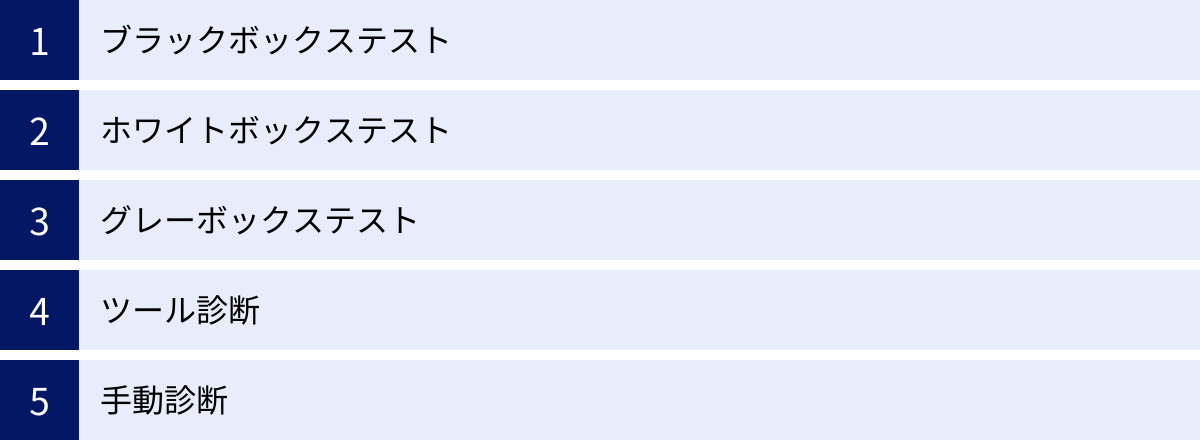

セキュリティテストを実施する際には、対象システムの内部情報をどの程度利用するか、また、自動化ツールと専門家による手作業のどちらに重きを置くかによって、様々な手法が使い分けられます。ここでは代表的な5つの手法を解説します。

ブラックボックステスト

ブラックボックステストは、テスト対象システムの内部構造(ソースコード、設計書、データベース構造など)を一切参照せず、外部からの入力とそれに対する出力だけをみてテストを行う手法です。あたかもシステムの仕様を知らない一般ユーザーや、外部の攻撃者と同じ視点に立って、システムの挙動を検証します。

- メリット:

- 攻撃者の視点: 内部情報を知らない攻撃者が、どのようにシステムを攻撃してくるかをシミュレートできるため、より実践的な脆弱性を発見できる可能性があります。

- 客観性: 開発者の意図や設計思想に縛られないため、予期せぬ欠陥や仕様の不備を見つけやすいです。

- 適用範囲の広さ: 内部構造に依存しないため、どのようなシステムにも適用できます。前述のDASTはこの手法の代表例です。

- デメリット:

- 網羅性の低さ: 内部ロジックがわからないため、テストケースの網羅性を担保することが困難です。特定の条件でしか実行されないコード経路の脆弱性などは見逃す可能性があります。

- 時間とコスト: 手探りでテストを進めるため、効率が悪く、時間がかかる傾向があります。

ホワイトボックステスト

ホワイトボックステストは、ブラックボックステストとは対照的に、システムの内部構造(ソースコード、設計仕様、データ構造など)を完全に理解した上でテストを行う手法です。プログラムの命令や分岐を網羅するようにテストケースを設計し、ロジックの正当性や潜在的な欠陥を検証します。

- メリット:

- 網羅性の高さ: ソースコードレベルで全ての処理経路を検証できるため、非常に網羅的で詳細なテストが可能です。

- 早期発見: 開発の早い段階で、実装レベルの脆弱性をピンポイントで発見できます。

- 原因特定が容易: 問題が発見された際に、原因となるコード箇所をすぐに特定できます。前述のSASTやソースコード診断がこの手法に該当します。

- デメリット:

- 攻撃者視点の欠如: 開発者の視点に偏りがちで、仕様の範囲外からの予期せぬ攻撃パターンや、複数のコンポーネントが連携して初めて発生するような脆弱性を見逃す可能性があります。

- スキル依存: 実施には、プログラミング言語やシステムの内部構造に関する深い知識が必要です。

グレーボックステスト

グレーボックステストは、ブラックボックスとホワイトボックスの中間的な手法です。内部構造のすべてを知るわけではないものの、ユーザーIDやパスワード、API仕様書、システムの基本的なアーキテクチャといった、限定的な内部情報を利用してテストを行います。

- メリット:

- 効率と実践性の両立: ブラックボックステストよりも効率的にテストを進められ、かつホワイトボックステストよりも攻撃者の視点に近い、バランスの取れたテストが可能です。

- 認証後のテスト: 一般ユーザーや特定の権限を持つユーザーとしてログインした状態で、権限昇格などの脆弱性をテストするのに適しています。

- デメリット:

- 中途半端になる可能性: 提供される情報が不十分な場合、ブラックボックスとホワイトボックスのどちらの利点も活かせず、効果が限定的になる可能性があります。

ツール診断

ツール診断は、脆弱性スキャナなどの自動化されたツールを使用して、システムに既知の脆弱性パターンが存在しないかを高速にチェックする手法です。主に、既知の脆弱性(CVE: Common Vulnerabilities and Exposuresとして採番されているものなど)や、SQLインジェクション、XSSといった典型的な脆弱性の検出に用いられます。

- メリット:

- 高速・広範囲: 人間の手作業では時間のかかる広範囲のスキャンを、短時間で実行できます。

- 低コスト: 手動診断に比べて、比較的安価に実施できます。

- 再現性: 同じツールと同じ設定であれば、誰が実施しても同じ結果が得られます。

- デメリット:

- 検出範囲の限界: 未知の脆弱性や、複雑なビジネスロジックに依存する脆弱性の検出は困難です。

- 誤検知・過検知: 実際には問題のない箇所を脆弱性として報告する「誤検知」や、リスクが低いものを重大な脆弱性として報告する「過検知」が発生しやすく、結果の精査が必要です。

手動診断

手動診断は、セキュリティ専門家(診断員)が、自身の知識、経験、そして攻撃者の思考を基に、手作業でシステムの脆弱性を探索・検証する手法です。ツールでは自動化できない、あるいは見逃してしまうような高度な脆弱性を発見することに主眼が置かれます。

- メリット:

- 高度な脆弱性の検出: ビジネスロジックの欠陥(例:商品の価格を不正に書き換えて購入できる)、認可制御の不備(例:他人のアカウント情報を閲覧・変更できる)、複数の脆弱性を組み合わせた攻撃シナリオの検証など、ツールの限界を超えるテストが可能です。

- 精度の高さ: 診断員の判断が入るため、誤検知が少なく、報告される脆弱性のリスク評価もより現実に即したものになります。

- デメリット:

- 高コスト・長時間: 専門家の工数に直接比例するため、ツール診断に比べて費用が高額になり、時間もかかります。

- 品質のばらつき: 診断員のスキルや経験によって、テストの品質が大きく左右されます。

現実のセキュリティテストでは、ツール診断と手動診断を組み合わせるのが最も効果的です。ツールで広範囲の基本的な脆弱性を効率的に洗い出し、専門家が手動でなければ発見できない高度で深刻な脆弱性を深掘りするというハイブリッドなアプローチが一般的となっています。

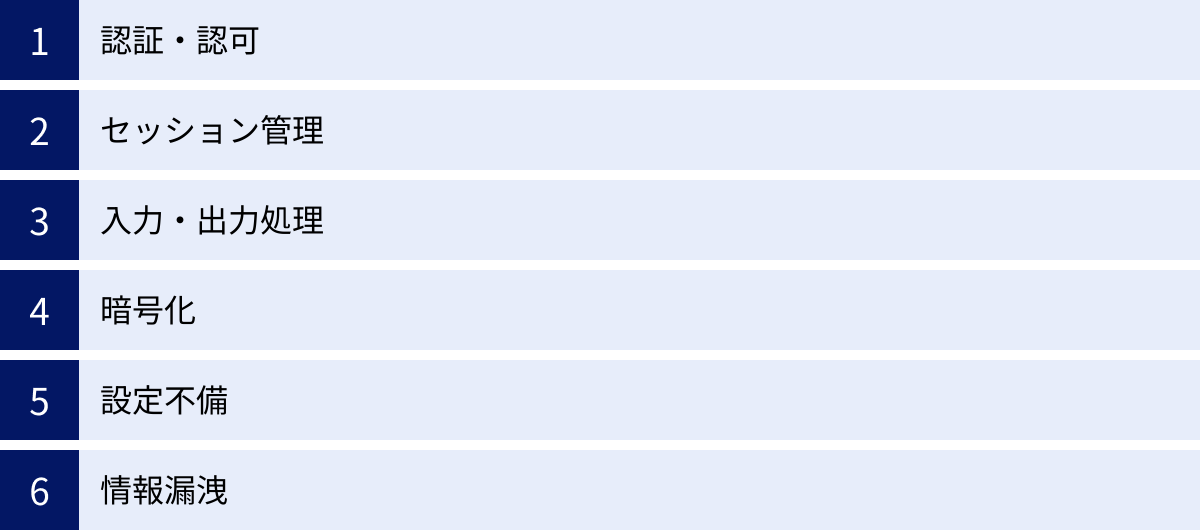

セキュリティテストでチェックされる主な観点

セキュリティテストでは、具体的にどのような点がチェックされるのでしょうか。ここでは、国際的なWebセキュリティ標準となっているOWASP(Open Web Application Security Project)のガイドラインなども参考に、特に重要ないくつかの観点を解説します。

認証・認可

「認証」と「認可」は、セキュリティの根幹をなす非常に重要な要素です。

- 認証(Authentication): 「利用者が誰であるか」を確認するプロセスです。ここでは、パスワードポリシーが適切か(例:文字数、複雑さ)、ログイン試行回数に制限が設けられているか(ブルートフォース攻撃対策)、アカウントロック機能は正しく働くか、パスワードを忘れた際の手続きは安全か、といった点がチェックされます。

- 認可(Authorization): 「認証された利用者に、何をする権限があるか」を制御するプロセスです。一般ユーザーが管理者向けの機能を使えてしまったり、URLを直接入力することで他人の個人情報ページにアクセスできてしまったりする(アクセス制御の不備)といった問題がないかを検証します。特に、権限を不正に格上げする「権限昇格」の脆弱性は深刻な被害に繋がるため、入念にチェックされます。

セッション管理

Webアプリケーションでは、HTTPというステートレス(状態を保持しない)なプロトコルの上で、ログイン状態を維持するために「セッション」という仕組みが使われます。このセッション管理に不備があると、攻撃者にセッションを乗っ取られ、なりすましの被害に遭う可能性があります。

- セッションIDの推測可能性: ユーザーを識別するためのセッションIDが、単純な連番など推測しやすいものでないか。

- セッション固定(Session Fixation): 攻撃者が用意したセッションIDをユーザーに強制的に使わせることで、そのユーザーになりすます攻撃ができないか。

- セッションの適切な無効化: ログアウト時や一定時間操作がない場合に、セッションがサーバー側で確実に破棄されているか。

これらの観点から、セッション管理メカニズムの安全性が評価されます。

入力・出力処理

ユーザーが入力する値(入力フォーム、URLのパラメータなど)や、システムがユーザーに応答として返す値(HTML、エラーメッセージなど)の取り扱いは、脆弱性が生まれやすいポイントです。

- 入力値の検証(バリデーション): ユーザーからの入力値に、悪意のあるコードや不正なデータが含まれていないかを厳格にチェックしているか。このチェックが不十分だと、SQLインジェクション(データベースの不正操作)やOSコマンドインジェクション(サーバーの不正操作)といった致命的な攻撃に繋がります。

- 出力値のエスケープ処理: ユーザーが入力したデータを画面に表示する際に、HTMLタグやスクリプトとして解釈されないように無害化(エスケープ)されているか。この処理が不十分だと、悪意のあるスクリプトを他人のブラウザで実行させるクロスサイトスクリプティング(XSS)の脆弱性となります。

暗号化

個人情報やパスワード、クレジットカード情報といった重要なデータを取り扱う際には、通信経路と保存データの両方で適切な暗号化が必須です。

- 通信の暗号化: Webサイト全体がSSL/TLSによって暗号化(HTTPS化)されているか。また、推奨されない古いバージョンのプロトコル(SSL 3.0, TLS 1.0/1.1など)や、強度の低い暗号スイートが使われていないかをチェックします。

- データの暗号化: パスワードなどの機密情報が、データベースに平文(暗号化されていない状態)で保存されていないか。ハッシュ化などの適切な手法で保護されているかを確認します。

設定不備

プログラムのコード自体に問題がなくても、サーバーやフレームワーク、ミドルウェアなどの設定ミスが原因で脆弱性が生まれることがあります。これを「セキュリティ設定の不備(Security Misconfiguration)」と呼びます。

- 不要な機能の有効化: デバッグモードやサンプルページが本番環境で有効になったままではないか。

- デフォルト設定のまま運用: ソフトウェアのインストール時に設定されている、初期パスワードや安易な設定をそのまま使用していないか。

- エラーメッセージの過剰な情報: システムエラーが発生した際に、データベースのバージョンや内部のファイルパスなど、攻撃のヒントとなる詳細な情報を表示してしまっていないか。

- ディレクトリリスティング: Webサーバーの設定ミスにより、本来非公開であるべきディレクトリ(フォルダ)内の一覧が表示できてしまわないか。

情報漏洩

意図せず、システム内部の情報が外部から推測・閲覧できる状態になっていないかも重要なチェックポイントです。

- コメントアウト内の機密情報: HTMLやJavaScriptのソースコード内に、開発者向けのコメントとして、テスト用アカウントのID/パスワードや内部システムのIPアドレスなどが残っていないか。

- バックアップファイルや設定ファイルの漏洩:

index.html.bakや.gitディレクトリなど、本来公開されるべきでないファイルに外部からアクセスできるようになっていないか。

これらの観点はあくまで一部であり、実際のテストでは、対象システムの特性に応じてさらに多くの項目が詳細に検証されます。

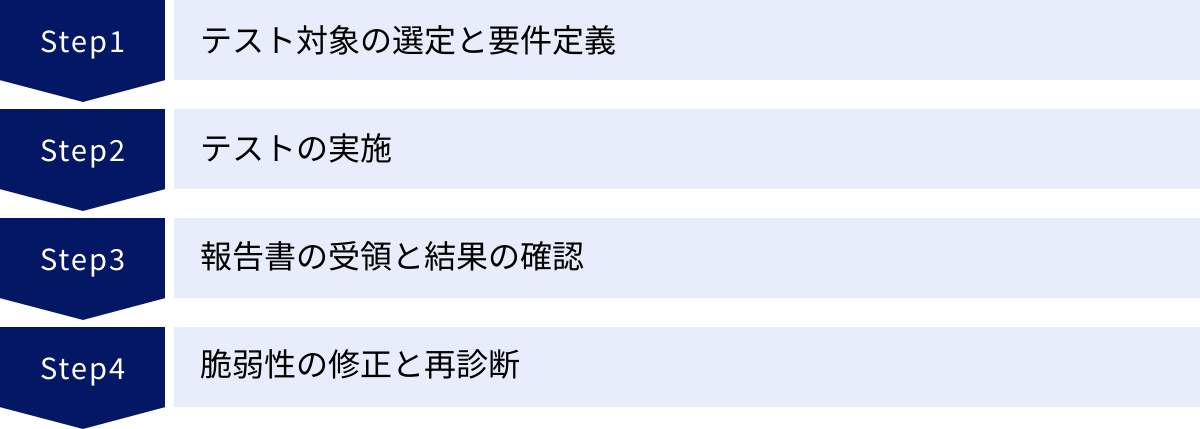

セキュリティテストの基本的な進め方 4ステップ

外部の専門会社にセキュリティテストを依頼する場合、一般的にどのような流れで進むのでしょうか。ここでは、発注側(依頼者)の視点に立って、基本的な4つのステップを解説します。

① テスト対象の選定と要件定義

これはプロジェクトの成否を分ける最も重要なステップです。まず、「何を、どこまで、どのようにテストするのか」を明確に定義します。

- 対象範囲(スコープ)の確定:

- テスト対象となるWebサイトのURL、アプリケーション、サーバーのIPアドレスなどを具体的にリストアップします。

- 静的ページは対象外とするのか、特定の機能(例:ログイン、商品購入、個人情報登録)に絞るのか、それとも全機能を対象とするのかを決定します。

- 外部のAPIやサービスと連携している場合、その連携部分をテストに含めるかも重要な検討事項です。

- 要件のすり合わせ:

- テストの目的を伝えます(例:新規サービス公開前の最終チェック、定期的なセキュリティレベルの確認など)。

- 希望するテスト手法(ツール診断、手動診断、ペネトレーションテストなど)や、特に重点的に見てほしい箇所があれば伝えます。

- 予算や希望納期を提示し、それに基づいてテストのボリュームや内容を調整します。

- テスト用のID/パスワード(権限別に複数あると望ましい)や、設計書・仕様書などのドキュメントを提供できるかを確認します。

- 契約・NDA締結:

- 上記の要件定義に基づき、専門会社から提案書と見積もりが提示されます。内容に合意すれば、秘密保持契約(NDA)を締結した上で、正式に契約となります。

この段階での専門会社とのコミュニケーションが、後の工程をスムーズに進めるための鍵となります。スコープが曖昧なまま進めてしまうと、期待した成果が得られなかったり、後から追加費用が発生したりする原因になります。

② テストの実施

契約と要件定義が完了すると、専門会社によるテストが開始されます。

- 環境の準備: 多くの場合、稼働中の本番環境に影響を与えないよう、本番と同一構成の検証環境(ステージング環境)を依頼者側で用意します。本番環境でしかテストできない場合は、アクセスが少ない深夜帯に実施するなど、影響を最小限に抑えるための調整が必要です。

- テストの実行: 専門会社が、合意した計画書に基づいて脆弱性のスキャンや手動での検査を実施します。

- 進捗共有と緊急連絡: テスト期間中は、定期的な進捗報告が行われます。もし、システムの停止に繋がるような極めて深刻な脆弱性が発見された場合は、直ちに緊急連絡が入るのが一般的です。その際は、迅速に関係各所と連携し、対応を協議する必要があります。

③ 報告書の受領と結果の確認

テストが完了すると、専門会社から成果物として「脆弱性診断報告書」が提出されます。この報告書の内容を正確に理解することが重要です。

- 報告書の内容:

- 総合評価: テスト対象全体のセキュリティレベルが、数段階(例:A〜E)で評価されます。

- 脆弱性一覧: 発見された全ての脆弱性がリストアップされます。

- 脆弱性の詳細: 各脆弱性について、以下の情報が記載されます。

- 脆弱性の名称と概要: どのような問題か。

- 危険度評価: 「緊急」「重要」「警告」など、リスクの高さが示されます。

- 影響: 悪用された場合に、どのような被害が発生しうるか。

- 発見箇所: 具体的なURLやパラメータなど。

- 再現手順: 実際に脆弱性を確認するための具体的なステップ。

- 対策案: どのように修正すればよいかの具体的な推奨策。

- 報告会の実施: 専門的な内容が多いため、多くの場合、診断員から直接報告書の内容を説明してもらう「報告会」が開催されます。この場で、不明点や疑問点を解消し、対策の優先順位付けなどについてディスカッションします。

④ 脆弱性の修正と再診断

報告書を受け取ったら、次はその内容に基づいて脆弱性を修正するフェーズに移ります。

- 脆弱性の修正対応: 報告書の内容を開発チームに共有し、修正作業を進めます。危険度評価を参考に、リスクの高い脆弱性から優先的に対応するのがセオリーです。

- 再診断の依頼: 修正が完了したら、その対策が正しく行われているか、また修正によって新たな問題(デグレ)が発生していないかを確認するため、専門会社に「再診断」を依頼します。再診断は、最初に発見された脆弱性があった箇所に限定して行われることが多く、本診断よりも安価で短期間に完了します。

- プロセスの完了: 再診断の結果、全ての脆弱性が解消されたことが確認できれば、一連のセキュリティテストのプロセスは完了です。

このサイクルを定期的に繰り返していくことが、システムの安全性を維持する上で不可欠です。

セキュリティテストの費用相場

セキュリティテストの実施を検討する上で、最も気になる点の一つが費用でしょう。費用は、テストの対象や内容によって大きく変動するため一概には言えませんが、ここでは費用を左右する主な要因と、テスト種類別の大まかな目安について解説します。

費用を左右する要因

セキュリティテストの見積もり額は、主に以下の要素の組み合わせによって決まります。

- テスト対象の規模と複雑さ:

- Webアプリケーション診断の場合、対象となるページ数(URL数)や機能数が最も大きな要因です。入力フォームや動的な処理が多い複雑なサイトほど、費用は高くなります。

- プラットフォーム診断の場合、対象となるサーバーやネットワーク機器の数(IPアドレス数)によって費用が変動します。

- テスト手法:

- ツール診断のみの場合は比較的安価です。

- 専門家による手動診断を含む場合は、診断員の工数に比例して費用が高くなります。手動診断の割合や深度が深くなるほど、高額になる傾向があります。

- テストの深度:

- 網羅的に脆弱性を洗い出す「脆弱性診断」か、特定のシナリオで侵入を試みる「ペネトレーションテスト」かによっても費用は変わります。一般的に、高度なスキルが要求されるペネトレーションテストの方が高額です。

- テスト期間・診断員の人数:

- 短納期を希望する場合や、大規模なシステムを複数の診断員で並行してテストする場合には、費用が上乗せされることがあります。

- 報告書の質:

- 定型的なレポートのみか、詳細な対策案を含むカスタマイズされた報告書か、報告会の有無など、成果物の内容によって料金プランが異なる場合があります。

- 再診断の有無と回数:

- 見積もりに再診断(通常1回)が含まれている場合と、別途オプションとなっている場合があります。

テスト種類別の費用目安

これらの要因を踏まえた上で、一般的な費用相場を以下の表にまとめました。ただし、これはあくまで目安であり、実際の費用は個別見積もりによって確定する点にご注意ください。

| テストの種類 | 費用目安(1アプリケーション/システムあたり) | 特徴 |

|---|---|---|

| Webアプリケーション診断(ツールのみ) | 10万円~50万円 | 簡易的な診断。定期的なセルフチェックや、低リスクなサイトに適しています。 |

| Webアプリケーション診断(ツール+手動) | 50万円~300万円以上 | 最も一般的なプラン。専門家による詳細な診断が含まれ、新規リリース時や大規模改修時に推奨されます。サイトの規模により数百万円になることもあります。 |

| プラットフォーム診断 | 20万円~100万円 | 対象IPアドレス数によります。通常、10~20IP程度までがパッケージ料金となっていることが多いです。 |

| モバイルアプリケーション診断 | 80万円~400万円以上 | Webアプリ診断より高額になる傾向があります。iOS/Android両対応や、バックエンドのAPIサーバーも診断対象に含めるかで大きく変動します。 |

| ペネトレーションテスト | 100万円~1,000万円以上 | 攻撃シナリオ、対象範囲、期間によって費用が大きく異なります。オーダーメイドのテストとなるため、価格の幅が非常に広いです。 |

複数の専門会社から見積もりを取り、サービス内容と費用を比較検討することをおすすめします。

セキュリティテストを実施する際の注意点

セキュリティテストの効果を最大化し、無駄なコストを発生させないためには、いくつかの注意点があります。ここでは特に重要な2つのポイントを挙げます。

テストの対象範囲を明確にする

前述の「進め方」でも触れましたが、テストの対象範囲(スコープ)を明確に定義することは、プロジェクトの成否を左右する最も重要な要素です。スコープが曖昧なままテストを開始してしまうと、以下のような問題が発生する可能性があります。

- 重要な機能のテスト漏れ: 本来テストすべきだった個人情報登録機能や決済機能がスコープから漏れており、深刻な脆弱性が見逃されてしまう。

- コストの無駄遣い: ビジネス上の重要度が低い静的なお知らせページなども含めて診断してしまい、余計なコストと時間がかかってしまう。

- 想定外のトラブル: テスト対象外だと思っていた連携先の外部サーバーにまで診断リクエストが飛んでしまい、トラブルに発展する。

このような事態を避けるため、専門会社とのキックオフミーティングなどで、ビジネス上のリスクが高い機能はどこか、ユーザーの個人情報を扱っているのはどの部分か、などを基準に優先順位をつけ、テスト範囲を慎重に決定しましょう。画面一覧や機能一覧、ネットワーク構成図などの資料を準備し、それらを基に認識をすり合わせることが不可欠です。

定期的にテストを実施する

セキュリティテストは、「一度実施すれば終わり」というものではありません。システムの安全性を維持するためには、定期的な実施が不可欠です。その理由は主に2つあります。

- システムの変更に伴う新たな脆弱性の発生:

Webサービスは、一度リリースしたら終わりではなく、継続的に機能追加や改修が行われます。その変更のたびに、意図せず新たな脆弱性が生まれてしまうリスクがあります。昨日まで安全だったシステムが、今日の改修で危険な状態になる可能性は常にあるのです。 - 新たな攻撃手法や脆弱性の発見:

攻撃者の手口は日々進化しており、昨日まで知られていなかった全く新しい攻撃手法や、利用しているフレームワーク・ミドルウェアの新たな脆弱性が発見されることも珍しくありません。一度のテストでは、その時点で既知の脅威しか評価できません。

これらの理由から、少なくとも年に1回は網羅的なセキュリティテストを実施することが推奨されます。さらに理想的なのは、年1回の全体テストに加え、開発プロセスの中にSAST/DASTツールを組み込んで日常的にチェックしたり、大規模な機能改修が行われたタイミングで追加のテストを実施したりするなど、継続的なセキュリティテストのサイクルを確立することです。セキュリティ対策は、一過性のイベントではなく、継続的なプロセスであると認識することが重要です。

セキュリティテストは専門会社への依頼がおすすめ

セキュリティテストは、自社の開発チームでも実施できないわけではありません。しかし、より高いレベルの安全性を確保するためには、外部の専門会社に依頼することを強く推奨します。その理由は、自社で行う場合にはない、多くのメリットがあるからです。

専門会社に依頼するメリット

- 高い専門性と客観性:

セキュリティ専門会社には、最新のサイバー攻撃の手法や脆弱性に関する深い知識を持つ専門家(ホワイトハッカー)が多数在籍しています。彼らは、日々変化する脅威のトレンドを常に追っており、高度な技術を駆使してテストを実施します。また、開発者とは異なる第三者の客観的な視点でシステムを評価するため、開発者が気づきにくい設計上の欠陥や思い込みによる不備を発見できる可能性が高まります。 - 豊富な経験とノウハウ:

専門会社は、様々な業種・規模のシステムの診断を数多く手がけています。その豊富な経験から蓄積されたノウハウは、特定のシステムで発生しがちな脆弱性のパターンや、見落としやすいポイントを熟知していることを意味します。この経験値の差は、テストの品質に大きく影響します。 - 効率的なテストの実施:

専門会社は、高機能な商用診断ツールや、自社で開発した独自の診断ツールを保有しています。これらのツールと専門家の手動診断を組み合わせることで、効率的かつ網羅性の高いテストを実現します。自社で同レベルの環境を整えるのは、コスト的にも技術的にも困難です。 - 社内リソースの節約と本業への集中:

高度なセキュリティテストを実施できる人材を自社で育成・確保し続けるには、多大なコストと時間がかかります。外部に委託することで、これらのコストを削減し、自社の開発チームは本来のコア業務であるサービス開発に集中できます。 - 信頼性の高い報告書:

第三者機関である専門会社が発行した報告書は、客観的な評価として高い信頼性を持ちます。顧客や取引先に対して、自社サービスの安全性を証明する際の有力なエビデンスとして活用できます。

おすすめのセキュリティテスト会社3選

ここでは、日本国内で豊富な実績と高い評価を持つ代表的なセキュリティテスト会社を3社ご紹介します。

(掲載内容は各社公式サイトの情報を基に作成しています。)

① GMOサイバーセキュリティ byイエラエ

世界トップクラスの技術力を持つホワイトハッカーが多数在籍することで知られています。特に、Webアプリケーション診断はもちろんのこと、実際の攻撃者の視点で侵入を試みる高難易度のペネトレーションテストや、IoT機器、自動車(コネクテッドカー)といった先進領域の診断に強みを持っています。技術力の高さを最重視する場合や、極めて高いセキュリティレベルが求められるシステムの診断に適しています。

(参照:GMOサイバーセキュリティ byイエラエ 公式サイト)

② SHIFT SECURITY株式会社

ソフトウェアの品質保証・テスト事業で国内最大手のSHIFTグループに属し、その品質保証のノウハウをセキュリティ診断に活かしているのが特徴です。診断実績が非常に豊富で、Webアプリケーション診断からプラットフォーム診断、ソースコード診断まで幅広いサービスを体系的に提供しています。開発の上流工程からセキュリティを組み込む「シフトレフト」の考え方に基づいたコンサルティングサービスも提供しており、開発プロセス全体を通じてセキュリティを強化したい企業におすすめです。

(参照:SHIFT SECURITY株式会社 公式サイト)

③ 株式会社ラック

日本のセキュリティ業界における草分け的な存在であり、長年にわたる実績と信頼を誇ります。官公庁や金融機関といった、極めて高いセキュリティ要件が求められる分野での診断実績が豊富です。診断サービスだけでなく、24時間365日体制のセキュリティ監視センター「JSOC」による監視サービスや、インシデント発生時の対応支援(CSIRT支援)など、診断から運用、インシデント対応までをワンストップで提供できる総合力が最大の強みです。セキュリティ対策をトータルで相談したい場合に最適な一社と言えるでしょう。

(参照:株式会社ラック 公式サイト)

まとめ

本記事では、セキュリティテストの基本から、その目的、種類、手法、費用、そして実施にあたっての注意点までを網羅的に解説しました。

セキュリティテストは、巧妙化するサイバー攻撃から自社のシステムや情報資産を守り、顧客からの信頼を維持しながらビジネスを継続していくために、もはや避けては通れない不可欠なプロセスです。

重要なポイントを改めて整理します。

- セキュリティテストは、システムに潜む脆弱性を攻撃者より先に発見・修正するための予防的な活動である。

- 脆弱性診断、ペネトレーションテストなど、目的や深度に応じて様々な種類があり、自社の状況に合ったテストを選択することが重要。

- テストには多様なアプローチや手法が存在し、ツール診断と専門家による手動診断を組み合わせることが最も効果的。

- テストを成功させる鍵は、対象範囲を明確に定義し、一度だけでなく定期的に実施すること。

- 高度な専門性と客観性が求められるため、信頼できる専門会社に依頼することが、結果的に高品質なセキュリティ確保への近道となる。

セキュリティテストの実施には、確かにコストと時間がかかります。しかし、万が一セキュリティインシデントが発生してしまった場合の、金銭的損失、ブランドイメージの失墜、顧客対応やシステム復旧にかかる膨大な労力を考えれば、セキュリティテストはコストではなく、未来の損失を防ぐための極めて合理的な「投資」であると言えます。

この記事が、皆様のセキュリティ対策強化の一助となれば幸いです。まずは自社のWebサイトやアプリケーションにどのようなリスクが潜んでいるかを把握することから始めてみてはいかがでしょうか。