企業活動には、常にさまざまなリスクが伴います。市場の変動、技術の進化、法規制の変更、自然災害、そして人的ミスなど、予測が難しい不確実性の高い要素に囲まれているのが現代のビジネス環境です。これらのリスクを放置すれば、企業の存続そのものを脅かす重大な事態につながりかねません。そこで不可欠となるのが、組織的な「リスク管理(リスクマネジメント)」です。

リスク管理とは、企業が目標を達成する過程で遭遇する可能性のあるリスクを事前に特定・分析・評価し、それらに対して適切な対応策を講じる一連のプロセスを指します。このプロセスを体系的かつ効果的に進めるための中心的なツールが「リスク管理表」です。

この記事では、リスク管理の中核を担うリスク管理表について、その基本的な定義や目的から、具体的な作成手順、そして実務で役立つ運用ポイントまでを網羅的に解説します。すぐに使えるテンプレートや、リスク管理をさらに効率化するためのツールも紹介するため、これからリスク管理体制を構築しようと考えている担当者の方から、既存の管理方法を見直したいと考えている方まで、幅広くご活用いただけます。

本記事を通じて、形骸化しない「生きたリスク管理」を実践するための知識とノウハウを身につけ、企業の持続的な成長と安定を支える強固な基盤を築く一助となれば幸いです。

目次

そもそもリスク管理表とは?

リスク管理に取り組む上で、最初の一歩であり、かつ最も重要なツールが「リスク管理表」です。しかし、その言葉は知っていても、具体的な定義や目的を深く理解している方は意外と少ないかもしれません。このセクションでは、リスク管理表の基本的な概念と、なぜそれを作成する必要があるのかについて掘り下げて解説します。

リスク管理表の定義

リスク管理表とは、組織が直面する可能性のある潜在的なリスクを一覧化し、それぞれの内容、発生可能性、影響度、対策などを体系的に整理・記録するための文書またはツールです。一般的に、Excelやスプレッドシート、あるいは専門のソフトウェアを用いて作成され、「リスク管理台帳」や「リスクアセスメントシート」などと呼ばれることもあります。

この表の最大の特徴は、漠然とした不安や懸念を「見える化」し、客観的なデータとして扱う点にあります。勘や経験だけに頼るのではなく、組織内に存在するリスクを網羅的に洗い出し、一つひとつを評価・分析することで、論理的かつ合理的なリスク対応を可能にします。

リスク管理の国際規格である「ISO 31000(JIS Q 31000)」で示されているリスクマネジメントのプロセスにおいても、リスク管理表は中心的な役割を果たします。このプロセスは一般的に以下の流れで進みます。

- リスクの特定: どのようなリスクが存在するかを洗い出す。

- リスクの分析: 各リスクの発生原因や影響を分析する。

- リスクの評価: リスクの発生可能性と影響度を評価し、優先順位を決定する。

- リスクへの対応: 評価結果に基づき、具体的な対策を策定・実施する。

- モニタリングおよびレビュー: 対策の効果を監視し、定期的に見直す。

リスク管理表は、この1から5までの全プロセスにおける情報を一元的に記録し、管理するためのプラットフォームとして機能します。つまり、リスク管理表は単なるリストではなく、組織のリスクマネジメント活動そのものを支える基盤となる文書なのです。具体的には、以下のような情報が体系的にまとめられています。

- リスクの識別情報: 管理番号、リスクの内容、分類など

- リスクの評価情報: 発生頻度、影響度、優先度(リスクレベル)など

- リスクの対応情報: 具体的な対策内容、担当部署・担当者、期限、進捗状況など

これらの情報を一箇所に集約することで、関係者全員がリスクに関する共通認識を持ち、組織全体として一貫した対応を取ることが可能になります。

リスク管理表を作成する目的

では、なぜ時間と労力をかけてリスク管理表を作成する必要があるのでしょうか。その目的は多岐にわたりますが、主に以下の6つの重要な目的が挙げられます。

1. リスクの可視化と全社的な共有

組織内に存在するリスクは、特定の部署や担当者しか認識していない「属人化」した状態に陥りがちです。リスク管理表を作成する最大の目的は、これらの潜在的・顕在的なリスクをすべて洗い出し、一覧として「見える化」することにあります。これにより、経営層から現場の従業員まで、組織の誰もが「自社にどのようなリスクが存在するのか」を客観的に把握できるようになります。リスクに対する共通認識が醸成されることで、部門の壁を越えた連携が生まれ、全社的なリスク対応体制の構築につながります。

2. 客観的な評価に基づく優先順位付け

すべてのリスクに同じように対応することは、リソース(人、物、金、時間)の観点から現実的ではありません。リスク管理表では、「発生頻度(可能性)」と「影響度」という2つの軸で各リスクを評価します。この客観的な評価基準を用いることで、どのリスクが最も深刻で、優先的に対応すべきかを合理的に判断できます。これにより、「緊急ではないが重要なリスク」が見過ごされるのを防ぎ、限られたリソースを最も効果的な対策に集中投下するための、戦略的な意思決定が可能になります。

3. 体系的な対策の策定と進捗管理

リスクが明らかになったとしても、具体的な対策が実行されなければ意味がありません。リスク管理表は、特定されたリスク一つひとつに対して、「誰が」「いつまでに」「何をするのか」という具体的な対策プランを明記するためのフレームワークを提供します。これにより、場当たり的で曖昧な対応ではなく、計画的かつ体系的な対策を講じられます。さらに、「進捗状況」の欄を設けることで、対策が計画通りに進んでいるかを継続的に追跡し、遅延や停滞があれば早期に発見して対処できます。

4. 組織のレジリエンス(回復力・しなやかさ)の向上

予期せぬ危機が発生した際、その被害を最小限に食い止め、迅速に事業を復旧させる能力、すなわち「レジリエンス」が企業には求められます。リスク管理表を用いて事前に様々なリスクシナリオを想定し、対策を講じておくことは、このレジリエンスを大幅に向上させます。例えば、自然災害による供給網の寸断リスクに対して、代替の供給元を確保しておく対策を立てておけば、実際に災害が発生しても事業への影響を最小限に抑えられます。このように、事前の備えは、不測の事態に対する組織の対応力を強化し、事業継続計画(BCP)の実効性を高める基盤となります。

5. 説明責任(アカウンタビリティ)の明確化

リスク管理表には、各対策の「担当部署」や「担当者」を明記します。これにより、誰がそのリスク対応に責任を持つのかが明確になります。責任の所在がはっきりすることで、担当者の当事者意識が高まり、対策の実行力向上につながります。また、株主や顧客、取引先といったステークホルダーに対して、企業がどのようにリスクを管理しているのかを具体的に示すための根拠資料ともなり、企業の透明性と信頼性を高める上で重要な役割を果たします。

6. 継続的な改善プロセス(PDCA)の確立

ビジネス環境は常に変化しており、新たなリスクが次々と生まれます。リスク管理は一度行えば終わりというものではありません。リスク管理表を定期的に見直し、更新していくプロセスは、リスク管理におけるPDCAサイクル(Plan-Do-Check-Act)そのものです。新たなリスクの特定(Plan)、対策の実行(Do)、効果の測定(Check)、そして管理体制の見直し(Act)を繰り返すことで、組織のリスク管理能力は継続的に向上し、変化に強い組織文化が醸成されます。

これらの目的を達成することで、リスク管理表は単なる管理文書にとどまらず、企業の健全な成長と持続可能性を支える、極めて重要な経営ツールとなるのです。

リスク管理表に記載する主な項目例

効果的なリスク管理表を作成するためには、必要十分な項目を漏れなく設定することが重要です。ここでは、一般的によく用いられる10個の主要な項目について、それぞれの役割と具体的な記載方法を詳しく解説します。これらの項目を基本とし、自社の状況に合わせてカスタマイズしていきましょう。

| 見出しセル | 説明 | 記載例 |

|---|---|---|

| 管理番号 | 各リスクを一意に識別するための番号。 | SEC-001, OPE-005 |

| リスクの内容 | どのようなリスクなのかを具体的に記述。 | 〇〇システムのサーバーがアクセス集中によりダウンする。 |

| リスクの種類・分類 | リスクの性質に応じて分類。 | 情報セキュリティ、オペレーショナル |

| 発生頻度 | リスクがどのくらいの頻度で発生するかを評価。 | 3(年に1回程度) |

| 影響度 | リスクが発生した場合の影響の大きさを評価。 | 4(甚大) |

| 優先度 | 発生頻度と影響度から対応の優先順位を決定。 | A(最優先) |

| リスクへの対策 | リスクに対応するための具体的な行動計画。 | サーバーの負荷分散対策を実施し、監視体制を強化する。 |

| 担当部署・担当者 | 対策を実行する責任部署と担当者。 | 情報システム部 / 〇〇 太郎 |

| 対策の期限 | 対策を完了させるべき具体的な期日。 | 2024年12月31日 |

| 対策の進捗状況 | 対策がどの段階にあるかを示すステータス。 | 対応中 |

管理番号

管理番号は、洗い出した各リスクを一意に識別するためのIDです。単純な連番でも構いませんが、リスクの種類や関連部署がわかるような採番ルールを設けると、後々の管理や検索が非常に容易になります。

- 目的:

- 多数のリスクの中から特定のリスクを素早く見つける。

- 関連文書や会議の議事録でリスクを言及する際に、正確なコミュニケーションを可能にする。

- リスクの重複登録を防ぐ。

- 採番ルールの例:

- 部門コード + 連番: 「IS-001」(情報システム部-001)、「HR-001」(人事部-001)

- リスク分類コード + 連番: 「SEC-001」(セキュリティ-001)、「OPE-001」(オペレーショナル-001)

- 登録年 + 連番: 「2024-001」、「2024-002」

どのようなルールを採用するにせよ、一度決めた採番ルールは組織内で統一し、一貫して使用することが重要です。

リスクの内容

「リスクの内容」は、そのリスクが具体的にどのような事象なのかを、誰が読んでも理解できるように明確に記述する項目です。この記述が曖昧だと、後の評価や対策も的を射ないものになってしまいます。

- ポイント:

- 「5W1H(When, Where, Who, What, Why, How)」を意識して具体的に記述する。

- 悪い結果(事象)と、その原因や背景を分けて考えると整理しやすい。

- 悪い例:

- 「サーバーダウン」 → 何のサーバーが、なぜダウンするのか不明。

- 「情報漏洩」 → どこから、どのような情報が、なぜ漏洩するのか不明。

- 良い例:

- 「ピークタイム(平日午前10-12時)のアクセス集中により、ECサイトのWebサーバーが応答不能となり、機会損失が発生するリスク」

- 「従業員が個人所有のUSBメモリを社内PCに接続したことが原因で、マルウェアに感染し、顧客情報が外部に流出するリスク」

このように、具体的なシナリオとして記述することで、関係者全員が同じイメージを共有でき、より実効性の高い対策を検討できます。

リスクの種類・分類

洗い出したリスクを、その性質に応じて分類する項目です。リスクを分類することで、組織がどのような種類のリスクに特に脆弱であるかを分析したり、専門部署に対応を割り振ったりするのに役立ちます。

- 目的:

- リスクの全体像を俯瞰し、傾向を分析する。

- 関連するリスクをグループ化して、効率的な対策を検討する。

- 担当部署や専門家を明確にする。

- 一般的な分類例:

| 分類 | 内容 | 具体例 |

|---|---|---|

| 戦略リスク | 経営戦略や事業環境の変化に関するリスク | 新規事業の失敗、競合の台頭、ブランドイメージの低下 |

| 財務リスク | 資金繰りや為替、金利の変動に関するリスク | 売上減少、資金調達難、為替差損、貸し倒れ |

| オペレーショナルリスク | 日常業務のプロセスやシステム、人に関するリスク | システム障害、製造ミス、事務手続きの誤り、人材流出 |

| ハザードリスク | 災害や事故など、偶発的に発生するリスク | 地震、水害、火災、パンデミック、労働災害 |

| コンプライアンスリスク | 法令や社内規程、倫理に違反するリスク | 情報漏洩、ハラスメント、不正会計、品質偽装 |

| 情報セキュリティリスク | 情報資産の機密性・完全性・可用性が損なわれるリスク | サイバー攻撃、不正アクセス、内部不正による情報持ち出し |

これらの分類はあくまで一例です。自社の事業内容に合わせて、独自の分類を設定することも有効です。

発生頻度(発生の可能性)

そのリスクが一定期間内にどのくらいの確率または頻度で発生するかを評価する項目です。評価は、過去のデータや統計、専門家の知見などに基づいて、できるだけ客観的に行います。

- 評価方法:

- 定性的評価: 言葉で段階を表現する(例:高、中、低)。

- 定量的評価: 数値で表現する(例:年に1回、5年に1回)。

- 評価基準の例:

| レベル | 評価 | 基準の目安 |

|---|---|---|

| 5 | 極めて高い | ほぼ確実に発生する(年に数回以上) |

| 4 | 高い | かなりの確率で発生する(年に1回程度) |

| 3 | 中 | 発生する可能性がある(3〜5年に1回程度) |

| 2 | 低い | まれに発生する可能性がある(5〜10年に1回程度) |

| 1 | 極めて低い | ほとんど発生しない(10年以上に1回程度) |

全社で統一された評価基準を設けることが、評価の客観性と一貫性を保つ上で非常に重要です。

影響度

リスクが実際に発生した場合に、組織にどの程度の損害や影響を与えるかを評価する項目です。影響は、金銭的な損失だけでなく、事業継続、顧客からの信頼、従業員の安全など、多角的な視点から評価する必要があります。

- 評価の観点:

- 財務的影響: 売上減少、対策費用、賠償金などの金額。

- 業務的影響: 事業停止期間、生産性低下の度合い。

- 信用的影響: ブランドイメージの低下、顧客離反。

- 人的影響: 従業員の生命や健康への影響。

- 法的影響: 行政処分、訴訟。

- 評価基準の例:

| レベル | 評価 | 基準の目安(財務的影響の例) |

|---|---|---|

| 5 | 壊滅的 | 1億円以上の損失、事業継続が困難になるレベル |

| 4 | 甚大 | 1,000万円〜1億円未満の損失、事業に大きな支障 |

| 3 | 中程度 | 100万円〜1,000万円未満の損失、復旧に時間を要する |

| 2 | 軽微 | 10万円〜100万円未満の損失、限定的な影響 |

| 1 | 無視可能 | 10万円未満の損失、通常業務の範囲で対応可能 |

発生頻度と同様に、影響度についても事前に明確な評価基準を定義し、組織内で共有しておくことが不可欠です。

優先度(リスクレベル)

優先度は、算出した「発生頻度」と「影響度」を掛け合わせることで決定される、リスク対応の優先順位です。この優先度が高いリスクから、重点的に対策を講じていきます。

- 算出方法:

- 単純な掛け算(例: 発生頻度レベル × 影響度レベル = 優先度スコア)。

- リスクマトリックス(縦軸に影響度、横軸に発生頻度をとり、領域ごとに優先度を定義した図)を用いるのが一般的です。

- リスクマトリックスの例:

| 影響度↓/発生頻度→ | 1(極めて低い) | 2(低い) | 3(中) | 4(高い) | 5(極めて高い) |

|---|---|---|---|---|---|

| 5(壊滅的) | 中 | 高 | 高 | 最優先 | 最優先 |

| 4(甚大) | 中 | 中 | 高 | 高 | 最優先 |

| 3(中程度) | 低 | 中 | 中 | 高 | 高 |

| 2(軽微) | 低 | 低 | 中 | 中 | 中 |

| 1(無視可能) | 低 | 低 | 低 | 低 | 中 |

このマトリックスに基づき、「最優先」「高」「中」「低」といったリスクレベルを決定します。この可視化により、どのリスクにリソースを集中すべきかが一目瞭然となります。

リスクへの対策

評価と優先順位付けが終わったら、次に対応策を検討します。ここでは、リスクをどのようにコントロールするのか、具体的な行動計画を記述します。リスク対応には、主に4つの戦略があります。

- リスク回避: リスクの原因となる活動自体を中止する。(例: 危険な市場から撤退する)

- リスク低減: リスクの発生頻度や影響度を下げるための対策を講じる。(例: セキュリティソフトを導入する、防災訓練を実施する)

- リスク移転: リスクによる損失を他者(保険会社など)に転嫁する。(例: 各種損害保険に加入する)

- リスク受容: リスクがもたらす影響が許容範囲内であると判断し、特に対策を講じずに受け入れる。(例: コピー用紙の軽微な盗難)

どの戦略を選択するかを明記した上で、「誰が読んでも何をすべきか分かる」レベルで、具体的なアクションを記載することが重要です。「〜を強化する」といった曖昧な表現は避けましょう。

担当部署・担当者

策定した対策を実行する責任を持つ部署や担当者を明確にする項目です。責任の所在をはっきりさせることで、対策が確実に実行される可能性が高まります。

- ポイント:

- 主担当だけでなく、関連部署や副担当も記載すると、連携がスムーズになる場合があります。

- 役職名だけでなく、可能であれば個人名まで記載することで、より責任感が醸成されます。

対策の期限

対策をいつまでに完了させるのか、具体的な日付を記載します。「なるべく早く」「可及的速やかに」といった曖昧な表現は、対策の遅延につながるため絶対に避けなければなりません。

- ポイント:

- リスクの優先度や対策の難易度を考慮して、現実的な期限を設定します。

- 長期にわたる対策の場合は、中間目標(マイルストーン)を設定することも有効です。

対策の進捗状況

対策が計画通りに進んでいるかを管理するためのステータスを記載する項目です。この項目があることで、定期的なレビュー会議などで、進捗の遅れている対策をすぐに特定し、原因究明や対応策の検討に移れます。

- ステータスの例:

- 未着手: まだ対策を開始していない状態。

- 計画中: 具体的な計画を立てている段階。

- 対応中: 対策を現在実行している状態。

- 完了: 対策がすべて完了した状態。

- 保留: 何らかの理由で対策が一時停止している状態。

これらの項目を網羅したリスク管理表を作成・運用することで、組織のリスク対応能力は飛躍的に向上します。

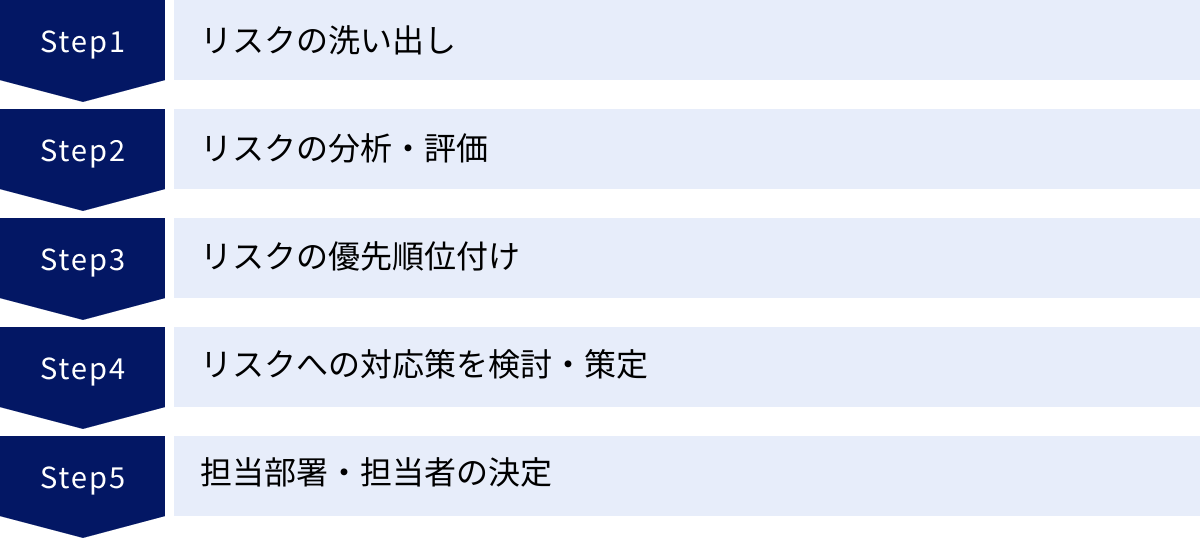

【5ステップ】リスク管理表の書き方・作成手順

効果的なリスク管理表は、思いつきで作成できるものではありません。体系的で論理的なプロセスを経てこそ、実用性の高いものが完成します。ここでは、リスク管理表を作成するための具体的な手順を5つのステップに分けて詳しく解説します。

① リスクの洗い出し

最初のステップは、組織内に潜むあらゆるリスクを網羅的に特定し、リストアップすることです。この段階では、リスクの重要度や発生可能性を評価する必要はありません。とにかく先入観を捨て、考えられる限りのリスクを幅広く洗い出すことが目的です。

- 参加者:

特定のリスク管理担当者だけでなく、各部署の現場担当者、管理職、経営層など、できるだけ多様な立場の人員が参加することが重要です。現場でしかわからないオペレーショナルなリスクから、経営判断に関わる戦略的なリスクまで、多角的な視点からリスクを抽出できます。 - 具体的な手法:

- ブレインストーミング: 参加者が自由に意見を出し合い、アイデアを広げていく手法。他人の意見に触発され、思いもよらなかったリスクが発見されることがあります。

- チェックリスト法: 業界団体が提供するガイドラインや、過去の事例などから作成したリスク項目リストを基に、自社に該当するものがないかを確認していく手法。網羅性を高めるのに有効です。

- SWOT分析: 自社の「強み(Strengths)」「弱み(Weaknesses)」「機会(Opportunities)」「脅威(Threats)」を分析する過程で、「弱み」や「脅威」からリスクを特定します。

- インタビュー・ヒアリング: 各部署のキーパーソンに直接ヒアリングを行い、業務プロセスに潜むリスクや懸念事項を吸い上げます。

- インシデント・ヒヤリハット分析: 過去に発生した事故(インシデント)や、事故には至らなかったものの危険だった事例(ヒヤリハット)の報告書を分析し、再発の可能性があるリスクを抽出します。

このステップでのゴールは、質より量を重視し、可能な限り多くのリスク候補をリスト化することです。些細に見えることでも、後々大きな問題に発展する可能性があるため、遠慮せずにすべて挙げきることが成功の鍵となります。

② リスクの分析・評価

次のステップでは、洗い出したリスクの一つひとつについて、その性質を分析し、大きさを評価します。このプロセスにより、どのリスクがより深刻であるかを客観的に判断するための基礎データが揃います。

- リスクの分析:

リスクの内容をより深く理解するために、「なぜそのリスクが発生するのか(原因)」、「発生した場合にどのような結果を招くのか(影響)」を分析します。特性要因図(フィッシュボーンチャート)などを用いて、原因を構造的に整理するのも有効です。 - リスクの評価:

分析結果を基に、各リスクを定量化・定性化していきます。ここで用いるのが、前章で解説した「発生頻度(発生の可能性)」と「影響度」の2つの評価軸です。- 評価基準(クライテリア)の策定:

評価を始める前に、全社で統一された評価基準を明確に定義することが不可欠です。例えば、「発生頻度:レベル5(極めて高い)」とは「年に数回以上発生する」、「影響度:レベル4(甚大)」とは「1,000万円以上の財務的損失」といったように、誰が評価しても同じ結果になるような客観的な基準を設定します。この基準が曖昧だと、評価が担当者の主観に左右され、リスク管理表全体の信頼性が損なわれます。 - 各リスクの評価実施:

策定した評価基準に従い、リストアップしたすべてのリスクについて「発生頻度」と「影響度」を点数化(例:1〜5の5段階評価)していきます。この際、過去のデータ、統計情報、業界レポート、専門家の意見などを参考に、できるだけ客観的な根拠に基づいて評価を行うことが重要です。

- 評価基準(クライテリア)の策定:

このステップを経ることで、漠然としていたリスクが、「発生頻度:3、影響度:4」といった具体的な数値データに変換され、比較可能な状態になります。

③ リスクの優先順位付け

ステップ②で評価した結果を基に、対応すべきリスクの優先順位を決定します。すべてのリスクに同時に対応することは不可能なため、限られた経営資源をどこに集中させるべきかを判断する、極めて重要な意思決定プロセスです。

- リスクマトリックスの活用:

優先順位付けには、「リスクマトリックス」を用いるのが最も一般的で効果的です。これは、縦軸に「影響度」、横軸に「発生頻度」をとったグラフで、各リスクを評価結果に応じてプロットします。- 右上(高頻度・高影響)の領域: 最も危険度が高いリスク群。即時かつ最優先での対応が求められます。

- 左下(低頻度・低影響)の領域: 危険度が低いリスク群。対応の優先順位は低く、場合によっては「受容(特に対策しない)」という判断も考えられます。

- その他の領域: 危険度が中程度のリスク群。計画的に対策を講じていく対象となります。

- 優先度(リスクレベル)の決定:

リスクマトリックス上の位置に応じて、各リスクに「A(最優先)」「B(高)」「C(中)」「D(低)」といったランク付けを行います。これが「優先度(リスクレベル)」となります。

このステップにより、取り組むべき課題が明確になり、組織としてのアクションの方向性が定まります。経営層は、この優先度評価を基に、対策にかける予算や人員の配分といった重要な経営判断を下すことができます。

④ リスクへの対応策を検討・策定

優先順位の高いリスクから順に、具体的な対応策を検討し、策定していきます。対策は精神論やスローガンではなく、具体的で実行可能なアクションプランでなければなりません。

- リスク対応戦略の選択:

まず、各リスクに対して、4つの基本戦略(回避、低減、移転、受容)のうち、どれが最も適切かを判断します。- 回避: リスクそのものをなくす。(例:危険な化学物質の使用をやめる)

- 低減: 発生頻度や影響度を下げる。(例:定期的なバックアップ取得、従業員へのセキュリティ研修)

- 移転: 第三者にリスクを転嫁する。(例:損害保険への加入、業務委託)

- 受容: リスクをそのまま受け入れる。(例:影響の少ない事務的ミスの発生)

- 具体的なアクションプランの策定:

選択した戦略に基づき、「何を(What)」「誰が(Who)」「いつまでに(When)」を明確にした具体的な行動計画を作成します。- 悪い例: 「セキュリティ意識を向上させる」

- 良い例: 「情報システム部が、全従業員を対象とした標的型メール訓練を、〇年〇月〇日までに実施する」

- コストと効果のバランス:

対策の策定にあたっては、その対策にかかるコスト(費用、時間、労力)と、それによって得られるリスク低減効果のバランスを考慮することも重要です。過剰な対策は経営を圧迫し、不十分な対策は意味をなしません。

このステップで策定した内容が、リスク管理表の「リスクへの対策」「担当部署・担当者」「対策の期限」の各項目に記載されます。

⑤ 担当部署・担当者の決定

最後に、策定した対策プランを実行する責任者と体制を正式に決定し、リスク管理表に明記します。これにより、計画が絵に描いた餅で終わることを防ぎ、確実な実行へとつなげます。

- 責任の明確化:

各対策について、主担当となる部署と担当者名を明確に指定します。これにより、誰がその対策の進捗に責任を持つのかが一目瞭然となり、当事者意識が生まれます。 - 関係者への周知と合意形成:

リスク管理表が完成したら、関係者全員にその内容を共有し、記載された役割や期限について合意を得ることが重要です。担当者に一方的にタスクを割り当てるのではなく、対話を通じて納得感を持ってもらうことが、円滑な実行の鍵となります。 - レビュープロセスの設定:

対策の進捗状況を定期的に確認するための会議体(例:リスク管理委員会)や報告フローを決定します。これにより、計画通りに進んでいない対策を早期に発見し、必要な支援や軌道修正を行うことができます。

以上の5つのステップを経て、リスク管理表は完成します。しかし、これはゴールではなく、あくまでスタートです。重要なのは、この表を「生きた文書」として、継続的に更新し、活用していくことです。

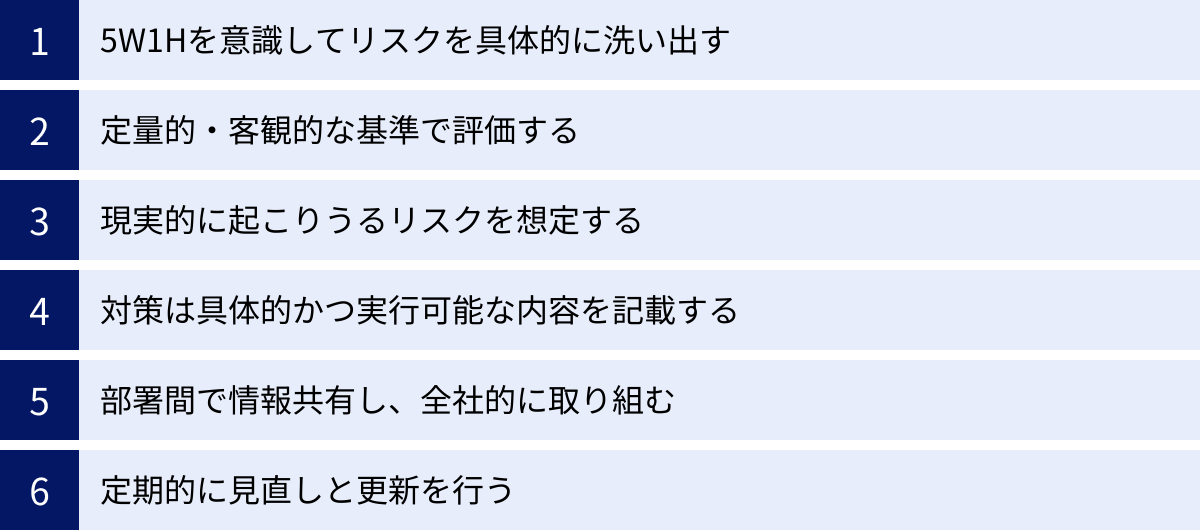

効果的なリスク管理表を作成・運用するポイント

リスク管理表は、作成すること自体が目的ではありません。組織のリスク対応能力を向上させ、事業の安定と成長に貢献して初めて価値を持ちます。ここでは、作成したリスク管理表を形骸化させず、実効性のあるツールとして機能させるための6つの重要なポイントを解説します。

5W1Hを意識してリスクを具体的に洗い出す

リスクの特定と記述は、リスク管理全体の質を左右する最も基本的な要素です。リスクの内容が曖昧であれば、その後の評価や対策もすべて的外れなものになってしまいます。

リスクを記述する際は、常に「5W1H」を意識し、具体的なシナリオとして描写することが極めて重要です。

- When(いつ): 繁忙期、深夜、システム更新時など

- Where(どこで): 本社サーバールーム、〇〇工場、在宅勤務環境など

- Who(誰が): 経理担当者、新入社員、外部委託先など

- What(何が): 顧客情報、営業秘密、生産ラインなど

- Why(なぜ): 操作ミス、設定不備、人員不足など

- How(どのように): 誤送信、不正アクセス、設備故障など

【例】

- 曖昧な記述: 「個人情報の漏洩」

- 5W1Hを意識した具体的な記述: 「(When)年度末の繁忙期に、(Who)経理部の担当者が、(Why)誤った宛先に、(How)メールで、(What)全従業員の個人情報が含まれたファイルを送信してしまうリスク」

このように具体的に記述することで、リスクの発生メカニズムが明確になり、ピンポイントで効果的な対策(例:メール誤送信防止システムの導入、繁忙期のダブルチェック体制の徹底など)を立案できるようになります。

定量的・客観的な基準で評価する

リスクの評価(発生頻度・影響度)が担当者の主観や感覚に頼ってしまうと、本来は優先度の高いリスクが見過ごされたり、逆に些細なリスクに過剰なリソースを割いてしまったりする恐れがあります。

これを防ぐためには、誰が評価しても同じ結果になるような、定量的かつ客観的な評価基準(クライテリア)を事前に定義し、全社で共有しておくことが不可欠です。

- 発生頻度の基準例:

- レベル5: 年に1回以上

- レベル4: 3年に1回程度

- レベル3: 5年に1回程度

- 影響度の基準例(財務的影響):

- レベル5: 損失額1億円以上

- レベル4: 損失額1,000万円以上

- レベル3: 損失額100万円以上

これらの基準は、自社の事業規模や特性に合わせて設定します。一度設定した基準は安易に変更せず、一貫して使用することで、異なる時期や部署で評価されたリスク同士を公平に比較できます。客観的な評価は、リソース配分の妥当性について、経営層や関係者の納得を得るための強力な根拠となります。

現実的に起こりうるリスクを想定する

リスクの洗い出しにおいては網羅性が重要ですが、一方で、あまりにも非現実的なリスクばかりに目を向けても実務的ではありません。「巨大隕石が本社に衝突する」といった天文学的な確率のリスク対策を議論しても、経営資源の無駄遣いになりかねません。

重要なのは、自社の事業内容、業界動向、立地条件、過去のインシデントなどを踏まえ、現実に起こりうる蓋然性の高いリスクを中心に想定することです。

ただし、発生確率は極めて低いものの、一度発生すると壊滅的な被害をもたらす「ブラック・スワン」と呼ばれるようなリスクも完全に無視すべきではありません。このようなリスクに対しては、詳細な対策計画を立てるのではなく、「もし発生したら事業継続はどうなるか」といったシナリオプランニングを通じて、組織の対応力の脆弱性を認識し、最低限の備えを検討しておく、といったアプローチが有効です。

対策は具体的かつ実行可能な内容を記載する

リスクへの対策案が「〜の意識向上」「〜体制の強化」といった精神論や抽象的な言葉で終わっていては、誰も何をすればよいのかわからず、実行に移されることはありません。

対策は、具体的なアクションにまで落とし込み、誰が読んでも行動できるレベルで記述する必要があります。

- 悪い例: 「全社的にセキュリティ意識を徹底する」

- 良い例:

- アクション1: 「情報システム部が、eラーニング形式のセキュリティ研修コンテンツを〇月〇日までに作成する」

- アクション2: 「人事部が、全従業員に対し、〇月〇日までに上記研修の受講を義務付け、受講率100%を目指す」

- アクション3: 「各部署の管理職が、月末の定例会議で研修内容に関する理解度テストを実施する」

このように、タスクを細分化し、それぞれに担当部署と期限を設けることで、計画は一気に現実味を帯び、実行可能性が高まります。

部署間で情報共有し、全社的に取り組む

リスク管理は、リスク管理部門や情報システム部門といった特定の部署だけで完結するものではありません。多くの場合、リスクは複数の部署にまたがって影響を及ぼし、その対策にも部門横断的な連携が不可欠です。

例えば、新製品開発における技術的なリスクは開発部門だけの問題ではなく、販売計画を立てる営業部門や、品質保証を担う部門にも密接に関わります。各部署が作成したリスク管理表をサイロ化(孤立化)させず、組織全体で共有する仕組みを構築することが重要です。

- 具体的な取り組み:

- リスク管理委員会の設置: 各部署の代表者が出席する定例会議を設け、重要なリスクや対策の進捗状況を共有・議論する。

- 共有ツールの活用: 全員がアクセスできるサーバーやクラウドストレージ、専門ツール上でリスク管理表を一元管理する。

- 他部署への影響の明記: リスク管理表に「関連部署」の欄を設け、そのリスクが他部署にどのような影響を与える可能性があるかを記載する。

リスク管理を「自分ごと」として捉える組織文化を醸成することが、全社的なリスク対応力を高める上で最も効果的なアプローチです。

定期的に見直しと更新を行う

ビジネス環境、技術、社会情勢は絶えず変化しており、それに伴って企業を取り巻くリスクも変化します。昨日まで問題にならなかったことが、今日には重大なリスクになっているかもしれません。

したがって、リスク管理表は一度作成したら終わりではなく、定期的に見直し、常に最新の状態に保つ「生きた文書」でなければなりません。

- 見直しのタイミング:

- 定期的レビュー: 四半期に一度、半期に一度など、定例のタイミングを設定する。

- 随時レビュー: 重大なインシデントが発生した時、組織変更があった時、新規事業を開始する時など、ビジネスに大きな変化があったタイミング。

- レビューで確認すべきこと:

- 新たなリスクは発生していないか?

- 既存のリスクの発生頻度や影響度に変化はないか?

- 対策は計画通りに進捗しているか?

- 対策は有効に機能しているか?

- 完了した対策、あるいは意味のなくなったリスク項目はないか?

このPDCA(Plan-Do-Check-Act)サイクルを回し続けることで、リスク管理の精度は継続的に向上し、変化に強いしなやかな組織体制を維持できます。

【無料】すぐに使えるリスク管理表のテンプレート

理論やポイントを理解したら、次は実際に手を動かして作成してみましょう。ここでは、多くの企業で利用されているExcelとGoogleスプレッドシートで、すぐに使えるリスク管理表の基本的なテンプレートを紹介します。これらのテンプレートをベースに、自社の要件に合わせて項目を追加・修正してご活用ください。

Excel形式のテンプレート

Microsoft Excelは、ほとんどのビジネスPCにインストールされており、多くの人が使い慣れているため、手軽にリスク管理を始めるのに最適なツールです。オフライン環境でも作業でき、関数やマクロを使えば高度なカスタマイズも可能です。

以下の表は、Excelで作成する際の基本的な項目構成例です。これをコピーして、お使いのExcelに貼り付けてみてください。

| 管理番号 | 登録日 | 担当部署 | リスクの内容 | リスクの分類 | 発生頻度 (1-5) | 影響度 (1-5) | 優先度 (スコア) | リスクレベル | リスクへの対策 | 対策担当者 | 対策期限 | 進捗状況 | 備考 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| OPE-001 | 2024/4/1 | 営業部 | 熟練営業担当者の退職により、主要顧客との関係性が断絶し、売上が大幅に減少するリスク | オペレーショナル | 3 | 4 | 12 | 高 | 1. 顧客情報をCRMに網羅的に入力するルールを徹底。 2. 複数担当者制を導入し、顧客接点を増やす。 |

営業部長 | 2024/9/30 | 対応中 | 後任育成も課題 |

| SEC-001 | 2024/4/5 | 情報システム部 | 従業員がフィッシングメールを開封し、ID/パスワードが窃取され、基幹システムへ不正アクセスされるリスク | 情報セキュリティ | 4 | 5 | 20 | 最優先 | 1. 全従業員対象の標的型メール訓練を年2回実施。 2. 主要システムに多要素認証を導入。 |

情報システム部長 | 2024/12/31 | 計画中 | 予算申請が必要 |

| CMP-001 | 2024/4/10 | 法務部 | 新しい業界規制(〇〇法)に対応できず、行政指導や罰金の対象となるリスク | コンプライアンス | 2 | 4 | 8 | 中 | 1. 顧問弁護士と連携し、法改正の影響範囲を特定。 2. 関連部署を集め、業務プロセスの変更点を洗い出す。 |

法務部長 | 2024/6/30 | 対応中 |

Excelで運用する際の便利な機能:

- ドロップダウンリスト: 「リスクの分類」や「進捗状況」などの項目にドロップダウンリストを設定すると、入力が統一され、入力ミスを防げます。

- 条件付き書式: 「リスクレベル」に応じてセルの色が変わるように設定する(例:「最優先」は赤、「高」はオレンジ)と、危険なリスクが一目でわかります。

- 数式: 「優先度(スコア)」のセルに

= [発生頻度のセル] * [影響度のセル]という数式を入れれば、自動で計算されます。 - フィルター機能: 部署別、リスクレベル別などで表示を絞り込めるため、レビュー会議などで特定の情報だけを確認したい場合に便利です。

Googleスプレッドシート形式のテンプレート

Googleスプレッドシートは、Webブラウザ上で動作する無料の表計算ソフトです。クラウドベースであるため、複数人での同時編集や情報共有が非常に簡単に行えるのが最大のメリットです。

テンプレートの項目構成は、上記のExcel形式と基本的に同じです。Googleアカウントがあれば誰でも利用できるため、専用ツールを導入する前の第一歩として非常におすすめです。

| 管理番号 | 登録日 | 担当部署 | リスクの内容 | リスクの分類 | 発生頻度 (1-5) | 影響度 (1-5) | 優先度 (スコア) | リスクレベル | リスクへの対策 | 対策担当者 | 対策期限 | 進捗状況 | 備考 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| FIN-001 | 2024/5/1 | 経理部 | 急激な円安進行により、輸入原材料の仕入れコストが高騰し、利益率が大幅に悪化するリスク | 財務 | 3 | 5 | 15 | 高 | 1. 為替予約の割合を見直す。 2. 国内サプライヤーへの切り替え可能性を調査する。 |

経理部長 | 2024/7/31 | 対応中 | 購買部との連携必須 |

| HAZ-001 | 2024/5/8 | 総務部 | 首都直下型地震の発生により、本社機能が停止し、事業継続が困難になるリスク | ハザード | 2 | 5 | 10 | 高 | 1. 重要データのバックアップを遠隔地に保管。 2. BCP(事業継続計画)を策定し、年1回の防災訓練を実施。 |

総務部長 | 2024/10/31 | 完了 | 訓練シナリオを毎年更新 |

Googleスプレッドシートで運用する際の便利な機能:

- 共有機能: リンクを知っている全員が編集可能、閲覧のみ可能など、柔軟な権限設定で関係者にシートを共有できます。メールでファイルを添付する手間がなく、常に最新版を全員が確認できます。

- コメント機能: 特定のセルに対してコメントを付け、担当者に「@(メンション)」で通知を送ることができます。リスク管理表上で対策に関するディスカッションが可能です。

- 変更履歴: 「ファイル」メニューから「変更履歴」を確認すると、誰がいつどこを編集したかがすべて記録されています。誤ってデータを消してしまった場合でも、簡単に元に戻すことができます。

- 通知ルール: 特定のセル(例:「進捗状況」)が変更された際に、指定したメールアドレスに自動で通知を送る設定ができます。これにより、対策の進捗をリアルタイムで把握できます。

どちらの形式を選ぶかは、組織のIT環境や運用スタイルによります。まずは使い慣れた方から始めて、リスク管理の文化を組織に根付かせていくことが重要です。

リスク管理を効率化するおすすめツール

Excelやスプレッドシートは手軽に始められる一方で、リスクの数が多くなったり、関わる部署が増えたりすると、バージョン管理が煩雑になったり、情報が探しにくくなったりといった課題が生じます。そのような場合には、リスク管理の効率化を目的とした専用のツールや、関連業務をサポートするツールの導入が有効な選択肢となります。ここでは、それぞれ異なる特徴を持つ4つのツールを紹介します。

ツールを選定する際は、自社の規模、リスク管理の目的(ISMS認証取得、全社的リスク管理など)、予算、既存システムとの連携性などを総合的に考慮することが重要です。

| ツール名 | 主な特徴 | こんな企業におすすめ | 料金体系(例) |

|---|---|---|---|

| J-MOTTO | 低コストで多機能なグループウェア | コストを抑えて情報共有やワークフローの基盤を構築したい中小企業 | 初期費用無料、月額3,000円(税抜)で20ユーザーまで利用可能 |

| NotePM | ナレッジ共有に特化した社内wikiツール | リスク情報や関連手順書を体系的に蓄積・共有・検索したい企業 | プラン8(8ユーザー):月額4,800円(税抜)〜 |

| SecureNavi | ISMS/Pマーク運用支援に特化 | 情報セキュリティ認証(ISMS/Pマーク)の取得・維持を効率化したい企業 | 要問い合わせ(機能や従業員規模に応じたプラン) |

| カオナビ | 人材情報の一元管理・可視化(タレントマネジメント) | 人材に関するリスク(離職・後継者不足など)をデータに基づき管理したい企業 | 要問い合わせ(利用機能や従業員規模に応じた見積もり) |

J-MOTTO

J-MOTTOは、リスモン・ビジネス・ポータル株式会社が提供するグループウェアです。スケジュール管理、掲示板、ワークフローといった25以上の機能を、非常に低コストで利用できる点が最大の特徴で、特に中小企業での導入に適しています。

リスク管理に直接特化した機能はありませんが、グループウェアの汎用的な機能を活用することで、リスク管理プロセスを効率化できます。

- 主な機能と活用法:

- ワークフロー: リスク対策の承認プロセスを電子化できます。誰が承認し、どこで止まっているかが可視化され、迅速な意思決定を支援します。

- 掲示板/回覧板: 新たに特定されたリスクや、全社的に注意喚起したい事項を従業員に周知する際に活用できます。

- 文書管理: リスク管理表や関連規程、インシデント報告書などを一元的に保管し、バージョン管理を容易にします。アクセス権限設定も可能です。

- 料金体系:

初期費用は無料で、20ユーザーまでであれば月額3,000円(税抜)から利用できます。50ユーザー、100ユーザーといった規模にも対応したプランが用意されています。(参照:J-MOTTO公式サイト) - おすすめの企業:

まだ社内の情報共有基盤が整っておらず、コストを抑えながら、リスク管理を含む社内業務全体のDX(デジタルトランスフォーメーション)を進めたいと考えている中小企業におすすめです。

NotePM

NotePMは、株式会社プロジェクト・モードが提供する「社内版Wikipedia」とも言えるナレッジ共有ツールです。強力な検索機能と柔軟な編集機能を持ち、社内に散在するノウハウや情報を一箇所に集約することを得意としています。

リスク管理表そのものの管理はもちろん、それに関連する膨大な情報を体系的に整理・活用するのに非常に有効です。

- 主な機能と活用法:

- 高機能エディタとテンプレート機能: リスク管理表のテンプレートを登録しておけば、誰でも統一されたフォーマットで新しいリスクを起票できます。

- 強力な全文検索: WordやExcel、PDFといった添付ファイルの中身まで検索対象となるため、「過去に似たようなリスクはなかったか?」といった調査が容易に行えます。

- バージョン管理: 文書の編集履歴が自動で保存されるため、いつ誰がどのような変更を加えたかを簡単に追跡できます。

- 柔軟なアクセス権限: 文書ごと、フォルダごとに細かい閲覧・編集権限を設定できるため、機密性の高いリスク情報も安全に管理できます。

- 料金体系:

利用ユーザー数とストレージ容量に応じた複数のプランがあります。例えば、8ユーザー、ストレージ80GBの「プラン8」は月額4,800円(税抜)から利用可能です。(参照:NotePM公式サイト) - おすすめの企業:

リスク情報だけでなく、関連する議事録、マニュアル、インシデント報告書などを一元管理し、組織の知識資産として有効活用したい企業に適しています。

SecureNavi

SecureNaviは、SecureNavi株式会社が提供する、ISMS(情報セキュリティマネジメントシステム)やPマーク(プライバシーマーク)の認証取得・運用に特化したクラウドサービスです。

一般的なリスク管理というよりは、特に情報セキュリティ分野のリスク管理を、国際規格や国内法制度に準拠した形で効率的に行いたい場合に絶大な効果を発揮します。

- 主な機能と活用法:

- リスクアセスメント支援: ISMSの規格(ISO/IEC 27001)で要求される情報資産の洗い出し、脅威・脆弱性の特定、リスク評価といった一連のプロセスを、システムがナビゲートしてくれます。

- 管理策の適用管理: 規格が要求する管理策(具体的なセキュリティ対策)の中から、自社に適用するものを選択し、その実施状況を一元管理できます。

- 内部監査・審査対応: 内部監査の計画・実施や、認証機関による審査で必要となる文書の作成をサポートし、担当者の負担を大幅に軽減します。

- 料金体系:

利用する機能や従業員規模に応じたプランが用意されており、料金は個別見積もりとなることが多いです。公式サイトからの問い合わせが必要です。(参照:SecureNavi公式サイト) - おすすめの企業:

これからISMSやPマークの認証取得を目指している企業や、すでに認証を取得しているが、Excelでの管理に限界を感じ、運用業務を効率化したいと考えている企業に最適です。

カオナビ

カオナビは、株式会社カオナビが提供するタレントマネジメントシステムです。社員の顔写真が並ぶ直感的なインターフェースで、人材情報(スキル、経歴、評価、性格など)を一元管理し、戦略的な人材配置や育成に活用することを目的としています。

一見リスク管理とは無関係に見えますが、「人」に起因する様々なリスク、すなわち「人材リスク」の管理において非常に強力なツールとなります。

- 主な機能と活用法:

- 人材データベース: 従業員のスキルや資格、研修履歴などを可視化することで、「特定のスキルを持つ従業員が退職すると業務が止まる」といったスキルギャップリスクを特定できます。

- 離職リスク予測: 勤怠データやアンケート結果などを基に、離職の兆候がある従業員を早期に発見し、面談などのフォローアップにつなげることができます。

- 後継者管理(サクセッションプラン): 主要なポジションに対する後継者候補をリストアップし、計画的な育成を支援することで、キーパーソンの突然の離脱に備えます。

- 料金体系:

利用する機能や従業員数によって料金が変動する仕組みで、公式サイトからの問い合わせによる見積もり取得が必要です。(参照:カオナビ公式サイト) - おすすめの企業:

従業員の離職や後継者不足、人材のミスマッチといった人材に関する課題を経営上の重要リスクと捉え、データに基づいた科学的な人事戦略を実践したい企業におすすめです。

まとめ

本記事では、リスク管理の中核をなす「リスク管理表」について、その定義や目的から、具体的な項目例、5ステップの作成手順、そして効果的な運用のためのポイントまで、網羅的に解説してきました。

リスク管理表とは、組織に潜むリスクを可視化し、客観的な基準で評価・分析することで、合理的かつ体系的な対策を講じるための経営ツールです。その作成と運用は、単にマイナスをゼロにするための守りの活動にとどまりません。不確実性の高い現代において、事業の継続性を確保し、安定した成長を遂げるための、攻めの経営基盤そのものを構築する活動と言えます。

効果的なリスク管理表を作成・運用するための要点を改めて振り返ります。

- リスクの特定: 5W1Hを意識し、誰が読んでも理解できる具体的なシナリオとしてリスクを記述する。

- リスクの評価: 全社で統一された客観的・定量的な基準に基づき、「発生頻度」と「影響度」を評価する。

- 優先順位付け: リスクマトリックスを活用し、対応すべきリスクの優先順位を明確にする。

- 対策の策定: 「意識向上」などの精神論ではなく、具体的で実行可能なアクションプランに落とし込む。

- 運用の徹底: 担当者と期限を明確にし、部署間で情報を共有しながら全社的に取り組む。

- 継続的な改善: ビジネス環境の変化に対応するため、定期的に内容を見直し、更新するPDCAサイクルを回し続ける。

Excelやスプレッドシートのテンプレートを活用すれば、今日からでもリスク管理の第一歩を踏み出すことができます。そして、組織の規模や管理の複雑さに応じて、本記事で紹介したような専門ツールの導入を検討することも、リスク管理体制をさらに高度化させるための有効な手段です。

最も重要なことは、リスク管理表を作成して終わりにしないことです。この表を基点として、組織内でリスクに関する対話を活性化させ、全従業員がリスクを「自分ごと」として捉える文化を醸成していくことが、真にレジリエント(しなやかで強い)な組織を築くための鍵となります。この記事が、そのための確かな一助となることを願っています。